Область техники, к которой относится изобретение

Настоящее изобретение относится к области связи и, в частности, к способу реализации безопасности, устройству и системе.

Уровень техники

В существующей архитектуре сетевой безопасности защиту данных осуществляют скачкообразно. Другими словами, защиту безопасности осуществляют сегмент за сегментом. Используя в качестве примера передачу данных по линии «оконечное устройство - базовая станция - обслуживающий шлюз - PDN шлюз», защиту безопасности осуществляют один раз между оконечным устройством и базовой станцией, защиту безопасности выполняют один раз между базовой станцией и обслуживающим шлюзом и защиту безопасности выполняют один раз между обслуживающим шлюзом и PDN шлюзом. Как можно видеть, в процессе передачи данных сбой в работе промежуточного узла, может вызвать утечку данных. Дополнительно, при шифровании данных и восстановлении множество раз в процессе передачи данных, также происходит потеря ресурсов.

Раскрытие сущности изобретения

Техническая задача, которая должна быть решена посредством вариантов осуществления настоящего изобретения, состоит в том, чтобы обеспечить способ реализации безопасности, устройство и систему для реализации сквозной защиты данных.

Согласно первому аспекту вариант осуществления настоящего изобретения обеспечивает способ реализации безопасности, включающий в себя: получение первым устройством политики безопасности сеанса и, по меньшей мере, одного ключа; и передачу первым устройством защищенных данных второму устройству, где защищенные данные получают путем защиты безопасности данных сеанса с использованием по меньшей мере одного ключа на основании политики безопасности сеанса, при этом второе устройство выполнено с возможностью восстанавливать защищенные данные с использованием по меньшей мере одного ключа на основании политики безопасности для получения данных сеанса; где, когда первое устройство является оконечным устройством, второе устройство является узлом сети доступа или узлом плоскости пользователя, или, когда первое устройство является узлом сети доступа или узлом плоскости пользователя, второе устройство является оконечным устройством.

Со ссылкой на первый аспект, в первой возможной реализации первого аспекта, по меньшей мере, один ключ включает в себя первый ключ и второй ключ, где первый ключ используют для защиты первой безопасности сеанса и второй ключ используют для защиты второй безопасности сеанса.

Со ссылкой на первую возможную реализацию первого аспекта, во второй возможной реализации первого аспекта, политику безопасности используют для указания режима защиты данных сеанса, и режим защиты представляет собой: защиту первой безопасности данных сеанса с использованием первого ключа на основании первого алгоритма безопасности или защиту второй безопасности данных сеанса с использованием второго ключа на основании второго алгоритма безопасности или защиту первой безопасности данных сеанса с использованием первого ключа на основании первого алгоритма безопасности и защиту второй безопасности данных сеанса с использованием второго ключа на основании второго алгоритма безопасности.

Со ссылкой на вторую возможную реализацию первого аспекта, в третьей возможной реализации первого аспекта, политику безопасности дополнительно используют для указания, по меньшей мере, одного из первого алгоритма безопасности, второго алгоритма безопасности, длины ключа и времени обновления ключа.

Со ссылкой на третью возможную реализацию первого аспекта, в четвертой возможной реализации первого аспекта длина ключа включает в себя первую длину ключа и/или вторую длину ключа, где первую длину ключа используют для представления длины первого ключа, и вторую длину ключа используют для представления длины второго ключа.

Со ссылкой на третью возможную реализацию первого аспекта, в пятой возможной реализации первого аспекта время обновления ключа включает в себя время обновления первого ключа и/или время обновления второго ключа, где время обновления первого ключа используют для представления времени обновления первого ключа и время обновления второго ключа используют для представления времени обновления второго ключа.

Со ссылкой на любую из вышеупомянутых возможных реализаций первого аспекта, в шестой возможной реализации первого аспекта, первая безопасность является конфиденциальностью, и вторая безопасность является целостностью.

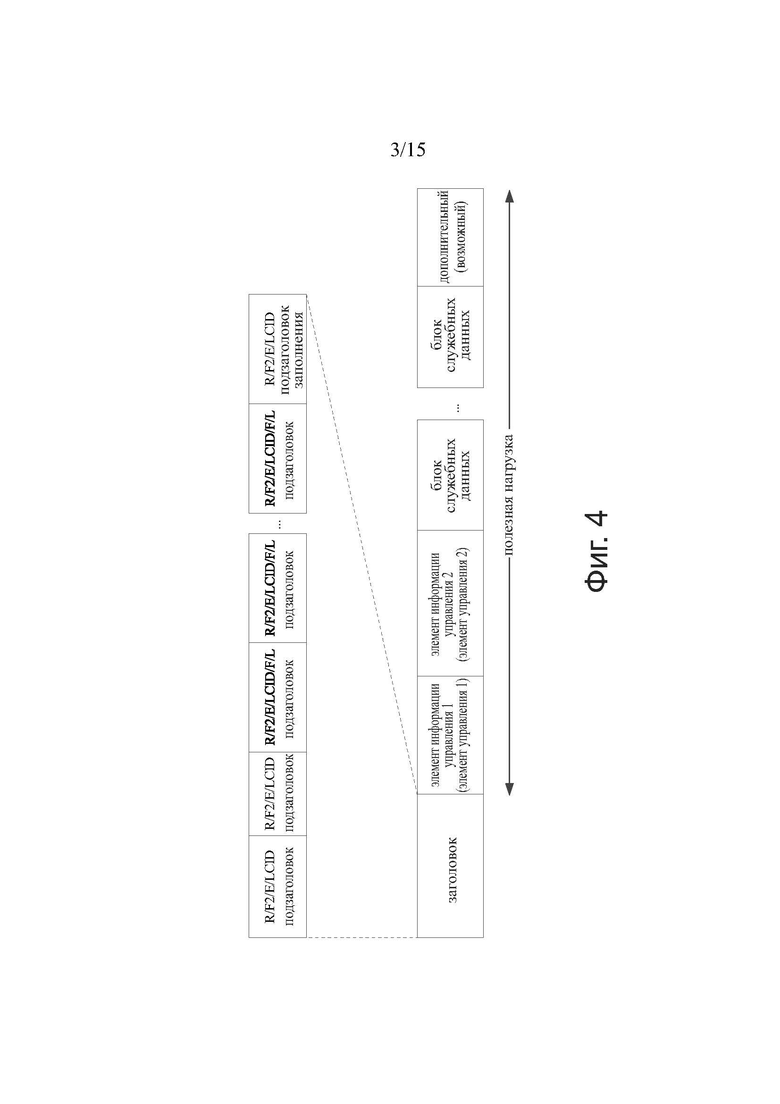

Со ссылкой на шестую возможную реализацию первого аспекта, в седьмой возможной реализации первого аспекта защищенные данные дополнительно включают в себя поле параметра, и поле параметра включает в себя, по меньшей мере, одно из поле первого идентификатора, поле второго идентификатора и поле третьего идентификатора, где поле первого идентификатора используют для указания, что текущее сообщение является сообщением сеанса, поле второго идентификатора используют для указания, по меньшей мере, одного из идентификатора службы, идентификатора сеанса, идентификатора канала, идентификатора потока, идентификатора сегмента и третий идентификатор используют для указания режима защиты сеанса.

Со ссылкой на седьмую возможную реализацию первого аспекта, в восьмой возможной реализации первого аспекта поле параметра дополнительно включает в себя, по меньшей мере, одно из поле длины, поле пакета и MAC поле, где поле длины используют для указания длины поля параметра, поле пакета используют для указания длины пакета, когда пакет зашифрован, и MAC поле используют для указания, что целостность сеанса защищена.

Со ссылкой на любую одну из вышеупомянутых возможных реализаций первого аспекта, в девятой возможной реализации первого аспекта, когда второе устройство является узлом сети доступа, получение первым устройством политики безопасности представляет собой, в частности: получение первым устройством политики безопасности от контроллера политики.

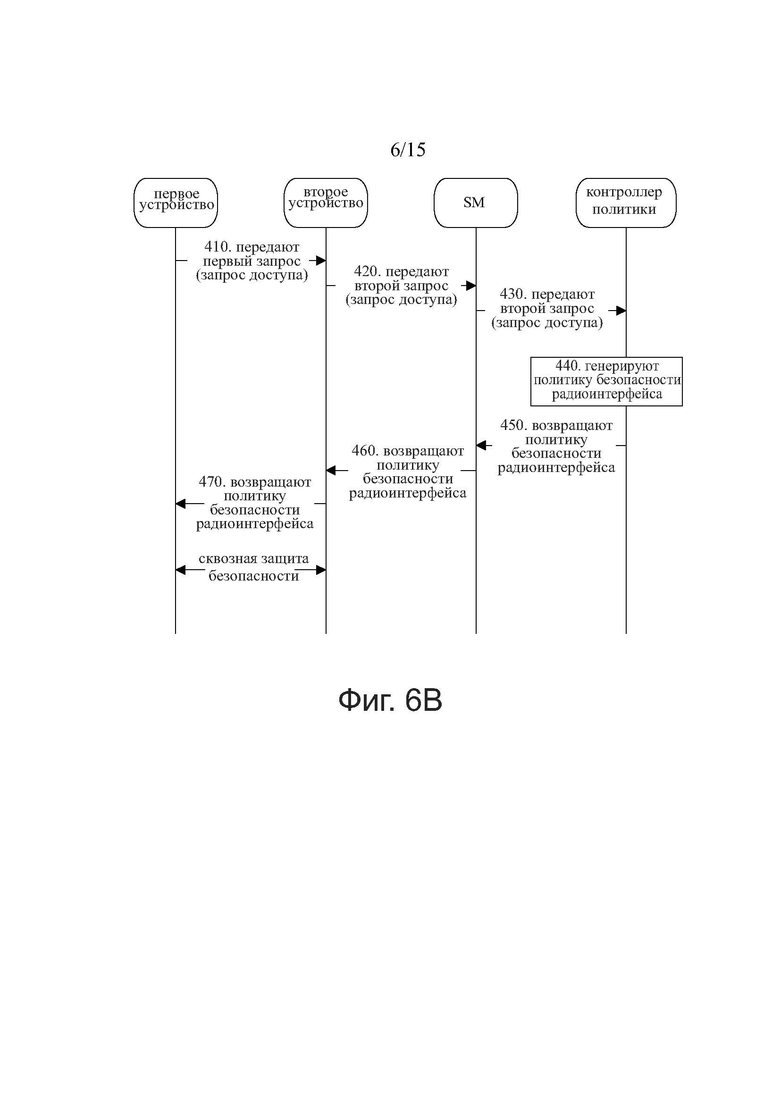

Со ссылкой на девятую возможную реализацию первого аспекта, в десятой возможной реализации первого аспекта получение первым устройством политики безопасности от контроллера политики, в частности, представляет собой: отправку первым устройством первого запроса в узел сети доступа, где первый запрос включает в себя возможность безопасности первого устройства и требование безопасности службы; и прием первым устройством политики безопасности, возвращенной узлом сети доступа, где политику безопасности получают узлом сети доступа путем отправки второго запроса в контроллер политики, и второй запрос генерируется узлом сети доступа на основании первого запроса и включает в себя возможность безопасности первого устройства, требование безопасности службы и требование безопасности узла сети доступа.

Со ссылкой на девятую возможную реализацию первого аспекта, в одиннадцатой возможной реализации первого аспекта, получение первым устройством политики безопасности из контроллера политики, а именно: отправка первым устройством первого запроса в узел сети доступа, где первый запрос включает в себя возможность безопасности первого устройства и требование безопасности службы; и прием первым устройством политики безопасности, возвращенной узлом сети доступа, где политика безопасности получена узлом сети доступа путем пересылки второго запроса контроллеру политики через, по меньшей мере, один сетевой элемент, и второй запрос генерируется узлом сети доступа на основании первого запроса и включает в себя возможность безопасности первого устройства, требование безопасности службы и требование безопасности узла сети доступа.

Со ссылкой на одиннадцатую возможную реализацию первого аспекта, в двенадцатой возможной реализации первого аспекта, по меньшей мере, один сетевой элемент включает в себя сетевой элемент управления сеансом; или, по меньшей мере, один сетевой элемент включает в себя сетевой элемент управления сеансом или узел управления мобильностью.

Со ссылкой на девятую возможную реализацию первого аспекта, в тринадцатой возможной реализации первого аспекта, получение первым устройством политики безопасности от контроллера политики, в частности, представляет собой: отправку первым устройством первого запроса в узел сети доступа, где первый запрос включает в себя возможность безопасности первого устройства и требование безопасности службы; и прием первым устройством политики безопасности, возвращенной узлом сети доступа, где политику безопасности генерируют узлом сети доступа на основании политики безопасности базовой сети и возможности безопасности узла сети доступа и политику безопасности базовой сети генерируют контроллером политики на основании первого запроса, пересылаемого узлом сети доступа.

Со ссылкой на любую из вышеупомянутых возможных реализаций первого аспекта, в четырнадцатой возможной реализации первого аспекта, когда второе устройство является узлом сети доступа, получение первым устройством, по меньшей мере, одного ключа, конкретно представляет собой: отправку первым устройством третьего запроса в узел аутентификации через узел сети доступа; получение первым устройством базовых ключей на основании третьего запроса, где базовые ключи генерируют после того, как первое устройство и узел аутентификации аутентифицируют друг друга; и получение первым устройством, по меньшей мере, одного ключа на основании базовых ключей.

Со ссылкой на четырнадцатую возможную реализацию первого аспекта, в пятнадцатой возможной реализации первого аспекта, получение первым устройством, по меньшей мере, одного ключа на основании базовых ключей, конкретно, представляет собой: получение первым устройством промежуточного ключа на основании базовых ключей; и получение первым устройством, по меньшей мере, одного ключа на основании промежуточного ключа.

Со ссылкой на пятнадцатую возможную реализацию первого аспекта, в шестнадцатой возможной реализации первого аспекта получение с помощью первого устройства промежуточного ключа на основании базовых ключей, конкретно представляет собой: получение первым устройством промежуточного ключа на основании первого параметра и базовых ключей, где первый параметр включает в себя, по меньшей мере, один из идентификатор узла сети доступа, NAS счетчик порядкового номера для генерирования промежуточного ключа, порядковый номер пакета, одноразовый номер 1, идентификатор канала, идентификатор потока и идентификатор сегмента.

Со ссылкой на пятнадцатую возможную реализацию первого аспекта, в семнадцатой возможной реализации первого аспекта, получение первым устройством, по меньшей мере, одного ключа, основанного на промежуточном ключе, конкретно, представляет собой: получение первым устройством, по меньшей мере, одного ключа на основании второго параметра и промежуточного ключа, где второй параметр включает в себя, по меньшей мере, один из идентификатор политики безопасности радиоинтерфейса, идентификатор алгоритма безопасности, NAS счетчик, одноразовый номер 2, идентификатор ресурса радиоинтерфейса, идентификатор канала радиоинтерфейса, идентификатор сегмента и идентификатор сеанса, и идентификатор алгоритма безопасности представляют собой, по меньшей мере, один из идентификатор алгоритма шифрования сигнализации радиоинтерфейса, идентификатор алгоритма защиты целостности информации радиоинтерфейса, идентификатор алгоритма шифрования плоскости пользователя и идентификатор алгоритма защиты целостности плоскости пользователя.

Со ссылкой на четырнадцатую возможную реализацию первого аспекта, в восемнадцатой возможной реализации первого аспекта, по меньшей мере, один ключ включает в себя, по меньшей мере, один из ключ шифрования сигнализации радиоинтерфейса, ключ шифрования целостности сигнализации радиоинтерфейса, ключ плоскости пользователя и ключ шифрования целостности плоскости пользователя.

Со ссылкой на любую из вышеупомянутых возможных реализаций первого аспекта, в девятнадцатой возможной реализации первого аспекта защищенными данными являются данные заголовка, данные полезной нагрузки или пакет, где пакет включает в себя данные заголовка и данные полезной нагрузки.

В соответствии со вторым аспектом предоставляется способ реализации безопасности, который включает в себя: определение вторым устройством идентификатора сеанса; получение вторым устройством политики безопасности сеанса и, по меньшей мере, один ключ; и идентификацию вторым устройством на основании идентификатора сеанса защищенных данных, которые относятся к сеансу и отправленных первым устройством, и восстановление защищенных данных с использованием, по меньшей мере, одного ключа на основании политики безопасности сеанса для получения данные сеанса, где защищенные данные получают первым устройством путем защиты безопасности данных сеанса с использованием, по меньшей мере, одного ключа на основании политики безопасности сеанса, и первое устройство выполнено с возможностью шифровать данные сеанса с использованием, по меньшей мере, одного ключа на основании политики безопасности для получения защищенных данных; где

когда первое устройство является оконечным устройством, второе устройство является узлом сети доступа или узлом плоскости пользователя, или, когда первое устройство является узлом сети доступа или узлом плоскости пользователя, второе устройство является оконечным устройством.

Со ссылкой на второй аспект, в первой возможной реализации второго аспекта, по меньшей мере, один ключ включает в себя первый ключ и второй ключ, где первый ключ используют для защиты первой безопасности сеанса, и второй ключ используют для защиты второй безопасности сеанса.

Со ссылкой на первую возможную реализацию второго аспекта, во второй возможной реализации второго аспекта, политику безопасности используют для указания режима защиты данных сеанса, и режим защиты представляет собой: защиту первой безопасности данных сеанса с использованием первого ключа на основании первого алгоритма безопасности или защиту второй безопасности данных сеанса с использованием второго ключа на основании второго алгоритма безопасности или защиту первой безопасности данных сеанса с использованием первого ключа на основании первого алгоритма безопасности и защиту вторую безопасности данных сеанса с использованием второго ключа на основании второго алгоритма безопасности.

Со ссылкой на вторую возможную реализацию второго аспекта, в третьей возможной реализации второго аспекта, политику безопасности дополнительно используют для указания, по меньшей мере, одного из первого алгоритма безопасности, второго алгоритма безопасности, длины ключа и времени обновления ключа.

Со ссылкой на третью возможную реализацию второго аспекта, в четвертой возможной реализации второго аспекта длина ключа включает в себя длину первого ключа и/или длину второго ключа, где длину первого ключа используют для представления длины первого ключа, и длину второго ключа используют для представления длины второго ключа.

Со ссылкой на третью возможную реализацию второго аспекта, в пятой возможной реализации второго аспекта время обновления ключа включает в себя время обновления первого ключа и/или время обновления второго ключа, где время обновления первого ключа используют для представления времени обновления первого ключа, и время обновления второго ключа используют для представления времени обновления второго ключа.

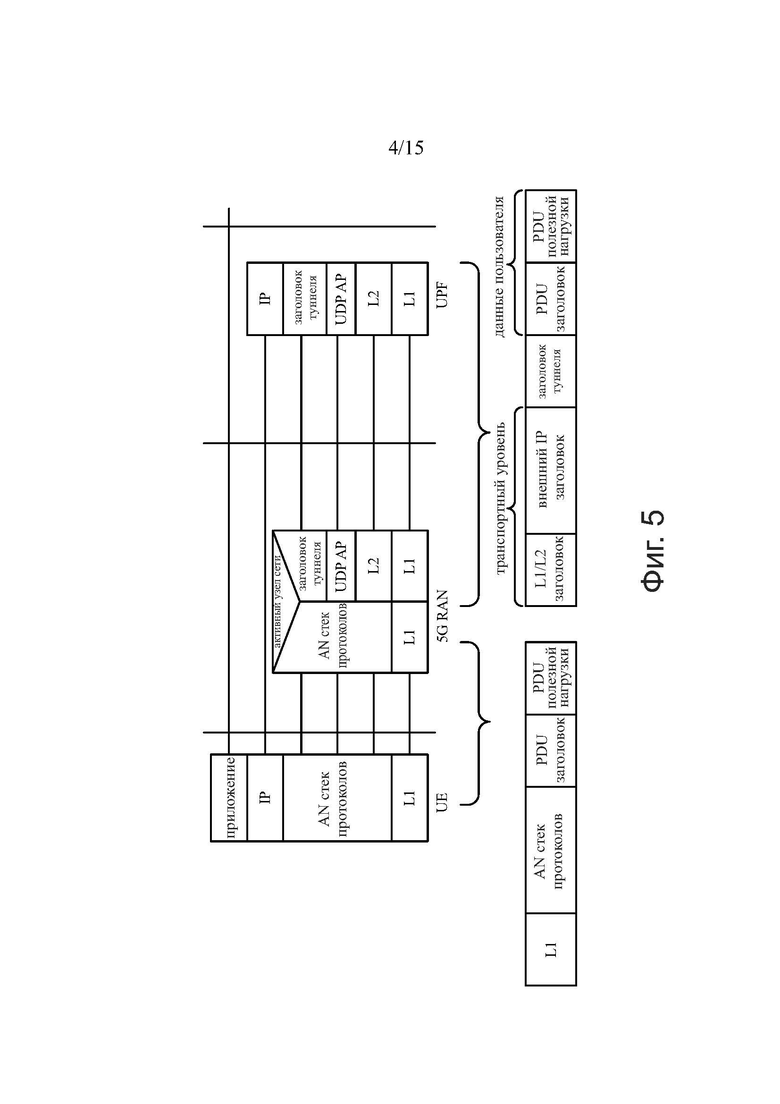

Со ссылкой на любую одну из вышеупомянутых возможных реализаций второго аспекта, в шестой возможной реализации второго аспекта, когда второе устройство является узлом плоскости пользователя, определение вторым устройством идентификатора сеанса, конкретно, представляет собой: определение вторым устройством идентификатора сеанса на основании заголовка инкапсуляции, в котором находятся защищенные данные; или определение вторым устройством идентификатора сеанса на основании идентификатора туннеля в заголовке инкапсуляции, в котором находятся защищенные данные; или определение вторым устройством идентификатора сеанса на основании внешнего заголовка IP пакета, в котором находятся защищенные данные; или определение вторым устройством идентификатора сеанса на основании заголовка инкапсуляции, в котором расположены защищенные данные, и внешнего заголовка IP пакета, в котором расположены защищенные данные; или определение вторым устройством идентификатора сеанса на основании заголовка протокольного блока данных, в котором находятся защищенные данные, и заголовка инкапсуляции, в котором расположены защищенные данные; или определение вторым устройством идентификатора сеанса на основании поля параметра в защищенных данных.

Со ссылкой на любую одну из вышеупомянутых возможных реализаций второго аспекта, в седьмой возможной реализации второго аспекта, когда второе устройство является узлом сети доступа, определение вторым устройством идентификатора сеанса, конкретно представляет собой: определение вторым устройством идентификатора сеанса на основании ресурса радиоинтерфейса, занятого сеансом; или определение вторым устройством идентификатора сеанса на основании идентификатора радиоинтерфейса, занятого сеансом; или определение вторым устройством идентификатора сеанса на основании идентификатора радиоканала данных, занятого сеансом; или определение вторым устройством идентификатора сеанса на основании поля параметра в защищенных данных.

Со ссылкой на шестую или седьмую возможную реализацию второго аспекта, в восьмой возможной реализации второго аспекта первая безопасность является конфиденциальностью, и вторая безопасность является целостностью.

Со ссылкой на восьмую возможную реализацию второго аспекта, в девятой возможной реализации второго аспекта поле параметра включает в себя, по меньшей мере, одно из поле первого идентификатора, поле второго идентификатора и поле третьего идентификатора, где первое поле идентификатора используют для указания, что текущее сообщение является сообщением сеанса, второе поле идентификатора используют для указания, по меньшей мере, одного из идентификатора службы, идентификатора сеанса и идентификатора сегмента, и третий идентификатор используют для указания режим защиты сеанса.

Со ссылкой на девятую возможную реализацию второго аспекта, в десятой возможной реализации второго аспекта поле параметра дополнительно включает в себя, по меньшей мере, одно из поле длины, поле пакета и MAC поле, где поле длины используют для указания длины поля параметра, поле пакета используют для указания длины пакета, когда пакет зашифрован, и MAC поле используют для указания, что целостность сеанса защищена.

Со ссылкой на любую одну из вышеупомянутых возможных реализаций второго аспекта, в одиннадцатой возможной реализации второго аспекта, когда второе устройство является узлом сети доступа, получение вторым устройством политики безопасности является, в частности: получение вторым устройством политики безопасности от первого сетевого элемента, где первый сетевой элемент является любым из контроллером аутентификации, контроллером управления ключами, контроллером политики и контроллером ключа.

Со ссылкой на одиннадцатую возможную реализацию второго аспекта, в двенадцатой возможной реализации второго аспекта, когда первый сетевой элемент является контроллером политики, получение вторым устройством политики безопасности от контроллера политики, в частности представляет собой: получение вторым устройством первого запроса, отправленного первым устройством, причем первый запрос включает в себя возможность безопасности первого устройства и требование безопасности службы; отправку вторым устройством второго запроса в контроллер политики, где второй запрос генерируют на основании первого запроса и включает в себя возможность безопасности первого устройства, требование безопасности службы и требование безопасности узла сети доступа; и прием вторым устройством политики безопасности, возвращенной контроллером политики, где политика безопасности генерируется контроллером политики на основании второго запроса.

Со ссылкой на одиннадцатую возможную реализацию второго аспекта, в тринадцатой возможной реализации второго аспекта, когда первый сетевой элемент является контроллером политики, получение вторым устройством политики безопасности от контроллера политики, в частности представляет собой: прием вторым устройством первого запроса, отправленного первым устройством, причем первый запрос включает в себя возможность безопасности первого устройства и требование безопасности службы; отправку вторым устройством второго запроса в контроллер политики через, по меньшей мере, один сетевой элемент, где второй запрос генерируется на основании первого запроса и включает в себя возможность безопасности первого устройства, требование безопасности службы и требование безопасности узла доступа к сети; и прием вторым устройством политики безопасности, возвращенной контроллером политики, по меньшей мере, через один сетевой элемент, где политика безопасности генерируется контроллером политики на основании второго запроса.

Со ссылкой на тринадцатую возможную реализацию второго аспекта, в четырнадцатой возможной реализации второго аспекта, по меньшей мере, один сетевой элемент включает в себя сетевой элемент управления сеансом; или, по меньшей мере, один сетевой элемент включает в себя сетевой элемент управления сеансом или узел управления мобильностью.

Со ссылкой на одиннадцатую возможную реализацию второго аспекта, в пятнадцатой возможной реализации второго аспекта получение вторым устройством политики безопасности от контроллера политики, в частности, заключается в получении вторым устройством первого запроса, отправленного первым устройством, где первый запрос включает в себя возможность безопасности первого устройства и требование безопасности службы; пересылку вторым устройством первого запроса в контроллер политики; и прием вторым устройством политики безопасности базовой сети, возвращенной контроллером политики, и генерирование политики безопасности на основании политики безопасности базовой сети и возможности безопасности узла сети доступа.

Со ссылкой на любую одну из восьмой-пятнадцатой возможных реализаций второго аспекта, в шестнадцатой возможной реализации второго аспекта, когда второе устройство является узлом сети доступа, получение вторым устройством, по меньшей мере, одного ключа, конкретно, представляет собой: отправку вторым устройством третьего запроса в центр управления ключами; прием вторым устройством промежуточного ключа, возвращенного центром управления ключами на основании третьего запроса, где промежуточный ключ получают на основании базовых ключей, и базовые ключи отправляют узлом аутентификации в центр управления ключами; и получение вторым устройством, по меньшей мере, одного ключа на основании промежуточного ключа.

Со ссылкой на шестнадцатую возможную реализацию второго аспекта, в семнадцатой возможной реализации второго аспекта промежуточный ключ получают на основании первого параметра, где первый параметр включает в себя, по меньшей мере, один из идентификатор узла сети доступа, NAS счетчик, порядковый номер для генерирования промежуточного ключа, порядковый номер пакета, одноразовый номер 1, идентификатор канала, идентификатор потока и идентификатор сегмента.

Со ссылкой на семнадцатую возможную реализацию второго аспекта, в восемнадцатой возможной реализации второго аспекта получение вторым устройством, по меньшей мере, одного ключа на основании промежуточного ключа, конкретно, заключается в следующем: получение вторым устройством, по меньшей мере, одного ключа на основании второго параметра и промежуточного ключа, где второй параметр включает в себя, по меньшей мере, один из идентификатор политики безопасности радиоинтерфейса, идентификатора алгоритма безопасности, NAS счетчик, одноразовый номер 2, идентификатор ресурса радиоинтерфейса, идентификатор канала радиоинтерфейса, идентификатор сегмента и идентификатор сеанса, и идентификатор алгоритма безопасности представляют собой, по меньшей мере, один из идентификатор алгоритма шифрования сигнализации радиоинтерфейса, идентификатор алгоритма защиты целостности информации радиоинтерфейса, идентификатор алгоритма шифрования плоскости пользователя и идентификатор алгоритма защиты целостности плоскости пользователя.

Со ссылкой на шестнадцатую возможную реализацию второго аспекта, в девятнадцатой возможной реализации второго аспекта, по меньшей мере, один ключ включает в себя, по меньшей мере, один из ключ шифрования сигнализации радиоинтерфейса, ключ шифрования целостности сигнализации радиоинтерфейса, ключ плоскости пользователя и ключ шифрования целостности плоскости пользователя.

Со ссылкой на любую одну из вышеупомянутых возможных реализаций второго аспекта, в двадцатой возможной реализации второго аспекта, когда второе устройство является узлом плоскости пользователя, получение вторым устройством, по меньшей мере, одного ключа, конкретно представляет собой: запрос вторым устройством, по меньшей мере, одного ключа от первого сетевого элемента, где первый сетевой элемент представляет собой любой из контроллер аутентификации, контроллер управления ключами, контроллер политики и контроллер ключей.

Со ссылкой на любую из вышеупомянутых возможных реализаций второго аспекта, в двадцать первой возможной реализации второго аспекта защищенными данными являются данные заголовка, данные полезной нагрузки или пакет, где пакет включает в себя заголовок данных и данные полезной нагрузки.

В соответствии с третьим аспектом предоставляется способ генерирования политики безопасности, который включает в себя: прием контроллером политики запроса политики, отправленного целевым сетевым элементом, где запрос политики включает в себя, по меньшей мере, одну из возможностей безопасности и требование безопасности службы оконечного устройства и требование безопасности узла сети доступа; генерирование контроллером политики политики безопасности на основании целевого параметра, где целевой параметр генерируют на основании первого запроса и включает в себя, по меньшей мере, одно из возможность безопасности оконечного устройства, требования безопасности службы и требования безопасности узла сети доступа; и отправку контроллером политики политики безопасности в узел сети доступа.

Со ссылкой на третий аспект, в первой возможной реализации третьего аспекта целевой параметр дополнительно включает в себя предварительно установленную возможность безопасности оконечного устройства, где предварительно установленную возможность безопасности оконечного устройства получают из контроллера службы аутентификации, Ausf.

Со ссылкой на любую из вышеупомянутых возможных реализаций третьего аспекта, во второй возможной реализации третьего аспекта целевой параметр дополнительно включает в себя требование безопасности сервера, где требование безопасности сервера получают из сервера.

Со ссылкой на любую из вышеупомянутых возможных реализаций третьего аспекта, в третьей возможной реализации третьего аспекта целевой сетевой элемент является узлом сети доступа или сетевым элементом управления сеансом.

Согласно четвертому аспекту предоставляют способ генерирования ключа, который включает в себя: передачу первым устройством третьего запроса узлу аутентификации через узел сети доступа; получение первым устройством базовых ключей на основании третьего запроса, где базовые ключи генерируют после того, как первое устройство и узел аутентификации аутентифицируют друг друга; и получение первым устройством, по меньшей мере, одного ключа на основании базовых ключей.

Со ссылкой на четвертый аспект, в первой возможной реализации четвертого аспекта, получение оконечным устройством, по меньшей мере, одного ключа на основании базовых ключей, конкретно представляет собой: получение оконечным устройством промежуточного ключа на основании базовых ключей; и получение оконечным устройством, по меньшей мере, одного ключа на основании промежуточного ключа.

Со ссылкой на первую возможную реализацию четвертого аспекта, во второй возможной реализации четвертого аспекта, получение первым устройством промежуточного ключа на основании базовых ключей является, в частности, получением оконечным устройством промежуточного ключа на основании первого параметра и базовых ключей, где первый параметр включает в себя, по меньшей мере, один из идентификатор узла сети доступа, NAS счетчик, порядковый номер для генерирования промежуточного ключа, порядковый номер пакета, одноразовый номер 1, идентификатор канала, идентификатор потока и идентификатор сегмента.

Со ссылкой на первую возможную реализацию четвертого аспекта, в третьей возможной реализации четвертого аспекта, получение оконечным устройством, по меньшей мере, одного ключа на основании промежуточного ключа, конкретно представляет собой: получение оконечным устройством, по меньшей мере, одного ключа на основании второго параметра и промежуточного ключа, где второй параметр включает в себя, по меньшей мере, один из идентификатор политики безопасности радиоинтерфейса, идентификатор алгоритма безопасности, NAS счетчик, одноразовый номер 2, идентификатор ресурса радиоинтерфейса, идентификатор канала радиоинтерфейса, идентификатор сегмента и идентификатор сеанса, а также идентификатор алгоритма безопасности представляют собой, по меньшей мере, один из идентификатор алгоритма шифрования сигнализации радиоинтерфейса, идентификатор алгоритма защиты целостности информации радиоинтерфейса, идентификатор алгоритма шифрования плоскости пользователя и идентификатор алгоритма защиты целостности плоскости пользователя.

Со ссылкой на любую из вышеупомянутых возможных реализаций четвертого аспекта, в четвертой возможной реализации четвертого аспекта, по меньшей мере, один ключ включает в себя, по меньшей мере, один из ключа шифрования сигнализации радиоинтерфейса, ключа шифрования целостности сигнализации радиоинтерфейса, ключа плоскости пользователя и ключа шифрования целостности плоскости пользователя.

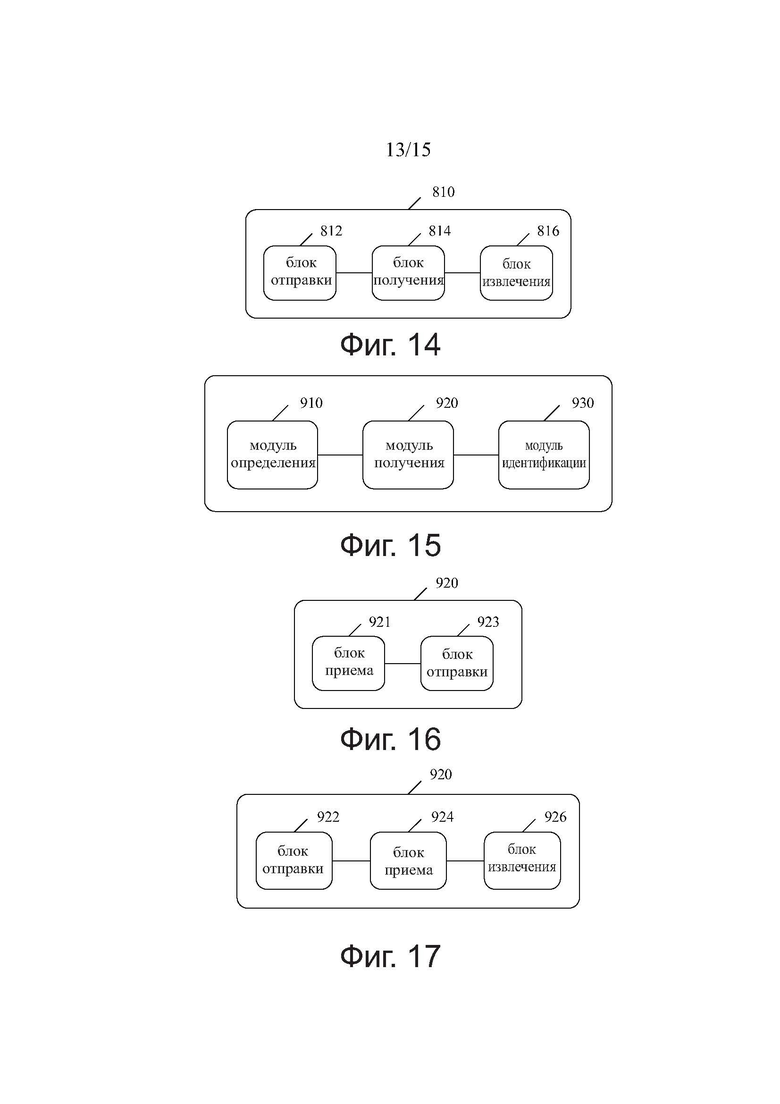

Согласно пятому аспекту обеспечивается первое устройство, которое включает в себя модуль получения и модуль передачи, где модуль получения выполнен с возможностью получать политику безопасности сеанса и, по меньшей мере, один ключ; и модуль передачи выполнен с возможностью передачи защищенных данных на второе устройство, где защищенные данные получают путем защиты безопасности данных сеанса с использованием, по меньшей мере, одного ключа на основании политики безопасности сеанса, и второе устройство выполнено с возможностью восстанавливать защищенные данные с использованием, по меньшей мере, одного ключа на основании политики безопасности для получения данных сеанса; где, когда первое устройство является оконечным устройством, второе устройство является узлом сети доступа или узлом плоскости пользователя, или когда первое устройство является узлом сети доступа или узлом плоскости пользователя, второе устройство является оконечным устройством.

Со ссылкой на пятый аспект, в первой возможной реализации пятого аспекта, по меньшей мере, один ключ включает в себя первый ключ и второй ключ, где первый ключ используют для защиты первой безопасности сеанса, и второй ключ используют для защиты второй безопасности сеанса.

Со ссылкой на первую возможную реализацию пятого аспекта, во второй возможной реализации пятого аспекта, политику безопасности используют для указания режима защиты данных сеанса, и режим защиты представляет собой: защиту первой безопасности данных сеанса с использованием первого ключа на основании первого алгоритма безопасности или защиту второй безопасности данных сеанса с использованием второго ключа на основании второго алгоритма безопасности или защиту первой безопасности данных сеанса с использованием первого ключа на основании первого алгоритма безопасности и защиту второй безопасности данных сеанса с использованием второго ключа на основании второго алгоритма безопасности.

Со ссылкой на вторую возможную реализацию пятого аспекта, в третьей возможной реализации пятого аспекта, политику безопасности дополнительно используют для указания, по меньшей мере, одного из первого алгоритма безопасности, второго алгоритма безопасности, длины ключа и времени обновления ключа.

Со ссылкой на третью возможную реализацию пятого аспекта, в четвертой возможной реализации пятого аспекта длина ключа включает в себя длину первого ключа и/или длину второго ключа, где длину первого ключа используют для представления длины первого ключа, а длину второго ключа используют для представления длины второго ключа.

Со ссылкой на третью возможную реализацию пятого аспекта, в пятой возможной реализации пятого аспекта время обновления ключа включает в себя время обновления первого ключа и/или время обновления второго ключа, где время обновления первого ключа используют для представления времени обновления первого ключа, и время обновления второго ключа используют для представления времени обновления второго ключа.

Со ссылкой на любую из вышеупомянутых возможных реализаций пятого аспекта, в шестой возможной реализации пятого аспекта первая безопасность является конфиденциальностью, и вторая безопасность является целостностью.

Со ссылкой на шестую возможную реализацию пятого аспекта, в седьмой возможной реализации пятого аспекта защищенные данные дополнительно включают в себя поле параметра, и поле параметра включает в себя, по меньшей мере, одно из поле первого идентификатора, поле второго идентификатора и поле третьего идентификатора, где поле первого идентификатора используют для указания, что текущее сообщение является сообщением сеанса, поле второго идентификатора используют для указания, по меньшей мере, одного из идентификатора службы, идентификатора сеанса, идентификатора канала, идентификатора потока, идентификатора сегмента и поле третьего идентификатора используют для указания режима защиты сеанса.

Со ссылкой на седьмую возможную реализацию пятого аспекта, в восьмой возможной реализации пятого аспекта поле параметра дополнительно включает в себя, по меньшей мере, одно из поле длины, поле пакета и MAC поле, где поле длины используют для указания поля длины параметра, поле пакета используют для указания длины пакета, когда пакет зашифрован и MAC поле используют для указания, что целостность сеанса защищена.

Со ссылкой на любую из вышеупомянутых возможных реализаций пятого аспекта, в девятом возможном осуществлении пятого аспекта модуль получения специально выполнен с возможностью получать политику безопасности от контроллера политики.

Со ссылкой на девятую возможную реализацию пятого аспекта, в десятой возможной реализации пятого аспекта модуль получения включает в себя блок передачи и блок приема, где блок передачи выполнен с возможностью отправлять первый запрос в узел сети доступа, где первый запрос включает в себя возможность безопасности первого устройства и требование безопасности службы; и блок приема выполнен с возможностью принимать политику безопасности, возвращенную узлом сети доступа, где политика безопасности получена узлом сети доступа путем отправки второго запроса в контроллер политики, и второй запрос генерируют узлом сети доступа на основании первого запроса и включает в себя возможность безопасности первого устройства, требование безопасности службы и требование безопасности узла сети доступа.

Со ссылкой на девятую возможную реализацию пятого аспекта, в одиннадцатой возможной реализации пятого аспекта модуль получения включает в себя блок передачи и блок приема, где блок передачи выполнен с возможностью отправлять первый запрос в узел сети доступа, где первый запрос включает в себя возможность безопасности первого устройства и требование безопасности службы; и блок приема выполнен с возможностью принимать политику безопасности, возвращенную узлом сети доступа, где политика безопасности получена узлом сети доступа путем пересылки второго запроса контроллеру политики через, по меньшей мере, один сетевой элемент, и второй запрос генерируется узлом сети доступа на основании первого запроса и включает в себя возможность безопасности первого устройства, требование безопасности службы и требование безопасности узла сети доступа.

Со ссылкой на одиннадцатую возможную реализацию пятого аспекта, в двенадцатой возможной реализации пятого аспекта, по меньшей мере, один сетевой элемент включает в себя сетевой элемент управления сеансом; или, по меньшей мере, один сетевой элемент включает в себя сетевой элемент управления сеансом или узел управления мобильностью.

Со ссылкой на девятую возможную реализацию пятого аспекта, в тринадцатой возможной реализации пятого аспекта модуль получения включает в себя блок передачи и блок приема, где блок передачи выполнен с возможностью отправлять первый запрос в узел сети доступа, где первый запрос включает в себя возможность безопасности первого устройства и требование безопасности службы; и блок приема выполнен с возможностью принимать политику безопасности, возвращенную узлом сети доступа, где политика безопасности генерируется узлом сети доступа на основании политики безопасности базовой сети и возможности безопасности узла сети доступа и политику безопасности базовой сети генерируют контроллером политики на основании первого запроса, пересылаемого узлом сети доступа.

Со ссылкой на любую из вышеупомянутых возможных реализаций пятого аспекта, в четырнадцатой возможной реализации пятого аспекта, когда второе устройство является узлом сети доступа, модуль получения включает в себя блок передачи, блок получения, и блок извлечения, где блок передачи выполнен с возможностью отправлять третий запрос узлу аутентификации через узел сети доступа; блок получения выполнен с возможностью получать базовые ключи на основании третьего запроса, где базовые ключи генерируют после того, как первое устройство и узел аутентификации аутентифицируют друг друга; и блок извлечения выполнен с возможностью извлекать, по меньшей мере, один ключ на основании базовых ключей.

Со ссылкой на четырнадцатую возможную реализацию пятого аспекта, в пятнадцатой возможной реализации пятого аспекта блок извлечения выполнен с возможностью извлекать промежуточный ключ на основании базовых ключей и извлекать, по меньшей мере, один ключ на основании промежуточного ключа.

Со ссылкой на пятнадцатую возможную реализацию пятого аспекта, в шестнадцатой возможной реализации пятого аспекта блок извлечения выполнен с возможностью извлекать промежуточный ключ на основании первого параметра и базовых ключей, где первый параметр включает в себя, по меньшей мере, один из идентификатора узла сети доступа, счетчика NAS, порядкового номера для генерирования промежуточного ключа, порядкового номера пакета, одноразового номера 1, идентификатора канала, идентификатора потока и идентификатора сегмента.

Со ссылкой на пятнадцатую возможную реализацию пятого аспекта, в семнадцатой возможной реализации пятого аспекта блок извлечения выполнен с возможностью извлекать, по меньшей мере, один ключ на основании второго параметра и промежуточного ключа, где второй параметр включает в себя, по меньшей мере, один из идентификатора политики безопасности радиоинтерфейса, идентификатора алгоритма безопасности, счетчика NAS, одноразового номера 2, идентификатора ресурса радиоинтерфейса, идентификатора канала радиоинтерфейса, идентификатора сегмента и идентификатора сеанса и идентификатор алгоритма безопасности представляет собой, по меньшей мере, один из идентификатора алгоритма шифрования сигнализации радиоинтерфейса, идентификатора алгоритма защиты целостности информации радиоинтерфейса, идентификатора алгоритма шифрования плоскости пользователя и идентификатора алгоритма защиты целостности плоскости пользователя.

Со ссылкой на четырнадцатую возможную реализацию пятого аспекта, в восемнадцатой возможной реализации пятого аспекта, по меньшей мере, один ключ включает в себя, по меньшей мере, один из ключ шифрования сигнализации радиоинтерфейса, ключ шифрования целостности сигнализации радиоинтерфейса, ключ плоскости пользователя и ключ шифрования целостности плоскости пользователя.

Со ссылкой на любую из вышеупомянутых возможных реализаций пятого аспекта, в девятнадцатой возможной реализации пятого аспекта защищенными данными являются данные заголовка, данные полезной нагрузки или пакет, где пакет включает в себя данные заголовка и данные полезной нагрузки.

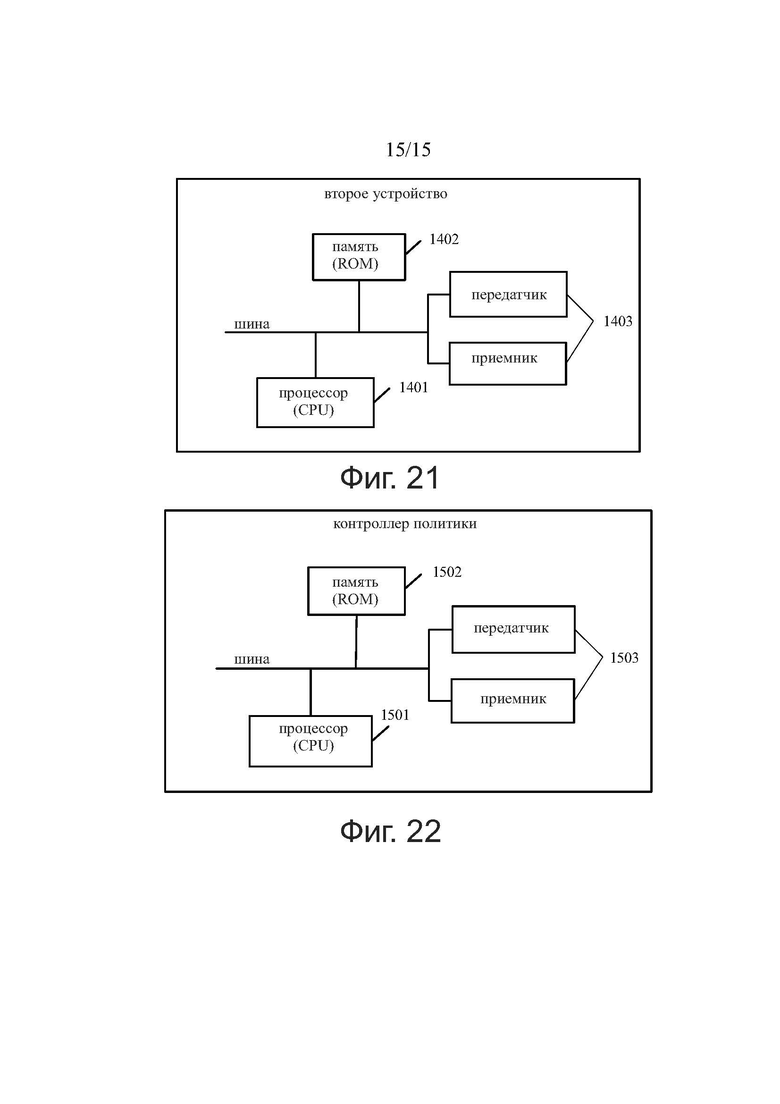

В соответствии с шестым аспектом предоставляют второе устройство, которое включает в себя модуль определения, модуль получения и модуль идентификации, где модуль определения выполнен с возможностью определять идентификатор сеанса; модуль получения выполнен с возможностью получать политику безопасности сеанса и, по меньшей мере, один ключ; и модуль идентификации выполнен с возможностью идентифицировать на основании идентификатора сеанса защищенные данные, которые относятся к сеансу и отправляются первым устройством, и восстанавливать защищенные данные с использованием, по меньшей мере, одного ключа на основе политики безопасности сеанса для получения данных сеанса, где защищенные данные получают первым устройством путем защиты безопасности данных сеанса с использованием, по меньшей мере, одного ключа на основе политики безопасности сеанса, и первое устройство выполнено с возможностью шифровать данные сеанса посредством использование, по меньшей мере, одного ключа на основании политики безопасности для получения защищенных данных; где, когда первое устройство является оконечным устройством, второе устройство является узлом сети доступа или узлом плоскости пользователя, или когда первое устройство является узлом сети доступа или узлом плоскости пользователя, второе устройство является оконечным устройством.

Со ссылкой на шестой аспект, в первой возможной реализации шестого аспекта, по меньшей мере, один ключ включает в себя первый ключ и второй ключ, где первый ключ используют для защиты первой безопасности сеанса, и второй ключ используют для защиты второй безопасности сеанса.

Со ссылкой на первую возможную реализацию шестого аспекта, во второй возможной реализации шестого аспекта, политику безопасности используют для указания режима защиты данных сеанса, и режим защиты представляет собой: защиту первой безопасности данных сеанса с использованием первого ключа на основании первого алгоритма безопасности или защиту второй безопасности данных сеанса с использованием второго ключа на основании второго алгоритма безопасности или защиту первой безопасности данных сеанса с использованием первого ключа на основании первого алгоритма безопасности и защиту второй безопасности данных сеанса с использованием второго ключа на основании второго алгоритма безопасности.

Со ссылкой на вторую возможную реализацию шестого аспекта, в третьей возможной реализации шестого аспекта политику безопасности дополнительно используют для указания, по меньшей мере, одного из первого алгоритма безопасности, второго алгоритма безопасности, длины ключа и времени обновления ключа.

Со ссылкой на третью возможную реализацию шестого аспекта, в четвертой возможной реализации шестого аспекта длина ключа включает в себя длину первого ключа и/или длину второго ключа, где длину первого ключа используют для представления длина первого ключа, и длину второго ключа используют для представления длины второго ключа.

Со ссылкой на третью возможную реализацию шестого аспекта, в пятой возможной реализации шестого аспекта время обновления ключа включает в себя время обновления первого ключа и/или время обновления второго ключа, где время обновления первого ключа используют для представления времени обновления первого ключа, и время обновления второго ключа используют для представления времени обновления второго ключа.

Со ссылкой на любую одну из вышеупомянутых возможных реализаций шестого аспекта, в шестой возможной реализации шестого аспекта, когда второе устройство является узлом плоскости пользователя, модуль определения специально выполнен с возможностью: определять идентификатор сеанса на основании заголовка инкапсуляции, в котором находятся защищенные данные; или определить идентификатор сеанса на основании идентификатора туннеля в заголовке инкапсуляции, в котором находятся защищенные данные; или определить идентификатор сеанса на основании внешнего заголовка IP пакета, в котором находятся защищенные данные; или определять идентификатор сеанса на основании заголовка инкапсуляции, в котором расположены защищенные данные, и внешнего заголовка IP пакета, в котором находятся защищенные данные; или определять идентификатор сеанса на основании заголовка протокольного блока данных, в котором находятся защищенные данные, и заголовка инкапсуляции, в котором расположены защищенные данные; или определить идентификатор сеанса на основании поля параметра в защищенных данных.

Со ссылкой на любую одну из вышеупомянутых возможных реализаций шестого аспекта, в седьмой возможной реализации шестого аспекта, когда второе устройство является узлом сети доступа, модуль определения специально выполнен с возможностью: определять идентификатор сеанса на основании ресурса радиоинтерфейса, занятого сеансом; или определять идентификатор сеанса на основании идентификатора радиоинтерфейса, занятого сеансом; или определять идентификатор сеанса на основании идентификатора радиоканала данных, занятого сеансом; или определять идентификатор сеанса на основании поля параметра в защищенных данных.

Со ссылкой на шестую или седьмую возможную реализацию шестого аспекта, в восьмой возможной реализации шестого аспекта первая безопасность представляет собой конфиденциальность и вторая безопасность является целостностью.

Со ссылкой на восьмую возможную реализацию шестого аспекта, в девятой возможной реализации шестого аспекта поле параметра включает в себя, по меньшей мере, одно из поле первого идентификатора, поле второго идентификатора и поле третьего идентификатора, где поле первого идентификатора используют для указания того, что текущее сообщение является сообщением сеанса, поле второго идентификатора используют для указания, по меньшей мере, одного из идентификатора службы, идентификатора сеанса и идентификатора сегмента, и поле третьего идентификатора используют для указания режим защиты сеанса.

Со ссылкой на девятую возможную реализацию шестого аспекта, в десятой возможной реализации шестого аспекта поле параметра дополнительно включает в себя, по меньшей мере, одно из поле длины, поля пакета и MAC поле, где поле длины используют для указания поля длины параметра, поле пакета используют для указания длины пакета, когда пакет зашифрован, и MAC поле используют для указания того, что целостность сеанса защищена.

Со ссылкой на любую из вышеупомянутых возможных реализаций шестого аспекта, в одиннадцатой возможной реализации шестого аспекта, когда второе устройство является узлом сети доступа, модуль получения выполнен с возможностью получать политику безопасности от первого сетевого элемента, где первый сетевой элемент представляет собой любой из контроллера аутентификации, контроллера управления ключами, контроллера политик и контроллера ключей.

Со ссылкой на одиннадцатую возможную реализацию шестого аспекта, в двенадцатой возможной реализации шестого аспекта, когда первый сетевой элемент является контроллером политики, модуль получения включает в себя блок приема и блок передачи, где блок приема выполнен с возможностью принимать первый запрос, переданный первым устройством, где первый запрос включает в себя возможность безопасности первого устройства и требование безопасности службы; блок передачи выполнен с возможностью передачи второго запроса на контроллер политики, где второй запрос генерируют на основании первого запроса и включает в себя возможность безопасности первого устройства, требование безопасности службы и требование безопасности узла сети доступа; и блок приема выполнен с возможностью принимать политику безопасности, возвращенную контроллером политики, где политика безопасности генерируется контроллером политики на основании второго запроса.

Со ссылкой на одиннадцатую возможную реализацию шестого аспекта, в тринадцатой возможной реализации шестого аспекта, когда первый сетевой элемент является контроллером политики, модуль получения включает в себя блок приема и блок передачи, где блок приема выполнен с возможностью принимать первый запрос, отправленный первым устройством, где первый запрос включает в себя возможность безопасности первого устройства и требование безопасности службы; блок передачи выполнен с возможностью передачи второго запроса в контроллер политики через, по меньшей мере, один сетевой элемент, где второй запрос генерируют на основании первого запроса и включает в себя возможность безопасности первого устройства, требование безопасности службы и требование безопасности узла сети доступа; и блок приема выполнен с возможностью принимать политику безопасности, возвращенную контроллером политики через, по меньшей мере, один сетевой элемент, где политику безопасности генерируют контроллером политики на основании второго запроса.

Со ссылкой на тринадцатую возможную реализацию шестого аспекта, в четырнадцатой возможной реализации шестого аспекта, по меньшей мере, один сетевой элемент включает в себя сетевой элемент управления сеансом; или, по меньшей мере, один сетевой элемент включает в себя сетевой элемент управления сеансом или узел управления мобильностью.

Со ссылкой на одиннадцатую возможную реализацию шестого аспекта, в пятнадцатой возможной реализации шестого аспекта модуль получения включает в себя блок приема и блок передачи, где блок приема выполнен с возможностью принимать первый запрос, отправленный первым устройством, где первый запрос включает в себя возможность безопасности первого устройства и требование безопасности службы; блок передачи выполнен с возможностью пересылать первый запрос в контроллер политики; и блок приема выполнен с возможностью принимать политику безопасности базовой сети, возвращенную контроллером политики, и генерировать политику безопасности на основании политики безопасности базовой сети и возможности безопасности узла сети доступа.

Со ссылкой на любую одну из восьмой-пятнадцатой возможных реализаций шестого аспекта, в шестнадцатой возможной реализации шестого аспекта, когда второе устройство является узлом сети доступа, модуль получения включает в себя блок передачи, блок приема и блок извлечения, где блок передачи выполнен с возможностью отправлять третий запрос в центр управления ключами; блок приема выполнен с возможностью принимать промежуточный ключ, возвращенный центром управления ключами на основании третьего запроса, где промежуточный ключ извлекают на основании базовых ключей, и базовые ключи отправляют узлом аутентификации в центр управления ключами; и блок извлечения выполнен с возможностью извлекать, по меньшей мере, один ключ на основании промежуточного ключа.

Со ссылкой на шестнадцатую возможную реализацию шестого аспекта, в семнадцатой возможной реализации шестого аспекта промежуточный ключ извлекают на основании первого параметра, где первый параметр включает в себя, по меньшей мере, один из идентификатор узла сети доступа, счетчик NAS, порядковый номер для генерации промежуточного ключа, порядковый номер пакета, одноразовый номер 1, идентификатор канала, идентификатор потока и идентификатор сегмента.

Со ссылкой на семнадцатую возможную реализацию шестого аспекта, в восемнадцатой возможной реализации шестого аспекта блок извлечения выполнен с возможностью извлекать, по меньшей мере, один ключ на основании второго параметра и промежуточного ключа, где второй параметр включает в себя, по меньшей мере, один из идентификатор политики безопасности радиоинтерфейса, идентификатор алгоритма безопасности, счетчик NAS, одноразовый номер 2, идентификатор ресурса радиоинтерфейса, идентификатора канала радиоинтерфейса, идентификатора сегмента и идентификатор сеанса, и идентификатор алгоритма безопасности представляет собой, по меньшей мере, один из идентификатор алгоритма шифрования сигнализации радиоинтерфейса, идентификатора алгоритма защиты целостности информации радиоинтерфейса, идентификатора алгоритма шифрования плоскости пользователя и идентификатор алгоритма защиты целостности плоскости пользователя.

Со ссылкой на шестнадцатую возможную реализацию шестого аспекта, в девятнадцатой возможной реализации шестого аспекта, по меньшей мере, один ключ включает в себя, по меньшей мере, один из ключ шифрования сигнализации радиоинтерфейса, ключ шифрования целостности сигнализации радиоинтерфейса, ключ плоскости пользователя и ключ шифрования целостности плоскости пользователя.

Со ссылкой на любую одну из вышеупомянутых возможных реализаций шестого аспекта, в двадцатой возможной реализации шестого аспекта, когда второе устройство является узлом плоскости пользователя, модуль получения выполнен с возможностью направлять запрос, по меньшей мере, одного ключа от первого сетевого элемента, где первый сетевой элемент представляет собой любой из контроллер аутентификации, контроллер управления ключами, контроллер политик и контроллер ключей.

Со ссылкой на любую из вышеупомянутых возможных реализаций шестого аспекта, в двадцать первой возможной реализации шестого аспекта защищенными данными являются данные заголовка, данные полезной нагрузки или пакет, где пакет включает в себя заголовок данные и данные полезной нагрузки.

Согласно седьмому аспекту предоставляют контроллер политики, который включает в себя модуль приема, модуль генерирования и модуль передачи, где модуль приема выполнен с возможностью принимать запрос политики, отправленный целевым сетевым элементом, где запрос политики включает в себя, по меньшей мере, одно из: возможность безопасности и требования безопасности службы оконечного устройства и требования безопасности узла сети доступа; модуль генерирования выполнен с возможностью генерировать политику безопасности на основании целевого параметра, где целевой параметр генерируют на основании первого запроса и включает в себя, по меньшей мере, одну из возможностей безопасности оконечного устройства, требования безопасности службы и требования безопасности узла сети доступа; и модуль передачи выполнен с возможностью отправлять политику безопасности узлу сети доступа.

Со ссылкой на седьмой аспект, в первой возможной реализации седьмого аспекта целевой параметр дополнительно включает в себя предварительно установленную возможность безопасности оконечного устройства, где предварительно установленная возможность безопасности оконечного устройства получают из контроллера службы аутентификации. Ausf.

Со ссылкой на любую из вышеупомянутых возможных реализаций седьмого аспекта, во второй возможной реализации седьмого аспекта целевой параметр дополнительно включает в себя требование безопасности сервера, где требование безопасности сервера получают из сервера.

Со ссылкой на любую из вышеупомянутых возможных реализаций седьмого аспекта, в третьей возможной реализации седьмого аспекта целевой сетевой элемент является узлом сети доступа или сетевым элементом управления сеансом.

Согласно восьмому аспекту предоставляют первое устройство, которое включает в себя модуль передачи, модуль получения и модуль извлечения, где модуль передачи выполнен с возможностью отправлять третий запрос узлу аутентификации через узел сети доступа; модуль получения выполнен с возможностью получать базовые ключи на основании третьего запроса, где базовые ключи генерируют после того, как первое устройство и узел аутентификации аутентифицируют друг друга; и модуль извлечения выполнен с возможностью извлекать, по меньшей мере, один ключ на основании базовых ключей.

Со ссылкой на восьмой аспект, в первой возможной реализации восьмого аспекта модуль извлечения выполнен с возможностью извлекать промежуточный ключ на основании базовых ключей и извлекать, по меньшей мере, один ключ на основании промежуточного ключа.

Со ссылкой на первую возможную реализацию восьмого аспекта, во второй возможной реализации восьмого аспекта модуль извлечения выполнен с возможностью получать промежуточный ключ на основании первого параметра и базовых ключей, где первый параметр включает в себя, по меньшей мере, один из идентификатор узла сети доступа, счетчик NAS, порядковый номер для генерирования промежуточного ключа, порядковый номер пакета, одноразовый номер 1, идентификатор канала, идентификатор потока и идентификатора сегмента.

Со ссылкой на первую возможную реализацию восьмого аспекта, в третьей возможной реализации восьмого аспекта модуль извлечения выполнен с возможностью извлекать, по меньшей мере, один ключ на основании второго параметра и промежуточного ключа, где второй параметр включает в себя, по меньшей мере, один из идентификатор политики безопасности радиоинтерфейса, идентификатор алгоритма безопасности, счетчик NAS, одноразовый номер 2, идентификатор ресурса радиоинтерфейса, идентификатор канала радиоинтерфейса, идентификатор сегмента и идентификатор сеанса, а также идентификатор алгоритма безопасности представляет собой, по меньшей мере, один из идентификатора алгоритма шифрования сигнализации радиоинтерфейса, идентификатора алгоритма защиты целостности информации радиоинтерфейса, идентификатора алгоритма шифрования плоскости пользователя и идентификатора алгоритма защиты целостности плоскости пользователя.

Со ссылкой на любую одну из вышеупомянутых возможных реализаций восьмого аспекта, в четвертой возможной реализации восьмого аспекта, по меньшей мере, один ключ включает в себя, по меньшей мере, один из ключ шифрования сигнализации радиоинтерфейса, ключ шифрования целостности сигнализации радиоинтерфейса, ключ плоскости пользователя и ключ шифрования целостности плоскости пользователя.

В соответствии с девятым аспектом предоставляют первое устройство, которое включает в себя память и процессор, передатчик и приемник, которые соединены с памятью, где передатчик выполнен с возможностью отправлять данные, приемник выполнен с возможностью принимать данные, отправленные извне, память выполнена с возможностью хранить код для реализации способа, описанного в первом аспекте, и процессор выполнен с возможностью выполнять программный код, сохраненный в памяти, для выполнения способа, описанного в первом аспекте.

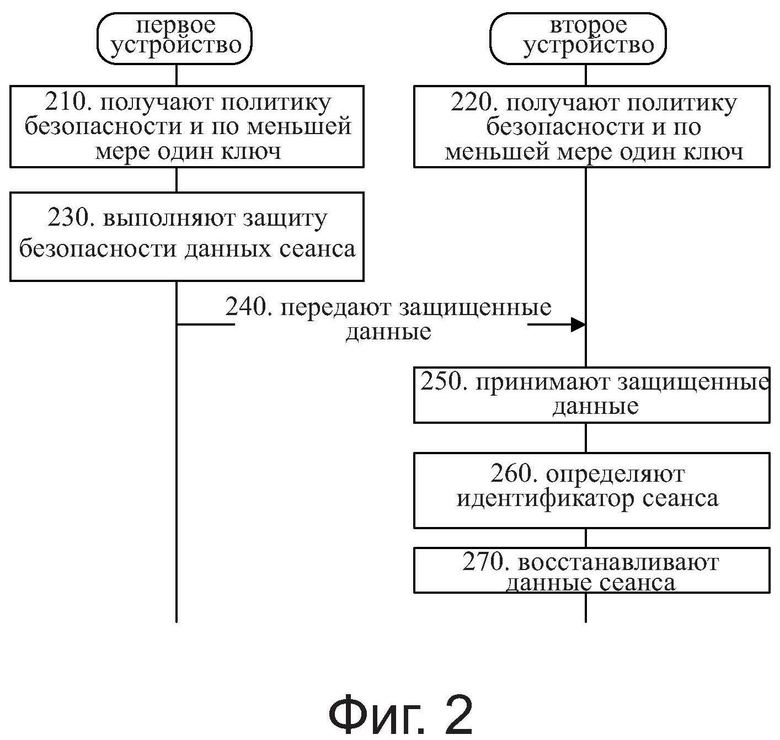

В соответствии с десятым аспектом предоставляют второе устройство, которое включает в себя память и процессор, передатчик и приемник, которые соединены с памятью, где передатчик выполнен с возможностью отправлять данных, приемник выполнен с возможностью принимать данные, отправленные извне, память выполнена с возможностью хранить код для реализации способа, описанного во втором аспекте, и процессор выполнен с возможностью выполнять программный код, сохраненный в памяти, для выполнения способа, описанного во втором аспекте.

В соответствии с тринадцатым аспектом предоставляют контроллер политики, который включает в себя память и процессор, передатчик и приемник, которые соединены с памятью, где передатчик выполнен с возможностью отправлять данные, приемник выполнен с возможностью принимать данные, отправленные извне, память выполнена с возможностью хранить код для реализации способа, описанного в третьем аспекте, и процессор выполнен с возможностью выполнять программный код, сохраненный в памяти, для выполнения способа, описанного в третьем аспекте.

В соответствии с четырнадцатым аспектом предоставляют первое устройство, которое включает в себя память и процессор, передатчик и приемник, которые соединены с памятью, где передатчик выполнен с возможностью отправлять данные, приемник выполнен с возможностью принимать данные, отправленные извне, память выполнена с возможностью хранить код для реализации способа, описанного в четвертом аспекте, и процессор выполнен с возможностью выполнять программный код, сохраненный в памяти, для выполнения способа, описанного в четвертом аспекте.

Согласно пятнадцатому аспекту, предоставляют носитель данных, который выполнен с возможностью хранить код для реализации способа в первом аспекте.

Согласно шестнадцатому аспекту, предоставляют носитель данных, который выполнен с возможностью хранить код для реализации способа во втором аспекте.

Согласно семнадцатому аспекту, предоставляют носитель данных, который выполнен с возможностью хранить код для реализации способа в третьем аспекте.

Согласно восемнадцатому аспекту, предоставляют носитель данных, который выполнен с возможностью хранить код для реализации способа в четвертом аспекте.

В соответствии с девятнадцатым аспектом предоставляют систему связи, где система связи включает в себя первое устройство и второе устройство, где первое устройство соединено со вторым устройством; первое устройство является устройством по любому из пятого аспекта; и второе устройство является устройством по любому из шестого аспекта.

В реализациях вариантов осуществления настоящего изобретения первое устройство выполняет защиту безопасности данных сеанса с использованием политики безопасности и, по меньшей мере, одного ключа для получения защищенных данных, и второе устройство восстанавливает защищенные данные на основании той же политики безопасности и, по меньшей мере, одного ключа для получения данных сеанса. В вариантах осуществления настоящего изобретения реализована сквозная защита. После того, как данные сеанса отправляют с первого устройства (одна сторона) и до того, как данные сеанса достигают второго устройства (другой стороны), данные сеанса всегда находятся в состоянии защиты безопасности. Это предотвращает незаконное использование данных сеанса во время передачи. Дополнительно, в процессе передачи данных сеанса не требуется выполнять шифрование и восстановление на промежуточном узле, через который проходят данные сеанса, и, следовательно, могут быть эффективно сохранены ресурсы.

Краткое описание чертежей

С целью более подробного изложения технических решений в вариантах осуществления настоящего изобретения или в разделе «Уровень техники», ниже кратко описаны сопроводительные чертежи, необходимые для описания вариантов осуществления настоящего изобретения или уровня техники.

Фиг. 1 является схемой сетевой архитектуры согласно варианту осуществления настоящего изобретения;

Фиг. 2 является блок-схемой алгоритма способа реализации безопасности в соответствии с вариантом осуществления настоящего изобретения;

Фиг. 3А является первой структурной схемой пакета в соответствии с вариантом осуществления настоящего изобретения;

Фиг. 3B является второй структурной схемой пакета в соответствии с вариантом осуществления настоящего изобретения;

Фиг. 4 является структурной схемой протокольного блока данных в соответствии с вариантом осуществления настоящего изобретения;

Фиг. 5 является схемой стека протоколов и пакета инкапсуляции согласно варианту осуществления настоящего изобретения;

Фиг. 6А является первой схемой взаимодействия для получения политики безопасности первым устройством и вторым устройством от контроллера политики в соответствии с вариантом осуществления настоящего изобретения;

Фиг. 6B является второй схемой взаимодействия для получения политики безопасности первым устройством и вторым устройством от контроллера политики в соответствии с вариантом осуществления настоящего изобретения;

Фиг. 6C является третьей схемой взаимодействия для получения политики безопасности первым устройством и вторым устройством от контроллера политики в соответствии с вариантом осуществления настоящего изобретения;

Фиг. 6D является четвертой схемой взаимодействия для получения политики безопасности первым устройством и вторым устройством от контроллера политики в соответствии с вариантом осуществления настоящего изобретения;

Фиг. 7 является схемой взаимодействия способа получения по меньшей мере одного ключа первым устройством и вторым устройством от сетевого элемента службы аутентификации в соответствии с вариантом осуществления настоящего изобретения;

Фиг. 8 является схемой заголовка инкапсуляции согласно варианту осуществления настоящего изобретения;

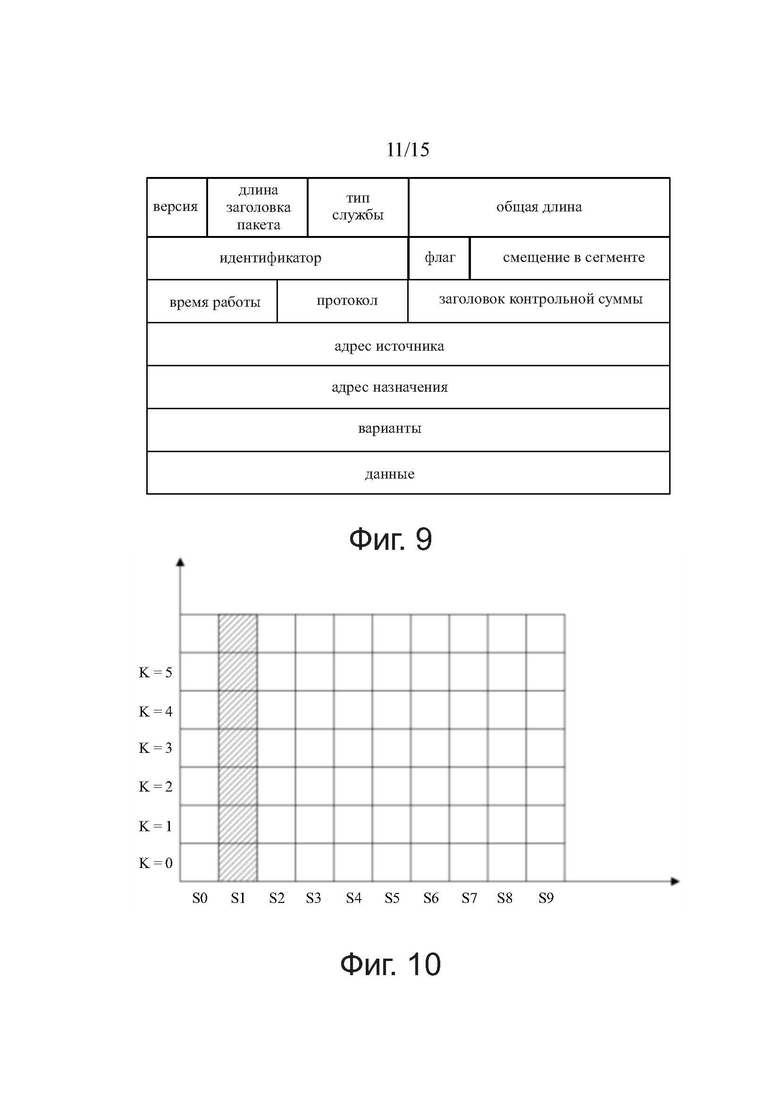

Фиг. 9 является схемой внешнего IP-заголовка согласно варианту осуществления настоящего изобретения;

Фиг. 10 является схемой ресурса радиоинтерфейса, занятого сеансом согласно варианту осуществления настоящего изобретения;

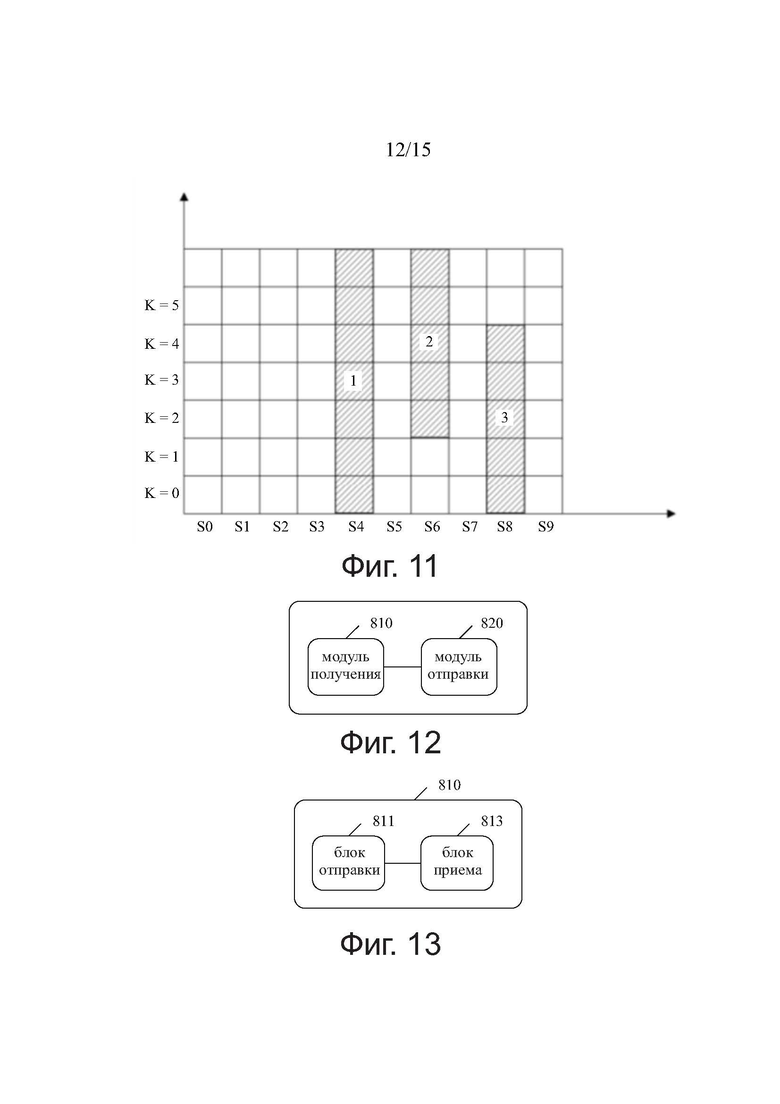

Фиг. 11 является схемой радиоканала, занятого сеансом согласно варианту осуществления настоящего изобретения;

Фиг. 12 является структурная схемой первого устройства в соответствии с вариантом осуществления настоящего изобретения;

Фиг. 13 является первой структурной схемой модуля получения первого устройства в соответствии с вариантом осуществления настоящего изобретения;

Фиг. 14 является второй структурной схемой модуля получения первого устройства в соответствии с вариантом осуществления настоящего изобретения;

Фиг. 15 является структурной схемой второго устройства в соответствии с вариантом осуществления настоящего изобретения;

Фиг. 16 является первой структурной схемой модуля получения второго устройства в соответствии с вариантом осуществления настоящего изобретения;

Фиг. 17 является второй структурной схемой модуля получения второго устройства в соответствии с вариантом осуществления настоящего изобретения;

Фиг. 18 является структурной схемой контроллера политики согласно варианту осуществления настоящего изобретения;

Фиг. 19 является структурная схема первого устройства согласно варианту осуществления настоящего изобретения;

Фиг. 20 является структурной схемой первого устройства согласно варианту осуществления настоящего изобретения;

Фиг. 21 является структурной схемой второго устройства согласно варианту осуществления настоящего изобретения; и

Фиг. 22 является структурной схемой контроллера политики согласно варианту осуществления настоящего изобретения.

Осуществление изобретения

Для простоты понимания решений, во-первых, ниже приведено описание, используя пример со ссылкой на прилагаемый чертеж, сетевой архитектуры, к которой могут применяться решения вариантов осуществления настоящего изобретения. Как показано на фиг. 1, усовершенствованная архитектура сети мобильной связи включает в себя оконечное устройство 110, узел 120 сети доступа и узел 130 плоскости пользователя. Оконечное устройство 110 осуществляет доступ к сети оператора с использованием узла 120 сети доступа для осуществления связи с узлом 130 плоскости пользователя.

Оконечное устройство 110 является логическим объектом и может быть, в частности, любым из устройством пользователя, устройством связи и устройством интернета вещей (IoT). Устройство пользователя может быть смартфоном, умными часами (smartwatch), умным планшетом или тому подобное. Устройство связи может быть сервером, шлюзом (GW), базовой станцией, контроллером или тому подобным. Устройство интернета вещей может представлять собой датчик, счетчик электроэнергии, счетчик воды или тому подобное.

Узел 120 сети доступа (AN) может быть точкой беспроводного доступа, например, базовой станцией, точкой доступа Wi-Fi (беспроводная достоверность) или точкой доступа Bluetooth; или может быть проводной точкой доступа, например, шлюзом, модемом, оптоволокном или IP-доступом.

Узел 130 плоскости пользователя может быть шлюзом, сервером, контроллером, функциональным сетевым элементом плоскости пользователя или оконечным устройством. Узел 130 плоскости пользователя может быть расположен в сети оператора или может быть расположен вне сети оператора. Следует понимать, что узел 130 плоскости пользователя, расположенный вне сети оператора на фиг. 1 является просто примером, и не должен представлять собой конкретное ограничение. Кроме того, в реальном приложении узел 130 плоскости пользователя может быть оконечным устройством или может быть сетевым элементом управления, таким как шлюз, сервер, контроллер или сетевой элемент функции плоскости пользователя. Следует понимать, что узел 130 плоскости пользователя, представленный оконечным устройством на фиг. 1 является просто примером, и не должен представлять собой конкретное ограничение.

Сеть оператора включает в себя контроллер 140 политики (PCF), центр 150 управления ключами (KMS) и т.п.

Контроллер 140 политики выполнен с возможностью управлять политикой безопасности в сети. PCF может быть развернута как независимый объект логической функции или может быть интегрирована в устройство, такое как сетевой элемент управления мобильностью (MM), сетевой элемент управления сеансом (SM), контроллер службы аутентификации (AUSF), функция политики и правил тарификации (PCRF), узел управления мобильностью (MME), домашний абонентский сервер (HSS), центр аутентификации (AuC), сетевой элемент аутентификации и обработки учетных данных аутентификации (ARPF), сетевой элемент управления контекстом безопасности (SCMF), сетевой элемент функции управления доступом и мобильностью (AMF), узел доступа (AN) или узел плоскости пользователя (UPF).

Центр 150 управления ключами (KMS) выполнен с возможностью генерировать, управлять и согласовывать ключ. KMS может быть развернут как независимый объект логической функции или может быть интегрирован в устройство, такое как сетевой элемент управления мобильностью (MM), сетевой элемент управления сеансом (SM), контроллер службы аутентификации (AUSF), сетевой элемент функции привязки безопасности (SEAF), узел управления мобильностью (MME), домашний абонентский сервер (HSS), центр аутентификации (AuC), сетевой элемент аутентификации и обработки учетных данных аутентификации (ARPF), сетевой элемент управления контекстом безопасности (SCMF), сетевой элемент функции управления доступом и мобильностью (AMF), узел доступа (AN), узел плоскости пользователя (UPF) или блок аутентификации (CP-AU). Впоследствии, физический объект, реализующий функцию центра управления ключами, может называться устройством управления ключами.

Сетевой элемент управления мобильностью выполнен с возможностью управлять информацией о местоположении, безопасностью и непрерывностью обслуживания оконечного устройства. Впоследствии физический объект, реализующий функцию сетевого элемента управления мобильностью, может быть непосредственно упомянут как устройство управления мобильностью или MM.

Сетевой элемент управления сеансом выполнен с возможностью устанавливать и управлять сеансом, сегментом, потоком или каналом. Впоследствии физический объект, реализующий функцию сетевого элемента управления сеансом, может упоминаться как устройство управления сеансом или SM. Сетевой элемент управления мобильностью выполнен с возможностью устанавливать и управлять сегментом, потоком потока или каналом.

Контроллер службы аутентификации выполнен с возможностью генерировать, управлять и согласовывать ключи. AUSF может быть развернута как независимый объект логической функции или может быть интегрирована в устройство, такое как сетевой элемент управления мобильностью (MM) или сетевой элемент управления сеансом (SM).

Узел управления мобильностью используют для управления доступом, включающий в себя функции управления безопасностью и разрешениями, управления мобильностью, присоединения и отсоединения, а также управления сеансом, и когда у пользователя есть запрос на обслуживание данных, выбор шлюза данных или обслуживающего шлюза для пересылки данных пользователя и тому подобное.

Домашний абонентский сервер выполнен с возможностью управлять и вызывать базу пользовательских данных. База пользовательских данных включает в себя идентификатор пользователя и файл конфигурации пользователя, где файл конфигурации пользователя включает в себя информацию о корневом ключе пользователя и может дополнительно включать в себя контент, такой как предварительно установленные возможности безопасности и параметр пользователя. HSS в основном отвечает за управление данными подписки пользователя и информацией о местоположении мобильного пользователя.

Центр аутентификации выполнен с возможностью хранить алгоритм аутентификации и ключ для обеспечения безопасности различных параметров конфиденциальности и предоставления параметра аутентификации в регистр местоположения пользователя (HLR, HSS, ARPF, MME или AUSF).

Сетевой элемент функции хранилища учетных данных и обработки аутентификации выполнен с возможностью выполнять управление ключами и их генерации, а также обработку аутентификации.

Сетевой элемент управления контекстом безопасности выполнен с возможностью выполнения управлять контекстом безопасности, включающий в себя управление ключами, генерацию и распространение.

Сетевой элемент функции управления доступом и мобильностью (AMF) отвечает за контроль доступа и управление мобильностью.

Следует отметить, что логические отношения между различными сетевыми элементами отражены на фиг. 1. Фактически, некоторые сетевые элементы могут быть развернуты независимо, или каждые два или более сетевых элементов объединены в один объект для развертывания. Например, SM и MM развернуты в одном объекте; или SM и MM развернуты в разных объектах соответственно; или AMF и SEAF развернуты вместе.

На основании архитектуры на фиг. 1, для реализации сквозной защиты безопасности от первого устройства) ко второму устройству, вариант осуществления настоящего изобретения предоставляет способ реализации безопасности. Когда первое устройство является оконечным устройством, второе устройство является узлом сети доступа или узлом плоскости пользователя, или, когда первое устройство является узлом сети доступа или узлом плоскости пользователя, второе устройство является оконечным устройством. Как показано на фиг. 2, способ реализации безопасности, обеспечиваемый этим вариантом осуществления настоящего изобретения, включает в себя следующие этапы.

210. Первое устройство получает политику безопасности сеанса и, по меньшей мере, один ключ.

220. Второе устройство получает политику безопасности сеанса и, по меньшей мере, один ключ.

В этом варианте осуществления настоящего изобретения сеанс имеет уникальный идентификатор сеанса, то есть, идентификатор сеанса используют для идентификации идентификатора сеанса. Идентификатор сеанса может быть сгенерирован любым из оконечным устройством, узлом сети доступа, сетевым элементом управления мобильностью, сетевым элементом управления сеансом и контроллером политики. Когда идентификатор сеанса генерируют оконечным устройством, идентификатор сеанса генерируется, когда оконечное устройство готовится установить сеанс. Когда идентификатор сеанса генерируется любым из узлом сети доступа, сетевым элементом управления мобильностью, сетевым элементом управления сеансом и контроллером политики, идентификатор сеанса генерируется, когда любой из узла сети доступа, сетевой элемент управления мобильностью, сетевой элемент управления сеансом и контроллер политики получает запрос, отправленный другим сетевым элементом. Идентификатор сеанса может быть новым идентификатором или может быть другим идентификатором, который используется повторно, например, любым из идентификатора радиоинтерфейса, идентификатора радиоканала, идентификатора сегмента, идентификатора ресурса радиоинтерфейса, постоянного идентификатора устройства, временного идентификатора устройства, постоянного идентификатора пользователя и временного идентификатора пользователя.

В этом варианте осуществления настоящего изобретения политику безопасности используют для указания режима защиты сеанса, например, для указания, какой тип или какие типы безопасности сеанса должны быть защищены. В дополнение к указанию того, какой тип или какие типы безопасности сеанса должны быть защищены, политика безопасности сеанса может дополнительно указывать, по меньшей мере, один из алгоритма безопасности, используемого каждым типом защиты безопасности, длины используемого ключа и времени обновления ключа.

В этом варианте осуществления настоящего изобретения безопасность сеанса включает в себя конфиденциальность, целостность, отсутствие отказа и тому подобное. Конфиденциальность сеанса указывает на то, что сеанс становится нечитаемым зашифрованным текстом после того, как сеанс обрабатывается с использованием алгоритма, чтобы достичь цели предотвращения незаконного использования и чтения данных сеанса. Целостность сеанса указывает, что данные сеанса незаконно не добавляются, не удаляются, не заменяются и т.п. в процессе передачи. Отсутствие отказа от сеанса указывает, что две стороны вызова в сеансе не могут отказаться от контента сеанса и их действий по отправке сеанса. Защита безопасности сеанса реализуется с использованием алгоритма безопасности и, по меньшей мере, одного ключа для обработки сеанса.

В этом варианте осуществления настоящего изобретения алгоритм безопасности может быть любым из алгоритмов, таких как нуль, AES, Snow 3G и ZUC, где ноль представляет нулевой алгоритм. Длина ключа может быть любой из таких длин, как 64 бита, 96 бит, 128 бит, 192 бита и 256 бит. Время обновления ключа может быть любым, например, 6 часов, 12 часов, 24 часа и 48 часов. Алгоритм безопасности, длина ключа и время обновления ключа используются только в качестве примера для описания и не должны ограничивать настоящее изобретение.

Может быть понятно, что может быть реализовано множество защит безопасности сеанса с использованием одного и того же алгоритма безопасности, одного и того же ключа и одного и того же времени обновления ключа для обработки сеанса или может быть реализовано с использованием разных алгоритмов безопасности, разных ключей и разного времени обновления ключа для обработки сеанса. Например, в конкретном варианте осуществления, когда конфиденциальность и целостность сеанса защищены, для конфиденциальности используемым алгоритмом безопасности является алгоритм Snow 3G, длина ключа составляет 64 бита и время обновления ключа составляет 6 часов; и для целостности, используемый алгоритм безопасности является алгоритм Snow 3G, длина ключа составляет 64 бита и время обновления ключа составляет 6 часов. В другом конкретном варианте осуществления, когда конфиденциальность и целостность сеанса защищены, для конфиденциальности используемым алгоритмом безопасности является алгоритм Snow 3G, длина ключа составляет 64 бита, и время обновления ключа составляет 6 часов; и для целостности, используемый алгоритм безопасности является алгоритмом ZUC, длина ключа составляет 128 битов и время обновления ключа составляет 12 часов.