Заявленная группа изобретений относится к области микроэлектроники и вычислительной техники и может быть использовано для построения высокопроизводительных вычислительных систем, обеспечивающих защиту данных от любых нештатных воздействий, включая и преднамеренную подмену.

Введение. Ответственность разработчиков автоматизированных систем управления (АСУ) в обеспечении оптимальной и безопасной работы управляемого ею сложного, дорогостоящего и опасного объекта заставляет их затрачивать огромные усилия при синтезе алгоритмов управления. Но все их усилия могут оказаться тщетными, если эти алгоритмы будут оперировать ложной или ошибочной информацией источника. И потому сегодня тренд разработки сложных систем управления смещается в сторону обеспечения АСУ достоверной информацией, т.е. информацией, которая в точности соответствует посылаемой источником.

Задача, которую так или иначе решают все разработчики, может быть сформулирована следующим образом: «Обеспечить максимальную защиту используемой в АСУ информации без существенной потери производительности системы». Но широкое разнообразие условий, в которых работает система (уровень помеховой обстановки, характеристики используемых процессорных устройств, требования по безопасности, возможности бесконтактного внешнего воздействия, условия эксплуатации и т.д.) и противоречивость различных по природе критериев оценки качества ее работы (производительность и уровень защиты информации от внешних информационных воздействий и др.) обусловливают дополнительное желание Заказчика получить адаптивную систему, приспосабливающуюся к складывающейся (конкретной) ситуации.

Нижеописанный киберустойчивый интерфейс обеспечивает высокий уровень защиты информации в любых нештатных ситуациях (преднамеренное воздействие, случайный сбой, ошибка оператора и др.) и предоставляет возможность достаточно просто приспособить его к реальным условиям эксплуатации для обеспечения оптимального управления.

Уровень техники. Достоверность информации в АСУ имеет огромное значение, поскольку она используется для управления технологическим процессом и принятия решений в нештатных ситуациях. Недостоверная информация может привести к принятию неправильных решений, имеющих негативные последствия с точки зрения безопасности функционирования объекта управления.

Достоверной информацией для приемника может быть только та, которая в точности соответствует информации, переданной передатчиком, и потому очень важно уметь защищать и проверять полученные данные непосредственно на их достоверность. Таким образом, можно избежать ловушек дезинформации.

Вопрос защиты информации путем ее видоизменения, исключающего ее прочтение недружественным лицом, является актуальным с давних времен. История шифрования информации - почти ровесница истории человеческой речи. С тех пор как письменность стала широко распространенной, шифрование информации (криптография) стало развиваться как наука. Бурное развитие шифровальных систем пришлось на период первой и второй мировых войн.

Появление же современных вычислительных систем дало толчок следующему этапу развития криптографии, причиной которого стало существенное расширение области применения цифровой информации, где решение проблемы получения достоверной информации стало просто необходимо. Это связано с необходимостью решения новых актуальных и существенно более сложных задач, требующих:

- работы с огромными массивами информации различного назначения, в том числе и с информацией ограниченного доступа к ней посторонних лиц;

- оптимального управления во всем многообразии условий функционирования объекта управления;

- точной оценки текущего качества функционирования и прогнозирования изменений функционального качества, участвующих в работе уникальных и дорогостоящих устройств и систем;

- защиты объекта управления от возникающих в процессе работы различных нештатных ситуаций и от несанкционированных воздействий на систему для минимизации наносимого этим ущерба;

- строгого учета произведенных затрат для последующей их минимизации. Криптография - наука о методах обеспечения конфиденциальности (невозможности прочтения информации посторонним) и аутентичности (целостности и подлинности авторства, а также невозможности отказа от авторства) информации. Изначально криптография изучала методы шифрования информации - обратимого преобразования открытого (исходного) текста на основе секретного алгоритма и/или ключа в шифрованный текст (шифротекст). Традиционная криптография образует раздел симметричных криптосистем [1], в которых зашифровка и расшифровка проводится с использованием одного и того же секретного ключа. Помимо этого раздела, современная криптография включает в себя асимметричные криптосистемы, системы электронной цифровой подписи (ЭЦП), хеш-функции, управление ключами, получение скрытой информации, квантовую криптографию. Но все известные способы шифрования являются статическими, то есть в процессе проектировании системы главный архитектор выбирает конкретный способ и параметры шифрования информации, которые в процессе функционирования системы не меняются.

Используемые способы шифрования информации достаточно сложны и специалисту, не знающему алгоритм кодирования, но имеющему доступ к результатам работы, нелегко, но все же возможно за определенное время распознать алгоритм кодирования, внедриться, обмануть приемник и создать проблемы в работе управляемого объекта, вплоть до серьезной аварийной ситуации.

Известны способы шифрования информации, основанные на использовании криптографического преобразования информации с помощью случайных таблиц замены. В первом из известных способов такого шифрования, называемом «Полибианский квадрат», предполагается использование таблицы, в которой случайным образом записаны значения букв используемого алфавита. Значение шифруемой буквы используется как адрес, по которому считывается из таблицы записанная там буква, которая является результатом криптографического преобразования. С позиций современной криптографии, такое преобразование не изменяет вероятности появления отдельных букв в шифруемом тексте, а лишь меняет соотношение вероятностей отдельных букв в криптограмме. Если буква «а», в соответствии с таблицей замены, переходит в букву «т», то вероятность появления в исходном тексте буквы «а» будет равна вероятности появления в криптограмме буквы «т». Известно, что анализ статистики отдельных букв в тексте криптограммы дает возможность для дешифрования теста противником и потому подобные таблицы замены используется в различных криптографических алгоритмах, в том числе в отечественном стандарте шифрования ГОСТ 28147-89 [2], в качестве одной из операций усложнения преобразования.

Известны математические принципы построения абсолютно стойких шифров, сформулированные К. Шенноном [3], в соответствии с которыми абсолютно секретным может быть только шифр, обеспечивающий на выходе шифратора последовательность, близкую по своим статистическим свойствам к случайной равновероятной последовательности, вне зависимости от статистики появления отдельных букв в исходной шифруемой последовательности.

Но общим недостатком известных способов шифрования двоичной информации является их статичность. Способы шифрования выбираются, модифицируются и закладываются в схему аппаратуры на этапе проектирования и не изменяются в процессе функционирования системы. При современном уровне развития вычислительной техники, в этом случае, появляется возможность за реальное время раскрыть шифр и дешифровать передаваемую информацию. Кроме того, снижение производительности системы за счет обеспечения полноценной защиты информации в большинстве случаев просто недопустимо. Оно существенно ограничивает область применения систем, реализующих эти способы.

Известен способ защиты информации, основанный на использовании свойств случайного природного процесса - метеорного распространения радиоволн [4], где в качестве элементов ключа симметричного шифрования применяют двоичные эквиваленты измерений случайного времени метеорного распространения радиоволн от передатчика к приемнику.

Недостатком способа [4] является громоздкость, большое энергопотребление, высокая себестоимость применяемой аппаратуры и ее эксплуатации. Эти недостатки существенно ограничивают использование способа в системах связи для повышения надежности защиты информации, например, делают невозможным использование способа в системах мобильной радиосвязи. Другим существенным недостатком этого способа является низкая (~102 бит/с) пропускная способность используемого метеорного радиоканала, что «затормаживает» и замедляет процесс обмена конфиденциальной информацией.

Известен способ защиты информации, основанный на использовании свойств случайного природного процесса - случайной траектории многолучевого распространения радиоволн [5]. В способе, в качестве элементов ключа симметричного шифрования, применяют двоичные эквиваленты измерений случайной фазы результирующего радиосигнала, претерпевшего распространение через многолучевый радиоканал. Однако имеющиеся недостатки способа существенно ограничивают область его использования. К недостаткам способа [5] относятся:

- трудно выполнимые на практике требования к точности синхронизации шкал времени устройств связи, расположенных на обеих сторонах взаимного многолучевого радиоканала;

- необходимость обеспечения высокого отношения (сигнал/шум) для выполнения точных когерентных измерений фазы несущей и/или промежуточной частоты;

- сосредоточенность большой мощности зондирующих сигналов в узкой полосе частот, что создает интенсивную помеху для других информационно-телекоммуникационных систем (ИТС) и не обеспечивает удовлетворяющую стандартам [6, 7] электромагнитную совместимость (ЭМС) с ними.

Наиболее близким по сути и выполняемым функциям аналогом (прототипом) к заявляемому является способ защиты информации, основанный на двусторонней передаче и последующем обнаружении зондирующих радиосигналов, несущих отметки времени момента своего излучения, привязанные к предварительно сведенным шкалам времени, и исходящих от расположенных на обоих концах радиолинии устройств связи, проведении необратимых математических преобразований над числовыми последовательностями, шифровании и дешифровании сообщений с использованием ключа [8]. В способе выполняют операцию взаимного опознавания участников информационного обмена, синхронизуют шкалы времени устройств связи участников, задают интервал времени работы средств защиты информации, в течение которого на обоих концах радиолинии накапливают два совпадающих друг с другом набора двоичных эквивалентов оцифрованных результатов измерений случайных относительных задержек моментов прихода в точку приема различных копий зондирующего многолучевую среду сигнала. Накопленные наборы измерений, в каждом из устройств связи подвергают одинаковым необратимым математическим преобразованиям, формируют на приемном и передающем концах пару идентичных экземпляров ключа симметричного шифрования. Накопленные наборы двоичных эквивалентов пополняют двоичными эквивалентами оцифрованных результатов очередных измерений случайных относительных задержек моментов прихода в точку приема различных дошедших до приемника по независимым путям случайной протяженности копий зондирующего многолучевую среду сигнала, при этом в качестве механизма распределения экземпляров ключа симметричного шифрования используют свойства взаимности условий многолучевого распространения радиоволн.

Недостатками способа - прототипа [8] являются:

- необходимость установки приемопередатчиков, работающих на одинаковых частотах в режиме запрос-ответ, на всех устройствах - участниках информационного обмена, что существенно увеличивает себестоимость применяемой аппаратуры и ее эксплуатации;

- необходимость выделения из общей памяти каждого приемопередатчика памяти для хранения его шкалы времени;

- необходимость периодической организации процедуры опроса каждого терминала для опознания и выдачи по встречному запросу каждому поправок к его временной шкале, что делает невозможной организацию непрерывной работы системы.

Эти недостатки существенно ограничивают использование способа в системах, нуждающихся в надежной защите информации и поддерживающих непрерывный процесс в течение длительного времени, например, делают невозможным использование данного способа в автоматизированных системах управления (АСУ) с непрерывным технологическим процессом.

Целью заявленной группы изобретений является устранение недостатков известного уровня техники. Техническим результатом заявленной группы изобретений является повышение уровня информационной и функциональной безопасности объекта управления в жестких условиях информационного противодействия за счет гарантированного обеспечения АСУ достоверной информацией.

Техническим решением, позволяющим достичь поставленной цели, то есть гарантированно обеспечивать АСУ достоверной информацией, является разработка способа защиты передаваемой информации и автоматизированной системы управления (АСУ) объектами, в которой реализован интерфейс с динамическим шифрованием информации, обеспечивающего АСУ информацией в точности соответствующей информации, передаваемой источником, и исключающего возможность умышленного искажения и подмены передаваемой информации.

Указанная цель и технический результат достигаются:

1. Введением этапа «Инициализация», применяемом перед каждым началом работы автоматизированной системы, на котором:

- скрытно автоматически (без участия оперативного состава и без возможности его повлиять на результаты) при использовании генератора нестационарных натуральных случайных чисел (ГННСЧ), подчиняющихся равномерному закону распределения, формируются непредсказуемые, независимые от предыстории, неизвестные и недоступные разработчику и оперативному составу, одинаковые для всех терминалов «блоки», которые в дальнейшем будут использоваться в рабочем процессе шифрования пересылаемых сообщений:

а) Новая «Таблица шифров», содержащая широкий набор перечней шифруемых параметров, шифров и логик их применения;

б) Новый рандомизированный набор вариантов различных логик шифрования данных;

в) Новый рандомизированный набор вариантов различных сочетаний шифруемых подразделов контрольного пакета;

- каждым, участвующим в работе системы, терминалом с помощью ГННСЧ скрытно формируется новый цифровой отпечаток;

- формируются не менее трех групп формул расчета контрольных сумм, разделенных по объему пересылаемой информации, в каждой из которых содержится две формулы, обеспечивающие с заданной степенью достоверности проверку целостности принимаемой информации при заданном, отличающемся от максимального, и максимальном уровне защиты информации от вредоносного информационного воздействия (при совпадении заданного уровня защиты с максимальным в каждой группе содержится одна формула).

2. Обеспечением скрытности хранения сформированных блоков, формул для расчета контрольных сумм и цифровых отпечатков в недоступной для оперативного состава защищенной оперативной памяти процессора каждого терминала.

3. Использованием на этапе «Штатная работа» динамического шифрования передаваемой информации, при котором параметры шифрования (перечень шифруемых параметров, сами шифры и логика их применения) каждого пакета в каждом сообщении каждого источника информации определяются с помощью ГННСЧ.

4. Обеспечением нестационарности и непредсказуемости вырабатываемых ГННСЧ чисел, подчиняющихся равномерному закону распределения, благодаря подаче на вход генератора переменных величин, имеющих нестационарную природу - температуры внутри интегральной схемы и сигнала с выхода триггера, находящегося в метастабильном состоянии при переходе сигнала в новый домен синхронизации.

5. Обеспечением несоответствия исходных номеров (априори заданных) логик шифрования данных и номеров сочетаний шифруемых подразделов КП номерам логик шифрования и номерам сочетаний подразделов КП, полученным в результате операции рандомизации, то есть формированием практически новых наборов логик шифрования и сочетаний подразделов КП, неизвестных разработчику программного обеспечения и оперативному составу.

6. Созданием условий (у всех терминалов одинаковые «блоки» для выбора шифра), исключающих необходимость прямой передачи Приемнику шифров, использованных Источником при шифровании, для дешифрования принятого сообщения.

Сущность заявляемого изобретения. 1. Заявляется способ защиты передаваемой информации, основанный на шифровании и дешифровании сообщений с использованием операции взаимного опознавания участников обмена и формировании на приемном и передающем концах пары одинаковых копий ключа симметричного шифрования, при этом: вводится этап - «инициализация», на котором Master (Ведущее устройство-Ведущий), подготавливая систему к штатной работе, автоматически, без возможности оперативного состава влиять на процедуру и результат, формирует у себя, с помощью генератора нестационарных натуральных случайных чисел (ГННСЧ), нестационарность, которых обеспечивается подачей на вход генератора переменных величин, имеющих нестационарную природу, температуры внутри интегральной схемы и сигнала с выхода триггера, находящегося в метастабильном состоянии при переходе сигнала в новый домен синхронизации, а закон распределения случайных чисел подчиняется равномерному закону распределения, «Таблицу шифров», размерности Lo х Мо, где Lo - общее количество шифруемых параметров и данных в контрольном пакете (КП) и пакете данных (ПД) (количество столбцов), а Мо - количество различных сочетаний перечней шифруемых параметров и данных, их шифров и логик шифрования КП и ПД каждого сообщения (количество строк), рандомизирует априори заданные наборы (блоки) вариантов шифрования данных ПД с соответствующими им признаками kj и вариантов сочетаний шифруемых подразделов КП с соответствующими признаками qi, создает свой цифровой отпечаток, а также формирует набор (блок) формул расчета контрольной суммы (CRC), обеспечивающих, с точностью не хуже требуемой, проверку целостности пересылаемой в каждом пакете информации в зависимости от ее объема и уровня защиты от вредоносного информационного воздействия, разделенный на не менее чем три группы по объему пересылаемой информации и содержащий внутри каждой группы не более двух формул, соответствующих разным уровням защиты, которые вместе с своим адресом и номером адресного пространства через запрос передает по закрытому (защищенному) каналу всем Slave (Ведомым устройствам - Ведомым), участвующим в работе системы, принимает от каждого Ведомого по закрытому (защищенному) каналу уникальный цифровой отпечаток устройства, сформированный самим Ведомым с помощью своего ГННСЧ, использование которого в процессе обмена информацией значительно повышает уровень безопасности системы, адрес и номер его адресного пространства, после чего формирует у себя таблицу соответствия «Адрес терминала - Отпечаток», включающую свой цифровой отпечаток, свой адрес и номер своего адресного пространства, цифровые отпечатки Ведомых устройств, их адреса и номера адресных пространств, которую вместе с «Таблицей шифров», набором формул расчета CRC, рандомизированными наборами (блоками) вариантов шифрования данных ПД с соответствующими им признаками kj, и вариантов сочетаний шифруемых подразделов КП с соответствующими признаками qi помещает в защищенную недоступную оперативному составу область памяти своего процессора, а каждое Ведомое устройство системы помещает в защищенную недоступную оперативному составу область памяти своего процессора свой цифровой отпечаток, адрес своего терминала и номер своего адресного пространства, и переданные Ведущим: «Таблицу шифров», набор (блок) формул расчета CRC, для проверки целостности информации, рандомизированные наборы (блоки) вариантов шифрования данных ПД с соответствующими им признаками kj и вариантов сочетаний шифруемых подразделов КП с соответствующими признаками qi, цифровой отпечаток Ведущего, его адрес и номер его адресного пространства, что обеспечивает строгую конфиденциальность информации по шифрованию в каждом терминале и в системе в целом, невозможность доступа к ней оперативного состава и незнание разработчиком системы перечня параметров, выбранного для шифрования, самих шифров и логики шифрования во всех случаях применения системы, и передает Ведущему сигнал своей готовности к работе, который после получения от всех Ведомых устройств сигнала готовности к работе формирует сигнал «Система готова к работе» и после команды оператора (нажатия кнопки) «Пуск» приступает непосредственно к рабочему этапу в условиях информационного противодействия - «штатной работе», отличающейся тем, что в процессе работы Ведущий в цикле принимает от всех Ведомых системы шифрованную информацию, дешифрирует ее, комплексирует и передает АСУ в логике, определенной системным алгоритмом, причем для шифрования передаваемой информации Ведомым и Ведущим используется метод динамического шифрования, заключающийся в том, что шифруется каждый пакет (КП и ПД) в каждом сообщении каждого источника информации (Ведущего и Ведомого) изменяемым, случайным, независимым от предыстории, непредсказуемым, неизвестным оперативному составу и разработчику шифром, определяемым непосредственно перед отправкой сообщения с помощью своего ГННСЧ, подчиняющихся равномерному закону распределения, который перед каждым отправлением сообщения случайным образом формирует конкретные номера варианта из рандомизированного набора вариантов шифрования данных ПД, варианта из рандомизированного набора вариантов сочетаний шифруемых подразделов КП и строки из «Таблицы шифров», с указанными в них перечнем шифруемых параметров и данных, шифрами и логикой их применения, в совокупности определяющих сложный, многоступенчатый и неизвестный оперативному составу и разработчику системы алгоритм шифрования передаваемого сообщения, причем используемые источником информации параметры шифрования (перечень шифруемых параметров и данных, шифры и логика их применения) непосредственно приемнику информации в сообщении не передаются, в сообщении источником информации передаются номера вариантов в наборах и номер строки или номера строк, в зависимости от режима шифрования, в «Таблице шифров», представляющие собой изменяемые в каждой передаче случайные, независимые от предыстории числа, вырабатываемые его ГННСЧ, понятные приемнику и позволяющие ему с помощью своих рандомизированных блоков вариантов шифрования данных ПД и вариантов сочетаний шифруемых подразделов КП, а также «Таблицы шифров», идентичных с блоками вариантов и «Таблицей шифров» источника, определить используемые источником параметры шифрования сообщения и расшифровать переданное сообщение, при этом в формат КП дополнительно вводится подраздел, в который Ведущий непосредственно перед передачей сообщения Ведомому записывает «кодовое слово», представляющее собой изменяемое в каждой передаче случайное число, вырабатываемое ГННСЧ, которое Ведомый возвращает в КП ответного сообщения, подтверждая свои полномочия ответа на конкретный запрос Ведущего, что существенно затрудняет возможность подмены штатного устройства вредоносным, в тоже время техническая реализуемость и эффективность заявляемого способа динамического шифрования информации подтверждена на программно-аппаратной модели интерфейса (модели взаимодействия программы и пользователя), включающей разработанные для нее блок приема /передачи, предназначенный для реализации системного протокола обмена информацией TSI между блоком центрального процессора (БЦП) и модулями периферии, ГННСЧ, вырабатывающий случайные числа, подчиняющиеся равномерному закону распределения, нестационарность которых обеспечивается подачей на вход генератора переменных величин, имеющих нестационарную природу, температуры внутри интегральной схемы и сигнала с выхода триггера, находящегося в метастабильном состоянии при переходе сигнала в новый домен синхронизации, и выделенный внутренний контур БЦП, предназначенный для выбора на этапе «инициализации» параметров шифрования: «Таблицы шифров», определяющей возможные для использования варианты перечней шифруемых параметров, самих шифров и логик шифрования данных, рандомизации исходных наборов вариантов шифрования данных ПД и вариантов сочетаний шифруемых подразделов КП, а в процессе штатной работы для скрытного определения перечня шифруемых параметров, конкретных шифров, конкретной логики их применения и формул, для проверки, с точностью не хуже требуемой, целостности пересылаемой источником информации различного объема и обеспечения защиты передаваемых данных от несанкционированного доступа в системах связи.

2. Заявляется автоматизированная система управления (АСУ) объектами, в которой реализован интерфейс с динамическим шифрованием информации, основанный на шифровании и дешифровании сообщений с использованием операции взаимного опознавания участников обмена и формировании на приемном и передающем концах пары одинаковых копий ключа симметричного шифрования, при этом: вводится этап - «инициализация», на котором Master (Ведущее устройство-Ведущий), подготавливая систему к штатной работе, автоматически, без возможности оперативного состава влиять на процедуру и результат, формирует у себя, с помощью генератора нестационарных натуральных случайных чисел (ГННСЧ), нестационарность, которых обеспечивается подачей на вход генератора переменных величин, имеющих нестационарную природу, температуры внутри интегральной схемы и сигнала с выхода триггера, находящегося в метастабильном состоянии при переходе сигнала в новый домен синхронизации, а закон распределения случайных чисел подчиняется равномерному закону распределения, «Таблицу шифров», размерности Lo х Мо, где Lo - общее количество шифруемых параметров и данных в контрольном пакете (КП) и пакете данных (ПД) (количество столбцов), а Мо - количество различных сочетаний перечней шифруемых параметров и данных, их шифров и логик шифрования КП и ПД каждого сообщения (количество строк), рандомизирует априори заданные наборы (блоки) вариантов шифрования данных ПД с соответствующими им признаками kj и вариантов сочетаний шифруемых подразделов КП с соответствующими признаками qi, создает свой цифровой отпечаток, а также формирует набор (блок) формул расчета контрольной суммы (CRC), обеспечивающих, с точностью не хуже требуемой, проверку целостности пересылаемой в каждом пакете информации в зависимости от ее объема и уровня защиты от вредоносного информационного воздействия, разделенный на не менее чем три группы по объему пересылаемой информации и содержащий внутри каждой группы не более двух формул, соответствующих разным уровням защиты, которые вместе с своим адресом и номером адресного пространства через запрос передает по закрытому (защищенному) каналу всем Slave (Ведомым устройствам - Ведомым), участвующим в работе системы, принимает от каждого Ведомого по закрытому (защищенному) каналу уникальный цифровой отпечаток устройства, сформированный самим Ведомым с помощью своего ГННСЧ, использование которого в процессе обмена информацией значительно повышает уровень безопасности системы, адрес и номер его адресного пространства, после чего формирует у себя таблицу соответствия «Адрес терминала - Отпечаток», включающую свой цифровой отпечаток, свой адрес и номер своего адресного пространства, цифровые отпечатки Ведомых устройств, их адреса и номера адресных пространств, которую вместе с «Таблицей шифров», набором формул расчета CRC, рандомизированными наборами (блоками) вариантов шифрования данных ПД с соответствующими им признаками kj, и вариантов сочетаний шифруемых подразделов КП с соответствующими признаками qi помещает в защищенную недоступную оперативному составу область памяти своего процессора, а каждое Ведомое устройство системы помещает в защищенную недоступную оперативному составу область памяти своего процессора свой цифровой отпечаток, адрес своего терминала и номер своего адресного пространства, и переданные Ведущим: «Таблицу шифров», набор (блок) формул расчета CRC, для проверки целостности информации, рандомизированные наборы (блоки) вариантов шифрования данных ПД с соответствующими им признаками kj и вариантов сочетаний шифруемых подразделов КП с соответствующими признаками qi, цифровой отпечаток Ведущего, его адрес и номер его адресного пространства, что обеспечивает строгую конфиденциальность информации по шифрованию в каждом терминале и в системе в целом, невозможность доступа к ней оперативного состава и незнание разработчиком системы перечня параметров, выбранного для шифрования, самих шифров и логики шифрования во всех случаях применения системы, и передает Ведущему сигнал своей готовности к работе, который после получения от всех Ведомых устройств сигнала готовности к работе формирует сигнал «Система готова к работе» и после команды оператора (нажатия кнопки) «Пуск» приступает непосредственно к рабочему этапу в условиях информационного противодействия - «штатной работе», отличающейся тем, что в процессе работы Ведущий в цикле принимает от всех Ведомых системы шифрованную информацию, дешифрирует ее, комплексирует и передает АСУ в логике, определенной системным алгоритмом, причем для шифрования передаваемой информации Ведомым и Ведущим используется метод динамического шифрования, заключающийся в том, что шифруется каждый пакет (КП и ПД) в каждом сообщении каждого источника информации (Ведущего и Ведомого) изменяемым, случайным, независимым от предыстории, непредсказуемым, неизвестным оперативному составу и разработчику шифром, определяемым непосредственно перед отправкой сообщения с помощью своего ГННСЧ, подчиняющихся равномерному закону распределения, который перед каждым отправлением сообщения случайным образом формирует конкретные номера варианта из рандомизированного набора вариантов шифрования данных ПД, варианта из рандомизированного набора вариантов сочетаний шифруемых подразделов КП и строки из «Таблицы шифров», с указанными в них перечнем шифруемых параметров и данных, шифрами и логикой их применения, в совокупности определяющих сложный, многоступенчатый и неизвестный оперативному составу и разработчику системы алгоритм шифрования передаваемого сообщения, причем используемые источником информации параметры шифрования (перечень шифруемых параметров и данных, шифры и логика их применения) непосредственно приемнику информации в сообщении не передаются, в сообщении источником информации передаются номера вариантов в наборах и номер строки или номера строк, в зависимости от режима шифрования, в «Таблице шифров», представляющие собой изменяемые в каждой передаче случайные, независимые от предыстории числа, вырабатываемые его ГННСЧ, понятные приемнику и позволяющие ему с помощью своих рандомизированных блоков вариантов шифрования данных ПД и вариантов сочетаний шифруемых подразделов КП, а также «Таблицы шифров», идентичных с блоками вариантов и «Таблицей шифров» источника, определить используемые источником параметры шифрования сообщения и расшифровать переданное сообщение, при этом в формат КП дополнительно вводится подраздел, в который Ведущий непосредственно перед передачей сообщения Ведомому записывает «кодовое слово», представляющее собой изменяемое в каждой передаче случайное число, вырабатываемое ГННСЧ, которое Ведомый возвращает в КП ответного сообщения, подтверждая свои полномочия ответа на конкретный запрос Ведущего, что существенно затрудняет возможность подмены штатного устройства вредоносным, в тоже время техническая реализуемость и эффективность заявляемого способа динамического шифрования информации подтверждена на программно-аппаратной модели интерфейса (модели взаимодействия программы и пользователя), включающей разработанные для нее блок приема /передачи, предназначенный для реализации системного протокола обмена информацией TSI между блоком центрального процессора (БЦП) и модулями периферии, ГННСЧ, вырабатывающий случайные числа, подчиняющиеся равномерному закону распределения, нестационарность которых обеспечивается подачей на вход генератора переменных величин, имеющих нестационарную природу, температуры внутри интегральной схемы и сигнала с выхода триггера, находящегося в метастабильном состоянии при переходе сигнала в новый домен синхронизации, и выделенный внутренний контур БЦП, предназначенный для выбора на этапе «инициализации» параметров шифрования: «Таблицы шифров», определяющей возможные для использования варианты перечней шифруемых параметров, самих шифров и логик шифрования данных, рандомизации исходных наборов вариантов шифрования данных ПД и вариантов сочетаний шифруемых подразделов КП, а в процессе штатной работы для скрытного определения перечня шифруемых параметров, конкретных шифров, конкретной логики их применения и формул, для проверки, с точностью не хуже требуемой, целостности пересылаемой источником информации различного объема и обеспечения защиты передаваемых данных от несанкционированного доступа в системах связи.

Способ динамического шифрования передаваемой информации с случайно изменяемыми в процессе функционирования системы перечнем шифруемых параметров, шифрами и логикой их применения позволяет с высокой вероятностью доставлять приемнику АСУ информацию в точности соответствующую информации, передаваемой источником. Программно-аппаратная реализация способа шифрования в виде интерфейса TSI, позволяет подтвердить:

- возможность реализации предлагаемого способа динамического шифрования передаваемой информации с случайно изменяемыми в процессе функционирования системы перечнем шифруемых параметров, шифрами и логикой их применения;

- существенное повышение уровня функциональной безопасности системы (АСУ с объектом управления), за счет практической невозможности умышленной подмены информации или принятия случайно искаженной информации (например: из-за ошибки оператора или сбоя в работе АСУ) в качестве достоверной.

Заявляемый интерфейс TSI может работать в двух режимах: без шифрования и с шифрованием информации. Работа без шифрования информации применяется в условиях, когда исключены возможности искажения и подмены любой передаваемой информации. Работа с шифрованием информации - когда необходимо обеспечить штатную работу объекта управления в жестких условиях информационного противодействия.

Благодаря новой совокупности существенных признаков в заявленном способе достигается повышение уровня информационной и функциональной безопасности объекта управления в жестких условиях информационного противодействия за счет гарантированного обеспечения АСУ достоверной информацией (обеспечения доставки Приемнику информации, в точности соответствующей информации, передаваемой Источником), что обеспечивается применением динамического шифрования информации (шифрования каждого пакета каждого источника в каждом цикле) случайно изменяемыми непредсказуемыми неизвестными оперативному составу и разработчику параметрами шифрования и созданием условий (у всех терминалов одинаковая «Таблица шифров», одинаковые наборы алгоритмов и формул для выбора шифра), исключающих необходимость непосредственной передачи Приемнику шифров, использованных Источником для шифрования отсылаемого сообщения.

Заявленные объекты изобретения поясняются чертежами, схемами и таблицами, на которых показаны:

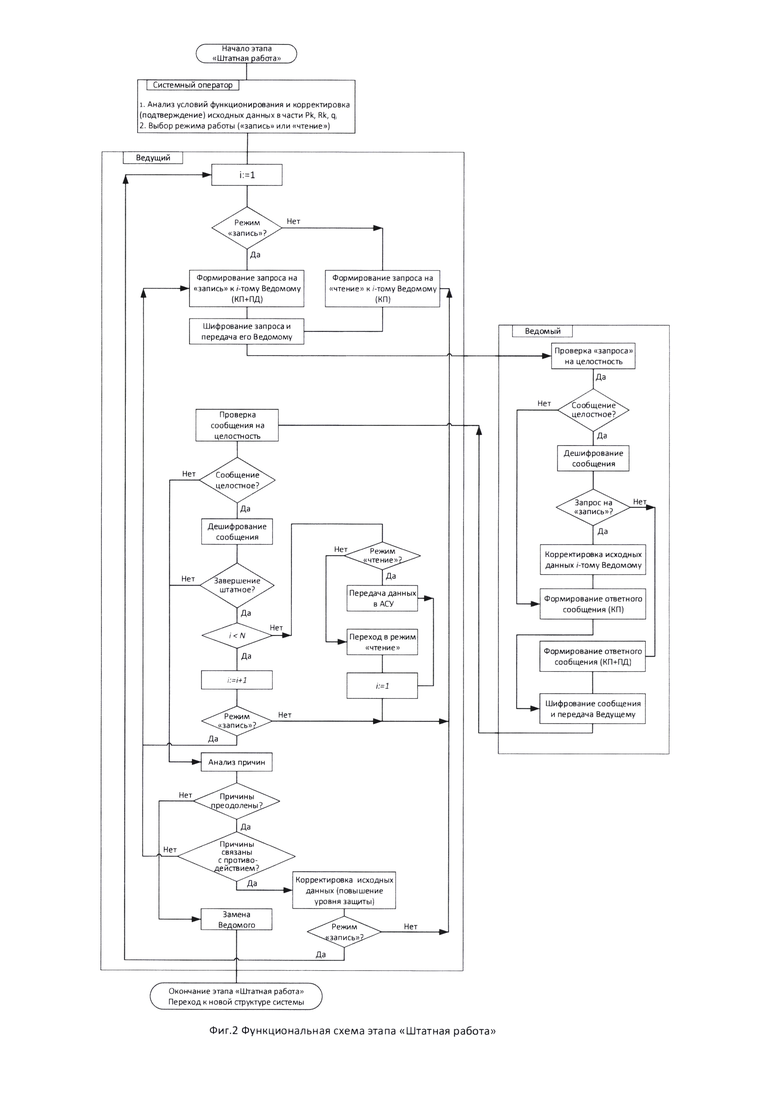

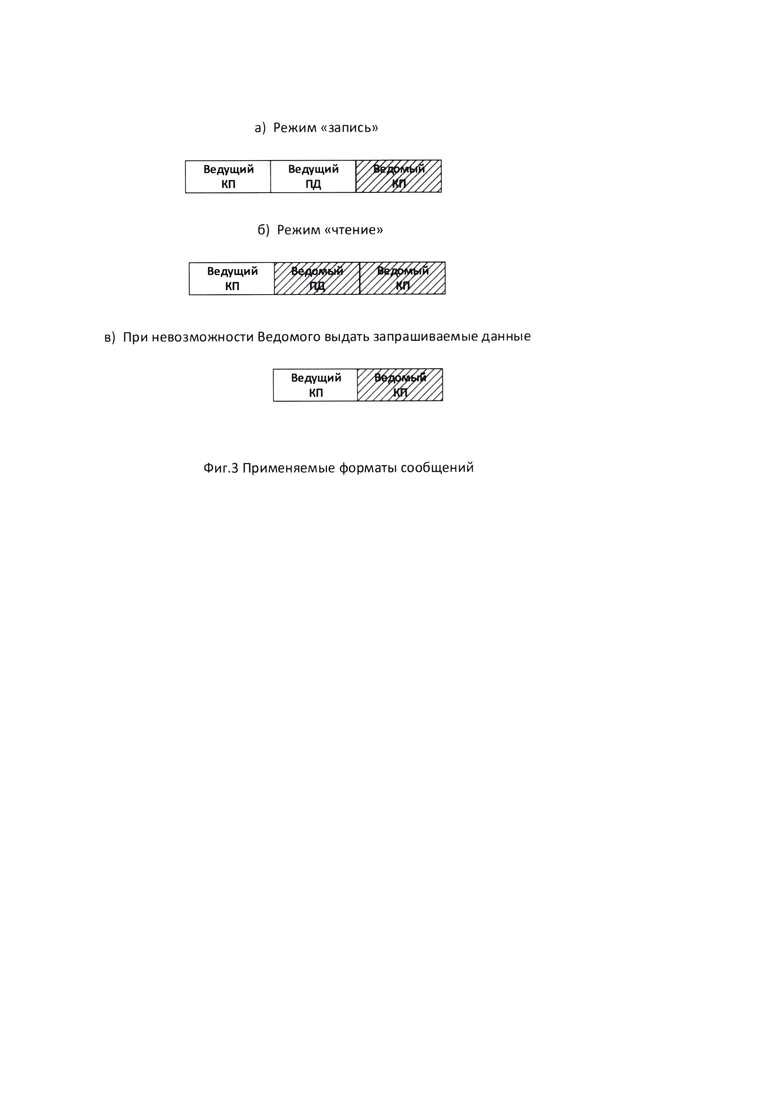

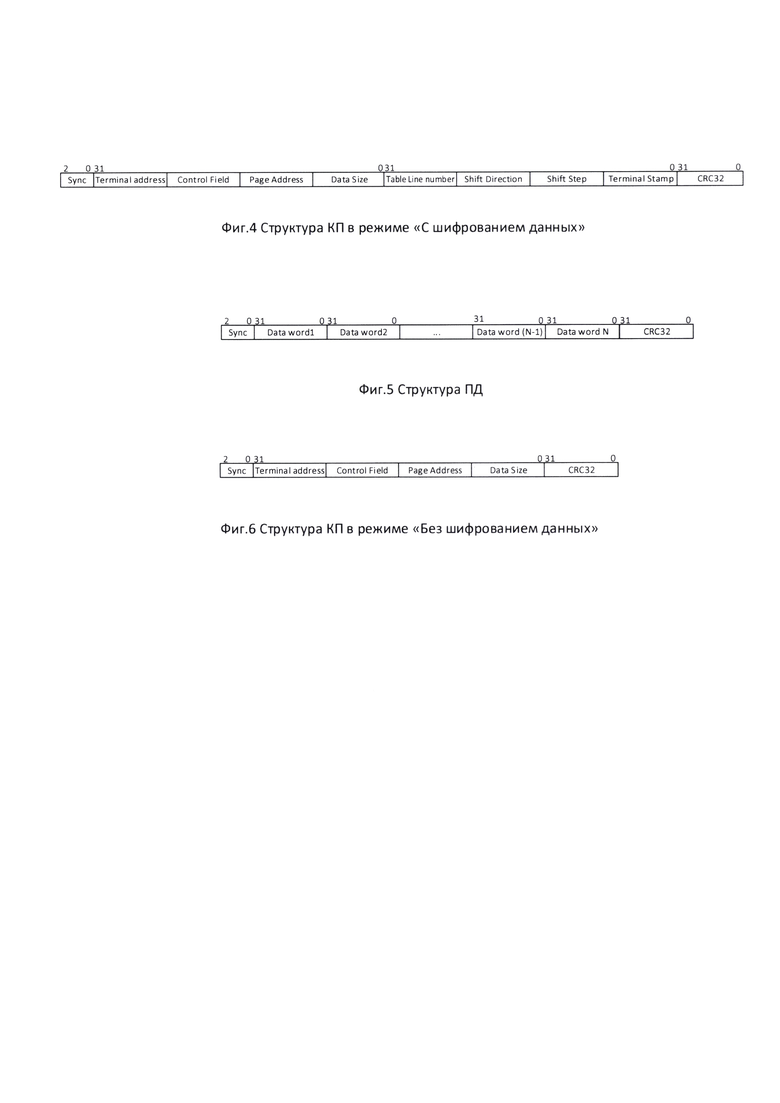

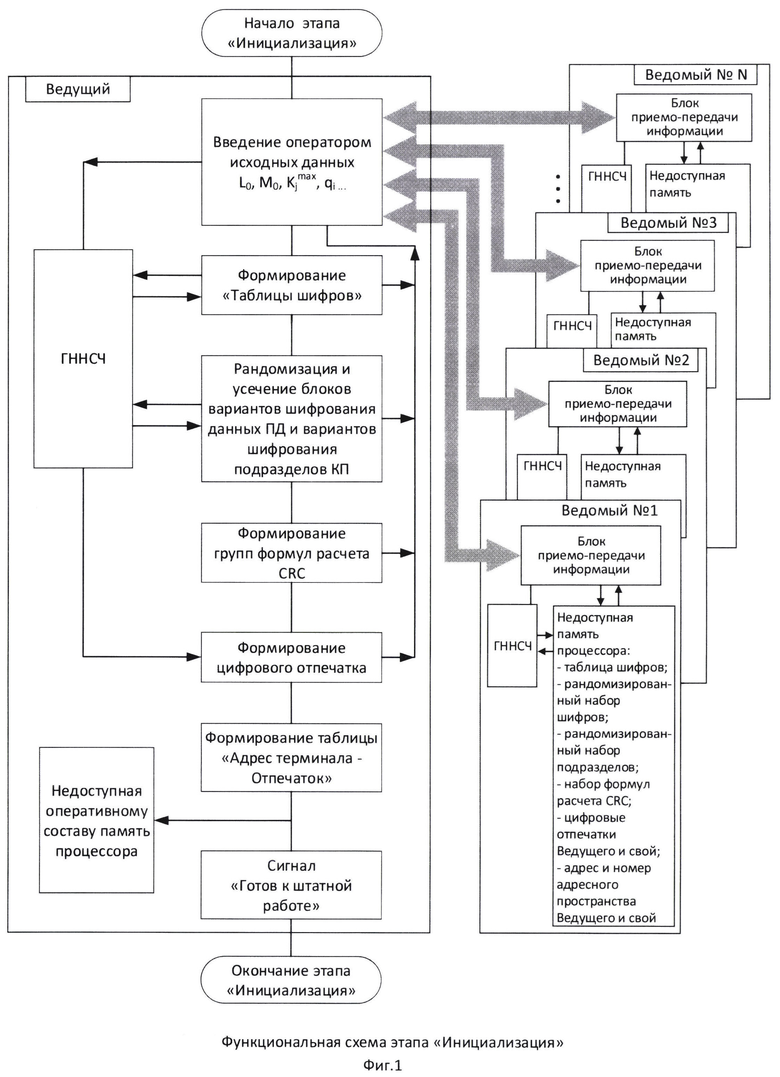

Фиг. 1. Функциональная схема этапа «Инициализация». Фиг. 2. Функциональная схема этапа «Штатная работа». Фиг. 3. Применяемые форматы сообщений. Фиг. 4. Структура КП в режиме «С шифрованием данных».

Фиг. 5. Структура ПД.

Фиг. 6. Структура КП в режиме «Без шифрования данных».

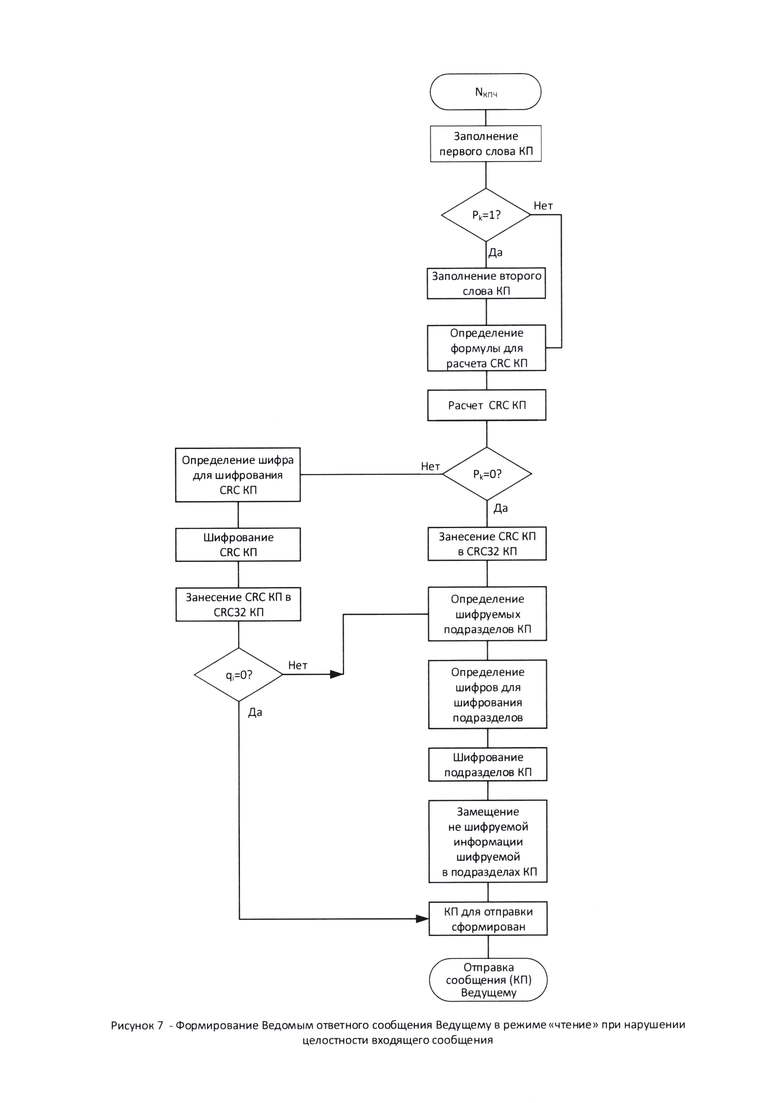

Фиг. 7. Формирование Ведомым ответного сообщения Ведущему в режиме «Чтение» при нарушении целостности входящего сообщения.

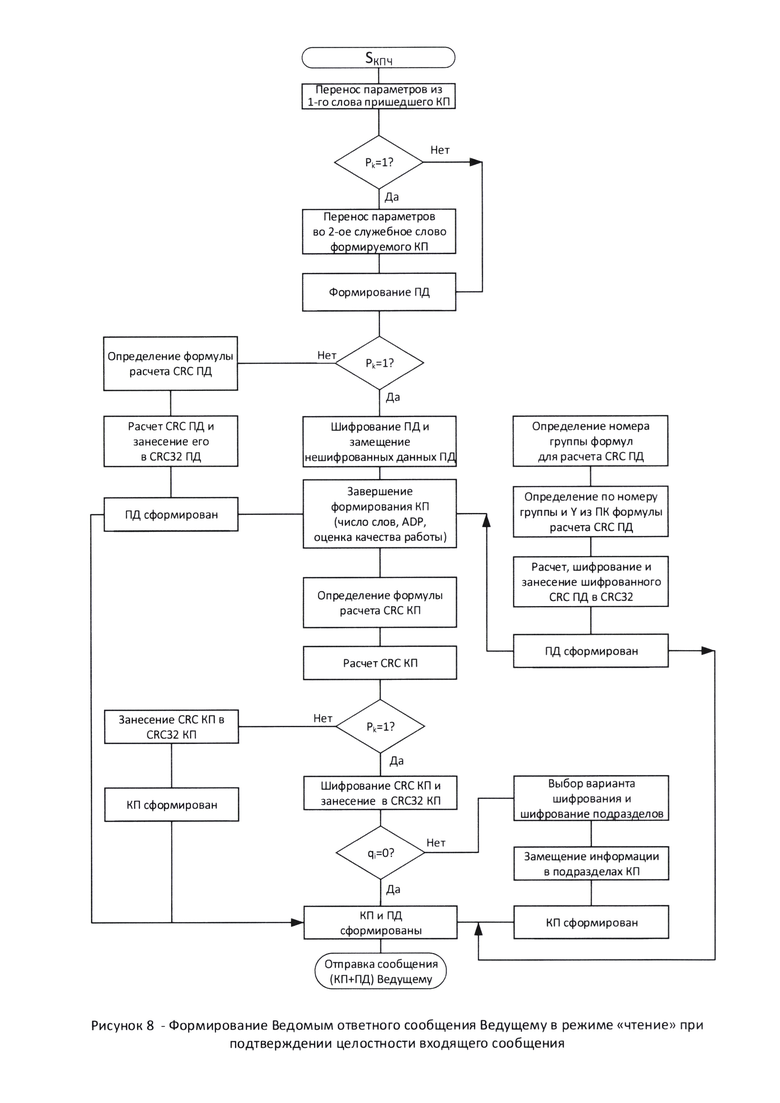

Фиг. 8. Формирование Ведомым ответного сообщения Ведущему в режиме «Чтение» при подтверждении целостности входящего сообщения.

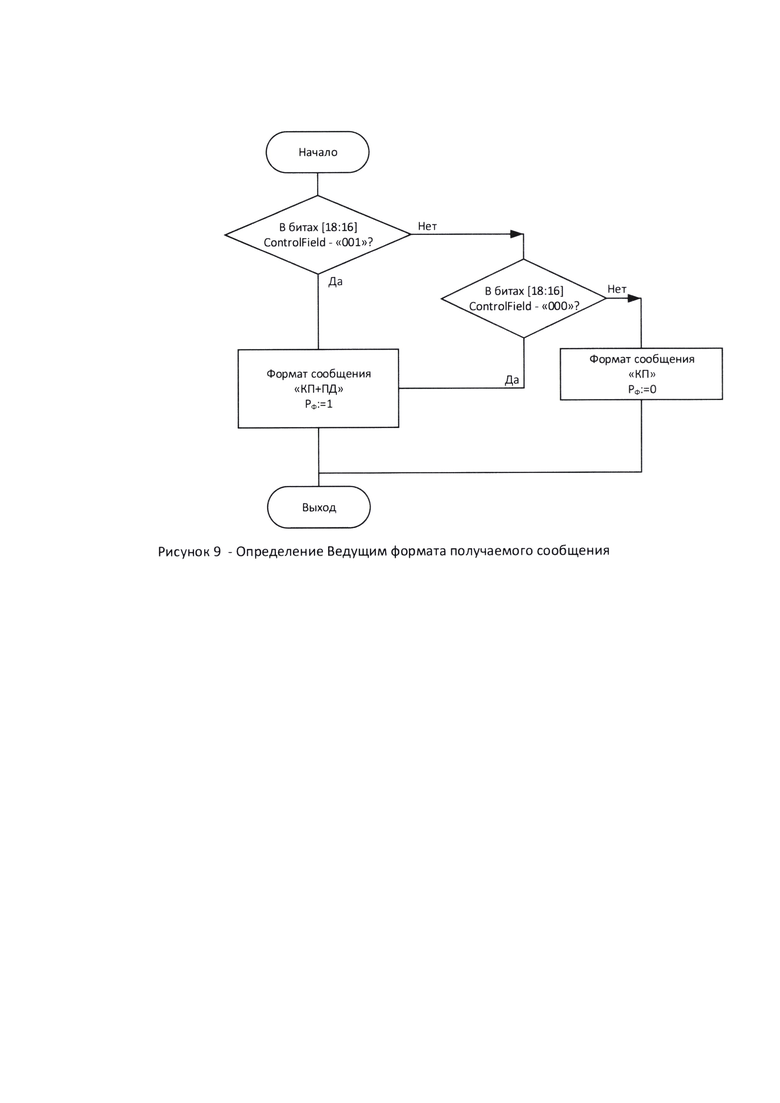

Фиг. 9. Определение формата получаемого сообщения.

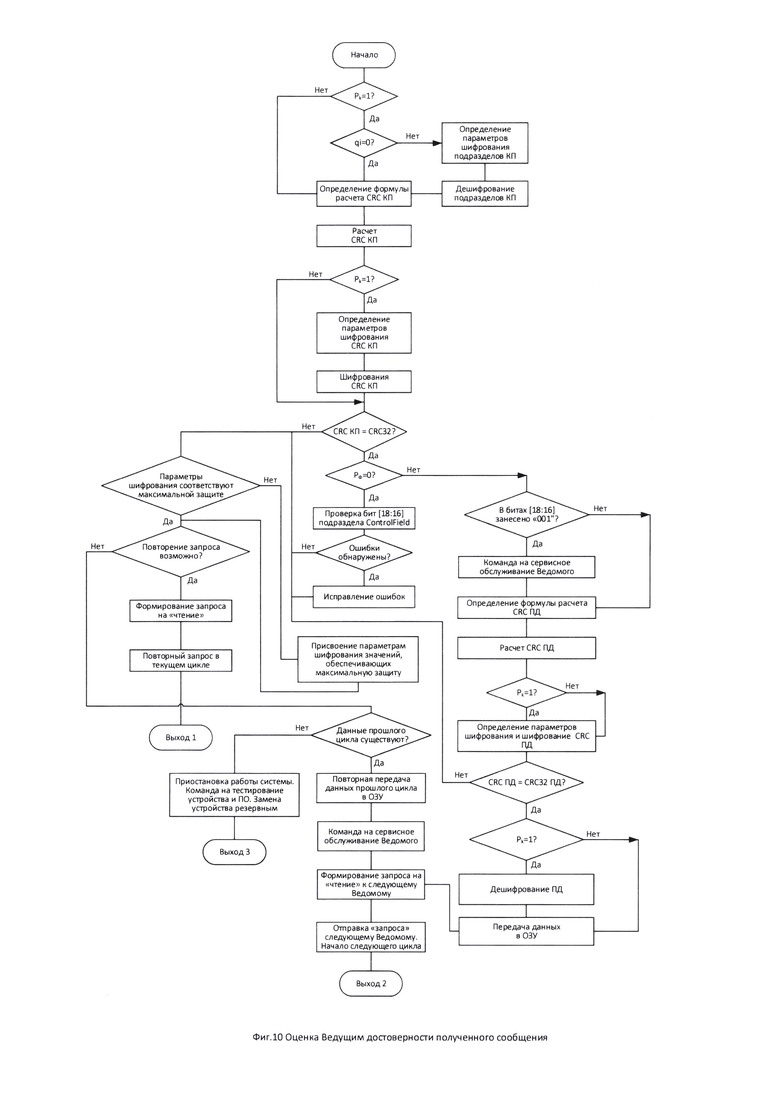

Фиг. 10. Оценка Ведущим достоверности полученного сообщения.

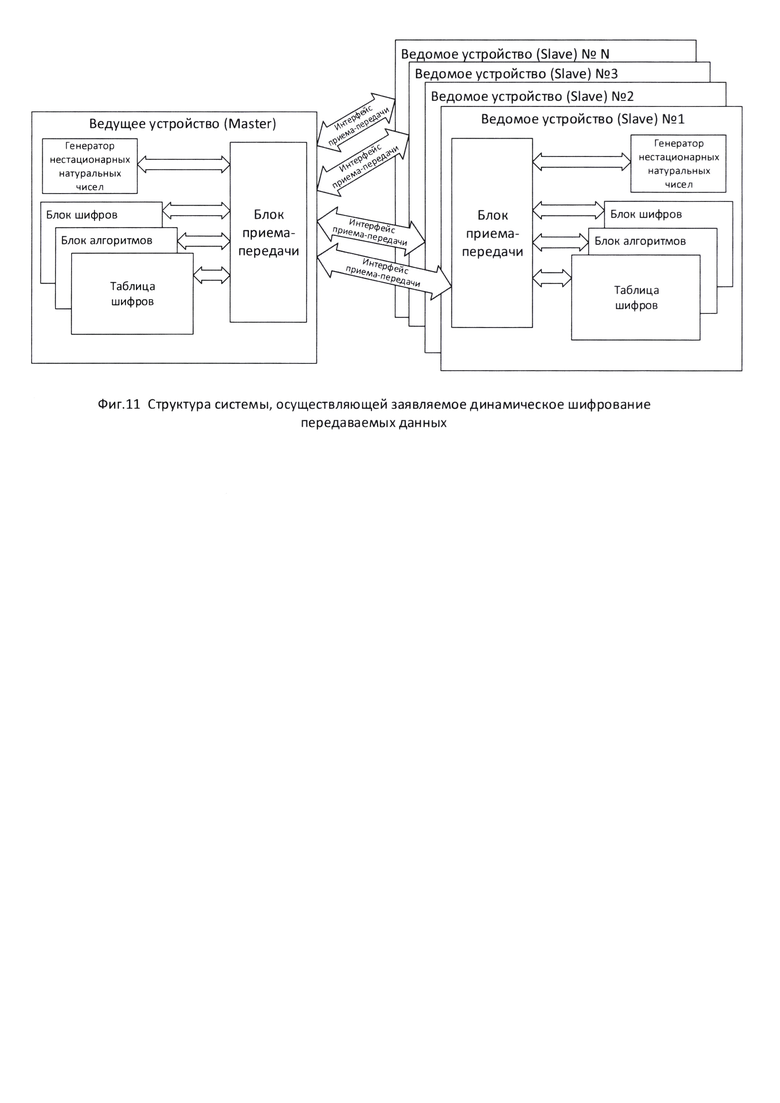

Фиг. 11. Структура системы, осуществляющей заявляемое динамическое шифрование данных.

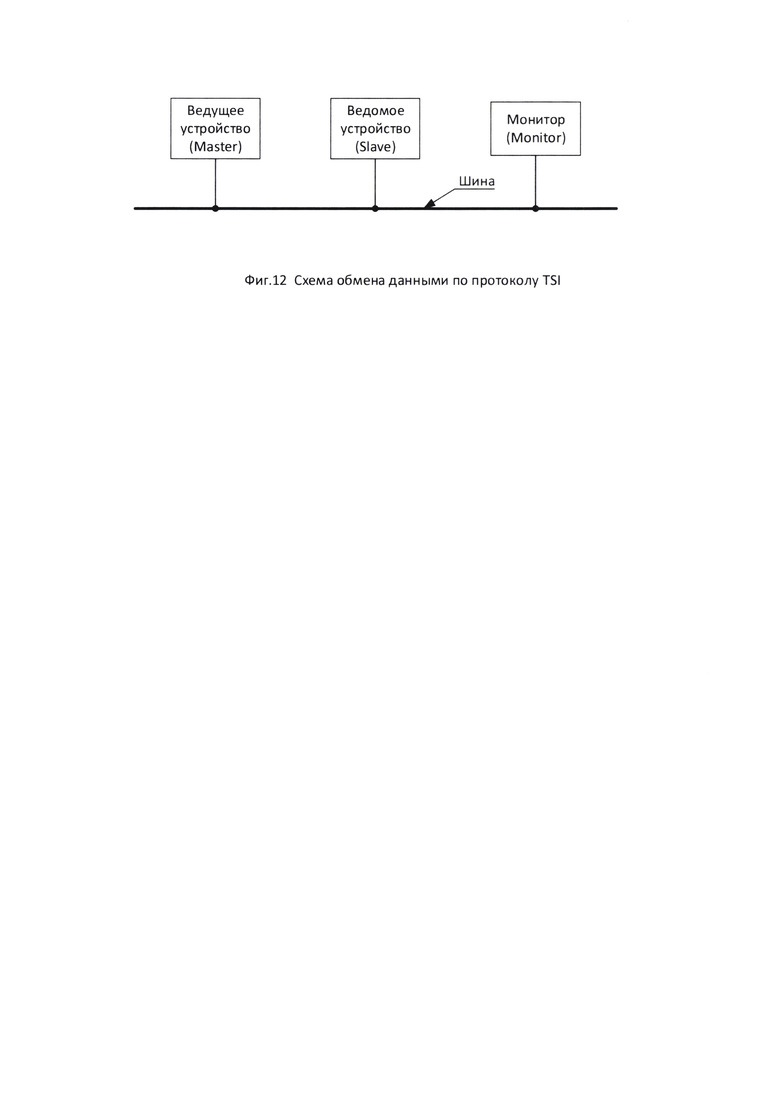

Фиг. 12. Схема обмена данными по шине по протоколу TSI.

Табл. 1. «Таблица шифров».

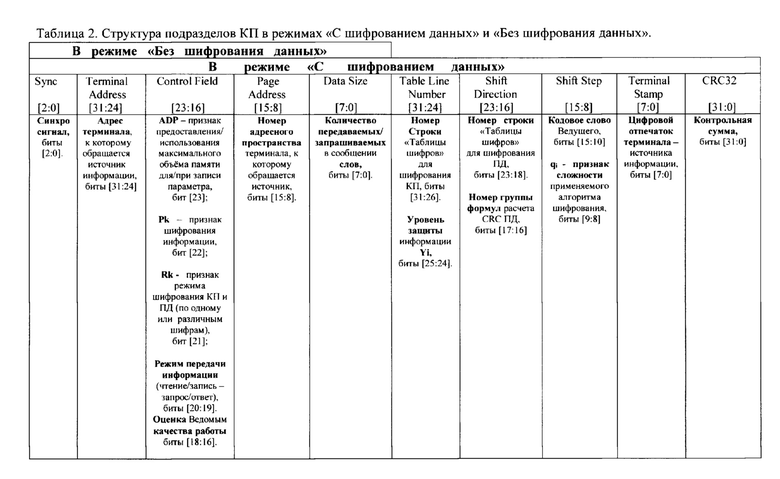

Табл. 2. Структура подразделов КП в режимах «С шифрованием данных» и «Без шифрования данных».

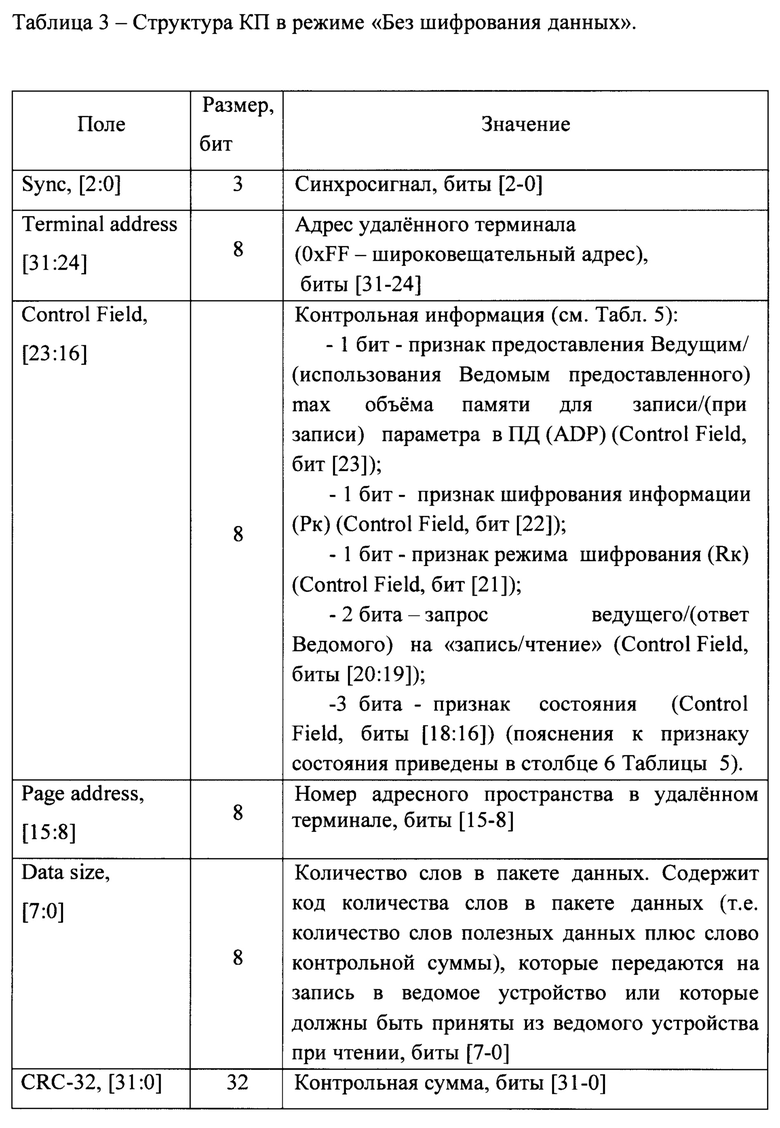

Табл. 3. Структура КП в режиме «Без шифрования данных»

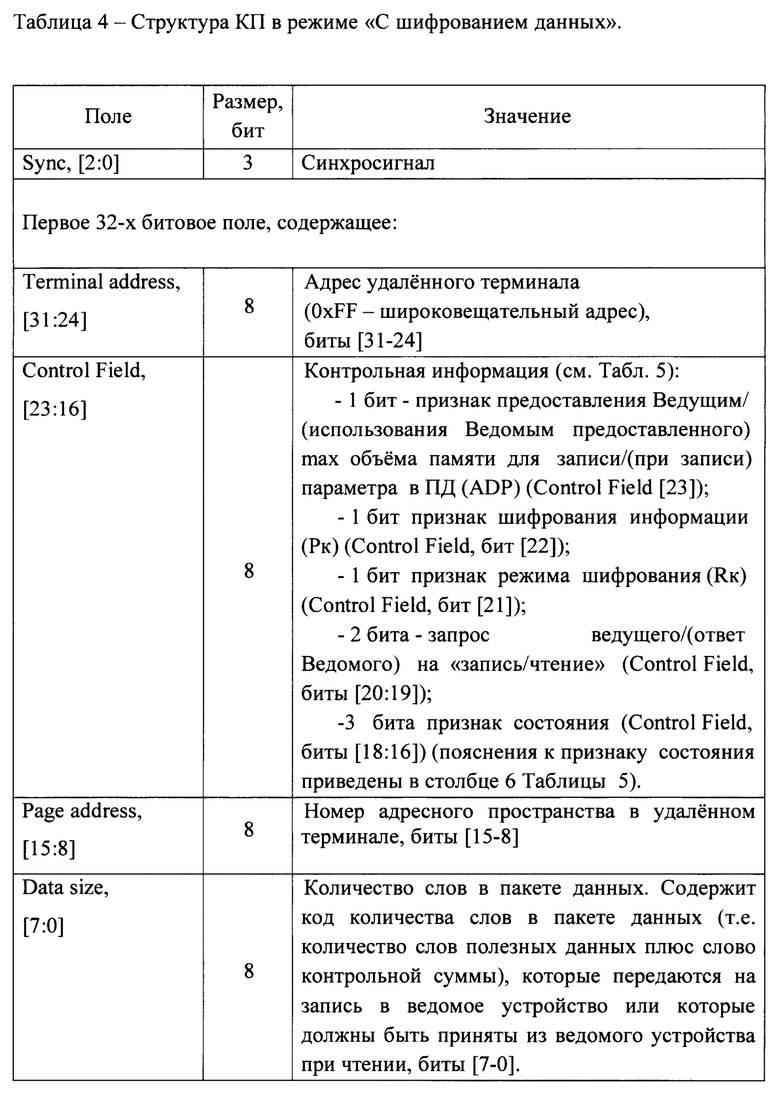

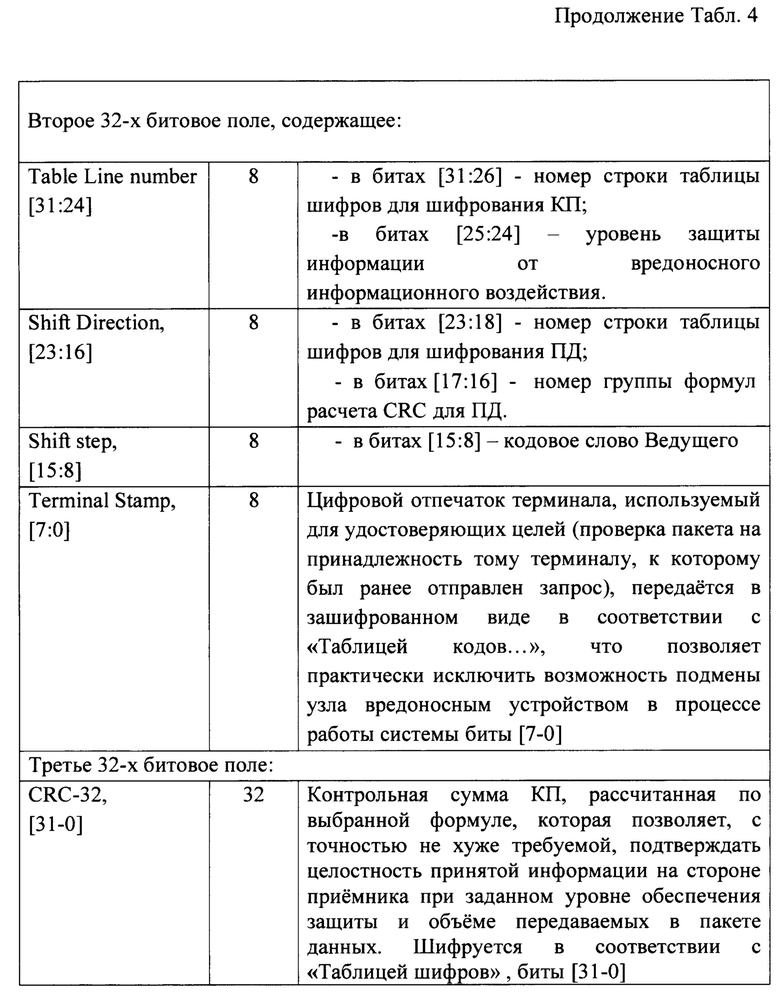

Табл. 4. Структура КП в режиме «С шифрованием данных».

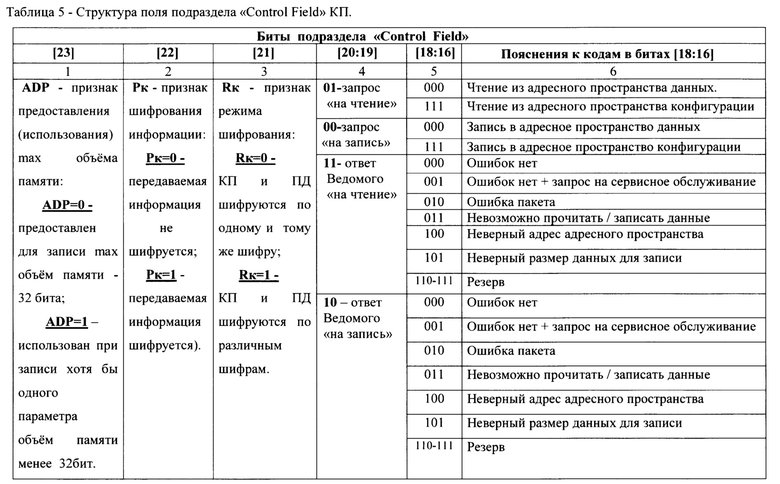

Табл. 5. Структура поля подраздела «Control Field» КП.

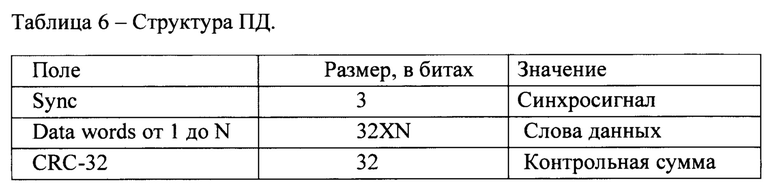

Табл. 6. Структура ПД.

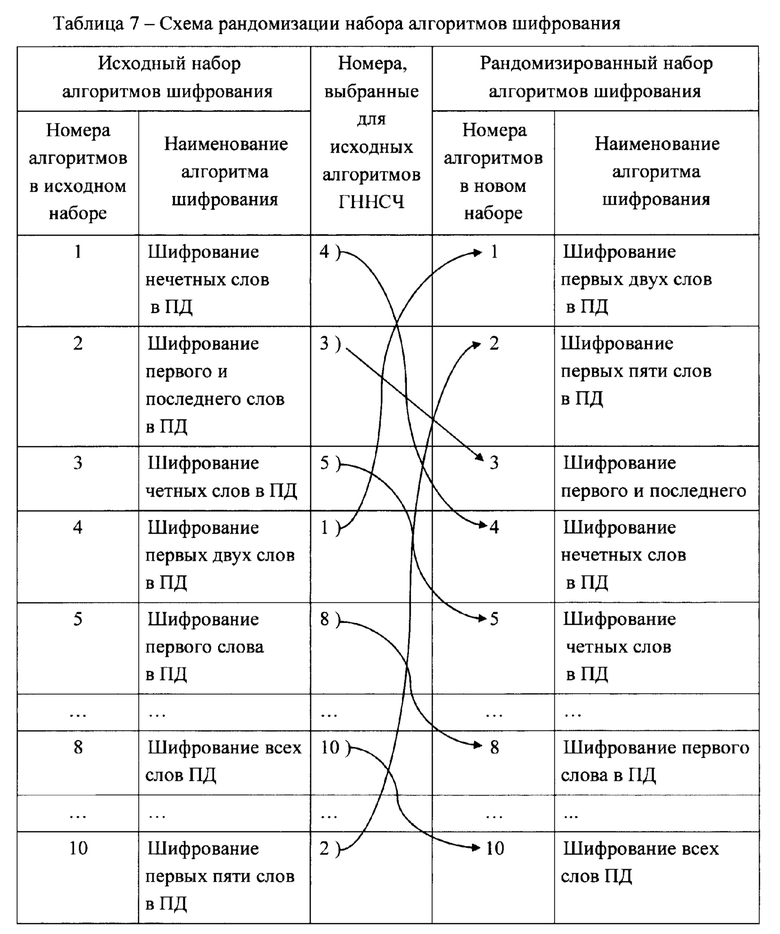

Табл. 7. Схема рандомизации набора алгоритмов шифрования.

1. Способ динамического шифрования передаваемой информации с случайно изменяемыми в процессе функционирования системы перечнем перечнем шифруемых параметров, шифрами и логикой их применения.

Заявляемый способ шифрования делится на два этапа:

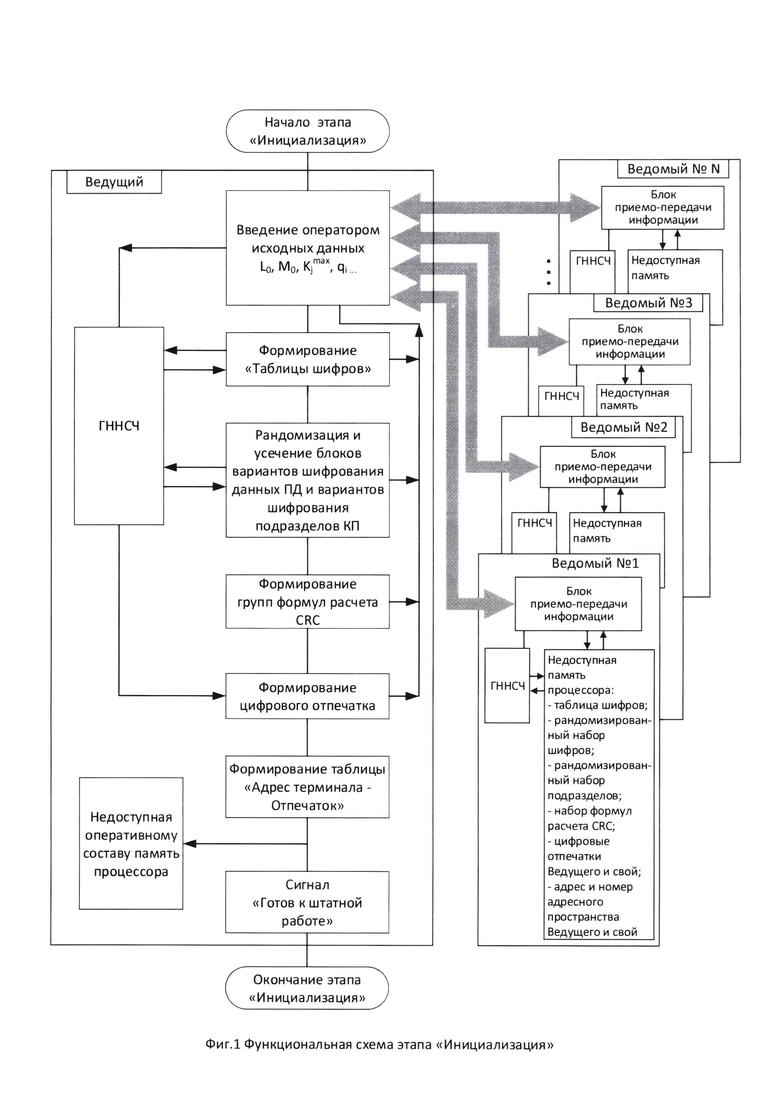

- этап 1 - «Инициализация» - это автоматический, скрытый от оперативного состава, способ настройки внутреннего контура интерфейса каждого терминала системы в части формирования одинаковых перечней шифруемых параметров, их шифров и логики шифрования, одинаковых для всех терминалов системы рандомизированных наборов алгоритмов шифрования данных и вариантов сочетаний различных подразделов КП, подлежащих шифрованию, а также в части определения набора формул, обеспечивающих проверку с точностью не хуже требуемой целостности информации, пересылаемой источником, в зависимости от ее объеме и заданного уровня защиты от вредоносного информационного воздействия (Функциональная схема этапа «Инициализация» приведена на Фиг. 1).

- этап 2 - «Штатная работа» - это работа внешнего контура интерфейса с «настроенным» на этапе 1 внутренним контуром, то есть способ непосредственного шифрования и дешифрования информации в процессе работы АСУ с целью существенного повышения достоверности принимаемой информации и, как следствие, существенного снижения вероятности использования умышленно подмененной или непреднамеренно (случайно) искаженной из-за ошибки оператора или сбоя в работе АСУ информации в управления объектом. (Функциональная схема этапа «Штатная работа» приведена на Фиг. 2). 1.1. «Инициализация».

Настройка внутреннего контура интерфейса, к которой пользователь не имеет прямого доступа, на этапе «Инициализация» осуществляется автоматически без участия оператора в следующей последовательности (см. Фиг. 1):

1.1.а. Вначале Ведущим с помощью своего ГННСЧ формируется «Таблица шифров» (см. Табл.1.) размерности L0 х М0, где

L0 - количество столбцов - общее количество признаков шифруемых параметров (lcj, nj rdj, mj, kj, drj, pj) в пересылаемых пакетах информации КП и ПД (в приведенном примере L0=7); М0 - количество строк, каждая из которых определяет перечень (состав) и (состав) и значения признаков шифруемых параметров в пересылаемом пакете в зависимости от типа пакета (КП (i=0) или ПД (i=l)) и шифруемого параметра в пакете (в КП это «CRC (z=0)», в ПД-это «CRC (z=1)» и «Данные (z=2)»); в заявляемом варианте в КП (i=0) шифруется только CRC, причем двумя параметрами (lcj и nj), а в ПД (i=l) шифруется CRC двумя параметрами (rdj, mj) и данные - тремя параметрами (kj, drj, pj); принимаемое значение М0 снизу ограничивается величиной M0min, позволяющей обеспечить необходимое разнообразие вариантов шифрования передаваемой информации для затруднения информационного противодействия на систему (в заявляемом варианте M0min=10), а сверху - величиной М0mах, ограниченной возможностями ОЗУ микропроцессора устройства, в котором размещается «Таблица шифров» (в заявляемом варианте М0mах=32). Для этого он с помощью своего ГННСЧ, нестационарность которого обеспечивается подачей на вход переменных величин, имеющих нестационарную природу (температуры внутри интегральной схемы и сигнала с выхода триггера, находящегося в метастабильном состоянии при переходе сигнала в новый домен синхронизации), а закон распределения чисел подчиняется равномерному закону распределения, последовательно вырабатывает случайные числа, которые определенным образом записывает сверху вниз в столбцы [3], [5] и [8] «Таблицы шифров». Заполнение столбцов [2], [4], [6] и [7] «Таблицы шифров» осуществляется по предлагаемым здесь алгоритмам на основании результатов заполнения случайными числами столбцов [3], [5] и [8] (см. п. 2 г. подраздела 2.2. «Подготовка системы к «штатной» работе).

Каждая клетка «Таблицы шифров» (j, 1), где j - номер строки, а 1-номер столбца определяет конкретный шифр, применяемый для шифрования передаваемого параметра (lcj, nj, rdj, mj, drj или pj) или логику его применения (kj) в том или ином пакете.

«Таблица шифров» формируется автоматически без участия оператора.

Полностью алгоритм ее формирования представлен в пункте 2 г подраздела 2.2. «Подготовка системы к «штатной» работе». Хранится таблица в защищенной памяти процессора. Она скрыта от пользователя и к ней пользователь не имеет прямого доступа;

1.1.6. Затем Ведущим априори сформированный и пронумерованный от 1 до K0, набор вариантов (алгоритмов) шифрования данных ПД, где K0 - их общее количество, с помощью ГННСЧ автоматически сначала рандомизируется (алгоритм рандомизации набора вариантов шифрования данных ПД приведен в пункте 2а подраздела 2.2. «Подготовка системы к «штатной» работе».).

Затем из рандомизированного набора K0 алгоритмов шифрования формируется усеченный рабочий набор kjmax первых перенумерованных алгоритмов шифрования, где kjmax<=K0. Полученный набор алгоритмов шифрования kjmax с соответствующими им признаками kj, представляет собой перенумерованный случайным образом исходный набор, в котором каждому алгоритму присвоен новый номер kj, где kj,=l,kjmax, в порядке возрастания, то есть набор, в котором искусственно нарушено соответствие между номером алгоритма шифрования и самим алгоритмом, в отличие от исходного набора, задаваемого оператором. И поскольку процедура рандомизации исходного набора недоступна оперативному составу и новый набор алгоритмов размещен в недоступной области памяти процессора, а при передаче информации от источника к приемнику в штатном режиме передается только номер алгоритма, соответствие нового номера используемому алгоритму шифрования установить в процессе работы системы очень затруднительно, а при K0>=10 и kjmax>=5 за ограниченное время практически невозможно.

Операция присвоения каждому алгоритму нового номера kj, осуществляется автоматически. Она недоступна для вмешательства оперативному составу. Число различных алгоритмов (kjmax), которые будут использованы при шифровании данных, задается в исходных данных и не может превышать числа априори сформированных алгоритмов - K0.

Сформированный рандомизированный набор вариантов шифрования данных ПД также как и «Таблица шифров» хранится в защищенной памяти процессора. Он скрыт от пользователя и к нему пользователь не имеет прямого доступа;

1.1.в. Далее априори сформированное и пронумерованное множество вариантов различных сочетаний подразделов КП (кроме подразделов «Sync», «Sync», «Control Field», «Shift step» и «CRC32») - I(qi) (Структура подразделов КП в режимах «Без шифрования данных» и «С шифрованием данных» приведена в Табл. 2.), где qi - номер варианта сочетаний подразделов КП на множестве вариантов I(qi), в котором  a 3<=q0<=10), подлежащих шифрованию шифром, записанным в строке «Таблицы шифров» (см. Табл. 1, раздел Контрольный пакет (i=0)), номер которой в каждом варианте указан в битах подраздела «Shift step» КП (номера бит подраздела «Shift step», в которые занесен номер строки «Таблицы шифров», в каждом варианте qi различные), Ведущим с помощью ГННСЧ автоматически (случайным образом) рандомизируется и аналогично приведенному выше набору вариантов (алгоритмов) шифрования данных ПД усекается, то есть из него формируется новое (перенумерованное

a 3<=q0<=10), подлежащих шифрованию шифром, записанным в строке «Таблицы шифров» (см. Табл. 1, раздел Контрольный пакет (i=0)), номер которой в каждом варианте указан в битах подраздела «Shift step» КП (номера бит подраздела «Shift step», в которые занесен номер строки «Таблицы шифров», в каждом варианте qi различные), Ведущим с помощью ГННСЧ автоматически (случайным образом) рандомизируется и аналогично приведенному выше набору вариантов (алгоритмов) шифрования данных ПД усекается, то есть из него формируется новое (перенумерованное

и усеченное) множество I*(qi), где  a 3<=q1<=5 и q1<=q0.

a 3<=q1<=5 и q1<=q0.

Алгоритм рандомизации и усечения априори сформированного набора вариантов различных сочетаний подразделов КП, подлежащих шифрованию приведен в п. 2б подраздела 2.2. «Подготовка системы к «штатной» работе».

Сформированный рандомизированный и усеченный набор вариантов различных сочетаний подразделов КП, подлежащих шифрованию, также как и «Таблица шифров» и рандомизированный и усеченный набор вариантов шифрования данных ПД хранится в защищенной памяти процессора. Он также скрыт от пользователя и к нему пользователь не имеет прямого доступа;

- далее Ведущим автоматически из предварительно определенного и хранящегося в ОЗУ процессора набора формул расчета контрольной суммы (CRC) для различных объемов передаваемой информации и уровней ее защиты от вредоносного информационного воздействия формируются три группы формул, разделенных по объему передаваемой информации:

- первая группа формул расчета CRC при объеме передаваемой информации менее V1, т.е. Vi<V1;

- вторая группа формул расчета при объеме передаваемой информации не менее V1 и не более V2, T.e.V1<=Vi<=V2;

- третья группа формул расчета CRC при объеме передаваемой информации более V2, т.е. Vi>V2, где V1<V2).

А поскольку объем передаваемой в задаче информации (Vi) определяется двумя факторами: принятой структурой ПД, то есть количеством передаваемых в ПД слов (N) и длиной каждого слова (L) - 8, 16 или 32 бита, то в качестве граничных значений сформированных групп в заявляемом способе принимаются V1=8xN; V2=16xN.

В каждую группу включаются три формулы расчета CRC, соответствующие различным уровням защиты системы от вредоносного информационного воздействия (Ys), где s - уровень вредоносного информационного воздействия (s=1, 3):

- s=1 - соответствует минимальному уровню воздействия, требующему минимального уровня защиты информации (Y1=1);

- s=2 - соответствует среднему уровню, требующему среднего уровня защиты (Y2=2);

- s=3 - соответствует максимальному уровню защиты (Y3=3).

Алгоритм формирования рабочего набора формул для расчета CRC приведен в пункте 2в подраздела 2.2. «Подготовка системы к «штатной» работе» в разделе 2. «Осуществление изобретения».

Априори сформированный блок представляет собой набор из девяти формул, разделенных на три группы, каждая из которых соответствует определенному объему передаваемой информации и содержит три формулы, обеспечивающие надежную проверку целостности сообщения, полученного приемником (Ведомым или Ведущим) от передатчика (Ведущего или Ведомого) при различном уровне защиты информации от вредоносного воздействия. Сформированный же рабочий блок формул, как и сформированный рандомизированный набор вариантов шифрования данных ПД, хранится в защищенной памяти процессора, также скрыт от пользователя и к нему пользователь не имеет прямого доступа;

- затем Ведущий формирует с помощью своего ГННСЧ свой уникальный цифровой отпечаток, необходимый Ведомым, работающим с ним в одной системе, для безошибочной адресации ему своих сообщений;

- затем он определяет адрес и адресное пространство, в котором содержится вся информация необходимая Ведомым;

- затем Ведущий по закрытому (защищенному) каналу передает всем Slave (Ведомым), участвующим в работе системы:

- сформированную «Таблицу шифров»;

- сформированный набор (блок) формул расчета CRC, для трех диапазонов информации: [Vi<8xN], [8xN<=Vi<=16xN] и [Vi>16xN], состоящий из не более шести формул (см. п. 2в подраздела 2.2.- по две формулы в каждом диапазоне - для двух уровней защит Yi и Ymax);

- рандомизированный набор «вариантов шифрования данных ПД» с соответствующими признаками kj;

- рандомизированный набор вариантов сочетаний шифруемых подразделов КП с указателями мест записи номеров строк «Таблицы шифров» для определения шифра в каждом варианте и соответствующими признаками qi;

- свой уникальный цифровой отпечаток;

- свои адрес и номер адресного пространства, по которым Ведомые могут обращаться к Ведущему;

- далее по команде Ведущего каждый Slave (Ведомый) формирует с помощью своего ГННСЧ свой уникальный цифровой отпечаток, позволяющий Ведущему однозначно определять источник (Slave) сообщения, определяет свои адрес и адресное пространство, к которым должен обращаться Ведущий;

- получив по закрытому (защищенному) каналу от всех Ведомых уникальные цифровые отпечатки устройств, с адресом и номером адресного пространства каждого, Ведущий формирует у себя таблицу соответствия «Адрес терминала -номер адресного пространства - отпечаток» (далее таблицу «Адрес терминала - отпечаток»), включающую и свой цифровой отпечаток, свой адрес терминала и свой номер адресного пространства, которую вместе с «Таблицей шифров», со сформированным набором формул расчета CRC, с рандомизированным набором «вариантов шифрования данных ПД» с признаками kj и рандомизированным набором вариантов сочетаний шифруемых подразделов КП с указателями мест записи номеров строк «Таблицы шифров» и соответствующими признаками помещает в защищенную недоступную оперативному составу область памяти своего процессора;

- после передачи Ведущему цифрового отпечатка, каждое Ведомое устройство системы помещает в защищенную недоступную оперативному составу область памяти своего процессора свой цифровой отпечаток, свой адрес терминала и номер своего адресного пространства, и переданные Ведущим «Таблицу шифров», набор формул расчета CRC для проверки целостности принимаемой информации, набор «вариантов шифрования данных ПД» с соответствующими признаками kj, рандомизированный набор

вариантов сочетаний подразделов КП, подлежащих шифрованию, с указателями мест записи номера строки «Таблицы шифров» и соответствующими признаками, цифровой отпечаток, адрес и номер адресного пространства Ведущего и передает ему сигнал своей готовности к работе;

- Ведущий, после получения от всех Ведомых устройств сигнала готовности к работе формирует сигнал готовности к «штатной работе» системы в целом.

После завершения этапа «Инициализация» все терминалы (Ведущий и все Ведомые) в защищенной недоступной для оперативного состава памяти своих процессоров содержат одинаковые «блоки»:

- «Таблицу шифров»;

- блоки «формул расчета CRC»;

- рандомизированный набор «вариантов шифрования данных ПД» с соответствующими признаками kj;

- рандомизированный набор вариантов сочетаний шифруемых подразделов КП с указателями места записи номеров строк «Таблицы шифров» для определения шифра и признаками (номерами) qi, позволяющие исключить необходимость прямой (непосредственной) передачи шифров (перечня шифруемых параметров, самих шифров и логики их применения) в составе передаваемой информации и скрытно проводить шифрование и дешифрование передаваемой информации неизвестным оперативному составу и разработчику шифром.

И поскольку в «Штатной работе» общение Ведомых предполагается только с Ведущим, а Ведущий общается со всеми Ведомыми, в защищенной памяти процессора Ведущего дополнительно содержится таблица соответствия «Адрес терминала - отпечаток», включающая цифровые отпечатки, адреса и номера адресных пространств всех Ведомых, свой цифровой отпечаток, свой адрес терминала и свой номер адресного пространства. В защищенной же памяти процессора каждого Ведомого дополнительно содержится цифровой отпечаток Ведущего, его адрес и номер адресного пространства, свой цифровой отпечаток, свой адрес терминала и свой номер адресного пространства.

На этапе инициализации, благодаря автоматическому (без участия оперативного состава) формированию Ведущим (с помощью ГННСЧ, вырабатывающего случайные числа, подчиняющиеся равномерному закону распределения) «Таблицы шифров», рандомизированного набора «вариантов шифрования данных ПД» и рандомизированного набора «вариантов сочетаний шифруемых подразделов КП», а также благодаря передаче их всем Ведомым по закрытому защищенному каналу, у всех терминалов системы формируются одинаковые неизвестные разработчику и оперативному составу «блоки шифрования» («Таблица шифров», рандомизированный набор «вариантов шифрования данных ПД», рандомизированный набор «вариантов сочетаний шифруемых подразделов КП»), предназначенные для шифрования пересылаемых сообщений случайным, заранее неизвестным, непредсказуемым, независимым от предыстории, недоступным для оперативного состава шифром и точного их дешифрирования Приемником.

Благодаря хранению настроек (блоков шифрования) в защищенной недоступной для оперативного состава области памяти своих процессоров и благодаря исключению необходимости непосредственной передачи Приемнику шифров, примененных Источником при шифровании информации для ее дешифрирования, на этапе инициализации создаются предпосылки реализации высоконадежной передачи информации, практически исключающей возможность умышленной ее подмены или принятия случайно искаженной, из-за ошибки оператора или сбоя в работе системы, информации в качестве достоверной. 1.2. «Штатная работа».

При «Штатной работе», в условиях информационного противодействия, для получения достоверной информации от нужного источника, используется двунаправленная ее защита, то есть:

- сначала шифруется запрос Ведущего устройства Ведомому. Полученный зашифрованный запрос Ведомым проверяется на целостность и, в случае положительной проверки, дешифрируется. Далее Ведомый выполняет заказанные Ведущим действия и формирует ответ;

- затем ответ Ведомого шифруется и в зашифрованном виде отсылается Ведущему. Ведущий проверяет целостность пришедшей информации и, в случае положительной проверки, дешифрирует ответ ведомого. Полученную расшифрованную информацию Ведущий передает в АСУ для выработки управляющего сигнала объектом управления.

1.2.1. Исходные данные для работы.

Штатная работа всегда начинается с оценки предполагаемых условий эксплуатации системы, с оценки угроз вредоносного информационного воздействия и выбора структуры и параметров внешнего контура системы шифрования для гарантированного обеспечения АСУ достоверной информацией. Желаемая, в этом случае, логика работы системы обеспечивается заданием следующих исходных данных, к числу которых относятся:

- признак (Si), определяющий уровень вредоносного информационного воздействия на систему в предполагаемых условиях эксплуатации системы Ys, который задается системным оператором. При предполагаемом минимальном уровне информационного вредоносного воздействия задается минимальный уровень защиты - Y1:=1, при предполагаемом среднем - средний - Y2:=2 и при предполагаемом максимальном - максимальный - Y3:=3;

- признаки, определяющие режим работы системы, в предполагаемых условиях информационного воздействия:

- признак шифрования информации (Рk), обозначающий:

- при Рk=1 - вся передаваемая информация шифруется;

- при Рk=0 - вся передаваемая информация не шифруется;

- признак режима шифрования (Rk), обозначающий:

- при Rк=0 - режим простого шифрования, то есть режим шифрования КП и ПД шифром из одной строки «Таблицы шифров», номер которой определяется при однократном обращение к ГННСЧ;

- при Rк=1 - режим усложненного шифрования, то есть режим шифрования каждого пакета своим шифром, получаемым из своей строки «Таблицы шифров», номер которой определяется при отдельном обращении к ГННСЧ -двукратное обращение к ГННСЧ;

- признак использования дополнительного алгоритма шифрования повышенной сложности (qi), обозначающий применение (не применение) шифрования подразделов КП:

- при qi=0 - подразделы КП не шифруются, алгоритм шифрования повышенной сложности не применяется:

- при задании любого натурального числа из q1=1 или 2 или 3 дополнительно применяется соответствующий принятому значению qi вариант (алгоритм) шифрования повышенной сложности (шифруются подразделы КП);

(Все варианты (алгоритмы) шифрования повышенной сложности множества I(qi) отличаются друг от друга неповторяемым перечнем шифруемых подразделов КП, неповторяемыми указателями номеров ячеек подраздела «Shift step» КП, в которых записывается, изменяемый в каждой передаче, определяемый с помощью ГННСЧ, случайный номер строки «Таблицы шифров», непосредственно содержащей параметры шифрования шифруемых подразделов. Необходимость применения шифрования повышенной сложности возникает при высокой вероятности вредоносного информационного воздействия на систему (например, при среднем (Y2) или максимальном (Y3) уровне вредоносного информационного воздействия на систему).

Задание системным оператором любого натурального числа qi (в нашем случае - 1, 2 или 3), соответствует принятию неизвестного оперативному составу варианта перечня шифруемых подразделов КП и параметров их шифрования, поскольку исходный набор вариантов шифруемых подразделов КП, известный разработчикам программного обеспечения, на этапе инициализации был автоматически скрытно рандомизирован и усечен (см. п. 1.1.));

- признак предоставления (использования) полного объема памяти для записи информации в ПД (ADP), обозначающий:

- при ADP=0 - для записи каждого слова информации предоставляется (используется) полный объем памяти (все 32 бита);

- при ADP=1 - для записи данных в ПД необходимо и достаточно меньшего объема памяти (менее 32 бит);

- признак уровня защиты информации «Ys» при Pk=0 - Y1:=l. Принятые исходные данные на этапе «Штатная работа» не изменяются.

Коррекция исходных данных осуществляется только в случае несоответствия с точки зрения уровня вредоносного информационного воздействия на систему ранее предполагаемых условий эксплуатации реальным. 1.2.2. Режим «запись».

1.2.2.1. Формирование Ведущим запроса на «запись».

Режим «запись» используется Ведущим при необходимости частично скорректировать настройки внешнего контура, заданные ранее исходными данными, ввиду изменения условий функционирования системы или при необходимости переконфигурировать систему из-за включения в ее состав резервного терминала, взамен вышедшего из строя:

- изменения условий функционирования системы (работа в новых условиях информационного противодействия отличных от заданных в исходных данных) обусловливает целесообразность:

-либо перехода на шифрование информации (Рк:=1, вместо Рк=0) с различной, в зависимости от угрозы, степенью сложности алгоритма шифрования, которая определяется заданием различных значений признаков: Ys, Rк, и qi (Ys=: 2 или Ys=: 3, вместо Ys=1; Rк=:1 вместо Rк=0; qi:=1, 3, вместо qi=0);

- либо повышения уровня защиты информации: Ys:=2 или Ys:=3, вместо Ys=1;

- либо усложнения алгоритма шифрования при Рк=1: Rк:=1 вместо Rк=0;

- либо при Рк:=1 перехода со «стандартного» алгоритма шифрования (qi=0) на алгоритм шифрования повышенной сложности -

(«Стандартным» алгоритмом шифрования здесь называется алгоритм шифрования CRC КП, данных ПД и CRC ПД случайным шифром, выбор которого осуществляется с помощью ГННСЧ по «Таблице шифров», сформированной на этапе инициализации. Алгоритм шифрования повышенной сложности предполагает дополнительное (по отношению к «стандартному» алгоритму шифрования) шифрование неизвестных оперативному составу отдельных подразделов КП шифром, случайные значения которого определяются с помощью ГННСЧ по «Таблице шифров», сформированной на этапе инициализации):

- либо перехода на упрощенный алгоритма шифрования за счет:

- снижения уровня защиты информации, когда Ys:=2 или Ys:=1 вместо Ys=3, или, когда Ys:=l, вместо Ys=2;

- или перехода на простое шифрование, когда Rk:=0 вместо Rк=1;

- или перехода с алгоритма шифрования повышенной сложности, при котором 1=<qi<=3, на алгоритм «стандартного» шифрования, при котором qi=0;

- либо перехода на работу без шифрования информации (Рк:=0).

- переконфигурирование системы при включении в ее состав резервного терминала (взамен вышедшего из строя), прошедшего этап инициализации, но имеющего не актуальные настройки внешнего контура интерфейса, предполагает:

- при замене Ведомого:

- ведущий по команде, сформированной системным оператором «Замена Ведомого» передает ему по закрытому (защищенному) каналу актуальные исходные данные, свой адрес, номер своего адресного пространства и цифровой отпечаток, а Ведомый Ведущему - свой адрес, номер адресного пространства и цифровой отпечаток;

получив эту информацию, Ведущий заменяет строку таблицы «Адрес терминала - отпечаток», где находилась информация о вышедшем из строя терминале, на новую, включающую цифровой отпечаток, адрес и номер адресного пространства нового Ведомого и вырабатывает сигнал готовности системы к «Штатной» работе;

- при замене Ведущего:

- по команде, сформированной системным оператором, «Замена Ведущего» по закрытому (защищенному) каналу терминал, объявленный «Ведущим», передает всем Ведомым свой адрес, адресное пространство и цифровой отпечаток, а от каждого Ведомого получает цифровой отпечаток, адрес и адресное пространство, к которым должен обращаться в в процессе работы; получив от всех Ведомых уникальные цифровые отпечатки устройств, с адресом и адресным пространством каждого, Ведущий формирует у себя таблицу соответствия «Адрес терминала - отпечаток», включающую и свой цифровой отпечаток, свой адрес и свой номер адресного пространства, и помещает ее в защищенную недоступную оперативному составу область памяти своего процессора; затем Ведущий актуализирует, в соответствии с последней редакцией исходных данных, настройки своего внешнего контура шифрования и вырабатывает сигнал готовности системы к «Штатной» работе; «Штатная» работа в описанных выше случаях начинается с инициирования Ведущим режима «запись». В этом режиме Ведущий формирует сообщение в формате КП+ПД (см. Фиг. 3а. Применяемые форматы сообщений) и рассылает его в соответствии с системным алгоритмом либо каждому вновь включенному в систему Ведомому, либо всем Ведомым, если произведена замена самого Ведущего или вводимые изменения касаются всех Ведомых. В сообщении передаются фактически новые исходные данные (осуществляется коррекция ранее заданных исходных данных), позволяющие гарантированно обеспечивать САУ в сложившихся условиях достоверной информацией. Выбор варианта коррекции исходных данных осуществляет системный администратор.

Информация, передаваемая в режиме «запись» всегда шифруется независимо от условий, заданных в исходных данных.

Структура КП в режиме «запись» представляет собой синхросигнал (3 бита), управляющую (служебную) информацию - (2 слова - 32 бита на слово) и CRC (32 бита) (см. Фиг. 4. Структура КП в режиме «С шифрованием данных»).

Структура ПД, используемая во всех режимах работы системы, представляет собой синхросигнал Sync (3 бита), передаваемые данные (DATA word N), где N может принимать значения от 1 до 256 слов (32 бита на слово) и CRC (32 бита) (см. Фиг. 5. Структура ПД).

Параметры шифрования для режима «запись» соответствуют условиям работы системы в самых жестких условиях информационного противодействия и имеют значения, означающие:

Рk=1 - вся информация шифруется;

Ys=3 - уровень защиты информации от внешнего противодействия максимальный; qi=2 - применяется шифрование повышенной сложности;

Rk=l - используется усложнение шифрования,

Они вместе с подтверждением режима «запись» сразу заносятся в соответствующие биты подразделов КП:

- признак режима передачи информации - запрос Ведущего на «запись», заносится в подраздел «Control Field», в биты [20:19] (в них записывается «00»). Порядок применения режимов передачи информации (запрос Ведущего на «запись» или запрос Ведущего на «чтение») и, соответственно, форматов сообщения регулируется системным алгоритмом работы Ведущего. При запросе на «запись» применяется формат сообщения КП+ПД, а при запросе на «чтение» - КП. При ответе Ведомого на «запись» - КП, а при ответе на «чтение» - КП+ПД или КП, в зависимости от результата выполнения запроса Ведущего;

- затем, заносятся параметры, определяющие условия шифрования:

- признак шифрования «Рk» - в подраздел «Control Field», бит [22];

- признак уровня защиты Ys - в подраздел «Таble Line number», в вбиты [25:24];

- признак использования шифрования повышенной сложности «qj» - в биты [9:8] подраздела «Shift step»;

- признак усложнения шифрования «Rk» - в подраздел «Control Field», бит [21].

Далее формируется ПД (см. стр. 34, метку Fпд*)).

Оставшиеся незаполненными подразделы КП заполняются после заполнения ПД (см. стр. 35, метку Fкп*)), поскольку необходимая для их заполнения информация появляется после заполнения ПД.

Fпд*} Под каждый параметр, предназначенный для записи в ПД, вначале предоставляется два 32-разрядных слова, одно из которых предназначено для записи идентификатора изменяемого параметра, а второе для записи его значения.

Например, при включении в систему резервного Ведомого устройства (взамен вышедшего из строя), прошедшего этап настройки внутреннего контура интерфейса на этапе инициализации, в его память необходимо записать адрес и номер адресного пространства Ведущего, к которому должен обращаться Ведомый. В этом случае Ведущий, формируя запрос резервному Ведомому, в первое слово ПД записывает идентификатор адреса Ведущего, а во второе непосредственно его адрес. Процедура записи в ПД данных, необходимых для подготовки к работе включенного в систему резервного терминала (актуализации его структуры и параметров), выполняется автоматически. Система автоматически определяет вид терминала (Ведомый или Ведущий, его адрес, тип и номер адресного пространства) и перечень необходимых для его актуализации данных. Системному программисту достаточно лишь периодически подтверждать свои права доступа и следить за ходом выполнения процедуры. В первое слово следующей пары слов ПД Ведущий записывает идентификатор номера адресного пространства Ведущего, а во второе непосредственно номер адресного пространства Ведущего, к которому в процессе функционирования системы должен обращаться Ведомый.

При использовании для записи той или иной информации лишь части предоставленного объема (менее 32 бит, предоставленных для записи слова), в конце записи ставится идентификатор конца записи слова - «F», а по окончанию последней записи ПД ставится идентификатор конца записи «FF».

При использовании для записи той или иной информации лишь части предоставленного объема (наличие идентификатора «FF») признаку ADP:=1. После заполнения ПД данными, по объему записанной в нем информации (числу занятых бит) определяется группа формул для расчета CRC ПД и затем переходят к заполнению незаполненных подразделов КП.

Fкп*) С учетом результатов заполнения ПД в подразделы КП заносятся:

-сначала номер группы формул для расчета CRC ПД-в биты [17:16] подраздела «Shift Direction»;

- затем параметры, определяющие логику работы системы шифрования в целом:

- признак использования максимального объема памяти (размера поля) при записи данных в ПД (ADP) - в подраздел «Control Field», бит [23] (фомируется по результатам заполнения ПД):

- ADP=0 - означает, что предоставленные для записи данных в ПД 32 бита использованы полностью;

- ADP=1» - означает, что при записи данных в ПД предоставленный объем памяти полностью не использован (занято менее 32 бит);

- количество слов, передаваемых в сформированном ПД (Nзадi), которое не может быть более 256 (Nзадi=<256) - в подраздел «Data size» биты [7:0];

- затем параметры, определяющие порядок (схему) обращения к ГННСЧ для обеспечения необходимой степени сложности шифрования КП и ПД:

- в режиме шифрования КП и ПД по различным наборам шифров (Rk=1), когда перечень шифруемых параметров, шифры и логика их применения для шифрования КП и ПД определяются разными строками «Таблицы шифров», в соответствующие разделы КП записываются числа, получаемые с помощью ГННСЧ при последовательном двукратном к нему обращении: сначала для определения «номера строки «Таблицы шифров» для шифрования КП», который заносится в подраздел «Table Line number» в биты [31:26], а затем для определения «номера строки «Таблицы шифров» для шифрования ПД», который заносится в подраздел «Shift Direction)) биты [23:18];

- далее во втором слове КП заполняется подраздел «Shift step» биты [15:10] «кодовым словом», представляющим собой случайное число, вырабатываемое ГННСЧ, вводимое в каждый КП, посылаемый Ведущим, позволяющее исключить ошибки с опознаванием ответа Ведомого на заданный запрос Ведущего и существенно затруднить возможность подмены штатного устройства вредоносным, а значит значительно повысить уровень безопасности системы, поскольку системный алгоритм предусматривает обязательное повторение кодового слова в КП ответного сообщения Ведомого;

- в подраздел КП «Terminal Stamp» биты [7:0], записывается цифровой отпечаток Ведущего - терминала, посылающего «запрос»;

- после заполнения КП определяется номер группы формул для расчета CRC КП, зависящий от объема передаваемой в КП информации, то есть от структуры КП, которая в системе с шифрованием отличается от формата КП в системе без шифрования (см. Фиг. 6. Структура КП в режиме «Без шифрования данных»), то есть зависит от признака шифрования «Рк» в КП;

- затем определяется номер формулы расчета CRC КП в этой группе, зависящий от заданного в битах [25:24] подраздела «TableLine number» КП значения признака - «Ys»;

- далее по формуле расчета CRC КП, которая определяется по выше определенному номеру группы формул расчета CRC и номеру формулы внутри группы, непосредственно рассчитывается CRC КП;

- затем по номеру строки (j), записанному в подразделе КП «TableLine number» в битах [31:26], своей «Таблицы шифров» в разделе CRC (z=0) Ведущий определяет шифр (nj и lсj), используя который, шифрует CRC, и в зашифрованном виде заносит его в подраздел CRC32 КП;

- далее по номеру строки (j) своей «Таблицы шифров», записанному в подразделе КП «Shift Direction)) биты [23:18], в разделе «Данные» (z=2) Ведущий (источник информации) определяет шифр (pj, drj и kj), используя который шифрует данные и в зашифрованном виде записывает их вместо записанных ранее незашифрованных данных в ПД;

- затем по номеру группы формул для расчета CRC ПД, указанному в подразделе «Shift Direction)) биты [17:16] КП, и уровню защиты информации от вредоносного информационного воздействия - Ys, указанному в подразделе «Таblе Line number» биты [25:24] КП, определяется формула расчета CRC ПД;

- далее по формуле расчета CRC ПД непосредственно рассчитывается CRC ПД зашифрованных данных ПД;

- затем по номеру строки (j), записанному в подразделе КП «Shift Direction)) в битах [23:18], Ведущий по своей «Таблице шифров» в разделе CRC (z=l) определяет шифр (mj и rdj), используя который шифрует CRC, и в зашифрованном виде заносит его в подраздел CRC32 ПД.

- затем, поскольку в режиме «запись» предусматривается применение алгоритма шифрования повышенной сложности:

- по номеру qi, записанному в битах [9:8] подраздела «Shift step», из рандомизированного набора вариантов сочетаний подразделов подразделов КП (см. п. 1.1.) выбирается вариант (в данном случае qi=2), в котором определен:

- перечень шифруемых подразделов КП;

- номера бит подраздела «Shift step», где указан номер строки «Таблицы шифров», в которой в разделе CRC (z=0) записан применяемый для шифрования подразделов шифр;

- далее по номеру указанной строки по «Таблице шифров» определяются сами шифры;

- с помощью этих шифров зафиксированные подразделы шифруются и в зашифрованном виде заносятся в соответствующие подразделы КП; сформированный КП готов к пересылке;

- затем формируется сообщение в формате КП+ПД, которое в соответствии с логикой работы системного алгоритма при введении в структуру системы резервных Ведомых, Ведущим рассылается только им, а при введении в структуру системы резервного Ведущего или изменений, касающихся всех Ведомых - всем Ведомым, последовательно указывая в КП:

- адрес Ведомого, к которому обращается Ведущий, («Terminal address» биты [31:24]);

- тип адресного пространства Ведомого - место для «записи» передаваемых данных (последовательность обращения Ведущего к Ведомым, входящим в состав системы, определяются системным алгоритмом, которому известны номера адресных пространств и пространств конфигураций каждого Ведомого):

- если это адресное пространство данных, в биты [18:16] подраздела «Control Field» заносятся [0:0:0];

- если адресное пространство конфигурации, в биты [18:16] подраздела «Control Field» заносятся [1:1:1];

- номер адресного пространства Ведомого, к которому в текущий момент обращается Ведущий (подраздел «Page Address)) биты [15:8]);

Формат отсылаемого Ведомому сформированного сообщения в режиме «запрос на запись» содержит два пакета ПК+ПД.

Подготовленный к пересылке ПД, поскольку в режиме «запись» всегда применяется режим «С шифрованием данных», представляет собой:

а) Совокупность данных, зашифрованых шифром (pj, drj и kj), взятым из строки «Таблицы шифров», номер которой указан в битах [23:18] подраздела «Shift Direction)) КП, в разделе «Данные (z=2)»;

б) CRC ПД, рассчитанную по зашифрованным данным по по формуле, которая определена по номеру группы, записанному в битах [17:16] подраздела «Shift Direction)) КП, и номеру формулы в группе,

соответствующему максимальному уровню защиты информации от вредоносного информационного воздействия - Ys=3, записанному в битах [25:24] подраздела «Таblе Line number» КП, и затем зашифрованную шифром (rdj, mj), записанным в той же строке «Таблицы шифров», что и шифр для шифрования данных ПД (ее номер указан в битах [23:18] подраздела «Shift Direction)) КП), но в разделе «CRC (z=1)» «Таблицы шифров».

Структура КП и ее информационное наполнение в режиме «запись» всегда соответствуют режиму «С шифрованием данных»:

а) Структура КП представляет собой синхросигнал (Збита), управляющую (служебную) информацию - (2 слова - 32 бита на слово) и CRC (32 бита);

б) Информация, занесенная в КП, всегда шифруется (Рk=1). Для шифрования КП применяется усложненное шифрование (Rk=1) повышенной сложности (qi=2), как при работе системы в условиях жесткого информационного противодействия (Ys=3);

в) Последовательность выполняемых при шифровании функций следующая:

- вначале все подразделы КП заполняются незашифрованной информацией;

- по формуле, определенной по признаку шифрования «Рk=1», занесенному в бит [22] подраздела «Control Field» КП, и уровню защиты информации от вредоносного информационного воздействия «Ys=3», занесенному в биты [25:24] подраздела «Таblе Line number» КП, по незашифрованной информации рассчитывается CRC КП;

- рассчитанная CRC шифруется шифром (lcj, nj), указанным в «Таблице шифров» в разделе «CRC (z=0)» в строке, номер которой указан в битах [31:26] подраздела «Таblе Line number», и в зашифрованном виде записывается в подраздел CRC32 КП;

- по номеру qi, занесенному в биты [9:8] подраздела «Shift step» КП (в данном случае qi=2), определяется логика последующих действий:

- из сформированного на этапе инициализации рандомизированного набора вариантов сочетаний подразделов КП, подлежащих шифрованию, выбирается выбирается вариант qi=2, в котором определены перечень перечень дополнительно шифруемых подразделов и номера бит подраздела «Shift step», в которых указан номер строки, по которой в разделе CRC (z=0) «Таблицы шифров» определяются шифры, используемые при шифровании информации выбранных подразделов КП;

- зашифрованная этим шифром информация заносится (заменяет нешифрованную) в соответствующие подразделы КП.

1.2.2.2. Проверка Ведомым целостности присланного сообщения.

Процедура проверки целостности является универсальной, поскольку всегда прежде чем начать предусмотренную рабочим алгоритмом работу принятое приемником сообщение проверяется на целостность.

Ведомый в режиме «запись» получает предназначенное ему сообщение (КП+ПД), выделяя его из потока сообщений по адресу, записанному в Подразделе КП «Terminal address» биты [31:24], и вначале проверяет его на целостность.

Поскольку в этом режиме Ведущий всегда шифрует передаваемую информацию (Рк=1) и использует 99-ти байтовую структуру КП (см. Фиг. 4. Структура КП в режиме «С шифрованием данных» и Табл. 2. Структура подразделов КП в режимах «С шифрованием данных» и «Без шифрования данных»), а параметры qi, Rк, Ys, определяющие примененный им алгоритм шифрования, фиксированы (см. п. 1.2.2.1.), для проверки целостности присланного сообщения Ведомым совершаются следующие действия:

- сначала в соответствии с номером qi=2, занесенным в биты [9:8] подраздела «Shift step» пришедшего КП, из рандомизированного рабочего набора вариантов I0(qi) Ведомого, где  (см. п. 1.1.) выбирается заданный вариант qi, с указанными в нем перечнем зашифрованных подразделов КП и номерами бит подраздела «Shift step», в которых записан номер строки «Таблицы шифров», используемый Ведущим при выборе шифра;

(см. п. 1.1.) выбирается заданный вариант qi, с указанными в нем перечнем зашифрованных подразделов КП и номерами бит подраздела «Shift step», в которых записан номер строки «Таблицы шифров», используемый Ведущим при выборе шифра;

- затем по записанному в указанных битах подраздела «Shift step» номеру строки Ведомый по своей «Таблице шифров» в разделе КП (i=0) определяет шифры, которыми пользовался Ведущий при шифровании подразделов КП;

- затем, используя полученные шифры, Ведомый расшифровывает указанный в варианте qi перечень подразделов КП и переходит к определению формулы расчета CRC КП:

- по объему передаваемой в КП информации (признаку Рk, записанному в бите [22] подраздела «Control Field») определяется номер группы формул для расчета CRC КП;

- затем по уровню защиты информации Ys от вредоносного информационного воздействия, записанному в битах [25:24] подраздела «Таblе Line number», определяется номер формулы в группе;

- далее по номеру группы и номеру формулы внутри группы в сформированном на этапе инициализации блоке формул определяется формула расчета CRC КП, которой пользовался Ведущий;

- затем по этой формуле рассчитывается CRC КП;

- затем рассчитанная CRC шифруется, для чего по номеру строки (j), записанному в подразделе КП «Таblе Line number» в битах [31:26], по своей «Таблице шифров» в разделе CRC (z=0) Ведомый определяет шифр (nj и lcj), которым Ведущий зашифровал свою CRC, и, которым Ведомый шифрует рассчитанную CRC, и по битам сравнивает ее с записанной в подразделе CRC32 (биты [31:0]) пришедшего КП.

Результатом операции сравнения расчетного значения CRC КП с значением CRC, записанным в подразделе CRC32 пришедшего КП может быть два исхода, в зависимости от которого изменяется алгоритм последующих действий:

- несовпадение сравниваемых значений означает, что принятые данные отличаются от переданных, то есть целостность переданного сообщения нарушена (см. далее стр. 42, метку NSкпз*));

- совпадение сравниваемых значений означает подтверждение целостности принятого сообщения (см. далее стр. 43, метку Sкпз*)); NSкпз*): в случае несовпадения контрольных сумм КП, анализ целостности ПД не проводится, Ведомый в формате «один пакет - КП» (см. Фиг. 3а. Применяемые форматы сообщений) формирует ответное сообщение Ведущему (см. п. 1.2.2.4.), информируя его в подразделе «Control Field» в битах [20:19] о типе ответа («ответ на запись» - [1:0]), а в битах [18:16] - о невозможности выполнения присланного Ведущим запроса и причинах его невыполнения, например: «ошибка пакета» -[0:1:0], или «невозможно