Родственные заявки

[0001] Данная заявка испрашивает приоритет по предварительной заявке на патент США №62/688,614, поданной 22 июня 2018 года, предварительной заявке на патент США №62,741,962, поданной 05 октября 2018 года, и предварительной заявке на патент США №62,812,676, поданной 01 марта 2019 года, содержание каждой из которых полностью включено в настоящий документ посредством ссылки для любых целей.

Предшествующий уровень техники настоящего изобретения

[0002] Система связи V2X (Vehicle-to-Everything - система связи между транспортным средством и другими объектами, которые задействованы в дорожном движении) может включать в себя такие системы обмена данными между транспортным средством и любым другим подходящим объектом, как система «транспортное средство-транспортное средство» (V2V), система «транспортное средство-инфраструктура» (V2I), система «транспортное средство-пешеход» (V2P), система «транспортное средство-сеть» (V2N) и пр. Система V2X может также относиться к стандартам, имеющим отношение к указанным системам связи; а РС5 представляет собой интерфейс, обеспечивающий связь между устройствами V2X в виде связи с прямым соединением или прямой связи ProSe (службы ближней зоны).

Краткое раскрытие настоящего изобретения

[0003] Это краткое раскрытие настоящего изобретения приведено для представления в упрощенной форме ряда концепций в качестве вводной части к более подробному описанию, представленному ниже. Краткое раскрытие не предназначено ни для определения ключевых или важнейших признаков, ни для очерчивания объема заявленного предмета настоящего изобретения. Варианты осуществления настоящего изобретения, проиллюстрированные на различных фигурах, являются взаимосвязанными, а содержащиеся в них признаки могут быть объединены, если не указано иное.

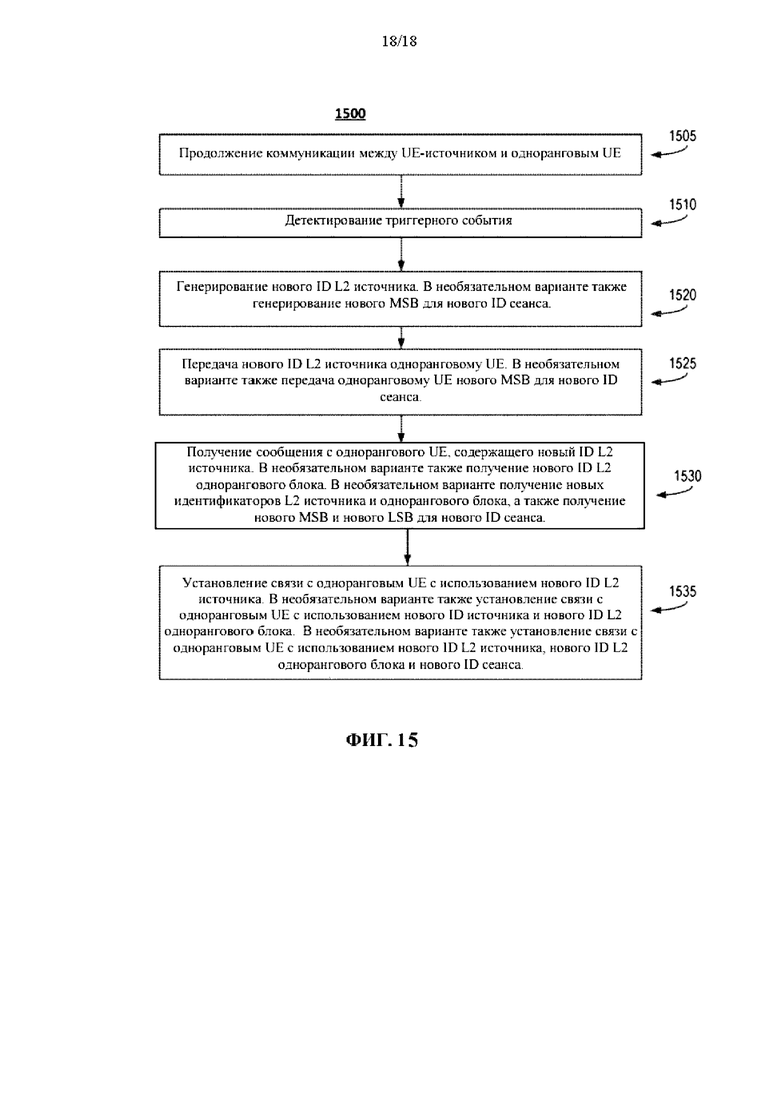

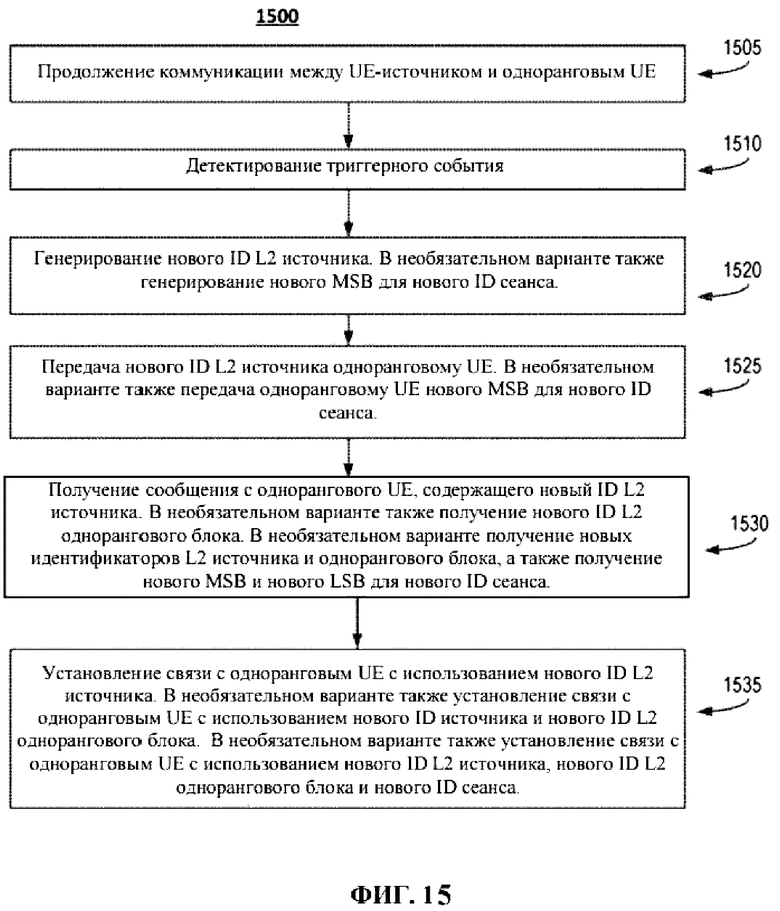

[0004] В одном из вариантов осуществления настоящего изобретения способ, предназначенный для использования в текущей сессии V2X-связи, включает в себя обновление, по меньшей мере, WTRU-источника (WTRU блок беспроводной передачи/приема) с параметрами конфиденциальности. Этот способ предусматривает осуществление связи между WTRU-источником (WTRU - блок беспроводной передачи/приема) и одноранговым блоком WTRU на основании имеющегося идентификатора (ID) 2-ого уровня (L2). При условии возникновения триггерного события блок WTRU-источник генерирует новый ID L2 источника для блока WTRU-источника, передает новый ID L2 источника на одноранговый блок WTRU, принимает с однорангового блока WTRU сообщение в качестве ответа на получение нового ID L2 источника и осуществляет обмен данными между блоком WTRU-источником и одноранговым блоком WTRU на основании нового ID L2 источника.

[0005] В одном из вариантов осуществления настоящего изобретения также предусмотрено изменение ID L2 однорангового WTRU. Одноранговый WTRU изменяет свой ID L2, и WTRU-источник принимает новый ID L2 однорангового блока с однорангового WTRU. Этот прием нового ID L2 однорангового блока WTRU-источником может иметь место после передачи блоком WTRU-источником нового ID L2 источника на одноранговый блок WTRU. После этого WTRU-источник и одноранговый WTRU могут осуществлять связь друг с другом на основании нового ID L2 источника и нового ID L2 однорангового блока.

[0006] В одном из вариантов осуществления настоящего изобретения может быть предусмотрено обновление идентификаторов L2 источника и однорангового блока, равно как и ID сеанса для обмена данными между WTRU-источником и одноранговым WTRU. Идентификатор сеанса обновляется с использованием наиболее значащего байта (MSB) и наименее значащего байта (LSB). Блок WTRU-источник генерирует новый MSB идентификатора сеанса, который используется для установления связи с одноранговым блоком WTRU, а также генерирует новый ID L2 источника. Блок WTRU-источник передает новый MSB идентификатора сеанса одновременно с передачей нового ID L2 источника на одноранговый блок WTRU. Блок WTRU-источник принимает новый наименее значащий байт (LSB) идентификатора сеанса с однорангового WTRU одновременно с приемом нового ID L2 однорангового блока. После этого WTRU-источник и одноранговый WTRU осуществляют связь на основании нового ID L2 источника и нового ID L2 однорангового блока, а также с новым ID сеанса, который включает в себя новый MSB и новый LSB идентификатора сеанса.

[0007] В одном из вариантов осуществления настоящего изобретения один из признаков передачи нового ID L2 источника на одноранговый WTRU включает в себя коммуникацию с использованием одной из таких процедур, как процедура «Keepalive» (поддержание в активном состоянии), процедура обеспечения конфиденциальности или иная коммуникационная процедура, используемая для обеспечения связи между WTRU-источником и одноранговым WTRU. Блок WTRU-источник может передать новый ID L2 источника через уровни WTRU-источника перед установлением связи с одноранговым WTRU на основании нового ID L2 источника.

[0008] В одном из вариантов осуществления настоящего изобретения триггерное событие, инициирующее изменение, по меньшей мере, ID L2 источника, может включать в себя любое из таких событий, как срабатывание таймера; запрашивание нового ID L2 в верхнего уровня или уровня приложений приложения V2X; определение перехода блока WTRU-источника в новую географическую область; прием WTRU-источником новых параметров инициализации, переданных функциональным блоком управления V2X или сервером приложений V2X; или прием блоком WTRU-источником запроса на изменение ID L2, переданного с однорангового блока WTRU. Идентификатор (ID) сеанса может представлять собой ID сеанса контекста безопасности. Связь между блоком WTRU-источником и одноранговым блоком WTRU может включать в себя связь по опорному каналу РС5.

[0009] В одном из вариантов осуществления настоящего изобретения WTRU-источник (WTRU блок беспроводной передачи/приема) может содержать совокупность схем, включающую в себя передатчик, приемник, процессор и запоминающее устройство. Совокупность схем блока WTRU выполнена с возможностью обеспечения - с помощью передатчика и приемника связи между блоком WTRU-источником и одноранговым блоком WTRU на основании идентификатора (ID) 2-ого уровня (L2). При условии возникновения триггерного события блок WTRU-источник генерирует новый ID L2 источника для WTRU-источника, передает новый ID L2 источника на одноранговый блок WTRU и осуществляет связь с одноранговым WTRU на основании нового ID L2 источника.

[0010] В одном из вариантов осуществления настоящего изобретения, в котором предусмотрено изменение ID L2 как однорангового блока WTRU, так и блока WTRU-источника, блок WTRU-источник может принять новый ID L2 однорангового блока после передачи нового ID L2 источника на одноранговый блок WTRU. Блок WTRU-источник может затем осуществлять связь с одноранговым блоком WTRU на основании нового ID L2 источника и нового ID L2 однорангового блока.

[0011] В одном из вариантов осуществления настоящего изобретения машиночитаемый носитель данных может содержать команды, которые при их исполнении компьютером инициируют реализацию этим компьютером любого из описанных способов, раскрытых в настоящем документе.

Краткое описание фигур

[0012] Более глубокое понимание может быть достигнуто после ознакомления с последующим описанием, которое представлено в качестве примера в привязке к прилагаемым чертежам, где одни и те же элементы обозначены одинаковыми номерами позиций, и где:

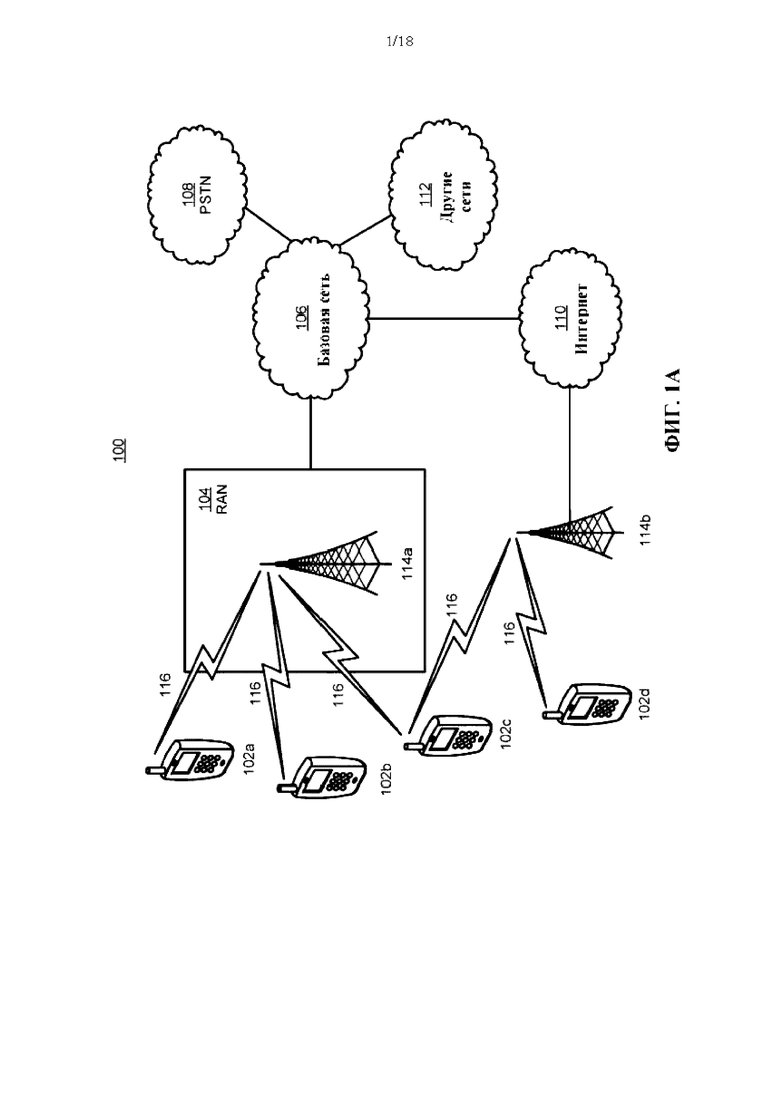

На фиг. 1А представлена схема системы, иллюстрирующая один из примеров реализации системы связи, в которой может быть реализован один или несколько раскрытых вариантов осуществления настоящего изобретения;

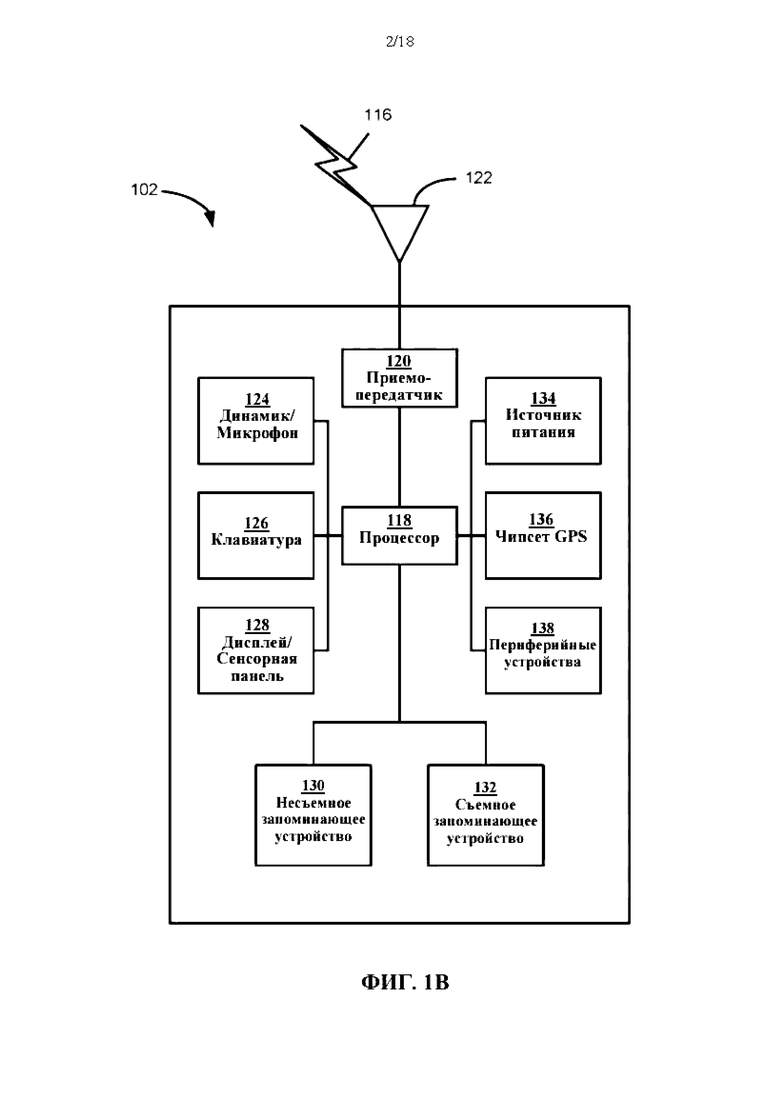

На фиг. 1В представлена схема системы, иллюстрирующая один из примеров реализации блока беспроводной передачи/приема (WTRU), который может быть использован в системе связи, показанной на фиг. 1А, согласно одному из вариантов осуществления настоящего изобретения;

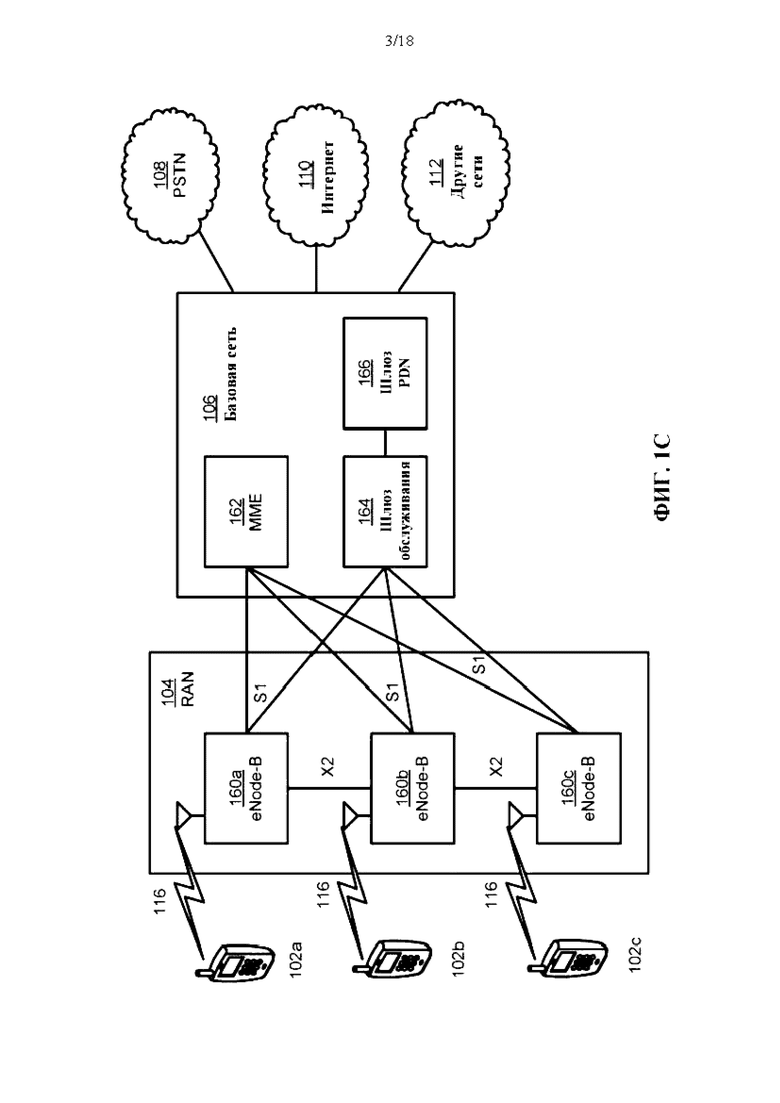

На фиг. 1С представлена схема системы, иллюстрирующая один из примеров реализации сети радиодоступа (RAN) и один из примеров реализации базовой сети (CN), которые могут быть использованы в системе связи, показанной на фиг. 1А, согласно одному из вариантов осуществления настоящего изобретения;

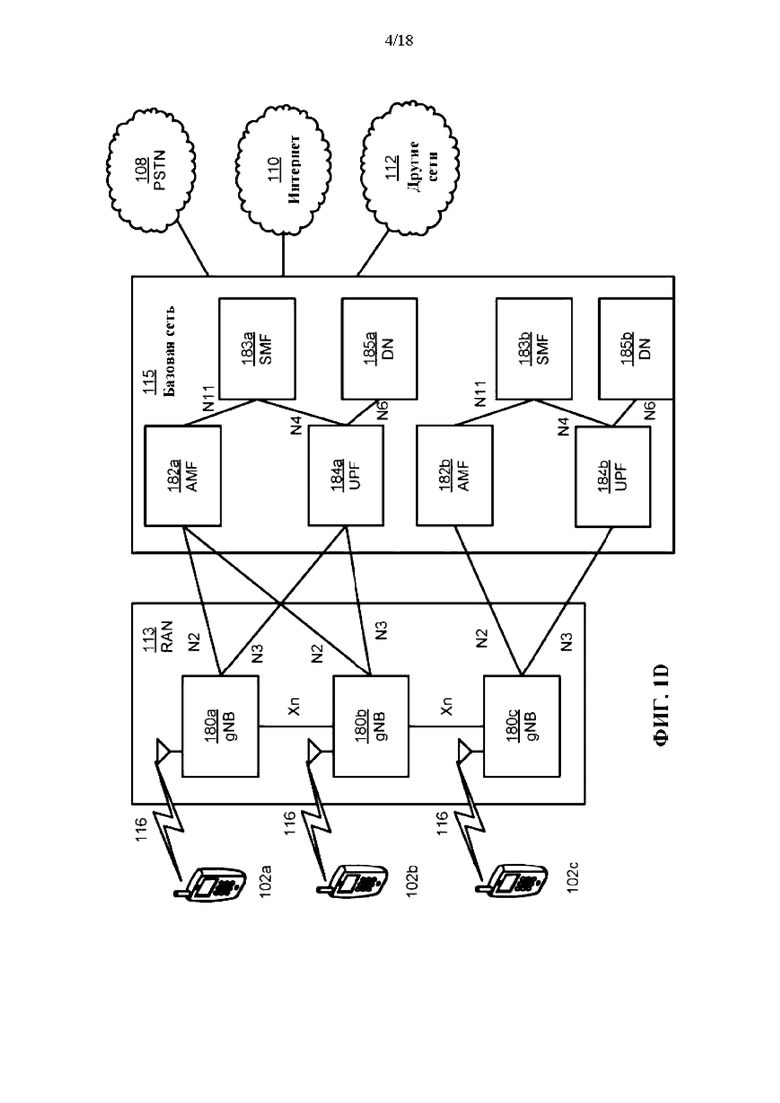

На фиг. 1D представлена схема системы, иллюстрирующая еще один из примеров реализации RAN и еще один из примеров реализации CN, которые могут быть использованы в системе связи, показанной на фиг. 1А, согласно одному из вариантов осуществления настоящего изобретения;

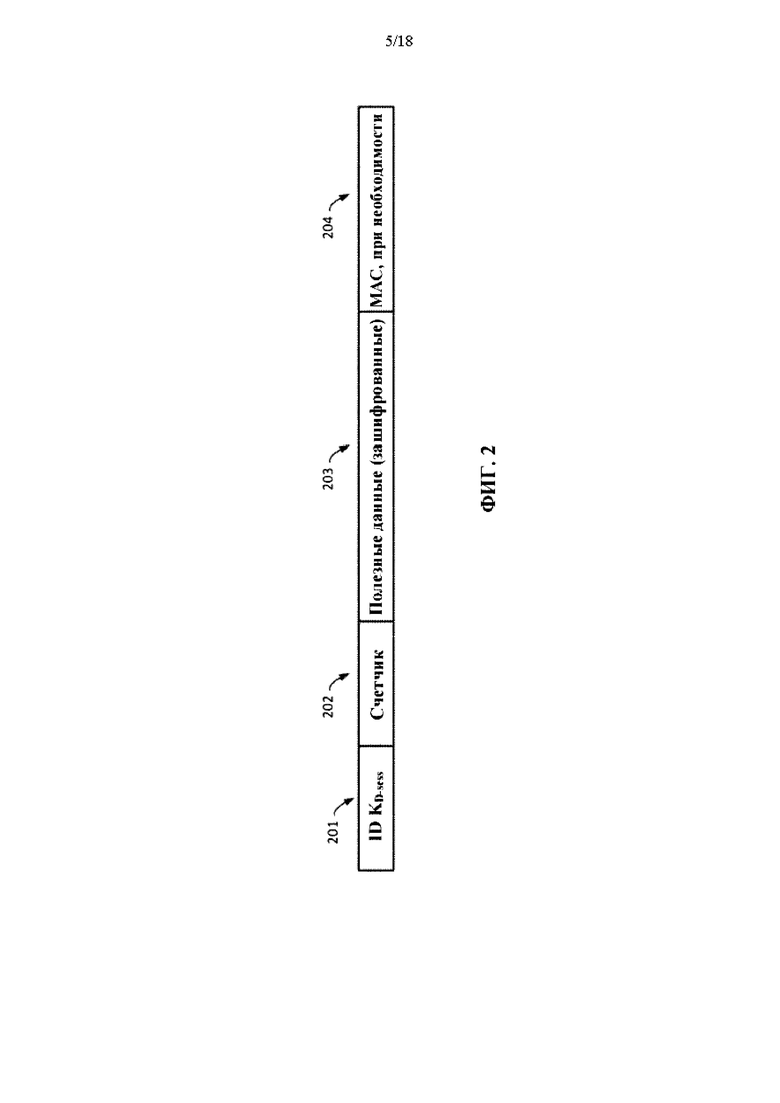

На фиг. 2 приведен один из примеров формата ID контекста безопасности в заголовке PDCP (протокола конвергенции пакетных данных) для одноадресной связи;

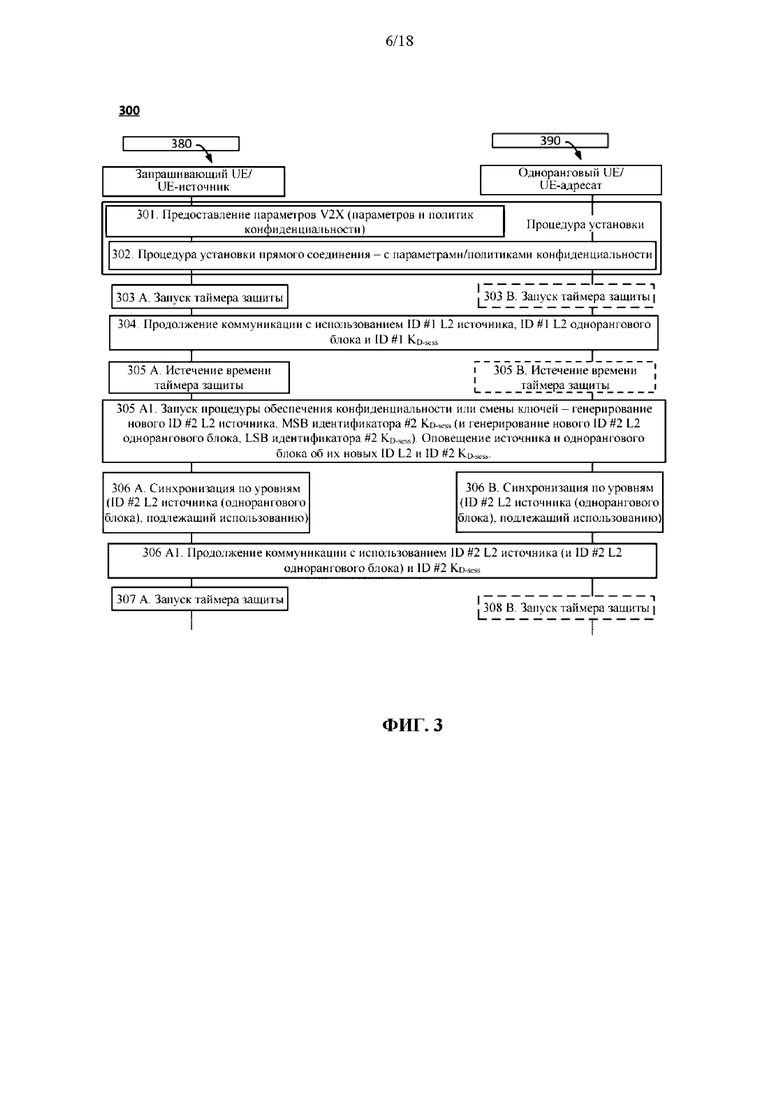

На фиг. 3 представлена схема последовательности операций, иллюстрирующая высокоуровневый вид одного из примеров изменения ID L2 блока WTRU-источника;

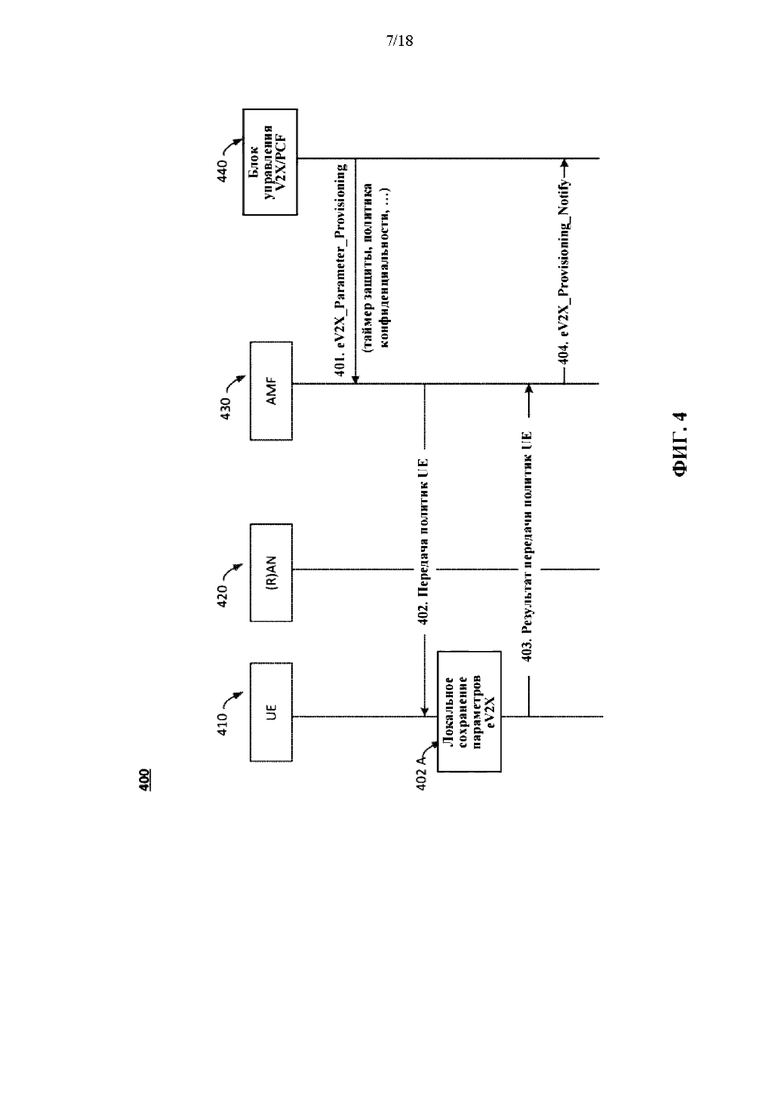

На фиг. 4 представлена схема последовательности операций, иллюстрирующая один из примеров предоставления параметров конфиденциальности;

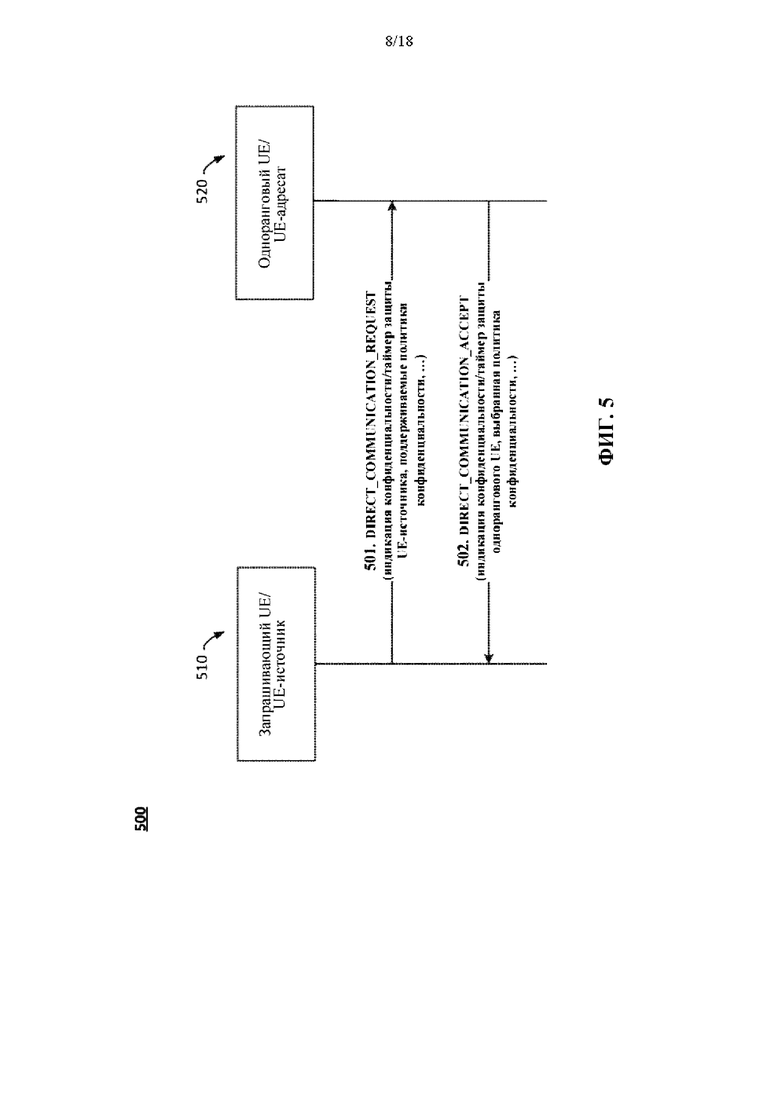

На фиг. 5 представлена схема последовательности операций, иллюстрирующая один из примеров процедуры установки прямого соединения;

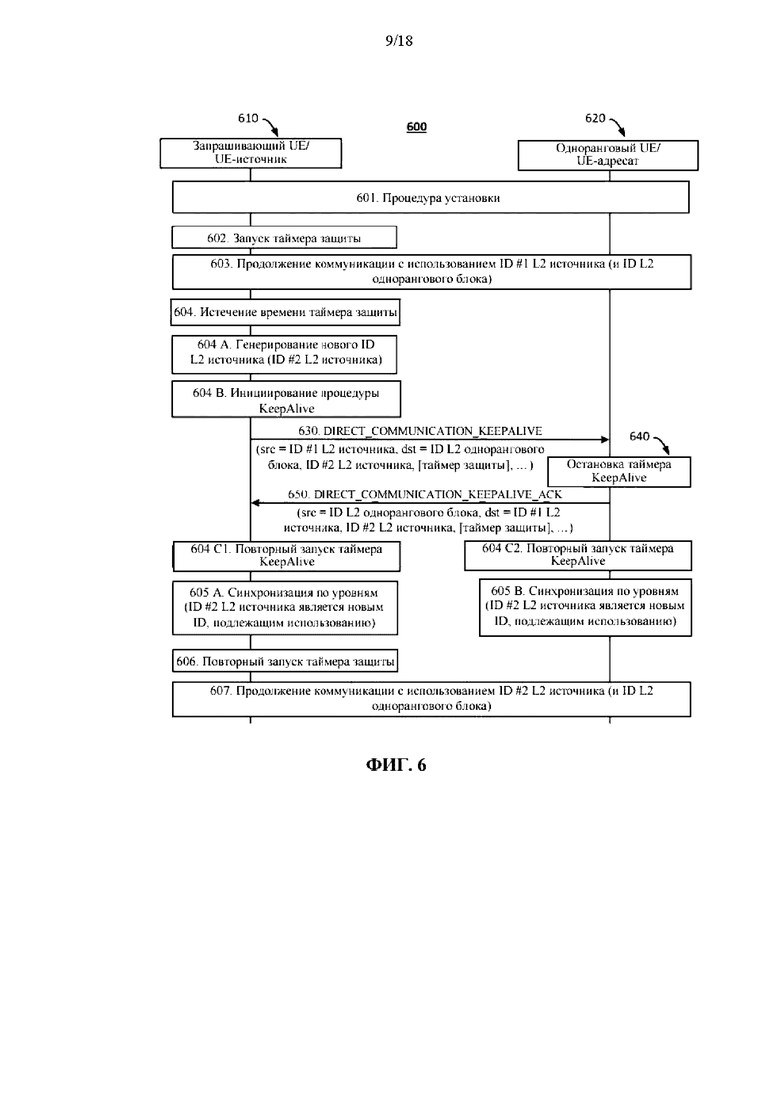

На фиг. 6 представлена схема последовательности операций, иллюстрирующая один из примеров обмена новыми идентификаторами L2 с использованием обновленной процедуры «Keepalive»;

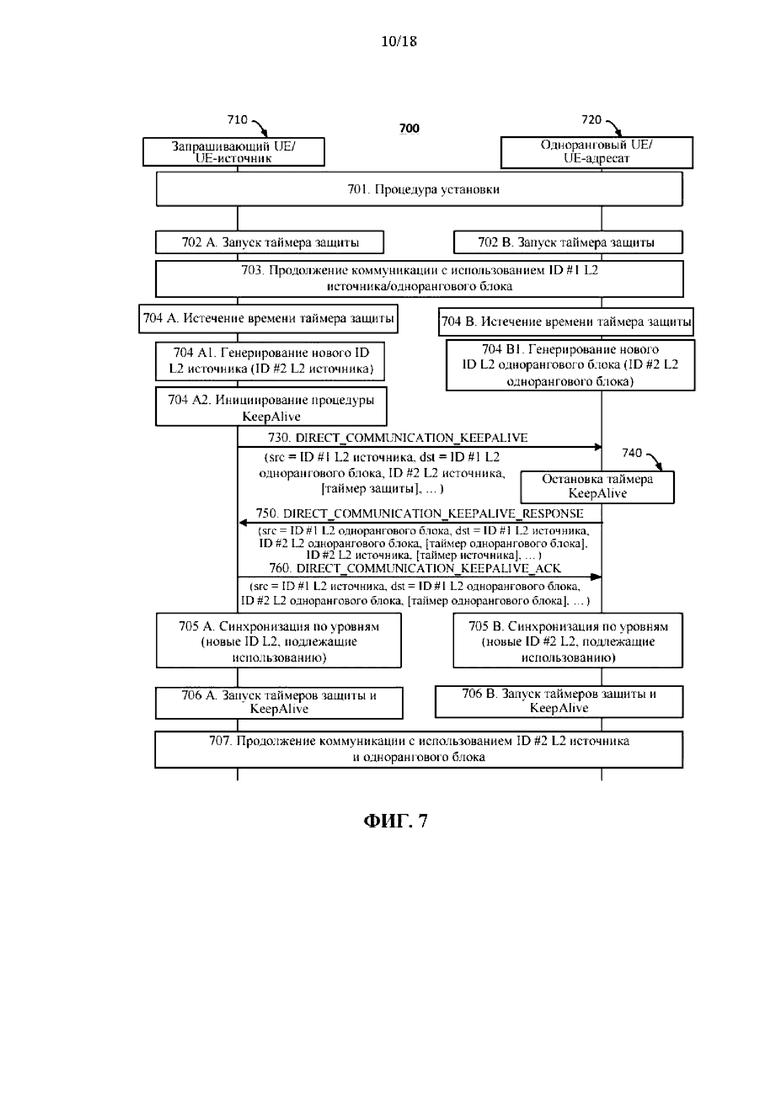

На фиг. 7 представлена схема последовательности операций, иллюстрирующая один из примеров того, как WTRU-источник и одноранговый WTRU обновляют свои ID L2 при выполнении одной и той же процедуры;

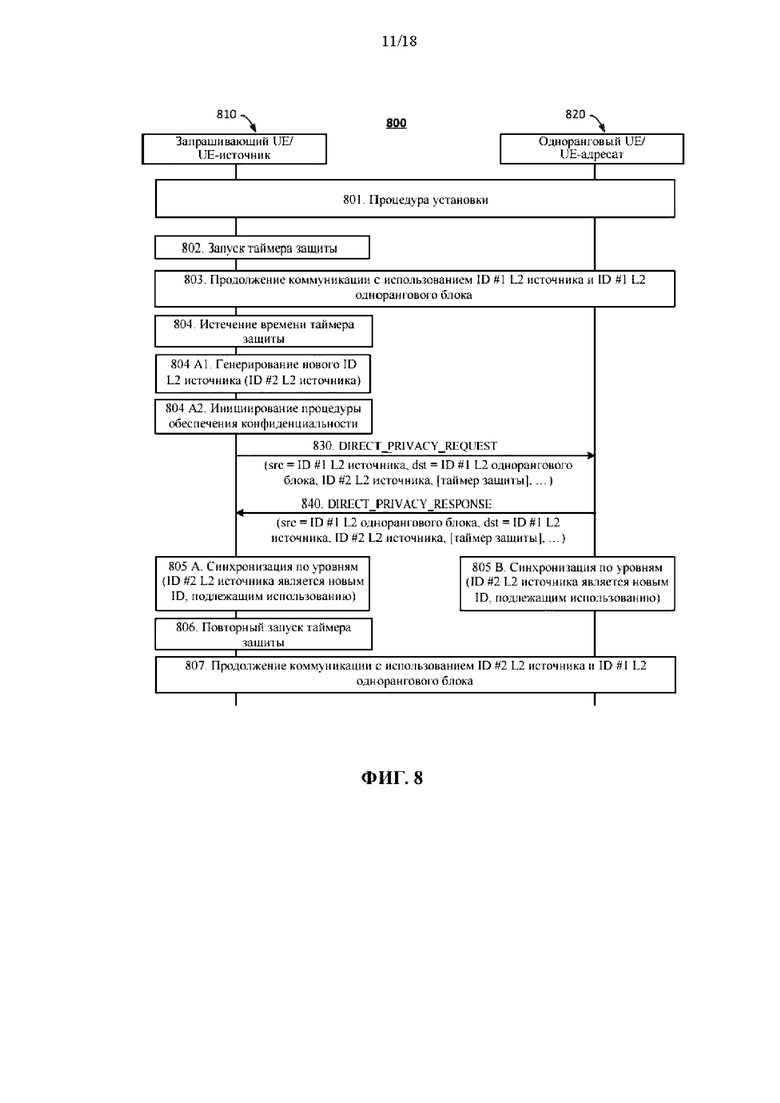

На фиг. 8 представлена схема последовательности операций, иллюстрирующая один из примеров процедуры обеспечения конфиденциальности при однократном изменении ID L2;

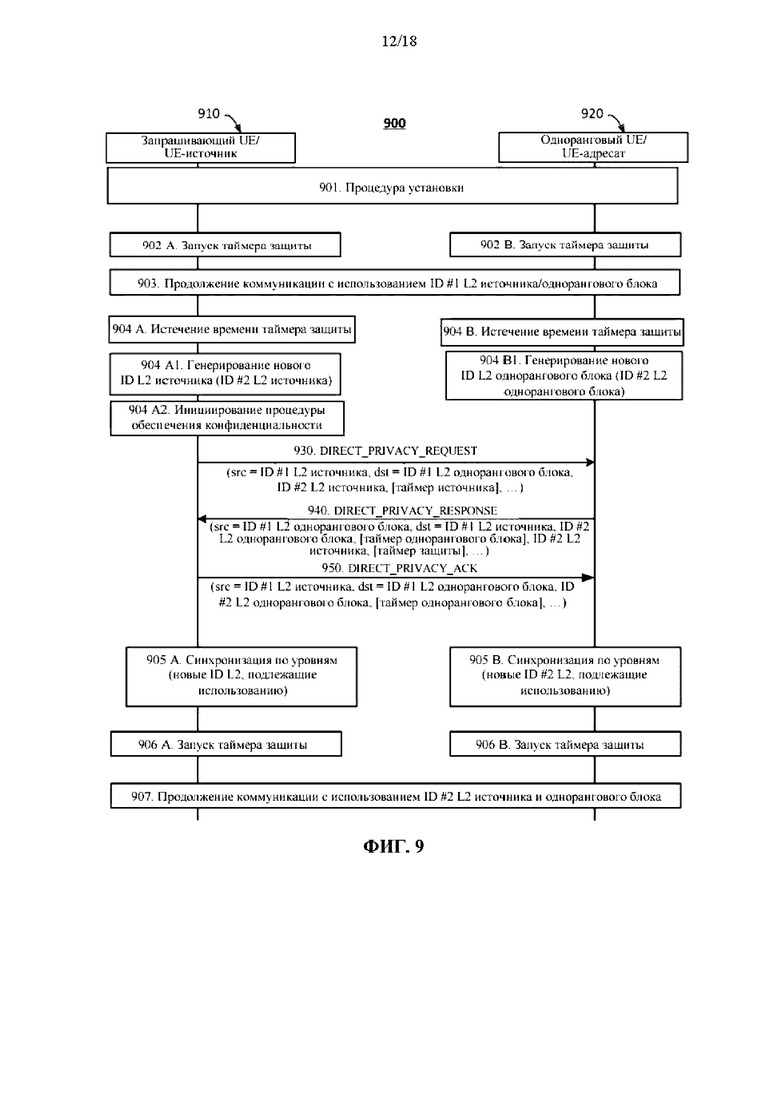

На фиг. 9 представлена схема последовательности операций, иллюстрирующая один из примеров обновления ID L2 блока WTRU-источника и однорангового WTRU при выполнении одной и той же процедуры;

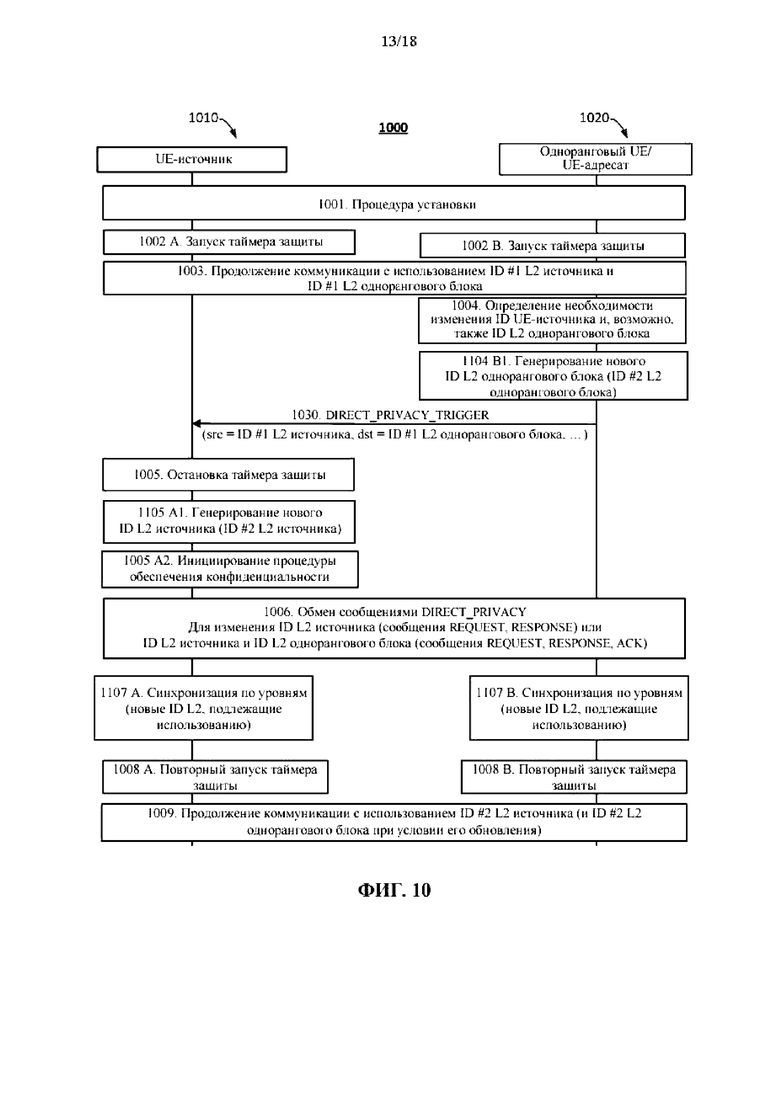

На фиг. 10 представлена схема последовательности операций, иллюстрирующая один из примеров того, как одноранговый WTRU запускает процедуру изменения ID L2;

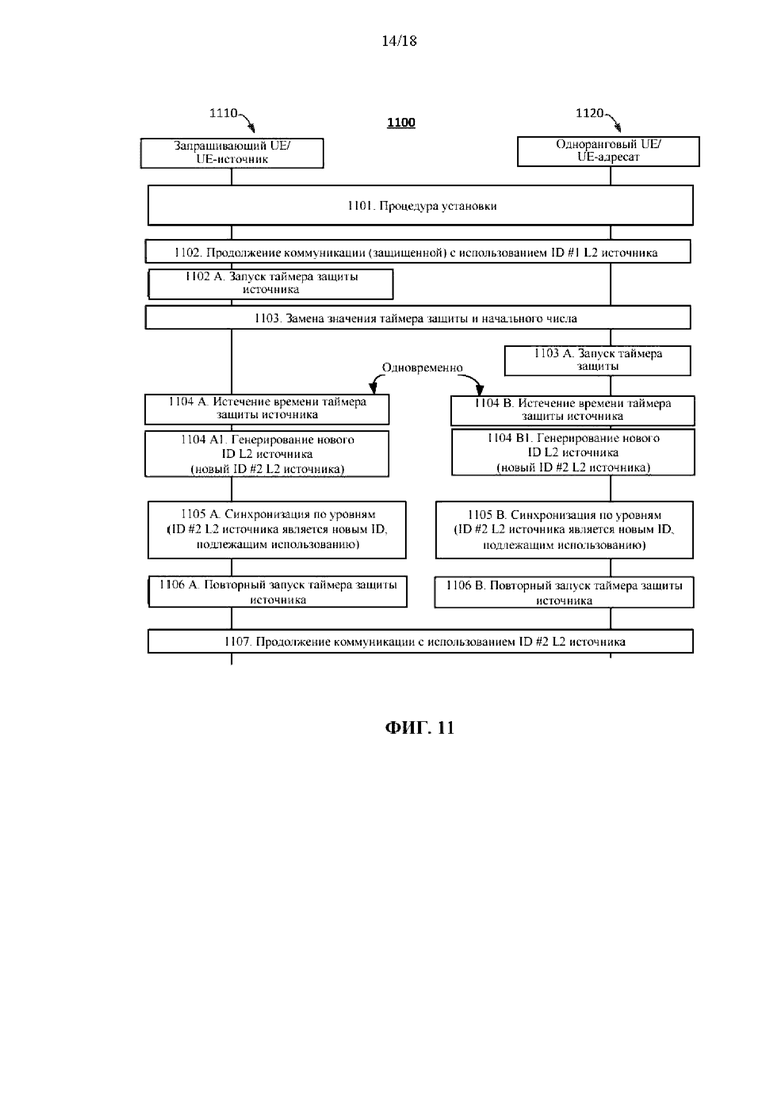

На фиг. 11 представлена схема последовательности операций, иллюстрирующая один из примеров процедуры, во время которой WTRU-источник конфигурирует обновления ID L2 однорангового WTRU и WTRU-источника;

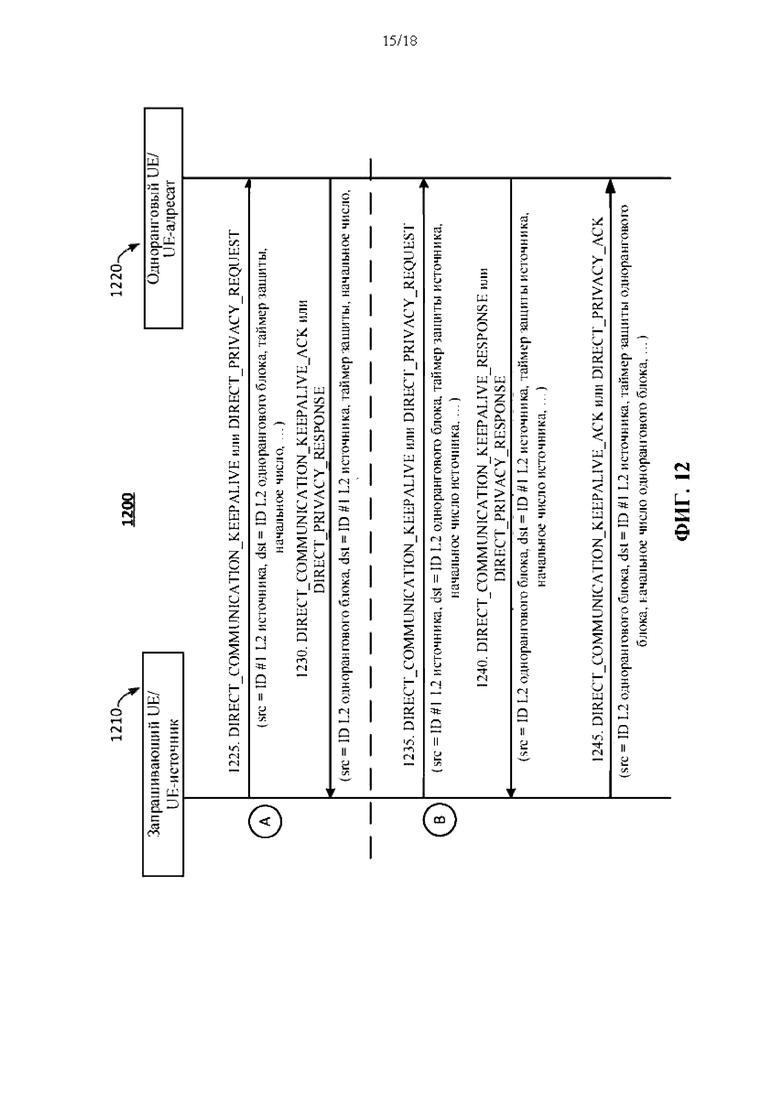

На фиг. 12 представлена схема последовательности операций, иллюстрирующая конфигурирование значения таймера защиты и начального числа;

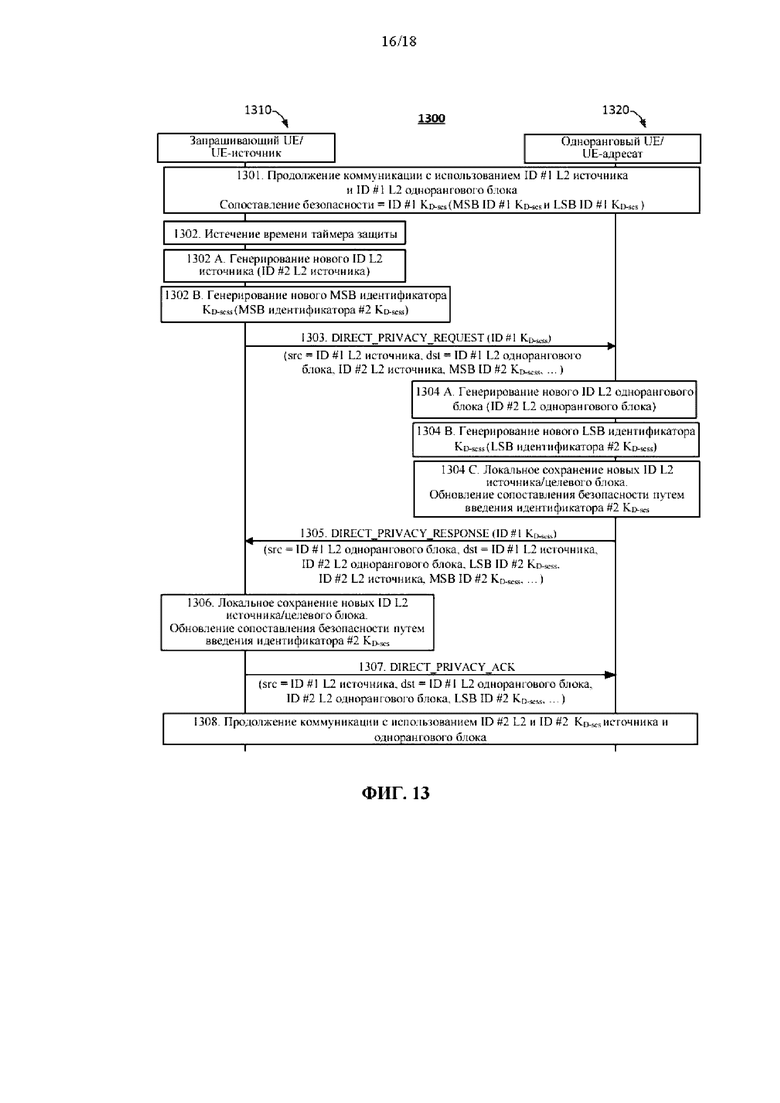

На фиг. 13 представлена схема последовательности сообщений, иллюстрирующая сценарий, когда оба блока WTRU обмениваются своими новыми частями ID сеанса с использованием процедуры обеспечения конфиденциальности;

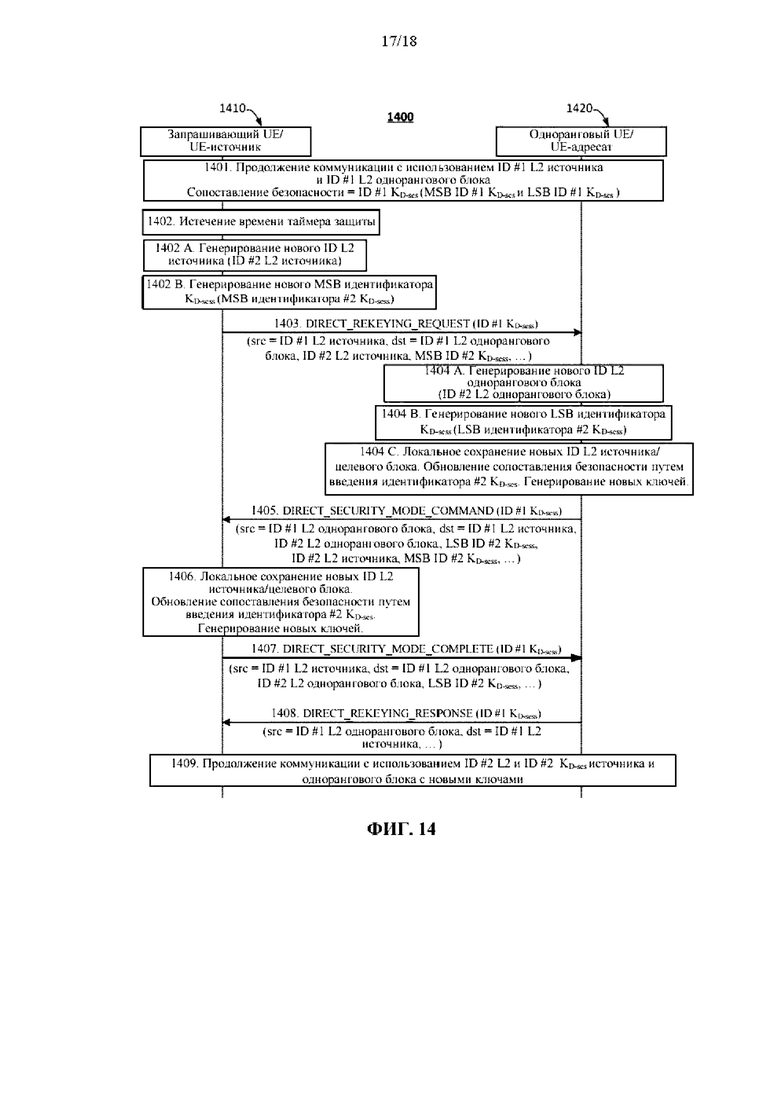

На фиг. 14 представлена схема последовательности сообщений, иллюстрирующая обмен новыми идентификаторами L2 с использованием усовершенствованной процедуры смены ключей; а

На фиг. 15 показана блок-схема, иллюстрирующая алгоритм реализации способа с использованием элементов процедуры изменения, по меньшей мере, ID L2 источника.

Подробное раскрытие настоящего изобретения

[0013] На фиг. 1А показана схема, иллюстрирующая один из примеров построения системы 100 связи, в которой может быть реализован один или несколько описанных вариантов осуществления настоящего изобретения. Система 100 связи может представлять собой систему коллективного доступа, которая предоставляет контент, такой как речевые сигналы, данные, видео, рассылка сообщений, широковещательные сообщения и тому подобное, множеству пользователей беспроводной связи. Система 100 связи дает возможность множеству пользователей беспроводной связи получить доступ к указанному контенту за счет совместного использования ресурсов системы, включая беспроводную широковещательную передачу данных. Например, системы 100 связи могут использовать один или несколько методов доступа к каналам, такие как множественный доступ с кодовым разделением каналов (CDMA), множественный доступ с временным разделением каналов (TDMA), множественный доступ с частотным разделением каналов (FDMA), множественный доступ с ортогональным частотным разделением каналов (OFDMA), FDMA с мультиплексированием на одной несущей (SC-FDMA), расширенное OFDM (мультиплексирование с ортогональным частотным разделением каналов) с безызбыточным расширенным дискретным преобразованием Фурье (DFT) с синхропакетом (ZT UW DTS-s OFDM), OFDM с синхропакетом (UW-OFDM), OFDM с фильтрацией ресурсного блока, многочастотная передача с гребенчатой фильтрацией (FBMC) и тому подобное.

[0014] Как показано на фиг. 1А, система 100 связи может включать в себя блоки 102а, 102b, 102с и 102d беспроводной передачи/приема (WTRU), RAN 104/113, CN 106/115, телефонную коммутируемую сеть 108 общего пользования (PSTN), сеть 110 Интернет и прочие сети 112, хотя следует иметь в виду, что раскрытые варианты осуществления настоящего изобретения предполагает наличие любого количества блоков WTRU, базовых станций, сетей и/или сетевых элементов. Каждый блок из числа WTRU 102а, 102b, 102с и 102d может представлять собой устройство любого типа, выполненное с возможностью функционирования и/или обмена данными в беспроводной среде. К примеру, блоки WTRU 102а, 102b, 102с и 102d, каждый из которых может называться «станцией» и/или «STA», могут быть выполнены с возможностью передачи и/или приема радиосигналов, и могут включать в себя абонентское устройство (UE), мобильную станцию, стационарный или мобильный абонентский блок, абонентскую станцию, пейджер, сотовый телефон, карманный персональный компьютер (PDA), смартфон, лэптоп, нетбук, персональный компьютер, беспроводной датчик, беспроводную точку доступа или устройство Wi-Fi, устройство системы IoT («Интернет вещей»), часы или иное носимое устройство, шлем виртуальной реальности (HMD), транспортное средство, беспилотный летательный аппарат, медицинское устройство и приложения (например, для дистанционной хирургии), промышленное устройство и приложения (например, робот и/или иные беспроводные устройства, функционирующие в составе промышленных и/или автоматизированных технологических цепочек), электронное потребительское устройство, функционирующее в составе торговых и/или промышленных беспроводных сетей, и тому подобное. Любой блок из числа WTRU 102а, 102b, 102с и 102d может взаимозаменяемо называться абонентским устройством (UE).

[0015] Системы 100 связи могут включать в себя базовую станцию 114а и/или базовую станцию 114b. Каждая из базовых станций 114а и 114b может представлять собой устройство любого типа, выполненное с возможностью сопряжения беспроводным образом, по меньшей мере, с одним из блоков 102а, 102b, 102с и 102d с целью облегчения доступа к одной или нескольким коммуникационным сетям, таким как CN 106/115, сеть 110 Интернет и/или другие сети 112. К примеру, базовыми станциями 114а и 114b может служить базовая приемопередающая станция (BTS), узел Node-B, узел eNode В, домашний узел Node-B, домашний узел eNode В, узел gNB, узел NR NodeB, контроллер пункта связи, точка доступа (АР), беспроводной маршрутизатор и тому подобное. Хотя каждая из базовых станций 114а и 114b изображена в виде отдельного элемента, следует иметь в виду, что базовые станции 114а и 114b могут включать в себя любое количество взаимосвязанных базовых станций и/или сетевых элементов.

[0016] Базовая станция 114а может быть частью сети RAN 104/113, которая может также включать в себя другие базовые станции и/или сетевые элементы (не показаны), такие как контроллер базовой станции (BSC), контроллер радиосети (RNC), транзитные узлы и т.п. Базовая станция 114а и/или базовая станция 114b могут быть выполнены с возможностью передачи и/или приема радиосигналов на одной или нескольких несущих частотах, причем такая несущая частота может называться сотой (не показана). Эти частоты могут лежать в лицензированном спектре, нелицензированном спектре или в спектре, включающим в себя комбинацию лицензированных и нелицензированных частот. Сота может обеспечивать покрытие услуг беспроводной связи в конкретной географической области, которая может быть относительно постоянной, или которая может изменяться с течением времени. Сота может дополнительно разделяться на секторы соты. Например, сота, привязанная к базовой станции 114а, может быть разделена на три сектора. Таким образом, в одном из вариантов осуществления настоящего изобретения базовая станция 114а может включать в себя три приемопередатчика, т.е. по одному на каждый сектор соты. В другом варианте осуществления настоящего изобретения базовая станция 114а может использовать технологию MIMO (многоканальный вход многоканальный выход), и может использовать множество приемопередатчиков для каждого сектора соты. Например, для передачи и/или приема сигналов в требуемых пространственных направлениях может быть использована технология формирования луча.

[0017] Базовые станции 114а и 114b могут взаимодействовать с одним или несколькими блоками WTRU 102а, 102b, 102с и 102d по радиоинтерфейсу 116, который может представлять собой любой подходящий канал беспроводной связи (например, радиочастотный (RF), микроволновый, сантиметровых волн, микрометровых волн, инфракрасный (IR), ультрафиолетовый (UV), видимого света и др.). Радиоинтерфейс 116 может быть установлен с использованием любой подходящей технологии радиодоступа (RAT).

[0018] В частности, как было указано выше, система 100 связи может представлять собой систему множественного доступа, и может использовать одну или несколько схем доступа к каналу, такие как CDMA, TDMA, FDMA, OFDMA, SC-FDMA и тому подобное. Например, базовая станция 114а в сети RAN 104/113 и блоки WTRU 102а, 102b и 102с могут реализовывать такую технологию радиосвязи, как наземный радиодоступ на базе технологии UMTS (UTRA), который может устанавливать радиоинтерфейс 115/116/117 с использованием широкополосного CDMA (WCDMA), причем WCDMA может включать в себя протоколы связи, такие как высокоскоростной пакетный доступ (HSPA) и/или усовершенствованный HSPA (HSPA+), причем HSPA может включать в себя высокоскоростной пакетный доступ нисходящей линии связи (HSDPA) и/или высокоскоростной пакетный доступ восходящей линии связи (HSUPA).

[0019] В одном из вариантов осуществления настоящего изобретения базовая станция 114а и блоки WTRU 102а, 102b и 102с могут реализовывать такую технологию радиосвязи, как расширенный наземный доступ на базе технологии UMTS (E-UTRA), что позволяет установить радиоинтерфейс 116 с использованием стандарта «Долгосрочное развитие сетей связи» (LTE), и/или усовершенствованного стандарта LTE (LTE-A), и/или усовершенствованного стандарта LTE-A (LTE-A Pro).

[0020] В одном из вариантов осуществления настоящего изобретения базовая станция 114а и блоки WTRU 102а, 102b и 102с могут реализовывать такую технологию радиосвязи, как радиодоступ NR, что позволяет установить радиоинтерфейс 116 с использованием стандарта New Radio (NR).

[0021] В одном из вариантов осуществления настоящего изобретения базовая станция 114а и блоки WTRU 102а, 102b и 102с могут реализовывать множество технологий радиодоступа. Например, базовая станция 114а и блоки WTRU 102а, 102b и 102с могут одновременно реализовывать как радиодоступ LTE, так и радиодоступ NR, например, с использованием принципов двойного подключения (DC). Таким образом, радиоинтерфейс, используемый блоками WTRU 102а, 102b и 102с, может характеризоваться технологиями радиодоступа множества типов и/или передачей данных на базовые станции/с базовых станций множества типов (например, eNB и gNB).

[0022] В других вариантах осуществления настоящего изобретения базовая станция 114а и блоки WTRU 102а, 102b и 102с могут реализовывать такие технологии радиосвязи, как IEEE 802.11 (например, система Wi-Fi (беспроводная достоверность)), IEEE 802.16 (например, система связи глобальной совместимости для микроволнового доступа (WiMAX)), CDMA2000, CDMA2000 1X, CDMA2000 EV-DO, Промежуточный стандарт 2000 (IS-2000), Промежуточный стандарт 95 (IS-95), Промежуточный стандарт 856 (IS-856), глобальная система мобильной связи (GSM), развитие стандарта GSM с увеличенной скоростью передачи данных (EDGE), GSM EDGE (GERAN) и тому подобное.

[0023] Базовая станция 114b, показанная на фиг. 1А, может представлять собой, например, беспроводной маршрутизатор, домашний узел Node В, домашний узел eNode В или точку доступа; и может использовать любую подходящую технологию RAT для облегчения беспроводного подключения в локализованной зоне, такой как офис, дом, транспортное средство, территория университета, промышленный объект, воздушная трасса (например, для использования беспилотными летательными аппаратами), автомобильная дорога и тому подобное. В одном из вариантов осуществления настоящего изобретения базовая станция 114b и WTRU 102с и 102d могут реализовывать технологию радиосвязи, такую как IEEE 802.11, для создания беспроводной локальной сети (WLAN). В другом варианте осуществления настоящего изобретения базовая станция 114b и WTRU 102с и 102d могут реализовывать технологию радиосвязи, такую как IEEE 802.15, для создания беспроводной персональной сети (WPAN). В еще одном из вариантов осуществления настоящего изобретения базовая станция 114b и WTRU 102с и 102d могут использовать технологию сотовой радиосвязи (например, WCDMA, CDMA2000, GSM, LTE, LTE-A, LTE-A Pro, NR и пр.) для создания пикосоты или фемтосоты. Как показано на фиг. 1А, базовая станция 114b может быть напрямую подключена к сети 110 Интернет. Таким образом, для получения доступа к сети 110 Интернет через CN 106/115 базовая станция 114b может быть не нужна.

[0024] Сеть RAN 104/113 может поддерживать связь с сетью CN 106/115, которая может представлять собой сеть любого типа, сконфигурированную с возможностью передачи речи, данных и приложений и/или с возможностью передачи речи по Интернет-протоколу (VoIP) на один или несколько блоков WTRU 102а, 102b, 102с и 102d. К данным могут предъявляться варьирующиеся требования по качеству обслуживания (QoS), такие как меняющиеся требования по скорости передачи, требования по времени задержки, требования по устойчивости к ошибкам, требования по надежности, требования по скорости обработки, требования по мобильности и тому подобное. Сеть CN 106/115 может обеспечивать управление вызовами, услуги по формированию счетов, мобильные услуги на основе местоположения, предварительно оплаченные вызовы, соединение с сетью Интернет, распространение видео, и т.д., и/или выполнять высокоуровневые функции защиты, такие как аутентификация пользователя. Хотя это и не показано на фиг. 1А, следует иметь в виду, что сеть RAN 104/113 и/или сеть CN 106/115 могут быть напрямую или опосредованно связаны с другими сетями RAN, которые используют одну и ту же технологию RAT, как RAN 104/113, или разные технологии RAT. Например, в дополнение к соединению с сетью RAN 104/113, которая может использовать технологию NR, сеть CN 106/115 может также поддерживать связь с другой RAN (не показана), использующей технологию радиосвязи, такую как GSM, UMTS, CDMA 2000, WiMAX, Е-UTRA или Wi-Fi.

[0025] Базовая сеть (CN) 106/115 может также служить шлюзом, обеспечивающим для WTRU 102а, 102b, 102с и 102d доступ к сети 108 PSTN, сети 110 Интернет и/или другим сетям 112. Сеть 108 PSTN может включать в себя сети телефонной связи с коммутацией каналов, которые предоставляют аналоговые услуги телефонии (POTS). Сеть 110 Интернет может включать в себя глобальную систему взаимосвязанных компьютерных сетей и устройств, которые используют общие протоколы связи, такие как протокол управления передачей данных (TCP), протокол пользовательских дейтаграмм (UDP) и/или интернет-протокол (IP) в стеке интернет-протоколов TCP/IP. Сети 112 могут включать в себя проводные и/или беспроводные сети связи, принадлежащие другим провайдерам услуг и/или эксплуатируемые такими провайдерами. Например, сети 112 могут включать в себя еще одну сеть CN, подключенную к одной или нескольким сетям RAN, которые могут использовать одну и ту же технологию RAT, как RAN 104/113, или иную RAT.

[0026] Некоторые или все WTRU 102а, 102b, 102с и 102d в составе системы 100 связи могут обладать мультирежимными возможностями (например, WTRU 102а, 102b, 102с и 102d могут включать в себя множество приемопередатчиков для обмена данными с разными беспроводными сетями по разным беспроводным линиям связи). Например, WTRU 102с, показанный на фиг. 1А, может быть сконфигурирован с возможностью обмена данными с базовой станцией 114а, которая может использовать технологию сотовой радиосвязи, и с базовой станцией 114b, которая может использовать технологию радиосвязи IEEE 802.

[0027] На фиг. 1В представлена схема системы, иллюстрирующая один из примеров реализации WTRU 102. Как показано на фиг. 1B, WTRU 102 может включать в себя, помимо прочего, процессор 118, приемопередатчик 120, приемопередающий элемент 122, динамик/микрофон 124, клавиатуру 126, дисплей/сенсорную панель 128, несъемное запоминающее устройство 130, съемное запоминающее устройство 132, источник 134 питания, чипсет 136 системы глобального позиционирования (GPS) и/или другие периферийные устройства 138. Следует иметь в виду, что WTRU 102 может включать в себя любую подкомбинацию указанных элементов, оставаясь при этом совместимым с одним из вариантов осуществления настоящего изобретения.

[0028] Процессор 118 может представлять собой универсальный процессор, специализированный процессор, стандартный процессор, цифровой сигнальный процессор (DSP), множество микропроцессоров, один или несколько микропроцессоров в сочетании с ядром DSP, контроллер, микроконтроллер, специализированные заказные интегральные схемы (ASIC), программируемые логические интегральные схемы типа FPGA, интегральную схему (IC) любого другого типа, машину состояний или иное устройство подобного рода. Процессор 118 может осуществлять кодирование сигналов, обработку данных, управление мощностью, обработку входной/выходной информации и/или выполнять любую другую функцию, которая обеспечивает возможность функционирования блока WTRU 102 в беспроводной среде. Процессор 118 может быть соединен с приемопередатчиком 120, который может быть соединен с приемопередающим элементом 122. Хотя процессор 118 и приемопередатчик 120 изображены на фиг. 1В в виде отдельных компонентов, следует принять во внимание, что процессор 118 и приемопередатчик 120 могут быть объединены вместе в электронном модуле или микросхеме.

[0029] Приемопередающий элемент 122 может быть выполнен с возможностью передачи сигналов на базовую станцию (например, базовую станцию 114а) или приема сигналов с этой базовой станции через радиоинтерфейс 116. Например, в одном из вариантов осуществления настоящего изобретения приемопередающий элемент 122 может представлять собой антенну, выполненную с возможностью передачи и/или приема радиочастотных (RF) сигналов. В другом варианте осуществления настоящего изобретения приемопередающий элемент 122 может представлять собой излучатель/детектор, выполненный с возможностью передачи и/или приема, например, инфракрасных (IR) сигналов, ультрафиолетовых (UV) сигналов или сигналов видимой области спектра. В еще одном из вариантов осуществления настоящего изобретения приемопередающий элемент 122 может быть выполнен с возможностью передачи и/или приема как RF-сигналов, так и световых сигналов. Следует иметь в виду, что приемопередающий элемент 122 может быть выполнен с возможностью передачи и/или приема радиосигналов в любом их сочетании.

[0030] Хотя приемопередающий элемент 122 показан на фиг. 1В в виде отдельного элемента, блок WTRU 102 может включать в себя любое количество приемопередающих элементов 122. В частности, WTRU 102 может использовать технологию MIMO. Таким образом, в одном из вариантов осуществления настоящего изобретения WTRU 102 может включать в себя два или более приемопередающих элемента 122 (например, множество антенн) для передачи и приема радиосигналов через радио интерфейс 116.

[0031] Приемопередатчик 120 может быть выполнен с возможностью модулирования сигналов, которые должны передаваться посредством приемопередающего элемента 122, и демодуляции сигналов, которые принимаются посредством приемопередающего элемента 122. Как было указано выше, WTRU 102 может обладать мультирежимными возможностями. Таким образом, приемопередатчик 120 может включать в себя множество приемопередатчиков, обеспечивая блоку WTRU 102 возможность осуществления связи посредством множества технологий RAT, таких как, например, UTRA и IEEE 802.11.

[0032] Процессор 118 блока WTRU 102 может быть соединен с динамиком/микрофоном 124, клавиатурой 126 и/или дисплеем/сенсорной панелью 128 (например, устройством отображения с жидкокристаллическим дисплеем (LCD) или устройством отображения на основе органических светоизлучающих диодов (OLED)), и может принимать вводимые пользователем данные с перечисленных устройств. Процессор 118 может также выдавать пользовательские данные на динамик/микрофон 124, клавиатуру 126 и/или дисплей/сенсорную панель 128. Кроме того, процессор 118 может осуществлять доступ к информации из подходящего запоминающего устройства любого типа, такого как несъемное запоминающее устройство 130 и/или съемное запоминающее устройство 132, и сохранять данные в таком запоминающем устройстве. Несъемное запоминающее устройство 130 может включать в себя оперативное запоминающее устройство (RAM), постоянное запоминающее устройство (ROM), жесткий диск или запоминающее устройство любого другого типа. Съемное запоминающее устройство 132 может включать в себя карту модуля идентификации абонента (SIM), карту памяти, защищенную цифровую (SD) карту памяти и тому подобное. В других вариантах осуществления настоящего изобретения процессор 118 может осуществлять доступ к информации из запоминающего устройства, которое физически находится не в блоке WTRU 102, а, например, на сервере или домашнем компьютере (не показан), и сохранять данные в таком запоминающем устройстве.

[0033] Процессор 118 может получать питание от источника 134 питания, и может быть выполнен с возможностью распределения и/или управления питанием, подаваемым на другие компоненты в блоке WTRU 102. Источник 134 питания может представлять собой любое подходяще устройство для подачи питания на блок WTRU 102. Например, источник 134 питания может включать в себя одну или несколько сухих батарей (например, никель-кадмиевых (NiCd), никель-цинковых (NiZn), никель-металл-гидридных (NiMH), литий-ионных (Li-ion) и т.д.), солнечных элементов, топливных элементов и прочих источников питания подобного рода.

[0034] Процессор 118 может быть также соединен с чипсетом 136 системы GPS, который может быть выполнен с возможностью предоставления информации о местоположении (например, долготы и широты), касающейся текущего местоположения блока WTRU 102. В дополнение к информации с чипсета 136 GPS или вместо нее блок WTRU 102 может принимать информацию о местоположении через радиоинтерфейс 116 с базовой станции (например, с базовых станций 114а и 114b) и/или определять свое местоположение на основании тайминга сигналов, принимаемых с двух или более ближайших базовых станций. Следует иметь в виду, что блок WTRU 102 может получать информацию о местоположении любым подходящим способом определения местоположения, оставаясь при этом совместимым с одним из вариантов осуществления настоящего изобретения.

[0035] Процессор 118 может быть дополнительно соединен с другими периферийными устройствами 138, к которым может относиться один или несколько программных и/или аппаратных модулей, обеспечивающих дополнительные признаки, функциональные свойства и/или возможности проводного или беспроводного подключения. Например, периферийные устройства 138 могут включать в себя акселерометр, электронный компас, спутниковый приемопередатчик, цифровую камеру (для фотографий и/или видео), порт универсальной последовательной шины (USB), вибрационное устройство, телевизионный приемопередатчик, гарнитуру громкой связи (без использования рук), модуль Bluetooth®, блок радиосвязи с частотной модуляцией (FM), цифровой музыкальный проигрыватель, мультимедийный проигрыватель, модуль проигрывателя видеоигр, Интернет-браузер, устройство виртуальной и/или дополненной реальности (VR/AR), трекер физической активности и тому подобное. Периферийные устройства 138 могут включать в себя один или несколько датчиков, причем датчиками может служить любой один или несколько таких датчиков, как гироскоп, акселерометр, датчик на эффекте Холла, магнитометр, датчик ориентации, датчик приближения, датчик температуры, датчик времени, датчик геолокации, альтиметр, светочувствительный элемент, датчик касания, барометр, датчик жестов, биометрический датчик и/или гигрометр.

[0036] Блок WTRU 102 может включать в себя полнодуплексное радиоустройство, в котором передача и прием некоторых или всех сигналов (например, соотносимых с конкретными подкадрами, как восходящей линии связи (например, для передачи), так и нисходящей линии связи (например, для приема)) может осуществляться параллельно и/или одновременно. Полнодуплексное радио может включать в себя блок 139 управления помехами для уменьшения и/или по существу устранения собственных помех посредством либо аппаратной (например, через дроссель), либо программной обработки сигнала с использованием процессора (например, отдельного процессора (не показан) или процессора 118). В одном из вариантов осуществления настоящего изобретения блок WRTU 102 может включать в себя полудуплексное радиоустройство для передачи и приема некоторых или всех сигналов (например, связанных с конкретными подкадрами), либо восходящей линии связи (например, для передачи), либо нисходящей линии связи (например, для приема)).

[0037] На фиг. 1С представлена схема системы, иллюстрирующая сеть RAN 104 и сеть CN 106 согласно одному из вариантов осуществления настоящего изобретения. Как было указано выше, сеть RAN 104 может использовать технологию радиосвязи E-UTRA для сообщения с блоками WTRU 102а, 102b и 102с через радиоинтерфейс 116. Сеть RAN 104 может также поддерживать связь с сетью CN 106.

[0038] Сеть RAN 104 может включать в себя узлы eNode-B 160а, 160b и 160с, однако следует иметь в виду, что сеть RAN 104 может включать в себя любое количество узлов eNode-B, оставаясь при этом совместимой с одним из вариантов осуществления настоящего изобретения. Каждый из узлов eNode-B 160а, 160b и 160с может включать в себя один или несколько приемопередатчиков для взаимодействия с блоками WTRU 102а, 102b и 102с через радиоинтерфейс 116. В одном из вариантов осуществления настоящего изобретения узлы eNode-B 160а, 160b и 160с могут реализовывать технологию MIMO. Таким образом, узел eNode-B 160а, например, может использовать множество антенн для передачи радиосигналов на блок WTRU 102а и/или для приема радиосигналов с блока WTRU 102а.

[0039] Каждый из узлов eNode-B 160а, 160b и 160с может быть связан с конкретной сотой (не показана), и может быть выполнен с возможностью обработки решений по управлению радиоресурсами, обработки решений по хэндоверу, планирования пользователей восходящей (UL) и/или нисходящей (DL) линии связи и тому подобного. Как показано на фиг. 1С, узлы eNode-B 160а, 160b и 160с могут сообщаться друг с другом через интерфейс Х2.

[0040] Сеть CN 106, показанная на фиг. 1С, может включать в себя узел 162 управления мобильностью (ММЕ), шлюз 164 обслуживания (SGW) и шлюз 166 сети пакетной передачи данных (PDN). Хотя каждый из перечисленных элементов изображен как часть сети CN 106, следует понимать, что любой из этих элементов может принадлежать и/или управляться объектом, отличным от оператора сети CN.

[0041] Узел 162 ММЕ может быть соединен с каждым из узлов eNode-B 160а, 160b и 160с в сети RAN 104 через интерфейс S1, и может служить узлом управления. Например, узел 162 ММЕ может отвечать за аутентификацию пользователей блоков WTRU 102а, 102b и 102с, активацию/деактивацию канала переноса информации, выбор конкретного шлюза обслуживания во время первоначального подключения блоков WTRU 102а, 102b и 102с и тому подобное. Узел 162 ММЕ может выполнять функцию плоскости управления для переключения между сетью RAN 104 и другими сетями RAN (не показаны), которые используют иные технологии радиосвязи, такие как GSM и/или WCDMA.

[0042] Шлюз 164 SGW может быть соединен с каждым из узлов eNode В 160а, 160b и 160с в сети RAN 104 через интерфейс S1. Шлюз 164 SGW может, в общем, маршрутизировать и пересылать пакеты пользовательских данных на/из WTRU 102а, 102b и 102с. Шлюз 164 SGW может выполнять и иные функции, такие как: привязка плоскостей пользователей во время хэндовера между узлами eNode В; запуск поискового вызова, когда блокам WTRU 102а, 102b и 102с предоставляются данные DL; управление и сохранение контекста блоков WTRU 102а, 102b и 102с; и тому подобные функции.

[0043] Шлюз 164 SGW может быть соединен со шлюзом 166 PDN, который может предоставлять блокам WTRU 102а, 102b и 102с доступ к сетям с коммутацией пакетов, таким как сеть 110 Интернет, для облегчения связи между блоками WTRU 102а, 102b и 102с и устройствами с поддержкой протокола IP.

[0044] Сеть CN 106 может облегчать связь с другими сетями. Например, сеть CN 106 может предоставлять блокам WTRU 102а, 102b и 102с доступ к сетям с коммутацией каналов, таким как PSTN 108, для облегчения связи между блоками WTRU 102а, 102b и 102с и стандартными устройствами наземных линий связи. Например, сеть CN 106 может включать в себя или может взаимодействовать с IP-шлюзом (например, сервером мультимедийной подсистемы на базе протокола IP (IMS)), который служит устройством сопряжения между CN 106 и PSTN 108. Кроме того, сеть CN 106 может предоставлять блокам WTRU 102а, 102b и 102с доступ к другим сетям 112, которые могут включать в себя иные проводные и/или беспроводные сети, принадлежащие и/или управляемые другими поставщиками услуг.

[0045] Хотя блок WTRU изображен на фиг. 1A-1D в виде беспроводного терминала, предполагается, что в некоторых репрезентативных вариантах осуществления настоящего изобретения такой терминал может использовать (например, на временной или постоянной основе) проводные интерфейсы связи с коммуникационной сетью.

[0046] В репрезентативных вариантах осуществления настоящего изобретения другой сетью 112 может служить сеть WLAN.

[0047] Сеть WLAN в режиме инфраструктурного BSS (базового набора услуг) может содержать точку доступа (АР) для BSS и одну или несколько станций (STA), связанных с АР. Точка АР может иметь доступ или сопряжение с системой распределения (DS) или проводной/беспроводной сетью другого типа, которая переносит трафик в BSS и/или из BSS. Трафик для станций STA, обеспеченный вне BSS, может поступать через АР, и может доставляться на станции STA. Трафик, исходящий от STA на узлы-адресаты вне BSS, может передаваться в АР для доставки соответствующим узлам-адресатам. Трафик между станциями STA в пределах BSS может передаваться через АР, например, где STA-источник может передавать трафик в АР, а АР может пересылать трафик STA-адресату. Трафик между станциями STA в пределах BSS может считаться и/или называться одноранговым трафиком. Одноранговый трафик может передаваться между (например, напрямую между) STS-источником и STA-адресатом с установкой прямого соединения (DLS). В некоторых репрезентативных вариантах осуществления настоящего изобретения DLS может использовать DLS 802.11е или туннелированную DLS (TDLS) 802.11z. Сеть WLAN, использующая режим независимого BSS (IBSS), может не иметь никаких точек доступа АР, и станции STA (например, все станции STA) в пределах IBSS или с использованием IBSS могут осуществлять связь друг с другом напрямую. Режим IBSS связи может иногда называться в настоящем документе режимом связи прямого соединения.

[0048] При использовании инфраструктурного режима 802. Пас или аналогичного режима работы точка доступа (АР) может передавать маяк по фиксированному каналу, такому как первичный канал. Первичный канал может иметь полосу пропускания фиксированной ширины (например, 20 МГц) или полосу пропускания, ширина которой устанавливается в динамическом режиме посредством сигнализации. Первичный канал может представлять собой рабочий канал BSS, и он может использоваться станциями STA для установления соединения с АР. В некоторых репрезентативных вариантах осуществления настоящего изобретения может быть реализован множественный доступ с контролем несущей и предотвращением коллизий (CSMA/CA), например, в системах 802.11. При реализации технологии CSMA/CA станции STA (например, каждая STA) с АР может считывать первичный канал. Если считывается/детектируется и/или определяется, что первичный канал занят конкретной STA, то эта конкретная STA может перейти в режим выдержки времени. Одна STA (например, только одна станция) может осуществлять передачу в любой заданный момент времени в заданном BSS.

[0049] Станции STA с высокой пропускной способностью (НТ) могут использовать для связи канал шириной 40 МГц, например, путем объединения первичного канала шириной 20 МГц со смежным или несмежным каналом шириной 20 МГц для формирования канала шириной 40 МГц.

[0050] Станции STA со сверхвысокой пропускной способностью (VHT) могут поддерживать каналы шириной 20 МГц, 40 МГц, 80 МГц и/или 160 МГц. Каналы шириной 40 МГц и/или 80 МГц могут быть образованы путем объединения смежных каналов шириной 20 МГц. Канал шириной 160 МГц может быть сформирован путем объединения восьми смежных каналов шириной 20 МГц или путем объединения двух несмежных каналов шириной 80 МГц с получением конфигурации, которая может называться конфигурацией 80+80. Для конфигурации 80+80 предусмотрено, что данные после кодирования каналов могут быть пропущены через анализатор сегментов, который может разделить данные на два потока. Отдельно для каждого потока может быть произведена обработка в виде обратного быстрого преобразования Фурье (IFFT) и обработка во временной области. Указанные потоки могут быть отображены в два канала шириной 80 МГц, и данные могут быть переданы на передающую станцию STA. В приемнике принимающей STA указанная операция для конфигурации 80+80 может быть инвертирована, а объединенные данные могут быть отправлены на устройство управления доступом к среде (MAC).

[0051] Стандарты 802.11af и 802.11ah поддерживают подрежимы работы 1 ГГц. Рабочие полосы пропускания и несущие частоты каналов в стандартах 802.11af и 802.11ah уменьшены в сравнении с аналогичными параметрами, используемыми в стандартах 802.11n и 802.11ас. Стандарт 802.11af поддерживает полосы пропускания шириной 5 МГц, 10 МГц и 20 МГц в телевизионном неиспользуемом частотном спектре (TVWS), а стандарт 802.11ah поддерживает полосы пропускания шириной 1 МГц, 2 МГц, 4 МГц, 8 МГц и 16 МГц с использованием спектра, отличного от TVWS. Согласно одному из репрезентативных вариантов осуществления настоящего изобретения стандарт 802.11ah может поддерживать управление с измерением/межмашинную связь (МТС), например, работу устройств МТС в макрозоне покрытия. Устройства МТС могут обладать определенными возможностями, например, ограниченными возможностями, включая поддержку (например, только) определенных и/или ограниченных значений ширины полосы пропускания. Устройства МТС могут содержать аккумуляторную батарею, срок службы которой превышает определенное пороговое значение (например, батарею со сверхдлительным сроком службы).

[0052] Системы WLAN, которые могут поддерживать множество каналов и такие полосы пропускания каналов, как 802.11n, 802.11ac, 802.11af и 802.11ah, включают в себя канал, который может быть определен как первичный канал. Первичный канал может характеризоваться полосой пропускания, равной наибольшей общей рабочей полосе пропускания, поддерживаемой всеми STA в BSS. Полоса пропускания первичного канала может быть установлена и/или ограничена станцией STA из числа всех STA, работающих в BSS, которая поддерживает режим работы с полосой пропускания наименьшей ширины. В примере со стандартом 802.11ah первичный канал может иметь ширину 1 МГц для станций STA (например, устройств типа МТС), которые поддерживают (например, только) режим 1 МГц, даже если АР и другие STA в BSS поддерживают режимы работы с полосой пропускания шириной 2 МГц, 4 МГц, 8 МГц и 16 МГц и/или режимы работы с другими значениями полосы пропускания канала. Уставки обнаружения несущей и/или вектора выделения сети (NAV) могут зависеть от состояния первичного канала. Если первичный канал занят, например, из-за станции STA (которая поддерживает только режим работы 1 МГц), осуществляющей передачу на АР, все доступные полосы частот могут считаться занятыми, даже если большинство полос частот остаются незанятыми и могут быть доступными.

[0053] В Соединенных Штатах Америки доступные полосы частот, которые могут быть использованы системой 802.11ah, варьируются в диапазоне от 902 МГц до 928 МГц. Доступные полосы частот в Корее лежат в пределах от 917,5 МГц до 923,5 МГц. В Японии доступные полосы частот находятся в диапазоне от 916,5 МГц до 927,5 МГц. Общая ширина полосы пропускания, доступная для системы 802.11ah, составляет 6-26 МГц в зависимости от кода страны.

[0054] На фиг. 1D представлена схема системы, иллюстрирующая сеть RAN 113 и сеть CN 115 согласно одному из вариантов осуществления настоящего изобретения. Как было указано выше, сеть RAN 113 может использовать технологию радиосвязи NR для взаимодействия с блоками WTRU 102а, 102b и 102с через радиоинтерфейс 116. Сеть RAN 113 может также коммуницировать с сетью CN 115.

[0055] Сеть RAN 113 может включать в себя узлы gNB 180а, 180b и 180с, однако следует иметь в виду, что сеть RAN 113 может включать в себя любое количество узлов gNB, оставаясь при этом совместимой с одним из вариантов осуществления настоящего изобретения. Каждый из узлов gNB 180а, 180b и 180с может включать в себя один или несколько приемопередатчиков для взаимодействия с блоками WTRU 102а, 102b и 102с через радио интерфейс 116. В одном из вариантов осуществления настоящего изобретения узлы gNB 180а, 180b и 180с могут реализовывать технологию MIMO. Например, узлы gNB 180а и 180b могут использовать технологию формирования луча для передачи сигналов на узлы gNB 180а, 180b и 180с и/или приема сигналов с указанных узлов. Таким образом, узел gNB 180а, например, может использовать множество антенн для передачи радиосигналов на блок WTRU 102а и/или приема радиосигналов с блока WTRU 102а. В одном из вариантов осуществления настоящего изобретения узлы gNB 180а, 180b и 180с могут реализовывать технологию агрегирования несущих. Например, узел gNB 180а может передавать на WTRU 102а множество компонентных несущих (не показаны). Одно из подмножеств этих компонентных несущих может относиться к нелицензированному спектру, тогда как остальные компонентные несущие могут относиться к лицензированному спектру. В одном из вариантов осуществления настоящего изобретения узлы gNB 180а, 180b и 180с могут реализовывать технологию скоординированной многоточечной передачи и обработки сигналов (СоМР). Например, WTRU 102а может принимать скоординированные передачи с узлов gNB 180а и gNB 180b (и/или gNB 180с).

[0056] Блоки WTRU 102а, 102b и 102с могут осуществлять связь с узлами gNB 180а, 180b и 180с, используя передачи, связанные с масштабируемыми численными данными. Например, разнос символов OFDM и/или разнос поднесущих OFDM может быть разным для разных передач, разных сот и/или разных участков спектра беспроводной передачи. Блоки WTRU 102а, 102b и 102с могут осуществлять связь с узлами gNB 180а, 180b и 180с, используя подкадр или интервалы передачи (TTI) различной или масштабируемой длительности (например, содержащих варьирующееся количество символов OFDM и/или характеризующихся разной длительностью, выраженной в единицах абсолютного времени).

[0057] Узлы gNB 180а, 180b и 180с могут быть выполнены с возможностью сообщения с блоками WTRU 102а, 102b и 102с в автономной конфигурации и/или в неавтономной конфигурации. В автономной конфигурации блоки WTRU 102а, 102b и 102с могут взаимодействовать с узлами gNB 180а, 180b и 180с без одновременного доступа к другим сетям RAN (например, таким как узлы eNode-B 160а, 160b и 160с). В автономной конфигурации блоки WTRU 102а, 102b и 102с могут использовать один или несколько узлов gNB 180а, 180b и 180с в качестве опорной точки мобильности. В автономной конфигурации блоки WTRU 102а, 102b и 102с могут взаимодействовать с узлами gNB 180а, 180b и 180с, используя сигналы в нелицензированном спектре. В неавтономной конфигурации блоки WTRU 102а, 102b и 102с могут осуществлять связь/устанавливать соединение с узлами gNB 180а, 180b и 180с, одновременно также осуществляя связь/устанавливая соединение с другими сетями RAN, такими как узлы eNode-B 160а, 160b и 160с. Например, блоки WTRU 102а, 102b и 102с могут реализовывать принципы двойного подключения (DC), обеспечивая возможность по существу одновременного сообщения с одним или несколькими узлами gNB 180а, 180b и 180с и одним или несколькими узлами eNode-B 160а, 160b и 160с. В автономной конфигурации узлы eNode-B 160а, 160b и 160с могут служить опорной точкой мобильности для блоков WTRU 102а, 102b и 102с, а узлы gNB 180а, 180b и 180с могут обеспечивать дополнительное покрытие и/или пропускную способность при обслуживании блоков WTRU 102а, 102b и 102с.

[0058] Каждый из узлов gNB 180а, 180b и 180с может быть связан с конкретной сотой (не показано), и может быть выполнен с возможностью принятия решений, относящихся к управлению радиоресурсами; принятия решений, относящихся к хэндоверу; диспетчеризации пользователей в UL и/или DL; поддержки сегментирования сети; обеспечения двойного подключения; взаимодействия между NR и E-UTRA; маршрутизации данных плоскости пользователя в направлении функционального модуля плоскости пользователя (UPF) 184а, 184b; маршрутизации информации плоскости управления в направлении функционального модуля управления доступом и мобильностью (AMF) 182а, 182b; и тому подобное. Как показано на фиг. 1D, узлы gNB 180а, 180b и 180с могут коммуницировать друг с другом через интерфейс Xn.

[0059] Сеть CN 115, показанная на фиг. 1D, может включать в себя, по меньшей мере, один AMF 182а, 182b; по меньшей мере, один UPF 184а, 184b; по меньшей мере, один функциональный модуль управления сеансом (SMF) 183а, 183b; и, возможно, сеть передачи данных (DN) 185а, 185b. Хотя каждый из указанных элементов показан как часть сети CN 115, следует понимать, что любой из этих элементов может принадлежать субъекту и/или управляться субъектом, отличным от оператора сети CN,.

[0060] Модуль AMF 182а, 182b может быть соединен с одним или несколькими узлами gNB 180а, 180b и 180с в сети RAN 113 через интерфейс N2, и может служить узлом управления. Например, модуль AMF 182а, 182b может отвечать за аутентификацию пользователей WTRU 102а, 102b и 102с; за поддержку сегментирования сети (например, обработку различных сеансов PDU с различными требованиями); за выбор конкретного SMF 183а, 183b; за управление зоной регистрации; за прекращение сигнализации NAS (NAS - уровень, не связанный с предоставлением доступа); за управление мобильностью; и т.п. Сегментирование сети может быть использовано модулем AMF 182а, 182b для самостоятельной настройки поддержки сети CN для блоков WTRU 102а, 102b и 102с с учетом типов служб, используемых блоками WTRU 102а, 102b и 102с. Например, различные фрагменты сети могут быть установлены для разных сценариев применения, таких как службы, основанные на доступе к сверхнадежной связи с малой задержкой (URLLC); службы, основанные на доступе к улучшенной мобильной широкополосной связи (еМВВ); службы для доступа к межмашинной связи (МТС) и/или т.п. Модуль AMF 162 может выполнять функцию плоскости управления для переключения между сетью RAN 113 и другими сетями RAN (не показаны), которые используют другие технологии радиосвязи, такие как LTE, LTE-A, LTE-A Pro и/или технологии доступа, отличные от 3GPP, например, Wi-Fi.

[0061] Модуль SMF 183а, 183b может быть соединен с модулем AMF 182а, 182b в сети CN 115 через интерфейс N11. Модуль SMF 183а, 183b может быть также соединен с модулем UPF 184а, 184b в сети CN 115 через интерфейс N4. Модуль SMF 183а, 183b может выбирать и управлять UPF 184а, 184b и конфигурировать маршрутизацию трафика через UPF 184а, 184b. Модуль SMF 183а, 183b может выполнять и другие функции, такие как управление и назначение IP-адреса UE, управление сеансами PDU, контроль реализации политики и QoS, предоставление уведомлений о данных нисходящей линии связи и т.п. Тип сеанса PDU может быть основан на IP, не основан на IP, основан на Ethernet и т.п.

[0062] Модуль UPF 184а, 184b может быть соединен с одним или несколькими узлами gNB 180а, 180b и 180с в сети RAN 113 через интерфейс N3, который может предоставлять блокам WTRU 102а, 102b и 102с доступ к сетям с коммутацией пакетов, таким как сеть 110 Интернет, с целью облегчения обмена данными между блоками WTRU 102а, 102b и 102с и устройствами с поддержкой протокола IP. Модуль UPF 184, 184b может выполнять и другие функции, такие как маршрутизация и пересылка пакетов, реализация политик для плоскости пользователя, поддержка многоинтерфейсных сеансов PDU, обработка QoS для плоскости пользователя, буферизация пакетов нисходящей линии связи, обеспечение опорных точек мобильности и т.п.

[0063] Сеть CN 115 может облегчать взаимодействие с другими сетями. Например, сеть CN 115 может включать в себя IP-шлюз (например, сервер мультимедийной подсистемы на базе протокола IP (IMS)) или взаимодействовать с указанным шлюзом, который выступает в качестве интерфейса между сетью CN 115 и PSTN 108. Кроме того, сеть CN 115 может предоставлять блокам WTRU 102а, 102b и 102с доступ к другим сетям 112, которые могут включать в себя другие проводные и/или беспроводные сети, принадлежащие другим поставщикам услуг и/или эксплуатируемые такими поставщиками. В одном из вариантов осуществления настоящего изобретения блоки WTRU 102а, 102b и 102с могут быть подключены к локальной сети данных (DN) 185а, 185b через модуль UPF 184а, 184b посредством интерфейса N3, сопряженного с UPF 184а и 184b, и интерфейса N6 между UPF 184а, 184b и DN 185а, 185b.

[0064] Как показано на фиг. 1A-1D и представлено в соответствующих описаниях к фиг. 1A-1D, одна или несколько функций или все функции, описанные в настоящем документе применительно к одному или нескольким устройствам, таким как WTRU 102а-d, базовая станция 114a-b, eNode-B 160а-с, ММЕ 162, SGW 164, PGW 166, gNB 180а-с, AMF 182a-ab, UPF 184a-b, SMF 183a-b, DN 185а-b и/или любое другое устройство/устройства, описанные в настоящем документе, могут быть реализованы одним или несколькими устройствами эмуляции (не показаны). Устройства эмуляции могут представлять собой одно или несколько устройств, выполненных с возможностью эмуляции одной или нескольких функций или всех функций, описанных в настоящем документе. Например, устройства эмуляции могут быть применены для тестирования других устройств и/или для моделирования функций сети и/или WTRU.

[0065] Устройства эмуляции могут быть выполнены с возможностью проведения одного или нескольких испытаний других устройств в лабораторной среде и/или в сетевой среде оператора. Например, одно или несколько устройств эмуляции могут выполнять одну или несколько функций или все функции, будучи полностью или частично реализованными и/или развернутыми в качестве части проводной и/или беспроводной сети связи, для тестирования других устройств в составе сети связи. Одно или несколько устройств эмуляции могут выполнять одну или несколько функций или все функции, будучи временно реализованными/развернутыми в качестве части проводной и/или беспроводной сети связи. Устройство эмуляции может быть напрямую соединено с другим устройством для тестирования и/или проведения испытаний с использованием канала беспроводной связи.

[0066] Одно или несколько устройств эмуляции могут выполнять одну или несколько функций, включая все функции, не будучи реализованными/развернутыми в качестве части проводной и/или беспроводной сети связи. Например, устройства эмуляции могут быть использованы в сценарии тестирования в испытательной лаборатории и/или в неразвернутой (например, испытательной) проводной и/или беспроводной сети связи для тестирования одного или нескольких компонентов. Одно или несколько устройств эмуляции могут представлять собой оборудование для тестирования. Для передачи и/или приема данных устройствами эмуляции может быть использовано прямое РЧ-соединение и/или беспроводная связь через совокупность РЧ-схем (например, которая может включать в себя одну или несколько антенн).

[0067] Как уже было указано в настоящем документе, блок WTRU может управлять одним или несколькими приложениями V2X. В настоящем документе блоки WTRU-источники взаимозаменяемо называются запрашивающими блоками WTRU, а целевые WTRU взаимозаменяемо называются WTRU-адресатами или одноранговыми WTRU.

[0068] В одном из примеров архитектуры V2X сервер приложений (AS) V2X может располагаться в сети, и он может взаимодействовать с приложениями V2X, установленными в блоках WTRU (т.е. с устройствами V2X в данном контексте). Функциональный блок управления (CF) V2X может управлять функциями авторизации и инициализации устройств V2X (т.е. конфигурированием политик и параметров V2X для блока WTRU). Функциональный блок управления (CF) V2X может располагаться в сети CN 5G (пятого поколения), и может считаться частью сервис-ориентированной архитектуры; при этом V2X-связь между блоками WTRU может основываться на двух рабочих режимах. В первом режиме V2X-связь между блоками WTRU может осуществляться через интерфейс LTE-Uu. Во втором режиме V2X-связь между блоками WTRU может осуществляться через интерфейс РС5 (например, прямое соединение V2X или службы, основанные на пространственной близости) (ProSe)).

[0069] V2X-связь через опорную точку РС5 представляет собой один из видов прямой связи ProSe. Прямая одноадресная связь ProSe может быть реализована путем установления защищенного канала связи второго уровня (L2) между двумя блоками WTRU через интерфейс РС5. Инициирующий блок WTRU, пытающийся установить такой канал связи, должен иметь идентификатор (ID) L2, как для самого себя, так и для однорангового (целевого) блока WTRU. Идентификатор L2 целевого WTRU может конфигурироваться заранее при активации блока WTRU, или же он может быть получен с помощью функции «Direct Discovery» службы ProSe. Инициирующий блок WTRU может инициировать установку прямого соединения путем генерирования сигнального сообщения PC5 (например, сообщения DIRECT_COMMUNICATION_REQUEST). Это сообщение может включать в себя: 1) набор данных о пользователе, 2) информационный элемент (IE) конфигурации IP-адреса, 3) IE локального IPv6-адреса канала, и 4) IE максимального периода отсутствия активности. Если целевой блок WTRU получает от инициирующего блока WTRU определенное сообщение (например, сообщение DIRECT_COMMUNICATION_REQUEST), то целевой блок WTRU может сохранить пару ID L2 и привязать их к прямому соединению с учетом контекста. После завершения процедуры аутентификации соединения и успешной установки сопоставления безопасности целевой блок WTRU может передать на инициирующий блок WTRU определенное сообщение (например, сообщение DIRECT_COMMUNICATION_ACCEPT). После получения сигнального сообщения РС5 с целевого блока WTRU (например, сообщения DIRECT_COMMUNICATION_ACCEPT) инициирующий блок WTRU может использовать установленное соединение для осуществления любой прямой связи с целевым блоком WTRU.

[0070] Каждый блок WTRU может иметь ID L2 для одноадресной связи, который включен в поле ID L2 каждого кадра блока-источника, который передается по каналу L2, и в поле ID L2 каждого кадра блока-адресата, который принимается по каналу L2.

[0071] Сигнальный протокол РС5 поддерживает функцию «Keepalive» (поддержание в активном состоянии), которая может быть использована для того, чтобы определить, не находятся ли блоки WTRU вне диапазона связи ProSe, например, чтобы они могли перейти к неявному разъединению канала L2. Запрашивающий блок WTRU может инициировать процедуру «Keepalive», например, если (1) получен запрос с верхних уровней на проверку устойчивости прямого соединения; или (2) истекло время таймера «Keepalive» для прямого соединения.

[0072] С течением времени ID L2 источника может изменяться и выбираться случайным образом в целях обеспечения безопасности; например, во избежание отслеживания и/или идентификации WTRU-источника (например, транспортного средства) другими блоками WTRU сверх заданного короткого отрезка времени, требуемого приложением. Это относится к обоим блокам WTRU и идентификаторам, привязанным к сеансу; т.е. как к блоку-источнику, так и к одноранговому блоку.

[0073] В некоторых вариантах осуществления настоящего изобретения предусмотрен идентификатор сопоставления безопасности и сеанса (ID KD-sess). В процессе установления соединения между одноранговыми WTRU может быть установлено сопоставление безопасности для защиты канала связи (т.е. для облегчения обеспечения конфиденциальности и защиты целостности информации). Каждый одноранговый блок WTRU локально сохраняет контекст безопасности, содержащий ключи для кодирования/декодирования сообщений и защиты их целостности. Этот контекст безопасности связан с конкретным каналом связи между одноранговыми блоками. Идентификатор сопоставления безопасности для конкретного канала связи (который может быть обозначен как ID KD-sess) может быть использован каждым одноранговым блоком WTRU для идентификации и извлечения контекста безопасности и/или ключей, если получено сообщение (например, для проверки целостности сообщения и/или его декодирования), или если необходимо передать сообщение (например, для кодирования сообщения и/или защиты его целостности). Идентификатор сеанса (т.е. ID KD-sess) создается путем конкатенации компонентов идентификатора с каждого однорангового блока, т.е. наиболее значащий байт (MSB) (т.е. наиболее значащие 8 битов) ID KD-sess поступает с инициирующего блока WTRU, а наименее значащий байт (LSB) (т.е. наименее значащие 8 битов) ID KD-sess поступает с однорангового блока WTRU. Каждый WTRU использует свою часть идентификатора KD-sess (т.е. MSB или LSB) для извлечения контекста безопасности, связанного с каналом связи.

[0074] На фиг. 2 приведен пример 200 заголовка PDCP (протокола конвергенции пакетных данных) для одноадресной связи. Как показано на фиг. 2, с каждым пакетом передается - как часть заголовка PDCP - идентификатор 201 сеанса (т.е. ID KD-sess) вместе со счетчиком 202, отображающим количество обмененных пакетов после установления контекста безопасности. В PDCP также включены полезные данные 203, которые в необязательном варианте могут быть зашифрованы, а также код 204 аутентификации сообщения (MAC) в тех случаях, когда это необходимо.

[0075] Усовершенствованная технология V2X (eV2X) может поддерживать одноадресную/многоадресную передачу через интерфейс РС5 при осуществлении eV2X-связи. Помимо механизма циркулярной рассылки технология eV2X может поддерживать новый интерактивный механизм доставки для управления совместным использованием данных с высокой скоростью передачи между транспортными средствами, например, с использованием одноадресной/многоадресной передачи. Такие механизмы могут использовать продолжительный сеанс, используя один и тот же ID L2 источника. Это может создать проблему сохранения конфиденциальности при отслеживании и привязки ID L2 источника. Такие проблемы с конфиденциальностью могут негативно повлиять на оба одноранговых блока; т.е. как на WTRU-источник, так и на целевой WTRU.

[0076] Соответственно, может потребоваться изменение ID L2 источника во время сеанса (например, периодически или произвольным образом). Однако если ID L2 источника изменяется в WTRU-источнике, может потребоваться соответствующее информирование однорангового блока WTRU, поскольку текущий сеанс идентифицируется идентификатором (ID) L2 источника. Существующие механизмы ProSe не поддерживают модификацию ID L2 источника во время сеанса. Кроме того, изменение ID L2 может привести к новым проблемам. Например, блок WTRU, проводящий множество сеансов и использующий для этого один и тот же ID L2, должен обновлять все свои сеансы/одноранговые блоки одновременно (или в течение заданного, например, короткого отрезка времени). Блоку WTRU может также потребоваться обновление идентификаторов (ID) L2 для каждого сеанса. Во время каждого сеанса блок WTRU может быть вынужден по-прежнему принимать трафик со своим старым ID L2 до тех пор, пока изменение ID L2 не будет подтверждено его одноранговым WTRU. Такие требования могут генерировать или требовать выполнения неэффективных процедур, а также могут потенциально генерировать множество обменов сообщениями, например, потому, что все блоки WTRU в этом примере должны периодически менять свой ID L2.

[0077] Может быть также необходимо решить задачу защиты ID контекста безопасности от несанкционированного доступа. В некоторых вариантах осуществления настоящего изобретения ID контекста безопасности (ID KD-sess), передаваемый в заголовке PDCP, может быть использован средствами подслушивания для опосредованного определения того, что старый ID L2 (например, ID L2 источника или адресата) был изменен на новый ID L2, если до и во время и/или после завершения процедуры изменения ID L2 был использован один и тот же ID KD-sess.

[0078] В целях сохранения конфиденциальности или иной защиты связи для WTRU-источника может потребоваться недопущение сведения воедино его старого и нового ID L2 средствами подслушивания с возможностью передачи данных об изменении его ID L2 на одноранговый WTRU.

[0079] Новые процедуры описаны в настоящем документе, главным образом, применительно к WTRU-источнику и ID источника, однако следует отметить, что каждый блок из числа WTRU-источника и целевого WTRU, задействованный в коммуникации, может взять на себя роль источника и/или адресата в зависимости от того, какой одноранговый блок инициирует конкретный обмен. В настоящем документе описаны различные способы, системы и устройства, облегчающие модификацию идентификаторов (ID) L2 источника и адресата, связанных с текущим сеансом. Сеанс может быть одноадресным или многоадресным сеансом, который проводится в течение определенного периода времени, достаточно длительного, чтобы возникла потенциальная угроза отслеживания. Этот период может определяться в произвольном порядке, опытным путем или иным подходящим образом. Он может зависеть от использующего его приложения, например, приложения, передающего информацию в течение времени, которое превышает пороговое значение. Следует отметить, что в контексте настоящего документа V2X-связь служит примером прямой связи между одним WTRU и другим WTRU (например, с использованием интерфейса РС5 ProSe). Это применимо также к другим видам связи между одним WTRU и другим WTRU (например, между беспилотными летательными аппаратами и т.п.).

[0080] Например, блоку WTRU может быть предоставлен новый интервал времени (например, таймер защиты конфиденциальности), который может быть приравнен к сроку действия ID L2 этого WTRU для осуществления одноадресной связи, и который может содержать параметры защиты конфиденциальности. Такие параметры могут также представлять собой выходные данные определенной функции (например, псевдослучайной функции). В соответствии с этим интервалом ID L2 блока WTRU должен быть изменен (и рандомизирован) в течение заданного периода времени, если все еще выполняется текущий сеанс. После изменения ID таймер может быть запушен повторно, вследствие чего в течение заданного периода времени ID L2 будет изменен еще раз. Этот процесс может повторяться до тех пор, пока проводится сеанс.

[0081] Как было указано выше, данные об изменении ID L2 какого-либо одного или обоих блоков WTRU (т.е. или какого-либо одного блока, или как источника, так и адресата) должны быть переданы на другой блок/блоки WTRU, задействованные в коммуникации. Может также возникнуть необходимость в оповещении блоков WTRU о значении нового ID L2. Кроме того, WTRU-источник может обновлять свой контекст безопасности и ID (ID KD-sess) контекста безопасности его одноранговым WTRU во время процедуры, используемой для обновления его ID L2. И наоборот, WTRU-источник может обновлять свой ID L2 во время процедуры, используемой для обновления его контекста безопасности (например, процедуры «Direct Link Rekeying» («Смена ключа прямого соединения»)). Поскольку в сеансе задействовано два блока WTRU (т.е. источник и адресат) и используется два ID L2, в случае необходимости оба ID L2 должны быть изменены одновременно, и каждый WTRU должен быть проинформирован о том, что другой WTRU изменил свой ID L2. Новые ID L2 источника и адресата, связанные с текущим сеансом, могут быть изменены независимо друг от друга, т.е. один после другого или одновременно в течение одной и той же процедуры.

[0082] В некоторых примерах более чем одно событие может запустить регенерацию ID L2 и его обновление одноранговым WTRU. Например, такую регенерацию и обновление может запустить истечение времени таймера, получение значения нового ID L2 с однорангового WTRU, обновление идентификатора соответствующего приложения, запрос с однорангового WTRU, изменение контекста связи или другие события. Высокоуровневый вид и примеры реализации способов, раскрытые ниже, подробно описаны в привязке к таймеру защиты в иллюстративных целях, однако следует понимать, что может быть применено любое из триггерных событий, перечисленных выше, или любое другое подходящее триггерное событие.

[0083] В некоторых примерах между WTRU-источником и WTRU-адресатом может быть предусмотрен «ретрансляционный» блок WTRU. Этот «ретранслятор» не показан на различных фигурах и не описан в настоящем документе. Однако для осуществления связи с использованием ретрансляционного блока WTRU могут быть применены те же процедуры, что описаны в последующих подразделах; при этом ретранслятор используется только для пересылки (например, без перекодировки) сообщений между WTRU-источником и WTRU-адресатом.

[0084] Как было указано выше, в некоторых вариантах осуществления настоящего изобретения блок WTRU, проводящий множество сеансов, который использует один и тот же ID L2, должен обновлять все свои сеансы/одноранговые блоки одновременно (или в течение заданного, например, короткого отрезка времени). В некоторых вариантах осуществления настоящего изобретения во время каждого сеанса блок WTRU может быть вынужден по-прежнему принимать трафик со своим старым ID L2 до тех пор, пока изменение ID L2 не будет подтверждено его одноранговым WTRU. Это может сделать механизм изменения ID L2 неэффективным, и потенциально может привести к генерированию множества обменов сообщениями, например, потому, что все блоки WTRU должны периодически менять свой ID L2. Следовательно, для упрощения процедуры обновления ID L2 и устранения или минимизации воздействия на другие сеансы в настоящем документе показано, что в некоторых вариантах осуществления заявленного изобретения блок WTRU, реализующий поддержку конфиденциальности, может использовать для каждого сеанса разные ID L2. Иначе говоря, в таком впервые раскрытом варианте осуществления каждый сеанс одноадресной связи с разными одноранговыми WTRU будет использовать иной ID L2 источника. Кроме того, каждый сеанс связи с одним и тем же одноранговым WTRU может соотноситься только с одним приложением. Кроме того, все приложения из числа множества приложений, выполняемых в WTRU-источнике/адресате, могут использовать отдельные сеансы.

[0085] На фиг. 3 представлена схема 300 последовательности операций, иллюстрирующая высокоуровневый вид одного из примеров изменения ID L2 запрашивающего WTRU/WTRU-источника 380 и, в необязательном варианте, изменения ID L2 однорангового WTRU/WTRU-адресата/целевого WTRU 390, которые могут осуществляться одновременно.

[0086] На начальной стадии 301, показанной на фиг. 3, блокам WTRU предоставляются особые параметры конфиденциальности, например, значение таймера защиты, значение начального числа для генерирования ID L2, значение начального числа для генерирования таймера защиты и тому подобное. Также предоставляются политики конфиденциальности, которые указывают на то, какие способы могут быть использованы, и могут ли они быть использованы для одного блока WTRU или для обоих блоков WTRU, например: защита конфиденциальности включена/отключена; защита только ID L2; защита L2 ID + ID KD-sess и т.п. Такая инициирующая информация может быть предоставлена функциональным блоком управления (CF) сервера приложений (AS) V2X, или же указанные параметры могут быть предварительно предусмотрены в блоке WTRU (например, либо в аппаратуре мобильной связи (ME), либо в универсальной карте с интегральной схемой (UICC)). Эти параметры могут предоставляться в расчете на каждый WTRU (например, для использования конкретным блоком WTRU при осуществлении любой прямой связи ProSe/V2X) или в расчете на ID каждого приложения V2X (например, идентификатор приложения интеллектуальных транспортных систем (ITS-AID) или идентификатор поставщика услуг (PSID)) (например, для использования конкретным приложением V2X при осуществлении любой прямой связи ProSe/V2X). На начальной стадии 302, показанной на фиг. 3, между WTRU-источником и одноранговым WTRU (обозначенным на фиг. 3 как UE) устанавливается РС5-связь. Одноранговому WTRU могут быть предоставлены особые параметры обеспечения конфиденциальности (согласно описанию, представленному выше) блока WTRU-источника, например, во время организации сеанса (и наоборот). Политики конфиденциальности, полученные одноранговым WTRU, могут быть сопоставлены с политиками, предусмотренными для однорангового WTRU, и может быть выбран способ защиты конфиденциальности, соответствующий высшему порядку. Блоку WTRU-источнику могут быть предоставлены особые параметры обеспечения конфиденциальности (согласно описанию, представленному выше) однорангового WTRU, например, во время установления связи. Стадии 301 и 302, показанные на фиг. 3, иллюстрируют процедуру установления РС5-связи.

[0087] На стадиях 303 А и 303 В, показанных на фиг. 3, осуществляется запуск таймера защиты блока WTRU-источника (и необязательно однорангового WTRU). На стадии 304, показанной на фиг. 3, продолжается осуществление связи между WTRU-источником и одноранговым WTRU с использованием ID #1 L2 источника (и ID #1 L2 однорангового блока) и ID #1 KD-sess. На стадиях 305 А и 305 В, показанных на фиг. 3, может произойти истечение времени таймера защиты. На стадии 305 А1 блок WTRU-источник 380 может применить выбранную политику конфиденциальности к текущему сеансу (исходя в данном случае из того, что выбранная для применения политика представляет собой конфиденциальность ID L2 + ID KD-sess для обоих устройств); WTRU-источник генерирует новый ID L2 источника (например, ID #2 L2 источника) или получает его иным образом (например, с верхнего уровня), а также новую часть ID сеанса (например, MSB идентификатора (ID) #2 KD-sess). Новый ID L2 и новый MSB идентификатора (ID) #2 KD-sess соотносятся с текущим ID L2 источника и текущим MSB идентификатора (ID) KD-sess; используемыми для данного сеанса и локально сохраненными вместе с текущим ID. Текущий ID L2 источника (ID #1 L2 источника) и, возможно, ID сеанса (ID #1 KD-sess) по-прежнему используются в данный момент времени для идентификации продолжающегося сеанса. WTRU-источник передает новый ID L2 в новом IE ID L2 и, возможно, новый MSB идентификатора (ID) KD-sess в новом MSB IE ID сеанса на одноранговый WTRU (например, с использованием одного их способов, описанных в настоящем документе), или же одноранговый WTRU сам регенерирует ID L2 источника, идентичный тому, который был получен WTRU-источником (например, с использованием способа, описанного в настоящем документе). Следует отметить, что в последнем случае обновление ID KD-sess может оказаться ненужным, поскольку между одноранговыми WTRU не происходит никакого обмена сообщениями для обеспечения конфиденциальности. В некоторых вариантах осуществления настоящего изобретения в обоих блоках WTRU могут одновременно выполняться одни и те же операции в рамках одной и той же процедуры с целью изменения их ID L2 и, потенциально, ID сеанса. Таймер защиты представляет собой лишь один из примеров триггера для изменения ID L2 и ID сеанса. ID L2 и ID сеанса могут также генерироваться и затем передаваться на другой блок WTRU, например, в следующих случаях: если WTRU принимает новый ID L2 источника с однорангового WTRU, например, согласно описанию, представленному в настоящем документе; если WTRU перемещается к новую географическую область; если WTRU получает новые параметры и/или политики конфиденциальности с функционального блока управления (CF) V2X или сервера приложений (AS) V2X; или когда UE получает запрос с однорангового блока на запуск процедуры обеспечения конфиденциальности, например, согласно описанию, представленному в настоящем документе.

[0088] В некоторых вариантах осуществления настоящего изобретения предусмотрено, что если инициировано изменение ID L2 уровня V2X, например, с помощью таймера, запроса с однорангового блока и т.п., то уровень V2X может сообщить на верхний уровень/проинформировать его о предстоящем изменении идентификатора, например, в целях синхронизации. Верхний уровень может передать ответ с новым идентификатором верхнего уровня, который может быть передан вместе с новым ID L2 на одноранговый WTRU. В некоторых вариантах осуществления настоящего изобретения связь между уровнем V2X и верхним уровнем усовершенствована, что обеспечивает возможность передачи такой информации, например, с помощью сигнализации с уровня V2X на приложение и ответа, пересылаемого приложением на уровень V2X.

[0089] На стадиях 306 А и 306 В выполняется синхронизация/передача новых ID L2 источника (и необязательно однорангового блока) и ID сеанса через уровни обоих блоков WTRU для осуществления связи через интерфейс РС5. Такая синхронизация/передача представляет собой, по существу, взаимодействие между уровнями (например, компонентами и/или событиями и/или функциями) частей приложения V2X вне зависимости от их месторасположения с тем, чтобы обеспечить обновление всех таких компонентов (аппаратных и/или программных средств), опирающихся на информацию об обновленных ID L2, самыми последними значениями. Верхний уровень может быть оповещен о том, какой ID L2 используется, а также об уровне AS, который использует ID L2 при осуществлении связи через интерфейс РС5. После синхронизации/передачи нового ID L2 источника этот новый ID L2 источника (#2) и, возможно, ID сеанса (например, ID #2 KD-sess) будут использованы для текущего сеанса. Если был синхронизирован новый ID #2 L2 однорангового блока, он также будет использован для текущего сеанса, как на стадии 306 А1. На стадиях 307 А и 307 В осуществляется повторный запуск таймера защиты в WTRU-источнике (и, в необязательном варианте, в одноранговом WTRU).

[0090] Некоторые подходы к обновлению идентификаторов (ID) L2 и ID сеанса, связного с текущим сеансом (например, стадия 305 А1, проиллюстрированная и описанная в привязке к фиг. 3) включают в себя последующие способы и детально описаны далее по тексту.