Настоящая заявка испрашивает приоритет заявки на выдачу патента Китая No. 201910470895.8, которая подана в патентное ведомство Китая 31 мая 2019 г. под названием «СПОСОБ И УСТРОЙСТВО ПОЛУЧЕНИЯ КОНТЕКСТА БЕЗОПАСНОСТИ И СИСТЕМА СВЯЗИ» ("SECURITY CONTEXT OBTAINING METHOD AND APPARATUS, AND COMMUNICATIONS SYSTEM"), и которая включена сюда посредством ссылки во всей своей полноте.

Область техники, к которой относится изобретение

Настоящее изобретение относится к области связи и, более конкретно, к способу и устройству получения контекста безопасности и к системе связи.

Уровень техники

В сценарии связи 5-го поколения (5th generation, 5G), поскольку пользовательское устройство движется, сетевые устройства, обслуживающие это пользовательское устройство, меняются. В одном из возможных сценариев переключения связи пользовательское устройство переключается от связи в системе связи 4-го поколения (4th generation, 4G) на связь в системе связи 5G. В таком сценарии переключения пользовательское устройство переключается от связи с устройством доступа в сеть 4G на связь с устройством доступа в сеть 5G, и от связи с устройством опорной сети 4G на связь с устройством опорной сети 5G. Процедура переключения связи между устройствами опорных сетей связи содержит переключение между элементами опорных сетей связи, предоставляющими сервис управления мобильностью для пользовательского устройства, другими словами, переключение между узлом управления мобильностью (mobility management entity, MME) в системе связи 4G к функции управления доступом и мобильностью (access and mobility management function, AMF) в системе связи 5G.

В существующем сценарии переключения связи пользовательского устройства из системы связи 4G в систему связи 5G, в дополнение к функции AMF (первой функции AMF), выбранной узлом MME, система связи 5G далее содержит функцию AMF (вторую функцию AMF), сохраняющую контекст безопасности рассматриваемой пользовательского устройства. В таком случае, то, каким именно образом первая функция AMF будет получать контекст безопасности для пользовательского устройства от второй функции AMF, становится насущной проблемой, которую необходимо решать.

Раскрытие сущности изобретения

Настоящая заявка предлагает способ и устройство получения контекста безопасности и соответствующую систему связи. Целостность второго сообщения запроса регистрации, переданного первой функцией AMF в адрес второй функции AMF, защищена на основе первоначального (собственного) контекста безопасности между пользовательским устройством и второй функцией AMF, так что эта вторая функция AMF может удостовериться в целостности второго сообщения запроса регистрации на основе первоначального (собственного) контекста безопасности между пользовательским устройством и этой второй функцией AMF, с целью повысить вероятность того, что вторая функция AMF успешно удостоверяет второе сообщение запроса регистрации. Если удостоверение прошло успешно, первая функция AMF может успешно получить контекст безопасности рассматриваемой пользовательского устройства от второй функции AMF.

Согласно первому аспекту, предложен способ получения контекста безопасности. Этот способ содержит: первая функция управления доступом и мобильностью (AMF) принимает первое сообщение запроса регистрации, переданное пользовательским устройством, где это первое сообщение запроса регистрации несет второе сообщение запроса регистрации, целостность этого второго сообщения запроса регистрации защищена с использованием первого контекста безопасности, этот первый контекст безопасности представляет собой первоначальный (собственный) контекст безопасности между рассматриваемой пользовательским устройством и второй функцией AMF, и первая функция AMF представляет собой функцию AMF, предоставляющую сервис управления доступом и мобильностью для пользовательского устройства после переключения связи пользовательского устройства из системы связи 4G в систему связи 5G. Первая функция AMF передает второе сообщение запроса регистрации в адрес второй функции AMF. Эта вторая функция AMF удостоверяется в целостности второго сообщения запроса регистрации. Если вторая функция AMF успешно удостоверяется в целостности второго сообщения запроса регистрации, эта вторая функция AMF передает контекст безопасности указанной пользовательского устройства в адрес первой функции AMF.

Согласно способу получения контекста безопасности, предлагаемому в этом варианте настоящей заявки, когда связь пользовательского устройства переключается из системы связи 4G в систему связи 5G, контекст безопасности пользовательского устройства изначально сохраняют в этом пользовательском устройстве и в устройстве второй функции AMF до переключения. После переключения связи пользовательского устройства из системы связи 4G в систему связи 5G, первая функция AMF предоставляет сервис управления доступом и мобильностью для этого пользовательского устройства. Первой функции AMF необходимо получить контекст безопасности пользовательского устройства от второй функции AMF. В частности, после приема команды переключения связи, пользовательское устройство может осуществлять защиту целостности четвертого сообщения запроса регистрации на основе сохраняемого у себя первоначального (собственного) контекста безопасности между этой пользовательским устройством и второй функцией AMF, генерацию второго сообщения запроса регистрации, добавление этого второго сообщения запроса регистрации к первому сообщению запроса регистрации, и передачу первого сообщения запроса регистрации в адрес первой функции AMF. При таком подходе, эта первая функция AMF может передать второе сообщение запроса регистрации в адрес второй функции AMF, а эта вторая функция AMF может удостоверить целостность второго сообщения запроса регистрации. После успешного удостоверения целостности второго сообщения запроса регистрации, вторая функция AMF может возвратить контекст безопасности указанной пользовательского устройства в адрес первой функции AMF. Это может увеличить вероятность того, что первая функция AMF успешно получит контекст безопасности рассматриваемой пользовательского устройства от второй функции AMF.

С учетом первого аспекта, в некоторых вариантах осуществления этого первого аспекта, контекст безопасности пользовательского устройства может представлять собой: первый контекст безопасности или второй контекст безопасности, получаемый на основе первого контекста безопасности.

Согласно способу получения контекста безопасности, предлагаемому в этом варианте настоящей заявки, контекст безопасности пользовательского устройства может представлять собой первоначальный (собственный) контекст безопасности между пользовательским устройством и второй функцией AMF. В качестве альтернативы, когда вторая функция AMF осуществляет формирование ключа и генерирует новый ключ, контекст безопасности пользовательского устройства может представлять собой второй контекст безопасности, генерируемый посредством формирования ключа на основе первого контекста безопасности.

С учетом первого аспекта, в некоторых вариантах осуществления этого первого аспекта, процедура передачи первой функцией AMF второго сообщения запроса регистрации в адрес второй функции AMF содержит: Первая функция AMF передает запрос привлечения сервиса передачи контекста пользовательского устройства в адрес второй функции AMF, где этот запрос привлечения сервиса передачи контекста пользовательского устройства несет второе сообщение запроса регистрации.

Согласно способу получения контекста безопасности, предлагаемому в этом варианте настоящей заявки, второе сообщение запроса регистрации, передаваемое первой функцией AMF в адрес второй функции AMF, может быть передано в составе запроса привлечения сервиса передачи контекста пользовательского устройства, передаваемого первой функцией AMF в адрес второй функции AMF.

С учетом первого аспекта, в некоторых вариантах осуществления этого первого аспекта, процедура передачи второй функцией AMF контекста безопасности пользовательского устройства в адрес первой функции AMF содержит: Вторая функция AMF передает первое сообщение ответа в адрес первой функции AMF, где это первое сообщение ответа несет контекст безопасности рассматриваемой пользовательского устройства.

Согласно способу получения контекста безопасности, предлагаемому в этом варианте настоящей заявки, при возвращении контекста безопасности пользовательского устройства в адрес функции AMF, вторая функция AMF может передать первое сообщение ответа, несущее контекст безопасности этой пользовательского устройства, в адрес первой функции AMF.

С учетом первого аспекта, в некоторых вариантах осуществления этого первого аспекта, этот способ далее содержит: Когда первая функция AMF принимает сообщение, указывающее, что вторая функция AMF не смогла удостоверить целостность второго сообщения запроса регистрации, эта первая функция AMF продолжает использовать отображенный контекст безопасности или инициирует первоначальную аутентификацию соответствующей пользовательского устройства.

Согласно способу получения контекста безопасности, предлагаемому в этом варианте настоящей заявки, когда первой функции AMF не удалось получить контекст безопасности пользовательского устройства от второй функции AMF, эта первая функция AMF может продолжать использовать отображенный контекст безопасности, генерируемый посредством согласования с этой пользовательским устройством; или первая функция AMF может инициировать первоначальную аутентификацию рассматриваемой пользовательского устройства для генерации контекста безопасности между первой функцией AMF и этой пользовательским устройством.

С учетом первого аспекта, в некоторых вариантах осуществления этого первого аспекта, отображенный контекст безопасности получают на основе контекста безопасности между узлом MME управлением мобильностью и пользовательским устройством, и этот узел MME является сетевым элементов в системе связи 4G.

Согласно способу получения контекста безопасности, предлагаемому в этом варианте настоящей заявки, отображенный контекст безопасности представляет собой контекст безопасности, генерируемый пользовательским устройством и первой функцией AMF по отдельности путем формирования на основе контекста безопасности между этой пользовательским устройством и узлом MME.

С учетом первого аспекта, в некоторых вариантах осуществления этого первого аспекта, процедура удостоверения второй функцией AMF целостности второго сообщения запроса регистрации содержит: Вторая функция AMF удостоверяет целостность второго сообщения запроса регистрации на основе первоначального контекста безопасности между второй функцией AMF и рассматриваемой пользовательским устройством.

Согласно второму аспекту, предложен способ получения контекста безопасности. Этот способ содержит: Вторая функция управления доступом и мобильностью (AMF) принимает второе сообщение запроса регистрации, переданное первой функцией AMF, где целостность второго сообщения запроса регистрации защищена с использованием первого контекста безопасности, этот первый контекст безопасности является первоначальным контекстом безопасности между рассматриваемой пользовательским устройством и второй функцией AMF, и первая функция AMF является функцией AMF, представляющей сервис управления доступом и мобильностью для указанной пользовательского устройства после того, как эта пользовательское устройство переключилась от связи с системой связи 4G на связь с системой связи 5G. Вторая функция AMF удостоверяется в целостности второго сообщения запроса регистрации. Если вторая функция AMF успешно удостоверилась в целостности второго сообщения запроса регистрации, эта вторая функция AMF передает контекст безопасности рассматриваемой пользовательского устройства в адрес первой функции AMF.

Согласно способу получения контекста безопасности, предлагаемому в этом варианте настоящей заявки, когда пользовательское устройство переключается со связи в системе связи 4G на связь в системе связи 5G, контекст безопасности пользовательского устройства сохраняют в этом пользовательском устройстве и в устройстве второй функции AMF до переключения. После переключения пользовательского устройства со связи в системе связи 4G на связи в системе связи 5G, первая функция AMF предоставляет сервис управления доступом и мобильностью для этого пользовательского устройства. Первой функции AMF необходимо получить контекст безопасности пользовательского устройства от второй функции AMF. В частности, после приема команды на переключение связи пользовательское устройство может осуществить защиту целостности четвертого сообщения запроса регистрации на основе сохраняемого этой аппаратурой у себя первоначального (собственного) контекста безопасности между этой пользовательским устройством и второй функцией AMF, и затем генерировать указанное второе сообщение запроса регистрации. UE добавляет второе сообщение запроса регистрации к первому сообщению запроса регистрации, передаваемому в адрес первой функции AMF. При таком подходе, первая функция AMF может передать второе сообщение запроса регистрации в адрес второй функции AMF, и эта вторая функция AMF может удостовериться в целостности второго сообщения запроса регистрации. После успешного удостоверения целостности второго сообщения запроса регистрации, вторая функция AMF передает контекст безопасности указанной пользовательского устройства в адрес первой функции AMF. Это может повысить вероятность того, что первая функция AMF успешно получит контекст безопасности рассматриваемой пользовательского устройства от второй функции AMF.

С учетом второго аспекта, в некоторых вариантах осуществления этого второго аспекта, контекст безопасности пользовательского устройства содержит: первый контекст безопасности, или второй контекст безопасности, генерируемый посредством формирования ключа на основе первого контекста безопасности.

Согласно способу получения контекста безопасности, предлагаемому в этом варианте настоящей заявки, рассматриваемый контекст безопасности пользовательского устройства может представлять собой первоначальный контекст безопасности между пользовательским устройством и второй функцией AMF. В качестве альтернативы, когда вторая функция AMF осуществляет формирование ключа и генерирует новый ключ, контекст безопасности пользовательского устройства может представлять собой второй контекст безопасности, генерируемый посредством формирования ключа на основе первого контекста безопасности.

С учетом второго аспекта, в некоторых вариантах осуществления этого второго аспекта, процедура приема второй функцией AMF второго сообщения запроса регистрации, переданного первой функцией AMF, содержит: Вторая функция AMF принимает запрос привлечения сервиса передачи контекста пользовательского устройства, переданный первой функцией AMF, где этот запрос привлечения сервиса передачи контекста пользовательского устройства несет второе сообщение запроса регистрации.

Согласно способу получения контекста безопасности, предлагаемому в этом варианте настоящей заявки, второе сообщение запроса регистрации, переданное первой функцией AMF в адрес второй функции AMF, может быть передано в составе запроса привлечения сервиса передачи контекста пользовательского устройства, переданного первой функцией AMF в адрес второй функции AMF.

С учетом второго аспекта, в некоторых вариантах осуществления этого второго аспекта, процедура передачи второй функцией AMF контекста безопасности пользовательского устройства в адрес первой функции AMF содержит: Вторая функция AMF передает первое сообщение ответа в адрес первой функции AMF, где это первое сообщение ответа несет контекст безопасности пользовательского устройства.

Согласно способу получения контекста безопасности, предлагаемому в этом варианте настоящей заявки, при возвращении контекста безопасности пользовательского устройства в адрес первой функции AMF, вторая функция AMF может передать первое сообщение ответа, несущее контекст безопасности пользовательского устройства, в адрес первой функции AMF.

С учетом второго аспекта, в некоторых вариантах осуществления этого второго аспекта, процедура удостоверения второй функцией AMF целостности второго сообщения запроса регистрации содержит: Вторая функция AMF удостоверяет целостность второго сообщения запроса регистрации на основе первого контекста безопасности.

Согласно третьему аспекту, предложен способ получения контекста безопасности. Этот способ содержит: Пользовательское устройство определяет второе сообщение запроса регистрации и осуществляет защиту целостности второго сообщения запроса регистрации, где целостность второго сообщения запроса регистрации защищают с использованием первого контекста безопасности, и первый контекст безопасности представляет собой первоначальный (собственный) контекст безопасности между пользовательским устройством и второй функцией управления доступом и мобильностью AMF. Эта пользовательское устройство передает первое сообщение запроса регистрации в адрес первой функции управления доступом и мобильностью (AMF), где это первое сообщение запроса регистрации несет второе сообщение запроса регистрации, и первая функция AMF представляет собой функцию AMF, предоставляющую сервис управления доступом и мобильностью пользовательского устройства после того, как эта пользовательское устройство переключится от связи с системой связи 4G на связь с системой связи 5G.

Согласно способу получения контекста безопасности, предлагаемому в этом варианте настоящей заявки, когда пользовательское устройство переключается от связи с системой связи 4G на связь с системой связи 5G, контекст безопасности пользовательского устройства сохраняют посредством самой этой пользовательского устройства и в аппаратуре второй функции AMF перед переключением связи. После переключения пользовательского устройства со связи с системой связи 4G на связь с системой связи 5G первая функция AMF предоставляет сервис управления доступом и мобильностью для этого пользовательского устройства. Первой функции AMF необходимо получить контекст безопасности указанной пользовательского устройства от второй функции AMF. В частности, после приема команды на переключение связи, пользовательское устройство может осуществить защиту целостности четвертого сообщения запроса регистрации на основе сохраняемого у себя первоначального (собственного) контекста безопасности между этой пользовательским устройством и второй функцией AMF, и затем генерировать второе сообщение запроса регистрации. UE добавляет второе сообщение запроса регистрации к первому сообщению запроса регистрации, передаваемому в адрес первой функции AMF. При таком подходе, первая функция AMF может передать второе сообщение запроса регистрации в адрес второй функции AMF, и эта вторая функция AMF может удостоверить целостность второго сообщения запроса регистрации. После успешного удостоверения целостности второго сообщения запроса регистрации, вторая функция AMF может вернуть контекст безопасности пользовательского устройства в адрес первой функции AMF. Это может повысить вероятность того, что первая функция успешно получит контекст безопасности пользовательского устройства от второй функции AMF.

С учетом третьего аспекта, в некоторых вариантах осуществления этого третьего аспекта, способ далее содержит: если принято сообщение с командой режима безопасности слоя без доступа (non-access stratum security mode command (NAS SMC)), переданное первой функцией AMF, выполнение удостоверения целостности этой команды NAS SMC; и если это удостоверение прошло успешно, передачу этого сообщения командой режима безопасности слоя без доступа в адрес первой функции AMF.

Согласно способу получения контекста безопасности, предлагаемому в этом варианте настоящей заявки, если пользовательское устройство принимает сообщение с командой NAS SMC, переданное первой функцией AMF, и эта пользовательское устройство успешно удостоверяет принятое сообщение NAS SMC, указанная пользовательское устройство передает сообщение завершения режима безопасности для слоя без доступа в адрес первой функции AMF.

Согласно четвертому аспекту, предложен способ получения контекста безопасности. Этот способ содержит: Первая функция управления доступом и мобильностью (AMF) принимает первое сообщение запроса регистрации, переданное пользовательским устройством, где это первое сообщение запроса регистрации несет второе сообщение запроса регистрации, целостность второго сообщения запроса регистрации защищена с использованием первого контекста безопасности, первый контекст безопасности представляет собой первоначальный (собственный) контекст безопасности между рассматриваемой пользовательским устройством и второй функцией AMF, и первая функция AMF представляет собой функцию AMF, предоставляющую сервис управления доступом и мобильностью для пользовательского устройства после переключения этой пользовательского устройства от связи в системе связи 4G на связь в системе связи 5G. Первая функция AMF передает второе сообщение запроса регистрации в адрес второй функции AMF. Если вторая функция AMF успешно удостоверяет целостность второго сообщения запроса регистрации, первая функция AMF принимает контекст безопасности пользовательского устройства, переданный второй функцией AMF.

Согласно способу получения контекста безопасности, предлагаемому в этом варианте настоящей заявки, когда пользовательское устройство переключается из системы связи 4G в систему связи 5G, контекст безопасности пользовательского устройства сохраняется этой пользовательским устройством и второй функцией AMF прежде переключения. После переключения связи пользовательского устройства из системы связи 4G в систему связи 5G, первая функция AMF предоставляет сервис управления доступом и мобильностью для этого пользовательского устройства. Первой функции AMF необходимо получить контекст безопасности рассматриваемой пользовательского устройства от второй функции AMF. В частности, после приема команды на переключение связи, пользовательское устройство может осуществить защиту целостности четвертого сообщения запроса регистрации на основе изначально сохраняемого контекста безопасности между этой пользовательским устройством и второй функцией AMF, и затем генерировать второе сообщение запроса регистрации. UE добавляет второе сообщение запроса регистрации к первому сообщению запроса регистрации, передаваемому в адрес первой функции AMF. При таком подходе, первая функция AMF может передать второе сообщение запроса регистрации в адрес второй функции AMF, а эта вторая функция AMF может удостовериться в целостности этого второго сообщения запроса регистрации. После успешного удостоверения целостности второго сообщения запроса регистрации, вторая функция AMF может возвратить контекст безопасности рассматриваемой пользовательского устройства в адрес первой функции AMF. Это может повысить вероятность того, что первая функция AMF успешно получит контекст безопасности этой пользовательского устройства от второй функции AMF.

С учетом четвертого аспекта, в некоторых вариантах осуществления этого четвертого аспекта, контекст безопасности пользовательского устройства содержит: первый контекст безопасности, или второй контекст безопасности, генерируемый посредством формирования ключа на основе первого контекста безопасности.

Согласно способу получения контекста безопасности, предлагаемому в этом варианте настоящей заявки, контекст безопасности пользовательского устройства может представлять собой первоначальный контекст безопасности между этой пользовательским устройством и второй функцией AMF. В качестве альтернативы, когда вторая функция AMF осуществляет формирование ключа и генерирует новый ключ, контекст безопасности пользовательского устройства может представлять собой второй контекст безопасности, генерируемый посредством формирования ключа на основе первого контекста безопасности.

С учетом четвертого аспекта, в некоторых вариантах осуществления этого четвертого аспекта, процедура передачи первой функцией AMF второго сообщения запроса регистрации в адрес второй функции AMF содержит: Первая функция AMF передает запрос привлечения сервиса передачи контекста пользовательского устройства в адрес второй функции AMF, где этот запрос привлечения сервиса передачи контекста пользовательского устройства несет второе сообщение запроса регистрации.

Согласно способу получения контекста безопасности, предлагаемому в этом варианте настоящей заявки, второе сообщение запроса регистрации, переданное первой функции AMF в адрес второй функции AMF, может быть передано в составе запроса привлечения сервиса передачи контекста пользовательского устройства, передаваемого первой функцией AMF в адрес второй функции AMF.

С учетом четвертого аспекта, в некоторых вариантах осуществления этого четвертого аспекта, процедура приема первой функцией AMF контекста безопасности пользовательского устройства, переданного второй функцией AMF, содержит: Первая функция AMF принимает первое сообщение ответа, переданное второй функцией AMF, где это первое сообщение ответа несет контекст безопасности пользовательского устройства.

Согласно способу получения контекста безопасности, предлагаемому в этом варианте настоящей заявки, при возвращении контекста безопасности пользовательского устройства в адрес первой функции AMF, вторая функция AMF может передать первое сообщение ответа, несущее этот контекст безопасности пользовательского устройства, в адрес первой функции AMF.

С учетом четвертого аспекта, в некоторых вариантах осуществления этого четвертого аспекта, способ далее содержит: Когда первая функция AMF принимает сообщение, указывающее, что вторая функция AMF не смогла удостовериться в целостности второго сообщения запроса регистрации, эта первая функция AMF продолжает использовать отображенный контекст безопасности или инициирует первоначальную аутентификацию для рассматриваемой пользовательского устройства.

Согласно способу получения контекста безопасности, предлагаемому в этом варианте настоящей заявки, когда первой функции AMF не удалось получить контекст безопасности пользовательского устройства от второй функции AMF, эта первая функция AMF может продолжить использовать отображенный контекст безопасности, генерируемый посредством согласования с этой пользовательским устройством; или первая функция AMF может инициировать первоначальную аутентификацию для указанной пользовательского устройства с целью генерации контекста безопасности между первой функцией AMF и этой пользовательским устройством.

С учетом четвертого аспекта, в некоторых вариантах осуществления этого четвертого аспекта, отображенный контекст безопасности получают на основе контекста безопасности между узлом управления мобильностью (MME) и пользовательским устройством, здесь узел MME представляет собой сетевой элемент в системе связи 4G.

Согласно способу получения контекста безопасности, предлагаемому в этом варианте настоящей заявки, отображенный контекст безопасности представляет собой контекст безопасности, генерируемый пользовательским устройством и первой функцией AMF по отдельности посредством формирования на основе контекста безопасности между этой пользовательским устройством и узлом MME.

Согласно пятому аспекту, предложен способ получения контекста безопасности. Этот способ содержит: Первая функция управления доступом и мобильностью (AMF) передает запрос привлечения сервиса передачи контекста пользовательского устройства в адрес второй функции AMF, где этот запрос привлечения сервиса передачи контекста пользовательского устройства используется для получения контекста безопасности пользовательского устройства, запрос привлечения сервиса передачи контекста пользовательского устройства несет информацию указания, эта информация указания используется для указания, что рассматриваемая пользовательское устройство удостоверена, и первая функция AMF представляет собой функцию AMF, предоставляющую сервис управления доступом и мобильностью для пользовательского устройства после переключения связи этой пользовательского устройства из системы связи 4G в систему связи 5G. Первая функция AMF принимает второе сообщение ответа, переданное второй функцией AMF, где это второе сообщение ответа несет контекст безопасности этой пользовательского устройства.

Согласно способу получения контекста безопасности, предлагаемому в этом варианте настоящей заявки, запрос привлечения сервиса передачи контекста пользовательского устройства, переданный первой функцией AMF в адрес второй функции AMF, несет информацию указания, указывающую, что UE удостоверена. Это может избежать ситуации, когда вторая функция AMF не смогла верифицировать аппаратуру UE и не передала контекст безопасности этой UE в адрес первой функции AMF, и повысить вероятность того, что первая функция AMF успешно получит контекст безопасности пользовательского устройства от второй функции AMF.

С учетом пятого аспекта, в некоторых вариантах осуществления этого пятого аспекта, процедура использования информации указания для указания, что пользовательское устройство удостоверена, содержит: Информацию указания используют для указания, что целостность сообщения запроса регистрации успешно удостоверена, где сообщение запроса регистрации принято первой функцией AMF от указанной пользовательского устройства.

Согласно способу получения контекста безопасности, предлагаемому в этом варианте настоящей заявки, информация указания, переданная первой функцией AMF в адрес второй функции AMF и указывающая, что UE удостоверена, может быть использована первой функцией AMF для извещения второй функции AMF, что целостность сообщения запроса регистрации, переданного аппаратуре UE, успешно удостоверена. Это предоставляет гибкое возможное решение для указания, что UE удостоверена.

С учетом пятого аспекта, в некоторых вариантах осуществления этого пятого аспекта, прежде чем первая функция AMF передаст запрос привлечения сервиса передачи контекста пользовательского устройства в адрес второй функции AMF, способ далее содержит: Первая функция AMF успешно удостоверяет защиту целостности для сообщения запроса регистрации, где это сообщение запроса регистрации принимается первой функцией AMF от рассматриваемой пользовательского устройства; и/или первая функция AMF определяет, что это сообщение запроса регистрации представляет собой сообщение запроса регистрации, переданное пользовательским устройством после переключения связи этой пользовательского устройства из системы связи 4G в систему связи 5G.

Согласно способу получения контекста безопасности, предлагаемому в этом варианте настоящей заявки, первая функция AMF определяет, на основе результата, указывающего, что сообщение запроса регистрации успешно удостоверено, и/или на основе того, что принятое сообщение запроса регистрации представляет собой сообщение запроса регистрации, переданное пользовательским устройством после переключения связи этой пользовательского устройства из системы связи 4G в систему связи 5G, что этот запрос привлечения сервиса передачи контекста пользовательского устройства может быть передан в адрес второй функции AMF.

С учетом пятого аспекта, в некоторых вариантах осуществления этого пятого аспекта, запрос привлечения сервиса передачи контекста пользовательского устройства несет идентификатор пользовательского устройства.

Согласно способу получения контекста безопасности, предлагаемому в этом варианте настоящей заявки, чтобы позволить второй функции AMF определить, что первая функция AMF нуждается в получении контекста безопасности для пользовательского устройства, первая функция AMF добавляет идентификатор этой пользовательского устройства к запросу привлечения сервиса передачи контекста.

С учетом пятого аспекта, в некоторых вариантах осуществления этого пятого аспекта, запрос привлечения сервиса передачи контекста пользовательского устройства несет номер слоя без доступа восходящей линии (uplink non-access stratum count (UL NAS COUNT)) для рассматриваемой пользовательского устройства.

Согласно способу получения контекста безопасности, предлагаемому в этом варианте настоящей заявки, чтобы позволить второй функции AMF определить номер UL NAS COUNT, первая функция AMF может добавить номер UL NAS COUNT к запросу привлечения сервиса передачи контекста.

С учетом пятого аспекта, в некоторых вариантах осуществления этого пятого аспекта, то, что запрос привлечения сервиса передачи контекста пользовательского устройства несет номер UL NAS COUNT, содержит: Запрос привлечения сервиса передачи контекста пользовательского устройства несет незашифрованное сообщение запроса регистрации, где это незашифрованное сообщение запроса регистрации содержит номер UL NAS COUNT, и это сообщение запроса регистрации принимается первой функцией AMF от пользовательского устройства.

Согласно способу получения контекста безопасности, предлагаемому в этом варианте настоящей заявки, то, что запрос привлечения сервиса передачи контекста пользовательского устройства несет номер UL NAS COUNT, может быть реализовано путем передачи незашифрованного сообщения запроса регистрации в составе этого запроса привлечения сервиса передачи контекста пользовательского устройства, где незашифрованное сообщение запроса регистрации содержит номер UL NAS COUNT. Это предлагает гибкий вариант решения для передачи первой функцией AMF номера UL NAS COUNT в адрес второй функции AMF.

Согласно шестому аспекту, предложен способ получения контекста безопасности. Этот способ содержит: Вторая функция управления доступом и мобильностью (AMF) принимает запрос привлечения сервиса передачи контекста пользовательского устройства, переданный первой функцией AMF, где этот запрос привлечения сервиса передачи контекста пользовательского устройства используется для получения контекста безопасности рассматриваемой пользовательского устройства, этот запрос привлечения сервиса передачи контекста пользовательского устройства несет информацию указания, эта информация указания используется для указания, что соответствующая пользовательское устройство удостоверена, и первая функция AMF представляет собой функцию AMF, предоставляющую сервис управления доступом и мобильностью для пользовательского устройства после того, как связь этой пользовательского устройства переключилась из системы связи 4G в систему связи 5G. Вторая функция AMF передает второе сообщение ответа в адрес первой функции AMF, где это второе сообщение ответа несет контекст безопасности пользовательского устройства.

Согласно способу получения контекста безопасности, предлагаемому в этом варианте настоящей заявки, запрос привлечения сервиса передачи контекста пользовательского устройства, переданный первой функцией AMF и принятый второй функцией AMF, несет информацию указания, указывающую, что удостоверение UE прошло успешно. На основе этой информации указания, вторая функция AMF не имеет необходимости проверять аппаратуру UE. Это может избежать ситуации, когда вторая функция AMF не смогла проверить аппаратуру UE и не передала контекст безопасности этого оборудования UE в адрес первой функции AMF, и повысить вероятность того, что первая функция AMF успешно получает контекст безопасности пользовательского устройства от второй функции AMF.

С учетом шестого аспекта, в некоторых вариантах осуществления этого шестого аспекта, то, что информация указания используется для указания того, что пользовательское устройство удостоверена, содержит: Информация указания используется для указания того, что целостность сообщения запроса регистрации успешно удостоверена, где это сообщение запроса регистрации принимается первой функцией AMF от пользовательского устройства.

Согласно способу получения контекста безопасности, предлагаемому в этом варианте настоящей заявки, информация указания, переданная первой функцией AMF, принятая второй функцией AMF и указывающая, что UE удостоверена, может быть использована первой функцией AMF для оповещения второй функции AMF, что целостность сообщения запроса регистрации, переданного этой аппаратуре UE, успешно удостоверена. Это предлагает гибкое возможное решение для указания, что UE удостоверена.

С учетом шестого аспекта, в некоторых вариантах осуществления этого шестого аспекта, запрос привлечения сервиса передачи контекста пользовательского устройства несет идентификатор пользовательского устройства.

Согласно способу получения контекста безопасности, предлагаемому в этом варианте настоящей заявки, на основе идентификатора пользовательского устройства, передаваемого в запросе привлечения сервиса передачи контекста, вторая функция AMF может определить, что первой функции AMF необходимо получить контекст безопасности пользовательского устройства.

С учетом шестого аспекта, в некоторых вариантах осуществления этого шестого аспекта, запрос привлечения сервиса передачи контекста пользовательского устройства несет номер слоя без доступа восходящей линии (UL NAS COUNT) для рассматриваемой пользовательского устройства.

Согласно способу получения контекста безопасности, предлагаемому в этом варианте настоящей заявки, вторая функция AMF может определить номер UL NAS COUNT на основе номера UL NAS COUNT, передаваемого в запросе привлечения сервиса передачи контекста.

С учетом шестого аспекта, в некоторых вариантах осуществления этого шестого аспекта, то, что запрос привлечения сервиса передачи контекста пользовательского устройства несет номер UL NAS COUNT, содержит: Запрос привлечения сервиса передачи контекста пользовательского устройства несет незашифрованное сообщение запроса регистрации, где это незашифрованное сообщение запроса регистрации содержит номер UL NAS COUNT, и это сообщение запроса регистрации принимается первой функцией AMF от рассматриваемой пользовательского устройства.

Согласно способу получения контекста безопасности, предлагаемому в этом варианте настоящей заявки, то, что запрос привлечения сервиса передачи контекста пользовательского устройства несет номер UL NAS COUNT, может быть реализовано посредством передачи незашифрованного сообщения запроса регистрации в составе запроса привлечения сервиса передачи контекста пользовательского устройства, где это незашифрованное сообщение запроса регистрации содержит номер UL NAS COUNT. Это предлагает гибкое возможное решение, чтобы первая функция AMF передавала номер UL NAS COUNT в адрес второй функции AMF.

С учетом шестого аспекта, в некоторых вариантах осуществления этого шестого аспекта, способ далее содержит: Вторая функция AMF осуществляет формирование ключа на основе номера UL NAS COUNT.

Согласно способу получения контекста безопасности, предлагаемому в этом варианте настоящей заявки, вторая функция AMF может осуществить формирование ключа на основе принятого номера UL NAS COUNT.

Согласно седьмому аспекту, предложена система связи. Эта система связи содержит первую функцию AMF и вторую функцию AMF, которые могут быть конфигурированы для осуществления операций, выполняемых первой функции AMF и второй функцией AMF согласно первому аспекту или какому-либо из возможных вариантов осуществления первого аспекта. В частности, аппаратура связи может содержать соответствующий компонент (средство), конфигурированный для осуществления этапов или функций, описываемых согласно первому аспекту или какому-либо из возможных вариантов осуществления первого аспекта, и этот компонент может представлять собой первую функцию AMF и вторую функцию AMF согласно первому аспекту, либо кристаллы интегральных схем (чипы) или функциональные модули внутри этих первой функции AMF и второй функции AMF согласно первому аспекту. Эти этапы или функции могут быть реализованы посредством программного обеспечения, аппаратуры или комбинации аппаратуры и программного обеспечения.

Согласно восьмому аспекту, предложена аппаратура для получения контекста безопасности. Эта аппаратура может быть конфигурирована для осуществления операции, выполняемой первой функцией AMF согласно пятому аспекту, четвертому аспекту или какому-либо из возможных вариантов осуществления четвертого аспекта. В частности, аппаратура для получения контекста безопасности может содержать соответствующий компонент (средство), конфигурированный для осуществления этапов или функций, описываемых согласно пятому аспекту, четвертому аспекту или какому-либо из возможных вариантов осуществления первого аспекта или возможных вариантов осуществления четвертого аспекта, и этот компонент может представлять собой первую функцию AMF согласно четвертому и пятому аспектам, либо кристалл интегральной схемы (чип) внутри первой функции AMF согласно четвертому и пятому аспектам. Эти этапы или функции могут быть реализованы посредством программного обеспечения, аппаратуры или комбинации аппаратуры и программного обеспечения.

Согласно девятому аспекту, предложена аппаратура для получения контекста безопасности. Эта аппаратура может быть конфигурирована для осуществления операций выполняемых второй функцией AMF согласно второму аспекту, шестому аспекту, какому-либо из возможных вариантов осуществления второго аспекта или какому-либо из возможных вариантов осуществления шестого аспекта. В частности, аппаратура для получения контекста безопасности может содержать соответствующий компонент (средство), конфигурированный для выполнения этапов или функций, описываемых согласно второму аспекту, шестому аспекту, какому-либо из возможных вариантов осуществления второго аспекта или какому-либо из возможных вариантов осуществления шестого аспекта, и этот компонент может представлять собой вторую функцию AMF согласно второму и шестому аспектам, либо кристалл интегральной схемы (чип) или функциональный модуль внутри второй функции AMF согласно второму и шестому аспектам. Эти этапы или функции могут быть реализованы посредством программного обеспечения, аппаратуры или комбинации аппаратуры и программного обеспечения.

Согласно десятому аспекту, предложена аппаратура для получения контекста безопасности. Эта аппаратура может быть конфигурирована для осуществления операций, выполняемых пользовательским устройством согласно третьему аспекту. В частности, аппаратура для получения контекста безопасности может содержать соответствующий компонент (средство), конфигурированный для осуществления этапов или функций, описываемых согласно третьему аспекту, и этот компонент может представлять собой пользовательское устройство согласно третьему аспекту, либо кристалл (чип) интегральной схемы или функциональный модуль в абонентской аппаратуре согласно третьему аспекту. Эти этапы или функции могут быть реализованы посредством программного обеспечения, аппаратуры или комбинации аппаратуры и программного обеспечения.

Согласно одиннадцатому аспекту, предложено устройство связи, содержащее процессор, приемопередатчик и запоминающее устройство. Это запоминающее устройство конфигурировано для сохранения компьютерной программы. Приемопередатчик конфигурирован для осуществления этапов передачи и приема в аппаратуре в соответствии со способом получения контекста безопасности согласно какому-либо из возможных вариантов реализации аспектов с первого по пятый. Процессор конфигурирован для вызова компьютерной программы из запоминающего устройства и выполнения этой компьютерной программы, чтобы позволить устройству связи реализовать способ получения контекста безопасности согласно какому-либо из возможных вариантов аспектов с первого по шестой.

В качестве опции, устройство может содержать один или более процессоров и одно или более запоминающих устройств.

В качестве опции, запоминающее устройство может быть интегрировано с процессором, либо запоминающее устройство и процессор могут быть расположены раздельно.

В качестве опции, приемопередатчик содержит передатчик (transmitter) и приемник (receiver).

Согласно двенадцатому аспекту, предложена система. Эта система содержит устройство для получения контекста безопасности, предложенное согласно восьмому аспекту и девятому аспекту.

Согласно тринадцатому аспекту, предложен компьютерный программный продукт. Этот компьютерный программный продукт содержит компьютерную программу (которая может также называться кодом или командой). Когда эта компьютерная программа работает в компьютере, этот компьютер может реализовать способ согласно какому-либо из возможных вариантов аспектов с первого по шестой.

Согласно четырнадцатому аспекту, предложен читаемый компьютером носитель информации. Этот читаемый компьютером носитель сохраняет компьютерную программу (которая может также называться кодом или командой). Когда эта компьютерная программа работает в компьютере, этот компьютер может реализовать способ согласно какому-либо из возможных вариантов аспектов с первого по шестой.

Согласно пятнадцатому аспекту, предложена система на кристалле интегральной схемы (чипе), содержащем запоминающее устройство и процессор. Запоминающее устройство конфигурировано для сохранения компьютерной программы. Процессор конфигурирован для вызова компьютерной программы из запоминающего устройства и выполнения этой компьютерной программы, так что устройство связи, где установлена система на кристалле интегральной схемы, осуществляет способ согласно какому-либо из возможных вариантов аспектов с первого по шестой.

Краткое описание чертежей

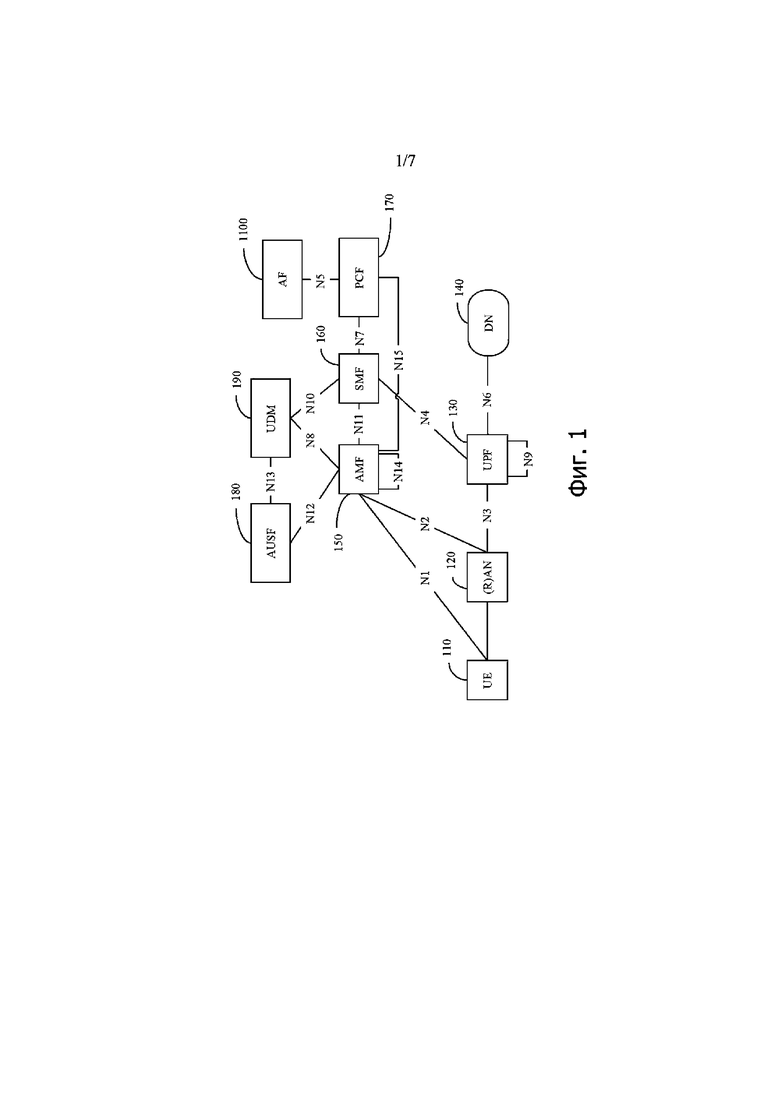

Фиг. 1 представляет сетевую архитектуру, применимую к вариантам настоящей заявки;

Фиг. 2 представляет упрощенную логическую схему переключения между системами связи;

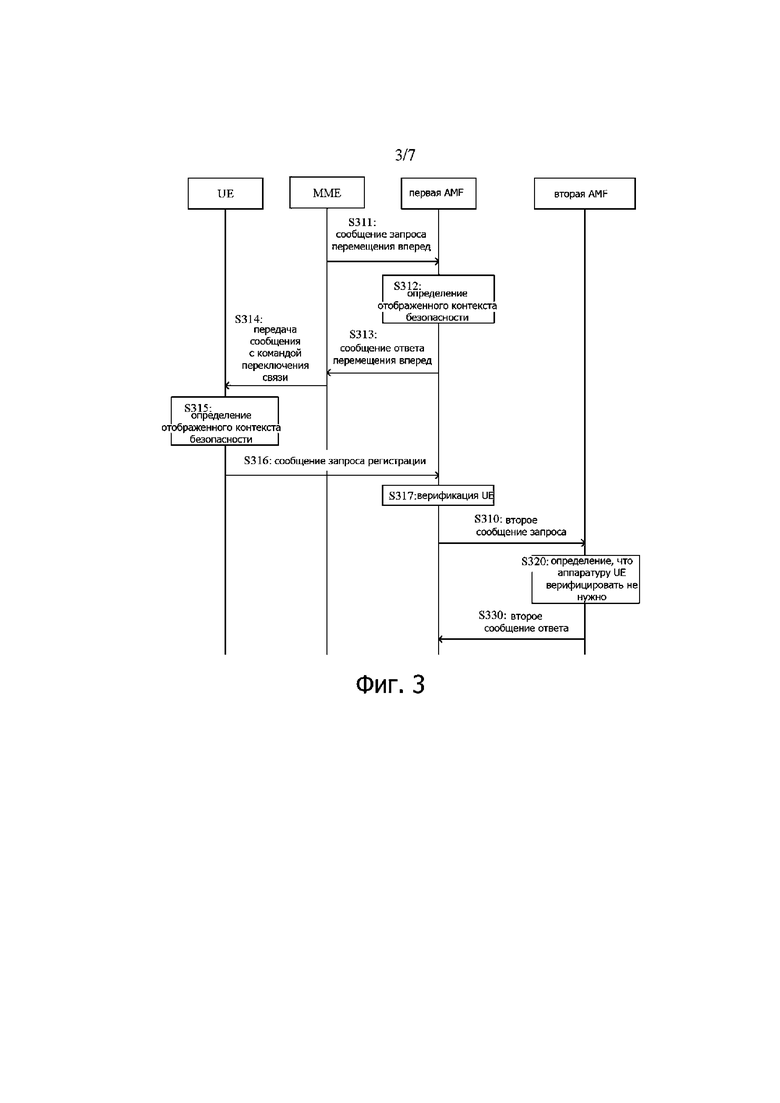

Фиг. 3 представляет упрощенную схему способа получения контекста безопасности согласно одному из вариантов настоящей заявки;

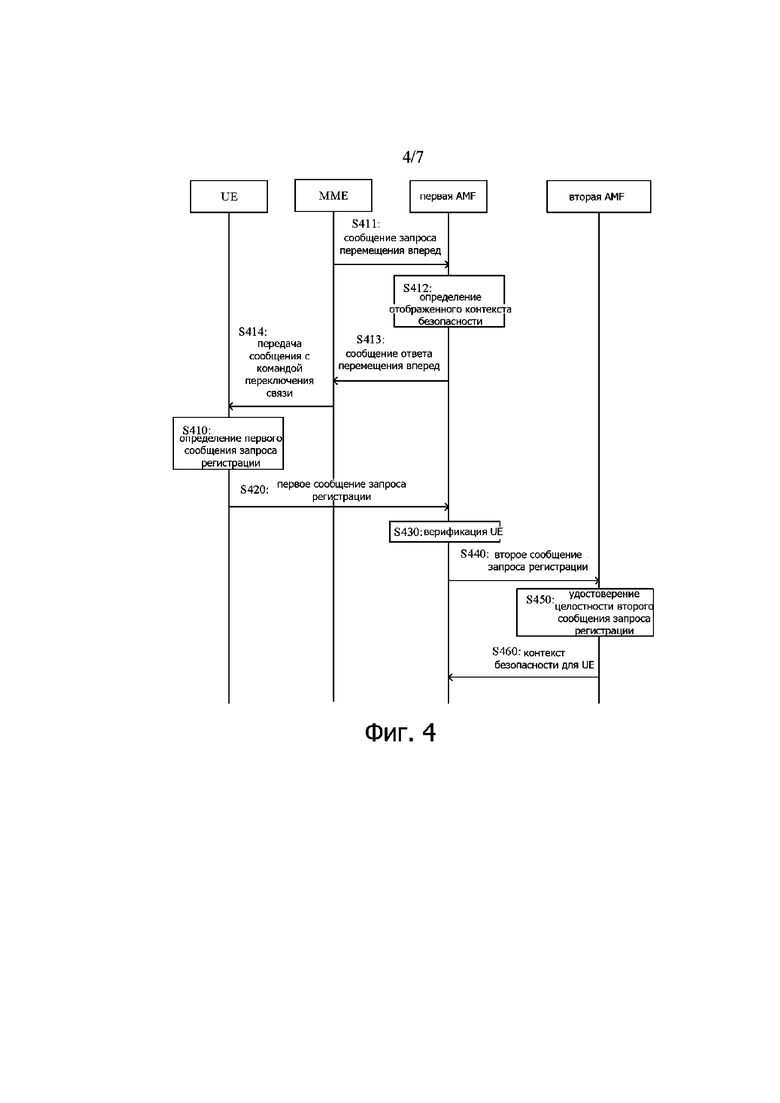

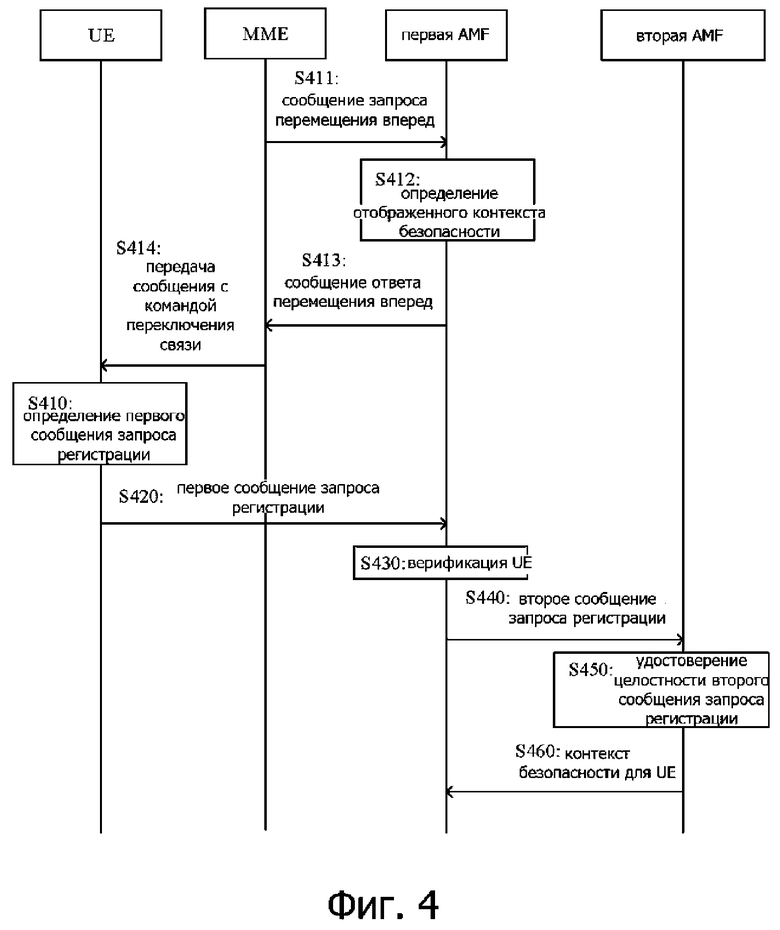

Фиг. 4 представляет упрощенную схему другого способа получения контекста безопасности согласно одному из вариантов настоящей заявки;

Фиг. 5 представляет упрощенную схему устройства 50 для получения контекста безопасности согласно одному из вариантов настоящей заявки;

Фиг. 6 представляет упрощенную структурную схему пользовательского устройства 60 согласно одному из вариантов настоящей заявки;

Фиг. 7 представляет упрощенную схему устройства 70 для получения контекста безопасности согласно одному из вариантов настоящей заявки;

Фиг. 8 представляет упрощенную структурную схему аппаратуры первой функции AMF 80 согласно одному из вариантов настоящей заявки;

Фиг. 9 представляет упрощенную схему устройства 90 для получения контекста безопасности согласно одному из вариантов настоящей заявки; и

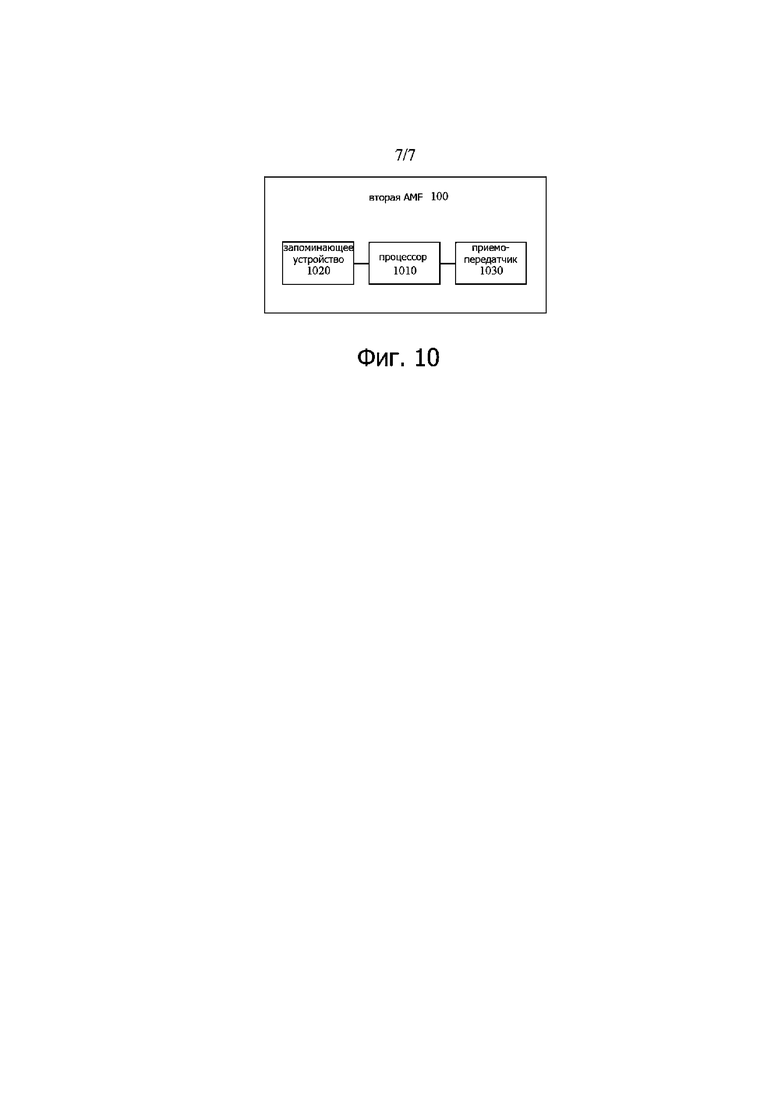

Фиг. 10 представляет упрощенную структурную схему аппаратуры второй функции AMF 100 согласно одному из вариантов настоящей заявки.

Осуществление изобретения

Далее описаны технические решения согласно настоящей заявке со ссылками на прилагаемые чертежи.

Технические решения согласно вариантам настоящей заявки могут быть применены в различных системах связи, таких как глобальная система мобильной связи (global system for mobile communications, GSM), система многостанционного доступа с кодовым уплотнением (code division multiple access, CDMA), широкополосная система многостанционного доступа с кодовым уплотнением (wideband code division multiple access, WCDMA), система пакетной радиосвязи общего пользования (general packet radio service, GPRS), система долговременной эволюции (long term evolution, LTE), дуплексная система с разделением по частоте (frequency division duplex, FDD) в системе LTE, дуплексная система с разделением по времени (time division duplex, TDD) в системе LTE, универсальная мобильная телекоммуникационная система (universal mobile telecommunication system, UMTS), система связи с использованием технологии широкополосного доступа в микроволновом диапазоне (worldwide interoperability for microwave access, WiMAX), будущая система 5-го поколения (5th generation, 5G) или система «новое радио» (new radio, NR).

На Фиг. 1 представлена сетевая архитектура, применимая к одному из вариантов настоящей заявки. Последующее по отдельности описывает компоненты сетевой архитектуры, показанной на Фиг. 1.

1. Пользовательское устройство (user equipment, UE) 110 может представлять собой разнообразные ручные устройства, устройства, установленные на транспортных средствах (автомобильные устройства), носимые устройства и компьютерные устройства, имеющие функцию беспроводной (радио) связи, или другие процессорные устройства, соединенные с беспроводным (радио) модемом, и различные формы терминалов, мобильных станций (mobile station, MS), терминалов (terminal), «мягких» клиентов и других подобных устройств. Например, пользовательское устройство 110 может представлять собой счетчик потребления воды (водомер), счетчик учета электрической энергии или датчик.

2. Элемент 120 сети (радио) доступа (radio access network, (R)AN) конфигурирован для предоставления функции доступа в сеть связи для авторизованной пользовательского устройства в конкретной заданной области и может использовать передающие «туннели» с разными уровнями качества на основе уровней, требований к сервисам и других подобных характеристик пользовательского устройства.

Элемент сети (R)AN может управлять радио ресурсами и предоставлять услуги доступа в сеть связи для пользовательского устройства, чтобы передавать сигнал управления и данные пользовательского устройства между этой пользовательским устройством и опорной сетью связи. Под элементом сети (R)AN можно также понимать базовую станцию в обычной сети связи.

3. Сетевой элемент 130 плоскости пользователя используется для маршрутизации и передачи, обработки качества обслуживания (quality of service, QoS) данных плоскости пользователя и других подобных операций.

В системе связи 5G сетевой элемент плоскости пользователя может представлять собой сетевой элемент функции плоскости пользователя (user plane function, UPF). В системе связи будущего сетевой элемент плоскости пользователя может по-прежнему называться сетевым элементом функции UPF или может иметь другое название. Это не ограничивается настоящей заявкой.

4. Сетевой элемент 140 данных конфигурирован для создания сети для передачи данных.

В системе связи 5G, сетевой элемент данных может представлять собой элемент сети передачи данных (data network, DN). В системе связи будущего, сетевой элемент данных может по-прежнему называть элемент DN или может иметь другое название. Это не ограничивается настоящей заявкой.

5. Сетевой элемент 150 управления доступом и мобильностью конфигурирован главным образом для осуществления управления мобильностью, управления доступом и других подобных функций. Такой элемент 150 управления доступом и мобильностью может быть конфигурирован для осуществления таких функций, как, например, законное снятие информации с телекоммуникационных сетей и авторизация/аутентификация доступа, отличные от управления сеансами связи в функциях узла управления мобильностью (mobility management entity, MME).

В системе связи 5G, сетевой элемент управления доступом и мобильностью может представлять собой функцию управления доступом и мобильностью (access and mobility management function, AMF). В системе связи будущего, устройство управления доступом и мобильностью может по-прежнему называться функцией AMF, или может иметь другое название. Это не ограничивается настоящей заявкой.

6. Сетевой элемент 160 управления сеансом конфигурирован главным образом для управления сеансом связи, назначения и управления адресом по Интернет-протоколу (internet protocol, IP) для пользовательского устройства, выбора конечного пункта, а также может управлять интерфейсом функции плоскости пользователя и интерфейсом функции управления политикой и учетом затрат, сообщения данных нисходящей линии и других подобных функций.

В системе связи 5G, сетевой элемент управления сеансом может представлять собой сетевой элемент функции управления сеансом (session management function, SMF). В системе связи будущего, сетевой элемент управления сеансом может по-прежнему называться сетевым элементом функции SMF, или может иметь другое название. Это не ограничивается настоящей заявкой.

7. Сетевой элемент 170 управления политикой конфигурирован для управления унифицированной политикой поведения сети и предоставления информации о правилах политики для сетевого элемента функции плоскости управления (такого как сетевой элемент функции AMF или функции SMF), или других подобных функций.

В системе связи 4G, сетевой элемент управления политикой может представлять собой сетевой элемент функции правил политики и учета (policy and charging rules function, PCRF). В системе связи 5G, сетевой элемент управления политикой может представлять собой сетевой элемент функции управления политикой (policy control function, PCF). В системе связи будущего, сетевой элемент управления политикой может по-прежнему называться сетевым элементом функции PCF или может иметь другое название. Это не ограничивается настоящей заявкой.

8. Сервер 180 аутентификации конфигурирован для аутентификации сервиса, генерации ключа для осуществления двусторонней аутентификации пользовательского устройства и поддержки унифицированной структуры аутентификации.

В системе связи 5G, аутентификационный сервер может представлять собой сетевой элемент функции аутентификационного сервера (authentication server function, AUSF). В системе связи будущего, сетевой элемент функции аутентификационного сервера может по-прежнему называться сетевым элементом функции AUSF или может иметь другое название. Это не ограничивается настоящей заявкой.

9. Сетевой элемент 190 управления данными конфигурирован для обработки идентификатора пользовательского устройства, осуществления аутентификации доступа, регистрации и управления мобильностью и других подобных функций.

В системе связи 5G, сетевой элемент управления данными может представлять собой сетевой элемент унифицированного управления данными (unified data management, UDM). В системе связи 4G, сетевой элемент управления данными может представлять собой сетевой элемент опорного абонентского сервера (home subscriber server, HSS). В системе связи будущего, элемент унифицированного управления данными может по-прежнему называться сетевым элементом управления UDM или может иметь другое название. Это не ограничивается настоящей заявкой.

10. Сетевой элемент 1100 приложений конфигурирован для осуществления зависящей от приложения маршрутизации кадров, доступа к сетевому элементу функции взаимодействия с сетью, взаимодействия со структурой политики для осуществления управления политикой и других подобных функций.

В системе связи 5G, сетевой элемент приложений может представлять собой сетевой элемент функции приложений (application function, AF). В системе связи будущего, сетевой элемент приложений может по-прежнему называется сетевым элементом функции AF или может иметь другое название. Это не ограничивается настоящей заявкой.

11. Сетевой элемент сетевого хранилища данных конфигурирован для поддержания информации в реальном времени обо всех сервисах сетевых функций в сети связи.

В системе связи 5G, сетевой элемент хранения данных может представлять собой сетевой элемент функции хранилища данных (network repository function, NRF). В системе связи будущего, сетевой элемент хранения данных может по-прежнему называться сетевым элементом функции NRF или может иметь другое название. Это не ограничивается настоящей заявкой.

Можно понимать, что перечисленные выше сетевые элементы или функции могут представлять собой сетевые элементы, реализованные в виде аппаратного устройства, программных функций, работающих в специализированной аппаратуре, или виртуализированных функций, осуществляемых на какой-либо платформе (например, на облачной платформе). Для облегчения описания, настоящая заявка описана ниже на примере, в котором устройство управления доступом и мобильностью представляет собой функцию AMF, сетевой элемент управления данными представляет собой сетевой элемент управления UDM, сетевой элемент управления сеансом представляет собой сетевой элемент функции SMF, и сетевой элемент плоскости пользователя представляет собой сетевой элемент функции UPF.

Для облегчения описания, в вариантах настоящей заявки способ установления сеанса описан с использованием примера, в котором аппаратура представляет собой объект функции AMF или объект управления UDM. Для способа осуществления, в котором указанная аппаратура представляет собой кристалл интегральной схемы (чип) в объекте функции AMF или кристалл интегральной схемы (чип) в объекте управления UDM, есть ссылки на конкретные описания способа управления сеансом, в котором рассматриваемая аппаратура является аппаратурой объекта функции AMF или объекта управления UDM. Подробности повторно описаны не будут.

В сетевой архитектуре, показанной на Фиг. 1, пользовательское устройство соединена с функцией AMF через интерфейс N1, сеть (R)AN соединена с функцией AMF через интерфейс N2 и эта сеть (R)AN соединена с функцией UPF через интерфейс N3. Функции UPF соединены одна с другой через интерфейс N9, а функция UPF соединена с сетью DN через интерфейс N6. Функция SMF управляет функцией UPF через интерфейс N4. Функция AMF соединена с функцией SMF через интерфейс N11. Функция AMF получает данные подписки пользовательского устройства от устройства управления UDM через интерфейс N8. Функция SMF получает данные подписки пользовательского устройства от устройства управления UDM через интерфейс N10.

Следует понимать, что приведенная выше сетевая архитектура применительно к вариантам настоящей заявки является всего лишь примером, так что сетевые архитектуры для вариантов настоящей заявки этим примером архитектуры не ограничиваются. Любая сетевая архитектура, способная реализовать функции перечисленных выше сетевых элементов, может быть применена к вариантам настоящей заявки.

Например, в некоторых сетевых архитектурах сетевые элементы и объекты сетевых функций, такие как функция AMF, сетевой элемент функции SMF, сетевой элемент функции PCF, сетевой элемент функции BSF и сетевой элемент управления UDM, все называются сетевыми элементами сетевых функций (network function, NF). В качестве альтернативы, в некоторых других сетевых архитектурах, каждый из группы сетевых элементов, таких как функция AMF, сетевой элемент функции SMF, сетевой элемент функции PCF, сетевой элемент функции BSF и сетевой элемент управления UDM, может называться функциональным сетевым элементом плоскости управления.

Пользовательское устройство в вариантах настоящей заявки может представлять собой терминал доступа, абонентский блок, абонентскую станцию, мобильную станцию, мобильную консоль, ретрансляционную станцию, удаленный терминал, мобильное устройство, пользовательский терминал (user terminal), оборудование терминала (terminal equipment), терминал (terminal) радиосвязи, агент пользователя, пользовательская аппаратура или другое подобное устройство. Пользовательское устройство может в качестве альтернативы представлять собой сотовый телефон, беспроводной телефон, телефон по протоколу инициирования сеанса (session initiation protocol, SIP), станцию беспроводного абонентского шлейфа (wireless local loop, WLL), персональный цифровой помощник (personal digital assistant, PDA), ручное устройство, имеющее функцию беспроводной (радио) связи, компьютерное устройство, другое процессорное устройство, соединенное с беспроводным (радио) модемом, устройство, установленное на транспортном средстве (автомобиле), носимое устройство, пользовательское устройство в будущей сети 5G, пользовательское устройство в будущей развитой наземной сети мобильной связи общего пользования (public land mobile network, PLMN) или другое подобное устройство. В вариантах настоящей заявки это ничем не ограничивается.

Сетевое устройство в вариантах настоящей заявки может представлять собой какое-либо устройство, имеющее функцию радио приемопередатчика и конфигурированное для связи с пользовательским устройством. Это устройство может представлять собой, не ограничиваясь этим, развитый узел NodeB (evolved Node B, eNB), контроллер сети радиосвязи (radio network controller, RNC), узел NodeB (Node B, NB), контроллер базовых станций (base station controller, BSC), базовую приемопередающую станцию (base приемопередатчик station, BTS), домашнюю базовую станцию (например, домашний развитый узел NodeB, или домашний узел Node B, HNB), модуль видеодиапазона (baseBand unit, BBU), точку доступа (access point, AP) в системе WiFi (wireless fidelity, WIFI), радио ретрансляционный узел, беспроводной (радио) транзитный узел, передающую точку (transmission point, TP), приемопередающую точку (transmission and reception point, TRP) или другое подобное устройство. В качестве альтернативы, это устройство может представлять собой узел gNB или передающую точку (TRP или TP) в системе 5G, такой как система NR, это может быть антенное полотно или группа (содержащая несколько антенных полотен) таких антенных полотен базовой станции в системе 5G, либо может быть сетевым узлом, таким как модуль видеодиапазона (baseband unit (BBU)) или распределенный модуль (distributed unit, DU), что составляет узел gNB или передающую точку.

В некоторых вариантах развертывания, узел gNB может содержать централизованный модуль (centralized unit, CU) и распределенный модуль DU. Узел gNB может далее содержать активный антенный модуль (active antenna unit, AAU). Модуль CU реализует некоторые функции узла gNB, и модуль DU реализует некоторые функции узла gNB. Например, модуль CU отвечает за обработку протокола и сервиса не в реальном времени, и осуществляет функции уровня управления радио ресурса (radio resource control, RRC) и уровня протокола конвергенции пакетных данных (packet data convergence protocol, PDCP). Модуль DU отвечает за обработку протокола физического уровня и сервис реального времени и реализует функции уровня управления радиоканалом (radio link control, RLC), уровня управления доступом (media access control, MAC) и физического уровня (physical, PHY). Модуль AAU реализует некоторые функции обработки физического уровня, высокочастотной обработки и функции, относящиеся к активной антенне. Информацию с уровня управления RRC в конечном итоге преобразуют в информацию физического (PHY) уровня или преобразуют из информации уровня PHY. Поэтому в такой архитектуре, сигнализацию более высокого уровня, такую как сигнализация уровня управления RRC, можно также рассматривать как передаваемую модулем DU или передаваемую модулем DU и модулем AAU. Следует понимать, что сетевое устройство может представлять собой устройство, содержащее один или более модулей из группы – модуль CU, модуль DU и модуль AAU. В дополнение к этому, модуль CU может представлять собой сетевое устройство в сети доступа (radio access network, RAN) или может представлять собой опорную сеть связи (core network, CN). Это не ограничивается настоящей заявкой.

В вариантах настоящей заявки, пользовательское устройство или сетевое устройство содержит аппаратный уровень, уровень операционной системы, работающий поверх аппаратного уровня, и уровень приложений, работающий поверх уровня операционной системы. Аппаратный уровень содержит аппаратуру, такую как центральный процессор (central processor unit, CPU), модуль управления памятью (memory management unit, MMU) и запоминающее устройство (также называемое главным запоминающим устройством). Операционная система может представлять собой какие-либо один или более типов компьютерных операционных систем, реализующих обработку сервиса с использованием обработки процедуры (process), например, операционной системы Linux, операционной системы Unix, операционной системы Android, операционной системы iOS или операционной системы Windows. Уровень приложений содержит приложения, такие как браузер, адресная книга, программное обеспечение для обработки текстов и программное обеспечение оперативной связи. В дополнение к этому, конкретная структура объекта для осуществления способа, предлагаемого вариантами настоящей заявки, ничем в настоящей заявке специально не ограничена, в предположении, что код, записывающий программу для осуществления способа согласно вариантам настоящей заявки, может работать для реализации связи согласно этому способу. Например, объект для осуществления способа согласно вариантам настоящей заявки может представлять собой пользовательское устройство или сетевое устройство, либо может быть функциональным модулем, способным вызывать и выполнять такую программу в абонентской аппаратуре или в сетевом устройстве.

В дополнение к этому, аспекты или признаки настоящей заявки могут быть реализованы в виде способа, устройства или продукта, использующих стандартные технологии программирования и/или инженерные технологии. Термин «продукт», используемый в настоящей заявке, охватывает компьютерную программу, которая может быть доступна с какого-либо читаемого компьютером компонента или носителя. Например, читаемый компьютером носитель может содержать, не ограничиваясь этим, магнитный запоминающий компонент (например, жесткий диск, гибкий диск или магнитную ленту), оптический диск (например, компакт-диск (compact disc, CD) или цифровой универсальный диск (digital versatile disc, DVD)), интеллектуальную карточку и компонент флэш-памяти (например, стираемое программируемое постоянное запоминающее устройство (СППЗУ (erasable programmable read-only memory, EPROM)), карточка или флэшка). В дополнение к этому, разнообразные носители для хранения информации, рассматриваемые в настоящем описании, могут представлять собой одно или более устройств и/или других машиночитаемых носителей, конфигурированных для хранения информации. Термин «машиночитаемый носитель для хранения информации» может охватывать (не ограничиваясь этим) радиоканал и разнообразные другие носители, которые могут сохранять, содержать и/или нести команды и/или данные.

Варианты настоящей заявки относятся главным образом к узлу управления мобильностью (MME), когда сетевая архитектура, показанная на Фиг. 1, представляет собой архитектуру сети связи 4G, а также к функции управления доступом и мобильностью AMF и к аппаратуре UE, когда сетевая архитектура, показанная на Фиг. 1, является сетевой архитектурой 5G. Для функции AMF, настоящая заявка относится к первой функции AMF и ко второй функции AMF. В частности, первая функция AMF в настоящей заявке представляет собой функцию AMF, выбираемую из системы связи 5G в процессе переключения связи пользовательского устройства из системы связи 4G в систему связи 5G, для UE посредством узла MME в системе связи 4G для представления сервиса опорной сети связи для UE. Вторая функция AMF в настоящей заявке представляет собой функцию AMF, отличную от первой функции AMF в системе связи 5G в процессе переключения связи пользовательского устройства из системы связи 4G в систему связи 5G и сохраняющую контекст безопасности оборудования UE.

Следует понимать, что термины «первый» и «второй» в настоящей заявке используются только для различения, и их не следует толковать как какие-либо ограничения для настоящей заявки. Например, названия первая функция AMF и вторая функция AMF используются просто для различения между разными функциями AMF.

Для того, чтобы способствовать пониманию способа получения контекста безопасности, предлагаемого в вариантах настоящей заявки, в последующем кратко описана, со ссылками на Фиг. 2, процедура, в ходе которой связь пользовательского устройства переключается из системы связи 4G в систему связи 5G. На Фиг. 2 представлена упрощенная логическая схема процесса переключения связи между системами связи. Эта упрощенная логическая схема содержит аппаратуру UE, узел MME, первую функцию AMF и вторую функцию AMF.

Процедура переключения между системами связи содержит следующие этапы.

S210: Узел MME передает сообщение запроса перемещения вперед (forward relocation request) в адрес первой функции AMF.

В частности, узел MME в системе связи 4G определяет, что происходит переключение связи пользовательского устройства из системы связи 4G в систему связи 5G, и ему необходимо выбрать, для оборудования UE, первую функцию AMF из системы связи 5G для продолжения предоставления сервиса управления доступом и мобильностью для оборудования UE. Когда UE обращается и получает доступ в систему связи 4G, эта UE и узел MME получают один и тот же ключ KASME. Когда связь UE переключается из системы связи 4G в систему связи 5G, узел MME выбирает первую функцию AMF и передает ключ KASME и параметр следующего скачка (next hop parameter, NH) в адрес первой функции AMF. Другими словами, сообщение запроса перемещения вперед несет такие параметры как ключ KASME и параметр NH.

В этом варианте настоящей заявки, способ, каким узел MME определяет переключение между системами, не ограничен. Подробности приведены в описании процедуры переключения связи из системы связи 4G в систему связи 5G в существующем протоколе. Например, базовая станция в системе связи 4G может передать запрос переключения узлу MME, так что этот узел MME определяет, что абонентской аппаратуре необходимо переключиться со связи в системе связи 4G на связь в системе 5G связи.

В дополнение к этому, в этом варианте настоящей заявки, способ, каким узел MME выбирает первую функцию AMF, не ограничен. Подробности приведены в описании существующего протокола. Например, узел MME сохраняет по меньшей мере одну функцию AMF, конфигурируемую оператором. Когда узел MME определяет, что необходимо переключить пользовательское устройство со связи в системе связи 4G на связь в системе связи 5G, этот узел MME выбирает первую функцию AMF из указанных по меньшей мере одной функции AMF.

S220: Первая функция AMF определяет отображенный (mapped) контекст безопасности.

В частности, первая функция AMF определяет отображенный контекст безопасности на основе таких параметров, как ключ KASME и параметр NH, переданных в принятом сообщении запроса перемещения. Отображенный контекст безопасности входит в отображенный контекст оборудования UE. Следует понимать, что отображенный контекст в настоящей заявке представляет собой контекст безопасности оборудования UE, определяемый первой функцией AMF и UE по отдельности на основе контекста, генерируемого посредством согласования между UE и узлом MME в системе связи 4G. Способ определения контекста безопасности оборудования UE на основе контекста системы связи 4G, приведен в спецификациях существующего протокола, так что эта процедура в настоящей заявке не ограничена. Отображенный контекст безопасности получают посредством первой функции AMF и оборудования UE по отдельности на основе контекста безопасности между узлом MME и рассматриваемой пользовательским устройством. В дополнение к этому, в настоящей заявке, контекст, согласованный между UE и узлом MME в системе связи 4G, содержит контекст безопасности между UE и узлом MME может также, для отличения, называться контекстом системы 4G для UE. Аналогично, в настоящей заявке, прежде чем UE переключится со связи в системе связи 4G на связь в системе связи 5G, контекст безопасности для этой UE, сохраняемый в аппаратуре UE и во второй функции AMF, представляет собой контекст, согласованный между UE и второй функцией AMF в системе связи 5G, содержит контекст безопасности между UE и функцией AMF, и может также, для отличения, называться контекстом системы 5G для UE.

Для облегчения описания, в последующем, контекст безопасности, получаемый первой функцией AMF и UE по отдельности посредством формирования на основе контекста безопасности между узлом MME и рассматриваемой пользовательским устройством, называется отображенным контекстом безопасности, и контекст безопасности между второй функцией AMF и UE называется первоначальным (native) контекстом безопасности.

Также следует понимать, что этот вариант настоящей заявки относится главным образом к передаче контекста безопасности UE посредством второй функции AMF в адрес первой функции AMF. Контекст безопасности UE представляет собой часть контекста UE и может быть передан вместе с контекстом этой UE. Поэтому для облегчения описания, в этом варианте настоящей заявки передача контекста безопасности UE посредством второй функции AMF в адрес первой функции AMF может быть описана как передача контекста UE или передача контекста безопасности UE. Это используется просто для облегчения описания и не составляет никаких ограничений для объема защиты вариантов настоящей заявки.

Процедура формирования первой функцией AMF отображенного контекста безопасности для UE на основе таких параметров, как ключ KASME и параметр NH, переданные в сообщении запроса перемещения, содержит формирование этой первой функцией AMF ключа KAMF1 на основе ключа KASME и параметра NH.

Например, после приема ключа KASME и параметра NH, первая функция AMF может вычислить ключ KAMF1 с использованием предварительно заданной формулы. Эта формула имеет вид: KAMF1 = HMAC – SHA – 256 (Key, FC||P0||L0), где FC = 0x76, P0 = величине параметра NH, L0 = длине величины параметра NH (т.е. 0x00 0x20), и KEY = KASME. Первая функция AMF вычисляет ключ KNASint1 защиты целостности и ключ KNASenc1 защиты конфиденциальности на основе ключа KAMF1 и алгоритма безопасности, согласованного с UE, где указанные ключи KAMF1, KNASint1 и KNASenc1 входят в контекст безопасности оборудования UE. Ключи KAMF1, KNASint1 и KNASenc1 формируют на основе ключа KASME и параметра NH, и ключ KASME и параметр NH являются контекстом безопасности между UE и узлом MME. Поэтому ключи KAMF1, KNASint1 и KNASenc1 называются отображенным контекстом безопасности оборудования UE.

S230: Первая функция AMF передает сообщение ответа перемещения вперед (forward relocation response) узлу MME.

В частности, после определения отображенного контекста безопасности, первая функция AMF передает сообщение ответа перемещения вперед узлу MME. Это сообщение ответа перемещения вперед используется для извещения узла MME, что первая функция AMF может быть использована в качестве функции AMF, предоставляющей сервис управления доступом и мобильностью для оборудования UE в системе связи 5G, когда связь этого оборудования UE переключается из системы связи 4G в систему связи 5G.

S240: Узел MME передает сообщение с командой переключения связи (handover command) аппаратуре UE.

После приема сообщения ответа перемещения вперед, переданного первой функцией AMF, узел MME определяет, что первая функция AMF может предоставить сервис управления доступом и мобильностью для оборудования UE. В таком случае, узел MME передает сообщение с командой переключения связи аппаратуре UE, так что эта UE может определить, что она может переключиться от связи с системой связи 4G на связь с системой связи 5G.

S250: UE определяет отображенный контекст безопасности.

После приема сообщения с командой переключения связи UE вычисляет с использованием указанной заданной формулы, ключ KAMF1 на основе ключа KASME и параметра NH, сохраняемых в этой аппаратуре UE. Для конкретной процедуры определения обратитесь к этапу S220 выше, так что подробности здесь повторно описаны не будут.

После этапа S250, UE и первая функция AMF получают один и тот же ключ KAMF1, а этот ключ KAMF1 может быть в последующем использован для формирования другого ключа.

Например, UE и первая функция AMF получают один и тот же ключ KAMF1. Тогда, на основе этого ключа KAMF1 и алгоритма защиты целостности слоя без доступа (non-access stratum, NAS) и алгоритма защиты конфиденциальности, согласованных между этой UE и первой функцией AMF, UE и первая функция AMF генерируют ключ KNASint1 защиты целостности и ключ KNASenc1 защиты конфиденциальности, используемые для защиты сообщения слоя NAS (например, сообщения запроса регистрации). В частности, ключ KNASint1 и ключ KNASenc1 вычисляют следующим образом:

KNASint1 = HMAC – SHA – 256 (KEY, S), где S = FC||P01||L01||P11||L11, FC = 0x69, P01 = отличительный признак типа алгоритма (algorithm type distinguisher), L01 = длина отличительного признака типа алгоритма (length of algorithm type distinguisher) (т.е. 0x00 0x01), P11 = идентификатор алгоритма (algorithm identity), L11 = длина идентификатора алгоритма (length of algorithm identity) т.е. 0x00 0x01), and KEY = KAMF1.

KNASenc1 = HMAC – SHA – 256 (KEY, S), where S = FC||P0||L0||P1||L1, FC = 0x69, P0 = отличительный признак типа алгоритма, L0 = длина отличительного признака типа алгоритма т.е. 0x00 0x01), P1 = идентификатор алгоритма, L1 = длина идентификатора алгоритма (т.е. 0x00 0x01), и KEY = KAMF1.

Отличительный признак типа алгоритма и идентификатор алгоритма для вычисления ключа KNASint1 отличаются от соответствующих параметров для вычисления ключа KNASenc1.

После завершения переключения связи, UE инициирует регистрацию мобильности, другими словами, выполняет этап S260. UE передает сообщение запроса регистрации (registration request) в адрес первой функции AMF, и эта UE осуществляет защиту безопасности этого сообщения запроса регистрации с использованием отображенного контекста безопасности, генерируемого посредством формирования на основе сформированного, как указано выше, ключа KAMF1. Эта защита безопасности содержит криптографическую защиту и/или защиту целостности.

Следует понимать, что сообщение, направленное UE устройству опорной сети связи, может быть передано через устройство доступа в сеть связи. Поскольку функции устройства доступа в этом варианте настоящей заявки ничем не ограничены, это устройство доступа в сеть связи может передавать сообщение между UE и первой функцией AMF. Для краткости, в настоящей заявке передача сообщения между UE и первой функцией AMF описана как то, что UE передает сообщение запроса регистрации в адрес первой функции AMF и узел MME передает сообщение аппаратуре UE. Сообщение запроса регистрации, переданное UE, далее содержит глобально уникальный временный идентификатор пользовательского устройства (globally unique temporary user equipment identity, GUTI) в отображенном контексте, и этот идентификатор GUTI используется устройством доступа в сеть связи для определения, что следует передать указанное сообщение запроса регистрации в адрес первой функции AMF. Поскольку идентификатор GUTI входит в отображенный контекст, этот идентификатор GUTI может называться отображенным идентификатором GUTI.

В качестве опции, когда UE передает сообщение запроса регистрации в адрес первой функции AMF, эта UE сохраняет контекст безопасности UE, действующий между этой UE и другой функцией AMF (второй функцией AMF), и глобально уникальный временный идентификатор пользовательского устройства в системе связи 5G (5th generation globally unique temporary user equipment identity, 5G-GUTI) для указанной пользовательского устройства. Поэтому, UE добавляет идентификатор 5G-GUTI к сообщению запроса регистрации.

Следует понимать, что этот вариант настоящей заявки относится главным образом к процедуре, в ходе которой первая функция AMF успешно получает контекст безопасности UE от второй функции AMF. Поэтому, в настоящей заявке, рассматривается главным образом следующий случай: Когда UE передает сообщение запроса регистрации в адрес первой функции AMF, эта UE сохраняет контекст безопасности UE, согласованный между этой UE и второй функцией AMF, равно как и идентификатор 5G-GUTI.