Область техники, к которой относится изобретение

Настоящее изобретение, в целом, относится к установке компонентов обработки данных в транспортных средствах и, в частности, в автомобилях.

Оно используется наиболее предпочтительным способом в контексте загрузки, например, компонента обработки данных, внутри транспортного средства, а также используется, когда компонент обработки данных локально загружается в транспортное средство, например, с карты памяти.

Более конкретно, оно связано со способом установки компонента обработки данных и сопутствующим объектом электронного оборудования.

Уровень техники

В некоторых ситуациях бывает желательно установить компонент обработки данных в объект электронного оборудования, которым оборудовано транспортное средство. Это, в частности, имеет место, когда желательно обновить программное обеспечение, которое реализуется в объекте электронного оборудования, или данные, которыми управляет объект электронного оборудования.

Такая установка компонента обработки данных, естественно, имеет последствия, связанные с последующей эксплуатацией транспортного средства, и должна выполняться управляемым способом.

Раскрытие сущности изобретения

В этом контексте настоящее изобретение предлагает способ установки компонента обработки данных в объекте электронного оборудования, которым оборудуется транспортное средство, содержащий этапы, на которых:

- принимают пакет устройства, содержащий первую декларацию, которая включает в себя значение хэш-функции компонента обработки данных;

- проверяют целостность первой декларации;

- принимают компонент обработки данных;

- проверяют соответствие между значением хэш-функции компонента обработки данных и принятым компонентом обработки данных;

- устанавливают компонент обработки данных только в случае положительного результата проверки целостности первой декларации и положительного результата проверки соответствия.

Таким образом, в результате изобретения транспортное средство принимает структуру данных, которая связана с компонентом обработки данных, и которая включается (используя, в частности, значение хэш-функции) в проверку целостности компонента обработки данных. Решение, предложенное далее, позволяет раздельно передавать пакет устройства и сам компонент обработки данных, что обеспечивает большую гибкость во время проектирования транспортного средства и самих объектов электронного оборудования.

Это дополнительно дает возможность создать условие для упомянутой выше первой декларации для включения в нее первого идентификатора транспортного средства и для способа установки, чтобы затем сравнить этапы, содержащие:

- сравнение первого идентификатора транспортного средства со вторым идентификатором транспортного средства, хранящимся в транспортном средстве;

- установку компонента обработки данных только в случае положительного результата сравнения первого идентификатора и второго идентификатора.

Другими предпочтительными и не создающими ограничений признаками способа, соответствующего изобретению, взятыми индивидуально или в соответствии со всеми технически возможными сочетаниями, являются:

- пакет устройства содержит первую сигнатуру;

- целостность декларации проверяется путем применения криптографического алгоритма проверки подписи к первой подписи и к первой декларации;

- компонент обработки данных принимается независимо от пакета устройства;

- компонент обработки данных принимается внутри пакета устройства;

- компонент обработки данных содержит вторую подпись и контент;

- способ содержит этап проверки целостности контента, используя вторую подпись.

Способ может дополнительно содержать этапы, на которых:

- принимают контейнер, содержащий пакет устройства и вторую декларацию;

- проверяют целостность второй декларации.

Эта вторая декларация может, таким образом, содержать первый идентификатор транспортного средства и способ установки может в этом случае содержать этапы, на которых:

- сравнивают первый идентификатор транспортного средства со вторым идентификатором транспортного средства, хранящимся в транспортном средстве;

- передают пакет устройства только в случае положительного результата сравнения первого идентификатора и второго идентификатора.

Контейнер может, таким образом, например, содержать другой пакет устройства, который предназначен для другого объекта электронного оборудования.

Этот контейнер может дополнительно приниматься от удаленного сервера (например, непосредственно через связь, которая устанавливается между удаленным сервером и транспортным средством, причем эта связь дает возможность частично использовать радиоканал между транспортным средством и телефонной сотовой сетью) в ответ на запрос, передаваемый транспортным средством; как вариант, контейнер может быть принят от карты памяти, вставленной в карт-ридер, которым снабжено транспортное средство.

Изобретение, в конечном счете, относится к объекту электронного оборудования, которым должно обеспечиваться транспортное средство и который содержит:

- модуль приема пакета устройства, содержащего декларацию, включающую значение хэш-функции компонента обработки данных;

- модуль проверки целостности декларации;

- модуль приема компонента обработки данных;

- модуль проверки соответствия между значением хэш-функции компонента обработки данных и принятым компонентом обработки данных;

- модуль установки, выполненный с возможностью установки компонента обработки данных только в случае положительного результата проверки целостности декларации и положительного результата проверки соответствия.

Возможно дополнительное введение условия для декларации, чтобы она содержала первый идентификатор транспортного средства, и объект электронного оборудования может, таким образом, содержать модуль сравнения первого идентификатора транспортного средства и второго идентификатора транспортного средства, хранящегося в транспортном средстве.

Модуль установки может быть выполнен с возможностью установки компонента обработки данных только в случае положительного результата проверки целостности декларации, положительного результата сравнения первого идентификатора и второго идентификатора и положительного результата проверки соответствия.

Помимо защиты целостности и подлинности, которую обеспечивает проверка декларации, использование введенного в нее идентификатора транспортного средства позволяет добавить защиту легитимности. Это вызвано тем, что встроенный процесс обновления может, конечно, проверить, что принятый образ не поврежден, подлинен и совместим с определенной частью аппаратных средств, но это не обязательно подразумевает, что транспортное средство может получить его на законном основании. В случае кибератаки или злонамеренного процесса в цепочке сквозной передачи, вместо исходного образа может быть вставлен образ совместимого транспортного средства. Идентификатор транспортного средства в декларации, поэтому позволит предотвратить возникновение любого обмана в этом сценарии.

Таким объектом электронного оборудования является, например, электронный блок управления (или компьютер), содержащий процессор и память, которая хранит команды компьютерной программы, которые могут исполняться процессором.

Вышеупомянутые модули в этом случае реализуются путем взаимодействия процессора и конкретных команд, которые выполнены с возможностью реализации функциональных возможностей, свойственных рассматриваемому модулю (как описано ниже), когда эти команды выполняются процессором.

Конечно, различные признаки, модификации и варианты осуществления изобретения могут быть связаны друг с другом в соответствии с различными сочетаниями, настолько насколько они не являются несовместимыми или взаимоисключающими.

Осуществление изобретения

Описание, приведенное ниже со ссылкой на добавленные чертежи, которые служат в качестве примера, не создающего ограничений, должно дать хорошее понимание того, что содержит изобретение и как оно может быть реализовано.

На прилагаемых чертежах:

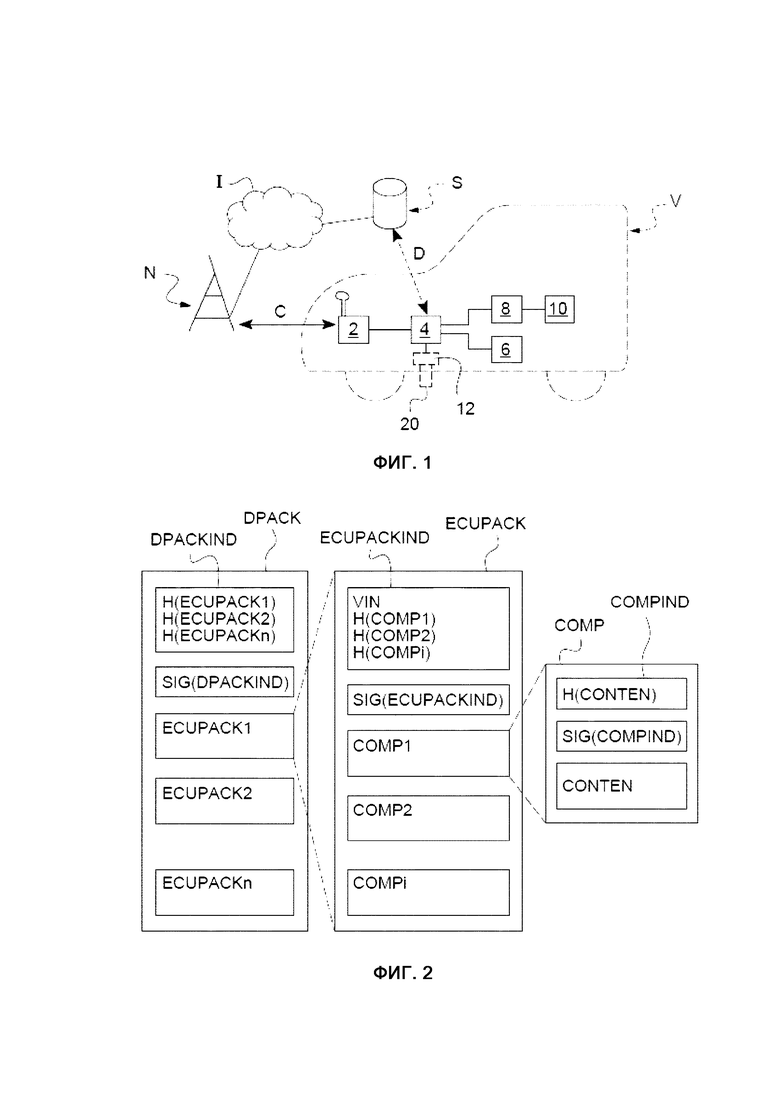

Фиг. 1 - система, в которой может быть реализовано изобретение;

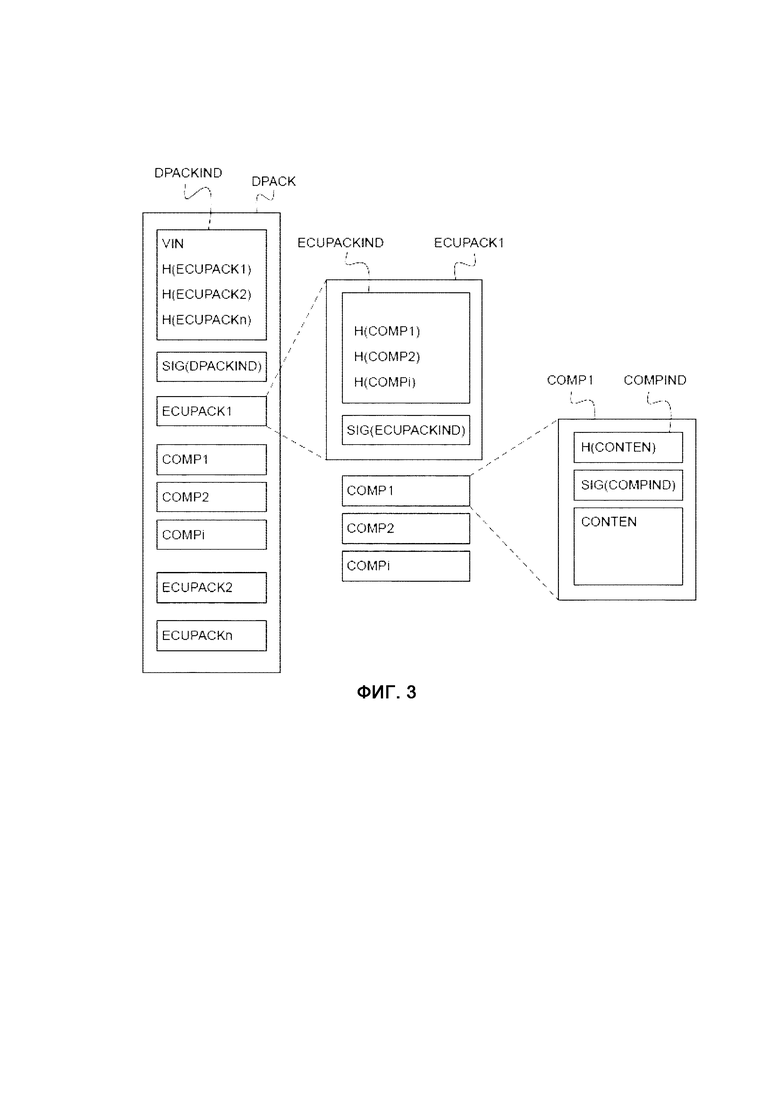

Фиг. 2 - пример организации данных, которые может использоваться в контексте изобретения;

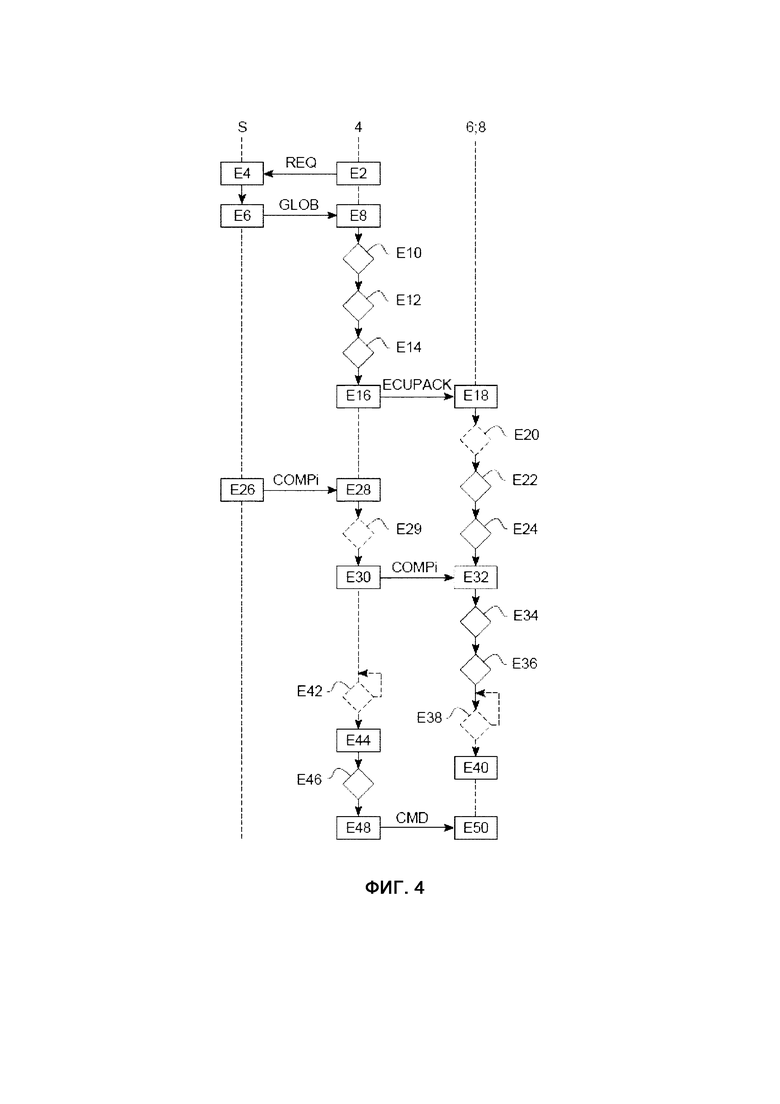

Фиг. 3 - другой пример организации данных, которые могут использоваться в контексте изобретения; и

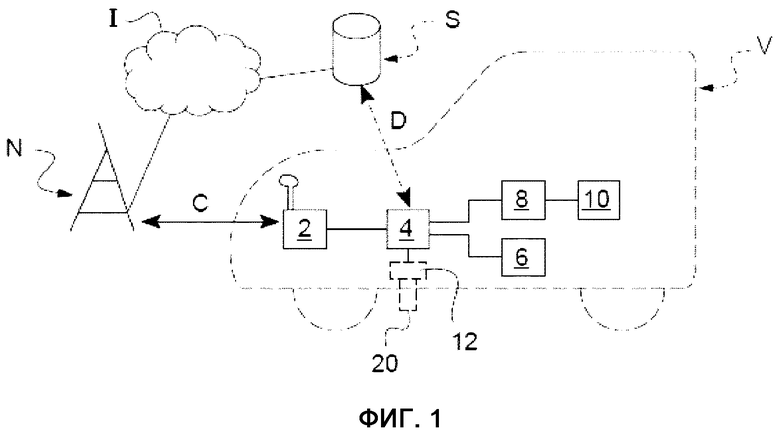

Фиг. 4 - пример способа установки компонентов обработки данных внутри транспортного средства, соответствующего изобретению.

Система, показанная на фиг. 1, содержит транспортное средство V (например, автомобиль), мобильную телефонную сеть N, глобальную сеть I (такую как Интернет) и удаленный сервер S.

Транспортное средство V содержит блок 2 связи, блок 4 обработки, первый электронный блок 6 управления, шлюз 8 и второй электронный блок 10 управления.

На фиг. 1 показаны элементы транспортного средства V, предпочтительные для понимания изобретения, но транспортное средство V, естественно, на практике содержит и другие элементы, в частности, другие электронные блоки управления или процессоры.

Каждый из упомянутых выше объектов электронного оборудования (блок 2 связи, блок 4 обработки, первый электронный блок 6 управления, шлюз 8 и второй электронный блок 10 управления) может быть воспроизведен на практике в форме микропроцессорной архитектуры; в частности, в этом контексте, каждый из этих объектов электронного оборудования содержит процессор и по меньшей мере одну память (например, RAM и/или энергонезависимую память).

Блок 4 обработки может самостоятельно быть реализован на практике, используя электронный блок управления, в котором применимы функциональные возможности, отличные от описанных ниже.

Как схематично показано на фиг. 1, блок 4 обработки соединяется с блоком 2 связи, с первым электронным блоком 6 управления и со шлюзом 8, чтобы иметь возможность обмениваться данными с этими различными объектами электронного оборудования. Блок 2 связи, блок 4 обработки, электронный блок 6 управления и шлюз 8, например, с этой целью соединяются с (той же самой) встроенной сетью обработки данных (не показана), например, с шиной CAN (Controller Area Network, локальная сеть контроллеров).

Шлюз 8 дополнительно соединяется со вторым электронным блоком 10 управления, например, посредством выделенной шины.

Транспортное средство V может дополнительно содержать карт-ридер 12 для карты 20 памяти, который может использоваться в конструктивном варианте изобретения, как упомянуто ниже.

Блок 2 связи выполнен с возможностью осуществления связи C (как схематично показано на фиг. 1 сплошной линией, которая показывает, что это соединение является соединением физического типа, например, 3G/4G, Wi-Fi и т.п.) в мобильной телефонной сети N и может, таким образом, устанавливать соединение с удаленным сервером S через мобильную телефонную сеть N (используя, в частности, радиоканал между транспортным средством V и сотовой телефонной сетью, которая является частью мобильной телефонной сети N) и глобальную сеть I, так чтобы блок 4 обработки и удаленный сервер S могли обмениваться данными D (как схематично показано на фиг. 1 пунктирной линией, которая показывает, что это соединение является соединением логического типа), в частности, в контексте установки компонентов обработки данных внутри транспортного средства V, как описано ниже.

На фиг. 2 показан пример организации данных, который может использоваться в контексте изобретения.

Эти данные содержат, в частности, компоненты обработки данных COMP1, COMP2, COMPi, которые желательно установить в одном или нескольких объекте(-ах) электронного оборудования транспортного средства V, в данном случае, в частности, в первом электронном блоке 6 управления и/или во втором электронном блоке 10 управления, каждый из которых упоминается как “объект электронного оборудования”.

Компоненты обработки данных COMP1, COMP2, COMPi в этом случае инкапсулируются в структуру "дерева-и-ответвлений" следующим образом:

- пакет DPACK загрузки содержит один или несколько пакетов устройства ECUPACK1, ECUPACK2, ECUPACKn, каждый из которых связывается с объектом электронного оборудования транспортного средства V;

- каждый пакет ECUPACK устройства содержит данные, связанные с одним или несколькими компонентами COMP1, COMP2, COMPi обработки данных, каждый из которых предназначен для определенного объекта электронного оборудования.

Этот способ инкапсуляции типа российской “матрешки” особенно предпочтителен, поскольку в дополнение к тому, что он позволяет разделение контента по целевым компонентам, то есть, в данном случае, на электронный блок 2, 4, 6, 8 и 10 управления, чье программное обеспечение может изменяться путем дистанционного обновления (или встроенного микропрограммного обеспечения по радиоканалу (firmware over the air, FOTA), он также позволяет гарантировать когерентность обновления внутри одного и того же электронного компонента. Дополнительно, эта инкапсуляция позволяет иметь уровни проверки целостности/подлинности с несколькими этапами. Более конкретно, блок 2 связи сможет выполнить проверку первого уровня в пакете DPACK загрузки и, как только эта проверка закончена, пакет(-ы) устройства ECUPACK будет извлечен и распределен по целевым компонентам 2, 4, 6, 8 и 10. Целевые компоненты 2, 4, 6, 8 и 10 поэтому смогут выполнить проверку на уровне 2 различными криптографическими аппаратными средствами, которые позволяют выделить контент для каждого компонента, который должен формироваться (для которого может иметься множество провайдеров). После того, как пакет(-ы) устройства ECUPACK был проверен на подлинность, компоненты обработки данных COMP1, COMP2, COMPi могут быть извлечены, проверены, в свою очередь, на третьем криптографическом уровне и, в конечном счете, в случае положительных результатов проверки могут быть установлены. Этот процесс поэтому особенно предпочтителен, если целевой процессор является блоком 2 связи, поскольку для этого блока, который часто состоит из безопасной или защищенной зоны (или доверенной зоны) и незащищенной зоны (или недоверенной зоны), способ, таким образом, как удаленный процессор, позволяет выполнять проверку на 2 уровнях: пакет загрузки DPACK проверяется в недоверенной присоединенной зоне, пакет устройства ECUPACK извлекается и используется совместно с доверенной зоной, и его проверка будет выполняться в доверенной зоне. Таким образом, в конечном счете, независимо от того, является ли целевой ECU локальным или удаленным (другим ECU бортовой сети), способ содержит проверку на нескольких уровнях. В альтернативе, которая также показана на фиг. 2, где компонент COMP не находится в пакете устройства ECUPACK, он будет приниматься посредством второго процесса обмена и проверяться с помощью значения хэш-функции H(COMP1), H(COMP2), H(COMPi), содержащейся, прежде всего, в пакете устройства ECUPACK. Инкапсуляция контента обновления в компоненте позволяет управлять электронной подписью на уровне конструктора для обеспечения сертификации изображений, чтобы гарантировать управление развертыванием. Эта операция подписи компонентов будет выполняться, например, вручную, сертифицированным агентом безопасности (с определенными полномочиями) в помещении производителя транспортных средств. Без этой операции неповрежденное содержание не может быть развернуто на транспортном средстве. Этот уровень подписи является, например, ручным (в частности, подпись ASSIM), и позволяет управлять авторизациями развертывания. Таким способом неповрежденный и подлинный двоичный контент обновления, предоставляемого провайдером, будет в состоянии использоваться процессором 2, 4, 6, 8 или 10 без этого уровня проверки, что позволяет ему гарантировать, что только образы, сертифицированные производителем транспортного средства, могут передаться транспортному средству. Это дополнительно позволяет гарантировать качество целевого программного обеспечения, которое должно обеспечиваться перед развертыванием.

Каждый из этих пакетов содержит цифровую подпись, которая используется в целях установки компонентов обработки данных, как описано ниже. Проверка цифровых подписей, как предусматривается ниже, требует определенной криптографической инфраструктуры, которая будет здесь описана.

Для упрощения представления любая цифровая подпись будет упоминаться ниже просто как “подпись”.

Ниже, в частности, используется следующее:

- корневой сертификат ROOT.cert, содержащий метаданные ROOT.md и открытый ключ ROOT.Kpub, связанный с закрытым ключом ROOT.Kpriv;

- сертификат полномочий CA.cert, содержащий метаданные CA.md, открытый ключ CA.Kpub и подпись CA.sig;

- сертификат производителя R.cert, который содержит метаданные R.md, открытый ключом R.Kpub и подпись R.sig;

- открытый ключ BK.Kpub, связанный с закрытым ключом BK.Kpriv.

Закрытый ключ CA.Kpriv связан с открытым ключом CA.Kpub.

Таким же образом, закрытый ключ R.Kpriv связан с открытым ключом R.Kpub.

Термин “связанные закрытый ключ и открытый ключ” должен пониматься в этом случае, как относящийся к открытому ключу и закрытому ключу, которые связаны в “инфраструктуре открытых ключей” (или Public Key Infrastructure, PKI).

В таком контексте группа данных может подписываться, применяя к этой группе данных криптографический алгоритм подписи (в данном случае, типа RSA), использующий закрытый ключ; подпись может затем быть проверена, используя сопутствующий криптографический алгоритм проверки подписи (в данном случае, также типа RSA) с помощью открытого ключа, связанного с вышеупомянутым закрытым ключом.

Подпись CA.sig сертификата полномочий CA.cert получается, применяя криптографический алгоритм подписи, использующий закрытый ключ ROOT.Kpriv к группе, сформированной метаданными CA.md и открытым ключом CA.Kpub (эта операция выполняется, например, органом сертификации).

Подпись R.sig сертификата производителя R.cert получают, применяя криптографический алгоритм подписи, используя закрытый ключ CA.Kpriv к группе, сформированной метаданными R.md и открытым ключом R.Kpub (эта операция выполняется, например, вышеупомянутым органом сертификации).

Различные структуры данных, показанные на фиг. 2, будут теперь описаны подробно.

Каждый компонент обработки данных COMP, который должен быть установлен, содержит:

- контент CONTEN, содержащий данные, которые должны быть установлены (на практике, должны быть сохранены) в рассматриваемом объекте электронного оборудования;

- декларация COMPIND, содержащая, в частности значение хэш-функции H(CONTEN) контента, который должен быть установлен и в котором может применяться дескриптор компонента обработки данных, например, дескриптор функций, обновляемых этим компонентом;

- подпись SIG(COMPIND) декларации COMPIND.

Эти данные, которые должны быть установлены, могут составлять позицию программного обеспечения или компонент позиции программного обеспечения (например, обновление программного обеспечения). Эта позиция программного обеспечения или компонент позиции программного обеспечения, таким образом, выполняется с возможностью исполнения, по меньшей мере, частично, процессором рассматриваемого объекта электронного оборудования. Как вариант, эти данные, которые должны быть установлены, могут быть данными, которые должны быть сохранены (например, данные карты) для последующего управления процессором рассматриваемого объекта электронного оборудования.

Значение хэш-функции H(CONTEN) получают, применяя функцию значения хэш-функции (например, типа SHA-256) к контенту CONTEN.

Подпись SIG(COMPIND) получают, применяя к декларации COMIND криптографический алгоритм подписи с помощью закрытого ключа BK.Kpriv.

Эти операции выполняются, например, посредством основной части сертификации для рассматриваемого контента CONTEN (например, программного обеспечения).

Каждый пакет устройства ECUPACK содержит в этом случае:

- один или несколько компонентов обработки данных COMP1, COMP2, COMPi, как описано выше;

- декларацию ECUPACKIND, содержащую значения хэш-функции H(COMP1), H(COMP2), H (COMPi) для каждого из компонентов обработки данных COMP1, COMP2, COMPi, содержащихся в пакете устройства ECUPACK, и, где это применимо, идентификатор транспортного средства VIN и/или дескриптор компонентов обработки данных COMP1, COMP2, COMPi, содержащихся в пакете;

- подпись SIG(ECUPACKIND) декларации ECUPACKIND.

Могут быть реализованы несколько вариантов обеспечения идентификатора VIN. Включение идентификатора VIN в пакет устройства ECUPACK, как упомянуто выше, позволяет обеспечить, что это компонент обработки данных, установленный в объекте электронного оборудования (например, в процессоре транспортного средства), реально является компонентом, приписанным этому транспортному средству. Это связано с тем, что компонент может очень хорошо подходить для большого количества транспортных средств одного и того же типа, предлагая пользователю возможность, например, замены процессора его транспортного средства на процессор другого транспортного средства того же типа. Включение идентификатора VIN в пакет устройства ECUPACK позволяет избежать такой манипуляции.

В варианте, однако, тем не менее, возможно авторизовать такую манипуляцию, например, помещая идентификатор VIN транспортного средства в декларацию DPACKIND, описанную ниже, как это имеет место в варианте, показанном на фиг. 3. В этом случае возможно предусмотреть передачу (использование блока 4 обработки) пакета устройства ECUPACK рассматриваемому объекту электронного оборудования только в случае положительного результата сравнения между идентификатором VIN, полученным в декларации DPACKIND, и хранящимся идентификатором транспортного средства V (в данном случае, в блоке 4 обработки).

В соответствии с другими вариантами осуществления, которые могут быть рассмотрены, идентификатор VIN может быть помещен одновременно в декларацию DPACKIND и в декларацию ECUPACKIND или ни в одну из этих двух деклараций, в частности, для совместимого с любым транспортным средством компонента обработки данных, такого как, например, компонент обработки данных, содержащий данные карты системы навигации.

В этом случае идентификатор VIN транспортного средства V является числом, связанным исключительно с транспортным средством, обычно упоминаемым как “идентификационный номер транспортного средства” (Vehicle Identification Number, VIN).

Значения хэш-функции H(COMP1), H(COMP2), H(COMPi) получают, применяя хеш-функцию (например, типа SHA-256) к данным, которые составляют рассматриваемый компонент обработки данных COMP1, COMP2, COMPi, соответственно, например, во время определения пакета устройства ECUPACK (в соответствии с требованиями рассматриваемой позиции оборудования, в частности, требования к обновлению этой позиции оборудования).

Подпись SIG(ECUPACKIND) получают, применяя к декларации ECUPACKIND криптографический алгоритм подписи, который использует закрытый ключ R.Kpriv (связанный с сертификатом R.cert производителя).

Эти операции выполняются, например, производителем транспортного средства (или от имени производителя транспортного средства), когда для рассматриваемого объекта электронного оборудования в определенном транспортном средстве (идентифицированном, используя идентификатор VIN) определяются компоненты обработки данных, подлежащие установке.

На практике подпись SIG(ECUPACKIND), например, содержится в поле, выделенном пакету устройства ECUPACK, например, полю в формате cms (Cryptographic Message Syntax, синтаксис криптографического сообщения). В этом случае это поле может содержать подпись SIG(ECUPACKIND), сертификат полномочий CA.cert и сертификат производителя R.cert.

Пакет загрузки DPACK содержит:

- один или несколько пакетов устройства ECUPACK1, ECUPACK2, ECUPACKn, как описано выше;

- декларацию DPACKIND, содержащую, в частности, значение хэш-функции H(ECUPACK1), H(ECUPACK2), H(ECUPACKn) для каждого из пакетов устройства ECUPACK1, ECUPACK2, ECUPACKn, содержащихся в пакете загрузки DPACK, и в которых применим дескриптор пакетов устройства ECUPACK1, ECUPACK2, ECUPACKn, содержащийся в пакете загрузки DPACK (например, с признаком для каждого пакета устройства ECUPACK1, ECUPACK2, ECUPACKn целевого объекта электронного оборудования рассматриваемого пакета устройства);

- подпись SIG(DPACKIND) декларации DPACKIND.

Значения хэш-функции H(ECUPACK1), H(ECUPACK2), H(ECUPACKn) получают путем применения хеш-функции (например, типа SHA-256) к рассматриваемому пакету устройства ECUPACK2, ECUPACK2, ECUPACKn, соответственно, например, во время определения пакета загрузки DPACK (после определения целевых объектов электронного оборудования и соответствующих потребностей в каждой из позиций оборудования).

Подпись SIG(DPACKIND) получают, применяя к декларации DPACKIND криптографический алгоритм подписи, который использует закрытый ключ R.Kpriv (связанный с сертификатом производителя R.cert).

Эти операции выполняются, например, производителем транспортного средства (или от имени производителя транспортного средства), когда определяются рассматриваемые объекты электронного оборудования и компоненты обработки данных, которые должны быть установлены в этих объектах электронного оборудования.

На практике подпись SIG(DPACKIND), например, содержится в выделенном поле пакета загрузки DPACK, например, в поле в формате cms (Cryptographic Message Syntax, синтаксис криптографического сообщения). В этом случае это поле может содержать подпись SIG(DPACKIND), сертификат полномочий CA.cert и сертификат производителя R.cert.

Следует заметить, что в архитектуре, которая была описана выше, каждый из компонентов обработки данных COMP1, COMP2, COMPi независим от транспортного средства V, предназначенного для установки (и может, например, использоваться для парка транспортных средств). Пакеты устройств ECUPACK1, ECUPACK2, ECUPACKn (и, следовательно, пакет загрузки DPACK), однако, конкретно конфигурируются для транспортного средства V.

На фиг. 3 показан вариант, который может быть представлен для организации данных в пакете загрузки DPACK.

Как уже указывалось, в этом варианте идентификатор VIN транспортного средства помещается в декларацию DPACKIND.

Дополнительно, компоненты обработки данных, COMP1, COMP2, COMPi, связанные с определенным объектом электронного оборудования, не включаются в пакет устройства ECUPACK1, который предназначается для этого объекта электронного оборудования, а вместо этого включается внешний по отношению к нему компонент, чтобы иметь возможность передачи отдельно от пакета устройства ECUPACK1, как объясняется ниже.

Пакет устройства ECUPACK1 в этом случае содержит:

- декларацию ECUPACKIND, содержащую значение хэш-функции H(COMP1), H(COMP2), H(COMPi) для каждого из компонентов обработки данных COMP1, COMP2, COMPi, связанного с рассматриваемым объектом электронного оборудования;

- подпись SIG(ECUPACKIND) декларации ECUPACKIND.

Пример способа установки компонентов обработки данных в транспортном средстве V в соответствии с изобретением теперь будет описан со ссылкой на фиг. 4.

Способ начинается на этапе E2, во время которого блок 4 обработки передает запрос REQ, предназначенный для удаленного сервера S. С помощью этого запроса транспортное средство V стремится определить, доступны ли компоненты обработки данных для установки в транспортное средство V, например, для обновления конкретных компонентов программного обеспечения или конкретных данных (таких как данные карты).

Запрос REQ, например, передается периодически блоком 4 обработки. На практике электронные координаты удаленного сервера S хранятся, например, в блоке 4 обработки и используются для передачи запроса REQ, предназначенного для удаленного сервера S. Электронные координаты предпочтительно относятся к безопасному соединению, такому как SSL (Secure Sockets Layer).

Запрос REQ может содержать идентификатор VIN транспортного средства V.

Удаленный сервер S на этапе Е4 принимает запрос REQ и определяет (например, на основе идентификатора VIN, включенного в запрос REQ), доступны ли компоненты обработки данных для скачивания для транспортного средства V.

В данном случае предполагается, что компоненты обработки данных доступны для скачивания и установки в транспортное средство V. Сервер S на этапе Е6 последовательно передает блоку 4 обработки глобальный контейнер GLOB.

Этот глобальный контейнер GLOB содержит декларацию DPACKIND, связанную с ней подпись SIG(DPACKIND) и пакеты устройства ECUPACK1, ECUPACK2, ECUPACKn. Далее, в соответствии с вариантами осуществления этот глобальный контейнер GLOB содержит или не содержит компоненты обработки данных COMP1, COMP2, COMPi.

Причина в том, что в соответствии с первым вариантом осуществления на этом этапе E6 можно также передать все или некоторые компоненты обработки данных COMP1, COMP2, COMPi (передаваемые на этапе E6 компоненты, не передаваемые, таким образом, на этапе E26, описанном ниже). Эти компоненты обработки данных могут, таким образом, быть переданы либо внутри пакетов устройства ECUPACK (например, в рамках структуры данных, показанной на фиг. 2), либо вместе с рассматриваемым пакетом устройства ECUPACK1 (например, в рамках структуры данных, показанной на фиг. 3).

В соответствии со вторым вариантом осуществления, глобальный контейнер GLOB, передаваемый на этапе E6, не содержит ни одного из компонентов обработки данных COMP1, COMP2, COMPi (эти компоненты обработки данных, таким образом, передаются во время одного или более этапов в соответствии с этапом E26, описанным ниже).

Блок 4 обработки принимает глобальный контейнер GLOB на этапе E8 и может, таким образом, сохранить его. Глобальный контейнер GLOB в этом случае принимается напрямую посредством связи, установленной между удаленным сервером S и транспортным средством V, и эта связь в этом случае частично использует радиоканал между транспортным средством V и уже упомянутой сотовой телефонной сетью.

Как вариант, глобальный контейнер GLOB (с компонентами обработки данных или без них) мог бы быть принят на этапе E8 от карты 20 памяти, которая вставляется в карт-ридер 12 (который, таким образом, подключается к блоку 4 обработки), как указано выше. Этапы E2-E6 в этом случае не выполняются.

Следует заметить, что в вариантах осуществления, где передаваемый глобальный контейнер GLOB не содержит компоненты обработки данных COMP1, COMP2, COMPi (или, по меньшей мере, некоторые из них), емкость памяти, требующаяся в блоке 4 обработки для хранения принятого глобального контейнера GLOB, может быть уменьшена. Другими словами, в блоке 4 обработки нет необходимости обеспечивать буферную память, пригодную для хранения всего пакета загрузки DPACK.

Блок 4 обработки, таким образом, на этапе E10 выполняет проверку сертификата производителя R.cert, который содержит, в частности, открытый ключ R.Kpub, используемый в дальнейшем для проверки подписей.

Как указано выше, сертификат R.cert содержится в этом случае в поле формата cms пакета загрузки DPACK (и поэтому глобального контейнера GLOB, принятого на этапе E8).

Для проверки сертификата производителя R.cert криптографический алгоритм проверки подписи с помощью открытого ключа CA.Kpub применяется к подписи R.sig и к подписанным данным (в данном случае, к метаданным R.md и открытому ключу R.Kpub). (Следует заметить, что открытый ключ CA.Kpub является частью сертификата CA.cert, который сам по себе содержится в поле с упомянутым выше форматом CMS.) На практике, значение хэш-функции подписанных данных и результат, полученный путем применения к подписи R.sig криптографического алгоритма (в данном случае, типа RSA), использующего открытый ключ CA.Kpub, например, сравниваются.

При отсутствии положительного результата проверки (то есть, в случае несовпадения во время этапа сравнения вышеупомянутого значения хэш-функции и вышеупомянутого результата), процесс установки прекращается с сообщением об ошибке, когда это возможно, посылаемым на удаленный сервер S.

В случае положительного результата проверки на этапе E10 (то есть, в случае совпадения на этапе сравнения вышеупомянутого значения хэш-функции и вышеупомянутого результата), блок обработки может проверить, не истек ли срок действия сертификата R.cert, сравнивая даты и время с датой и временем истечения срока, упомянутыми в метаданных R.md.

Если срок действия сертификат истек, процесс установки прекращается с сообщением об ошибке, когда это возможно, посылаемым на удаленный сервер S.

Если сертификат действителен, блок 4 обработки выполняет на этапе E12 проверку сертификата полномочий CA.cert (который содержит, в частности, открытый ключ CA.Kpub, используемый, как описано выше).

Как указано выше, сертификат CA.cert содержится в этом случае в поле формата cms пакета загрузки DPACK (и поэтому глобального контейнера GLOB, принятого на этапе E8).

Для проверки сертификата полномочий CA.cert криптографический алгоритм проверки подписи, использующий открытый ключ ROOT.Kpub, применяют к подписи CA.sig и к подписанным данным (в данном случае, к метаданным CA.md и к открытому ключу CA.Kpub). На практике, например, сравнивают значение хэш-функции подписанных данных и результат, полученный путем применения к подписи CA.sig криптографического алгоритма (в данном случае, типа RSA), используя открытый ключ ROOT.KPub.

Открытый ключ ROOT.Kpub, например, запоминается (во время производства блока 4 обработки) в энергонезависимой памяти блока 4 обработки.

При отсутствии положительного результата проверки (то есть, в случае несовпадения во время этапа сравнения вышеупомянутого значения хэш-функции и вышеупомянутого результата), процесс установки прекращается с сообщением об ошибке, когда это возможно, посылаемым на удаленный сервер S.

В случае положительного результата проверки на этапе E12 (то есть, в случае совпадения на этапе сравнения вышеупомянутого значения хэш-функции и вышеупомянутого результата), блок обработки может проверить, не истек ли срок действия сертификата CA.cert, сравнивая даты и время с датой и временем истечения срока, упомянутыми в метаданных CA.md.

Если срок действия сертификата истек, процесс установки прекращается с сообщением об ошибке, когда это возможно, посылаемым на удаленный сервер S.

Если сертификат действителен, возможно проверить таким же образом действительность корневого сертификата ROOT.cert, сравнивая текущие дату и время с датой и временем истечения срока действия корневого сертификата ROOT.cert, упомянутого в метаданных ROOT.md.

Если срок действия сертификата истек, процесс установки прекращается с сообщением об ошибке, когда это возможно, посылаемым на удаленный сервер S.

Если сертификат действителен, блок 4 обработки на этапе E14 проверяет конкретные части глобального контейнера GLOB, принятого на этапе E8.

Блок обработки проверяет, в частности, на этапе E14 целостность декларации DPACKIND (принятой в глобальном контейнере GLOB).

С этой целью блок обработки применяет криптографический алгоритм проверки подписи, используя открытый ключ R.Kpub, к подписи SIG(DPACKIND) и к декларации DPACKIND. На практике, например, сравнивают значение хэш-функции декларации DPACKIND и результат, полученный путем применения к подписи SIG(DPACKIND) криптографического алгоритма (в данном случае, типа RSA), используя открытый ключ R.Kpub. (Следует заметить, что действительность сертификата R.cert, содержащего открытый ключ R.Kpub, была проверена на этапе E10).

При отсутствии положительного результата проверки (то есть, в случае несовпадения во время этапа сравнения вышеупомянутого значения хэш-функции и вышеупомянутого результата), процесс установки прекращается с сообщением об ошибке, посылаемым, когда это возможно, на удаленный сервер S.

В случае положительного результата проверки на этапе E14 (то есть, в случае несовпадения на этапе сравнения вышеупомянутого значения хэш-функции и вышеупомянутого результата), процесс установки продолжается на этапе Е16, который будет описан далее.

Блок обработки 4 на этапе E16 распределяет различные пакеты устройства ECUPACK по объектам электронного оборудования, ответственным за установку компонентов обработки данных, в данном случае, например, первому электронному блоку 6 управления и/или шлюзу 8.

Каждый пакет устройства ECUPACK содержит данные глобального контейнера GLOB, предназначенные для определенного объекта электронного оборудования (в данном случае, первого электронного блока 6 управления или шлюза 8), то есть, данные пакета устройства ECUPACKn, предназначенные для этого объекта электронного оборудования, с помощью самих компонентов обработки данных COMP1, COMP2, COMPi, в зависимости от рассматриваемого варианта осуществления.

Как уже указывалось, на самом деле, возможно создать условие, чтобы все или некоторые электронные компоненты и поэтому, по меньшей мере, некоторые пакеты устройства ECUPACK, во время этапа E6 передавались в глобальном контейнере GLOB, содержащем один или несколько компонентов обработки данных.

Каждый рассматриваемый объект электронного оборудования, таким образом, на этапе E18 принимает пакет устройства ECUPACK. Реализация способа для такого объекта электронного оборудования (в данном случае, электронного блока 6 управления или шлюза 8) описана ниже, причем с подобными этапами, которые выполняются на практике для других объектов электронного оборудования, которые принимают пакет устройства ECUPACK.

Объект электронного оборудования (в данном случае, либо первый электронный блок 6 управления, либо шлюз 8) может, таким образом, когда это применимо, реализовывать на этапе E20 этап проверки сертификата производителя R.cert и сертификата о полномочиях CA.cert. Следует заметить, что в примере, описанном для этого случая, эти сертификаты R.cert и CA.cert являются частью поля типа cms пакета устройства ECUPACK.

Проверки на этапе E20 (выполняются рассматриваемым объектом 6, 8 электронного оборудования) подобны тем, которые выполняются на этапах E10 и E12, описанных выше, блоком 4 обработки и не будут подробно описываться здесь повторно.

При отсутствии положительного результата проверки на этапе E20, процесс установки в рассматриваемый объект 6, 8 оборудования прекращается. Сообщение об ошибке может дополнительно быть послано блоку 4 обработки (например, для потенциальной передачи удаленному серверу S).

В случае положительного результата проверки на этапе E20, рассматриваемый объект 6, 8 электронного оборудования на этапе E22 выполняет проверку целостности декларации ECUPACKIND (принятой в пакете устройства ECUPACKIND).

С этой целью рассматриваемый объект 6, 8 электронного оборудования применяет к подписи SIG(ECUPACKIND) и к декларации ECUPACKIND криптографический алгоритм проверки подписи, использующий открытый ключ R.Kpub. На практике, например, сравнивают значение хэш-функции декларации ECUPACKIND и результат, полученный при применении к подписи SIG(ECUPACKIND) криптографического алгоритма (в данном случае, типа RSA), использующего открытый ключ R.Kpub. (Следует заметить, что действительность сертификата R.cert, содержащего открытый ключ R.Kpub, была проверена во время этапа E20).

При отсутствии положительного результата проверки (то есть, в случае несовпадения на этапе сравнения вышеупомянутого значения хэш-функции и вышеупомянутого результата), процесс установки на упомянутом объекте 6, 8 электронного оборудования прекращается и на блок 4 обработки, когда это возможно, посылается сообщение об ошибке (например, для потенциальной передачи удаленному серверу S).

В случае положительного результата проверки на этапе E22 (то есть, в случае несовпадения на этапе сравнения вышеупомянутого значения хэш-функции и вышеупомянутого результата), вышеупомянутый объект 6, 8 электронного оборудования на этапе E24 проверяет, соответствует ли идентификатор VIN транспортного средства V включенный в декларацию ECUPACKIND, (то есть, равен ли на практике) идентификатору VIN транспортного средства V, хранящемуся (например, в энергонезависимой памяти) в объекте 6, 8 электронного оборудования.

При отсутствии положительного результата проверки (то есть, в случае несовпадения между идентификатором VIN, указанным в декларации ECUPACKIND, и хранящимся идентификатором) процесс установки в объекте 6, 8 электронного оборудования прекращается и на блок 4 обработки, когда это возможно, посылается сообщение об ошибке (например, для потенциальной передачи удаленному серверу S).

В случае положительного результата проверки на этапе E24 (то есть, в случае совпадения между идентификатором VIN, указанным в декларации ECUPACKIND, и хранящимся идентификатором), установка может быть продолжена на этапе E32, описанном ниже (после того, как приняты компоненты обработки данных, как будет далее описано).

Параллельно с упомянутой обработкой на объекте 6, 8 электронного оборудования, ответственном за установку, удаленный сервер S на этапе E26 передает блоку 4 обработки по меньшей мере один компонент обработки данных COMPi пакета загрузки DPACK. Хотя на фиг. 4 это не показано, эта передача компонента обработки данных COMPi может быть инициирована после приема удаленным сервером S признака от блока 4 обработки, причем этот признак указывает, например, достаточно ли пространства в буферной памяти для хранения компонента обработки данных COMPi).

Блок 4 обработки на этапе E28 принимает компонент обработки данных COMPi.

Ниже теперь будет описана обработка одиночного компонента обработки данных COMPi. На практике несколько компонентов обработки данных принимаются одновременно или в более позднее время в зависимости от объемов буферной памяти блока 4 обработки, и они обрабатываются так, как описано для компонента обработки данных COMPi.

Когда компонент COMPI, принятый на этапе E28, позволяет дополнение пакета устройства ECUPACKn (используя данные глобального контейнера GLOB), блок 4 обработки может, когда возможно, реализовывать на этапе E29 проверку содержания рассматриваемого пакета устройства ECUPACKn, сравнивая, например, значение хэш-функции H (ECUPACKn), содержащееся в декларации DPACKIND, и значение хэш-функции, полученное путем применения хеш-функции (в данном случае, SHA256) к принятому пакету устройства ECUPACKn.

При отсутствии положительного результата проверки (то есть, если значение хэш-функции H(ECUPACKn) декларации DPACKIND отличается от значения хэш-функции, полученного на основе принятого пакета устройства ECUPACKn), компонент обработки данных COMPi не передается рассматриваемому объекту 6, 8 электронного оборудования и, когда возможно, на удаленный сервер S посылается сообщение об ошибке.

В случае положительного результата проверки на этапе E29, то есть, в случае совпадения между значением хэш-функции H(ECUPACKn) декларации DPACKIND и значением хэш-функции, полученным на основе принятого пакета устройства ECUPACKn, компонент обработки данных COMPi на этапе E30 направляется рассматриваемому объекту 6, 8 электронного оборудования.

Рассматриваемый объект 6, 8 электронного оборудования, таким образом, на этапе E32 принимает компонент обработки данных COMPi.

Объект 6, 8 электронного оборудования может, таким образом, проверить этот компонент обработки данных COMPi.

Прежде всего, на этапе E34 объект 6, 8 электронного оборудования сравнивает значение хэш-функции H (COMPi), содержавшееся в декларации ECUPACKIND, и значение хэш-функции, полученное путем применения хеш-функции (в данном случае, SHA256) к принятому компоненту обработки данных COMPi. (Следует заметить, что целостность декларации ECUPACKIND была проверена на этапе E22).

В случае отрицательного результата проверки (то есть, если значение хэш-функции H(COMPi), содержавшееся в декрете ECUPACKIND, отличается от полученного значения хэш-функции), установка компонента обработки данных COMPi прекращается.

В случае положительного результата проверки на этапе Е34 (то есть, в случае равенства между значением хэш-функции H(COMPi), содержавшимся в декрете ECUPACKIND, и полученным значением хэш-функции), проверка компонента обработки данных, COMPi продолжается на этапе E36.

Объект 6, 8 электронного оборудования сначала на этапе E36 проверяет целостность декларации COMPIND компонента обработки данных COMPi.

С этой целью, рассматриваемый объект 6, 8 электронного оборудования применяет криптографический алгоритм проверки подписи с помощью открытого ключа BK.Kpub к подписи SIG(COMPIND) и к декларации COMPIND. На практике значение хэш-функции декларации COMPIND и результата, полученного путем применения к подписи SIG(COMPIND) криптографического алгоритма (в данном случае, типа RSA), сравнивают, например, с помощью открытого ключа BK.KPub.

Открытый ключ BK.Kpub хранится, например, в энергонезависимой памяти рассматриваемого объекта 6, 8 электронного оборудования.

При отсутствии положительного результата проверки (то есть, в случае несовпадения на этапе сравнения вышеупомянутого значения хэш-функции и вышеупомянутого результата), процесс установки компонента обработки данных COMPi прекращается и на блок 4 обработки, когда это возможно, посылается сообщение об ошибке (например, для потенциальной передачи удаленному серверу S).

В случае положительного результата проверки подписи SIG(COMPIND) (то есть в случае совпадения на этапе сравнения вышеупомянутого значения хэш-функции и вышеупомянутого результата), объект 6, 8 электронного оборудования сравнивает значение хэш-функции H (CONTEN), содержавшееся в декларации COMPIND, и значение хэш-функции, полученное путем применения хеш-функции (в данном случае, SHA256) к содержанию CONTEN принятого компонента обработки данных COMPi.

При отсутствии положительного результата проверки (то есть, в случае неравенства между значением хэш-функции H (CONTEN) декларации COMPIND и полученным значением хэш-функции), процесс установки компонента обработки данных COMPi прекращается и на блок 4 обработки, когда это возможно, посылается сообщение об ошибке (например, для потенциальной передачи удаленному серверу S).

В случае положительного результата проверки (то есть в случае, несовпадения между значением хэш-функции H (CONTEN) декларации COMPIND и принятым значением хэш-функции), способ установки продолжается, как здесь описано.

В случае, например, когда транспортное средство V является транспортным средством с тепловым двигателем, возможно, таким образом, обеспечить этап E38 ожидания работы теплового двигателя (который позволяет на практике гарантировать, что все объекты электронного оборудования действуют и компонент обработки данных COMPi может быть правильно установлен в рассматриваемый объект электронного оборудования).

Когда тепловой двигатель действует (или без этого условия для транспортного средства без теплового двигателя), рассматриваемый объект 6, 8 электронного оборудования управляет установкой компонента обработки данных COMPi, то есть, сохраняет компонент обработки данных COMPi в энергонезависимой (перезаписываемой) памяти в целях его использования впоследствии.

В некоторых случаях (например, для первого электронного блока 6 управления) установка компонента обработки данных COMPi выполняется в самом объекте электронного оборудования (в данном случае, в первом электронном блоке 6 управления), который выполнил предыдущие этапы E20-E36, описанные выше.

Напротив, в других случаях (данном случае, для шлюза 8) объект электронного оборудования (в данном случае, шлюз 8), ответственный за установку и выполнивший в этом контексте предыдущие этапы E20-E36 проверки, управляет установкой компонента обработки данных COMPi в другой объект электронного оборудования, в данном случае, во второй электронный блок 10 управления. Шлюз 8, таким образом, управляет, например, устройством хранения данных компонента обработки данных COMPi в энергонезависимой (перезаписываемой) памяти второго электронного блока 10 управления.

В этом случае для компонентов обработки данных существует условие, которые они не должны использоваться, пока не будут установлены, а вместо этого, использоваться, когда соблюдаются другие условия, как будет здесь описано.

Когда транспортное средство V является транспортным средством с тепловым двигателем, можно использовать этап E42 ожидания остановки работы теплового двигателя.

Когда тепловой двигатель транспортного средства V останавливается (или транспортное средство V не использует тепловой двигатель), блок 4 обработки отображает на интерфейсе пользователя (например, на экране, расположенном в пассажирском салоне транспортного средства V), признак, что компоненты обработки данных были установлены и готовы к использованию (этап E44).

Блок 4 обработки, таким образом, на этапе E46 ожидает от пользователя ответа (например, от водителя транспортного средства V), например, через вышеупомянутый интерфейс пользователя) (когда это возможно, через экран, упомянутый выше, если этот экран является сенсорным экраном).

В случае отрицательного ответа пользователя компонент(-ы) обработки данных, установленный на этапе E40, не используется.

В случае положительного ответа пользователя на этапе E46, блок 4 обработки передает различным рассматриваемым объектам электронного оборудования (в данном случае, первому электронному блоку 6 управления и, через шлюз 8, второму электронному блоку 10 управления), команду CMD для активации установленных компонентов обработки данных (этап E48).

Затем установленные компоненты обработки данных активируются (этап E50).

Для компонентов обработки данных программного обеспечения команды, содержащиеся в рассматриваемом компоненте обработки данных, могут затем быть выполнены процессором объекта 6, 10 электронного оборудования, в котором был установлен компонент обработки данных.

Для компонентов обработки данных, сформированных из пригодных для управления данных, данными, включенными в рассматриваемый компонент обработки данных, может управлять процессор объекта 6, 10 электронного оборудования, в котором был установлен компонент обработки данных.

Изобретение относится к средствам защиты информации криптографическими методами. Технический результат - обеспечение пропускной способности более 100 Гбит/с. Средство криптозащиты информации содержит вторичный источник электропитания и аппаратно-программную платформу для реализации криптографических преобразований передаваемой информации, четыре сетевых карты по одному высокоскоростному интерфейсу на каждой, из которых два для приема/передачи информации в открытом сегменте сети, два для приема/передачи информации в закрытом сегменте сети, интерфейс для получения ключевой информации от квантовой криптографической системы выработки и распределения ключей, интерфейс для ввода ключевой информации с ключевых блокнотов. Вторичный источник электропитания и аппаратно-программная платформа располагаются в отдельных экранированных отсеках корпуса. 2 н. и 9 з.п. ф-лы, 4 ил.

1. Способ установки компонента обработки данных (COMP1) в объект (6; 10) электронного оборудования, которым снабжено транспортное средство (V), содержащий этапы, на которых:

принимают (E18) пакет устройства (ECUPACK), содержащий первую декларацию (ECUPACKIND), содержащую значение хэш-функции (H(COMP1)) компонента обработки данных;

проверяют (E22) целостность первой декларации (ECUPACKIND);

принимают (E32) компонент обработки данных (COMP1);

проверяют (E34) соответствие между значением хэш-функции (H(COMP1)) компонента обработки данных и принятым компонентом обработки данных (COMP1);

устанавливают (E40) компонент обработки данных (CCOMP1) только в случае положительного результата проверки целостности первой декларации (ECUPACKIND) и положительного результата проверки соответствия;

причем первая декларация (ECUPACKIND) содержит первый идентификатор транспортного средства (VIN), при этом способ дополнительно содержит этапы, на которых:

сравнивают (E24) первый идентификатор транспортного средства (VIN) со вторым идентификатором транспортного средства, хранящимся в транспортном средстве (V);

устанавливают (E40) компонент обработки данных (COMP1) только в случае положительного результата сравнения первого идентификатора (VIN) и второго идентификатора.

2. Способ по п. 1, в котором пакет устройства (ECUPACK) содержит первую подпись (SIG (ECUPACKIND)), причем целостность декларации (ECUPACKIND) проверяется с помощью применения криптографического алгоритма проверки подписи к первой подписи (SIG (ECUPACKIND)) и к первой декларации (ECUPACKIND).

3. Способ по п. 1 или 2, в котором компонент обработки данных (COMP1) принимается независимо от пакета устройства (ECUPACK).

4. Способ по п. 1 или 2, в котором компонент обработки данных (COMP1) принимается в пакете устройства (ECUPACK).

5. Способ по любому из пп. 1-4, содержащий этапы, на которых:

принимают (E8) контейнер (GLOB), содержащий указанный пакет устройства (ECUPACK) и вторую декларацию (DPACKIND);

проверяют (E14) целостность второй декларации (DPACKIND).

6. Способ по п. 5, в котором контейнер (GLOB) содержит другой пакет устройства (ECUPACK2), который предназначен для другого объекта электронного оборудования.

7. Способ по п. 5 или 6, в котором вторая декларация (DPACKIND) содержит первый идентификатор транспортного средства (VIN), при этом способ содержит этапы, на которых:

сравнивают (E12) первый идентификатор транспортного средства (VIN) со вторым идентификатором транспортного средства, хранящимся в транспортном средстве (V);

передают (E16) пакет устройства (ECUPACK) только в случае положительного результата сравнения первого идентификатора (VIN) и второго идентификатора.

8. Способ по любому из пп. 5-7, в котором контейнер (GLOB) принимают от удаленного сервера (S) в ответ на запрос (REQ), переданный транспортным средством (V).

9. Способ по любому из пп. 5-7, в котором контейнер (GLOB) принимают от карты (20) памяти, вставленной в карт-ридер (12), которым снабжено транспортное средство (V).

10. Способ по любому из пп. 1-9, в котором компонент обработки данных (COMP1) содержит вторую подпись (SIG(COMPIND)) и контент (CONTEN), при этом способ содержит этап (E36), на котором проверяют целостность контента (CONTEN) с использованием второй подписи (SIG (COMPIND)).

11. Электронное оборудование (6; 8) для установки в него компонента установки данных (COMPi), причем электронным оборудованием (6; 8) надлежит снабдить транспортное средство, и электронное оборудование (6; 8) содержит:

модуль приема пакета устройства (ECUPACK), содержащий декларацию (ECUPACKIND), содержащую значение хэш-функции (H(COMPi)) компонента обработки данных;

модуль проверки целостности декларации (ECUPACKIND);

модуль приема компонента обработки данных (COMPi);

модуль проверки соответствия между значением хэш-функции (H(COMPi)) компонента обработки данных и принятым компонентом обработки данных (COMPi);

модуль установки, выполненный с возможностью установки компонента обработки данных (COMPi) только в случае положительного результата проверки целостности декларации (ECUPACKIND) и положительного результата проверки соответствия;

при этом декларация (ECUPACKIND) содержит первый идентификатор транспортного средства (VIN), при этом электронное оборудование дополнительно содержит:

модуль сравнения первого идентификатора транспортного средства (VIN) и второго идентификатора транспортного средства (V), хранящегося в транспортном средстве (V),

при этом модуль установки выполнен с возможностью установки компонента обработки данных (COMPi) только в случае положительного результата проверки целостности декларации (ECUPACKIND), положительного результата сравнения первого идентификатора (VIN) и второго идентификатора и положительной проверки соответствия.

| Dennis K | |||

| Nilsson et al., Secure Firmware Updates over the Air in Intelligent Vehicles, Conference: Communications Workshops, 2008 | |||

| Топка с несколькими решетками для твердого топлива | 1918 |

|

SU8A1 |

| IEEE International Conference on, с | |||

| Велосипед, приводимый в движение силой тяжести едущего | 1922 |

|

SU380A1 |

Авторы

Даты

2024-01-29—Публикация

2020-04-15—Подача