ОБЛАСТЬ ТЕХНИКИ

Настоящее техническое решение относится к области вычислительной техники, в частности, к способам контроля и управления доступом.

УРОВЕНЬ ТЕХНИКИ

Из уровня техники известно решение, выбранное в качестве наиболее близкого аналога, RU2756701C1, 04.10.2021. Данное решение относится к области вычислительной техники, а именно к способу предоставления доступа и защиты объекта. Способ предоставления доступа и защиты объекта основывается на скоринговой системе, в которой доступ к защищаемому объекту предоставляется за счет набора пользователем заранее заданного необходимого количества баллов, при этом, за счет каждого из вышеуказанных вариантов предоставления доступа, пользователю, при положительной идентификации, присваивается заранее заданное определенное количество баллов посредством скоринговой системы.

Предлагаемое решение направлено на устранение недостатков современного уровня техники и отличается от известных решений тем, что предложенное решение обеспечивает повышение безопасности защищаемого объекта, а также повышение уровня отказоустойчивости и надежности в части предоставления и контроля доступа в помещения объекта.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Технической проблемой, на решение которой направлено заявленное решение, является создание способа контроля и управления доступом. Дополнительные варианты реализации настоящего изобретения представлены в зависимых пунктах изобретения.

Технический результат заключается в повышении безопасности защищаемого объекта.

Заявленный технический результат достигается за счет реализации способа контроля и управления доступом, включающего этапы, на которых: на облачном сервере, выполняется конфигурация локальных коммутаторов доступа объекта с подключенными к нему контроллерами и точками доступа; конфигурация уровней доступа субъектов выполняется на стороне облачной части и синхронизируется в виде кэша доступа с локальными коммутаторами доступа объекта; при этом локальный коммутатор доступа обеспечивает следующую функциональность для взаимодействия с исполнительными устройствами точек доступа:

трансляцию полученных извне команд на исполнительные устройства точек доступа;

хранение локального кэша доступа и его синхронизацию с данными облачной платформы;

при этом процесс прохода через точки доступа объекта возможен только для авторизованного субъекта и осуществляется посредством вычислительного устройства авторизованного пользователя, за счет считывания идентификатора точки доступа;

полученный идентификатор точки доступа вместе с идентификатором авторизованного пользователя передается из вычислительного устройства пользователя на локальный коммутатор для исполнения;

локальный коммутатор выполняет авторизацию операции, проверяя наличие полномочий в локальном кэше доступа.;

в случае успешной авторизации пользователя локальный коммутатор посылает сигнал открывания на исполнительное устройство точки доступа, где была установлена прочитанная пользователем метка.

В частном варианте реализации описываемого способа, процесс получения идентификатора точки доступа выполняется посредством считывания QR-кода камерой вычислительного устройства.

В другом частном варианте реализации описываемого способа, процесс получения идентификатора точки доступа выполняется посредством считывания данных NFC-метки.

В другом частном варианте реализации описываемого способа, процесс получения идентификатора точки доступа выполняется посредством считывания данных bluetooth-метки.

В другом частном варианте реализации описываемого способа, процесс получения идентификатора точки доступа выполняется посредством распознавания аудио-звукового идентификатора метки.

В другом частном варианте реализации описываемого способа, локальный кэш доступа представляет из себя базу данных, в которой содержится актуальная информация о полномочиях пользователя, причем данные о полномочиях содержат следующие атрибуты: идентификатор пользователя, идентификатор точки доступа, период действия полномочия; при этом на основе данных в базе для пары «идентификатор пользователя» и «идентификатор точки доступа» осуществляют авторизацию запроса прохода, а при отсутствии данных запрос прохода отклоняется.

ОПИСАНИЕ ЧЕРТЕЖЕЙ

Реализация изобретения будет описана в дальнейшем в соответствии с прилагаемыми чертежами, которые представлены для пояснения сути изобретения и никоим образом не ограничивают область изобретения. К заявке прилагаются следующие чертежи:

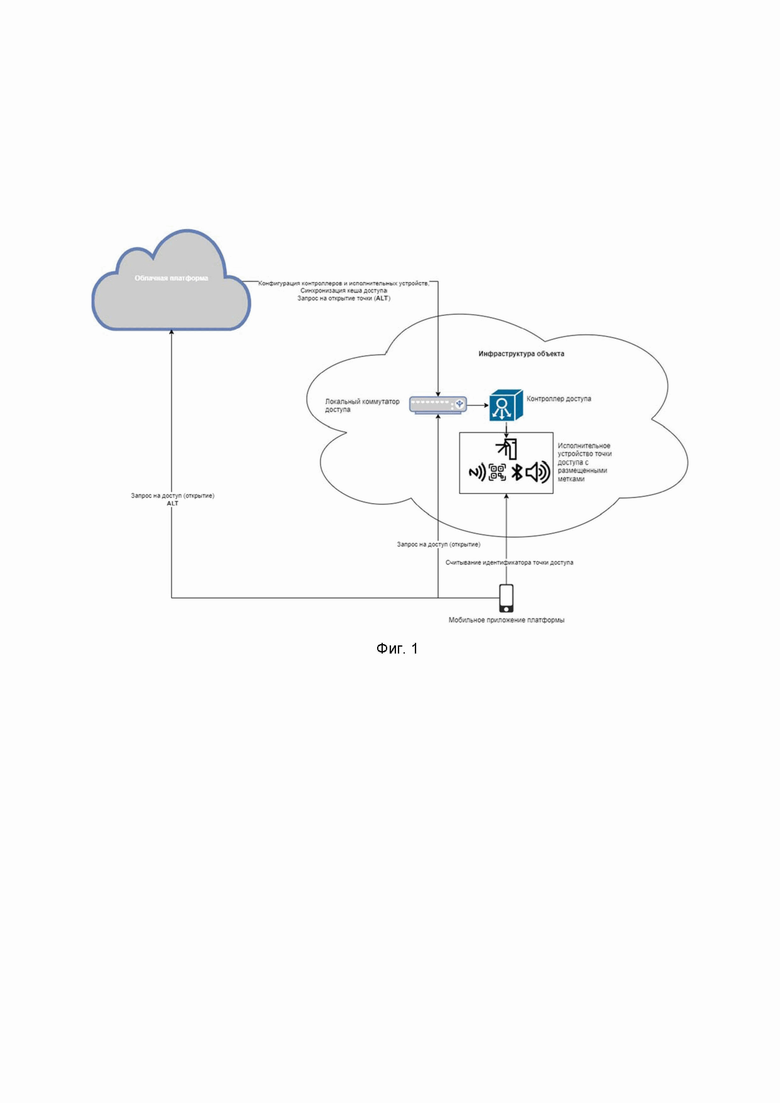

Фиг. 1 иллюстрирует общую схему предлагаемого технического решения.

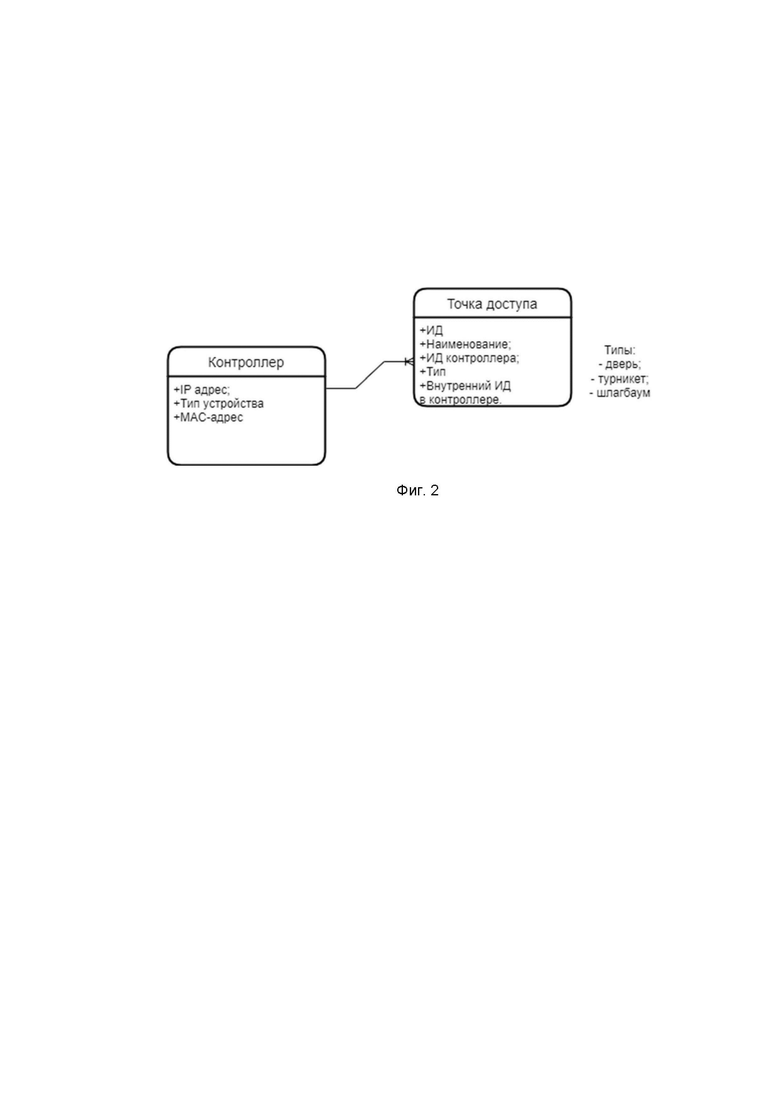

Фиг. 2 иллюстрирует описание параметров.

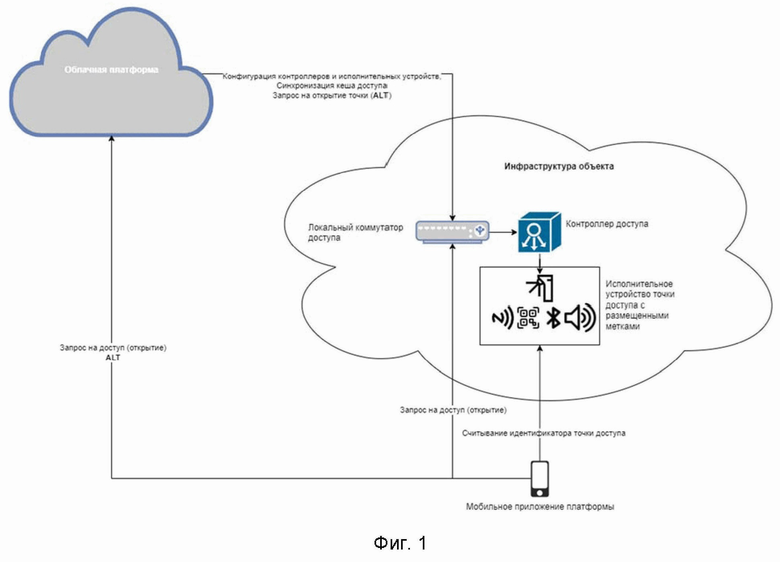

Фиг. 3 иллюстрирует структурную схему примера реализации изобретения.

ДЕТАЛЬНОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

В приведенном ниже подробном описании реализации изобретения приведены многочисленные детали реализации, призванные обеспечить отчетливое понимание настоящего изобретения. Однако, квалифицированному в предметной области специалисту, будет очевидно каким образом можно использовать настоящее изобретение, как с данными деталями реализации, так и без них. В других случаях хорошо известные методы, процедуры и компоненты не были описаны подробно, чтобы не затруднять излишне понимание особенностей настоящего изобретения.

Кроме того, из приведенного изложения будет ясно, что изобретение не ограничивается приведенной реализацией. Многочисленные возможные модификации, изменения, вариации и замены, сохраняющие суть и форму настоящего изобретения, будут очевидными для квалифицированных в предметной области специалистов.

Настоящее техническое решение относится к области вычислительной техники, в частности к способу контроля и управления доступом. Предложенное решение обеспечивает повышение безопасности защищаемого объекта, а также повышение уровня отказоустойчивости и надежности в части предоставления и контроля доступа в помещения объекта.

В настоящее время к различным объектам (например: объектам, требующим повышенной степени защиты, офисным зданиям, многоквартирным домам и т.д.) доступ предоставляется посредством примитивных и недостаточно безопасных систем защиты объектов. Предлагаемый способ направлен на решение вышеуказанных проблем. Под точкой доступа в настоящем техническом решение понимается некий объект - физическая преграда, оборудованная преграждающим устройством (дверь, шлагбаум турникет и т.п.), исполнительным устройством (замки, защелки, приводы), считывателем, датчиками.

Технические средства, реализующие настоящее техническое решение (контур безопасности объекта).

Облачная платформа – система, обеспечивающая функции конфигурирования конечных устройств (коммутаторов, контролеров доступа) на объекте, эмиссии идентификаторов точек доступа, формирования и обновления кэша доступа объекта. Под кэшем доступа понимается набор полномочий субъектов к объекта-точкам прохода. За счет обновления кэша доступа значительно повышается безопасность защищаемого объекта.

Локальный кэш доступа может представлять из себя базу данных, в которой содержится актуальная информация о полномочиях пользователя. Данные о полномочиях содержат следующие атрибуты: идентификатор пользователя, идентификатор точки доступа, период действия полномочия. Наличие данных в базе для пары идентификатор пользователя + идентификатор точки доступа позволяет авторизовать запрос прохода. При отсутствии данных запрос прохода отклоняется.

Локальный коммутатор - подсистема в инфраструктуре объекта обеспечивающая хранение и обновление локального кэша доступа, получение, авторизацию и трансляцию запросов доступа на исполнительные устройства точек доступа. За счет уменьшения количества и сложности выполняемых функций требования к аппаратному обеспечению значительно снижаются, позволяя разместить его на устройствах класса одноплатных микрокомпьютеров.

Коммутатор может представлять собой программно-аппаратный комплекс на базе одноплатных микрокомпьютеров со следующими минимальными характеристиками: 2 GB RAM, 32 GB ROM.

Взаимодействие между облаком, коммутатором и контроллером происходит по защищённому протоколу (SSL).

На фигуре 1 проиллюстрирована общая схема предлагаемого технического решения.

Локальный коммутатор хранит конфигурацию контроллеров и точек доступа, необходимую для взаимодействия с устройством. К одному контроллеру, в общем случае, может быть подключено несколько точек доступа. Конфигурация контроллеров, подключенных к коммутатору, поступает с облачного сервера. В решении могут быть задействованы любые сетевые контроллеры доступа с открытым интерфейсом для обмена данными и управленческими командами. Примеры контроллеров разных поставщиков: Iron Logic Модель: Z-5R (мод. Web), Dahua DHI-ASC2202C-D. Сама конфигурация локально сохраняется на коммутаторе и содержит дополнительные параметры контроллера и точки доступа, необходимые для взаимодействия по API контроллера. Описание параметров конфигурации проиллюстрировано на фигуре 2.

Коммутатор обеспечивает:

• возможность взаимодействия с контроллерами доступа различных поставщиков по API;

• интерфейс (m2m) для приема команд взаимодействия с точками доступа (дверьми, шлагбаумами, турникетами). Основные команды: открытие точки доступа, получение текущего режима точки доступа, смена режима точки доступа;

• локальное хранение кэша доступа с возможностью его синхронизации с облачным сервером;

• локальное хранение настоек подключенных контроллеров и точек доступа.

Контролер доступа – устройство обеспечивающее взаимодействие с конечными исполнительными устройствами (электромеханическими замками, шлагбаумами и т.д.).

Для идентификации запросов доступа применяется технология обратной идентификации, при которой для каждой точки доступа (двери, шлагбаума и т.д.) выпускается уникальный идентификатор в виде QR, NFC, Bluethouth метки. Пользователь с помощью мобильного приложения с установленным приложением сканирует метку. Мобильное приложение передает запрос доступа, содержащий идентификатор субъекта и объекта, на коммутатор доступа для исполнения. Такой подход позволяется отказаться от использования дополнительных исполнительных устройств для идентификации субъекта доступа (считыватели карт доступа, сканеры отпечатков пальцев и т.д.).

Конфигурация устройств контура безопасности объекта.

В приложении платформы, размещенной на облачном сервере, выполняется конфигурация локальных коммутаторов доступа объекта с подключенными к нему контроллерами и точками доступа. Конфигурация уровней доступа субъектов выполняется на стороне облачной части платформы и синхронизируется в виде кэша доступа с локальными коммутаторами доступа объекта, за счет чего дополнительным образом обеспечивается повышение безопасности защищаемого объекта.

В процессе конфигурации локального коммутатора указывается:

• данные о подключенных контроллерах доступа (IP адрес, MAC-адрес, модель и поставщик контроллера, версия API);

• данные о точках доступа, подключенных к контроллеру (номер точки доступа, тип точки доступа, наименование точки доступа).

Локальный коммутатор доступа обеспечивает минимально необходимую функциональность для взаимодействия с исполнительными устройствами точек доступа:

• трансляцию полученных извне команд на исполнительные устройства точек доступа;

• хранение локального кэша доступа и его синхронизацию с данными облачной платформы.

Процесс прохода через точки доступа объекта.

Проход через точки доступа объекта доступен для авторизованного субъекта. При использовании вычислительного устройства с установленным приложением платформы авторизованный пользователь считывает идентификатор точки доступа. В зависимости от технической возможности устройства пользователя процесс получения идентификатора точки доступа может быть выполнен одним из способов:

• считывание QR-кода камерой смартфона;

• считывания данных NFC-метки;

• считывания данных bluetooth-метки;

• распознавания аудио-звукового идентификатора метки.

Полученный идентификатор точки доступа вместе с идентификатором авторизованного пользователя передается из вычислительного устройства на локальный коммутатор для исполнения. Возможен альтернативный вариант взаимодействия, при котором идентификаторы передаются на облачный сервер. При альтернативном варианте авторизация операции выполняется на облачном сервере, после которой в случае успешной проверки полномочий с облачного сервера передается команда на локальный коммутатор для исполнения. Локальный коммутатор выполняет авторизацию операции, проверяя наличие необходимых полномочий в локальном кэше доступа. Взаимодействие между облаком, коммутатором и контроллером осуществляется по защищённому протоколу (SSL). В случае успешной авторизации пользователя локальный коммутатор посылает сигнал открывания на исполнительное устройство точки доступа, где была установлена прочитанная пользователем метка.

На фигуре 3 проиллюстрирована структурная схема примера реализации изобретения.

В настоящих материалах заявки было представлено предпочтительное раскрытие осуществление заявленного технического решения, которое не должно использоваться как ограничивающее иные, частные воплощения его реализации, которые не выходят за рамки испрашиваемого объема правовой охраны и являются очевидными для специалистов в соответствующей области техники.

| название | год | авторы | номер документа |

|---|---|---|---|

| КОНТЕКСТ УСТОЙЧИВОЙ АВТОРИЗАЦИИ НА ОСНОВЕ ВНЕШНЕЙ АУТЕНТИФИКАЦИИ | 2008 |

|

RU2390838C2 |

| КОНТЕКСТ УСТОЙЧИВОЙ АВТОРИЗАЦИИ НА ОСНОВЕ ВНЕШНЕЙ АУТЕНТИФИКАЦИИ | 2003 |

|

RU2337399C2 |

| СПОСОБ И СИСТЕМА АВТОРИЗАЦИИ НОСИТЕЛЯ ЦИФРОВОГО КЛЮЧА | 2018 |

|

RU2709281C1 |

| ДЕЛЕГИРОВАННОЕ АДМИНИСТРИРОВАНИЕ РАЗМЕЩЕННЫХ РЕСУРСОВ | 2004 |

|

RU2360368C2 |

| БЕЗОПАСНАЯ ОБРАБОТКА ДАННЫХ ВИРТУАЛЬНОЙ МАШИНОЙ | 2013 |

|

RU2648941C2 |

| Способ и система для авторизации пользователя для выполнения действия в электронном сервисе | 2017 |

|

RU2693330C2 |

| ФОРМИРОВАНИЕ КЛЮЧА В ЗАВИСИМОСТИ ОТ ПАРАМЕТРА | 2018 |

|

RU2709162C1 |

| ПРОВЕРКА ТРАНЗАКЦИИ, ОСУЩЕСТВЛЯЕМАЯ НЕСКОЛЬКИМИ УСТРОЙСТВАМИ | 2016 |

|

RU2711464C2 |

| СИСТЕМА, ТЕРМИНАЛ, СЕТЕВОЙ ОБЪЕКТ, СПОСОБ И КОМПЬЮТЕРНЫЙ ПРОГРАММНЫЙ ПРОДУКТ ДЛЯ АВТОРИЗАЦИИ КОММУНИКАЦИОННЫХ СООБЩЕНИЙ | 2006 |

|

RU2384003C2 |

| ФОРМИРОВАНИЕ КЛЮЧА В ЗАВИСИМОСТИ ОТ ПАРАМЕТРА | 2012 |

|

RU2636105C1 |

Настоящее техническое решение относится к области вычислительной техники. Технический результат заключается в повышении безопасности защищаемого объекта. Технический результат достигается за счёт того, что на облачном сервере выполняется конфигурация локальных коммутаторов доступа объекта с подключенными к нему контроллерами и точками доступа; конфигурация уровней доступа субъектов выполняется на стороне облачной части и синхронизируется в виде кэша доступа с локальными коммутаторами доступа объекта, который обеспечивает: трансляцию полученных извне команд на исполнительные устройства точек доступа; хранение локального кэша доступа и его синхронизацию с данными облачной платформы; при этом процесс прохода через точки доступа объекта возможен только для авторизованного субъекта с помощью вычислительного устройства (ВУ) авторизованного пользователя, за счет считывания идентификатора точки доступа; полученный идентификатор точки доступа вместе с идентификатором пользователя передается из ВУ пользователя на локальный коммутатор для исполнения; локальный коммутатор выполняет авторизацию операции, проверяя наличие полномочий в локальном кэше доступа; в случае успешной авторизации пользователя локальный коммутатор посылает сигнал открывания на исполнительное устройство точки доступа. 5 з.п. ф-лы, 3 ил.

1. Способ контроля и управления доступом, включающий этапы, на которых: на облачном сервере выполняется конфигурация локальных коммутаторов доступа объекта с подключенными к нему контроллерами и точками доступа; конфигурация уровней доступа субъектов выполняется на стороне облачной части и синхронизируется в виде кэша доступа с локальными коммутаторами доступа объекта; при этом локальный коммутатор доступа обеспечивает следующую функциональность для взаимодействия с исполнительными устройствами точек доступа:

трансляцию полученных извне команд на исполнительные устройства точек доступа;

хранение локального кэша доступа и его синхронизацию с данными облачной платформы;

при этом процесс прохода через точки доступа объекта возможен только для авторизованного субъекта и осуществляется посредством вычислительного устройства авторизованного пользователя, за счет считывания идентификатора точки доступа;

полученный идентификатор точки доступа вместе с идентификатором авторизованного пользователя передается из вычислительного устройства пользователя на локальный коммутатор для исполнения; локальный коммутатор выполняет авторизацию операции, проверяя наличие полномочий в локальном кэше доступа;

в случае успешной авторизации пользователя локальный коммутатор посылает сигнал открывания на исполнительное устройство точки доступа, где была установлена прочитанная пользователем метка.

2. Способ по п.1, в котором процесс получения идентификатора точки доступа выполняется посредством считывания QR-кода камерой вычислительного устройства.

3. Способ по п.1, в котором процесс получения идентификатора точки доступа выполняется посредством считывания данных NFC-метки.

4. Способ по п.1, в котором процесс получения идентификатора точки доступа выполняется посредством считывания данных bluetooth-метки.

5. Способ по п.1, в котором процесс получения идентификатора точки доступа выполняется посредством распознавания аудио-звукового идентификатора метки.

6. Способ по п.1, в котором локальный кэш доступа представляет из себя базу данных, в которой содержится актуальная информация о полномочиях пользователя, причем данные о полномочиях содержат следующие атрибуты: идентификатор пользователя, идентификатор точки доступа, период действия полномочия; при этом на основе данных в базе для пары «идентификатор пользователя» и «идентификатор точки доступа» осуществляют авторизацию запроса прохода, а при отсутствии данных запрос прохода отклоняется.

| Устройство для закрепления лыж на раме мотоциклов и велосипедов взамен переднего колеса | 1924 |

|

SU2015A1 |

| Устройство для закрепления лыж на раме мотоциклов и велосипедов взамен переднего колеса | 1924 |

|

SU2015A1 |

| CN 101931647 A, 29.12.2010 | |||

| EP 3203709 B1, 26.09.2018 | |||

| СПОСОБ РЕАЛИЗАЦИИ БЕСКЛЮЧЕВОГО ОТКРЫТИЯ СИСТЕМ КОНТРОЛЯ И УПРАВЛЕНИЯ ДОСТУПОМ | 2020 |

|

RU2756701C1 |

| Способ приготовления лака | 1924 |

|

SU2011A1 |

Авторы

Даты

2024-04-10—Публикация

2023-12-25—Подача