Заявляемое в качестве изобретения техническое решение способа работы интеграционно-аналитической системы для медицинских и аптечных организаций относится к способам работы регулирующих и управляющих систем с программным управлением, а именно к способам интерпретации открытых и проприетарных протоколов c помощью интеграционной платформы защищенного обмена конфиденциальной информацией, используемых медицинскими и аптечными информационными системами, позволяющими настроить информационный обмен между ними с помощью устройств централизованного управления электронных интеграционных производственных систем с устройствами поддержания, администрирования и управления сетями коммутации данных, обеспечивающих связывание информационных записей, интеграцию медицинских, фармакологических и информационных систем в локальных и распределенных информационных контурах посредством информационного обмена через их интерфейсы или с использованием прямого обращения к информации, хранящейся в их базах данных.

В настоящее время большинство информационных контуров учреждений содержит большое количество несовместимых между собой информационных систем, а также морально и технически устаревшего программного обеспечения, функционал которого сильно ограничен. Потребность затрачивать большое количество времени на перенос данных между системами, осуществлять ручную загрузку и выгрузку информации, создает неблагоприятные условия для персонала, при которых снижается производительность труда, появляются ошибки вызванные человеческим фактором, а сама обработка и хранение может вестись с нарушением норм в области защиты информации и персональных данных, что в свою очередь, увеличивает риск несанкционированного доступа к информации. Еще одной важной проблемой в здравоохранении, является нехватка эффективных инструментов контроля и сбора аналитических данных на всех уровнях - часть отчетности организаций до сих пор формируется и подается на бумаге или в простых электронных Excel-таблицах, а штатные ограничения и большие территориальные сети организаций с их филиалами не позволяют осуществлять эффективный контроль и объективно оценивать эффективность деятельности учреждений.

Большой проблемой устройств информационных контуров является отсутствие инструмента, который бы сочетал в себе функционал интеграционной шины и средство бизнес-аналитики, позволяющий сократить количество ручного труда на местах, повысить достоверность данных, и предоставляющий максимально удобную и адаптированную систему для руководителей и управленцев.

В настоящее время существует единая информационная государственная система в сфере здравоохранения (ЕГИСЗ). ЕГИСЗ – это комплекс технологий и инструментов. Цель системы – обеспечить информационную поддержку для качественной организации рабочих процессов между участниками системы здравоохранения, в состав которых входят: лечебные учреждения, органы управления здравоохранения, страховые компании, территориальные фонды ОМС.

Известная информационная система ЕГИСЗ имеет следующие недостатки: система подходит для ограниченного ряда принятия решений; объединяет данные только в МИС, формирует только отдельные статистические отчеты, контролирует и анализирует только лечебную деятельность. Кроме того, в ЕГИСЗ не предусмотрены такие функции как: сравнение общих показателей организации, анализ расходования средств и участие в закупочной деятельности; интегрирование с внешними сервисами; проведение анализа оснащенности учреждения и движения основных средств.

Описанные проблемы возникли в связи с распространением электронного подхода к решению медицинских задач. Поэтому возрастает необходимость достоверной и качественной работы всех устройств электронных интеграционных систем.

В качестве технического решения, которое позволило бы устранить недостатки устройств электронных интеграционных систем можно предложить заявляемый способ работы интеграционно-аналитической системы для медицинских и аптечных организаций.

Заявляемое техническое решение направлено на упрощение работы всех устройств электронных интеграционных систем и позволяет объединить в единое цифровое пространство имеющиеся в медицине информационные системы, обеспечив автоматизированный информационный обмен между ними.

В качестве аналога заявляемого изобретения можно выделить техническое решение системы для связывания соответствующих информационных записей о пациенте, хранимых в различных объектах по патенту РФ на изобретение №2565506 от 29.09.2010, МПК: G06Q 50/22, A61B 5/00, G06F 19/00, опубликованному 20.10.2015г., заключающийся в том, что система содержит: - множество объектов, при этом каждый из объектов имеет одну или более базу данных пациентов, содержащих информационные записи о пациенте, специфический для объекта алгоритм идентификации пациентов для согласования информационных записей о пациенте, расположенных в этом объекте из множества объектов, с информационными записями об одном и том же пациенте, расположенными в других объектах из множества объектов; и - подсистему связывания для поддержания множества связей между этим объектом и другими объектами из множества объектов, в которой каждая связь из множества связей представляет специфическое для объекта согласование, причем подсистема связывания первого объекта из множества объектов выполнена с возможностью связывания информационных записей о пациенте одного и того же пациента, расположенных в первом объекте, с соответствующими информационными записями о пациенте одного и того же пациента, расположенными во втором объекте из множества объектов, путем создания первой связи из множества связей первого объекта в ответ на специфический для первого объекта алгоритм идентификации пациента первого объекта, согласующий информационную запись о пациенте одного и того же пациента, расположенную в первом объекте, с соответствующей информационной записью о пациенте одного и того же пациента, расположенной во втором объекте, причем подсистема связывания второго объекта из множества объектов связывает информационные записи о пациенте одного и того же пациента, расположенные во втором объекте, с соответствующими информационными записями о пациенте одного и того же пациента, расположенными в первом объекте из множества объектов путем создания первой связи из множества связей второго объекта в ответ на специфический для второго объекта алгоритм идентификации пациента второго объекта, согласующий информационную запись о пациенте одного и того же пациента, расположенную во втором объекте, с соответствующей информационной записью о пациенте одного и того же пациента, расположенной в первом объекте, причем специфический для первого объекта алгоритм идентификации пациента и специфический для второго объекта алгоритм идентификации пациента являются различными, и первая связь первого объекта и первая связь второго объекта являются различными связями. Связи системы обеспечивают связь между локально назначенными идентификаторами (ID, RID) одного и того же пациента в различных объектах.

Общим признаком является целеназначение хранения и связи данных электронной системы.

Отличием является то, что в аналоге по патенту РФ на изобретение №2565506 в большей степени усовершенствуется синхронное хранение данных одного типа, например, сведений о пациентах, в базах данных. В заявляемом же случае это шлюз, который передаёт и конвертирует информацию, выступающий в роли арбитра между информационными системами, и не хранящий информацию, а всё что хранит заявляемом решение – факт (событие) передачи информации. Также в заявляемом решении не создаются новые логические связи в системах, а просто разработан способ, обеспечивающий обычный информационный обмен в заранее не совместимых информационных системах.

Прототипом является техническое решение, раскрытое в патенте на способ организации связи между компонентами многодоменной системы промышленной автоматизации по европейскому патенту ЕПВ № ЕР 2378740А1 от 15.04.2010, опубликованному 19.10.2011. В способе-прототипе описаны усовершенствованная системы промышленной автоматизации и система связи для ее реализации, а также соответствующие способы работы. Усовершенствованная система связи позволяет осуществлять связь в форме сообщений между модулями в разных областях управления или доменах предприятия. Кроме того, по меньшей мере в некоторых вариантах осуществления такая связь достигается путем обеспечения системы связи, включающей в себя производственную служебную шину, имеющую две внутренние служебные шины с мостом между внутренними шинами. Кроме того, по меньшей мере, в некоторых вариантах осуществления используется методология синхронного обмена сообщениями, в которой отправка и получение сообщения управляются релейной логикой, в которой сообщение, по меньшей мере, временно сохраняется в буфере после получения до того, как оно будет обработано пользователем. лестничная логика.

В прототипе описан способ, целевое применение которого, в сравнении с заявляемым решением, другое, а именно в прототипе способ предназначен для автоматизированных систем управления технологическими процессами. В заявляемом решении способ работы интеграционно-аналитической системы для медицинских и аптечных организаций приспособлен именно для медицины, в то время как в прототипе опсиан технологический процесс промышленного назначения.

Отличия прототипа и заявляемого технического решения обусловлены особенностями применяемой технологии. Отличие существенно в отношении интеграционной шины, которая в прототипе хоть и использована, но логически не специализируется.

Вышеуказанные технические решения аналога по патенту РФ на изобретение №2565506 и прототипа по патенту ЕПВ № ЕР2378740А1, как и заявляемое решение, в той или иной мере предназначены для обеспечения связи между устройствами, однако аналог и прототип имеют существенные отличия от заявляемого технического решения.

Целью заявляемого изобретения является разработка способа работы интеграционно-аналитической системы для медицинских и аптечных организаций с предоставлением российским медицинским и аптечным организациям инструмента, позволяющего: объединить в единое цифровое пространство имеющиеся у них информационные системы, обеспечив автоматизированный информационный обмен между ними, даже если это не было изначально предусмотрено производителем, а также предоставить удобный инструмент интерактивной визуализации данных и бизнес-аналитики, позволяющий принимать верные управленческие решения на основе реальных данных, собранных в ходе информационного обмена.

Технической задачей заявляемого изобретения является – централизация информационного обмена с помощью подключения информационных систем и программного обеспечения различных производителей, имеющегося в информационном контуре организации, к универсальной интеграционной шине, обеспечивающей распознавание протоколов и взаимодействие с программными интерфейсами, используемыми данными информационными системами и программным обеспечением, с целью анализа и обмена информацией в электронном виде, а также возможности конвертации полученных данных в соответствии с протоколами, используемыми другими участниками информационного обмена.

Техническим результатом настоящего изобретения является расширение эксплуатационных возможностей при создании и работе единого бесшовного распределенного контура информационного обмена, соответствующего установленным требованиям защиты конфиденциальной информации (за исключением информации, составляющей государственную тайну).

Раскрытие сущности изобретения.

Заявленный технический результат достигается за счет наличия в информационной системе интеграционной шины, которая состоит из набора модулей (адаптеров), позволяющих интерпретировать открытые и проприетарные протоколы различных производителей информационных систем и программного обеспечения, ядра, обеспечивающего возможность многопоточного преобразования полученных данных из внешних источников, асинхронного гарантированного арбитража обрабатываемых данных и внутрисистемной балансировки нагрузки, из системы управления базами данных, предназначенной для хранения технической, конфигурационной и производственной информации, а также административной панели.

Существенным в заявляемом решении является необходимость обеспечения повышенной сохранности отдельных категорий конфиденциальной информации, такой как персональные данные и врачебная тайна. Защита и конфиденциальность данной категории информации обеспечивается посредством подсистемы безопасного доступа, которая с использованием встроенных средств криптозащиты, реализует прием, передачу и обработку данных, как внутри локального контура, так и при передаче данных по незащищенным каналам связи или сети Интернет.

Заявляемое техническое решение поясняется чертежами Фиг.1-Фиг.5.

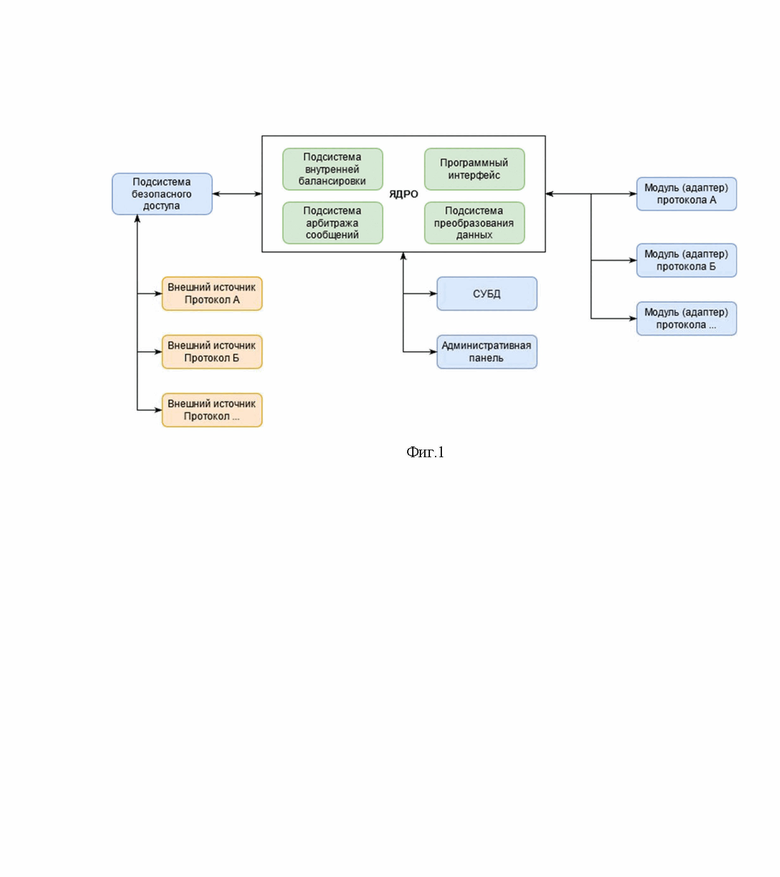

На фиг.1 изображена логическая схема интеграционной шины.

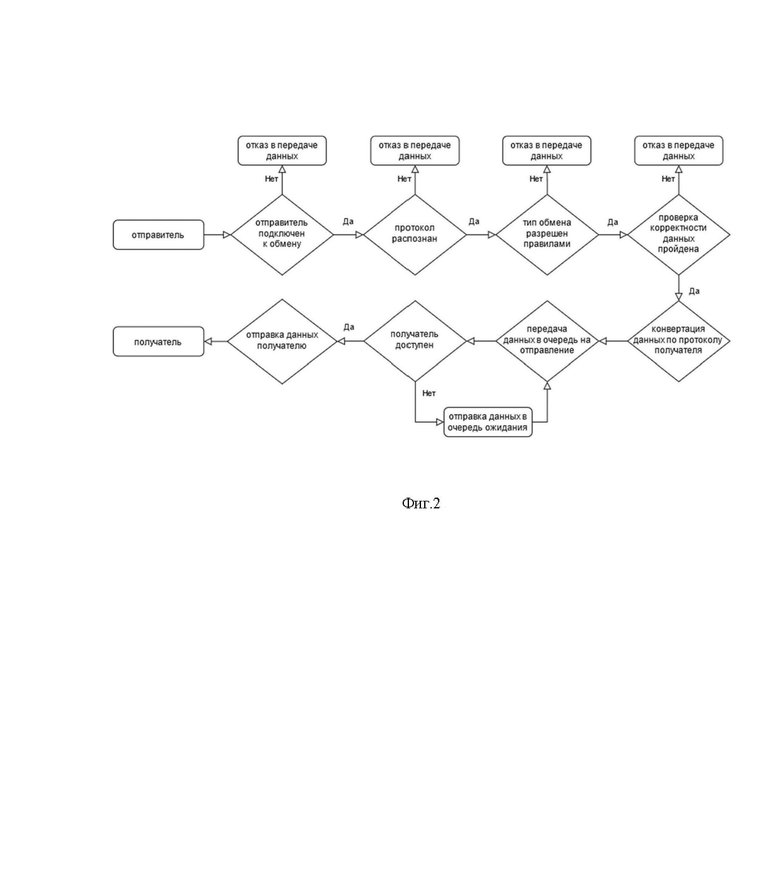

На фиг.2 изображена базовая логическая схема обработки информации в интеграционной шине.

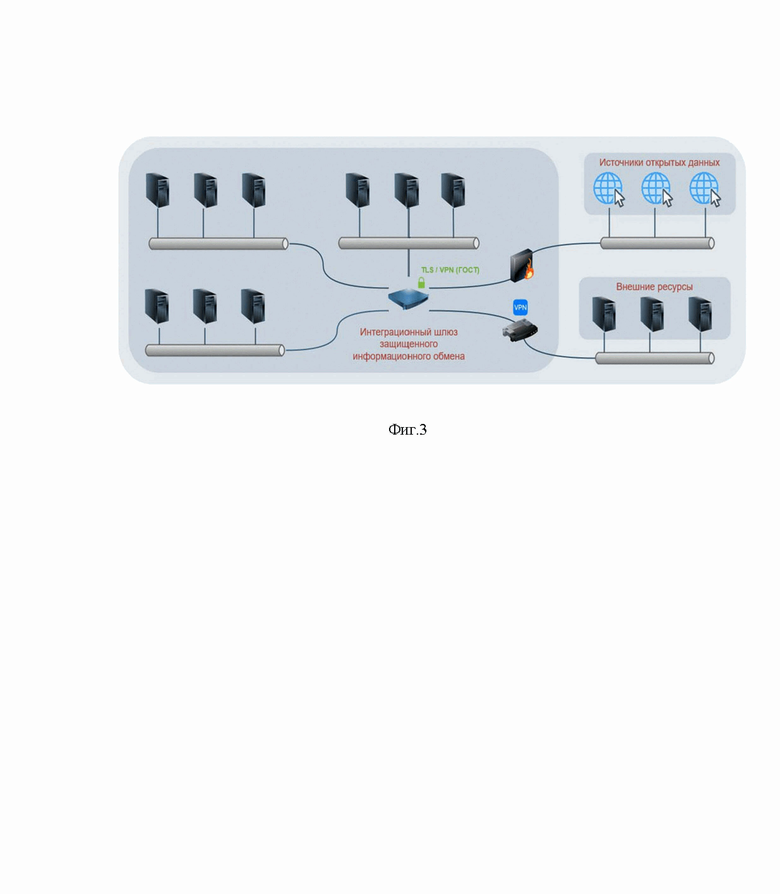

На фиг. 3 изображена модель локальной схемы информационного обмена.

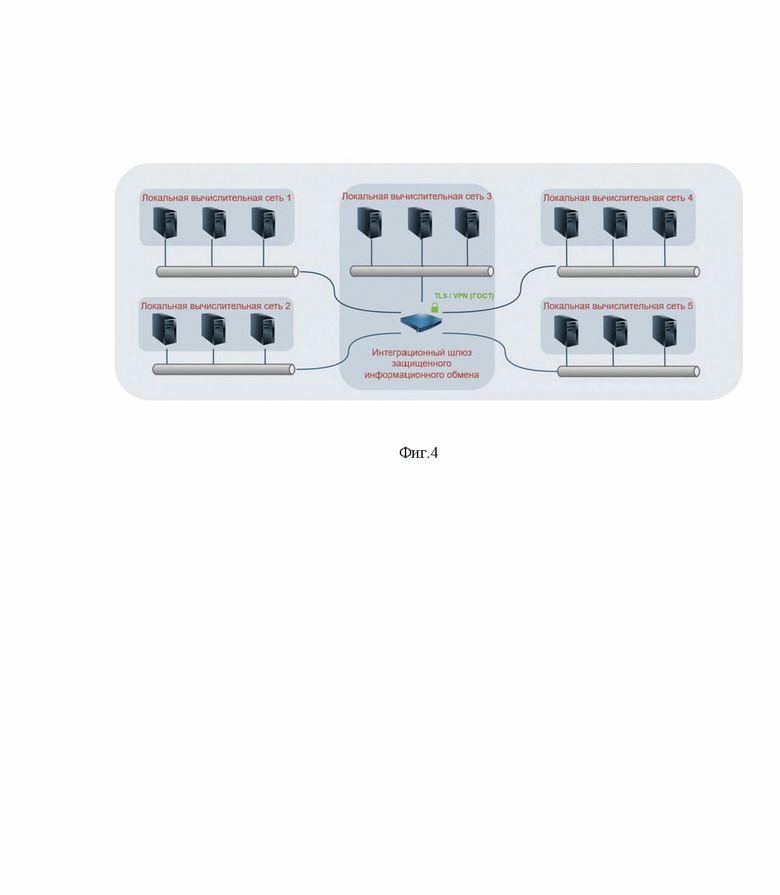

На фиг. 4 изображена модель централизованной сети информационного обмена.

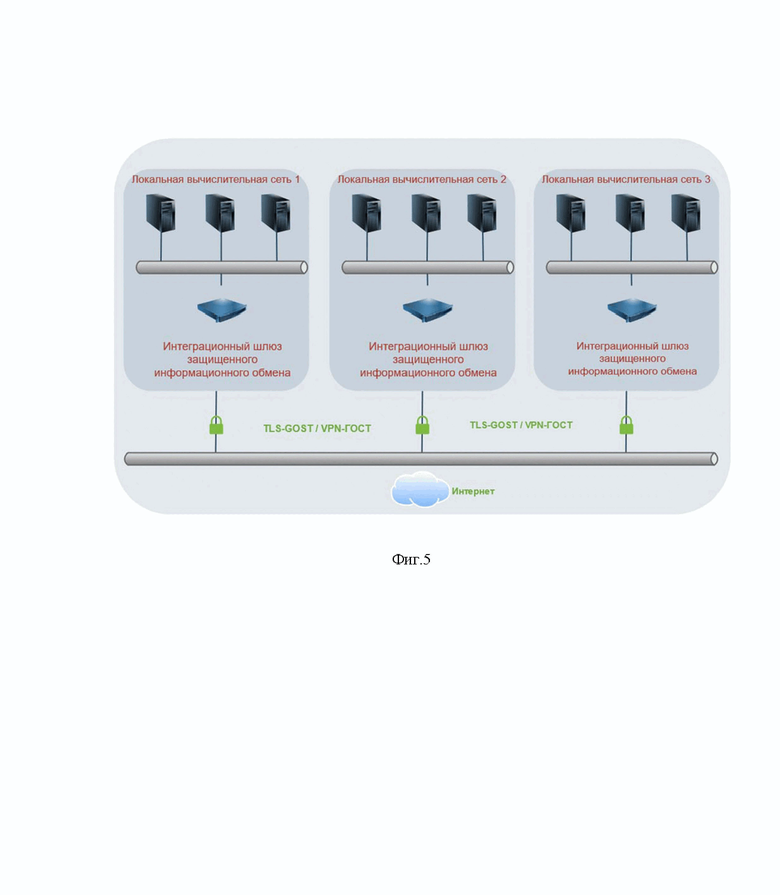

На фиг. 5 изображена модель распределенной сети информационного обмена.

Сущность заявляемого технического решения состоит в том, что способ работы интеграционно-аналитической системы для медицинских и аптечных организаций включает модули управления и системы связи, причем способ включает интеграционную шину, которая состоит из набора модулей-адаптеров, позволяющих интерпретировать открытые и проприетарные протоколы различных производителей информационных систем и программного обеспечения, а также ядро, обеспечивающее возможность многопоточного преобразования полученных данных из внешних источников, асинхронного гарантированного арбитража обрабатываемых данных и внутрисистемной балансировки нагрузки, а также систему управления базами данных, предназначенную для хранения технической, конфигурационной и производственной информации, и административную панель.

Осуществление технического решения

Реализация функционала заявляемого технического решения, в том числе в качестве встраиваемого компонента программного или программно-аппаратного обеспечения, может быть выполнена в монолитной или микросервисной архитектуре.

Общая логическая схема взаимодействия основных блоков и модулей системы представлена на схеме Фиг.1. Интеграционная шина состоит из набора модулей (адаптеров), позволяющих интерпретировать открытые и проприетарные протоколы различных производителей информационных систем и программного обеспечения; ядра, обеспечивающего возможность многопоточного преобразования полученных данных из внешних источников, асинхронного гарантированного арбитража обрабатываемых данных и внутрисистемной балансировки нагрузки, а также системы управления базами данных, предназначенной для хранения технической, конфигурационной и производственной информации, а также административной панели.

Дополнительно, заявляемое техническое решение может реализоваться с расширением, в виде модуля контроля за оборотом медикаментозных, перевязочных и сопутствующих средств, функционал которого, включает в себя анализ и учет движения и оборота медикаментозных и перевязочных средств, включая различные категории расходников, посредством анализа и обработки маркировки матричных штрихкодов, как минимум следующих двух типов - «Data Matrix», который реализуется на базе открытых стандартов - ISO/IEC 15418:1999 «Symbol Data Format Semantics», ISO/IEC 15434:1999 «Symbol Data Format Syntax», ISO/IEC 15415 «2-D Print Quality Standard»), и International Article Number (IAN), реализуемого на базе открытых стандартов семейства «General Specifications Change Notifications (GSCN)». Данный модуль использует собственную систему управления базами данных и мобильное приложение для сканирования и проверки различных типов штрихкодов, включая вышеуказанные форматы. Интеграционная шина выступает агрегатором и поставщиком данных о движении и обороте учитываемых средств.

Перечень и тип обрабатываемых данных не ограничен, и зависит от компоновки и от количества подключенных информационных систем и встраиваемых модулей адаптеров интеграционной шины, использующихся для интерпретации отдельных типов протоколов.

Реализация заявляемого способа.

1. В закрытой локальной вычислительной сети организации клиентом информационного обмена выделяется сервер - в случае программно-аппаратного исполнения изобретения - место в серверной стойке, в случае программного исполнения – выделенный аппаратный или, если допустимо, виртуальный сервер, на который устанавливают предлагаемую систему. В целях повышения отказоустойчивости, рекомендуется создание кластера, состоящего из нескольких экземпляров сервера приложений. В случае использования заявляемого решения для создания централизованной или децентрализованной сети информационного обмена, сервер приложений должен иметь доступ к сети Интернет.

2. Определяют перечень узлов информационного обмена, а именно информационных систем и программного обеспечения, которые подлежат к подключению для организации информационного обмена. При наличии у узла информационного обмена программных интерфейсов, в нем создают локальные технические учетные записи, которые будут использоваться для систематического сбора и обмена информацией, в соответствии с используемыми данными узлами протоколами. В случае отсутствия у какого-либо из узлов информационного обмена программных интерфейсов для такого узла может быть использован дополнительный адаптер, позволяющий вести информационный обмен, либо система может, при технической возможности, напрямую взаимодействовать с хранилищем или базой данных такого узла.

Дополнительно, в целях повышения защищенности технологического процесса информационного обмена, может применяться механизм аутентификации по доверенным сертификатам электронной подписи, реализуемый в соответствии со стандартами ГОСТ Р 34.10-2012 «Процессы формирования и проверки электронной цифровой подписи» (RFC 7091), Internet X.509 Public Key Infrastructure Certificate and Certificate Revocation List (CRL) Profile (RFC 5280) и ГОСТ Р ИСО/МЭК 9594-8-98 «Информационная технология. Взаимосвязь открытых систем. Справочник. Часть 8. Основы аутентификации» (ISO/IEC 9594). Ключевые пары и сертификаты электронной подписи, которые используются для проверки подлинности участника информационного обмена, могут выпускаться владельцем информационного обмена самостоятельно, либо с привлечением уполномоченного удостоверяющего центра, обладающего такими полномочиями, если это требуется в рамках исполнения нормативно-правовых норм в области криптографической защиты информации.

Также, в целях снижения нагрузки на систему и уменьшения количества трафика, передаваемого в рамках информационного обмена, для аутентификации системы в узлах информационного обмена, при технологической возможности, может применяться технология выдачи токена аутентификации JSON Web Token (RFC 7519) или её аналог, при этом, период времени валидности (Time to live/ TTL) используемого аутентификационного токена должен быть ограничен.

К системе допускается подключение других систем и типов аутентификации, но при условии, что данные системы и типы аутентификации соответствуют требованиям по защите информации, предъявляемым к категориям информации, которые обрабатываются в изобретении.

В случае применения механизма обратной связи и аутентификации, при котором узел информационного обмена самостоятельно обращается к изобретению, и запрашивает у изобретения выполнения какой-либо операции, все вышеуказанные способы аутентификации также могут быть применены. Взаимодействие по такому сценарию осуществляется только на основе программного интерфейса (API), реализованного в изобретении.

3. Сбор информации из узлов информационного обмена производится централизованно, по расписанию, устанавливаемому администратором системы, или в соответствии с установленными в конфигурации настройками по умолчанию. Перед началом информационного обмена, в определенные администратором системы периоды времени, встроенная служба системы проверяет доступность всех участников информационного обмена, в случае отсутствия кого-либо из узлов, в зависимости от установленных администратором настроек системы, информационный обмен с их участием может быть временно приостановлен, либо выполняться частично: например, системы может накапливать передаваемые данные на сервере приложения, до момента возможности возобновления полноценного информационного обмена, или хранить их в соответствии с внутренней политикой, установленной администратором.

При первичном обращении к узлу информационного обмена, система устанавливает с ним безопасное соединение по одному из протоколов семейств SSL или TLS, причем выбор конкретного вида и типа протокола зависит от типа, поддерживаемого узлом информационного обмена. Использование незащищенных протоколов в открытом виде, таких как, например, HTTP/1.1 RFC 2616, HTTP/2 RFC (7540) - поддерживается, но допускается только в тестовом или отладочном режиме. После установления успешного соединения система, в соответствии с протоколом узла информационного обмена, производит получение необходимых данных, и передает их на обработку в ядро изобретения.

4. Полученные ядром системы данные передаются в подсистему преобразования данных, которая, сопоставляя типы протоколов узла информационного обмена – отправителя (далее – отправитель) и узла информационного обмена - получателя (далее - получатель), в соответствии с настройками изобретения и имеющимися модулями (адаптерами) протоколов, либо преобразует контейнер с полученной информацией сначала во внутренний протокол-разметку системы, а потом конвертирует данные по форме протокола, используемого получателем, либо сразу конвертируют данные напрямую, без использования промежуточной конвертации, в протокол получателя.

После окончания конвертации преобразованные данные передаются во встроенный менеджер очередей, который хранит их на жестких дисках или оперативной памяти сервера (серверов) приложения (приложений), в зависимости от конфигурационных настроек и компоновки изобретения, до момента их успешной отправки получателю. В это же время встроенный в ядро внутренний балансировщик обеспечивает корректную обработку и отправку полученных изобретением данных.

5. После перемещения обработанных данных во встроенный менеджер очередей, и в случае доступности адресата, система отправляет получателю обработанные данные, в случае если получатель в какой-либо момент стал недоступен, обработанные данные возвращаются обратно в очередь, и цикл повторяется до момента появления адресата в сети или до ручной отмены операции администратором системы. В рамках процесса отправки сообщений адресатам используются те же механизмы и процессы защиты, что применяются при подключении к узлам информационного обмена при сборе данных.

Базовая логическая схема обработки информации в системе показана на Фиг.2. Процесс технологической обработки и передачи информации в системе может включать как создание резервных копий передаваемой через него информации с использованием внешний системы файлового хранилища, так и полностью исключать хранение какой-либо информации, ограничиваясь только сбором метаданных и технической информации для контроля работоспособности и журналирования.

В случае если в рамках технологического процесса предусмотрено хранение и резервирование передаваемой конфиденциальной информации, то хранение таких данных осуществляется в зашифрованном виде. Ключ шифрования, с помощью которого производится шифрование данных, храниться и управляется внешней подсистемой управления секретами.

6. В случае построения сетей централизованного или децентрализованного информационного обмена, для установления защищенного соединения между одноранговыми экземплярами системы или подключенными по централизованной схеме информационного обмена абонентами, находящимися вне контролируемой зоны, в которой развернут экземпляр системы, подсистемой безопасного доступа реализуются дополнительные меры защиты, которые обеспечивают защиту информации при её передаче по открытым публичным каналам связи, в том числе по сети Интернет, с использованием протокола TLS версии 1.2 или 1.3, реализованного на базе стандарта ГОСТ Р ГОСТ Р 34.12-2015 «Информационная технология (ИТ). Криптографическая защита информации. Блочные шифры» и рекомендаций к нему, или технологии виртуальной частной сети (Virtual Private Network / VPN) реализованной с использованием технологий, описанных в государственных стандартах ГОСТ Р 34.11-2012 «Функция хэширования», ГОСТ 28147-89 «Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования», ГОСТ Р 34.10-2012 «Процессы формирования и проверки электронной цифровой подписи», или их более актуальных редакций и более поздних версиях технологий.

8. В случае использования в системе модуля контроля за оборотом медикаментозных, перевязочных и сопутствующих средств, технологический процесс обработки информации, в части выполнения заложенного в модуль функционала, будет соответствовать архитектуре сети централизованного обмена информацией, при котором один из экземпляров системе выступает в роли централизованного узла для сбора используемых в модуле данных. Отличительной особенностью данного модуля является возможность выстраивания его функционала в рамках децентрализованной сети, при котором все экземпляры системы могут выполнять роль промежуточного агрегатора данных, а один из них назначен центральным узлом (шлюзом) сбора данных.

Применение заявляемого способа не вносит изменений в работу или логику подключаемых информационных систем и программного обеспечения, а взаимодействует с ними посредством использования реализованных в них программных интерфейсов приложений (API) и прикладных протоколов.

В аспекте обеспечения унифицированной среды обмена информацией, заявляемый способ обеспечивает новый подход в построении бесшовного и гибкого, в том числе распределенного, информационного ландшафта медицинских и фармакологических организаций, позволяющий снизить зависимость от единственных поставщиков информационных систем и программного обеспечения, а также реализовывать возможность быстрой замены информационных систем и программного обеспечения в информационном контуре организации - за счет возможности настройки и сохранения взаимодействия между системами разных поколений в переходном периоде.

Кроме того, преимуществом заявляемого способа является возможность автоматизации и сокращения рутинных процессов, выполняемых медицинскими специалистами и персоналом, что позволит значительно сократить затраты рабочего времени специалистов и персонала на получение, отправку и перенос информации между информационными системами.

Также, одним из преимуществ заявляемого способа является улучшение контроля за работой медицинских и фармакологических организаций, за счет четкого и прозрачного обмена информацией, и исключения возможности несанкционированного доступа к конфиденциальной информации, в результате её небезопасного хранения или незащищенной передачи.

Примеры конкретного выполнения. Процесс развертывания заявляемого способа в информационной среде может быть реализован по следующим схемам:

а) Локальная схема информационного обмена.

В рамках данной модели, решение разворачивается в одной нераспределенной территориально локальной вычислительной сети и без учета внешних подключений, реализованных посредством сторонних программных и программно-аппаратных средств. Такая схема используется для автоматизации и базового взаимодействия между информационными системами, и, по сути, позволяет обеспечить безопасное и эффективное взаимодействие (обмен информацией) только в рамках одной организации. Пример такой логической схемы развертывания представлен на рисунке Фиг.3, иллюстрирующем модель локальной схемы информационного обмена.

б) Централизованная сеть информационного обмена.

В рамках данной модели защищенный обмен реализуется между распределенными территориально узлами сети, например, между разными организациями, в рамках которых один из узлов принимает на себя роль центрального шлюза, а другие узлы подключаются к нему на правах абонентов. Пример данной логической схемы представлен на рисунке Фиг.4, иллюстрирующем модель централизованной сети информационного обмена.

в) Децентрализованная сеть информационного обмена.

Данная модель разворачивается по схеме независимой децентрализованной сети информационного обмена, в рамках которой информационный обмен происходит между одноранговыми экземплярами системы, вне зависимости от их территориального расположения или принадлежности, в частности, владельцами каждого из экземпляров могут быть разные организации. Пример взаимодействия по данной схеме представлен на рисунке Фиг.5, иллюстрирующем модель распределенной сети информационного обмена.

Характерной особенностью схем, построенных на базе распределенных сетей взаимодействия, является как необходимость обеспечения надежного защищенного взаимодействия между узлами сети, так и исполнение нормативных требований по защите информации, предъявляемых к различным категориям информации в системе.

Для достижения данного результата, в подсистеме безопасного доступа реализуется криптографические и аутентификационные механизмы на базе открытых и общегосударственных протоколов и стандартов, таких как HTTP Over TLS (RFC 2818), Transport Layer Security, версии 1.2 (RFC 5246), Transport Layer Security, версии 1.3 (RFC 8446), ГОСТ Р 58833-2020 «Защита информации. Идентификация и аутентификация. Общие положения», ГОСТ Р ИСО/МЭК 9594-8-98 «Информационная технология. Взаимосвязь открытых систем. Справочник. Часть 8. Основы аутентификации» (ISO/IEC 9594), ГОСТ 28147-89 «Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования» (RFC 5830), ГОСТ Р 34.10-2012 «Процессы формирования и проверки электронной цифровой подписи» (RFC 7091), ГОСТ Р 34.11-2012 «Функция хэширования» (RFC 6986), ГОСТ Р 34.12-2015 «Информационная технология (ИТ). Криптографическая защита информации. Блочные шифры (RFC 7801, 8891)», ГОСТ Р 34.13-2015 «Информационная технология. Криптографическая защита информации. Режимы работы блочных шифров, ГОСТ 34.10-2018 «Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи», ГОСТ 34.11-2018 «Информационная технология. Криптографическая защита информации. Функция хеширования», ГОСТ 34.12-2018 «Информационная технология. Криптографическая защита информации. Блочные шифры», Internet X.509 Public Key Infrastructure Certificate and Certificate Revocation List (CRL) Profile (RFC 5280), OAuth 2.0 Mutual-TLS Client Authentication and Certificate-Bound Access Tokens (RFC 8750), что обеспечивает заявляемому способу преимущество в части использования надежных и защищенных механизмов защиты информации от несанкционированно доступа, в части использования электронной подписи, аутентификации, установления защищенного соединения и общей защиты информации при передаче её по открытым каналам связи.

Кроме того, в общую архитектуру решения могут входить дополнительные модули расширения, позволяющие осуществлять мониторинг, визуализацию данных, резервное копирование, хранение файлов, управление ключевой информацией и конфигурацией изобретения, которые не являются предметом данного патента.

Заявляемый способ может быть применен с использованием стандартного оборудования, этапы способа предполагают промышленное использование. Из научно-технической литературы и патентной документации не известен подобный универсальный способ работы интеграционно-аналитической системы.

Следовательно, заявляемое техническое решение соответствует критериям «новизна», «изобретательский уровень» и «промышленная применимость».

| название | год | авторы | номер документа |

|---|---|---|---|

| Система защиты информации системы управления движением электропоездов в автоматическом режиме | 2023 |

|

RU2806927C1 |

| ПРОГРАММНО-АППАРАТНЫЙ КОМПЛЕКС ДЛЯ ОБМЕНА ДАННЫМИ АВТОМАТИЗИРОВАННЫХ СИСТЕМ | 2020 |

|

RU2727090C1 |

| ПРОГРАММНО-АППАРАТНЫЙ КОМПЛЕКС ДЛЯ ОБЕСПЕЧЕНИЯ ЗАЩИЩЕННОГО ОБМЕНА ДАННЫМИ МЕЖДУ ТЕХНИЧЕСКИМИ СРЕДСТВАМИ ОКОНЕЧНЫХ АВТОМАТИЗИРОВАННЫХ СИСТЕМ | 2023 |

|

RU2809234C1 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА | 2017 |

|

RU2648942C1 |

| Способ, система и устройство криптографической защиты каналов связи беспилотных авиационных комплексов | 2018 |

|

RU2704268C1 |

| СИСТЕМА ПРИНЯТИЯ РЕШЕНИЙ ПРИ УГРОЗЕ И ЛИКВИДАЦИИ ПОСЛЕДСТВИЙ ЧС | 2022 |

|

RU2796623C1 |

| Компьютерная система с удаленным управлением сервером и устройством создания доверенной среды и способ реализации удаленного управления | 2016 |

|

RU2633098C1 |

| СРЕДСТВО ДОВЕРЕННОЙ ЗАГРУЗКИ СО ВСТРОЕННЫМ БИНАРНЫМ ТРАНСЛЯТОРОМ ОПЕРАЦИОННОЙ СИСТЕМЫ И БЕСПРОВОДНЫМ КАНАЛОМ УПРАВЛЕНИЯ | 2023 |

|

RU2820971C1 |

| ПЕРЕНОСНОЙ МНОГОФУНКЦИОНАЛЬНЫЙ КОМПЛЕКС СВЯЗИ | 2017 |

|

RU2649414C1 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, СОДЕРЖАЩЕЙ СВЕДЕНИЯ, СОСТАВЛЯЮЩИЕ ГОСУДАРСТВЕННУЮ ТАЙНУ | 2014 |

|

RU2571372C1 |

Изобретение относится к способам интерпретации открытых и проприетарных протоколов, используемых медицинскими и аптечными информационными системами, позволяющими настроить информационный обмен между ними с помощью устройств централизованного управления. Техническим результатом настоящего изобретения является расширение эксплуатационных возможностей при создании и работе единого бесшовного распределенного контура информационного обмена, соответствующего установленным требованиям защиты конфиденциальной информации. Заявленный результат достигается за счет интеграционной шины, состоящей из: ядра, содержащего: программный интерфейс, подсистему преобразования данных, подсистему арбитража сообщений, подсистему внутренней балансировки и обеспечивающего возможность многопоточного преобразования полученных данных из внешних источников, асинхронного гарантированного арбитража обрабатываемых данных и внутрисистемной балансировки нагрузки; модулей-адаптеров, взаимодействующих с ядром и позволяющих интерпретировать открытые и проприетарные протоколы различных производителей информационных систем; системы управления базами данных, предназначенной для хранения технической, конфигурационной и производственной информации и административной панели. 3 з.п. ф-лы, 5 ил.

1. Способ обмена данными между отправителем и получателем, реализуемый посредством интеграционно-аналитической системы, содержащей интеграционную шину и состоящей из:

ядра, содержащего: программный интерфейс, подсистему преобразования данных, подсистему арбитража сообщений, подсистему внутренней балансировки и обеспечивающего возможность многопоточного преобразования полученных данных из внешних источников, асинхронного гарантированного арбитража обрабатываемых данных и внутрисистемной балансировки нагрузки;

модулей-адаптеров, взаимодействующих с ядром и позволяющих интерпретировать открытые и проприетарные протоколы различных производителей информационных систем;

системы управления базами данных, предназначенной для хранения технической, конфигурационной и производственной информации; и

административной панели,

причем при использовании интеграционно-аналитической системы в закрытой локальной вычислительной сети организации, являющейся клиентом информационного обмена, выделяют кластер, состоящий их нескольких серверов приложений, причем в случае программно-аппаратного исполнения сервер приложений является местом в серверной стойке, а в случае программного исполнения – выделенным аппаратным или виртуальным сервером, на который устанавливается экземпляр системы,

при использовании интеграционно-аналитической системы в централизованной или децентрализованной сети информационного обмена сервер приложений имеет доступ к сети Интернет;

способ содержит следующие этапы:

определяют перечень узлов информационного обмена в виде информационных систем и программного обеспечения, которые подлежат к подключению к системе для организации информационного обмена, при этом при наличии у узла информационного обмена программных интерфейсов в нем создают локальные технические учетные записи, которые будут использоваться системой для систематического сбора и обмена информацией, в соответствии с используемыми данными узлами протоколами, а в случае отсутствия у какого-либо из узлов информационного обмена программных интерфейсов для такого узла создается дополнительный адаптер, позволяющий вести информационный обмен с системой, либо система осуществляет взаимодействие с хранилищем или базой данных такого узла напрямую;

применяют механизм аутентификации по доверенным сертификатам электронной подписи, причем ключевые пары и сертификаты электронной подписи, используемые для проверки подлинности участника информационного обмена, выпускаются владельцем информационного обмена самостоятельно либо с привлечением уполномоченного удостоверяющего центра,

осуществляют аутентификацию системы в узлах информационного обмена посредством выдачи токена аутентификации JSON Web Token (RFC 7519), период времени валидности (Time to live/ TTL) которого ограничен;

устанавливают безопасное соединение между системой и узлом информационного обмена при первичном обращении посредством протоколов семейств SSL или TLS, выбор конкретного вида и типа которого зависит от типа, поддерживаемого узлом информационного обмена; причем использование незащищенных протоколов в открытом виде поддерживается только в тестовом или отладочном режиме;

после установления успешного соединения система, в соответствии с протоколом узла информационного обмена, производит получение и передачу данных в ядро для обработки;

полученные ядром системы данные передаются в подсистему преобразования данных, которая, сопоставляя типы протоколов узла информационного обмена – отправителя и узла информационного обмена - получателя, в соответствии с настройками системы и имеющимися модулями-адаптерами протоколов, либо преобразует контейнер с полученной информацией сначала во внутренний протокол-разметку системы, а потом конвертирует данные по форме протокола, используемого получателем, либо сразу конвертируют данные напрямую, без использования промежуточной конвертации, в протокол получателя;

после окончания конвертации преобразованные данные передаются во встроенный менеджер очередей, который хранит их на жестких дисках или оперативной памяти сервера приложения до момента их успешной отправки получателю;

одновременно встроенный в ядро внутренний балансировщик обеспечивает корректную обработку и отправку полученных данных во встроенный менеджер очередей;

после перемещения обработанных данных во встроенный менеджер очередей и в случае доступности адресата система отправляет получателю обработанные данные, в случае если получатель в какой-то момент стал недоступен, обработанные данные возвращаются обратно в очередь и цикл повторяется до момента появления адресата в сети или до ручной отмены операции администратором системы,

причем в рамках процесса отправки сообщений адресатам используют те же механизмы и процессы защиты, что применяются при подключении к узлам информационного обмена при сборе данных;

причем в случае построения сетей централизованного или децентрализованного информационного обмена, для установления защищенного соединения между одноранговыми экземплярами системы или подключенными по централизованной схеме информационного обмена абонентами, находящимися вне контролируемой зоны, в которой развернут экземпляр системы, подсистемой безопасного доступа реализуются меры защиты, которые обеспечивают защиту информации, при её передаче по открытым публичным каналам связи с использованием протокола TLS версии 1.2 или 1.3.

2. Способ по п.1, отличающийся тем, что к системе подключают системы и типы аутентификации, которые соответствуют требованиям по защите информации, предъявляемым к категориям информации, которые обрабатываются в системе, причем в случае применения механизма обратной связи и аутентификации, при котором узел информационного обмена самостоятельно обращается к системе и запрашивает у системы выполнения какой-либо операции, все вышеуказанные способы аутентификации также могут быть применены и взаимодействие по такому сценарию осуществляют только на основе реализованного программного интерфейса (API).

3. Способ по п.1 и/или 2, отличающийся тем, что сбор информации из узлов информационного обмена производят централизованно, по расписанию, устанавливаемому администратором, или в соответствии с установленными в конфигурации настройками по умолчанию, при этом перед началом информационного обмена в определенные администратором периоды времени встроенная служба системы проверяет доступность всех участников информационного обмена, и в случае отсутствия какого-либо из узлов, в зависимости от установленных администратором настроек системы, информационный обмен с их участием либо временно приостановлен, либо выполняется частично, при этом система может накапливать передаваемые данные на сервере приложения, до момента возможности возобновления полноценного информационного обмена, или хранить их в соответствии с внутренним правилом, установленным администратором.

4. Способ по п.1, 2 и/или 3, отличающийся тем, что система дополнительно содержит модуль контроля за оборотом медикаментозных, перевязочных и сопутствующих средств, технологический процесс обработки информации которого, в части выполнения заложенного в модуль функционала, соответствует архитектуре сети централизованного обмена информацией, при котором один из экземпляров системы выступает в роли централизованного узла для сбора используемых в модуле данных, а экземпляры системы выполняют роль промежуточного агрегатора данных, один из которых назначен центральным узлом-шлюзом сбора данных.

| Изложница с суживающимся книзу сечением и с вертикально перемещающимся днищем | 1924 |

|

SU2012A1 |

| CN 101803293 B, 09.09.2015 | |||

| KR 100679809 B1, 07.02.2007 | |||

| CN 115480869 A, 16.12.2022 | |||

| Способ приготовления лака | 1924 |

|

SU2011A1 |

| CN 101421726 A, 29.04.2009 | |||

| US 2023100935 A1, 30.03.2023 | |||

| АВТОНОМНОЕ СВЯЗЫВАНИЕ ИНФОРМАЦИОННЫХ ЗАПИСЕЙ О ПАЦИЕНТЕ, ХРАНИМЫХ В РАЗЛИЧНЫХ ОБЪЕКТАХ | 2010 |

|

RU2565506C2 |

Авторы

Даты

2024-10-07—Публикация

2023-12-15—Подача