Изобретение относится к области информационной безопасности и может быть, использовано для обеспечения информационной безопасности абонентских устройств мобильной связи, прежде всего, в стандартах LTE, NR (хотя могут быть применимы и к другим стандартам, таким как GSM, UMTS и т.д.) на режимных объектах.

Целью изобретения является обеспечение эффективного противодействия атакам, совершаемых с помощью виртуальных базовых станций в отношении абонентских устройств, на особо важных и режимных объектах.

Под виртуальными базовыми станциями (ВБС) будет пониматься оборудование, которое может излучать радиосигналы, похожие различные служебные команды, соответствующие, а в некоторых случаях, абсолютно идентичные, командам легальных базовых станций (БС) операторов мобильной связи. ВБС, в свою очередь, можно классифицировать по решаемым с помощью них злоумышленниками задач:

- с целью перехвата идентификаторов абонентских устройств (далее - АУ) (такие ВБС называют «IMSI catcher»);

- с целью перехвата пользовательских данных (траффика, пользовательских данных, местоположения);

- с целью нарушения нормального режима работы БС (ухудшения/ полного отказа в обслуживании абонентского устройства/группы абонентских устройств).

Очевидно, что ВБС могут наносить существенный вред, особенно если с помощью них атакуются абонентские устройства, которые используются на различных режимных объектах, в том числе объектах критической информационной инфраструктуры, производственного сектора, государственных органов и т.д.

Под режимным объектом будем понимать предприятия, организации, военные и специальные объекты, воинские части, учреждения, для функционирования которых установлены дополнительные меры безопасности, а также объекты, на которых могут циркулировать сведения, составляющие государственную, коммерческую и иную тайну, охраняемую законодательством РФ и для функционирования которых установлены специальные меры безопасности. Главным отличительным признаком таких объектов будем считать доступ на территорию ограниченного круга лиц (чаще всего такой доступ организуется с использованием пропускного режима). Доступ осуществляется с помощью административно-организационных (с помощью сотрудников охраны) и технических (например, с использованием шлагбаумов, заборов, видеокамер) мер. Кроме того, на данную территорию достаточно сложно пронести различные запрещенные предметы - оружие, взрывчатые вещества, специальные технические средства, в том числе ВБС.

Таким образом, злоумышленник сможет атаковать абонентские устройства на режимном объекте с помощью ВБС, только с внешнего периметра (не рассматривается модель правонарушения, в котором злоумышленник является внутренним инсайдером, при соблюдении хорошо организованного режима с использованием технических средств, такая вероятность крайне мала).

Из существующего уровня техники известны способы противодействия атакам, совершаемых с помощью виртуальных базовых станций в отношении абонентских устройств - патенты на изобретения US11070981B2 (1. Information protection to detect fake base stations. US patent US11070981B2. [Электронный ресурс] // Официальный сайт Google Patents patents.google.com, 2012-2013. URL: https://patents.google.com/patent/US11070981B2/en (дата обращения: 29.07.2023)), US20140213216A1 (2. Information protection to detect fake base stations. US patent US20140213216A1. [Электронный ресурс] // Официальный сайт Google Patents patents.google.com, 2012-2013. URL: https://patents.google.com/patent/US20140213216A1/en (дата обращения: 29.07.2023)), US11265699B2 (3. Information protection to detect fake base stations. US patent US11265699B2. [Электронный ресурс] // Официальный сайт Google Patents patents.google.com, 2012-2013. URL: https://patents.google.com/patent/US11265699B2/en (дата обращения: 29.07.2023)).

Так, в патенте на изобретение US11070981B2 предлагается метод выявление ВБС и защиты пользователей от возможного вмешательства ВБС в работе сети. Метод основан на том, что «легальная» БС передает незашифрованный блок MIB, который перехватывается ВБС. Далее, ВБС передает скорректированную информацию на абонентское устройство. В ответ АУ отсылает подтверждение настоящей БС в защищенном формате, которая еще раз повторно отправляет абонентскому устройству блок MIB, но уже теперь в защищенном формате. АУ сравнивает оба полученных MIB, если обнаруживаются расхождения, признает MIB, полученный в незащищенном формате, как MIB от ВБС.

Основным недостатком рассмотренных прототипов является то, что реализация данных подходов требует изменений в аппаратной части (чипсете) каждого абонентского устройства, что как следствие приводит к увеличению стоимости разработки, производства и эксплуатации конечных изделий. Кроме того, выявления ВБС может быть осуществлено только после соединения с ней (выявление на этой стадии не защитит абонентские устройства от, например, DOS-атаки или получение злоумышленником постоянных идентификаторов).

Наиболее близким по совокупности существенных признаков - прототипом заявляемого изобретения является патент на изобретение CN104125571A (4. Information protection to detect fake base stations. US patent CN104125571A. [Электронный ресурс] // Официальный сайт Google Patents patents.google.com, 2012-2013. URL: https://patents.google.com/patent/CN104125571A/zh (дата обращения: 29.07.2023)). По предложенному решению предлагается использовать стационарно расположенное оборудование для постоянного мониторинга идентификаторов и частот близлежащих БС и сравнивать эти значения с заданными значениями частот и идентификаторов БС. В случае несовпадения выявленная базовая станция считается ВБС и в отношении нее принимаются меры безопасности.

Основным недостатком рассмотренного прототипа является:

1) необходимость использования дополнительного дорогостоящего оборудования;

2) современные ВБС могут полностью подделывать частоты и идентификаторы легальных БС (5. M. Kotuliak, S. Erni, P. Leu, M. Roeschlin, C. Srdjan, “LTrack: Stealthy Tracking of Mobile Phones in LTE” [Электронный ресурс] // Официальный сайт USENIX Association www.usenix.org, 2022. URL: https://www.usenix.org/system/files/sec22summer_kotuliak.pdf (дата обращения: 23.07.2023)), в таком случае, применение таких БС будет не эффективно;

3) невозможность определения примерного направления работы ВБС;

4) большое количество так называемых «ложных срабатываний».

Для анализа патентоспособности предлагаемого способа, совместно с ФГАОУ ВО «Севастопольский государственный университет» выполнен НИР на тему: «Разработка методики выявления новых угроз в сетях сотовой связи» (договор № 22-12/24/2023и от 06.07.2023 г.), на основании которой сделан вывод, что предложенный способ осуществления действий над материальным объектом с помощью материальных средств был создан после проведения патентного поиска и обладает признаками новизны, промышленной применимость и имеет изобретательский уровень.

Технической задачей, на решение которой направлено предлагаемое изобретение, является обеспечение эффективного противодействия атакам, совершаемых с помощью виртуальных базовых станций в отношении абонентских устройств (АУ), находящихся на режимном объекте.

По данному способу ВБС возможно не только максимально быстро выявить, но, также, определить направление ее (ВБС) физического местоположения, а возможна и локализация до нескольких метров (с целью прекращения вредительской деятельности, отключения/изъятия незаконного оборудования).

Решение поставленной технической задачи достигается за счет использования внутри и/или по периметру режимного объекта определенного количества стационарно закрепленных датчиков (под «стационарно закреплёнными» имеется виду, что датчики закреплены таким образом, что их положение, а значит и ориентация антенн, неизменно, известно), которые могут вести информационный обмен с базовыми станциями различных поколений связи (например, GSM, UMTS, LTE, NR), при этом местоположение таких датчиков известно, также используется оборудование (базовая станция мобильной связи, с выполненными определенными настройками), которое периодически запрашивает данные с датчиков об окружающих базовых станциях, такую как уровень сигнала и/или частоты работы окружающих базовых станция (далее - БС) и/или качество сигнала и/или отношения сигнал/шум и идентификаторы соседних базовых станции. В тестовый период (режим адаптации), когда существует уверенность в отсутствии ВБС, может собираться эталонная информация об окружающих БС. Далее, полученная в процессе работы, информация сравнивается с эталонной и в случае отклонения на определенную величину, делается вывод о возможном появлении работающей ВБС. В зависимости от того, каким датчиком и с каким уровнем сигнала выявляется возможная ВБС, делается вывод о направлении работы ВБС относительно защищаемого объекта (периметра).

Сравнение информации, полученной о новых базовых станциях и эталонной, может осуществляться по специальному, разработанному алгоритму (будет представлен ниже).

При этом эталонные данные могут получаться за счет выполнения измерений этими же датчиками какого-то продолжительного времени (так называемый режим адаптации) и/или предоставляются мобильными операторами и/или измерения производятся другими устройствами мобильной связи (идентификаторы базовых станций).

Режим адаптации может проводиться длительностью от нескольких минут до нескольких часов и даже дней. Чем дольше проводится сбор данных об окружающих базовых станциях посредством абонентских устройств, тем меньшее количество «ложных срабатываний» будет впоследствии. Так, например, известно, что многие операторы мобильной связи в ночное время уменьшают мощность некоторых базовых станций (и даже отключают их полностью). Это связано, прежде всего, с тем, что активность абонентов в ночное время снижается. Эти обстоятельства можно учесть при составлении алгоритма по выявлению ВБС. Так, если в ночное время, уровень сигнала некоторых базовых станций будет уменьшен, данное обстоятельство не вызовет «тревогу».

Например, датчики перед началом работы, опрашиваются в течении нескольких часов и даже суток и, если сведения об уровне сигнала и/или качестве сигнала и/или отношения сигнал/шум и идентификаторы соседних базовых станции, остаются примерно одинаковыми (с расхождением на некоторую небольшую дельту), то собранные данные принимаются за эталонные и последующие сравнения производят относительно именно них.

В качестве датчиков могут использоваться как специально-изготовленные устройства, так и любые абонентские устройства мобильной связи (например, смартфоны LTE, NR).

В качестве оборудования, которое с определенной периодичностью запрашивает данные датчики информацию об окружающих базовых станция может быть использована базовая станция мобильной связи, в том числе и private LTE.

Частная, или выделенная (Private) LTE - это сеть, созданная в пределах одной организации. Она основана на той же технологии, что и общедоступные сети этого стандарта, но не присоединена к инфраструктуре общего пользования. Все ее элементы - от датчиков до центра управления - находятся в закрытом контуре (6. https://trends.rbc.ru/trends/industry/cmrm/60d5c1359a794795a86d01fb).

Главные из преимуществ частной сети - высокая надежность и безопасность при сохранении большой скорости и небольших задержек. Private LTE решает задачи, с которыми не справляются общедоступная инфраструктура или развернутый на предприятии Wi-Fi. Она устойчива к помехам, хорошо защищена и дает высокую проходимость сигналов в помещениях.

Запрос датчиков информации о близлежащих базовых станциях, таких как, например, мощность сигнала (RCRP), идентификаторов соседних базовых станции (PCI), может осуществляться с использованием протокола, например, стандартов LTE, NR

Анализ для выявления работающих ВБС предлагается выполнять на основе отчетов об измерениях (event for Measurement Report). Согласно технической спецификации 3GPP (7. 3GPP, “Evolved Universal Terrestrial Radio Access (E-UTRA); Radio Resource Control (RRC); Protocol specification,” 3rd Generation Partnership Project (3GPP), Technical Specification (TS) 36.331) такие отчеты об измерениях АУ предоставляют для нормального функционирования мобильной сети (совершения хэндовера, задание от БС согласно настройкам, работа сервиса ANR, например). Для получения данных об окружающих БС необходимо внести изменения в основной файл настройки БС, а именно указать на использование файла конфигурации измерений. В заново созданном файле конфигурации измерений необходимо задать параметры для измерения абонентскими устройствами (АУ), а именно - объекты измерений, параметры отчета, которые необходимо получить, номер события для отображения в логах работы БС (например А4, B2). В соответствии с конфигурацией измерения отчет может дополнительно содержать измерения в обслуживающих и соседних ячейках с указанием физических идентификаторов ячеек (PCI), мощности принятого сигнала (RSRP), качества принятого сигнала (RSRQ), отношением сигнал/помеха (SINR), также TAC (географическая область), EARFCN DL (частоты), MCC-MNC (8. Данная информация содержится в блоке системной информации SIB1) легальных БС в границах заданного района. Аналогичный механизм обнаружения соседних базовых станций используется и в ANR(Automatic Neighbour Relation, функция автоматического поиска соседних БС), где БС по отчетам об измерениях от АУ собирает данные в таблицу NR (Neighbour Relation table, таблица данных соседних БС) о новых БС.

Результаты данных отчетов об измерениях являются частью стандартных сообщений 3GPP RRC, которые кодируются в формате ASN.1 UPER (Unaligned Packed Encoding Rules) и которые могут быть переданы на устройство анализа. Таким образом, анализ отчетов об измерениях можно проводить корректно даже при развертывании сети мобильного оператора от нескольких производителей (также файлы в таком формате можно обрабатывать, в том числе и на любом ПЭВМ). Также для просмотра, фильтрации и выбора определенных команд/значений, в БС предусмотрено клиентский графический интерфейс.

Для получения отчетов об измерениях, содержащих нужные для системы параметры, вносятся изменения в конфигурацию обслуживающей БС. Например, в файле конфигурации БС указывается на файл конфигурации измерений, в котором создаются события А1-А5, B1-B2. В этих событиях задаются объекты измерений - частоты, параметры измерений - превышение уровня сигнала (RSRP), уровень сигнала и/или качество сигнала и/или отношения сигнал/шум и/или географическая область и идентификаторы соседних базовых станции.

Например, событие А4 (для LTE), суть которого заключается в том, что отсылка отчета с измерениями абонентского устройства, происходит при превышении уровня сигнала (RSRP) больше какого-то заданного значения. При настройке данного события таким образом, что в качестве уровня сигнала будут задаваться минимальные значения, абонентские устройства будут измерять все окружающие базовые станции в стандарте LTE (сотрудниками компании «Софтайм» подтверждено при проведении практических экспериментов с базовой станцией LTE, были получены RRC сообщения с отчетами об измерениях, содержащие событие А4).

Для получения различных параметров базовых станций в стандартах GSM/UMTS/NR предлагается использовать событие B1. Данный параметр показывает минимальное значение уровня сигнала окружающих базовых станций стандарта 2G/3G/5G, при котором абонентские устройства сбрасывают обслуживающей БС, информацию об окружающих базовых станций других поколений. Практические эксперименты сотрудников компании «Софтайм» показали, что при настройке данного параметра минимальным, абонентские устройства постоянно передают информацию об окружающих базовых станций стандарта 2G/3G/5G.

Данная информация может собираться и накапливаться. Обработка может осуществляться с помощью ПЭВМ при помощи различных алгоритмов.

Например, но не исключает других алгоритмов:

1. Резкое увеличение уровня сигнала от одной из окружающих базовых станций, может свидетельствовать о появлении ВБС (дельту изменения уровня сигнала может выбираться исходя из объективных данных и РЭО местности, например, резким будет считаться превышение более чем на 15-20%).

2. Появление ранее не выявлявшихся идентификаторов окружающих базовых станций, также может свидетельствовать о появлении ВБС (особенно, если такое появление носит временный характер).

3. Появление базовой станции с другой географической областью (TAC, LAC). Данные о возможных LAC, ТAC может быть получена также в режиме адаптации или/и от операторов мобильной связи.

4. Появление базовой станции с ранее не выявлявшимися возможностями по предоставлению услуг абонентским устройствам.

5. Выявление БС на ранее не выявляемой частоте и/или если ранее выявляемая БС поменяет частоты работы.

6. Резкое изменение других выявляемых параметров, например, качество сигнала и/или сигнал/шум и др.

7. Несовпадения информации о соседних БС, передаваемой одной или несколькими БС, поступающей от реально находящихся в данном локальном районе БС.

Могут использоваться одно или несколько таких условий или задаваться другие алгоритмы. При этом осуществление выявления ВБС при эксплуатации на режимном объекте private базовой станции, на много более простая задача. Так, обычно для уверенного покрытия объекта достаточно от 1 до 3 базовых станций private. Таким образом, появления в районе незнакомой базовой станции (с отличающимися параметрами того же оператора) будет свидетельствовать о появлении ВБС.

Кроме того, протокол 3GPP (весь обмен информацией происходит с использованием идентификаторов (ТМSI, IMSI и т.д.) позволяет выделить данные, полученные при ответе на запросе абонентских устройств с конкретными идентификаторами (например, те, о которых точно известно, что они статично-закреплены).

Один из вариантов реализации разработанного алгоритма, не исключает возможности использования других вариантов реализации алгоритмов опроса стационарно закрепленных датчиков и относится к классу «жадных» алгоритмов и может быть применён для построения минимального гамильтонова пути в неориентированном полносвязанном взвешенном графе. Применение модели полносвязнного взвешенного графа, где весом вершин является информации о характеристиках сигнала от близлежащих базовых станций.

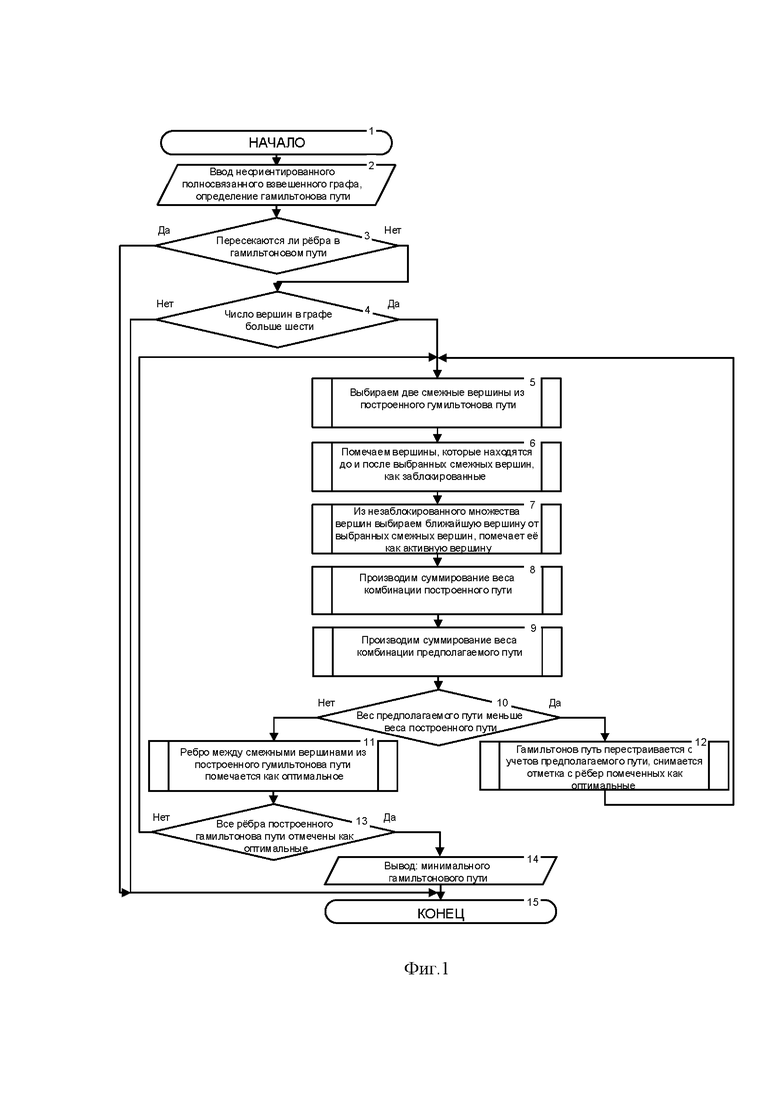

Содержание изобретения поясняется чертежом Фиг. 1, на котором представлен способ построения минимального гамильтонова пути, предложенный способ относится к классу «жадных» алгоритмов.

Наиболее близким к предлагаемому способу является способ, известный как «Роевой алгоритм» [Кормен, Томас Х. и др. Алгоритмы: построение и анализ, 3-е изд.: Пер. с анг. - М.: ООО «И.Д. Вильямс», 2013, С. 668-670].

При всех достоинствах прототипа, имеет недостаток, точность построения минимального гамильтонова пути находится в прямой зависимости от числа итераций прохода всего гамильтоново пути, программной реализации применяемого датчика случайных чисел, а также от определения весовых показателей состояний перехода.

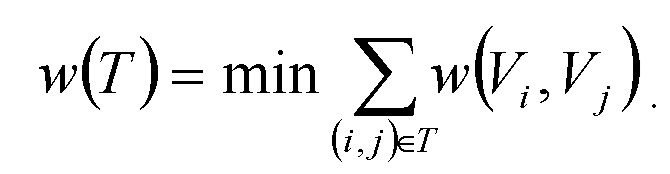

Построение минимального гамильтонова пути в неориентированном полносвязанном взвешенном графе, заключается в нахождении подмножества  , связующего все вершины графа, для которых суммарный вес минимальный, при условии, что каждая вершина посещается один раз. Суммарный вес выражается формулой:

, связующего все вершины графа, для которых суммарный вес минимальный, при условии, что каждая вершина посещается один раз. Суммарный вес выражается формулой:

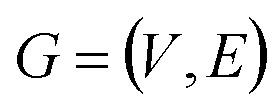

Вводится неориентированный полносвязанный взвешенный конечный граф  с определённым в нём гамильтонова путём, где V - число вершин в графе G, а E - число неориентированных взвешенных рёбер в графе G (блок 1-2, Фиг. 1), затем проводится проверка существуют ли пересечения рёбер в гамильтоновом пути (блок 3, Фиг. 1), далее проводится проверка числа вершин в графе (блок 4, Фиг. 1), условием правильного функционирования предлагаемого способа является наличие в графе шести и более вершин V≥6, где веса рёбер представлены целыми или дробными положительными значениями.

с определённым в нём гамильтонова путём, где V - число вершин в графе G, а E - число неориентированных взвешенных рёбер в графе G (блок 1-2, Фиг. 1), затем проводится проверка существуют ли пересечения рёбер в гамильтоновом пути (блок 3, Фиг. 1), далее проводится проверка числа вершин в графе (блок 4, Фиг. 1), условием правильного функционирования предлагаемого способа является наличие в графе шести и более вершин V≥6, где веса рёбер представлены целыми или дробными положительными значениями.

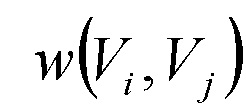

Выбирается точка отсчета для нахождения минимального гамильтонова пути в графе, предположим, что это ребро  между вершинами

между вершинами  из построенного неоптимального гамильтонова пути (блок 5, Фиг. 1). Помечаются соседние вершины в гамильтоновом пути, которые находятся до и после выбранных вершин, как заблокированные

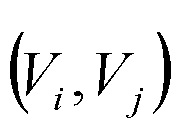

из построенного неоптимального гамильтонова пути (блок 5, Фиг. 1). Помечаются соседние вершины в гамильтоновом пути, которые находятся до и после выбранных вершин, как заблокированные  (блок 6, Фиг.1), из незаблокированного множества вершин графа выбирается ближайшая вершина от выбранных вершин

(блок 6, Фиг.1), из незаблокированного множества вершин графа выбирается ближайшая вершина от выбранных вершин  , помечается как активная вершина

, помечается как активная вершина  , вершины, которые образуют ребрами вершину

, вершины, которые образуют ребрами вершину  помечаются, как

помечаются, как  и

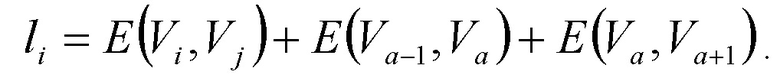

и  (блок 7, Фиг. 1), производится суммирование комбинации весов рёбер построенного пути по правилу (блок 8, Фиг. 1):

(блок 7, Фиг. 1), производится суммирование комбинации весов рёбер построенного пути по правилу (блок 8, Фиг. 1):

.

.

где  - вес комбинации рёбер построенного пути.

- вес комбинации рёбер построенного пути.

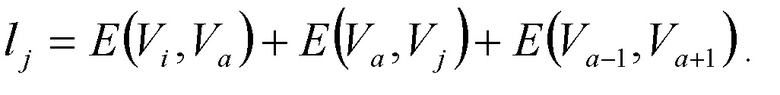

Производится суммирования весов предполагаемого пути по правилу (блок 9, Фиг. 1):

.

.

где  - вес комбинации рёбер предполагаемого пути.

- вес комбинации рёбер предполагаемого пути.

Снимается блокировка вершин  , производится сравнение полученных результатов (блок 10, Фиг. 1), при условии, что

, производится сравнение полученных результатов (блок 10, Фиг. 1), при условии, что  гамильтонов путь перестраивается с учетов предполагаемого пути (блок 12, Фиг. 1). Перестроение гамильтонова пути производится следующим образом, связь между вершинами

гамильтонов путь перестраивается с учетов предполагаемого пути (блок 12, Фиг. 1). Перестроение гамильтонова пути производится следующим образом, связь между вершинами  разрывается, также разрывается связь между вершинами

разрывается, также разрывается связь между вершинами  , вершины

, вершины  соединяются между собой, связь между вершинами

соединяются между собой, связь между вершинами  разрывается, вершины

разрывается, вершины  соединяются между собой, также соединяются между собой вершины

соединяются между собой, также соединяются между собой вершины  , снимается отметка с рёбер помеченных как оптимальные. При условии

, снимается отметка с рёбер помеченных как оптимальные. При условии  , ребро между вершинами

, ребро между вершинами  из построенного гамильтонова пути, помечается как оптимальное (блок 11, Фиг. 1), в дальнейшем производится проверка условия все ли рёбра построенного гамильтонова пути отмечены как оптимальные (блок 13, Фиг. 1), при выполнении данного условия выводится минимальный гамильтонов путь (блок 14-15, Фиг. 1), при не выполнении условия процедура повторятся с (блока 4, Фиг. 1).

из построенного гамильтонова пути, помечается как оптимальное (блок 11, Фиг. 1), в дальнейшем производится проверка условия все ли рёбра построенного гамильтонова пути отмечены как оптимальные (блок 13, Фиг. 1), при выполнении данного условия выводится минимальный гамильтонов путь (блок 14-15, Фиг. 1), при не выполнении условия процедура повторятся с (блока 4, Фиг. 1).

Таким образом, результатом работы данного алгоритма является построение минимального гамильтонова пути в неориентированном полносвязанном взвешенном графе. После адаптации (обучения) система переводится в рабочий режим и, через заданный промежуток времени производится опрос АУ, и пересчёт гамильтонова пути, в случае его несовпадения с «эталонным», принимает решение о наличии ВБС.

Технико-экономическая эффективность предлагаемого алгоритма заключается в повышении точности построения минимального гамильтонова пути в неориентированном полносвязанном взвешенном графе.

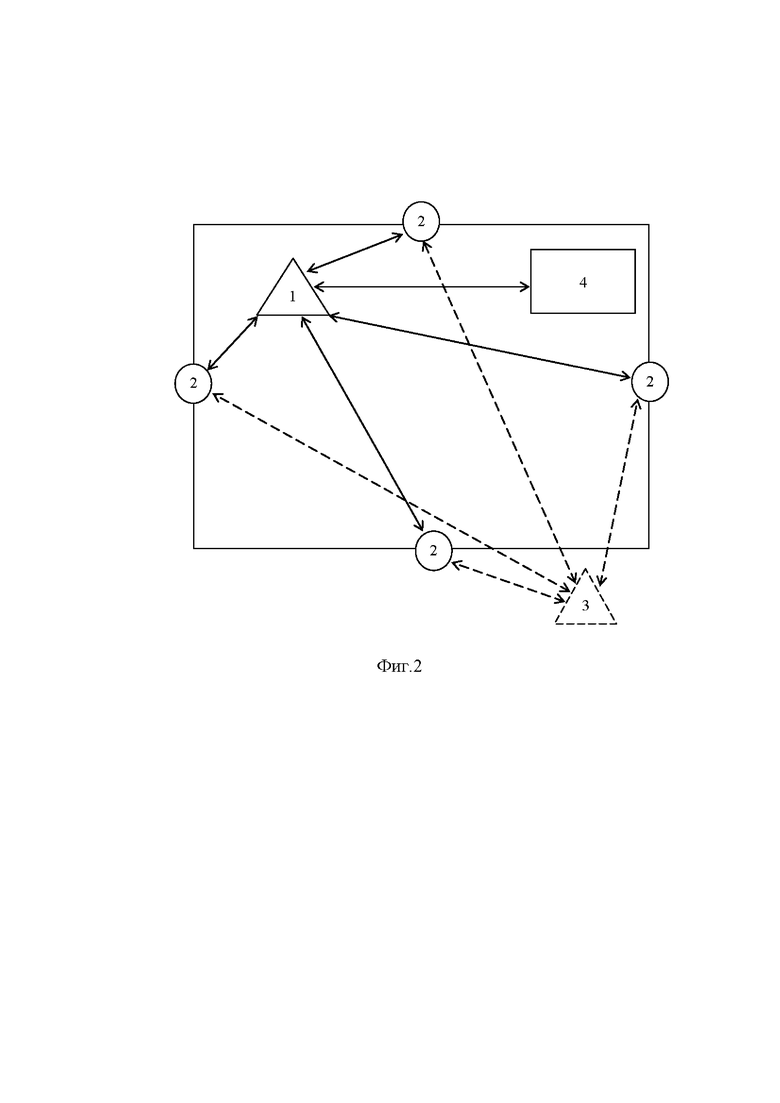

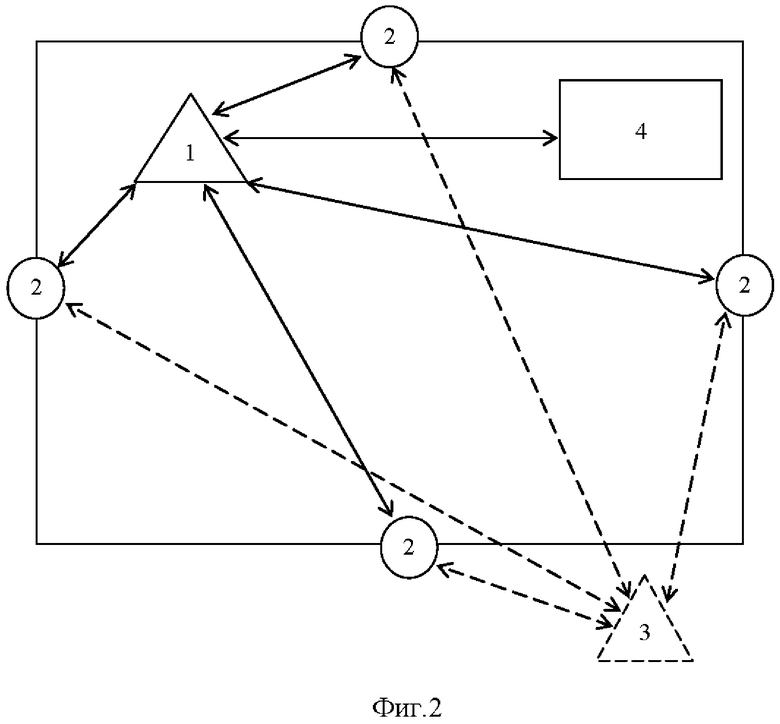

Содержание изобретения поясняется чертежом Фиг. 2, на котором представлен способ противодействия атакам, совершаемых с помощью виртуальных базовых станций в отношении абонентских устройств, находящихся на режимном объекте, где:

1 - базовая станция;

2 - стационарно закрепленные датчики;

3 - виртуальная базовая станция;

4 - устройства анализа (может быть использована стандартная ПЭВМ) реализующее различные алгоритмы, в том числе и разработанный алгоритм построения минимального гамильтонова пути в неориентированном полносвязанном взвешенном графе.

Предлагаемый в качестве настоящего изобретения способ осуществляется следующим образом. По периметру режимного объекта устанавливаются несколько датчиков (абонентских устройств, в качестве которых могут выступать смартфоны). При этом желательно, чтобы с каждой стороны такого ограждения (если оно существует на режимном объекте или по периметру здания) иметь не менее одного такого датчика. Расположение таких датчиков стационарно. В настройки базовой станции вносятся изменения, которые задают АУ параметры сбора данных для отчета об измерениях и события, при которых эти отчеты отсылаются. БС, обслуживающая данные датчики по средствам RRC-сообщений собирает с подобных датчиков информацию об идентификаторах соседних базовых станций и другой сопутствующей информации (такую как уровень сигнала и/или качество сигнала и/или отношения сигнал/шум и/или географическая область и идентификаторы соседних базовых станции). Вся эта информация заносится в устройство анализа (в качестве устройства анализа можно использовать стандартный ПЭВМ) и сравнивается с эталонной. Соединение ПЭВМ с БС может быть осуществлено проводным и/или беспроводным способом.

С помощью устройства анализа (системы обработки) (может быть выполнена на основе обычного ПЭВМ) происходит обработка полученных данных по предложенному алгоритму выявления ВБС.

Далее в случае выявления информации о появлении ВБС, анализируется какой датчик ее фиксирует и с каким уровнем (или с задержкой относительно других датчиков, в случае использования метода, основанного на вычисление задержек, а также при наличии выявления несколькими датчиками).

Так, например, в случае использования 4-х датчиков, стационарно установленных по периметру территории, при этом на каждой стороне периметра установлен только один датчик, в случае внедрения ВБС, изменятся значения параметров информации получаемых АУ от БС. В результате анализа с какой стороны периметра был максимальный уровень (при этом на других сторонах вообще может не фиксироваться ВБС) и делается вывод о том, что ВБС работает с определенной стороны (можно использовать более точные методы локализации, например, амплитудный метод).

Локализация ВБС может быть осуществлена с помощью различных методов - Например, используя амплитудный метод и/или используя данные о времени прихода сигнала (для этого необходимо синхронизировать часы, например по GPS каждого датчика, таким образом, для такой синхронизации каждый датчик должен быть снабжен дополнительно модулем определения точного времени, например на основе GPS). При этом существует определенное программное обеспечение, которое помогает рассчитывать местоположение объекта исходя из данных от нескольких приемников, их расположения и уровня принятого сигналах.

Например, ПО «СМО-Сектор», который может вычислять местоположение источника радиоизлучения по показателям амплитуды (уровня сигнала), принятого от нескольких приемников с известным местоположением (9. Icros.ru/ru/sw_sector.html). Также такое местоположение можно вычислять по методу, который описан в патенте FR8805504A, по которому предлагается устройство для определения местоположения людей, содержащих излучатели. Система отличается тем, что приемники, расположенные в известных и фиксированных точках, связаны друг с другом сетью, управляемой компьютером, и что местоопределения осуществляется с помощью ПО указанного компьютера. Или также известен способ определения местоположения источника радиоизлучения, включающий прием радиоизлучения не менее 3 приемниками с последующей передачи уровня радиосигналов на центральный пункт, измерение взаимных задержек между принятым сигналом и вычисление координат по взаимным задержкам при равенстве 0 их суммы на замкнутом через пункты приема контуре (патент HA 2013784, 1994 год)

Соответственно, чем большее количество датчиков, тем большая точность, а значит и меньшее время установки точного местоположения.

Предпочтительно осуществлять размещение датчиков по периметру режимного объекта. Очевидно, что при таком размещении датчиков будет максимальная дальность выявления ВБС. Предпочтительно устанавливать эти датчики на максимально допустимую высоту (очевидно, что чем больше высота, тем дальше выявляются ВБС). На высоту датчики могут быть подняты с помощью столбов и/или летальных аппаратов, например, БПЛА/дроны, воздушные шары и т.д.

В случае получения информации о возможном включении ВБС в непосредственной близости от режимного объекта, оператор/сотрудник службы безопасности может принять различные меры для устранения/снижения негативных угроз от подобных атак (например, физическое нахождение и выключение ВБС, предупреждения всех сотрудников на объекте и др.).

Для увеличения безотказности работы всей системы, предлагается обеспечивать постоянную подзарядку датчиков. Так, например, если в качестве датчиков используются обычные смартфоны, можно было бы осуществлять постоянную подзарядку этих устройств с помощью адаптера 220 В.

Необходимо отметить, что предлагаемый способ намного более эффективен для выявления ВБС относительно способа, если бы опрос с целью выявления ВБС мог бы проводиться не конкретных АУ, стационарно размещенных внутри и/или по периметру объекта, а абонентских устройств, просто находящихся внутри объекта у каких-то пользователей (например, принадлежащие обычным сотрудникам режимного объекта).

Так, например, число «ложных срабатываний»:

Предложенная система не будет знать точное местоположение АУ и, следовательно, уровень принятых сигнала от легальной БС может сильно отличаться и будет сделан вывод о появлении ВБС.

Кроме того, уровень сигнала от БС может меняться в зависимости от ориентации антенн (даже какой стороной пользователь положил, например, в карман свой АУ), от внешних условий, защищенности помещения от электромагнитных помех, различных промышленных помех и т.д.

В случае же размещения стационарно - ориентация антенн будет всегда одинакова, также всегда будут одинаковы и внешние условия (эксперименты, проведенные автором, показывают, что даже незначительная ориентация АУ в кармане сильно влияет на принимаемый сигнал). По предлагаемому же решению ориентация и внешние условия будут всегда одинаковы.

Кроме того, злоумышленник может быть в курсе тактики, применяемой для выявления ВБС на режимном объекте и заранее попытаться выявить работающие датчики (например, известно, что иногда постоянные идентификаторы передаются открыто и соответственно их можно перехватить даже с помощью пассивного комплекса радионаблюдения (10. M. Kotuliak, S. Erni, P. Leu, M. Roeschlin, C. Srdjan, “LTrack: Stealthy Tracking of Mobile Phones in LTE” [Электронный ресурс] // Официальный сайт USENIX Association www.usenix.org, 2022. URL: https://www.usenix.org/system/files/sec22summer_kotuliak.pdf (дата обращения: 24.05.2023)).

Тогда предлагается делать датчики (АУ) с определенной периодичностью и/или по команде (в случае, например, выявления ВБС) менять свои идентификаторы. Например, существует СПО, устанавливаемое на АУ, которое может изменять IMEI.

Также большое количество моделей смартфонов позволяет менять IMEI аппарата с помощью прошивки или СПО (11. https://4pda.to/forum/index.php?showtopic=136866 https://www.gizmobase.com/ru/change-imei-number/).

Смена IMEI на андроиде через инженерное меню

Для этого можно воспользоваться инженерным меню: Вход в инженерное меню. Комбинации для входа отличаются от устройства к устройству. В представленной ниже картинке можно найти своего производителя и осуществить попытку входа. Замена. После входа следует выбрать раздел «Сonnectivity» и подраздел «CDS information». В нем будет пункт «Radio information». Далее переходят в «Phone 1» (первая сим-карта) и после кода АТ+ вводят команду EGMR=1,7, 000000000000000. Нули - это новый код, который можно задать наугад. После этого выполняют ввод командой SEND AT COMMAND и выходят из меню (12. Источник: https://mirinfo.ru/android/kak-pomenyat-imey.html).

Множественность датчиков означает, что таких датчиков более 2.

Техническим результатом применения, предлагаемого в качестве настоящего изобретения способа, является повышение информационной безопасности окружающих, в том числе физических лиц и оборудования, находящемся на режимном объекте и использующих различные абонентские устройства мобильной связи.

Технико-экономическая эффективность предлагаемого решения в сравнении с прототипами заключается в отсутствии необходимости использования дополнительного дорогостоящего оборудования, возможности определения примерного направления работы ВБС, малым аппаратным объёмом и высоким быстродействием выполнения алгоритма поиска ВБС.

Изобретение относится к области информационной безопасности. Технический результат заключается в обеспечении возможности противодействия атакам, совершаемым с помощью виртуальных базовых станций в отношении абонентских устройств, находящихся на режимном объекте. Такой результат достигается установкой внутри и/или по периметру режимного объекта не менее одного стационарно закрепленного датчика, который может вести информационный обмен с базовыми станциями стандарта связи GSM, и/или UMTS, и/или LTE, и/или NR, при этом местоположение таких датчиков заранее известно, кроме того, используется базовая станция, в настройках которой внесены изменения, позволяющие с определенной периодичностью запрашивать с данных датчиков информацию о близлежащих базовых станциях, такую как уровень сигнала, и/или качество сигнала, и/или отношения сигнал/шум, и/или географическая область, и идентификаторы соседних базовых станций. Полученная информация сравнивается с эталонной и в случае отклонения какого-нибудь параметра на определенную величину делается вывод о возможном появлении работающей виртуальной базовой станции, при этом в зависимости от того, каким датчиком и с каким уровнем сигнала выявляется виртуальная базовая станция, делается вывод о направлении работы виртуальной базовой станции. 2 ил.

Способ противодействия атакам, совершаемым с помощью виртуальных базовых станций в отношении абонентских устройств, находящихся на режимном объекте, отличающийся тем, что внутри и/или по периметру режимного объекта устанавливается с каждой стороны не менее одного стационарно закрепленного датчика, который может вести информационный обмен с базовыми станциями стандарта связи GSM, и/или UMTS, и/или LTE, и/или NR, при этом местоположение таких датчиков заранее известно, также используется базовая станция, в настройках которой внесены изменения, позволяющие с определенной периодичностью запрашивать с данных датчиков информацию о близлежащих базовых станциях, такую как уровень сигнала, и/или качество сигнала, и/или отношения сигнал/шум, и/или географическая область, и идентификаторы соседних базовых станций, далее полученная информация сравнивается с эталонной и в случае отклонения какого-нибудь параметра на определенную величину делается вывод о возможном появлении работающей виртуальной базовой станции, при этом в зависимости от того, каким датчиком и с каким уровнем сигнала выявляется виртуальная базовая станция, делается вывод о направлении работы виртуальной базовой станции.

| CN 104125571 A, 29.10.2014 | |||

| CN 109219048 A, 15.01.2019 | |||

| CN 105744528 A, 06.07.2016 | |||

| CN 110753349 A, 04.02.2020 | |||

| Способ локального позиционирования узла-нарушителя информационной безопасности в мобильных системах передачи данных | 2019 |

|

RU2744808C2 |

Авторы

Даты

2025-01-21—Публикация

2023-09-08—Подача