Изобретения относятся к сетям беспроводной связи, а именно к способам и устройствам обеспечения информационной безопасности абонентов [H04W 4/00, H04W 12/00, H04W 12/02, H04W 12/12, H04W 12/121, H04W 12/122, H04W 12/128, H04W 12/30, H04W 12/40, H04W 12/60, H04W 12/61, H04W 12/63, H04W 12/64, H04W 12/80, H04W 60/00, H04W 60/04].

Количество абонентских устройств сотовой связи постоянно растет. Так, по данным на 2021 год количество пользователей смартфонов во всем мире составило 3,9 миллиарда человек, при этом Россия занимает одно из ведущих мест по данному показателю. Абонентские устройства сотовой связи используются уже не только для общения, но и с целью развлечения, обучения, решения всесторонних, в том числе бизнес-задач, а также для выполнения своих функций органами государственной власти. И очевидно, что обеспечение информационной безопасности при использования абонентского устройства сотовой связи является в настоящее время одной из важнейших задач.

Известны различные возможные атаки на абонентские устройства сотовой связи, которые осуществляют злоумышленники с целью получения личных данных, сведений о банковских счетах, данных о местоположении, используемых Интернет-ресурсах, для вызова сбоев связи (ухудшение связи, уменьшение скорости связи, ограничение оказываемых услуг) и т.д.

Наиболее опасные атаки выполняются злоумышленниками с использованием так называемых «виртуальных базовых станции» (ВБС, «IMSI catcher», «Fake BS»). Указанные виртуальные базовые станции «выдают» себя за легальную базовую станцию сотовой связи и далее подменяют (затмевают) команды абонентскому устройству от базовой станции с целью, например, получения постоянных идентификаторов. В телекоммуникационных беспроводных сетях 2-5 поколений в целях безопасности при передачи по беспроводному радиоканалу связи используют временные постоянно меняющиеся идентификаторы (TMSI - Temporary Mobile Subscriber Identity, GUTI = MME identifier + TMSI), а также предусмотрены и другие временные идентификаторы, например, для отправки пейджинговых сообщений в сетях LTE/NR используют временный идентификатор RNTI. Очевидно, что подмена постоянного идентификатора на временный существенно усложняет для злоумышленника адресную атаку (вычленение траффика, определение местоположения, подтверждения нахождения в локальном районе конкретного абонента и т.д.). Многочисленные исследования и практические устройства доказали, что с помощью ВБС можно получить не только временные, но и постоянные идентификаторы.

Атаки с использованием виртуальной базовой станции с целью получения постоянного идентификатора абонентского устройства известны в различных поколениях сотовой связи. Из источников [Easy 4G/LTE IMSI Catchers for Non-Programmers, Stig F. Mjlsnes and Ruxandra F. Olimid, https://www.researchgate.net/publication/318925138_Easy_4GLTE_IMSI_Catchers_for_Non-Programmers], [Practical attacks against privacy and availability in 4G/LTE mobile communication systems, Altaf Shaik, Ravishankar Borgaonkary, N. Asokanz, Valtteri Niemix and Jean-Pierre Seifert, https://www.researchgate.net/publication/283279741_Practical_attacks_against_privacy_and_availability_in_4GLTE_mobile_communication_systems] известен способ проведения атаки для выявления постоянных идентификаторов абонентских устройств, применяемых в сетях 4-го поколения (сети LTE) для которого используют одну или пару виртуальных базовых станций, где первая виртуальная базовая станция излучает сигнал на одной из приоритетных частот и с большой долей вероятности одно или несколько абонентских устройств попытаются прикрепиться ко второй виртуальной базовой станции, то есть вторая виртуальная базовая станция используется для открепления атакуемого абонентского устройства от сети. В процессе прикрепления абонентского устройства ко второй виртуальной базовой станции от нее подается запрос на абонентские устройства, подключенные в этот момент в сети к базовой станции на получение постоянного идентификатора IMSI (IDENTITY REQUEST). Таким образом злоумышленник может собрать все постоянные идентификаторы в каком-то локальном районе. Далее собранные идентификаторы могут использоваться в других атаках или действиях, направленных на ограничение законных прав и свобод пользователей абонентских устройств (например, атаки SS7, отслеживание местоположения конкретного пользователя и т.д.).

Виртуальные базовые станции могут использовать для наблюдения за отдельными абонентскими устройствами и их владельцами, для установления личности владельца абонентского устройства, отслеживания владельца абонентского устройства с известным IMSI в заданном районе местности, для прослушивания разговоров с использованием открепленного от реальной базовой станции абонентского устройства.

Для противодействия виртуальным базовым станциям используются различные методы.

Известен СПОСОБ ОБНАРУЖЕНИЯ ФАЛЬШИВОЙ БАЗОВОЙ СТАНЦИИ [EP3298814 (A1), опубликовано: 28.03.2018], включающий идентификацию первым беспроводным устройством множества параметров, связанных с сигналом обнаружения, передаваемым вторым беспроводным устройством, причем второе беспроводное устройство объявляется в качестве контроллера базовой станции, сравнение первым беспроводным устройством множества параметров, связанных с сигналом обнаружения, переданным вторым беспроводным устройством, с набором параметров, назначенных или иным образом связанных с кластером соседних базовых станций и определение того, что второе беспроводное устройство является поддельной базовой станцией, когда несоответствие между параметрами, связанными с сигналом обнаружения, переданным вторым беспроводным устройством, и набором параметров, назначенных или иным образом связанных с кластером соседних базовых станций, превышает порог, при этом сигнал обнаружения идентифицирует одну или более возможностей базовой станции второго беспроводного устройства, и при этом определение того, что второе беспроводное устройство является поддельной базовой станцией, включает сравнение одной или более возможностей базовых станций второго беспроводного устройства с набором возможностей базовых станций, связанных с кластер соседних базовых станций, чтобы определить, несовместимы ли одна или более возможностей базовых станций второго беспроводного устройства с возможностями кластера соседних базовых станций, при этом одна или более возможностей базовых станций второго беспроводного устройства несовместимы с возможностями кластера соседних базовых станций, когда второму беспроводному устройству не хватает возможностей в наборе возможностей, связанных с кластером соседних базовых станций.

Недостатком аналога является то, что указанный способ не позволяет выявить все возможные виртуальные базовые станции, так как параметры виртуальных базовых станций могут совпадать полностью с параметрами соседних базовых станций, кроме того возможна ситуация когда у легальных базовых станций некоторые параметры могут отличаться от параметров соседних легальных базовых станций, например, из-за настроек оператора.

Наиболее близким по технической сущности является СПОСОБ ОПРЕДЕЛЕНИЯ СРЕДСТВА КОММУТАЦИИ И УПРАВЛЕНИЯ ЗЛОУМЫШЛЕННИКА [RU 2759156 C1, опубликовано: 09.11.2021], заключающийся в поступлении от средства связи в приемный блок идентификационной информации обслуживающего средства коммутации и управления, отличающийся тем, что дополнительно от средства связи получают значение уровня принятого сигнала обслуживающего средства коммутации и управления, осуществляют запрос по полученной идентификационной информации в базу данных для определения координат легитимного средства коммутации и управления, в блоке расчета расстояния, предназначенном для расчета расстояния от средства связи до средства коммутации и управления, получают собственные координаты от навигационного приемника средства связи, по координатам вычисляют расстояние от средства связи до средства коммутации и управления (R1), параллельно с этим передают значение уровня принятого сигнала из приемного блока в блок расчета расстояния, предназначенный для расчета расстояния от средства связи до обслуживающего средства коммутации и управления, где рассчитывают расстояние до обслуживающего средства коммутации и управления по уровню принятого сигнала (R2), полученные в блоках расчета расстояний значения передают в блок определения разности расстояний, где вычисляют разность между полученными расстояниями (ΔR), полученное значение (ΔR) передают в решающий блок, где сравнивают модуль полученного значения (|ΔR|) с заданным значение (ΔD), в случае если модуль разности рассчитанных расстояний больше заданного значения (|ΔR|>ΔD), то принимают решение, что данное средство коммутации и управления принадлежит злоумышленнику, в исполнительном блоке на основе решения, полученного от решающего блока, формируют и передают оператору средства связи оповещение о том, что обслуживающее средство коммутации и управления принадлежит злоумышленнику.

Основной технической проблемой прототипа является низкая эффективность идентификации виртуальной базовой станции из-за наличия заданной погрешности измерений при которой при расположении виртуальной базовой станции в непосредственной близости от легальной базовой станции, система не идентифицирует ее как виртуальную базовую станцию. Кроме того, общей технической проблемой аналога и прототипа является то, что данными способами можно только выявить работу виртуальной базовой станции, но не препятствовать ее работе.

Задача изобретения состоит в устранении недостатков аналога и прототипа.

Технический результат изобретения заключается в обеспечении противодействия работе специальным техническим средствам, созданных для получения идентификаторов абонентских устройств сотовой связи.

Указанный технический результат достигается за счет того, что способ противодействия несанкционированному доступу к абонентскому устройству в сети беспроводной связи, характеризующийся тем, что при получении вместе с абонентским устройством приемником устройства противодействия несанкционированному доступу к абонентскому устройству запроса на предоставление этим абонентским устройством своего международного идентификатора мобильного абонента IMSI фиксируют время получения запроса и частоту, на которой был передан запрос, по превышению порогового значения количества таких запросов в интервале времени установленным подсчетом количеством запросов от реальных базовых станций в этом интервале времени, и/или при наличии признаков работы виртуальной базовой станции в указанной зоне, и/или при запрете передачи идентификаторов в зоне обслуживания, передают с помощью передатчика на частоте получения запроса сгенерированный ложный идентификатор запрашиваемого абонентского устройства, не совпадающий с его реальным идентификатором IMSI, при этом ответ на запрос передают мощностью сигнала, превышающей мощность сигнала от абонентского устройства для игнорирования виртуальной базовой станцией реального идентификатора IMSI, полученного ею от абонентского устройства параллельно с ложным идентификатором.

В частности, признаки работы виртуальной базовой станции в зоне обслуживания абонентского устройства выявляют программно-аппаратными средствами.

В частности, признаки работы виртуальной базовой станции в зоне обслуживания абонентского устройства выявляют организационными мерами, направленными на повышение информационной безопасности.

В частности, в ложном идентификаторе абонентского устройства записывается информация о месте и времени формирования ложного идентификатора для определения места, времени и направления атак на абонентское устройство.

В частности, ложный идентификатор формируют путем выбора из базы данных реального идентификатора абонентского устройства, находящегося в это время в другом локальном районе.

В частности, при выявлении запросов от виртуальных базовых станций вместе с отправкой ложного идентификатора абонентского устройства виртуальной базовой станции осуществляют рассылку на абонентские устройства, находящиеся в зоне обслуживания базовых станций о факте несанкционированных действиях на абонентские устройства.

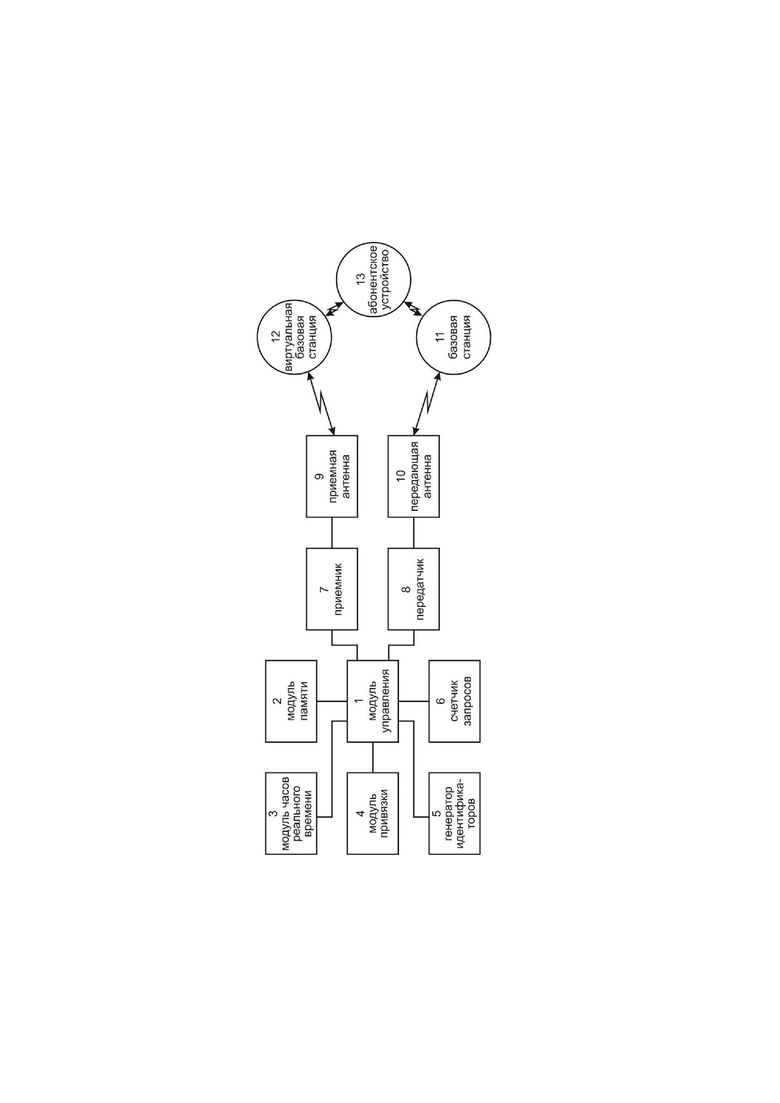

Устройство противодействия несанкционированному доступу к абонентскому устройству в сети беспроводной связи, характеризующееся тем, что содержит модуль управления и подключенные к нему модуль памяти для хранения баз данных реальных и ложных идентификаторов абонентских устройств, модули часов реального времени и привязки для определения времени и места запроса от виртуальной базовой станции на предоставление абонентским устройством своего идентификатора и для синхронизации точного времени для одновременной передачи сгенерированного IMSI с реальным, генератор для формирования ложных идентификаторов, счетчик запросов идентификаторов абонентских устройств, приемник позволяющий получать служебные пакеты от базовых и виртуальных базовых станций, к которым могут присоединиться абонентские устройства и передатчик способный передавать идентификаторы абонентских устройств базовым и виртуальным базовым станциям в ответ на их запрос, к приемнику и передатчику подключены соответственно приемная и передающая антенна

В частности, приемник и передатчик могут быть выполнены в виде одного приемо-передающего модуля.

В частности, приемная и передающая антенны могут быть выполнены в виде одной приемо-передающей антенны.

В частности, модуль часов реального времени и модуль привязки могут быть выполнены в виде модуля GPS/GLONASS/Galileo/BeiDou.

В частности, устройство противодействия несанкционированному доступу к абонентскому устройству в сети беспроводной связи может быть выполнено на базе базовой станции.

На фигуре схематично показан один из вариантов устройства противодействия несанкционированному доступу к абонентскому устройству в сети беспроводной связи, на которой обозначено: 1 - модуль управления, 2 - модуль памяти, 3 - модуль часов реального времени, 4 - модуль привязки, 5 - генератор идентификаторов, 6 - счетчик запросов, 7 - приемник, 8 - передатчик, 9 - приемная антенна, 10 - передающая антенна, 11 - базовая станция, 12 - виртуальная базовая станция, 13 - абонентские устройства.

Осуществление изобретения.

Сущностью заявленного изобретения является обнаружение виртуальной базовой станции (IMSI-ловушки) по попытке получения ею идентификатора абонентского устройства и дезинформация выявленной виртуальной базовой станции ложными идентификаторами, обработка которых заставляет злоумышленника потратить дополнительное время на их обработку и дезинформирует его относительно постоянных идентификаторов абонентских устройств и определение зоны и времени действия виртуальной базовой станции.

Базовая станция в радиосвязи - системный комплекс приёмопередающей аппаратуры, осуществляющей централизованное обслуживание группы оконечных абонентских устройств. Базовая станция применительно к сотовой связи - это комплекс радиопередающей аппаратуры (ретрансляторы, приёмопередатчики), осуществляющий связь с конечным абонентским устройством - сотовым телефоном.

Виртуальная базовая станция представляет собой устройство, которая используется злоумышленниками, в том числе и для идентификации временной идентификации мобильного абонента (TMSI), международной идентификации мобильного абонента (IMSI) ближайшего абонентского устройства и перехвата его вызовов, а некоторые из них для определения международной идентификации мобильного оборудования (IMEI).

Заявленный способ позволяет ввести в заблуждение виртуальную базовую станцию и злоумышленника, управляющего ей, при этом ложные идентификаторы, собираемые виртуальной базовой станцией злоумышленника, позволяют определить абонентское устройство, являющегося целью атаки, зону и время работы виртуальной базовой станции.

Международный идентификатор мобильного абонента International Mobile Subscriber Identity (IMSI) - это индивидуальный номер абонента, ассоциированный с каждым пользователем мобильной связи стандарта GSM, UMTS или CDMA, LTE, NR. При регистрации в сети абонентское устройство передаёт IMSI, по которому происходит его идентификация. В абонентских устройствах, работающих в сети мобильной связи, идентификатор содержится на SIM-карте в элементарном файле (EF), имеющем идентификатор 6F07. Формат хранения IMSI на SIM-карте описан, например, ETSI в спецификации GSM 11.11. Кроме того, IMSI используется любой мобильной сетью, соединенной с другими сетями (в частности с CDMA или EVDO, LTE) таким же образом, как и в GSM сетях. Этот номер связан либо непосредственно с телефоном, либо с R-UIM картой (аналогом SIM карты GSM в системе CDMA).

Длина IMSI, как правило, составляет 15 цифр, но может быть короче. Например: 250-07-ХХХХХХХХХХ. Первые три цифры это MCC (Mobile Country Code, мобильный код страны). В примере 250 - Россия (262 - Германия, 257 - Беларусь). Все операторы, предоставляющие услуги сотовой связи в определённой стране имеют одинаковый код MCC. За ним следует MNC (Mobile Network Code, код мобильной сети) - это уникальный код сотового оператора, действующий в пределах всей страны. 07 из примера - СМАРТС. Код мобильной сети может содержать две цифры по европейскому стандарту или три по североамериканскому. Все последующие цифры - непосредственно идентификатор пользователя MSIN (Mobile Subscriber Identification Number).

Мобильный код страны (MCC), мобильный код сети (MNC) передаются абонентскому устройству по беспроводной связи через сообщения SIB (Системный информационный блок) с помощью, например, базовой станции, который напрямую связывается по беспроводной сети с абонентскими устройствами. Это позволяет абонентскому устройству (UE) (User Equipment) идентифицировать оператора. Чтобы подключиться к сети, абонентское устройство отправляет базовой станции сообщение с запросом на подключение.

Физические и MAC-сообщения в сети беспроводной связи отправляются в виде обычного текста, а международный идентификатор мобильного абонента (IMSI) после успешной аутентификации заменяется временным идентификатором мобильной станции (TMSI) (Temporary Mobile Subscriber Identity) и используется из соображений безопасности, для сокрытия других идентификаторов абонента, а именно, во избежание передачи международного идентификатора мобильного абонента (IMSI) для защиты конфиденциальности пользователей.

Устройство противодействия несанкционированному доступу к абонентскому устройству в сети беспроводной связи содержит модуль управления 1 и подключенные к нему модуль памяти 2, модуля часов реального времени 3, модуля привязки 4, генератор идентификаторов 5, счетчик запросов 6, приемник 7, передатчика 8. К приемнику 7 и передатчику 8 подключены соответственно приемная 9 и передающая 10 антенны. Приемник 7 и передатчик 8 могут быть выполнены в виде одного приемо-передающего модуля. Приемная 9 и передающая 10 антенны могут быть также выполнены в виде одной приемо-передающей антенны. Модуль часов реального времени 3 и модуль привязки 4 могут быть выполнены в виде модуля GPS/GLONASS/Galileo/BeiDou и т.д. Модуль реального времени служит для точной синхронизации отправки подменного IMSI с реальным IMSI. Для того, чтобы такая подмена была возможна, погрешность часов не должна превышать несколько десятков микросекунд (длительность символа, например, в LTE составляет 66 мкс).

Устройство противодействия несанкционированному доступу к абонентскому устройству в сети беспроводной связи может быть выполнено на базе базовой станции.

Для недопущения сбора постоянных идентификаторов IMSI на каком-либо объекте или зоне обслуживания первоначально оценивают радиоэлектронную обстановку, а именно, с какими базовыми станциями 11 сотовой связи могут взаимодействовать абонентские устройства 13 сотовой связи. По служебным сообщениям от базовых станций 11 (сообщения RRC, MAC уровня проходят без шифрования) полученных приемником 7 через приемную антенну 9 в модуле управления 1 определяют времена и частоты, предназначенные для передачи запросов с того или иного абонентского устройства 13, а также время задержки для конкретного абонентского устройства 13. По каким-то обстоятельствам ядро сети может потерять временный идентификатор TMSI абонентского устройства 13, и тогда базовая станция 11 подаёт запрос на получение постоянного идентификатора IMSI абонентского устройства 13. Протоколом 3GPP допускается отправка IMSI до осуществления соединения абонентского устройства с базовой станцией (соответственно до шифрования), этим и пользуются злоумышленники для получения идентификаторов.

При оценке радиоэлектронной обстановки определяют среднее количество запросов за определенное время от базовых станций 11 на предоставление абонентскими устройствами 12 своих идентификаторов. О наличии виртуальной базовой станции 12 в зоне сети свидетельствует не сам единичный запрос, а увеличение количества таких запросов в анализируемый промежуток времени. Например, при анализе радиоэлектронной обстановки установили, что количество запросов от базовых станций 11 не превышает двух за 5 секунд или в другом примере, количество запросов от базовых станций 11 не превышает двадцати за один час.

Кроме того, наличие виртуальной базовой станции 12 может выявляться любым другим средством, например, программно-аппаратными средствами, выявления в зоне (районе) признаков работы виртуальной базовой станции, например, детекторами IMSI-Catcher, такими как Android IMSI-Catcher Detector, SnoopSnitch, Cell Spy Catcher (Anti Spy) и т.д., организационными мерами, направленными на повышение информационной безопасности например, такими, что в конкретной зоне (районе, объекте) запрещена передача постоянных идентификаторов и любой запрос, даже от легальной базовой станции 11 идентифицируют как подозрительный. Для того, чтобы не затруднять работу легальных базовых станций 11, устройство настраивают таким образом, чтобы оно переходило в активный режим при высокой вероятности работы (присутствия) виртуальной базовой станции 12. Для этого в модуле управления 1 устанавливают пороговое значение количества запросов от базовой станции 11 абонентским устройствам 13 на предоставление одним или нескольким абонентским устройством 13 его международного идентификатора мобильного абонента (IMSI) в заданном интервале времени. При указанном выше значении запросов не более двух за 5 секунд в модуле управления 1 пороговое значение устанавливают, например, три и более запросов за 5 секунд. При установленном количестве запросов от базовых станций 11 в другом примере, в котором такое количество запросов не превышает двадцати за один час, в модуле управления устанавливают пороговое значение количества запросов более двадцати за один час.

Указанное пороговое значение, как указано выше, устанавливается исходя из оценки радиоэлектронной обстановки в заданной зоне обнаружения виртуальной базовой станции 12.

Разворачивают одно или несколько устройств, каждое из которых может включать один или несколько приемников 7 с приемными антеннами 9, способными принимать служебную информацию от базовой станции и позволяющих «прослушивать» служебные пакеты от всех, либо от близлежащих базовых и виртуальных базовых станций, к которым могут присоединиться абонентские устройства 13, находящиеся на объекте (в зоне обслуживания) и один или несколько передатчиков 8 с передающими антеннами 10, способными передавать идентификаторы базовым и виртуальным базовым станциям 12 в ответ на их запрос. В соответствии с алгоритмом работы абонентских устройств в сети мобильной связи, абонентское устройство обычно выбирает базовую станцию с наиболее сильным сигналом. Таким образом виртуальная базовая станция 12 забирает абонентские устройства 13 на себя. Далее она запрашивает с абонентского устройства 13 его IMSI. Этот запрос одновременно с абонентским устройством 13 получает устройство противодействия несанкционированному доступу к абонентскому устройству в сети беспроводной связи.

Обработку информации осуществляется с помощью модуля управления 1, выполненного на базе ПЭВМ, ПЛИС, мобильного устройства.

Модуль управления 1 устройства получает через приемную антенну 9 и приемник 7 служебные команды сотовой связи от одной и/или нескольких базовых станций 11 в локальном районе (зоне обслуживания) и в случае превышения количества запросов, подсчитываемом счетчиком запросов 6 в заданном в модуле управления 1 интервале времени команд от базовой станции, требующей от абонентского устройства 13 раскрытия своего постоянного идентификатора, модуль управления 1 идентифицирует эту базовую станцию как виртуальную 12. Формирование ложного идентификатора IMSI осуществляют с помощью генератора идентификаторов 5, которым генерируют ложный идентификатор и через передатчик 8, посредством передающей антенны 10, одновременно с абонентским устройством передают ответ виртуальной базовой станции 12 на запрос с ложным идентификатором, не совпадающий с постоянным идентификатором абонентского устройства 13, которому был адресован запрос. Ложный идентификатор могут формировать различными способами. Например, пусть реальный IMSI абонентского устройства 250028567233451. Первые пять цифр (MCC и MNC) оставляют без изменений. Остальные 10 (может и меньше быть в зависимости от страны) подменяют случайным образом или используя базу данных, хранящуюся в модуле памяти 2 устройства с привязкой по времени и месту с помощью модуля часов реального времени 3 и модуля привязки 4 соответственно для того, чтобы по сгенерированному идентификатору впоследствии можно было определить когда и где его сформировали. Например (упрощённо), 6-7 знаки - место формирования идентификатора (например, г. Москва - 12), 8-11 знаки - время формирования (например, 16:12). И в итоге ложный идентификатор будет иметь вид 25002121612000. Могут применяться более сложные методы кодирования для последующего получения информации о времени и месте формирования идентификатора.

Записывают в модуль памяти 2 сформированный ложный идентификатор для его хранения и дальнейшего использования при получении последующего запроса от виртуальной базовой станции 12 на предоставление этого ложного идентификатора IMSI чтобы определить место, время и направление атак на субъект или конкретное абонентское устройство 13.

Как уже говорилось выше, значение излучаемого ложного идентификатора может зависеть от времени и/или места передачи ложного идентификатора.

Пусть с виртуальной базовой станции 12 в районе с кодом зоны отслеживания (TAC) 25 запрошен идентификатор IMSI. В таком случае ложный идентификатор IMSI будет содержать код зоны отслеживания «25» (либо зоны излучения могут быть выбраны по другому признаку, например, 01 - Северо-Запад Москвы, 02- Север Москвы и т.д.).

Таким же образом учитывают и время получения устройством запроса от виртуальной базовой станции 12. В случае повторного запроса от виртуальной базовой станции 12 абонентского устройства 13 и/или использование этого идентификатора для совершение других атак таких как, например, запрос местоположения/доступа к данным абонента с помощью интерфейса SS7/Diameter, по полученного от заявленного устройства ложному идентификатору IMSI по данным, содержащимся в указанном ложном идентификаторе, определяют в каком районе и в какое время он был передан от устройства, что может помочь в осуществлении организационных мер по поиску виртуальной базовой станции 12, определении направления атак злоумышленника и эффективном расследовании подобного инцидента.

Как уже сказано, передача ложного идентификатора заявленным устройством осуществляется одновременно с абонентским устройством 13, но с большей мощностью и виртуальная базовая станция 12 идентифицирует ответный сигнал от устройства за счет превышающей мощности излучения на свой запрос как от абонентского устройства 13.

Уровень мощности сигнала передатчика 8 выбирают в два и более крат превышающим мощность абонентского устройства, которая может составлять от 0,2 до 2 Вт, например, мощность сигнала передатчика 8 выбирают от 4 Вт до 8 Вт и выше, в зависимости от расстояния от устройства до абонентского устройства 13 с учетом затухания сигнала от передатчика 8 до виртуальной базовой станции 12 с возможность того, чтобы виртуальная базовая станция 12 получала сигнал от передатчика 8 устройства мощностью выше сигнала от атакуемого виртуальной базовой станцией 12 абонентского устройства 13, а сигнал меньшей мощностью от абонентского устройства 13 был ей проигнорирован.

Для усложнения задач анализа идентификаторов IMSI злоумышленником, а также для его большей дезинформации, с устройства могут передавать реальные идентификаторы IMSI абонентских устройств 13, не находящихся в это время в сети и/или находящиеся в другом локальном районе (например, в другом городе или населенном пункте). Таким образом, при дальнейшей попытке выявить местоположение абонентского устройства в последующем, злоумышленник будет получать местоположение «реального» абонента, но не того, данные на которого собирает злоумышленник. Это еще более запутает атакующего.

Кроме того, при выявлении запросов от виртуальных базовых станций 12 описанным выше алгоритмом, в целях дополнительной защиты абонентов сети с базовой станции 11 могут осуществлять рассылку на все абонентские устройства 13, находящиеся в зоне излучения базовых станций 11 о возможных несанкционированных действиях на абонентские устройства 13 со стороны злоумышленников (например, посредством сервисных или СМС-сообщений при помощи базовых станций мобильной связи).

Модуль управления 1 может реализовать несколько алгоритмов работы замены реального идентификатора IMSI запрашиваемого абонентского устройства 13 или всех абонентских устройств 13 в зоне отслеживания TAC на ложный идентификатор IMSI, формируемый в генераторе идентификаторов 5:

1) немедленная замена при получении команды-запроса от виртуальной базовой станции 12;

2) замена при превышении заданного в модуле управления 1 количества запросов с каждой базовой станции 11 и/или во всей зоне отслеживания, счет которых осуществляется в счетчике запросов 6, подключенным к модулю управления 1;

3) замена в случае наличия информации о работе виртуальной базовой станции 12 в районе, полученной организационными мерами или при работе детектора IMSI-ловушек или любым другим известным способом выявления виртуальной базовой станции 12 или при наличии базовых станций 11 в районе с низким уровнем шифрования.

Могут применяться все, несколько или один эти способы одновременно.

Запись команд-запросов от виртуальных базовых станций 12, времена их получения устройством и частоты, на которых были получены эти команды, полученные реальные идентификаторы IMSI, сгенерированные ложные идентификаторы IMSI и другие данные записываются в модуль памяти 2.

Устройство для противодействия работе технических средств, созданных для получения постоянных идентификаторов абонентских устройств мобильной связи позволяет:

защитить личные данные абонента, такие как идентификаторы IMSI, местонахождение и другую конфиденциальную информацию. Злоумышленникам будет передан ложный идентификатор IMSI, вместо реального, что затруднит их способность отследить и связаться с конкретным абонентом;

предотвращать отслеживания и мониторинг пользователей мобильной связи. Устройство помогает предотвратить такое отслеживание, заменяя реальный идентификатор IMSI на ложный. Это будет затруднять злоумышленникам возможность установить точное местоположение абонента и его активности;

противодействовать борьбе с массовым слежением. Устройство помогает противостоять такому массовому слежению, которое может осуществляться, например, в мошеннических целях или для массовой рассылки информации без согласия получателей (спама) обеспечивая анонимность абоненту и предоставляя контроль над его персональной информацией;

защиту от атак и взломов. Отправка ложного идентификатора IMSI затрудняет возможность злоумышленников осуществить атаки, связанные со слежением, мониторингом и взлом данных абонента, которые могут быть осуществлены, если злоумышленник знает идентификатор пользователя;

снизить риск мошенничества, связанного с использованием личной информации абонента. Злоумышленникам будет передан неверный идентификатор IMSI, что усложнит им возможность осуществить мошеннические действия, используя личные данные абонента и поможет предупреждать и максимально эффективно расследовать инциденты при попытке злоумышленника совершать атаки с перехваченными ложными идентификаторами IMSI.

В целом, устройство для противодействия работе технических средств, созданных для получения постоянных идентификаторов абонентских устройств мобильной связи, обеспечивает защиту и анонимность абонента, предотвращает отслеживание и мониторинг, а также снижает риск мобильного мошенничества и тем самым противодействовать несанкционированному доступу к абонентскому устройству в сети беспроводной связи.

Изобретение относится к сетям беспроводной связи. Технический результат заключается в обеспечении противодействия работе технических средств, созданных для получения идентификаторов абонентских устройств сотовой связи. Предложен способ противодействия несанкционированному доступу к абонентскому устройству в сети беспроводной связи, характеризующийся тем, что при получении вместе с абонентским устройством приемником устройства противодействия несанкционированному доступу к абонентскому устройству запроса на предоставление идентификатора мобильного абонента IMSI фиксируют время получения запроса и частоту, на которой был передан запрос, по превышению порогового значения количества таких запросов в интервале времени, и/или при наличии признаков работы виртуальной базовой станции в указанной зоне, и/или при запрете передачи идентификаторов в зоне обслуживания передают с помощью передатчика для виртуальной базовой станции сгенерированный ложный идентификатор запрашиваемого абонентского устройства, не совпадающий с его реальным идентификатором IMSI, при этом ответ на запрос передают мощностью сигнала, превышающей мощность сигнала от абонентского устройства для игнорирования виртуальной базовой станцией реального идентификатора IMSI, полученного ею от абонентского устройства параллельно с ложным идентификатором. 2 н. и 9 з.п. ф-лы, 1 ил.

1. Способ противодействия несанкционированному доступу к абонентскому устройству в сети беспроводной связи, характеризующийся тем, что при получении вместе с абонентским устройством приемником устройства противодействия несанкционированному доступу к абонентскому устройству запроса на предоставление этим абонентским устройством своего международного идентификатора мобильного абонента IMSI фиксируют время получения запроса и частоту, на которой был передан запрос, по превышению порогового значения количества таких запросов в интервале времени установленным подсчетом количеством запросов от реальных базовых станций в этом интервале времени, и/или при наличии признаков работы виртуальной базовой станции в указанной зоне, и/или при запрете передачи идентификаторов в зоне обслуживания передают с помощью передатчика для виртуальной базовой станции сгенерированный ложный идентификатор запрашиваемого абонентского устройства, не совпадающий с его реальным идентификатором IMSI, при этом ответ на запрос передают мощностью сигнала, превышающей мощность сигнала от абонентского устройства для игнорирования виртуальной базовой станцией реального идентификатора IMSI, полученного ею от абонентского устройства параллельно с ложным идентификатором.

2. Способ по п.1, отличающийся тем, что признаки работы виртуальной базовой станции в зоне обслуживания абонентского устройства выявляют программно-аппаратными средствами.

3. Способ по п.1, отличающийся тем, что признаки работы виртуальной базовой станции в зоне обслуживания абонентского устройства выявляют организационными мерами, направленными на повышение информационной безопасности.

4. Способ по п.1, отличающийся тем, что в ложном идентификаторе абонентского устройства записывается информация о месте и времени формирования ложного идентификатора для определения места, времени и направления атак на абонентское устройство.

5. Способ по п.1, отличающийся тем, что ложный идентификатор формируют путем выбора из базы данных реального идентификатора абонентского устройства, находящегося в это время в другом локальном районе.

6. Способ по п.1, отличающийся тем, что при выявлении запросов от виртуальных базовых станций вместе с отправкой ложного идентификатора абонентского устройства виртуальной базовой станции осуществляют рассылку на абонентские устройства, находящиеся в зоне обслуживания базовых станций, о факте несанкционированных действиях на абонентские устройства.

7. Устройство противодействия несанкционированному доступу к абонентскому устройству в сети беспроводной связи для реализации способа по п.1, характеризующееся тем, что содержит модуль управления и подключенные к нему модуль памяти для хранения баз данных реальных и ложных идентификаторов абонентских устройств, модули часов реального времени и привязки для определения времени и места запроса от виртуальной базовой станции на предоставление абонентским устройством своего идентификатора и для синхронизации точного времени для одновременной передачи сгенерированного IMSI с реальным, генератор для формирования ложных идентификаторов, счетчик запросов идентификаторов абонентских устройств, приемник, позволяющий получать служебные пакеты от базовых и виртуальных базовых станций, к которым могут присоединиться абонентские устройства, и передатчик, способный передавать идентификаторы абонентских устройств базовым и виртуальным базовым станциям в ответ на их запрос, к приемнику и передатчику подключены соответственно приемная и передающая антенна.

8. Устройство по п.7, отличающееся тем, что приемник и передатчик могут быть выполнены в виде одного приемо-передающего модуля.

9. Устройство по п.7, отличающееся тем, что приемная и передающая антенны могут быть выполнены в виде одной приемо-передающей антенны.

10. Устройство по п.7, отличающееся тем, что модуль часов реального времени и модуль привязки могут быть выполнены в виде модуля GPS/GLONASS/Galileo/BeiDou.

11. Устройство по п.7, отличающееся тем, что устройство противодействия несанкционированному доступу к абонентскому устройству в сети беспроводной связи может быть выполнено на базе базовой станции.

| FABIAN VAN DEN BROEK ET AL "DEFEATING IMSI CATCHERS" опубл | |||

| Устройство для закрепления лыж на раме мотоциклов и велосипедов взамен переднего колеса | 1924 |

|

SU2015A1 |

| Способ получения продуктов конденсации фенолов с формальдегидом | 1924 |

|

SU2022A1 |

| Способ получения цианистых соединений | 1924 |

|

SU2018A1 |

Авторы

Даты

2024-03-04—Публикация

2023-09-13—Подача