Изобретение относится к компьютерно-реализуемому способу управления доступом пользователя второго терминала к конфиденциальному сообщению пользователя первого терминала и к соответствующим компьютерным программным продуктам для первого и второго терминалов.

В отношении обмена конфиденциальными сообщениями решения для многих подходов уже известны. Например, стало широко распространенным, что конфиденциальные сообщения между двумя участвующими терминалами передаются кодированным способом (end-to-end encryption, сквозное кодирование). В результате, третьим лицам, которые могут также читать передачу данных между терминалами, например, в качестве посредников вдоль информационного соединения, становится значительно труднее или практически невозможно распознавать содержание конфиденциальных сообщений. Независимо от этого, терминалы обычно защищаются в отношении третьих лиц, которые могут преимущественно получать физический доступ к соответствующему терминалу. С этой целью, конфиденциальные сообщения обычно сохраняются на обоих терминалах только в кодированном виде. Декодирование требует аутентификации пользователя, например, на основе биометрических признаков, таких как распознавание отпечатков пальцев или распознавание лица и/или на основе кода снятия блокировки.

Дополнительным подходом является чтение конфиденциальных сообщений неавторизованными третьими лицами. В этом случае вышеупомянутые механизмы защиты преодолеваются тем, что авторизованный пользователь одного из двух терминалов читает содержание конфиденциального сообщения и делает это, отображая его, например, на экране терминала. В этом сценарии третье лицо пытается получить визуальный доступ к тому же самому экрану и может, следовательно, аналогично прочитывать содержание конфиденциального сообщения. Аналогичная ситуация приводит к тому, что авторизованный пользователь может аналогично свободно предоставлять доступ третьим лицам к терминалу для другой цели и разрешать то же самое для себя. В то же время, что само по себе законно, они оба также могут захотеть препятствовать расширению доступа к содержанию конфиденциальных сообщений. Документ WO 2018/229246 A1 предлагает непрерывный контроль пользователей терминала, чтобы защититься от такого доступа. В этом случае, во время существующего доступа к терминалу доступ к конфиденциальным данным может быть ограничен, например, если обнаруживается более одного пользователя.

Меры, предложенные в документе WO 2018/229246 A1, прежде всего, преимущественно помогают пользователю соответствующего терминала, то есть, тем, кто хотели бы ограничить доступ к своим конфиденциальным данным, которые хранятся на их терминале, независимо от других данных, которые могут аналогичным образом храниться на их терминале и к которым они, возможно, хотели бы предоставлять третьим лицам временный доступ. То есть, эти меры защищают преимущественно получателя конфиденциальных сообщений от третьих лиц, непреднамеренно получающих доступ к конфиденциальным сообщениям, принимаемым ими или даже в результате получения знаний о существовании этих сообщений.

Документ US 2018/0083978 A1 демонстрирует систему и способ традиционной доставки электронного контента, такого как изображения или видеопотоки, через сеть связи.

Документ EP 2 761 823 B1 демонстрирует способы и устройства для аутентификации электронных сообщений.

Документ US 2013/0074195 A1 демонстрирует способ получения доступа к электронным письмам от системы управления. Способ содержит этапы, на которых запрашивают доступ к содержанию электронных писем пользователя, которые хранятся в системе управления, определяют, зарегистрирован ли пользователь в системе управления и активирован ли он системой управления, и аутентифицируют пользователя, если пользователь зарегистрирован в системе управления и активирован системой управления.

Документ EP 1 703 431 A2 показывает дисплей и соответствующее управление, которые могут предотвращать отображение информации на дисплее для любопытствующих.

Одним из подходов, которым часто пренебрегают в известных решениях, является заинтересованность отправителя конфиденциального сообщения, чтобы конфиденциальное сообщение, посланное ими, не могло быть прочитано неавторизованными третьими лицами на терминале получателя. Кодирование конфиденциального сообщения, так чтобы только авторизованный получатель мог его декодировать, предлагает лишь ограниченную защиту в этом отношении. Как минимум, после того, как авторизованный получатель декодировал сообщение, защита контента этого сообщения зависит от дальнейших мер предосторожности на терминале получателя. С помощью вышеупомянутых способов отправитель обычно никак не может влиять на эти меры предосторожности.

Задача изобретения заключается в повышении защищенности отправителя конфиденциального сообщения в отношении нежелательного доступа на терминале получателя.

Способ, соответствующий типу изобретения, определенному в начале, содержит этапы, на которых:

регистрируют конфиденциальное сообщение и получателя на первом терминале;

определяют адрес второго терминала на основе зарегистрированного получателя;

посылают запрос о состоянии управления доступом от первого терминала на второй терминал;

посылают конфиденциальное сообщение с первого терминала на второй терминал, только если вторым терминалом на запрос был дан ответ с сообщением о состоянии и, в соответствии с сообщением о состоянии, на втором терминале активировано управление доступом.

Способ, следовательно, обеспечивает, что от передачи конфиденциального сообщения отправителем воздерживаются (более точно: его терминалом, здесь называемый первым терминалом) в случае, если получатель не активировал управление доступом, как этого ожидает отправитель на своем терминале (здесь называемый вторым терминалом). Таким образом, отправителю можно гарантировать, что конфиденциальное сообщение передается только второму терминалу с активным управлением доступом и, таким образом, безопасность контента конфиденциального сообщения и, в конечном счете, защищенность отправителя, как ожидается или которая зависит от конфиденциальности этого контента, улучшается.

Как вариант, может обеспечиваться, что первый терминал выводит сообщение об ошибке и удаляет сообщение, если, в соответствии с сообщением о состоянии, управление доступом на втором терминале постоянно бездействует. Постоянно бездействующее управление доступом существует, например, если второй терминал не выполняет технические требования управления доступом (например, отсутствующее программное обеспечение и/или аппаратные компоненты) или если управление доступом на втором терминале было постоянно деактивировано (например, посредством соответствующей конфигурации системы). В таких случаях невозможно предсказать, будет ли и когда, не ставя под угрозу безопасность, станет возможным передача конфиденциального сообщения, и почему сообщение может быть удалено. Чтобы сообщить пользователю первого терминала, что получатель не имеет доступа к конфиденциальному сообщению, на первом терминале выводится сообщение об ошибке. Целесообразно, чтобы это сообщение об ошибке содержало причину, так чтобы отправитель имел возможность связаться с получателем по другому каналу и, например, запросить активацию управления доступом.

Дополнительно, может, например, обеспечиваться, что первый терминал запускает таймер с заданной длительностью работы и, если в соответствии с сообщением о состоянии, управление доступом на втором терминале временно бездействует, то после того, как таймер отключится, первый терминал отправляет второму терминалу новый запрос о состоянии управления доступом. В результате, достигается, что конфиденциальное сообщение не доходит до второго терминала во время бездействия управления доступом, когда в течение этого периода времени с относительно высокой вероятностью может быть представлен несанкционированный доступ. Пользователь второго терминала может временно деактивировать или отключать управление доступом. Это может, например, использоваться, чтобы позволить доступ к конфиденциальным данным на втором терминале авторизованным третьим лицам. Авторизация соответствующих третьих лиц в этом случае существует, однако, для определенных конфиденциальных данных. Прежде чем им позволят такой доступ, пользователь второго терминала должен сам убедиться в том, какие конфиденциальные данные хранятся на втором терминале и, если нужно, удалить конфиденциальные данные, к которым соответствующее третье лицо не должно иметь доступа, и только после этого временно деактивировать управление доступом. Если во время доступа третьих лиц на второй терминал прибывают новые конфиденциальные сообщения, их пользователь не сможет иметь возможность проверить их заранее и скрыть от третьего лица при необходимости. Вышеупомянутый вариант настоящего способа облегчает эту проблему, где отправитель отказывает в передаче конфиденциальных сообщений на время бездействующего управления доступом. В этом случае первый терминал делает попытку повторной доставки после истечения заданного времени при условии, что управление доступом на втором терминале будет при этом активно. Заданное время может составлять, например, 1 минуту. Таймер контроля заданного времени располагается на первом терминале, то есть, действует под управлением отправителя конфиденциального сообщения. Пока не будут предприняты новые попытки доставки, первый терминал не выводит никаких сообщений об ошибках. Пользователя первого терминала могут информировать с помощью соответствующего индикатора состояния, что конфиденциальное сообщение все еще не было доставлено. Как только пользователь второго терминала повторно активирует управление доступом, конфиденциальное сообщение может быть принято, то есть, настолько быстро, насколько возможно, не ставя под угрозу защищенность конфиденциального сообщения.

Как вариант, способ может дополнительно быть связан с определенной формой управления доступом, которая требуется на втором терминале, прежде чем первый терминал пошлет конфиденциальное сообщение. В частности, когда управление доступом активно на втором терминале, доступ к конфиденциальному сообщению, принимаемый от первого терминала, может быть ограниченным или неограниченным на втором терминале, где в случае неограниченного доступа способ содержит следующие этапы, на которых:

регистрируют видеосигнал (обычно относящийся к одиночному изображению или к фотографии или к движущемуся изображению или фильму), используя камеру второго терминала;

выполняют распознавание лица, используя зарегистрированный видеосигнал;

непрерывно контролируют путем обнаружения лиц количество лиц, определяемое в записанном видеосигнале, причем доступ ограничивается, если количество лиц больше одного.

Это может, следовательно, гарантировать, что неограниченный доступ будет обеспечиваться, только пока в поле зрения камеры (то есть, в области, в которой ведет запись камера) обнаруживается только один человек. Как только в поле зрения камеры входит лицо второго человека, доступ ограничивается, то есть, второй терминал переключается в режим ограниченного доступа. После этого пользователи второго терминала дополнительно имеют доступ к другим данным, которые не помечены как конфиденциальные и хранятся на втором терминале. При таком способе третьим лицам становится более трудно шпионить за конфиденциальными данными. Например, конфиденциальные контакты и все ссылки на связь с конфиденциальными контактами могут держаться в секрете от людей, кроме авторизованного пользователя второго терминала. Маркировка данных как конфиденциальные может производиться через пользователя и сохраняться на втором терминале. Например, пользователь может маркировать существующий контакт как “конфиденциальный” или они создают новый контакт со ссылкой “конфиденциальный”. В дальнейшем, второй терминал рассматривает все данные, связанные с этим контактом как конфиденциальные данные, например, прежние вызовы, текстовые сообщения, электронные письма, сообщения чатов, сама контактная информация или изображения или видео, связанные с контактом. Конфиденциальному сообщению, принимаемому от первого терминала, в любом случае, то есть, без необходимости взаимодействия с пользователем, присваивается статус конфиденциальных данных и они поэтому недоступны в случае ограниченного доступа.

Если второй терминал имеет экран для отображения конфиденциальных и других данных, конфиденциальные данные могут дополнительно быть полностью скрыты в случае ограниченного доступа, а на экране отображаются только другие данные. Иначе говоря, доступ к конфиденциальным данным ограничивается не только путем зачернения текста, но при таком способе, в случае ограниченного доступа, не видна даже никакая индикация существования этих данных. В частности, неавторизованные третьи лица не должны быть способны распознать, что они имеют только ограниченный доступ.

В этом контексте, например, дополнительно может быть представлено, что в случае неограниченного доступа, отображается визуальная индикация неограниченного доступа. Таким образом, в случае неограниченного доступа, пользователь может распознать, что и другие и конфиденциальные данные отображаются в это время и они поэтому обладают полным и свободным доступом ко всем данным. Визуальная индикация может быть, например, зеленым кадром на экране. Ограниченный доступ, следовательно, может распознаваться для авторизованного пользователя за счет отсутствия визуальной индикации; однако, для неавторизованного пользователя, ограниченный доступ является нераспознаваемым, потому что такой пользователь не знает или не ожидает визуальной индикации.

В соответствии с дополнительным вариантом, во время ограниченного доступа события, связанные с конфиденциальными данными, отображаются в ограниченной (например, подвергнутой цензуре) форме на экране. Эта функция должна давать пользователю второго терминала возможность быть уведомленным о событиях, связанных с конфиденциальными данными (например, сообщение от конфиденциального контакта) даже в случае ограниченного доступа (например, если второй терминал не используется или не используется в одиночку). Например, вызов конфиденциального контакта может отображаться как “неизвестный номер” (unknown number), если, например, смартфон лежит открыто на столе.

Что касается запуска непрерывного контроля, предпочтительно, если в случае активного управления доступом аутентификация пользователя выполняется для получения неограниченного доступа, где перед разрешением неограниченного доступа, используя камеру второго терминала, записывается видеосигнал, выполняется обнаружение лиц с помощью записанного видеосигнала и определяется количество лиц в записанном видеосигнале, причем разрешение предоставляется только тогда, когда количество лиц точно равно единице. Даже в случае успешной аутентификации, неограниченный доступ разрешается, только если никакие наблюдатели и потенциальные лица, подглядывающие из-за плеча, не обнаруживаются.

Дополнительно, как вариант, можно представить, что аутентификация содержит биометрическую аутентификацию, в частности, идентификацию лица и/или идентификацию радужной оболочки. В этом случае аутентификация и определение количества лиц могут быть выполнены на основе тех же самых данных изображения. Альтернативно или дополнительно, для аутентификации, конечно, могут также использоваться и другие факторы, например, пароль или цифровой отпечаток пальца.

В дополнительном варианте настоящего способа идентификация лиц может повторяться регулярно или случайным образом параллельно с проверкой количества лиц. В результате можно доказать, что неавторизованный пользователь, который появляется в поле зрения камеры второго терминала в тот же момент, когда авторизованный пользователь покидает поле зрения камеры, получает неограниченный доступ.

Признаки способа, связанные с первым терминалом, могут, например, быть реализованы в контексте данного изобретения как компьютерный программный продукт, который может быть загружен непосредственно во внутреннюю память компьютера и содержит разделы программного кода, используя которые, этапы должны выполняться на первом терминале в соответствии с одним или несколькими описанными вариантами, когда компьютерная программа работает на компьютере.

Признаки способа, относящиеся ко второму терминалу, могут, например, быть реализованы в контексте настоящего изобретения как компьютерный программный продукт, который может быть загружен непосредственно во внутреннюю память компьютера и содержит разделы программного кода, используя которые, этапы должны выполняться на втором терминале в соответствии с одним или более описанными вариантами, когда компьютерная программа работает на компьютере.

Дополнительно, в дальнейшем, изобретение объясняется на основе особенно предпочтительных примерных вариантов осуществления, которыми, однако, не следует ограничиваться, и со ссылкой на чертежи. Подробно, в чертежах:

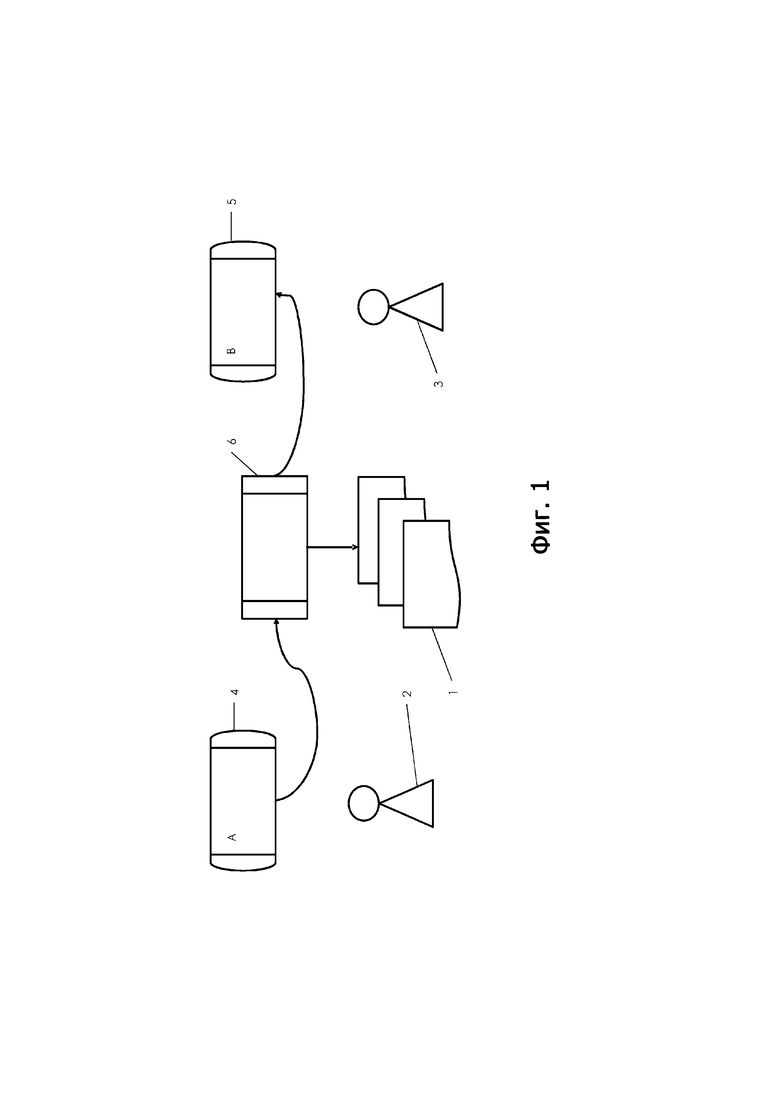

Фиг. 1 - диаграмма прохождения потока данных конфиденциального сообщения от отправителя до получателя;

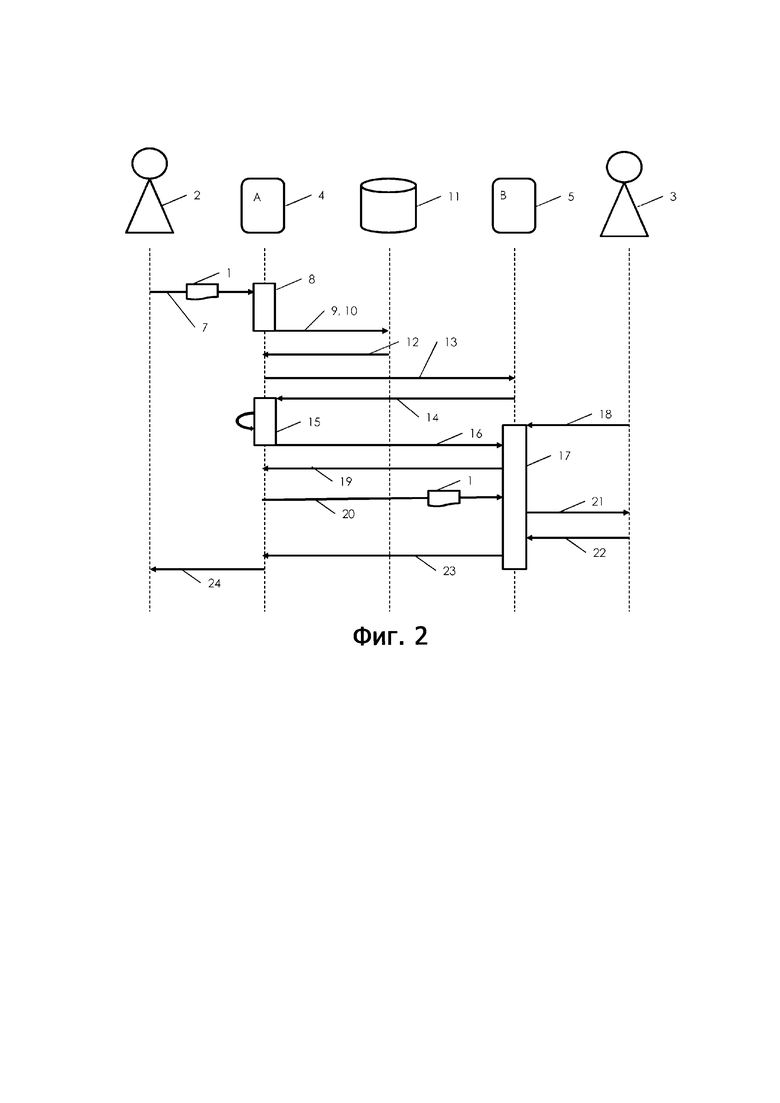

Фиг. 2 - диаграмма последовательности выполнения операций способа управления доступом к конфиденциальному сообщению пользователя первого терминала для пользователя второго терминала;

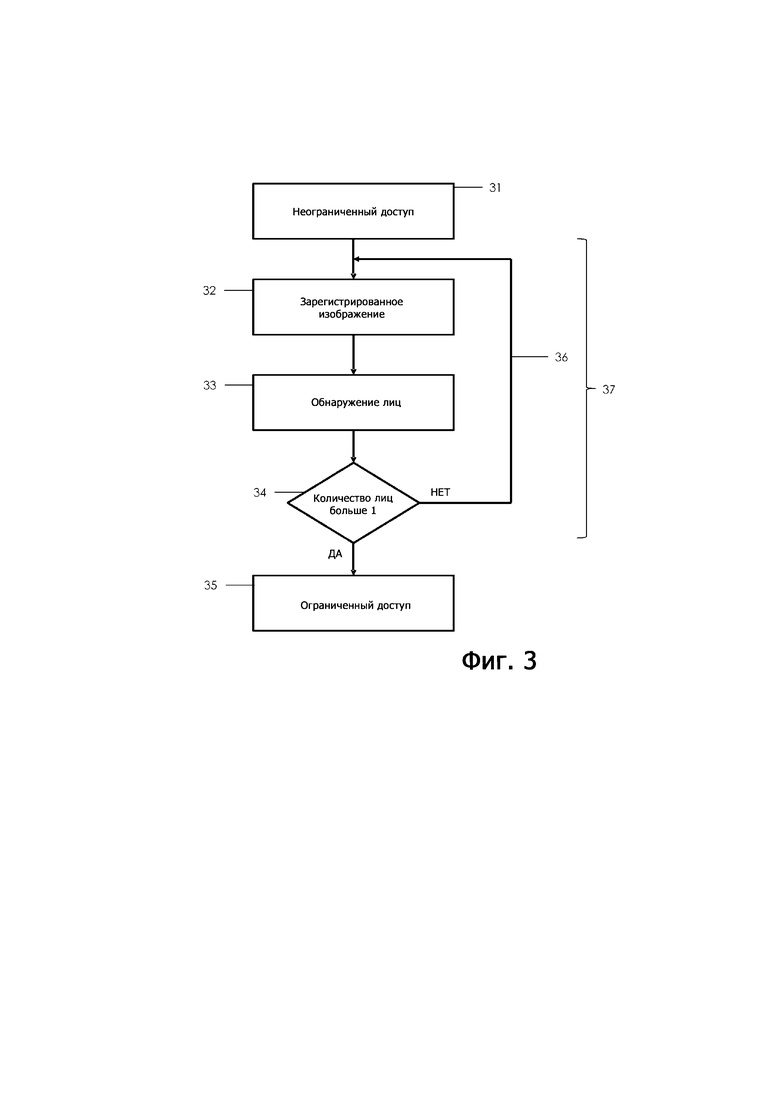

Фиг. 3 - второй терминал;

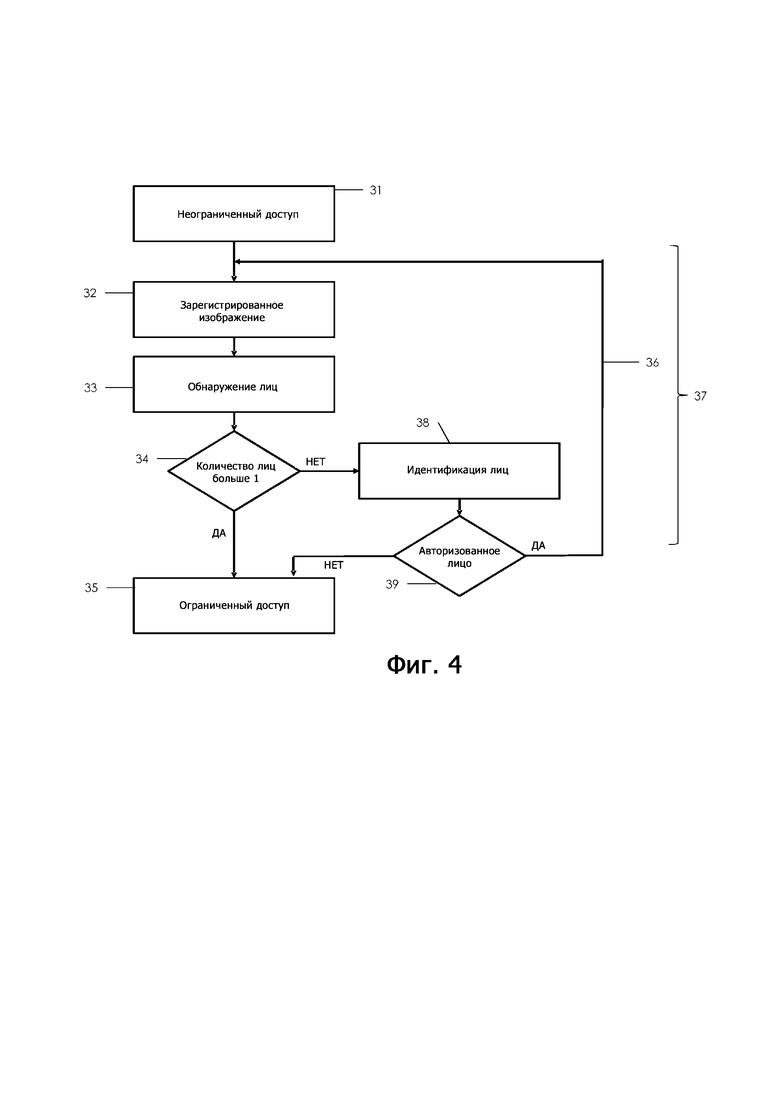

Фиг. 4 - способ, соответствующий фиг. 3;

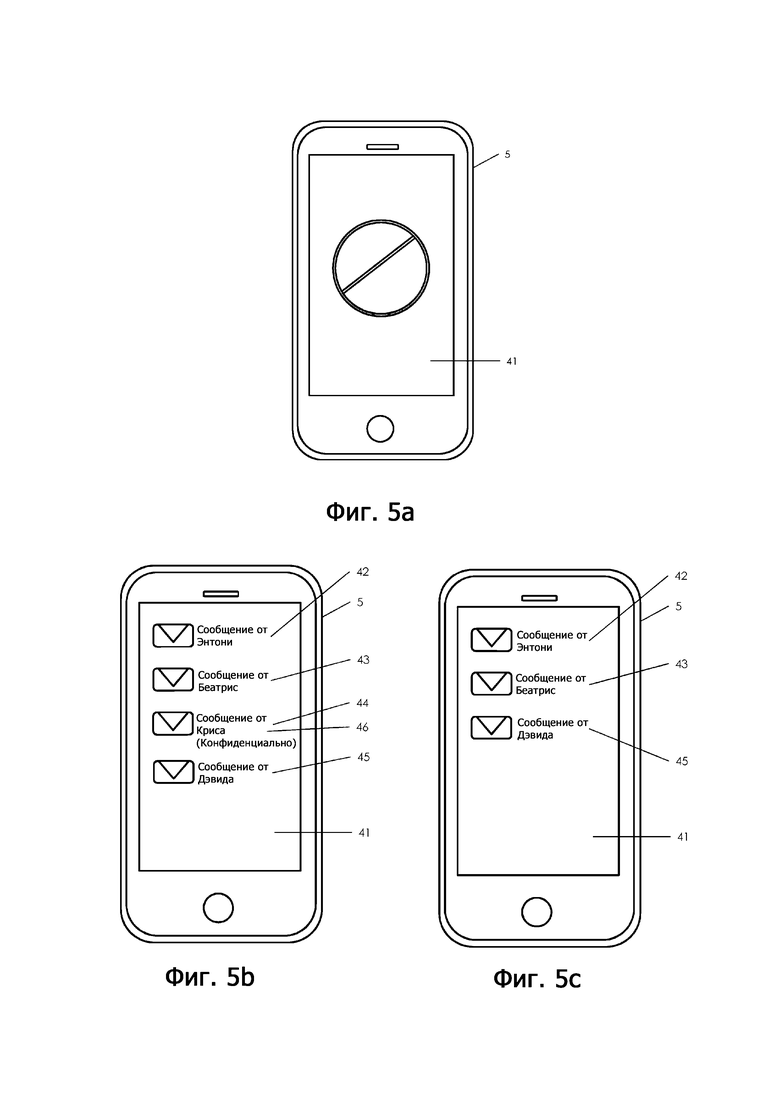

Фиг. 5a - мобильный терминал во время доступа;

Фиг. 5b - мобильный терминал во время неограниченного доступа;

Фиг. 5c - мобильный терминал во время доступа;

Фиг. 6a - случай использования неограниченного доступа к мобильному терминалу; и

Фиг. 6b - случай использования неограниченного доступа к мобильному терминалу.

На фиг. 1 показано прохождение потока данных конфиденциального сообщения 1 между отправителем 2 и получателем 3. Отправитель 2 является пользователем первого терминала 4. Получатель 3 является пользователем второго терминала 5. Конфиденциальное сообщение 1 передается в форме одного или более пакетов 6 кодированных данных от первого терминала 4 ко второму терминалу 5, например, через Интернет. Прежде чем конфиденциальное сообщение 1 будет передано, представленный способ предусматривает множество этапов, которые объясняются более точно на основе примерной процедуры, показанной на фиг. 2.

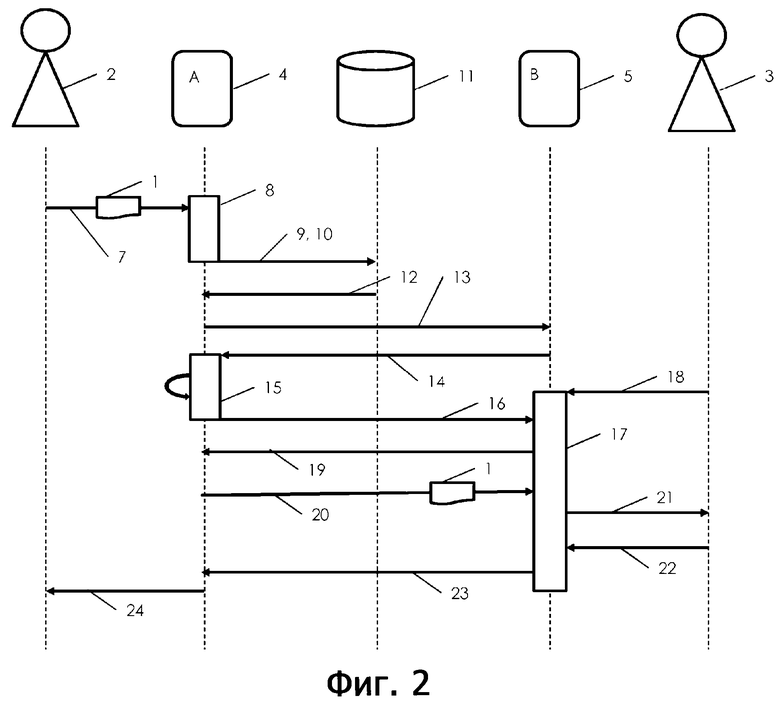

Диаграмма последовательности выполнения операций на фиг. 2 более подробно показывает этапы примерного выполнения способа, соответствующего настоящей заявке. Она относится к обмену конфиденциальным сообщением 1 между отправителем 2 и получателем 3 посредством терминалов 4, 5. Первоначально конфиденциальное сообщение 1 регистрируется 7 вместе с идентификацией получателя 3 на первом терминале 4. В этом случае отправитель 2 указывает, что хотел бы передать конфиденциальное сообщение 1. Дополнительно, отправитель 2, как вариант, может определить желаемые параметры управления доступом на стороне получателя. Как правило, отправитель 2 на первом терминале 4 аналогично активирует соответствующее управление доступом. Поэтому отправитель 2 будет аутентифицирован первым относительно первого терминала 4 перед началом записи конфиденциального сообщения. Идентификация получателя 3 может, например, иметь место путем выбора из списка контактов или адресной книги. Параметры управления доступом могут быть определены специально для конфиденциального сообщения 1 или для всех конфиденциальных сообщений. Эти параметры могут, например, содержать ограничение по времени доступа или хранения данных на стороне получателя 3. Кроме того, посредством параметров этого типа можно определить, может ли получатель 3 передать конфиденциальное сообщение 1 или, иначе, управление доступом может существенно предотвратить такую передачу на втором терминале 5. Конфиденциальное сообщение 1 и сопутствующие параметры управления доступом могут храниться в защищенной (особо закодированной) буферной памяти в первом терминале 4 до завершения выполнения способа.

Во время или после регистрации 8 конфиденциального сообщения 1 и идентификации получателя 3, самое раннее, когда регистрируется идентификация по меньшей мере одного получателя, первый терминал определяет 9 адрес второго терминала 5 на основе зарегистрированной идентификации получателя 3. С этой целью запрос 10, например, посылается в адресную базу 11 данных. Адресная база 11 данных может присутствовать локально на первом терминале 4 или обеспечиваться связанным сервисом на удаленном сервере. В ответ на запрос 10, адресная база 11 данных передает разыскиваемый адрес 12 второго терминала 5 первому терминалу 4.

Используя адрес 12, который теперь присутствует, первый терминал 4 посылает второму терминалу 5 запрос 13 о состоянии управления доступом. Запрос 13, как вариант, также содержит параметры управления доступом, требуемые отправителем 2. В примере, показанном на фиг. 2, управление доступом на втором терминале 5 временно бездействует во время первого запроса 13. Второй терминал 5 посылает соответствующее сообщение 14 о состоянии на первый терминал 4. Согласно сообщению 14 о состоянии, управление доступом на втором терминале 5 временно бездействует. Первый терминал 4 затем запускает таймер 15 на заданное время 1 минута. После того, как таймер 15 выключится, первый терминал 4 посылает второму терминалу 5 новый запрос 16 о состоянии управления доступом. Тем временем, получатель 3 активировал 18 на втором терминале 5 управление 17 доступом. Второе сообщение 19 о состоянии, которое посылается первому терминалу 4 от второго терминала 5 как ответ на второй запрос 16, таким образом подтверждает, что управление 17 доступом на втором терминале 5 активно. Если отправитель 2 имеет определенные параметры управления доступом, выполнение этих параметров вторым терминалом 5 проверяется аналогичным образом, и отдельные параметры в сообщении 19 о состоянии подтверждаются или отклоняются в зависимости от ситуации.

Поскольку на второй запрос 16 ответ был, следовательно, дан сообщением 19 о состоянии, согласно которому управление 17 доступом на втором терминале 5 активно (и, если присутствуют, все параметры управления доступом выполняются согласно запросу), первый терминал 4 посылает 20 конфиденциальное сообщение 1 второму терминалу 5. Второй терминал 5 уведомляет 21 получателя 3 о принятом конфиденциальном сообщении 1. Поэтому в случае активного управления 17 доступом и, соответственно, защищенной среды, получатель 3 может получить доступ 22 к конфиденциальному сообщению 1 на втором терминале 5 и считать его. Как только второй терминал 5 регистрирует доступ, он может послать подтверждение 23 прочтения первому терминалу 4. Подтверждение 23 прочтения может содержать время 22 доступа. Первый терминал 4 может затем сообщить 24 отправителю 2, что от получателя 3 было принято конфиденциальное сообщение 1. В этом случае, конфиденциальное сообщение 1 может, например, быть удалено первым терминалом 4. Кроме того, может быть обеспечено, что отправитель 2 может удалить конфиденциальное сообщение 1 даже на втором терминале 5 посредством дистанционного управления.

На фиг. 3-6b представлен подробный пример управления 17 доступом на втором терминале 5:

На фиг. 3 показана процедура компьютерно-реализуемого способа управления доступом второго терминала 5 (смотрите фиг. 5a-c). Конфиденциальные данные и другие данные хранятся на терминале 5. Доступ к конфиденциальным данным может быть ограниченным или неограниченным.

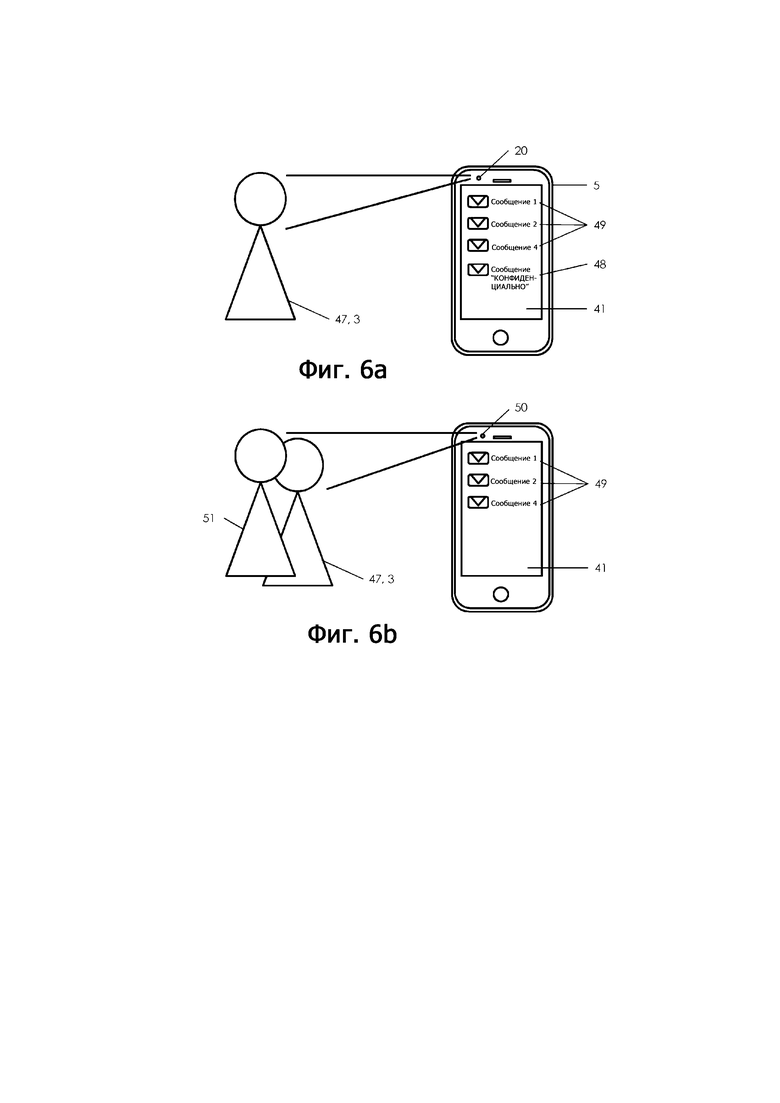

Начиная с неограниченного доступа 31 (смотрите фиг. 5b), способ, показанный на фиг. 3, содержит нижеследующие этапы, которые показаны в виде функционального блока. Сначала видеосигнал записывается 32, используя камеру второго терминала 5 (смотрите фиг. 6a-b). Затем выполняется 33 обнаружение лиц, используя записанный видеосигнал. После завершения обнаружения лиц путем обнаружения лиц проверяется 34 количество лиц, определенных в записанном видеосигнале. Если на этапе 34 количество лиц больше одного (смотрите фиг. 6b), доступ ограничивается 35 (смотрите фиг. 3c). В противном случае 36 регистрируется следующий видеосигнал, так чтобы во время неограниченного доступа проводился непрерывный контроль 37 количества лиц в поле зрения камеры. Как только доступ ограничивается, контроль может быть остановлен.

Если второй терминал 5 имеет экран для отображения конфиденциальных и других данных, конфиденциальные данные в случае ограниченного доступа полностью скрыты и отображаются только другие данные. В случае неограниченного доступа на экране отображается визуальная индикация неограниченного доступа в форме цветного (например, зеленого) кадра. Если во время ограниченного доступа происходит событие, относящееся к конфиденциальным данным, событие отображается на экране в ограниченной форме.

На фиг. 4 представлен развернутый вариант управления 17 доступом на втором терминале 5. В этом случае во время контроля 37 дополнительно выполняется идентификация 38 лиц. Далее следует проверка 39 авторизации пользователя, то есть, получателя 3. Если пользователь не авторизован, доступ ограничивается 35. Фиг. 4 упрощенным изображением; идентификация 38 лиц может выполняться, например, случайным образом, или, например, во время каждого десятого цикла проверки 37, для сохранения ресурсов второго терминала 5 (время работы процессора, батареи).

В соответствии с дополнительным вариантом управления 17 доступом на втором терминале 5, биометрическая аутентификация пользователя может выполняться, используя идентификацию лиц и дополнительную идентификацию по радужной оболочке для получения неограниченного доступа. В этом случае, перед разрешением неограниченного доступа видеосигнал регистрируется, используя камеру второго терминала 5, обнаружение лиц выполняется, используя зарегистрированный видеосигнал, и в зарегистрированном видеосигнале определяется количество людей. В дальнейшем, разрешение имеет место, только если количество лиц точно равно одному.

На фиг. 5a-c показаны различные состояния второго терминала 5, которые могут быть приняты в контексте заявки настоящего способа. В этом примере второй терминал 5 является смартфоном с экраном 41. На фиг. 5a второй терминал 5 показан с заблокированным доступом. На экране 41 отображается универсальный символ, который символизирует блокировку доступа и делает ее распознаваемой. В этом состоянии, в целом, никакой доступ к данным, хранящимся на втором терминале 5, не разрешается; в частности, никакие персональные данные пользователя второго терминала 5 не отображаются. При необходимости могут отображаться технические данные (такие как время, сигнал, сетевая информация и т. д.). Если авторизованный пользователь аутентифицируется, например, тем что он удостоверяет свою идентичность и успешно аутентифицируется, второй терминал 5 обычным способом напрямую переходит в состояние с неограниченным доступом ко всем данным, хранящимся на втором терминале 5. Это состояние показано на фиг. 5b. В этом состоянии сообщения от четырех контактов, а именно, первое сообщение 42 от контакта “Энтони” (Anthony), второе сообщение 43 от контакта “Беатрис” (Beatrice), третье сообщение 44 от контакта “Крис” (Chris) и четвертое сообщение 45 от контакта “Дэвид” (David) отображаются на экране 41 второго терминала 5. Контакт “Крис” (Chris) маркирован как конфиденциальный контакт. Третье сообщение 44 поэтому отображается с визуальной индикацией 46 “PRIVATE” (конфиденциально); благодаря индикации 46, пользователь второго терминала 5 может распознать, что неограниченный доступ предоставлен.

Как только в видеосигнале камеры в контексте управления доступом 17, активно выполняемого на втором терминале 5, распознается более одного лица, второй терминал 5 изменяет состояние на ограниченный доступ. Это состояние, показано на фиг. 5c. В этом состоянии отображаются первое сообщение 42, второе сообщение 43 и четвертое сообщение 45. Третье сообщение 44 создается контактом “Крис” (Chris), который маркирован как конфиденциальный и поэтому аналогично маркируется как конфиденциальный и, таким образом, принадлежит к конфиденциальным данным. Конфиденциальное сообщение, передаваемое в соответствии с настоящим способом, которое передается второму терминалу 5 только при условии активного управления 17 доступом, в любом случае рассматривается как конфиденциальное и поэтому принадлежащее к конфиденциальным данным. В ограниченном доступе, показанном на фиг. 5c, не отображается никакая индикация контента или существование конфиденциального третьего сообщения 44. Наблюдатель, который следит за экраном 41 вместе с пользователем, поэтому не узнает о существовании третьего сообщения 44. После того, как визуальная индикация 46 также скрыта, наблюдатель также не может распознать, что его доступ в этом случае ограничен.

На фиг. 6a и 6b показаны случаи использования, соответствующие состояниям, показанным на фиг. 5b и 5c. На фиг. 6a показан первый случай использования, в котором авторизованный пользователь 47, а именно, пользователь 3, использует второй терминал 5. Второй терминал 5 уже был разблокирован и находится в состоянии с неограниченным доступом к конфиденциальным данным 48 и другим данным 49. Используя фронтальную камеру 50 второго терминала 5, которая расположена на той же стороне, что и экран 41, изображение непрерывно регистрируется и обнаруживается количество лиц в зарегистрированном изображении (смотрите фиг. 3). В первом случае использования в поле зрения фронтальной камеры 50 находится только авторизованный пользователь 47, так что во время каждой проверки обнаруживается только одно лицо и, таким образом, неограниченный доступ сохраняется.

Второй случай использования показан на фиг. 6b. В этом случае, наблюдатель 51 переходит на сторону авторизованного пользователя 47 и попадает в поле просмотра фронтальной камеры 50. Проверка сразу распознает, что количество распознанных лиц больше одного, и переключает второй терминал 5 в состояние с ограниченным доступом (смотрите фиг. 5c). Только другие данные 49 все еще отображаются на экране. Все конфиденциальные данные 48 удаляются с дисплея, так чтобы их существование и содержание были скрыты от наблюдателя 51.

Изобретение относится к компьютерно-реализуемому способу управления доступом пользователя второго терминала к конфиденциальному сообщению пользователя первого терминала и к соответствующим машиночитаемым носителям. Техническим результатом является повышение защищенности отправителя конфиденциального сообщения в отношении нежелательного доступа на терминале получателя. Способ содержит этапы, на которых: обнаруживают конфиденциальное сообщение и приемник на первом терминале; устанавливают адрес второго терминала на основе определенного приемника; передают от первого терминала второму терминалу запрос о состоянии управления доступом; и передают конфиденциальное сообщение от первого терминала второму терминалу, только если второй терминал ответил на запрос с уведомлением о состоянии и управление доступом на втором терминале является активным в соответствии с уведомлением о состоянии. 3 н. и 9 з.п. ф-лы, 9 ил.

1. Компьютерно-реализуемый способ управления доступом пользователя второго терминала (5) к конфиденциальному сообщению (1) пользователя первого терминала (4), причем упомянутый способ содержит этапы, на которых:

регистрируют (8) конфиденциальное сообщение (1) и получателя (3) на первом терминале (4);

определяют (9) адрес второго терминала (5) на основе зарегистрированного получателя;

посылают запрос (13, 16) о состоянии управления доступом от первого терминала (4) ко второму терминалу (5);

посылают конфиденциальное сообщение (1) от первого терминала (4) ко второму терминалу (5), только если на запрос (16) второй терминал (5) ответил сообщением (1) о состоянии, и, согласно сообщению (19) о состоянии, управление (17) доступом является активным на втором терминале (5).

2. Способ по п. 1, отличающийся тем, что первый терминал (4) выводит сообщение об ошибке и удаляет конфиденциальное сообщение (1), если в соответствии с сообщением о состоянии управление доступом на втором терминале (5) постоянно бездействует.

3. Способ по п. 1 или 2, отличающийся тем, что первый терминал (4) запускает таймер (15) с заданной длительностью, если в соответствии с сообщением (14) о состоянии управление доступом на втором терминале (5) временно бездействует, и после того, как таймер (15) отключается, посылает второму терминалу (5) новый запрос (16) о состоянии управления доступом.

4. Способ по любому из пп. 1-3, в котором, когда управление (17) доступом активно на втором терминале (5), доступ к конфиденциальному сообщению (1), принятому от первого терминала (4), является ограниченным или неограниченным на втором терминале (5), причем в случае неограниченного доступа (31) способ содержит следующие этапы, на которых:

регистрируют (32) видеосигнал с помощью камеры второго терминала (5);

выполняют (33) обнаружение лица с помощью зарегистрированного видеосигнала;

непрерывно контролируют (34) количество лиц, определяемых в зарегистрированном видеосигнале, посредством обнаружения лиц, где доступ ограничивается (35), если количество лиц больше одного.

5. Способ по п. 4, в котором второй терминал (5) имеет экран для отображения конфиденциального сообщения (1), отличающийся тем, что конфиденциальное сообщение (1) полностью скрывается в случае ограниченного доступа (35).

6. Способ по п. 5, отличающийся тем, что в случае неограниченного доступа (31) отображается визуальная индикация неограниченного доступа.

7. Способ по п. 5 или 6, отличающийся тем, что во время ограниченного доступа (35) события, связанные с конфиденциальными сообщениями, отображаются в ограниченной форме на экране.

8. Способ по любому из пп. 4-7, отличающийся тем, что в случае активного управления (17) доступом аутентификация пользователя выполняется для получения неограниченного доступа (31), в котором до получения неограниченного доступа (31) видеосигнал регистрируется, используя камеру второго терминала (5), используя зарегистрированный видеосигнал, выполняется обнаружение лиц, и в зарегистрированном видеосигнале определяется количество лиц, и в котором разрешение предоставляется, только если количество лиц точно равно одному.

9. Способ по п. 8, отличающийся тем, что аутентификация содержит биометрическую аутентификацию.

10. Способ по п. 9, отличающийся тем, что биометрическая аутентификация является идентификацией лица и/или идентификацией радужной оболочки.

11. Машиночитаемый носитель записи, на котором хранится программа, содержащая разделы программного кода, используя которые, этапы, которые должны быть выполнены на первом терминале (4) в соответствии с одним из пп. 1-10, исполняются, когда компьютерная программа работает на компьютере.

12. Машиночитаемый носитель записи, на котором хранится программа, содержащая разделы программного кода, используя которые, этапы, которые должны быть выполнены на втором терминале (5) в соответствии с одним из пп. 1-10, исполняются, когда компьютерная программа работает на компьютере.

| US 20180083978 A1, 22.03.2018 | |||

| СПОСОБ ПОЛУЧЕНИЯ СИНТЕТИЧЕСКОГО ГРАНУЛИРОВАННОГО ЦЕОЛИТА ТИПА ФОЖАЗИТ | 2021 |

|

RU2761823C1 |

| US 20130074195 A1, 21.03.2013 | |||

| Лепестковый абразивный круг | 1988 |

|

SU1703431A1 |

| СИСТЕМА ОБРАБОТКИ ЗАЩИЩЕННЫХ ЛИЧНЫХ ДАННЫХ И УПРАВЛЕНИЯ ИМИ | 2011 |

|

RU2558617C2 |

| УПРАВЛЕНИЕ ДОСТУПОМ К ТЕРМИНАЛУ | 2005 |

|

RU2359311C2 |

Авторы

Даты

2025-04-22—Публикация

2020-09-10—Подача