Предпосылки изобретения

Идентификационные карточки и кредитные карточки широко распространены в современном финансовом мире. Идентификационной карточкой может быть любой неодушевленный объект, который идентифицирует индивидуальное лице, представляющее этот объект. С использованием идентификационных (пластиковых) карточек обеспечивается дистанционный доступ к любым финансовым счетам. Независимо от того, осуществляется ли покупка бакалейных товаров с предъявлением платежных (дебетовых) карточек, или потребительских товаров посредством кредитных карточек, основным звеном такой сделки является перенос денежных средств, обеспечиваемый такой идентификационной карточкой, которая предназначена для идентификации индивидуального лица и финансового счета, к которому он стремится получить доступ.

Причина перехода от металлических монет к пластиковым карточкам проста и очевидна: доступ к денежным средствам в данной системе перевода денежных средств становится более надежным и более удобным как для продавцов, так и для потребителей, по сравнению с манипулированием большим количеством монет и банкнот.

К сожалению, современная технология, связанная с такой удобной системой перевода денег, основанной на использовании идентификационных карточек, приводит к получению в результате системы, которая уязвима для краж и мошенничества.

Так как проверка подлинности пользователя основывается только на данных, нанесенных на идентификационную карточку, которые могут легко воспроизводиться и передаваться между индивидуальными лицами, то защита этих данных должна основываться только на внимательном отношении и везении правомочного пользователя и продавца, в целях сохранения этой информации в качестве личной собственности. Однако по своей природе такие идентификационные карточки не имеют надежной связи с соответствующим индивидуальным владельцем. Идентификация правомочного владельца посредством идентификационной карточки в лучшем случае весьма слаба. Это легко демонстрируется тем фактом, что индивидуальные лица, иные, чем правомочные владельцы идентификационных карточек, используют такие карточки, обманывая продавцов и других поставщиков потребительских товаров.

Гигантское развитие индустрии кредитования потребителей в течение 1980-х годов принесло огромные прибыли для эмитентов и новообретенные удобства для потребителей. Однако по мере того, как потребительский кредит становится все более доступным для получения потребителями, в то же время он становится целью для криминальных элементов. Во многом подобно тому как в конце 1920-х, начале 1930-х годов мобильность автомобиля привела к серии грабежей банков, так и повсеместное распространение потребительского кредита привело к громадному росту возможностей для криминальных элементов.

Первоначально банковская индустрия предполагала допускать определенный объем потерь, обусловленных мошенничеством, перенося соответствующие расходы на потребителя. Однако по мере того, как криминальные элементы стали все более организованными, более технически оснащенными, и в условиях, когда пункты кредитования стали обслуживаться лицами, слабо обученными в области защиты кредитных карточек, скорость увеличения потерь из-за мошенничества стала стремительно возрастать. Ошеломляющая статистика мошенничеств и затрат на превентивные мероприятия вынудила компании, выпускающие кредитные карточки, к поиску других решений данной проблемы.

Потери вследствие мошенничества в индустрии кредитных карточек обусловлены различными причинами, ввиду весьма высокой уязвимости системы, но главными из них являются потери, кражи и подделка карточек. Кредитные карточки работают без использования персонального идентификационного кода (ПИК), поэтому потерянная кредитная карточка может возвратиться в денежный оборот при ее попадании в нечестные руки. Хотя кражи идентификационных карточек составляют основную долю мошенничеств в системе, однако использование поддельных кредитных карточек принимает все большие масштабы. Фальшивые кредитные карточки изготавливаются технически оснащенными криминальными структурами путем добывания истинного номера счета действительного держателя карточки и затем изготовления фальшивых карточек, использующих этот действительный номер. Изготовитель фальшивых карточек кодирует магнитную полоску и формует фальшивую пластиковую карточку с указанным номером счета. Такая карточка предоставляется продавцам и оплачивается со счета правомочного владельца карточки. Другой вариант потерь обусловлен действиями криминальных торговцев, которые тайным образом достают номер счета владельца карточки. Еще один вид мошенничества связан с поведением правомочного владельца карточки, когда идентификационная карточка используется для осуществления покупок и после этого делается заявление о потере или краже идентификационной карточки. По оценкам, потери от всех видов мошенничества превысили 950 долларов США ежегодно.

В общем случае дебетовые (платежные) карточки используются во взаимосвязи с персональным идентификационным кодом (ПИК). Подделка платежных карточек более затруднительна, поскольку криминальные элементы должны узнать не только номер счета, но и ПИК, и затем изготовить карточку, как в случае с кредитными карточками. Однако используются различные стратегии получения ПИК от неосмотрительных владельцев карточек, в том числе с использованием регистрации ПИК в автоматических кассовых машинах в торговых центрах, которые выдают наличные и регистрируют ПИК, в торговых точках, а также путем скрытного наблюдения за владельцами карточек при вводе ими ПИК в автоматические кассовые машины. Изготовленные фальшивые платежные карточки затем используются в различных автоматических кассовых машинах до тех пор, пока соответствующий счет не будет полностью опустошен.

Финансовая индустрия, ввиду известных тенденций роста мошенничества и связанных с этим потерь, постоянно предпринимает шаги по улучшению защиты карточек. Но в связи с этим кражи и мошенничества с идентификационными карточками имеют косвенное влияние на стоимость системы.

Формы карточек изготавливаются в условиях строгой секретности. Затем они индивидуализируются с применением номера счета, даты истечения срока действия, затем пересылаются к владельцу карточки. Изготовление и распределение карточек стоит примерно один миллиард долларов ежегодно. Стоимость стандартной карточки для финансовой промышленности составляет 2 доллара, однако только 0,30 доллара из этой стоимости связано с действительными затратами на изготовление.

В течение последних десяти лет промышленность изменила идентификационные карточки ввиду мошенничества, связанного с подделками, однако без внесения фундаментальных изменений в использование системы кредитных сделок. Принятая мера в значительной степени связана с административными изменениями, состоящими в том, что потребители должны обращаться к эмитенту для активизации их карточки. Другие изменения включали дополнительное введение голограммы, идентификационного изображения или собственноручной подписи. Эти типы изменений, в частности, являются показателем того, что уязвимость систем по отношению к мошенничеству обусловлена недостаточностью истинной идентификации индивидуального лица.

По оценкам, это привело бы к удвоению стоимости изготовления до двух миллиардов долларов ежегодно.

В ближайшем будущем банковская индустрия ожидает перехода к еще более дорогостоящим карточкам, называемым «интеллектуальными карточками». Интеллектуальные карточки включают в себя такое количество вычислительных ресурсов, которое сравнимо с первыми домашними компьютерами. Современные оценки стоимости интеллектуальных карточек первого поколения составляют примерно 3,5 доллара, не включая затраты на распространение, что существенно выше, чем вышеуказанная стоимость 0,3 доллара для формы пластиковой карточки.

Этот значительный рост стоимости вынудил промышленность искать новые пути использования ресурса интеллектуальной карточки в дополнение к простому подтверждению подлинности. Предполагается, что в дополнение к запоминанию номеров кредита и дебиторского счета, интеллектуальные карточки могут также хранить номера телефонов, купоны, полученные от магазинов, архивные данные сделок, электронные деньги, которые могут быть использованы в городских тюрьмах и в системах общественного транспорта, а также имя потребителя, его основные статистические данные и, возможно, медицинские записи. Ясно, что тенденцией для финансовой промышленности является дальнейшее использование идентификационных карточек.

Побочным эффектом увеличения возможностей интеллектуальной карточки является централизация функций. Оборотной стороной такой увеличенной функциональности является увеличение уязвимости. При условии, что определенное число функций должно выполняться интеллектуальной карточкой, потеря или повреждение такой интеллектуальной карточки вызовут крайние неудобства для владельца карточки. Лишенный такой карточки, ее владелец будет несостоятельным в финансовом отношении до замены карточки. Кроме того, потеря карточки, полной электронных денег, также будет означать существенную финансовую потерю. И наконец, способности мошенников по копированию интеллектуальной карточки также не стоит сбрасывать со счета.

К сожалению, ввиду предполагаемой концентрации функций на интеллектуальной карточке, владелец карточки становится более уязвимым в случае потери и повреждения такой карточки. Таким образом, после вложения огромных сумм денег, полученная в результате система будет более защищенной, но вместе с тем будет угрожать все более тяжелыми последствиями из-за потери или повреждения такой карточки для потребителя.

Финансовая промышленность признает вопросы надежности и защищенности, связанные с интеллектуальными карточками, и в настоящее время усилия направляются на создание пластиковых карточек, которые все более трудно подделать. Миллиарды долларов будут затрачены в следующие пять лет на попытки сделать пластиковые карточки более защищенными. До настоящего времени финансовая индустрия должна сбалансировать решение следующей проблемы: для снижения возможностей мошенничества стоимость карточек должна быть увеличена.

Помимо широкого распространения электронных финансовых сделок, в настоящее время широко используются электронная факсимильная почта, электронная почта и другие виды электронных коммуникаций. Аналогично проблеме недостаточности надежной идентификации индивидуальных лиц при совершении финансовых сделок, существует проблема недостаточности надежной идентификации индивидуальных лиц при осуществлении электронной передачи данных. Простота и скорость электронных коммуникаций, их низкая стоимость по сравнению с обычной почтой, привели к тому, что электронные коммуникации выбраны в качестве средства связи как между индивидуальными лицами, так и в коммерческой деятельности. Данный тип коммуникаций получил широкое распространение и будет продолжать расширяться. Однако миллионы электронных сообщений, таких как сообщения факсимильной связи и электронной почты передаются без предоставления сведений о том, прибыли ли они в место назначения, или о том, действительно ли определенное лицо передало или приняло сообщение. Кроме того, не известен способ проверки идентичности лица, передавшего или принявшего электронное сообщение.

В последнее время делались многочисленные попытки преодолеть проблемы, присущие идентификационным карточкам и системам, использующим секретные коды. Главное внимание уделялось шифрованию, диверсификации или иному модифицированию ПИК для того, чтобы снизить возможность несанкционированному пользователю выполнить более одной сделки, в основном за счет манипулирования с ПИК для повышения устойчивости кода к возможным злоупотреблениям. Было предложено множество подходов, например введение алгоритма, который изменяет ПИК прогнозируемым образом, известным только пользователю, тем самым требуя различающегося ПИК-кода для каждого последовательного доступа к счету. Например, ПИК-код может изменяться в соответствии с календарным днем или датой попытки доступа. В еще одном подходе изменяющийся во времени элемент вводился для того, чтобы обеспечить генерирование непредсказуемого ПИК, который известен только санкционированному пользователю в момент доступа. Хотя и более устойчивые к злоупотреблениям по сравнению с системами, использующими неизменные коды, такие системы не являются полностью защищенными от злоупотреблений, поскольку по-прежнему основываются на данных, которые не являются уникальными и не воспроизводятся персонально санкционированным пользователем. Кроме того, такие системы имеют определенные неудобства для пользователя, который и так имел затруднения, связанные с необходимостью запоминания постоянных кодов, не говоря уже о переменных. Примеры таких методов раскрыты в патентах США №4837422, 4998279, 5168520, 5251259, 5239538, 5276314, 5343529.

В последнее время внимание было перенесено с использования персональных идентификационных кодов на использование уникальных биометрических данных как основы для проверки подлинности идентификации, а также обеспечения доступа к компьютерам. При таком подходе биометрические данные, удостоверяющие подлинность, регистрируются для конкретного пользователя и запоминаются для будущего обращения на идентификационной карточке. При каждой последующей попытке доступа от пользователя требуется физически ввести требуемые биометрические данные, которые сравниваются с биометрическими данными, удостоверяющими подлинность, на идентификационной карточке, для определения из совпадения для подтверждения идентичности пользователя. Поскольку биометрические данные являются уникальными для пользователя и поскольку действие физического ввода биометрических данных очевидным образом невоспроизводимо, это снижает риск мошенничества. Предлагалось использовать различные биометрические данные, в том числе, отпечатки пальцев, отпечатки руки, запись голоса, изображения сетчатки, образцы почерка и т.п. Однако, поскольку биометрические данные принципиально запоминаются в электронной, а следовательно, воспроизводимой форме на идентификационной карточке, и поскольку процедуры сравнения и идентификации не изолированы от аппаратных средств и программного обеспечения, непосредственно используемых при индивидуальных попытках доступа, то по-прежнему существует значительный риск неправомочного доступа. Примеры таких систем описаны в патентах США №4821118, 4993068, 4995086, 5054089, 5095194. 5109427, 5109428, 5144680, 5146102, 5180901, 5210588, 5210797, 5222152, 5230025, 5241606, 5265162, 5321242, 5325442, 5351303.

Как следует из вышеописанного, существует динамическая, но неизбежная тенденция к созданию системы защиты, которая будет в значительной степени устойчива по отношению к возможным злоупотреблениям, и тем не менее будет простой и удобной для пользования потребителем. К сожалению, ни одно из вышеупомянутых усовершенствований идентификационных карточек и кодовых систем не решает адекватным образом эту проблему. Такие системы в общем случае хранят биометрические данные в электронной форме непосредственно на идентификационной карточке, которую можно скопировать. Кроме того, такие системы не изолируют в должной мере процедуру подтверждения идентичности личности от подделки лицами, стремящимися получить несанкционированный доступ.

Пример системы защиты с идентификационными карточками, основанной на биометрических данных пользователя, раскрыт в патенте США №5280527. В этой системе пользователь должен иметь и предоставлять идентификационную карточку, выполненную по форме кредитной карточки (так называемое биометрическое устройство защиты), содержащей микросхему, в которой записаны характеристики голоса санкционированного пользователя. Для инициирования процедуры доступа пользователь должен ввести идентификационную карточку в терминал, например, автоматическую кассовую машину, и затем произносить слова в терминал для обеспечения сравнения введенных биометрических данных с данными, подтверждающими подлинность, запомненными на микросхеме в представленной идентификационной карточке. Процедура проверки идентичности в общем случае не изолирована от возможных подделок со стороны лиц, стремящихся получить несанкционированный доступ. При совпадении сравниваемых данных удаленный терминал может затем сигнализировать главному компьютеру о разрешении доступа или может выдать приглашение пользователю ввести дополнительный код, например ПИК, также запомненный на идентификационной карточке, прежде чем посылать необходимый сигнал подтверждения подлинности главному компьютеру.

Хотя в системе по патенту США №4280527 использование сравнения запомненных и введенных биометрических данных потенциально сокращает риск несанкционированного доступа, по сравнению с использованием числовых кодов, предусмотренное в данном патенте использование идентификационной карточки в качестве места для хранения данных удостоверения подлинности, а также указанное отсутствие изолированности процедуры проверки подлинности от возможности подделок, существенно снижает любые улучшения в защищенности от мошенничества, достигнутые за счет замены числового кода биометрическими данными. Кроме того, система по-прежнему остается сложной и неудобной для пользователя, поскольку требует представления идентификационной карточки для инициирования запроса доступа.

Практически во всех патентах, раскрывающих системы, основанные на использовании идентификационных карточек, не предусматривается распознавание на основе биометрических данных без использования идентификационных карточек. В качестве причин такого подхода указываются различные факторы, начиная от требований к памяти для системы с распознаванием на основе биометрических данных и до существенных затрат времени на идентификацию большого числа индивидуальных персон, даже при использовании высокопроизводительных компьютеров.

Ввиду вышеизложенного, уже давно существует потребность в системе компьютерного доступа, которая отличалась бы высокой устойчивостью по отношению к различного рода злоупотреблениям, была практичной и эффективной для пользователя в обращении и обеспечивала быстрое выполнение электронных сделок и передач данных.

Также существует потребность в компьютерной системе, которая не использует идентификационных карточек и которая способна осуществлять подтверждение идентификации личности пользователя, основываясь только на персональном идентификационном коде и биометрических данных, являющихся уникальными и физически персонализирующими правомочного пользователя, в противоположность подтверждению обладания конкретным лицом каким-либо физическим объектом, который может свободно передаваться от одного лица к другому. Для таких биометрических данных характерным должна быть простота и отсутствие вмешательства в их получение, они должны быть экономичными и эффективными с точки зрения их хранения и анализа и не должны незаконно нарушать права пользователя на конфиденциальность.

Еще одной потребностью при создании системы компьютерного доступа является удобство для пользователя. Для потребителя в высшей степени желательным является обеспечение доступа в любое время, при возникновении неожиданных потребностей, при минимуме усилий. В частности, желательна была бы система, которая в значительной степени сокращает или исключает потребность в запоминании номеров или сложных кодов и которая исключает необходимость наличия, ношения при себе и представления собственного объекта для инициирования запроса доступа.

Такая система должна быть простой в эксплуатации, точной и надежной. Также существует потребность в системе компьютерного доступа, которая может позволить пользователю получить доступ к множеству счетов и обеспечить все услуги, которые должны предоставляться пользователю, а также выполнять транзакции для конкретных финансовых счетов и между счетами, обеспечивая оплату покупок, получение различного рода услуг и т.п.

Кроме того, существует потребность в системе компьютерного доступа, которая предоставляет правомочному пользователю возможность сигнализировать соответствующим службам, что третья сторона принуждает его осуществлять запрос доступа, чтобы при этом третья сторона не подозревала о такой сигнализации. А также имеется необходимость в системе, которая обеспечивала бы, не информируя об этом третью сторону, временное ограничение типов и объемов сделок, которые могут осуществляться при предоставлении доступа.

Кроме того, компьютерная система должна быть приспосабливаемой и достаточно гибкой, чтобы быть совместимой с существующими сетями, использующими самые разнообразные устройства электронных сделок и электронных передач и имеющими разнообразные системные конфигурации.

И наконец, существует потребность в обеспечении защищенной передаче и приеме сообщений электронной почты и электронной факсимильной связи, причем содержимое электронного сообщения должно быть защищено от раскрытия неправомочными лицами, при обеспечении идентификации отправителя и получателя с высокой степенью определенности.

Сущность изобретения

Настоящее изобретение удовлетворяет все эти потребности путем создания усовершенствованной системы идентификации для определения идентичности индивидуального лица из сравнения выборок биометрических данных этого лица и персонального идентификационного кода, собираемых на этапе запроса данных, с выборкой биометрических данных и персональным идентификационным кодом для данного лица, собранными на этапе регистрации данных и хранящимися в удаленном месте, имеющем центр обработки данных. Изобретение включает главную компьютерную систему компьютерной сети со средствами для сравнения введенной выборки биометрических данных и персонального идентификационного кода, оснащенную различными базами данных и модулями памяти. Кроме того, изобретение включает устройство ввода персонального идентификационного кода и терминалы для ввода данных для обеспечения информации, необходимой для выполнения запрошенных сделок и передач главной компьютерной системой, как только идентичность пользователя определена. Изобретение также предусматривает средства для соединения главной компьютерной системы с терминалом и с устройством ввода биометрических данных.

Компьютер также имеет средства для выполнения различных сделок и передач в дополнение к традиционным функциям хранения и модифицирования данных. Кроме того, компьютер может выдавать оценку сравнения биометрических данных и ПИК и определение идентификационной оценки или статус выполнения осуществляемых сделок или передач. Кроме того, компьютерная система уведомляет и подтверждает подлинность идентифицируемого лица, сообщая, что доступ к компьютерной системе имеет место, путем возврата данному лицу личного кода, который был ранее выбран данным лицом на этапе регистрации данных.

Предпочтительно, компьютерная система защищена от перехвата, электронного вмешательства и вирусов. Кроме того, устройства, используемые компьютером для сбора выборок биометрических данных и персональных идентификационных кодов должны содержать: а) по меньшей мере, одно устройство ввода для сбора выборок биометрических данных, которое должно содержать аппаратные средства и программное обеспечение; b) по меньшей мере, одно терминальное устройство, которое функционально частично или полностью интегрировано со средством ввода биометрических данных, для ввода дополнительной информации; с) по меньшей мере, одно устройство ввода данных для ввода персонального идентификационного кода, причем это устройство ввода данных встроено либо в устройство ввода биометрических данных, либо в терминальное устройство: и d) средство для соединения устройства ввода биометрических данных, устройства ввода дополнительных данных и терминала. Терминальное устройство имеет, по меньшей мере, одно устройство отображения для отображения данных и информации. Для дополнительной защиты компьютерная система уникальным образом идентифицирует устройство ввода биометрических данных и другую сторону или продавца с помощью соответствующего идентификационного кода другой стороны или продавца, относительно терминала, который соединен с устройством ввода биометрических данных. Также предпочтительно, что устройство ввода биометрических данных защищено от физического или электронного вмешательства, и что в случае физического взлома устройства используются средства, предназначенные для физического и/или электронного разрушения компонентов в устройстве и/или стирания критически важных данных из модулей памяти устройства.

Кроме того, устройство ввода биометрических данных должно содержать компонент аппаратных средств, включающий в себя: а) по меньшей мере, один вычислительный модуль для обработки данных; b) модули стираемой и нестираемой памяти для хранения данных и программ; с) устройство сканирования биометрических данных для ввода биометрических данных; d) устройство ввода данных для ввода данных; е) цифровой коммуникационный порт; f) устройство для предотвращения электронного перехвата.

Для того чтобы защитить целостность и сохранить конфиденциальность электронных данных, пересылаемых между устройством ввода биометрических данных, предпочтительно, чтобы данные были зашифрованы и упакованы.

Сеть главного компьютера подсоединена и обеспечивает коммуникации с другими независимыми компьютерными системами, базами данных, факсимильными аппаратами и другими компьютерными сетями с помощью обычных средств.

Способ, соответствующий настоящему изобретению, включает добровольную идентификацию индивидуального лица без использования каких-либо идентификационных карточек, посредством анализа, по меньшей мере, одной выборки биометрических данных, предоставляемой данным лицом, и персонального идентификационного кода, также предоставляемого этим лицом. На этапе регистрации данных данное лицо регистрирует в системе выборку биометрических данных для подтверждения его подлинности, персональный идентификационный код и личный код. Затем на этапе запроса данных выборка биометрических данных и персональный идентификационный код индивидуального лица принимаются и сравниваются с зарегистрированными на этапе регистрации данных. Совпадение персональных идентификационных кодов и выборки биометрических данных приведет к положительной идентификации данного лица. Для того чтобы подтвердить идентифицированному лицу, что к реальной компьютерной системе получен доступ, личный код этого лица, который был зарегистрирован на этапе регистрации данных, возвращается к нему.

Предпочтительно, что способ, соответствующий изобретению, включает процедуру анализа выборок биометрических данных на этапе регистрации данных и сравнение таких биометрических данных с набором выборок биометрических данных от индивидуальных лиц, которые были указаны как осуществившие ранее попытку совершения преступления или реально совершившие мошеннические действия в отношении системы.

В предпочтительном варианте изобретение включает способ уведомления уполномоченных служб о наличии обстоятельств, не терпящих отлагательства, или о том, что правомочный пользователь находится под угрозой насилия.

Также предпочтительно, что используется способ шифрования и упаковки данных для обеспечения защиты данных, включая цифровые выборки биометрических данных, от случайного или непреднамеренного обнаружения их криминальными элементами при передаче.

Также предпочтительно, что способ включает этапы выбора индивидуальным лицом различных финансовых счетов и выбора различных режимов электронных передач.

Кроме того, предпочтительно, что способ включает в себя способ архивирования данных и электронных передач и вызова архивированных данных с использованием кода отслеживания.

Также предпочтительно, что для любого документа, например факсимильного сообщения или сообщения электронной почты, вычисляется контрольная сумма с использованием алгоритма для последующей идентификации данного документа.

И еще один способ, соответствующий изобретению, обеспечивает быструю идентификацию индивидуального лица на основе анализа его биометрических данных и персонального идентификационного кода путем хранения различных отличающихся выборок биометрических данных от различных индивидуальных лиц в одном электронном контейнере, который идентифицирован одним персональным идентификационным кодом.

В одном из вариантов изобретения компьютерная система может обеспечить индивидуальным лицам возможность выбирать их собственный персональный идентификационный код (ПИК) из группы ПИК, выбранной дистанционным центром обработки данных. Это выполняется способом, при котором после того как биометрические данные индивидуальных лиц собраны, центр обработки данных выбирает различные ПИК случайным образом для направления на запоминание. Затем центр обработки данных осуществляет сравнение собранных биометрических данных с теми, которые уже находятся в упомянутых контейнерах или группах. В случае, если биометрические данные вновь регистрируемого лица сходны с ранее зарегистрированными биометрическими данными, которые были отнесены к одной из этих случайным образом выбранных групп ПИК, то данный ПИК режектируется базой данных для использования новым индивидуальным лицом, и альтернативный ПИК выбирается для другого такого сравнения биометрических данных. Поскольку центр обработки данных генерирует различные варианты ПИК без ошибочного смешивания со сходными биометрическими данными, то эти ПИК предоставляются вновь регистрирующемуся лицу, из которых оно может выбрать конкретный ПИК.

В одном из вариантов изобретения заявлен способ быстрого поиска, по меньшей мере, одного ранее запомненной выборки биометрических данных от первого лица, с использованием контейнера персонального идентификационного кода (ПИК), который может содержать, по меньшей мере, одну алгоритмически уникальную вторую выборку биометрических данных от, по меньшей мере, одного второго лица, и который идентифицируется указанным ПИК, причем способ включает, во-первых, этап запоминания данных и дополнительно включает:

а)выбор личного кода первым лицом; b) выбор ПИК первым лицом; с) ввод выборки биометрических данных от первого лица; d) определение местоположения контейнера ПИК, идентифицированной посредством ПИК, выбранного первым лицом;

е) сравнение выборки биометрических данных, принятой от первого лица, с ранее запомненными выборками биометрических данных в контейнере выбранного ПИК для того, чтобы удостовериться, что выборка биометрических данных, введенная упомянутым первым лицом, алгоритмически уникальна относительно ранее запомненной, по меньшей мере, одной выборки биометрических данных, предоставленной, по меньшей мере, одним вторым лицом; и f) запоминание введенной выборки биометрических данных от первого лица в контейнере выбранного ПИК, если упомянутая выборка алгоритмически уникальна относительно ранее запомненной, по меньшей мере, одной выборки биометрических данных, предоставленной, по меньшей мере, одним вторым лицом. Также имеется этап запроса данных, дополнительно содержащий: а) ввод выбранного ПИК первым лицом; и b) ввод выборки биометрических данных первым лицом. При этом этап сравнения данных включает: а) нахождение контейнера ПИК, который идентифицирована посредством упомянутого ПИК, введенного первым лицом; и b) сравнение введенной выборки биометрических данных от первого лица, с упомянутой, по меньшей мере, одной запомненной выборкой биометрических данных от упомянутого, по меньшей мере, одного второго лица в контейнере выбранного ПИК для формирования результата успешной или безуспешной идентификации. Также имеется а) этап выполнения, на котором команда обрабатывается и выполняется для формирования определения; b) этап вывода, на котором результат идентификации или упомянутого определения воплощается в конкретную форму и отображается; и с) этап представления, на котором при успешной идентификации первого лица упомянутый личный код представляется этому первому лицу.

В соответствии с одним из вариантов изобретения главная компьютерная система помещается последовательно между идентифицируемыми индивидуальными лицами и другими компьютерными сетями, к которым должен быть обеспечен доступ, и действует в качестве интерфейса. Следует иметь в виду, что в этом варианте пользователь делает запрос о доступе непосредственно в главную компьютерную систему, соответствующую изобретению, которая взаимодействует в интерактивном режиме с другими независимыми защищенными компьютерными системами, такими как VISANET. Компьютерная система должна поэтому поддерживать подтвержденные как подлинные выборки биометрических данных для все правомочных пользователей каждой защищенной компьютерной системы, которую она обслуживает. Эти данные используются как перекрестные ссылки каждым правомочным пользователем. Таким образом, после того как проверка идентичности завершена, система защиты предоставляет пользователю перечень систем, в которые он правомочен получать доступ, и приглашает пользователя выбрать желательную сеть. После этого запрашиваемый этап выполнения и информация, относящаяся к сделке, направляется в выбранную независимую компьютерную сеть, аналогично тому типу коммуникаций, которые в настоящее время осуществляются между продавцами и компаниями, выпускающими кредитные карточки.

Во втором варианте главная компьютерная система может также выполнять функции других независимых компьютерных систем, такие как дебитование или кредитование финансового счета. В этой системе компьютерная система, соответствующая изобретению, выполняет функции, запрашиваемые индивидуальным лицом, без использования внешних независимых компьютерных сетей.

Согласно еще одному варианту изобретения, предусмотрено средство для сигнализации предварительно назначенным полномочным органам о том, что в процессе попытки доступа пользователь принуждается третьей стороной осуществить запрос доступа к главной компьютерной системе. В данном варианте правомочный пользователь будет иметь ряд кодов, большинство из которых должны распознаваться компьютерной системой как стандартные коды доступа, и другие коды, которые должны распознаваться как коды аварийной ситуации. Средство сравнения компьютерной системы, соответствующей изобретению, должно быть выполнено с возможностью приема и распознавания, по меньшей мере, одного кода на правомочного пользователя и приведения в действие средств сигнализации об аварийной ситуации всякий раз, когда код, введенный пользователем совпадает с кодом аварийной ситуации. В то же время определение санкционированной идентичности для пользователя должно приводить к тому, что пользователю предоставляется доступ к запрошенной защищенной компьютерной системе, возможно, на уровне доступа, который был предварительно определен с ограничениями, или приводить в результате к отображению отсутствующих данных («ложный экран»), тем самым препятствуя принуждающей пользователя третьей стороне обнаружить, что пользователем было введено уведомление об аварийной ситуации. Код аварийной ситуации должен вводиться как часть ПИК или одновременно с ним, или путем выбора индекса аварийного счета при попытке доступа к компьютерной системе. В любом случае состояние пользователя, запрашивающего доступ, может оказаться под угрозой, если принуждающая третья сторона обнаружит, что пользователь пытался уведомить полномочные органы. Таим образом, принципиально важным является, чтобы процедура доступа продолжалась непрерывно и доступ гарантировался для правомочного пользователя так, чтобы принуждающая сторона считала, что все происходит в обычном режиме. Хотя данные признаки могут быть введены в компьютерную сеть главного компьютера, соответственно изобретению, однако также возможно, что независимая компьютерная сеть может выполнять те же или модифицированные варианты вышеописанных признаков.

Настоящее изобретение имеет ряд преимуществ по сравнению с предшествующим уровнем техники. Во-первых, оно чрезвычайно просто и эффективно для пользователя, особенно что касается доступа пользователя к финансовым счетам, так как пользователю не требуется носить при себе и представлять идентификационные карточки для получения доступа к счетам. Настоящее изобретение исключает все неудобства, связанные с необходимостью ношения, сохранения и отыскания требуемых идентификационных карточек. Кроме того, поскольку идентификационные карточки обычно являются специфическими для конкретной компьютерной системы и дополнительно требуют запоминания секретного кода, связанного с конкретной идентификационной карточкой, изобретение исключает все такие идентификационные карточки и существенно сокращает объем запоминаемой потребителями информации, требуемой для получения доступа ко всем активам, при использовании только одного персонального идентификационного кода. Таким образом, в единственной, не требующей использования идентификационной карточки, транзакции потребитель может эффективно и надежно осуществлять любые коммерческие сделки или направлять электронные сообщения, от снятия наличных с банковского счета до подтверждения своего согласия на сроки по контракту, осуществления покупок непосредственно по телевизору или уплаты местных налогов на имущество. Потребителю, посредством настоящего изобретения, дается уникальная возможность удобным образом осуществлять свои персональные и/или профессиональные электронные сделки и направлять электронные сообщения в любое время, независимо от идентификационных карточек, которые могли бы быть украдены, потеряны или повреждены.

Изобретение имеет существенные преимущества в аспекте удобства для розничных торговцев и финансовых компаний, обеспечивая возможность осуществления покупок и других финансовых сделок с меньшей сложностью и по мере необходимости. Существенно сокращается канцелярская работа с оформлением финансовых сделок по сравнению с нынешними системами, как, например, при покупках по кредитной карточке, при которых отдельные квитанции генерируются для использования компанией, выпускающей кредитные карточки, продавцом и покупателем. Такие электронные сделки также экономят время и денежные средства, затрачиваемые продавцом и банками, за счет сокращения операционных расходов. Поскольку система, соответствующая изобретению, спроектирована для обеспечения пользователю прямого доступа ко всем его финансовым счетам, то потребность в сделках, связанных с деньгами, чеками, коммерческими документами и т.п., существенно сокращается, тем самым сокращая расходы на оборудование и персонал, требуемые для сбора данных и расчетов по таким сделкам. Кроме того, исключаются расходы на изготовление и распространение, связанные с эмиссией и реэмиссией кредитных карточек, карточек автоматических кассовых машин (АКМ), карточек вызова и т.п., что обеспечивает дополнительную экономию для продавцов, банков и, в конечном счете, для покупателей. Действительно, система, соответствующая изобретению, будет способствовать экономическому росту, поскольку все электронные финансовые ресурсы потребителя будут предоставляться для использования простым вводом, например, отпечатка его пальца или иных биометрических данных.

Изобретение имеет существенные преимущества по сравнению с существующими системами и в аспекте защиты от мошенничества. Как указывалось выше, современные компьютерные системы ненадежны ввиду того, что они основывают определение идентичности пользователя на физическом представлении уникально изготовленного объекта, в некоторых случаях вместе с информацией, которой располагает пользователь. К сожалению, как идентификационная карточка, так и упомянутая информация, могут быть переданы другому лицу вследствие потери, кражи или добровольного действия правомочного пользователя. Таким образом, если только о факте потери или непреднамеренной передачи указанных объектов не будет сообщено правомочным пользователем, то любое лицо, обладающее указанным объектом, будет распознаваться существующими системами защиты как правомочный пользователь, которому принадлежит данная идентификационная карточка и соответствующая информация.

В противоположность известным системам, настоящее изобретение исключает риск доступа неправомочным пользователям путем установления идентичности пользователя из анализа одной или более уникальных для пользователя биометрических характеристик. Даже при очень редких обстоятельствах принуждения, когда правомочный пользователь принуждается третьей стороной осуществить доступ к его счету, система воспринимает аварийный индекс счета, благодаря чему правомочный пользователь может сигнализировать полномочные органы о нарушении, причем принуждающая сторона не будет подозревать о такой сигнализации.

Изобретение, кроме того, повышает устойчивость по отношению к злоупотреблениям путем поддержания данных подтверждения подлинности и выполнения операций подтверждения идентичности в таком месте системы, которое изолировано от пользователя, запрашивающего доступ, что препятствует пользователю в получении копий данных проверки подлинности или от вмешательства в процедуру верификации. Такая система очевидным образом превосходит существующие системы, основанные на использовании идентификационных карточек, в которых информация проверки подлинности, такая как персональные коды, запомнена на идентификационных карточках и восстанавливается с этих карточек, т.е. реальное установление идентичности находится в функциональном контакте с пользователем в процессе процедуры доступа.

Задачей изобретения является создание идентификационной системы доступа к компьютеру, которая исключает необходимость того, чтобы пользователь имел при себе и представлял физический объект, такой как идентификационная карточка, для того чтобы инициировать запрос доступа к системе.

Еще одной задачей изобретения является создание идентификационной системы доступа к компьютеру, которая способна устанавливать идентичность пользователя, в противоположность проверке факта владения объектами личной собственности и персональной информацией.

Еще одной задачей изобретения является обеспечение установления идентичности пользователя на основании одной или более уникальных характеристик, физически персонализованных для пользователя.

Также задачей изобретения является создание системы защищенного доступа, которая практична, удобна и проста в использовании.

Кроме того, задачей изобретения является создание системы защищенного доступа к компьютерной системе, которая характеризуется высокой степенью устойчивости к мошенническим попыткам доступа со стороны несанкционированных пользователей.

Также задачей изобретения является создание идентификационной системы доступа к компьютеру, которая обеспечивает возможность для пользователя системы уведомлять полномочные органы о том, что конкретный запрос доступа связан с принуждением со стороны третьей стороны, причем третья сторона не будет получать никакого уведомления о такой сигнализации.

Кроме того, существует потребность в идентификационной системе доступа к компьютеру, которая автоматически ограничивает возможности пользователя по совершению сделок на компьютерной системе в соответствии с требуемой конфигурацией, обеспечиваемой пользователем.

Эти и другие преимущества изобретения поясняются в последующем детальном описании, иллюстрируемом чертежами.

Краткое описание чертежей

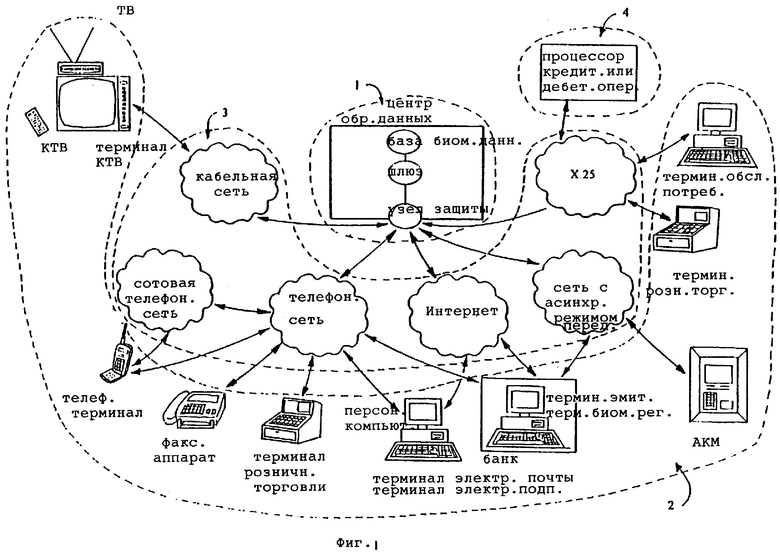

Фиг.1 - диаграмма системы, соответствующей изобретению.

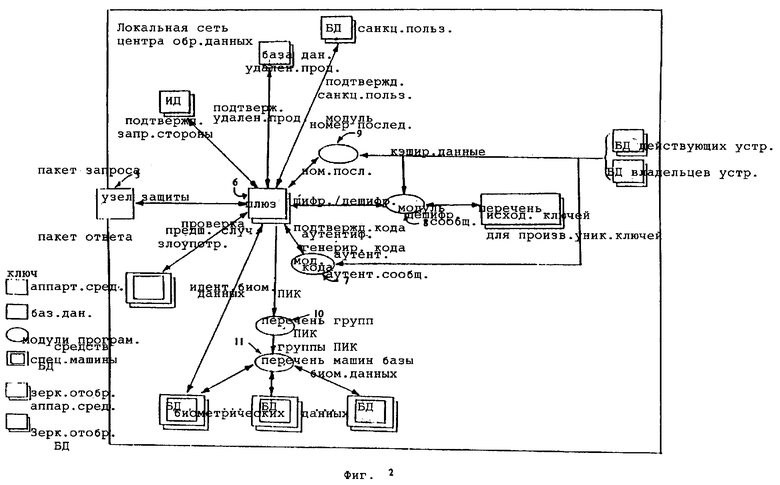

Фиг.2 - диаграмма центра обработки данных вместе с его внутренними базами данных и исполнительными модулями.

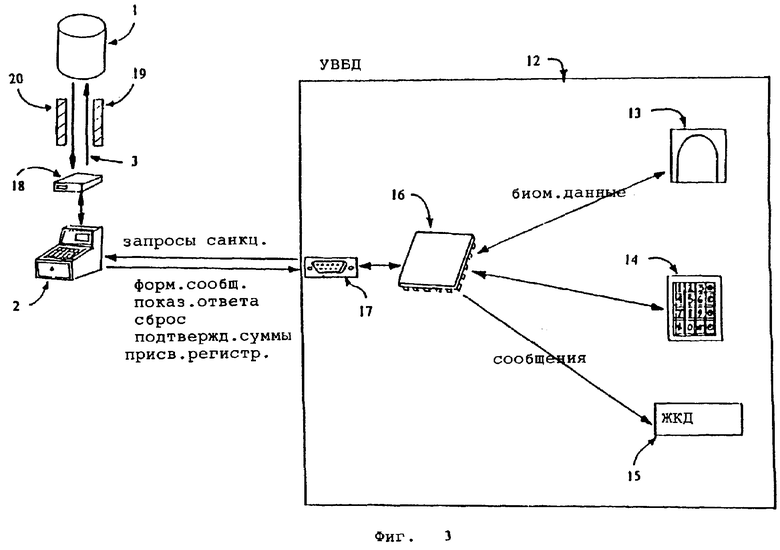

Фиг.3 - диаграмма пункта розничной торговли терминала по продажам, устройства ввода биометрических данных и его компонентов, а также соединений между ними.

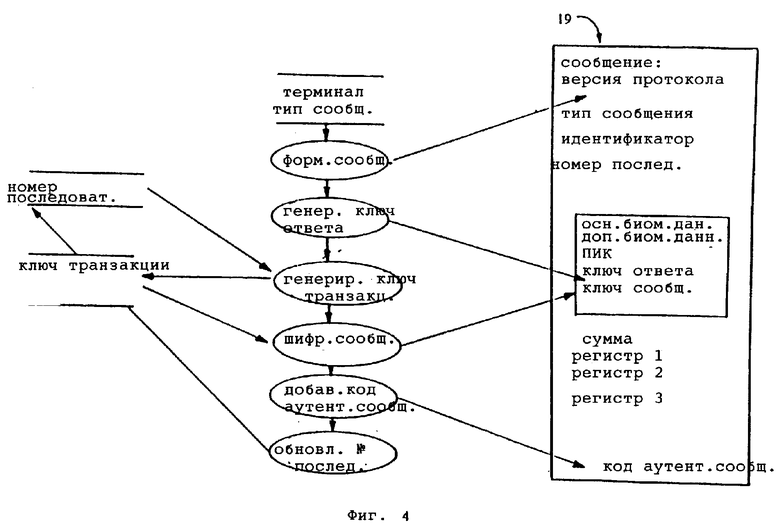

Фиг.4 - блок-схема последовательности операций в процедуре работы устройства ввода биометрических данных и терминала для генерирования пакета запроса.

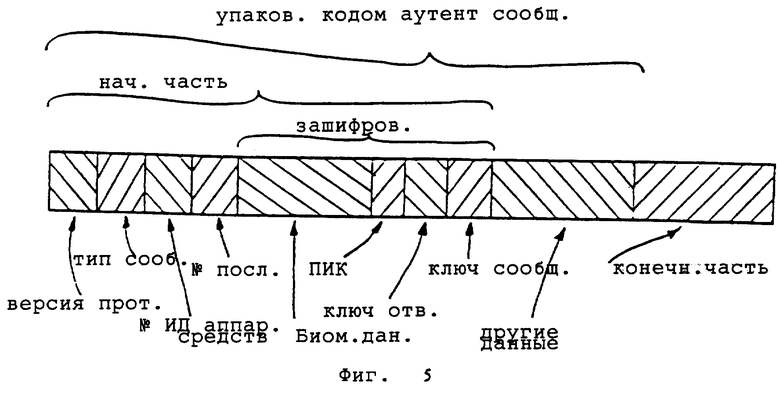

Фиг.5 - диаграмма пакета запроса, иллюстрирующая обязательные и дополнительные данные, которые он содержит.

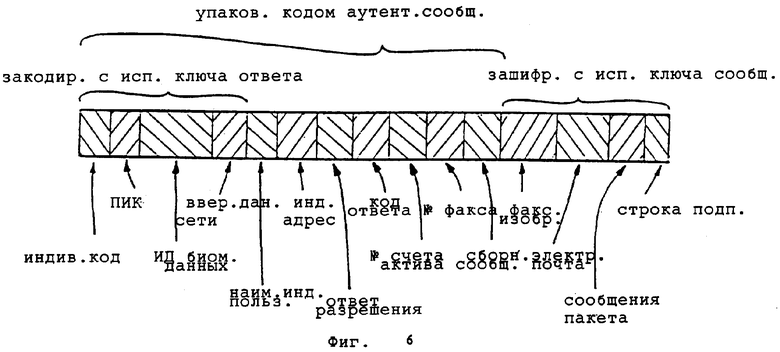

Фиг.6 - диаграмма пакета ответа, иллюстрирующая обязательные и дополнительные данные, которые он содержит.

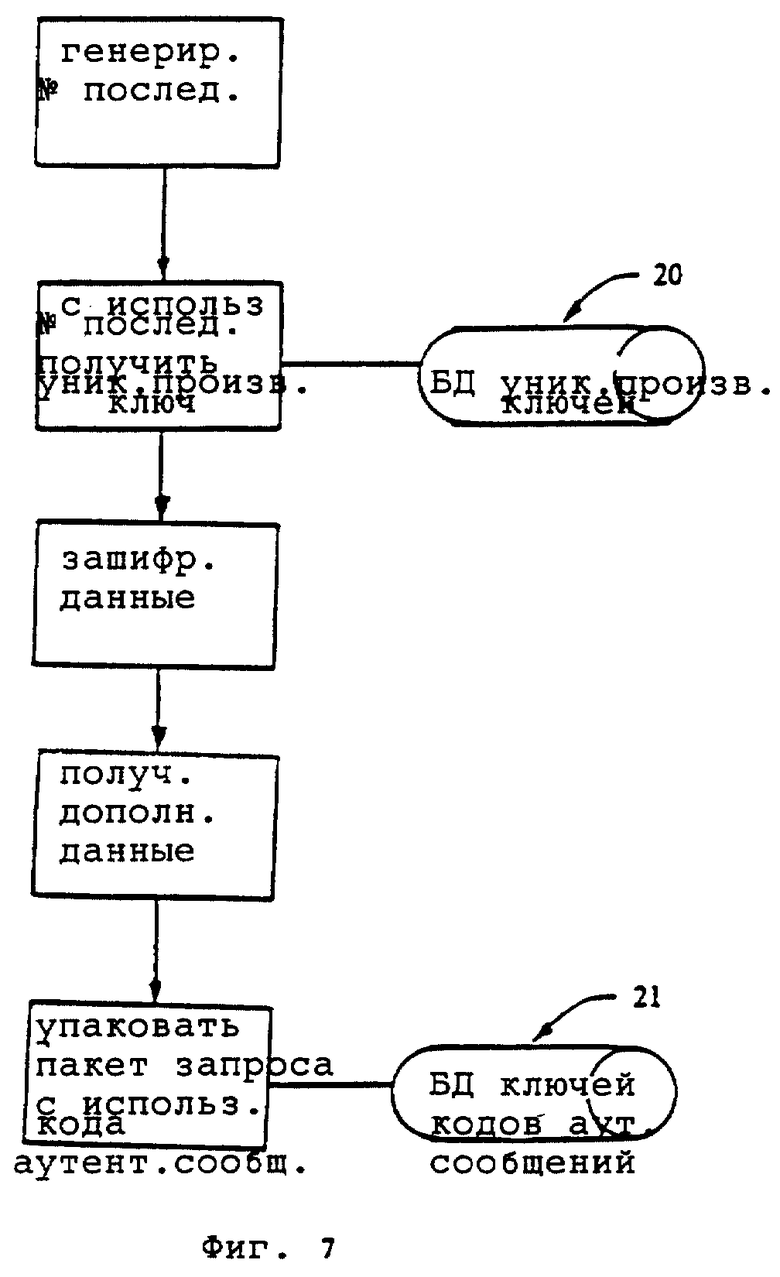

Фиг.7 - блок-схема последовательности операций шифрования данных и компоновки пакета в устройстве ввода биометрических данных.

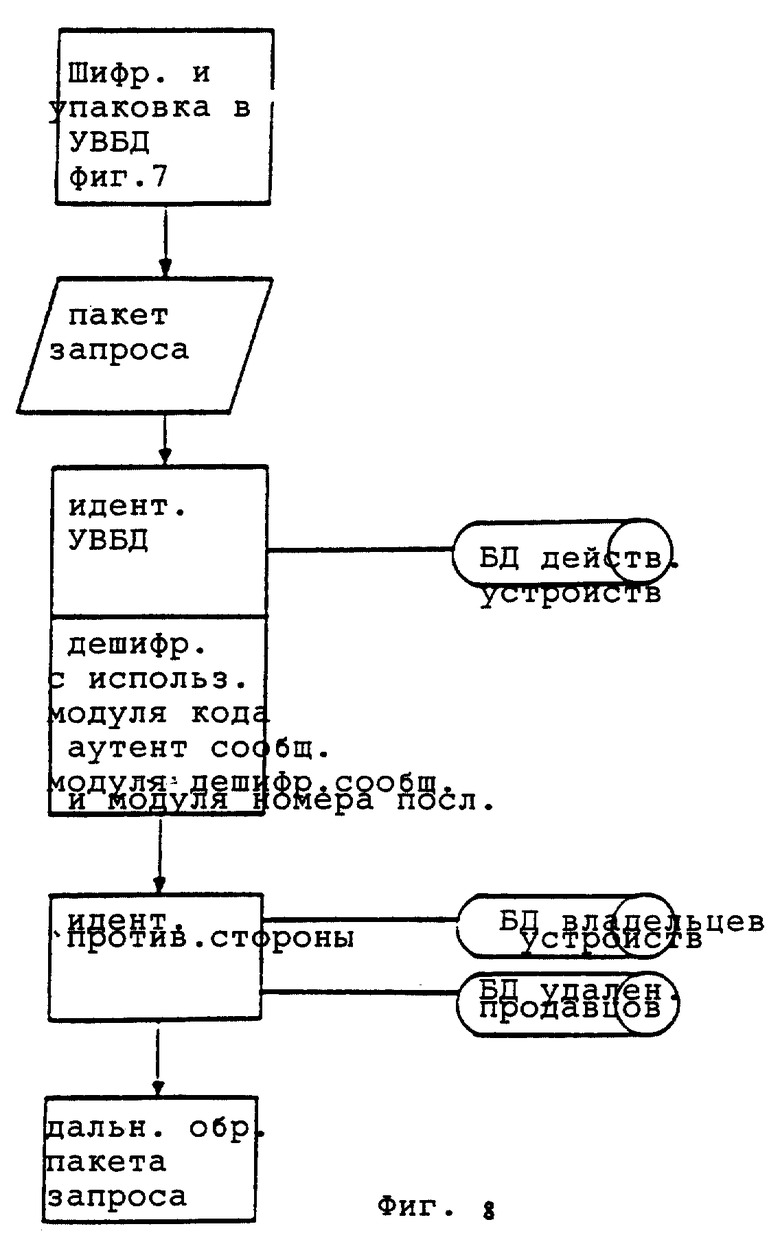

Фиг.8 - блок-схема последовательности операций дешифрирования данных идентификации противоположной стороны в центре обработки данных.

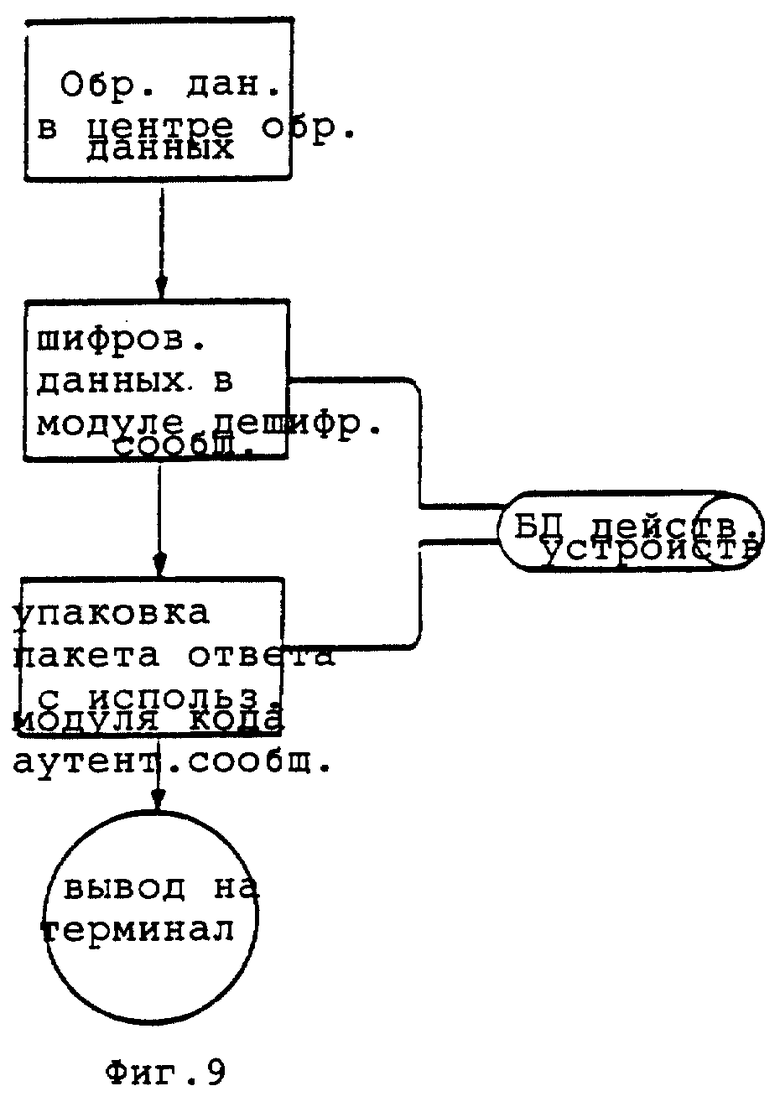

Фиг.9 - блок-схема последовательности операций шифрования данных и компоновки пакета в центре обработки данных.

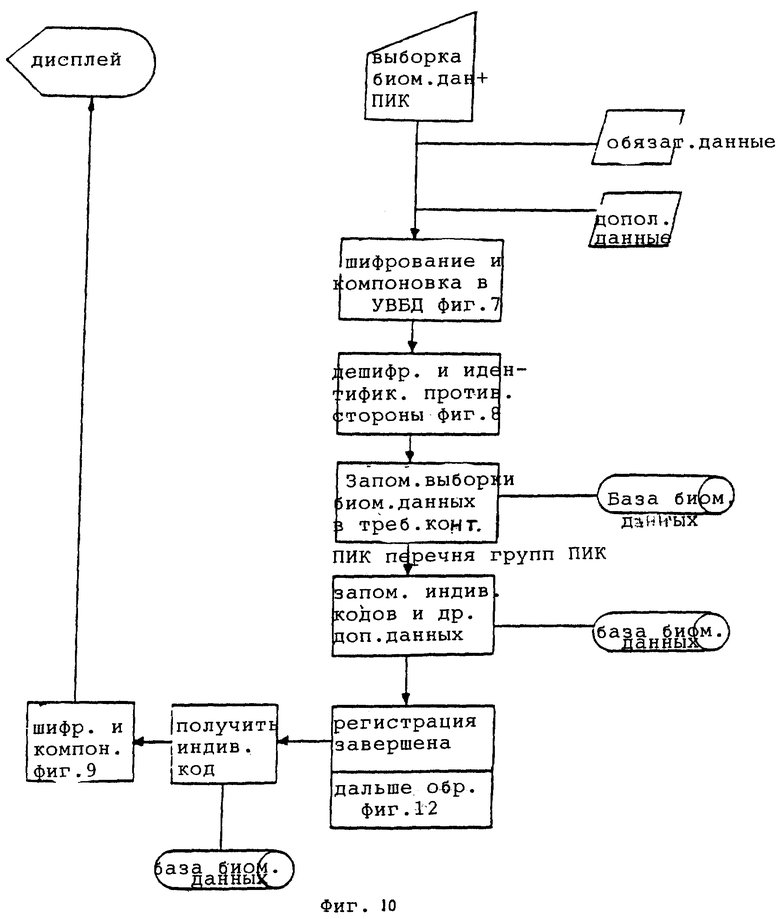

Фиг.10 - блок-схема последовательности операций регистрации индивидуального лица в процедуре регистрации.

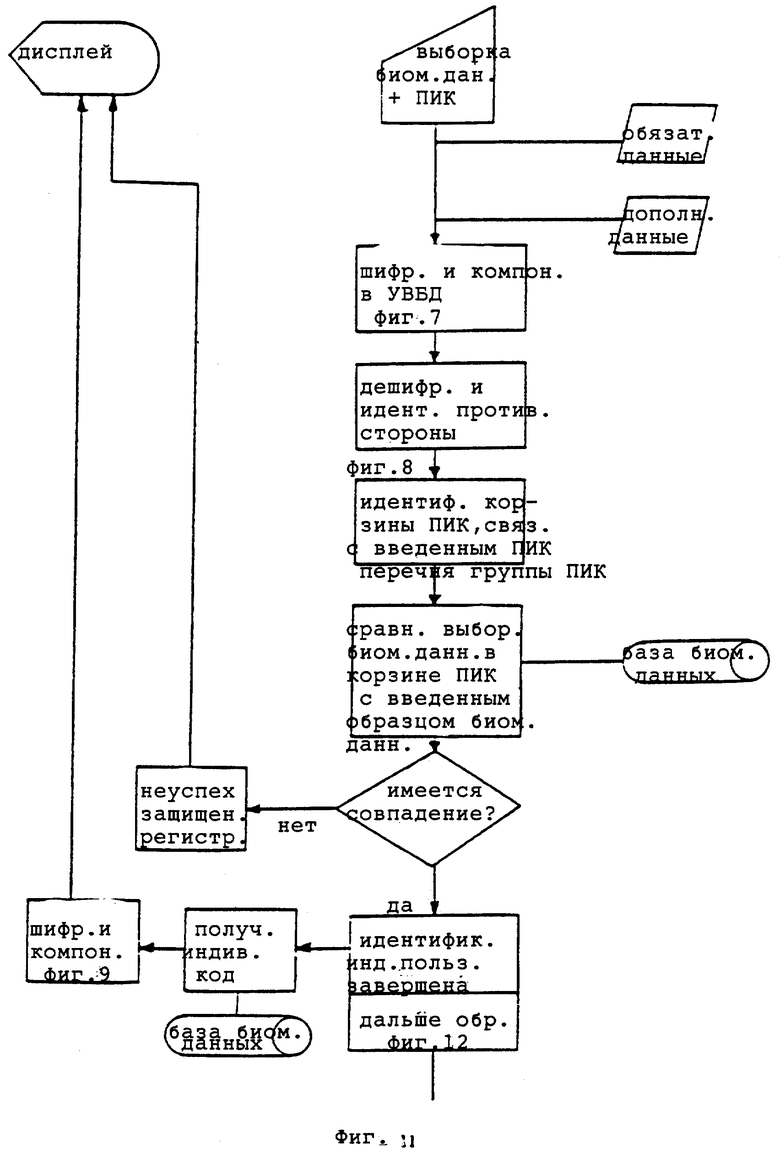

Фиг.11 - блок-схема последовательности операций идентификации индивидуального лица и возврата личного кода индивидуальному лицу.

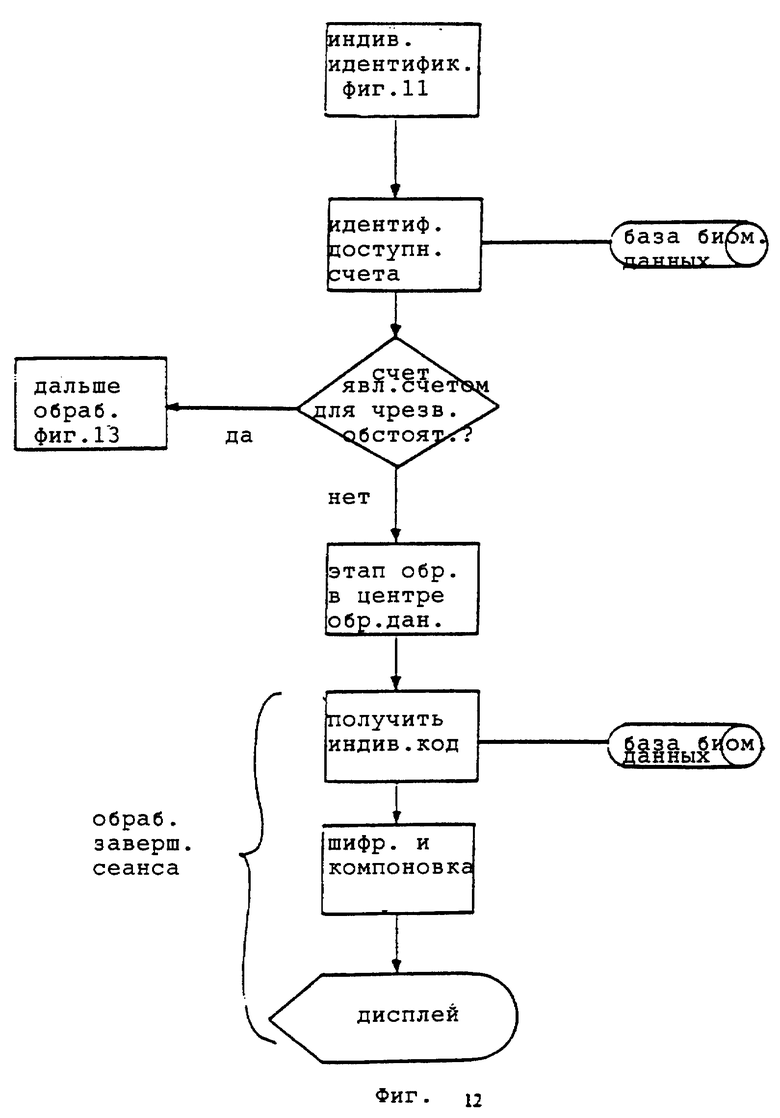

Фиг.12 - блок схема последовательности схемы процедур, происходящих в центре обработки данных и на этапе выполнения.

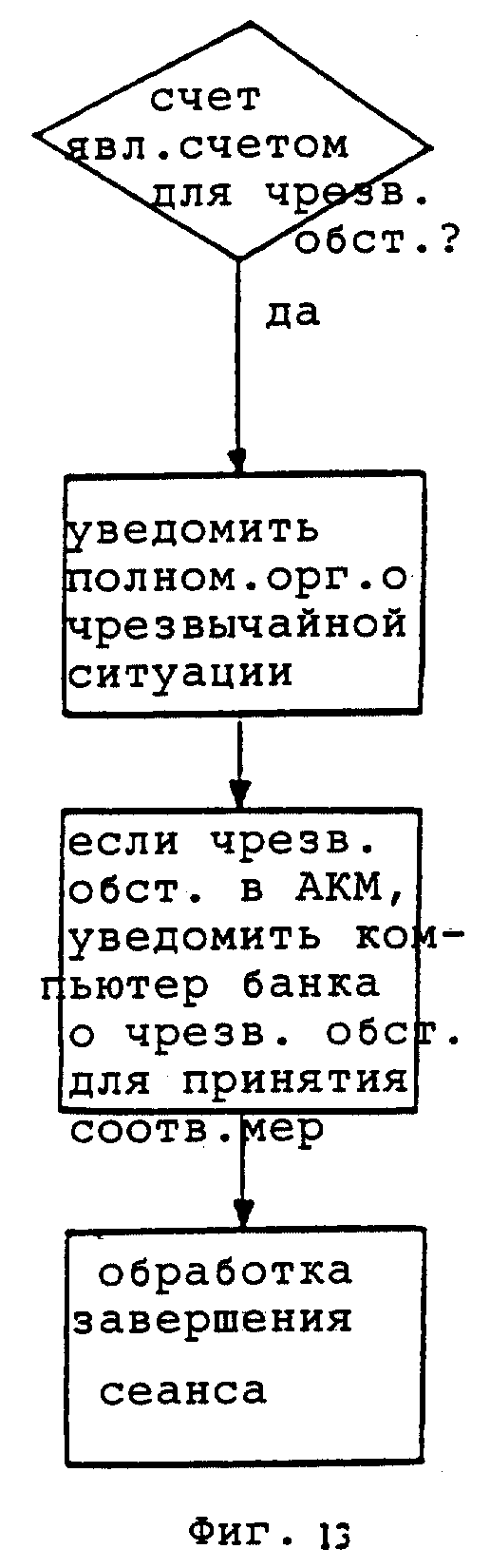

Фиг.13 - блок-схема последовательности операций аварийного запроса и ответа в центре обработки данных.

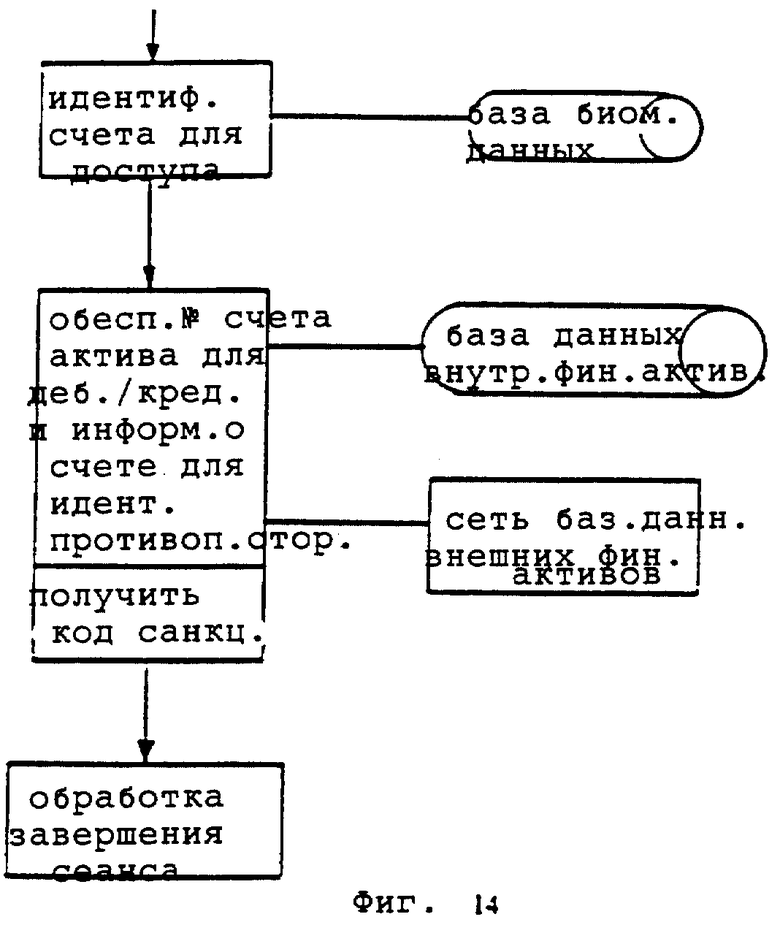

Фиг.14 - блок-схема общей последовательности операций выполнения разрешения сделки по розничной продаже в центре обработки данных.

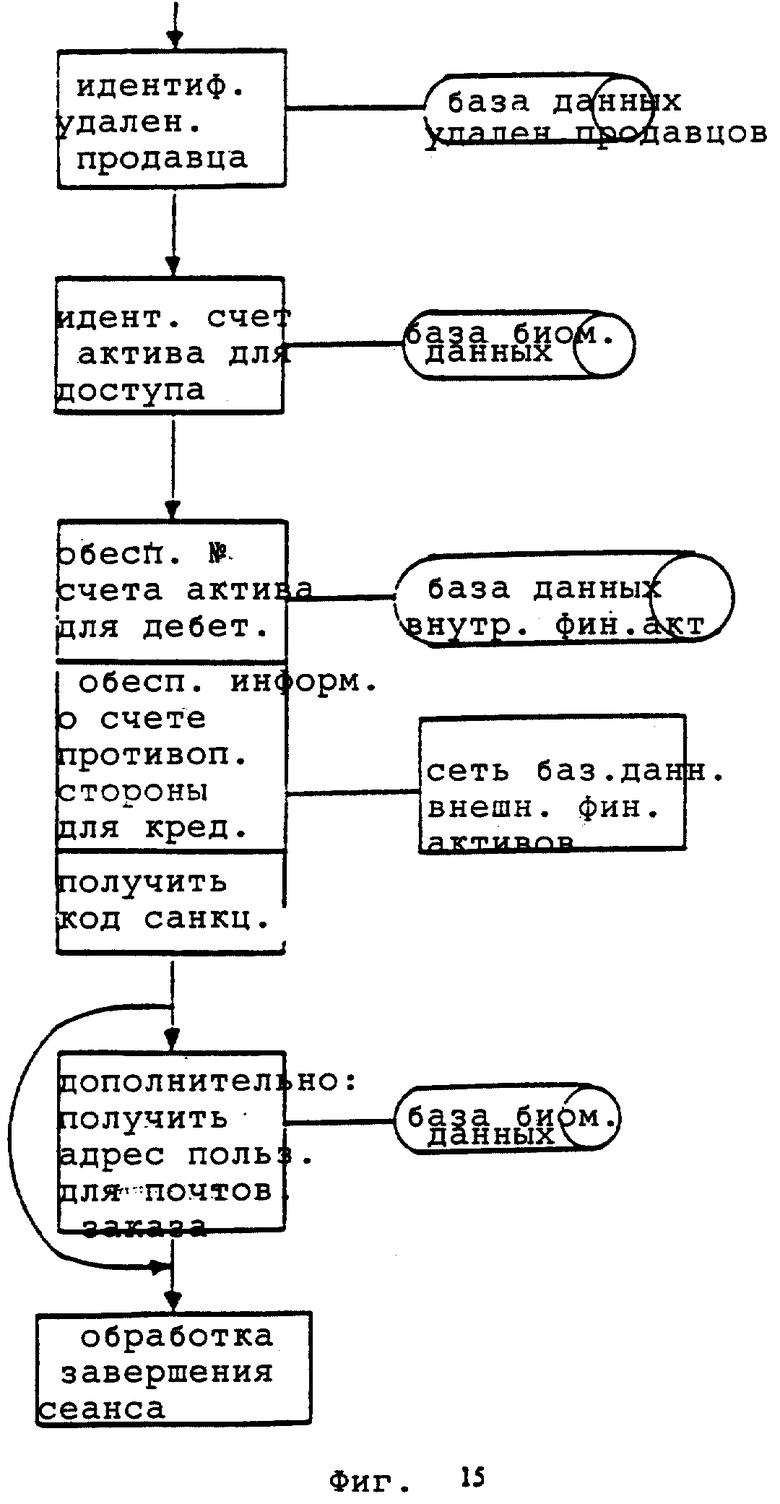

Фиг.15 - блок-схема общей последовательности операций на этапе дистанционного выполнения разрешения сделки в центре обработки данных.

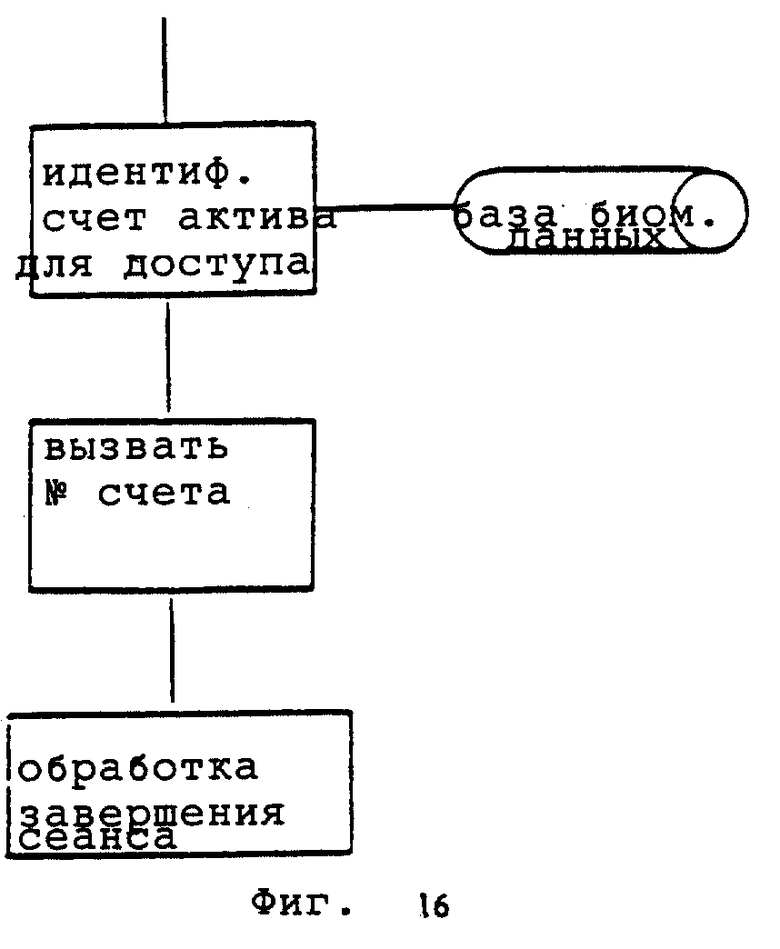

Фиг.16 - блок-схема общей последовательности операций на этапе выполнения доступа к счету АКМ в центре обработки данных.

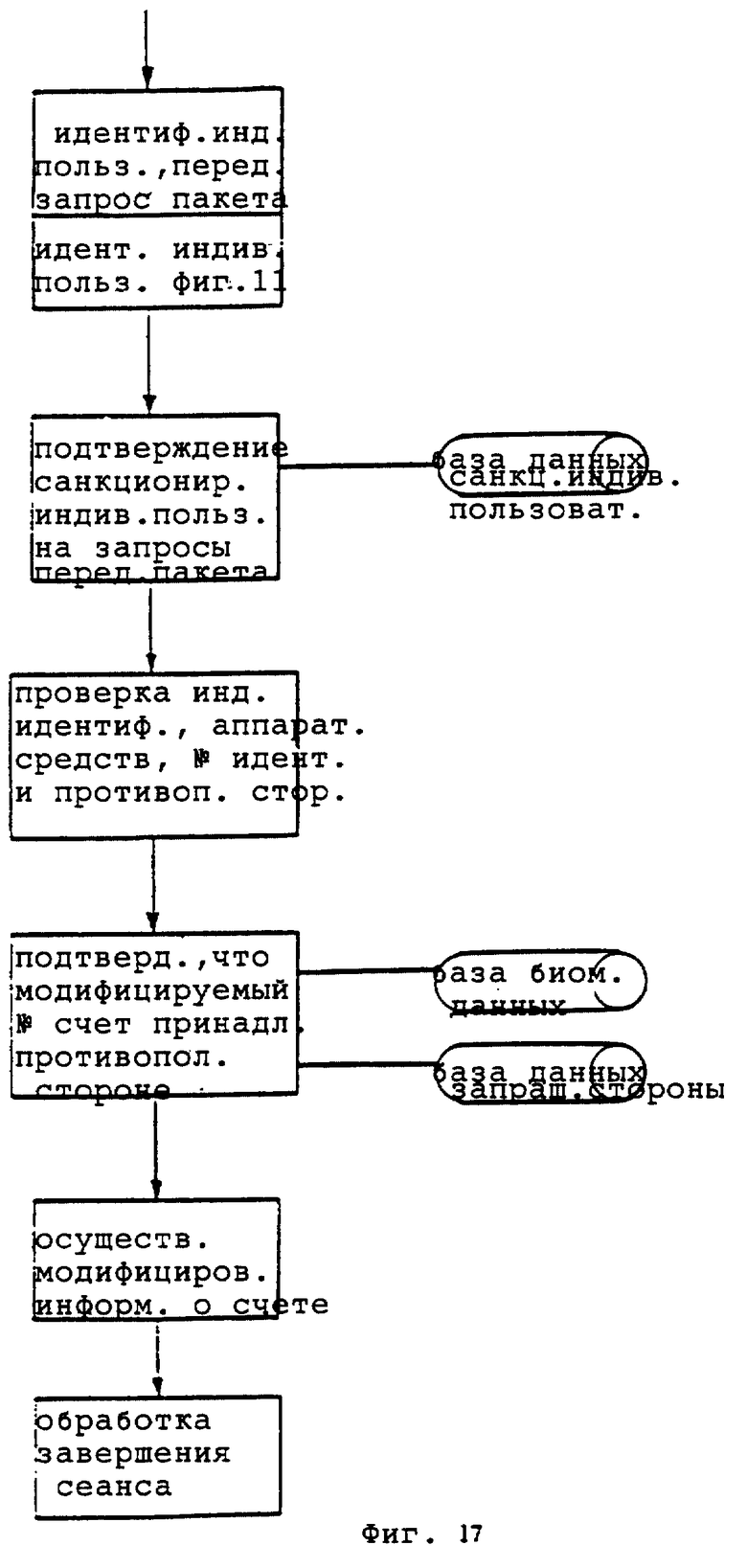

Фиг.17 - блок-схема общей последовательности операций на этапе выполнения модификации пакета эмитента в центре обработки данных.

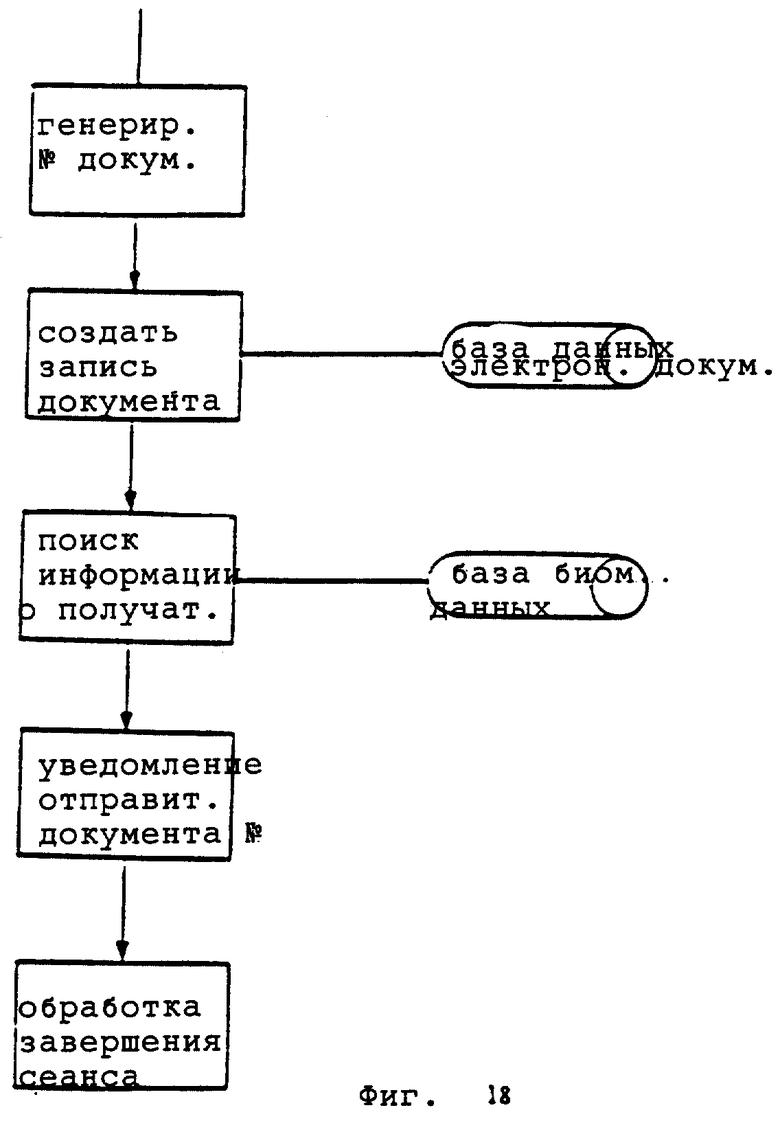

Фиг.18 - блок-схема общей последовательности операций на этапе выполнения защищенной передачи факсимильного сообщения и передачи электронного документа в центре обработки данных.

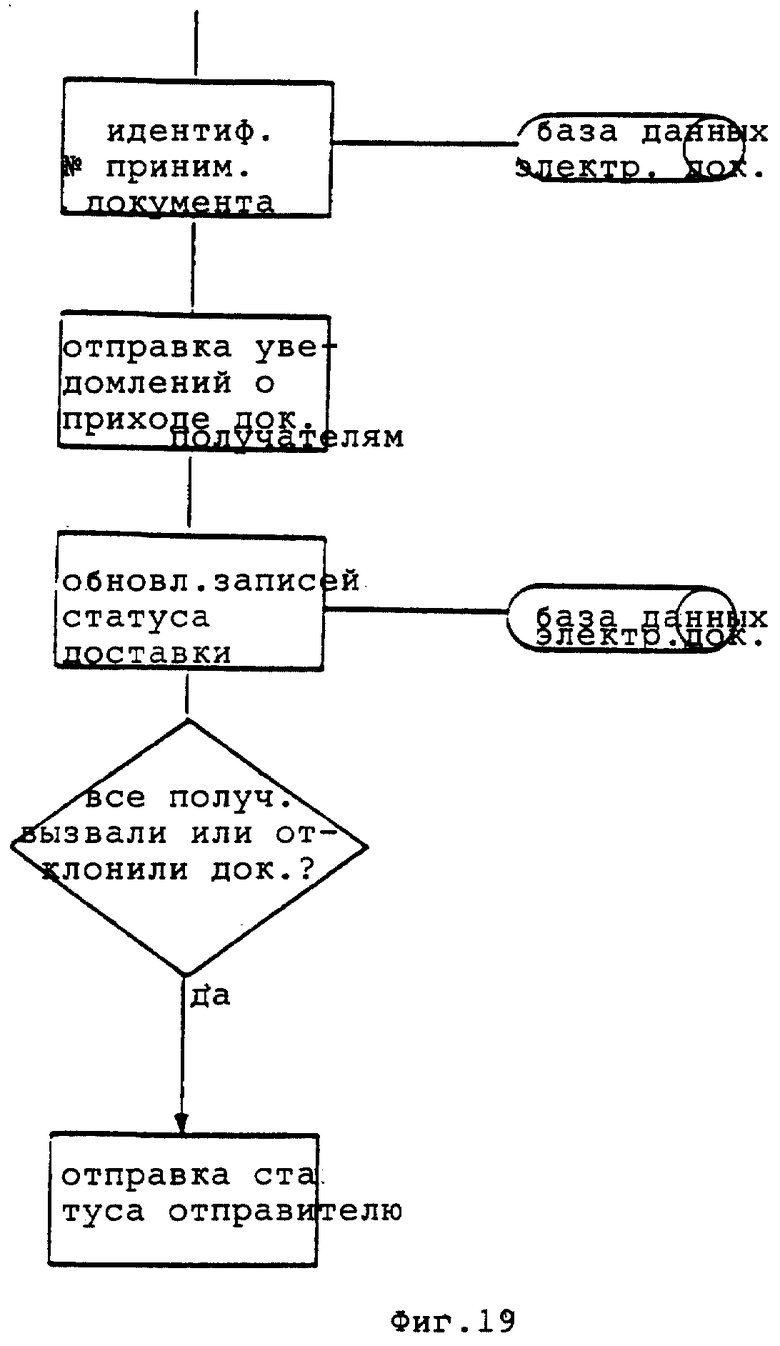

Фиг.19 - блок-схема общей последовательности операций на этапе выполнения защищенной передачи факсимильного сообщения и передачи электронного документа в центре обработки данных.

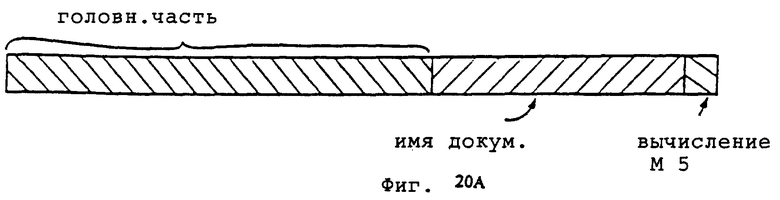

Фиг.20 А - диаграмма пакета запроса электронной личной подписи.

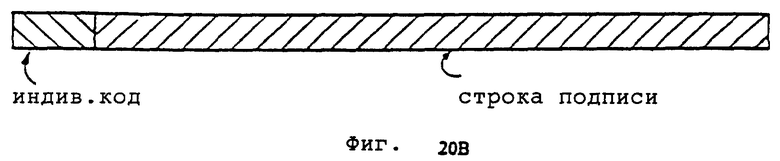

Фиг.20 В - диаграмма пакета ответа электронной личной подписи.

Фиг.20 С - диаграмма пакета запроса подтверждения электронной личной подписи.

Фиг.20D - диаграмма пакета запроса подтверждения электронной личной подписи.

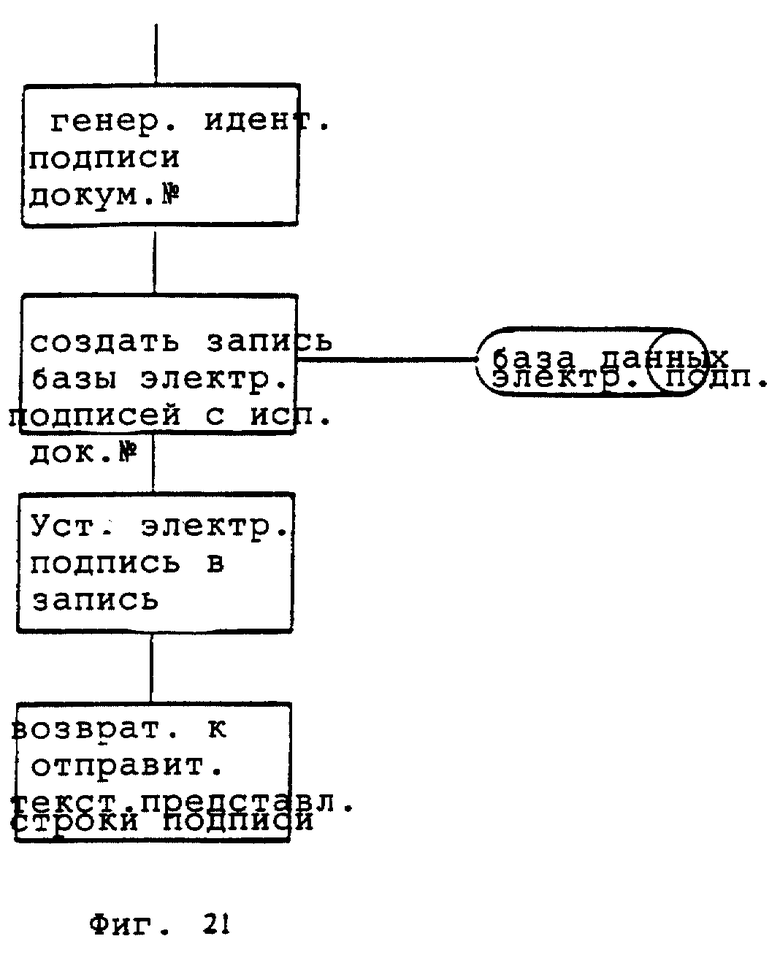

Фиг.21 - блок-схема общей последовательности операций выполнения запроса электронной личной подписи в центре обработки данных.

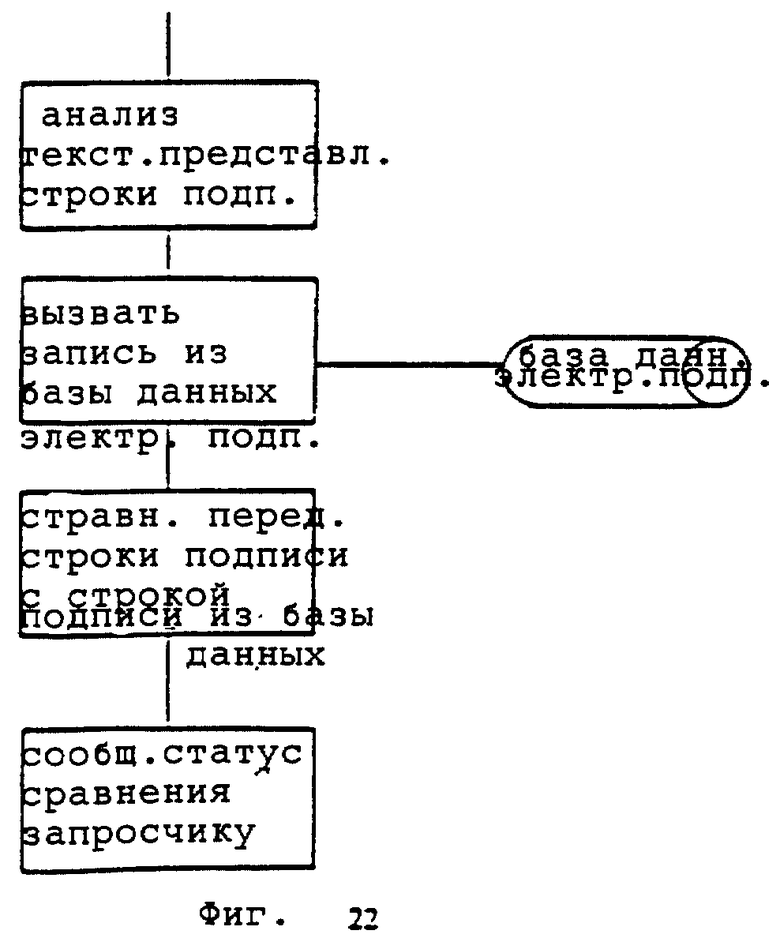

Фиг.22 - блок-схема общей последовательности операций выполнения подтверждения электронной личной подписи в центре обработки данных.

Детальное описание чертежей

Как указано, основной задачей настоящего изобретения является создание устройства и способа, не использующих идентификационных карточек, защищенных, надежных и последовательных, обеспечивающих идентификацию индивидуальных лиц в целях выполнения финансовых сделок и передач нефинансового характера, которые могут обслуживать большое число пользователей. Сущность настоящего изобретения состоит в том, что пользователи имеют возможность проводить эти сделки без использования идентификационных карточек, кредитных карточек, личных жетонов, карточек, включающих водительские права. Для того, чтобы обеспечить функциональность, важно, чтобы система работала со скоростями, требуемыми для совершения финансовых сделок, таких как покупки с использованием кредитных карточек и АКМ, с множества банковских и кредитных счетов. Система должна быть защищенной, чтобы регистрационные данные пользователей, биометрическая информация сохраняла конфиденциальность и надежность, как в компьютерной системе, которая идентифицирует индивидуальных лиц и дает разрешение на совершение сделок, так и при переносе данных между компьютерной системой и удаленными позициями, с которыми компьютерная система осуществляет обмен данными. Кроме того, система должна быть надежной в том смысле, что ошибки в идентификации и выдаче разрешений не должны мешать использованию системы или приводить к затруднениям в использовании системы. Поскольку только использование биометрических данных связано с идентификацией индивидуальных лиц, то система должна также иметь меры защиты, чтобы либо сокращать доступ, даже для санкционированных пользователей, либо уведомлять полномочные органы о возникновении аварийных ситуаций. Очевидно, что система должна обеспечивать возможность обрабатывать большое число пользователей и обеспечивать хранение и пересылку больших объемов данных, таких как информация о биометрических характеристиках, соразмерно скоростям, с которыми в настоящее время выполняются финансовые сделки.

На фиг.1 представлена общая конфигурация изобретения и его компонентов. Центр обработки данных 1 соединен с различными терминалами 2 посредством коммуникационных средств 3 различного типа. Центр обработки данных также соединен и осуществляет обмен данными с независимыми компьютерными сетями 4. Центр обработки данных содержит различные базы данных и модули программного обеспечения, как показано на фиг.2. В предпочтительном варианте осуществления изобретения базы данных в целях надежности продублированы. Компьютер защиты 5 защищает от электронного проникновения в систему, в то время как межсетевой компьютер 6 обеспечивает выполнение всех запросов от пользователя, включая добавление, стирание и иное модифицирование в базах данных. Межсетевой компьютер также обеспечивает дешифрирование и распаковку данных, поступающих с терминалов, использующих модуль МАСМ (кода аутентификации сообщений) 7, модуль MDM 8 и модуль SNM 9. Модуль PGL 10 и модуль IML 11 используются для определения местоположения надлежащего персонального идентификационного кода и контейнера выборок биометрических данных. На фиг.3 показан пример терминала и устройства ввода биометрических образцов 12, содержащих сканер 13 биометрических данных, средство ввода данных, например вспомогательная клавиатура 14 и панель отображения 15. Сканер биометрических данных может представлять собой любое из устройств типа сканера отпечатков пальцев, распознавания голоса, сканера отпечатка ладони, сканера сетчатки и т.п. В качестве примера может быть использован сканер отпечатков пальцев. Устройство ввода биометрических данных также оснащено вычислительными модулями 16, драйверами, модулями стираемой и нестираемой памяти. Устройство ввода биометрических данных осуществляет обмен данными с терминалом предпочтительно через последовательный порт 17. Терминал 2 осуществляет обмен данными через обычный модем 18 с центром обработки данных 1 посредством пакетов запроса 19 и пакетов ответа 20 с использованием одного из показанных на фиг.1 средств межсоединений, например кабельной сети, сотовых телефонных сетей, телефонных сетей, сети Internet, сети с асинхронным режимом передачи (сети АТМ) или сети протокола Х.25. На фиг.4 представлена диаграмма пакета запроса 19 и иллюстрация способа его генерирования с использованием программного обеспечения устройства ввода биометрических данных. На фиг.5 и 6 показаны диаграммы пакета запроса и пакета ответа, содержащие обязательные и дополнительные данные. Кроме того, показано, какие части пакета зашифрованы и какие упакованы (уплотнены). На фиг.7 показана блок-схема общего процесса шифрования и упаковки данных с использованием данных ключа DUKPT 20 для шифрования данных перед дополнением их дополнительными данными перед упаковкой пакета запроса с помощью ключа кода аутентификации сообщений (MAC) 21. На фиг.8 и 9 иллюстрируются процедуры дешифрирования и шифрования в центре обработки данных. На фиг.12-19 и 21-22 представлены блок-схемы для выбранных примеров этапов обработки, осуществляемых в центре обработки данных. Ниже представлено детальное описание чертежей, диаграмм, блок-схем последовательностей операций и описание изобретения, включая компоненты аппаратных средств, компоненты программного обеспечения, исполнительные модули, базы данных, средства соединения, передаваемые между ними данные, а также описание способа, соответствующего изобретению.

1.1. Устройство ввода биометрических данных (УВБД)

1.1.1. Введение

УВБД представляет собой комбинацию аппаратных средств и программного обеспечения, задачами которых является сбор, кодирование и шифрование введенных биометрических данных, предназначенных для использования в целях персональной идентификации. Все действия УВБД управляются внешним управляющим устройством, называемым терминалом, который выдает команды и принимает результаты по последовательной линии УВБД.

Аппаратные средства УВБД имеют четыре основных варианта:

стандартный, беспроводный, интегрированный телефонный/кабельного телевидения/факсовый и АТМ. Каждый вариант аппаратных средств УВБД направлен на удовлетворение конкретных потребностей на рыночном пространстве и, ввиду различий в конструктивном выполнении, каждый вариант имеет различный уровень защищенности.

Программное обеспечение УВБД имеет семь основных вариантов:

персонального компьютера, розничной торговли, регистрации, внутренний, эмитента и интегрированный дистанционный. Каждая нагрузка программного обеспечения обеспечивает различный, специфический для использования набор команд. Например, нагрузка программных средств регистрации не обеспечивает прием запросов на формирование сообщений для сделок розничной торговли. Аналогичным образом, набор команд для реализации сделок розничной торговли не обеспечивает передачу сообщений индивидуальной регистрации. Для обеспечения другого уровня защищенности в центре обработки данных известно, какое программное обеспечение загружено в каждое УВБД. Поэтому любые попытки передать с помощью УВБД сообщение, которое не предназначается для передачи с данного УВБД, будут отклоняться и будут трактоваться как нарушение установленной защиты.

Возможности изобретения обнаруживать и противодействовать злоупотребления со стороны продавцов основываются на том факте, что внешний интерфейс УВБД жестко ограничен, что конструкция УВБД делает чрезвычайно затруднительным вмешательство в его содержимое, каждое УВБД имеет свои уникальные коды шифрования, которые известны только в центре обработки данных, и каждое УВБД ограничено в выполнении операций конкретными назначенными ему функциями. Каждое средство ввода биометрических данных имеет код идентификации аппаратных средств, предварительно регистрируемый в центре обработки данных, что позволяет однозначно определенным образом идентифицировать каждое средство ввода биометрических данных в центре обработки данных в каждой последующей передаче с данного УВБД.

При проектировании УВБД исходили из того, что управляющий терминал может быть источником для злоупотреблений и обмана. Терминалы включают средства от прикладных программ, реализуемых на персональных компьютерах, до специализированных систем аппаратных средств и программного обеспечения, разрабатываемых для конкретного использования, например, для пункта розничных продаж. Независимо от конкретной модели, ни один УВБД не использует незашифрованную биометрическую информацию. Модели УВБД без устройств отображения (на светодиодах, на жидких кристаллах или с кварцевыми экранами) должны выдавать для индикации выбранную информацию (например, индивидуальные личные коды) на терминал для отображения, и такие комбинации терминала с УВБД рассматриваются как менее защищенные.

В зависимости от конкретной решаемой задачи, модели УВБД либо частично, либо полностью интегрированы в терминал. Частично интегрированные устройства физически отделены от терминала и включают беспроводные стандартные УВБД для пунктов розничных продаж. Полностью интегрированные устройства располагаются в самом физическом корпусе терминала, например, АКМ или телефона.

Полностью исключается раскрытие со стороны УВБД секретных кодов шифрования каким-либо внешним источникам.

1.1.2. Модели УВБД

Конкретные модели аппаратных средств УВБД имеют различные конфигурации. Они кратко представлены ниже.

УВБД

Стандартная модель имеет вычислительный модуль (например, многокристальные модули), сканер биометрических данных (например, сканер отпечатка пальца), средство отображения (например, экран жидкокристаллического дисплея), коммуникационный порт (например, последовательный порт), средство ввода данных (например, клавиатура для ручного ввода данных или клавишная панель для ввода ПИК), размещенные в защищенном от взлома корпусе, а также средство электронного обнаружения (например, радиочастотное экранирование).

УВБД/средство беспроводной коммуникации

Стандартная модель, но последовательная шина заменена модулем беспроводной коммуникации с расширенным спектром, использующим внешнюю антенну. Используется в ресторанных пунктах продаж.

УВБД/АКМ

Имеет сканер для усложненного режима работы и последовательный порт вместе с многокристальным модулем. Тот факт, что жидкокристаллический дисплей является частью терминала, а не средства ввода биометрических данных, снижает защищенность, поскольку личный код должен выдаваться на терминал. Используется в системах АКМ.

УВБД/средство кабельного телевидения (КТВ)

Использует сканер облегченного режима работы, в остальном аналогично варианту АКМ. Используется в телефонах, дистанционных пунктах кабельного ТВ, факсовых аппаратах. Защищенность наиболее слабая, поскольку жидкокристаллический дисплей и клавишная панель для ввода ПИК являются частями терминала, а не УВБД, и вследствие самой низкой стоимости на рынке.

1.1.3. Сообщения набора команд УВБД

Каждый набор команд программного обеспечения УВБД обеспечивает различающийся набор операций. Они кратко описаны ниже.

УВБД/АКМ

Доступ к счету

УВБД/КТВ

Санкционирование дистанционно совершаемой сделки

УВБД/Факс

Представить защищенный факс

Данные защищенного факса

Отслеживание защищенного факса

Отыскать защищенный факс

Отклонить защищенный факс

Архив защищенного факса

Прием контракта защищенного факса

Отклонение контракта защищенного факса

УВБД/Внутренние средства

Индивидуальная идентификация

УВБД/Эмитент

Пакет эмитента

УВБД/Персональный компьютер (ПК)

Представить электронный документ

Данные электронного документа

Отслеживание электронного документа

Отыскать электронный документ

Отклонить электронный документ

Архив электронного документа

Поиск в архиве электронного документа

Представление электронной личной подписи (сигнатуры)

Проверка электронной сигнатуры

Санкционирование дистанционной транзакции

Сетевые вверительные данные (для установления подлинности)

Защищенное соединение

УВБД/Регистрация

Индивидуальная регистрация

Регистрация биометрических данных

УВБД/Розничная продажа

Санкционирование сделки

1.1.4. Аппаратные средства УВБД: стандартная модель

Стандартные аппаратные средства УВБД представляют собой многокристальный модуль, связанный со сканером отпечатка, экраном жидкокристаллического дисплея (ЖКД), последовательным портом и клавишной панелью ПИК, заключенные в защищенный от внедрения корпус, исключающий возможность незаметного проникновения, а также обеспечивающий радиочастотное экранирование содержимого.

Следующие компоненты объединены в многокристальном модуле УВБД (процедура объединения различных процессоров в одной физической «оболочке» хорошо известна в промышленности), спроектированном с учетом обеспечения защиты коммуникационных каналов между устройствами от радиоперехвата.

Последовательный процессор

Процессор клавишной панели ПИК

Процессор экрана ЖКД

Аналого-цифровой (АЦ) процессор сканера на ПЗС

Высокоскоростной цифровой процессор обработки сигналов, содержащий как постоянную «флэш» (сверхбыстродействующую)-память, так и программируемую шаблонами постоянную память

Универсальный микропроцессор

Стандартное ЗУПВ

Электрически стираемая программируемая постоянная память

Ниже указаны пакеты программных средств и данных, хранящиеся в программируемой шаблонами постоянной памяти. Такая постоянная память дешевле по сравнению с другими видами постоянной памяти, она легко поддается обратному проектированию и не стираема электрически. (Данный вид постоянной памяти широко известен в промышленности).

Библиотека вычисления ключа кода аутентификации сообщения

Библиотека распределения ключей DUKPT

Библиотека DES шифрования (с СВС)

Библиотека преобразования Base-64 (8 бит в распечатываемый код ASCII)

Библиотека шифрования ключей общего доступа

Встроенная операционная система

Драйвер устройства последовательной шины

Драйвер устройства на ЖКД

Драйвер устройства клавишной панели ПИК

Драйвер устройства сканера

Уникальный код идентификации аппаратных средств

Многоязычные профили

Ниже представлены стандартные данные и пакеты программного обеспечения, хранящиеся в постоянной «флэш»-памяти. Постоянная «флэш»-память является более дорогостоящим устройством, но более трудно поддается обратному проектированию, и, что наиболее важно, является электрически стираемой. Вся наиболее критичная информация хранится в этой памяти. Постоянная «флэш» - память используется для того, чтобы затруднить возможность дублирования УВБД (данный вид памяти хорошо известен в промышленности).

Таблица уникальных будущих ключей DUKPT

Уникальный 112-битовый ключ кода аутентификации сообщения

Алгоритм определения качества биометрических данных для цифрового процессора сигналов

Алгоритм кодирования биометрических данных для цифрового процессора

Алгоритм кодирования биометрических данных

Таблица функций команд

Номер последовательности сообщений, получающий приращение всякий раз, когда сообщение передается от УВБД, запоминается в электрически стираемой программируемой постоянной памяти (ЭСППЗУ). ЭСППЗУ может стираться многократно, но является энергонезависимой, его содержимое сохраняется и при перерывах в питании. (ЭСППЗУ хорошо известны в промышленности).

Ниже представлены данные, запоминаемые в ЗУПВ. ЗУПВ является памятью для временного хранения, и ее данные теряются при отключении мощности.

Регистр кодированных биометрических данных

Регистр ПИК

Регистр кода индекса счета

Регистр суммы

Регистр наименования документа

Ключ блока ПИК

Ключ сообщения

Ключ ответа

Ключ совместно используемого сеанса работы

Ключ персонального сеанса работы

8 главных регистров

Пространство стека и динамически распределяемой области памяти

Каждый многокристальный модуль содержит ячейку памяти с однократной записью, которая неизменяемым образом устанавливается вслед за инициализацией постоянной «флэш»-памяти. Всякий раз, когда делается попытка загрузить программное обеспечение в постоянную «флэш»-память, проверяется эта ячейка памяти. Если она уже установлена, то УВБД отклоняет загрузку. Таким образом, принципиально важные программные средства и ключи данных могут быть загружены только однократно в устройство, в момент изготовления.

Все регистры и ключи явным образом обнуляются, когда транзакция отклоняется. Как только транзакция завершена, регистры также очищаются. Как только команда «сформировать сообщение» выполнена, регистры биометрических данных, ПИК, кода индекса счета также очищаются, вместе с любыми ключами шифрования, которые не требуются для последующего использования.

Важно, что программное обеспечение не сохраняет копий регистров или ключей в переменных стеков (известно в промышленности).

Ниже представлены компоненты аппаратных средств, содержащиеся в стандартном модуле аппаратных средств УВБД.

Многокристальный модуль УВБД

Сканер отпечатка на ПЗС

Плата обнаружителя емкости (известна в промышленности)

Освещенная клавишная панель ПИК

Экран ЖКД на 2 строки и 40 столбцов

Радиочастотный экран

Корпус, защищенный от вскрытия

Последовательное соединение (до 57,6 кб)

Аппаратное средство обнаружения запирания (известное в промышленности) Дополнительный термитный заряд, прикрепленный к многокристальному модулю (известен в промышленности)

Все данные, хранящиеся во временной памяти, в также внутренние аппаратные средства и программное обеспечение, используемое для вычисления этих значений, защищены, что означает, что они устойчивы против всех попыток определения их текущих значений или их средств функционирования. Это свойство является существенным с точки зрения защиты, обеспечиваемой изобретением. Кроме того, также важно, что возможность радиоперехвата для УВБД и особенно сбора биометрических данных и блока ПИК затруднена в максимально возможной степени.

Многокристальный модуль и его компоненты, в той мере, насколько это практически возможно, физически соединены друг с другом без показа используемого монтажа.

Корпус, защищающий электронные компоненты УВБД запаян при изготовлении, его нельзя открыть ни при каких обстоятельствах без нанесения существенных повреждений корпусу. После обнаружения открытия (или повреждения) корпуса УВБД выполняет аварийное обнуление электронных компонентов и всех ключей, содержащихся в постоянной «флэш»-памяти, а также всех библиотек программного обеспечения. Конкретные используемые методы обнаружения целостности запирания сохраняются как конфиденциальные и являющиеся собственностью.

Помимо защиты содержимого, корпус также экранирует внутренние операции от детекторов радиочастотного сигнала.

Имеется сверхзащищенный вариант УВБД, в котором средства обнаружения целостности запирания соединены с механизмом, который физически разрушает многокристальный модуль вместе со средствами обнаружения.

1.1.5. Аппаратные средства УВБД: беспроводная модель

Беспроводный вариант аппаратных средств УВБД идентичен стандартной модели по своей конструкции, за исключением того, что он использует модуль беспроводной связи с расширенным спектром с внешней антенной вместо внешнего последовательного порта.

Этот вариант предназначен для использования в ресторанах, где выполнение транзакций санкционируется с удобством для пользователя.

В изложенном ниже описании элементы, добавленные к стандартному комплекту, обозначены знаком "+", а элементы, исключенные из стандартного комплекта, обозначены знаком "-".

Многокристальный модуль:

- Регистр наименования документа

- Ключ совместно используемого сеанса работы

- Ключ личного сеанса работы

- Ключ сообщения

Компоненты:

- Последовательный порт

+ Внешняя антенна

+ Последовательный модуль беспроводной связи с расширенным спектром (известен в промышленности).

1.1.6. Аппаратные средства УВБД: модель АКМ

Вариант АКМ аппаратных средств УВБД представляет собой многокристальный модуль, объединенный со сканером отпечатка высокой нагрузки и последовательным портом. Компоненты размещены в устойчивом к взлому корпусе, что исключает возможность скрытного проникновения внутрь корпуса, а также обеспечивает радиочастотное экранирование содержимого.

Данный вариант разработан для встраивания на месте расположения АКМ. Клавишная панель сканера соответствует режиму высокой нагрузки, причем вся конструкция обеспечивает использование существующих в АКМ экранов и клавишных панелей.

В изложенном ниже описании элементы, добавленные к стандартному комплекту, обозначены знаком "+", а элементы, исключенные из стандартного комплекта, обозначены знаком "-".

Многокристальный модуль:

- Регистр суммы

- Регистр наименования документа

- Ключ совместно используемого сеанса работы

- Ключ личного сеанса работы

- Ключ сообщения

Компоненты:

Освещенная клавишная панель ПИК

Экран ЖКД на 2 строки и 40 столбцов

Заметим, что поскольку АКМ не имеет экрана ЖКД или клавишной панели ПИК, она не нуждается в драйверах этих устройств в постоянной памяти, программируемой шаблонами.

1.1.7. Аппаратные средства УВБД: модель с использованием телефона/КТВ

Вариант с использованием телефона/КТВ аппаратных средств УВБД представляет собой многокристальный модуль, объединенный со сканером отпечатка и последовательным портом. Модуль физически соединен со сканером и все это вместе размещено в корпусе из пластика для защиты от взлома. Радиочастотное экранирование для компонентов предусмотрено в некоторой степени.

Данный вариант спроектирован как интегрированный с телефонами, дистанционным управлением телевизорами и факсовыми аппаратами. В результате он использует существующие клавишные панели и ЖКД или телевизионные экраны для ввода или отображения определенных значений. Он также использует коммуникационное оборудование, имеющееся в терминале главной машины. Например, факсовый аппарат использует встроенный факс-модем, а дистанционное управления телевизора использует кабельную сеть КТВ.

Эта модель аппаратных средств (по сравнению с другими моделями) относительно слабо защищена, поскольку предполагается, что она будет самой дешевой, малогабаритной и легко интегрироваться с существующими дешевыми устройствами.

Разумеется, возможно использование более высокозащищенных вариантов с более совершенными корпусами.

В изложенном ниже описании элементы, добавленные к стандартному комплекту, обозначены знаком "+", а элементы, исключенные из стандартного комплекта, обозначены знаком "-".

Многокристальный модуль:

- Регистр наименования документа

- Ключ совместно используемого сеанса работы

- Ключ личного сеанса работы

- Ключ сообщения

Компоненты:

Освещенная клавишная панель ПИК Экран ЖКД на 2 строки и 40 столбцов

1.2. Программное обеспечение УВБД

1.2.1. Интерфейс команд программного обеспечения УВБД

Внешний интерфейс для УВБД во многом подобен стандартному модему. Команды передаются к нему от управляющего терминала с использованием внешней последовательной шины. Когда команда завершена, то код ответа пересылается от УВБД к терминалу.

Каждая нагрузка программного обеспечения УВБД поддерживает различный набор операций. Например, нагрузка, соответствующая операциям розничной торговли, поддерживает только санкционирование сделок, в то время как нагрузка, соответствующая операциям регистрации, поддерживает индивидуальную идентификацию и регистрацию биометрических данных.

Все поля данных УВБД могут быть распечатаны в коде ASCII, причем поля отделены управляющим символом разделителя полей (или "fs"), а записи отделены новыми линиями. Зашифрованные поля двоично преобразованы в 64-битовый код ASCII с использованием библиотеки преобразования base-64 (известна в промышленности).

Некоторых команд не имеется в некоторых конфигурациях. Например, УВБД АКМ не может выдать команду «Получить ПИК», поскольку в данном варианте отсутствует клавишная панель ПИК. Вместо этого УВБД АКМ поддерживает команду «Установить ПИК».

Коды ответа

Out of time (Таймаут) - время, отведенное для завершения команды. Сообщение будет отображаться на экране ЖКД, если он имеется. После того как время, отведенное на эту команду истекло, УВБД действует, как если оно отменяло нажатие клавиши.

Cancel (Отмена) - при нажатии кнопки «отмена» отменяется вся операция. Следствием этого является очистка всей информации, которая была собрана. Сообщение для осуществления этого будет отображаться на экране ЖКД, если он имеется.

Ok (успешное завершение) - команда завершена успешно.

Other (иное) - каждая команда имеет специфические другие коды отклика, которые справедливы только для нее. Эти другие коды отклика в общем случае будут иметь текст, сопровождающий код, который будет отображаться на экране ЖКД, если он имеется.

Message (сообщение) - указывает, что команда осуществляется, но УВБД хочет направить на терминал сообщение с промежуточным результатом. Результат также индицируется на ЖКД, если он имеется. Данная функция используется для подсказок, а также для сообщений о статусе.

Команды

В перечне команд, приведенном ниже символы  обозначают индивидуальные аргументы, символы [] обозначают дополнительные аргументы и символ | обозначает, что указанный аргумент может содержать один из представленных вариантов выбора.

обозначают индивидуальные аргументы, символы [] обозначают дополнительные аргументы и символ | обозначает, что указанный аргумент может содержать один из представленных вариантов выбора.

Set Language <language-name> (установить язык <имя-языка>)

Эта команда выбирает один из ряда языков, закодированных в УВБД для приглашения к вводу пользователем.

Get Biometrics <time> [primary|secondary] (получить биометрические данные <время>[основные|дополнительные]

Эта команда запрашивает УВБД об активизации его сканера для получения ввода биометрических данных от индивидуального лица и запоминании их в регистре кодированных биометрических данных.

Сначала на панели ЖКД отображается сообщение «Поместить палец на световую панель», возвращаемое затем в терминал. Освещается клавишная панель сканера, приглашая пользователя к вводу его биометрических данных.

Если значение <время> установлено на нуль, то это означает, что ограничения по времени на ввод сканирования биометрических данных нет.

В режиме сканирования снимается сканирование отпечатка пальца и делается предварительный анализ согласно алгоритму качества отпечатка. Если результат сканирования недостаточно хорош, то УВБД будет продолжать формировать новые циклы сканирования до истечения установленного времени. После того как время истекло, снимок отпечатка сделан и проанализирован, на экран ЖКД направляются сообщения, передаваемые затем на терминал, касающиеся проблем, обнаруженных программой анализа качества отпечатка. Если для обработки не поступает отпечаток соответствующего качества, то УВБД возвращает код ошибки при истечении времени, отображая соответствующее сообщение на ЖКД.

Как только алгоритм анализа качества отпечатка даст положительное подтверждение качества сканирования отпечатка, детальные особенности отпечатка затем выделяются посредством алгоритма кодирования отпечатка. Случайным образом выбирается только подмножество таких деталей, с учетом того, чтобы таких детальных особенностей было достаточно для идентификации. Эти детали затем упорядочиваются случайным образом и помещаются в регистр кодированных биометрических данных. Затем УВБД реагирует кодом успешного результата.

Если определен аргумент [основные|дополнительные] (имеется только в наборе команд регистрации биометрических данных), то выбирается весь набор детальных особенностей, а не его подмножество. Аналогичным образом, выбор биометрических данных согласно установленному аргументу (основные/дополнительные) заканчивается размещением кодированных введенных биометрических данных в соответствующем регистре.

Независимо от того, успешна ли произведенная операция, как только сканирование завершается, световая индикация продолжения сканирования выключается.

Важным является то, что один и тот же ввод биометрических данных дает в результате различные кодирования, чтобы усложнить задачу посторонних лиц, пытающихся раскрыть коды шифрования захваченного УВБД. Это обеспечивается выбором случайного подмножества и случайного упорядочивания кодируемых биометрических данных.

Get PIC <time> (получить ПИК<время>)

Эта команда запрашивает УВБД о заполнении регистра ПИК считыванием с клавишной панели.

Сначала на ЖКД отображается сообщение «введите Ваш ПИК, затем нажмите <ввод>», посылаемое затем на терминал. Соответствующая световая сигнализация включается на клавишной панели и начинается ее сканирование.

Сканирование завершается, когда либо истекло установленное время, либо лицо, осуществляющее ввод данных, нажало клавишу <ввод>.

Заметим, что отдельные цифры ПИК не отображаются на ЖКД, но для каждой отдельной цифры появляется индикация «*», дающая индивидуальную обратную связь. Если нажимается клавиша «коррекция», то последняя введенная цифра стирается, позволяя исправить сделанную ошибку ввода.

Когда ввод ПИК завершен, световая сигнализация на клавишной панели выключается.

При успешном завершении операции выдается команда «ОК».

Get Account Index Code <time> (Получить код индекса счета <время>)

Сначала на ЖКД отображается сообщение «введите код индекса Вашего счета и нажмите <ввод>», пересылаемое в терминал. Оно приглашает пользователя ввести код индекса его счета. При нажатии каждой клавиши соответствующее значение появляется на панели ЖКД. Для стирания какого-либо из значений предусмотрена кнопка коррекции. При нажатии кнопки «ввод» происходит установка регистра кода индекса счета.

При вводе соответствующие клавиши панели светятся, а когда ввод завершен, световая сигнализация на клавишной панели выключается.

При успешном завершении операции выдается команда «ОК».

Get Title Index Code <time> (Получить код индекса заголовка <время>)

Сначала на ЖКД отображается сообщение «введите код индекса Вашего заголовка и нажмите <ввод>», пересылаемое в терминал. Оно приглашает пользователя ввести код индекса его заголовка. При нажатии каждой клавиши соответствующее значение появляется на панели ЖКД. Для стирания какого-либо из значений предусмотрена кнопка коррекции. При нажатии кнопки «ввод» происходит установка регистра кода индекса заголовка.

При вводе соответствующие клавиши панели светятся, а когда ввод завершен, световая сигнализация на клавишной панели выключается.

При успешном завершении операции выдается команда «ОК».

Validate Amount <amount><time> (подтвердить сумму <суммах><время>)

Команда «подтвердить сумму» посылает сообщение «сумма ОК ?» на терминал и отображает его на экране ЖКД. Если пользователь подтверждает сумму нажатием кнопки «да» (или «вводом»), то происходит установка регистра суммы соответственно «сумме». Значение «суммы» должно быть истинным числом, без контрольных символов или пробелов и т.п. При представлении приглашения, светятся кнопки, соответствующие «да», «нет» и «отменить». После завершения операции световая сигнализация на клавишной панели выключается.

Если пользователь ввел «нет», то вся транзакция отменяется.

Enter Amount <time>(Ввести сумму<время>)

Команда «ввести сумму» посылает сообщение «ввести сумму» в терминал и отображает его на экране ЖКД. Затем пользователь должен ввести собственно сумму в долларах. Каждый вводимый символ отображается на экране ЖКД. Все соответствующие кнопки светятся. После нажатия кнопки ввода происходит установка регистра суммы на значение, введенное с клавиатуры. После завершения ввода вся световая сигнализация выключается.

Validate Document <name><time> (подтвердить документ <имя><время>)

Команда «подтвердить документ» посылает сообщение «имя документа ОК?» на терминал и отображает его на экране ЖКД. Если пользователь подтверждает документ нажатием кнопки «да» (или «вводом»), то происходит установка регистра имени документа соответственно «имени». «Имя» должно быть печатаемым в коде ASCII, без контрольных символов или пробелов и т.п. При представлении приглашения, светятся кнопки, соответствующие «да», «нет» и «отменить». После завершения операции световая сигнализация на клавишной панели выключается.

Если пользователь ввел «нет», то вся транзакция отменяется.

Assign Register <register> <text> (назначить регистр<регистр><текст>)

Команда «назначить регистр» устанавливает указанный «регистр» в соответствии со значением «текст». Это используется для установки информации, такой как код продавца, информация об изделии и т.п.

Get Message Key (получить ключ сообщения)

Команда «получить ключ сообщения» обуславливает в УВБД генерацию 56-битового случайного ключа путем управления аппаратными средствами для шифрования тела какого-либо сообщения, которое устройство управления желает добавить к сообщению. Этот генерируемый ключ возвращается УВБД в шестнадцатеричном формате (известно в промышленности). Ключ сообщения затем добавляется к блоку биометрических данных и ПИК.