Данное изобретение относится к системам связи, включая системы шифрованной связи. Ссылка делается на Заявку на патент США N 08/649098 "Дешифрование повторно передаваемых данных в системе шифрованной связи", Кевина Г. Доберстайна и др., имеющую дату приоритета, совпадающую с датой приоритета настоящего изобретения, правопреемником которой является правопреемник данного изобретения.

Предшествующий уровень техники

Широко известны системы шифрованной речи и данных. Многие из этих систем обеспечивают конфиденциальную связь между двумя и более пользователями с помощью разделения одного или более блока информации между пользователями, в результате чего только пользователи, владеющие информацией, имеют возможность правильно расшифровывать сообщение. В общем случае для шифрования или дешифрования речевых сообщений или сообщений данных используют генератор кодового ключа (ГКК). ГКК является нелинейной математической функцией, которая вырабатывает псевдослучайную последовательность, которой придают первоначальный исходный вектор, и изменяемый кодовый ключ (параметр шифрований), который определяет эту математическую функцию. ГКК выводит ключевой поток, который с помощью простого (нешифрованного) текста подвергают обработке посредством "исключающего или" (в данной области техники - "функция исключающего или"), чтобы генерировать шифрованный текст. Шифрованный текст передают к приемнику. Приемник подвергает обработке посредством "исключающего или" принятый шифрованный текст с ключевым потоком, определяемый приемником на основе принятой информации, и вырабатывает простой текст с передающего устройства.

В дополнение к тому, что как шифрующее, так и дешифрующее устройства имеют одинаковый ключ шифрования для дешифрования, шифрованного сообщения, они также должны быть идентичными, т.е. выполнять одинаковый кодирующий алгоритм одинаковым образом из одинакового (внутреннего) состояния шифрования в одно и то же время. Данные синхронизации направляют по каналу связи, чтобы дешифрующее устройство смогло соотнести свое состояние шифрования с состоянием шифрования шифрующего устройства, после чего выполняют должное дешифрование поступающего сообщения. Данная синхронизация шифрования при использовании в системах шифрованной связи часто называется индикатором сообщения.

Устройства шифрования могут работать в одном из нескольких режимов. Используемый устройством шифрования режим работы предусматривает разные способы синхронизирования приемного устройства с передающим устройством. Один из режимов работы известен под названием обратной связи шифра (ОСШ). ОСШ предусматривает самосинхронизацию. Другими словами, данные, которые дешифруют, можно также использовать для инициализации ГКК. Данные, используемые для инициализации ГКК, однако, будут дешифровываться неправильно до тех пор, пока принимающий ГКК не будет находиться в синхронизации с передающим ГКК. Если первоначально два устройства имеют разные состояния шифрования, но имеют одинаковые направляемые к ним шифрованные потоки, то оба устройства будут самосинхронизироваться с состоянием шифрования шифрующего устройства и выводить одинаковую дешифрованную информацию после того, как определенное число разрядов будет введено в эти устройства (в зависимости от длины внутренних регистров в устройстве шифрования). Направление данных синхронизации до сообщения помогает принимающему устройству синхронизироваться без потери данных. В передатчике ГКК инициализируют индикатором сообщения. Кодирующий алгоритм выполняют для генерирования ключевого потока. Ключевой поток потом подвергают обработке с помощью "исключающего или" посредством простого текста для генерирования шифрованного текста. Шифрованный текст затем направляют обратно во вход ГКК для генерирования следующих данных ключевого потока. Этот процесс повторяют для всех данных. В приемнике индикатор сообщения используют для инициирования ГКК. Кодирующий алгоритм выполняют для генерирования ключевого потока. Принятый шифрованный текст подвергают обработке с помощью "исключающего или" посредством ключевого потока, чтобы дешифровать данные. Шифрованный текст также направляют к ГКК для генерирования ключевого потока для следующего блока.

Во многих системах желательно иметь такой уровень пропускной способности данных, который соответствует и шифрованным данным, и нешифрованным данным. Но при приеме данных прием данных с ошибками не является исключением. Во многих системах связи делают запрос на повторную передачу блока данных, который принят с ошибками. Эта повторная передача данных представляет проблему для систем шифрованных данных. По причине синхронизированного характера процесса шифрования необходимо дешифровать N-1 блоков, при этом дешифруя выборочный блок N повторной попытки. Это свойство намного снижает пропускную способность в системе шифрованных данных, создавая значительную разницу пропускных способностей между шифрованными и нешифрованными данными. Обычные виды осуществления системы включает в себя, до дешифрования сообщения, ожидание свободного от ошибок приема всех блоков. Этот способ дает дополнительные задержки обработки после приема последнего блока. Другой способ заключается в дешифровании предшествовавших N-1 блоков при одновременном дешифровании выборочного блока N повторной попытки. В данном способе на дешифрование выборочной повторной попытки уходит в (N-1) раз больше времени дешифрования. В сущности, для этого способа, чтобы дешифровать всего один блок, требуется повторное дешифрование, возможно, всего сообщения, которое уже дешифровано.

Другим решением проблемы дешифрования повторной передачи является передача информации синхронизации, или индикатора сообщения, для каждого блока данных. Это решение увеличивает время и энергию, необходимые для передачи и приема сообщений. Последующая повторная передача индикатора сообщения может быть также принята с ошибками, что потребует другие повторные передачи.

Поэтому необходим способ дешифрования данных после того, как повторная передача некоторых блоков принята приемным устройством, в котором в процессе дешифрования не будет дополнительных ненужных задержек. Этот способ также должен обеспечивать единообразные уровни пропускной способности данных как для шифрованных, так и для нешифрованных данных.

Краткое описание чертежей

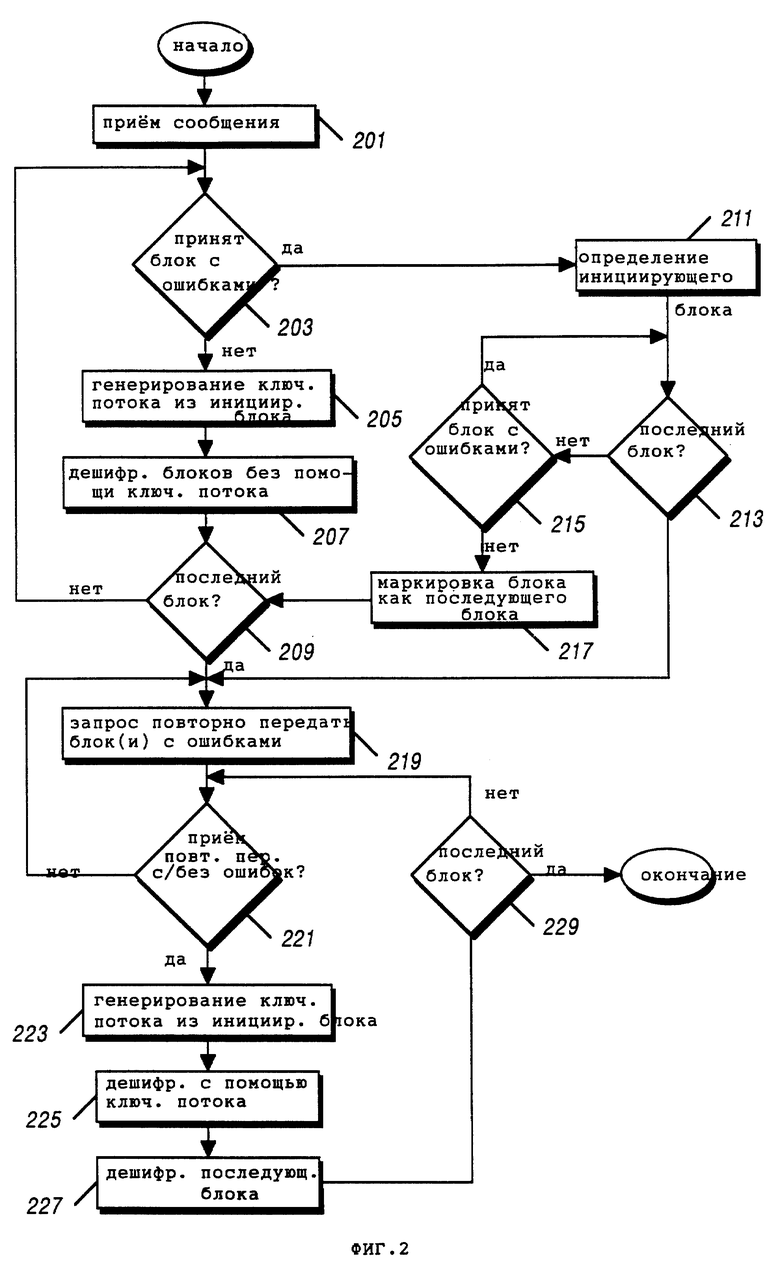

Фиг. 1 изображает блок-схему принятого сообщения как входного сигнала в генератор кодового ключа, работающего в режиме ОСШ, согласно данному изобретению.

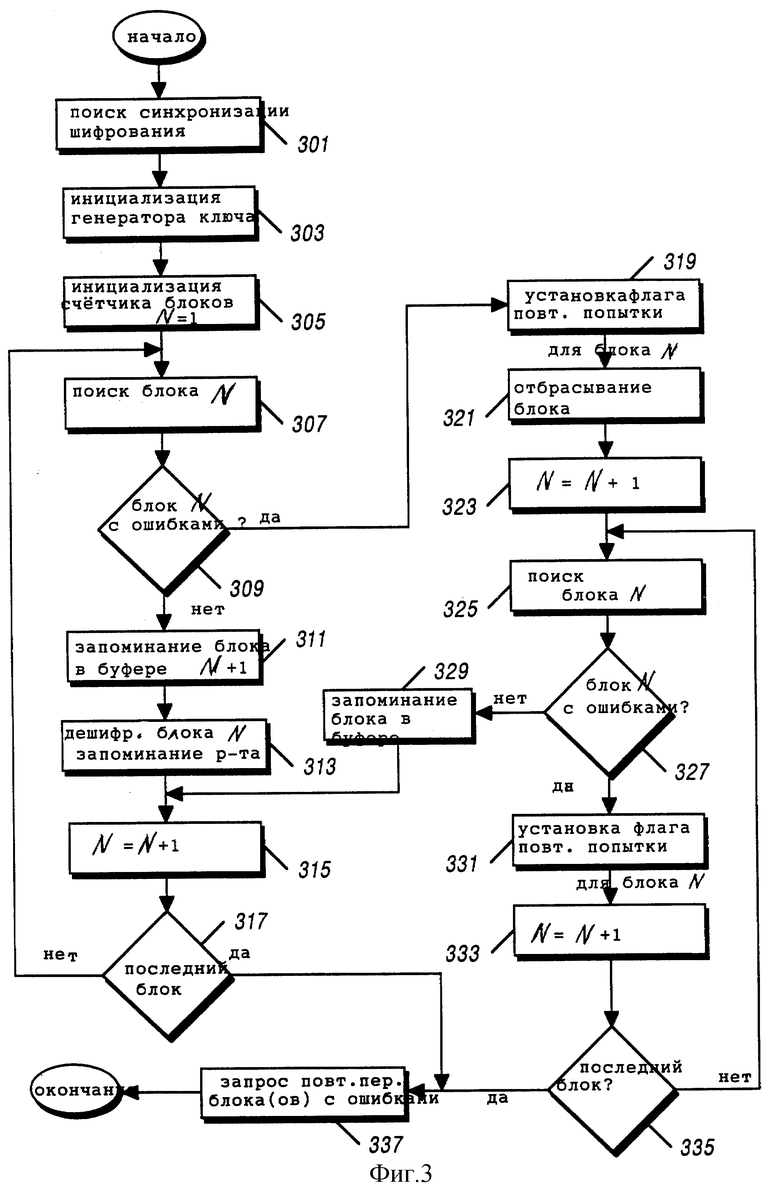

Фиг. 2 - схему последовательности действия способа дешифрования шифрованного сообщения обратной связи шифра, если произошла повторная передача ошибочных блоков данных.

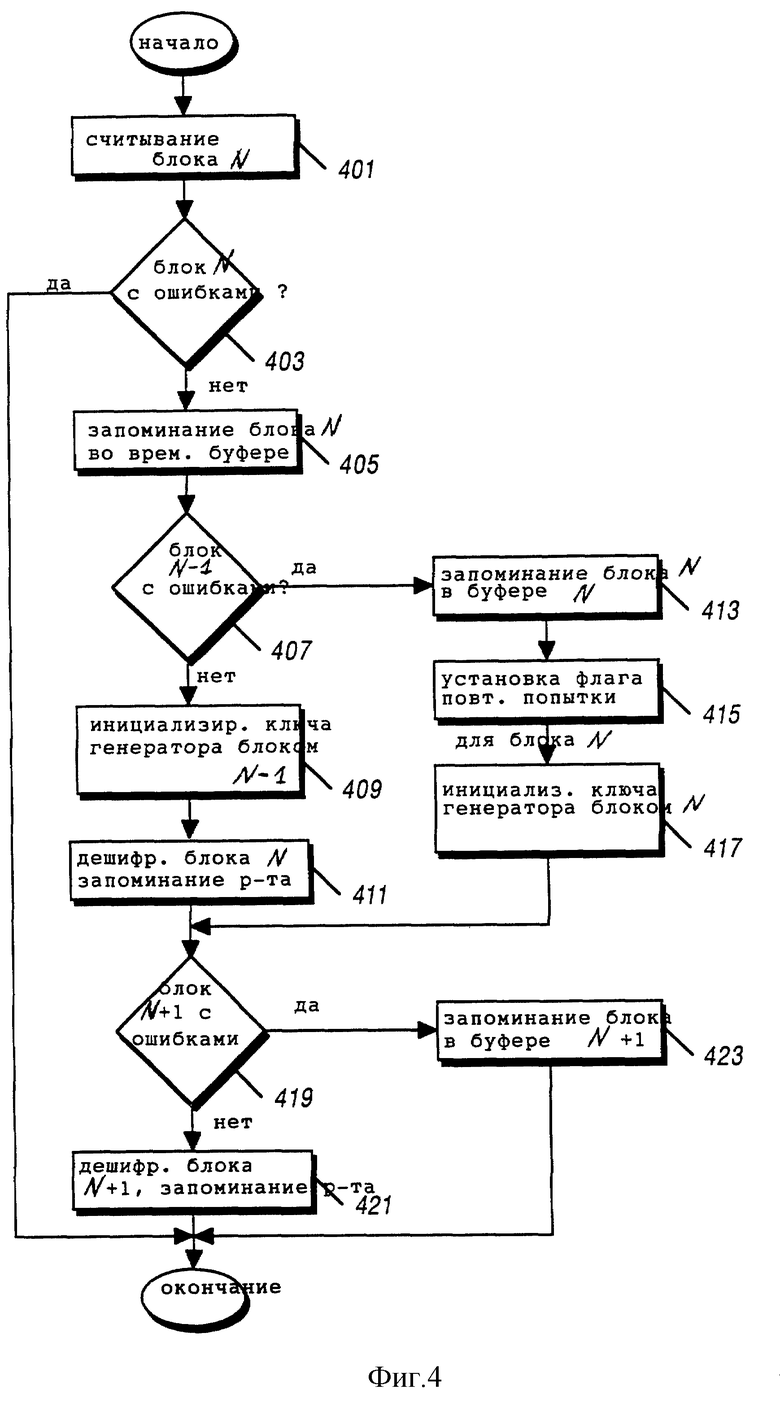

Фиг. 3 - схему последовательности действия способа обработки шифрованных данных обратной связи шифра в соответствии с данным изобретением.

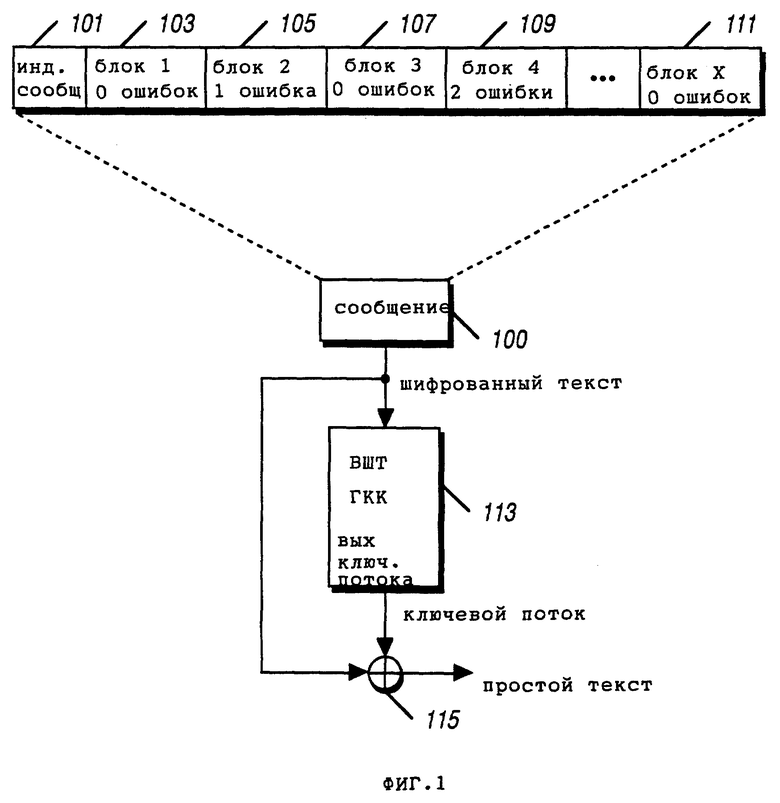

Фиг. 4 - схему последовательности действия способа приема и обработки повторно переданного блока данных в соответствии с данным изобретением.

Описание предпочтительного варианта осуществления изобретения

Далее следует описание способа дешифрования повторных передач шифрованных данных, согласно которому повторная передача не содержит передачи всего сообщения. При первоначальном приеме шифрованного сообщения данных, состоящего из множества блоков, определяют, приняты ли данные блоки с ошибками или без ошибок. Инициирующий блок запоминают для тех частей сообщения, которые приняты с ошибками. Делают запрос повторно передать блоки, принятые с ошибками. Когда повторно переданные блоки приняты без ошибок, вызывают инициирующий блок, запомненный при первоначальном приеме шифрованного сообщения данных. Таким образом, нет необходимости ждать приема всех сообщений или повторно дешифровывать данные для дешифрования всего сообщения. Поэтому дешифрование выборочных частей сообщения совершают без ненужных задержек или излишних трудовых затрат.

Способ дешифрования повторно переданных частей сообщения включает этап приема (201) сообщения, содержащего параметр синхронизации дешифрования и множество шифрованных блоков. До тех пор, пока первый блок из множества шифрованных блоков не будет принят с ошибками, первый ключевой поток генерируют (205) из синхронизации шифрования и, по меньшей мере, одного блока из числа множества шифрованных блоков, и дешифруют (207) с помощью первого ключевого потока множество шифрованных блоков, принятых без ошибок, до приема с ошибками первого блока из числа множества шифрованных блоков. Инициирующий блок определяют (211) из сообщения. Когда первый блок из числа множества шифрованных блоков принимают с ошибками, второе сообщение передают (219) с запросом повторно передать первый блок. По приеме повторной передачи первого блока без ошибок второй ключевой поток генерируют (223) из инициирующего блока и повторной передачи первого блока, и повторную передачу первого блока дешифруют (225) с помощью второго ключевого потока.

Блок-схема принятого сообщения в качестве входного сигнала генератора кодового ключа, действующего в режиме ОСШ, изображена на фиг. 1. Принятое сообщение 100 обычно содержит индикатор сообщения 101. Индикатор сообщения 101 используют для синхронизирования внутренних состояний устройств шифрования, известных как генераторы кодовых ключей, или ГКК. Блок 1 103 принимают с 0 ошибок. Блок 2 105 принимают с 1 ошибкой. Блок 3 107 принимают без ошибок. Блок 4 109 принимают с 2 ошибками. Блок X 111 принимают с нулем ошибок, где X является целым числом, определяющим количество шифрованных блоков, принятых в сообщении 110. В системе, в которой делают запрос о повторной передаче ошибочных блоков, запрос о повторной передаче передают для ошибочных блоков, в этом случае для блока 2 105 и блока 4 109, и при этом исходят из того, что все блоки между блоком 4 и блоком X были приняты без ошибок.

Принятое сообщение 100 вводят в качестве шифрованного текста на входе шифрованного текста (ВШТ) ГКК 113. ГКК 113 преобразует ВШТ в ключевой поток с помощью кодирующего алгоритма ГКК 113. Ключевой поток обрабатывает с помощью "исключающего или" вентилем исключающего или" 115 посредством ввода шифрованного текста в ГКК, в результате чего получают простой текст, т.е. нешифрованные данные, и этим процесс дешифрования завершается. Поскольку ГКК 113 действует в режиме ОСШ, ГКК 113 самосинхронизируется. Данные будут дешифроваться неправильно до тех пор, пока состояние шифрования принимающего ГКК 113 не будет синхронизировано с ГКК, который передал сообщение 100. Если два устройства имеют с самого начала разные состояния шифрования, но имеют одинаковые шифрованные потоки, к ним направляемые, то оба устройства будут самосинхронизироваться с состоянием шифрования шифрующего устройства и выводить одинаковую дешифрованную информацию после поступления в устройства определенного числа разрядов (в зависимости от длины внутренних регистров в устройстве шифрования). В предпочтительном варианте осуществления изобретения используют 64 разряда.

Передача шифрованных данных в качестве данных синхронизации до сообщения помогает принимающему ГКК синхронизироваться без потерь данных. Шифрованные данные, используемые для синхронизирования ГКК, будут называться инициирующим блоком. В предпочтительном варианте осуществления для блока N данных инициирующим блоком являются последние 64 разряда данных из блока N-1, т.е. блока данных, принятого непосредственно перед приемом блока N. Если N=1, то инициирующим блоком является индикатор сообщения 101, который является параметрами синхронизации, переданными до данных сообщения. (Шифрующий) ГКК передатчика инициализируют тем же индикатором сообщения 101.

Для дешифрования середины или конца сообщения без предварительного дешифрования начала сообщения, например, чтобы дешифровать блок 107 принятого сообщения 100 без предварительного дешифрования блока 103 и блока 105, ГКК 113 инициируют последними разрядами шифрованных данных из ранее принятого блока 105, чтобы предотвратить потерю данных. Инициирование ГКК 113 содержит введение инициирующего блока в ГКК 113. После инициирования ГКК 113, когда следующий разряд данных из шифрованного сообщения введен в ГКК 113, т.е. первый разряд блока 107 введен в ГКК 113, первый разряд дешифрованных данных выводят как простой текст. Этот процесс повторяют по мере того, как остающиеся разряды шифрованных данных вводят в ГКК 113 до тех пор, пока не будут дешифрованы все данные в принятом сообщении.

В системах обратной связи шифра, если один блок принят с ошибками, правильное дешифрование последующего блока невозможно, так как, по меньшей мере, часть предыдущего блока шифрованного текста является инициирующим блоком текущего блока, который (инициирующий блок) используют для генерирования правильного ключевого потока для дешифрования блока. Чтобы начать дешифрование сообщения с некоторой начальной точки, не являющейся началом, состояние ГКК в конце предыдущего блока сохраняют в предпочтительном варианте осуществления путем запоминания в качестве инициирующего блока, по меньшей мере, части последнего блока, который был правильно принят перед блоком, принятым с ошибками. Если первый блок сообщения принят с ошибками, индикатор сообщения маркируют и запоминают как инициирующий блок.

Способ дешифрования шифрованного сообщения обратной связи шифра в случае повторной передачи ошибочных блоков данных изображен на схеме последовательности действий фиг. 2. На этапе 201 принимают сообщение 100. Если на этапе 203 блок принят без ошибок, то процесс продолжают на этапе 205, на котором ключевой поток генерируют из инициирующего блока. В предпочтительном варианте осуществления для блока N данных инициирующим блоком являются последние 64 разряда данных из блока N-1, т.е. предыдущий блок данных. Если N= 1, т.е. для первого блока 103 сообщения, инициирующим блоком является индикатор сообщения 101. Каждый блок данных имеет отличающийся от других инициирующий блок, определяемый изложенным выше способом. Инициирующий поток состоит из инициирующего блока, за которым следует шифрованный текст или шифрованные данные. Например, если шифрованные данные имеются в блоках со 103 по 111, то инициирующим блоком является индикатор сообщения 101 и шифрованные данные в блоках со 103 по 111 для инициирующего потока. Инициирующий поток используют для генерирования ключевого потока следующим образом. Инициирующий поток вводят в ВШТ ГКК 113. Выход шифрованного потока ГКК 113 является ключевым потоком, необходимым для дешифрования шифрованного текста, который был введен в ГКК как часть инициирующего потока.

На этапе 207 принятые без ошибок блоки дешифруют с помощью ключевого потока. Если на этапе 209 в сообщении 100 имеется больше блоков, то процесс продолжают этапом 203. Если на этапе 203 блок принят с ошибками, то инициирующий блок определяют на этапе 211. Последний принятый блок, который был принят без ошибок, маркируют как инициирующий блок на этапе 211 для конкретного блока, принятого с ошибками. Если первый блок 103 шифрованных данных принят с ошибками, т. е. принятый с ошибками первый блок является первым блоком сообщения, принятого вовремя, то индикатор сообщения 101 является инициирующим блоком на этапе 211. На этапе 213, если в сообщении 100 еще остаются блоки, подлежащие дешифрованию, то процесс продолжают на этапе 215. Если на этапе 213 в сообщении 100 блоков больше не остается, то процесс продолжается на этапе 219. На этапе 215, если блок принят правильно, то его маркируют на этапе 217 как последующий блок, который будет дешифрован позднее и использован как инициирующий блок для следующего принимаемого блока в предпочтительном варианте осуществления, и процесс продолжают этапом 209. Если блок был принят с ошибками на этапе 215, то процесс продолжают этапом 213.

На этапе 219 устройство связи запрашивает повторную передачу любых блоков, принятых с ошибками, т.е. нужные блоки. Когда блоки, для которых повторная передача была запрошена, принимают на этапе 221 без ошибок, т.е. нужные блоки принимают без ошибок, тогда ключевой поток генерируют из инициирующего блока - как это определено на этапе 211 для этого блока - и шифрованные данные для этого повторно переданного блока. На этапе 225 повторную передачу нужного блока(ов) дешифруют с помощью ключевого потока. В системах обратной связи шифра, если один блок принят с ошибками, то следующий блок не сможет быть дешифрован, поскольку предшествующий блок шифрованного текста используют для генерирования инициирующего потока (ключевого потока) текущего блока. Так, согласно предпочтительному варианту осуществления на этапе 227 последующий блок дешифруют сразу после дешифрования нужных блоков, поскольку нужные блоки обеспечивают инициирующий блок, необходимый для правильного дешифрования последующего блока. Если на этапе 229 из сообщения 100 нужно принять еще и другие блоки, то процесс продолжают на этапе 221; в противном случае процесс заканчивается. Дешифрование повторной передачи нужных блоков может производиться в случае приема повторной передачи какого-либо блока без ошибок, приема повторной передачи двух или более блоков без ошибок и так далее, либо приема повторной передачи всех нужных блоков без ошибок.

Способ обработки шифрованных данных обратной связи шифра изображен на схеме последовательности действий фиг. 3 в соответствии с предпочтительным вариантом осуществления. На схеме показаны выполняемые операции при приеме в первый раз сообщения шифрованных данных. На этапе 301 производят поиск индикатора сообщения 101. На этапе 303 генератор ключа инициализируют с помощью индикатора сообщения 101. Индикатор сообщения используют для синхронизации передающего устройства с приемным устройством. Эту синхронизацию осуществляют инициализацией входного регистра как передающего, так и приемного устройств одинаковой информацией в виде индикатора сообщения 101, причем индикатор сообщения 101, который был введен в шифрующий (передающий) ГКК, вводят в приемный ГКК 113. На этапе 305 инициализируют счетчик блоков N, т.е. N= 1. На этапе 307 производят поиск блока N из сообщения 100. Если на этапе 309 блок N не был принят с ошибками, т.е. блок N был принят правильно, то процесс продолжают на этапе 311. На этапе 311 блок N запоминают в буфере N+1, чтобы использовать в качестве инициирующего блока, если блок N+1 принят с ошибками. На этапе 313 блок N дешифруют, и результат запоминают. На этапе 315 счетчик блоков получает приращение, т.е. N=N+1. Если блок N является последним блоком сообщения на этапе 317, то процесс продолжают этапом 337; в противном случае процесс продолжают этапом 307.

Если на этапе 309 блок N был принят с ошибками, то процесс продолжают на этапе 319. На этапе 319 для блока N устанавливают флаг повторной попытки. На этапе 321 блок N отбрасывают. На этапе 323 счетчик блоков получает приращение, т. е. N= N+1. На этапе 325 производят поиск блока N. Если на этапе 327 блок N принят правильно, то процесс продолжают на этапе 329, на котором блок N запоминают в буфере N для последующего дешифрования и возможного использования для повторной инициализации приемного ГКК в передающий ГКК, если следующий блок (N+1) принят без ошибок и процесс продолжают на этапе 315. Если на этапе 327 блок N принят с ошибками, то на этапе 331 флаг повторной попытки устанавливают для блока N. На этапе 333 производят приращение счетчика блока, т.е. N=N+1. Если блок N не является последним блоком сообщения 100 на этапе 335, то процесс продолжается на этапе 325, в противном случае процесс продолжается на этапе 337. На этапе 337 устройство связи запрашивает повторную передачу любых блоков, принятых с ошибками, т.е. нужных блоков, и процесс заканчивается. В этот момент каждый нужный блок или группа последовательных нужных блоков имеет инициирующий блок, запомненный для последующего использования при генерировании ключевого потока, когда повторная передача нужного блока или группы нужных блоков принята без ошибок.

Перефразируя описание схемы фиг. 3, блок данных принимают и проверяют, чтобы удостовериться, правильно ли он принят. Если блок был принят правильно, то принятый блок запоминают в принятом буфере в блоке N+1, где N является номером текущего блока. Данные также дешифруют, и результат запоминают в дешифрованном тексте в блоке N буфера. Номер блока данных получает приращение, и производят проверку, чтобы удостовериться в том, что было принято все сообщение. В противном случае обрабатывают следующий блок данных. Если блок данных не принят правильно, то принятый блок данных отбрасывают, и для текущего блока данных устанавливают флаг повторной попытки. В этот момент в буфере для текущего блока запоминают принятые данные для предыдущего блока (правильно принятого). Запомненную информацию используют в качестве инициализации для ГКК, когда повторно передают данные для принятого с ошибками блока. Производят поиск следующего (последующего) блока данных. Если данные приняты правильно, то шифрованный текст запоминают в буфере для блока N. Этот блок не дешифруют сразу по той причине, что предшествовавший блок был с ошибками, и поэтому ГКК не будет синхронизирован с передатчиком. Повторно переданный блок, правильно принятый, будет использован для повторной инициализации ГКК для дешифрования последующего блока перед возвращением к основному (не имеющему ошибок) циклу. В этот момент, поскольку блоки данных приняты с ошибками, эти данные отбрасывают, и разряд повторной попытки устанавливают до конца сообщения или до тех пор, пока блок данных не будет принят без ошибок.

Схема последовательности действий способа, используемого устройством связи при приеме повторно переданного блока данных, изображена на фиг. 4 в соответствии с предпочтительным осуществлением. На этапе 401 считывают блок N, где блок N является блоком, передаваемым повторно к устройству связи при запросе, сделанном устройством связи. Если этот блок принят с ошибками на этапе 403, то процесс заканчивается. Если на этапе 403 блок был принят правильно, то процесс продолжают на этапе 405, на котором блок N запоминают во временном буфере. На этапе 407, если блок N-1 был принят правильно в первоначальном приеме сообщения, то процесс продолжают на этапе 409, на котором ГКК инициализируют шифрованным текстом из блока N-1, который был запомнен как инициирующий блок на этапе 311. Блок N затем дешифруют, и результат запоминают на этапе 411.

Если на этапе 407 блок N-1 был принят с ошибками при первоначальном приеме сообщения, то процесс продолжают на этапе 413, на котором блок N запоминают в буфере N. Согласно предпочтительному варианту осуществления шифрованный текст запоминают для блока N на этапе 413, поскольку его нельзя сразу дешифровать правильно, так как инициирующий блок, необходимый для дешифрования блока N, т.е. информация из блока N-1, в этот момент не была правильно принята. Согласно предпочтительному варианту осуществления указанный блок будут дешифровать после правильного дешифрования предыдущего, N-1, блока. На этапе 415 вновь устанавливают флаг повторной попытки для блока N. На этапе 417 блок N используют в качестве инициирующего блока для инициализации ГКК 113, т. е. инициирующий блок вводят в ГКК 113, и процесс продолжают на этапе 419. Если на этапе 419 блок N+1 был принят правильно при первоначальном приеме сообщения, то блок N+1 дешифруют, т.к. ГКК 113 синхронизирован, либо с этапа 411, либо 417, чтобы дешифровать блок N+1, и результат запоминают на этапе 421. Если на этапе 419 блок N+1 был принят с ошибками, блок N запоминают в буфере N+1 на этапе 423, чтобы использовать его в качестве инициирующего блока, когда повторно передают блок N+1 (который необходим в предпочтительном варианте осуществления, если два или более блока подряд приняты с ошибками, повторная передача первого блока принята правильно и второй блок принят с ошибками), и процесс заканчивается.

Процесс фиг. 4 повторяют для каждого повторно передаваемого блока. Если после повторной передачи каждого блока все еще имеются блоки, которые не приняты правильно, то делают запрос повторить передачу все еще остающихся с ошибками блоков. Процесс фиг.4 снова повторяют для каждого повторно передаваемого блока. Запрос повторно передать блоки с ошибками делают до тех пор, пока все блоки не будут приняты правильно, или до тех пор, пока устройство связи не исчерпает максимальное число повторных попыток, отведенных данному устройству связи.

Способ, иллюстрируемый фиг. 3 и фиг. 4, можно изложить следующим образом. Способ содержит этапы приема сообщения, содержащего синхронизацию шифрования и множество шифрованных блоков. Множество шифрованных блоков содержит N-ый блок, который принят без ошибок, за которым сразу следует М последовательных блоков, принятых с ошибками, за которыми сразу следует L последовательных блоков, принятых без ошибок, где N и L являются целыми числами ≥ 0, а М является положительным целым числом. Если N ≥ 0, то из сообщения определяют первый инициирующий блок, из инициирующего блока генерируют ключевой поток и N-ый блок, и N-ый блок дешифруют с помощью первого ключевого потока. После приема М последовательных блоков, принятых с ошибками, второй инициирующий блок определяют из сообщения и передают второй блок, запрашивающий повторную передачу М последовательных блоков, принятых с ошибками. При приеме повторной передачи М последовательных блоков без ошибок второй ключевой поток генерируют из второго инициирующего блока и повторной передачи М последовательных блоков, а повторную передачу М последовательных блоков дешифруют с помощью второго ключевого потока.

Кроме этого, в предпочтительном осуществлении (N+M+1)-блок множества шифрованных блоков маркируют как последующий блок. Последующий блок дешифруют сразу после дешифрования повторной передачи М последовательных блоков. Далее, если N= 0, то синхронизацию шифрования маркируют как инициирующий блок, в противном случае инициирующий блок содержит N-ый блок.

В предшествующем уровне техники в системах шифрования дешифрование выполняют генерированием ключевого потока согласно режиму операции шифрования, затем - непосредственно дешифрованием шифрованного сообщения объединением (при этом обычно цифровую информацию подвергают обработке с помощью "исключающего или") ключевого потока с шифрованным сообщением для получения простого (нешифрованного) текста. Этап объединения можно просто и быстро выполнять в микропроцессоре, работающем, например, с частотой 1 МГц. Генерирование ключевого потока, однако, ограничено частотой, с которой может работать ГКК, обычно от 6 до 50 кГц. Поэтому фактически совокупное время для генерирования ключевого потока и дешифрования шифрованного сообщения, по существу, ограничено максимальной частотой, с которой работает ГКК. Изложенный выше способ и его варианты по сравнению со способами предшествующего уровня техники экономят время за счет запоминания и/или генерирования соответствующей информации, чтобы свести к минимуму время как для приема, так и для дешифрования всего сообщения, когда требуется повторная передача данных.

Способ дешифрования повторно передаваемых частей сообщения включает в себя прием сообщения, содержащего синхронизацию шифрования и множество шифрованных блоков. До тех пор, пока первый блок из числа множества шифрованных блоков не будет принят без ошибок, генерируют первый ключевой поток из параметров синхронизации шифрования и, по меньшей мере, одного блока из числа множества шифрованных блоков и дешифруют с помощью первого ключевого потока множество шифрованных блоков, принятых без ошибок до приема с ошибками первого блока из числа множества шифрованных блоков. Инициирующий блок определяют из сообщения. Когда первый блок из числа множества шифрованных блоков принимают с ошибками, второе сообщение передают, запрашивая повторную передачу первого блока. При приеме повторной передачи первого блока без ошибок второй ключевой поток генерируют с учетом инициирующего блока и повторной передачи первого блока, и повторную передачу первого блока дешифруют с помощью второго ключевого потока. Технический результат, достигаемый при реализации изобретения, состоит в повышении пропускной способности. 3 с. и 7 з.п. ф-лы, 4 ил.

| US 5412721 A, 02.05.95 | |||

| US 5416841 A, 16.05.95 | |||

| СПОСОБ ПЕРЕДАЧИ И ПРИЕМА С ОБЕСПЕЧЕНИЕМ ПОДЛИННОСТИ И КОНФИДЕНЦИАЛЬНОСТИ СООБЩЕНИЯ | 1992 |

|

RU2040117C1 |

| DE 4223258 A1, 20.01.94 | |||

| БЕЗЗАЗОРНАЯ ЧЕРВЯЧНАЯ ПЕРЕДАЧА | 0 |

|

SU366288A1 |

| DE 3217261 A1, 17.11.83. | |||

Авторы

Даты

2000-04-20—Публикация

1997-04-23—Подача