Изобретение относится к области связи и может быть использовано при передаче телекодовой информации по каналам связи.

Способ передачи и приема с обеспечением подлинности и конфиденциальности сообщения предназначен для защиты передаваемых сообщений от несанкционированного прочтения информации; внесения необнаруживаемых искажений в сообщение; отказа пользователя от сообщения, т.е. отрицания передающим пользователем своего авторства в предъявленном ему принимающим пользователем сообщении или отрицании принимающим пользователем факта получения от передающего пользователя сообщения с другим содержанием, чем в якобы им принятом; навязывания пользователю ложной информации, исходящей якобы от пользователя, имеющего санкции на передачу такого рода информации.

Для обеспечения подлинности и целостности передаваемого сообщения С (без шифрования сообщения) в системе с ключом общего пользования известен способ аутентификации, состоящий в том, что при передаче сообщения С от пользователя 1 к пользователю j в соответствии с заданной необратимой функцией преобразования F формируют элементы сжатой формы сообщения (элементы аутентификатора).

Способ обеспечения подлинности целостности и конфиденциальности передаваемого сообщения обладает следующими недостатками: сложность реализации операции преобразования, связанной с возведением в квадрат по модулю n больших чисел (n ≥ 512 двоичных символов); необходимость (при использовании способа) дополнительного решения задачи, связанной с формированием и распределением между пользователями ключей шифрования Кл; знание ключей шифрования Кл третьими лицами (кроме пары взаимодействующих абонентов), что необходимо при их формировании в центре формирования и распределения, создает дополнительные возможности для злоупотребления ключами и, как следствие, для вскрытия информации в передаваемом сообщении; недостаточная степень защиты от внесения приемным пользователем необнаруживаемой ошибки в правильно принятое и хранящееся (в течение длительного времени) сообщение (без изменения элементов аутентификатора) с последующим отрицанием факта содеянного.

Цель изобретения расширение возможностей способа по защите передаваемых сообщений, уменьшение сложности реализации и упрощение процедуры распределения ключей шифрования Кл.

На фиг. 1-3 изображены диаграммы, поясняющие способ передачи и приема с обеспечением подлинности и конфиденциальности сообщения.

Способ передачи и приема с обеспечением подлинности и конфиденциальности сообщения заключается в следующем.

У каждого 1-го пользователя сети передачи данных, I 1, 2. как пользователя системы с ключом общего пользования, периодически формируют два ключа индивидуальный секретный (ei, ni), который помещают на хранение в защищенную от несанкционированного доступа память, и общий открытый (di, ni), который делают общеизвестным для всех абонентов сети, например помещают его в периодически (с одинаковым периодом формирования ключей) издаваемый для всех абонентов сети открытый справочник. На передаче от I-го пользователя к j-тому пользователю элементы сообщения и элементы информационной части сообщения преобразуют в элементы аутентификатора длины Z двоичных символов (Z < 1).

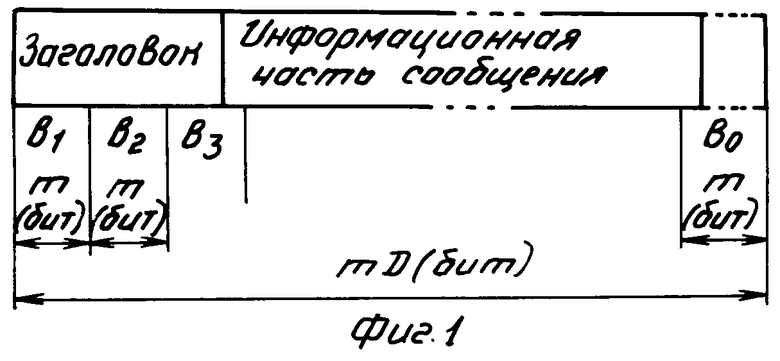

Элементы аутентификатора формируют следующим образом. Для каждого передаваемого сообщения формируют случайное число С4 длины Г двоичных элементов, которое используют в качестве ключа преобразования (шифрования) сообщения в соответствии с заданной функцией F для поочередного формирования двух проверочных последовательностей длины, например m двоичных символов каждая. Причем первую проверочную последовательность R(1) формируют в соответствии со случайным числом Cч1и используемой функцией преобразования F с помощью операции, заключающейся, например, в том, что элементы сообщения разделяют на D отрезков длины m двоичных символов каждый (см. фиг.1), последний неполный отрезок сообщения дополняют до целого отрезка нулевыми символами, первый отрезок преобразуют с использованием, например, в качестве операции преобразования операции шифрования по алгоритму, соответствующему алгоритму по ГОСТ 28147-89, и случайного числа Cч1 как ключа шифрования. Полученные в результате преобразования элементы шифра длины m двоичных символов суммируют посимвольно по модулю два с элементами второго отрезка сообщения и результат суммирования вновь шифруют с использованием того же алгоритма шифрования и того же (или преобразованного по определенному правилу) случайного числа Cч1 как ключа шифрования и так продолжают вплоть до элементов последнего отрезка, в результате преобразования получают первую проверочную последовательность R(1) длины m двоичных символов, m младших символов случайного числа Cч1 суммируют посимвольно по модулю два с элементами первой проверочной последовательности R(1) с получением элементов последовательности длины Г двоичных символов, которую используют в качестве ключа шифрования при формировании второй проверочной последовательности R(2) по алгоритму, аналогичному тому, который использован при формировании элементов первой проверочной последовательности R(1).

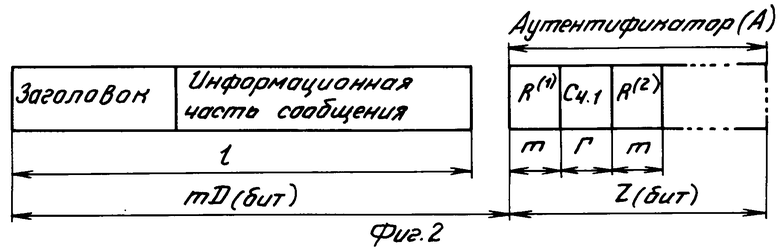

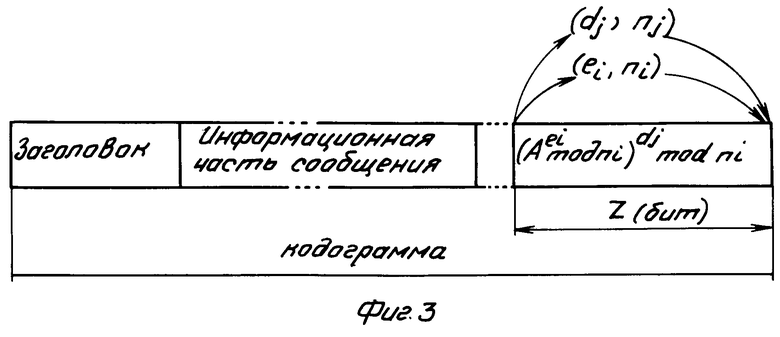

Соединяют элементы первой проверочной последовательности R(1), элементы второй проверочной последовательности R(2) и элементы случайного числа Cч1 в одну последовательность, дополняют ее элементами сообщения, находящимися на согласованных с приемником позициях до получения последовательности длины Z, Z < ni двоичных символов, которая и является контрольной последовательностью аутентификатором (см. фиг.2), выбирают из открытой памяти по заголовку сообщения открытый ключ приемного пользователя (dj, nj), из ключей передающего и принимающего пользователей выбирают ключ, имеющий меньшее значение модуля, и, если ni< nj, то двоичное число, соответствующее элементам аутентификатора, сначала возводят в степень ei по модулю ni, а затем в степень dj по модулю nj, a если ni > nj, то двоичное число, соответствующее элементам аутентификатора, сначала возводят в степень dj по модулю nj, а затем в степень ej по модулю ni c получением элементов зашифрованного аутентификатора (см. фиг. 3). Элементы информационной части сообщения шифруют с использованием случайного числа Cч1 как ключа шифрования и алгоритма шифрования, соответствующего, например, ГОСТ 28147-89. Полученную кодограмму, состоящую из элементов заголовка сообщения, элементов зашифрованной части сообщения и элементов зашифрованного аутентификатора передают через канал связи принимающему пользователю.

На приеме из полученной кодограммы по заголовку сообщения выделяют элементы зашифрованного аутентификатора, выбирают из открытой и закрытой памяти открытый ключ передающего пользователя (di, ni) и секретный ключ принимающего пользователя (ej nj), выбирают ключ, у которого больше абсолютное значение модуля, и, если nj ni, то двоичное число, соответствующее элементам зашифрованного аутентификатора, сначала возводят в степень ej по модулю nj, а затем в степень di по модулю ni с получением элементов аутентификатора  , а если nj < ni, то двоичное число, соответствующее элементам зашифрованного аутентификатора, сначала возводят в степень di по модулю ni, а затем в степень ej по модулю nj с получением элементов аутентификатора

, а если nj < ni, то двоичное число, соответствующее элементам зашифрованного аутентификатора, сначала возводят в степень di по модулю ni, а затем в степень ej по модулю nj с получением элементов аутентификатора  . Выделяют из элементов аутентификатора А элементы случайного числа Cч1, расшифровывают зашифрованные на передаче элементы сообщения в соответствии с принятым случайным числом Cч1 как ключом расшифрования и алгоритмом расшифрования в соответствии с используемым на передаче алгоритмом шифрования, например по ГОСТ 28147-89, по элементам сообщения аналогично, как на передаче, формируют первую R(1) и вторую R(2) проверочные последовательности в соответствии с принятым случайным числом Сч1 как ключом шифрования, формируют аналогично, как на передаче, элементы аутентификатора

. Выделяют из элементов аутентификатора А элементы случайного числа Cч1, расшифровывают зашифрованные на передаче элементы сообщения в соответствии с принятым случайным числом Cч1 как ключом расшифрования и алгоритмом расшифрования в соответствии с используемым на передаче алгоритмом шифрования, например по ГОСТ 28147-89, по элементам сообщения аналогично, как на передаче, формируют первую R(1) и вторую R(2) проверочные последовательности в соответствии с принятым случайным числом Сч1 как ключом шифрования, формируют аналогично, как на передаче, элементы аутентификатора  , которые сравнивают на идентичность с элементами принятого аутентификатора

, которые сравнивают на идентичность с элементами принятого аутентификатора  . При их совпадении элементы сообщения выдают получателю как правильные. В случае, если произойдет несовпадение элементов сравниваемых аутентификаторов, принятое сообщение стирается.

. При их совпадении элементы сообщения выдают получателю как правильные. В случае, если произойдет несовпадение элементов сравниваемых аутентификаторов, принятое сообщение стирается.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ПЕРЕДАЧИ И ПРИЕМА С ОБЕСПЕЧЕНИЕМ ПОДЛИННОСТИ СООБЩЕНИЯ | 1997 |

|

RU2141169C1 |

| СПОСОБ ПЕРЕДАЧИ И ПРИЕМА С ОБЕСПЕЧЕНИЕМ ПОДЛИННОСТИ СООБЩЕНИЯ БЕЗ ЕГО ШИФРОВАНИЯ | 1992 |

|

RU2027310C1 |

| СПОСОБ ПЕРЕДАЧИ И ПРИЕМА С ОБЕСПЕЧЕНИЕМ ПОДЛИННОСТИ СООБЩЕНИЯ | 1992 |

|

RU2027311C1 |

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ/ДЕШИФРОВАНИЯ | 2005 |

|

RU2295199C1 |

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ/ДЕШИФРОВАНИЯ | 2018 |

|

RU2684492C1 |

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ/ДЕШИФРОВАНИЯ | 2018 |

|

RU2695050C1 |

| Способ формирования ключей шифрования | 2016 |

|

RU2656578C1 |

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ-ДЕШИФРОВАНИЯ | 2004 |

|

RU2277759C2 |

| СПОСОБ ПОТОЧНОГО ШИФРОВАНИЯ ДАННЫХ | 2005 |

|

RU2291578C1 |

| СПОСОБ ШИФРОВАНИЯ/ДЕШИФРОВАНИЯ СООБЩЕНИЙ ХЭШИРУЮЩЕЙ ФУНКЦИЕЙ И УСТРОЙСТВО, ЕГО РЕАЛИЗУЮЩЕЕ | 1998 |

|

RU2138126C1 |

Использование: в технике связи при передачи телефонной информации по каналам связи. Сущность изобретения: способ передачи и приема с обеспечением подлинности и конфиденциальности передаваемого сообщения расширяет возможности по защите передаваемых сообщений, уменьшает сложности реализации и упрощает процедуру распределения ключей шифрования. 3 ил.

СПОСОБ ПЕРЕДАЧИ И ПРИЕМА С ОБЕСПЕЧЕНИЕМ ПОДЛИННОСТИ И КОНФИДЕНЦИАЛЬНОСТИ СООБЩЕНИЯ, заключающийся в том, что на передаче и приеме периодически формируют два ключа секретный (li, ni), и общий открытый (Di, ni), где li, di, ni двоичные целые числа, i 1, 2, j, M, секретный ключ и открытые ключи всех пользователей запоминают, на передаче из запомненных ключей выбирают секретный ключ (li, ni), сообщение C, состоящее из заголовка и информационной части, преобразуют в двоичное число, соответствующее элементам аутентификатора A из Z двоичных символов (z < (ni, nj), где nj двоичное целое число), возводят в степень li по модулю  формируют кодограмму и передают ее по каналу связи, а на приеме принимают кодограмму, преобразуют сообщение в аутентификатор

формируют кодограмму и передают ее по каналу связи, а на приеме принимают кодограмму, преобразуют сообщение в аутентификатор  из запомненных открытых ключей выбирают открытый ключ передающего пользователя (di, ni), двоичное число

из запомненных открытых ключей выбирают открытый ключ передающего пользователя (di, ni), двоичное число  возводят в степень di по модулю ni, результат возведения в степень

возводят в степень di по модулю ni, результат возведения в степень  сравнивают на идентичность с элементами принятого аутентификатора

сравнивают на идентичность с элементами принятого аутентификатора  и при их полном совпадении элементы сообщения выдают получателю как истинные, при несовпадении принятое сообщение стирают, отличающийся тем, что на передаче элементы аутентификатора

и при их полном совпадении элементы сообщения выдают получателю как истинные, при несовпадении принятое сообщение стирают, отличающийся тем, что на передаче элементы аутентификатора  формируют следующим образом: для каждого передаваемого сообщения формируют ключ преобразования, представляющий собой случайное число

формируют следующим образом: для каждого передаваемого сообщения формируют ключ преобразования, представляющий собой случайное число  из Г двоичных символов, в соответствии с функцией преобразования

из Г двоичных символов, в соответствии с функцией преобразования  C формируют первую проверочную последовательность R (1) из m двоичных символов, при этом элементы сообщения разделяют на D отрезков из m двоичных символов каждый, последний неполный отрезок сообщения дополняют до целого отрезка нулевыми символами, первый отрезок сообщения преобразуют в соответствии с функцией преобразования F и ключа

C формируют первую проверочную последовательность R (1) из m двоичных символов, при этом элементы сообщения разделяют на D отрезков из m двоичных символов каждый, последний неполный отрезок сообщения дополняют до целого отрезка нулевыми символами, первый отрезок сообщения преобразуют в соответствии с функцией преобразования F и ключа  результат преобразования первого отрезка из m двоичных символов суммируют посимвольно по модулю Z с элементами второго отрезка сообщения, полученный результат суммирования преобразуют в соответствии с функцией преобразования F и ключа

результат преобразования первого отрезка из m двоичных символов суммируют посимвольно по модулю Z с элементами второго отрезка сообщения, полученный результат суммирования преобразуют в соответствии с функцией преобразования F и ключа  и суммируют посимвольно по модулю два с последующим отрезком, в результате преобразования всех отрезков сообщения получают первую проверочную последовательность R (1) из m двоичных символом, формируют второй ключ преобразования

и суммируют посимвольно по модулю два с последующим отрезком, в результате преобразования всех отрезков сообщения получают первую проверочную последовательность R (1) из m двоичных символом, формируют второй ключ преобразования  путем посимвольного суммирования по модулю два элементов ключа преобразования

путем посимвольного суммирования по модулю два элементов ключа преобразования  с элементами первой проверочной последовательности R (1), аналогично формированию первой проверочной последовательности R (1) формируют вторую проверочную последовательность R (2), формируют аутентификатор из Z двоичных символов, из которых 2m + Г двоичных символов представляют собой элементы первой проверочной последовательности R (1), второй проверочной последовательности R (2) и первого ключа преобразования

с элементами первой проверочной последовательности R (1), аналогично формированию первой проверочной последовательности R (1) формируют вторую проверочную последовательность R (2), формируют аутентификатор из Z двоичных символов, из которых 2m + Г двоичных символов представляют собой элементы первой проверочной последовательности R (1), второй проверочной последовательности R (2) и первого ключа преобразования  сравнивают значения двоичных чисел ni и nj запомненных ключей передающего и принимающего сообщений пользователей, если ni < nj, то двоичное число, соответствующее элементам аутентификатора после возведения в степень li по модулю ni, возводят в степень di по модулю nj, полученными элементами зашифрованного аутентификатора дополняют элементы сообщения, если ni > nj, то двоичное число, соответствующее элементам аутентификатора, сначала возводят в степень di по модулю nj, а затем после возведения в степень полученного результата в степень li по модулю ni, полученными элементами зашифрованного аутентификатора дополняют элементы информационной части сообщения, шифруют с помощью функции преобразования

сравнивают значения двоичных чисел ni и nj запомненных ключей передающего и принимающего сообщений пользователей, если ni < nj, то двоичное число, соответствующее элементам аутентификатора после возведения в степень li по модулю ni, возводят в степень di по модулю nj, полученными элементами зашифрованного аутентификатора дополняют элементы сообщения, если ni > nj, то двоичное число, соответствующее элементам аутентификатора, сначала возводят в степень di по модулю nj, а затем после возведения в степень полученного результата в степень li по модулю ni, полученными элементами зашифрованного аутентификатора дополняют элементы информационной части сообщения, шифруют с помощью функции преобразования  с помощью первого ключа преобразования

с помощью первого ключа преобразования  и формируют кодограмму, состоящую из элементов заголовка сообщения, элементов зашифрованной и информационной частей сообщения и элементов зашифрованного аутентификатора, на приеме принимают кодограмму, дополнительно выбирают заполненный секретный ключ (lj, nj), из принятой кодограммы выделяют элементы зашифрованного аутентификатора, сравнивают значения двоичных чисел ni и nj запомненных ключей передающего и принимающего сообщений пользователей, если nj > ni, то сначала двоичное число, соответствующее элементам зашифрованного аутентификатора, возводят в степень lj по модулю nj, а затем после возведения полученного результата в степень di по модулю ni и получения элементов аутентификатора

и формируют кодограмму, состоящую из элементов заголовка сообщения, элементов зашифрованной и информационной частей сообщения и элементов зашифрованного аутентификатора, на приеме принимают кодограмму, дополнительно выбирают заполненный секретный ключ (lj, nj), из принятой кодограммы выделяют элементы зашифрованного аутентификатора, сравнивают значения двоичных чисел ni и nj запомненных ключей передающего и принимающего сообщений пользователей, если nj > ni, то сначала двоичное число, соответствующее элементам зашифрованного аутентификатора, возводят в степень lj по модулю nj, а затем после возведения полученного результата в степень di по модулю ni и получения элементов аутентификатора  выделяют из них элементы первого ключа преобразования

выделяют из них элементы первого ключа преобразования  если nj < ni, то после возведения в степень di по модулю ni двоичного числа, соответствующего элементам зашифрованного аутентификатора, полученный результат возводят в степень lj по модулю ni и из элементов полученного аутентификатора

если nj < ni, то после возведения в степень di по модулю ni двоичного числа, соответствующего элементам зашифрованного аутентификатора, полученный результат возводят в степень lj по модулю ni и из элементов полученного аутентификатора  выделяют элементы первого ключа преобразования, расшифровывают на передаче элементы сообщения с помощью элементов полученного первого ключа преобразования

выделяют элементы первого ключа преобразования, расшифровывают на передаче элементы сообщения с помощью элементов полученного первого ключа преобразования  и функции преобразования

и функции преобразования  C, аналогично, как на передаче, формируют первую и вторую проверочные последовательности с использованием полученного первого ключа преобразования

C, аналогично, как на передаче, формируют первую и вторую проверочные последовательности с использованием полученного первого ключа преобразования  и элементов аутентификатора

и элементов аутентификатора

| Сети передачи данных | |||

| Справочная служба | |||

| Способ обмыливания жиров и жирных масел | 1911 |

|

SU500A1 |

| МККТТ, т.VIII, вып.VIII, 8, 1988. | |||

Авторы

Даты

1995-07-20—Публикация

1992-12-07—Подача