Область изобретения

Изобретение относится к системам связи, в частности к системам связи с применением шифрования.

Предшествующий уровень техники

Системы связи с шифрованием речи и данных хорошо известны.

Многие из этих систем обеспечивают скрытую связь между двумя или более пользователями за счет совместного использования этими пользователями одного или нескольких блоков информации, в результате чего только те пользователи, которым известна данная информация, могут правильно расшифровать сообщение. Такую информацию называют ключом шифрования или просто ключом. Ключи шифрования могут быть личными, когда для шифрования и дешифрования используется один ключ, или открытыми, когда для шифрования и дешифрования используется несколько ключей.

Способы шифрования с применением открытых ключей хорошо известны в области связи. Обычно шифрование открытым ключом представляет собой способ шифрования, при котором одно сообщение шифруется с помощью личного ключа отправителя, а затем открытого ключа получателя. После этого получатель дешифрует сообщение, используя личный ключ получателя, а затем открытый ключ отправителя. Длина открытых ключей составляет, как правило, 512 бит, хотя некоторые из них могут содержать всего 256 бит. Некоторые эксперты по шифрованию рекомендуют использовать ключи длиной 1024 бита. Поскольку вычислительная мощность, необходимая для дешифрования ключа, возрастает экспоненциально с увеличением его длины, более длинные ключи обеспечивают более высокий уровень защиты. Кроме того, поскольку для дешифрования сообщения требуются два ключа, то дешифровать два более длинных ключа еще сложнее, если ни один из них не известен.

В современных системах скрытой связи используется передача данных в зашифрованном виде. Если пользователю требуется послать одно и то же сообщение пяти разным получателям, он должен зашифровать это сообщение отдельно пять раз, причем каждый раз для этого сообщения используется открытый ключ разных получателей. Затем пользователь передает эти пять сообщений пяти разным получателям. Однако такой процесс трудоемок, если пользователю необходимо передать сообщение, например, 100 или большему числу получателей. В этом случае пользователь должен зашифровать отдельно каждое сообщение 100 или больше раз, по одному разу для каждого получателя. Если пользователь работает с портативным средством связи, например портативной ЭВМ, мощность его батарей может истощиться еще до того, как закончатся шифрование и передача каждого сообщения. Кроме того, процесс шифрования и передачи может отнимать много времени и обрабатывающей мощности портативного устройства, в результате чего устройство будет недоступно для выполнения других операций в течение всего времени шифрования и передачи. Поэтому для пользователей портативных устройств такие передачи являются практически неосуществимыми.

Следовательно, существует потребность в способе передачи зашифрованных сообщений данных множеству пользователей, который не создает проблем, связанных с временем и мощностью, для пользовательского устройства связи.

Краткое описание чертежей:

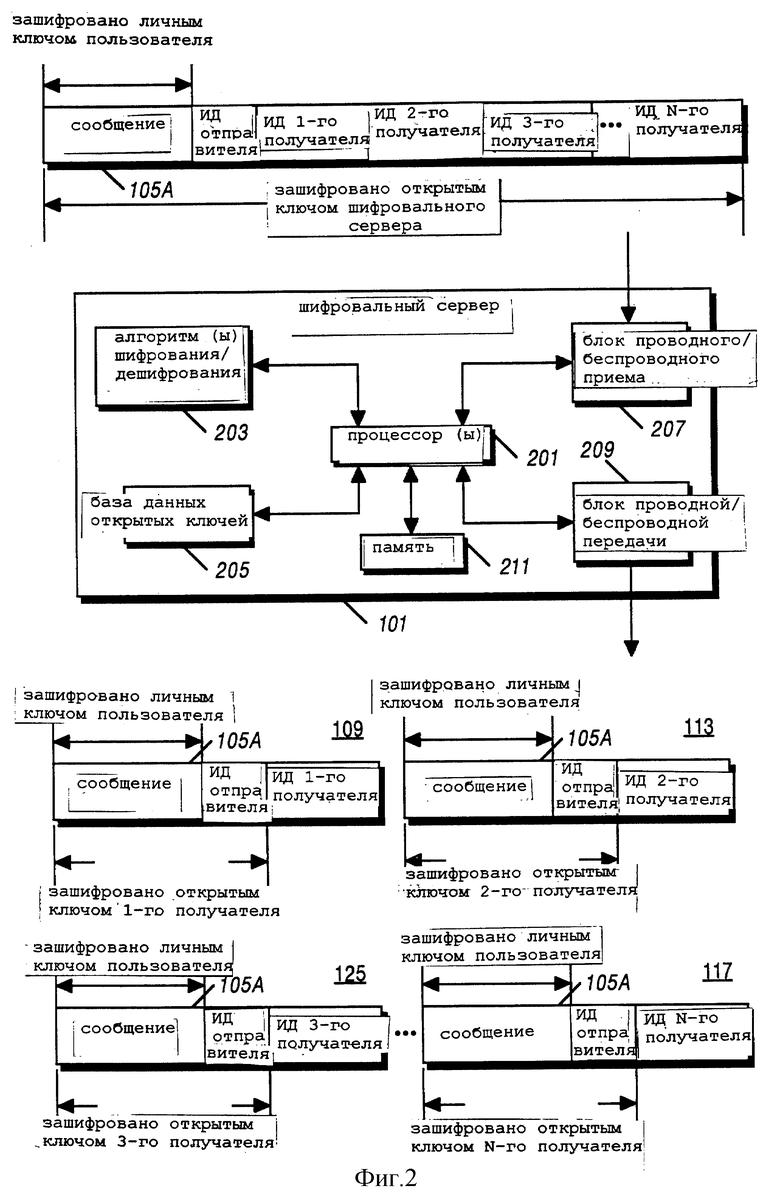

фиг. 1 изображает структурную схему системы связи, содержащей шифровальный сервер согласно изобретению,

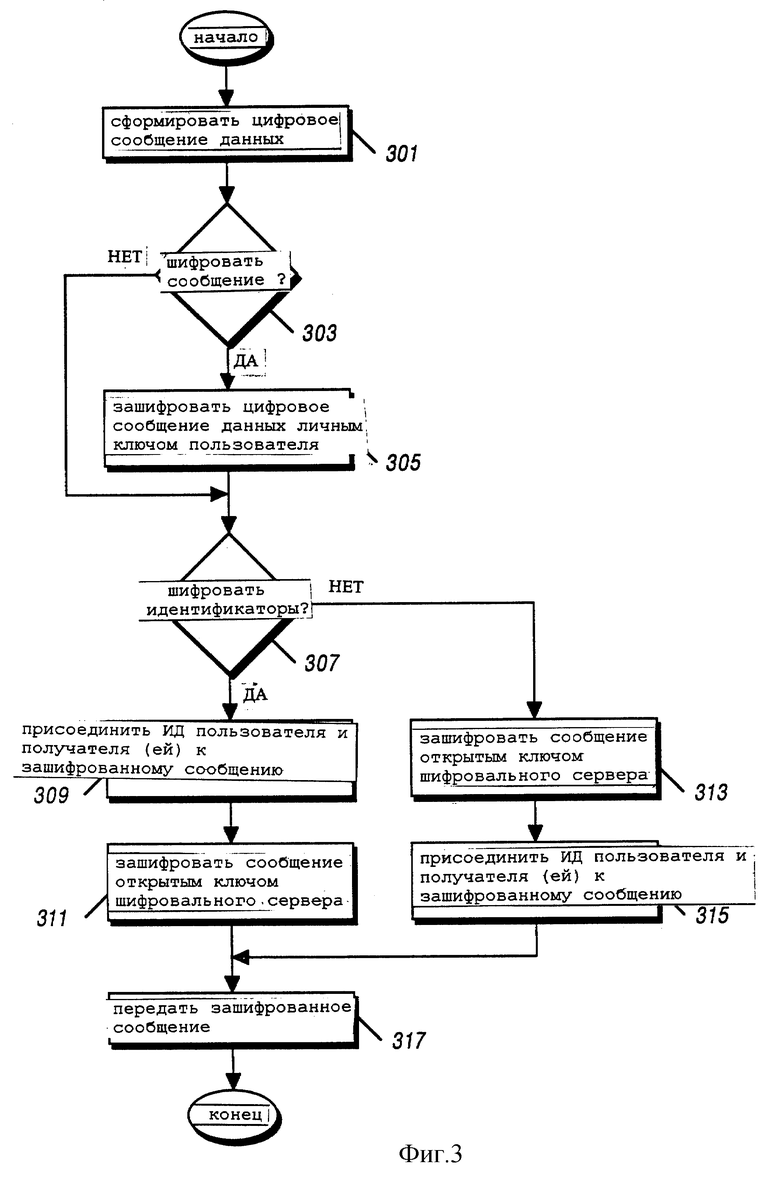

фиг. 2 - структурную схему предложенного шифровального сервера,

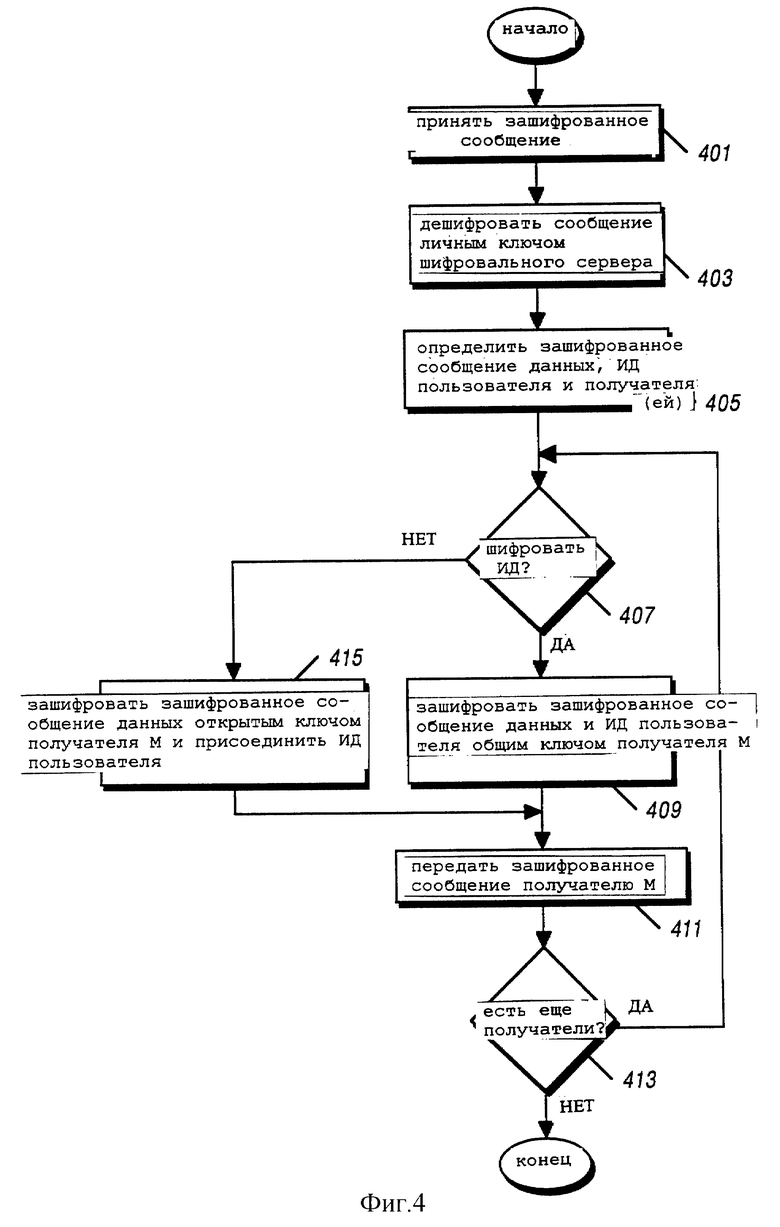

фиг. 3 - алгоритм, иллюстрирующий способ передачи сообщения цифровых данных в шифровальный сервер согласно изобретению,

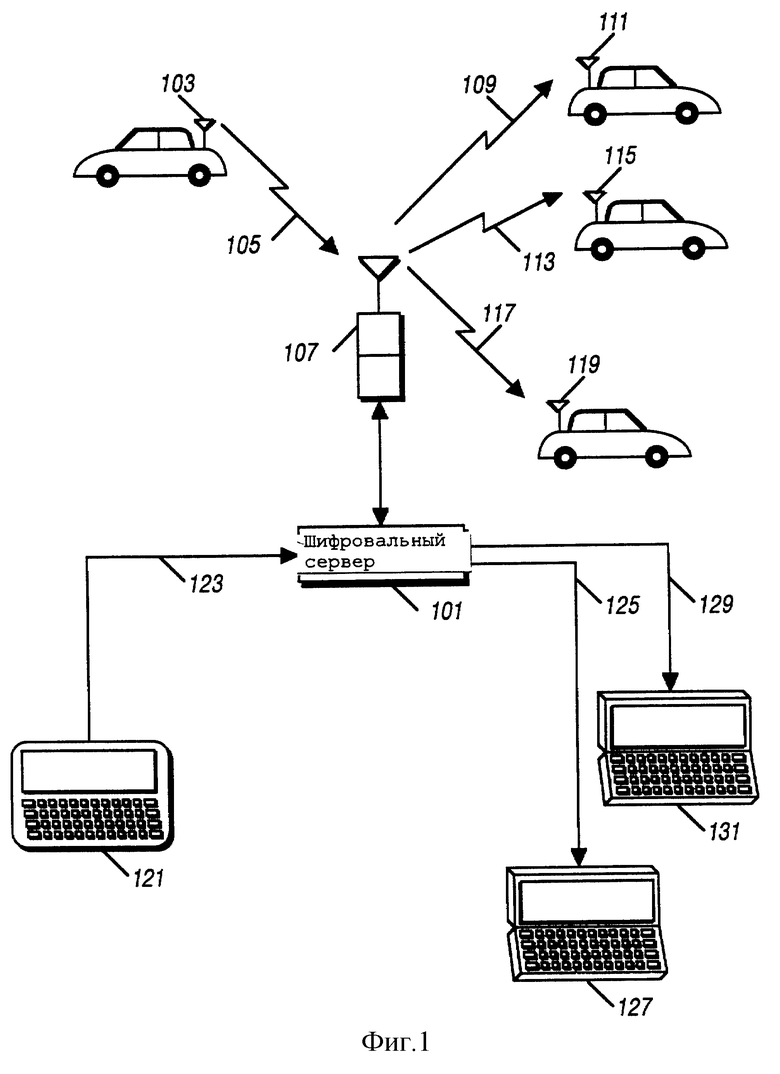

фиг. 4 - алгоритм, иллюстрирующий способ передачи зашифрованного сообщения предложенным шифровальным сервером.

Лучший вариант осуществления изобретения

Для удовлетворения необходимости в способе передачи шифрованных сообщений данных многим пользователям, не создавая при этом препятствия по времени или мощности для пользовательского устройства связи, одной из задач данного изобретения является обеспечение в устройстве связи пользователя способа шифрования цифрового сообщения данных для передачи на шифровальный сервер. Еще одной задачей данного изобретения является обеспечение в шифровальном сервере способа шифрования принимаемого сообщения для передачи одному получателю или нескольким.

В дальнейшем описываются устройство и способ для использования шифровального сервера для шифрования сообщений. Сообщения шифруются дважды - сначала личным ключом отправителя, а затем открытым ключом шифровального сервера перед передачей сообщений в шифровальный сервер. Шифровальный сервер дешифрует принятые сообщения с помощью личного ключа шифровального сервера, вырабатывая зашифрованное сообщение, идентификатор (ИД) пользователя и один или несколько идентификаторов получателя. Шифровальный сервер шифрует это зашифрованное сообщение и ИД пользователя отдельно с помощью личного ключа каждого получателя и передает сформированное сообщение (сообщения) соответствующему получателю. Каждый получатель дешифрует сообщения с помощью своего личного ключа и открытого ключа отправителя. Таким образом, в предложенной системе скрытой связи портативные устройства связи не расходуют мощность, когда пользователю устройства требуется послать одно зашифрованное сообщение множеству получателей.

Способ использования шифровального сервера для шифрования сообщений заключается в том, что в устройстве связи, эксплуатируемом пользователем, формируют цифровое сообщение данных. Это цифровое сообщение данных шифруют с помощью первого ключа, формируя первое зашифрованное сообщение. К первому зашифрованному сообщению присоединяют идентификатор пользователя и идентификатор первого получателя, формируя дополненное первое зашифрованное сообщение. Дополненное первое зашифрованное сообщение шифруют с помощью второго ключа, формируя второе зашифрованное сообщение. Второе зашифрованное сообщение передают в шифровальный сервер. В шифровальном сервере принимают второе зашифрованное сообщение. Второе зашифрованное сообщение дешифруют с помощью третьего ключа, формируя дополненное первое зашифрованное сообщение. Из дополненного первого зашифрованного сообщения определяют первое зашифрованное сообщение, идентификатор пользователя и идентификатор первого получателя. Первое зашифрованное сообщение и идентификатор пользователя шифруют с помощью четвертого ключа, формируя третье зашифрованное сообщение. Третье зашифрованное сообщение передают первому получателю. В предпочтительном варианте первым ключом является личный ключ, связанный с пользователем, вторым ключом является открытый ключ, связанный с шифровальным сервером, третьим ключом является личный ключ, связанный с шифровальным сервером, и четвертым ключом является открытый ключ, связанный с первым получателем. Альтернативно, второй и третий ключи могут быть идентичными. Этапы передачи можно осуществлять по беспроводным ресурсам связи, например по радиочастотным ресурсам связи, или по проводным ресурсам связи, таким как стандартные телефонные линии или оптоволоконный кабель.

Кроме того, на этапе присоединения можно присоединить идентификатор второго получателя к первому зашифрованному сообщению, сформировав тем самым дополненное первое зашифрованное сообщение. В этом случае способ дополнительно включает в себя шифрование в шифровальном сервере первого зашифрованного сообщения и идентификатора пользователя с помощью пятого ключа, чтобы сформировать четвертое зашифрованное сообщение, и передачу четвертого зашифрованного сообщения второму получателю. В предпочтительном варианте пятым ключом является открытый ключ, связанный со вторым получателем. Альтернативно, этап присоединения может включать в себя присоединение трех или большего количества идентификаторов получателей к первому зашифрованному сообщению, чтобы сформировать первое зашифрованное сообщение.

На фиг. 1 представлена структурная схема системы связи, содержащей шифровальный сервер. Шифровальный сервер 101 изображен в центре фиг. 1. Более детально шифровальный сервер 101 показан на фиг. 2 и описан ниже. Пользователь первого устройства 103 связи использует устройство 103 для формирования цифрового сообщения данных, которое шифруется в предпочтительном варианте в две стадии. На первой стадии цифровое сообщение данных шифруется с помощью первого ключа, которым в предпочтительном варианте является личный ключ пользователя. В результате этого шифрования получается зашифрованное на первой стадии сообщение. (В альтернативном варианте цифровое сообщение данных не шифруется с помощью первого ключа). Идентификаторы (ИД) пользователя и одного или нескольких получателей присоединяются к зашифрованному на первой стадии сообщению, образуя дополненное сообщение. Дополненное сообщение шифруется с помощью второго ключа, в результате чего формируется зашифрованное на второй стадии сообщение 105. В предпочтительном варианте вторым ключом является открытый ключ, связанный с шифровальным сервером 101. Устройство связи передает зашифрованное на второй стадии сообщение 105 шифровальному серверу через беспроводную линию связи с беспроводным устройством 107 связи, таким как радиочастотная (РЧ) базовая станция, повторитель, радиостанция или устройство инфракрасной связи. Зашифрованное на второй стадии сообщение 105 передается беспроводным устройством 107 связи в шифровальный сервер 101.

Шифровальный сервер 101 дешифрует зашифрованное на второй стадии сообщение 105 с помощью соответствующего ключа. В предпочтительном варианте соответствующим ключом является личный ключ шифровального сервера. Затем шифровальный сервер 101 определяет ИД пользователя из дешифрованного сообщения, а также определяет ИД всех получателей, которых пользователь указал как санкционированных получателей в зашифрованном на первой стадии сообщении. Затем шифровальный сервер 101 шифрует ИД пользователя вместе с зашифрованным на первой стадии сообщением с помощью открытого ключа первого получателя. Сформированное сообщение 109 передается первому получателю, который использует устройство связи 111. Затем шифровальный сервер шифрует зашифрованное на первой стадии сообщение вместе с ИД пользователя с помощью открытого ключа второго получателя и передает сформированное сообщение 113 второму получателю, который использует устройство 115 связи. Этот процесс продолжается до тех пор, пока шифровальный сервер не достигнет последнего ИД получателя в списке пользователя, зашифрует зашифрованное на первой стадии сообщение вместе с ИД пользователя с помощью открытого ключа последнего получателя и передаст сформированное зашифрованное сообщение 117 последнему получателю, который использует устройство 119 связи.

Шифровальный сервер 101 может также принимать запросы пользователей на шифрование с проводных устройств связи 121 по проводным каналам. Как и в беспроводной связи, шифровальный сервер дешифрует принятое сообщение 123 с помощью личного ключа шифровального сервера, затем шифрует сформированное сообщение отдельно для каждого получателя с помощью соответствующего индивидуального открытого ключа получателя. Эти получатели могут быть проводными устройствами 127 и 131, которые принимают сообщения 125 и 129 по проводным каналам связи.

В приведенных выше примерах была описана передача зашифрованных сообщений между устройствами радиосвязи и устройствами проводной связи. Но предложенный способ может в равной мере успешно использоваться в тех случаях, когда проводное устройство 121 запрашивает передачу на беспроводные устройства связи 111, 115 и 119. Аналогично, беспроводное устройство связи 103 может запросить передачу с шифровального сервера 101 на проводные устройства связи 127 и 131. Кроме того, получатели могут представлять собой комбинацию проводных и беспроводных устройств связи 111, 115, 119, 127 и 131 независимо от того, какое устройство связи использует отправитель - беспроводное устройство 103 или проводное устройство 121.

После приема зашифрованного сообщения с шифровального сервера каждый получатель дешифрует сообщение с помощью своего личного ключа получателя и после определения ИД пользователя дешифрует сформированное сообщение открытым ключом пользователя, формируя в результате исходное цифровое сообщение данных. Пользователя также называют отправителем зашифрованного на второй стадии сообщения 105.

На фиг. 2 представлена структурная схема шифровального сервера 101, включающая его входные сигналы 105 и выходные сигналы 109, 113, 125 и 117. В предпочтительном варианте шифровальный сервер является сервером модели Sun SparcServer 2000, выполненным в микропроцессорной конфигурации и выпускаемым компанией Sun Microsystems. Шифровальный сервер 101 содержит один или несколько процессоров 201, таких как микропроцессоры или процессоры цифровых сигналов, известные в области связи. Процессоры 201 имеют доступ к алгоритму (алгоритмам) 203 шифрования и дешифрования, базе 205 данных открытых ключей и к памяти 211. Алгоритмы 203 шифрования/дешифрования включают в себя алгоритмы для открытых ключей, личные алгоритмы и другие алгоритмы, используемые в данной области. База 205 данных открытых ключей содержит список идентификаторов, используемых отправителями (пользователями) и получателями, и открытых ключей, связанных с каждым из этих ИД. Память 211 содержит данные программирования и другие данные, необходимые для обеспечения описанных выше функций шифровального сервера 101. К процессорам 201 также подключены приемный блок 207 для проводных и беспроводных передач и передающий блок 209 для проводных и беспроводных передач. Приемный блок 207 для проводных и беспроводных передач обеспечивает соответствующую демодуляцию принятых сообщений 105 и 123. Передающий блок 209 для проводных и беспроводных передач обеспечивает соответствующую модуляцию сообщений 109, 113, 124 и 117, подлежащих передаче. Кроме того, шифровальный сервер 101 может быть снабжен аппаратными и/или программными средствами для возможности изменения ключа через эфир.

Как показано на фиг. 2, сообщение 105 пользователя содержит зашифрованное на второй стадии сообщение (которое зашифровано с помощью открытого ключа шифровального сервера), состоящее из цифрового сообщения 105А данных, зашифрованного на первой стадии с помощью личного ключа пользователя (отправителя), и дополненное ИД пользователя с некоторым количеством ИД получателей. Альтернативно, сообщение 105 пользователя может содержать незашифрованное цифровое сообщение 105А данных, ИД пользователя и один или несколько ИД получателей. Сообщение 105 пользователя вводится в приемный проводной/беспроводной блок 207, выходом подключенный ко входу процессора (процессоров) 201. Процессор (процессоры) 201 использует алгоритмы 203 шифрования/дешифрования и базу 205 данных открытых ключей для дешифрования сообщения 105 с помощью личного ключа шифровального сервера. Процессор (процессоры) 201 определяет из дешифрованного сообщения зашифрованное на первой стадии сообщение 105А, ИД пользователя и ИД первого получателя. Затем процессор (процессоры) 201 определяет открытый ключ первого получателя из базы 205 данных открытых ключей и шифрует зашифрованное на первой стадии сообщение 105А и ИД пользователя с помощью алгоритмов 203 шифрования/дешифрования и открытого ключа первого пользователя. После этого процессор (процессоры) 201 присоединяет ИД первого получателя, формируя тем самым сообщение 109, которое посылается в передающий проводной/беспроводной блок 209 для передачи устройству связи 111 первого получателя, как показано на фиг. 1. Аналогичный процесс выполняется на зашифрованном на первой стадии сообщении (или на незашифрованном цифровом сообщении данных) 105А и ИД пользователя для каждого из получателей, перечисленных в сообщении 105 пользователя. В альтернативном варианте шифровальный сервер 101 может быть физически распределен на один или несколько шифровальных серверов. В этом варианте шифровальный сервер 101 шифрует сообщение с помощью второй группы личных и открытых ключей, связанных со вторым сервером. Зашифрованное таким способом сообщение передается второму шифровальному серверу. Второй шифровальный сервер дешифрует сообщение, а затем шифрует его с помощью открытого ключа (ключей) получателя (получателей). В случае напряженного трафика шифровальный сервер 101 может оптимизировать свою производительность, выполнив необходимые вычисления для прямой передачи каждому получателю или для передачи запроса одному или нескольким распределенным серверам. Этот процесс прозрачен для пользователя.

Алгоритм на фиг. 3 иллюстрирует способ, предназначенный для использования устройством связи при передаче цифрового сообщения данных в шифровальный сервер 101. На этапе 301 формируется цифровое сообщение данных. Если на этапе 303 цифровое сообщение данных не должно шифроваться, процесс продолжается этапом 307. Если же на этапе 303 определено, что цифровое сообщение данных должно шифроваться, процесс продолжается на этапе 305, на котором цифровое сообщение данных шифруется с помощью ключа пользователя, желающего передать данное сообщение. На этапе 307 определяют, следует ли шифровать ИД пользователя и/или получателя (получателей). Если эти ИД следует шифровать, процесс продолжается на этапе 309, на котором ИД пользователя и ИД получателей присоединяются к сообщению, зашифрованному на этапе 301 или нешифрованному сообщению с этапа 301, если шифрование не производилось. На этапе 311 сообщение с этапа 309, включая присоединенные идентификаторы, шифруется с помощью открытого ключа шифровального сервера 101. Процесс продолжается на этапе 317, на котором зашифрованное сообщение передается в шифровальный сервер 101. Если на этапе 307 определено, что ИД не должны шифроваться, процесс продолжается на этапе 313, на котором зашифрованное сообщение с этапа 305 (или незашифрованное сообщение с этапа 301, если шифрования не производилось) шифруется с помощью открытого ключа шифровального сервера 101. На этапе 315 ИД пользователя и ИД получателя (получателей) присоединяются к зашифрованному сообщению с этапа 313 и процесс переходит к этапу 317.

В альтернативном варианте, т. е. когда цифровое сообщение данных не должно шифроваться на этапе 303, изображенном на фиг. 3, отправитель или пользователь может дешифровать цифровое сообщение данных и, при желании, ИД получателей только один раз, используя открытый ключ шифровального сервера. Затем шифровальный сервер дешифрует сообщение с помощью личного ключа шифровального сервера и шифрует сообщение отдельно для каждого получателя с помощью открытого ключа данного получателя. После этого получатель дешифрует сообщение, используя только свой личный ключ. В этом способе требуется, чтобы пользователь локально хранил только один открытый ключ, ключ шифровального сервера. С помощью этого способа можно использовать один симметричный ключ для шифрования и дешифрования сообщений, передаваемых между пользователем и шифровальным сервером 101, и один или несколько ключей для шифрования сообщений, передаваемых между шифровальным сервером и получателем. Тем не менее, для повышения степени защиты шифровальный сервер 101, используемый в этом варианте, должен быть защищен физически, т.е. быть блокированным и иметь ограниченный доступ, поскольку в шифровальном сервере 101 присутствует незашифрованная информация. Преимущество такой системы состоит в том, что она дает возможность правоохранительным органам ознакомиться с зашифрованными сообщениями в шифровальном сервере 101.

Алгоритм на фиг. 4 иллюстрирует способ, выполняемый шифровальным сервером 101 согласно изобретению. На этапе 401 шифровальный сервер принимает зашифрованное сообщение, переданное устройством связи 103. На этапе 403 шифровальный сервер дешифрует сообщение, принятое на этапе 401, с помощью личного ключа шифровального сервера 101. На этапе 405 шифровальный сервер определяет ИД пользователя, ИД получателя (получателей) и зашифрованное (сформированное на этапе 305 на фиг. 3) или незашифрованное (сформированное на этапе 301 на фиг. 3) сообщение данных. В альтернативном варианте шифровальный сервер 101 может быть снабжен соответствующими ключами для дешифрования цифрового сообщения 105А данных (если оно зашифрованное), чтобы органы охраны правопорядка могли иметь полный доступ ко всей информации, передаваемой по данной системе.

На этапе 407 определяется, следует ли шифровать идентификаторы (т.е. ИД пользователя и/или получателя (получателей)) перед передачей. Если эти ИД следует шифровать, процесс продолжается на этапе 409, на котором шифровальный сервер шифрует зашифрованное сообщение данных вместе с ИД пользователя и ИД получателя, если это требуется, открытым ключом получателя. На этапе 411 шифровальный сервер передает зашифрованное сообщение тому получателю, чей открытый ключ был использован на этапе 409. Если на этапе 413 еще есть указанные пользователем получатели, для которых шифровальный сервер еще не зашифровал и не отправил сообщение, процесс продолжается на этапе 407. Если же на этапе 413 определено, что больше получателей нет, процесс заканчивается. Если на этапе 407 определено, что ИД не следует шифровать, процесс продолжается на этапе 415, на котором зашифрованное сообщение данных шифруется открытым ключом получателя, а ИД пользователя и ИД получателя присоединяются к этому зашифрованному сообщению без дополнительного шифрования, и процесс продолжается этапом 411.

Факультативно, все сообщения можно шифровать одновременно, а затем передавать последовательно по одному, вместо того, чтобы шифровать первое сообщение одним общим ключом, затем сразу передавать зашифрованное первое сообщение, а потом шифровать второе сообщение с помощью другого открытого ключа и незамедлительно передавать зашифрованное второе сообщение и т.д.

В приведенном выше описании со ссылками на иллюстрации раскрыт способ, в котором используется шифрование открытым ключом. Можно также использовать шифрование личным ключом, при котором один и тот же ключ используется для шифрования и дешифрования сообщения. Например, ключ, используемый для шифрования сообщения, посланного в шифровальный сервер, может быть тем же самым или идентичным ключом, который используется для дешифрования этого зашифрованного сообщения в шифровальном сервере. Кроме того, шифрование, которое используется пользователем для шифрования исходного цифрового сообщения данных 105А, может также быть шифрованием личным ключом, а не шифрованием открытым ключом. Можно также использовать на первой стадии шифрования пользователем алгоритм, отличный от того, который используется на второй стадии шифрования пользователем и результат которого передается в шифровальный сервер.

Таким образом, шифровальный сервер шифрует сообщение данных, поступившее от пользователя, отдельно для каждого получателя с помощью открытого ключа этого конкретного получателя. Шифровальный сервер обладает значительно более высокими вычислительными возможностями, чем отдельное устройство связи, и может многократно шифровать и передавать сообщение многим разным пользователям более производительно, чем отдельное устройство связи. При этом требуется, чтобы отдельные устройства связи хранили только открытый ключ шифровального сервера, а не все открытые ключи возможных получателей. Шифрование идентификатора (идентификаторов) получателей позволяет засекретить личность получателя (получателей) и тем самым исключает источник информации для анализа трафика несанкционированным перехватчиком такой информации.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ОБЕСПЕЧЕНИЯ ДВУХПУНКТОВОЙ СВЯЗИ В СИСТЕМАХ, ПРЕДНАЗНАЧЕННЫХ ДЛЯ СКРЫТОЙ СВЯЗИ | 1994 |

|

RU2121231C1 |

| ДЕШИФРОВАНИЕ ПОВТОРНО ПЕРЕДАВАЕМЫХ ДАННЫХ В СИСТЕМЕ ШИФРОВАННОЙ СВЯЗИ | 1997 |

|

RU2147793C1 |

| БЕЗОПАСНОСТЬ СООБЩЕНИЙ | 2004 |

|

RU2373653C2 |

| ЭФФЕКТИВНОЕ ШИФРОВАНИЕ И АУТЕНТИФИКАЦИЯ ДЛЯ СИСТЕМ ОБРАБОТКИ ДАННЫХ | 2003 |

|

RU2340108C2 |

| УСТРОЙСТВО СВЯЗИ | 2003 |

|

RU2360366C9 |

| СИСТЕМА И СПОСОБ ПЕРЕДАЧИ ДОКУМЕНТОВ И УПРАВЛЕНИЯ ДОКУМЕНТООБОРОТОМ | 2006 |

|

RU2419137C2 |

| СПОСОБ ОБМЕНА ЗАЩИЩЕННЫМИ ДАННЫМИ | 2017 |

|

RU2659730C1 |

| КРИПТОГРАФИЧЕСКИЙ СПОСОБ АУТЕНТИФИКАЦИИ И ИДЕНТИФИКАЦИИ С ШИФРОВАНИЕМ В РЕАЛЬНОМ ВРЕМЕНИ | 2013 |

|

RU2584500C2 |

| МНОГОФАКТОРНАЯ ЗАЩИТА КОНТЕНТА | 2008 |

|

RU2501081C2 |

| СПОСОБ СОВМЕСТНОГО ИСПОЛЬЗОВАНИЯ ОБЪЕКТОВ ПРАВ МЕЖДУ ПОЛЬЗОВАТЕЛЯМИ | 2004 |

|

RU2295157C2 |

Шифровальный сервер принимает первое зашифрованное сообщение и дешифрует зашифрованное сообщение, используя первый ключ, для выработки дешифрованного сообщения, содержащего второе зашифрованное сообщение, идентификатор отправителя первого зашифрованного сообщения и идентификатор первого получателя. Из дешифрованного сообщения определяют второе зашифрованное сообщение, идентификатор отправителя и идентификатор первого получателя. Второе зашифрованное сообщение и идентификатор отправителя шифруют вторым ключом для выработки третьего зашифрованного сообщения, которое передают первому получателю. Технический результат, достигаемый при реализации изобретения, состоит в сокращении времени шифрования и снижении мощности при передаче. 2 с. и 8 з.п. ф-лы, 4 ил.

| US 5412721 A, 02.05.95 | |||

| US 5416841 A, 16.05.95 | |||

| СПОСОБ ПЕРЕДАЧИ И ПРИЕМА С ОБЕСПЕЧЕНИЕМ ПОДЛИННОСТИ И КОНФИДЕНЦИАЛЬНОСТИ СООБЩЕНИЯ | 1992 |

|

RU2040117C1 |

| DE 4223258 A1, 20.01.94 | |||

| БЕЗЗАЗОРНАЯ ЧЕРВЯЧНАЯ ПЕРЕДАЧА | 0 |

|

SU366288A1 |

| DE 3217261 A1, 17.11.83. | |||

Авторы

Даты

2000-04-20—Публикация

1997-04-16—Подача