Изобретение относится к вычислительной технике, а именно к сетям связи, реализуемым на компьютерах любых типов, и может быть использовано для защиты информационных ресурсов корпоративных сетей связи.

Известен способ обеспечения целостности информации при начальной загрузке системы. Подобный способ организации целостности реализован в ряде операционных систем, в частности в операционной системе Unix (см. Сергей Дунаев "Unix System V Release 4.2: общее руководство" - М.: Диалог-Мифи, 1995, с. 241- 244). Подобный способ заключается в нахождении контрольных сумм файлов при загрузке системы. Под контрольной суммой файла понимается некоторое числовое значение, полученное в результате преобразования содержимого файла в соответствии с каким-либо математическим алгоритмом, являющееся уникальным для данного файла. Если содержимое файла было каким-либо образом изменено, то контрольная сумма данного файла тоже изменится. При несовпадении контрольных сумм каких-либо файлов с эталонными значениями на экран выводится сообщение о нарушении целостности. Данные сведения могут быть использованы администратором системы для облегчения восстановления работоспособности системы при каких-либо нарушениях в ее работе. При использовании подобного способа сервер не получает информации о нарушении целостности клиента (возможен только отказ в обслуживании при попытке обращения к данному клиенту).

Известен способ обеспечения целостности, используемый в сетевых базах данных, например в сетевых базах данных Oracle (см. Eric Armstrong, Cynthia Closkey, Brian Linden, Maria Pratt "Oracle 7 (TM) Server Concepts Release 7.3." -Belmont, California, USA, 1996). В подобных продуктах проблемам обеспечения целостности уделено достаточно большое внимание. Обеспечивается целостность данных, под которой понимается возможность введения в отдельные поля (строки, столбцы, таблицы, группы таблиц) только допустимых значений (например, только различных значений переменных в рамках какого-либо столбца, значений переменных только одного знака в рамках какой-либо строки и т. п. ). Целостность на уровне команд, под которой понимается возможность выполнения командой действий только с теми данными, которые находились в БД в момент введения команды. То есть при одновременном введении команды и изменении данных команда будет исполнена с первоначальными (неизмененными) данными. Целостность на уровне транзакций, под которой понимается возможность источника (одного из компьютеров системы) передачи по сети не только данных, но также команд (как обычных, так и вложенных) и их гарантированный прием и исполнение приемником (другим компьютером системы). Целостность данных при восстановлении с резервных копий, под которой понимается возможность хранения в качестве эталона некоего варианта БД и восстановления БД по резервной копии с учетом тех изменений, которые заносятся во временные файлы с целью восстановления последней версии БД.

Подобный способ обеспечения целостности обладает рядом существенных недостатков:

1) Не обеспечивается целостность данных при прямой (не через интерфейс БД) передаче информации между узлами корпоративной сети. То есть возможно несанкционированное изменение передаваемой информации.

2) Не отправляется подтверждение в случае успешного или неуспешного получения данных.

3) Не проверяется корректность сетевых процессов, порожденных пользователями системы, следовательно возможны попытки атак путем переполнения трафика, что приведет к потере производительности системы.

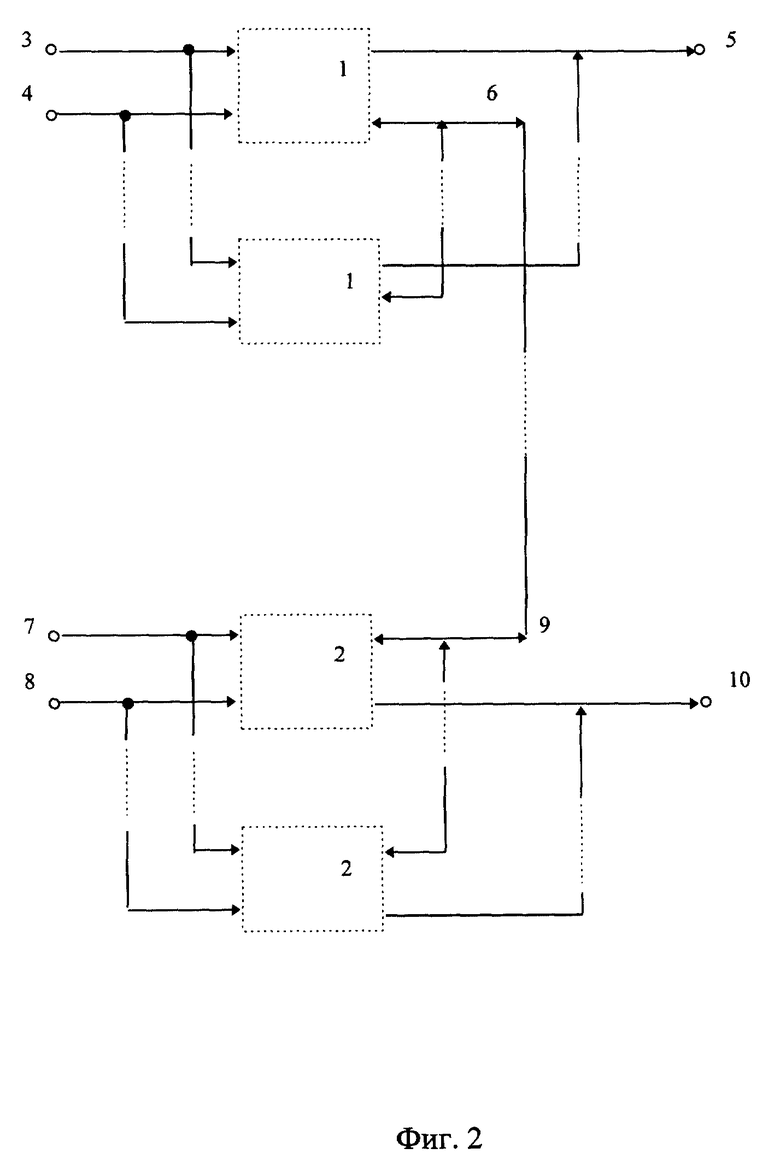

Наиболее близким по технической сущности к заявляемому (прототипом) является способ обеспечения целостности, реализованный в электронных почтамтах, например в электронном почтамте "Rex400" (см. "Rex400. Многофункциональная система обработки и передачи сообщений: руководство пользователя." - М. : Институт автоматизированных систем, 1994, с. 13-14). В подобных средствах используется механизм обеспечения целостности, заключающийся в посылке контрольных сообщений получателям. В ответ на пробу система формирует и присылает ответное сообщение, в котором указывается, есть ли возможность приема им сообщения, причина возможного отказа в обслуживании. Подобные контрольные сообщения посылаются при отправке больших сообщений. Данный механизм позволяет гарантировать целостность линии связи и обработать возможный отказ в обслуживании. В случае получения сообщения получатель передает отправителю сообщение о успешном (частично успешном, неуспешном) приеме сообщения. Данный механизм обеспечивает целостность приема сообщения. Более подробно данный механизм обеспечения целостности представлен на фиг. 1. Система состоит из подсистемы 1, состоящей из блока 1.1 и блока 1.2, соединенной с подсистемой 2, состоящей из блока 2.1 и блока 2.2, при этом первый вход блока 1.1 подсистемы 1 является первым входом подсистемы 1 и первым входом 3 системы, выход блока 1.1 является первым входом блока 1.2, второй вход которого является вторым входом подсистемы 1 и вторым входом 4 системы, первый выход блока 1.2 соединен со вторым входом блока 1.1, второй выход блока 1.2 является первым выходом подсистемы 1 и первым выходом 5 системы, третий вход/выход 6 блока 1.2 является вторым входом/выходом подсистемы 1 и соединен с первым входом/выходом 9 подсистемы 2, первый вход которой является третьим входом 7 системы и первым входом блока 2.1, выход которого соединен с первым входом блока 2.2, при этом второй вход блока 2.2 является вторым входом подсистемы 2 и четвертым входом 8 системы, первый выход блока 2.2 является вторым входом блока 2.1, второй выход блока 2.2 является первым входом/выходом подсистемы 2 и третьим входом/выходом 9 системы, третий выход блока 2.2 является вторым выходом подсистемы 2 и четвертым выходом 10 системы. Рассмотрим функционирование системы обеспечения целостности по данному способу более подробно. Подсистема 1 представляет собой серверную часть системы обеспечения целостности. Она состоит из блока управления серверной частью (блок 1.1) и блока приема и передачи информации (блок 1.2). Подсистема 2 состоит из блоков управления (блок 2.1) и блока приема-передачи информации (блок 2.2). С точки зрения структуры клиентская часть не отличается от серверной части. Как клиентских, так и серверных частей может быть любое количество. Рассмотрим проверку целостности при необходимости передачи информации с клиентской части на серверную. В начальный момент времени блок 2.1 находится в состоянии ожидания, блок 2.2 находится в состоянии готовности к приему или передаче информации со входа/выхода 9 системы. При необходимости проверки клиентом линии связи через вход 7 системы на вход блока 2.1 подается управляющий пакет с требованием проверки линии. Блок 2.1 вырабатывает управляющие воздействия и передает их на первый вход блока 2.2. Блок 2.2 формирует и передает на вход/выход 9 системы контрольный пакет, после чего отправляет блоку 2.1 сообщение о успешной посылке пакета. Блок 2.1 вырабатывает управляющие воздействия для блока 2.2, в результате которых блок 2.2 подает на выход 10 системы сообщение, подтверждающее посылку контрольного пакета, после чего блок 2.2 переходит в состояние приема информации. Контрольный пакет поступает на вход/выход 6 подсистемы 1, который является третьим входом/выходом блока приема-передачи информации (блок 1.2). Блок 1.2 вырабатывает сигнал о поступлении контрольного пакета. Сигнал поступает на второй вход блока 1.1, который вырабатывает управляющие воздействия, поступающие на первый вход блока 1.2. Блок 1.2 формирует ответный пакет, который через второй вход/выход 6 системы поступает на вход/выход 9 системы, а сведения о переданном пакете поступают на первый выход 5 системы. Блок 2.2 принимает контрольный пакет с третьего входа/выхода 9 системы и посылает информацию о принятом контрольном пакете на второй вход блока 2.1, который вырабатывает управляющие воздействия для блока 2.2. На третий выход блока 2.2, являющийся выходом 10 системы, поступает информация о результатах проверки целостности линии: передача возможна, передача нежелательна по какой-либо причине. При необходимости посылки сервером сообщения аналогичным образом формируется контрольный пакет, посылаемый клиенту, который аналогичным образом формирует ответный контрольный пакет. В информационной части пакета содержится информация о возможности приема сообщения или возможном отказе в обслуживании. Достоинствами данного способа обеспечения целостности являются:

1. Простота реализации.

2. Позволяет обнаруживать неисправности линии связи.

3. Позволяет обрабатывать отказы в обслуживании.

Данный способ построения системы обеспечения целостности обладает рядом недостатков:

1. Не контролируется целостность узлов сети с отсутствующей клиентской частью системы обеспечения целостности.

2. Не обеспечивается автоматическая замена сервера обеспечения целостности при нарушении его целостности.

3. Не производится отслеживание корректности работы клиентских и серверных частей.

4. Не отслеживаются попытки подмены клиентской или серверной частей.

5. Не обеспечивается удаленное управление клиентскими частями.

Задача изобретения состоит в повышении защищенности информационных ресурсов корпоративных сетей за счет введения дополнительных способов контроля целостности информационных ресурсов корпоративной сети и повышении эффективности функционирования системы защиты. Реализуемый метод построения сетевого варианта системы обеспечения целостности не имеет указанных выше недостатков.

Предлагаемая система обеспечения целостности информационных ресурсов вычислительной системы состоит из серверных и клиентских частей, причем любая серверная часть содержит блок управления серверной частью и блок приема и передачи информации, любая клиентская часть содержит блок управления клиентской частью и блок приема и передачи информации, в серверной части выход блока управления серверной частью соединен с первым входом блока приема и передачи информации, в клиентской части выход блока управления клиентской частью соединен с первым входом блока приема и передачи информации, при этом второй вход/выход системы соединен с третьим входом/выходом системы, отличающаяся тем, что в состав серверной части добавлены блоки сигнализации, подключения к сетевым ресурсам, удаленного управления, передачи полномочий, обеспечения целостности ресурсов узла, в состав клиентской части добавлены блоки сигнализации и обеспечения целостности ресурсов узла, при этом первый вход системы является первым входом для n серверных частей, второй вход является вторым входом для n серверных частей, третий вход является первым входом для m клиентских частей, четвертый вход является вторым входом для m клиентских частей, первый выход является первым выходом для n серверных частей, второй вход/выход является вторым входом/выходом для n серверных частей, третий вход/выход является первым входом/выходом для m клиентских частей, четвертый выход является вторым выходом для m клиентских частей, первые входы серверных частей являются первыми входами каждого из n блоков управления серверными частями, вторые входы серверных частей являются вторыми входами блоков приема и передачи информации каждой из n серверных частей, причем для каждой из n серверных частей первый выход блока приема и передачи информации и выходы блоков сигнализации, подключения к сетевым ресурсам, удаленного управления, передачи полномочий соединены с первым входом блока обеспечения целостности ресурсов узла, второй выход блока приема и передачи информации соединен с первым выходом серверной части, третий вход/выход соединен со вторым входом/выходом серверной части, выход блока управления серверной частью соединен с первыми входами блоков сигнализации, подключения к сетевым ресурсам, удаленного управления, передачи полномочий и вторым входом блока обеспечения целостности ресурсов узла, первый выход блока обеспечения целостности ресурсов узла соединен со вторым входом блока управления серверной частью, второй выход соединен со вторыми входами блоков сигнализации, подключения к сетевым ресурсам, удаленного управления, передачи полномочий и третьим входом блока приема и передачи информации, третий вход системы является первым входом для блоков управления клиентскими частями m клиентских частей, четвертый вход системы соединен со вторым входом блоков приема и передачи информации каждой из m клиентских частей, при этом для каждой из m клиентских частей первый выход блока приема и передачи информации и выход блока сигнализации соединен с первым входом блока обеспечения целостности ресурсов узла, второй вход/выход блока приема и передачи информации является первым выходом клиентской части, а третий выход является вторым выходом клиентской части, выход блока управления клиентской частью соединен с первым входом блока сигнализации и вторым входом блока обеспечения целостности ресурсов узла, первый выход блока обеспечения целостности ресурсов узла соединен со вторым входом блока управления клиентской частью, а второй выход соединен с третьим входом блока приема и передачи информации и вторым входом блока сигнализации.

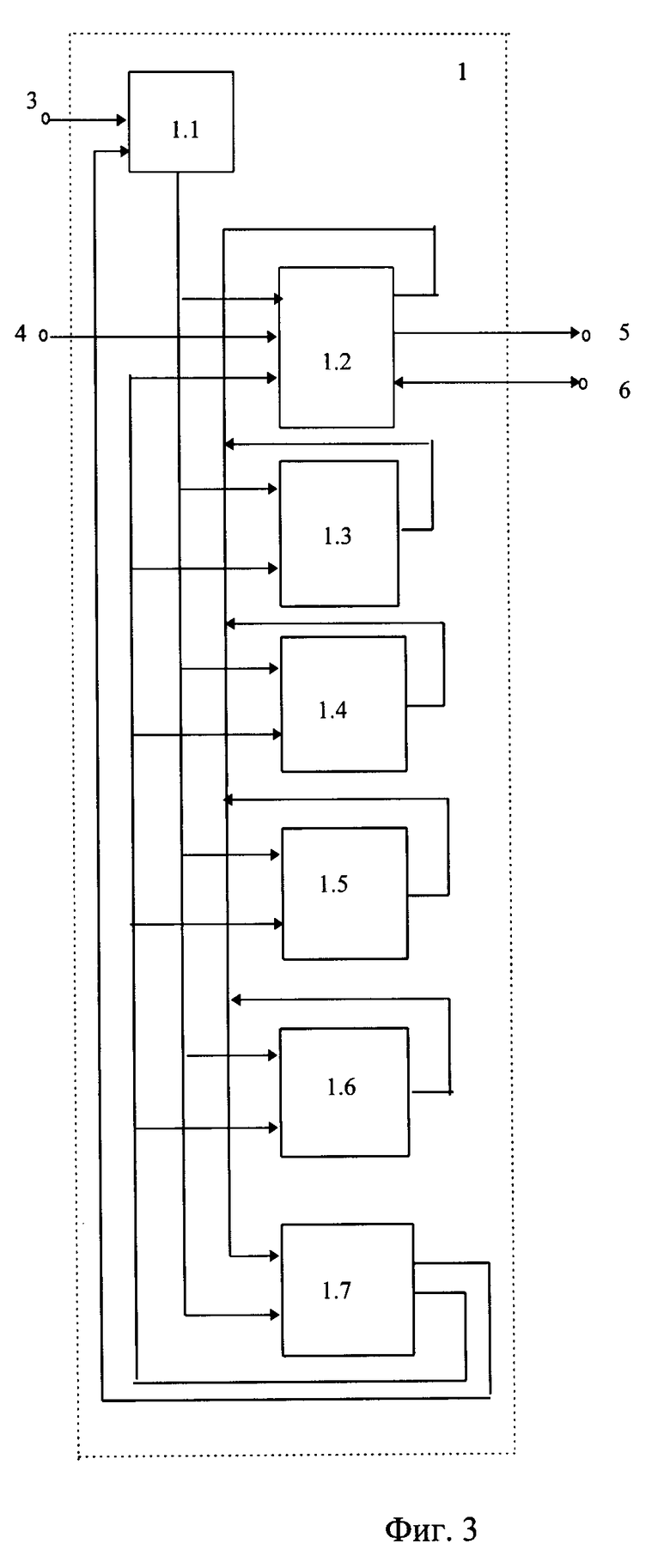

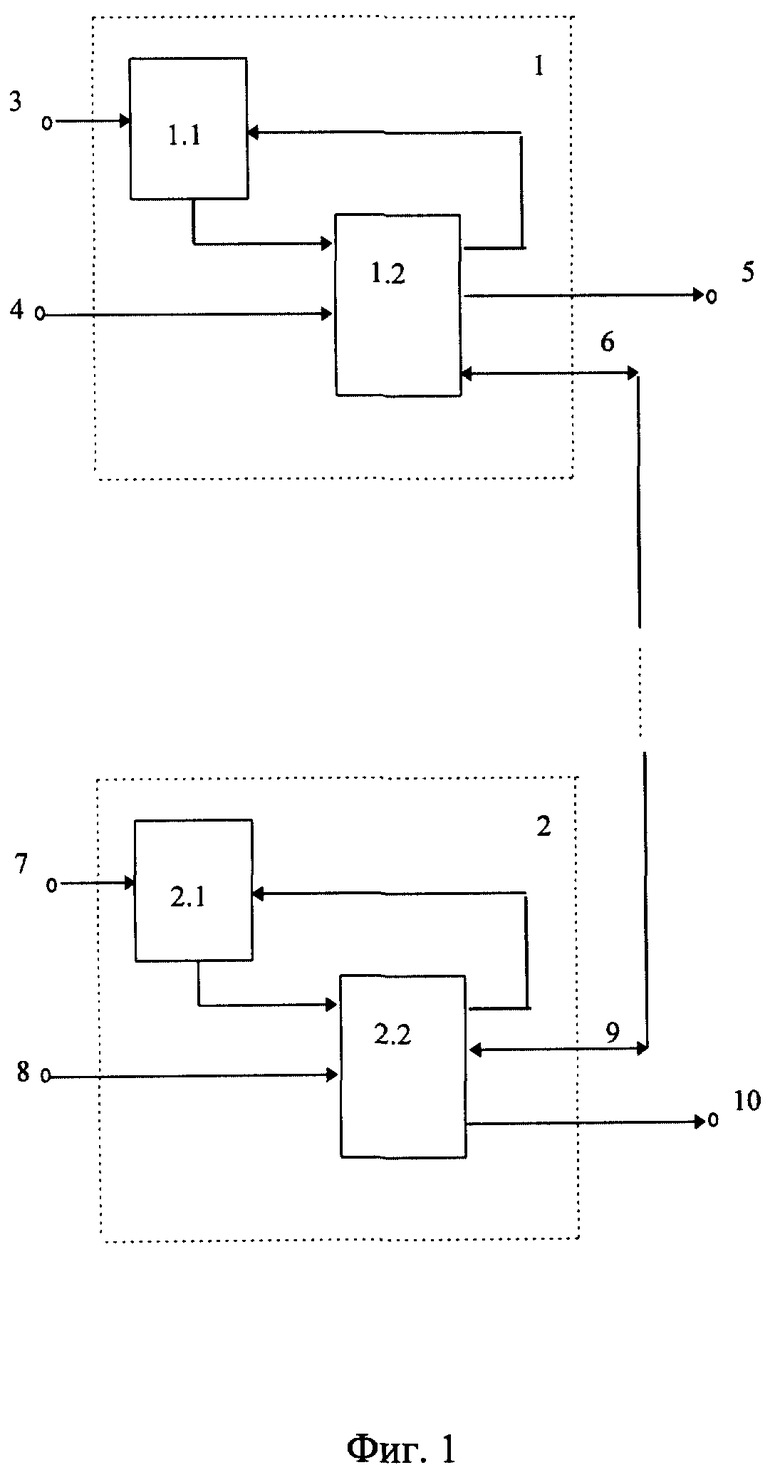

На фиг. 2, 3 и 4 представлена структурная схема системы, реализующей предлагаемый способ обеспечения целостности информации корпоративной сети. На фиг. 2 изображено взаимодействие n подсистем 1 (серверные части) с m подсистем 2 (клиентские части). При этом первый вход 3 системы соединен с первым входом каждой из n подсистем 1, второй вход 4 системы соединен со вторым входом каждой из n подсистем 1, первые выходы каждой из n подсистем 1 объединяются и образуют первый выход 5 системы, вторые входы/выходы каждой из n подсистем 1 объединяются и образуют второй вход/выход 6 системы, соединенный с третьим входом/выходом 9 системы, при этом третий вход/выход 9 системы образован соединением первых входов/выходов m подсистем 2, третий вход 7 системы соединен с первым входом каждой из m подсистем 2, четвертый вход 8 системы соединен со вторым входом каждой из m подсистем 2, вторые выходы каждой из m подсистем 2 соединены и образуют четвертый выход 10 системы. На фиг. 3 изображена подсистема 1. В подсистему 1 добавлены блоки 1.3, 1.4, 1.5, 1.6 и 1.7. При этом первый вход подсистемы 1 является входом 3 системы и первым входом блока 1.1, выход которого соединен с первыми входами блоков 1.2, 1.3, 1.4, 1.5, 1.6 и вторым входом блока 1.7, второй вход блока 1.2 является вторым входом подсистемы 1 и входом 4 системы, второй выход является первым выходом подсистемы 1 и первым выходом 5 системы, третий вход/выход является вторым входом/выходом подсистемы 1 и вторым входом/выходом 6 системы, первый выход блока 1.2 и выходы блоков 1.3, 1.4, 1.5, 1.6 соединены с первым входом блока 1.7, первый выход которого соединен со вторым входом блока 1.1, а второй выход соединен со вторыми входами блоков 1.3, 1.4, 1.5, 1.6 и третьим входом блока 1.2. На фиг.4 изображена подсистема 2. В подсистему 2 добавлены блоки 2.3, 2.4. При этом первый вход подсистемы 2 является входом 7 системы и первым входом блока 2.1, выход которого соединен с первыми входами блоков 2.2, 2.3 и вторым входом блока 2.4, второй вход подсистемы 2 является входом 8 системы и вторым входом блока 2.2, первый выход которого соединен с первым входом блока 2.4, второй выход является первым входом/выходом подсистемы 2 и входом/выходом 9 системы, третий выход является выходом подсистемы 2 и выходом 10 системы, выход блока 2.3 соединен с первым входом блока 2.4, первый выход которого соединен со вторым входом блока 2.1, а второй выход с третьим входом блока 2.2 и вторым входом блока 2.3.

Рассмотрим функционирование системы. Данная система обеспечения целостности обеспечивает возможность функционирования в следующих режимах.

1. Режим обеспечения целостности линии и обслуживания отказов. В данном режиме система обеспечения целостности обеспечивает функционирование в режиме прототипа.

2. Режим отслеживания корректности работы и попыток подмены клиентских частей системы обеспечения целостности. В этом случае на первый вход 3 (вход блоков управления серверными частями) и на третий вход 7 (вход блоков управления клиентскими частями) системы поступает сигнал о переходе системы в данный режим обеспечения целостности (см. фиг. 2). При этом на третьем входе/выходе 9 (первый вход/выход клиентской части) системы с определенной периодичностью появляется сигнал, свидетельствующий о нормальной работе клиентской части. В случае выхода из строя клиентской части системы обеспечения целостности или ее подмены сигнал будет отсутствовать. В случае нарушения целостности подается особый сигнал, служащий для инициализации внеочередной проверки целостности ресурсов. Сигнал поступает на второй вход/выход 6 (второй вход/выход серверной части) системы, после чего обрабатывается серверной частью. Рассмотрим более подробно работу клиентской части в данном режиме (см. фиг. 4). Со входа 7 системы информация о режиме работы клиентской части поступает на первый вход блока управления клиентской частью (блок 2.1), который вырабатывает управляющую информацию для блока приема и передачи информации (блок 2.2), блока сигнализации (блока 2.3), блока обеспечения целостности ресурсов узла (блок 2.4). При этом после каждой проверки целостности, а также через определенные промежутки времени информация о результатах последней проверки со второго выхода блока 2.4 поступает на второй вход блока 2.3. В зависимости от результатов проверки формируется пакет для сервера, несущий информацию о результатах проверки. Пакет поступает на выход блока 2.3, с которого поступает на первый вход блока 2.4. После этого пакет поступает на первый выход блока 2.4, с которого поступает на второй вход блока 2.1. Блок 2.1 передает пакет вместе с управляющей информацией для блока 2.2, с которого пакет поступает на вход/выход 9 системы. Пакет поступает на серверную часть системы обеспечения целостности (см. фиг. 3). После получения пакета со входа/выхода 6 системы информация поступает в блок приема-передачи информации 1.2, с первого выхода которого передается на блок обеспечения целостности ресурсов узла 1.7. В нем пакет дополняется сведениями о текущем состоянии сервера и с первого выхода блока 1.7 поступает на второй вход блока 1.1. В зависимости от полученных результатов блок 1.1 генерирует последовательность команд для различных блоков серверной части: в случае обнаружения нарушения целостности клиентской части или целостности своих ресурсов выдать результаты на выход 5 системы (второй выход блока 1.2). Дальнейшие реакции могут быть заданы администратором системы безопасности.

3. Режим отслеживания корректности работы и попыток подмены серверных частей системы обеспечения целостности. Серверная часть (см. фиг. 3) состоит из блоков: управления серверной частью (блок 1.1), приема и передачи информации (блок 1.2), сигнализации (блок 1.3), подключения к сетевым ресурсам (блок 1.4), удаленного управления (блок 1.5), обеспечения передачи полномочий (блок 1.6), обеспечения целостности ресурсов узла (блок 1.7). При этом режиме серверная часть при помощи блока 1.3 генерирует сигнал о своем состоянии и рассылает его прочим серверным частям способом, аналогичным вышеописанному. В случае получения сигнала о нарушении целостности главного сервера, следующая по приоритету серверная часть присваивает себе функции вышедшего из строя сервера. Для этого информация со входа/выхода 6 системы передается блоку 1.2, с которого через первый выход блока 1.2 поступает на первый вход блока 1.7. В блоке 1.7 сообщение дополняется информацией о последних результатах проверки целостности и через первый выход блока 1.7 поступает на второй вход блока 1.1. В случае информации о нарушении целостности сервера с более низким приоритетом и отсутствии нарушений целостности своих ресурсов блок 1.1 вырабатывает управляющую информацию для блока передачи полномочий 1.6, поступающую на первый вход блока 1.6. С выхода блока 1.6 информация о необходимости подключения сетевых баз данных поступает на первый вход блока 1.7, который осуществляет подключение сетевых баз данных целостности ресурсов. Далее информация о успешной передаче полномочий с первого выхода блока 1.7 поступает на второй вход блока 1.1. Блок 1.1 генерирует управляющие воздействия, которые поступают на первый вход блока 1.2. Блок 1.2 выдает на выход 5 системы и на вход/выход 6 системы информацию о успешной передаче полномочий. После получения данной информации клиентские и прочие серверные части системы обеспечения целостности ориентируются на данный сервер вместо вышедшего из строя. В случае наличия информации о нарушении целостности сервера с более низким приоритетом и наличии нарушений целостности своих ресурсов блок 1.1 вырабатывает управляющую информацию о передаче полномочий, как вышедшего из строя, так и своих, серверу с более высоким приоритетом. С выхода блока 1.1 данная информация поступает на первый вход блока 1.2, после чего блок 1.2 выдает на выход 5 системы и на вход/выход 6 системы информацию о необходимости передачи полномочий. В случае выхода из строя сервера с наиболее высоким приоритетом полномочия аналогичным образом передаются серверу с более низким приоритетом. 4. Режим удаленной настройки клиентских частей. Предназначен для централизованного управления клиентскими частями с сервера безопасности. Осуществление данного режима производится с помощью подключения блока удаленного управления 1.5 серверной части. На вход 3 (первый вход серверной части) подается информация о необходимости удаленного управления клиентскими частями. Информация попадает на первый вход блока 1.1 (блок управления серверной частью). Блок 1.1 вырабатывает управляющие воздействия, которые с выхода блока 1.1 поступают на первый вход блока 1.5 (блок удаленного управления). Блок 1.5 вырабатывает управляющую информацию для клиентских частей, которая с выхода блока 1.5 поступает на первый вход блока 1.7 (блок обеспечения целостности ресурсов узла). С первого выхода блока 1.7 на второй вход блока 1.1 поступает информация о необходимости передачи информации для клиентских частей. Блок 1.1 вырабатывает управляющую информацию, которая с выхода блока 1.1 поступает на второй вход блока 1.7. Со второго выхода блока 1.7 информация для клиентских частей передается на третий вход блока 1.2 (блока приема и передачи информации). Блок 1.2 передает полученную информацию на второй вход/выход 6 системы, с которого она поступает на третий вход/выход 9 системы (первый вход/выход для клиентских частей). В случае, если информация не предназначена для клиентской части, она игнорируется. Для реализации данного условия необходимо наличие в системе стандартных сетевых сервисов, обеспечивающих прием пакетов по сетевым адресам. Со входа/выхода 9 системы информация поступает в блок 2.2 клиентской части (блок приема и передачи клиентской информации части). Через первый выход блока 2.2 информация поступает на первый вход блока 2.4 (блок обеспечения целостности ресурсов узла), в котором осуществляет перенастройку в соответствии с поступившими инструкциями. С первого выхода блока 2.4 информация о результатах перенастройки и переданные инструкции для бока управления поступают на второй вход блока 2.1 (блок управления клиентской частью). В соответствии с поступившими инструкциями в блоке 2.1 производится перенастройка. Далее на выход блока 2.1 поступает информация о результатах перенастройки, передающаяся на первый вход блока 2.2, с которого аналогичным вышеописанному образом передается на серверную часть. В серверной части блок 1.2 передает поступившую информацию на выход 5 системы (второй выход блока 1, 2). Информация с выхода 5 может быть использована другими частями системы защиты или администратором безопасности. При этом режиме система обеспечения целостности передает не отдельные команды, а пакеты команд, что позволяет быстро и эффективно настраивать клиентские части.

5. Режим контроля целостности узлов сети, не содержащих клиентских частей. При этом режиме к серверу обеспечения целостности подключается тот узел, на котором не установлена или вышла из строя клиентская часть системы обеспечения целостности. При этом подключаемый информационный ресурс воспринимается серверной частью обеспечения целостности как собственный. При нарушении целостности в подключенном ресурсе система распознавания, входящая в блок подключения к сетевым ресурсам (блок 1.4) указывает системе на то, что целостность нарушена не на сервере обеспечения целостности, а на подключенном узле. Подключение происходит следующим образом. На вход 3 системы подается требование на подключение внешнего информационного ресурса, попадающее в блок 1.1. Блок 1.1 создает управляющие воздействия, которые через выход блока 1.1 поступают на первый вход блока 1.4. Блок 1.4 осуществляет выработку инструкций, необходимых для подключения внешнего узла, осуществляет данное подключение путем использования стандартных сетевых сервисов, применяемых в корпоративных сетях (например при помощи NFS). Сведения о факте подключения через выход блока 1.4 передаются на первый вход блока 1.7, который осуществляет проверку целостности подключенного ресурса.

6. Режим автономного контроля целостности ресурсов.

При требовании обеспечить автономный контроль целостности ресурсов, поступившем на первый вход 3 системы (первый вход одной из серверных частей) или третий вход 7 системы (первый вход одной из клиентских частей), блок управления (блок 1.1 или 2.1 соответственно) осуществляет выработку управляющих воздействий для блоков 1.7 или 2.4 соответственно, которые осуществляют контроль целостности ресурсов узла. Результаты проверки целостности могут быть переданы на один из серверов обеспечения целостности способом, аналогичным вышеописанному.

7. Комбинированный режим. Состоит из какой-либо последовательности взаимодействия вышеуказанных режимов. При этом взаимодействие режимов и их последовательность задаются администратором безопасности.

Как клиентская (подсистема 1) и серверная (подсистема 2) части, так и отдельные блоки могут быть реализованы в виде программных, программно-аппаратных или аппаратных модулей.

Данный способ обладает следующими достоинствами.

1. Контролируется целостность узлов сети с отсутствующей клиентской частью системы обеспечения целостности.

2. Обеспечивается автоматическая замена сервера обеспечения целостности при нарушении его целостности.

3. Производится отслеживание корректности работы клиентских и серверных частей.

4. Отслеживаются попытки подмены клиентской или серверной частей.

5. Обеспечивается удаленное управление клиентскими частями.

Изобретение относится к вычислительной технике, а именно к сетям связи, реализуемым на компьютерах любых типов, и может быть использовано для защиты информационных ресурсов корпоративных сетей связи. Техническим результатом является возможность контроля целостности узлов сети с отсутствующей клиентской частью системы обеспечения целостности, обеспечение автоматической замены сервера обеспечения целостности при нарушении его целостности, возможность отслеживания попытки подмены клиентской или серверной частей. Система состоит из серверных и клиентских частей, причем каждая серверная часть содержит блок управления серверной частью, блок приема и передачи информации, блоки сигнализации, подключения к сетевым ресурсам, удаленного управления, передачи полномочий, обеспечения целостности ресурсов узла, а каждая из клиентских частей содержит блок управления клиентской частью, блок приема и передачи информации, блоки сигнализации и обеспечения целостности ресурсов узла. 4 ил.

Система обеспечения целостности информационных ресурсов вычислительной системы, состоящая из серверных и клиентских частей, причем любая серверная часть содержит блок управления серверной частью и блок приема и передачи информации, любая клиентская часть содержит блок управления клиентской частью и блок приема и передачи информации, в серверной части выход блока управления серверной частью соединен с первым входом блока приема и передачи информации, в клиентской части выход блока управления клиентской частью соединен с первым входом блока приема и передачи информации, при этом второй вход/выход системы соединен с третьим входом/выходом системы, отличающаяся тем, что в состав серверной части добавлены блоки сигнализации, подключения к сетевым ресурсам, удаленного управления, передачи полномочий, обеспечения целостности ресурсов узла, в состав клиентской части добавлены блоки сигнализации и обеспечения целостности ресурсов узла, при этом первый вход системы является первым входом для n серверных частей, второй вход является вторым входом для n серверных частей, третий вход является первым входом для m клиентских частей, четвертый вход является вторым входом для m клиентских частей, первый выход является первым выходом для n серверных частей, второй вход/выход является вторым входом/выходом для n серверных частей, третий вход/выход является первым входом/выходом для m клиентских частей, четвертый выход является вторым выходом для m клиентских частей, первые входы серверных частей являются первыми входами каждого из n блоков управления серверными частями, вторые входы серверных частей являются вторыми входами блоков приема и передачи информации каждой из n серверных частей, причем для каждой из n серверных частей первый выход блока приема и передачи информации и выходы блоков сигнализации, подключения к сетевым ресурсам, удаленного управления, передачи полномочий соединены с первым входом блока обеспечения целостности ресурсов узла, второй выход блока приема и передачи информации соединен с первым выходом серверной части, третий вход/выход соединен со вторым входом/выходом серверной части, выход блока управления серверной частью соединен с первыми входами блоков сигнализации, подключения к сетевым ресурсам, удаленного управления, передачи полномочий и вторым входом блока обеспечения целостности ресурсов узла, первый выход блока обеспечения целостности ресурсов узла соединен со вторым входом блока управления серверной частью, второй выход соединен со вторыми входами блоков сигнализации, подключения к сетевым ресурсам, удаленного управления, передачи полномочий и третьим входом блока приема и передачи информации, третий вход системы является первым входом для блоков управления клиентскими частями m клиентских частей, четвертый вход системы соединен со вторым входом блоков приема и передачи информации каждой из m клиентских частей, при этом для каждой из m клиентских частей первый выход блока приема и передачи информации и выход блока сигнализации соединен с первым входом блока обеспечения целостности ресурсов узла, второй вход/выход блока приема и передачи информации является первым выходом клиентской части, а третий выход является вторым выходом клиентской части, выход блока управления клиентской частью соединен с первым входом блока сигнализации и вторым входом обеспечения целостности ресурсов узла, первый выход блока обеспечения целостности ресурсов узла соединен со вторым входом блока управления клиентской частью, а второй выход соединен с третьим входом блока приема и передачи информации и вторым входом блока сигнализации.

| ФИГУРНОВ В.Э | |||

| IBM PC для пользователя | |||

| Краткий курс | |||

| - М.: ИНФРА-М, с.39, 40, 63-65, рис.2.5 | |||

| Устройство автоматического регулирования толщины полосы на прокатном стане | 1974 |

|

SU529864A1 |

| US 5491800 A, 13.02.1996 | |||

| СПЛАВ ДЛЯ РАСКИСЛЕНИЯ СТАЛИ | 0 |

|

SU388050A1 |

| ОТКАЗОУСТОЙЧИВАЯ ВЫЧИСЛИТЕЛЬНАЯ СИСТЕМА И СПОСОБ ЕЕ ФОРМИРОВАНИЯ | 1991 |

|

RU2108621C1 |

| MICROSOFT INTERNET SERVER | |||

| Учебный курс | |||

| - М.: Издательский отдел "Русская редакция" ТОО "CHANNEL TRADING LTD", 1997, с.26-31, 159, 256, рис.10.4, 16.1 | |||

| ЧЕГОЛИН П.М | |||

| Автоматизация спектрального и корреляционного анализа | |||

| - М.: Энергия, 1969, с.140-160. | |||

Авторы

Даты

2000-05-20—Публикация

1998-11-16—Подача