Изобретение относится к вычислительной технике, а именно к информационным вычислительным системам и сетям, и может быть использовано для реализации принципов распределенной защиты ресурсов вычислительных систем и сетей.

На практике существуют два подхода к реализации системы защиты - централизованная и распределенная. Первую отличает перенесение всех основных механизмов защиты (прежде всего механизмов разграничения прав доступа, в том числе и мандатного управления доступом) на информационный сервер, вторую - на рабочую станцию. Безусловно, реализация принципов распределенной защиты более оправдано с точки зрения производительности системы (как правило, число рабочих станций в системе в десятки и сотни раз превосходит число серверов). При распределенной защите имеем возможность параллельной обработки запросов на доступ средствами защиты рабочих станций, при централизованной - последовательной (т.е. производительность распределенной защиты, соответственно в десятки и сотни раз выше, чем централизованной). При большом числе рабочих станций (сотни) централизованная система защиты теряет всякий смысл, т. к. начинает работать на себя с точки зрения потребления производительности системы, что приводит к необходимости отключения основных механизмов защиты в системе.

В общем случае, возможны различные политики построения системы защиты, но наиболее целесообразна реализация принципа распределенно-централизованной защиты (двухуровневой), когда все механизмы, требующие больших затрат производительности системы, прежде всего это механизмы "тонкого" управления доступом - доступом к файлу, к сетевой службе и т.д., должны быть реализованы на рабочей станции, а механизмы "грубого" управления доступом, в частности доступом к серверу с рабочей станции или пользователя, должны быть реализованы на сервере. Причем при обнаружении нештатной ситуации на рабочей станции, доступ с нее на все сервера должен быть заблокирован средствами разграничения прав доступа уже собственно сервера.

Очевидно, что принцип распределенной защиты, предполагающий установку агента системы защиты на защищаемые сервера и рабочие станции, менеджера на выделенном сервере безопасности, может быть реализован лишь при предоставлении гарантий присутствия агента в системе защиты, прежде всего агента, реализующего "тонкое" управление доступом на рабочей станции, т.е. который практически берет на себя всю ответственность за обеспечение санкционированного доступа к информационным ресурсам. Проблема состоит в том, что для ряда платформ (например, операционная система Windows 95/98), программа агента может быть весьма легко удалена на рабочей станции, например, достаточно перезагрузиться с дискеты. Возможны альтернативные пути обеспечения защиты против этого - аппаратурным способом, реализуемым в системе Dallas Lock и системно-алгоритмическим способом, реализуемым в системе Secret Net.

Известная распределенная программно-аппаратная система защиты информации вычислительных систем и сетей Dallas Lock (см. Меньшиков В.В. Защита информации в компьютерных сетях. - М.: Электроинформ, 1997). Данную систему отличает то, что на рабочих станциях, кроме программной, устанавливается система аппаратной защиты - плата, блокирующая информационную шину до аутентификации пользователя с применением так называемой "таблетки" - аппаратного носителя идентификатора и пароля пользователя. Данной системе присущи два недостатка, во-первых, после удаления платы из слота компьютера (что не так сложно осуществить в распределенной системе при значительном удалении администратора безопасности) появляется возможность перезагрузки компьютера с дискеты с последующей атакой на сервер (заметим, что при распределенной системе защиты защита собственно сервера ослаблена), во-вторых, подобному подходу присущи большие затраты. Если при централизованной системе защиты существенно снижается производительность системы, то здесь катастрофически возрастает стоимость системы защиты (заметим, что в отличие от программы, стоимость платы практически фиксирована, сегодня на рынке составляет около 100 $), т. к. платы устанавливаются на все рабочие станции. Т.о. данный подход характеризуется большими затратами на реализацию распределенной системы защиты.

Наиболее близкой по технической сущности к заявляемой (прототипом) является распределенная система защиты вычислительных систем и сетей Secret Net (см. "Система разграничения доступа Secret Net. Руководство пользователя, 1996"). Она представляет собою программный комплекс, устанавливаемый на компьютеры, объединенные в вычислительную сеть и реализует альтернативный подход к построению распределенной системы защиты - системно-алгоритмическим способом. Система решает задачу распределенной защиты информационных ресурсов вычислительных систем и сетей.

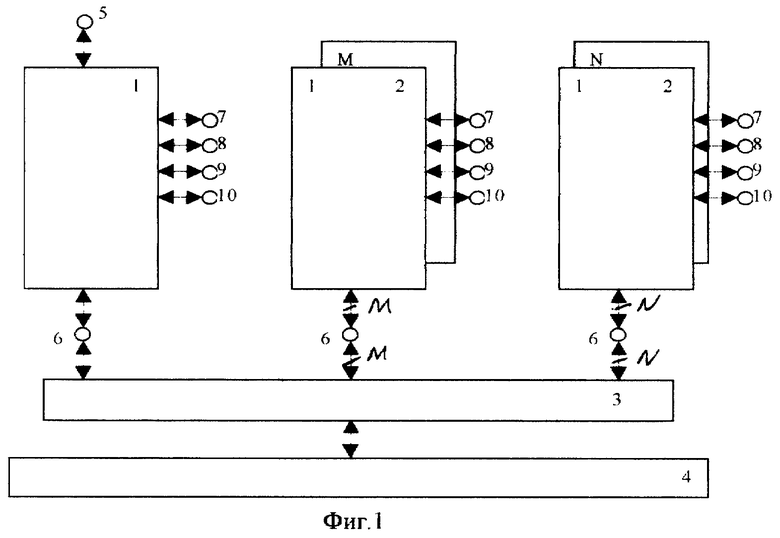

Распределенная система защиты вычислительных систем и сетей представлена на фиг. 1. Распределенная система защиты вычислительных систем и сетей включает систему-менджер защиты информации, устанавливаемую на выделенный сервер безопасности, 1; М систем-агентов защиты информации, устанавливаемых на рабочие станции, 2; N систем-агентов защиты информации, устанавливаемых на информационные серверы, 2 (системы-агенты рабочих станций и информационных серверов в общем случае идентичны, могут отличаться лишь настройкой параметров - содержимым баз данных безопасности, в зависимости от реализуемой политики информационной безопасности), блок открытого интерфейса сетевого взаимодействия низкого уровня 3 (реализует распределенное взаимодействие по протоколу низкого уровня, например, TCP/IP), связной ресурс 4.

Причем система менеджер защиты информации, устанавливаемая на выделенный сервер безопасности 1, содержит вход/выход администрирования 5 распределенной системы защиты, система менеджер защиты информации, устанавливаемая на выделенный сервер безопасности 1, М систем-агентов защиты информации, устанавливаемых на рабочие станции, 2; N систем-агентов защиты информации, устанавливаемых на информационные серверы, 2 содержат - вход/выход подключения распределенной системы защиты 6 к связному ресурсу, вход/выход разграничения и контроля прав доступа 7, вход/выход идентификации и аутентификации пользователя 8, вход/выход контроля целостности программ и данных 9, вход/выход криптографической защиты 10.

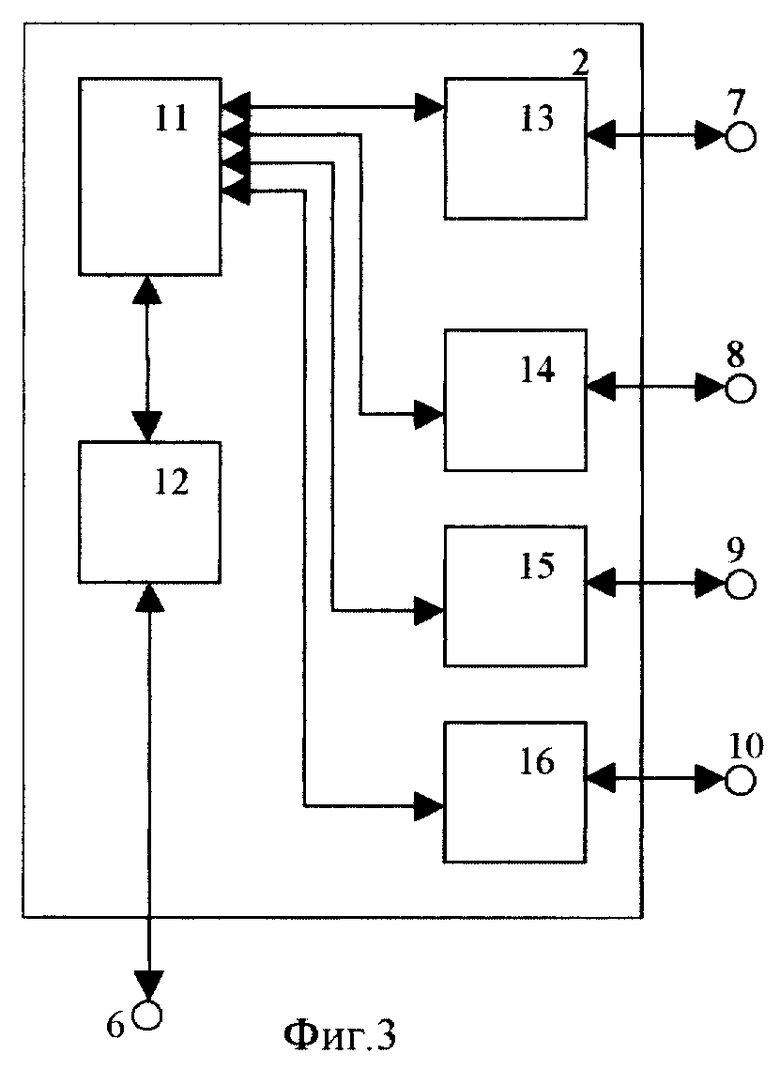

Причем система менеджер защиты информации, устанавливаемая на выделенный сервер безопасности 1, М систем-агентов защиты информации, устанавливаемых на рабочие станции, 2; N систем-агентов защиты информации, устанавливаемых на информационные серверы, 2 соединены входом/выходом подключения распределенной системы защиты 6 с связному ресурсу с соответствующими первыми входами/выходами блока открытого интерфейса сетевого взаимодействия низкого уровня 3, второй вход/выход которого соединен со связным ресурсом 4, кроме того, система-менеджер защиты информации, устанавливаемая на выделенный сервер безопасности 1, представленная на фиг. 2, система-агент защиты информации, устанавливаемая на рабочие станции, 2 и система-агент защиты информации, устанавливаемая на информационные серверы, 2 (они идентичны), представленные на фиг. 3, содержат - блок администрирования системы защиты 11, блок закрытого интерфейса сетевого взаимодействия высокого уровня 12, блок разграничения и контроля прав доступа 13, блок идентификации и аутентификации 14, блок контроля целостности программ и данных 15, блок криптографической защиты 16.

Причем первый вход/выход блока администрирования системы защиты 11 соединен с первым входом/выходом блока разграничения и контроля прав доступа 13, второй вход выход - с первым входом/выходом блока идентификации и аутентификации 14, третий вход/выход - с первым входом/выходом блока контроля целостности программ и данных 15, четвертый вход/выход - с первым входом/выходом блока криптографической защиты 16, пятый вход/выход - с первым входом/выходом блока закрытого интерфейса сетевого взаимодействия высокого уровня 12, второй вход/выход блока разграничения и контроля прав доступа 13 соединен с входом/выходом разграничения и контроля прав доступа 7, второй вход/выход блока идентификации и аутентификации 14 - с входом/выходом идентификации и аутентификации пользователя 8, второй вход/выход блока контроля целостности программ и данных 15 - с входом/выходом контроля целостности программ и данных 9, второй вход/выход блока криптографической защиты 16 - с входом/выходом криптографической защиты 10, второй вход/выход блока закрытого интерфейса сетевого взаимодействия высокого уровня 12 - с входом/выходом подключения системы защиты 6 к связному ресурсу, и, кроме того, в системе-менеджере, устанавливаемой на выделенном сервере безопасности 1 (фиг. 2) шестой вход/выход блока администрирования системы защиты 11 соединен с входом/выходом администрирования 5 распределенной системы защиты.

Реализация принципов распределенной защиты осуществляется следующим образом. Со входа 5 администратор безопасности в соответствии с реализуемой политикой безопасности настраивает параметры блоков 13,14,15,16, реализующих известные механизмы защиты информации, собственно системы-менеджера защиты информации, устанавливаемой на выделенный сервер безопасности 1, а через блоки 12,3, посредством связного ресурса 4 настраивает параметры блоков 13,14,15,16 всех М систем-агентов защиты информации, устанавливаемых на рабочие станции, 2; и всех N систем-агентов защиты информации, устанавливаемых на информационные серверы, 2.

Со входов 7,8,9,10 системы защиты 1 и 2 реализуются принципы локальной защиты сервера безопасности, рабочих станций и информационных серверов. Адаптивно к обнаруженным попыткам несанкционированного доступа к информации на отдельных рабочих станциях и информационных серверах администратор безопасности со входа 5 системы-менеджера защиты информации, устанавливаемой на выделенный сервер безопасности 1, имеет возможность осуществить перенастройку параметров отдельных блоков (13,14,15,16) отдельных систем защиты 2, чем достигается противодействие угрозам (причем изменяющимся во времени) информационной безопасности вычислительной системе или сети.

Недостатком системы является неэффективный контроль активности рабочих станций и информационных серверов, что не позволяет реализовать эффективную распределенную систему защиты в принципе. Это объясняется тем, что администратор безопасности средствами взаимодействия компонентами системы защиты агент- менеджер может различать лишь два состояния агента - активен и пассивен. Состояние "активен" подразумевает ответ агента системы защиты на запрос менеджера (фиксируется штатный режим функционирования системы) - запрос осуществляется к любому из блоков 13,14,15,16 со входа 5 системы-менеджера защиты информации, устанавливаемой на выделенный сервер безопасности 1, состояние "пассивен" - это соответственно отсутствие ответа агента на запрос менеджера. Однако состояние "пассивен" может включать в себя следующие состояния контролируемого объекта (рабочей станции, либо менеджера, на которых устанавливается агент системы защиты): на компьютере выключено питание, компьютер физически отключен от сети (например, отсутствует сетевая плата, не подключен сетевой табель и т. д.), удален агент системы защиты. Действительно, при удалении системы - агента 2 с рабочей станции, например, вследствие перезагрузки операционной системы (ОС) с дискеты, будет удален и блок 12 системы защиты этой рабочей станции.

Следовательно, блок 12 системы-менеджера защиты информации, устанавливаемой на выделенный сервер безопасности 1, не сможет взаимодействовать (уточним, что протокол сетевого взаимодействия верхнего уровня здесь закрытый) с рабочей станцией, на которой удалена система- агент (блок 12). Естественно, критичным с точки зрения безопасности системы является лишь состояние "удален агент системы защиты", однако однозначно данное состояние средствами системы защиты идентифицировать рассматриваемой системой не представляется возможным. Это обусловливает невозможность реализации в системе эффективной политики распределенной системы защиты.

Действительно, распределенная система предполагает, что все "тонкие", требующие больших затрат производительности системы, механизмы защиты устанавливаются на рабочих станциях (например, подсистемы разграничения прав доступа к файлам, командам и т.д., мандатное управление доступом и т.д.), на информационном же сервере устанавливаются лишь "грубые" правила разграничения доступа, например, разрешение доступа к серверу с рабочей станции в принципе, либо доступ к серверу конкретного пользователя (не к файлу, не к службе, не по типу команды и т.д., что требует больших накладных расходов на анализ соответствующих баз данных управления доступом к ресурсам на сервере). Для рассматриваемой в качестве прототипа системы имеем, что критичным состоянием системы является любое отключение (например, из сети) компьютера, требующее незамедлительной корректировки базы данных всех серверов, в части запрета доступа к ним с этого компьютера, что не позволяет строить эффективной системы распределенной системы защиты в принципе.

Целью изобретения является повышение эффективности функционирования распределенной системы защиты (на практике, возможность реализации распределенной системы защиты в принципе), за счет реализации возможности идентифицирования сервером безопасности трех состояний объекта защиты (рабочей станции или информационного сервера, где установлен агент распределенной системы защиты): "штатный режим функционирования", "агент системы защиты удален на защищаемом объекте-режим фиксирования несанкционированного доступа", "защищаемый объект физически отключен из сети", что позволяет обеспечить эффективную политику распределенной системы защиты в сети, при которой базы данных разграничения прав доступа на информационных серверах, во-первых, могут быть "грубыми" (на уровне доступа рабочих станций и пользователей, все "тонкие" правила, требующие больших затрат времени на анализ, могут быть перенесены на уровень рабочих станций), во-вторых, они должны корректироваться лишь в аварийных случаях, когда в сети зафиксирована попытка "уничтожения" агента распределенной системы защиты на рабочей станции.

Достигается это тем, что в распределенную систему защиты вычислительных систем и сетей, включающую систему-менджер защиты информации, устанавливаемую на выделенный сервер безопасности; М систем-агентов защиты информации, устанавливаемых на рабочие станции; N систем-агентов защиты информации, устанавливаемых на информационные серверы, (системы-агенты рабочих станций и информационных серверов в общем случае идентичны, могут отличаться лишь настройкой параметров - содержимым баз данных безопасности, в зависимости от реализуемой политики информационной безопасности), блок открытого интерфейса сетевого взаимодействия низкого уровня, связной ресурс, причем система-менеджер защиты информации, устанавливаемая на выделенный сервер безопасности, содержит вход/выход администрирования распределенной системы защиты, система менеджер защиты информации, устанавливаемая на выделенный сервер безопасности, М систем-агентов защиты информации, устанавливаемых на рабочие станции; N систем-агентов защиты информации, устанавливаемых на информационные серверы, содержат - вход/выход подключения распределенной системы защиты к связному ресурсу, вход/выход разграничения и контроля прав доступа, вход/выход идентификации и аутентификации пользователя, вход/выход контроля целостности программ и данных, вход/выход криптографической защиты.

Причем система менеджер защиты информации, устанавливаемая на выделенный сервер безопасности, М систем-агентов защиты информации, устанавливаемых на рабочие станции; N систем-агентов защиты информации, устанавливаемых на информационные серверы, соединены входом/выходом подключения распределенной системы защиты к связному ресурсу к первому входу/выходу блока открытого интерфейса сетевого взаимодействия низкого уровня, второй вход/выход которого соединен со связным ресурсом, система-менеджер защиты информации, устанавливаемая на выделенный сервер безопасности, система-агент защиты информации, устанавливаемая на рабочие станции и система-агент защиты информации, устанавливаемая на информационные серверы, (они идентичны), содержат - блок администрирования системы защиты, блок закрытого интерфейса сетевого взаимодействия высокого уровня, блок разграничения и контроля прав доступа, блок идентификации и аутентификации, блок контроля целостности программ и данных, блок криптографической защиты.

Причем первый вход/выход блока администрирования системы защиты соединен с первым входом/выходом блока разграничения и контроля прав доступа, второй вход выход - с первым входом/выходом блока идентификации и аутентификации, третий вход/выход - с первым входом/выходом блока контроля целостности программ и данных, четвертый вход/выход - с первым входом/выходом блока криптографической защиты, пятый вход/выход - с первым входом/выходом блока закрытого интерфейса сетевого взаимодействия высокого уровня, второй вход/выход блока разграничения и контроля прав доступа соединен с входом/выходом разграничения и контроля прав доступа, второй вход/выход блока идентификации и аутентификации - с входом/выходом идентификации и аутентификации пользователя, второй вход/выход блока контроля целостности программ и данных - с входом/выходом контроля целостности программ и данных, второй вход/выход блока криптографической защиты - с входом/выходом криптографической защиты, второй вход/выход блока закрытого интерфейса сетевого взаимодействия высокого уровня - с входом/выходом подключения системы защиты к связному ресурсу.

Кроме того, в выделенном сервере безопасности шестой вход/выход блока администрирования системы защиты соединен с входом/выходом администрирования распределенной системы защиты, дополнительно введены блок открытого интерфейса сетевого взаимодействия высокого уровня, соответствующие первые входы/выходы которого соединены с соответствующими третьими входами/выходами блока открытого интерфейса сетевого взаимодействия низкого уровня, вход/выход анализа активности рабочих станций и информационных серверов системы-менджера защиты информации, устанавливаемой на выделенный сервер безопасности соединен со вторым входом/выходом блока открытого интерфейса сетевого взаимодействия высокого уровня, кроме того, в систему-менджер защиты информации, устанавливаемую на выделенный сервер безопасности введен блок анализа активности рабочих станций и информационных серверов, первый вход/выход которого соединен с третьим входом/выходом блока закрытого интерфейса сетевого взаимодействия высокого уровня, второй вход/выход - с седьмым входом/выходом блока администрирования системы защиты, третий вход/выход - с входом/выходом анализа активности рабочих станций и информационных серверов.

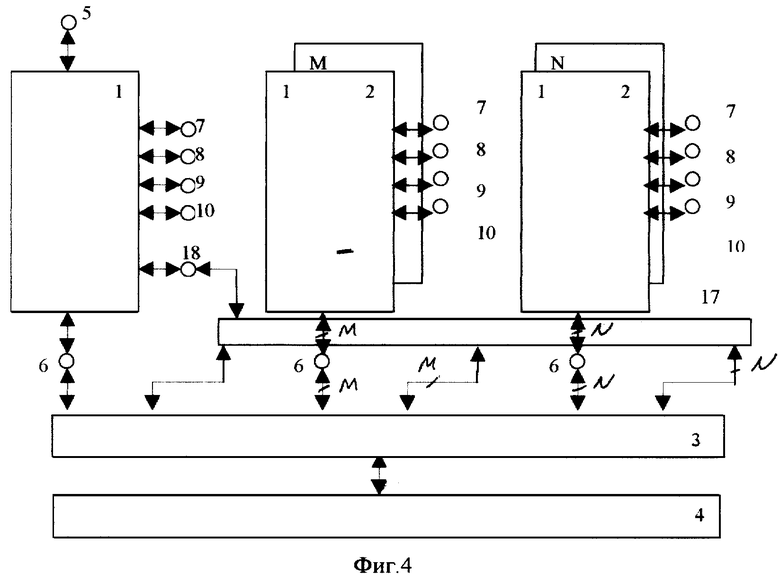

Распределенная система защиты вычислительных систем и сетей представлена на фиг. 4. Распределенная система защиты вычислительных систем и сетей включает систему-менджер защиты информации, устанавливаемую на выделенный сервер безопасности, 1; М систем-агентов защиты информации, устанавливаемых на рабочие станции, 2; N систем-агентов защиты информации, устанавливаемых на информационные серверы, 2 (системы-агенты рабочих станций и информационных серверов в общем случае идентичны, могут отличаться лишь настройкой параметров - содержимым баз данных безопасности, в зависимости от реализуемой политики информационной безопасности), блок открытого интерфейса сетевого взаимодействия низкого уровня 3, блок открытого интерфейса сетевого взаимодействия высокого уровня 17, связной ресурс 4.

Причем система менеджер защиты информации, устанавливаемая на выделенный сервер безопасности 1, содержит вход/выход администрирования 5 распределенной системы защиты, вход/выход анализа активности рабочих станций и информационных серверов 18, система менеджер защиты информации, устанавливаемая на выделенный сервер безопасности 1, М систем-агентов защиты информации, устанавливаемых на рабочие станции, 2; N систем-агентов защиты информации, устанавливаемых на информационные серверы, 2 содержат - вход/выход подключения распределенной системы защиты 6 к связному ресурсу, вход/выход разграничения и контроля прав доступа 7, вход/выход идентификации и аутентификации пользователя 8, вход/выход контроля целостности программ и данных 9, вход/выход криптографической защиты 10.

Причем система менеджер защиты информации, устанавливаемая на выделенный сервер безопасности 1, М систем-агентов защиты информации, устанавливаемых на рабочие станции, 2; N систем-агентов защиты информации, устанавливаемых на информационные серверы, 2 соединены входом/выходом подключения распределенной системы защиты 6 к связному ресурсу к соответствующим первым входам/выходам блока открытого интерфейса сетевого взаимодействия низкого уровня 3, второй вход/выход которого соединен со связным ресурсом 4, соответствующие третьи входы/выходы - с соответствующими первыми входами/выходами блока открытого интерфейса сетевого взаимодействия высокого уровня 17, вход/выход анализа активности рабочих станций и информационных серверов 18 системы-менеджера защиты информации, устанавливаемой на выделенный сервер безопасности 1 соединен со вторым входом-выходом блока открытого интерфейса сетевого взаимодействия высокого уровня 17, система-менеджер защиты информации, устанавливаемая на выделенный сервер безопасности 1, представленная на фиг. 5, система-агент защиты информации, устанавливаемая на рабочие станции, 2 и система-агент защиты информации, устанавливаемая на информационные серверы, 2 (они идентичны), представленные на фиг. 3, содержат - блок администрирования системы защиты 11, блок закрытого интерфейса сетевого взаимодействия высокого уровня 12, блок разграничения и контроля прав доступа 13, блок идентификации и аутентификации 14, блок контроля целостности программ и данных 15, блок криптографической защиты 16.

Причем первый вход/выход блока администрирования системы защиты 11 соединен с первым входом/выходом блока разграничения и контроля прав доступа 13, второй вход выход - с первым входом/выходом блока идентификации и аутентификации, третий вход/выход - с первым входом/выходом блока контроля целостности программ и данных, четвертый вход/выход - с первым входом/выходом блока криптографической защиты 16, пятый вход/выход - с первым входом/выходом блока закрытого интерфейса сетевого взаимодействия высокого уровня 12, второй вход/выход блока разграничения и контроля прав доступа 13 соединен с входом/выходом разграничения и контроля прав доступа 7, второй вход/выход блока идентификации и аутентификации 14 - с входом/выходом идентификации и аутентификации пользователя 8, второй вход/выход блока контроля целостности программ и данных 15 - с входом/выходом контроля целостности программ и данных 9, второй вход/выход блока криптографической защиты 16 - с входом/выходом криптографической защиты 10, второй вход/выход блока закрытого интерфейса сетевого взаимодействия высокого уровня 12 - с входом/выходом подключения системы защиты 6 к связному ресурсу.

Кроме того, в выделенном сервере безопасности 1 (фиг. 5) содержится блок анализа активности рабочих станций и информационных серверов 19, причем шестой вход/выход блока администрирования системы защиты 11 соединен с входом/выходом администрирования 5 распределенной системы защиты, первый вход/выход блока анализа активности рабочих станций и информационных серверов 19 соединен с третьим входом/выходом блока закрытого интерфейса сетевого взаимодействия высокого уровня 12, второй вход/выход - с седьмым входом/выходом блока администрирования системы защиты 11, третий вход/выход - с входом/выходом анализа активности рабочих станций и информационных серверов 18.

Работает распределенная система защиты информации следующим образом. Как и в прототипе, со входа 5 администратор безопасности в соответствии с реализуемой политикой безопасности настраивает параметры блоков 13,14,15,16, реализующих известные механизмы защиты информации, собственно системы-менеджера защиты информации, устанавливаемой на выделенный сервер безопасности 1, а через блоки 12,3, посредством связного ресурса 4 настраивает параметры блоков 13,14,15,16 всех М систем-агентов защиты информации, устанавливаемых на рабочие станции, 2; и всех N систем-агентов защиты информации, устанавливаемых на информационные серверы, 2. Со входов 7,8,9,10 системы защиты 1 и 2 реализуют принципы локальной защиты сервера безопасности, рабочих станций и информационных серверов. Адаптивно к обнаруженным попыткам несанкционированного доступа к информации на отдельных рабочих станциях и информационных серверах администратор безопасности со входа 5 системы защиты 1 имеет возможность осуществить перенастройку параметров отдельных блоков (13,14,15,16) отдельных систем защиты 2, чем достигается противодействие угрозам (причем изменяющимся во времени) информационной безопасности вычислительной системе или сети.

Отличительная особенность функционирования от прототипа состоит в следующем. В случае если блоком 19 системы-менеджера 1 фиксируется невозможность взаимодействия менеджера с каким-либо агентом (рабочей станцией, либо информационным сервером) с использованием закрытого протокола распределенной системы защиты, данный блок запускает команду обращения менеджера системы защиты к рассматриваемому агенту с использованием открытого сетевого протокола высокого уровня - запускается взаимодействие через блок 19 (например, запускается команда Ping). Отметим, что блок 19 входит в состав ядра операционной системы. Если блок 19 агента, к которому осуществляется обращение, отвечает, это означает, что на тестируемой рабочей станции отсутствует агент системы защиты, в противном случае - рабочая станция 19 отключена от сети (без блока 19, реализующего открытый интерфейс сетевого взаимодействия высокого уровня, данной рабочей станции невозможно взаимодействие с другими рабочими станциями и информационными серверами, т.е. заблокирован доступ к информационным серверам).

Таким образом, обеспечивается возможность разделения двух событий - событие "рабочая станция отключена от сети", событие "на рабочей станции удален агент системы защиты". Дальнейшие действия администратора безопасности должны быть определены политикой информационной безопасности предприятия. В частности, в случае обнаружения факта удаления агента системы защиты на рабочей станции (фиксируется попытка несанкционрфованного доступа к информации), администратору безопасности через вход 5 системы 1 целесообразно изменить параметры блока 13 информационных серверов (систем 2), в части запрета доступа к ним с рабочей станции, на которой зафиксирована попытка несанкционированного доступа. Затем уже могут быть приняты соответствующие организационные мероприятия по восстановлению агента системы защиты и поиска злоумышленника.

Блоки, используемые в заявляемой системе защиты, могут быть реализованы следующим образом.

Блок 17 представляет собою распределенную в сети (являются принадлежностью каждого компьютера) совокупность известных программных блоков, реализующие сетевой интерфейс высокого уровня, как правило, входят в состав ядра операционной системы (UNIX), либо в состав динамической библиотеки DLL (Windows). Прежде всего, в рассматриваемом случае целесообразно использовать управляющий сетевой протокол ICMP, а в его составе программу Ping (при запуске посылает запрос на проверяемый хост и ожидает эхо-ответа, при получении ответа можно сделать вывод об активности хоста в сети).

Блок 19 - это программное средство, выполняющее функции управления по анализу активности рабочих станций и информационных серверов. Может быть реализовано как практически любое программное средство удаленного тестирования, содержит блок выработки условия проверки, например, программируется таймер, если проверка по расписанию, таблицу выполняемых команд по удаленному взаимодействию с рабочими станциями и серверами с использованием закрытого и открытого протокола, таблицу реакций на обнаруженное событие. Команды и реакции обрабатываются операционной системой (см., например, Б.М. Каган, И. Б. Мкртумян. Основы эксплуатации ЭВМ. - М.: Энергоатомиздат, 1983, с. 284-294).

К достоинствам предлагаемой распределенной системы защиты вычислительных систем и сетей может быть отнесено следующее.

1. Реализация принципиально нового подхода к реализации принципов распределенной защиты информации в вычислительных системах и сетях.

2. По сравнению с прототипом только при предложенном подходе может быть реализована эффективная система распределенной защиты, т.к. может быть обнаружено действительно критичное состояние рабочей станции, когда на ней удален агент распределенной системы защиты. Это позволяет реализовать политику многоуровневой защиты информации с перенесением всех механизмов защиты, требующих больших потерь производительности системы, на рабочие станции, т.е. распараллелить данный процесс, чем значительно повысить производительность системы защиты.

3. По сравнению с аналогом, предполагающим использование дополнительных аппаратурных средств защиты на рабочих станциях, здесь, во-первых, значительно сокращается объем оборудования (в аналоге стоимость системы защиты практически формируется стоимостью добавленного оборудования), во-вторых, повышается уровень защищенности системы, т.к. факт удаления платы, реализующей функции добавочной аппаратурной защиты, невозможно зарегистрировать администратору безопасности, что делает подобную защиту весьма уязвимой, прежде всего, в распределенных вычислительных системах и сетях.

Изобретение относится к вычислительной технике, а именно к информационным вычислительным системам и сетям, и может быть использовано для реализации принципов распределенной защиты ресурсов вычислительных систем и сетей. Техническим результатом является повышение эффективности функционирования распределенной системы защиты за счет реализации возможности идентифицирования сервером безопасности трех состояний объекта защиты: "штатный режим функционирования", "агент системы защиты удален на защищаемом объекте - режим фиксирования несанкционированного доступа", "защищаемый объект физически отключен из сети". Для этого распределенная система защиты вычислительных систем и сетей содержит систему-менеджер защиты информации, устанавливаемую на выделенный сервер безопасности; М систем-агентов защиты информации, устанавливаемых на рабочие станции; N систем-агентов защиты информации, устанавливаемых на информационные серверы; блок открытого интерфейса сетевого взаимодействия низкого уровня; связной ресурс и блок открытого интерфейса сетевого взаимодействия высокого уровня. 5 ил.

Распределенная система защиты вычислительных систем и сетей, содержащая систему-менеджер защиты информации, устанавливаемую на выделенный сервер безопасности, М систем-агентов защиты информации, устанавливаемых на рабочие станции, N систем-агентов защиты информации, устанавливаемых на информационные серверы (системы-агенты рабочих станций и информационных серверов в общем случае идентичны, могут отличаться лишь настройкой параметров - содержимым баз данных безопасности, в зависимости от реализуемой политики информационной безопасности), блок открытого интерфейса сетевого взаимодействия низкого уровня, связной ресурс, причем система-менеджер защиты информации, устанавливаемая на выделенный сервер безопасности, содержит вход/выход администрирования распределенной системы защиты, система-менеджер защиты информации, устанавливаемая на выделенный сервер безопасности, М систем-агентов защиты информации, устанавливаемых на рабочие станции, N систем-агентов защиты информации, устанавливаемых на информационные серверы, содержат вход/выход подключения распределенной системы защиты к связному ресурсу, вход/выход разграничения и контроля прав доступа, вход/выход идентификации и аутентификации пользователя, вход/выход контроля целостности программ и данных, вход/выход криптографической защиты, причем система-менеджер защиты информации, устанавливаемая на выделенный сервер безопасности, М систем-агентов защиты информации, устанавливаемых на рабочие станции, N систем-агентов защиты информации, устанавливаемых на информационные серверы, соединены входом/выходом подключения распределенной системы защиты к связному ресурсу к соответствующему первому входу/выходу блока открытого интерфейса сетевого взаимодействия низкого уровня, второй вход/выход которого соединен со связным ресурсом, система-менеджер защиты информации, устанавливаемая на выделенный сервер безопасности, система-агент защиты информации, устанавливаемая на рабочие станции, и система-агент защиты информации, устанавливаемая на информационные серверы (они идентичны), содержат блок администрирования системы защиты, блок закрытого интерфейса сетевого взаимодействия высокого уровня, блок разграничения и контроля прав доступа, блок идентификации и аутентификации, блок контроля целостности программ и данных, блок криптографической защиты, причем первый вход/выход блока администрирования системы защиты соединен с первым входом/ выходом блока разграничения и контроля прав доступа, второй вход/выход - с первым входом/выходом блока идентификации и аутентификации, третий вход/выход - с первым входом/выходом блока контроля целостности программ и данных, четвертый вход/выход - с первым входом/выходом блока криптографической защиты, пятый вход/выход - с первым входом/выходом блока закрытого интерфейса сетевого взаимодействия высокого уровня, второй вход/выход блока разграничения и контроля прав доступа соединен с входом/выходом разграничения и контроля прав доступа, второй вход/выход блока идентификации и аутентификации - с входом/выходом идентификации и аутентификации пользователя, второй вход/выход блока контроля целостности программ и данных - с входом/выходом контроля целостности программ и данных, второй вход/выход блока криптографической защиты - с входом/выходом криптографической защиты, второй вход/выход блока закрытого интерфейса сетевого взаимодействия высокого уровня - с входом/выходом подключения системы защиты к связному ресурсу, и кроме того, в выделенном сервере безопасности шестой вход/выход блока администрирования системы защиты соединен с входом/выходом администрирования распределенной системы защиты, отличающаяся тем, что в распределенную систему защиты вычислительных систем и сетей дополнительно введен блок открытого интерфейса сетевого взаимодействия высокого уровня, соответствующие первые входы/выходы которого соответственно соединены с соответствующими третьими входами/выходами блока открытого интерфейса сетевого взаимодействия низкого уровня, вход/выход анализа активности рабочих станций и информационных серверов системы-менеджера защиты информации, устанавливаемой на выделенный сервер безопасности, соединен со вторым входом/выходом блока открытого интерфейса сетевого взаимодействия высокого уровня, кроме того, в систему-менеджер защиты информации, устанавливаемую на выделенный сервер безопасности, введен блок анализа активности рабочих станций и информационных серверов, первый вход/выход которого соединен с третьим входом/выходом блока закрытого интерфейса сетевого взаимодействия высокого уровня, второй вход/выход - с седьмым входом/выходом блока администрирования системы защиты, третий вход/выход - с входом/выходом анализа активности рабочих станций и информационных серверов.

| US 5892900 A, 04.06.1999 | |||

| СПОСОБ И УСТРОЙСТВО ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА | 1998 |

|

RU2130641C1 |

| УСТРОЙСТВО ЗАЩИТЫ ИНФОРМАЦИИ | 1990 |

|

RU2022346C1 |

| МЕХАНИЗМ ВЗАИМОАУТЕНТИФИКАЦИИ В РАСПРЕДЕЛЕННЫХ ИНФОРМАЦИОННО-УПРАВЛЯЮЩИХ СИСТЕМАХ | 1998 |

|

RU2126170C1 |

| US 5323146 A, 21.06.1994 | |||

| СПОСОБ ПОЛУЧЕНИЯ СУХОГО МЕЛАССНОГО КОНЦЕНТРАТА ДЛЯ СЕЛЬСКОХОЗЯЙСТВЕННЫХ ЖИВОТНЫХ И СУХОЙ МЕЛАССНЫЙ КОНЦЕНТРАТ ДЛЯ СЕЛЬСКОХОЗЯЙСТВЕННЫХ ЖИВОТНЫХ | 2005 |

|

RU2295256C1 |

Авторы

Даты

2001-06-27—Публикация

1999-10-25—Подача