Изобретение относится к области вычислительной техники и может быть использовано при создании многоуровневой защиты от несанкционированного доступа к средствам обработки информации и информационным ресурсам.

Известен способ защиты персонального компьютера от несанкционированного доступа, заключающийся в том, что предварительно вводят идентификационные коды системы, предназначенные для хранения, вводят идентификационный код пользователя, сравнивают идентификационный код пользователя с идентификационными кодами системы, при совпадении указанного кода по крайней мере с одним из идентификационных кодов системы осуществляют доступ к системе (RU, 95100344, G 06 F 12/14, 10.11.96).

Известно устройство защиты компьютера от несанкционированного доступа, содержащие микроЭВМ, связанную с запоминающим устройством, блоком ввода идентификационного кода и схемой сопряжения с компьютером.

В известных способе и устройстве доступ к персональному компьютеру осуществляют следующим образом. Контрольный процессор в составе микроЭВМ осуществляет проверку идентификационного кода доступа. Процессор управления доступом в составе микроЭВМ осуществляет проверку идентификационного кода доступа, в режиме проверки процессор получает команды с центрального процессора, осуществляет проверку и формирует сообщения для обмена информацией о прерывании состояния и управлении. Поскольку в известных способе и устройстве доступ в персональный компьютер осуществляют только программно, т.е. путем анализа сообщений и формирования команд, то система в целом не обладает надежной защитой от несанкционированного доступа.

Известный способ для защиты от несанкционированного доступа в компьютер или к памяти и устройство, его реализующее, имеют на входе в систему специальные средства идентификации, являющиеся частью самой системы, идентифицирующей пользователя программно.

Это приводит к тому, что доступ может получить недобросовестный пользователь в отсутствие владельца, зная общий алгоритм или код входа в систему.

Наиболее близким к заявленному способу является способ защиты персонального компьютера от несанкционированного доступа, заключающийся в том, что предварительно вводят идентификационные коды системы, предназначенные для хранения, вводят идентификационный код пользователя, сравнивают идентификационный код пользователя с идентификационными кодами системы, при совпадении указанного кода по крайней мере с одним из идентификационных кодов системы реализуют доступ к системе, причем доступ к системе осуществляют путем замыкания цепи, соединяющей устройство ввода персонального компьютера с персональным компьютером (RU 2126168 C1, G 06 F 12/14, 10.02.99). При реализации доступа к системе при совпадении указанных кодов формируют команду управления включением указанной цепи, по которой осуществляют ее замыкание.

Наиболее близким к заявленному устройству является устройство защиты персонального компьютера от несанкционированного доступа, содержащее микроЭВМ, запоминающее устройство, блок ввода идентификационного кода пользователя, схему сопряжения с персональным компьютером, идентификатор кодов системы, формирователь сигнала блокировки, первый и второй вход-выходы микроЭВМ соединены со входами-выходами соответственно идентификатора кодов системы и блока идентификационного кода пользователя, третий вход-выход соединен с управляющим входом формирователя сигнала блокировки, включенного в цепь устройства ввода персонального компьютера, соединенную с соответствующим входом схемы сопряжения с персональным компьютером, шина данных микроЭВМ соединена с шиной данных запоминающего устройства, управляющий выход микроЭВМ соединен с первым и вторым управляющими входами запоминающего устройства, шина схемы сопряжения с персональным компьютером соединена с соответствующими шинами запоминающего устройства, управляющие выходы подключены к соответствующим входам запоминающего устройства.

К недостаткам известного способа, а также и устройства его реализующего следует отнести недостаточно высокую надежность защиты от несанкционированного доступа к средствам обработки информации, поскольку при случайном оставлении своего персонального идентификатора в контактном устройстве при выходе пользователя за пределы охраняемой территории не исключается возможность несанкционированного доступа посторонних лиц к средствам обработки информации.

Технический результат заключается в повышении функциональной надежности защиты, путем создания многоуровневой защиты от несанкционированного доступа к средствам обработки информации, исключающей возможность пользования средством обработки информации и информационными ресурсами при выходе владельца (пользователя) за пределы охраняемой территории, на которой находится это средство обработки информации.

Технический результат достигается тем, что в способе защиты от несанкционированного доступа к средствам обработки информации, расположенным на охраняемой территории, заключающийся в том, что перед началом работы средства обработки информации формируют совокупность сигналов, представляющих собой идентификационный код и/или пароль пользователя, сравнивают эти сигналы с предварительно записанными в память первого сервера эталонными сигналами, представляющими собой идентификационные коды и/или пароли пользователей, при совпадении сравниваемых сигналов с эталонными формируют сигнал запроса о наличии в памяти второго сервера сигнала, представляющего собой дополнительный идентификационный код пользователя, который считывают с носителя информации пользователя при входе его на охраняемую территорию через контрольный пункт и записывают в память второго сервера, а удаляют этот сигнал из памяти второго сервера при выходе пользователя через контрольный пункт за пределы охраняемой территории, при наличии в памяти второго сервера сигнала, представляющего собой дополнительный идентификационный код пользователя, формируют сигнал разрешения на дальнейшую работу средства обработки информации и доступ к его информационным ресурсам, в случае же отсутствия в памяти второго сервера сигнала, представляющего собой дополнительный идентификационный код пользователя, формируют сигнал, блокирующий работу средства обработки информации и имитирующий программный или технический сбой в его работе.

При формировании сигнала, блокирующего работу средства обработки информации и имитирующего программный или технический сбой в его работе, формируют также сигнал сообщения о попытке несанкционированного доступа и передают его на компьютер администратора.

Технический результат достигается также тем, что в устройство защиты от несанкционированного доступа к средствам обработки информации, расположенным на охраняемой территории, содержащее первый сервер и средства обработки информации, процессоры которых через первый интерфейс обмена информацией соединены с центральным процессором первого сервера, введены второй сервер, второй интерфейс обмена информацией и средства считывания персональных идентификационных кодов, установленные в местах прохода на охраняемую территорию и подключенные к центральному процессору второго сервера через второй интерфейс обмена информацией, с которым соединен центральный процессор первого сервера.

В устройстве ко второму интерфейсу обмена информацией подключен компьютер администратора.

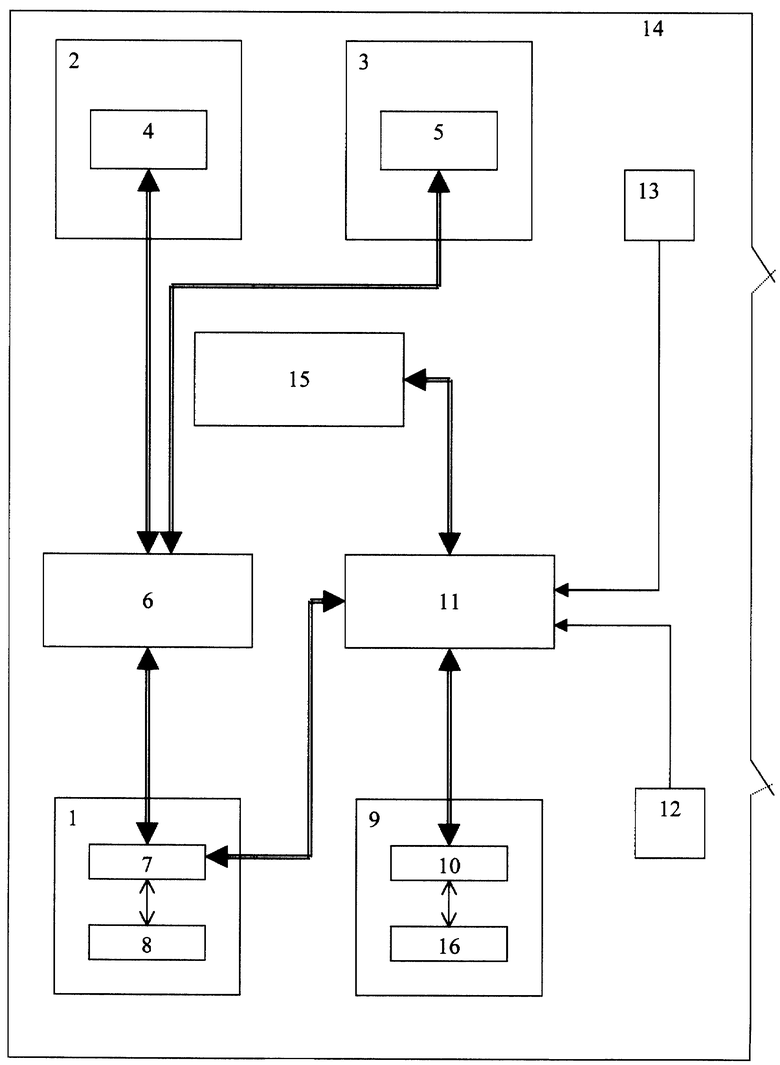

На чертеже представлена схема предложенного устройства защиты от несанкционированного доступа к средствам обработки информации, расположенным на охраняемой территории, реализующего предложенный способ.

Устройство содержит первый сервер 1, средства 2, 3 обработки информации, процессоры 4, 5 которых через первый интерфейс 6 обмена информацией соединены с центральным процессором 7 сервера 1, в блок 8 памяти сервера 1, соединенный с его процессором 7, записаны эталонные сигналы, представляющие собой идентификационные коды и/или пароли пользователей, второй сервер 9, к центральному процессору 10 которого через второй интерфейс 11 обмена информацией подключены средства 12, 13 считывания персонального идентификационного кода, которые установлены в местах прохода (контрольных пунктах) на охраняемую территорию 14, центральный процессор 7 сервера 1 соединен со вторым интерфейсом 11 обмена информацией, к которому также подключен компьютер 15 администратора. Считываемый с носителя информации с помощью средств 12 или 13 персональный идентификационный код пользователя записывается в блок 16 памяти второго сервера 9.

Устройство защиты от несанкционированного доступа к средствам обработки информации, расположенным на охраняемой территории, реализующее предложенный способ, работает следующим образом.

При входе сотрудника (пользователя) на охраняемую территорию 14 через контрольный пункт с помощью средства 12 или 13 производят считывание дополнительного идентификационного кода пользователя с предъявляемого им внешнего носителя информации (на чертеже не показано). Считанный с внешнего носителя информации сигнал, представляющий собой дополнительный идентификационный код пользователя, через интерфейс 11 обмена информацией поступает на центральный процессор 10, который осуществляет запись этого сигнала в блок 16 памяти второго сервера 9, где она сохраняется в течение времени нахождения сотрудника на охраняемой территории 14, т.к. при выходе сотрудника за пределы охраняемой территории 14 также с помощью средства 12 или 13 производят считывание дополнительного идентификационного кода пользователя с предъявляемого им внешнего носителя информации, в результате чего сигнал считывания поступает через интерфейс 11 обмена информацией на центральный процессор 10, который вырабатывает команду на удаление из памяти сервера 9 (блок 16 памяти) дополнительного идентификационного кода пользователя, покинувшего пределы охраняемой территории 14.

Пройдя на охраняемую территорию 14, пользователь перед началом работы, например, средства 2 обработки информации вводит (с помощью клавиатуры или иных средств, предусмотренных для ввода) идентификационный код пользователя и/или пароль. Процессор 4 средства 2 обработки передает через первый интерфейс 6 обмена информацией сигнал, представляющий собой введенный идентификационный код пользователя и/или пароль, в центральный процессор 7 первого сервера 1, где происходит сравнение идентификационного кода пользователя и/или пароля с идентификационными кодами системы, имеющимися в памяти сервера 1 (блок 8 памяти). При совпадении введенного кода и/или пароля с одним из идентификационных кодов системы центральный процессор 7 первого сервера 1 формирует сигнал запроса о местонахождении пользователя. Этот сигнал поступает через второй интерфейс 11 обмена информацией в центральный процессор 10 второго сервера 9. При наличии в памяти второго сервера 9 (блок 16 памяти) сигнала, представляющего собой дополнительный идентификационный код пользователя (пользователь находится на охраняемой территории 14), второй сервер 9 формирует сигнал разрешения на дальнейшую работу средства 2 обработки информации и информирует его пользователя о возможности работы этого средства 2 и доступа к информационным ресурсам. В случае же отсутствия в памяти второго сервера 9 (блок 16 памяти) сигнала, представляющего дополнительный идентификационный код пользователя (пользователя нет на охраняемой территории 14) второй сервер 9 формирует сигнал, блокирующий работу средства обработки информации и информирующий пользователя средства 2 обработки информации о невозможности работы этого средства 2, имитируя при этом программный или технический сбой в его работе. Как правило, это не вызывает никаких подозрений и воспринимается как проявление ненадежности техники. При блокировании работы средства обработки информации пользователь может быть информирован, например, о том, что введенный идентификационный код и/или пароль неверны. Это тоже не вызовет никаких подозрений и лицо, неправомерно использующее средство обработки информации, может предположить, что идентификационный код (коды) системы изменены.

При формировании сигнала, блокирующего работу средства обработки информации, может быть сформирован сигнал сообщения о попытке несанкционированного доступа, который поступает на компьютер 15 администратора.

Предлагаемые способ и устройство для его осуществления могут быть реализованы при работе с любой системой контроля доступа.

Дополнительные настройки сервера позволяют ограничить перечень лиц, которые могут работать за конкретным компьютером, включенным в сеть. Эти ограничения могут касаться не только перечня лиц, но времени их работы (например, в ночное время с данного компьютера никто не может работать), дней недели (например, запрещена работа в выходные и праздничные дни). Эти ограничения особенно важны при удаленном доступе, например, для администрирования сети, когда можно ограничить вход в telnet только определенными рабочими местами.

На объектах, где нет систем контроля доступа, можно установить в выделенном помещении одно средство считывания персональных идентификационных кодов, подключенное к компьютеру, входящему в состав локальной вычислительной сети (ЛВС), и выдать сотрудникам проксимите-карточки, с помощью которых они будут регистрироваться в системе. Это не только ужесточит вход в ЛВС, но и позволит упорядочить учет рабочего времени.

Предложенные способ и устройство могут быть использованы в центрах управления сетями, серверных, на компьютерах, на которых обрабатывается конфиденциальная информация. Особо следует отметить, что только таким способом можно предотвратить удаленный доступ в компьютеры (в первую очередь серверы, станции управления и т.п.), доступ посторонних лиц к компьютерам в ночное время (например, из охраны).

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ЗАЩИТЫ ПЕРСОНАЛЬНОГО КОМПЬЮТЕРА ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА И УСТРОЙСТВО ДЛЯ ЕГО РЕАЛИЗАЦИИ | 1997 |

|

RU2126168C1 |

| Компьютерная система с удаленным управлением сервером и устройством создания доверенной среды | 2017 |

|

RU2690782C2 |

| СПОСОБ И СИСТЕМА КИБЕРТРЕНИРОВОК | 2022 |

|

RU2808388C1 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, СОДЕРЖАЩЕЙ СВЕДЕНИЯ, СОСТАВЛЯЮЩИЕ ГОСУДАРСТВЕННУЮ ТАЙНУ | 2012 |

|

RU2504835C1 |

| УСТРОЙСТВО ЗАЩИТЫ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ | 2007 |

|

RU2334272C1 |

| УСТРОЙСТВО ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА ДЛЯ КОМПЬЮТЕРОВ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СИСТЕМ | 2006 |

|

RU2321055C2 |

| УСТРОЙСТВО ЗАЩИТЫ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, ХРАНИМОЙ В ПЕРСОНАЛЬНОЙ ЭВМ | 1995 |

|

RU2067313C1 |

| СИСТЕМА МОНИТОРИНГА БЕЗОПАСНОСТИ КОМПЬЮТЕРОВ СПЕЦИАЛЬНОГО НАЗНАЧЕНИЯ | 2016 |

|

RU2628458C1 |

| Компьютерная система с удаленным управлением сервером и устройством создания доверенной среды и способ реализации удаленного управления | 2016 |

|

RU2633098C1 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, СОДЕРЖАЩЕЙ СВЕДЕНИЯ, СОСТАВЛЯЮЩИЕ ГОСУДАРСТВЕННУЮ ТАЙНУ | 2012 |

|

RU2504834C1 |

Изобретения относятся к области вычислительной техники и могут использоваться для защиты от доступа к информационным ресурсам. Техническим результатом является повышение надежности. Способ основан на формировании дополнительного идентификационного кода пользователя и на регистрации нахождения его на охраняемой территории. Устройство содержит серверы, средства обработки информации, интерфейсы обмена информацией и средства считывания персональных идентификационных кодов, установленные в местах прохода на охраняемую территорию. 2 с. и 2 з.п. ф-лы, 1 ил.

| СПОСОБ ЗАЩИТЫ ПЕРСОНАЛЬНОГО КОМПЬЮТЕРА ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА И УСТРОЙСТВО ДЛЯ ЕГО РЕАЛИЗАЦИИ | 1997 |

|

RU2126168C1 |

| RU 95100344 A1, 10.11.1996 | |||

| ЭЛЕКТРОННАЯ СИСТЕМА БЕЗОПАСНОСТИ | 1995 |

|

RU2145378C1 |

| ЭЛЕКТРОННАЯ КОНТРОЛИРУЮЩАЯ СИСТЕМА/СЕТЬ | 1995 |

|

RU2158444C2 |

| US 5231272 А, 27.07.1993. | |||

Авторы

Даты

2002-03-10—Публикация

2001-02-05—Подача