Область техники, к которой относится изобретение

Изобретение относится к компьютерным способам и системам обучения и тренировки.

Такие способы и системы предназначены для обучения персонала и привития обучаемым практических навыков без задействования объектов, функционирующих в реальных условиях.

Здесь и далее обозначены:

термином «кибератака» - любой наступательный маневр, нацеленный на компьютерные информационные системы, компьютерные сети, инфраструктуру или персональные компьютерные устройства;

термином «злоумышленник» - человек или процесс, который пытается получить доступ к данным, функциям или другим ограниченным областям системы без разрешения, потенциально со злым умыслом;

термином «инцидент» - появление одного или нескольких нежелательных, или неожиданных событий информационной безопасности, с которыми связана значительная вероятность компрометации бизнес-операций и создания угрозы информационной безопасности;

термином «киберполигон» - система моделирования киберугроз и ликвидации инцидентов безопасности в информационных инфраструктурах;

терминами «кибертренировка», «киберучение» - «репетиция» действий обучаемых по обнаружению и реагированию на инциденты информационной безопасности, проводимых с целью привития и совершенствования практических навыков у обучаемых.

Уровень техники

С развитием информационных и телекоммуникационных инфраструктур появляются новые угрозы, связанные с информационной безопасностью, влияющие на государственную и коммерческую деятельность. Неправомерный доступ, передача, применение и уничтожение конфиденциальной информации, как и нарушение процессов ее обработки в информационных системах, причиняют существенный материальный и (или) моральный ущерб участникам информационного взаимодействия.

С ростом зависимости от технологий информационных систем и Интернета количество кибератак растет угрожающими темпами. Киберугрозы продолжают развиваться, и с каждым днем они все более усложняются, воздействуя на потребителей, предприятия и государственные учреждения.

Основными направлениями обеспечения информационной безопасности являются оперативное обнаружение и реагирование на инциденты информационной безопасности, вызванные кибератаками, а также применение средств защиты информации и реализация комплекса организационно-технических мероприятий с участием специалистов по информационной безопасности.

Поскольку количество кибератак продолжает увеличиваться, а сами они становятся все более изощренными, потребность в квалифицированных специалистах информационной безопасности также растет.

Особо востребованы специалисты, владеющие практическими навыками противодействия кибератакам, в частности, специалисты по обнаружению компьютерных атак и расследованию компьютерных инцидентов в составе команды (подразделения) информационной безопасности.

Обучение в учебном классе, либо под руководством опытных сотрудников, имеющих доступ к работающим системам, мало эффективны для привития обучаемым практических навыков по отражению атак и навыков взаимодействия внутри команды.

Традиционные способы обучения не могут справиться с быстро меняющимися угрозами безопасности и не позволяют достаточно быстро обучать персонал. Программы обучения, ориентированные на реальные сценарии кибератак, быстро устаревают из-за возникновения новых видов кибератак.

Для обучения специалистов по кибербезопасности иногда организуют классические тренинги, деловые игры или киберсоревнования (CTF). Их проведение требует сложной логистики, согласования дат, аренды помещений, перемещения обучаемых и т.п. Кроме этого, в ходе тренингов и киберсоревнований практически отсутствует обратная связь и контроль за действиями участников. Отсутствует возможность выбора защищаемой ИТ-инфраструктуры, подходящей профилю и специализации обучаемых.

Производственная практика в профильных подразделениях информационной безопасности не всегда возможна, т.к. сопряжена с рисками негативного влияния на функционирование действующих информационных систем.

Подобные традиционные подходы к обучению не позволяют сформировать достаточные практические навыки командной работы специалистов по информационной безопасности.

Практические навыки обнаружения кибератак и реагирования на инциденты наиболее эффективно нарабатываются в ходе кибертренировок на программно-аппаратной учебно-тренировочной базе, позволяющей имитировать реалистические ИТ-инфраструктуры, многократно симулировать сценарии атак и отрабатывать практические навыки реагирования на инциденты с минимизацией негативных последствий. Создание такой программно-аппаратной учебно-тренировочной базы является актуальной задачей.

В известном решении по патенту US10979448B2 на сервере хранят набор возможных реакций на смоделированную кибератаку, моделируют на сервере атаку на компьютерную сеть, ответ компьютерной сети на кибератаку сравнивают с набором заранее определенных реакций для принятия решения на защиту.

Указанное решение позволяет сравнивать ответы (реакции) элементов сети на кибератаки с заранее определенными ответами. В силу таких ограничений возможности указанного решения по привитию индивидуальных и командных практических навыков обучаемым по выявлению кибератак и реагирования на инциденты не достаточны.

Известна система и способ локального киберобучения по патенту US2020/0184847A1, содержащая генератор журналов, процессор, сконфигурированный для генерации одного или нескольких фиктивных файлов журналов, идентифицируемых системой мониторинга. Каждый фиктивный файл журнала содержит одну или несколько записей, идентифицируемых системой как атаку на одну информационную систему. Предоставление фиктивных файлов журналов заставляет анализировать фиктивные файлы журналов, выявлять признаки и генерировать одно или несколько предупреждений об атаках.

Возможности данного способа локального киберобучения ограничены лишь предупреждением об атаке и не недостаточны для минимизации негативных последствий атаки.

В способе разработки задания для системы киберобучения по патенту US2020/0342779A1 пользователь создает среду для использования в системе киберобучения. Среда миссии может включать виртуальную сеть, содержащую виртуальные машины или устройства. Пользователь с использованием графического интерфейса может создать новую миссию или редактировать существующую миссию из базы данных миссий.

Данный способ обеспечивает оперативное создание и использование виртуальных сред для киберобучения, однако отсутствие инструментов для обучаемых по мониторингу и реагированию на инциденты не позволяет обучаемым в полной мере выполнять задачи по реагированию на кибератаки и минимизации их последствий.

Более близким к заявленному способу является способ кибертренировок (патент US2017/0304707A1) на специальной учебной базе - киберполигоне, сконфигурированным с игровым движком и менеджером виртуальной среды для имитации реалистичной виртуальной ИТ-инфраструктуры в виртуальной программной среде, эмуляции среды функционирования реалистичной виртуальной ИТ-инфраструктуры путем имитации нагрузочного потока данных, инициации кибертренировки управляющими командами посредством прямого или удаленного доступа к виртуальной программной среде, предоставления доступа обучаемым к виртуальной программной среде, имитации, по меньшей мере, одного сценария кибератаки, по меньшей мере, на один из элементов реалистичной виртуальной ИТ-инфраструктуры, обнаружения и идентификации инцидентов, вызванных кибератаками, наблюдения и фиксации действий обучаемых, оценивания практических навыков каждого обучаемого, выявления пробелов в навыках и положительных сторон обучаемых.

Указанный способ и система выбраны за прототип.

Прототип позволяет проводить тренировки обучаемых с различными видами ИТ-инфраструктур и сценариев кибератак.

Недостатком прототипа является недостаточность арсенала программно-аппаратных средств для развертывания сетевой структуры и обеспечения сетевого взаимодействия для реализации кибертренировок по обнаружению кибератак и реагированию на инциденты информационной безопасности.

Раскрытие сущности изобретения

В основу изобретения положена задача расширения арсенала программно-аппаратных средств сетевой структуры и сетевого взаимодействия для реализации кибертренировок по обнаружению кибератак и реагированию на инциденты информационной безопасности.

Техническим результатом заявленного изобретения является обеспечение сетевого взаимодействия для реализации кибертренировок по обнаружению кибератак и реагированию на инциденты информационной безопасности.

Указанный технический результат достигается тем, что в способе сетевого взаимодействия для реализации кибертренировок, состоящем в том, что системный сервер, содержащий процессор и память, соединяют с персональным компьютером администратора, содержащим по меньшей мере один процессор, по меньшей мере один видеодисплей и по меньшей мере одно устройство ввода администратора. конфигурируют постоянный машиночитаемый код, хранящийся в памяти и исполняемый процессором системного сервера для реализации по меньшей мере одной базы данных ИТ-инфраструктур, связанной с системным сервером, а также для реализации по меньшей мере одного сервера кибертренировки для приема ввода выбранной реалистичной виртуальной ИТ-инфраструктуры по запросу от персонального компьютера администратора и отображения информации, касающейся среды ИТ-инфраструктуры и для реализации диспетчера виртуальной среды, сконфигурированного для генерации в ответ на запрос от сервера кибертренировки виртуальной ИТ-инфраструктуры, содержащей виртуальные элементы, соединенные в виртуальную сеть, и виртуальный инструмент для использования сервером кибертренировки при реализации кибертренировки; имитируют реалистичную виртуальную ИТ-инфраструктуру в виртуальной программной среде системного сервера и эмулируют среду функционирования реалистичной виртуальной ИТ-инфраструктуры путем генерации нагрузочного трафика сервера кибертренировки, сконфигурированного для приема ввода выбранной реалистической виртуальной ИТ-инфраструктуры по запросу от персонального компьютера администратора, инициируют кибертренировку управляющими командами посредством доступа к виртуальной программной среде системного сервера, имитируют, по меньшей мере, один сценарий кибератаки, по меньшей мере, на один из элементов реалистичной виртуальной ИТ-инфраструктуры, обучаемые обнаруживают и идентифицируют инциденты, вызванные кибератаками, наблюдают и фиксируют действия обучаемых, оценивают практические навыки каждого обучаемого согласно изобретательскому замыслу доступ к виртуальной программной среде предоставляют с одного персонального компьютера инструктора и с по меньшей мере одному персонального компьютера обучаемого, при этом указанный персональный компьютер инструктора и указанные персональные компьютеры обучаемых обмениваются данными через веб-сервер, содержащий процессор и память, с сервером кибертренировки и реалистичной виртуальной ИТ-инфраструктурой; конфигурируют постоянный машиночитаемый код, хранящийся в памяти и исполняемый процессором веб-сервера, для реализации интерфейса обмена данными с указанным персональным компьютером инструктора и с указанными персональными компьютерами обучаемых; дополнительно конфигурируют постоянный машиночитаемый код, хранящийся в памяти и исполняемый процессором системного сервера для реализации по меньшей мере одной базы данных кибертренировок; сервер кибертренировки используют для: генерации по запросу от персонального компьютера инструктора нагрузочного трафика, скриптов хакерских атак и отчетов о кибертренировке; формирования и ведения обучаемыми электронных карточек инцидентов; отображения указанным персональным компьютером инструктора и указанными персональными компьютерами обучаемых информации, касающейся среды реалистичной виртуальной ИТ-инфраструктуры и информации из электронных карточек инцидентов; а также для ведения скоринга кибертренировки и накопления статистических данных в базе данных кибертренировок; кибертренировку инициируют управляющими командами с персонального компьютера инструктора, обучаемые обнаруживают и идентифицируют инциденты путем выявления признаков инцидентов в среде виртуальной ИТ-инфраструктуры, заносят с использованием персонального компьютера сведения о каждом обнаруженном ими инциденте в электронную карточку инцидента, дополняют электронную карточку инцидента результатами расследования с указанием мер реагирования, минимизирующих последствия инцидента и предотвращающих повторение инцидента в будущем, реализуют меры реагирования, электронную карточку инцидента сохраняют в базе данных кибертренирновок и используют ее в последующих кибертренировках, при оценивании практических навыков обучаемых используют сведения из базы данных кибертренировок.

Первое дополнительное отличие состоит в том, что реалистичную виртуальную ИТ-инфраструктуру имитируют в одном из вариантов: корпоративная информационная сеть организации; автоматизированная система управления производственными и технологическими процессами; телекоммуникационная сеть; информационная сеть банка; информационная сеть организации здравоохранения, транспорта, электроэнергетики, атомной энергетики, металлургической и химической промышленности.

Второе дополнительное отличие состоит в том, что в качестве виртуальной программной среды используют гипервизор с низкоуровневой программно-аппаратной оболочкой с одновременным выполнением на одном компьютере нескольких операционных систем с разделением между ними ресурсов компьютера.

Третье дополнительное отличие состоит в том, что сценарий кибератаки имитируют в виртуальной программной среде путем генерации скриптов хакерской активности или сценарий кибератаки выбирают из перечня заранее сгенерированных сценариев, хранящихся в базе данных кибертренировок.

Четвертое дополнительное отличие состоит в том, что нагрузочный поток данных имитируют в виртуальной программной среде путем генерации внешнего и внутреннего трафика виртуальной ИТ-инфраструктуры в виде скриптов на рабочих станциях.

Пятое дополнительное отличие состоит в том, что нагрузочный поток данных имитируют трафиком одного вида или комбинацией из нескольких видов трафиков, выбираемых из перечня: web-трафик, почтовый трафик, трафик технологической сети, трафик вредоносной активности, трафик Интернета вещей, трафик взаимодействия с сетевыми хранилищами, подключением по протоколу удаленного рабочего стола RDP (Remote Desktop Protocol), обращением к контроллеру домена (DC), копия реального трафика корпоративной или технологической сети.

Шестое дополнительное отличие состоит в том, что кибератаки на виртуальную ИТ-инфраструктуру имитирует один из атакующих или несколько атакующих из команды атаки путем выявления и эксплуатации уязвимостей в виртуальной ИТ-инфраструктуре, сведения о выявленных уязвимостях виртуальной ИТ-инфраструктуры заносят в электронные карточки уязвимостей, а при оценивании индивидуальных и командных практических навыков атакующих учитывают время, затраченное на выявление уязвимостей и эксплуатацию выявленных уязвимостей, достоверность и полноту отражения сведений, указанных в электронной карточке уязвимостей.

Седьмое дополнительное отличие состоит в том, что доступ обучаемым к виртуальной программной среде предоставляют посредством веб-интерфейса и механизма аутентификации по логину и паролю.

Восьмое дополнительное отличие состоит в том, что к признакам инцидента, вызванного кибератакой, относят: аномалии в трафике, изменение файловой структуры, несанкционированные транзакции и иные отклонения от штатного режима работы, по меньшей мере, одного из элементов реалистичной виртуальной ИТ-инфраструктуры.

Девятое дополнительное отличие состоит в том, что сведения об обнаруженном инциденте заносят в электронную карточку инцидента в текстовом формате с приложением скриншотов, файлов, ссылок на журнал событий, извещений от средств защиты информации и иных материалов, идентифицирующих инцидент.

Десятое дополнительное отличие состоит в том, что электронные карточки инцидентов распределяют между обучаемыми для выполнения задач реагирования на инциденты с учетом выявленных сведений об инцидентах и с учетом компетенций и загруженности обучаемых.

Одиннадцатое дополнительное отличие состоит в том, что действия обучаемого по каждому инциденту фиксируют в базе данных кибертренировок с указанием результатов расследования, принятых мерах реагирования и времени, затраченного на обнаружение и фиксацию сведений об обнаруженном инциденте в электронной карточке инцидента.

Двенадцатое дополнительное отличие состоит в том, что при расследовании инцидента фиксируют сведения о типе и об источнике кибератаки, вызвавшей инцидент, о последовательности ее развития, особенностях, степени и характере ее влияния на элементы виртуальной ИТ-инфраструктуры и на средства защиты информации, нарушениях целостности данных и другие сведения, характеризующие инцидент.

Тринадцатое дополнительное отличие состоит в том, что в качестве средств скоринга и статистики используют программный модуль скоринга и статистики и программный модуль генерации отчетов.

Четырнадцатое дополнительное отличие состоит в том, что индивидуальные практические навыки обучаемого по мониторингу оценивают по своевременности, достоверности и полноте сведений, указанных им в электронной карточке инцидента, а индивидуальные практические навыки обучаемого по реагированию оценивают по количеству устраненных инцидентов и времени, затраченного на устранение инцидентов.

Пятнадцатое дополнительное отличие состоит в том, что практические навыки командной работы обучаемых оценивают по количеству обнаруженных и расследованных инцидентов, а также времени, затраченного командой обучаемых на обнаружение и реагирование на инциденты.

В систему сетевого взаимодействия для реализации кибертренировок, включающую персональный компьютер администратора, содержащий по меньшей мере один процессор, по меньшей мере один видеодисплей и по меньшей мере одно устройство ввода администратора; системный сервер, содержащий процессор и память, при этом системный сервер обменивается данными с персональным компьютером администратора; постоянный машиночитаемый код, хранящийся в памяти и исполняемый процессором системного сервера для реализации по меньшей мере одного сервера кибертренировки, который сконфигурирован для приема ввода выбранной виртуальной ИТ-инфраструктуры по запросу от администратора и отображения информации, касающейся среды ИТ-инфраструктуры; по меньшей мере одну базу данных ИТ-инфраструктур, связанную с системным сервером; постоянный машиночитаемый код, хранящийся в памяти и исполняемый процессором системного сервера для реализации диспетчера виртуальной среды, сконфигурированного для генерации в ответ на запрос от сервера кибертренировки виртуальной ИТ-инфраструктуры, содержащей виртуальные элементы, соединенные в виртуальную сеть, и виртуальный инструмент для использования сервером кибертренировки при реализации кибертренировки, согласно изобретательскому замыслу дополнительно введены веб-сервер, содержащий процессор и память, по меньшей мере один персональный компьютер инструктора, по меньшей мере один персональный компьютер обучаемого команды мониторинга и по меньшей мере один персональный компьютер обучаемого команды реагирования, указанный персональный компьютер инструктора и указанные персональные компьютеры обучаемых обмениваются данными через веб-сервер с сервером кибертренировки и виртуальной ИТ-инфраструктурой; постоянный машиночитаемый код, хранящийся в памяти и исполняемый процессором веб-сервера, реализует интерфейсы обмена с указанным персональным компьютером инструктора и с указанными персональными компьютерами обучаемых; постоянный машиночитаемый код, хранящийся в памяти и исполняемый процессором по меньшей мере одного системного сервера для реализации по меньшей мере одной базы данных кибертренировок; указанный сервер кибертренировки дополнительно сконфигурирован для: генерации по запросу от ведения обучаемыми электронных карточек инцидентов; генерации по запросу персонального компьютера инструктора отчетов о кибертренировке, ведения скоринга кибертренировки и накопления статистических данных в базе данных кибертренировок, а также для отображения указанным персональным компьютером инструктора и указанными персональными компьютерами обучаемых информации, касающейся среды виртуальной ИТ-инфраструктуры и информации из электронных карточек инцидентов.

Первое дополнительное отличие состоит в том, что постоянный машиночитаемый код, хранящийся в памяти и исполняемый процессором системного сервера, реализует работу программной платформы по технологии виртуализации гипервизора с низкоуровневой программно-аппаратной оболочкой с одновременным выполнением нескольких операционных систем с разделением между ними ресурсов системного сервера.

Второе дополнительное отличие состоит в том, что персональный компьютер инструктора и по меньшей мере один персональный компьютер обучаемого обмениваются данными с сервером киберучений и виртуальной ИТ-инфраструктурой по виртуальной частной сети (VPN) и (или) путем прямого сетевого доступа.

Третье дополнительное отличие состоит в том, что дополнительно введен по меньшей мере один персональный компьютер атакующего, который обменивается данными с сервером кибертренировки и виртуальной ИТ-инфраструктурой.

Заявленное изобретение обеспечивает:

во-первых, сетевую структуру и сетевое взаимодействие программно-аппаратных средств для реализации кибертренировок по обнаружению кибератак и реагированию на инциденты информационной безопасности;

во-вторых, гибкость и быстроту организации кибертренировок за счет выбора и настройки необходимой реалистичной виртуальной ИТ-инфраструктуры и генерации кибератак;

в-третьих, привитие практических навыков обучаемым по выявлению уязвимостей в ИТ-инфраструктурах и выполнению тестов на проникновения;

в-четвертых, автоматизацию оценивания действий обучаемых и построения рейтингов по результатам кибертренировки с использованием средств скоринга и статистики;

в-пятых, сохранение в базе данных кибертренировок статистических данных по кибератакам и по реагированию на инциденты, способствует накоплению практического опыта у обучаемых.

Краткое описание чертежей

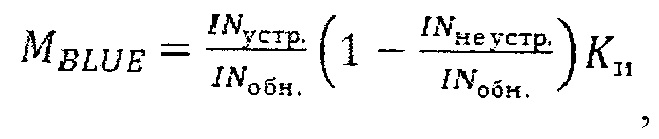

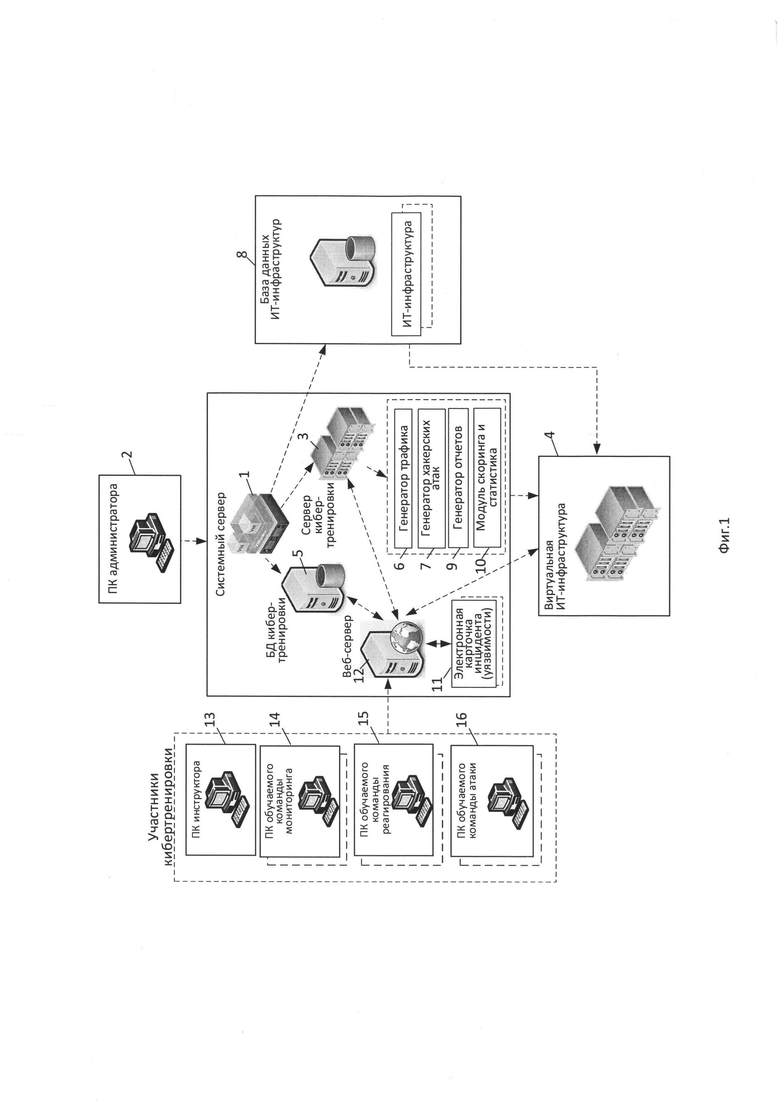

Далее сущность изобретения поясняется подробным описанием способа и системы со ссылками на чертеж, где изображена на фиг. 1 общая схема системы.

Осуществление изобретения

В заявленном изобретении (фиг. 1) для проведения кибертренировки администратор управляющими сигналами с персонального компьютера 2 запускает на исполнение машиночитаемый код системного сервера 1 для имитации сервера 3 кибертренировки, виртуальной ИТ-инфраструктуры 4, базы данных 5 кибертренировок.

Машиночитаемый код системного сервера 1 может строиться на программной платформе (гипервизоре) на основе технологии виртуализации типа Proxmox VE (KVM, LXC).

Виртуальную ИТ-инфраструктуру 4 имитируют в одном из вариантов: корпоративная информационная сеть организации; автоматизированная система управления производственными и технологическими процессами; телекоммуникационная сеть; информационная сеть банка; информационная сеть организации здравоохранения, транспорта, электроэнергетики, атомной энергетики, металлургической и химической промышленности или иной вариант объекта критической инфраструктуры.

Виртуальные ИТ-инфраструктуры имитируют непосредственно перед кибертренировкой (киберучением) или набор ИТ-инфраструктур формируют заранее и сохраняют в базе данных 8 ИТ-инфраструктур.

Для кибертренировки выбирают подходящий тип виртуальной ИТ-инфраструктуры 4, исходя из специализации обучаемых и с учетом целей кибертренировок.

Эмуляцию нагрузочного трафика (потока данных) в виртуальной ИТ-инфраструктуре 4 реализуют программными средствами сервера кибертренировки 3, например, программным генератором сетевого трафика 6 (Network Activity Generator). Генератор имитирует действия легитимных пользователей внутри ИТ-инфраструктуры 4 на уровнях L2-L7 модели OSI в виде скриптов на рабочих станциях.

Нагрузочный трафик генерируют в виде одного или комбинацией нескольких типов трафика из списка: web-трафик, почтовый трафик, трафик технологической сети, трафик Интернета вещей/трафик взаимодействия с сетевыми хранилищами, подключением по протоколу удаленного рабочего стола RDP (Remote Desktop Protocol), обращением к контроллеру домена (DC) и т.п.

Возможно комбинирование нескольких видов трафика вручную, включая проигрывание собственного трафика или направление копии реального трафика корпоративной или технологической сети.

Сценарии хакерских атак также генерируют в автоматическом режиме программными средствами сервера кибертренировки 3, например, с помощью программного генератора 7 хакерских атак или выбирают сценарий кибератаки из перечня заранее сгенерированных сценариев, хранящихся в базе данных 5 кибертренировок.

Программный генератор хакерских атак может содержать набор скриптов на подходящем языке программирования «PowerShell» («Ruby», «Python» или «Bash»), реализующих сценарии атак внутреннего и внешнего злоумышленника.

Сценарии атак внутреннего злоумышленника могут быть типа «WMI» (скрытное передвижение злоумышленника внутри сети), типа «Data Compressed Exfiltration» (проникновение во внутреннюю сеть и вывод чувствительных данных в обход средств защиты), типа «No Oday» (атака «нулевого дня»), типа «EIS Takeover - Advanced» и др.

Сценарии атак внешнего злоумышленника могут быть типа «Social Engineering» (социотехническая атака), типа «Remote File Сору» (внешнее проникновение во внутреннюю сеть и вывод критичных данных с применением вредоносного ПО), типа «Server Corruption» (остановка и вывод из строя критичных серверов), типа «Ransomware Attack» (доставка и распространение вируса-шифровальщика по сети) и др.

С целью привития практических навыков по выявлению угроз и выполнению тестов на проникновение (pen-тестов) кибератаки могут имитировать в ручном режиме один из обучаемых или команда из нескольких обучаемых (команда атаки Red Team) с персонального компьютера 16 атакующего.

Задачи атакующей команде ставит инструктор на этапе планирования кибертренировки. Возможно руководствоваться опытом постановки задач, практикуемым на CTF-чемпионатах. Например, такими задачами атаки могут быть:

- задача «reverse» (обратная разработка) - определение принципа работы программного обеспечения без доступа к исходным кодам, поиск уязвимостей и модификация программного обеспечения, позволяющая изменить логику работы для обхода имеющихся ограничений;

- задача «pwn» (бинарная эксплуатация) - поиск уязвимостей и написание программы эксплойта для изменения работы скомпилированного программного обеспечения и выполнения кода, изначально не предусмотренного программой;

- задача «web» - поиск и эксплуатация уязвимостей в веб-сервисах, обход авторизации, небезопасная десериализация, приводящая к исполнению кода на сервере; и т.п.

Атакующие могут использовать инструменты из дистрибутива Kali Linux, а также иные инструменты, поддерживаемые операционными системами Windows и Linux.

Вектора атак в каждом сценарии могут быть разнообразными и формироваться из перечня:

«web» - поиск и эксплуатация уязвимостей в веб-сервисах, обход авторизации, небезопасная десериализация, приводящая к исполнению кода на сервере;

«binary exploitation» (бинарная эксплуатация) - поиск уязвимостей и написание программы эксплойта для изменения работы скомпилированного программного обеспечения и выполнения кода, изначально не предусмотренного программой;

«password attacks» - перебор паролей и/или использование слабой криптографии;

«bruteforcing» - перебор паролей методом «грубой силы», включая пароли, достоверно неизвестных злоумышленнику, но имеющие такую логику, что перебор всех значений возможен за конечное время;

«DoS/DDoS» - отказ в обслуживании;

«exfiltration» - выгрузка конфиденциальной информации за пределы атакуемого ресурса (ИТ-инфраструктуры);

«lateral movement» - перемещение и закрепление на соседних компьютерах в рамках атакуемого ресурса (ИТ-инфраструктуры);

«client side attacks» - компрометация клиентов определенного программного обеспечения (чаще веб-сервисов), для последующего доступа в систему с правами пользователя и др.

Обучаемые команды атаки могут формировать электронные карточки 11 уязвимостей, в которых фиксировать сведения о выявленных уязвимостях и результатах их эксплуатации. Электронные карточки 11 уязвимостей сохраняют в базе данных 5 кибертренировок.

Кибертренировку инициирует инструктор управляющими командами с персонального компьютера 13.

Из числа обучаемых формируют по меньшей мере, две команды защиты от кибератак: команду 14 мониторинга (команда SOC) и команду 15 реагирования на инциденты (команда Blue Team).

С целью управления командной работой одного из обучаемых назначают на роль лидера команды реагирования.

Обучаемые из команды 14 мониторинга обнаруживают и идентифицируют инциденты, вызванные кибератаками, путем выявления соответствующих признаков инцидентов, таких как: аномалии в сетевом трафике; подозрительные процессы на рабочих станциях и серверах виртуальной ИТ-инфраструктуры 4, отклонения в протоколах обмена SMTP, DNS, HTTP(S) и др.

Обучаемым команды 14 мониторинга и команды 15 реагирования также предоставляют удаленный веб-доступ к ИТ-инфраструктуре 4 и к серверу кибертренировки 3 посредством веб-сервера 12 по http-протоколу с использованием механизма аутентификации по логину и паролю.

Возможен вариант подключения персонального компьютера 13 инструктора и (или) персональных компьютеров 14 и 15 обучаемых посредством технологии виртуальной частной сети (VPN - Virtual Private Network). Возможен также прямой сетевой доступ персональных компьютеров инструктора и обучаемых к виртуальной ИТ-инфраструктуре и серверу кибертренировки 3.

Веб-интерфейс на персональном компьютере обучаемого может включать: карту сети, доступ к средствам защиты информации и серверам, инструменты ведения электронных карточек инцидентов, данные об обнаруженных и устраненных уязвимостях, инструменты ведения переписки в чате, приборную панель с вспомогательными элементами (Dashboard) и др.

Каждый обучаемый команды мониторинга с помощью своего персонального компьютера 14 наблюдает за состоянием ИТ-инфраструктуры 4 и заносит сведения о каждом обнаруженном им инциденте в электронную карточку 11 инцидента. Сведения могут содержать скриншоты файлов, ссылок на журнал событий, извещений от средств защиты информации и иные материалы, идентифицирующие инцидент.

Обучаемые передают заполненную электронную карточку 11 инцидента лидеру команды реагирования, который распределяет их по обучаемым команды реагирования для дальнейшего расследования и принятия мер защиты. Карточки распределяют с учетом зафиксированных в них сведений об инциденте и с учетом опыта и загруженности обучаемых команды 15 реагирования.

Обучаемые из команды 15 реагирования расследуют инциденты, дополняют электронную карточку 11 инцидента результатами расследования с указанием мер реагирования, минимизирующих последствия инцидента, и реализуют меры реагирования (защиты).

Электронные карточки инцидентов хранят в базе данных 5 кибертренировок и применяют в последующих кибертренировках.

Инструктор посредством персонального компьютера 13 наблюдает за действиями обучаемых, фиксирует и оценивает практические навыки каждого обучаемого, выявляет пробелы и отмечает положительные стороны обучаемых.

Веб-интерфейс на персональном компьютере 13 инструктора может содержать: панель управления обучением, управление учетными записями обучаемых, индикатор прохождения кибертренировки (Progress bar), чат с обучаемыми, табло с результатами (scoreboard) и др.

Практические навыки каждого обучаемого учитывают по своевременности, полноте и достоверности сведений, указанных им в электронной карточке инцидента. При оценке командной работы учитывают время, затраченное командой на корректное обнаружение и реагирование на инцидент.

Команды и обучающиеся оцениваются в зависимости от степени достижения поставленных целей кибертренировки и выполнения отдельных задач. Итоговая оценка складывается из частных оценок по количеству правильно обнаруженных и оформленных инцидентов, по количеству корректно устраненных уязвимостей, по времени реакции и др.

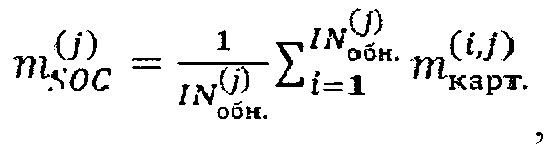

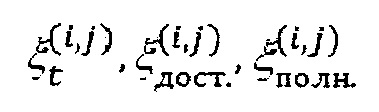

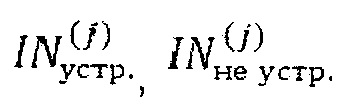

Индивидуальная оценка за кибертренировку j-го обучаемого из команды мониторинга может рассчитываться по формуле:  где:

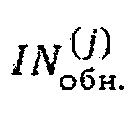

где:  - количество инцидентов, обнаруженных и зафиксированных j-тым учеником в электронных карточках инцидентов,

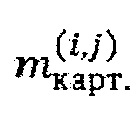

- количество инцидентов, обнаруженных и зафиксированных j-тым учеником в электронных карточках инцидентов,  - оценка за электронную карточку i-го инцидента.

- оценка за электронную карточку i-го инцидента.

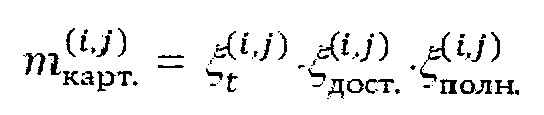

Оценка за электронную карточку i-го инцидента может рассчитываться по формуле:  , где:

, где:  - коэффициенты своевременности заполнения карточки, достоверности и полноты информации об инциденте.

- коэффициенты своевременности заполнения карточки, достоверности и полноты информации об инциденте.

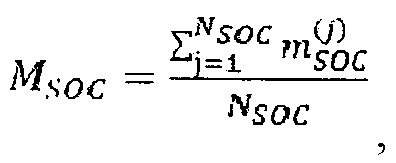

Оценка за кибертренировку команды мониторинга может рассчитываться по формуле  где: NSOC - количество обучаемых в команде мониторинга.

где: NSOC - количество обучаемых в команде мониторинга.

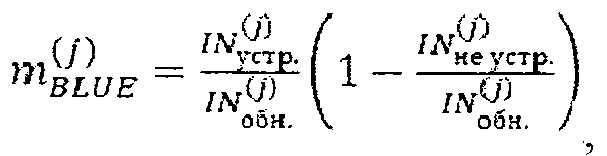

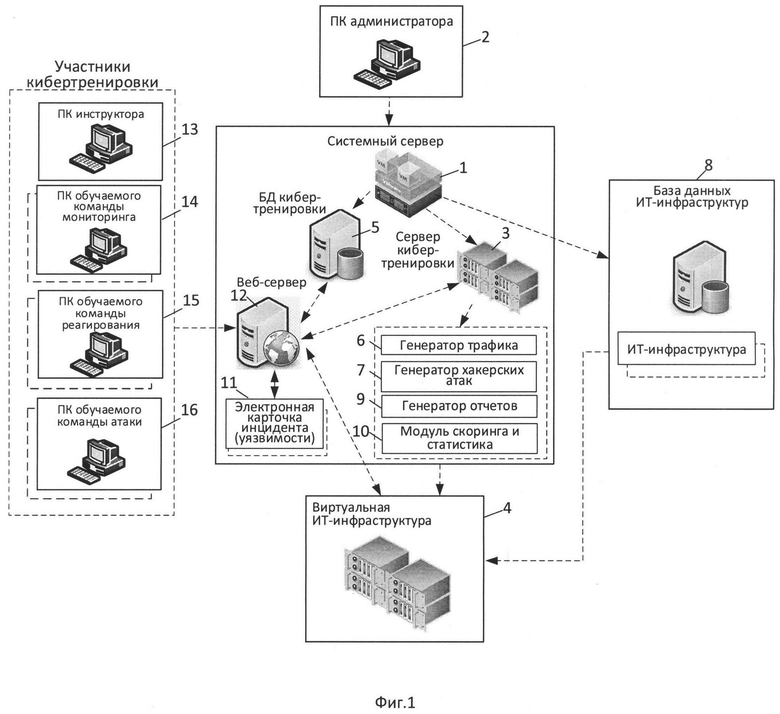

Индивидуальная оценка за кибертренировку j-го обучаемого из команды реагирования может рассчитываться по формуле:  где:

где:

- число обнаруженных и переданных для устранения j-му обучаемому из команды реагирования, устраненных и не устраненных инцидентов j-тым обучаемым, соответственно.

- число обнаруженных и переданных для устранения j-му обучаемому из команды реагирования, устраненных и не устраненных инцидентов j-тым обучаемым, соответственно.

Оценка за кибертренировку команды реагирования может рассчитываться по формуле:  где: Kн - коэффициент исправной работы виртуальной ИТ-инфраструктуры.

где: Kн - коэффициент исправной работы виртуальной ИТ-инфраструктуры.

Индивидуальные и командные оценки могут рассчитываться в относительных единицах в интервале от 0 до 1, или в баллах от 0 до 100.

При оценивании инструктор использует генератор 9 отчетов и модуль 10 скоринга и статистики.

Указанные средства отслеживают прогресс кибертренировки в автоматическом режиме, сравнивают и оценивают обучаемых, составляют рейтинг. Посредством подготовленных шаблонов формируют структурированную информацию (отчет) в виде документа с данными о проведенной кибертренировке.

Оценки могут быть повышены за сверхнормативное время обнаружения (реагирования) на инциденты или снижены путем вычитания штрафных баллов за превышение нормативного времени обнаружения (реагирования) инцидентов и (или) за свехнормативные простои в работе ИТ-инфраструктуры, вызванные хакерскими атаками (инцидентами).

Допускается корректировка командных оценок из-за сокращенного (увеличенного) численного состава команды относительно оптимального состава.

Нормативные временные показатели, допустимая продолжительность простоев и оптимальная численность команды определяется инструктором кибертренировки по определенной методике или исходя из практического опыта.

Оценивание обучаемых из команды 16 атаки осуществляется по времени, затраченному на выявление уязвимостей и выполнение тестов на проникновение, а также полноте и достоверности сведений, указанных в электронной карточке уязвимостей.

Промышленная применимость

Предложенный способ и система могут использоваться в учебных заведениях при подготовке и повышении квалификации специалистов по информационной безопасности, а также в организациях при проведении кибертренировок и киберучений.

| название | год | авторы | номер документа |

|---|---|---|---|

| Система защиты информации системы управления движением электропоездов в автоматическом режиме | 2023 |

|

RU2806927C1 |

| Система и способ корреляции событий для выявления инцидента информационной безопасности | 2019 |

|

RU2739864C1 |

| Способ корректировки параметров модели машинного обучения для определения ложных срабатываний и инцидентов информационной безопасности | 2020 |

|

RU2763115C1 |

| Способ обработки событий информационной безопасности перед передачей на анализ | 2020 |

|

RU2762528C1 |

| Система и способ реагирования на инцидент информационной безопасности | 2023 |

|

RU2824732C1 |

| СИСТЕМА И СПОСОБ ПРЕДОТВРАЩЕНИЯ ИНЦИДЕНТОВ БЕЗОПАСНОСТИ НА ОСНОВАНИИ РЕЙТИНГОВ ОПАСНОСТИ ПОЛЬЗОВАТЕЛЕЙ | 2011 |

|

RU2477929C2 |

| Система и способ создания правил | 2018 |

|

RU2725033C2 |

| Способ комбинирования большой языковой модели и агента безопасности | 2023 |

|

RU2825975C1 |

| Система и способ блокирования компьютерной атаки на транспортное средство | 2018 |

|

RU2706887C2 |

| Система и способ приоритизации установки патчей на компьютеры в сети | 2023 |

|

RU2813483C1 |

Изобретение относится к компьютерным способам и системам обучения. Техническим результатом является обеспечение сетевого взаимодействия для реализации кибертренировок по обнаружению кибератак и реагированию на инциденты информационной безопасности. Система кибертренировок включает персональный компьютер администратора, системный сервер, постоянный машиночитаемый код, хранящийся в памяти и исполняемый процессором системного сервера для реализации сервера кибертренировки, который сконфигурирован для приема ввода выбранной виртуальной ИТ-инфраструктуры из базы данных ИТ-инфраструктур. Введены веб-сервер, по меньшей мере один ПК инструктора, по меньшей мере один ПК обучаемого команды мониторинга и по меньшей мере один ПК обучаемого команды реагирования. Постоянный машиночитаемый код системного сервера реализует по меньшей мере одну базу данных кибертренировки. Сервер кибертренировки дополнительно сконфигурирован для генерации трафика и хакерских атак; формирования и ведения обучаемыми электронных карточек инцидентов; генерации отчетов о кибертренировке, ведения скоринга кибертренировки и накопления статистических данных в базе данных кибертренировки. 2 н. и 18 з.п. ф-лы, 1 ил.

1. Способ сетевого взаимодействия для реализации кибертренировок, состоящий в том, что системный сервер, содержащий процессор и память, соединяют с персональным компьютером администратора, содержащим по меньшей мере один процессор, по меньшей мере один видеодисплей и по меньшей мере одно устройство ввода администратора; конфигурируют постоянный машиночитаемый код, хранящийся в памяти и исполняемый процессором системного сервера для реализации по меньшей мере одной базы данных ИТ-инфраструктур, связанной с системным сервером, а также для реализации по меньшей мере одного сервера кибертренировки для приема ввода выбранной реалистичной виртуальной ИТ-инфраструктуры по запросу от персонального компьютера администратора и отображения информации, касающейся среды ИТ-инфраструктуры и для реализации диспетчера виртуальной среды, сконфигурированного для генерации в ответ на запрос от сервера кибертренировки виртуальной ИТ-инфраструктуры, содержащей виртуальные элементы, соединенные в виртуальную сеть, и виртуальный инструмент для использования сервером кибертренировки при реализации кибертренировки; имитируют реалистичную виртуальную ИТ-инфраструктуру в виртуальной программной среде системного сервера и эмулируют среду функционирования реалистичной виртуальной ИТ-инфраструктуры путем генерации нагрузочного трафика сервера кибертренировки, сконфигурированного для приема ввода выбранной реалистической виртуальной ИТ-инфраструктуры по запросу от персонального компьютера администратора, инициируют кибертренировку управляющими командами посредством доступа к виртуальной программной среде системного сервера, имитируют, по меньшей мере, один сценарий кибератаки, по меньшей мере, на один из элементов реалистичной виртуальной ИТ-инфраструктуры, обучаемые обнаруживают и идентифицируют инциденты, вызванные кибератаками, наблюдают и фиксируют действия обучаемых, оценивают практические навыки каждого обучаемого, отличающийся тем, что доступ к виртуальной программной среде предоставляют с одного персонального компьютера инструктора и с по меньшей мере одному персонального компьютера обучаемого, при этом указанный персональный компьютер инструктора и указанные персональные компьютеры обучаемых обмениваются данными через веб-сервер, содержащий процессор и память, с сервером кибертренировки и реалистичной виртуальной ИТ-инфраструктурой; конфигурируют постоянный машиночитаемый код, хранящийся в памяти и исполняемый процессором веб-сервера, для реализации интерфейса обмена данными с указанным персональным компьютером инструктора и с указанными персональными компьютерами обучаемых; дополнительно конфигурируют постоянный машиночитаемый код, хранящийся в памяти и исполняемый процессором системного сервера для реализации по меньшей мере одной базы данных кибертренировок; программные средства сервера кибертренировки используют для: генерации по запросу от персонального компьютера инструктора нагрузочного трафика, скриптов хакерских атак и отчетов о кибертренировке; формирования и ведения обучаемыми электронных карточек инцидентов; отображения указанным персональным компьютером инструктора и указанными персональными компьютерами обучаемых информации, касающейся среды реалистичной виртуальной ИТ-инфраструктуры и информации из электронных карточек инцидентов; а также для ведения скоринга кибертренировки и накопления статистических данных в базе данных кибертренировок; кибертренировку инициируют управляющими командами с персонального компьютера инструктора, обучаемые обнаруживают и идентифицируют инциденты путем выявления признаков инцидентов в среде виртуальной ИТ-инфраструктуры, заносят с использованием персонального компьютера сведения о каждом обнаруженном ими инциденте в электронную карточку инцидента, дополняют электронную карточку инцидента результатами расследования с указанием мер реагирования, минимизирующих последствия инцидента и предотвращающих повторение инцидента в будущем, реализуют меры реагирования, электронную карточку инцидента сохраняют в базе данных кибертренирновки и используют ее в последующих кибертренировках при оценивании практических навыков обучаемых используют сведения из базы данных кибертренировок.

2. Способ по п. 1, отличающийся тем, что реалистичную виртуальную ИТ-инфраструктуру имитируют в одном из вариантов: корпоративная информационная сеть организации; автоматизированная система управления производственными и технологическими процессами; телекоммуникационная сеть; информационная сеть банка; информационная сеть организации здравоохранения, транспорта, электроэнергетики, атомной энергетики, металлургической и химической промышленности.

3. Способ по п. 1, отличающийся тем, что в качестве виртуальной программной среды системного сервера используют гипервизор с низкоуровневой программно-аппаратной оболочкой с одновременным выполнением на одном компьютере нескольких операционных систем с разделением между ними ресурсов компьютера.

4. Способ по п. 1, отличающийся тем, что сценарий кибератаки имитируют в виртуальной программной среде системного сервера путем генерации скриптов хакерской активности или сценарий кибератаки выбирают из перечня заранее сгенерированных сценариев кибератаки, хранящихся в базе данных кибертренировок.

5. Способ по п. 1, отличающийся тем, что нагрузочный поток данных имитируют в виртуальной программной среде системного сервера путем генерации внешнего и внутреннего трафика реалистичной виртуальной ИТ-инфраструктуры в виде скриптов на рабочих станциях.

6. Способ по п. 1, отличающийся тем, что нагрузочный трафик данных имитируют трафиком одного вида или комбинацией из нескольких видов трафиков, выбираемых из перечня: web-трафик, почтовый трафик, трафик технологической сети, трафик вредоносной активности, трафик Интернета вещей, трафик взаимодействия с сетевыми хранилищами, подключением по протоколу удаленного рабочего стола RDP (Remote Desktop Protocol), обращением к контроллеру домена (DC), копия реального трафика корпоративной или технологической сети.

7. Способ по п. 1, отличающийся тем, что кибератаки на реалистичную виртуальную ИТ-инфраструктуру имитирует один или несколько обучаемых путем выявления и эксплуатации уязвимостей в указанной ИТ-инфраструктуре, сведения о выявленных уязвимостях в указанной ИТ-инфраструктуре заносят в электронные карточки уязвимостей, а при оценивании обучаемых учитывают время, затраченное на выявление уязвимостей и эксплуатацию выявленных уязвимостей, достоверность и полноту отражения сведений в электронной карточке уязвимостей.

8. Способ по п. 1, отличающийся тем, что доступ обучаемым к виртуальной программной среде предоставляют посредством веб-интерфейса и механизма аутентификации по логину и паролю.

9. Способ по п. 1, отличающийся тем, что к признакам инцидента, вызванного кибератакой, относят: аномалии в трафике, изменение файловой структуры, несанкционированные транзакции и иные отклонения от штатного режима работы, по меньшей мере, одного из элементов реалистичной виртуальной ИТ-инфраструктуры.

10. Способ по п. 1, отличающийся тем, что сведения об обнаруженном инциденте заносят в электронную карточку инцидента в текстовом формате с приложением скриншотов, файлов, ссылок на журнал событий, извещений от средств защиты информации и иных материалов, идентифицирующих инцидент.

11. Способ по п. 1, отличающийся тем, что электронные карточки инцидентов распределяют между обучаемыми для выполнения задач реагирования на инциденты с учетом выявленных сведений об инцидентах и с учетом компетенций и загруженности обучаемых.

12. Способ по п. 1, отличающийся тем, что действия обучаемого по каждому инциденту фиксируют в базе данных кибертренировок с указанием результатов расследования, принятых мерах реагирования и времени, затраченного на обнаружение и фиксацию сведений об обнаруженном инциденте в электронной карточке инцидента.

13. Способ по п. 1, отличающийся тем, что при расследовании инцидента фиксируют сведения о типе и об источнике кибератаки, вызвавшей инцидент, о последовательности ее развития, степени и характере влияния на элементы виртуальной ИТ-инфраструктуры и на средства защиты информации, нарушениях целостности данных и другие сведения, характеризующие инцидент.

14. Способ по п. 1, отличающийся тем, что в качестве средств скоринга и статистики используют программный модуль скоринга и статистики и программный модуль генерации отчетов.

15. Способ по п. 1, отличающийся тем, что индивидуальные практические навыки обучаемого по мониторингу оценивают по своевременности, достоверности и полноте сведений, указанных им в электронной карточке инцидента, а индивидуальные практические навыки обучаемого по реагированию оценивают по количеству устраненных инцидентов и времени, затраченного на устранение инцидентов.

16. Способ по п. 1, отличающийся тем, что практические навыки командной работы обучаемых оценивают по количеству обнаруженных и расследованных инцидентов, а также времени, затраченного командой обучаемых на обнаружение и реагирование на инциденты.

17. Система сетевого взаимодействия для реализации кибертренировок, включающая персональный компьютер администратора, содержащий по меньшей мере один процессор, по меньшей мере один видеодисплей и по меньшей мере одно устройство ввода администратора; системный сервер, содержащий процессор и память, при этом системный сервер обменивается данными с персональным компьютером администратора; постоянный машиночитаемый код, хранящийся в памяти и исполняемый процессором системного сервера для реализации по меньшей мере одного сервера кибертренировки, который сконфигурирован для приема ввода выбранной виртуальной ИТ-инфраструктуры по запросу от администратора и отображения информации, касающейся среды ИТ-инфраструктуры; по меньшей мере одну базу данных ИТ-инфраструктур, связанную с системным сервером; постоянный машиночитаемый код, хранящийся в памяти и исполняемый процессором системного сервера для реализации диспетчера виртуальной среды, сконфигурированного для генерации в ответ на запрос от сервера кибертренировки виртуальной ИТ-инфраструктуры, содержащей виртуальные элементы, соединенные в виртуальную сеть, и виртуальный инструмент для использования сервером кибертренировки при реализации кибертренировки, отличающаяся тем, что дополнительно введены веб-сервер, содержащий процессор и память, по меньшей мере один персональный компьютер инструктора, по меньшей мере один персональный компьютер обучаемого команды мониторинга и по меньшей мере один персональный компьютер обучаемого команды реагирования, указанный персональный компьютер инструктора и указанные персональные компьютеры обучаемых обмениваются данными через веб-сервер с сервером кибертренировки и виртуальной ИТ-инфраструктурой; постоянный машиночитаемый код, хранящийся в памяти и исполняемый процессором веб-сервера, реализует интерфейсы обмена с указанным персональным компьютером инструктора и с указанными персональными компьютерами обучаемых; постоянный машиночитаемый код, хранящийся в памяти и исполняемый процессором по меньшей мере одного системного сервера для реализации по меньшей мере одной базы данных кибертренировок; указанный сервер кибертренировки дополнительно сконфигурирован для: генерации по запросу от персонального компьютера инструктора трафика и хакерских атак; формирования и ведения обучаемыми электронных карточек инцидентов; генерации по запросу персонального компьютера инструктора отчетов о кибертренировке, ведения скоринга кибертренировки и накопления статистических данных в базе данных кибертренировок, а также для отображения указанным персональным компьютером инструктора и указанными персональными компьютерами обучаемых информации, касающейся среды виртуальной ИТ-инфраструктуры и информации из электронных карточек инцидентов.

18. Система по п. 17, отличающаяся тем, что постоянный машиночитаемый код, хранящийся в памяти и исполняемый процессором системного сервера, реализует работу программной платформы по технологии виртуализации гипервизора с низкоуровневой программно-аппаратной оболочкой с одновременным выполнением нескольких операционных систем с разделением между ними ресурсов системного сервера.

19. Система по п. 17, отличающаяся тем, что персональный компьютер инструктора и по меньшей мере один персональный компьютер обучаемого обмениваются данными с сервером киберучений и виртуальной ИТ-инфраструктурой по виртуальной частной сети (VPN) и (или) путем прямого сетевого доступа.

20. Система по п. 17, отличающаяся тем, что дополнительно введен по меньшей мере один персональный компьютер атакующего, который обменивается данными с сервером кибертренировки и виртуальной ИТ-инфраструктурой.

Авторы

Даты

2023-11-28—Публикация

2022-11-23—Подача