Изобретение относится к области вычислительной техники и может быть использовано при построении защищенных корпоративных виртуальных частных сетей, использующих в качестве связевой инфраструктуры сети публичного доступа, в частности, сеть Интернет.

Известен способ защиты от несанкционированных обменов между первой компьютерной сетью и второй компьютерной сетью заключающийся в том, что принимают на первую сетевую материнскую плату из первой компьютерной сети коммуникационное сообщение в первом формате сетевого протокола, предотвращают передачу сервисных коммуникационных сообщений маршрутизации от первой компьютерной сети, преобразуют коммуникационное сообщение во второй формат сетевого протокола, в результате чего информация об адресах источника и назначения удаляется из коммуникационного сообщения, передают коммуникационное сообщение во вторую сетевую материнскую плату, осуществляют обратное преобразование во второй сетевой материнской плате коммуникационного сообщения в первый формат сетевого протокола, передают коммуникационное сообщение после обратного преобразования во вторую компьютерную сеть, в результате чего предотвращается получение пользователями, подключенными к указанным первой или второй компьютерным сетям, служебной информации о маршрутизации и адресной информации, что препятствует несанкционированным обменам между компьютерами, подключенными к первой и второй компьютерным сетям (см. RU 2152691, G 06 F 12/14, 10.07.2000).

Известна система защиты для предотвращения несанкционированных обменов между первой компьютерной сетью и второй компьютерной сетью содержащая первую сетевую материнскую плату и вторую сетевую материнскую плату, каждая из указанных первой и второй сетевых материнских плат имеет сетевой интерфейсный адаптер для обмена с указанными первой и второй компьютерными сетями соответственно, каждая из указанных сетевых материнских плат дополнительно имеет адаптер передачи для обмена с адаптером передачи другой сетевой материнской платы, указанные адаптеры передачи являются парными и идентичными, каждая из сетевых материнских плат имеет сетевые программные средства для предотвращения передачи информации об услугах маршрутизации между сетевыми интерфейсными адаптерами и адаптером передачи каждой из сетевых материнских плат, каждая сетевая материнская плата дополнительно содержит программные средства преобразования протокола, препятствующие прохождению информации протокола верхнего уровня и информации об адресе источника и адресе назначения между указанным сетевым интерфейсным адаптером и указанным адаптером передачи каждой сетевой материнской платы, причем по меньшей мере одна из сетевых материнских плат имеет промежуточные программные средства интерфейса прикладных программ для предоставления услуг обмена на уровне прикладной задачи компьютерам, подключенным к указанной по меньшей мере одной сетевой материнской плате.

К недостаткам известного способа, а также и системы его реализующей следует отнести невозможность предотвращения нарушения конфиденциальности информации при использовании виртуальной частной сети, а именно: прослушивание и реконструкция трафика виртуальной частной сети в некоторой точке публичной сети, а также проникновение в корпоративную сеть в точке подключения к публичной сети и/или нарушение ее нормального функционирования. Кроме того, при реализации указанного способа невозможно организовать динамический обмен сообщениями маршрутизации между удаленными локальными вычислительными сетями виртуальной частной сети, защищенной с помощью указанного способа.

Технический результат заключается в обеспечении защиты, исключающей проникновение в локальную вычислительную сеть корпоративной виртуальной частной сети из сети публичного доступа, а также съем информации пользователями сети публичного доступа. Кроме того, технический результат обеспечивает возможность динамического обмена сообщениями маршрутизации между локальными вычислительными сетями корпоративной виртуальной частной сети, что приводит к улучшению показателей масштабируемости и управляемости всеми локальными вычислительными сетями виртуальной частной сети в целом.

Технический результат достигается тем, что при организации подключения локальной вычислительной сети, входящей в состав виртуальной частной сети, к сети общего пользования происходит изоляция на втором уровне модели OSI функций маршрутизации и передачи сообщений как внутри, так и между локальными вычислительными сетями корпоративной виртуальной частной сети, от функций маршрутизации и передачи сообщений между устройствами, присоединенными к публичной сети на третьем уровне модели OSI.

Технический результат достигается также тем, что шифрование графика локальной вычислительной сети, входящей в состав виртуальной частной сети, осуществляется на изолированном на третьем уровне модели OSI от публичной сети устройстве, что ограничивает (при условии защищенной системы доставки ключей шифрования) возможность реконструкции передаваемых данных при перехвате трафика виртуальной частной сети в публичной сети.

Основной принцип реализации технического результата описываемого способа основан на идее коммутации меток.

Метка представляет собой заголовок фиксированной длины, идентифицирующий множество пакетов, передаваемых определенным образом (например, по одному или тому же пути или в соответствии с некоторым классом обслуживания). Метка имеет локальное для маршрутизатора значение. Хотя, зачастую, метка идентифицирует маршрутный префикс или адрес протокола третьего уровня модели OSI (например, адресный префикс IP), она ни коим образом не кодирует эту информацию. Множество пакетов, отправляемых в соответствии с определенными заданными критериями, называется классом маршрутной эквивалентности.

Маршрутизаторы, использующие указанный принцип коммутации, устанавливают привязку метки к классу маршрутной эквивалентности, затем с помощью специального стандартного протокола (LDP RFC-3036) распространяют информацию о привязке метки всем маршрутизаторам, для которых они будут использовать данную метку при отсылке пакетов. Эти маршрутизаторы (которые называются "нижестоящими" для данного класса), используют данную метку, как индекс для хеш-таблицы коммутации входящего трафика. Далее, они определяют интерфейс отправления данного пакета, выделяют метку, которая становится исходящей для данного класса и распространяют (по протоколу LDP) информацию о данной привязке среди своих "нижестоящих" маршрутизаторов. В дальнейшем, коммутация трафика осуществляется автоматически по значениям входящей и исходящей метки. При этом происходит замена входящей метки исходящей. С пакетом может быть ассоциировано более одной метки. При этом маршрутизатор обрабатывает такое множество меток, как стек. Иными словами, маршрутизатор принимает решение о коммутации пакета на основе информации, содержащейся в метке, находящейся на вершине стека. Таким образом, помеченный пакет ассоциируется со стеком меток глубины N. Непомеченный пакет может рассматриваться, как пакет, с ассоциированным стеком меток глубины 0.

Как уже было отмечено, технический результат достигается разделением функций маршрутизации трафика корпоративной виртуальной частной сети и маршрутизации трафика публичной сети.

Пусть Ma1, ..., Man - устройства, осуществляющие маршрутизацию графика локальных вычислительных сетей 1..n корпоративной виртуальной частной сети. Пусть Мb1, ..., Mbn- устройства, осуществляющие функции маршрутизации через публичную транспортную сеть. При этом, Ма1 ограниченно взаимодействует с Мb1, ..., Man ограниченно взаимодействует с Mbn на втором уровне модели OSI.

Маршрутизатор Mak, 1<=k<=n выполняет следующие функции:

- анонсирует адресные префиксы удаленных локальных вычислительных сетей корпоративной виртуальной частной сети или маршрут по умолчанию в локальную вычислительную сеть виртуальной частной сети;

- назначает метки для маршрутных префиксов локальной вычислительной сети, распространяет их между маршрутизаторами Ma1, ..., Mak-1, Mak+1, ..., Man удаленных локальных вычислительных сетей виртуальной частной сети вместе с информацией о статически сконфигурированном адресе публичной сети Mbk (в качестве адресата публичной сети для данного множества меток) и поддерживает соответствующую таблицу локальных меток;

- получает от маршрутизаторов Ma1, ..., Mak-1, Mak+1, ..., Man информацию о привязках меток к адресным префиксам удаленных локальных вычислительных сетей, а также адресов публичной сети Мb1, ..., Mbk -1, Mbk +1,..., Mbn и поддерживает соответствующую таблицу, выполняет другие операции с метками (освобождение, переназначение) в соответствии со спецификацией протокола LDP, поддерживает информацию о доступности удаленных локальных вычислительных сетей виртуальной частной сети;

- выполняет процесс динамической или статической маршрутизации адресов виртуальной частной сети;

- шифрует IP-пакет, поступивший из локальной вычислительной сети, входящей в виртуальную частную сеть, адресованный удаленной локальной вычислительной сети, также входящей в эту же виртуальную частную сеть и ассоциирует с ним исходящую метку первого уровня, идентифицирующую класс маршрутной эквивалентности для удаленной локальной вычислительной сети и адрес публичной сети, идентифицирующий маршрутизатор Mbi, 1<=i<=n - адресат публичной сети, являющийся шлюзом для удаленной локальной вычислительной сети;

передает шифрованный трафик с ассоциированными метками маршрутизатору Mbk с помощью простого протокола второго уровня модели OSI (описание приведено ниже);

получает от маршрутизатора Mbk пакет протокола второго уровня модели OSI, с ассоциированной меткой, идентифицирующей класс маршрутной эквивалентности локальной вычислительной сети, входящей в состав виртуальной частной сети, определяет по локальной таблице меток адресат внутри локальной вычислительной сети, выполняет дешифрацию пакета и отправку его адресату внутри локальной вычислительной сети;

Маршрутизатор Mbk, 1<=k<=n выполняет следующие функции:

поддерживает маршрутизацию (статическую или динамическую) публичной сети анонсирует собственный адрес Mbk в публичную сеть (Интернет);

получает от Mak шифрованные пакеты трафика локальной вычислительной сети, входящей в состав виртуальной частной сети, адресованные удаленным локальным вычислительным сетям этой виртуальной частной сети, формирует IP-заголовок с собственным адресом источника, адресом МЫ, 1<=i<=n, адресата и отправляет пакет следующему шлюзу по таблице маршрутизации публичной сети;

Получает от маршрутизаторов Мb1, ..., Mbk-1, Mbk+1, ..., Mbn IP-пакеты, содержащие инкапсулированную, шифрованную информацию для локальной вычислительной сети, удаляет адреса публичной сети и передает ее маршрутизатору Mak с помощью простого протокола второго уровня.

Распространение информации о привязке меток к классам маршрутной эквивалентности между маршрутизаторами МА, МА1, ..., МАn производится с помощью протокола распространения меток (LDP), транспортом для которого является протокол TCP/IP работающий "внутри" виртуальной частной сети (т.е. не маршрутизируемый в публичной сети). Для работы LDP выделяются фиксированные значения меток из служебного диапазона (0-15).

Протокол обмена данными между маршрутизаторами МА и MB определяет соединение типа "точка-точка" на втором уровне модели взаимодействия открытых систем ISO и используется для передачи фреймов, содержащих полезную информацию.

К реализации физического уровня модели взаимодействия открытых систем настоящего решения предъявляется требование предоставления полнодуплексного бит-ориентированного синхронного канала между источником и приемником. Не накладывается никаких ограничений на пропускную способность канала.

Формат фрейма (структуры данных) см. в табл. 1, где

Flag: данное поле занимает один октет и идентифицирует начало и конец фрейма. Данное поле всегда содержит бинарное значение 01111110 (Ох7е).

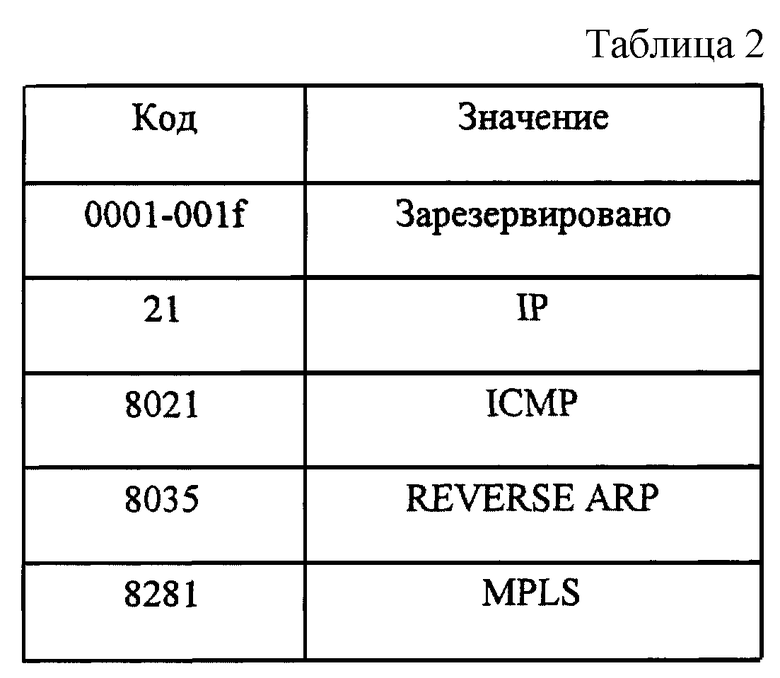

Protocol: данное поле занимает два октета и содержит идентификатор протокола, инкапсулированного в поле Information. Идентификаторы протоколов определяются наиболее актуальной версией RFC "Assigned numbers". Некоторые значения приведены ниже. Значение идентификатора протокола передается в порядке "старший бит - первый".

В табл. 2 приведены некоторые значения идентификаторов протоколов (в шестнадцатеричном формате).

Information: данное поле может содержать произвольное количество октетов. Максимальное значение составляет 1500 октетов, однако для нужд реализации может быть установлено любое максимальное значение.

FCS: данное поле занимает два октета и содержит контрольную сумму фрейма, которая вычисляется по полям Protocol и Information, не включая поля Flag и само поле FCS.

Для определения статуса соединения предлагается простой механизм keepalive сообщений. Для таких сообщений используется тип протокола (значение поля Protocol) 0х8035 (REVERSE ARP), поскольку на соединениях типа "точка-точка" нет необходимости использовать механизмы реверсивного определения адресов третьего уровня модели взаимодействия открытых систем IOS. Обе системы, представляющие концы соединения, посылают друг другу keepalive сообщения через равный, определяемый конфигурацией интервал. Рекомендуемая величина интервала составляет 10 сек. Обе системы должны использовать одинаковое значение интервала.

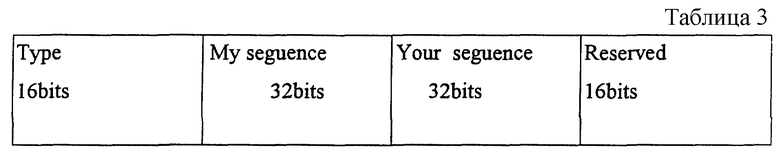

Keepalive сообщение имеет следующий формат (см. табл. 3), где

Type: данное поле определяет тип сообщения и занимает два октета. По умолчанию значение этого поля устанавливается равным 0.

My seguence: данное поле занимает четыре октета и содержит значение синхронизационной последовательности, отправляемое другой системе. Каждая система устанавливает это значение для каждого keepalive сообщения независимо от другой системы. Стартовое значение последовательности устанавливается равным 0.

Your seguence: данное поле занимает четыре октета и содержит последнее значение полученной от соседней системы синхронизационной последовательности. Каждая система должна помнить последнее, полученное от соседней системы, значение синхронизационной последовательности. Перед отправкой сообщения соседней системе она сравнивает значение синхронизационной последовательности, которое должно быть отправлено в данном сообщении, с последним, полученным от соседней системы, значением. Если абсолютная величина разницы между этими значениями составляет более трех, то соединение считается нарушенным и передача информации высших уровней модели взаимодействия открытых систем должна быть прекращена до установления соответствия указанных значений. Настоящая архитектура не определяет процедуру обработки данной ситуации. Тем не менее, разработчикам рекомендуется предпринять некоторые действия для тестирования физического уровня взаимодействия, после чего установить начальные значения синхронизационных последовательностей для возобновления коммуникации.

Reserved: данное поле занимает два октета и зарезервировано для развития архитектуры. Значение данного поля всегда устанавливается равным OхFFFF (шестнадцатиричное).

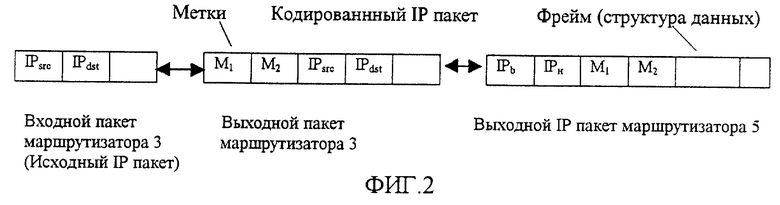

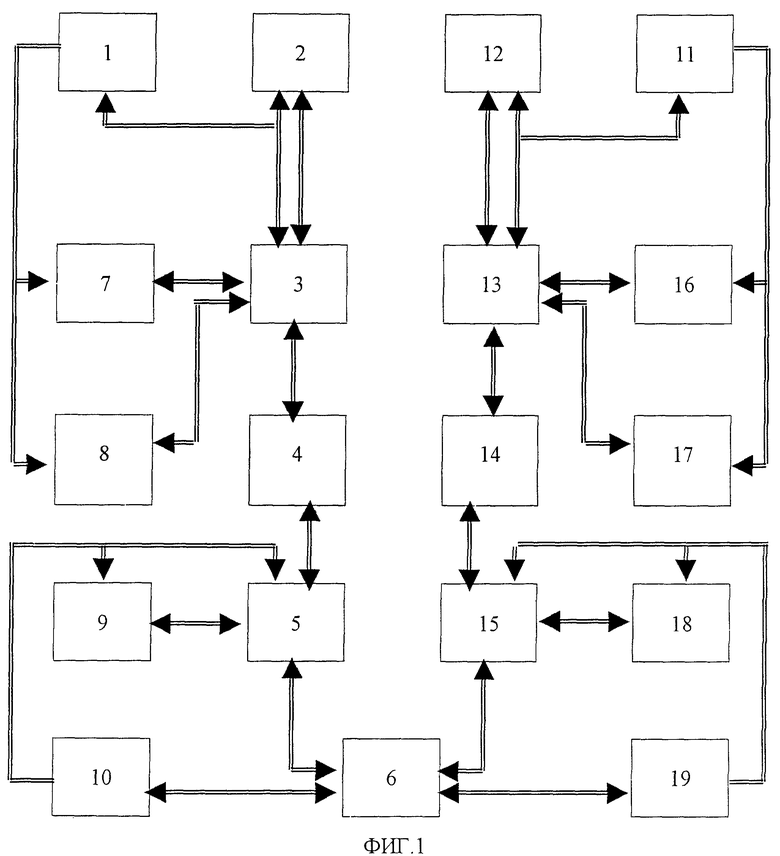

На фиг. 1 представлена система защиты корпоративной виртуальной частной компьютерной сети от несанкционированного обмена информацией с публичной транспортной сетью, реализующая предложенный способ. На фиг. 2 представлена диаграмма приема/передачи пакетов.

Корпоративная виртуальная частная компьютерная сеть состоит из нескольких (N) локальных вычислительных сетей. Для простоты на фиг.1 показана система защиты корпоративной виртуальной частной компьютерной сети, включающей в себя две локальные вычислительные сети.

Система защиты корпоративной виртуальной частной компьютерной сети от несанкционированного обмена информацией с публичной транспортной сетью содержит первый процессор 1, связанный с локальной вычислительной сетью 2 защищаемой корпоративной компьютерной сети, маршрутизатор 3, который через интерфейс 4 соединен с маршрутизатором 5, соединенным с сетью 6 Интернет, маршрутизатор 3 соединен с блоком 7 памяти и средством 8 кодирования и декодирования, а маршрутизатор 5 соединен с блоком 9 памяти, первый процессор 1 соединен соответственно с маршрутизатором 3, блоком 7 памяти и средством 8 кодирования и декодирования, второй процессор 10, связанный с сетью 6 Интернет, соединен с маршрутизатором 5 и блоком 9 памяти, третий процессор 11, связанный с локальной вычислительной сетью 12 защищаемой корпоративной компьютерной сети, маршрутизатор 13, который через интерфейс 14 соединен с маршрутизатором 15, соединенным с сетью 6 Интернет, маршрутизатор 13 соединен с блоком 16 памяти и средством 17 кодирования и декодирования, а маршрутизатор 15 соединен с блоком 18 памяти, третий процессор 11 соединен соответственно с маршрутизатором 13, блоком 16 памяти и средством 17 кодирования и декодирования, четвертый процессор 19, связанный с сетью 6 Интернет соединен с маршрутизатором 15 и блоком 18 памяти.

Маршрутизатор 3 также как и маршрутизатор 13 взаимодействует со всеми или частью устройств (пользовательских терминалов) локальной вычислительной сети, входящей в виртуальную частную компьютерную сеть, на третьем уровне модели взаимодействия открытых систем ISO, используя протокол TCP/IP. Он является для локальной вычислительной сети средством взаимодействия с удаленными локальными вычислительными сетями виртуальной частной компьютерной сети, причем с общедоступной сетью он не взаимодействует. Блоки 7 и 16 памяти хранят информацию о локальной вычислительной сети виртуальной частной компьютерной сети, в частности идентификаторы (метки) источника сообщений и получателя сообщений и адреса источника сообщений и получателя сообщений (клиентов каждой локальной вычислительной сети), включая таблицу соответствия идентификаторов этим адресам. Идентификатор (метка) представляет собой заголовок фиксированной длины, идентифицирующий множество пакетов, отправляемых маршрутизатором определенным образом (например, по одному и тому же пути или в соответствии с некоторым классом обслуживания). Идентификатор имеет локальное для маршрутизатора значение. Идентификатор идентифицирует маршрутный префикс или IP-адрес, но он ни коим образом не кодирует эту информацию и не находится в функциональном соответствии с ней. Блоки 9 и 18 памяти хранят информацию о таблице соответствия идентификаторов адресам в сети Интернет. Здесь также хранится информация о том, через какие маршрутизаторы, взаимодействующие с общедоступной сетью, доставляются пакеты до маршрутизатора, взаимодействующего с локальной вычислительной сетью корпоративной виртуальной частной компьютерной сети. В общем случае каждая локальная вычислительная сеть виртуальной частной компьютерной сети может обслуживаться одним или несколькими как маршрутизаторами, взаимодействующими с локальной вычислительной сетью корпоративной компьютерной сети, так и маршрутизаторами, взаимодействующими с сетью Интернет.

Система защиты корпоративной виртуальной частной компьютерной сети от несанкционированного обмена информацией с публичной транспортной сетью, реализующая предложенный способ, работает следующим образом.

Пакет, сформированный, например, в одном из пользовательских терминалов локальной вычислительной сети 2, являющейся в данном случае источником сообщений, поступает в первый процессор 1, где из этого пакета выделяют адреса источника сообщений и получателя сообщений и сравнивают их с предварительно записанными в блоке 7 памяти. По результатам сравнения первый процессор 1, используя табличные данные, выделяет предварительно записанные в блоке 7 идентификаторы соответственно источника сообщений и получателя сообщений, при этом по команде первого процессора 1 данные пакета посредством маршрутизатора 3 передают в средство 8, которое осуществляет их кодирование, после чего первый процессор 1 формирует выходной пакет (фрейм), путем добавления к закодированным данным пакета идентификатора источника сообщений и идентификатора получателя сообщений. Сформированный выходной пакет по команде первого процессора 1 посредством маршрутизатора 3 передают через интерфейс 4 в маршрутизатор 5, который взаимодействует с общедоступной сетью передачи данных на третьем уровне модели взаимодействия открытых систем ISO и другими аналогичными маршрутизаторами, представляющими другие локальные вычислительные сети виртуальной частной сети корпорации, используя протокол TCP/IP, но не взаимодействует ни с локальной вычислительной сетью корпоративной виртуальной частной сети, ни с удаленными локальными вычислительными сетями.

При поступлении выходного пакета в маршрутизатор 5 второй процессор 10 выделяет идентификаторы источника сообщений и получателя сообщений и сравнивает их с предварительно записанными в блоке 9 памяти. По результатам сравнения второй процессор 10, используя табличные данные, выделяет предварительно записанные в блоке 9 памяти соответствующие этим идентификаторам адреса источника сообщений и получателя сообщений в общедоступной сети и добавляет их в принятый выходной пакет, и далее преобразует выходной пакет в требуемый для передачи в сети Интернет формат, т.е. инкапсулируют закодированные данные пакета с ассоциированными идентификаторами в пакет сети Интернет. Преобразованный выходной пакет по команде процессора 10 посредством маршрутизатора 5 поступает в сеть 6 Интернет. Полученный из сети 6 Интернет пакет поступает в четвертый процессор 19, который выделяет выходной пакет (фрейм), содержащий закодированные данные исходного пакета, адреса источника сообщений и получателя сообщений в сети 6 Интернет и идентификаторы источника сообщений и получателя сообщений, выделенные адреса и идентификаторы сравнивает с предварительно записанными в блоке 18 памяти. При совпадении сравниваемой информации, т.е. при отсутствии подмены адресов на пути следования через общедоступную сеть б Интернет, по команде четвертого процессора 19 выделенный выходной пакет посредством маршрутизатора 15 передают через интерфейс 14 в маршрутизатор 13. При поступлении этого пакета в маршрутизатор 13 третий процессор 11 выделяет из него закодированные данные пакета, которые посредством маршрутизатора 13 передает в средство 17, где осуществляется их декодирование. После декодирования данных исходного пакета третий процессор 11 выделяет адрес источника сообщений и адрес получателя сообщений и сравнивает их с предварительно записанными в блоке 16 памяти. По результатам сравнения третий процессор 11, используя табличные данные, определяет соответствие их предварительно записанным в блоке 16 идентификаторам соответственно источника сообщений и получателя сообщений и в случае их совпадения (т.е. при успешной идентификации) по команде процессора 11 посредством маршрутизатора 13 декодированные данные исходного пакета передают в локальную вычислительную сеть 12, являющуюся в данном случае получателем сообщений.

Использование вышеописанного способа и средств защиты исключает проникновение в корпоративную компьютерную сеть и, тем более, несанкционированный съем информации пользователями общедоступной сети. Наиболее уязвимой точкой как и в других системах являются маршрутизаторы непосредственно взаимодействующие с общедоступной сетью. Наибольший ущерб который может быть нанесен - это вывод маршрутизатора из строя. Однако вывод из строя маршрутизатора легко компенсируется наличием обходных маршрутов, т.е. резервированием.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ СОЗДАНИЯ ЗАЩИЩЕННЫХ ВИРТУАЛЬНЫХ СЕТЕЙ | 2004 |

|

RU2276466C1 |

| ЧАСТНЫЕ ПСЕВДОНИМЫ КОНЕЧНЫХ ТОЧЕК ДЛЯ ИЗОЛИРОВАННЫХ ВИРТУАЛЬНЫХ СЕТЕЙ | 2015 |

|

RU2669525C1 |

| СОЗДАНИЕ ВИРТУАЛЬНЫХ СЕТЕЙ, ОХВАТЫВАЮЩИХ МНОЖЕСТВО ОБЩЕДОСТУПНЫХ ОБЛАКОВ | 2018 |

|

RU2766313C2 |

| СПОСОБ ЗАЩИТЫ КАНАЛА СВЯЗИ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ | 2012 |

|

RU2490703C1 |

| Способ и система туннелирования трафика в распределенной сети | 2023 |

|

RU2820803C1 |

| ВИРТУАЛЬНАЯ СЕТЬ ВЕЩАНИЯ ДЛЯ МЕЖДОМЕННОЙ СВЯЗИ | 2005 |

|

RU2357281C2 |

| СПОСОБ (ВАРИАНТЫ) И УСТРОЙСТВО (ВАРИАНТЫ) ЗАЩИТЫ КАНАЛА СВЯЗИ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ | 2006 |

|

RU2306599C1 |

| ВЫЧИСЛИТЕЛЬНАЯ СЕТЬ С МЕЖСЕТЕВЫМ ЭКРАНОМ И МЕЖСЕТЕВОЙ ЭКРАН | 2000 |

|

RU2214623C2 |

| Способ и система туннелирования трафика в распределенной сети для детонации вредоносного программного обеспечения | 2022 |

|

RU2797264C1 |

| СИСТЕМА АГРЕГАЦИИ СЕТЕВЫХ ДАННЫХ В КОМПЬЮТЕРНЫХ СЕТЯХ | 2019 |

|

RU2694025C1 |

Изобретение относится к области вычислительной техники и может быть использовано при построении защищенных корпоративных виртуальных частных сетей, использующих в качестве связевой инфраструктуры сети публичного доступа, в частности сеть Интернет. Техническим результатом является обеспечение защиты, исключающей проникновение в локальную вычислительную сеть корпоративной виртуальной частной сети публичного доступа, а также съем информации пользователями сети публичного доступа. В способе определяют идентификаторы источника и получателя сообщений. Кодируют данные пакета и формируют выходной пакет. Преобразуют выходной пакет в формат TCP/IP и передают его в сеть Интернет, где определяют соответствие содержащихся в нем адресов сети Интернет и идентификаторов предварительно записанным в блоке памяти адресам и идентификаторам. При их совпадении передают декодированные данные пакета получателю сообщений. 2 с.п. ф-лы, 2 ил., 3 табл.

| СИСТЕМА ЗАЩИТЫ ДЛЯ СВЯЗАННЫХ КОМПЬЮТЕРНЫХ СЕТЕЙ | 1995 |

|

RU2152691C1 |

| СИСТЕМА ЗАЩИТЫ ВИРТУАЛЬНОГО КАНАЛА КОРПОРАТИВНОЙ СЕТИ С МАНДАТНЫМ ПРИНЦИПОМ УПРАВЛЕНИЯ ДОСТУПОМ К РЕСУРСАМ, ПОСТРОЕННОЙ НА КАНАЛАХ СВЯЗИ И СРЕДСТВАХ КОММУТАЦИИ СЕТИ СВЯЗИ ОБЩЕГО ПОЛЬЗОВАНИЯ | 1998 |

|

RU2163727C2 |

| US6192455A | |||

| Прибор для промывания газов | 1922 |

|

SU20A1 |

| ЕР 0864983 А2, 16.09.1998 | |||

| Устройство формирования опорных сигналов системы управления приводом с асинхронной короткозамкнутой машиной | 1975 |

|

SU653709A1 |

Авторы

Даты

2002-05-10—Публикация

2001-10-03—Подача