Заявленные технические решения объединены единым изобретательским замыслом, относятся к области информационной безопасности цифровых систем связи и могут быть использованы в распределенных вычислительных сетях (ВС), объединенных через сеть Интернет.

Известен способ защиты от несанкционированного обмена между первой компьютерной сетью и второй компьютерной сетью, реализованный в «Системе защиты для связанных компьютерных сетей» по патенту РФ №2152691, МПК G06F 12/14, опубл. 10.07.2000 г.

Способ заключается в выполнении следующих действий: принимают на первый сетевой интерфейс из первой компьютерной сети коммуникационное сообщение в первом формате сетевого протокола. Преобразуют коммуникационное сообщение во второй формат сетевого протокола, в результате чего информация об адресах источника и назначения удаляется из коммуникационного сообщения. Передают коммуникационное сообщение во второй сетевой интерфейс. Осуществляют обратное преобразование во втором сетевом интерфейсе коммуникационного сообщения в первый формат сетевого протокола. Передают коммуникационное сообщение после обратного преобразования во вторую компьютерную сеть.

Недостатком известного способа является высокая вероятность нарушения конфиденциальности информации при использовании виртуальной частной сети, а именно прослушивание и реконструкция трафика виртуальной частной сети в некоторой точке сети Интернет.

Известен также способ защиты виртуального канала, реализованный в «Системе защиты виртуального канала корпоративной сети с мандатным принципом управления доступом к ресурсам, построенной на каналах связи и средствах коммутации сети связи общего пользования» по патенту РФ №2163727, МПК G06F 13/00, F 12/14, опубл. 27.02.2001 г.

Способ заключается в выполнении следующих действий: клиент согласовывает свои права доступа с межсетевым экраном, для чего на межсетевом экране проходят проверки. Если все проверки пройдены, то направляется пакет, разрешающий соединение между клиентом и межсетевым экраном. Далее пакет, разрешающий соединение, приходит к клиенту, проходя блок приемопередатчика и блок шифрования/расшифрования и электронной подписи. Затем его передают в блок формирования закрытого протокола. После чего отправляют пакет, устанавливающий соединение по стандартному соединению, но в каждом пакете заменяют IP-адреса сервера назначения на IP-адрес межсетевого экрана корпорации.

Недостатком известного способа является высокая вероятность проникновения в корпоративную сеть в точке подключения к сети Интернет и (или) нарушения ее нормального функционирования.

Известен способ защиты информации, циркулирующей в распределенной телекоммуникационной системе при передаче ее по каналам связи общего пользования, реализованный в «Распределенной телекоммуникационной системе для передачи разделенных данных, предназначенной для их раздельной передачи и приема» по патенту US 6912252, МПК H04L 12/56; H04L 12/28, опубл. 08.11.2001 г.

Способ заключается в выполнении следующих действий: исходные данные у отправителя разделяют на N частей. Далее из их комбинаций формируют группы промежуточных данных. Затем передают промежуточные данные независимо по N каналам связи. У получателя принимают группы промежуточных данных, пришедших по N каналам связи, и восстанавливают первоначальные данные.

Недостатком данного способа является относительно невысокая безопасность связи вследствие передачи информации в открытом виде, и низкая скрытность связи вследствие увеличения вероятности распознавания структуры распределенной телекоммуникационной системы за счет увеличения вероятности обнаружения идентификаторов ее элементов при информационном обмене в результате увеличения числа каналов связи.

Наиболее близким по своей технической сущности к заявленному является «Способ защиты корпоративной виртуальной частной компьютерной сети от несанкционированного обмена информацией с публичной транспортной сетью» по патенту РФ №2182355, МПК G06F 12/14, 9/00, опубл. 10.05.2002 г.

Способ заключается в выполнении следующих действий: предварительно формируют таблицы адресов источников и получателей и их соответствия идентификаторам. Формируют у отправителя исходный пакет данных. Определяют идентификаторы отправителя и получателя. Кодируют данные пакета. Добавляют в пакет сообщений дополнительную информацию (идентификаторы отправителя и получателя). Преобразуют выходной пакет в формат ТСР/IP. Включают в преобразованный пакет данных в формате TCP/IP текущие адреса отправителя и получателя. Передают сформированный пакет. Принимают у получателя переданный пакет. Выделяют из полученного пакета сообщений адреса и идентификаторы отправителя и получателя сообщений. Сравнивают у получателя выделенные из полученного пакета сообщений адреса и идентификаторы отправителя и получателя сообщений с предварительно запомненными адресами и идентификаторами отправителя и получателя сообщений. При их несовпадении принятый пакет сообщений не анализируют, а при их совпадении выделяют из полученного пакета закодированные данные. Декодируют полученные данные. Определяют соответствие содержащихся в полученном пакете адресов отправителя сообщений и получателя сообщений и идентификаторов отправителя сообщений и получателя сообщений предварительно записанным в третьем блоке памяти адресам отправителя сообщений и получателя сообщений и идентификаторам отправителя сообщений и получателя сообщений. Передают декодированные данные пакета получателю сообщения при совпадении.

Недостатком прототипа является относительно невысокая безопасность и скрытность связи из-за существования вероятности распознавания канала связи на участке, являющемся частью сети Интернет, путем идентификации адресов корреспондентов, а также возможности вскрытия структуры распределенной ВС.

Известна «Система защиты для связанных компьютерных сетей» от несанкционированных обменов между первой компьютерной сетью и второй компьютерной сетью по патенту РФ №2152691, МПК G06F 12/14, опубл. 10.07.2000 г.

Система содержит первый и второй сетевой интерфейс, каждый из которых имеет сетевой интерфейсный адаптер для обмена с первой и второй компьютерными сетями соответственно. Каждый из сетевых интерфейсов дополнительно снабжен адаптером передачи для обмена с адаптером передачи другого сетевого интерфейса и сетевые программные средства для предотвращения передачи информации об услугах маршрутизации между сетевыми интерфейсными адаптерами и адаптером передачи каждого из сетевых интерфейсов. Каждый сетевой интерфейс дополнительно содержит программные средства преобразования протокола.

Недостатком данной системы является относительно невысокая защищенность канала связи при использовании виртуальной частной сети, что приводит к возможности несанкционированного прослушивания и реконструкции графика виртуальной частной сети в некоторой точке сети Интернет.

Известна также «Система защиты виртуального канала корпоративной сети с мандатным принципом управления доступом к ресурсам, построенной на каналах связи и средствах коммутации сети связи общего пользования» по патенту РФ №2163727, МПК G06F 13/00, F 12/14, опубл. 27.02.2001 г.

Система содержит М межсетевых экранов, каждый из которых состоит из блока приемопередатчика, блока фильтрации пакетов, блока шифрования/расшифрования и электронной подписи и блока аутентификации клиента по идентификатору, паролю и службе, причем первый вход/выход межсетевого экрана корпорации является первым входом/выходом блока приемопередатчика, второй вход/выход блока приемопередатчика соединен с первым входом/выходом блока фильтрации пакетов, второй вход/выход которого соединен с первым входом/выходом блока шифрования/расшифрования и электронной подписи, первый вход/выход входного межсетевого экрана корпорации является первым входом/выходом системы защиты. Каждый межсетевой экран корпорации включает блок формирования закрытого протокола, блок аутентификации клиента по IP-адресу, блок разрешения доступа по логическому имени сервера, блок выработки мандата на требуемые действия, блок проверки мандата клиента мандатом на требуемые действия и блок оперативного управления.

Недостатком данной системы является то, что она не обеспечивает полностью защищенного взаимодействия между клиентами и серверами распределенной ВС, что проявляется в высокой вероятности проникновения в ВС в точке подключения к сети Интернет и/или нарушения ее нормального функционирования.

Известна также «Распределенная телекоммуникационная система для передачи разделенных данных, предназначенная для их раздельной передачи и приема» по патенту US 6912252, МПК H04L 12/56; H04L 12/28, опубл. 08.11.2001 г.

Система содержит передающее и приемное устройства, соединенные N каналами связи.

Недостатком данной системы является относительно невысокий уровень защищенности информации, передаваемой по каналам связи, из-за отсутствия средств кодирования, а также низкая скрытность связи за счет введения дополнительных идентификаторов элементов распределенной телекоммуникационной системы в результате увеличения числа каналов связи между этими элементами.

Наиболее близким по своей технической сущности к заявленной является «Система защиты корпоративной виртуальной частной компьютерной сети от несанкционированного обмена информацией с публичной транспортной сетью» по патенту РФ №2182355, МПК G06F 12/14, 9/00, опубл. 10.05.2002 г.

В системе защиты корпоративной виртуальной частной компьютерной сети от несанкционированного обмена информацией с публичной транспортной сетью корпоративная виртуальная частная компьютерная сеть содержит два процессора и соединенные между собой через интерфейс два маршрутизатора. Один из них соединен с локальной вычислительной сетью (ЛВС) корпоративной виртуальной частной компьютерной сети, средством кодирования и декодирования и первым блоком памяти, предназначенным для записи и хранения таблицы с дополнительной информацией об отправителе и получателе сообщений. Второй маршрутизатор подключен к сети Интернет и соединен со вторым блоком памяти, предназначенным для хранения таблицы адресов источника и получателя сообщений.

Недостатком системы-прототипа является относительно невысокая безопасность и скрытность работы канала связи. Указанный недостаток обусловлен тем, что каналы связи удаленных сегментов ВС, построенных по принципу виртуальных частных сетей и объединенных через сеть Интернет, легко выделяются путем анализа трафика в некоторой точке сети Интернет, так как для них характерна высокая интенсивность обмена пакетами сообщений с одинаковыми адресами корреспондентов и закодированной информационной составляющей пакетов сообщений. При этом оказывается возможным определение адресов удаленных сегментов ВС и раскрытие структуры распределенной ВС. Такой информации достаточно для нарушения информационного обмена, либо для осуществления деструктивных воздействий по отношению к распределенной ВС.

Целью заявленных технических решений является разработка способа (варианты) и устройства (варианты) защиты канала связи ВС, обеспечивающих повышение безопасности и скрытности работы канала связи в сети Интернет за счет усложнения процедуры определения адресов и выявления взаимосвязей удаленных сегментов распределенной ВС при анализе графика в некоторой точке сети Интернет путем непрерывного изменения в передаваемых пакетах сообщений адресов отправителя и получателя, что делает практически невозможным их определение и идентификацию относительно конкретного пользователя сети или вскрытие структуры распределенной ВС.

В первом варианте способа поставленная цель достигается тем, что в известном способе защиты канала связи ВС, заключающемся в том, что предварительно задают исходные данные, включающие адреса отправителя и получателя сообщений, формируют у отправителя исходный пакет данных, кодируют его, преобразуют в формат TCP/IP, включают в него текущие адреса отправителя и получателя и передают сформированный информационный пакет сообщений получателю, из принятого у получателя пакета сообщений выделяют адреса отправителя и получателя, сравнивают их с предварительно заданными адресами, при их несовпадении принятые пакеты не анализируют, а при совпадении из принятого пакета сообщений выделяют кодированные данные и декодируют их, в предварительно заданные исходные данные дополнительно включают базу из N адресов отправителя и S адресов получателя. Назначают из заданной базы текущие адреса отправителя Ато и получателя Атп и запоминают их. Причем назначенные адреса отправителя Ато и получателя Атп запоминают у получателя в качестве обратного адреса отправителя Аоо п и обратного адреса получателя Аоп п. Формируют у отправителя информацию об обратных адресах отправителя Аоо о и получателя Аоп о, для чего у отправителя из предварительно заданной базы адресов выделяют в качестве обратных адреса отправителя Аоо о и получателя Аоп о и запоминают их. Для формирования у отправителя информационного пакета сообщений в исходный пакет данных включают обратные адреса отправителя Аоо о и получателя Аоп о. После преобразования кодированного пакета данных в формат TCP/IP, включения в него предварительно запомненных текущих адресов отправителя Ато и получателя Атп и передачи от отправителя к получателю информационного пакета сообщений, у отправителя заменяют его ранее назначенный текущий адрес Ато на предварительно запомненный обратный адрес отправителя Аоо о. Выделяют у получателя из принятого информационного пакета сообщений кодированные данные и декодируют их. Выделяют из декодированных данных обратные адреса отправителя Аоо о и получателя Аоп о. Запоминают их в качестве текущих адресов отправителя Ато и получателя Атп, а затем заменяют текущий адрес получателя Атп на новый, выделенный из декодированных данных адрес получателя Аоп о. После чего формируют у получателя информацию об обратных адресах отправителя Аоо п и получателя Аоп п, для чего выделяют у получателя из предварительно заданной базы адресов в качестве обратных адреса отправителя Аоо п и получателя Аоп п и запоминают их. Формируют у получателя уведомляющий пакет сообщений, для чего формируют исходный пакет данных с уведомлением о получении информационного пакета сообщений и промежуточный пакет путем включения в исходный пакет данных обратных адресов отправителя Аоо п и получателя Аоп п. Кодируют промежуточный пакет данных, преобразуют его в формат TCP/IP, включают в преобразованный пакет предварительно запомненные текущие адреса отправителя Ато и получателя Атп. Передают сформированный уведомляющий пакет сообщений от получателя к отправителю, после чего у получателя заменяют его текущий адрес Атп на предварительно запомненный обратный адрес получателя Аоп п. Принимают у отправителя уведомляющий пакет, выделяют из него адреса отправителя Ато и получателя Атп. Сравнивают их с предварительно запомненными у отправителя обратными адресами отправителя Аоо о и получателя Аоп о. При их несовпадении принятый уведомляющий пакет сообщений не анализируют, а при совпадении выделяют из принятого уведомляющего пакета сообщений кодированные данные, декодируют их и выделяют из них обратные адреса отправителя Аоо п и получателя Аоп п. Причем выделенные из декодированных данных обратные адреса получателя Аоп п и отправителя Аоо п запоминают в качестве текущих адресов получателя Атп и отправителя Ато, а текущий адрес отправителя Ато заменяют на новый, выделенный из декодированных данных адрес отправителя Аоо п. После чего повторно формируют у отправителя информацию об обратных адресах отправителя Аоо о и получателя Аоп о.

Значения N и S адресов отправителя и получателя выбирают в пределах N-10-256, S-10-256.

Значения обратных адресов отправителя Аоо о и получателя Аоп о у отправителя и обратных адресов отправителя Аоо п и получателя Аоп п у получателя выбирают по случайному закону или по заранее заданному правилу.

Во втором варианте способа поставленная цель достигается тем, что в известном способе защиты канала связи ВС, заключающемся в том, что предварительно задают исходные данные, включающие адреса отправителя и получателя сообщений, формируют у отправителя исходный пакет данных, кодируют его, преобразуют в формат TCP/IP, включают в него текущие адреса отправителя и получателя, передают сформированный информационный пакет сообщений получателю, из принятого у получателя пакета сообщений выделяют адреса отправителя и получателя, сравнивают их с предварительно заданными текущими адресами, при их несовпадении принятые пакеты не анализируют, а при совпадении из принятого пакета сообщений выделяют кодированные данные и декодируют их, в предварительно заданные исходные данные дополнительно включают базу из N адресов отправителя и S адресов получателя. Назначают из заданной базы текущие адреса отправителя Ато и получателя Атп и запоминают их. Задают у отправителя и получателя функции выбора текущего адреса отправителя FN(i) и получателя FS(i), где i=1, 2, 3, ..., в соответствии с которыми на i-м шаге назначают новые текущие адреса. Устанавливают равным единице номера шагов смены адресов io=1 и iп=1. После передачи от отправителя к получателю информационного пакета формируют у отправителя информацию о новых текущих адресах отправителя Ато i и получателя Атп i, для чего назначают у отправителя из заданной базы адресов в соответствии с предварительно заданными функциями выбора новые текущие адреса отправителя Ато=FN(i) и получателя Атп i=FS(i) и запоминают их в качестве текущих адресов отправителя Ато и получателя Атп. Затем заменяют у отправителя его текущий адрес Ато на новый текущий адрес отправителя Ато i и увеличивают номер шага io на единицу (io=io+1). У получателя выделяют из принятого информационного пакета сообщений кодированные данные и декодируют их. Формируют у получателя информацию о новых текущих адресах отправителя Ато i и получателя Атп i, для чего назначают у получателя из заданной базы адресов в соответствии с предварительно заданными функциями выбора новые текущие адреса отправителя Ато i=FN(i) и получателя Атп i=FS(i). Запоминают их в качестве текущих адресов отправителя Ато и получателя Атп. У получателя заменяют его текущий адрес на новый текущий адрес получателя Атп i и увеличивают номер шага iп на единицу (iп=iп+1). После чего повторно формируют у отправителя информационный пакет сообщений.

Значения N и S адресов отправителя и получателя выбирают в пределах N=10-256, S=10-256.

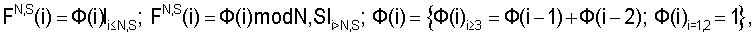

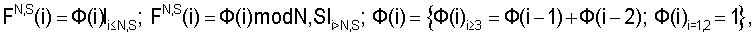

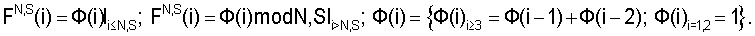

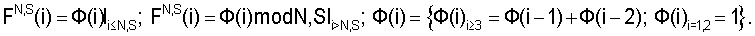

В качестве функции выбора адреса отправителя FN(i) и получателя FS(i) используют последовательность чисел Фибоначчи.  где FN,S(i) позиция соответствующей пары адресов в предварительно сформированной базе адресов на i-м шаге назначения новых текущих адресовА.

где FN,S(i) позиция соответствующей пары адресов в предварительно сформированной базе адресов на i-м шаге назначения новых текущих адресовА.

В третьем варианте способа поставленная цель достигается тем, что в известном способе защиты канала связи ВС, заключающемся в том, что предварительно задают исходные данные, включающие адреса отправителя и получателя сообщений, формируют у отправителя исходный пакет данных, кодируют его, преобразуют в формат TCP/IP, включают в него текущие адреса отправителя и получателя, передают сформированный пакет сообщений получателю, из принятого у получателя пакета сообщений выделяют адреса отправителя и получателя, сравнивают их с предварительно заданными текущими адресами, при их несовпадении принятые пакеты не анализируют, а при совпадении из принятого пакета сообщений выделяют кодированные данные и декодируют их, предварительно задают К максимально допустимое число одноадресных пакетов, задают функцию FК(i), определяющую число Δk пакетов сообщений с одинаковыми адресами отправителя и получателя. Устанавливают равным нулю число отправленных и полученных пакетов сообщений jo=0 и jп=0 и вычисляют с помощью функции FК(i) число Δk пакетов сообщений с одинаковыми адресами отправителя и получателя. Задают базу из N адресов отправителя и S адресов получателя. Назначают из заданной базы первоначальные текущие адреса отправителя Ато и получателя Атп и запоминают их. Затем задают у отправителя и получателя функции выбора текущего адреса отправителя FN(i) и получателя FS(i), где i=1, 2, 3, ..., в соответствии с которыми на i-м шаге назначают новые текущие адреса. Устанавливают равным единице номера шагов смены адресов io=1 и iп=1. После передачи от отправителя к получателю пакета сообщений увеличивают у отправителя число отправленных пакетов сообщений jo на единицу (jo=jo+1). Сравнивают у отправителя число отправленных пакетов сообщений jo с предварительно установленным Δk, и при их несовпадении переходят к приему у получателя пакета сообщений. При совпадении повторно устанавливают jo=0, увеличивают номер шага io на единицу (io=io+1) и вычисляют очередное значение Δk. Затем формируют у отправителя информацию о новых текущих адресах отправителя Ато i и получателя Атп i, для чего назначают у отправителя из заданной базы адресов в соответствии с предварительно заданными функциями выбора новые текущие адреса отправителя Ато i=FN(i) и получателя Атп i=FS(i) и запоминают выделенные адреса отправителя Ато i и получателя Атп i в качестве текущих адресов отправителя Ато и получателя Атп. После чего заменяют у отправителя его текущий адрес Ато на новый текущий адрес отправителя Ато i. После выделения у получателя из принятого информационного пакета сообщений кодированных данных и их декодирования увеличивают у получателя число принятых пакетов сообщений jп на единицу (jп=jп+1). Сравнивают у получателя число принятых пакетов сообщений jп с предварительно вычисленным значением Δk и при несовпадении переходят к формированию у отправителя очередного пакета сообщений. При совпадении устанавливают jп=0. Увеличивают номер шага iп на единицу (iп=iп+1) и вычисляют новое значение Δk. После чего формируют у получателя информацию о новых текущих адресах отправителя Ато 1 и получателя Атп i, для чего назначают у получателя из заданной базы адресов в соответствии с предварительно заданными функциями выбора новые текущие адреса отправителя Ато i=FN(i) и получателя Атп i=FS(i) и запоминают выделенные адреса отправителя Ато i и получателя Атп i в качестве текущих адресов отправителя Ато и получателя Атп. Затем заменяют у получателя его текущий адрес Атп на новый текущий адрес получателя Атп i. После чего формируют у отправителя очередной пакет сообщений.

Значения N и S адресов отправителя и получателя выбирают в пределах N-10-256, S=10-256.

Значение К - максимально допустимое число одноадресных пакетов выбирают в пределах К=200-250.

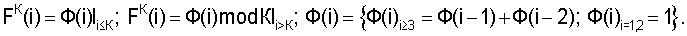

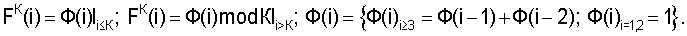

В качестве функции, определяющей число Δk пакетов сообщений с одинаковыми адресами отправителя и получателя используют последовательность чисел Фибоначчи.

В качестве функции выбора адреса отправителя FN(i) и получателя FS(i) используют последовательность чисел Фибоначчи.  где FN,S(i) позиция соответствующей пары адресов в предварительно сформированной базе адресов на i-м шаге назначения новых текущих адресов.

где FN,S(i) позиция соответствующей пары адресов в предварительно сформированной базе адресов на i-м шаге назначения новых текущих адресов.

В первом варианте устройства защиты канала связи ВС поставленная цель достигается тем, что в известном устройстве защиты канала связи ВС, содержащей локальный сегмент защиты (ЛСЗ), первый и второй вход/выходы которого подключены соответственно к ЛВС и маршрутизатору, подключенному к сети Интернет, и содержащей блок хранения базы адресов (БХБА), процессор, блок кодирования/декодирования (КД), информационные вход и выход, входы «пароль» и «тип преобразования» которого подключены к соответствующим портам процессора, в ЛСЗ дополнительно введены блок выбора адреса (БВА), блоки оперативного хранения обратных и текущих адресов (БОХОА и БОХТА), первый и второй сетевые адаптеры (СА). Управляющий вход БВА подключен к порту «адрес» процессора, а x-разрядный выход БВА подключен к x-разрядному входу БХБА, m-разрядный выход которого подключен к m-разрядному входу БОХОА. Управляющий вход и m-разрядный выход БОХОА подключены соответственно к порту «запрос обратного адреса» и m-разрядному порту «обратный адрес» процессора. Управляющий вход и m-разрядный выход БОХТА подключены соответственно к управляющему выходу «запрос текущего адреса» и m-разрядному порту «текущий адрес» процессора. При этом m-разрядный вход «смена текущего адреса» БОХТА подключен к m разрядному порту «смена текущего адреса» процессора. У первого СА n-разрядные выход и вход подключены соответственно к n-разрядным входу «исходный пакет» и выходу «исходный пакет» процессора. Выход «локальная сеть» первого СА является первым входом/выходом ЛСЗ. У второго СА p-разрядные вход и выход подключены соответственно к p-разрядным выходу и входу «информация/уведомление» процессора, а t-разрядный порт «управление» процессора подключен к t-разрядному управляющему входу второго сетевого адаптера. Выход «сеть Интернет» второго СА является вторым входом/выходом ЛСЗ.

Во втором варианте устройства защиты канала связи ВС поставленная цель достигается тем, что в известном устройстве защиты канала связи ВС, содержащей ЛСЗ, первый и второй вход/выходы которого подключены соответственно к ЛВС и маршрутизатору, подключенному к сети Интернет, и содержащий БХБА, процессор, блок КД, информационные вход и выход, входы «пароль» и «тип преобразования» которого подключены к соответствующим портам процессора, в ЛСЗ дополнительно введены БВА, БОХТА, первый и второй СА. Управляющий вход БВА подключен к порту «адрес» процессора, а x-разрядный выход блока выбора адреса подключен к x-разрядному входу БХБА. У БХБА m-разрядный выход подключен к m-разрядному входу БОХТА. Управляющий вход и m-разрядный выход БОХТА подключены соответственно к порту «запрос текущего адреса» и m-разрядному порту «текущий адрес» процессора. У первого СА n-разрядные выход и вход подключены соответственно к n-разрядным входу «исходный пакет» и выходу «исходный пакет» процессора. Причем выход «локальная сеть» первого СА является первым входом/выходом ЛСЗ. У второго СА р-разрядные вход и выход подключены соответственно к р-разрядным выходу и входу «информация/уведомление» процессора, а t-разрядный порт «управление» процессора подключен к t-разрядному управляющему входу второго СА. Выход «сеть Интернет» второго СА является вторым входом/выходом ЛСЗ.

В третьем варианте устройства защиты канала связи ВС поставленная цель достигается тем, что в известном устройстве защиты канала связи ВС, содержащей ЛСЗ, первый и второй вход/выходы которого подключены соответственно к ЛВС и маршрутизатору, подключенному к сети Интернет, и содержащий БХБА, процессор, блок КД, информационные вход и выход, входы «пароль» и «тип преобразования» которого подключены к соответствующим портам процессора, в ЛСЗ дополнительно введены БВА, БОХТА, первый и второй СА, счетчик одноадресных пакетов (СОП) и блок выбора числа одноадресных пакетов (БВЧОП). Управляющий вход БВА подключен к порту «адрес» процессора, а х-разрядный выход БВА подключен к х-разрядному входу БХБА. У БХБА m-разрядный выход подключен к m-разрядному входу БОХТА, управляющий вход и m-разрядный выход которого подключены соответственно к порту «запрос текущего адреса» и m-разрядному порту «текущий адрес» процессора. Управляющие входы «запрос одноадресных пакетов», «обнуление» и s-разрядный выход СОП подключены соответственно к портам «запрос одноадресных пакетов», «обнуление» и 5-разрядному входу «одноадресные пакеты» процессора. Управляющие входы «запрос числа», «запуск» и s-разрядный выход БВЧОП подключены соответственно к портам «запрос числа», «запуск» и s-разрядному входу «число» процессора. У первого СА n-разрядные выход и вход подключены соответственно к n-разрядным входу «исходный пакет» и выходу «исходный пакет» процессора. Причем выход «локальная сеть» первого СА является первым входом/выходом ЛСЗ. У второго СА p-разрядные вход и выход подключены соответственно к р-разрядным выходу и входу «информация/уведомление» процессора, a t-разрядный порт «управление» процессора подключен к t-разрядному управляющему входу второго СА. Выход «сеть Интернет» второго СА является вторым входом/выходом ЛСЗ.

Благодаря новой совокупности существенных признаков в каждом из вариантов способов и в реализующих их устройствах защиты канала связи ВС достигается непрерывное изменение в передаваемых пакетах сообщений адресов отправителя и получателя, что делает практически невозможным их определение и идентификацию относительно конкретного пользователя сети или вскрытие структуры распределенной ВС, т.е. обеспечивается возможность достижения сформулированного технического результата - повышения безопасности и скрытности работы канала связи ВС.

Проведенный заявителем анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественных всем признакам заявленных технических решений, отсутствуют, что указывает на соответствие заявленного устройства условию патентоспособности «новизна».

Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками каждого варианта заявленных изобретений, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения преобразований на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

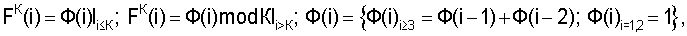

Заявленные объекты изобретений поясняются чертежами, на которых показаны:

фиг.1 - пример типовой структуры распределенной ВС;

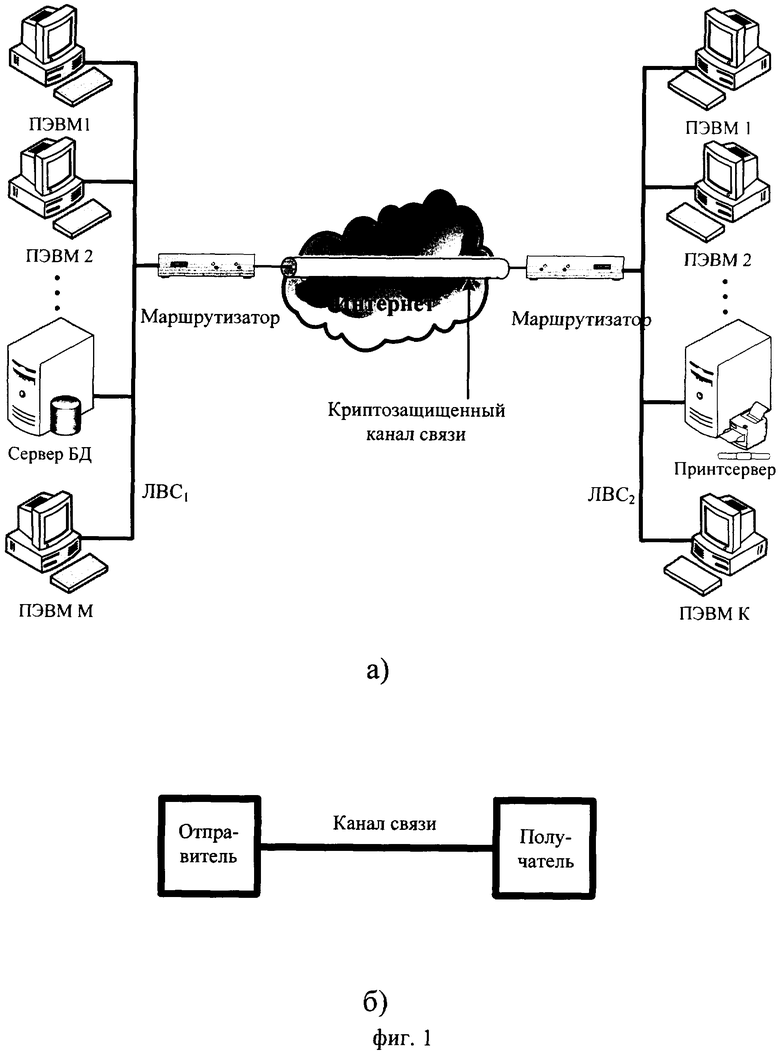

фиг.2 - структура пакета сообщений;

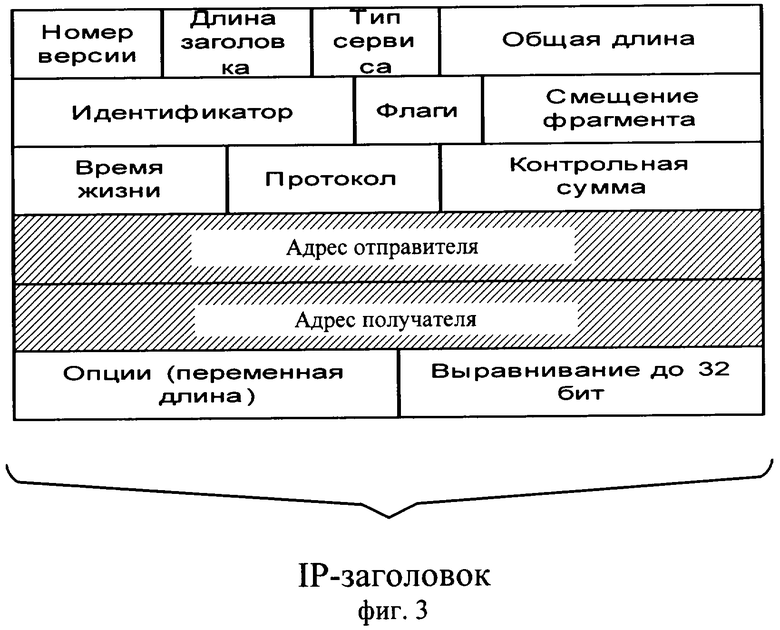

фиг.3 - структура IP-заголовка пакета сообщений;

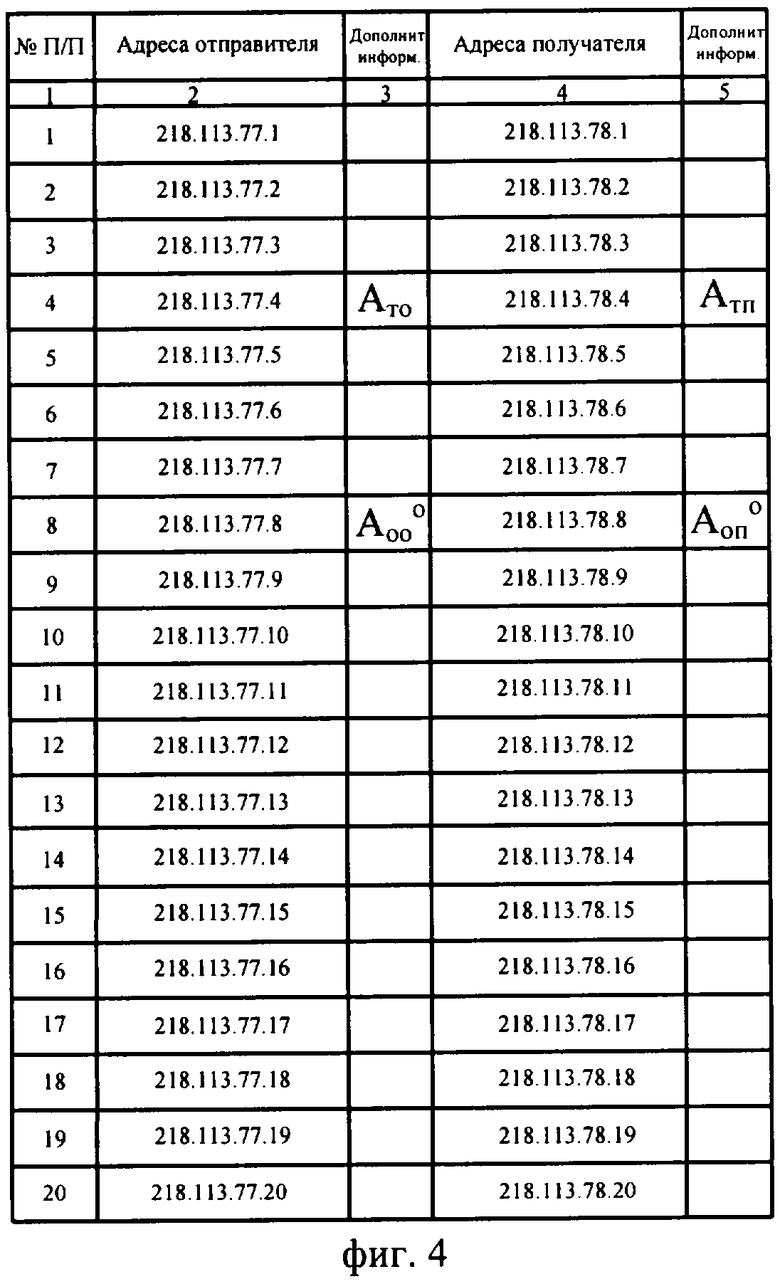

фиг.4 - пример базы адресов отправителя и получателя;

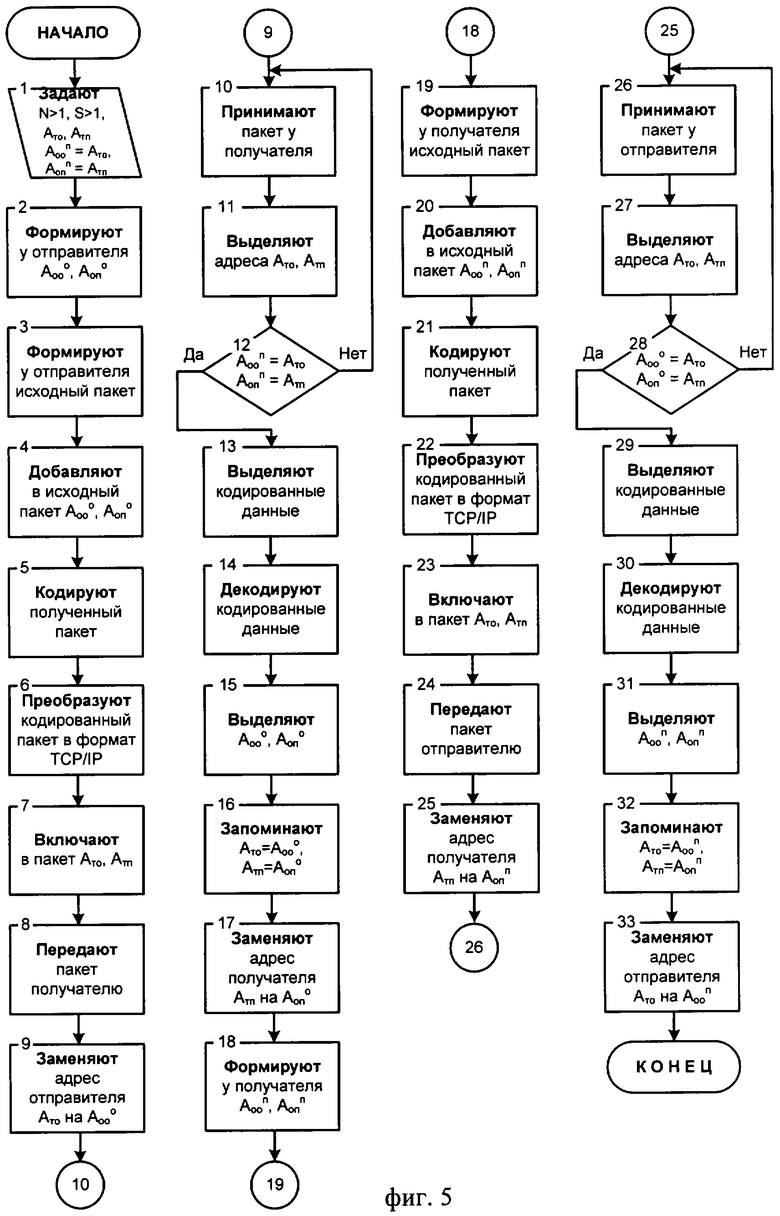

фиг.5 - блок-схема алгоритма, реализующего первый вариант заявленного способа защиты канала связи ВС;

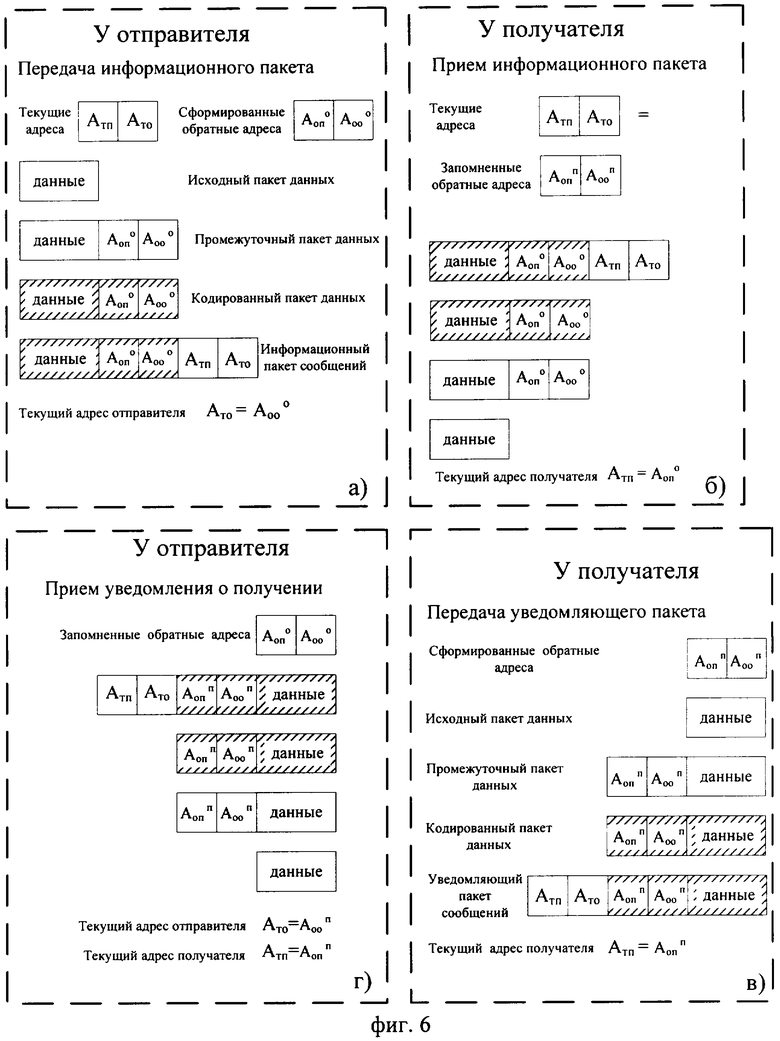

фиг.6 - чертеж, поясняющий процесс передачи и приема информационного и уведомляющего пакетов сообщений в первом варианте способа;

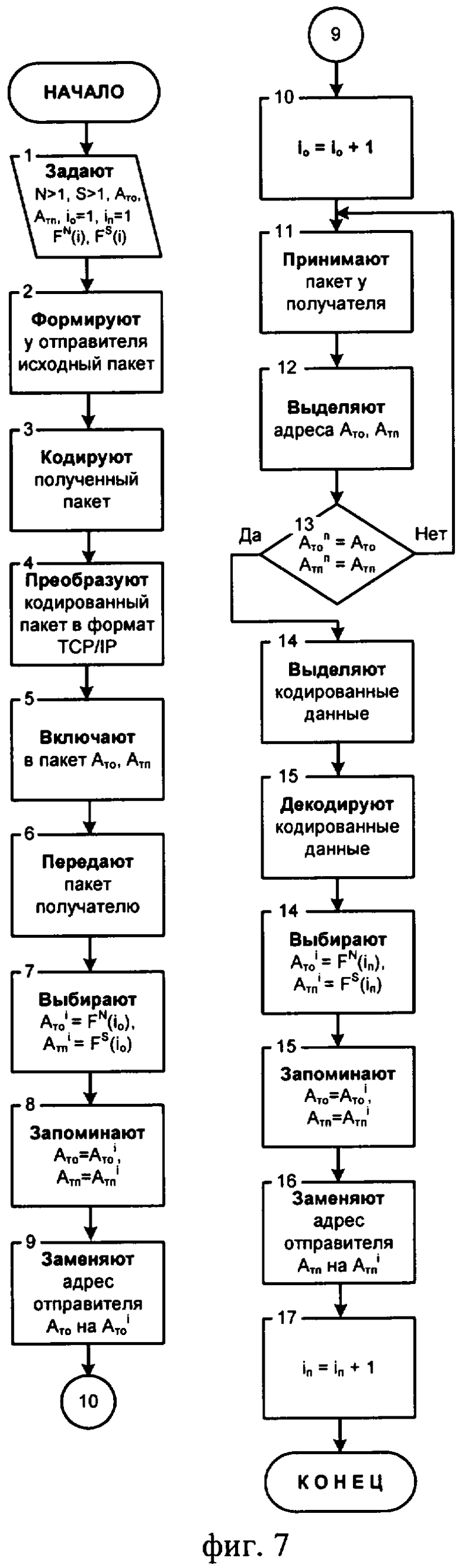

фиг.7 - блок-схема алгоритма, реализующего второй вариант заявленного способа защиты канала связи ВС;

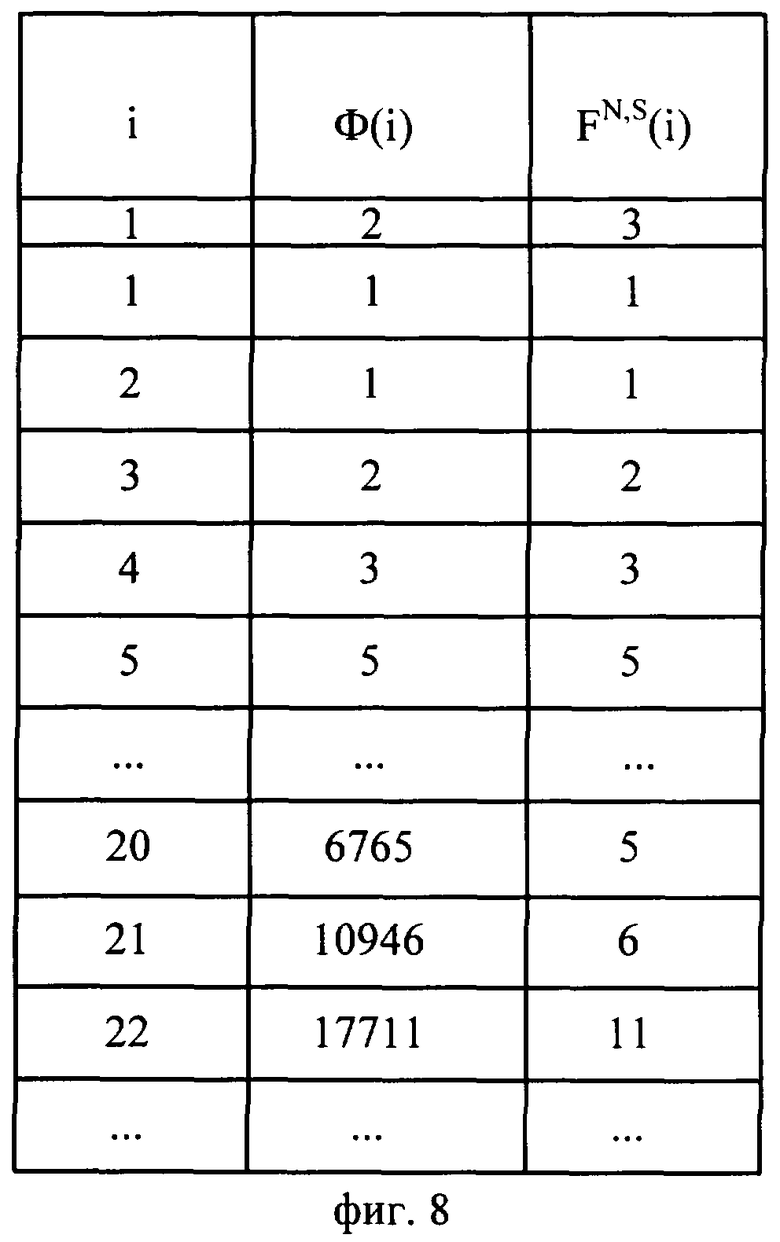

фиг.8 - пример таблицы для назначения номера пары адресов в зависимости от номера шага смены адресов;

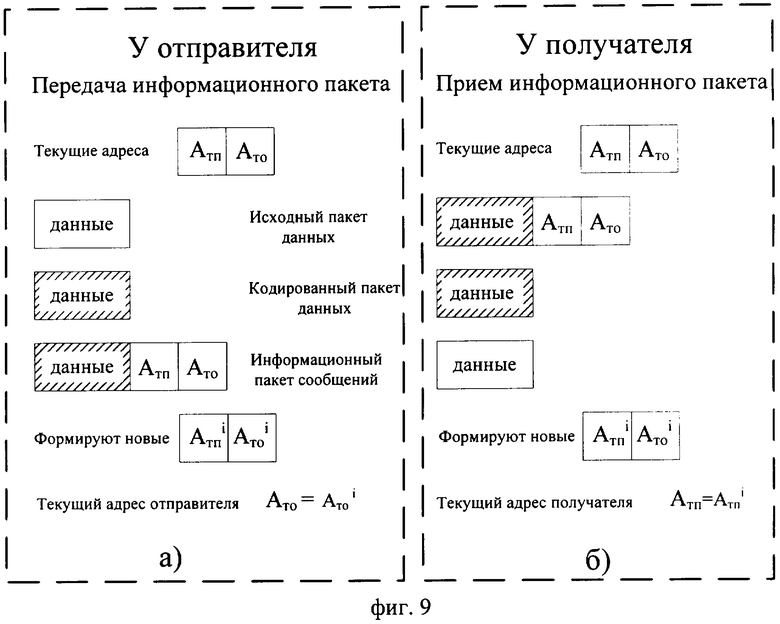

фиг.9 - чертеж, поясняющий процесс передачи и приема информационного и уведомляющего пакетов сообщений во втором варианте способа;

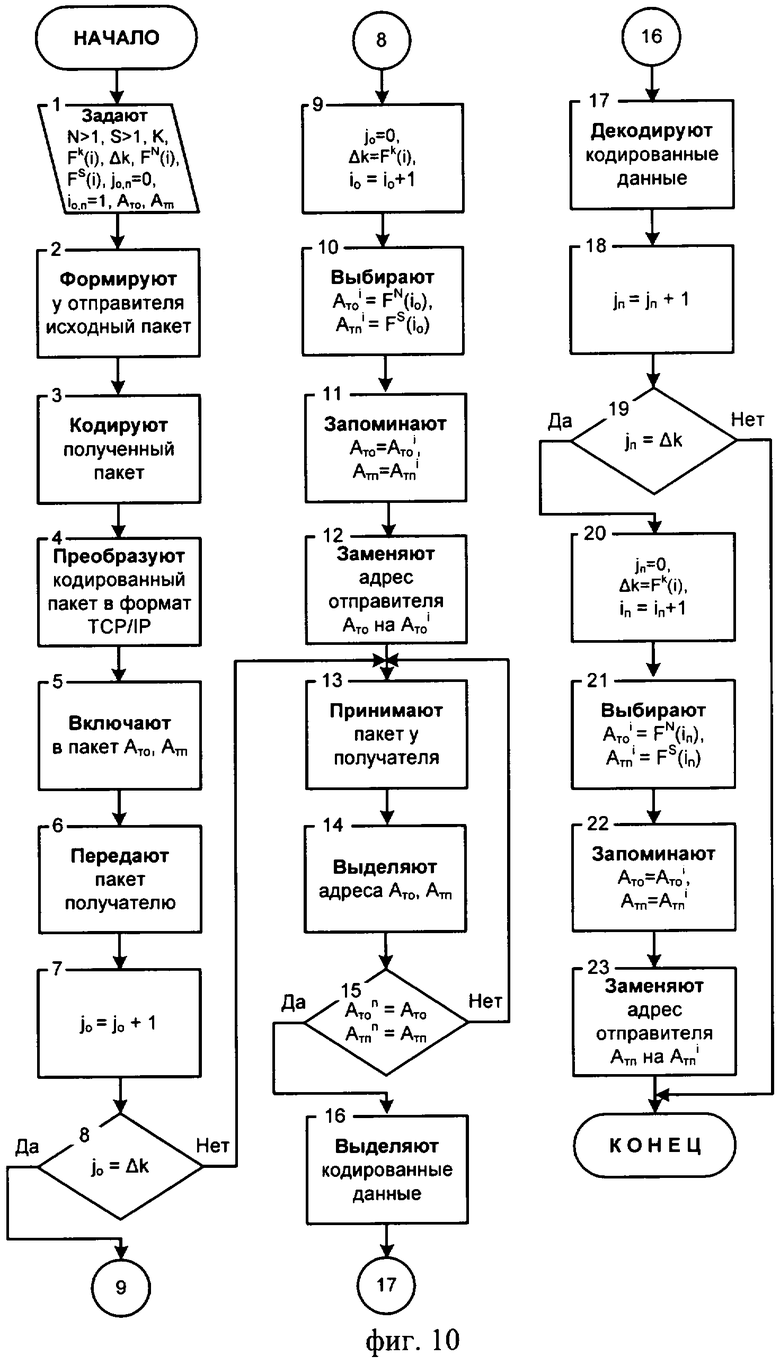

фиг.10 - блок-схема алгоритма, реализующего третий вариант заявленного способа защиты канала связи ВС;

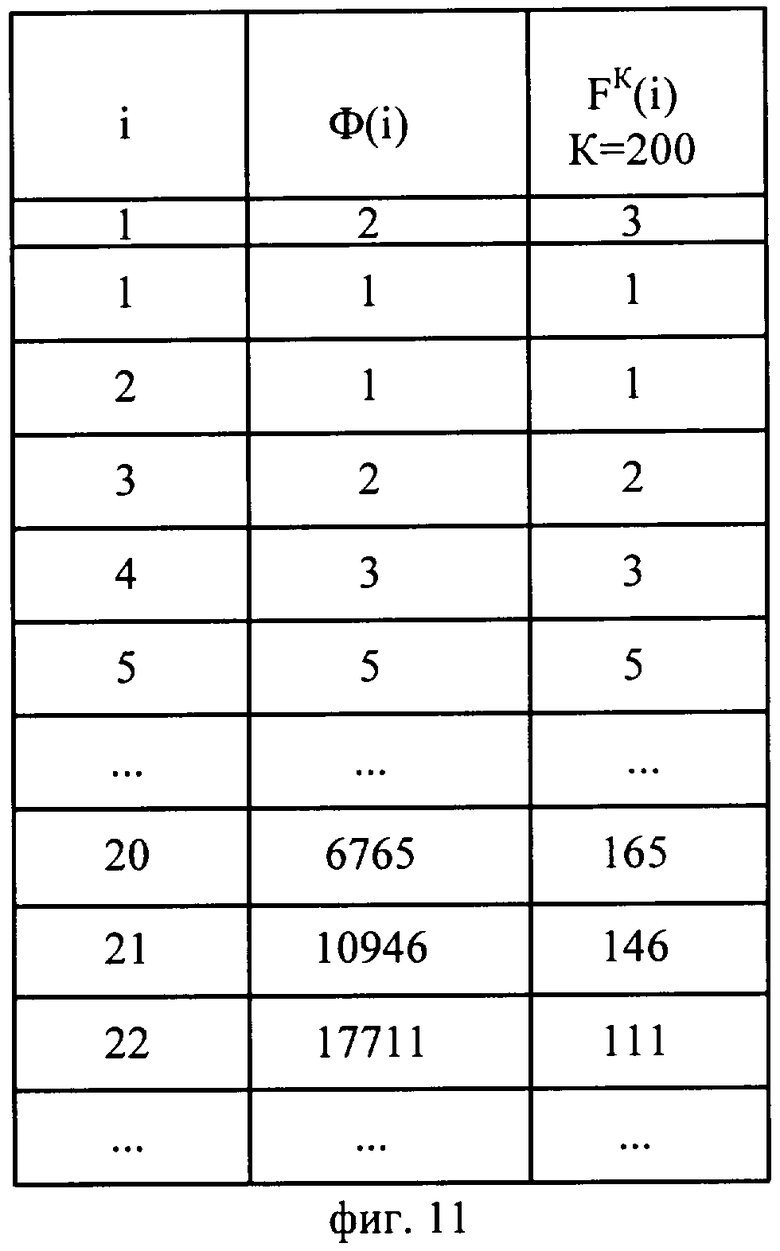

фиг.11 - таблица для назначения числа одноадресных пакетов в зависимости от номера шага смены адресов;

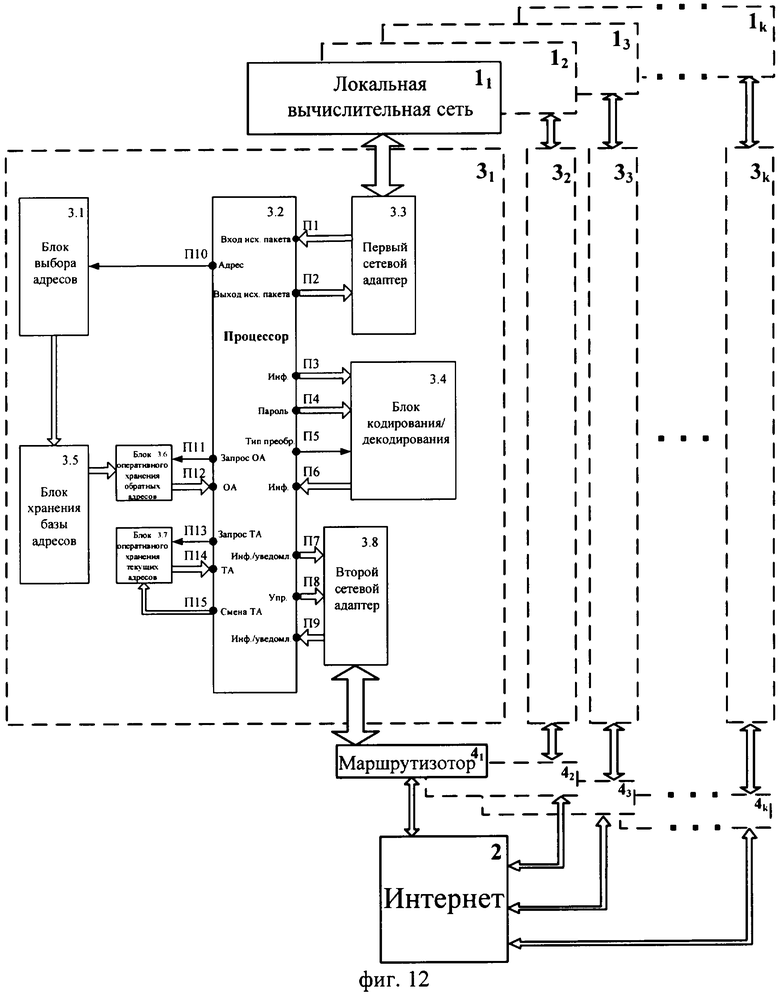

фиг.12 - распределенная ВС с первым вариантом устройства защиты;

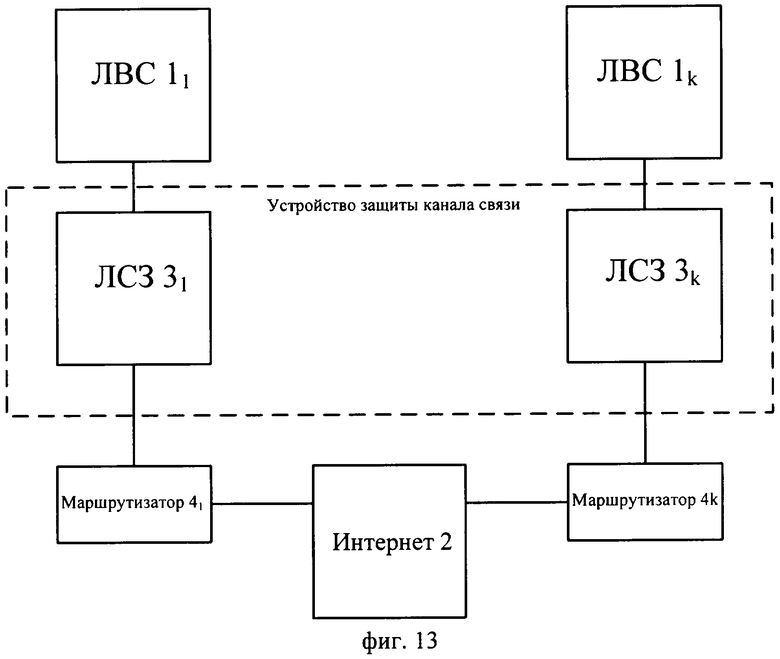

фиг.13 - обобщенная схема распределенная ВС, снабженная устройством защиты канала связи ВС;

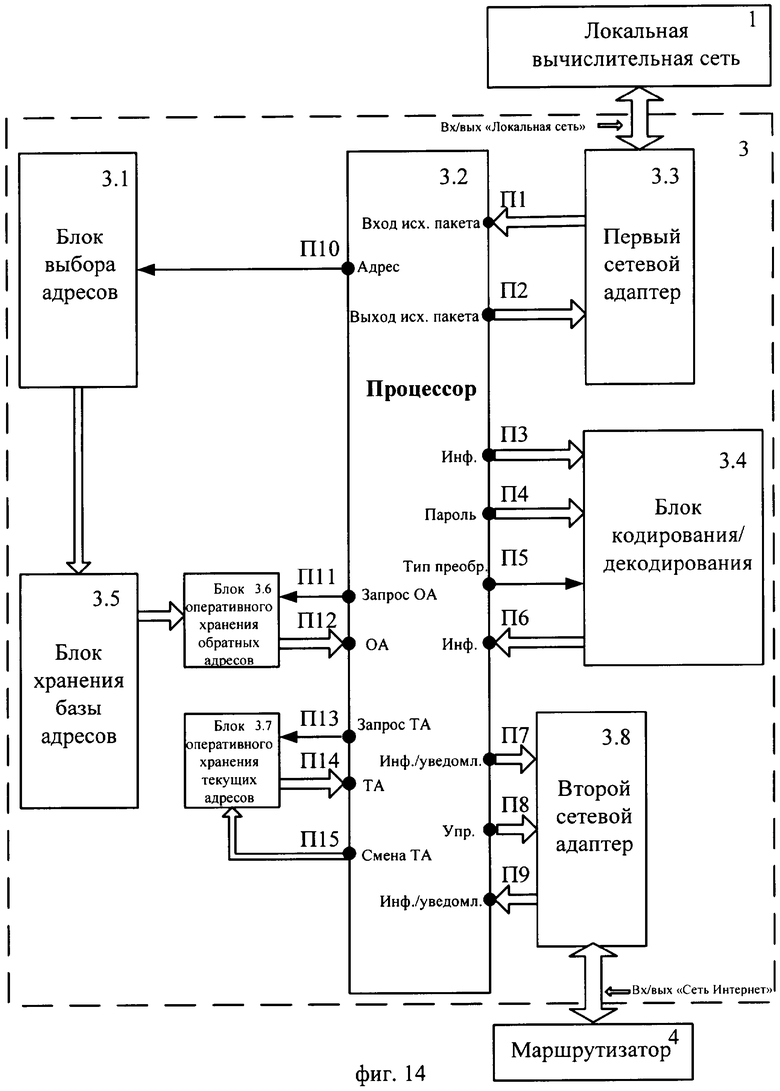

фиг.14 - ЛСЗ в первом варианте устройства защиты;

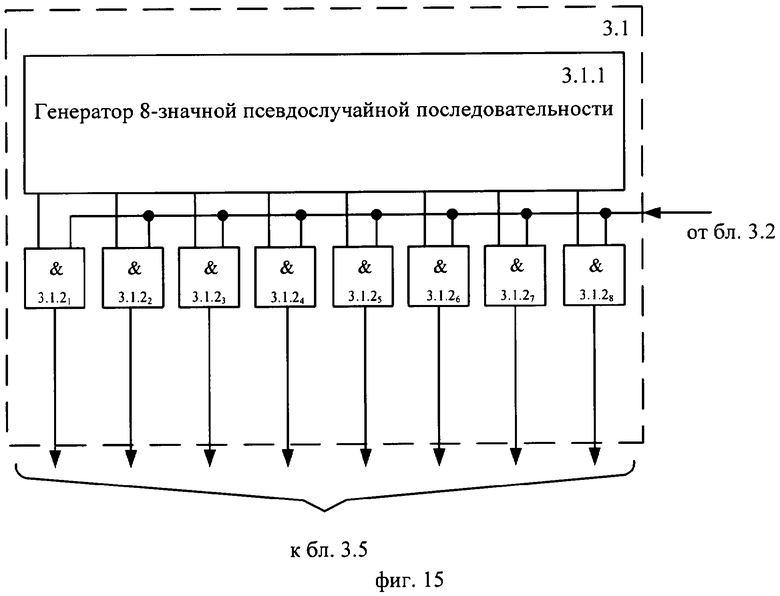

фиг.15 - схема БВА 3.1 в первом варианте устройства;

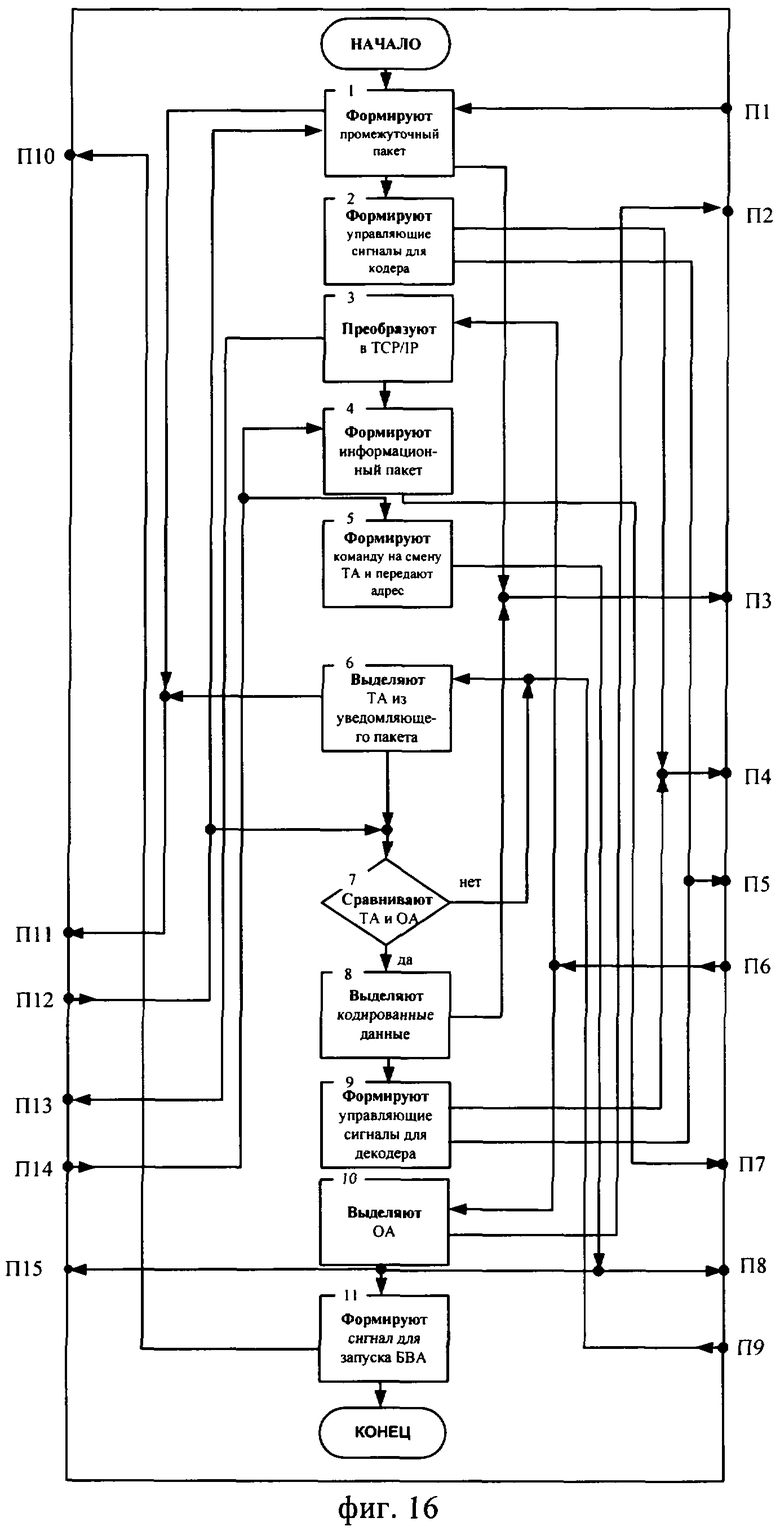

фиг.16 - блок-схема алгоритма работы процессора 3.2 в первом варианте устройства;

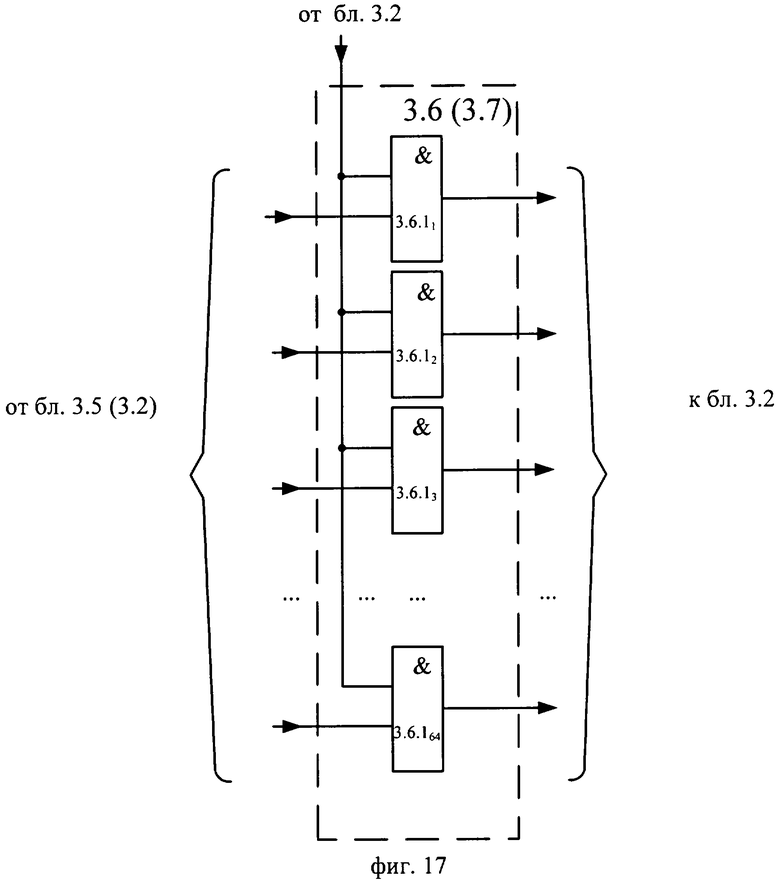

фиг.17 - схема БОХОА 3.6 (БОХТА 3.7);

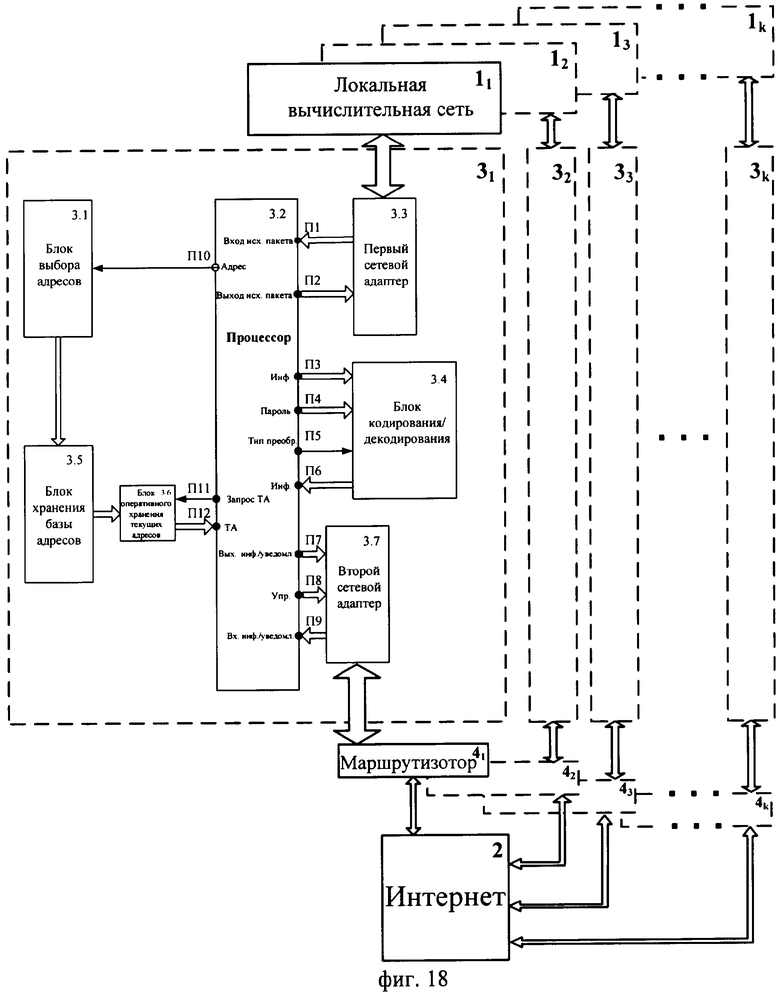

фиг.18 - распределенная ВС со вторым вариантом устройства защиты;

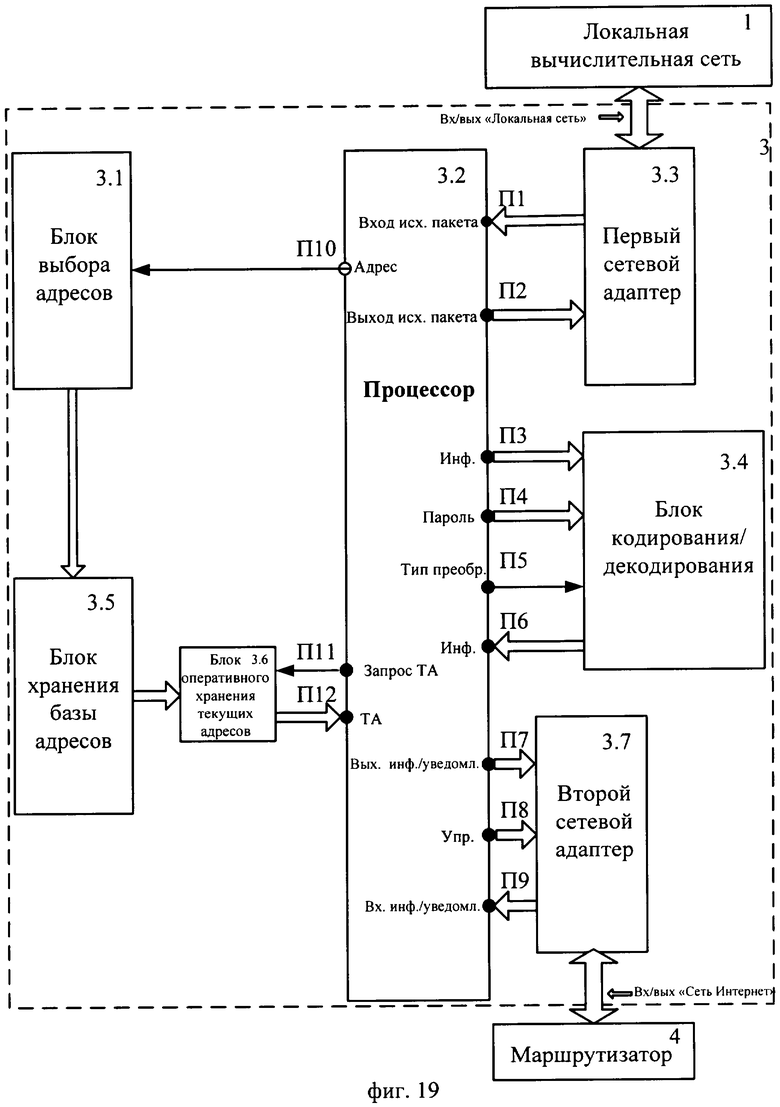

фиг.19 - ЛСЗ во втором варианте устройства защиты;

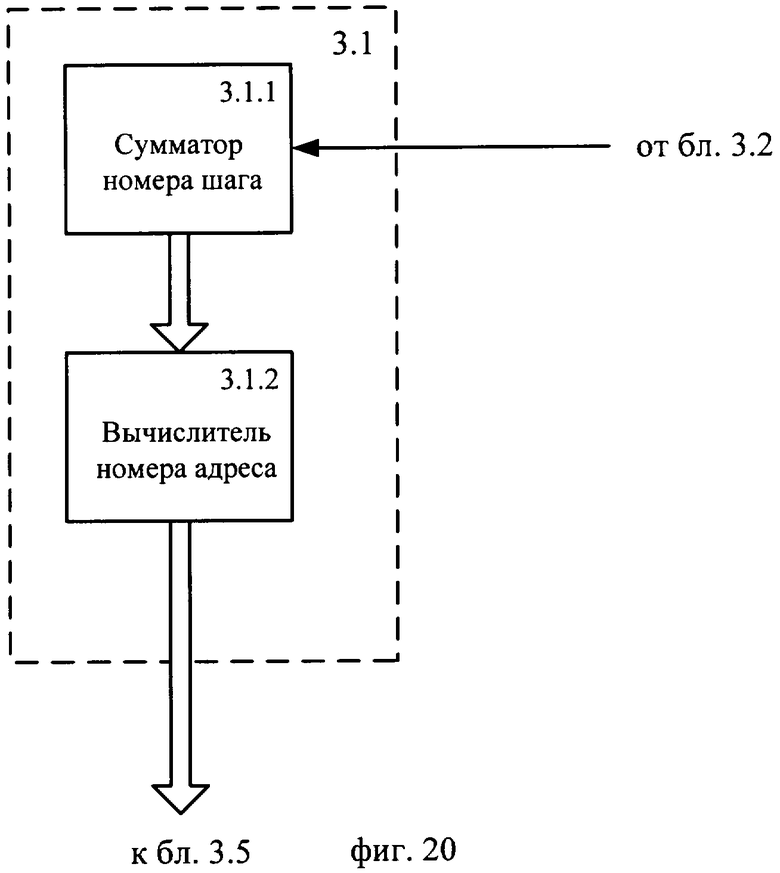

фиг.20 - схема БВА 3.1 во втором варианте устройства;

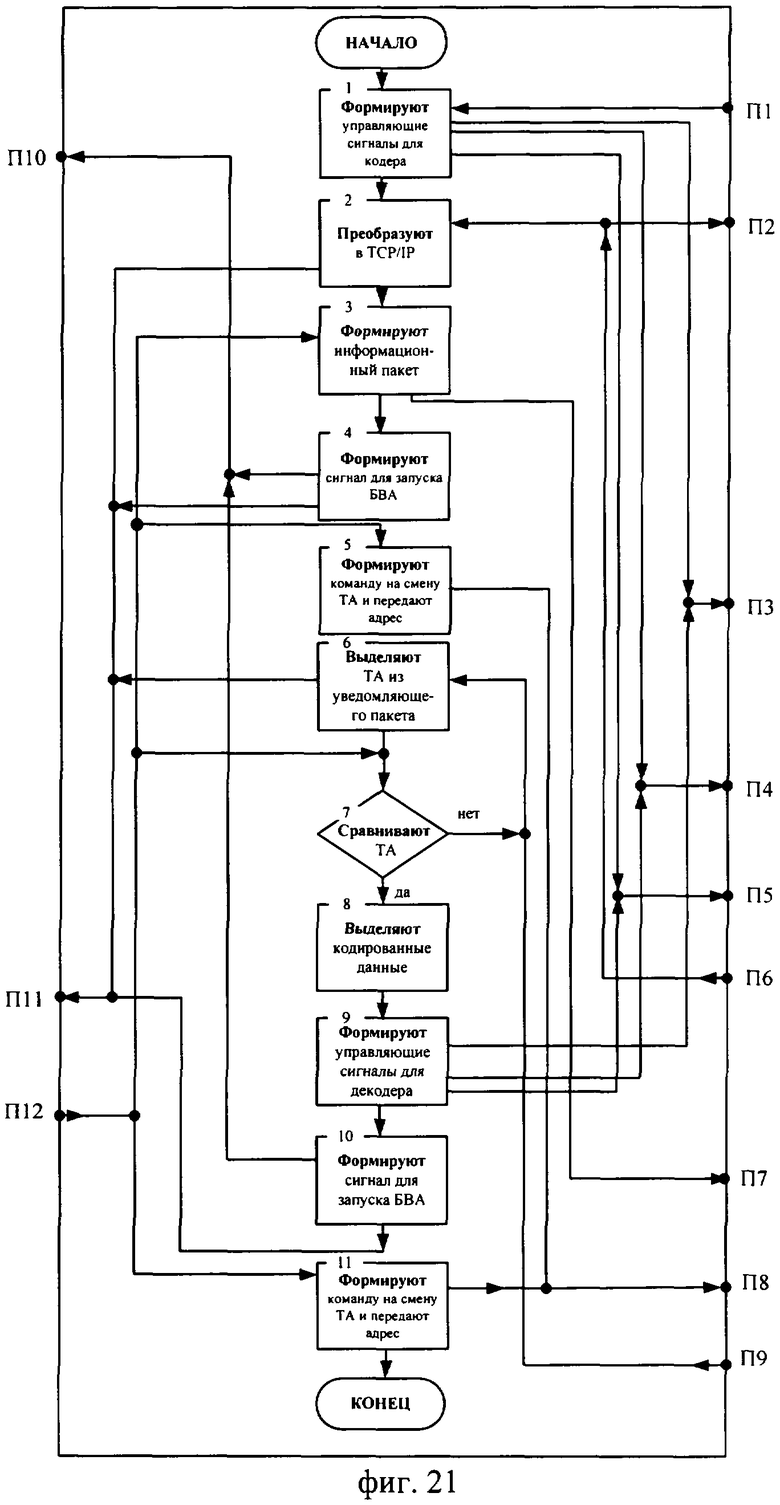

фиг.21 - блок-схема алгоритма работы процессора 3.2 во втором варианте устройства;

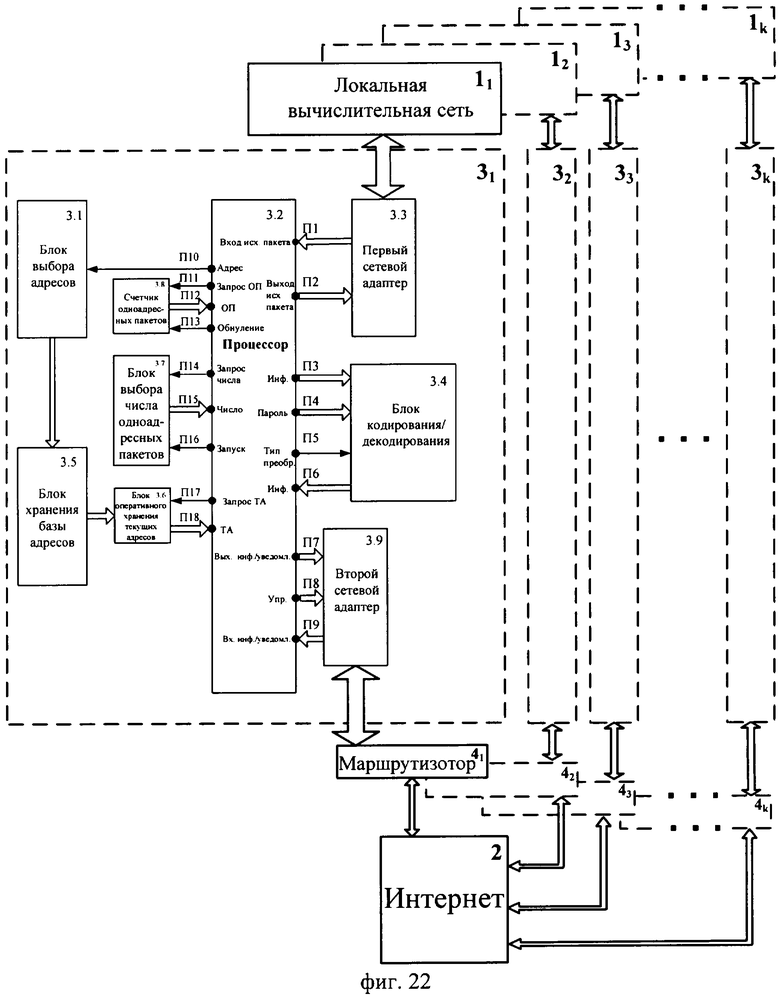

фиг.22 - распределенная ВС с третьим вариантом устройства защиты;

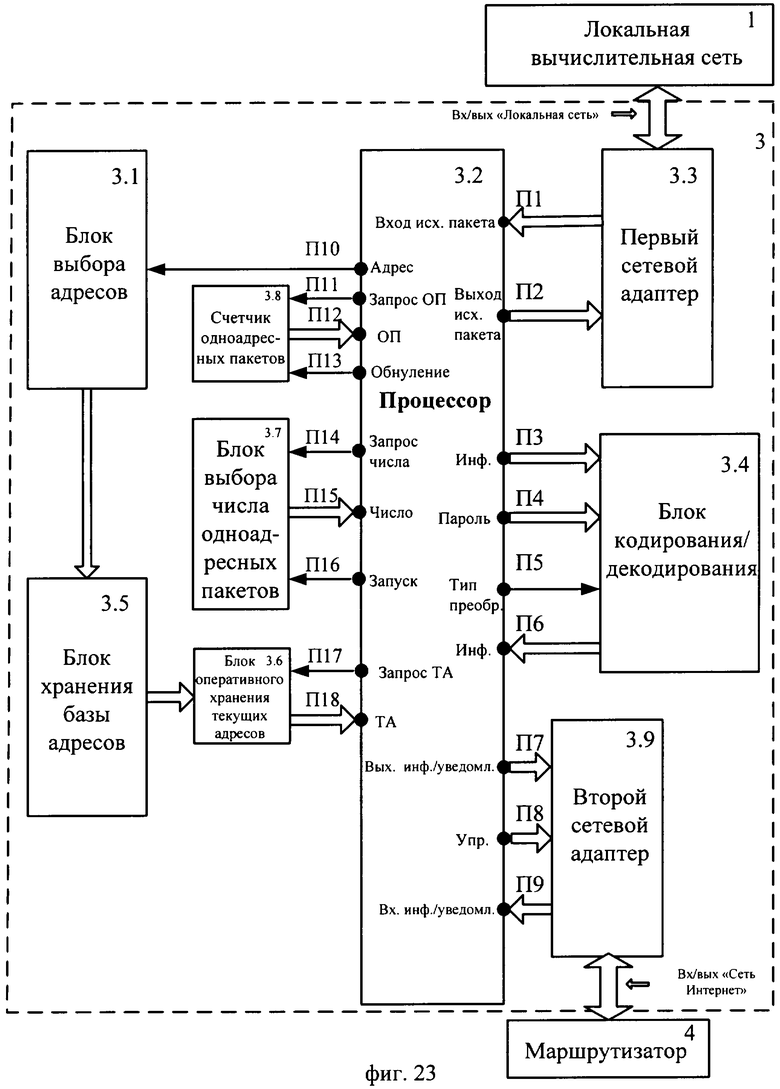

фиг.23 - ЛСЗ в третьем варианте устройства защиты;

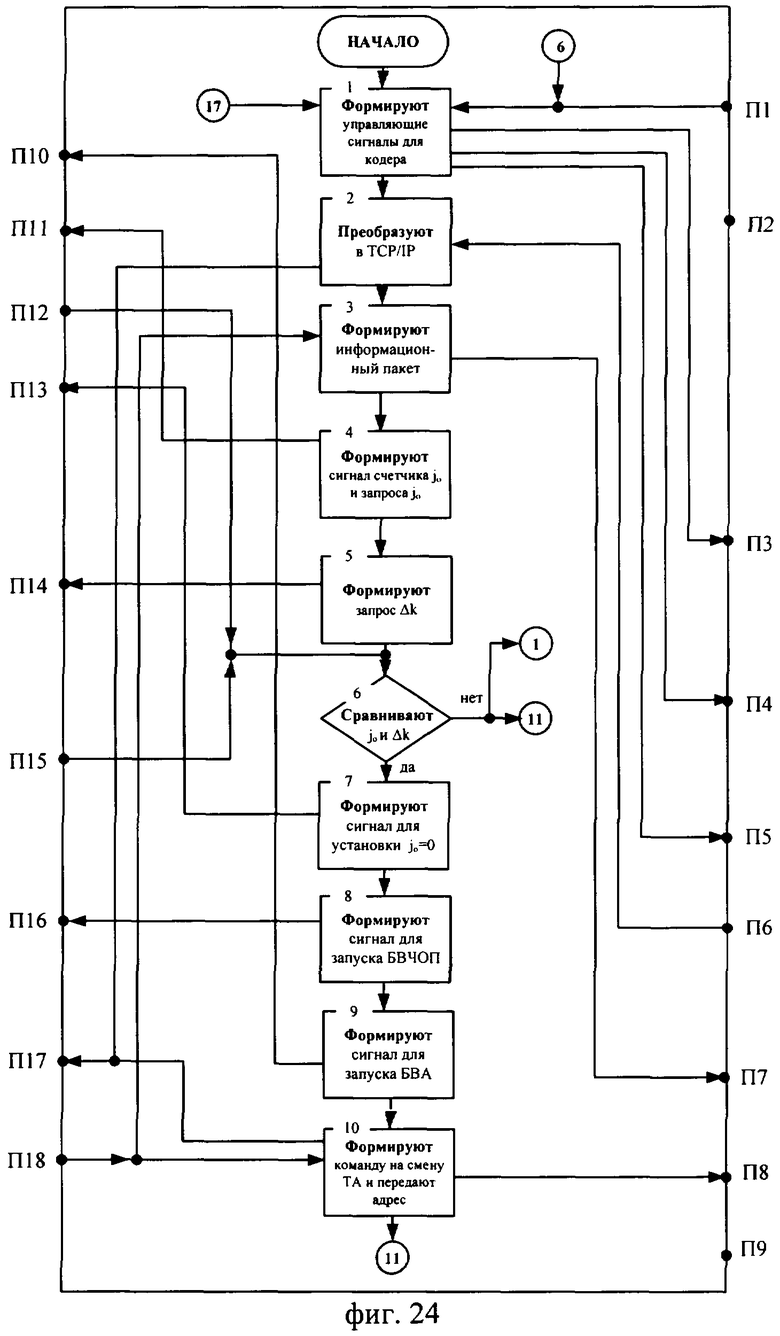

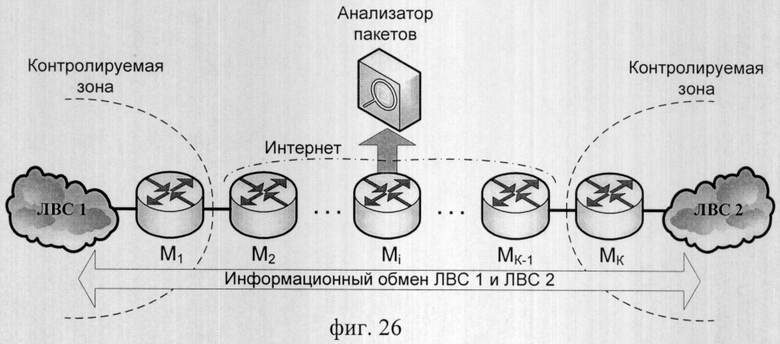

фиг.24 - блок-схема алгоритма работы процессора 3.2 в третьем варианте устройства;

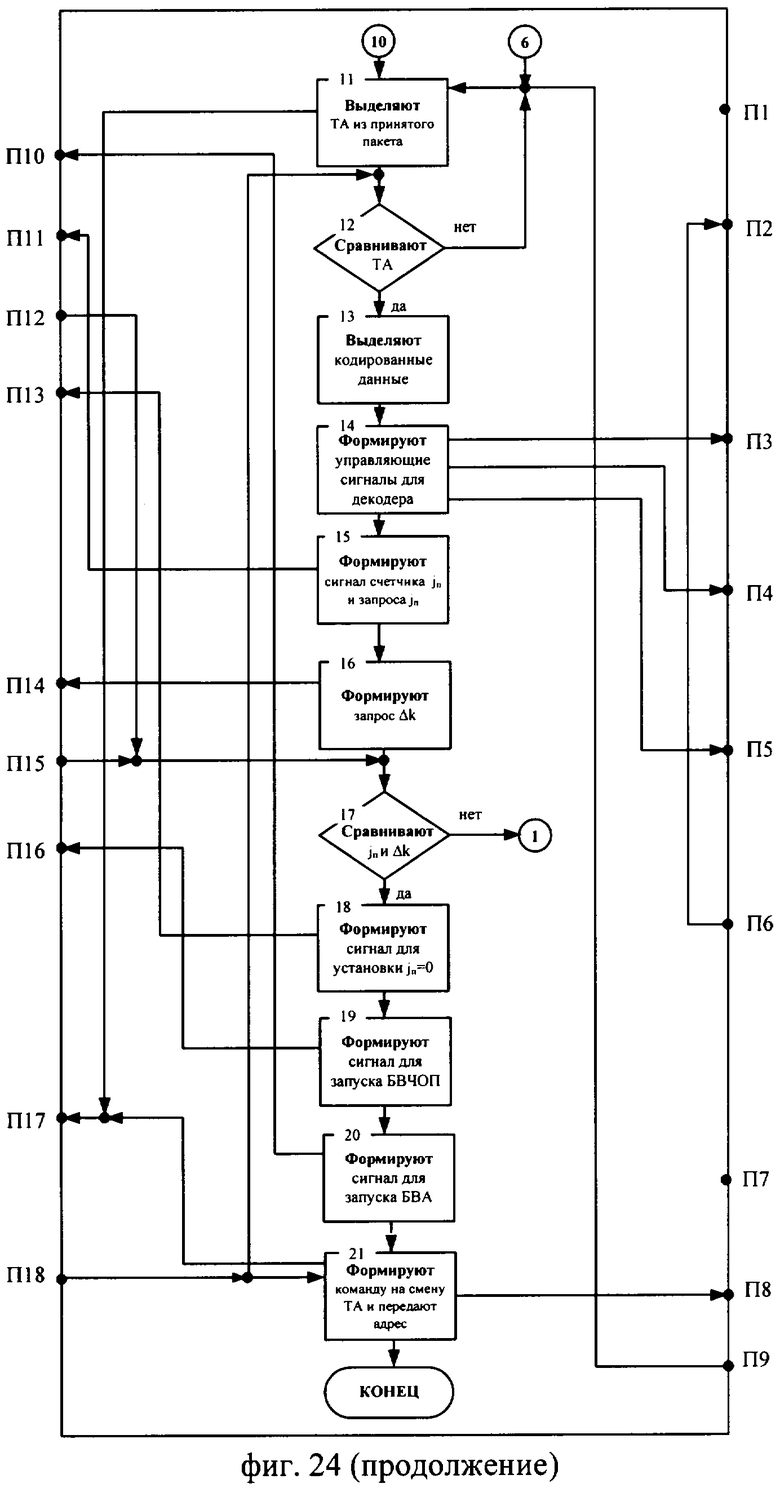

фиг.25 - схема БВЧОП 3.7;

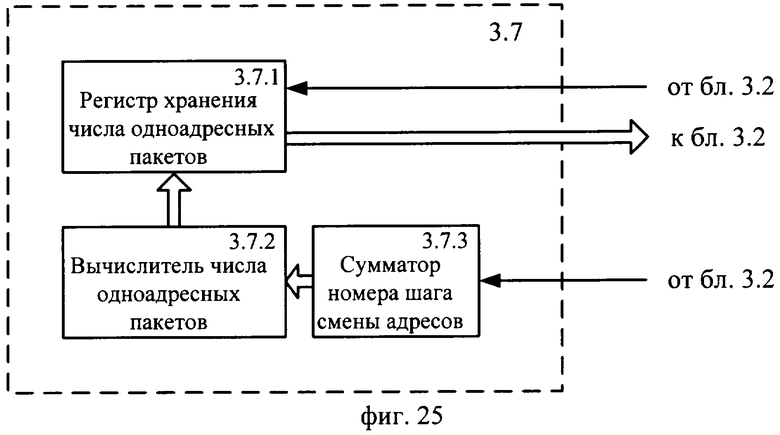

фиг.26 - обобщенная схема проведения эксперимента;

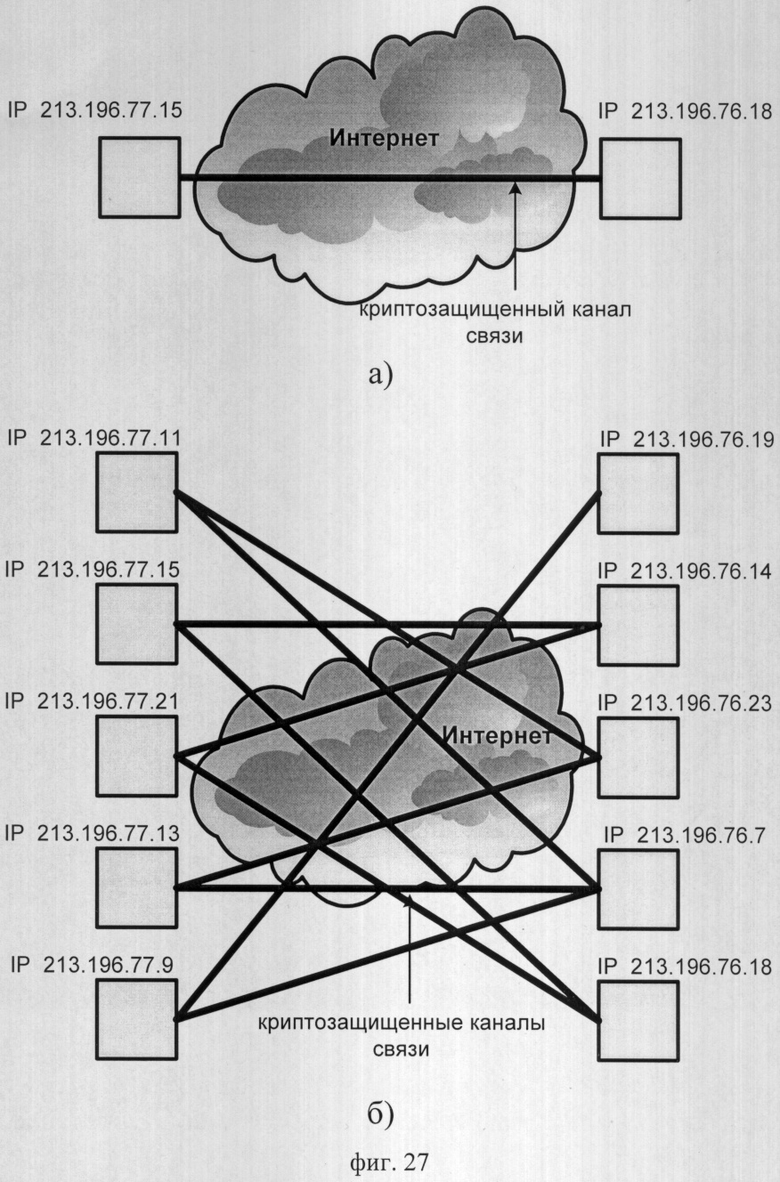

фиг.27 - чертеж, представляющий структуру распределенной ВС, определенную в ходе эксперимента.

Реализация заявленных способов объясняется следующим образом. При объединении удаленных сегментов распределенной ВС через сети связи общего пользования (например, Интернет) усложняется решение задачи по обеспечению безопасности связи. Это связано с возникновением практически неограниченного спектра потенциальных угроз, связанных либо с несанкционированным доступом к информации или ее перехватом в процессе передачи по каналам связи, либо деструктивными воздействиями на ВС. Задача защиты информационной части пакетов сообщений достаточно эффективно решается средствами криптографии. Однако даже при отсутствии возможности декодирования перехваченной информации нарушитель путем деструктивного воздействия на телекоммуникационное оборудование может нарушить нормальное функционирование ВС. Это обусловлено тем, что адреса отправителей и получателей пакетов сообщений передаются в открытом виде. Таким образом, возникает противоречие между необходимостью открытой передачи адресов отправителей и получателей пакетов сообщений по каналам связи и требованием по обеспечению безопасности ВС, т.к. выявление истинных адресов корреспондирующих субъектов создает предпосылки для осуществления деструктивных воздействий на ВС. На устранение указанного противоречия направлены заявленные технические решения.

Первый вариант заявленного способа реализуют следующим образом. В общем случае ЛВС представляет собой совокупность ПЭВМ, периферийного и коммуникационного оборудования, объединенного физическими линиями связи. Все эти элементы определяются идентификаторами, в качестве которых в наиболее распространенном стеке протоколов TCP/IP используются сетевые адреса (IP-адреса). При необходимости распределенной обработки информации и (или) ее передачи удаленные ЛВС объединяют, например, через сеть Интернет, образуя распределенную ВС. При таком объединении оконечное коммуникационное оборудование также идентифицируют сетевыми адресами, причем множество адресов оконечного коммуникационного оборудования и элементов ЛВС не пересекаются.

Для передачи информации между удаленными ЛВС (например, ЛВС1 и ЛВС2 на фиг.1а) посредством протоколов взаимодействия устанавливают канал связи, под которым, в данном случае, понимают информационный поток от отправителя к получателю.

Информационный поток от ЛВС1 к ЛВС2 передают через соответствующие маршрутизаторы и сеть Интернет (фиг.1а). В общем случае эту модель можно упростить и представить в виде оконечного коммуникационного оборудования корреспондентов (отправителя и получателя пакетов сообщений), а также канала связи между ними (фиг.1б).

Для безопасной передачи данных через сеть связи общего пользования (например, Интернет) применяется криптографическая защита информационной части пакетов сообщений (фиг.2). При использовании таких механизмов в открытом виде передают только IP-заголовок. Структура IP-заголовка известна и показана на фиг.3. На фиг.3 штриховкой выделены поля адресов отправителя и получателя пакета сообщений.

В процессе динамического изменения сетевых адресов отправителю и получателю необходимо их согласовывать. Для этого у обоих корреспондентов предварительно задают базу из N адресов отправителя и S адресов получателя. Значения количества адресов отправителя N и получателя S выбирают исходя из размеров стандартной подсети. В частности, для подсети класса С значения N и S можно задать в пределах N=10-255, S=10-255, т.к. для данного класса подсети количество абонентов не превышает 255 (классификация подсетей известна и приведена, например, в книге Олифера В.Г. и Олифера Н.А. «Компьютерные сети. Принципы, технологии, протоколы.», уч. для ВУЗов, 2-изд. СПб.: Питер, 2003. с.498). Пример базы адресов, представленной в виде таблицы, показан на фиг.4. Первый столбец в таблице означает порядковый номер адреса отправителя или получателя в базе адресов. Во втором и четвертом столбцах представлены соответствующие значения адресов отправителя и получателя. IP-адрес, имеющий длину 4 байта (32 бита), отображают в таблице в наиболее употребляемом виде представления IP адреса - в десятичной форме (формат представления IP-адреса в десятичной форме известна и описана, например, в книге Олифера В.Г. и Олифера Н.А. «Компьютерные сети. Принципы, технологии, протоколы.», уч. для Вузов, 2-изд.; -СПб.: Питер, 2003. с.497). В третьем и пятом столбцах размещают дополнительную информацию об адресах. Например, в них указывают обозначение текущих адресов отправителя Ато и получателя Атп, а также обратных адресов отправителя Аоо о и получателя Аоп о.

Все составляющие пакетов сообщений (фиг.2, 3) представляют собой электромагнитные сигналы в цифровой (двоичной) форме. Рассматриваемые ниже действия над ними заключаются в соответствующих преобразованиях сигналов, при которых изменяются их параметры (общее число бит и последовательность их нулевых и единичных значений).

На фиг.5 представлена блок-схема алгоритма, поясняющего последовательность действий, реализующих заявленный способ защиты канала связи ВС.

На начальном этапе из базы адресов назначают текущие адреса отправителя Ато и получателя Атп сообщений (бл.1 на фиг.5). При установке и настройке устройства системные администраторы могут назначать текущие адреса либо строго по инструкции, либо согласовав свои действия по телефону. Запоминают текущие адреса, для чего в поле дополнительной информации таблицы ставят соответствующие обозначения Ато и Атп (см. фиг.4). Причем назначенные адреса отправителя Ато и получателя Атп запоминают у получателя в качестве обратного адреса отправителя Аоо п и обратного адреса получателя Аоп п.

У отправителя из предварительно заданной базы адресов случайным образом либо по заранее заданному алгоритму выделяют в качестве обратных адреса отправителя Аоо о и получателя Аоп о. Запоминают их (бл.2 на фиг.5), для чего в таблице (см. фиг.4) ставят соответствующие обозначения Аоо о Аоп о.

Первоначально у отправителя формируют исходный пакет данных (бл.3 на фиг.5). Кроме того, в исходном пакете дополнительно резервируется 64-битное поле. Затем формируют промежуточный пакет (см. фиг.6а), для чего в зарезервированное поле исходного пакета данных включают обратные адреса отправителя Аоо о и получателя Аоп о (бл.4 на фиг.5), составляющие 64 бита информации, предварительно зафиксированные в таблице (фиг.4).

После чего кодируют любым из известных способов кодирования (см., например, книгу Молдовян Н.А. и др. «Криптография: от примитива к синтезу», СПб.: БВХ - Петербург, 2004, с.301-337) полученный промежуточный пакет (фиг.6а, бл.5 на фиг.5) и преобразуют его в формат TCP/IP (бл.6 на фиг.5). Преобразование заключается в добавлении IP-заголовка к кодированному пакету данных. Полученный в результате пакет является информационным пакетом сообщений (фиг.6а), общая структура которого показана на фиг.2. В поля адрес отправителя и адрес получателя IP-заголовка (фиг.3) включают предварительно запомненные текущие адреса отправителя Ато и получателя Атп (бл.7 на фиг.5) и передают получателю сформированный информационный пакет сообщений (бл.8 на фиг.5). После чего заменяют у отправителя ранее назначенный текущий адрес Ато (бл.3 на фиг.5) на предварительно запомненный обратный адрес отправителя Аоо о (в таблице в поле для дополнительной информации заменяют у этого адреса обозначение Аоо о на Ато). При этом маршрутизатору, подключенному к сети Интернет, передают команду о смене адреса и сам адрес. Механизм смены адресов у отправителя и получателя одинаков ввиду идентичности оборудования и/или программного обеспечения.

После приема у получателя информационного пакета сообщений (фиг.66, бл.10 на фиг.5) из его заголовка выделяют адреса отправителя Ато и получателя Атп (бл.11 на фиг.5), сравнивают их (бл.12 на фиг.5) (например, побитно) с предварительно заданными в таблице адресами отправителя и получателя Аоо п и Аоп п. При несовпадении адресов принятый пакет не анализируют, т.к. его отправитель не является санкционированным участником информационного обмена. При совпадении адресов из принятого пакета сообщений выделяют кодированные данные (бл.13 на фиг.5) путем отделения IP-заголовка и декодируют их (бл.14 на фиг.5).

После этого из декодированных данных выделяют первые 64 бита, содержащие информацию об обратных адресах отправителя Аоо о и получателя Аоп о (бл.15 на фиг.5). Запоминают их в качестве текущих адресов отправителя Ато и получателя Атп (бл.16 на фиг.5), для чего в поле дополнительной информации таблицы ставят соответствующее обозначение (см. фиг.4). Затем заменяют текущий адрес получателя Атп на новый, выделенный из декодированных данных адрес получателя (бл.17 на фиг, 5).

Далее формируют у получателя информацию об обратных адресах отправителя Аоо п и получателя Аоп п (бл.18 на фиг.5). Для этого выделяют случайным образом или по заранее заданному правилу у получателя из предварительно заданной базы адресов в качестве обратных адреса отправителя Аоо п и получателя Аоп п и запоминают их. При этом в поле дополнительной информации таблицы ставят соответствующее обозначение (фиг.4).

Для подтверждения факта получения от отправителя пакета у получателя формируют уведомляющий пакет сообщений (фиг.6в, бл.19 на фиг.5). Для чего аналогично, как и у отправителя, формируют исходный пакет, представляющий собой уведомление о получении информационного пакета сообщений. Затем к исходному пакету добавляют обратные адреса отправителя Аоо п и получателя Аоп п и получают промежуточный пакет данных (бл.20 на фиг.5).

Далее кодируют промежуточный пакет данных (бл.21 на фиг.5) и преобразуют его в формат TCP/IP (бл.22 на фиг.5). Включают в преобразованный пакет предварительно запомненные текущие адреса отправителя Ато и получателя Атп (бл.23 на фиг.5) и передают уведомляющий пакет отправителю (бл.24 на фиг.5). После этого у получателя заменяют его текущий адрес Атп на предварительно запомненный обратный адрес получателя Аоп п (бл.25 на фиг.5).

После приема у отправителя уведомляющего пакета (фиг.6г, бл.26 на фиг.5), выделяют из него адреса отправителя Ато и получателя Атп (бл.27 на фиг.5) и сравнивают их по таблице с предварительно запомненными у отправителя обратными адресами отправителя Аоо о и получателя Аоп о (бл.28 на фиг.5). При несовпадении адресов принятый пакет сообщений не анализируют, а при совпадении выделяют из принятого уведомляющего пакета сообщений кодированные данные (бл.29 на фиг.5) и декодируют их (бл.30 на фиг.5).

Выделяют из декодированных данных обратные адреса отправителя Аоо п и получателя Аоп п (бл.31 на фиг.5). Причем выделенные обратные адреса получателя Аоп п и отправителя Аоо п запоминают в качестве текущих адресов получателя Атп и отправителя Ато (бл.32 на фиг.5). Текущий адрес отправителя Ато заменяют на новый адрес отправителя Аоо п (бл.33 на фиг.5), выделенный из декодированных данных.

После этого переходят к формированию у отправителя информации об обратных адресах отправителя Аоо о и получателя Аоп о.

Таким образом, в первом варианте способа достигается непрерывное изменение в передаваемых пакетах сообщений адресов отправителя и получателя. Причем изменение происходит в каждом переданном пакете сообщений, а новые адреса для смены выбирают случайным образом и передают в закодированном виде. В открытом виде передают только текущие адреса. Это делает практически невозможным их определение и идентификацию относительно конкретного пользователя сети и вскрытие структуры распределенной ВС, т.е. обеспечивается возможность повышения безопасности и скрытности работы канала связи ВС.

Во втором варианте способа, так же, как и в первом для достижения сформулированного технического результата, т.е. повышения безопасности и скрытности работы канала связи ВС, обеспечивается непрерывное изменение адресов отправителя и получателя. Этот вариант способа реализуют для случаев работы корреспондентов без подтверждения получателем факта приема от отправителя информационного пакета сообщений.

На фиг.7 представлена блок-схема алгоритма, поясняющая последовательность действий, реализующих заявленный способ защиты канала связи ВС.

В исходные данные (бл.1 на фиг.7) кроме предварительно заданной базы из N адресов отправителя и S адресов получателя дополнительно задают у отправителя и получателя функции выбора текущего адреса отправителя FN(i) и получателя FS(i), где i=1, 2, 3, ..., в соответствии с которыми на i-м шаге назначают новые текущие адреса и устанавливают равным единице номера шагов смены адресов у отправителя io=1 и получателя iп=1. В качестве функции выбора адреса отправителя FN(i) и получателя FS(i) используют последовательность чисел Фибоначчи.  где FN,S(i) позиция соответствующей пары адресов в предварительно сформированной базе адресов (см. фиг.4) на i-м шаге назначения новых текущих адресов. Пример выбора текущих адресов у отправителя или получателя в соответствии с функцией FN,S(i) представлен на фиг.8. Например, при i=2 Ф(i)=1, F=N,S(1)=1 и согласно таблице на фиг.4 адреса отправителя и получателя соответствуют первой паре адресов - 218.113.77.1 и 218.113.78.1; при i=21 Ф(i)=10946, FN,S(i)=6 и согласно таблице на фиг.4 адреса отправителя и получателя соответствуют шестой паре адресов - 218.113.77.6 и 218.113.78.6. Также предварительно назначают из базы адресов текущие адреса отправителя Ато и получателя Атп сообщений.

где FN,S(i) позиция соответствующей пары адресов в предварительно сформированной базе адресов (см. фиг.4) на i-м шаге назначения новых текущих адресов. Пример выбора текущих адресов у отправителя или получателя в соответствии с функцией FN,S(i) представлен на фиг.8. Например, при i=2 Ф(i)=1, F=N,S(1)=1 и согласно таблице на фиг.4 адреса отправителя и получателя соответствуют первой паре адресов - 218.113.77.1 и 218.113.78.1; при i=21 Ф(i)=10946, FN,S(i)=6 и согласно таблице на фиг.4 адреса отправителя и получателя соответствуют шестой паре адресов - 218.113.77.6 и 218.113.78.6. Также предварительно назначают из базы адресов текущие адреса отправителя Ато и получателя Атп сообщений.

Далее аналогично, как и в первом варианте способа, формируют исходный пакет данных (бл.2 на фиг.7, фиг.9а) и кодируют его (бл.3 на фиг.7, фиг.9а). Затем преобразуют кодированный пакет в формат TCP/IP (бл.4 на фиг.7), включают в него предварительно запомненные текущие адреса отправителя Ато и получателя Атп (бл.5 на фиг.7) и передают информационный пакет сообщений получателю (бл.6 на фиг.7, фиг.9а).

После этого дополнительно к первому варианту способа у отправителя из заданной базы адресов (таблицы) в соответствии с функциями выбора назначают новые текущие адреса (бл.7 на фиг.7) отправителя Ато i и получателя Атп i. Затем эти адреса запоминают в качестве текущих адресов отправителя Ато и получателя Атп (бл.8 на фиг.7), для чего в таблице (см. фиг.4) ставят соответствующие обозначения Ато и Атп. После этого у отправителя заменяют ранее назначенный текущий адрес Ато на новый текущий адрес отправителя Ато i (бл.9 на фиг.7) и увеличивают номер шага на единицу: io=io+1 (бл.10 на фиг.7).

Затем аналогично, как и в первом варианте способа, у получателя принимают пакет сообщений (бл.11 на фиг.7, фиг.96), выделяют из него адреса отправителя Ато и получателя Атп (бл.12 на фиг.7) и сравнивают их с предварительно заданными в таблице текущими адресами (бл.13 на фиг.7). При несовпадении адресов принятый пакет сообщений не анализируют, а при совпадении из него выделяют кодированные данные (бл.14 на фиг.7, фиг.9б) и декодируют их (бл.15 на фиг.7).

После этого дополнительно к первому варианту способа у получателя из заданной базы адресов (таблицы) в соответствии с функциями выбора назначают новые текущие адреса отправителя Ато i и получателя Атп i (бл.14 на фиг.7). Затем эти адреса запоминают в качестве текущих адресов отправителя Ато и получателя Атп (бл.15 на фиг.7), для чего в таблице (см. фиг.4) ставят соответствующие обозначения Ато и Атп. После этого у получателя заменяют ранее назначенный текущий адрес Атп на новый текущий адрес получателя Атп i (бл.16 на фиг.7) и увеличивают номер шага на единицу: iп=iп+1 (бл.17 на фиг.7).

Далее переходят к формированию у отправителя очередного исходного пакета сообщений.

Таким образом, во втором варианте способа также достигается непрерывное изменение в передаваемых пакетах сообщений адресов отправителя и получателя. Причем изменение происходит в каждом переданном пакете сообщений, а новые адреса для смены выбирают по заранее заданному правилу, известному только отправителю и получателю пакетов сообщений. Это делает практически невозможным определение адресов корреспондентов и идентификацию относительно конкретного пользователя сети и вскрытие структуры распределенной ВС, т.е. обеспечивается возможность повышения безопасности и скрытности работы канала связи ВС.

Рассмотренные 1-ый и 2-ой варианты реализации способа обеспечивают скрытность истинных адресов корреспондирующих субъектов и, следовательно, невозможность вскрытия структуры распределенной ВС и осуществления деструктивных воздействий на ВС. В то же время нарушителю становится очевидным, что при наличии высокой интенсивности информационного обмена и отсутствии повторяющихся пар адресов пользователи предпринимают меры по защите канала связи от деструктивных воздействий, т.е. вводят в заблуждение потенциального нарушителя. В этом смысле, в ряде случаев оказывается нецелесообразно менять адреса корреспондентов после передачи (приема) каждого пакета сообщений. Повторение адресов корреспондирующих субъектов в последовательно отправляемых пакетах сообщений не вызовет подозрения у нарушителя и в то же время затруднит вскрытие им реальной структуры распределенной ВС посредством анализа и реконструкции ее графика. Эту возможность реализуют в третьем варианте способа.

В третьем варианте способа для достижения сформулированного технического результата, т.е. повышения безопасности и скрытности работы канала связи ВС, изменение адресов отправителя и получателя осуществляют не при каждой передаче пакета сообщений, а периодически, по заранее заданному, известному только отправителю и получателю правилу, что, в свою очередь, не будет вызывать подозрений у нарушителя. Этот вариант способа также реализуют для случаев работы корреспондентов без подтверждения получателем факта получения от отправителя информационного пакета сообщений.

На фиг.10 представлена блок-схема алгоритма, поясняющего последовательность действий, реализующих заявленный способ защиты канала связи ВС.

В исходные данные (бл.1 на фиг.10), аналогично, как и во втором варианте способа, предварительно задают базу из N адресов отправителя и S адресов получателя и функции выбора текущего адреса отправителя FN(i) и получателя FS(i), где i=1, 2, 3, ..., в соответствии с которыми на i-м шаге назначают новые текущие адреса. Также устанавливают равным единице номера шагов смены адресов у отправителя iо=1 и получателя iп=1. В качестве функции выбора адреса отправителя FN(i) и получателя FS(i), так же, как и во втором варианте способа, используют последовательность чисел Фибоначчи.  где FN,S(i) позиция соответствующей пары адресов в предварительно сформированной базе адресов на i-м шаге назначения новых текущих адресов. Пример выбора текущих адресов у отправителя или получателя в соответствии с функцией FN,S(i) представлен на фиг.8. Аналогично предварительно назначают из базы адресов текущие адреса отправителя Ато и получателя Атп сообщений.

где FN,S(i) позиция соответствующей пары адресов в предварительно сформированной базе адресов на i-м шаге назначения новых текущих адресов. Пример выбора текущих адресов у отправителя или получателя в соответствии с функцией FN,S(i) представлен на фиг.8. Аналогично предварительно назначают из базы адресов текущие адреса отправителя Ато и получателя Атп сообщений.

Дополнительно у отправителя и получателя задают функцию F (i), определяющую число Δk пакетов сообщений, которые будут передаваться с одинаковыми адресами отправителя и получателя на i-ом шаге. В качестве функции FК(i), определяющей число Δk, также используют последовательность чисел Фибоначчи  где К - максимально допустимое число одноадресных пакетов, которое, например, задают в пределах К=200-250. Назначение одноадресных пакетов, таким образом, наряду с защитой от анализа и реконструкции графика распределенной ВС, скроет от нарушителя факт применения мер защиты и не вызовет у него подозрений. Пример выбора числа одноадресных пакетов представлен на фиг.11. Вычисляют первоначальное число Δk. Устанавливают равным нулю число отправленных jo=0 и полученных jп=0 пакетов сообщений.

где К - максимально допустимое число одноадресных пакетов, которое, например, задают в пределах К=200-250. Назначение одноадресных пакетов, таким образом, наряду с защитой от анализа и реконструкции графика распределенной ВС, скроет от нарушителя факт применения мер защиты и не вызовет у него подозрений. Пример выбора числа одноадресных пакетов представлен на фиг.11. Вычисляют первоначальное число Δk. Устанавливают равным нулю число отправленных jo=0 и полученных jп=0 пакетов сообщений.

Далее аналогично, как и во втором варианте способа, формируют исходный пакет данных (бл.2 на фиг.10, фиг.9а) и кодируют его (бл.3 на фиг.10, фиг.9а). Затем преобразуют кодированный пакет в формат TCP/IP (бл.4 на фиг.10), включают в него предварительно запомненные текущие адреса отправителя Ато и получателя Атп (бл.5 на фиг.10) и передают информационный пакет сообщений получателю (бл.6 на фиг.10, фиг.9а).

После этого дополнительно ко второму варианту способа увеличивают у отправителя число отправленных пакетов сообщений jo на единицу: jo=jo+1 (бл.7 на фиг.10). Затем сравнивают полученное jo с предварительно установленным Δk (бл.8 на фиг.10). При несовпадении переходят к приему у получателя пакета сообщений. Таким образом, у следующего информационного пакета сообщений адреса отправителя и получателя не изменяются. Если jo=k, то заново устанавливают jo=0 и вычисляют новое Δk (бл.9 на фиг.10). После чего увеличивают номер шага назначения новых текущих адресов на единицу: io=io+1. Т.е. у отправителя происходит изменение текущих адресов отправителя и получателя.

Изменение текущих адресов отправителя и получателя осуществляют аналогично, как и во втором варианте способа. У отправителя из заданной базы адресов (таблицы) в соответствии с функциями выбора текущих адресов назначают новые текущие адреса (бл.10 на фиг.10) отправителя Ато i и получателя Атп i. Затем эти адреса запоминают в качестве текущих адресов отправителя Ато и получателя Атп (бл.11 на фиг.10). После этого у отправителя заменяют ранее назначенный текущий адрес Ато на новый текущий адрес отправителя Ато i (бл.12 на фиг.10). Далее у получателя принимают пакет сообщений (бл.13 на фиг.10, фиг.9б), выделяют из него адреса отправителя Ато и получателя Атп (бл.14 на фиг.10) и сравнивают их с предварительно заданными в таблице текущими адресами (бл.15 на фиг.10). При несовпадении адресов принятый пакет сообщений не анализируют, а при совпадении из него выделяют кодированные данные (бл.16 на фиг.10, фиг.9б) и декодируют их (бл.17 на фиг.10).

Затем дополнительно ко второму варианту способа увеличивают у получателя число полученных пакетов сообщений jп на единицу: jп=jп+1 (бл.18 на фиг.10). Сравнивают полученное jп с предварительно установленным Δk (бл.19 на фиг.10). При несовпадении переходят к формированию отправителем очередного пакета сообщений. Таким образом, у получателя для анализа пришедших пакетов сообщений адреса отправителя и получателя не изменяются (на бл.15 фиг.10). Если jп=Δk, то заново устанавливают jп=0 и увеличивают номер шага назначения новых текущих адресов на единицу: iп=iп+1. После чего вычисляют новое Δk (бл.20 на фиг.10). Т.е. у получателя происходит изменение текущих адресов отправителя и получателя.

Изменение текущих адресов отправителя и получателя осуществляют аналогично, как и во втором варианте способа. У получателя из заданной базы адресов (таблицы) в соответствии с функциями выбора текущих адресов назначают новые текущие адреса (бл.21 на фиг.10) отправителя Ато i и получателя Атп i. Затем эти адреса запоминают в качестве текущих адресов отправителя Ато и получателя Атп (бл.22 на фиг.10). После этого у получателя заменяют ранее назначенный текущий адрес Атп на новый текущий адрес получателя Атп i (бл.23 на фиг.10).

Таким образом, в третьем варианте способа также достигается изменение в передаваемых пакетах сообщений адресов отправителя и получателя. Причем изменение происходит не при каждой передаче пакета сообщений, а периодически, по заранее заданному, известному только отправителю и получателю правилу. Это делает практически невозможным определение адресов корреспондентов и их идентификацию относительно конкретного пользователя сети, а также вскрытие структуры распределенной ВС, и одновременно с этим не вызывает подозрения у нарушителя относительно факта применения мер защиты, т.е. обеспечивается возможность повышения безопасности и скрытности работы канала связи ВС.

В общем виде распределенная ВС включает совокупность ЛВС 11-1k (см. фиг.12). Каждая пара ЛВС, например 11 и 1k (на фиг.12), снабжена устройством защиты, состоящим из 2-х локальных сегментов защиты (ЛСЗ) 31, 3k, подключенных к соответствующей ЛВС и через соответствующие маршрутизаторы 41, 4k к сети Интернет 2. Таким образом, канал связи ВС может быть представлен в виде, показанном на фиг.13. Он включает две взаимодействующие ЛВС 11 и 1k, соединенные друг с другом через соответствующие маршрутизаторы 41, 4k и Интернет 2 и снабженные устройством защиты канала связи (на фиг.13 обведено пунктиром). Устройство защиты состоит из 2-х идентичных ЛСЗ 31 и 3k, один из которых подключен к ЛВС 11, a k-й к ЛВС 1k.

В свою очередь в первом варианте заявленного устройства ЛСЗ (например, 31), показанный на фиг.14, состоит из БВА 3.1, процессора 3.2, первого 3.3 и второго 3.8 СА, блока КД 3.4, БХБА 3.5, БОХОА 3.6 и БОХТА 3.7.

Первый вход/выход ЛСЗ 3 подключен к ЛВС 1. Второй вход/выход ЛСЗ 3 подключен к маршрутизатору 4, в свою очередь подключенного к сети Интернет 2. Управляющий вход БВА 3.1 подключен к порту «адрес» процессора 3.2, а x-разрядный выход БВА 3.1 подключен к х-разрядному входу БХБА 3.5. У БХБА m-разрядный выход подключен к m-разрядному входу БОХОА 3.6. В БОХОА 3.6 управляющий вход подключен к порту «запрос обратных адресов» процессора 3.2, а m-разрядный выход подключен к m-разрядному порту «обратные адреса» процессора 3.2. Управляющий вход и m-разрядный выход БОХТА 3.7 подключены соответственно к управляющему выходу «запрос текущего адреса» и m-разрядному порту «текущий адрес» процессора 3.2. Также у БОХТА 3.7 m-разрядный вход «смена текущего адреса» подключен к m-разрядному порту «смена текущего адреса» процессора 3.2. У блока КД 3.4 информационные вход и выход, входы «пароль» и «тип преобразования» подключены к соответствующим портам процессора 3.2. У первого СА 3.3 n-разрядные выход и вход подключены соответственно к n-разрядным входу «исходный пакет» и выходу «исходный пакет» процессора 3.2. Выход «локальная сеть» первого СА 3.2 является первым входом/выходом ЛСЗ 3. У второго СА 3.8 р-разрядные вход и выход подключены соответственно к p-разрядным выходу и входу «информация/уведомление» процессора 3.2. У процессора 3.2 t-разрядный порт «управление» подключен к t-разрядному управляющему входу второго СА 3.8. Вход/выход «сеть Интернет» второго СА 3.8 является вторым входом/выходом ЛСЗ 3. Второй ЛСЗ выполнен аналогично первому.

Блок БВА 3.1 предназначен для формирования номера пары адресов отправителя и получателя. Его схема, показанная на фиг.15, состоит из генератора 8-значной псевдослучайной последовательности 3.1.1 и 8-ми логических элементов И 3.1.21-3.1.28. Схема генератора 8-значной псевдослучайной последовательности 3.1.1 известна и описана, например, в патенте РФ №2081450.

Процессор 3.2 предназначен для выработки управляющих сигналов, поступающих на соответствующие блоки ЛСЗ 3, для выполнения арифметических и логических операций преобразования информации, а также для кратковременного хранения, записи и выдачи информации. Алгоритм работы процессора 3.2, поясняющий последовательность действий в первом варианте устройства защиты канала связи ВС, реализующих первый вариант способа защиты канала связи ВС, показан на фиг.16. Принцип работы процессора известен и описан, например, в книге «Информатика: учебник» (под редакцией Н.В.Макаровой. - Финансы и статистика, 2002, с.141-147).

Первый СА 3.3 выполняет роль физического интерфейса между ЛВС и процессором.

Второй СА 3.8 выполняет роль физического интерфейса между маршрутизатором и процессором. Сетевые адаптеры известны и описаны, например, в книге Галкина В.А. и Григорьева Ю.А. «Телекоммуникации и сети: Уч. пособие для вузов» (изд-во МГТУ им. Баумана, 2003, с.236-240).

Блок КД 3.4 предназначен для шифрования и дешифрования данных. Схема устройства для управляемого преобразования двоичных данных, реализующего функции шифрования и дешифрования, известна и описана, например, в патенте РФ №2239291, 27.10.2004 г.

Блок БХБА 3.5 предназначен для хранения базы адресов отправителя и получателя (фиг.4), а также выдачи соответствующей пары адресов в БОХОА 3.6 после получения сигнала с БВА 3.1 с указанием номера пары адресов. Блок БХБА 3.5 является запоминающим устройством, схемы которых известны и реализованы, например, на микросхеме К155РУ1 (см. в книге В.Л.Шило «Популярные цифровые микросхемы: справочник», 2-е издание, испр. - Челябинск: Металлургия, 1989. с.160-171).

Блок БОХОА 3.6 предназначен для записи и хранения обратных адресов, а также для выдачи этих адресов по команде процессора 3.2.

Блок БОХТА 3.7 предназначен для записи и хранения текущих адресов, а также для выдачи их по команде процессора 3.2. Схемы БОХОА 3.6 и БОХТА 3.7 идентичны и могут быть реализованы различным образом, например, как показано на фиг.17. Схема состоит из 64-х элементов И, на вход которых подают: для БОХОА 3.6 управляющий сигнал от процессора 3.2 и 64-разрядную последовательность импульсов от БХБА 3.5; для БОХТА 3.7 управляющий сигнал от процессора 3.2 и 64-разрядную последовательность импульсов от процессора 3.2. 64 выхода элементов И (см. фиг.17) являются 64-разрядным выходом БОХТА 3.7 и БОХОА 3.6 и подключены к соответствующим портам процессора 3.2.

Синхронизация работы элементов обеспечивается синхронными импульсами, которые подают на соответствующие входы блоков. На чертежах они не показаны.

Устройство работает следующим образом. Исходный пакет данных (см. фиг.6а) из ЛВС 11 через первый СА 3.3, через порт П1 поступает на процессор 3.2. В процессоре 3.2 формируют сигнал запроса, который через порт П11 поступает на БОХОА 3.6 (см. фиг.14). Этот запрос в БОХОА 3.6 (см. фиг.17) разрешает прохождение через элементы И 64-значной последовательности импульсов, которые представляют собой обратные адреса отправителя и получателя (64-разрядная шина необходима для пары адресов длиной 32 бита каждый). Таким образом 64-значная последовательность через порт П12 поступает на процессор 3.2. После этого в процессоре 3.2 формируют промежуточный пакет данных (см. шаг 1 на фиг.16) путем добавления в исходный пакет обратных адресов отправителя и получателя (см. фиг.6а).

Затем промежуточный пакет через информационный порт П3 процессора 3.2 отправляют в блок КД 3.4 (см. фиг.14). При этом в процессоре 3.2 формируют управляющие сигналы для кодера (см. шаг 2 на фиг.16) и через порт П4 передают ключ для преобразования, а через порт П5 сигнал с указанием типа преобразования (кодирование). Таким образом, в блоке КД 3.4 формируют кодированный пакет данных (см. фиг.6а), который из блока КД 3.4 через информационный порт П6 передают в процессор 3.2. Здесь осуществляют преобразование кодированного пакета в формат TCP/IP (см. шаг 3 на фиг.16). Преобразование заключается в добавлении IP-заголовка к кодированному пакету данных. Далее в процессоре 3.2 формируют сигнал запроса текущих адресов, который отправляют через порт П13. Этот запрос в БОХТА 3.7 (см. фиг.17) разрешает прохождение через элементы И 64-значной последовательности импульсов, которые представляют собой текущие адреса отправителя и получателя (64-разрядная шина необходима для пары адресов длиной 32 бита каждый). Таким образом 64-значная последовательность через порт П14 поступает на процессор 3.2. После этого в процессоре 3.2 в полученный в результате преобразования пакет в поля адрес отправителя и адреса получателя включают полученные с БОХТА 3.7 текущие адреса отправителя и получателя. Таким образом формируют информационный пакет сообщений (см. шаг 4 на фиг.16, фиг.6а), который через порт П7 процессора 3.2 передают через второй СА 3.8 на маршрутизатор 4, а затем в сеть Интернет 2.

После этого в процессоре 3.2 формируют команду маршрутизатору 4 на смену текущего адреса и передают ее вместе с новым текущим адресом отправителя (см. шаг 5 на фиг.16) через порт П8 для его установления на маршрутизаторе 4.

При приеме пакет сообщений (фиг.6б) через маршрутизатор 4 поступает на ЛСЗ (например 3k), аналогичный ЛСЗ 11, также показанный на фиг.14, где через второй СА 3.8 через порт П9 (фиг.14) его передают на процессор 3.2. Из полей адрес получателя и адрес отправителя IP-заголовка пакета сообщений (см. фиг.3) в процессоре 3.2 выделяют адреса отправителя и получателя (см. шаг 6 на фиг.16). При этом в процессоре 3.2 формируют сигнал запроса (см. бл.6 на фиг.16), который через порт П11 поступает на БОХОА 3.6 (см. фиг.14), откуда на процессор 3.2 через порт П12 передают обратные адреса отправителя и получателя. В процессоре 3.2 они сравниваются (побитно) с выделенными из полученного информационного пакета сообщений текущими адресами (см. шаг 7 на фиг.16). Если они не совпадают, то в устройстве не анализируют пришедший пакет сообщений и ожидают следующий. В случае совпадения в процессоре 3.2 выделяют из пакета сообщений кодированные данные (см. шаг 8 на фиг.16, фиг.6б) путем отделения IP-заголовка. Затем кодированный пакет через информационный порт П3 процессора 3.2 отправляют в блок КД 3.4 (см. фиг.14). При этом в процессоре 3.2 формируют управляющие сигналы для декодера (см. шаг 9 на фиг.16) и через порт П4 передают ключ для преобразования, а через порт П5 сигнал с указанием типа преобразования (декодирование). Далее открытые данные (см. фиг.66) из блока КД 3.4 через информационный порт П6 передают в процессор 3.2.

После этого из декодированных данных в процессоре 3.2 выделяют первые 64 бита информации, являющиеся новыми обратными адресами отправителя и получателя (см. шаг 10 на фиг.16). Затем исходный пакет данных процессор 3.2 передает через порт П2 на первый СА 3.3, через который, в свою очередь, исходный пакет данных передают в ЛВС 1. При этом в процессоре 3.2 формируют команду на смену текущего адреса и передают ее через порт П8 через второй СА 3.8 на маршрутизатор 4 вместе с полученным обратным адресом получателя. Также процессор 3.2 передает через порт П15 этот адрес для смены на БОХТА 3.7. Затем в процессоре 3.2 формируют сигнал для запуска БВА 3.1 (см. шаг 11 на фиг.16), который через порт П10 (см. фиг.15) поступает на логические элементы И и разрешает прохождение псевдослучайной последовательности, постоянно генерируемой генератором 8-значной псевдослучайной последовательности 3.1.1, на выход БВА 3.1 к БХБА 3.5. В БХБА 3.5 эта последовательность определяет номер пары адресов в таблице (см. фиг.4) (8-значной последовательности достаточно для адресации к любой из 255 записей в базе, т.к. 28=256).

Аналогично формируют, передают и получают уведомляющий пакет сообщений.

Далее формируют очередной информационный пакет сообщений у отправителя.

Во втором варианте заявленного устройства распределенная ВС также включает совокупность ЛВС 11-1k (см. фиг.18). Каждая пара ЛВС, например, 11 и 1k (на фиг.18) снабжена устройством защиты, состоящим из 2-х локальных сегментов защиты (ЛСЗ) 31, 3k, подключенных к соответствующей ЛВС и через соответствующие маршрутизаторы 41, 4k к сети Интернет 2. Таким образом, канал связи ВС может быть представлен в виде, показанном на фиг.13. Он включает две взаимодействующие ЛВС 11 и 1k, соединенные друг с другом через соответствующие маршрутизаторы 41, 4k и Интернет 2 и снабженные устройством защиты канала связи (на фиг.13 обведено пунктиром). Устройство защиты состоит из 2-х идентичных ЛСЗ 31 и 3k, один из которых подключен к ЛВС11, а k-й к ЛВС1k.

В свою очередь, во втором варианте заявленного устройства ЛСЗ (например, 31), показанный на фиг.19, состоит из БВА 3.1, процессора 3.2, первого 3.3 и второго 3.7 СА, блока КД 3.4, БХБА 3.5 и БОХТА 3.6.

Первый вход/выход ЛСЗ 3 подключен к ЛВС 1. Второй вход/выход ЛСЗ 3 подключен к маршрутизатору 4, в свою очередь, подключенному к сети Интернет 2. Управляющий вход БВА 3.1 подключен к порту «адрес» процессора 3.2, а x-разрядный выход БВА 3.1 подключен к х-разрядному входу БХБА 3.5. У БХБА 3.5 m-разрядный выход подключен к m-разрядному входу БОХТА 3.6. Управляющий вход и m-разрядный выход БОХТА 3.6 подключены соответственно к порту «запрос текущих адресов» и m-разрядному порту «текущие адреса» процессора 3.2. У блока КД 3.4 информационные вход и выход, входы «пароль» и «тип преобразования» подключены к соответствующим портам процессора 3.2. У первого СА 3.3 n-разрядные выход и вход подключены соответственно к n-разрядным входу «исходный пакет» и выходу «исходный пакет» процессора 3.2. Выход «локальная сеть» первого СА 3.3 является первым входом/выходом ЛСЗ 3. У второго СА 3.7 p-разрядные вход и выход подключены соответственно к р-разрядным выходу и входу «информация/уведомление» процессора 3.2. У процессора 3.2 t-разрядный порт «управление» подключен к t-разрядному управляющему входу второго СА 3.7. Вход/выход «сеть Интернет» второго СА 3.7 является вторым входом/выходом ЛСЗ 3.

Блок БВА 3.1 предназначен для формирования номера адреса. Его схема, показанная на фиг.20, состоит из сумматора номера шага 3.1.1 и вычислителя номера адреса 3.1.2. Схема счетчика, реализующего функции сумматора номера шага 3.1.1, известна и описана, например, книге В.Л.Шило «Популярные цифровые микросхемы: справочник» (2-е издание, испр. - Челябинск: Металлургия, 1989. С.93-102). Вычислитель номера адреса 3.1.2 представляет собой вычислитель функции Фибоначчи, реализованный в виде микропроцессора для вычисления значений чисел Фибоначчи по формуле, указанной на стр.11 (или 13) данного описания.

Алгоритм работы процессора 3.2, поясняющий последовательность действий во втором варианте устройства защиты канала связи ВС, реализующих второй вариант способа защиты канала связи ВС, показан на фиг.21.

Блок БОХТА 3.6 предназначен для записи и хранения текущих адресов, поступающих с БХБА 3.5, а также выдачи их по команде процессора 3.2. Схема БОХТА 3.6 может быть реализована различным образом, например, как показано на фиг.17.

Назначение и схемы остальных блоков ЛСЗ 3 аналогичны, как в первом варианте реализации устройства защиты канала связи ВС.

Устройство работает следующим образом. Исходный пакет данных (см. фиг.9а) из ЛВС 11 через первый СА 3.3, через порт П1 поступает на процессор 3.2. Затем исходный пакет через информационный порт ПЗ процессора 3.2 отправляют в блок КД 3.4 (см. фиг.19). После этого в процессоре 3.2 формируют управляющие сигналы для кодера (см. шаг 1 на фиг.21) и через порт П4 передают ключ для преобразования, а через порт П5 сигнал с указанием типа преобразования (кодирование). Таким образом в блоке КД 3.4 формируют кодированный пакет данных (см. фиг.9а), который из блока КД 3.4 через информационный порт П6 передают в процессор 3.2. Здесь осуществляют преобразование кодированного пакета в формат TCP/IP (см. шаг 2 на фиг.21). Преобразование заключается в добавлении IP-заголовка к кодированному пакету данных. Далее в процессоре 3.2 формируют сигнал запроса текущих адресов, который отправляют через порт П11. Этот запрос в БОХТА 3.6 (см. фиг.17) разрешает прохождение через элементы И 64-значной последовательности импульсов, которые представляют собой текущие адреса отправителя и получателя (64-разрядная шина необходима для двух адресов длиной 32 бита каждый). Таким образом 64-значная последовательность через порт П12 поступает на процессор 3.2. После этого в процессоре 3.2 в полученный в результате преобразования пакет в поля адрес отправителя и адрес получателя включают полученные с БОХТА 3.6 текущие адреса отправителя и получателя. Таким образом формируют информационный пакет сообщений (см. шаг 3 на фиг.21, фиг.9а), который через порт П7 процессора 3.2 передают через второй СА 3.7 на маршрутизатор 4, а затем в сеть Интернет 2.

Затем в процессоре 3.2 формируют сигнал для запуска БВА 3.1 (см. шаг 4 на фиг.21), который через порт П10 передают на БВА 3.1 (см. фиг.20). Этот сигнал запускает сумматор 3.1.1, на выходе которого формируется последовательность импульсов, соответствующая номеру шага смены текущих адресов io (т.е. счетчик определяет i, см. таблицу на фиг.8). Эта последовательность поступает на вычислитель номера адреса 3.1.2, на котором с помощью функции Фибоначчи определяют значение номера адреса (т.е. значение FN,S(i), см. таблицу на фиг.8).

После этого в процессоре 3.2 формируют сигнал запроса текущего адреса отправителя, который через порт П11 передают на БОХТА 3.6. По запросу БОХТА 3.6 выдает 64-значную последовательность импульсов, соответствующую значению текущих адресов отправителя и получателя, и через порт П12 передает в процессор 3.2. После этого в процессоре 3.2 формируют команду маршрутизатору 4 на смену текущего адреса и передают ее вместе с новым текущим адресом отправителя, определяемым значением младших 32-х битов принятой из БОХТА 3.6 64-значной последовательности импульсов (см. шаг 5 на фиг.21), через порт П8 для его установления на маршрутизаторе 4.

При приеме пакет сообщений (фиг.9б) через маршрутизатор 4 поступает на ЛСЗ (например 3K), аналогичный ЛСЗ 1l, также показанный на фиг.19, где через второй СА 3.7 через порт П9 (фиг.19) его передают на процессор 3.2. Из полей адрес получателя и адрес отправителя IP-заголовка пакета сообщений (см. фиг.3) в процессоре 3.2 выделяют адреса отправителя и получателя (см. шаг 6 на фиг.21).

При этом в процессоре 3.2 формируют сигнал запроса, который через порт П11 поступает на БОХТА 3.6 (см. фиг.19), откуда на процессор 3.2 через порт П12 передают текущие адреса отправителя и получателя. В процессоре 3.2 они сравниваются (побитно) с выделенными из полученного информационного пакета сообщений текущими адресами (см. шаг 7 на фиг.21). Если они не совпадают, то в устройстве не анализируют пришедший пакет сообщений и ожидают следующий. В случае совпадения в процессоре 3.2 выделяют из пакета сообщений кодированные данные (см. шаг 8 на фиг.21, фиг.9б) путем отделения IP-заголовка. Затем кодированный пакет через информационный порт ПЗ процессора 3.2 отправляют в блок КД 3.4 (см. фиг.19). При этом в процессоре 3.2 формируют управляющие сигналы для декодера (см. шаг 9 на фиг.21) и через порт П4 передают ключ для преобразования, а через порт П5 сигнал с указанием типа преобразования (декодирование). Далее открытые данные (см. фиг.9б) из блока КД 3.4 через информационный порт П6 передают в процессор 3.2. После этого исходный пакет данных процессор 3.2 передает через порт П2 на первый СА 3.3, через который, в свою очередь, исходный пакет данных передают в ЛВС 1.

Затем в процессоре 3.2 формируют сигнал для запуска БВА 3.1 (см. шаг 10 на фиг.21), который через порт П10 передают на БВА 3.1 (см. фиг.20). Этот сигнал запускает сумматор 3.1.1. На выходе сумматора 3.1.1 формируется последовательность импульсов, соответствующая номеру шага смены текущих адресов iп (т.е. в счетчике определяют i, см. таблицу на фиг.8). Эта последовательность поступает на вычислитель номера адреса 3.1.2, на котором с помощью функции Фибоначчи определяют значение номера адреса (т.е. значение FN,S(i), см. таблицу на фиг.8).

После этого в процессоре 3.2 формируют сигнал запроса текущего адреса получателя, который через порт П11 передают на БОХТА 3.6. По запросу БОХТА 3.6 выдает 64-значную последовательность импульсов, соответствующую значению текущих адресов отправителя и получателя, и через порт П12 передает в процессор 3.2. Далее в процессоре 3.2 формируют команду маршрутизатору 4 на смену текущего адреса и передают ее вместе с новым текущим адресом получателя, определяемым значением младших 32-х битов принятой из БОХТА 3.6 64-значной последовательности импульсов (см. шаг 11 на фиг.21), через порт П8 для его установления на маршрутизаторе 4.

Далее формируют очередной информационный пакет сообщений у отправителя.

В третьем варианте заявленного устройства распределенная ВС также включает совокупность ЛВС 11-1k (см. фиг.22). Каждая пара ЛВС, например, 11 и 1k (на фиг.22) снабжена устройством защиты, состоящем из 2-х локальных сегментов защиты (ЛСЗ) 31, 3k, подключенных к соответствующей ЛВС и через соответствующие маршрутизаторы 41, 4k к сети Интернет 2. Таким образом канал связи ВС может быть представлен в виде, показанном на фиг.13. Он включает две взаимодействующие ЛВС 11 и 1k, соединенные друг с другом через соответствующие маршрутизаторы 41, 4k и Интернет 2 и снабженные устройством защиты канала связи (на фиг.13 обведено пунктиром). Устройство защиты состоит из 2-х идентичных ЛСЗ 31 и 3k, один из которых подключен к ЛВС11, а k-й к ЛВС1k.

В свою очередь в третьем варианте заявленного устройства ЛСЗ (например, 3l), показанный на фиг.23, состоит из БВА 3.1, процессора 3.2, первого 3.3 и второго 3.9 СА, блока КД 3.4, БХБА 3.5 и БОХТА 3.6, БВЧОП 3.7иСОП3.8.

Первый вход/выход ЛСЗ 3 подключен к ЛВС 1. Второй вход/выход ЛСЗ 3 подключен к маршрутизатору 4, в свою очередь, подключенному к сети Интернет 2. Управляющий вход БВА 3.1 подключен к порту «адрес» процессора 3.2, а х-разрядный выход БВА 3.1 подключен к x-разрядному входу БХБА 3.5. У БХБА 3.5 m-разрядный выход подключен к m-разрядному входу БОХТА 3.6. Управляющий вход и m-разрядный выход БОХТА 3.6 подключены соответственно к порту «запрос текущих адресов» и m-разрядному порту «текущие адреса» процессора 3.2. У блока КД 3.4 информационные вход и выход, входы «пароль» и «тип преобразования» подключены к соответствующим портам процессора 3.2. Управляющие входы «запрос одноадресных пакетов», «обнуление» и s-разрядный выход СОП 3.8 подключены соответственно к портам «запрос одноадресных пакетов», «обнуление» и 5-разрядному входу «одноадресные пакеты» процессора 3.2. Управляющие входы «запрос числа», «запуск» и 5-разрядный выход БВЧОП 3.7 подключены соответственно к портам «запрос числа», «запуск» и 5-разрядному входу «число» процессора 3.2. У первого СА 3.3 n-разрядные выход и вход подключены соответственно к n-разрядным входу «исходный пакет» и выходу «исходный пакет» процессора 3.2. Выход «локальная сеть» первого СА 3.3 является первым входом/выходом ЛСЗ 3. У второго СА 3.9 p-разрядные вход и выход подключены соответственно к р-разрядным выходу и входу «информация/уведомление» процессора 3.2. У процессора 3.2 t-разрядный порт «управление» подключен к t-разрядному управляющему входу второго СА 3.9. Вход/выход «сеть Интернет» второго СА 3.9 является вторым входом/выходом ЛСЗ 3.

Блок БВА 3.1 предназначен для формирования номера адреса. Его схема, показанная на фиг.20, состоит из сумматора номера шага 3.1.1 и вычислителя номера адреса 3.1.2. Схема счетчика, реализующего функции сумматора номера шага 3.1.1, известна и описана, например, книге В.Л.Шило «Популярные цифровые микросхемы: справочник» (2-е издание, испр. - Челябинск: Металлургия, 1989. С.93-102). Вычислитель номера адреса 3.1.2 представляет собой вычислитель функции Фибоначчи, аналогичный, как во втором варианте устройства защиты канала связи ВС.

Алгоритм работы процессора 3.2, поясняющий последовательность действий в третьем варианте устройства защиты канала связи ВС, реализующих третий вариант способа защиты канала связи ВС, показан на фиг.24.