Изобретение относится к вычислительной технике, а именно к информационным вычислительным системам и сетям, и может быть использовано для обеспечения замкнутости программной среды на рабочих станциях, функциональных и информационных серверах.

Большую угрозу защищаемым на рабочих станциях и серверах ресурсам составляет возможность запуска деструктивных программ (троянов и т.п.). Данные программы, при их запуске, могут приводить к несанкционированному доступу к защищаемой информации, приводить к отказу системы, изменять настройки системы и т.д. При этом активация деструктивной программы имеет две стадии:

- Стадия загрузки в систему - может осуществляться как пользователем, так и удаленно из сети.

- Стадия запуска в системе, также может осуществляться как пользователем, так и удаленно из сети.

В рамках построения защищенных систем возникает проблема противодействия запуску деструктивных программ на защищаемом объекте - рабочей станции или сервере.

Известен способ противодействия запуску деструктивных программ, рассматриваемых в качестве вирусов, средствами противодействия компьютерным вирусам - осуществляется периодический контроль файловой системы на предмет наличия в нем вируса с последующим уничтожением данного файла (расположенной в нем программы). К таким системам может быть отнесена любая программа противодействия компьютерным вирусам - AVP, DrWeb и др. (см., например, кн. В.М. Зима, А. А. Молдовян "Многоуровневая защита от компьютерных вирусов": Учеб. Пособие. - Спб: издательско-полиграфический центр ГЭТУ. - 1997).

Однако по своей сути деструктивная программа - это не вирус, поэтому данный способ имеет весьма ограниченное применение в данных приложениях, в частности:

- Практически невозможно выявить отличительных признаков деструктивной программы, она ничем не отличается от обычных программ.

- Можно отлавливать деструктивные программы лишь после их обнаружения и внесения в базу данных вирусов.

- Проверка файловой системы довольно продолжительное мероприятие, поэтому осуществляется редко (1, максимум 2 раза в течение рабочего дня).

- Проверку на наличие вирусов осуществляет, как правило, собственно пользователь, который может осуществлять внесение и запуск деструктивной программы.

Наиболее близкой по технической сущности к заявляемой (прототипом) является "Система обеспечения целостности информации вычислительных систем", патент на изобретение 2145727. Она представляет собой программный комплекс, устанавливаемый на защищаемые компьютеры с целью обеспечения целостности данных, замкнутость среды исполнения и контроль списков зарегистрированных пользователей.

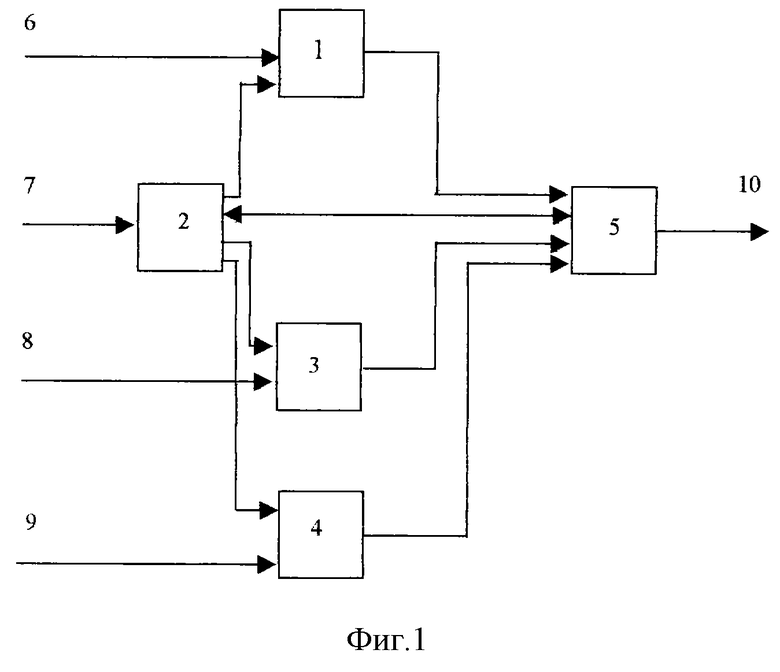

Система приведена на фиг.1. Система содержит блок обеспечения целостности файловой системы 1, блок управления системой обеспечения целостности 2, блок обеспечения целостности по находящимся в системе пользователям 3, блок обеспечения целостности по находящимся в системе процессам 4, блок выработки реакций 5, причем первый вход блока 1 соединен с первым входом системы 6, второй вход - с первым выходом блока 2, вход которого соединен со вторым входом устройства 7, вход-выход - со входом-выходом блока 5, первый вход которого соединен с выходом блока 1, выход - с выходом устройства 10, второй выход блока 2 соединен с первым входом блока 3, второй вход которого - с третьим входом устройства 8, выход - со вторым входом блока 5, третий вход которого - с выходом блока 4, первый вход которого - с третьим выходом блока 2, второй вход - с четвертым входом устройства 9.

К недостаткам системы может быть отнесено следующее:

- Необходимо знать имена запрещенных процессов, т.е. любая неизвестная системе деструктивная программа может быть запущена, и системой отслежена не будет.

- Любая известная деструктивная программа может быть переименована (записана в файл, например, тем же пользователем, но под другим именем), а затем запущена.

Таким образом, данный способ противодействия запуску деструктивных программ хоть и основан на более перспективной технологии, чем способ контроля файловой системы на запущенный процесс относится к запрещенным, он может быть завершен блоком выработки реакций 5, подачей соответствующей команды в операционную систему защищаемого объекта.

К недостаткам системы может быть отнесено следующее:

- Необходимо знать имена запрещенных процессов, т.е. любая неизвестная системе деструктивная программа может быть запущена, и системой отслежена не будет.

- Любая известная деструктивная программа может быть переименована (записана в файл, например, тем же пользователем, но под другим именем), а затем запущена.

Таким образом, данный способ противодействия запуску деструктивных программ хоть и основан на более перспективной технологии, чем способ контроля файловой системы на предмет появления деструктивной программы, но не может обеспечить высокой эффективности защиты.

Целью изобретения является повышение уровня защищенности рабочих станций, функциональных и информационных серверов за счет эффективного противодействия запуску деструктивных процессов (программ) и контроля доступа пользователей к запускаемым процессам.

Идея предлагаемого способа защиты состоит в использовании следующих решений:

- Контроль должен осуществляться не списков имен запрещенных процессов, а списков имен разрешенных процессов с завершением любого зафиксированного процесса, не вошедшего в список разрешенных (при этом система становится не критичной к появлению незнакомых деструктивных программ).

- Для задания списка разрешенных процессов должна быть реализована функция сбора статистики запускаемых на защищаемом объекте процессов (программ). При этом на период сбора статистики разрешенных программ (запуск иных программ будет блокирован) должна быть заблокирована реакция - "завершение процесса".

- Для противодействия возможности переименования запрещенного (деструктивного) процесса в разрешенный должно контролироваться не только имя процесса, но и его полный путь (откуда запущен, например, C:\windows\... .), и должно быть реализовано разграничение доступа пользователей к файловой системе. В этом случае подмена имени деструктивного процесса на разрешенный в каталоге, к которому допущен пользователь, не приведет к запуску процесса, т. к. не будет совпадать его полный путь, а в каталог, где располагается разрешенный процесс (по полному пути), будет закрыт доступ пользователя - в этот каталог деструктивный процесс (с последующей заменой имени) он занести не сумеет. Заметим, что доступ из сети в систему осуществляется с правами текущего пользователя, так что все сказанное относится и к попытке загрузки и запуска деструктивной программы удаленно.

- Для разграничения функций пользователя в многопользовательской операционной системе должна быть реализована система разграничения доступа к разрешенным процессам.

- Для разграничения функций пользователя в многопользовательской операционной системе к критичным процессам (например, к программам доступа к внешним сетям, в частности Internet) должна быть реализована система разграничения доступа к разрешенным процессам с процедурой авторизации, где авторизации может быть подвергнут как сам пользователь, так и ответственное лицо, в случае, если критичные процессы (например, доступ в сеть Internet) могут в системе запускаться только в его присутствии.

Достигается решение сформулированной цели тем, что в систему, содержащую блок обеспечения целостности по находящимся в системе процессам, вход которого соединен со вторым входом системы, дополнительно введены: блок авторизации пользователя при входе в систему, блок авторизации при запуске процесса, блок контроля полного пути запущенного процесса, блок памяти имени и полного пути запускаемых процессов, блок разграничения доступа к каталогам и файлам, блок разграничения доступа к процессам, блок разграничения доступа к процессам с авторизацией, блок формирования сигнала завершения процесса, причем вход-выход блока авторизации пользователя при входе в систему соединен с первым входом-выходом системы, выход - с первым входом блока разграничения доступа к каталогам и файлам, с первым входом блока разграничения доступа к процессам, первый вход системы - со вторым входом блока разграничения доступа к каталогам и файлам, выход - с первым выходом системы, второй вход-выход системы соединен со входом-выходом блока авторизации при запуске процесса, второй вход которого - с выходом блока разграничения доступа к процессам с авторизацией, с четвертым входом блока формирования сигнала завершения процесса, выход блока авторизации при запуске процесса - с четвертым выходом системы, с третьим входом блока памяти имени и полного пути запускаемых процессов, первый вход которого - со вторым входом системы, третий вход системы - со вторым входом блока контроля полного пути запущенного процесса, со вторым входом блока памяти имени и полного пути запускаемых процессов, выход которого - со вторым выходом системы, первый вход блока контроля полного пути запущенного процесса - с первым выходом блока обеспечения целостности по находящимся в системе процессам, второй выход которого - с третьим входом блока разграничения доступа к процессам с авторизацией, с первым входом блока формирования сигнала завершения процесса, второй вход которого - со вторым выходом блока контроля полного пути запущенного процесса, третий вход - со вторым выходом блока разграничения доступа к процессам, первый выход которого - с первым входом блока разграничения доступа к процессам, второй вход которого - с первым выходом блока контроля полного пути запущенного процесса, выход блока формирования сигнала завершения процесса - с третьим выходом системы, четвертый вход системы - с пятым входом блока формирования сигнала завершения процесса.

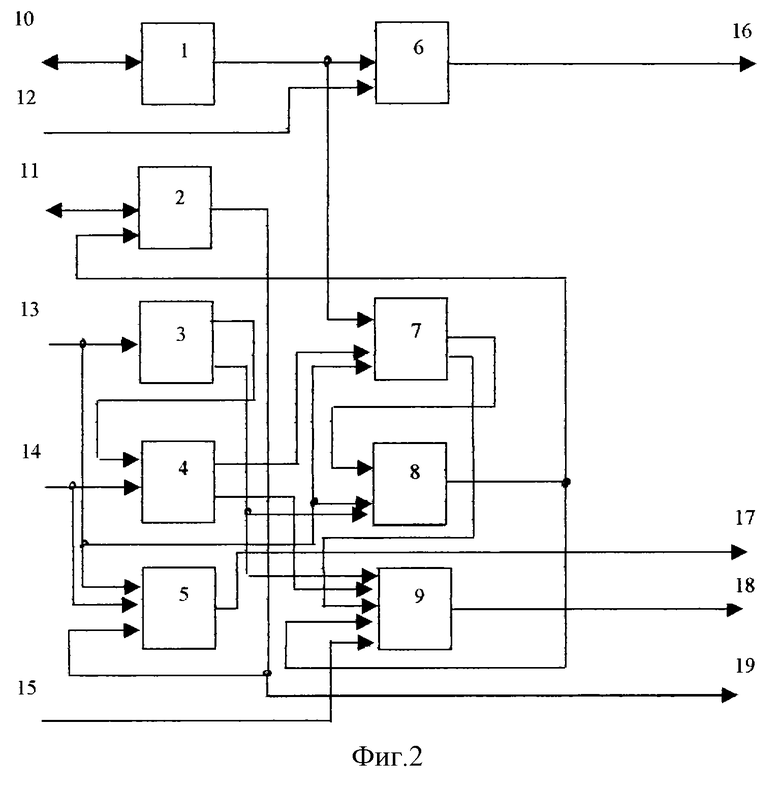

Схема системы контроля доступа к запускаемым процессам (программам) приведена на фиг.2. Схема содержит: блок авторизации пользователя при входе в систему 1, блок авторизации при запуске процесса 2, блок обеспечения целостности по находящимся в системе процессам 3, блок контроля полного пути запущенного процесса 4, блок памяти имени и полного пути запускаемых процессов 5, блок разграничения доступа к каталогам и файлам 6, блок разграничения доступа к процессам 7, блок разграничения доступа к процессам с авторизацией 8, блок формирования сигнала завершения процесса 9, причем вход-выход блока авторизации пользователя при входе в систему 1 соединен с первым входом-выходом системы 10, выход - с первым входом блока разграничения доступа к каталогам и файлам 6, с первым входом блока разграничения доступа к процессам 7, первый вход системы 12 - со вторым входом блока разграничения доступа к каталогам и файлам 6, выход - с первым выходом системы 16, второй вход-выход системы 11 соединен со входом-выходом блока авторизации при запуске процесса 2, второй вход которого - с выходом блока разграничения доступа к процессам с авторизацией 8, с четвертым входом блока формирования сигнала завершения процесса 9, выход блока авторизации при запуске процесса 2 - с четвертым выходом системы 19, с третьим входом блока памяти имени и полного пути запускаемых процессов 5, первый вход которого - со вторым входом системы 13, третий вход системы 14 - со вторым входом блока контроля полного пути запущенного процесса 4, со вторым входом блока памяти имени и полного пути запускаемых процессов 5, выход которого - со вторым выходом системы 17, первый вход блока контроля полного пути запущенного процесса 4 - с первым выходом блока обеспечения целостности по находящимся в системе процессам 3, второй выход которого - с третьим входом блока разграничения доступа к процессам с авторизацией 8, с первым входом блока формирования сигнала завершения процесса 9, второй вход которого - со вторым выходом блока контроля полного пути запущенного процесса 4, третий вход - со вторым выходом блока разграничения доступа к процессам 7, первый выход которого - с первым входом блока разграничения доступа к процессам с авторизацией 8, второй вход которого - со блока контроля полного пути запущенного процесса 4, со вторым входом блока памяти имени и полного пути запускаемых процессов 5, выход которого - со вторым выходом системы 17, первый вход блока контроля полного пути запущенного процесса 4 - с первым выходом блока обеспечения целостности по находящимся в системе процессам 3, второй выход которого - с третьим входом блока разграничения доступа к процессам с авторизацией 8, с первым входом блока формирования сигнала завершения процесса 9, второй вход которого - со вторым выходом блока контроля полного пути запущенного процесса 4, третий вход - со вторым выходом блока разграничения доступа к процессам 7, первый выход которого - с первым входом блока разграничения доступа к процессам с авторизацией 8, второй вход которого - со вторым входом системы 13, с третьим входом блока разграничения доступа к процессам 7, второй вход которого - с первым выходом блока контроля полного пути запущенного процесса 4, выход блока формирования сигнала завершения процесса 9 - с третьим выходом системы 18, вход блока обеспечения целостности по находящимся в системе процессам 3 соединен со вторым входом системы 13, четвертый вход системы 15 - с пятым входом блока формирования сигнала завершения процесса 9.

Работает схема следующим образом. При доступе к компьютеру блоком 1 со входа 10 осуществляется авторизация пользователя - запрашиваются его имя и пароль, после удачной авторизации ему разрешается доступ к компьютеру, в блоке 1 запоминается имя текущего пользователя, которое передается в блок 6. Блок 6 реализует мандатный или дискреционный механизм контроля доступа к каталогам и файлам, где задаются для каждого пользователя (по его имени) задаются имена каталогов и файлов, к которым данный пользователь может обращаться, а также способы обращения - чтение, запись. После авторизации пользователя блоком 1 блок 6, получив от последнего имя текущего пользователя, реализует соответствующую политику прав доступа к каталогам и файлам - разрешает текущему пользователю доступ только к тем файлам и с использованием тех команд, которые для пользователя прописаны в памяти блока 6. Любое обращение пользователя к каталогу или файлу со входа 12 блоком 6 фильтруется, после чего с выхода 16 разрешается или нет обрабатывать запрос пользователя. Данная процедура предотвращает возможность пользователя обращение к системным областям, где находятся запускаемые процессы, например к диску С:\, с целью предотвращения записи в эти области деструктивных процессов под именем существующих санкционированных процессов.

С входа 13 в систему из ядра операционной системы поступает имя запущенного процесса, со входа 14 - полный путь, откуда процесс запустился (указывается логический диск, каталог, файл). Затем блоками 3 и 4 осуществляется фильтрация параметров процесса. Блок 3 содержит список имен процессов, разрешенных системой к запуску (заметим, что в прототипе обрабатываются списки запрещенных к запуску процессов). В случае, если полученное имя процесса не совпало с разрешенным к запуску, блок 3 через блок 9 выдает на выход 18 команду в ядро операционной системы на завершение процесса. Если имя запускаемого процесса разрешено, блок 3 выдает блоку 4 команду проанализировать полный путь запускаемого процесса (в блоке 4 хранятся данные для каждого имени процесса, откуда он может быть запущен). Если полный путь не совпадает, блоком 4 через блок 9 на выход 18 дается команда завершения процесса. Таким образом, осуществляется фильтрация по разрешенным процессам, ни один из процессов, не отнесенных к разрешенным, либо совпадающий с разрешенным по имени, но запускаемый из другого места (попытка подмены санкционированного процесса), не сможет быть запущен (моментально завершится).

Блоки 7 и 8 решают задачу разграничения доступа пользователей к запуску разрешенных процессов. В блок 7 из блока 1 поступает имя текущего пользователя, а из блока 4 команда на проведение фильтрации запускаемого процесса по имени пользователя. Блок 7 содержит список разрешаемых к запуску санкционированных процессов для каждого пользователя. В блоке 5 запоминаются все запускаемые процессы с их полными путями, данные параметры соответственно поступают со входов 13 и 14. Имя последнего процесса из блока 5 поступает в блок 7, который принимает решение, разрешить ли к запуску текущим пользователем процесс. Если решение отрицательное, через блок 9 на выход 18 формируется команда завершения процесса. Если пользователю запуск процесса разрешен, блоком 7 в блок 8 выдается команда анализа, требуется ли для запуска данного процесса дополнительной авторизации. Данный механизм реализован для того, чтобы некоторые процессы, относимые к критичным, например, сетевые службы доступа к сети Internet, могли запускаться лишь после дополнительной авторизации. Возможны два режима авторизации - авторизация собственно пользователя (для того, чтобы в его отсутствие при не выключенном компьютере под его именем критичный процесс не смог запустить кто-либо иной), авторизация ответственного лица, например начальника подразделения (для того, чтобы доступ к критичным процессам мог быть осуществлен только под контролем - в присутствии, ответственного лица). В блоке 8 прописаны имена процессов (имя запускаемого процесса поступает из блока 5), которые требуют дополнительной авторизации. Если запускаемый процесс в блоке 8 не прописан, ничего не происходит, в противном случае через блок 9 на выход 18 формируется команда завершения процесса и запускается блок 2, который запрашивает имя и пароль ответственного лица, либо пользователя. При успешной авторизации блок 2 через блок 5 на выход 6 выдает в ядро операционной системы параметры процесса (имя и полный путь), который необходимо запустить и на выход 19 выдает в ядро операционной системы команду на запуск данного процесса. В блоке 8 фиксируется, что данный процесс запущен, повторная авторизация при его запуске не осуществляется.

Блок 9 предназначен для формирования команды завершения процесса. При отсутствии сигнала со входа 15 он работает как схема "ИЛИ", формируя команду от любого входного сигнала. При выставлении сигнала на вход 15, блок 9 не команды завершения процесса, ни по одному входному сигналу. Это режим сбора статистики. Определение всех разрешенных к запуску процессов довольно сложная задача. В заявляемой системе это осуществляется автоматически. Перед запуском системы на компьютере в режим нормального функционирования ее запускают в режиме сбора статистики. При этом все запускаемые процессы накапливаются в блоке 5 (исходные таблицы блоков 3 и 4 - списки разрешенных к запуску процессов) пусты. Однако ни на один из запущенных процессов не вырабатывается команды завершения процесса. После завершения работы системы в режиме сбора статистики параметры процессов, накопленных в блоке 5, переносятся соответственно в блоки 3 и 4 - эти процессы и их пути считаются разрешенными. Система вводится в рабочий режим. Отметим, что в режиме сбора статистики должны предусматриваться организационные мероприятия по предотвращению возможности запуска деструктивного процесса (запоминании его как разрешенного), после завершения данного режима параметры процессов, относимых к разрешенным, должны пройти дополнительный анализ администратором безопасности. Также организационные мероприятия должны быть обеспечены и при работе с правами администратора безопасности. При доступе администратора безопасности к системным каталогам и файлам для внесения (удаления) в память санкционированных процессов (при этом он проходит авторизацию в блоке 1 и блоком 6 ему разрешается доступ к соответствующим объектам памяти) настраиваемый компьютер должен быть отключен из сети, т.к. удаленный пользователь (через сеть) всегда входит в систему с правами текущего пользователя. Отключение компьютера от сети на момент работы администратора безопасности предотвратит любую возможность несанкционированного доступа к области памяти, где хранятся разрешенные к запуску процессы, с целью их подмены.

Таким образом, заявляемая система обеспечивает:

1. Осуществление контроля не списков имен запрещенных процессов, а списков имен разрешенных процессов с завершением любого зафиксированного процесса, не вошедшего в список разрешенных (при этом система становится не критичной к появлению незнакомых деструктивных программ).

- Для задания списка разрешенных процессов реализована функция сбора статистики запускаемых на защищаемом объекте процессов (программ). При этом на период сбора статистики разрешенных программ (запуск иных программ будет блокирован) заблокирована реакция - "завершение процесса".

- Для противодействия возможности переименования запрещенного (деструктивного) процесса в разрешенный, как со стороны локального, так и со стороны удаленного пользователей, контролируется не только имя процесса, но и его полный путь (откуда запущен, например, C:\windows\....), и реализовано разграничение доступа пользователей к файловой системе. В этом случае подмена имени деструктивного процесса на разрешенный в каталоге, к которому допущен пользователь, не приведет к запуску процесса, т.к. не будет совпадать его полный путь, а в каталог, где располагается разрешенный процесс (по полному пути), будет закрыт доступ пользователя - в этот каталог деструктивный процесс (с последующей заменой имени) он занести не сумеет. Заметим, что доступ из сети в систему осуществляется с правами текущего пользователя, так что все сказанное относится и к попытке загрузки и запуска деструктивной программы удаленно.

- Для разграничения функций пользователя в многопользовательской операционной системе реализована система разграничения доступа к разрешенным процессам.

- Для разграничения функций пользователя в многопользовательской операционной системе к критичным процессам (например, к программам доступа к внешним сетям, в частности Internet) реализована система разграничения доступа к разрешенным процессам с процедурой авторизации, где авторизации может быть подвергнут как сам пользователь, так и ответственное лицо, в случае, если критичные процессы (например, доступ в сеть Internet) могут в системе запускаться только в его присутствии.

Блоки, используемые в заявляемой системе, могут быть реализованы следующим образом. Блоки 1,2 - это стандартное средство авторизации, его обработать запрос пользователя, запросить у пользователя имя и пароль и сравнить данные идентификационные признаки с хранящимися данными в памяти блока. При совпадении вырабатывается соответствующая реакция. Блок реализуется стандартно (аналогичные блоки присутствуют практически в любой современной операционной системе).

Блок 3 реализуется как в прототипе, отличие состоит лишь в том, что списки содержат не имена запрещенных, а имена разрешенных процессов, соответствующим образом изменяется и реакция.

Блок 4 реализуется аналогично блоку 3, но сравниваются не имена процессов, а их полные пути, однозначно определяющие место хранения программ в памяти.

Блок 5 - это блок памяти, где формируется таблица имен запускаемых процессов и их полных путей. Параметры всех поступающих процессов запоминаются, а для последующего анализа выдаются параметры текущего процесса.

Блок 6 - это стандартное средство разграничения прав доступа к файловой системе, может использоваться механизм мандатного или дескриционного контроля доступа. Блок реализуется стандартно (аналогичные блоки присутствуют в современных операционных системах Windows NT, системах семействах UNIX, СУБД, например, Oracle и т.д.).

Блоки 7,8 также реализуют механизм мандатного, либо дискреционного контроля доступа, отличие от блока 6 состоит лишь в том, что объектом доступа здесь являются не имена каталогов и файлов, а имена процессов - в остальном работа аналогична - происходит сравнение имени текущего процесса с именами, разрешенными для запуска текущим пользователем, при совпадении (не совпадении) вырабатываются соответствующие реакции.

Таким образом, реализация всех используемых блоков достигается стандартными средствами, базирующимися на классических принципах реализации основ вычислительной техники.

К достоинствам предлагаемой системы может быть отнесено следующее.

1. Осуществление контроля не списков имен запрещенных процессов, а списков имен разрешенных процессов с завершением любого зафиксированного процесса, не вошедшего в список разрешенных (при этом система становится не критичной к появлению незнакомых деструктивных программ).

2. Для задания списка разрешенных процессов реализована функция сбора статистики запускаемых на защищаемом объекте процессов (программ). При этом на период сбора статистики разрешенных программ (запуск иных программ будет блокирован) заблокирована реакция - "завершение процесса".

3. Для противодействия возможности переименования запрещенного (деструктивного) процесса в разрешенный, как со стороны локального, так и со стороны удаленного пользователей, контролируется не только имя процесса, но и его полный путь (откуда запущен, например, C:\windows\....), и реализовано разграничение доступа пользователей к файловой системе. В этом случае подмена имени деструктивного процесса на разрешенный в каталоге, к которому допущен пользователь, не приведет к запуску процесса, т.к. не будет совпадать его полный путь, а в каталог, где располагается разрешенный процесс (по полному пути), будет закрыт доступ пользователя - в этот каталог деструктивный процесс (с последующей заменой имени) он занести не сумеет. Заметим, что доступ из сети в систему осуществляется с правами текущего пользователя, так что все сказанное относится и к попытке загрузки и запуска деструктивной программы удаленно.

4. Для разграничения функций пользователя в многопользовательской операционной системе реализована система разграничения доступа к разрешенным процессам.

5. Для разграничения функций пользователя в многопользовательской операционной системе к критичным процессам (например, к программам доступа к внешним сетям, в частности Internet) реализована система разграничения доступа к разрешенным процессам с процедурой авторизации, где авторизации может быть подвергнут как сам пользователь, так и ответственное лицо, в случае, если критичные процессы (например, доступ в сеть Internet) могут в системе запускаться только в его присутствии.

Изобретение относится к вычислительной технике, а именно к информационным вычислительным системам и сетям, и может быть использовано для обеспечения замкнутости программной среды на рабочих станциях, функциональных и информационных серверах. Техническим результатом является повышение уровня защищенности рабочих станций, функциональных и информационных серверов за счет эффективного противодействия запуску деструктивных процессов (программ) и контроля доступа пользователей к запускаемым процессам. Для этого система содержит блок обеспечения целостности по находящимся в системе процессам, блок авторизации пользователя при входе в систему, блок авторизации при запуске процесса, блок контроля полного пути запущенного процесса, блок памяти имени и полного пути запускаемых процессов, блок разграничения доступа к каталогам и файлам, блок разграничения доступа к процессам, блок разграничения доступа к процессам с авторизацией, блок формирования завершения процесса. 2 ил.

Система контроля доступа к запускаемым процессам (программам), содержащая блок обеспечения целостности по находящимся в системе процессам, вход которого соединен со вторым входом системы, отличающаяся тем, что содержит блок авторизации пользователя при входе в систему, блок авторизации при запуске процесса, блок контроля полного пути запущенного процесса, блок памяти имени и полного пути запускаемых процессов, блок разграничения доступа к каталогам и файлам, блок разграничения доступа к процессам, блок разграничения доступа к процессам с авторизацией, блок формирования сигнала завершения процесса, причем вход-выход блока авторизации пользователя при входе в систему соединен с первым входом-выходом системы, выход - с первым входом блока разграничения доступа к каталогам и файлам, с первым входом блока разграничения доступа к процессам, первый вход системы - со вторым входом блока разграничения доступа к каталогам и файлам, выход - с первым выходом системы, второй вход-выход системы соединен со входом-выходом блока авторизации при запуске процесса, второй вход которого - с выходом блока разграничения доступа к процессам с авторизацией, с четвертым входом блока формирования сигнала завершения процесса, выход блока авторизации при запуске процесса - с четвертым выходом системы, с третьим входом блока памяти имени и полного пути запускаемых процессов, первый вход которого - со вторым входом системы, третий вход системы - со вторым входом блока контроля полного пути запущенного процесса, со вторым входом блока памяти имени и полного пути запускаемых процессов, выход которого - со вторым выходом системы, первый вход блока контроля полного пути запущенного процесса - с первым выходом блока обеспечения целостности по находящимся в системе процессам, второй выход которого - с третьим входом блока разграничения доступа к процессам с авторизацией, с первым входом блока формирования сигнала завершения процесса, второй вход которого - со вторым выходом блока контроля полного пути запущенного процесса, третий вход - со вторым выходом блока разграничения доступа к процессам, первый выход которого - с первым входом блока разграничения доступа к процессам с авторизацией, второй вход которого - со вторым входом системы, с третьим входом блока разграничения доступа к процессам, второй вход которого - с первым выходом блока контроля полного пути запущенного процесса, выход блока формирования сигнала завершения процесса - с третьим выходом системы, четвертый вход системы - с пятым входом блока формирования сигнала завершения процесса.

| СИСТЕМА ОБЕСПЕЧЕНИЯ ЦЕЛОСТНОСТИ ИНФОРМАЦИИ ВЫЧИСЛИТЕЛЬНЫХ СИСТЕМ | 1998 |

|

RU2145727C1 |

| СПОСОБ КОМПЛЕКСНОЙ ЗАЩИТЫ ПРОЦЕССА ОБРАБОТКИ ИНФОРМАЦИИ В ЭВМ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА, ПРОГРАММНЫХ ЗАКЛАДОК И ВИРУСОВ | 1998 |

|

RU2137185C1 |

| СПОСОБ ОБРАБОТКИ ДАННЫХ | 1998 |

|

RU2154855C2 |

| US 6073129 A, 06.06.2000 | |||

| US 5566326 A, 15.10.1996. | |||

Авторы

Даты

2003-04-10—Публикация

2001-01-03—Подача