Изобретение относится к вычислительной технике, а именно к информационным вычислительным системам и сетям, и может быть использовано в части контроля доступа к информационным ресурсам рабочих станций и серверов в сложных информационных системах, отличающихся иерархией задач администрирования информационной безопасности.

Известна система контроля доступа к информационным ресурсам, в частности к таблицам данных, входящая в состав СУБД, например, Oracle, MS SQL (см. Галатенко В.А. Информационная безопасность - основы//СУБД, 1996, 1). Она представляет собой программный комплекс, входящий в состав ПО СУБД.

Наиболее близкой по технической сущности к заявляемой (прототипом) является система контроля доступа к информационным ресурсам, в частности к разделяемым ресурсам, используемая в составе ОС, в частности в ОС Windows 9x/NT (см. кн. Валда Хиллей "Секреты Windows NT Server 4.0". - К. "Диалектика", 1997, с. 14-15). Она представляет собой программный комплекс, выполненный для ОС Windows 9x/NT в виде отдельного драйвера, в ОС Unix входит в состав ядра.

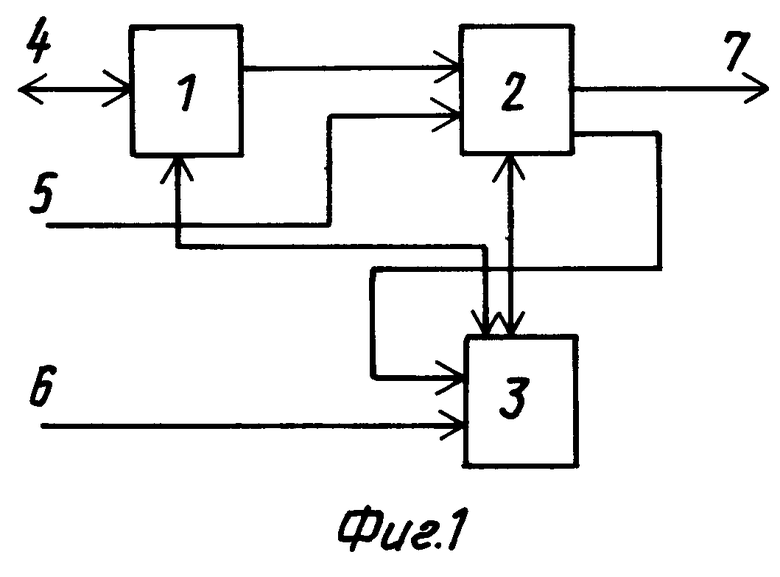

Система контроля доступа к информационным ресурсам представлена на фиг. 1. Система содержит блок авторизации пользователя 1, блок разграничения прав доступа 2, блок хранения прав доступа 3, причем первый вход/выход блока авторизации пользователя 1 соединен со входом/выходом авторизации пользователя 4, второй вход/выход - с первым входом/выходом блока хранения прав доступа 3, второй вход/выход которого - со входом/выходом блока разграничения прав доступа 2, первый ход которого - с выходом блока авторизации пользователя 1, второй вход - со входом запроса доступа 5, первый выход - с выходом разрешения доступа 7, второй выход - с первым входом блока хранения прав доступа 3, второй вход которого - со входом задания параметров доступа 6.

Работает система следующим образом. Перед началом работы пользователь должен пройти авторизацию со входа 4, которая осуществляется блоком 1, параметры авторизации - имя и пароль пользователя блок 1 запрашивает и получает от блока 3. Данные текущего пользователя блоком 1 выдаются в блок 2, которым запрашиваются в блоке 3 таблица разграничения прав доступа зарегистрированного в системе пользователя. При запросе пользователем доступа к информационным ресурсам со входа 5 (запрашивается объект доступа, например, файл и действия, например, чтение или запись) блок 2 анализирует заданные для пользователя права доступа и запрашиваемые пользователем параметры доступа, если они не противоречивы - запрашиваемый доступ системой разрешен, вырабатывается сигнал разрешения доступа к информационному ресурсу, выдаваемый на выход 7. Со входа 6 задаются параметры прав доступа, изменять данные права разрешается пользователю, имеющему соответствующие полномочия - если выдается соответствующий сигнал со второго выхода блока 2, формируемый после авторизации пользователя и его запроса (со входа 5) на получение доступа к блоку 3 (блок 3 в общем случае также является файловым объектом).

К недостаткам системы можно отнести следующее.

В общем случае в сложной информационной системе может присутствовать несколько уровней иерархии, к которым можно отнести системный уровень, уровень СУБД и уровень приложений. На каждом уровне решаются задачи контроля доступа к информационным ресурсам, собственными средствами - для каждого уровня реализована собственная система, представленная на фиг.1, администрирование которыми осуществляется администраторами соответствующих уровней - системным администратором, администратором СУБД, администратором приложений (некоторые задачи, например, создание разделяемого ресурса для ОС Windows 95/98 вообще решаются пользователем). Для обеспечения информационной безопасности сложной системы должна обеспечиваться централизация администрирования средствами защиты информации. Однако в данном случае, это невозможно, ввиду того, что централизация может быть достигнута только в случае, если администратор безопасности будет сам осуществлять администрирование безопасностью системы на всех ее уровнях иерархии (это неприемлемо сложная задача и не всегда достигаемая в принципе, в частности разделяемые ресурсы для ОС Windows 95/98 управляются пользователем, даже не системным администратором). Другими словами, с использованием рассмотренной системы не может быть обеспечена централизация управления информационной безопасностью сложной системы, как следствие, снижается ее защищенность (администраторы соответствующих уровней иерархии имеют возможность управлять безопасностью на своих уровнях бесконтрольно со стороны администратора безопасности).

Целью изобретения является повышение уровня защищенности рабочих станций и серверов за счет реализации централизованной системы администрирования информационной безопасностью сложной иерархической информационной системой.

Достигается это тем, что в систему контроля доступа к информационным ресурсам, содержащую блок авторизации пользователя, блок разграничения прав доступа, блок хранения прав доступа, причем первый вход/выход блока авторизации пользователя соединен со входом/выходом авторизации пользователя, второй вход/выход - с первым входом/выходом блока хранения прав доступа, второй вход/выход которого - со входом/выходом блока разграничения прав доступа, первый ход которого - с выходом блока авторизации пользователя, второй вход - со входом запроса доступа, второй выход - с первым входом блока хранения прав доступа, второй вход которого - со входом задания параметров доступа, дополнительно введены: блок авторизации администратора безопасности, блок таймера, блок добавочного разграничения прав доступа, блок хранения эталонных настроек прав доступа, блок сравнения прав доступа с эталоном, блок формирования и восстановления текущих прав доступа, причем первый вход/выход блока авторизации администратора безопасности соединен со входом/выходом авторизации администратора безопасности, второй вход/выход - с первым входом/выходом блока хранения эталонных настроек, второй вход/выход которого - со входом/выходом блока добавочного разграничения прав доступа, первый вход которого - с первым выходом блока разграничения прав доступа, второй вход - с выходом блока авторизации администратора безопасности, третий вход - со входом запроса доступа администратором безопасности, второй выход - с третьим входом блока хранения эталонных настроек прав доступа, второй вход которого - с выходом блока хранения прав доступа, с первым входом блока сравнения прав доступа с эталоном, с первым входом блока формирования и восстановления текущих прав доступа, первый вход - со входом формирования эталонных настроек, с четвертым входом блока хранения прав доступа, с третьим входом блока сравнения прав доступа с эталоном, четвертый вход - со входом задания эталонных настроек, пятый вход - с выходом блока таймера, с пятым входом блока разграничения прав доступа, выход - со вторым входом блока сравнения прав доступа с эталоном, с третьим входом блока формирования и восстановления текущих прав доступа, второй вход которого - с выходом блока сравнения прав доступа с эталоном, выход - с третьим входом блока разграничения прав доступа, первый выход блока добавочного разграничения прав доступа - с выходом разрешения доступа, первый вход блока таймера - со входом задания режима таймера, второй вход - со входом запуска/останова таймера.

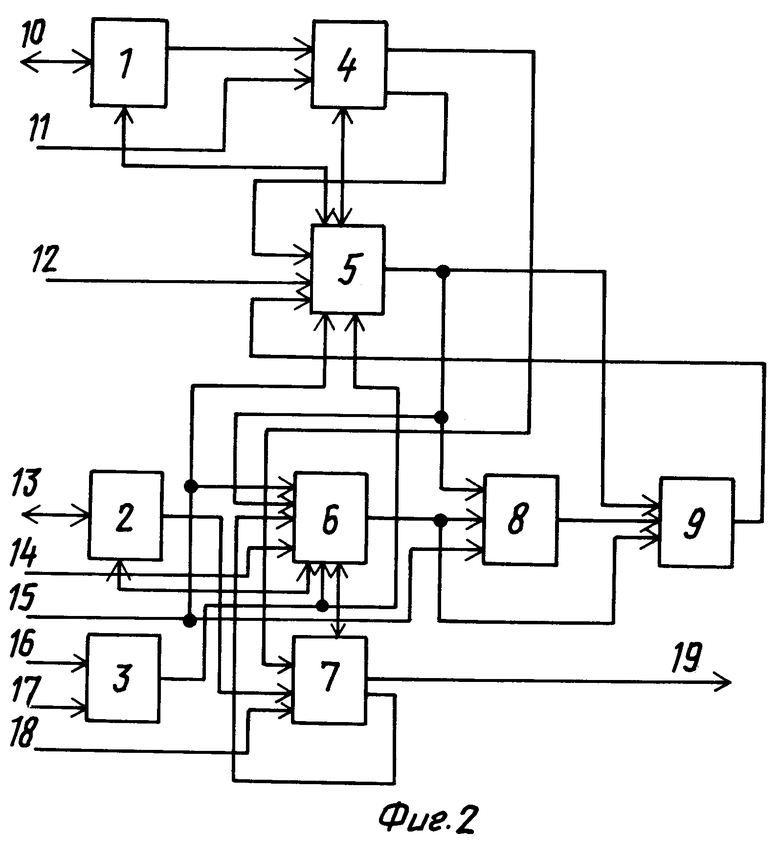

Схема системы контроля доступа к информационным ресурсам приведена на фиг.2, она содержит: блок авторизации пользователя 1, блок авторизации администратора безопасности 2, блок таймера 3, блок разграничения прав доступа 4, блок хранения прав доступа 5, блок хранения эталонных настроек прав доступа 6, блок добавочного разграничения прав доступа 7, блок сравнения прав доступа с эталоном 8, блок формирования и восстановления текущих прав доступа 9, причем первый вход/выход блока авторизации пользователя 1 соединен со входом/выходом авторизации пользователя 10, второй вход/выход - с первым входом/выходом блока хранения прав доступа 5, второй вход/выход которого - со входом/выходом блока разграничения прав доступа 4, первый ход которого - с выходом блока авторизации пользователя 1, второй вход - со входом запроса доступа 11, второй выход - с первым входом блока хранения прав доступа 5, второй вход которого - со входом задания параметров доступа 12, первый вход/выход блока авторизации администратора безопасности 2 соединен со входом/выходом авторизации администратора безопасности 13, второй вход/выход - с первым входом/выходом блока хранения эталонных настроек 6, второй вход/выход которого - со входом/выходом блока добавочного разграничения прав доступа 7, первый вход которого - с первым выходом блока разграничения прав доступа 4, второй вход - с выходом блока авторизации администратора безопасности 2, третий вход - со входом запроса доступа администратором безопасности 18, второй выход - с третьим входом блока хранения эталонных настроек прав доступа 6, второй вход которого - с выходом блока хранения прав доступа 5, с первым входом блока сравнения прав доступа с эталоном 8, с первым входом блока формирования и восстановления текущих прав доступа 9, первый вход - со входом формирования эталонных настроек 15, с четвертым входом блока хранения прав доступа 5, с третьим входом блока сравнения прав доступа с эталоном 8, четвертый вход - со входом задания эталонных настроек 14, пятый вход - с выходом блока таймера 3, с пятым входом блока разграничения прав доступа 5, выход - со вторым входом блока сравнения прав доступа с эталоном 8, с третьим входом блока формирования и восстановления текущих прав доступа 9, второй вход которого - с выходом блока сравнения прав доступа с эталоном 8, выход - с третьим входом блока разграничения прав доступа 5, первый выход блока добавочного разграничения прав доступа 7 - с выходом разрешения доступа 19, первый вход блока таймера 3 - со входом задания режима таймера 16, второй вход - со входом запуска/останова таймера 17.

Работает система следующим образом. Перед началом работы пользователь должен пройти авторизацию со входа 10, которая осуществляется блоком 1, параметры авторизации - имя и пароль пользователя блок 1 запрашивает и получает от блока 5. Данные текущего пользователя блоком 1 выдаются в блок 4, которым запрашиваются в блоке 5 таблица разграничения прав доступа, зарегистрированного в системе пользователя. При запросе пользователем доступа к информационным ресурсам со входа 11 (запрашивается объект доступа, например, файл и действия, например, чтение или запись) блок 4 анализирует заданные для пользователя права доступа и запрашиваемые пользователем параметры доступа, если они не противоречивы - запрашиваемый доступ системой разрешен, вырабатывается сигнал разрешения доступа к информационному ресурсу, который поступает в блок 7. Со входа 12 задаются параметры прав доступа, изменять данные права разрешается пользователю, имеющему соответствующие полномочия (в зависимости от иерархического уровня системы это может быть как собственно пользователь, так и один из администраторов: системный, СУБД, приложения) - если выдается соответствующий сигнал со второго выхода блока 4, формируемый после авторизации пользователя и его запроса (со входа 11) на получение доступа к блоку 5 (блок 5 в общем случае также является файловым объектом). Аналогично работает схема авторизации и разграничения доступа администратора безопасности. Перед началом работы администратор безопасности должен пройти авторизацию со входа 13, которая осуществляется блоком 2, параметры авторизации - имя и пароль администратора безопасности блок 2 запрашивает и получает от блока 6. Данные текущего пользователя (администратора безопасности) блоком 2 выдаются в блок 7, которым запрашиваются в блоке 6 таблица разграничения прав доступа, зарегистрированного в системе пользователя (администратора безопасности). При запросе пользователем (администратором безопасности) доступа к информационным ресурсам со входа 18 (запрашивается объект доступа, например, файл и действия, например, чтение или запись, способ задания эталонной таблицы настроек) блок 7 анализирует заданные для пользователя права доступа и запрашиваемые пользователем параметры доступа, если они не противоречивы - запрашиваемый доступ системой разрешен, вырабатывается сигнал разрешения доступа к блоку 6. Со входов 14, либо 15 задаются параметры прав доступа, изменять данные права разрешается пользователю (администратору безопасности), имеющему соответствующие полномочия - если выдается соответствующий сигнал со второго выхода блока 7, формируемый после авторизации пользователя (администратора безопасности) и его запроса (со входа 18) на получение доступа к блоку 6 (блок 6 в общем случае также является файловым объектом) Таким образом, блоки 1, 4, 5 служат для контроля доступа пользователей к файловым объектам, их администрирование осуществляется пользователем, либо соответствующим администратором (системным, СУБД, приложений). Администратор безопасности, пройдя авторизацию в блоке 2 в рамках своих полномочий (его доступ разграничивается блоком 7) создает в блоке 6 эталонные настройки, либо ограничения на настройки разграничений, заданных в блоке 5. Создание эталонных настроек предполагает, что администратором безопасности в блоке 6 задается таблица разграничений доступа, являющаяся эталоном для блока 5. Администратор безопасности имеет две возможности задания таких настроек, либо занесением их в блок 6 со входа 14 самостоятельно (например, с клавиатуры), либо копированием их из блока 5. При этом администратором выдается сигнал на вход 15, по которому настройки из блока 5 перезаписываются в блок 6, работа блока 8 на это время блокируется. Другой режим - это задание ограничений на возможные в блоке 5 настройки. Например, разрешить пользователю для разделения только какой-либо диск, каталог, файл, либо, наоборот, запретить пользователю для разделения диск, каталог, файл и т.д. Данные ограничения также в блок 6 выдаются со входа 14 после обработки соответствующего запроса администратора безопасности со входа 18 (соответственно, происходит авторизация администратора и контролируется его доступ блоком 7). Итак, администратором безопасности в блоке 6 создаются (с клавиатуры - со входа 14, либо копированием из блока 5 - со входа 15) эталонные настройки, либо ограничения на разграничения прав доступа, в соответствии с которыми должен обрабатываться доступ пользователей к информационным ресурсам со входа 11. Далее администратором безопасности со входа 16 задается режим контроля настроек (интервал выдачи сигналов контроля таймером) и со входа 3 запускается таймер - блок 3. Сигналами с выхода блока 3 в блок 8 с выхода блока 5 и с выхода блока 6 заносятся текущие параметры разграничения доступа (из блока 5) и эталонные настройки, либо ограничения (с блока 6). Блок 8 осуществляет сравнение текущих и эталонных настроек, либо выполнение текущими настройками ограничений, задаваемых в блоке 6. При обнаружении некорректности текущих настроек, блок 8 выдает об этом сигнал в блок 9, который, получая текущие настройки из блока 5 и эталонные настройки, либо ограничения на настройки из блока 6, корректирует текущие настройки в соответствии с разграничениями, задаваемыми администратором безопасности, и заносит их в блок 5 на место некорректных текущих настроек. При занесении настроек в блок 6 таймер (блок таймера 3) отключается со входа 17. Ввиду того, что блок 6 также представляет собой файловый объект, разрешение доступа пользователя к информационному ресурсу с первого выхода блока 4 походит дополнительное разграничение на блоке 7 (блок 7 запрещает корректировку информации в блоке 6 всем, кроме администратора безопасности). В случае корректного запроса доступа пользователем, блоком 7 вырабатывается сигнал на выход 19.

Таким образом, заявляемая система позволяет реализовать различные уровни компромисса в централизации администрирования информационной безопасностью в иерархической информационной системе.

Возможны следующие режимы функционирования системы:

1. Все управление безопасностью осуществляется администратором безопасности. В этом случае он самостоятельно (со входа 14) заносит в блок 6 эталонные настройки доступа. После этого запускает таймер (блок 3) со входа 17. Система переходит в режим контроля текущих настроек разграничения доступа в блоке 5 - заносит туда настройки из блока 6 при первом обнаружении несовпадения, фиксируемом блоком 8. При этом любые изменения настроек блока 5, вносимые пользователем, либо администратором соответствующего уровня иерархии системы после их соответствующей авторизации блоком 1 в рамках разграничений, задаваемых блоком 5 (системным администратором, администратором СУБД, администратором приложения), с интервалом времени, задаваемым со входа 16, будут восстановлены. При незначительном интервале данные настройки не успеют вступить в действие.

2. Администратором безопасности решаются задачи контроля и противодействия несанкционированному изменению настроек безопасности. В этом режиме администратор безопасности, после соответствующего визуального контроля настроек, заданных пользователем, либо соответствующим администратором, в блоке 5, переносит данные настройки сигналом со входа 15 в блок 6 - эти настройки считаются корректными (эталонными). Затем запускает подсистему контроля настроек, запустив блок таймера 3 со входа 17. Система переходит в режим контроля, при котором без участия администратора безопасности невозможно изменить настройки разграничения доступа к информационным ресурсам, хранящиеся в блоке 5, в том числе и легальным пользователем, либо администратором в рамках разграничений, задаваемых блоками 1 и 4 (т.е. любые изменения, проводимые без ведома администратора безопасности будут немедленно устранены). Для изменения эталонных настроек необходимо отключить блок таймера 3 (со входа 17), изменить настройки таблицы разграничений прав доступа в блоке 5 (соответствующим пользователем или администратором, в рамках полномочий, заданных блоками 1 и 4, в случае необходимости, при визуальном контроле со стороны администратора безопасности) администратором безопасности, после его (блоком 2) со входа 15 переписать в блок 6 новые корректные настройки. Затем запускается блок 3, система переходит в штатный режим.

3. Администратором безопасности вносятся ограничения на возможности задания параметров безопасности. В этом режиме предполагается, что администратором безопасности в блоке 6 задаются не эталонные таблицы настроек для блока 5, а ограничения на настройки. Возможны два режима ограничений - запреты и разрешение. При реализации режима запретов, вносятся запреты на какие-либо действия, связанные с доступом к информационным ресурсам, например, запретить доступ к какому-нибудь файловому объекту, запретить возможность разделения какого-либо ресурса (например, создать общую папку) запретить доступ к файловому объекту на запись и т.д. Т.е. данный режим реализует правило, все, что не запрещено администратором безопасности - разрешено в системе. Другой режим реализует альтернативное правило - все, что не разрешено администратором безопасности, запрещено в системе. В этом случае администратором безопасности задаются разрешения, в рамках которых уже может осуществлять свои разграничения пользователь или иной администратор. Например, администратор безопасности может разрешить доступ только к одному логическому диску. Уже к каталогам и файлам, расположенным на этом диске, может разграничивать доступ соответствующий пользователь или администратор со входа 12. В данном режиме ограничения заносятся администратором безопасности (после его авторизации блоком 2) в блок 6, после чего со входа 17 запускается блок таймера 3. Текущие настройки, расположенные в блоке 5, и ограничения из блока 6 с интервалом, заданным со входа 16, поступают в блок 8, который анализирует, не противоречат ли настройки в блоке 5 ограничениям, задаваемым блоком 6. Если противоречат, то блок 9 осуществляет их корректировку и заносит в блок 5 корректные настройки.

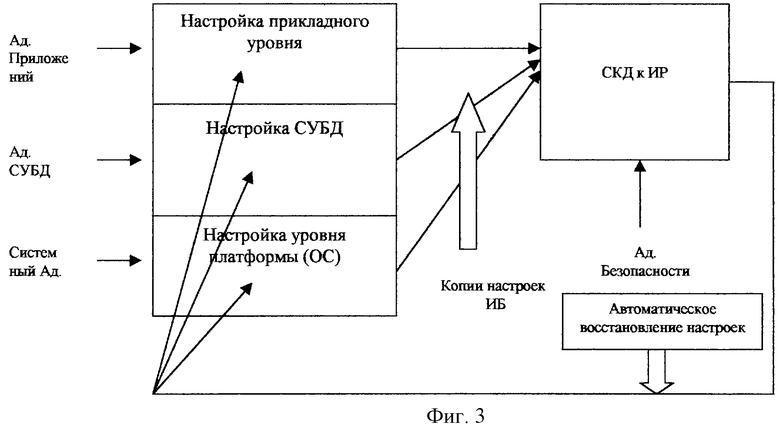

Иллюстрация использования заявляемой системы в иерархической информационной системе приведена на фиг.3. Здесь выделены три уровня иерархии информационной системы - системный (ОС), СУБД, приложения, каждый из которых управляется соответствующим администратором. В систему устанавливается заявляемая система контроля доступа к информационным ресурсам (СКД к ИР), управляемая администратором безопасности. Каждый уровень иерархии системы имеет свою систему контроля доступа (прототип) к информационным ресурсам. Настройки всех этих систем в одном их трех, рассмотренных выше режимов, ставятся на контроль администратором безопасности. Это позволяет реализовать в иерархической информационной системе схему централизованного администрирования информационной безопасностью с выделением в качестве структурообразующего элемента данной схемы - администратора безопасности. В качестве замечания отметим, что функции администратора безопасности могут быть совмещены с функциями системного администратора.

Отличие использования системы с различными объектами - системный уровень, СУБД, приложения, состоит в реализации блоков 5 и 6, доступа к ним, способов чтения и записи информации. Для СУБД - это служебные таблицы, размещаемые в файле, для системного уровня и приложений это могут быть различные файлы (например, реестр, для ОС Windows). Чтение и запись информации для данных блоков осуществляется соответственным системным средством - ОС или СУБД.

Блоки, используемые в заявляемой системе, могут быть реализованы следующим образом.

Блоки 2, 6, 7 реализованы аналогично соответствующим блокам 1, 5, 4 прототипа (единственное отличие блока 6 от блоки 5 состоит в том, что он содержит как учетные параметры доступа администратора безопасности - данные авторизации и разграничения доступа, так и эталонные настройки, либо ограничения).

Блок 3 - это таймер, программным образом вырабатывающий меандр сигналов задаваемой частоты.

Блок 8 - это программное средство сравнения таблиц (таблицы текущих разграничений с эталоном, либо текущей таблицы разграничений с заданными ограничениями).

Блок 9 - это программное средство формирования корректной таблицы разграничений по результатам сравнения (несовпадениям) текущей таблицы с эталонной - за основу берется эталонная, либо с ограничениями - удаляются или заменяются строки таблицы, некорректные с точки зрения заданных ограничений.

Таким образом, реализация всех используемых блоков достигается стандартными средствами, базирующимися на классических основах вычислительной техники.

К достоинствам предлагаемой системы может быть отнесено следующее.

1. Система позволяет реализовать централизованную схему администрирования информационной безопасностью иерархической информационной системы с использованием в качестве структурообразующего звена данной схемы выделенного администратора безопасности.

2. Система позволяет реализовать различные варианты централизации решения задачи администрирования информационной безопасностью - с возложением на администратора безопасности всей совокупности задач администрирования, задач по контролю и противодействию несанкционированному изменению настроек безопасности иными администраторами и пользователями системы, задач по заданию ограничений на возможности осуществления настроек информационной безопасности иными администраторами и пользователями системы.

Изобретение относится к информационным вычислительным системам и сетям. Технический результат заключается в повышении уровня защиты рабочих станций и серверов. Устройство содержит блок авторизации пользователя, блок разграничения прав доступа, блок хранения прав доступа, блок авторизации администратора безопасности, блок таймера, блок добавочного разграничения прав доступа, блок хранения эталонных настроек прав доступа, блок сравнения прав доступа с эталоном, блок формирования и восстановления текущих прав доступа. 3 ил.

Система контроля доступа к информационным ресурсам, содержащая блок авторизации пользователя, блок разграничения прав доступа, блок хранения прав доступа, причем первый вход/выход блока авторизации пользователя соединен со входом/выходом авторизации пользователя системы, второй вход/выход - с первым входом/выходом блока хранения прав доступа, второй вход/выход которого - со входом/выходом блока разграничения прав доступа, первый вход которого соединен с выходом блока авторизации пользователя, второй вход - со входом запроса доступа системы, второй выход - с первым входом блока хранения прав доступа, второй вход которого соединен со входом задания параметров доступа системы, отличающаяся тем, что дополнительно введены блок авторизации администратора безопасности, блок таймера, блок добавочного разграничения прав доступа, блок хранения эталонных настроек прав доступа, блок сравнения прав доступа с эталоном, блок формирования и восстановления текущих прав доступа, причем первый вход/выход блока авторизации администратора безопасности соединен со входом/выходом авторизации администратора безопасности системы, второй вход/выход - с первым входом/выходом блока хранения эталонных настроек, второй вход/выход которого соединен со входом/выходом блока добавочного разграничения прав доступа, первый вход которого соединен с первым выходом блока разграничения прав доступа, второй вход - с выходом блока авторизации администратора безопасности, третий вход - со входом запроса доступа администратором безопасности системы, второй выход - с третьим входом блока хранения эталонных настроек прав доступа, второй вход которого соединен с выходом блока хранения прав доступа, с первым входом блока сравнения прав доступа с эталоном, с первым входом блока формирования и восстановления текущих прав доступа, первый вход - со входом формирования эталонных настроек системы, с четвертым входом блока хранения прав доступа, с третьим входом блока сравнения прав доступа с эталоном, четвертый вход - со входом задания эталонных настроек системы, пятый вход - с выходом блока таймера, с пятым входом блока хранения прав доступа, выход - со вторым входом блока сравнения прав доступа с эталоном, с третьим входом блока формирования и восстановления текущих прав доступа, второй вход которого соединен с выходом блока сравнения прав доступа с эталоном, выход - с третьим входом блока хранения прав доступа, первый выход блока добавочного разграничения прав доступа - с выходом разрешения доступа системы, первый вход блока таймера - со входом задания режима таймера системы, второй вход - со входом запуска/останова таймера системы.

| Очаг для массовой варки пищи, выпечки хлеба и кипячения воды | 1921 |

|

SU4A1 |

| СИСТЕМА ЗАЩИТЫ ВИРТУАЛЬНОГО КАНАЛА КОРПОРАТИВНОЙ СЕТИ С ФИКСАЛЬНЫМ КОНТРОЛЕМ ДОСТУПА К ИНФОРМАЦИИ, ПОСТРОЕННОЙ НА КАНАЛАХ И СРЕДСТВАХ КОММУТАЦИИ СЕТИ СВЯЗИ ОБЩЕГО ПОЛЬЗОВАНИЯ | 1999 |

|

RU2163744C2 |

| US 5239648 А, 25.03.1992 | |||

| US 6044404 A, 28.03.2000 | |||

| WO 9806036 А1, 12.02.1998. | |||

Авторы

Даты

2003-06-27—Публикация

2001-08-27—Подача