Область техники

Изобретение относится к защите от незаконного использования программного продукта. Более конкретно, настоящее изобретение относится к новому способу защиты цифровых данных от несанкционированного копирования и использования.

Цифровые носители информации представляют собой широко распространенные носители различных типов информации. Компьютерные программы и аудиоинформация, например, повсеместно предоставляются на компакт-дисках (КД). В последнее время получили широкое распространение цифровые магнитные ленты для аудиозаписи (ЦМЛА). КД и ЦМЛА используют общий стандарт для цифровой записи данных, программного обеспечения, изображений и аудиоданных. Другие носители, такие как мультимедийные компакт-диски (МКД), цифровые видеодиски (ЦВД), диски с высокой плотностью записи и т.п., получают все более широкое распространение на рынке программных средств и данных.

Очень высокое качество цифрового формата по сравнению с аналоговым форматом приводит к тому, что вышеупомянутые цифровые носители записи в большей степени подвергаются опасности несанкционированного копирования и использования. Копирование потока цифровых данных независимо от того, являются ли они сжатыми или несжатыми, зашифрованными или незашифрованными, в типовом случае не приводит к существенным потерям качества данных. Цифровое копирование, таким образом, по существу не ограничено в смысле копирования типа "мультигенерации". Аналоговые данные с существенным для них отношением сигнал/шум, с другой стороны, естественным образом ограничены в смысле мультигенерации и массового копирования.

Такое увеличение в последнее время популярности цифрового формата также привело к появлению множества систем и способов защиты от копирования. Они в основном разделяются на такие категории, как шифрование, защита от копирования и расширение содержания.

Известные способы предотвращения несанкционированного копирования данных, защищенных авторским правом, и данных, критичных с точки зрения защиты, не обеспечивают особенно высокой степени защиты.

Шифрование, которое используется в цифровом и аналоговом формате, по существу основано на скремблировании информации. Поток данных преобразуется в такой поток данных, который может быть использован только с соответствующим ключом. Однако обнаружено, что защита с использованием шифрования обычно может быть легко взломана. Если несанкционированный пользователь найдет ключ, то он получает возможность свободно тиражировать информацию без шифрования.

Защита от копирования программных средств широко использовалась на раннем этапе развития персональных компьютеров. Однако производители программного обеспечения по существу прекратили использование защиты от копирования после того, как было найдено, что, с одной стороны, по-видимому, все коды защиты от копирования могут быть легко взломаны хакерами, а с другой стороны, разработка новых типов защиты от копирования становится все более дорогостоящей. Кроме того, незащищенные программы вскоре стали использоваться настолько широко, что, даже если многие копии были бы пиратскими, несмотря на это дополнительные продажи могли бы в значительной степени компенсировать потери от незаконных продаж.

Различные популярные программы используют систему, в которой ключ инсталляции поставляется вместе с упаковкой оригинальной программы носителя данных (например, КД или гибкого диска). Ключ инсталляции необходим, прежде чем программные данные можно будет инсталлировать на персональном компьютере. Поэтому можно без труда копировать ключ вместе с содержимым данных КД любое число раз и таким образом распространять и пускать в оборот любое число пиратских копий.

Другой известный механизм защиты предусматривает предотвращение копирования по существу с помощью специальных соглашений по протоколу. Такие протоколы установлены, например, в прикладных программах аудиозаписи устройств записи на ЦМЛА. Как отмечено выше, форматы данных КД и ЦМЛА по существу идентичны, и соответственно было бы возможным многократное копирование. Поэтому в системе ЦМЛА КД, который необходимо скопировать, опрашивается на предмет наличия соответствующей информации защиты от копирования, и если защита активизирована, то устройство записи ЦМЛА не получает разрешение на копирование. Недостатком такого способа, однако, является то, что в отношении используемых устройств требуется предусмотреть особый порядок такого использования. Специальные схемы защиты от копирования должны быть включены в устройство записи. Такая система известна как система управления последовательным копированием. Конечный пользователь в общем случае не заинтересован в использовании таких мероприятий. Было показано, что такой установленный порядок использования не всегда поддерживается. В частности, "черные ящики" для фильтрации команды защиты от копирования из цифрового сигнала широко доступны. В последнее время использование современных персональных компьютеров позволило по существу манипулировать такими механизмами и, в конечном счете, получать возможность обхода обеспечиваемой ими защиты.

Известная система защиты от копирования описана, например, в патентной заявке Германии DE 19630755 A1. В этой системе полупроводниковая массовая память разделена на две области памяти. Одна область памяти снабжена неизменяемой сигнатурой. Сигнатура устанавливает, могут ли данные сохраняться в основной области памяти только в соответствии с авторизацией или любым лицом. Это позволяет различать пиратские копии от оригинальных.

Сущность изобретения

Соответственно задачей настоящего изобретения является создание способа и системы защиты от копирования, которые преодолевают вышеупомянутые недостатки известных устройств и способов данного общего типа и которые обеспечивают надежную защиту от копирования защищенных данных с одного носителя на эквивалентный носитель и идентичного использования скопированных данных подобно данным на оригинальном носителе. Задачей изобретения, в частности, является предотвращение считывания информации при сохранении существующих механизмов защиты и последующего копирования зашифрованных данных. Наконец, конкретной задачей изобретения является создание нового способа предотвращения копирования с одного устройства на устройство того же типа (например, мультимедийную карту), т.е. обеспечения невозможности использования данных на целевом устройстве (на которое производится запись).

Указанные выше и другие задачи решаются в соответствии с изобретением в способе предотвращения несанкционированного копирования данных, который включает следующее:

передачу однозначно определенной идентификации устройства поставщику содержимого (записываемой информации),

добавление однозначно определенной идентификации в качестве сигнатуры для аутентификации к набору данных для формирования набора данных, снабженного подписью (сигнатурой),

копирование набора данных, снабженного подписью, с однозначно определенной идентификацией от поставщика содержимого в устройство,

кодирование набора данных, снабженного подписью, с однозначно определенной идентификацией для формирования зашифрованных данных,

передачу однозначно определенной идентификации устройства в хост (машину, где выполняется программа), и

считывание зашифрованных данных в хосте и декодирование зашифрованных данных для восстановления и использования набора данных в хосте.

В соответствии с дополнительной особенностью изобретения в хосте генерируется случайное число и передается в устройство, при этом этап кодирования включает в себя кодирование набора данных динамическим ключом, сформированным с использованием однозначно определенной идентификации и случайного числа.

В соответствии с дополнительной особенностью изобретения сигнатура аутентификации формируется из однозначно определенной идентификации и ключа индивидуального пользования поставщика, и после этапа копирования набор данных, снабженный подписью, проверяется ключом индивидуального пользования по отношению к ключу общего пользования, имеющемуся в устройстве.

В соответствии с дополнительной особенностью изобретения набор данных, снабженный подписью, проверяется в устройстве и, если сигнатура аутентификации в наборе данных, снабженных подписью, не совпадает с однозначно определенной идентификацией устройства, любой вывод данных из устройства в хост блокируется.

Указанные выше и другие задачи решаются в соответствии с изобретением в системе защиты от несанкционированного копирования данных, содержащей

устройство, имеющее однозначно определенную идентификацию и имеющее вход для приема данных, снабженных сигнатурой, образованных из набора данных и однозначно определенной идентификации,

контроллер в устройстве, предназначенный для аутентификации данных, снабженных сигнатурой, в качестве авторизованных данных для сохранения набора данных в устройстве и для кодирования набора данных заданным ключом для получения зашифрованных данных,

хост, соединенный с устройством, причем хост принимает зашифрованные данные от устройства, дешифрирует зашифрованные данные и обрабатывает набор данных.

В соответствии с дополнительной особенностью изобретения хост включает в себя генератор случайных чисел, причем случайное число, генерируемое в хосте, включается в заданный ключ для формирования динамического ключа.

Иными словами, изобретение относится к способу, в котором устройство, которое должно принимать данные, контролирует авторизацию набора данных, подлежащих записи, посредством сигнатуры, прежде чем данные в устройстве выдаются для считывания. Проверка сигнатуры комбинируется с шифрованием данных, так что выдаются только данные аутентификации в зашифрованной форме с данного устройства в устройство-потребитель (хост).

Часть сигнатуры представляет собой специфический для устройства, не подлежащий копированию признак (например, серийный номер устройства), который однозначно и определенно идентифицирует каждое устройство. Другая часть сигнатуры представляет собой секретный "ключ индивидуального пользования", который известен только владельцу набора данных, т.е. поставщику содержимого (записываемой информации). Ключ индивидуального пользования комбинируется с ключом общего пользования посредством односвязной функции. Ключ общего пользования имеется в устройстве и не может быть изменен.

Устройство аутентифицирует набор данных посредством сигнатуры по отношению к его серийному номеру и ключу общего пользования. Пара ключей общего пользования/индивидуального пользования соответствует заданному ключу, который применяется для всех устройств. Устройство позволяет осуществить запись только тех данных, которые снабжены действительной сигнатурой. Сигнатура устанавливается владельцем и дистрибьютером набора данных следующим образом:

- Серийный номер устройства передается владельцу набора данных.

- Владелец набора данных устанавливает сигнатуру с односвязной функцией, которая содержит следующие параметры в своем аргументе:

- ключ индивидуального пользования,

- серийный номер целевого устройства и

- набор данных, который должен быть снабжен сигнатурой.

Устройство пользователя принимает набор данных и проверяет сигнатуру. Затем устройство считывает набор данных для считывания только после успешной проверки сигнатуры. Хост получает разрешение на обработку только данных устройства из части, снабженной сигнатурой, которые зашифрованы с использованием согласованного алгоритма. Незашифрованные данные или данные, зашифрованные иным образом, не могут быть использованы хостом. Неаутентифицированные данные не выводятся устройством.

Набор данных, который сохраняется "непосредственно" в устройстве, зашифровывается в зависимости от серийного номера устройства и случайного числа, динамически генерируемого хостом.

Копирование кодированного набора данных из устройства, предусматривающего способ защиты, в устройство, в котором тот же самый способ защиты не реализован, возможно. Однако набор данных не может быть использован, поскольку шифрование реализуется зависимым от устройства образом.

Таким образом, изобретение по существу представляет собой комбинацию сигнатурного способа со способом шифрования, который использует переменные ключи. Это обеспечивает достижение того результата, что набор данных записывается только в предварительно определенное устройство и может быть считан (дешифрирован) из этого устройства только хостом. Копирование зашифрованного набора данных, следовательно, является бесполезным, поскольку набор данных зашифровывается серийным номером устройства. В результате создается эффективная система защиты от копирования, которая намного превосходит вышеописанные известные способы.

Другие признаки, являющиеся характерными для изобретения, представлены в зависимых пунктах формулы изобретения.

Хотя изобретение проиллюстрировано и описано в том виде, как оно реализовано в системе и способе защиты от копирования, тем не менее оно не ограничивается представленными деталями, поскольку различные модификации и структурные изменения могут быть осуществлены без отклонения от сущности изобретения и в пределах объема и диапазона эквивалентов пунктов формулы изобретения.

Выполнение и способ работы согласно изобретению, вместе с дополнительными задачами и преимуществами изобретения, поясняются в последующем описании примеров осуществления, иллюстрируемых чертежами.

Краткое описание чертежей

Фиг.1 - схематичное представление, иллюстрирующее поток данных между поставщиком содержимого, устройством и хостом,

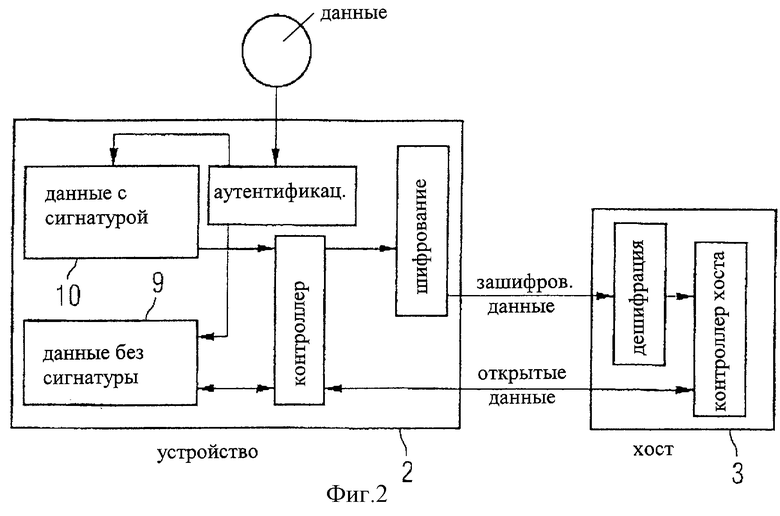

Фиг.2 - схематичное представление варианта осуществления изобретения для общепринятого использования зашифрованных данных и открытых данных.

Описание предпочтительных вариантов осуществления изобретения

На фиг.1 представлена схема системы, согласно которой поставщик 1 содержимого подготавливает данные для передачи в устройство 2, с которого хост 3 должен считывать и обрабатывать информационное содержание. Термин "поставщик содержимого" относится к законному владельцу авторского права на набор данных, например такому, как разработчик программного обеспечения, дистрибьютор программного обеспечения. Термин "устройство" относится к любому носителю для сохранения данных с контроллера, такому как мультимедийная карта и т. п. Термин "хост" относится к машине, которая предназначена для считывания с устройства и обработки/исполнения с использованием данных, полученных от устройства, и которая представляет собой компьютер, устройство воспроизведения и т.п.

Данные группируются в процессоре 5 из набора 4 данных (например, компьютерной программы, аудио- и/или видеопоследовательности, неподвижного изображения и т.п.), ключа индивидуального пользования и однозначно определенных идентификационных данных устройства (например, серийного номера). Процессор 5 применяет ключ индивидуального пользования и идентификационные данные устройства для формирования данных, снабженных сигнатурой, с использованием установленного алгоритма. Конкретный алгоритм не является существенным для данного описания, если он гарантирует, что сигнатура и ключ индивидуального пользования не могут быть обнаружены устройством и надлежащим образом выделены из набора данных (декодированы). Специалистам в данной области техники должно быть ясно, как реализовать группировку данных в процессоре 5 и декодирование в устройстве (например, с использованием таких стандартов шифрования и дешифрирования данных, как RSA, DES и т.д.)

Сгруппированные таким образом данные, т.е. данные, снабженные сигнатурой, затем передаются в устройство 2. Контроллер в устройстве 2 аутентифицирует данные, снабженные сигнатурой, путем сравнения с идентификационными данными устройства (серийным номером) и добавления ключа общего пользования. Контроллер затем записывает набор данных в память 6. Отсюда набор данных считывается и подвергается шифрованию, прежде чем (зашифрованный) сигнал сможет быть считан хостом 3.

В дополнение к шифрованию с использованием серийного номера при шифровании данных используется случайное число. Случайное число выдается из генератора 7 случайных чисел в хосте 3. Случайное число также используется при дешифрировании зашифрованных данных. После дешифрирования в хосте набор 8 данных готов для обработки или исполнения.

На фиг. 2 показан конкретный вариант осуществления устройства, которое сохраняет как данные, снабженные сигнатурой, так и данные без такой сигнатуры. Данные, вводимые в устройство 2, сначала проверяются в отношении сигнатуры и затем, если они снабжены сигнатурой, в отношении их аутентификации. Данные без сигнатуры (открытые данные) сохраняются без изменений в соответствующей ячейке 9 памяти. Набор данных, снабженный сигнатурой, затем распознается как действительный, и выдается разрешение на его дешифрирование и использование в хосте. В случае набора данных без сигнатуры данные выдаются устройством в незашифрованной форме как открытые данные. Это позволяет данным, снабженным сигнатурой, сохраняться на носителе и считываться с носителя вместе с данными индивидуального пользования. Если зашифрованный набор данных копируется как набор данных без сигнатуры на то же самое устройство (без сигнатуры), то его невозможно будет дешифрировать, так как хост использует динамический ключ.

Двойная стрелка между областью 9 памяти и контроллером хоста (через контроллер устройства) иллюстрирует возможности использования динамического ключа в обмене зашифрованными данными между устройством и хостом. Без динамического ключа было бы возможно считывать данные, снабженные сигнатурой, в хост и затем записывать данные обратно в указанное устройство или в эквивалентное устройство как открытые данные. Несанкционированное копирование и тиражирование было бы возможным. В то же время использование динамического ключа препятствует такому несанкционированному копированию.

| название | год | авторы | номер документа |

|---|---|---|---|

| КОМПОНОВКА СХЕМ И СПОСОБ ДЛЯ АУТЕНТИФИКАЦИИ СОДЕРЖАНИЯ ОБЛАСТИ ПАМЯТИ | 1999 |

|

RU2216046C2 |

| СПОСОБ АУТЕНТИФИКАЦИИ ПО МЕНЬШЕЙ МЕРЕ ОДНОГО ПОЛЬЗОВАТЕЛЯ ПРИ ОБМЕНЕ ДАННЫМИ | 1999 |

|

RU2211547C2 |

| УСТРОЙСТВО ДЛЯ НАДЕЖНОГО ФОРМИРОВАНИЯ ЭЛЕКТРОННЫХ ПОДПИСЕЙ | 1998 |

|

RU2188514C2 |

| МИКРОПРОЦЕССОРНОЕ УСТРОЙСТВО С ШИФРОВАНИЕМ | 2000 |

|

RU2251726C2 |

| УСТРОЙСТВО КОДИРОВАНИЯ | 2000 |

|

RU2231229C2 |

| СХЕМНАЯ КОМПОНОВКА С ДЕАКТИВИРУЕМОЙ ЦЕПЬЮ СКАНИРОВАНИЯ | 1999 |

|

RU2211457C2 |

| СПОСОБ ПРОВЕРКИ ПОДЛИННОСТИ НОСИТЕЛЯ ДАННЫХ | 1998 |

|

RU2222049C2 |

| СПОСОБ СОЗДАНИЯ БЕЗОПАСНОГО КОДА, СПОСОБЫ ЕГО ИСПОЛЬЗОВАНИЯ И ПРОГРАММИРУЕМОЕ УСТРОЙСТВО ДЛЯ ОСУЩЕСТВЛЕНИЯ СПОСОБА | 2006 |

|

RU2415470C2 |

| НОСИТЕЛЬ ДАННЫХ | 2002 |

|

RU2262732C2 |

| ПЕРСОНАЛЬНЫЙ КРИПТОЗАЩИТНЫЙ КОМПЛЕКС | 2002 |

|

RU2300844C2 |

Изобретение относится к системам защиты от незаконного использования программного продукта. Техническим результатом является повышение надежности защиты от копирования защищенных данных с одного носителя на эквивалентный носитель и идентичного использования скопированных данных подобно данным на оригинальном носителе. Указанный результат достигается за счет того, что поставщику передают однозначно определенные идентификационные данные, которые добавляются в качестве сигнатуры для аутентификации к набору данных для формирования набора данных, снабженных сигнатурой, копируют указанный набор данных на носитель информации, кодируют набор данных в носителе, передают закодированный набор данных в хост, считывают закодированные данные в хосте и декодируют зашифрованные данные. Устройство содержит носитель информации с контроллером, предназначенным для аутентификации данных, снабженных сигнатурой, хост. 2 с. и 4 з.п. ф-лы, 2 ил.

| US 5796824 А, 18.08.1998 | |||

| Устройство для упрочнения отверстий | 1978 |

|

SU715242A1 |

| RU 95104295 С1, 20.08.1996 | |||

| СПОСОБ ЗАЩИТЫ ОТ ОБРАЩЕНИЙ К ПАМЯТИ ЭВМ ПОСТОРОННИХ ПОЛЬЗОВАТЕЛЕЙ И УСТРОЙСТВО ДЛЯ ЕГО ОСУЩЕСТВЛЕНИЯ | 1993 |

|

RU2106686C1 |

Авторы

Даты

2003-10-10—Публикация

1999-10-06—Подача