Настоящее изобретение относится к устройству кодирования и, в особенности, к устройству кодирования для реализации криптографического шифрования и/или обеспечения контроля права доступа.

Большинство криптографических систем требуют защищенного манипулирования с ключами, применяемыми при криптографической обработке. В системах защиты с так называемыми открытыми ключами относящиеся к ним ключи индивидуального пользования должны быть защищены таким образом, чтобы потенциальные взломщики ни в каком случае не могли дешифрировать ключ (ключи), чтобы исключить возможность, например, подделки цифровых подписей, модифицирования данных и дешифрирования секретной информации.

В основном различают симметричные и асимметричные алгоритмы или соответственно криптографические протоколы, с помощью которых должен предотвращаться нежелательный доступ к секретным или закрытым данным.

Например, криптографические устройства кодирования для реализации шифрования и/или обеспечения контроля права доступа должны защищать свои закрытые ключи и в таком случае, когда они находятся в обстановке потенциальной возможности взлома. Примерами подобных криптографических устройств кодирования являются так называемые чип-карты (карты с микросхемами), смарт-карты (интеллектуальные карты) или модули с функцией защиты, которые обеспечивают, например, в случае банкоматов, шлагбаумов для транспортных средств и т.д., защищенный контроль предоставления права доступа или защищенное шифрование данных.

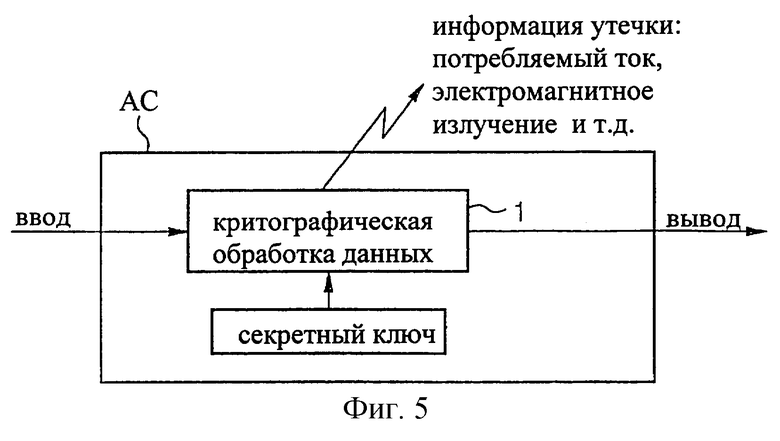

На фиг.5 представлено схематичное изображение подобного устройства кодирования для реализации криптографического шифрования и/или обеспечения контроля предоставления права доступа, которое в основном состоит из блока 1 криптографической обработки данных, и осуществляет криптографическую обработку введенных данных с применением секретного ключа СК (ключа индивидуального пользования). Обработанные таким образом данные затем выдаются на выход, посредством чего реализуется криптографическое шифрование или защищенное разрешение доступа. Показанный на фиг.5 автомат состояний АС реализуется, например, в виде чип-карты, смарт-карты, защищенного микропроцессорного блока или тому подобного средства. Следовательно, криптографическое устройство кодирования АС применяет секретный ключ СК для обработки введенной информации и для выдачи или выработки информации, причем криптографические алгоритмы и соответственно протоколы обычно разрабатываются таким образом, чтобы можно было предотвратить попытку взлома шифруемых или зашифрованных данных в интерфейсах ввода и вывода.

Однако оказалось, что существенно более действенные попытки взлома в отношении криптографических устройств кодирования и соответственно способов кодирования и применяемых при этом ключей могут быть реализованы посредством использования так называемой информации утечки. Согласно фиг.5, примерами такой информации могут быть потребление тока, электромагнитное излучение или иная подобная информация, которые при криптографической обработке данных обеспечивают возможность получения информации о применяемых секретных ключах или применяемых криптографических способах.

Настоящее изобретение в основном направлено на решение проблемы попыток взлома защиты посредством так называемого анализа профиля тока. При анализе профиля тока автомата состояний АС используется то обстоятельство, что интегральные схемы состоят из множества отдельных транзисторов, которые по существу работают как управляемые напряжением переключатели. При этом ток протекает через подложку транзистора, если на управляющем электроде (затворе) накапливаются заряды или удаляются с него. Этот ток вновь приводит к появлению зарядов на затворах следующих транзисторов, за счет чего вновь включаются последующие участки схем или нагрузки. Подобный режим переключения, который реализуется в особенности при отработке криптографических алгоритмов, допускает измерения посредством потребления тока автоматом состояний AC, a также делает возможными попытки взлома или считывания секретного ключа СК.

Наиболее известными методами анализа профиля тока являются простой анализ профиля тока, дифференциальный анализ профиля тока и дифференциальный анализ профиля тока высокого порядка. В то время как простой анализ профиля тока по существу предусматривает визуальный контроль колебаний в потреблении тока, попытки взлома посредством дифференциального анализа профиля тока, применяют статистические методы анализа, а также способы исправления ошибок для выделения информации, которая коррелирована с секретными ключами. Дифференциальный анализ профиля тока высокого порядка повышает эффективность попыток взлома для выделения секретных ключей посредством измеряемого потребления тока, причем в большинстве случаев уже достаточен дифференциальный анализ профиля тока.

Известен криптографический способ и криптографическое устройство, которые предназначены для предотвращения подобных попыток взлома в отношении устройств кодирования и при использовании которых вышеуказанный анализ профиля тока становится неэффективным (см. публикацию WO 99/35782). По существу в этом способе и устройстве за счет постоянного изменения этапов, существенных для криптографической обработки данных, информация утечки, которую может считать потенциальный взломщик, уничтожается сама собой. Благодаря этому, в особенности предотвращается возможность статистических оценок и надежным образом исключается возможность взлома за счет анализа потребления тока автоматом состояний или за счет анализа электромагнитного излучения.

Недостатком данного способа защиты от взлома является то, что для его реализации необходимо детальное знание криптографического программного обеспечения системы и соответственно автомата состояний. Точнее говоря, подобная защита может быть реализована только при знании соответствующих криптографических алгоритмов или протоколов, которые соответственно изменяют или в необходимом случае самостоятельно изменяются. Подобное детальное изучение непосредственного программного обеспечения криптографической обработки данных требует, однако, чрезвычайно высоких затрат, и кроме того, может быть реализовано только экспертами и зачастую является нежелательным для соответствующих пользователей (клиентов).

В документе FR 2776410 A1 описано устройство для маскирования операций, осуществляемых в чип-карте. Для этого в устройстве предусмотрен генератор профиля тока, который вырабатывает случайный профиль тока для обеспечения скрытия истинного потребления тока и, тем самым, внутренних процессов обработки данных в микропроцессоре чип-карты.

В основе изобретения лежит задача создания устройства кодирования для реализации криптографического шифрования и/или разрешения доступа, которое надежным образом предотвращает возможность осуществления анализа профиля тока без модификации процессов изменения криптографических состояний.

Эта задача решается в соответствии с изобретением признаками, изложенными в пункте 1 формулы изобретения.

В особенности путем применения блока генератора профиля тока для выработки помехового профиля тока на профиль тока автомата состояний накладывается помеховый профиль тока, за счет чего анализ профиля тока для выделения секретного ключа или защищенных данных становится бесполезным.

Более конкретно, устройство кодирования для реализации криптографического шифрования и/или обеспечения контроля доступа содержит блок обработки данных для реализации криптографических операций, блок развязки для развязки внешнего интерфейса данных от внутреннего интерфейса данных, который связан с блоком обработки данных, интерфейс электропитания для обеспечения электропитания устройства кодирования, блок формирования основного тактового сигнала для выработки основного тактового сигнала, блок генератора профиля тока для выработки профиля тока, который связан с интерфейсом электропитания, и генератор случайных чисел для выработки значений случайных чисел, в соответствии с изобретением блок генератора профиля тока содержит блок формирования вторичного тактового сигнала для выработки вторичного тактового сигнала, изменяемого в зависимости от значений случайных чисел, посредством чего можно предотвратить, в частности, анализ профиля тока высокого порядка.

Блок генератора профиля тока предпочтительно содержит генератор профиля тока, который для выработки профиля тока переключает посредством блока переключения множество нагрузок.

Кроме того, генератор случайных чисел дополнительно изменяет основной тактовый сигнал блока формирования основного тактового сигнала в зависимости от значений случайных чисел, в частности, генератор случайных чисел изменяет режим переключения блока переключения генератора профиля тока в зависимости от значений случайных чисел, за счет чего особенно надежным образом предотвращается возможность реализации статистического (дифференциального) анализа профиля тока.

При этом блок генератора профиля тока содержит схему синхронизации, предназначенную для выработки тактового сигнала генератора профиля тока на основе основного и вторичного тактовых сигналов. Схема синхронизации устраняет корреляцию во временной и частотной области между основным тактовым сигналом и сигналом генератора профиля тока, благодаря чему обеспечивается возможность дополнительной развязки случайным образом выработанных основного и вторичного тактовых сигналов. За счет этого исключается любой тип анализа профиля тока высокого порядка, так как невозможно сделать никаких выводов относительно собственно криптографических процессов обработки данных.

Кроме того, за счет того, что предусмотрена схема синхронизации, которая предотвращает наблюдаемые в интерфейсах питания биения между основным и вторичным тактовыми сигналами, может быть создано криптографическое устройство кодирования, которое обладает устойчивостью по отношению к применявшимся до настоящего времени известным процедурам анализа профиля тока.

Кроме того, блок генератора профиля тока может быть выполнен с возможностью подключения и отключения, причем такое отключение производится предпочтительным образом при несущественных для обеспечения защиты операциях. Потребление тока устройством кодирования тем самым можно существенно снизить.

Изобретение поясняется ниже на примере осуществления со ссылками на чертежи, на которых представлено следующее:

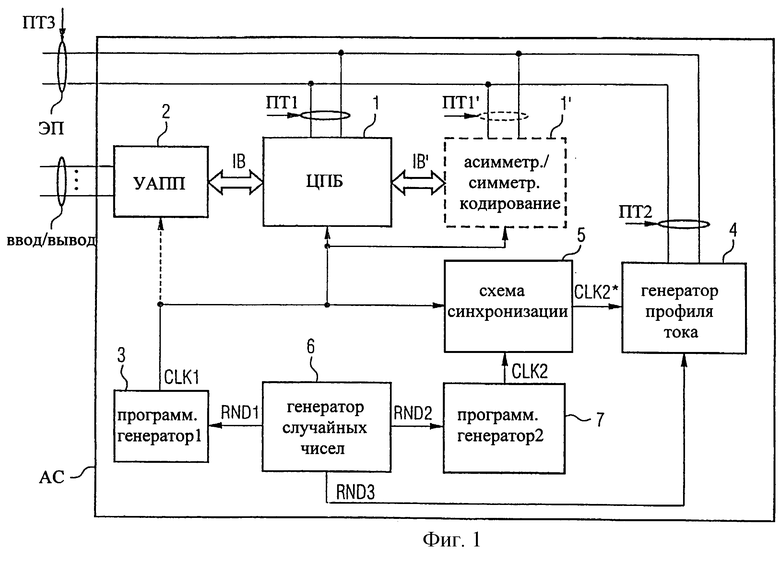

фиг.1 - упрощенная блок-схема криптографического устройства кодирования, соответствующего настоящему изобретению;

фиг.2 - упрощенное представление показанного на фиг.1 генератора профиля тока;

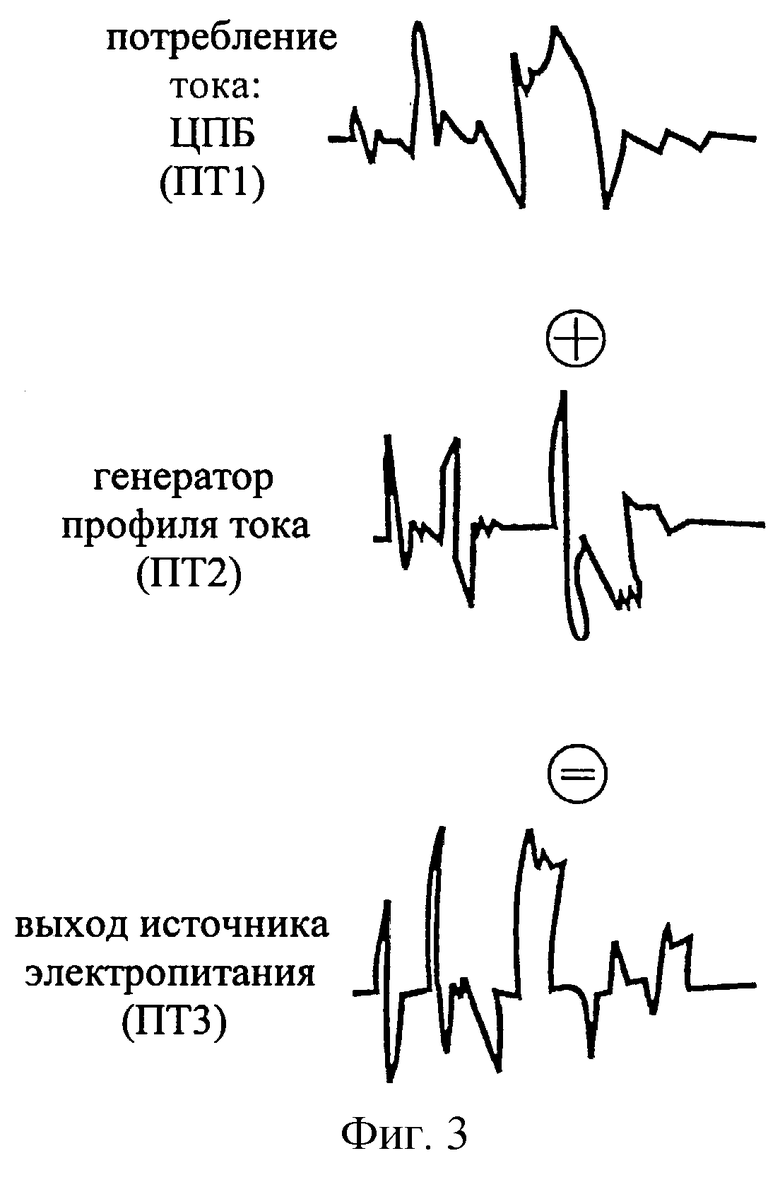

фиг.3 - упрощенное временное представление профилей тока, возникающих в устройстве кодирования на фиг.1;

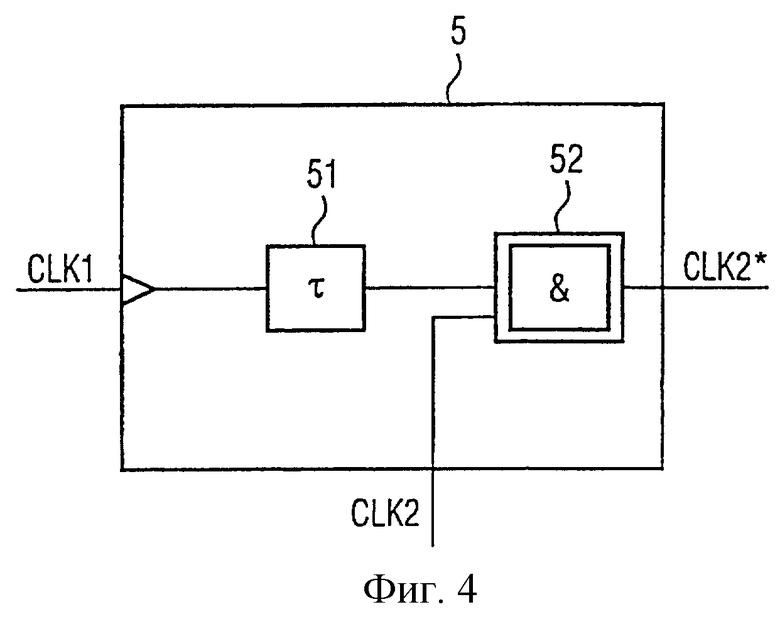

фиг.4 - упрощенное представление показанной на фиг.1 схемы синхронизации;

фиг.5 - схематичное представление, поясняющее процедуру взлома путем анализа профиля тока согласно предшествующему уровню техники.

На фиг.1 представлена упрощенная блок-схема криптографического устройства кодирования для реализации криптографического шифрования и/или разрешения доступа в том виде, как она реализована, например, в так называемых чип-картах или смарт-картах. Логические блоки этой смарт-карты или соответственно чип-карты в данном случае предпочтительно выполнены в полупроводниковом модуле и объединены в автомате состояний АС.

Автомат состояний АС или соответственно логические компоненты полупроводникового модуля имеют интерфейс ввода/вывода (ввод/вывод) соответственно для ввода и вывода шифруемых или иных данных. Интерфейс электропитания ЭП служит для питания автомата состояний АС или соответственно устройства кодирования и представляет собой слабое место при попытках взлома посредством анализа тока. Интерфейс электропитания ЭП подает питание по существу на все компоненты автомата состояний АС, причем для упрощения представления показано только соединение с одним блоком 1, 1' обработки данных с одним генератором 4 профиля тока.

Блок обработки данных состоит обычно из центрального процессорного блока 1 для обработки данных, а также из дополнительного блока 1' сопроцессора, который осуществляет, в частности, асимметричные или симметричные операции кодирования. Подобные криптографические операции могут, однако, осуществляться без использования блока 1' сопроцессора в центральном процессорном блоке 1.

Криптографические способы и соответственно протоколы, выполняемые в центральном процессорном блоке 1 или в дополнительном блоке 1' сопроцессора, могут использовать, например, симметричную аутентификацию, экспоненциальное согласование ключей Диффи-Хелмана, Эль-Гамаль-криптографию с открытым ключом, Эль-Гамаль-подписи, цифровые стандартные подписи, RSA-алгоритмы и другие алгоритмы кодирования. Подобные способы и соответственно протоколы кодирования являются общеизвестными и поэтому детально не описываются.

Существенным для предлагаемого изобретения является применение генератора 4 профиля тока в автомате состояний АС, который по существу вырабатывает помеховый профиль тока ПТ2 и на который накладываются используемые при анализе профиля тока полезные профили тока ПТ1 центрального процессорного блока 1 и ПТ' дополнительного блока 1' сопроцессора. За счет этого наложения предотвращается возможность выделения секретных ключей и соответственно защищенных данных посредством измеряемого извне профиля тока ПТ3, как более подробно описано ниже со ссылками на фиг.2 и 3.

На фиг.2 представлена упрощенная блок-схема генератора 4 профиля тока, которая может, например, применяться в соответствии с изобретением. Генератор 4 профиля тока состоит в данном случае по существу из множества нагрузок R1, C1, ... Rn, Cn, которые могут подключаться по выбору с помощью переключателей S1, S2, ..., Sn. Переключатели S1, S2, ..., Sn управляются предпочтительным образом от блока управления БУ. Блок управления БУ может, например, управляться посредством тактового сигнала CLK2* генератора профиля тока и/или значения случайного числа RND3, но возможны и другие варианты осуществления управления. Существенным для управления генератором 4 профиля тока является тот факт, что множество нагрузок в форме нагрузочных сопротивлений R1...Rn или в форме нагрузочных емкостей С1...Cn переключаются непредсказуемым образом так, что результатом является дополнительное потребление тока или соответственно генерируется помеховый профиль тока ПТ2.

На фиг.3 представлен упрощенный вид, иллюстрирующий принцип предотвращения возможности анализа профиля тока. Согласно фиг.3, центральный процессорный блок 1 вырабатывает профиль тока ПТ1. Одновременно генератор 4 профиля тока вырабатывает профиль тока ПТ2, который накладывается на профиль тока ПТ1 в интерфейсе электропитания ЭП. Тем самым в интерфейсе электропитания ЭП или соответственно на выходе источника питания, что обычно применяется потенциальным взломщиком при использовании процедуры анализа профиля тока, формируется профиль тока ПТ3, который составлен из профиля тока ПТ1 центрального процессорного блока 1 и профиля тока ПТ2 генератора 2 профиля тока. Ввиду такого наложения, профиль тока ПТ1 (или соответственно ПТ'), используемый для анализа и получения информации о секретном ключе и соответственно используемом криптографическом способе, уже невозможно отфильтровать или выделить, или можно это сделать только с весьма большими трудностями.

Предпочтительным образом генератор 4 профиля тока вырабатывает при этом профиль тока ПТ2, который имеет максимальный размах или “пики”, сходные с соответствующими выбросами профиля тока ПТ1 центрального процессорного блока 1 или профиля тока ПТ1 блока сопроцессора 1'.

Для повышения эффективности защиты против анализа профиля тока в подобном криптографическом устройстве кодирования автомат состояний АС, соответствующий фиг.1, может также иметь генератор 6 случайных чисел. Генератор 6 случайных чисел вырабатывает псевдослучайные значения случайных чисел RND3, которые могут подаваться, например, в блок управления БУ генератора 4 профиля тока и вызывают псевдослучайное формирование профиля тока ПТ2.

Кроме того, значения случайных чисел RND1 могут подаваться на блок 3 формирования основного тактового сигнала, посредством чего основной тактовый сигнал CLK1 автомата состояний устанавливается переменным образом. Предпочтительным образом блок 3 формирования основного тактового сигнала состоит из программируемого генератора (цепи фазовой автоподстройки частоты - ФАПЧ), который имеет центральную частоту колебаний, равную, например, 4 МГц и с помощью значения случайного числа RND1 может устанавливаться переменным образом в диапазоне от 3 до 7 МГц. Разумеется, можно использовать и другие программируемые генераторы в качестве блока 3 формирования основного тактового сигнала, причем тактовая частота также может устанавливаться в зависимости от соответствующего типа процессора.

Для развязки внешнего интерфейса ввода/вывода данных от внутреннего интерфейса данных ИД применяется обычный блок развязки 2. Подобные блоки развязки 2 известны как универсальный асинхронный приемник/передатчик (УАПП) и представляют собой как передающую, так и приемную части, которые обеспечивают возможность взаимного согласования двух различных интерфейсов, т.е. внешнего интерфейса ввода/вывода данных и внутреннего интерфейса данных ИД, и соответственно их различных тактовых сигналов. Подобные блоки развязки общеизвестны и поэтому детально не рассматриваются.

На основе введенных таким образом псевдослучайных колебаний в основной тактовый сигнал CLK1 анализ профиля тока в интерфейсе электропитания ЭП становится еще более затруднительным, благодаря чему защита автомата состояний АС от взлома путем анализа профиля тока становится еще более эффективной.

Устройство, обладающее особенно высокой надежностью по отношению к попыткам взлома путем анализа профиля тока, обеспечивается в том случае, когда в соответствии с фиг.1 дополнительно к блоку 3 формирования основного тактового сигнала применяется дополнительный блок 7 формирования вторичного тактового сигнала в комбинации со схемой синхронизации 5. Согласно фиг.1, блок 7 формирования вторичного тактового сигнала также управляется посредством значения случайного числа RND2 от генератора 6 случайных чисел таким образом, что он генерирует псевдослучайный вторичный тактовый сигнал CLK2. Предпочтительно блок 7 формирования вторичного тактового сигнала состоит из программируемого генератора (ФАПЧ), как и блок 3 формирования основного тактового сигнала, причем предпочтительным образом центральные частоты обоих блоков формирования различаются. Аналогично и частотный диапазон блока 7 формирования вторичного тактового сигнала отличается от частотного диапазона блока 3 формирования основного тактового сигнала, однако оба указанных блока формирования также могут иметь одинаковые центральные частоты и одинаковые частотные диапазоны. Ввиду различных значений случайных чисел RND1 и RND2, блок 3 формирования основного тактового сигнала и блок 7 формирования вторичного тактового сигнала вырабатывают в принципе различающиеся тактовые сигналы CLK1 и CLK2, которые подаются на схему 5 синхронизации.

Схема 5 синхронизации служит в основном для предотвращения эффекта, вследствие которого профиль тока ПТ3 интерфейса питания ИП может сделать наблюдаемым биение частот обоих генераторов. Кроме того, схема 5 синхронизации предотвращает возникновение корреляции во временной и в частотной областях между основным тактовым сигналом CLK1 и формируемым схемой 5 синхронизации тактовым сигналом CLK2* генератора профиля тока, который предпочтительно служит для управления генератором 4 профиля тока или соответственно его блоком управления БУ.

На фиг.4 представлена схема предпочтительного варианта построения схемы 5 синхронизации. Схема 5 синхронизации, показанная на фиг.4, представляет собой по существу запускаемую фронтом импульса логическую схему И с задержкой запаздывания. Для задержки основного тактового сигнала CLK1 на время запаздывания τ схема 5 синхронизации содержит звено запаздывания 51. Кроме того, схема 5 синхронизации для выработки тактового сигнала CLK2* генератора профиля тока содержит запускаемую фронтом импульса логическую схему И 52 для последовательного переключения вторичного тактового сигнала CLK2. Точнее сказать, схема 5 синхронизации осуществляет последовательное переключение вторичного тактового сигнала CLK2 блока 7 формирования вторичного тактового сигнала на генератор 4 профиля тока в качестве тактового сигнала CLK2* генератора профиля тока, когда в блоке 3 формирования основного тактового сигнала не вырабатывается непосредственно новый тактовый сигнал CLK1. Схема 5 синхронизации вследствие этого запускается основным тактовым сигналом CLK1 блока 3 формирования основного тактового сигнала и пропускает вторичный тактовый сигнал CLK2 блока 7 формирования вторичного тактового сигнала только спустя время запаздывания τ, которое может выбираться в зависимости от технологии или иных параметров или может устанавливаться. В предпочтительном варианте время запаздывания τ, формируемое звеном 51 запаздывания, является конфигурируемым или устанавливаемым.

Посредством комбинации дополнительного генератора или соответственно блока 7 формирования вторичного тактового сигнала со схемой 5 синхронизации получают автомат состояний АС или соответственно устройство кодирования для реализации криптографического шифрования и/или разрешения доступа, которое не подвергается опасности взлома путем корреляционного анализа профилей тока. Тем самым обеспечивается защита в особенности секретных ключей (ключей индивидуального пользования), подписей, электронных кошельков, защита записи и т.п. от несанкционированного доступа.

Так как блок обработки данных, состоящий из центрального процессорного блока 1 и блока 1' сопроцессора, не проводит продолжительных операций, которые требуют защиты, то для снижения потребления тока, а также для дальнейшего повышения эффективности, соответствующие меры защиты могут временно отключаться. Точнее говоря, можно, например, генератор 6 случайных чисел, блок 7 формирования вторичного тактового сигнала, схему 5 синхронизации и/или генератор 4 профиля тока временно отключать, когда центральный процессорный блок 1 и блок 1' сопроцессора осуществляют операции, не критичные с точки зрения защищенности.

В частности, при применении блока 7 формирования вторичного тактового сигнала в соединении со схемой 5 синхронизации обеспечивается надежная защита от попыток взлома посредством статистического анализа и/или оценки профиля тока во временной области и/или в спектральном диапазоне.

Изобретение описано выше применительно к автоматам состояний в чип-карте или в смарт-карте. Однако оно не ограничивается описанными примерами осуществления и охватывает все другие автоматы состояний, которые могут применяться в требующих обеспечения защиты микропроцессорных блоках или в других модулях защиты. Аналогичным образом, заявленное изобретение может применяться не только в случае асимметричных способов шифрования, но и в случае всех других, в частности, симметричных способов шифрования (криптографии).

| название | год | авторы | номер документа |

|---|---|---|---|

| УСТРОЙСТВО И СПОСОБ ОБРАБОТКИ УЯЗВИМЫХ ДАННЫХ | 2011 |

|

RU2591665C2 |

| УСТРОЙСТВО КРИПТОГРАФИЧЕСКОЙ ЗАЩИТЫ ИНФОРМАЦИИ | 2011 |

|

RU2475838C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИИ В РАДИОСЕТИ С ПАКЕТНОЙ ПЕРЕДАЧЕЙ ДАННЫХ | 2009 |

|

RU2425455C1 |

| Устройство симметричного шифрования данных с использованием алгоритма строгой аутентификации | 2020 |

|

RU2765406C1 |

| МИКРОПРОЦЕССОРНОЕ УСТРОЙСТВО С ШИФРОВАНИЕМ | 2000 |

|

RU2251726C2 |

| СИСТЕМЫ И СПОСОБЫ БЕЗОПАСНОГО ОБРАЩЕНИЯ С БИОМЕТРИЧЕСКИМИ ДАННЫМИ | 2016 |

|

RU2718226C2 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ САМОКОНФИГУРИРОВАНИЯ БАЗОВОЙ СТАНЦИИ | 2007 |

|

RU2424634C2 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИИ | 2007 |

|

RU2370898C2 |

| Повышение неоднозначности | 2016 |

|

RU2737917C1 |

| АУТЕНТИФИКАЦИЯ В ЗАЩИЩЕННОЙ КОМПЬЮТЕРИЗОВАННОЙ ИГРОВОЙ СИСТЕМЕ | 2003 |

|

RU2302276C2 |

Изобретение относится к радиотехнике. Технический результат заключается в устранении возможности взлома в отношении криптографических устройств кодирования посредством корреляционного анализа профиля тока. Сущность изобретения состоит в том, что путем применения блока генератора профиля тока для выработки помехового профиля тока на профиль тока автомата состояний накладывается помеховый профиль тока, за счет чего анализ профиля тока для выделения секретного ключа или защищенных данных становится бесполезным. 11 з.п. ф-лы, 5 ил.

| УСТРОЙСТВО ПОИСКА ШУМОПОДОБНОГО СИГНАЛА | 1990 |

|

RU2007044C1 |

| US 4327438 C1, 27.04.1982 | |||

| АДАПТИВНОЕ УСТРОЙСТВО ПОИСКА И СЛЕЖЕНИЯ ЗА ЗАДЕРЖКОЙ ШИРОКОПОЛОСНОГО СИГНАЛА | 1991 |

|

RU2040858C1 |

| Устройство подавления узкопо-лОСНыХ пОМЕХ | 1979 |

|

SU849514A1 |

Авторы

Даты

2004-06-20—Публикация

2000-10-26—Подача