Предлагаемый способ относится к области средств вычислительной техники, а именно к системам защиты информации от несанкционированного доступа.

Одним из распространенных средств, используемым для несанкционированного доступа к информации, передаваемой по локальной вычислительной сети, является анализатор протоколов. Анализатор протоколов представляет собой программно-аппаратное средство, подключаемое к среде распространения локальной вычислительной сети и предназначенное для локализации неисправностей и нештатных режимов работы сетевого оборудования посредством перехвата и анализа сетевого трафика. Большинство известных анализаторов протоколов имеет функциональную возможность копировать как весь сетевой трафик, так и сетевые кадры, удовлетворяющие заданным критериям фильтрации, а также осуществлять буферизацию захваченных сетевых кадров, их визуализацию и анализ с целью восстановления исходной информации (файлов). В качестве критериев фильтрации могут использоваться IP-адреса участников информационного обмена, протоколы, использованные для формирования сетевых кадров, МАС-адреса рабочих станций, с которых или на которые отправляются сетевые кадры, а также любые другие параметры сетевых кадров, задаваемые в служебной информации. Служебная информация сетевого кадра включает в себя содержимое всех заголовков и дополнительных служебных полей, формируемых и присоединяемых к сегменту неструктурированных данных, поступающих от приложений в сетевые службы, по мере продвижения сегмента от одного протокола или уровня стандарта взаимодействия открытых систем ISO/OSI к другому.

Противоправное использование анализаторов протоколов является реальной угрозой конфиденциальности информации, передаваемой по локальной вычислительной сети. Анализатор протоколов подключается к сети так же, как и рабочая станция. Отличие состоит в том, что если обычная рабочая станция сети способна получать лишь широковещательные сетевые кадры либо сетевые кадры, адресованные непосредственно ей, то анализатор протоколов способен копировать весь сетевой трафик среды распространения локальной вычислительной сети. Для этого в анализаторах протоколов используются сетевые адаптеры, поддерживающие на аппаратном или программном уровне режим "беспорядочного" захвата (promiscuous mode) сетевых кадров.

Наибольшее распространение в настоящее время нашли анализаторы протоколов Network Monitor производства Microsoft, WinPcap, ScoopLm, WinDump, THC-parasite, SpyNet, Sniffer Pro LAN, Sniffer Basic, Packet Tracer, Iris, Hoppa Analyzer, CommView, ASniffer.

Применяемые способы защиты информации от несанкционированного доступа в среде распространения локальной вычислительной сети (см., например, А.В.Соколов, О.М.Степанюк "Защита от компьютерного терроризма", Справочное пособие - СПб.: БХВ-Петербург: Арлет, 2002) основываются в основном на использовании средств криптографической защиты информации. Существующие в настоящее время средства криптографической защиты информации в локальной вычислительной сети ориентированы на закрытие исходной информации, передаваемой сетевым службам для передачи по локальной вычислительной сети. Недостатком данного подхода является то, что служебная информация не подвергается криптографическим преобразованиям и передается в среде распространения локальной вычислительной сети в открытом виде. При этом, в случае противоправного использования анализаторов протоколов, все сетевые кадры, посредством которых передается исходная информация, могут быть несанкционированно скопированы на физическом уровне. В соответствии с содержанием служебной информации из захваченных сетевых кадров закрытая исходная информация может быть собрана в файлы и подвергнута криптоанализу.

Средства создания виртуальных частных сетей также не обеспечивают защиту сетевых кадров от перехвата на физическом уровне локальной вычислительной сети (см., например, Е.С.Грязнов, С.П.Панасенко "Безопасность локальных сетей", "Мир и безопасность" №2 (46) - 2003, стр.33), так как осуществляют криптографическую защиту заголовка только IP-пакета на сетевом уровне стандарта взаимодействия открытых систем ISO/OSI.

Целью разработанного способа защиты информации от несанкционированного доступа в локальной вычислительной сети является противодействие несанкционированному копированию и модификации сетевых кадров в среде распространения локальной вычислительной сети, сбору сетевых пакетов, сегментов и файлов из несанкционированно перехваченных в среде распространения сетевых кадров.

Указанная цель достигается тем, что защита сетевого трафика от несанкционированного доступа обеспечивается введением в техническую реализацию технологии взаимодействия открытых систем ISO/OSI узла безопасности, размещаемого между подуровнем MAC канального уровня и физическим уровнем стандарта взаимодействия открытых систем ISO/OSI. Перед передачей сетевого кадра в узле безопасности выделяют служебную информацию, предшествующую полю данных уровня приложений стандарта взаимодействия открытых систем ISO/OSI, и осуществляют защитное математическое преобразование выделенной служебной информации. После завершения защитного математического преобразования служебной информации сетевой кадр передают из узла безопасности на физический уровень для дальнейшей трансляции в среде распространения локальной вычислительной сети. При приеме сетевых кадров с физического уровня в узле безопасности выполняют обратное математическое преобразование служебной информации и проверяют легитимность полученных сетевых кадров посредством проверки корректности служебной информации после выполнения обратного математического преобразования. Передачу сетевых кадров на подуровень MAC канального уровня осуществляют в случае положительного результата проверки корректности служебной информации сетевых кадров. В случае отрицательного результата проверки корректности служебной информации сетевых кадров выполняется блокировка передачи сетевых кадров из узла безопасности на подуровень MAC канального уровня.

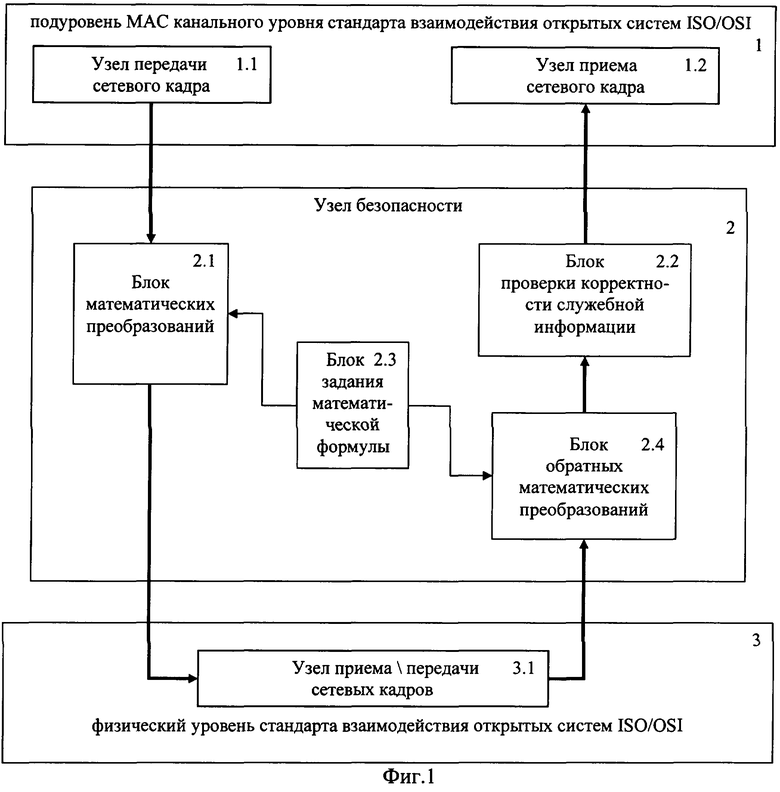

При этом защитное математическое преобразование выполняют по отношению к информации, содержащейся в заголовках сетевых кадров канального уровня, а также в заголовках всех инкапсулированных сетевых пакетов и сегментов. Таким образом, защитному математическому преобразованию подвергают часть сетевого кадра фиксированного размера, начинающуюся исключительно от начального ограничителя SFD кадра канального уровня и содержащую служебную информацию всех инкапсулированных протоколов от канального до транспортного уровня стандарта взаимодействия открытых систем ISO/OSI.

Предлагаемый способ защиты информации обеспечивает при несанкционированном копировании сетевого кадра из среды распространения локальной вычислительной сети активное противодействие передаче сетевого кадра с канального уровня на более высокие уровни стандарта взаимодействия открытых систем ISO/OSI для дальнейшей сборки сетевых пакетов, сегментов и файлов при отсутствии на нелегитимной станции средств обратного математического преобразование служебной информации с заданной формулой обратного преобразования. Обеспечивается указанная функция безопасности тем, что передачу сетевого кадра осуществляют по среде распространения локальной вычислительной сети со значением контрольной суммы, не соответствующим тому, которое будет рассчитано на нелегитимной рабочей станции локальной вычислительной сети. В результате этого несанкционированно перехваченный сетевой кадр на нелегитимной станции будет отмечен как сбойный. И даже в случае принудительного приема указанного сетевого кадра последний не сможет быть использован для сборки сетевых пакетов, сегментов и файлов, так как в результате защитного математического преобразования вся необходимая для сборки служебная информация будет сокрыта.

Предлагаемый способ защиты информации исключает возможность использования в анализаторах протоколов правил фильтраций, основанных на указании MAC- и IP-адресов легитимных участников информационного обмена и используемых ими протоколов сетевого обмена, тем самым противодействуя несанкционированному использованию анализаторов протоколов для мониторинга и перехвата сетевого трафика на нелегитимной рабочей станции локальной вычислительной сети.

Использование в узле безопасности проверки корректности служебной информации после выполнения обратного математического преобразования обеспечивает своевременное обнаружение факта модификации сетевых кадров и блокирование трансляции несанкционированно модифицированных сетевых кадров с физического уровня на подуровень MAC канального уровня.

Вышеуказанные признаки способа защиты информации от несанкционированного доступа в локальной вычислительной сети в их функциональной взаимосвязи по сравнению с известными способами позволяют сделать вывод о соответствии заявляемого технического решения критерию "новизна".

Предлагаемый способ защиты информации в локальных вычислительных сетях ориентирован не на закрытие исходной информации, передаваемой сетевыми службами, а на предотвращение самой возможности перехвата сетевых кадров в среде распространения локальной вычислительной сети и сбора из перехваченных сетевых кадров файлов для дальнейшего несанкционированного использования или криптоанализа. При этом предлагаемый способ не отрицает возможности использования средств криптографической защиты информации, размещаемой в файлах и полях данных сетевых сегментов, пакетов и кадров. Данный подход приводит к значительному повышению уровня защищенности информации от несанкционированного доступа в локальной вычислительной сети, способен обеспечивать защиту информации без использования средств криптографической защиты информации, а при использовании средств криптографической защиты информации - существенно увеличить время, необходимое для осуществления дискредитации системы криптографической защиты, и значительно ужесточить требования к объему памяти устройств, используемых анализаторами протоколов. Указанные свойства позволяют сделать вывод о соответствии предлагаемого технического решения критерию "изобретательский уровень".

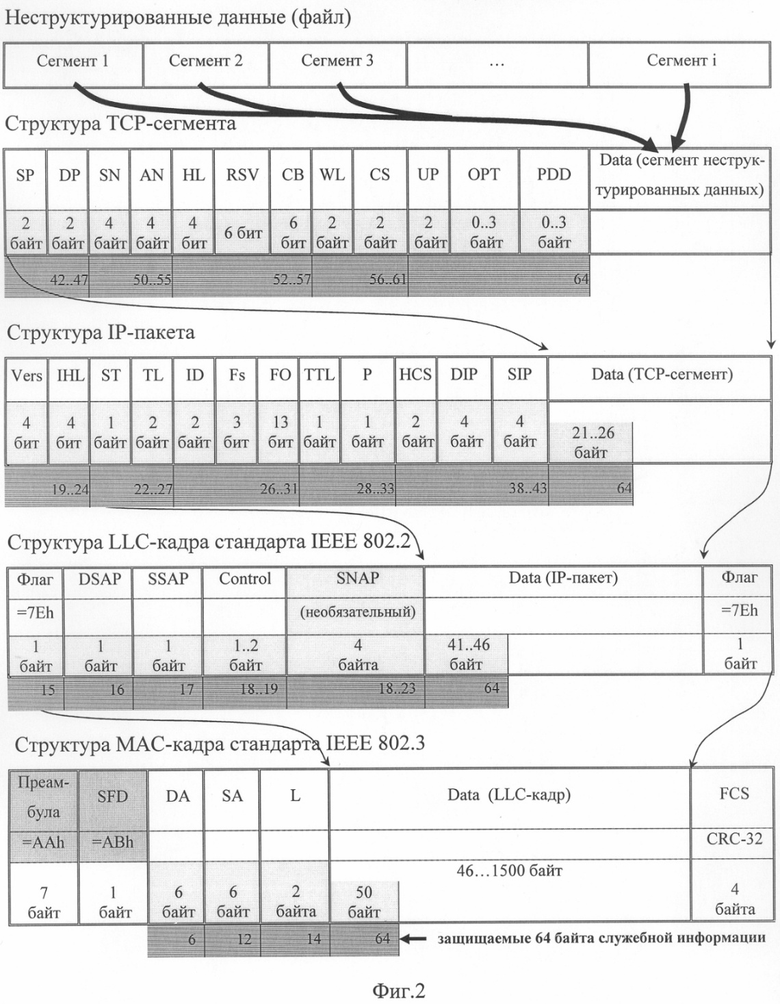

Сущность изобретения поясняется графическими материалами, где на Фиг.1 показана блок-схема устройства, реализующего предложенный способ, а на Фиг.2 приведена структура полей служебной информации сетевого кадра, подвергаемых обработке в устройстве, реализующем предложенный способ.

На Фиг.1 обозначено:

1 - подуровень MAC канального уровня стандарта взаимодействия открытых систем ISO/OSI, включающий узел передачи сетевого кадра 1.1 и узел приема сетевого кадра 1.2;

2 - узел безопасности; состоит: из блока математических преобразований 2.1; блока проверки корректности служебной информации 2.2; блока задания математической формулы 2.3; блока обратных математических преобразований 2.4;

3 - физический уровень стандарта взаимодействия открытых систем ISO/OSI, содержащий узел приема/передачи сетевых кадров.

На фиг.1 приведена блок-схема реализации способа, которая может быть реализована как на аппаратном уровне (в составе сетевого адаптера), так и на аппаратно-программном уровне (в составе драйвера сетевого адаптера). Для обеспечения безопасности информации в локальной вычислительной сети средства, реализующие узел безопасности 2, должны быть установлены на всех легитимных узлах и станциях локальной вычислительной сети, а в узлах безопасности 2 должна быть задана единая формула математического преобразования.

Узел безопасности 2 функционирует следующим образом.

При передаче сетевого кадра из узла передачи 1.1 подуровня MAC канального уровня 1 в блоке математических преобразований 2.1 узла безопасности 2 осуществляется защитное математическое преобразование служебной информации, содержащейся в заголовке сетевого кадра канального уровня и в заголовках инкапсулированных сетевых пакетов и сегментов. Передача преобразованной служебной информации и других частей сетевого кадра, не подвергаемых защитному математическому преобразованию, осуществляется из блока математических преобразований 2.1 в узел приема/передачи сетевых кадров 3.1 физического уровня 3 после завершения всех операций математического преобразования служебной информации.

При приеме сетевого кадра с физического уровня 3 в блоке обратных математических преобразований 2.4 узла безопасности 2 выполняется обратное математическое преобразование служебной информации. После завершения всех операций обратного математического преобразования служебной информации весь сетевой кадр передается в блок проверки корректности служебной информации 2.2.

Блок проверки корректности служебной информации 2.2 осуществляет проверку легитимности полученного сетевого кадра посредством проверки корректности служебной информации после выполнения обратного математического преобразования.

Передача сетевого кадра из блока проверки корректности служебной информации 2.2 в узел приема сетевого кадра 1.2 подуровня MAC канального уровня 1 осуществляется только в случае положительного результата проверки корректности служебной информации сетевого кадра. В качестве критериев корректности служебной информации сетевого кадра используются:

- соответствие сигнатур заголовков сетевых кадров, пакетов и сегментов стандартным значениям;

- соответствие контрольных сумм заголовков и полей данных сетевых кадров, пакетов и сегментов рассчитанным значениям;

- соответствие размеров принятых с физического уровня сетевых кадров, пакетов и сегментов значениям, указанным в соответствующих полях служебной информации.

В случае отрицательного результата проверки корректности служебной информации сетевого кадра осуществляется блокирование передачи сетевого кадра из блока проверки корректности служебной информации 2.2 в узел приема сетевого кадра 1.2 подуровня MAC канального уровня 1. Данная ситуация может иметь место при:

- нарушении целостности сетевого кадра в результате электромагнитных помех в среде распространения физического уровня локальной вычислительной сети;

- нарушении целостности сетевого кадра в результате несанкционированной модификации информации, содержащейся в сетевом кадре;

- получении сетевого кадра с рабочей станции, не использующей средства узла безопасности, что воспринимается как несанкционированное подключение передающей станции к среде распространения физического уровня локальной вычислительной сети;

- получении сетевого кадра с рабочей станции, использующей иной алгоритм (формулу) математического преобразования узла безопасности, что воспринимается как несанкционированное подключение передающей станции к среде распространения физического уровня локальной вычислительной сети.

С помощью блока задания математической формулы 2.3 локально, по определенному событию (например, смена часа, времени суток), либо дистанционно (например, по команде оператора) осуществляется задание алгоритмов вычислений (формул) в блоках математического преобразования 2.1 и обратного математического преобразования 2.4 узла безопасности 2.

На фиг.2 представлены поля служебной информации, подвергаемые защитному математическому преобразованию в узле безопасности 2. В качестве примера рассмотрен стек протоколов ТСР/IР, как наиболее популярный в настоящее время.

Информация из файлов, назначенных для передачи по локальной вычислительной сети, рассматривается протоколом TCP как неструктурированный поток байт. Поступающие данные буферизуются средствами TCP. Для передачи на сетевой уровень из буфера вырезается некоторая непрерывная часть данных, называемая сегментом.

Протокол TCP для каждого сегмента формирует заголовок. Получаемый массив байт, состоящий из заголовка TCP и сегмента, называется ТСР-сегментом.

Заголовок TCP-сегмента имеет следующие поля:

- SP - порт источника (Source Port), идентифицирует процесс-отправитель;

- DP - порт назначения (Destination Port), идентифицирует процесс-получатель;

- SN - последовательный номер (Sequence Number), указывает номер байта, который определяет смещение сегмента относительно потока отправляемых данных;

- AN - подтвержденный номер (Acknowledgement Number), содержит максимальный номер байта в полученном сегменте, увеличенный на единицу, и используется в качестве квитанции;

- HL - длина заголовка (Header Length), указывает длину заголовка сегмента TCP, измеренную в 32-битовых словах;

- RSV - резерв (ReSerVed), поле зарезервировано для последующего использования;

- СВ - кодовые биты (Code Bits), содержат служебную информацию о типе данного сегмента;

- WL - размер окна (Window Length), содержит объявляемое значение размера окна в байтах;

- CS - контрольная сумма (CheckSum) сегмента;

- UP - указатель срочности (Urgent Pointer);

- OPT - опции (OPTions) - это поле имеет переменную длину и может вообще отсутствовать, максимальная величина поля 3 байта; используется для решения вспомогательных задач, например, при выборе максимального размера сегмента;

- PDD - заполнитель (PaDDing) может иметь переменную длину, представляет собой фиктивное поле, используемое для доведения размера заголовка до целого числа 32-битовых слов.

Сформированный ТСР-сегмент с транспортного уровня передается на сетевой уровень технологии взаимодействия открытых систем ISO/OSI в распоряжение протокола IP. Протокол IP для полученного ТСР-сегмента формирует собственный заголовок. Получаемый массив байт, состоящий из сформированного протоколом IP заголовка и TCP-сегмента, называется IP-пакетом. Заголовок IP-пакета имеет следующие поля:

- Vers - номер версии (Version) протокола IP;

- IHL - длина заголовка IP-пакета (IP Header Lenght), измеренного в 32-битовых словах;

- ST - тип сервиса (Service Type), задает приоритетность пакета и критерии выбора маршрута;

- TL - общая длина (Total Length) пакета с учетом заголовка и поля данных;

- ID - идентификатор пакета (Identification) при фрагментации исходного пакета;

- Fs - флаги (Flags) фрагментации пакета;

- FO - смещение фрагмента (Fragment Offset) поля данных текущего пакета от начала общего поля данных исходного пакета, подвергнутого фрагментации;

- TTL - время жизни (Time To Live) пакета, в течение которого пакет может перемещаться по сети;

- Р - идентификатор протокола (Protocol) верхнего;

- HCS - контрольная сумма заголовка (Header CheckSum) IP-пакета;

- DIP - IP-адрес назначения (Destination IP address);

- SIP - IP-адрес источника (Source IP address).

Подуровень LLC канального уровня стандарта взаимодействия открытых систем ISO/OSI представляется единственным протоколом LLC (стандарт 802.2). Протокол LLC формирует из поступившего с сетевого уровня IP-пакета LLC-кадр, имеющий четыре основных поля:

- DSAP - адрес точки входа сервиса назначения (Destination Service Access Point);

- SSAP - адрес точки входа сервиса источника (Source Service Access Point);

- управляющее поле (Control);

- Data - поле данных, содержащее инкапсулированный IP-пакет.

LLC-кадр обрамляется сигнатурой - двумя однобайтовыми полями "Флаг", имеющими значение 7Eh=01111110b и используемыми для определения границ LLC-кадра на МАС-подуровне.

Технология Ethernet (стандарт 802.3) подразумевает формирование на подуровне MAC массива байт, подготовленного для передачи в среде распространения физического уровня стандарта взаимодействия открытых систем ISO/OSI. Указанный массив байт имеет следующую структуру:

- Преамбула - семь байт синхронизации, имеющих одинаковое значение, равное AAh=10101010b.

- SFD - начальный ограничитель кадра (Start of Frame Delimiter) состоит из одного байта с набором битов 10101011. Появление этой комбинации является указанием на предстоящий прием кадра.

- DA - МАС-адрес получателя (Destination Address).

- SA - МАС-адрес отправителя (Sourse Address).

- L - длина (Length) поля данных в кадре.

- Data - поле данных. Может содержать от 0 до 1500 байт. Но если длина поля меньше 46 байт, то используется поле заполнения, чтобы дополнить кадр до минимально допустимой длины. Поле заполнения состоит из такого количества байтов заполнителей, которое обеспечивает определенную стандартом 802.3 минимальную длину поля данных (46 байт).

- FCS - контрольная сумма сетевого кадра (Frame CheckSum), значение которого вычисляется по алгоритму CRC-32.

Выполнение защитного математического преобразования служебной информации, содержащейся в сетевом кадре, реализует следующие операции обеспечения безопасности информации:

1) сетевой кадр не передается с канального уровня на более высокие уровни технологии открытых систем ISO/OSI для дальнейшей обработки, анализа и дефрагментации пакетов и сегментов при несанкционированном копировании сетевого кадра программно-аппаратными средствами, на которых не инсталлированы средства узла безопасности с заданной формулой обратного математического преобразования;

2) сетевой кадр при несанкционированном копировании программно-аппаратными средствами, на которых не инсталлированы средства узла безопасности с заданной формулой обратного математического преобразования, будет отмечен последними как сбойный, так как передается по локальной вычислительной сети с ложным значением поля контрольной суммы сетевого кадра;

3) сетевой кадр при несанкционированном копировании программно-аппаратными средствами, на которых не инсталлированы средства узла безопасности с заданной формулой обратного математического преобразования, будет отмечен последними как сбойный, так как передается по локальной вычислительной сети с ложным значением поля длины сетевого кадра;

4) обеспечивается противодействие несанкционированной модификации сетевого кадра, так как злоумышленнику недоступны значения длины сетевого кадра и контрольные суммы;

5) обеспечивает активное противодействие применению правил фильтрации для несанкционированно используемых анализаторов протоколов, так как сетевой кадр передается по локальной вычислительной сети с математически преобразованными (ложными с точки зрения устройств, не имеющих в своем распоряжении узла безопасности с заданной формулой обратного математического преобразования) значениями МАС-адреса источника информации, МАС-адреса потребителе информации, IP-адреса источника информации, IP-адреса потребителя информации, адреса точки входа сервиса назначения DSAP, адреса точки входа сервиса источника SSAP, типов и версий протоколов;

6) обеспечивает пассивное противодействие несанкционированному применению анализаторов протоколов, так как вызывает у последних переполнение программного буфера, используемого для временного хранения и анализа захваченных сетевых кадров, без применения специальных средств зашумления сетевого трафика;

7) обеспечивается сокрытие топологии вычислительной сети, так как сетевые адреса недоступны злоумышленнику.

Возможность технической реализации заявленного способа поясняется следующим образом.

Узел передачи подуровня MAC канального уровня и узел приема/передачи физического уровня, в разрез которых предлагается размещать узел безопасности, технически реализуются в сетевом адаптере рабочей станции локальной вычислительной сети. Как узел передачи подуровня MAC канального уровня, так и узел приема/передачи физического уровня в современных сетевых адаптерах используют различную элементную базу и не реализуются на одном кристалле интегральной микросхемы. Это позволяет реализацию узла безопасности на базе стандартного сетевого адаптера локальной вычислительной сети. Блоки, входящие в состав узла безопасности и реализующие заявленный способ защиты информации, могут быть реализованы на общеизвестной элементной базе, широко описанной в технической литературе.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ распределения информационных потоков в пакетной радиосети и управляемый модульный маршрутизатор для его осуществления | 2020 |

|

RU2748574C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2690749C1 |

| ДИНАМИЧЕСКАЯ ЗАЩИЩЕННАЯ КОММУНИКАЦИОННАЯ СЕТЬ И ПРОТОКОЛ | 2016 |

|

RU2769216C2 |

| ДИНАМИЧЕСКАЯ ЗАЩИЩЕННАЯ КОММУНИКАЦИОННАЯ СЕТЬ И ПРОТОКОЛ | 2016 |

|

RU2707715C2 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2680038C1 |

| СПОСОБ, УСТРОЙСТВО И СИСТЕМА МАРШРУТИЗАЦИИ ДАННЫХ МЕЖДУ СЕГМЕНТАМИ СЕТЕЙ | 2010 |

|

RU2544766C2 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2686023C1 |

| МУЛЬТИСЕРВИСНЫЙ ТЕЛЕКОММУНИКАЦИОННЫЙ КОМПЛЕКС | 2023 |

|

RU2833335C1 |

| БЕСПРОВОДНОЕ УСТРОЙСТВО ИНИЦИАЛИЗАЦИИ | 2001 |

|

RU2269873C2 |

| АВТОМАТИЧЕСКИЙ МЕЖСЕТЕВОЙ ЭКРАН | 2014 |

|

RU2580004C2 |

Изобретение относится к области вычислительной техники и, в частности, к системам защиты информации от несанкционированного доступа. Его использование позволяет получить технический результат в виде повышения защиты информации от несанкционированного доступа в локальной вычислительной сети путем противодействия несанкционированному копированию и модификации сетевых кадров в среде распространения локальной вычислительной сети, сбору сетевых пакетов, сегментов и файлов, перехваченных в среде распространения сетевых кадров. Технический результат достигается за счет того, что осуществляют защитное математическое преобразование служебной информации сетевого кадра перед передачей в среду распространения локальной вычислительной сети. При этом защитному математическому преобразованию подвергается информация, содержащаяся в заголовках сетевых кадров канального уровня, а также в заголовках всех инкапсулированных сетевых пакетов и сегментов. В результате обеспечивается предотвращение самой возможности перехвата сетевых кадров в среде распространения локальной вычислительной сети на нелегитимной рабочей станции и сбора из перехваченных сетевых кадров файлов для дальнейшего несанкционированного использования или криптоанализа. 6 з.п. ф-лы, 2 ил.

| УСТРОЙСТВО ЗАСЕКРЕЧИВАНИЯ И МУЛЬТИПЛЕКСИРОВАНИЯ ТРАФИКА РЕЧИ И ДАННЫХ | 1998 |

|

RU2152134C1 |

| СИСТЕМА ОБРАБОТКИ ДЛИННЫХ ИЗДЕЛИЙ И СПОСОБ ИХ ОБВЯЗКИ | 2008 |

|

RU2381165C2 |

| US 5636140 A, 03.06.1997 | |||

| EP 1059773 A2, 13.12.2000. | |||

Авторы

Даты

2005-05-20—Публикация

2003-08-18—Подача