Область техники, к которой относится изобретение

Данное изобретение в основном относится к способам и устройствам для проведения сетевых трансакций. В частности, данное изобретение относится к системам для авторизации и ведения бизнеса в сетях, таких как Интернет.

Уровень техники

За последние годы многие потребители осознали удобство и практичность приобретения товаров и услуг электронным способом. Доступно много способов осуществления электронной покупки (обычно называемых "е-коммерцией"), таких как телепрограммы "магазин на диване", звонок в ответ на телевизионную рекламу и им подобные. Но в последнее время прямые покупки по Интернет стали особенно популярны.

Начиная Интернет-трансакцию, покупатель обычно находит товары и/или услуги, просматривая онлайновые объявления, например такие как HTML-страницы, через браузер (средство навигации и просмотра) Всемирной Паутины (WWW). Платеж обычно осуществляется с помощью номера платежной карточки, который передается по безопасному каналу, такому как соединение с помощью слоя защищенных сокетов (SSL - Secure Sockets Layer), устанавливаемому между покупателем и продавцом. Номер платежной карточки - это обычно шестнадцатизначный номер кредитной карточки. Номера кредитных карточек обычно соответствуют стандартному формату, когда имеется четыре числа, разделяемые пробелами "0000 0000 0000 0000". Первые пять - семь цифр зарезервированы для целей обработки и идентифицируют банк-эмитент, тип карточки и т.д. Последняя, шестнадцатая, цифра используется как контрольная сумма этого шестнадцатиразрядного числа. Средние восемь - десять цифр используются для однозначной идентификации заказчика. Продавец затем обрабатывает номер платежной карточки, например, получая прямую авторизацию от эмитента карточки, после чего продавец совершает трансакцию (деловые операции, коммерческие сделки и т.п.). Стандарт SSL описан в документе "SSL протокол версии 3.0", от 18 ноября 1996 г., доступном в Интернет по адресу http://home.netscape.com/eng/ssl3/draft302.txt, ссылка на который приводится здесь для справок.

Хотя в Интернет ежедневно совершаются миллионы трансакций, обычная SSL трансакция часто обнаруживает некоторые уже выявленные недостатки. Несмотря на то что протокол SSL обычно обеспечивает безопасное соединение типа "от точки к точке" и оно не дает недобросовестным третьим лицам подслушивать и выманивать или добывать другими способами номера чужих карточек, этот протокол не дает полной уверенности в том, что номер платежной карточки сам по себе правильный или что личность, предоставившая данный номер, имеет на это законное право. Из-за большой вероятности подделки при проведении трансакций через сеть Интернет (Интернет-трансакции) большинство эмитентов платежных карточек взимают за Интернет-трансакции типа "(сама) карточка отсутствует" повышенные комиссионные. Иначе говоря, из-за повышенного риска трансакции типа "карточка отсутствует" облагаются почти всеми эмитентами карточек повышенными комиссионными для авторизации, чем если бы в руках продавца оказалась сама карточка.

Для того чтобы повысить безопасность, сниженную как следствие передачи номера платежной карточки по небезопасным сетям, многие предлагали использовать смарт-карточки (чип-карточки). Смарт-карточка обычно имеет встроенный микропроцессор и память для хранения данных прямо в карточке. Эти данные могут быть, например, криптографическим ключом или электронным бумажником (кошельком), в котором записано количество имеющейся валюты. Предлагалось множество очень искусных схем, но они обычно имели один бросающийся в глаза недостаток, тот, что они все нестандартные. Другими словами, продавцы для обслуживания смарт-карточек в своих web-магазинах обычно должны были бы приобретать дополнительное, заказное программное обеспечение. Более того, и по сей день стоимость администрирования смарт-карточек, включающая запись и поддержку криптографической информации, чрезмерна.

Предполагалось, что стандарт Безопасных Электронных Трансакций (SET - Secure Electronic Transaction) улучшит ситуацию с безопасностью Интернет-трансакций посредством различных криптографических технологий. И хотя стандарт SET действительно улучшал безопасность по сравнению с трансакциями по стандарту SSL, сложность администрирования, включающая работу со множеством открытых и закрытых ключей, что требовалось для проведения трансакции, ограничила широкое применение SET. Стандарт SET также требовал приобретения продавцами, желающими работать по SET, специального программного обеспечения.

Существующая технология цифрового электронного бумажника, такая как цифровой электронный бумажник, предоставляемый, например, фирмой GlobeSet Inc. (1250 Capital of Texas Highway South, Building One, Suite 300, Austin, TX, 78746 (США)), дает возможность покупателям использовать разные изделия для карточных трансакций (такие как кредитные, платежные, дебитовые, смарт-карточки, номера расчетных счетов и им подобные) для того, чтобы платить за товары и онлайновые услуги (т.е. в режиме реального масштаба времени). В основном цифровой электронный бумажник - это инструмент, с помощью которого запоминается персональная информация (имя, адрес, номер платежной карточки, номер кредитной карточки и т.д.) для того, чтобы осуществлять электронную коммерцию или другое сетевое взаимодействие. Персональная информация может запоминаться на основном сервере или на стороне заказчика/пользователя (персональном компьютере или смарт-карточке) или сразу на и основном и пользовательском серверах. Основной сервер электронного бумажника состоит из web-сервера и сервера базы данных, который централизованно хранит персональную информацию о покупателе и информацию о кредитной карточке, его покупательских преференциях и профиле его онлайновых покупок (совершаемых в реальном масштабе времени).

Цифровой электронный бумажник главным образом осуществляет такие функции, как обслуживание однократного ввода логина и пароля, автозаполнения форм списка покупаемых товаров, одно- или двухкликовую покупку, персонализацию web-сайтов, отслеживание онлайнового заказа и доставки, подробный электронный чек, а также специальные предложения и акции, основанные на предыдущих покупках и выборе данного покупателя. Чаще всего используемая однокликовая покупка и активирует электронный бумажник, и подтверждает факт покупки сразу. Двухкликовая покупка сначала активирует электронный бумажник, затем вторым кликом подтверждается покупка.

Практически покупатель щелкает по ссылке на электронный бумажник и устанавливается SSL сессия с сервером электронного бумажника. Исполняется некий плагин браузера и покупатель таким образом дает свой логин-пароль или смарт-карточку для авторизации и получает доступ к содержимому электронного бумажника. При осуществлении покупки в онлайновом магазине соответствующая информация передается от сервера электронного бумажника web-серверу продавца.

Таким образом, понятно, что нужна новая система проведения электронных трансакций. Эта система должна улучшить ситуацию с безопасностью, одновременно не доставляя больших хлопот покупателям и продавцам. Кроме того, такая система должна хорошо интегрироваться с разными существующими системами электронных бумажников и другими услугами от различных поставщиков.

Сущность изобретения

В представленных примерах реализации данного изобретения пользователю предоставляют средство идентификации, такое как смарт-карточка, которое может быть использовано при проведении электронных трансакций. Это средство идентификации содержит цифровой сертификат и соответствующим образом авторизуется сетевым сервером, который осуществляет полностью или частично запрошенную пользователем трансакцию. Здесь пользователем является покупатель (заказчик), который инициирует трансакцию покупки, а сервер является сервером электронного бумажника, который в свою очередь взаимодействует с сервером безопасности для того, чтобы и придать новое качество надежности и приватности этой трансакции.

Электронные трансакции, такие как трансакции электронных покупок, осуществляются как получение на сервере запроса на трансакцию от пользователя, выдача отклика пользователю, получение от пользователя соответствующего ответа именно на этот отклик, обработка ответа для проверки инструмента трансакции, получение соответствующих удостоверений, включающих хотя бы один ключ для электронной трансакции, передача пользователю хотя бы части этих удостоверений, получение повторного запроса от пользователя, который включает в себя часть удостоверений, проверка действительности этих полученных частей удостоверений ключом для обеспечения доступа к трансакционной службе.

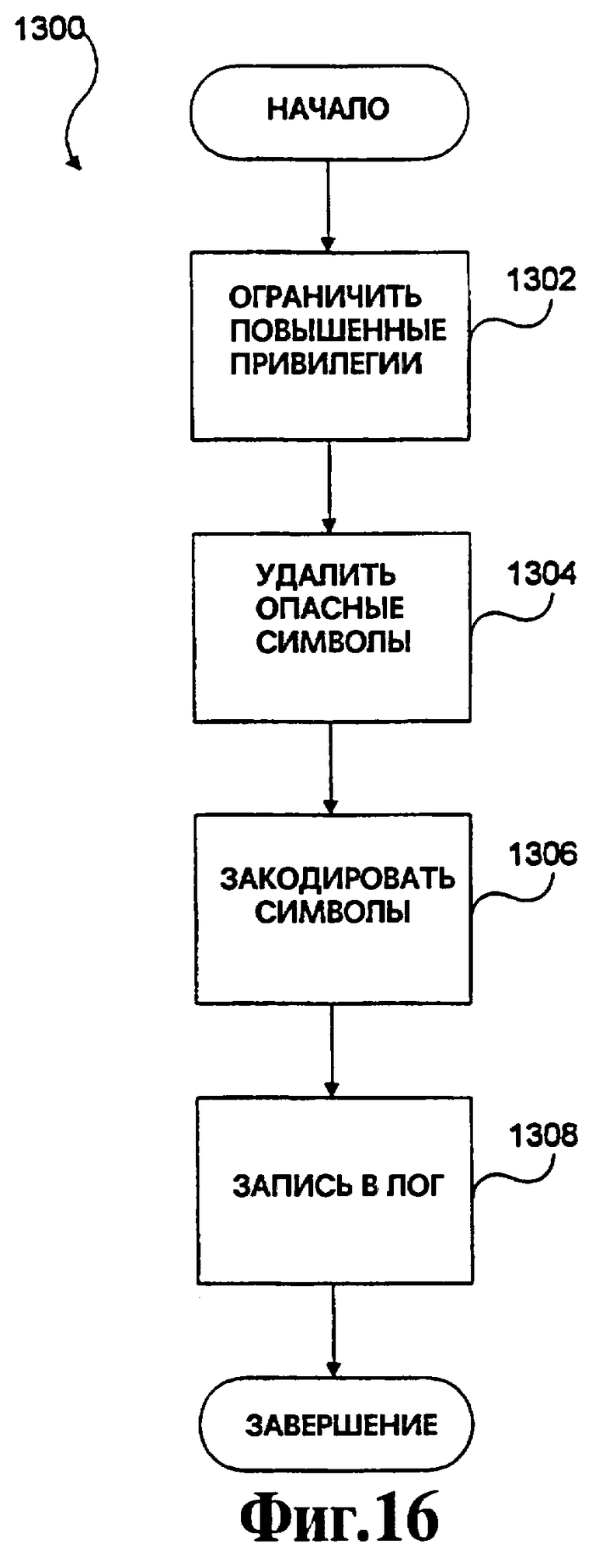

Кроме описанного способа проведения трансакций в данном изобретении предлагается компьютеризованный способ защиты сетевого сервера от его возможного использования в качестве базы для атак на сетевого клиента, в котором сначала осуществляют получение сетевым сервером запроса на соединение от сетевого клиента и сканирование части сетевого сервера на наличие спецсимволов, ассоциированных с протоколом, затем осуществляют проверку на отсутствие спецсимволов в любом ответе сетевого сервера сетевому клиенту и направляют ответ от сетевого сервера сетевому клиенту. Защита сетевого сервера от атак может осуществляться посредством ограничения доступа к сетевому серверу только доступом к той части сервера сети, которая по крайней мере обслуживает выбранный протокол, а также ограничивая возможность сканирования этой части сервера сети на спецсимволы выбранного протокола. Спецсимволы могут быть удалены или заменены обычными символами для целей уменьшения риска, связанного с особенностями выбранного протокола. Упомянутый протокол предпочтительно включает в себя элементы, написанные на языке JavaScript. Предпочтительно, чтобы сканируемые символы запоминались в системном журнале (лог файле) для целей создания журнала безопасности (лога безопасности). Лог безопасности может регулярно просматриваться для определения потенциально ненадежных спецсимволов. Некоторые запросы могут быть отклонены. Такая защита сетевого сервера может осуществляться во время трансакции электронной покупки, осуществляемой посредством электронного бумажника.

Данное изобретение также включает в себя инструмент проведения трансакции, такой как электронный бумажник, используемый для трансакций покупок и имеющий активатор и панель инструментов. Лучше, если такая панель инструментов будет иметь кнопку для загрузки пользователем небольшого активатора, и будет использовать элементы управления операционной системы, например системную панель. Такой инструмент проведения трансакции также включает в себя компоненту автозаполнения форм и компоненту автозапоминания для автозаполнения форм информацией, ранее введенной пользователем.

В изобретении также представлена трансакционная система для обеспечения проведения финансовых трансакций по запросу пользователя, работающего на пользовательском компьютере, подключенном к сети передачи данных. Система содержит авторизатор трансакции и сервер безопасности, сконфигурированный с возможностью проверки наличия средства идентификации в распоряжении пользователя и предоставления цифрового удостоверения упомянутому пользовательскому компьютеру в случае успешной проверки, причем авторизатор трансакции сконфигурирован с возможностью авторизации запроса пользователя на трансакцию на основе по крайней мере части упомянутых цифровых удостоверений, полученных пользовательским компьютером посредством сети передачи данных.

В предпочтительных вариантах выполнения система может содержать инструментальный сервер трансакции или сервер электронного бумажника, связанный с пользовательским компьютером посредством упомянутой сети передачи данных. Причем упомянутый сервер электронного бумажника может быть сконфигурирован с возможностью получения запроса на трансакцию от упомянутого пользовательского компьютера, связи с компьютерной системой продавца и передачи информации об упомянутом пользователе упомянутой компьютерной системе продавца. При этом компьютер пользователя содержит инструмент проведения трансакции, являющийся клиентом электронного бумажника, и считывающее устройство, сконфигурированное с возможностью передачи информации между инструментом проведения трансакции и средством идентификации.

Средством идентификации может являться смарт-карточка. Предпочтительно, если сервер безопасности и авторизатор трансакции имеют между собой соединение передачи данных, изолированное от сети передачи данных, и инструмент проведения трансакции и сервер безопасности имеют между собой соединение передачи данных, изолированное от упомянутой сети передачи данных.

Средство идентификации может содержать цифровой сертификат однозначной идентификации пользователя данного средства идентификации. В частности, система содержит персональный идентификатор пользователя упомянутого средства идентификации для открытия ему доступа к цифровому сертификату.

Система также может включать в себя эмитент средства идентификации, а трансакция является трансакцией типа "карточка присутствует", установленной эмитентом средства идентификации.

В изобретении также предлагается сервер электронного бумажника для обеспечения проведения трансакций через цифровую сеть, который содержит интерфейс цифровой сети и приложение электронного бумажника, имеющее связь с базой данных, причем сервер электронного бумажника сконфигурирован с возможностью получения запроса на трансакцию от клиента электронного бумажника, обработки удостоверения от упомянутого клиента электронного бумажника для идентификации пользователя клиента электронного бумажника, выборки информации о пользователе из базы данных после идентификации упомянутого пользователя и совершения упомянутой трансакции от имени упомянутого пользователя с использованием упомянутой информации о пользователе.

В предпочтительных вариантах осуществления удостоверение содержит набор произвольных данных с цифровой подписью средства идентификации, находящегося в распоряжении упомянутого пользователя. При этом клиент электронного бумажника снабжен упомянутым набором произвольных данных посредством сервера безопасности.

Сервер может содержать формы продавца, заполненные информацией об упомянутом пользователе при совершении упомянутой трансакции от имени пользователя.

В изобретении далее предлагается компьютеризованный способ выполнения онлайновых покупок, в котором осуществляют авторизацию посредством сервера безопасности, получают удостоверения от упомянутого сервера безопасности, затем идентифицируют адрес продавца, откуда совершается покупка, передают упомянутые удостоверения на сервер электронного бумажника для авторизации упомянутого пользователя на сервере электронного бумажника, а после успешной авторизации на сервере электронного бумажника переадресовывают сообщения с упомянутым адресом продавца на упомянутый сервер электронного бумажника и направляют информацию об упомянутом пользователе от сервера электронного бумажника на адрес продавца, после чего получают информацию о результатах упомянутой покупки.

В другом варианте компьютеризованного способа выполнения онлайновых покупок осуществляют получение на сервер запроса от пользователя на трансакцию, который включает в себя адрес продавца и удостоверение, затем осуществляют проверку упомянутого удостоверения для идентификации пользователя, а по результатам упомянутой проверки осуществляют выборку пользовательской информации из базы данных, после чего заполняют онлайновые формы в соответствии с адресом продавца и выдают упомянутому пользователю информацию о результатах покупки.

В предпочтительных вариантах осуществления изобретения сервер безопасности объединяют с сервером. Цифровую подпись выполняют посредством смарт-карточки.

Кроме того, в изобретении предлагается компьютеризованный способ контроля доступа к службе, в котором сначала получают от пользователя запрос на вход, проверяют наличие у пользователя средства идентификации, после получения успешного результата проверки выдают удостоверение упомянутому пользователю, затем получают от пользователя запрос на трансакцию, который включает в себя по крайней мере часть упомянутого удостоверения, и осуществляют обработку упомянутой части удостоверения для обеспечения доступа к упомянутой службе.

В предпочтительных вариантах осуществления изобретения упомянутую проверку осуществляют посредством запроса-ответа, которые содержат произвольные данные из средства идентификации, в частности цифровую подпись упомянутых произвольных данных. Упомянутая служба может быть представлена службой финансовой трансакции.

Перечень фигур чертежей и иных материалов

Вышеупомянутые и другие достоинства настоящего изобретения подробно раскрыты ниже в описании примеров его реализации с прилагаемыми чертежами, на которых одноименные элементы на соответствующих модулях имеют одинаковые цифровые обозначения.

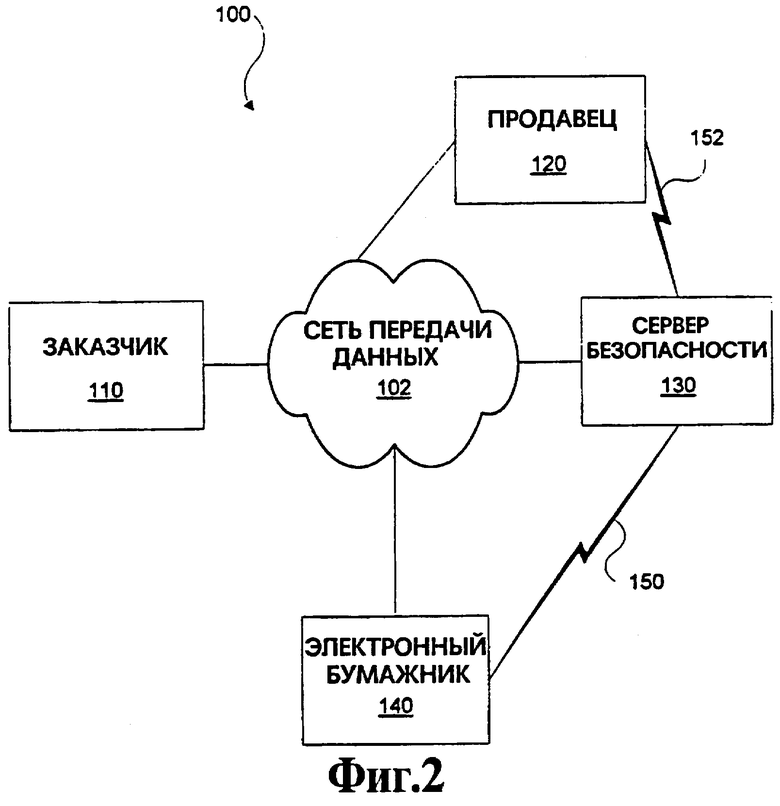

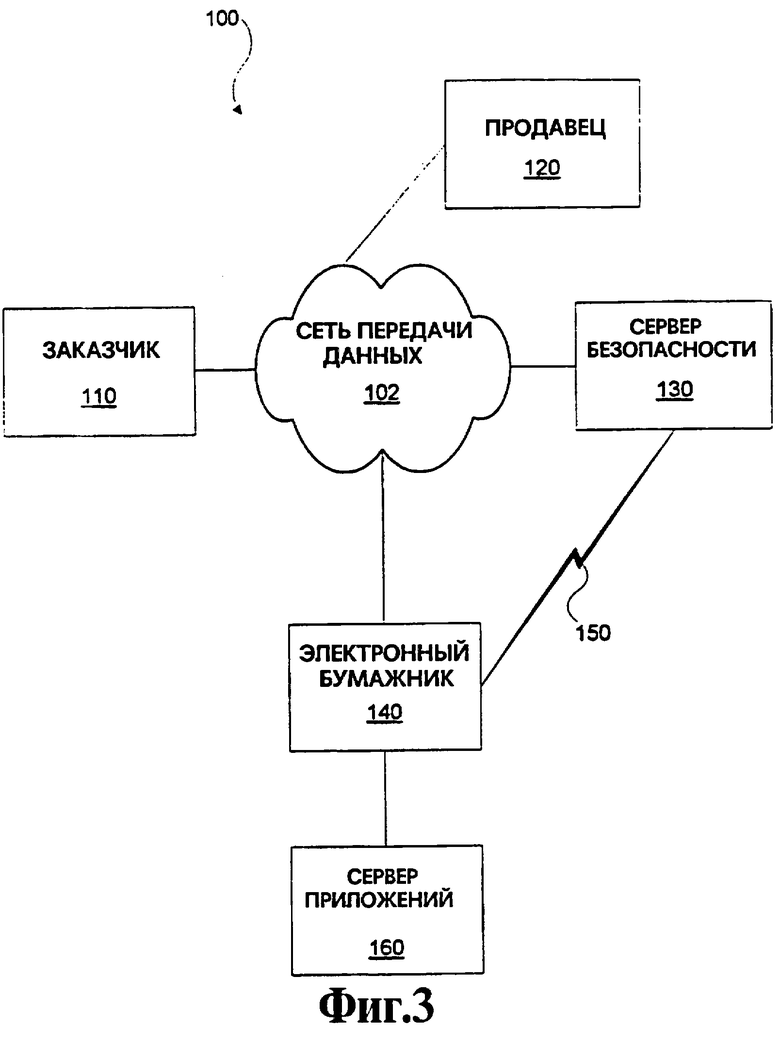

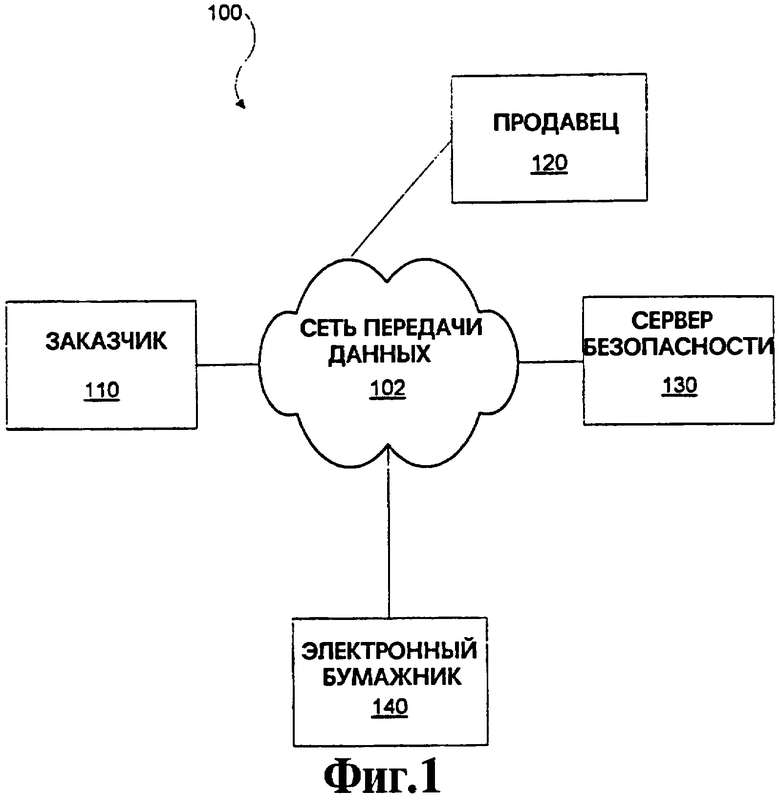

Фиг.1-3 - схемы разных примеров реализации трансакционной системы.

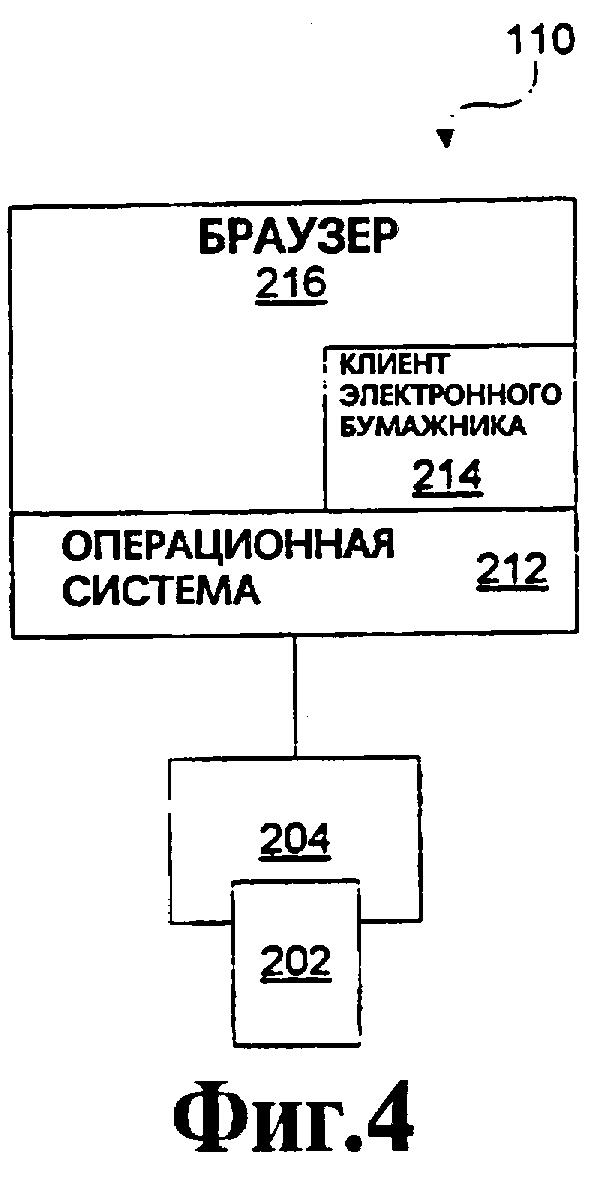

Фиг.4 - блок-схема примера системы обслуживания покупателя.

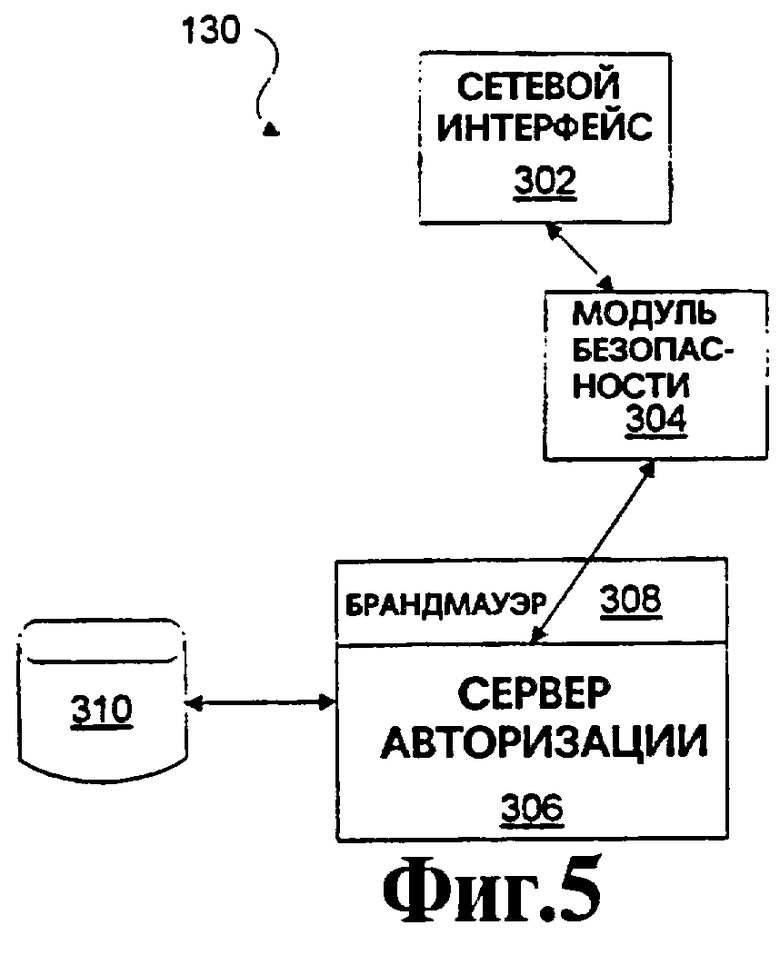

Фиг.5 - блок-схема примера системы безопасности.

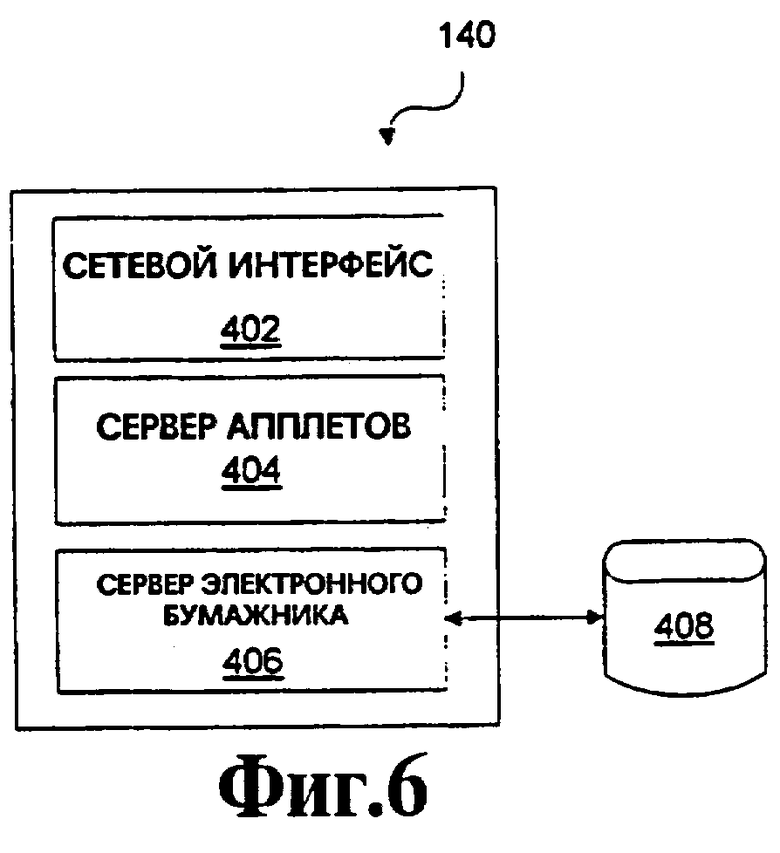

Фиг.6 - блок-схема примера электронного бумажника.

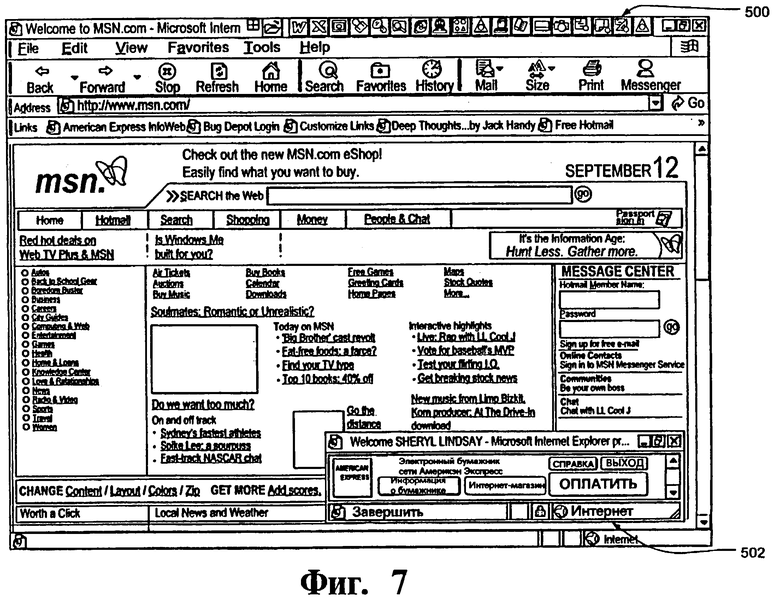

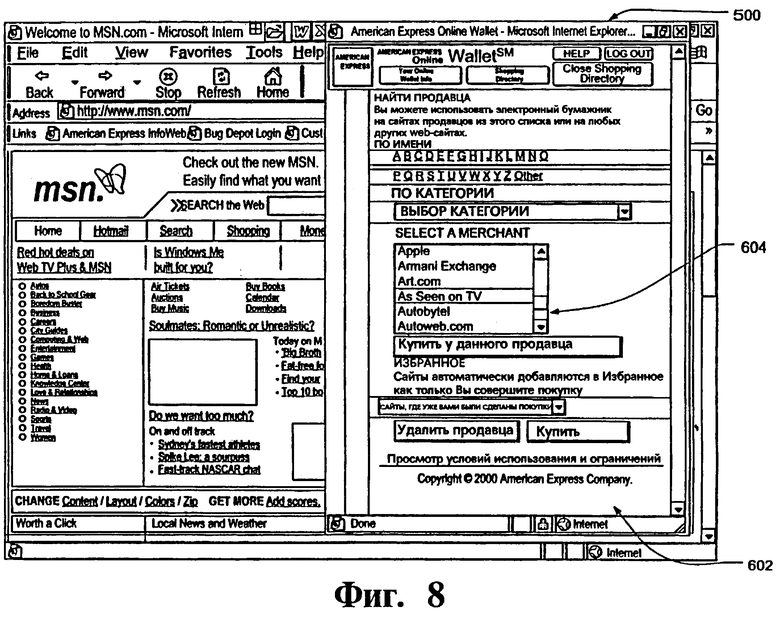

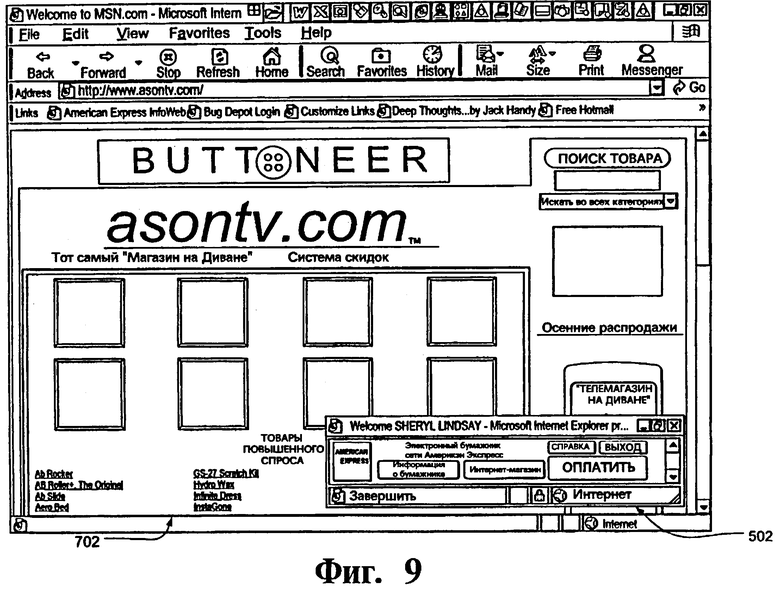

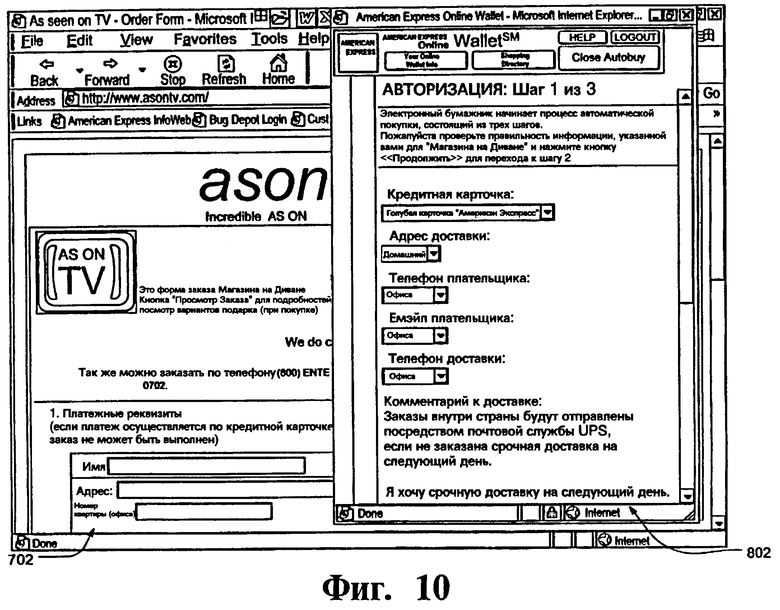

Фиг.7-10 - виды примеров экранных форм системы электронного бумажника, сформированные в соответствии с настоящим изобретением.

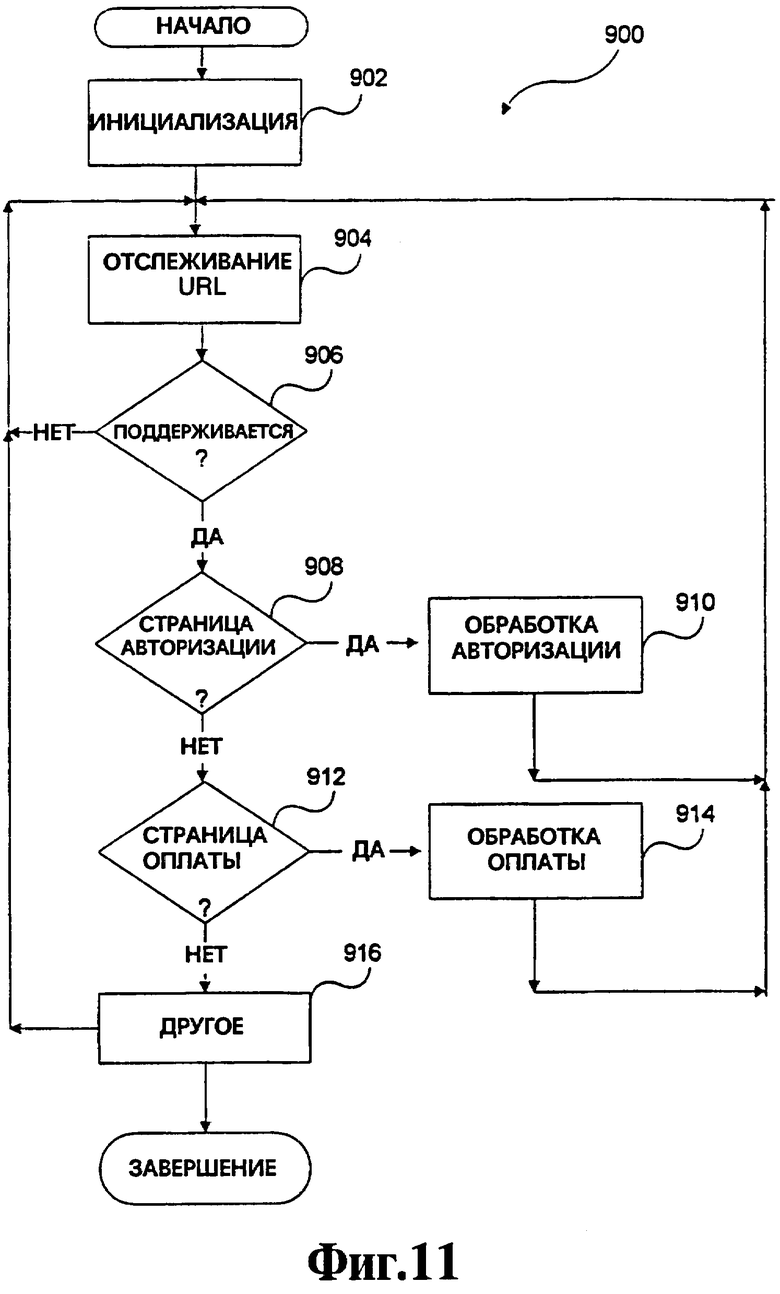

Фиг.11 - блок-схема алгоритма примера процесса обработки, выполняемого типовым приложением-активатором.

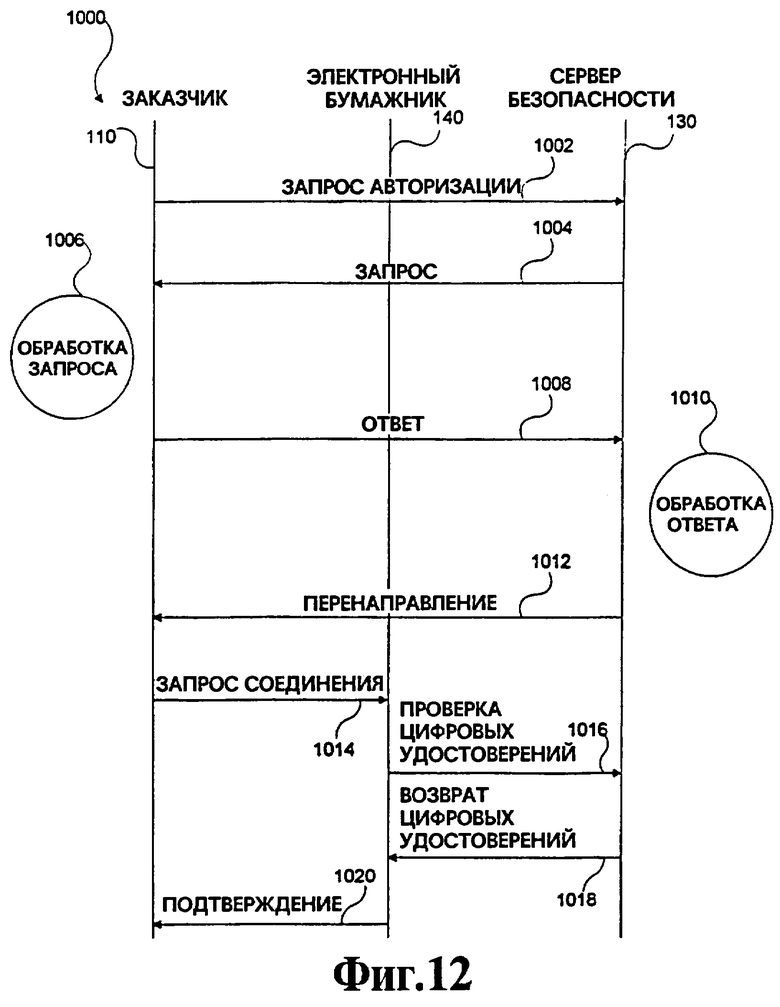

Фиг.12 - карта последовательности сообщений, применяемых во время процесса входа в систему.

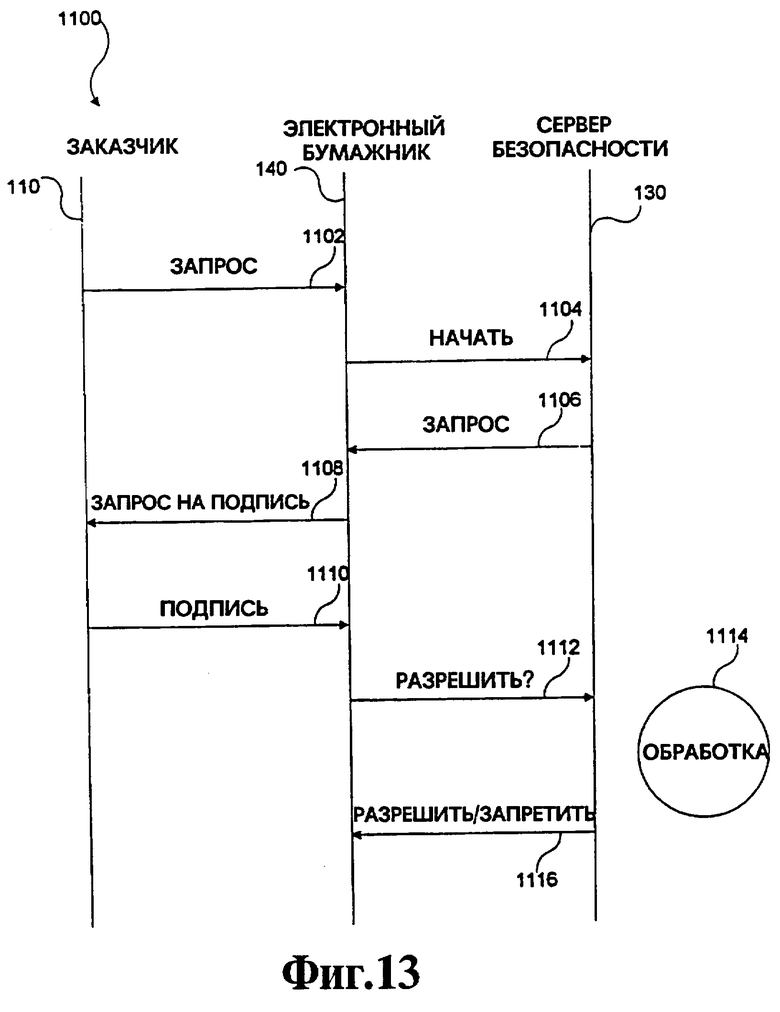

Фиг.13 - карта последовательности сообщений, применяемых во время процесса покупки.

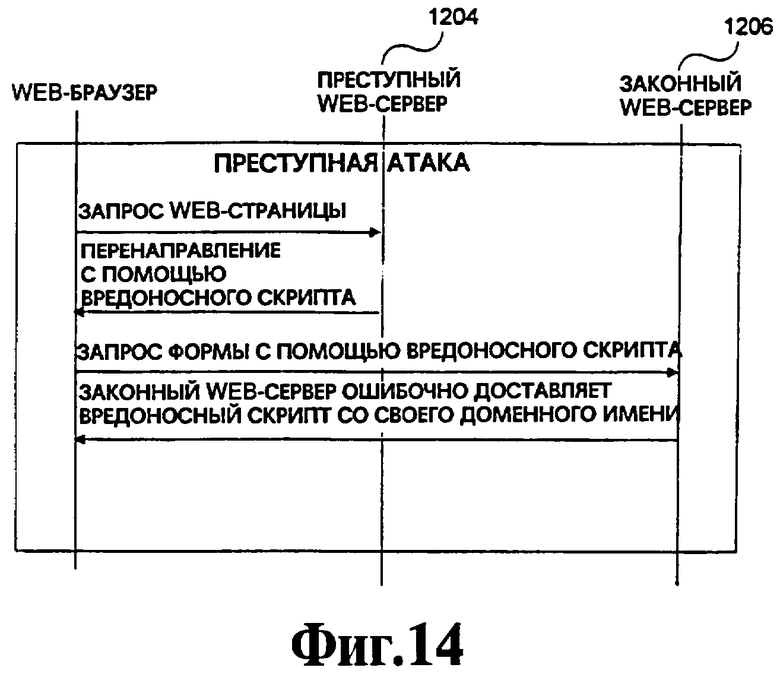

Фиг.14 - карта последовательности сообщений, иллюстрирующая потенциальную возможность возникновения проблем с безопасностью, присущую многим языкам написания скриптов.

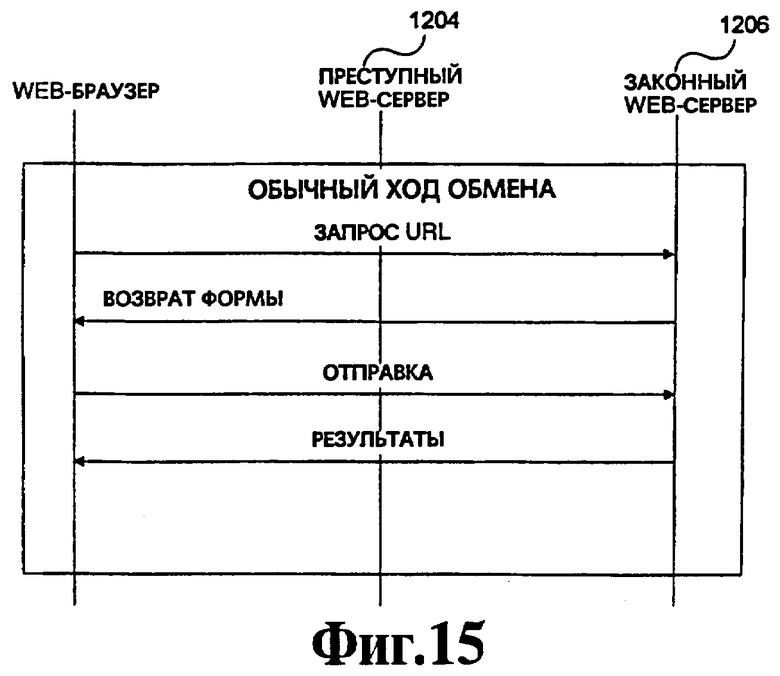

Фиг.15 - карта последовательности сообщений нормального хода обмена данными без возникновения проблем с безопасностью, упомянутых в Фиг.14, и

Фиг.16 - блок-схема алгоритма примера процесса уменьшения объема ненужного исполняемого кода.

Сведения, подтверждающие возможность осуществления изобретения

Настоящее изобретение описано ниже как совокупность функциональных блоков и различных ступеней обработки. Благодаря этому такие функциональные блоки могут быть реализованы с помощью любого оборудования и/или программного обеспечения, сконфигурированного для выполнения указанных функций. Например, в настоящем изобретении могут быть задействованы различные компоненты на интегральных схемах (ИС), такие как логические элементы, хэш-таблицы, а также им подобные, и они могут выполнять различные функции под управлением одного или нескольких микропроцессоров или других устройств управления. Аналогично элементы программного обеспечения для целей настоящего изобретения могут быть реализованы на любом языке программирования или скриптов, таких как С, C++, JAVA, COBOL, Ассемблер, PERL и им подобным, с различными алгоритмами, реализуемыми на любых комбинациях структур данных, объектов, процессов, подпрограмм или других программных элементов.

Более того, необходимо отметить, что в настоящем изобретении могут быть задействованы любые технологии общего применения для передачи данных, запросов, обработки данных, управление взаимодействием и им подобных. И еще, данное изобретение может быть использовано для обнаружения и компенсации брешей в безопасности, возникающих при использовании языков написания скриптов, таких как JavaScript, VBScript и им подобных.

Необходимо отметить, что приведенная и описанная здесь конкретная форма реализации изобретения дана с целью наилучшего раскрытия данного изобретения и ни коим образом не ограничивает объем его притязаний. Действительно, для краткости мы не можем дать в деталях сведения о традиционных способах обмена данными, разработке приложений и других функциональных аспектов составляющих его систем (и также составных частей используемых операционных компонентов). Более того, линии соединений, показанные на прилагаемых фигурах, представляют собой типичные функциональные взаимосвязи и/или физическую стыковку между различными элементами. Необходимо отметить, что в реальной системе электронных трансакций может присутствовать множество временных или дополнительных взаимосвязей или физических соединений.

Для целей упрощения описания примера реализации данное изобретение часто описывается как система электронной коммерции для применения в Интернет. Однако необходимо отметить, что можно дать множество применений настоящему изобретению. Например, эта система может быть использована для авторизации пользователей компьютерной системы, или для активации системы защиты паролем, или для любых других целей. Точно так же данное изобретение может использоваться совместно с любым типом персонального компьютера, сетевого компьютера, рабочей станции, ми ни компьютера, мэйнфрейма, и им подобным, под любой версией любой операционной системы, такой как Windows, Windows NT, Windows2000, Windows 98, Windows 95, MacOs, OS/2, BeOS, Linux, Unix и им подобным. Более того, хотя данное изобретение часто описывается здесь, как реализуемое на базе коммуникационного протокола TCP/IP, необходимо понимать, что данное изобретение так же могло бы быть реализовано и с использованием IPX, Appletalk, IP-6, NetBIOS, OSI или любого количества существующих или разработанных в будущем протоколов.

Далее, в качестве покупателя и продавца могут выступать конкретные люди, а также объекты, предприятия, в то время как под банком можно понимать любых эмитентов карточек, таких как компании-эмитенты карточек, компании-спонсоры карточек, или эмитенты, действующие по договору с финансовыми организациями. Платежная сеть может включать в себя уже существующие сети, которые на данный момент обслуживают трансакции по кредитным карточкам, дебетовым карточкам или финансовым/банковским карточкам других типов. Такая платежная сеть является закрытой сетью, что подразумевает, что она защищена от утечек информации, например, как в сети Америкэн Экспресс (American Express®), сети Визанет (VisaNet®) или Верифоун (Veriphone®).

Вдобавок, на некоторых фазах трансакции могут подключаться другие участники, такие как посреднические организации, однако эти участники на схемах не показываются. Для осуществления трансакции каждый ее участник оборудуется персональным компьютером. У покупателя есть персональный компьютер, у продавца есть компьютер или сервер, и банк имеет компьютер типа мэйнфрейма; однако любой из компьютеров может быть миниЭВМ, сервером на базе персонального компьютера, сетью компьютеров, лаптопов (дорожный компьютер), ноутбуков, карманных компьютеров, сеттопов или им подобных.

Теперь обратимся к фиг.1, трансакционная система 100 (для проведения трансакций) включает в себя по крайней мере один пользовательский компьютер 110, авторизатор трансакции, в частности компьютер (продавца) 120 авторизации трансакции, сервер 130 безопасности и дополнительный сервер 140 обслуживания трансакции. В некоторых реализациях изобретения, подробно здесь описанных, трансакционная система 100 используется для электронной коммерции, чтобы осуществлять трансакции покупки. Конкретнее, пользовательский компьютер 110 есть компьютер покупателя или заказчика (пользователя), компьютер 120 авторизации трансакции есть компьютер продавца, и сервер 140 обслуживания трансакции есть сервер электронного бумажника. Нужно отметить, что хотя трансакционная система, описанная здесь является системой электронной коммерции, настоящее изобретение равным образом может быть пригодно и для различных других трансакционных систем.

Некоторые компьютерные системы и серверы связаны между собой соответствующей цифровой сетью 102 передачи данных, которая может быть такой сетью, как Интернет, или другой общедоступной сетью. Эти сети могут включать АТС, интранет предприятий или учебных заведений и им подобные. В некоторых реализациях изобретения, одна из которых показана на Фиг.2, компьютер продавца имеет электронную связь с сервером безопасности с

помощью отдельного соединения передачи данных, изолированного от сети 102. Точно так же в некоторых реализациях имеется канал 150, соединяющий сервер электронного бумажника 140 с сервером 130 безопасности, который идет отдельно от сети 102. В качестве каналов 150 и 152 могут использоваться такие каналы, как телефон, цифровая сеть связи с комплексными услугами (ISDN), выделенный канал по Т1 или другие каналы передачи данных, такие как радиоканал и им подобные. Необходимо отметить, что канал 150 и канал 152 могут быть идентичными каналами, или в некоторых реализациях изобретения один может коренным образом отличаться от другого.

Некоторые варианты реализации изобретения, как показанные на Фиг.3, также включают сервер 160 приложений (прикладных программ). В некоторых реализациях база данных (не показана) и/или профиль-сервер (не показан) могут взаимодействовать с сервером 160 приложений и/или сервером электронного бумажника 140. Сервер 160 приложений может использоваться для равномерного распределения вычислительной нагрузки. Распределение нагрузки между электронным бумажником 140 и сервером 160 приложений может повысить эффективность и/или безопасность. Например, сервер 160 приложений может выполнять некоторые функции, выполняемые сервером электронного бумажника 140, такой как доступ к базе данных. Поскольку сервер 160 приложений не связан напрямую с сетью передачи данных 102, выполнение доступа к базе данных с сервера 160 приложений, а не с электронного бумажника 140 может повысить безопасность.

Необходимо отметить, что на хотя Фиг.1-3 проиллюстрированы некоторые примеры реализации изобретения, также возможно создание и других вариантов реализаций. Например, изобретение может включать канал 150 и не включать канал 152 и наоборот. Более того, компоненты (такие как покупатель (заказчик) 110, продавец 120, сервер 130 безопасности, сервер электронного бумажника 140 и сервер 160 приложений) могут быть и индивидуальными компьютерами, и рабочими группами сетей или компьютеров, целенаправленно взаимодействующими так, чтобы выполнить функции, описанные здесь. Функциональный вклад отдельной компоненты может быть распределен между одним или несколькими компьютерами так, чтобы реализовывалась описанная функциональность. Например, сервер электронного бумажника фактически может быть совокупностью web-серверов, серверов приложений и других типов серверов.

Для проведения трансакции покупатель 110 соответствующим образом устанавливает соединение посредством сети 102 с продавцом 120. Когда покупка уже должна быть совершена, покупатель обращается к серверу электронного бумажника 140. Покупатель затем перенаправляется серверу 130 безопасности для того, чтобы провести проверку того факта, что покупатель действительно является собственником смарт-карточки. Смарт-карточка может иметь цифровой сертификат, который однозначно идентифицирует карточку, например, создавая цифровое удостоверение в контексте текущей трансакции, как это описано ниже. В некоторых реализациях изобретения части цифрового удостоверения возвращаются покупателю 110, а другие части передаются на сервер электронного бумажника 140 посредством канала 150 безопасного соединения. Покупатель 110 может затем использовать цифровые удостоверения для того, чтобы авторизоваться на сервере электронного бумажника 140, который в свою очередь уже может совершить электронную трансакцию согласно полномочиям, полученным от покупателя 110. Сервер электронного бумажника 140 может включать функции для заполнения форм, заданных компьютером продавца 120. Когда продавец 120 получает идентификатор средства безопасной покупки от покупателя 110 или от сервера электронного бумажника 140, авторизация карточки может проводиться по каналу 152 так же, как и обычная авторизация платежной карточки. Согласно описанному выше передача данных может проводиться с использованием различных протоколов, например SSL или VPN и им подобных. Ввиду того что смарт-карточка содержит в себе идентификационную информацию, которая однозначна для конкретной карточки и которую считывают и передают по сетям только электронным способом, трансакция покупки с использованием смарт-карточек является более безопасной, чем трансакция с использованием обычной платежной или кредитной карточки. Для трансакций с таким уровнем безопасности могут быть установлены более низкие комиссионные, и они могут обрабатываться как трансакции типа "карточка присутствует". Кроме того, если такая трансакция является трансакцией типа "карточка присутствует", то ответственность по риску подделки можно переложить с продавца на эмитента карточки.

Обратимся к Фиг.4, на которой типовой компьютер покупателя 110 (который также может называться компьютером заказчика или пользователя) представляет собой любую компьютерную систему, которая способна начать электронную трансакцию по сети 102. В некоторых реализациях изобретения компьютер покупателя 110 является персональным компьютером под управлением любой операционной системы 212, такой как любая версия операционной системы Windows от компании Microsoft, г. Редмонд Штат Вашингтон, США, или любой версии операционной системы MacOS от компании Apple, г. Купертино, штат Калифорния, США.

Компьютер покупателя 110 соответственно имеет программное и/или аппаратное обеспечение для обработки средства идентификации, в частности смарт-карточки 202, через интерфейс web-браузера 216 под управлением операционной системы 212. Web-браузер 216 - это программа, совместимая с компьютером 110, с помощью которой он общается по сети, как, например, программа Netscape Communicator от компании Netscape, г. Маунтин-Вью, Калифорния, США, или Internet Explorer от компании Microsoft, г. Редмонд Штат Вашингтон, США, или браузер AOL от компании America Online из г. Дьюллз, штат Вирджиния, США. В некоторых реализациях на компьютер покупателя 110 установлен инструмент проведения трансакции, например клиент 214 электронного бумажника, который является какой-либо компьютерной программой, способной взаимодействовать с сервером электронного бумажника. Типовым клиентом электронного бумажника является программа Microsoft Wallet или программа Globeset Wallet от компании Globeset, г. Остин, штат Техас, США, впрочем может использоваться любая программа.

Клиент 214 электронного бумажника и браузер 216 могут взаимодействовать с смарт-карточкой 202 посредством передачи данных считывающему устройству (терминалу) для обработки смарт-карточек под управлением операционной системы 212. Считывающим устройством 204 для обработки смарт-карточек является любое устройство считывания карточек, способное передавать информацию между клиентом 214 электронного бумажника и смарт-карточкой 202. В некоторых реализациях в качестве такого считывающего устройства использовался считыватель модели GCR410 от компании Gemplus, г. Редвуд-Сити, штат Калифорния, США, совместимый со стандартом ISO-7816, или любое другое подходящее считывающее устройство.

В качестве смарт-карточки 202 может использоваться любая, с помощью которой можно осуществлять электронные трансакции, например, любая смарт-карточка, выполненная в соответствии со следующими стандартами ISO, упомянутыми здесь как справочный материал:

ISO/IEC 7816-1:1998 Идентификационные карточки - Карточки на микросхемах с контактными площадками - Часть 1: Физические характеристики.

ISO/IEC 7816-2:1999 Информационные технологии - Идентификационные карточки - Карточки на микросхемах с контактными площадками - Часть 2: Размеры и расположение контактных площадок.

ISO/IEC 7816-3:1997 Информационные технологии - Идентификационные карточки - Карточки на микросхемах с контактными площадками - Часть 3: Электронные сигналы и протоколы передачи данных.

ISO/IEC 7816-4:1995 Информационные технологии - Идентификационные карточки - Карточки на микросхемах с контактными площадками - Часть 4: Система команд для межотраслевой передачи данных.

ISO/IEC 7816-5:1994 Идентификационные карточки - Карточки на микросхемах с контактными площадками - Часть 5: Система присвоения номеров и процедура регистрации идентификаторов запросов.

ISO/IEC 7816-5:1996 Идентификационные карточки - Карточки на микросхемах с контактными площадками - Часть 6: Элементы данных для межотраслевого обмена; и

ISO/IEC 7816-5:1994 Идентификационные карточки - Карточки на микросхемах с контактными площадками - Часть 7: Команды для межотраслевого обмена данными языка структурированных запросов данных из платежных карточек (SCQL).

Типовая смарт-карточка 202 - смарт-карточка, выполненная в соответствии со спецификацией ISO 7816, такой может быть и карточка на микросхеме SLE66, производимой компанией Infineon, г. Мюнхен, Германия. Микросхема SLE66 имеет встроенную память (такую, как память 16К, однако может использоваться и память большего или меньшего объема) и процессор под управлением операционной системы, например Multos (такой, как Multos v.4). Для некоторых реализаций изобретения под смарт-карточкой 202 также понимается и апплет (прикладные программы на языке "Джава" (JAVA)) для выполнения функций запоминания и обработки цифровых сертификатов и других криптографических функций. Для ознакомления с основами криптографии см. "Прикладная криптография: протоколы, алгоритмы и исходники на С", автор Брюс Шнайдер, издательство John Wiley & Sons (второе издание 1996 г.), ссылка на эту книгу дается здесь в качестве справочного материала. Например JAVA апплет Х.509 может включаться в состав смарт-карточки для обработки сертификатов Х.509, которые в нее будут записываться. И хотя в реализациях изобретения, описанных здесь, упоминаются смарт-карточки, необходимо отметить, что могут использоваться и другие средства идентификации, например, мобильный телефон системы глобальных телекоммуникаций GSM может заменять смарт-карточки в некоторых реализациях данного изобретения.

Теперь обратимся к Фиг.5. Сервер 130 безопасности соответствующим образом реализует взаимодействие с сетью 102, а модуль 304 безопасности и сервер 306 авторизации взаимодействуют с базой данных 310. Интерфейс 302 сети есть любая программа, которая может осуществлять взаимодействие с сетью 102, например, такая, как web-сервер. В некоторых реализациях интерфейс 302 сети может базироваться на программе Netscape Enterprise Server от корпорации Netscape, г. Маунтин-Вью, штат Калифорния, США. Интерфейс 302 сети получает электронные сообщения от сети 102 и направляет их соответствующим образом модулю 304 безопасности или серверу 306 авторизации.

Модуль 304 безопасности и сервер 306 авторизации могут быть разделены брандмауэром 308 (аппаратно-программные средства межсетевой защиты), который управляет данными, передаваемыми между сервером 130 безопасности и покупателем 110 или сервером электронного бумажника 140. Брандмауэр 308 может представлять собой любое устройство или программу управления (например, роутер управления доступом), способные ограничивать поток данных между внешней и внутренней сетью (не показаны). В некоторых реализациях изобретения модуль 304 безопасности соответствующим образом располагается вне брандмауэра для того, чтобы управлять передачей данных между сервером 130 безопасности и покупателем 110 или сервером электронного бумажника 140. Сервер 306 авторизации охраняет ценную конфиденциальную информацию, такую как база данных 310, которая может содержать перекрестные ссылки сертификатов Х.509, хранимых в различных смарт-карточках 202, обслуживающих всю систему 100, позволяя поддерживать ее и в сети Интернет при хорошем уровне безопасности. Нужно понимать, что функции модуля 304 безопасности и сервера 306 авторизации могут быть соответствующим образом объединены или разделены в рамках настоящего изобретения.

Теперь обратимся к Фиг.6. Приведенный в качестве примера сервер 140 электронного бумажника включает в себя сетевой интерфейс 402, дополнительный сервер 404 апплетов и приложение 406 электронного бумажника. Сетевой интерфейс 402 является любой программой, позволяющей осуществлять сетевое взаимодействие в сети 102, такой как web-сервер. В некоторых реализациях сетевой интерфейс 402 базируется на программе Netscape Enterprise Server от корпорации Netscape, г. Маунтин-Вью, штат Калифорния, США. Дополнительный сервер 404 апплетов реализует серверную часть функций программ распределенной обработки, таких как программы на JAVA или элементы управления ActiveX. Типовой сервер апплетов - это программа Java Applet Server от компании Sun Microsystems из г. Маунтин Вью, Калифорния. Сервер 404 апплетов и сетевой интерфейс 402 поддерживают функции приложения 406 электронного бумажника, который может включать обработку логина, получение данных из базы данных электронного бумажника 408 и/или управлять трансакциями, как это описано здесь. В некоторых реализациях настоящего изобретения сервер электронного бумажника 140 может включать в себя программу SERVERWALLET (другое наименование NETWALLET) от компании Globeset, г. Остин, штат Техас, США.

Некоторые реализации настоящего изобретения могут включать в себя приложение-активатор, которое соответствующим образом помогает покупателю совершить процесс покупки с помощью электронного бумажника. Приложение-активатор может представлять информацию в виде строки состояния, к примеру, или может само запускать программу-клиент 214 электронного бумажника (Фиг.4), когда это необходимо. К тому же активатор может поддерживать локальные кэш-сайты, обслуживаемые электронным бумажником.

Приложение-активатор может быть реализовано как обычное компьютерное приложение. В некоторых реализациях приложение-активатор выдает информацию на системную панель, как "плавающий битмэп", или другим подходящим способом. Графическое представление (т.е. иконки) может давать информацию о состоянии, такую как "зона поддерживаемого сайта", "зона поддерживаемой страницы авторизации", "зона поддерживаемой страницы оплаты", "нет открытых окон", "зона неподдерживаемой страницы" и/или подобную.

Плавающий битмэп может быть реализован как графический файл любого формата, например файл формата графического обмена (GIF). В различных вариантах реализации изобретения информация может отображаться в графическом, аудио, видео, аудио-видео, мультимедиа, анимационном и других форматах. Более того, файлы GIF могут быть заменены на файлы типа LZW, TIFF, анимированный GIF, JPEG, MPEG или любые другие типы графических, аудио или мультимедиа форматов или файлов.

В основном настоящее изобретение усовершенствовано путем оснащения средства проведения трансакции окном, в котором есть элементы управления, делающие это средство проведения трансакции проще в использовании. Средство проведения трансакции может быть использовано для различных электронных трансакций. Например, трансакций покупки, трансакций финансового консалтинга, трансакций оформления страховки, трансакций типа покупатель-покупатель в случаях с бартерными сделками, трансакций, относящихся к ответу на коммерческие предложения или с выдачей вознаграждений и других. Инструмент проведения трансакций, описанный здесь, является электронным бумажником, использующимся для трансакций покупки. Функционал электронного бумажника расширен путем включения в него функций окна с элементами управления для того, чтобы пользователю было проще пользоваться электронным бумажником. В основном настоящее изобретение включает в себя функции доступа к электронному бумажнику в виде реализации его на стороне заказчика, и серверную панель инструментов (тулбар), позволяющие пользователю при малых объемах загружаемого активатора использовать элементы управления интерфейса пользователя операционной системы, таких, например, как системная панель Microsoft Windows.

Активатор является объектным кодом, который выполняется на компьютере пользователя и имеет подпрограммы доступа к серверу электронного бумажника. Такой активатор может генерировать события и имеет процедурную логику, позволяющую общаться с электронным бумажником, реагируя на определенные пользовательские и системные действия или события. Обычно активатор представлен одним единственным графическим элементом, например иконкой, которая в случае реализации под операционной системой Microsoft Windows будет находиться на системной панели и которая позволяет пользователю включать или выключать видимость тулбара электронного бумажника. В действительности в различных реализациях тулбар электронного бумажника является особым окном браузера, через которое имеется доступ к серверу электронного бумажника. Активатор взаимодействует с сервером электронного бумажника так, чтобы автоматизировать обновление объектного кода активатора путем загрузки его с сервера малыми порциями. Обычно перед началом загрузки у пользователя запрашивается подтверждение. В некоторых реализациях активатор взаимодействует не только с электронным бумажником, но и с другими приложениями типа коммерческих предложений или выдачи вознаграждений. Система поддерживает ряд важных опций для каждой своей web-страницы, скажем, динамическую и контекстную информацию, которая является специфичной для каждой страницы, просматриваемой пользователем. И активатор следит за просматриваемым унифицированным указателем информационного ресурса (URL), настраиваясь на просматриваемую страницу так, чтобы пользователь имел информацию о предоставляемых ему возможностях. Например, активатор может проверить, просматривает ли пользователь торговый сайт и предоставляемые ему в настоящий момент спецпредложения (скидки и т.п.). Активатор также может следить за версиями программного обеспечения на компьютере пользователя с тем, чтобы напоминать ему о возможном появлении более новых версий. Варианты реализации изобретения могут выполняться на любых сетях, таких как глобальные, локальные, Интернет, или на любых персональных компьютерах, устройствах радиосвязи и им подобных устройствах. Система может быть реализована под любой операционной системой, такой как Microsoft Windows, Mac OS, Linux, Windows CE, Palm OS и других.

Такой активатор, который предпочтительно реализуется на стороне заказчика, позволяет пользователю 110 быть в постоянном или прерываемом взаимодействии с компанией, хранящей электронный бумажник 140, например Америкэн Экспресс, без необходимости занимать место под лишние окна на экране пользовательского терминала. Как уже упоминалось, он позволяет компании, хранящей электронный бумажник, отслеживать и показывать пользователю потенциально интересные ему в текущий момент данные. Такие конфигурируемые средства управления позволяют покупателю быстро находить нужные web-сайты и немедленно запускать нужные функции, такие как авторизация цифровой платежной карточки. Клиентский тулбар предпочтительно может быть в основном реализован в виде отдельного окна, связанного с окном пользовательского браузера, и оно может поддерживать такую геометрию, чтобы создавалось впечатление, что оно является частью браузера пользователя. С одной лишь разницей, скажем, когда пользователь щелкает по его элементам управления, оно остается неизменным, в то время как в основное окно загружается нужный URL для выполнения указанного действия (такого как обращение к электронному бумажнику). Например, когда пользователь щелкнул по иконке электронного бумажника на системной панели, на экране в отдельном окне появляется тулбар 502 электронного бумажника 205, который связан с окном основного браузера 500, как это показано на Фиг.7. В другом варианте реализации тулбар заказчика расположен на рамке окна конкретного электронного бумажника, предоставляя в распоряжение пользователя дополнительные элементы управления, как это описано выше, в дополнительной области окна этого электронного бумажника, расширяющей основное окно. В третьем варианте реализации эта область разбросана по основному окну пользовательского браузера, для того чтобы использовать ее для электронного бумажника и других элементов управления, описанных выше.

Такая система дает удобный способ покупателям не только посещать избранные ими URL, но еще и запускать определенные функции, что может быть многоступенчатым и даже изменяющимся процессом, поскольку сайты продавцов постоянно обновляются. Такая система позволяет упростить жизнь пользователю, не только делая работу с электронным бумажником и коммерческими сайтами проще, но и еще позволяя проще находить сам электронный бумажник и тулбар заказчика. Когда у пользователя много открытых окон, поиск окна электронного бумажника может стать затруднительным, особенно если учесть, что различные окна браузера могут захватывать фокус ввода в процессе навигации по сайтам и общения с ними. Таким образом, использование системной панели и серверного функционала есть самое лучшее сочетание для работы пользователя. В предпочтительном варианте реализации данная система может работать с любым известным браузером, например таким, как Netscape Navigator.

В то время как ранее созданные системы могли только представлять собой настраиваемый портал (например, My American Express. corm), который дает пользователю возможность посетить страницу и затем перейти по ссылке с этой страницы, предпочтительный вариант реализации настоящего изобретения дает возможность с удобством пользоваться окном с элементами управления, которое остается на экране пользователей, в то время как они путешествуют по web. К тому же тулбар заказчика позволяет автоматизировать действия пользователя, и это при том, что такие действия могут иметь место на коммерческом сайте третьей стороны. Более того, ранее созданные системы могли использовать отдельное окно браузера для отображения элементов управления электронным бумажником, в то время как настоящее изобретение использует обычное окно браузера, разделенное на части так, чтобы предоставить место, занимаемое самим электронным бумажником. Например, в предпочтительном варианте реализации изобретения имеется иконка электронного бумажника, доступная пользователю на системной панели (не показана). После щелчка по этой иконке на экране появляется тулбар 502 электронного бумажника, как это показано на Фиг.7. Присутствие этого тулбара не является навязчивым, одновременно позволяя пользователю работать с электронным бумажником. Тулбар 502 предпочтительно интегрирован в окно браузера 500.

Как показано на Фиг.8, когда пользователь нажмет кнопку торгового каталога на тулбаре 502, тулбар развернется и превратится в страницу торгового каталога 602. Пользователь может выбрать продавца в списке продавцов 604, расположенном здесь же на странице торгового каталога 602. После выбора продавца из списка продавцов 604 электронный бумажник переносит пользователя на сайт 702 продавца, выбранного пользователем, как это показано на Фиг.9. Обычно, когда электронный бумажник уже перенес пользователя на сайт 702 продавца, тулбар 502 принимает свои обычные размеры. Когда пользователь сделает покупку у продавца, например, поместив выбранное в корзину и начав оформление покупки, в настоящем изобретении само оформление покупки частично производится самим электронным бумажником. Как показано на Фиг.10, когда пользователь определится с нужной покупкой на сайте 702 продавца, на экран выдается интерфейс (окно) 802 оформления покупки. К примеру, интерфейс 802 оформления покупки выдается на одну сторону экрана браузера, а окно магазина продолжает оставаться на другой стороне экрана браузера. Большая часть информации, которую пользователь должен ввести для оформления покупки (например, имя, адрес, E-mail, информация о кредитной карточке и т.д.), уже была введена в электронный бумажник и сама появляется в окне 802 оформления покупки электронного бумажника. В предпочтительном варианте реализации изобретения пользователь может редактировать эту информацию.

В предпочтительном варианте настоящая система включает также способы и аппаратуру, наилучшим образом позволяющие надежно заполнять HTML-формы Web-сайтов. В конечном итоге пользователи могут сами определять содержание информации, которую они в основном хотят давать на сайты, независимо от их внешнего вида, маркировки и поведения. В предпочтительном варианте реализации настоящее изобретение включает в себя компоненту "автозапоминания", которая позволяет запоминать уже введенную информацию, и компоненту "автозаполнения", которая включает в себя совокупность мощных средств обработки, полученных путем анализа моделей поведения пользователей и сайтов.

Настоящее изобретение собирает информацию от пользователей, сохраняя ее надежно и безопасно на сервере, и затем распределяет ее по нужным полям форм под контролем пользователя. Система поддерживает привязку пользовательской информации к различным полям HTML-форм сайтов, представляющих интерес для пользователя. Такая информация затем используется для управления заполнением (или автозаполнением) HTML-форм теми пользователями, которые хотят взаимодействовать с этими сайтами.

Что касается функции "автозапоминания", и прежние варианты реализации электронного бумажника могли иметь функцию запоминания, но она должна была включаться пользователем. В настоящем варианте реализации "автозапоминания" пользователю не нужно ничего нажимать для запоминания формы, которую они только что заполнили, так как данная система сама запоминает поля, которые пользователи вводят в окне магазина. Когда форма отсылается (например, нажатием кнопки "Отправить" или "Купить"), электронный бумажник реагирует путем определения, является ли окно, запросившее отсылку формы, окном сайта нужного продавца. Если да, в таком случае электронный бумажник запоминает данные соответствующим образом, в противном случае он может запретить отсылку формы и продолжит нормальную работу. Среди элементов управления электронного бумажника может быть кнопка с надписью "Запомнить", или он может поддерживать опцию автоматического запоминания, которая может быть постоянно включена. Предпочтительно запоминаются все поля, кроме тех, которые используются для автозаполнения. В этом контексте ясно, что, когда пользователь вводит данные в определенное поле, это значение будет сохранено в системе. Компонента электронного бумажника определит значения поля, введенные таким способом, и безопасно передаст их на сервер через Интернет. Когда пользователь в следующий раз посетит эту страницу, электронный бумажник, в дополнении к автозаполнению полей формы, которые берутся из системы, будет также заполнять форму значениями, которые ранее запоминались. При обработке формы (автозаполнение) электронный бумажник безопасным образом считает значения с сервера.

В частности, что касается браузера Internet Explorer, то в данном изобретении соответствующим образом реализован элемент управления ActiveX, который сам подсоединяется в web-странице, такой, например как American Express Online Wallet. В предпочтительном варианте реализации этот элемент управления ActiveX имеет метод, который перехватывает события браузера во всех браузерах Internet Explorer, и поэтому American Express Online Wallet может по необходимости реагировать на эти события посредством функции JavaScript, загруженной в составе страницы American Express Online Wallet, позволяя таким образом получить полный документ в браузер Internet Explorer. Эта особенность позволяет системе перехватывать событие "Документ Завершен", инициируемое браузером Internet Explorer, которое означает окончание загрузки документа. Когда это событие перехвачено, элемент управления ActiveX уведомляет об этом страницу American Express Online Wallet путем вызова JavaScript функции, загруженной в составе страницы American Express Online Wallet. Эта функция отвечает на событие посредством соответствующего взаимодействия с элементом управления ActiveX для того, чтобы перехватить событие "Отправка Формы" для всех форм всех окон браузера Internet Explorer.

Когда пользователь заполнит форму на web-странице и щелкнет на кнопке "Отправить" (или любом элементе управления, таком как кнопка, отправляющая форму), страница American Express Online Wallet получает уведомление от элемента управления ActiveX путем вызова JavaScript функции, загруженной в составе страницы American Express Online Wallet.

Страница American Express Online Wallet затем соответствующим образом определяет, является ли документ, инициировавший событие "Отправить", нужным документом, посредством проверки URL - окна, которое инициировало это событие. Если событие нужно обрабатывать, тогда страница American Express Online Wallet должна вызвать функцию элемента управления ActiveX, которая в свою очередь считывает объектную модель документа (DOM - document object model), который инициировал событие. Затем DOM просматривается и можно получить значения форм для последующей передачи их на сервер для запоминания. В предпочтительном варианте реализации элемент управления ActiveX обязан должным образом прекращать перехват событий браузера и событий "Отправка Формы" для того, чтобы уменьшить количество сбоев во время выполнения алгоритма.

Что же касается браузера Netscape, из-за особенностей реализации модели событий в Netscape система перехватывает события только из функций JavaScript. Если системе удастся получить привилегии уровня "Разрешить запись из браузера" (присваиваемые пользователем), тогда системе удастся выполнить функцию, которая позволяет внешнему окну перехватывать события другого окна. И далее система сможет считать объектную модель документа для всех фреймов данного окна. В процессе выполнения этого система оповещает каждую форму окна о том, что она желает перехватывать событие "Отправить". Таким образом, когда пользователь заполнит форму этого оповещенного системой окна и нажмет кнопку "Отправить" (или любой элемент управления, такой как кнопка, отправляющая форму) на этой странице, электронный бумажник оповещается и реагирует должным образом. Специалисты поймут, что настоящее изобретение может быть реализовано для каждой соответствующей трансакционной системы, включая, но не ограничиваясь любыми системами электронных бумажников.

Что же касается функции заполнения форм, то электронный бумажник, такой, например, как American Express Online Wallet, реализует функции заполнения для того, чтобы помочь пользователям в заполнении форм. Прежние системы, например такие, как поставляемая объединением GlobeSet, обычно использовали объект Помощник браузера (ВНО - Browser Helper Object). Концепция с ВНО часто имеет тот недостаток, что, например, браузер Internet Explorer 5.0 содержит баг (сбой), при котором загружается только первый ВНО, указанный в реестре. Это же является проблемой и для любых приложений таким образом, что невозможно быть уверенным, загружены ли все ВНО или нет. Более того, ВНО загружаются для каждого экземпляра Internet Explorer, то есть много экземпляров ВНО могут работать в какой-то момент времени, занимая память и замедляя просмотр всеми браузерами, а не только нужным.

Настоящее изобретение предпочтительно заменяет решение с ВНО путем использования того же элемента управления ActiveX, который упоминался в описании функции "автозапоминания". Присоединяя элемент управления ActiveX к странице электронного бумажника, система соответствующим образом получает объектную модель любого документа, загруженного в любой браузер Internet Explorer, посредством использования, например, функций Shell Windows API. Когда пользователь нажимает кнопку "Заполнить Форму" на странице электронного бумажника, бумажник может реагировать, сначала получая объектную модель документа посредством использования элемента управления ActiveX. Далее, электронный бумажник может сохранять имена полей, составляющих форму, и отсылать их на сервер для эвристической обработки. Сервер ответит на этот запрос путем возврата значений, которые должны быть использованы при заполнении этих полей. Эти поля затем могут быть заполнены с использованием той же объектной модели документа, полученной ранее. Так, настоящее изобретение упрощает проблему ввода повторяющихся данных на формы web-сайтов. В дополнении к удобству заказчиков это увеличивает достоверность вводимых данных.

Если рассматривать более подробно, архитектура настоящего изобретения объединяет серверную модель каждого сайта (т.е. поля, страницы, ссылки и т.п.), серверную модель пользователя (т.е. его профиль), сгенерированную пользователем модель сайта (т.е. запоминание макросов, тэгов разметки, алгоритма перетаскивания), модель сайта, искусственно сгенерированную системой (т.е. наращивание и проверка моделей, сгенерированных пользователями), и эвристически сгенерированную модель сайта (т.е. предположения относительно семантической информации для полей, действий и т.п.). Настоящая система создает и хранит несколько особых типов моделей. Первая характеризует сайт, например, как Вы оформляете покупку, как Вы добавляете что-то в корзину, как Вы ищете виды товаров, как Вы вводите Ваши преференции (например, в случаях с путешествиями) и т.п. Вторая модель характеризует пользователя, например, какие действия пользователю разрешены и какие имеются атрибуты профиля пользователя. Комбинируя эти две модели, настоящая система создает специальные возможности обработки, которые придают ей гибкость и мощь.

Эта система привязывает модель пользовательских возможностей к модели сайта там, где модели сайта генерируются известными способами. Модель сайта, как таковая, может быть создана пользователем, хостом, эмитентом кредитной карточки и даже провайдером сайта. В предпочтительном варианте реализации изобретения для представления модели сайта используются языки ECML/XML В некоторых вариантах реализации можно обмениваться моделями сайта с другими системами.

Например, пользователь может последовательно посещать сайты различных авиакомпаний и турагентств для того, чтобы купить авиабилеты. Каждый сайт имеет поля на различных экранах для того, чтобы собирать информацию, которая примерно одинакова для разных сайтов. Однако каждый сайт использует разные HTML-формы, которые размещены на различных URL и которые могут меняться время от времени. И хотя информация на разных сайтах по природе своей может быть очень похожей, на настоящее время нет общего механизма автоматизации процесса заполнения полей форм информацией о пользовательских предпочтениях (таких как пожелания о местах, меню обедов, скидках на родственников и т.п.). Каждый сайт может иметь свой профиль максимального запоминания пользовательских предпочтений. И при таком положении вещей один пользователь должен создавать свой профиль на каждом таком сайте отдельно.

В настоящее изобретение включена эвристическая модель распознавания полей. При таком подходе в идентификации нужных полей форм учитывается их пространственное расположение относительно надписей, относящихся к этим полям. Комбинации надписей к полю и HTML-атрибутов поля (особенно атрибут "name" HTML-элементов "input", "select" и "action") будут даны на вход эвристического функционала, который имеет словарь для облегчения идентификации нужных полей.

В другом варианте реализации настоящее изобретение включает в себя распознавание полей с помощью пользователя. При таком подходе пользователь по своей инициативе перехватывает ввод, нажимая кнопку "Запомнить" такого элемента управления, который позволит серверу забрать информацию о последовательности действий, которую выполняет пользователь. Когда пользователь выполняет это, он вполне может "отыграть назад" последовательность действий (похоже на запоминание макроса, применяемое в некоторых программах). Таким образом, появляется возможность подать последовательность действий пользователя в эвристический функционал и также запомнить ее прямо в таблицах разметки, которые используются этим функционалом.

В предпочтительном варианте реализации изобретения два вышеупомянутых подхода требуют некоторого вмешательства пользователя для того, чтобы полностью завершить процесс создания разметки заполнения и разметки расположения полей с целью наиболее полного отражения навигации по сайту и возможностей по заполнению полей, что и делает данное изобретение применимым. Когда это необходимо, живые люди действуют примерно таким же образом, как и алгоритм распознавания полей с помощью пользователя, хотя, конечно, они предоставят намного больше информации об их процессах навигации и заполнения форм, чем усредненный пользователь. Но в любых случаях, та информация, которая собирается, используется для создания карт процессов (или подробных карт сайтов), которые отражают последовательность действий (заполнение форм, HTTP ответ, HTTP запрос и т.п.), с помощью которых и осуществляется работа с сайтом. Также будет сгенерирована карта полей форм для каждой web-страницы карты процесса там, где карта полей определяет точные имена полей, которые могут использоваться для автоматизации отправки форм. Могут также потребоваться карты состояний для того, чтобы отслеживать состояние пользователя во время взаимодействия с web-сайтом (например, такие состояния пользователя, как вошел в систему или не вошел в систему, будут влиять на результат определенных действий на сайте).

В предпочтительном варианте реализации изобретения процесс взаимодействия с пользователем может быть или полностью автоматизированным (пользователь сообщает о своем желании осуществить записанную в виде скрипта последовательность действий) или во взаимодействии может иметь место участие пользователя (здесь настоящее изобретение может автоматически заполнить поля форм, оставляя пользователю возможность корректировать, менять и заполнять любое поле, которое требует дополнительного ввода данных). В дополнении к известным товарам и услугам настраиваемая технология в виде карт процессов и полей может применяться и для новых товаров и услуг, позволяя предпринимателям облегчить автоматизацию ввода данных от посетителей сайта. Например, если предприниматель составил карты процессов и полей для своих заказчиков (любым способом, описанным выше), он может продавать эту информацию или услуги и товары заказчикам третьей стороны. Сайты, для которых существуют подобные карты, могут также выиграть от этого, поставляя аналогичный сервис и тем заказчикам, которые не имеют доступа к такой системе. Основополагающие процессы сами по себе основаны на системе, которая собирает информацию и преобразует ее, например, в XML или ECML. Эти стандартные представления могут формировать базу обмена информацией для упомянутых товаров и услуг.

Обратимся теперь к Фиг.11. Процесс 900, реализованный в программе-активаторе соответствующим образом, включает в себя инициализацию приложения (шаг 902), проверку универсального указателя ресурса (URL), в то время как пользователь просматривает сайт или делает онлайновой покупки (шаг 904), с определением просматривает ли пользователь поддерживаемый сайт (шаги 908 и 912) и с выдачей соответствующих ответов на шаге 908 и 912 (соответственно). Другие возможности (такие как бонусы, спецпредложения, отслеживание, безопасность и тому подобное) могут быть реализованы на шаге 916.

Шаг 902 инициализации соответствующим образом включает в себя запуск приложения активатора и инициализацию приложения. Приложение активатора может быть инициализировано как результат включения системы в работу, подсоединения к сети (такой как Интернет или локальная сеть) или инициализацией браузера (такого как Internet Explorer от компании Microsoft, г. Редмонд, штат Вашингтон, США или Netscape Navigator от компании Netscape, г. Маунтин-Вью, штат Калифорния, США). В некоторых вариантах реализации приложение-активатор может общаться с сервером 140 электронного бумажника (Фиг.1-3), приложением 406 электронного бумажника (Фиг.6) или с другим сервером сети 102 (сетевым сервером). Приложение-активатор соответствующим образом обращается к удаленному серверу для того, чтобы получить информацию, такую как список web-сайтов, доменных имен или URL, которые поддерживаются электронным бумажником.

Эта информация может получаться на регулярной основе (т.е. ежедневно, ежемесячно или при каждой инициализации программы-агента), или когда последует запрос от приложения-активатора или сервера. В различных вариантах реализации приложение-активатор хранит список поддерживаемых URL в кэше (быстродействующая буферная память), в файле на локальном диске или в памяти пользовательского компьютера.

По мере того как пользователь просматривает Интернет или другую сеть 102 передачи данных, приложение-активатор соответствующим образом отслеживает расположение пользователей в сети. Одним из способов отслеживания пользователя является способ отслеживания URL, используемых браузером пользователя. В таких реализациях приложение-активатор получает текущий URL от браузера пользователя (или от сетевого интерфейса системы соответственно) и сравнивает (шаг 906) текущий URL со списком поддерживаемых URL, полученных от удаленного сервера на шаге 902 инициализации. Такие сравнения показаны на логически выделенных шагах 906, 908, 912 и 916 на Фиг.11, хотя эти шаги могут быть объединены или разбиты любым образом без потери смысла изобретения. Например, хотя на Фиг.11 показано выполнение многократного сравнения, для некоторых вариантов реализации изобретения достаточно однократного сравнения текущего URL со списком поддерживаемых URL.

Если текущий URL соответствует поддерживаемому URL, то приложение-активатор реагирует соответствующим образом. Например, если на текущем URL есть поддерживаемая страница оформления покупки (да, на шаге 908), тогда приложение-активатор выполняет процесс оформления покупки (шаг 910). Процесс оформления покупки может включать оповещение пользователя о том, что эта страница оформления покупки поддерживается путем выдачи окна сообщения или путем высвечивания определенной иконки на системной панели или в отдельном окне. Если приложение 214, обслуживающее электронный бумажник, еще не запущено, приложение-активатор может выдать окно диалога или другое оповещение пользователя, что эта страница поддерживается приложением 214, обслуживающим электронный бумажник. Такое окно может иметь кнопку или другой механизм, которым пользователь может запустить приложение 214, обслуживающее электронный бумажник.

Если текущий URL соответствует поддерживаемой странице оформления платежа (да, на шаге 912), приложение-активатор может предоставить приложению, обслуживающему электронный бумажник, инструкции по оформлению платежа или другие разрешающие инструкции в отношении приложения, обслуживающего электронный бумажник (шаг 914). Сообщения, циркулирующие между приложением-активатором, приложением, обслуживающим электронный бумажник, браузером и т.п., могут рассылаться с помощью технологий передачи сообщений Open Desktop, связывания и встраивания объектов (OLE - Object Linking and Embedding), вызовов объектных процедур и т.п.

В различных вариантах реализации изобретения функции, описанные выше, осуществляются с помощью cookies (пароль или фрагмент данных об обращении пользователя к серверу), как это описано ниже. Cookies используются для определения достоверного контекста пользователя. Если обнаружен достоверный контекст пользователя, тогда приложение-активатор либо запускает серверное приложение, либо запускает серверный тулбар, который позволит пользователю запустить другие приложения. Например, браузер пользователя может иметь некоторые cookies, которые могут указывать на возможность осуществления покупки или через обычный платеж, или по особой карточке. Активатор может выдать тулбар, который позволит пользователю выбрать нужный платежный инструмент (т.е. обычный платеж или по карточке электронного бумажника пользователя). Необходимо отметить, что доступные приложения не есть обязательно приложения, связанные с трансакциями покупки. В некоторых реализациях контекстная информация запоминается и на сервере и в cookies браузера. Например, cookies могут служить ключом, в соответствии с которым контекстная информация может быть загружена с сервера.

Другие функции (шаг 916) также могут быть включены в приложение-активатор. Например могут быть реализованы механизмы защиты (такие как те, что были описаны выше и еще будут описаны ниже), функции отслеживания заказчика, бонусы, спецпредложения и тому подобные. В случае с бонусами или спецпредложениями активатор может воспринимать текущий URL как относящийся к определенному товару или web-странице. Когда пользователь придет к определенному поддерживаемому URL, приложение-активатор отмечает совпадение и выдает пользователю (через окно диалога, браузер или как еще) спецпредложение, такое как возможность покупки определенного товара или возможность получение скидки при покупке. Необходимо отметить, что в приложение-активатор могут быть включены и другие функции в рамках настоящего изобретения.

В некоторых вариантах реализации настоящего изобретения клиент 214 электронного бумажника (Фиг.4) обеспечивает формы, предварительно заполненные специфичной информацией о покупателе. В соответствии с Фиг.1-3 пользователь может обращаться к электронному бумажнику через обращение к web-серверу, такому как сервер электронного бумажника 140 сети 102. Для того чтобы воспользоваться электронным бумажником, пользователь заполняет регистрационную форму (которая может быть, например, сгенерирована CGI-скриптом). Сервер электронного бумажника 140 соответствующим образом получает демографическую, банковскую и другую информацию (т.е. адрес, адрес доставки, имя, номер кредитной карточки и т.п.) от сервера 306 авторизации (Фиг.5) или другого сервера частной сети. Эта информация может использоваться для конфигурирования клиента 214 электронного бумажника (Фиг.4), который однозначно закрепляется за каждым пользователем. Одним из способов конфигурирования клиента 214 электронного бумажника является создание конфигурационного файла, который ассоциируется с клиентом 214 и который считывается клиентом 214 для того, чтобы получить информацию для электронного бумажника, как это описано выше.

Регистрационная информация предпочтительно также включает в себя информацию о считывающем устройстве для обработки карточек, которая в свою очередь включает в себя указание на то, к какому порту, последовательному или USB, подключено считывающее устройство. Если пользователь согласен на установку приложения обслуживания электронного бумажника, пользователю устанавливается или поставляется считывающее устройство для обработки кредитных карточек, а также специальный код (такой как криптографический ключ, или пароль, или еще какой код в электронной или печатной форме). Затем пользователь регистрирует себя на сервере электронного бумажника 140 и авторизуется с помощью карточки или специального кода. После ввода специального кода пользователь получает особым образом сконфигурированное программное обеспечение для обслуживания электронного бумажника, которое может быть установлено на пользовательском компьютере 110 соответствующим образом. Процедура предварительного заполнения форм электронного бумажника может быть проведена с помощью любой кредитной или платежной карточки, путем простого ассоциирования версии программы обслуживания электронного бумажника со специальным кодом. Конфигурационная информация определенного пользователя ассоциируется с тем кодом, который был предоставлен этому пользователю, и пользователь впоследствии может использовать специальный код для авторизации себя на сервере электронного бумажника 140 для того получения копии программного обеспечения электронного бумажника, сконфигурированного данными специально для этого пользователя.

На Фиг.1-3 и 12 показано, как заказчик 110 соответствующим образом инициирует трансакцию путем входа на сервер электронного бумажника 140 посредством смарт-карточки 202. Для того чтобы зайти на сервер электронного бумажника 140, заказчик 110, может сначала подсоединиться к серверу 130 безопасности посредством браузера 216. Пользователь выбирает определенный URL для вызова входной страницы посредством обращения к закладке (букмарку), или щелкая по иконке или ссылке, или другим способом. Сервер безопасности может вернуть страницу авторизации посредством интерфейса 302 сети. В некоторых реализациях форма ввода и кнопка отправки пользовательского логина и пароля и гиперссылка авторизации смарт-карточки является частью страницы авторизации. Пользователь выбирает авторизацию смарт-карточки, и браузер 216 соответствующим образом реагирует, посылая сообщение на запрос авторизации 1002 (Фиг.12). Сервер 130 безопасности получает запрос на авторизацию 1002 и инициирует процесс авторизации смарт-карточки, как это необходимо. В некоторых реализациях сервер 130 безопасности формирует криптографический отклик (запрос) серверу 306 авторизации или модулю 304 безопасности в ответ на сообщение запроса на авторизацию 1002. Криптографический отклик 1004 есть сообщение любого рода, лишь бы он препятствовал атакам с повторами (т.е. таким атакам, при которых фальшивые сообщения формируются повторной посылкой ранее посланных пакетов авторизации), например отклик с посылкой произвольных данных, направленный на то, чтобы получить ответ от приложения Х.509, хранимого в смарт-карточке 202. Отклик затем направляется в адрес заказчика 110 посредством сети 102 в качестве сообщения-отклика 1004.

По получении сообщения отклика (запроса) 1004, браузер 216 направляет сообщение 1004 клиенту 214 электронного бумажника для обработки смарт-карточкой 202. Если клиент 214 не запущен, то браузер 216 может автоматически запустить эту программу. Клиент 214 электронного бумажника затем соответствующим образом подготавливает ответ-подпись. Например, клиент 214 электронного бумажника может считывать информацию отклика сервера, формировать новый пользовательский запрос (т.е. второй криптографический отклик для смарт-карточки 202), скомбинировать оба отклика в двойной запрос и рассчитать хэш-код двойного запроса для последующего использования, например в криптографическом блоке криптографической системы типа 1 с открытым ключом (Public-Key Cryptography System 1 (PKCS1)). Хэш-код может быть рассчитан в соответствии с любым алгоритмом, таким, например, как MD3 или MD4, и использоваться для того, чтобы гарантировать полностью и точность данных в блоке двойного запроса. Под PKCS понимается криптографический стандарт с общим ключом, определяющий механизмы кодирования и подписи данных, и использованием открытого ключа криптосистемы RSA. Стандарт PKCS полностью определен в документе "PKCS #1: криптографические спецификации RSA версии 2.0" (PKCS #1: RSA Cryptography Specifications Version 2.0), датированном сентябрем 1998 г. (доступным на http://www.rsa.com/rsalabs/pubs/PKCS/html/pkcs-1.html) и упомянутым здесь в качестве справочного материала.

Блок PKCS1 соответствующим образом доставляется на смарт-карточку 202 на обработку посредством считывающего устройства 204 для обработки карточек (шаг 1006 на Фиг.12). Для того чтобы получить доступ к карточке, в некоторых реализациях считывающее устройство 204 для обработки карточек взаимодействует с пользовательским компьютером, чтобы запросить от пользователя ввод персонального идентификатора, например персональный идентификационный номер (PIN) или другой однозначно определяющий идентификатор. В предпочтительном варианте реализации PIN хранится на самой карточке 202. В других случаях PIN или другой персональный идентификатор может храниться где-либо в системе, например в считывающее устройство 204 для обработки карточек или на компьютере покупателя 110. Пользователь соответствующим образом вводит персональный идентификатор для того, чтобы открыть доступ к смарт-карточке 202, которая получает блок двойного запроса от клиента 214 электронного бумажника и затем проставляет на блок цифровую подпись. В некоторых реализациях смарт-карточка 202 имеет личный ключ, используемый для расчета цифровой подписи для этого блока. Подписанный блок затем возвращается клиенту 214 электронного бумажника. В некоторых реализациях смарт-карточка 202 также обеспечивает сертификат (такой как сертификат Х.509), который соответствует личному ключу, используемому для расчета цифровой подписи.

По получении подписи и сертификата от смарт-карточки 202 клиент 214 электронного бумажника соответствующим образом создает необходимое ответное сообщение 1008 для отсылки серверу 130 безопасности. И хотя ответное сообщение 1008 может быть в любом формате, в некоторых реализациях оно форматируется как сообщение PKCS7, как это определено в стандарте "PKCS#7 Стандарта синтаксиса криптографических сообщений. Техническая записка лаборатории RSA, версия 1.5", ("PKCS#7. Cryptographic Message Syntax Standard. An RSA Laboratories Technical Note") версии от 1 ноября 1993 г., доступное на ftp://ftp.rsa.com/pub/pkcs/doc/pkcs-7.doc и полностью введенное в данное описание посредством ссылки.

По получении ответного сообщения 1008 сервер 130 безопасности обрабатывает это сообщение, как это необходимо (шаг 1010 на Фиг.12). В некоторых реализациях ответное сообщение 1008 направляется серверу 306 авторизации, который проверяет сертификат и подпись, полученные от смарт-карточки 202. При успешных верификации сертификата и проверки подписи в некоторых реализациях может быть сгенерировано средство безопасной идентификации, которое возвращается покупателю 110 или на смарт-карточку 202.

В дальнейшем, использование средства безопасной идентификации дает пользователю возможность устанавливать свою подлинность и безопасно работать с электронным бумажником. В некоторых реализациях сервер 306 авторизации может создавать дополнительное средство безопасной идентификации для того, чтобы идентифицировать пользователя. В других реализациях такое средство идентификации может состоять из многих частей, впоследствии привязываемых к соответствующему цифровому сертификату, смарт-карточке или другим данным, возможно, с использованием базы данных 310. В третьих вариантах реализации дополнительное средство идентификации и его части могут быть направлены покупателю (заказчику) 110 в сочетании с сообщением о перенаправлении 1012. В различных вариантах реализации дополнительное средство идентификации может быть направлено заказчику или поддерживаться на сервере 306.

По получении сообщения о перенаправлении 1012 покупатель 110 соответствующим образом соединяется с сервером электронного бумажника 140 и делает запрос на подключение. В некоторых реализациях сообщение 1014 "Запрос на подключение" соответствующим образом включает в себя средство идентификации и, возможно, дополнительное средство безопасной идентификации полностью или частично как составляющее сообщения о перенаправлении 1012. Сервер электронного бумажника 140 запрашивает сервер автоматизации, используя некую комбинацию средств безопасной идентификации полностью или частично так, чтобы осуществить идентификацию покупателя 110. Запрос 1016 и ответ 1018 соответствующим образом передаются через сеть передачи данных (канал) 150, которая в некоторых реализациях поддерживается отделенной от сети 102 для того, чтобы повысить безопасность системы 100. В альтернативных вариантах реализации может быть задействована сеть 102, которая в некоторых реализациях может предоставлять улучшенную безопасность посредством технологий виртуальной частной сети (Virtual Private Network), протокола SSL, использования общих секретных ключей и/или других криптографических средств. Если возвращаемые удостоверения 1018 в порядке, сервер электронного бумажника 140 считывает атрибуты соответствующего покупателя 110 из базы данных электронного бумажника и уведомляет покупателя об успешном входе в систему с помощью сообщения 1020. Необходимо отметить, что возможны и другие варианты реализации процедуры входа в систему. Необходимо также отметить, что для выполнения последовательности входа в систему 1000 могут использоваться любые шифровальные схемы, форматы сообщений и т.п.