Изобретение относится к области обеспечения защиты информации, передаваемой по сетям связи, в частности обеспечения имитозащищенности передаваемой информации в системах цифровой радиосвязи, спутниковой связи, сотовой связи и вычислительных сетях.

В совокупности существующих признаков заявляемого способа используются следующие термины:

данные - информация, представленная в формализованном виде [1];

пакет (пакет данных) - блок данных, передаваемый средствами связи и имеющий в своем составе заголовок и содержательную (информационную) часть [2];

конфиденциальность - свойство системы связи противостоять попыткам несанкционированных пользователей ознакомиться с содержимым передаваемых данных;

имитозащищенность - свойство системы связи противостоять навязыванию в канале связи ложных данных, в том числе путем навязывания ранее переданных данных [3];

криптографический алгоритм (криптографическое преобразование) - преобразование данных при помощи шифрования и(или) выработки имитовставки [3];

ключ криптографического преобразования (криптографический ключ) - конкретное секретное состояние некоторых параметров алгоритма криптографического преобразования, обеспечивающее выбор одного преобразования из совокупности всевозможных для данного алгоритма преобразований [3];

синхропосылка криптографического алгоритма - значения исходных открытых параметров алгоритма криптографического преобразования (англоязычный термин Initialization Vector) [3, 4];

криптографическая защита - защита данных при помощи криптографического преобразования данных [3];

гаммирование (режим гаммирования) - процесс наложения по определенному закону гаммы шифра на открытые данные [3];

гамма шифра - псевдослучайная двоичная последовательность, вырабатываемая по заданному алгоритму для зашифровывания открытых данных и расшифровывания зашифрованных данных [3];

имитовставка - отрезок информации фиксированной длины, полученный по определенному правилу из открытых данных и ключа и добавленный к зашифрованным данным для обеспечения имитозащиты [3,4];

расшифрование данных - процесс преобразования зашифрованных данных в открытые при помощи шифра [3];

зашифрование данных - процесс преобразования открытых данных в зашифрованные при помощи шифра [3];

шифрование - процесс зашифрования или расшифрования [3];

организационные методы защиты - методы защиты, реализуемые нетехническими средствами;

доверенные каналы связи - средство взаимодействия между объектами, обеспечивающее необходимую степень уверенности в конфиденциальности и(или) имитозащищенности передаваемой с его помощью информации [5].

В системах телекоммуникаций, в частности в цифровых системах связи, обеспечение конфиденциальности и имитозащищенности данных осуществляется с использованием криптографических алгоритмов. В процессе криптографического преобразования защищаемых данных используются два параметра криптографического алгоритма: криптографический ключ, сохраняемый взаимодействующими сторонами в секрете, и синхропосылка криптографического алгоритма, как правило, известный открытый параметр алгоритма криптографического преобразования.

Назначение синхропосылки для задач обеспечения конфиденциальности и имитозащищенности различно (в дальнейшем под криптографической защитой или защитой будет пониматься обеспечение конфиденциальности и/или имтозащищенности передаваемых сообщений). Для первой задачи синхропосылка обеспечивает различные начальные параметры криптографического алгоритма при работе на одном и том же, например различные значения вырабатываемой гаммы шифра, для режима гаммирования [3], для второй задачи синхропосылка обеспечивает уникальность значения вырабатываемого защитного кода (имитовставки) [4]. В обоих случаях требуется уникальность синхропосылки для каждого блока данных (пакета), защищаемого на одном и том же криптографическом ключе. При обеспечении защиты от навязывания ранее переданных данных дополнительно требуется строгое упорядочение синхропосылок на всем периоде жизни системы связи, в течение которого используется один и тот же криптографический ключ.

Известен способ, описанный в патенте США №5889796, класс МПК7 G 11 C 029/00, G 11 В 005/09, позволяющий обеспечивать целостность данных при их хранении на различных носителях информации. При этом для обеспечения контроля целостности применяют коды исправления ошибок, использующие в процессе исправления ошибок, дополнительно к контролируемой информации, некоторое инициализационное значение. Инициализационное значение формируется на основе адреса места хранения контролируемых на целостность данных. Таким образом, контроль целостности данных выполняется успешно только в случае отсутствия искажений в данных и чтения данных из места, в которое они были ранее записаны. Как недостаток указанного способа, можно отметить отсутствие защиты от навязывания данных путем подмены читаемых данных на ранее записанные данные.

Известны способы, описанные в патентах США №4654480, класс МПК7 Н 04 К 001/00 и №4754482, класс МПК7 Н 04 К 001/00, позволяющие обеспечивать целостность данных при их передаче через канал связи. При этом для обеспечения контроля целостности используются коды обнаружения ошибок, использующие в процессе обнаружения ошибок, дополнительно к контролируемым данным, уникальный порядковый номер защищаемого от искажения пакета. При этом порядковый номер должен передаваться вместе с пакетом от передатчика к приемнику или передатчик и приемник должны их синхронно вырабатывать. Как недостаток указанных способов, можно отметить необходимость передачи порядкового номера или его синхронного преобразования в приемнике и передатчике. При этом указанные методы не обеспечивают защиту от навязывания ранее переданных данных и уникальность синхропосылки в системах связи с множественным доступом.

Известен способ, описанный в патенте США №4418425, класс МПК7 Н 04 К 001/00, H 04 J 003/16, позволяющий формировать уникальные синхропосылки криптографического алгоритма в системах с множественным доступом на основе временного разделения. В этом способе уникальные синхропосылки формируются на основе случайного значения, рассылаемого центральным устройством системы связи и адреса абонента, осуществляющего передачу защищенных данных. Как недостаток указанного способа, можно отметить возможность навязывания ранее преданных данных путем навязывания абонентам системы рассылаемого случайного значения. В этом случае также будет нарушено требование уникальности используемых синхропосылок криптографического алгоритма.

Наиболее близким к заявляемому способу по технической сущности является способ, описанный в патенте США №6055316, класс МПК7 H 04 L 09/00, позволяющий формировать синхропосылки криптографического алгоритма при обеспечении конфиденциальности и/или имитозащищенности пакетов данных, передаваемых в системе связи, заключающийся в формировании синхропосылки криптографического алгоритма посредством специального преобразования, обеспечивающего несовпадение синхропосылок при различных входных значениях преобразования и большое изменение выходных значений преобразования при малом изменении входных значений преобразования.

В этом способе устройство связи, в частности, содержит блок формирования синхропосылки и блок криптографической защиты. Криптографическая защита передаваемых данных осуществляется с использованием синхропосылок, выработанных блоком формирования синхропосылок. Используемые синхропосылки вырабатываются из некоторых входных значений, например временной метки или порядкового номера пакета.

Однако при применении в современных системах связи, как правило имеющих один из видов разделения ресурса связи между множеством абонентов, известный способ имеет недостатки:

- возможность повторения синхропосылок для различных пакетов, что может повлечь нарушение конфиденциальности и имитозащищенности;

- отсутствие строгой упорядоченности синхропосылок, что может повлечь нарушение имитозащищенности;

- необходимость дополнительной синхронизации блоков криптографической защиты, что требует дополнительный ресурс связи.

Первый недостаток обусловлен тем, что в современных системах связи, как правило, возможна одновременная передача нескольких пакетов, например широкополосные системы [6]. В подобных системах использование для выработки синхропосылок временных меток является недостаточным, так как в этом случае возможно формирование идентичных синхропосылок для пакетов защищенных с использованием одного и того же криптографического ключа (например, циркулярных сообщений).

Второй недостаток обусловлен как возможностью одновременной передачи нескольких пакетов, так и необходимостью высокой достоверности передачи пактов, что неосуществимо, например, в системах радиосвязи, где возможно пропадание отдельных пакетов. Как указано в известном способе, при пропадании отдельных пакетов необходимо передавать порядковый номер пакетов вместе с самим сообщением. В этом случае не обеспечивается защита от навязывания ранее переданных данных.

Третий недостаток обусловлен реализацией криптографической защиты, как правило, на верхних уровнях стека протоколов, где требования к ресурсу связи не столь существенны как, например, в радиоканалах управления, реализуемых на нижних уровнях стека протоколов.

Таким образом, для решения задач обеспечения конфиденциальности и/или имитозащищенности сообщений с использованием криптографических методов при их передаче по каналам связи необходимо обеспечить уникальность синхропосылок криптографического алгоритма и их упорядоченность в пространстве ресурса связи.

Техническим результатом заявленного способа является обеспечение защиты от несанкционированного доступа к передаваемым по каналам связи данным, а также защиты от навязывания ложных данных, в том числе ранее переданных.

Технический результат достигается тем, что в способе формирования синхропосылки криптографического алгоритма при обеспечении конфиденциальности и/или имитозащищенности пакетов данных, передаваемых в системе связи, заключающемся в формировании синхропосылки криптографического алгоритма посредством специального преобразования, обеспечивающего несовпадение синхропосылок при различных входных значениях преобразования и большое изменение выходных значений преобразования при малом изменении входных значений преобразования, для систем связи с множественным доступом синхропосылку формируют из уникальных значений, присвоенных каждому ресурсу связи, в пределах которых осуществляют передачу защищаемых пакетов данных, что обеспечивает уникальность синхропосылок для различных сообщений и строгую упорядоченность синхропосылок в пространстве ресурса связи, как минимум, на периоде использования одного и того же криптографического ключа.

При этом до начала работы или в процессе выполнения связных функций осуществляют синхронизацию временных шкал устройств связи и присвоение уникальных значений ресурсам связи, причем распределение этой информации осуществляют организационными методами или по доверенным каналам.

При передаче или приеме пакета данных на основе ранее распределенной информации определяют уникальное значение, ранее присвоенное ресурсу связи, в пределах которого будет передаваться или принят пакет данных.

Причем для систем связи, построенных на основе частотно-временного разделения канала связи в качестве уникального значения, присвоенного ресурсу связи, используют номер временного интервала и номер полосы частот.

Для систем связи, построенных на основе кодово-временного разделения канала связи, в качестве уникального значения, присвоенного ресурсу связи, используют номер временного интервала и номер кодового канала.

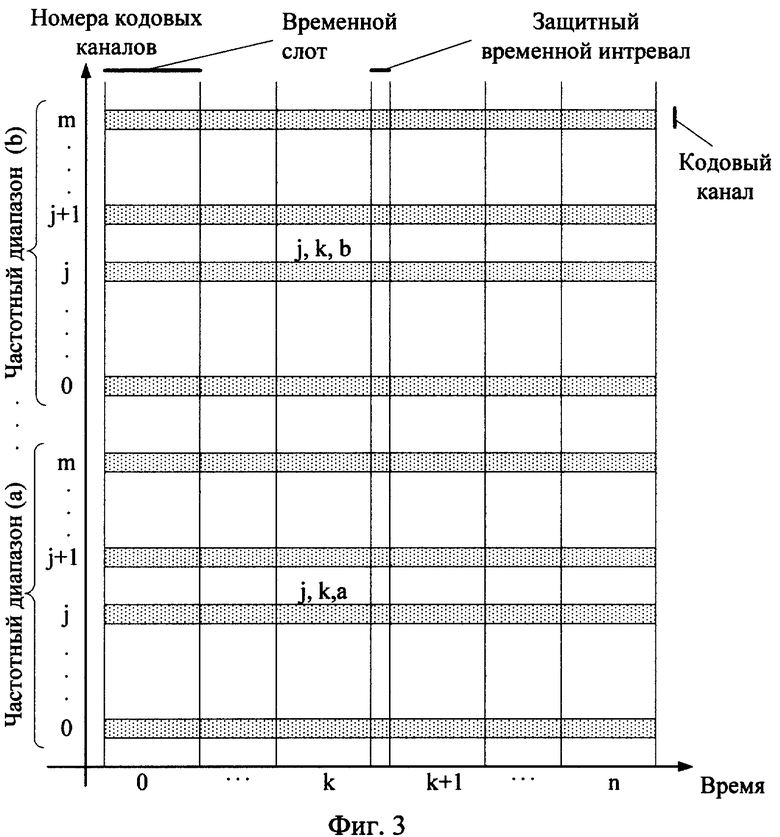

Для систем связи, построенных на основе частотно-кодово-временного разделения канала связи, в качестве уникального значения, присвоенного ресурсу связи, используют номер временного интервала, номер кодового канала и номер частотного диапазона.

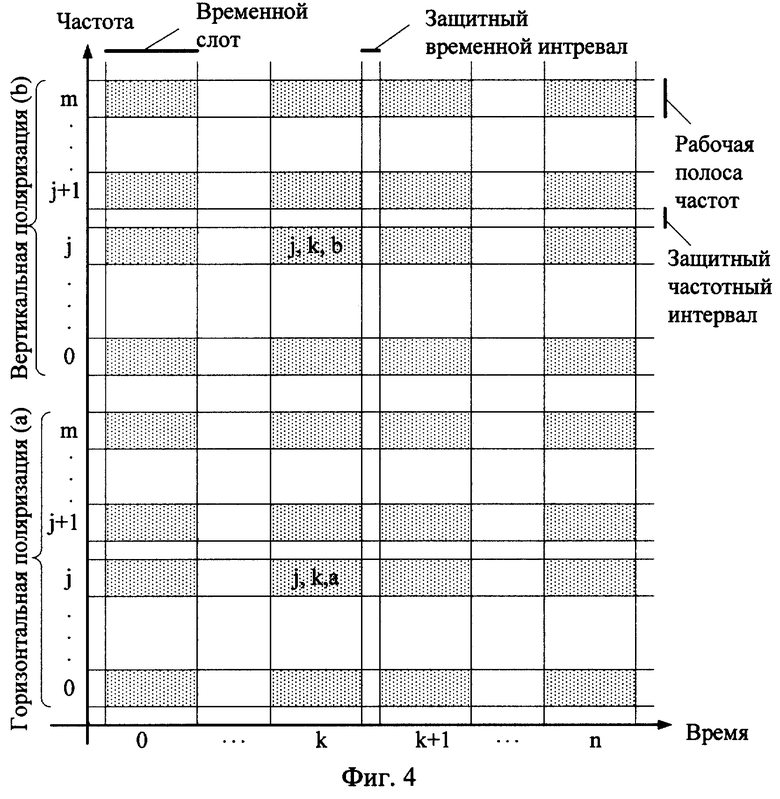

Для систем связи, построенных на основе поляризационного разделения канала связи, в качестве уникального значения, присвоенного ресурсу связи, дополнительно к номерам временного интервала, кодового канала и полосы частот используют номер поляризации.

Для систем связи, построенных на основе пространственного разделения канала связи, в качестве уникального значения, присвоенного ресурсу связи, дополнительно к номерам временного интервала, кодового канала и полосы частот используют номер географической зоны.

Для систем связи, построенных на основе разделения канала связи по направлению радиолинии, в качестве уникального значения, присвоенного ресурсу связи, дополнительно к номерам временного интервала, кодового канала, полосы частот, поляризации и географической зоны используют номер радиолинии.

В заявляемом способе в качестве криптографического преобразования может использоваться, например, любой симметричный криптографический алгоритм, а также асимметричные криптографические алгоритмы DES, AES, ГОСТ 28147-89, ГОСТ 34.10-2001 и т.д. [3, 7, 4].

В качестве специального преобразования, посредством которого формируется синхропосылка, должна использоваться функция, обладающая следующими свойствами:

- различным входным значениям должны соответствовать различные выходные значения, формируемые преобразованием;

- малое изменение входных значений должно приводить к значительному изменению выходных значений, формируемых преобразованием.

Подобными свойствами обладают, например, хеширующие функции [7, 4].

Изобретение иллюстрируется чертежами.

На фиг.1 приведена структура частотно-временного разделения ресурса связи системы или сети связи, иллюстрирующая возможное разделение ресурса системы связи между несколькими абонентами системы связи.

На фиг.2 приведена структура кодово-временного разделения ресурса связи системы или сети связи, иллюстрирующая возможное разделение ресурса системы связи между несколькими абонентами системы связи.

На фиг.3 приведена структура частотно-кодово-временного разделения ресурса связи системы или сети связи, иллюстрирующая возможное разделение ресурса системы связи между несколькими абонентами системы связи.

На фиг.4 приведена структура канала системы или сети связи, в которой наряду с частотно-временным разделением ресурса связи присутствует поляризационное разделение, иллюстрирующая возможное разделение ресурса системы связи между несколькими абонентами системы связи.

На фиг.5 приведен пример разделения зоны обслуживания системы связи на географические подобласти при пространственном разделении ресурса связи. При этом в пределах каждой из географических подобластей может применяться один из видов множественного доступа к каналам связи.

На фиг.6 приведен пример разделения канала связи по направлению радиолинии. При этом в каждой из радиолиний может применяться один из видов множественного доступа к каналам связи.

На фиг.7 приведена функциональная схема устройства системы связи, реализующего заявляемый способ.

Система связи, реализующая заявленный способ, должна иметь временную шкалу, значение которой не повторяется на всем периоде использования одного и того же криптографического ключа. При этом в системах связи, как правило, используют один из видов разделения ресурса связи или их комбинации. Известны следующие виды разделения ресурса связи: временное разделение, частотное разделение, кодовое разделение, поляризационное разделение, пространственное разделение и их различные комбинации [6]. При этом можно построить "пространство" разделяемого ресурса связи. "Точка пространства" представляет элементарный квант ресурса связи, за который возможна передача блока данных, например пакета в спутниковом канале связи. Для примера на фиг.1 приведена структура частотно-временного разделения связного ресурса.

Подобное описание разделения ресурса связи позволяет по какому-то закону поставить в соответствие каждому элементарному кванту ресурса связи значение, уникальное на заданном периоде. Например, для приведенного варианта разделения ресурса связи, представленного на фиг.1, уникальным для каждого кванта ресурса связи будет комбинация номера временного интервала и номера полосы частот.

Это уникальное значение, поставленное в соответствии элементарному кванту ресурса связи (в дальнейшем будем называть его номером ресурса), используется для формирования синхропосылки пакета данных, предаваемого в пределах этого ресурса связи. Алгоритм формирования синхропосылок из уникального значения, как правило, должен быть типа хеширующего преобразования, что усложняет некоторые виды криптографических атак. Уникальность номеров ресурса связи и их упорядоченность на периоде жизни системы обеспечивают уникальность и упорядоченность значений синхропосылок криптографического алгоритма.

До начала работы в системе связи должна быть установлена нумерация ресурса связи, а также установлена временная синхронизация. При этом установление временной синхронизации должно быть осуществлено независимо от заявленного способа, например, в средства спутниковой связи должны быть введены астрономическое время, алгоритм перевода его во внутренне время системы связи и баллистические данные используемых космических аппаратов. Также в системе связи должно быть произведено распределение ключей используемых криптографических алгоритмов.

Устройство связи, реализующее заявленный способ, состоит из (фиг.7) блока 1 управления (БУ), блока 2 криптографической защиты (БКЗ), блока 3 канала связи (БК), блока 4 формирования синхропосылки (БФС).

Система для осуществления заявленного способа работает следующим образом.

Способ реализует процесс формирования синхропосылки криптографического алгоритма при взаимодействии устройств связи между собой через канал связи.

При этом при каждой передаче пакета данных в рамках ресурса связи для осуществления криптографической защиты используется синхропосылка, сформированная на основе уникального значения, поставленного в соответствие ресурсу связи, т.е., например, при передаче пакета данных в системе связи, использующей частотно-временное разделение (фиг.1), для формирования синхропосылки используют номер временного слота и номер частотного канала. Устройство, реализующее заявленный способ, при передаче данных осуществляет криптографическую защиту пакетов, например зашифрование, формирование имитовставки, при приеме пакетов осуществляет проверку защищенности сообщений, например расшифрование и проверку имитозащищенности.

Как было показано выше, устройство, реализующее заявленный способ, содержит (фиг.7) блок 1 управления, первый выход которого предназначен для выдачи пакетов, подлежащих передаче, и связан с первым информационным входом блока 2 криптографической защиты, второй выход блока 1 связан со вторым входом блока 3 канала связи и первыми входом блока 4 формирования синхропосылки и предназначен для передачи параметров ресурса связи, в пределах которого будет передаваться защищаемый пакет, первый вход блока 1 связан с первым выходом блока 2 и предназначен для получения пакетов, принятых из канала связи, после проверки их защищенности. Первый вход и первый выход блока 2 криптографической защиты связаны соответственно с первым выходом и первым входом блока 1, второй вход блока 2 связан со вторым выходом блока 4 формирования синхропосылки и предназначен для приема синхропосылки, используемой для криптографической защиты (проверки криптографической защиты) пакетов, третий вход блока 2 связан с первым выходом блока 3 канала связи и предназначен для приема пакетов, поступивших из канала связи, второй выход блока 2 связан с первым входом блока 3 и предназначен для передачи пакетов после осуществления их криптографической защиты. Первый вход и первый выход блока 3 канала связи связаны соответственно со вторым выходом и третьим входом блока 2, второй вход блока 3 связан со вторым выходом блока 1, второй выход блока 3 связан со вторым входом блока 4 формирования синхропосылки и предназначен для передачи параметров ресурса связи, в пределах которого принят пакет, защищенность которого необходимо проверить. Первый и второй входы блока 4 формирования синхропосылки соединены соответственно со вторыми выходами блока 1 и блока 3, третий вход блока 4 предназначен для ввода внешней синхронизирующей информации. Второй выход блока 4 соединен со вторым входом блока 2.

Перед началом работы системы связи в блок 4 устройства, реализующего заявленный способ, вводится начальная синхронизирующая информация.

При передаче пакетов блок 1 выдает в блок 3 пакет, подлежащий криптографической защите. При этом блок 1 также выдает в блоки 3 и 4 параметры ресурса связи, в котором будет передан защищаемый пакет. Блок 4 на основе параметров ресурса связи (номера ресурса связи) формирует синхропосылку криптографического алгоритма и передает ее в блок 2. Блок 2 после получения от блока 1 пакета, подлежащего защите, и синхропосылки от блока 4 для защиты этого пакета осуществляет криптографическую защиту передаваемого пакета, например зашифровывает и формирует имитовставку. После выполнения криптографической защиты блок 2 выдает защищенный пакет и, быть может, дополнительную информацию (имитовставку при осуществлении имитозащиты) в блок 3, который осуществляет передачу защищенного пакета в канал связи в соответствии с полученными от блока 1 параметрами ресурса связи.

При приеме защищенного пакета из канала связи блок 3 выдает его в блок 2, при этом блок 3 также выдает в блок 4 параметры ресурса связи, в котором был принят защищенный пакет. Блок 4 осуществляет проверку на соответствие параметров ресурса связи и синхронизирующей информации, введенной в него ранее. Например, проверяется соответствие между введенной временной шкалой и временем, полученным по каналу связи. В случае допустимого расхождения этих значений проверка криптографической защиты продолжается, в противном случае считается, что сообщение ложно. При продолжении проверки защищенности пакета блок 4 на основе параметров ресурса связи формирует синхропосылку и выдает ее в блок 2. Блок 2, на основе полученной синхропосылки, осуществляет проверку защищенности принятого пакета. Например, осуществляет расшифрование, выработку имитовставки и сравнение ее с принятой вместе с защищенным пакетом. В случае совпадения выработанной и принятой имитовставок считается, что принятый пакет достоверный, в противном случае считается, что принятый пакет ложный. При достоверности принятого пакета он выдается в блок 1.

Таким образом, заявленный способ позволяет обеспечить формирование уникальных синхропосылок, упорядоченных на каком-то периоде функционирования системы связи, что позволяет обеспечивать конфиденциальность и имитозащищенность пакетов данных, предаваемых в системе связи.

При этом защита обеспечивается путем криптографического преобразования передаваемых пакетов данных и выработки защитных имитовставок на криптографических ключах, известных только взаимодействующим устройствам системы связи с использованием уникальных синхропосылок.

Список литературы

[1] Дмитриев В.И. Прикладная теория информации: Учеб. для студ. вузов по спец. "Автоматизированные системы обработки информации и управления" (стр.6). - М.: Высш. шк., 1989. - 320 с.: ил.

[2] Устинов Г.Н. Основы информационной безопасности систем и сетей передачи данных. Учебное пособие. Серия "Безопасность". - М.: СИНТЕГ. 2000, 248 с.

[3] ГОСТ 28147-89 Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования.

[4] Б.Шнайер. Прикладная криптография. Протоколы, алгоритмы, исходные тексты на языке Си. - М.: Издательство ТРИУМФ, 2002 - 816 с.: ил.

[5] ГОСТ Р ИСО/МЭК 15408-1-2002 Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий.

[6] Бернард Скляр. Цифровая связь. Теоретические основы и практическое применение. Изд.2-е, исправленное: Пер. с англ. - М.: Издательский дом "Вильяме", 2003, 1104 с.: ил.

[7] ГОСТ 34.10-2001 Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ПЕРЕДАЧИ СООБЩЕНИЙ С ОБЕСПЕЧЕНИЕМ КОНФИДЕНЦИАЛЬНОСТИ ИДЕНТИФИКАЦИОННЫХ ПРИЗНАКОВ ВЗАИМОДЕЙСТВУЮЩИХ ОБЪЕКТОВ В СЕТИ СВЯЗИ | 2003 |

|

RU2253948C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИИ В РАДИОСЕТИ С ПАКЕТНОЙ ПЕРЕДАЧЕЙ ДАННЫХ | 2009 |

|

RU2425455C1 |

| СПОСОБ ОБРАБОТКИ ДАННЫХ | 1998 |

|

RU2154855C2 |

| СПОСОБ И УСТРОЙСТВО ФОРМИРОВАНИЯ МОДИФИЦИРОВАННЫХ КРИПТОКОДОВЫХ КОНСТРУКЦИЙ ДЛЯ ПОМЕХОУСТОЙЧИВОЙ ПЕРЕДАЧИ ДАННЫХ ПО КАНАЛАМ СВЯЗИ | 2023 |

|

RU2812949C1 |

| Способ, система и устройство криптографической защиты каналов связи беспилотных авиационных комплексов | 2018 |

|

RU2704268C1 |

| СПОСОБ КОМПЛЕКСНОЙ ЗАЩИТЫ ИНФОРМАЦИИ | 2005 |

|

RU2292122C1 |

| СПОСОБ И УСТРОЙСТВО ФОРМИРОВАНИЯ КРИПТОКОДОВЫХ КОНСТРУКЦИЙ ДЛЯ ИМИТОУСТОЙЧИВОЙ ПЕРЕДАЧИ ДАННЫХ ПО КАНАЛАМ СВЯЗИ | 2021 |

|

RU2764960C1 |

| СПОСОБ ПЕРЕДАЧИ И КОМПЛЕКСНОЙ ЗАЩИТЫ ИНФОРМАЦИИ | 2007 |

|

RU2367007C2 |

| СПОСОБ, УСТРОЙСТВО И СИСТЕМА АБОНЕНТСКОГО ШИФРОВАНИЯ РЕЧЕВОЙ ИНФОРМАЦИИ И ЕЕ ПЕРЕДАЧИ ПО СЕТЯМ СВЯЗИ ОБЩЕГО ПОЛЬЗОВАНИЯ | 2010 |

|

RU2433547C1 |

| УСТРОЙСТВО ЗАСЕКРЕЧИВАНИЯ И МУЛЬТИПЛЕКСИРОВАНИЯ ТРАФИКА РЕЧИ И ДАННЫХ | 1998 |

|

RU2152134C1 |

Изобретение относится к области обеспечения защиты информации, передаваемой по сетям связи, в частности обеспечения имитозащищенности передаваемой информации в системах цифровой радиосвязи, спутниковой связи, сотовой связи и вычислительных сетях. Технический результат - обеспечение конфиденциальности и/или имитозащищенности. В данном способе для обеспечения конфиденциальности и/или имитозащищенности пакетов данных, передаваемых в системе связи, синхропосылку криптографического алгоритма формируют посредством специального преобразования. При этом для систем связи с множественным доступом синхропосылку формируют из уникальных значений, присвоенных каждому ресурсу связи, в пределах которых осуществляют передачу защищаемых пакетов данных, что обеспечивает уникальность синхропосылок для различных сообщений и строгую упорядоченность синхропосылок в пространстве ресурса связи. При присвоении уникальных значений ресурсу связи учитывают тип множественного доступа, используемый в системе связи. Например, для систем связи, построенных на основе частотно-временного разделения канала связи, в качестве уникального значения, присвоенного ресурсу связи, используют номер временного интервала и номер полосы частот. 6 з.п. ф-лы, 7 ил.

при этом до начала работы или в процессе выполнения связных функций осуществляют синхронизацию временных шкал устройств связи и присвоение уникальных значений ресурсам связи, причем распределение этой информации осуществляют организационными методами или по доверенным каналам,

при передаче или приеме пакета данных на основе ранее распределенной информации определяют уникальное значение, ранее присвоенное ресурсу связи, в пределах которого будет передаваться или приниматься пакет данных,

при обработке передаваемого или принятого пакета данных осуществляют шифрование и/или имитозащиту пакета данных с использованием сформированной синхропосылки, причем в случае проверки имитозащищенности вырабатывают имитовставку и сверяют ее с принятой в пакете данных, при этом в случае совпадения выработанной и принятой имитовставок считают, что принятый пакет достоверный, в противном случае считают, что принятый пакет ложный.

| US 6055316, А, 25.04.2005 | |||

| СИСТЕМА ЗАСЕКРЕЧЕННОЙ ПЕРЕДАЧИ И ПРИЕМА РЕЧЕВОЙ ИНФОРМАЦИИ, СИСТЕМА СИНХРОНИЗАЦИИ ДЛЯ СИСТЕМЫ ЗАСЕКРЕЧЕННОЙ ПЕРЕДАЧИ И ПРИЕМА РЕЧЕВОЙ ИНФОРМАЦИИ И УСТРОЙСТВО ШИФРАЦИИ ИЛИ ДЕШИФРАЦИИ ИНФОРМАЦИИ ДЛЯ СИСТЕМЫ ЗАСЕКРЕЧЕННОЙ ПЕРЕДАЧИ И ПРИЕМА РЕЧЕВОЙ ИНФОРМАЦИИ | 1996 |

|

RU2099885C1 |

| СПОСОБ КРИПТОГРАФИЧЕСКОЙ ЗАЩИТЫ ИНФОРМАЦИИ В ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЯХ И УСТРОЙСТВО ДЛЯ ЕГО ОСУЩЕСТВЛЕНИЯ | 2000 |

|

RU2206182C2 |

| СПОСОБ ОБРАБОТКИ ДАННЫХ | 1998 |

|

RU2154855C2 |

| US 5541997, А, 30.07.1996 | |||

| US 4754482, А, 28.06.1988. | |||

Авторы

Даты

2006-11-10—Публикация

2005-05-20—Подача