Изобретение относится к области радиотехники и может найти применение в адаптивных системах специальной радиосвязи для передачи данных по радиоканалу в условиях воздействия комплекса преднамеренных помех.

Известен способ формирования синхропосылки криптографического алгоритма при обеспечении конфиденциальности и/или имитозащищенности пакетов данных, передаваемых в системе связи, описанный в [1], в котором для систем связи с множественным доступом синхропосылку формируют из уникальных значений, присвоенных каждому ресурсу связи, в пределах которых осуществляют передачу защищаемых пакетов данных, при этом до начала работы или в процессе выполнения связных функций осуществляют синхронизацию временных шкал устройств связи и присвоение уникальных значений ресурсам связи, причем распределение этой информации осуществляют организационными методами или по доверенным каналам, при передаче или приеме пакета данных на основе ранее распределенной информации определяют уникальное значение, ранее присвоенное ресурсу связи, в пределах которого будет передаваться или приниматься пакет данных, при обработке передаваемого или принятого пакета данных осуществляют шифрование и/или имитозащиту пакета данных с использованием сформированной синхропосылки, причем в случае проверки имитозащищенности вырабатывают имитовставку и сверяют ее с принятой в пакете данных, при этом в случае совпадения выработанной и принятой имитовставок считают, что принятый пакет достоверный, в противном случае считают, что принятый пакет ложный.

Недостатком данного способа является то, что синхронизация устройств связи происходит одноразово, что ограничивает возможность динамического изменения числа элементов сети.

Известен способ осуществления связи, описанный в [2], в котором передаваемые данные зашифровывают с помощью случайных числовых данных, используемых в качестве ключа, а случайные числовые данные зашифровывают с помощью криптографического ключа, общего с принимающей стороной, зашифрованные случайные числовые данные передают вместе с зашифрованными передаваемыми данными от передающей стороны принимающей стороне, зашифрованные случайные числовые данные дешифруют с помощью общего криптографического ключа, а зашифрованные передаваемые данные дешифруют на принимающей стороне с помощью дешифрованных случайных числовых данных, используемых в качестве ключа, при этом способ предусматривает осуществляемое в центре сети генерирование секретных личных ключей, индивидуальных для объектов, путем преобразования индивидуальных для объектов идентификаторов, с помощью алгоритма центра, включающего в себя алгоритм интегрального преобразования с весовой функцией, хранящегося только в центре и являющегося общим для этих объектов, распределение генерируемых секретных личных ключей и указанного алгоритма интегрального преобразования с весовой функцией из указанного центра каждому из указанных объектов, и генерирование указанного общего криптографического ключа при указанной передаче передаваемых данных путем приложения алгоритма интегрального преобразования с весовой функцией и секретного личного ключа, хранимого каждым из объектов, к идентификатору, индивидуальному для другого объекта, с которым обеспечивается связь.

Недостатком способа является высокая сложность обеспечения криптозащиты, основанная на центре сети, выход из строя которого повлечет за собой сбой в функционировании всей сети.

Наиболее близким по технической сущности к заявляемому способу является способ по патенту [3], принятый за прототип.

Способ-прототип заключается в следующем.

В радиосети для пакетной передачи данных (РППД), содержащей, по меньшей мере, одну станцию оператора сети и множество пользовательских станций (ПС), происходит обмен информацией. ПС передают данные сообщений друг другу, непосредственно или через промежуточные станции. Когда станция включается в первый сеанс связи, она передает сообщения запроса ключа на станцию оператора. Другие санкционированные станции не будут связываться с новой станцией, но передадут сообщение запроса ключа на станцию оператора сети. Станция оператора сети передаст необходимые ключи обратно на новую станцию через другие станции, чтобы дать разрешение новой станции на работу в сети. Каждая ПС периодически передает сигналы зондирования ключа другим станциям через свой открытый ключ.

Исходя из описания работы способа-прототипа можно сделать вывод о том, что он не приспособлен к работе в условиях специальной связи. Данные условия подразумевают функционирование ПС в условиях "информационной войны", то есть их способность противостоять несанкционированному доступу к данным, проходящим через него. Эта способность может быть обеспечена совместным применением [4, 9] средств криптографической защиты информации (СКЗИ) и псевдослучайной перестройки рабочей частоты (ППРЧ), причем СКЗИ и ППРЧ должны применяться в условиях сетевой работы, что подразумевает следующее.

Современные сети связи представляют собой совокупность большого числа мобильных ПС, работающих синхронно. Слово "мобильный" подразумевает, что какая-либо из ПС может временно выйти из сетевого синхронизма (отключиться, отъехать дальше зоны действия сети, и т.д.). Для того чтобы вернуться в сеть и продолжить обмен данными с другими абонентами сети, ей нужно восстановить с ними синхронный режим работы. Восстановление синхронизма понимается в первую очередь как восстановление синхронизма в СКЗИ (выработка одинаковых псевдослучайных чисел) и ППРЧ (обмен данными на одинаковых частотах). Это можно обеспечить только введением специальных алгоритмом остановки общей синхронной работы сети и обмена некой информацией со всеми ПС РППД (в том числе и с абонентом, желающим войти в сеть), чтобы на основе данной информации заново запустить сеть. Отсутствие подобных алгоритмов делает бессмысленным все другие возможные способы улучшения работы сети, если она не имеет способности к самовосстановлению.

Кроме того, обеспечение общей синхронной работы сети не должно обеспечиваться только определенным центром, поскольку противнику будет достаточно вывести из строя центр, чтобы вывести из строя всю сеть. Поэтому любая ПС РППД должна иметь возможность организовать синхронную работу.

Таким образом, задачей изобретения является обеспечение защиты данных от несанкционированного доступа одновременно с самовосстановлением сети.

Достигаемый при этом технический результат - способность обеспечить защищенный режим работы для сети связи, состоящей из мобильных абонентов при пассивных атаках противника.

Указанный технический результат достигается с помощью заявляемого способа защиты информации в радиосети с пакетной передачей данных, сущность которого заключается в следующем:

- до начала радиообмена на каждой пользовательской станции (ПС) осуществляют подготовку к работе криптографических алгоритмов, для чего определяют индивидуальные для каждой ПС цифровые константы - К1 размером xi бит и К2 размером x2 бит, а также общую для всей радиосети цифровую константу К5 размером z бит, которые загружают в ПС при ее включении; далее константы К1 и К2 преобразуют в две другие цифровые константы К3 и К4 размером y1≥x1 и y2≥x2 бит, соответственно;

- на передающей стороне в течение интервала времени T1 осуществляют передачу криптографически защищенной информации, для чего поступающую цифровую информацию кодируют помехоустойчивым кодом, общим для всей РППД, кодированные данные блоками по y1 бит суммируют по модулю 2 с первым псевдослучайным числом (ПСЧ1) размером у1 бит, в результате чего получают данные, зашифрованные поточным шифром, которые блоками по y2 бит суммируют по модулю 2 со вторым псевдослучайным числом (ПСЧ2) размером y2 бит, в результате чего получают данные, зашифрованными комбинационным шифром, которые блоками по y2 бит объединяют с синхропоследовательностью, образуя пакет данных, далее каждую из полученных выше двух частей пакета (синхропоследовательность и зашифрованный блок) модулируют разными частотами, определяемыми ПСЧ2, модулированный пакет данных по радиоканалу передают приемной стороне РППД; далее производят выработку ПСЧ1 и ПСЧ2 по криптографическим алгоритмам g1 и g2, соответственно, с помощью К5, причем каждое получаемое ПСЧ1 служит исходным состоянием для выработки следующего ПСЧ1 с помощью К5, а каждое получаемое ПСЧ2 служит исходным состоянием для выработки следующего ПСЧ2 с помощью К5;

- на передающей стороне в течение интервала времени T2 осуществляют синхронизацию криптографических алгоритмов, для чего x1 бит текущего значения ПСЧ1 и x2 бит текущего значения ПСЧ2 кодируют помехоустойчивым кодом, общим для всей РППД, результат кодирования объединяют с синхропоследовательностью, образуя пакет данных; далее каждую из полученных выше трех частей пакета (синхропоследовательность, кодированные x1 бит и кодированные x2 бит) модулируют разными частотами, определяемыми ПСЧ2, модулированный пакет данных по радиоканалу передают приемной стороне РППД m раз, где m - определяют экспериментально; далее x1 бит текущего значения ПСЧ1 и x2 бит текущего значения ПСЧ2 преобразуют в цифровые константы К3 и К4, производят выработку ПСЧ1 и ПСЧ2 по соответствующим криптографическим алгоритмам g1 и g2 с помощью К5, которая является ключом алгоритмов g1 и g2;

- при этом на передающей стороне РППД после подготовки к работе криптографических алгоритмов по мере поступления ЦИ в течение интервала времени Т2 осуществляют синхронизацию криптографических алгоритмов, а затем в течение интервала времени T1 осуществляют передачу криптографически защищенной информации, причем количество интервалов времени Т1 определяется объемом поступаемой ЦИ, которую необходимо передать;

- на приемной стороне РППД осуществляют синхронизацию криптографических алгоритмов, для чего в течение интервала времени T2 принимают сигналы, представляющие собой смесь вышесформированных пакетов и помех одновременно на всех частотах; разделяют принятую смесь на две составляющие - служебную (СС), содержащую смесь синхропоследовательности с помехой, и кодированную информационную (КИС), содержащую смесь кодированных x1 бит и кодированных x2 бит с помехой; СС демодулируют и преобразуют в последовательность решений, которую сравнивают с кодами ожидаемых синхропоследовательностей, и результат сравнения используют для фазовой автоподстройки; КИС демодулируют с помощью фазовой автоподстройки, из демодулированного пакета извлекают кодированные помехоустойчивым кодом x1 бит текущего значения ПСЧ1 и x2 бит текущего значения ПСЧ2 передающей стороны, декодируют их, причем вышеописанный прием сигналов РППД повторяют m раз, в результате чего получают окончательные значения x1 бит текущего значения ПСЧ1 и x2 бит текущего значения ПСЧ2 передающей стороны, которые преобразуют в цифровые константы К3 и К4;

- далее на приемной стороне РППД в течение интервала времени Т1 принимают криптографически защищенную информацию, для чего вырабатывают ПСЧ1 и ПСЧ2 по криптографическим алгоритмам g1 и g2, соответственно, с помощью К3, К4 и К5, причем в дальнейшем каждое получаемое ПСЧ1 используют в качестве исходного состояния для выработки следующего ПСЧ1 с помощью К5, а каждое получаемое ПСЧ2 используют в качестве исходного состояния для выработки следующего ПСЧ2 с помощью К5; далее смесь полезного сигнала и помех принимают одновременно на всех частотах, каждая из которых принадлежит группе частот, известной на приемной и передающей сторонах РППД; далее разделяют принятую смесь на две составляющие - СС и зашифрованную информационную (ЗИС), содержащую смесь зашифрованных бит с помехой; СС демодулируют на основании выработанной ранее ПСЧ2 и преобразуют в последовательность решений, которую сравнивают с кодами ожидаемых синхропоследовательностей, результат сравнения используют для фазовой автоподстройки; ЗИС демодулируют на основании выработанного ранее ПСЧ2 с помощью фазовой автоподстройки; далее комбинационный шифр, составленный из демодулированных ЗИС, размером y2 бит, суммируют с ПСЧ2, в результате чего получают поточный шифр, который блоками по y1 бит суммируют с ПСЧ1, в результате чего получают данные, кодированные помехоустойчивым кодом, которые декодируют, в результате чего получают переданную ЦИ;

- при этом на приемной стороне РППД по мере поступления ЦИ в течение интервала времени Т2 осуществляют синхронизацию криптографических алгоритмов, а затем в течение интервала времени Т1 осуществляют прием криптографически защищенной информации, причем количество интервалов времени Т1 определяется объемом поступаемой ЦИ, которую необходимо передать.

Заявляемый способ защиты информации в радиосети с пакетной передачей данных заключается в следующем.

До начала радиообмена каждой ПС осуществляется подготовка к работе криптографических алгоритмов в соответствии с алгоритмом АЛГ0, включающим последовательность следующих действий.

1. Определяются две индивидуальные для каждой пользовательской станции (ПС) цифровые константы: К1 и К2 размером x1 и x2 бит соответственно, а также общая для всей радиосети цифровая константа К5 размером z бит, которые загружаются в ПС при ее включении. Значения констант К1 и К2 могут представлять собой, например, некоторые функции от сетевого адреса того ПС, в состав которого входит данный радиомодем.

2. Константы К1 и К2 преобразуются в две другие константы К3 и К4 размером y1≥x1 и y2≥x2 бит, соответственно. Преобразование может состоять, например, в простом дублировании определенных битов. Таким образом, y1=f1(x1) и y2=f2(x2). Константы К3 и К4 еще не являются псевдослучайными числами (ПСЧ), а являются только лишь исходным (нулевым) состоянием для выработки первого псевдослучайного числа (ПСЧ1) и второго псевдослучайного числа (ПСЧ2).

3. Выработка ПСЧ1 и ПСЧ2 происходит по первому криптографическиму алгоритму (далее по тексту g1) и по второму криптографическиму алгоритму (далее по тексту g2), соответственно, с помощью константы К5, которая является ключом алгоритмов g1 и g2, причем, g1 отличен от g2. Вырабатываемые по алгоритмам g1 и g2 соответствующие ПСЧ1 и ПСЧ2 в дальнейшем могут использоваться для передачи по РППД комбинационного шифра [9].

Передача криптографически защищенной информации на передающей стороне РППД происходит в соответствии с алгоритмом АЛГ1, включающим последовательность следующих действий.

1. Поступающая цифровая информация кодируется помехоустойчивым кодом, общим для всей РППД.

2. Кодированные данные блоками по y1 бит суммируются по модулю 2 с первым псевдослучайным числом (ПСЧ1) размером y1 бит. В результате суммирования с ПСЧ1 кодированные данные становятся данными, зашифрованными поточным шифром [9].

3. Полученный поточный шифр блоками по y2 бит суммируется по модулю 2 со вторым псевдослучайным числом (ПСЧ2) размером y2 бит. В результате суммирования с ПСЧ1 и ПСЧ2, кодированные данные становятся данными, зашифрованными комбинационным шифром.

4. Зашифрованные данные по y2 бит объединяются с синхропоследовательностью, образуя пакет данных. При этом зашифрованные данные представляют собой информационную составляющую (ИС) пакета, а синхропоследовательность - его служебную составляющую (СС).

5. Каждая из двух частей пакета (СС и ИС) модулируется разными частотами, определяемыми ПСЧ2. Количество этих частот находится в пределах  и определяется экспериментальным путем. Номера этих частот имеют размер не менее x2 бит каждая.

и определяется экспериментальным путем. Номера этих частот имеют размер не менее x2 бит каждая.

6. Модулированный пакет данных по радиоканалу передается приемной стороне РППД.

7. Происходит выработка ПСЧ1 и ПСЧ2 по криптографическим алгоритмам g1 и g2, соответственно, с помощью константы К5. Каждое получаемое ПСЧ1 служит исходным (нулевым) состоянием для выработки следующего ПСЧ1 с помощью константы К5. Каждое получаемое ПСЧ2 служит исходным (нулевым) состоянием для выработки следующего ПСЧ2 с помощью константы К5.

Работа в соответствии с АЛГ1 осуществляется в течение промежутка времени Т1, сек, определяемого экспериментальным путем. Получаемый при этом комбинационный шифр обеспечивает конфиденциальность циркулирующей в РППД информации, а модуляция псевдослучайными частотами - ее скрытность.

Однако для сохранения синхронности работы системы радиосвязи в целом, в процессе обмена зашифрованной информации между передающей и приемной стороной после заверщения работы по АЛГ1, описанному выше, передающая сторона РППД осуществляет синхронизацию криптографических алгоритмов в соответствии алгоритмом АЛГ2, включающим последовательность следующих операций.

1. Определенные биты текущего значения ПСЧ1 (в количестве x1), называемые первой текущей временной меткой (ТВМ1), кодируются помехоустойчивым кодом, общим для всей РППД.

2. Определенные биты текущего значения ПСЧ2 (в количестве x2), называемые второй текущей временной меткой (ТВМ2), кодируются помехоустойчивым кодом, общим для всей РППД.

3. ТВМ1 и ТВМ2 объединяются с синхропоследовательностью, образуя пакет данных. При этом ТВМ1 и ТВМ2 составляют ИС пакета, а синхропоследовательность - СС пакета.

4. Каждая из трех составляющих частей пакета:

синхропоследовательность, ТВМ1 и ТВМ2 модулируется разными частотами, принадлежащей к определенной группе частот (w1,…,wk), известной на приемной и передающей сторонах РППД. В результате произведенной модуляции получается модулированный радиочастотный сигнал, который передается приемной стороне РППД.

5. С целью увеличения вероятности приема пакета, сформированного по пп.1-4, если какие-либо частоты из (w1,…,wk) запорчены, операции по п.4 повторяются m раз, где m - определяется экспериментально.

6. ТВМ1 и ТВМ2 преобразуются ("размножаются") в константы К3 и К4 размером y1≥x1 и y2≥x2 бит, соответственно, согласно функциям f1 и f2: y1=f1(x1) и y2=f2(x2).

7. Производится выработка ПСЧ1 и ПСЧ2 по криптографическим алгоритмам g1 и g2, соответственно, с помощью константы К5 размером z бит, которая является ключом алгоритмов g1 и g2.

Работа в соответствии с АЛГ2 осуществляется в течение промежутка времени Т2, сек, определяемого экспериментальным путем.

После выполнения передающей стороной РППД действий по алгоритму АЛГ0 работа передающей стороны РППД по мере поступления ЦИ соответствует в течение T2 работе по АЛГ2, а затем в течение T1 - работе по АЛГ1. Количество АЛГ1 соответствует объему поступаемой ЦИ, которую необходимо передать.

На приемной стороне РППД принимает из радиоканала передаваемые передающей стороной РППД сигналы, представляющие собой смесь пакетов, полученных по АЛГ1 и АЛГ2, и помех.

Для выделения из этой смеси ЦИ сначала на приемной стороне РППД осуществляется синхронизация криптографических алгоритмов в соответствии с алгоритмом АЛГ3, включающим последовательность следующих операций.

1. Смесь полезного сигнала и помех принимают одновременно на всех частотах, каждая из которых принадлежит группе частот (w1,…,wk), известной на приемной и передающей сторонах РППД.

2. Производится разделение принятой смеси на СС и ИС.

3. СС демодулируется и преобразуется в последовательность решений.

4. Полученная последовательнось решений сравнивается с кодами ожидаемых синхропоследовательностей, и результат сравнения используется для фазовой автоподстройки.

5. ИС демодулируется с помощью фазовой автоподстройки.

6. Из демодулированного пакета извлекаются кодированные помехоустойчивым кодом ТВМ1 и ТВМ2.

7. Происходит декодирование ТВМ1 (размером x1 бит) и ТВМ2 (размером x2 бит).

8. Пункты 1-7 повторяются m раз. Результатом их является получение приемной стороной ТВМ1 и ТВМ2. Необходимость m-кратного повтора состоит в том, чтобы увеличить вероятность приема пакета, сформированного по АЛГ2, если какие-либо частоты из (w1,…,wk) запорчены.

9. ТВМ1 и ТВМ2 преобразуются в константы К3 и К4 размером y1≥x1 и y2≥x2 бит, соответственно, согласно функциям f1 и f2: y1=f1(x1), а y2=f2(x2).

Прием криптографически защищенной информации на приемной стороне РППД происходит в соответствии с алгоритмом АЛГ4, включающим последовательность следующих действий.

1. Происходит выработка ПСЧ1 и ПСЧ2 по криптографическим алгоритмам g1 и g2, соответственно, с помощью константы К5 размером z бит (которая является ключом алгоритмов g1 и g2) и констант К3 и К4 (которые являются исходным (нулевым) состоянием алгоритмов). В дальнейшем каждое получаемое ПСЧ1 служит исходным (нулевым) состоянием для выработки следующего ПСЧ1 с помощью константы К5, а каждое получаемое ПСЧ2 служит исходным (нулевым) состоянием для выработки следующего ПСЧ2 с помощью константы К5.

2. Смесь полезного сигнала и помех принимают одновременно на всех частотах, каждая из которых принадлежит группе частот (w1,…,wk), известной на приемной и передающей сторонах РППД.

3. Происходит разделение принятой смеси на СС и ИС.

4. СС демодулируется на основании ПСЧ2, выработанного по АЛГ3, и преобразуется в последовательность решений.

5. Полученная последовательнось решений сравнивается с кодами ожидаемых синхропоследовательностей, и результат сравнения используется для фазовой автоподстройки.

6. ИС демодулируется на основании ПСЧ2, выработанного по АЛГ3, с помощью фазовой автоподстройки.

7. Комбинационный шифр, составленный из демодулированных по пп.1-6 ИС (размером y2 бит), суммируется с ПСЧ2 (размером y2 бит), выработанным по АЛГ3. В результате суммирования с ПСЧ2 комбинационный шифр становится поточным шифром.

8. Полученный поточный шифр блоками по y1 бит суммируется с ПСЧ1, (размером y2 бит). В результате суммирования с ПСЧ1 зашифрованные данные становятся данными, кодированными помехоустойчивым кодом.

9. Происходит декодирование расшифрованных данных, в результате чего получается переданная ЦИ.

В дальнейшем по мере поступления смеси полезного сигнала и помех работа приемной стороны РППД соответствует в течение Т2 работе по АЛГ3, а затем в течение T1 - работе по АЛГ4. Количество АЛГ4 соответствует объему поступаемой ЦИ, которую необходимо передать.

Таким образом, заявленный способ дает возможность самовосстанавливать сеть и сохранять синхронный режим работы между ПС при пассивных атаках противника на сеть связи. Кроме того, поскольку шифрование кодированных данных осуществляется именно поточным шифром, заявленный способ позволяет шифровать большие потоки информации, так как только поточные шифры предотвращают эффект размножения ошибок и обеспечивают максимальные скорости шифрования [9].

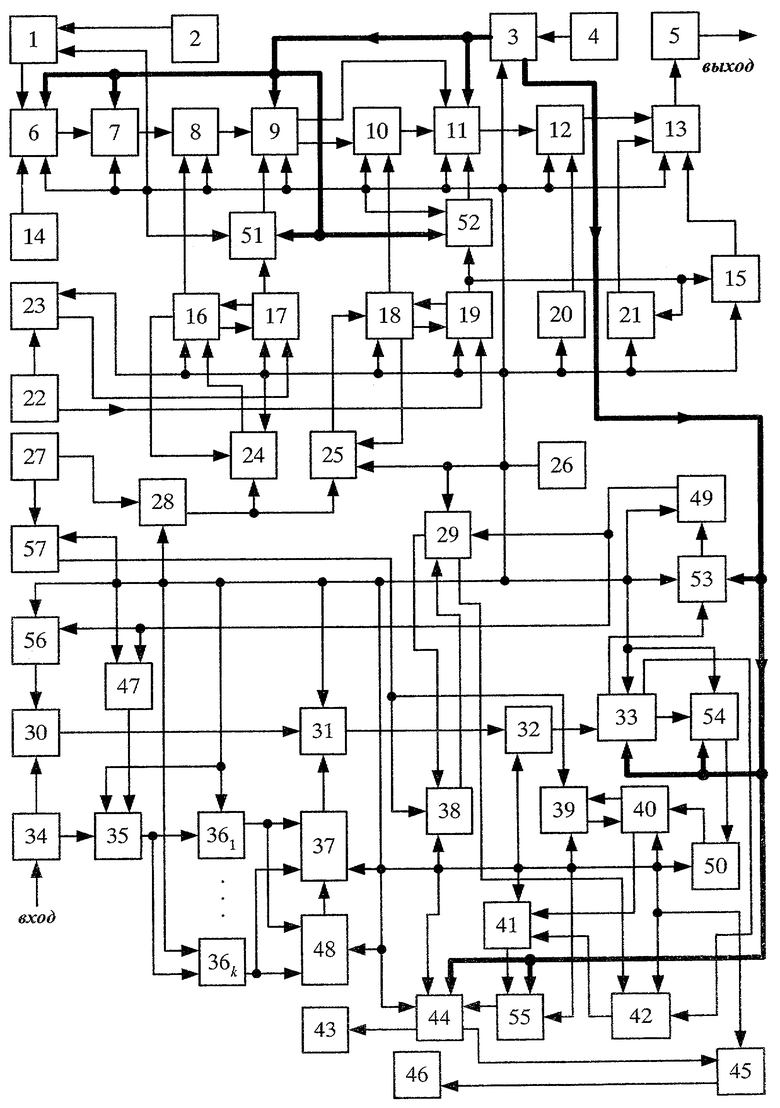

Функциональная схема устройства для реализации заявленного способа приведена на фиг.1, где приняты следующие обозначения:

1 - аналого-цифровой преобразователь (АЦП);

2 - первый интерфейс (И1);

3 - первый блок управления (БУ1);

4 - второй интерфейс (И2);

5 - первый антенно-фидерный блок (АФБ1);

6 - первый коммутатор (К1);

7 - второй блок управления (БУ2);

8 -первый сумматор (С1);

9 - второй коммутатор (К2);

10 - второй сумматор (С2);

11 - третий коммутатор (К3);

12 - пакетатор;

13 - передающий блок (ПБ);

14 - третий интерфейс (И3);

15 - первый синтезатор частот (СЧ1);

16 - первый регистр (Р1);

17 - второй регистр (Р2);

18 - третий регистр (Р3);

19 - четвертый регистр (Р4);

20 - генератор кодовых последовательностей (ГКП);

21 - второй синтезатор частот (СЧ2);

22 - четвертый интерфейс (И4);

23 - пятый регистр (Р5);

24 - первый блок криптозащиты (БКЗ1);

25 - второй блок криптозащиты (БКЗ2);

26 - генератор тактовых импульсов (ГТИ);

27 - пятый интерфейс (И5);

28 - первый регистр сдвига (РС1);

29 - шестой регистр (Р6);

30 - усилительно-преобразовательный блок (УПБ);

31 - блок фазовой автоподстройки (БФА);

32 - приемный блок (ПРБ);

33 - четвертый коммутатор (К4);

34 - второй антенно-фидерный блок (АФБ2);

35 - блок отождествления элемента сигнала (БОЭС);

361…36k - схемы сравнения (СС);

37 - мультиплексор;

38 - третий блок криптозащиты (БКЗ3);

39 - четвертый блок криптозащиты (БКЗ4);

40 - седьмой регистр (Р7);

41 - третий сумматор (С3);

42 - четвертый сумматор (С4);

43 - шестой интерфейс (И6);

44 - пятый коммутатор (К5);

45 - цифро-аналоговый преобразователь (ЦАП);

46 - седьмой интерфейс (И7);

47 - четвертый синтезатор частот (СЧ4);

48 - компаратор;

49 - восьмой регистр (Р8);

50 - девятый регистр (Р9);

51 - третий блок управления (БУ3);

52 - четвертый блок управления (БУ4);

53 - пятый блок управления (БУ5);

54 - шестой блок управления (БУ6);

55 - седьмой блок управления (БУ7);

56 - третий синтезатор частот (СЧ3);

57 - второй регистр сдвига (РС2).

Устройство для реализации способа содержит последовательно соединенные И1 2, АЦП 1, К1 6, БУ2 7, C1 8, К2 9, С2 10, К3 11, пакетатор 12, ПБ 13 и АФБ1 5, выход которого является выходом устройства; последовательно соединенные АФБ2 34, вход которого является входом устройства, УПБ 30, БФА 31, ПРБ 32, К4 33, С4 42, С3 41, БУ7 55, К5 44, ЦАП 45 и И7 46; последовательно соединенные И4 22, Р5 23, Р2 17, P1 16 и БКЗ1 24, выход которого соединен со вторым входом Р1 16, второй выход которого соединен со вторым входом Р2 17; последовательно соединенные И5 27, РС1 28, БКЗ2 25, Р3 18 и Р4 19, первый выход которого соединен со вторым входом Р3 18, второй выход которого соединен со вторым входом БКЗ2 25. Второй выход И5 27 соединен с последовательно соединенными РС2 57, БКЗ3 38 и Р6 29.

Выход РС1 28 соединен, кроме того, с БКЗ1 24, а выход РС2 57 - с последовательно соединенными БКЗ4 39 и Р7 40. Третий выход Р1 16 соединен со вторым входом С1 8; третий выход Р3 18 соединен со вторым входом С2 10; второй выход Р2 17 соединен с первым входом БУ3 51, выход которого соединен со вторым входом К2 9; второй выход Р4 19 соединен с первыми входами СЧ1 15, СЧ2 21 и БУ4 52, выход которого соединен со вторым входом К3 11. Второй выход К4 33 соединен с БУ6 54, выход которого соединен с Р9 50, соединенного со вторым входом Р7 40, первый второй выход которого соединен со вторым входом БКЗ4 39. Второй выход Р7 40 соединен со вторым входом С3 41. Третий выход К4 33 соединен с первым входом БУ5 53, выход которого соединен с первым входом Р8 49, выход которого соединен с с первыми входами СЧ3 56, СЧ4 47 и вторым входом Р6 29, выход которого соединен со вторым входом БКЗ3 38. Второй выход Р6 29 соединен со вторым входом С4 42.

Второй выход АФБ2 34 соединен с первым входом БОЭС 35, выход которого соединен с сигнальными входами k схем сравнения (СС) 361-36k, выходы которых соединены с соответствующими k сигнальными входами компаратора 48 и мультиплексора 37. Выход компаратора 48 соединен с адресным входом мультиплексора 37, выход которого соединен со вторым входом БФА31.

Выход И2 4 соединен с входом БУ1 3, первая группа выходов которого соединена шиной группами входов К1 6, БУ2 7, БУ3 51, БУ4 52 и третьими входами К2 9, К3 11, а вторая группа выходов БУ1 3 соединена шиной с группами входов К4 33, К5 44, БУ5 53, БУ6 54 и БУ7 55.

Выход СЧЗ 56 соединен со вторым входом УПБ 30, а выход СЧ4 47 - со вторым входом БОЭС 35. Выход И3 14 соединен с третьим входом К1 6. Выход ГКП 20 соединен со вторым входом пакетатора 12. Второй выход К5 44 соединен с И6 43.

Третий выход К2 9 соединен с четвертым входом К3 11. Второй выход И4 22 соединен со вторым входом Р4 19. Выход СЧ1 15 соединен со вторым входом ПБ 13, а выход СЧ2 21 - с третьим входом ПБ 13.

Выход ГТИ 26 соединен с тактовыми входами блоков 1,3, 35, 44, 45, 6-13, 15-21, 23-25, 28, 29, 31-33, 35, 37-42, 44, 45, 47-49, 51-57, а также k CC 361-36k.

Устройство работает следующим образом. На передающей стороне поток аналоговой информации поступает через И1 2 в АЦП 1, где он оцифровывается. Полученный цифровой поток данных так же, как и цифровой поток данных, поступающий через И3 14, через К1 6 поступает в БУ2 7, который кодирует данный поток на основании сигнала управления с БУ1 3. При этом К1 6 пропускает или поток данных от И3 14, или поток данных от АЦП 1, на основании сигнала управления с БУ1 3.

Кодированные данные поступают блоками по y1 бит в С1 8, где происходит их суммирование с содержимым Р1 16 (размером y1 бит), являющимся псевдослучайной величиной. Зашифрованные в С1 8 данные поступают блоками по y2 бит через К2 9, на основании сигнала управления с БУ1 3, в С2 10, где происходит их суммирование с содержимым Р3 18 (размером y2 бит), являющимся псевдослучайной величиной. Зашифрованные вторично в С2 10 данные поступают через К3 11, на основании сигнала управления с БУ1 3, в пакетатор 12, где происходит их объединение с синхропоследовательностью, поступающей из ГКП 20.

Пакет, образованный в пакетаторе 12 и состоящий из двух частей - зашифрованной информации и синхропоследовательности, поступает в ПБ 13, где он преобразуется в модулированный радиочастотный сигнал, который передается получателю с помощью АФБ1 5. Каждая из двух частей пакета модулируется разными частотами, поступающеми в пакетатор 13 из СЧ1 15 и СЧ2 21. Номера этих частот (размером до x2 бит каждая), поступают в СЧ1 15 и СЧ2 21 из Р4 19.

Две цифровые константы размером x1 и x2 бит, соответственно, поступают через И4 22 в Р5 23 и Р4 19. Данные константы должны быть индивидуальны для каждого сетевого радиомодема и могут представлять собой, например, некоторые функции от сетевого адреса того ПС, в состав которого входит данный радиомодем. Константа из Р5 23 переписывается в Р2 17. Таким образом осуществляется первоначальная загрузка блоков 17 и 19, имеющих размеры, соответственно, x1 и x2 бит.

Блоки 16 и 18, должны иметь размеры, соответственно, y1≥x1 и y2≥x2 бит. Поэтому значения блоков 17 и 19 должны "размножиться" в значения блоков 16 и 18 согласно функциям f1 и f2. "Размножение" может состоять, например, в простом дублировании определенных битов. Таким образом, y1=f1(x1) и y2=f2(x2).

При первоначальной загрузке значения Р1 16 и Р3 18 еще не являются псевдослучайным числом, а являются только лишь исходным (нулевым) состоянием блоков 24 и 25, соответственно. Поэтому для выработки псевдослучайных чисел, используемых для суммирования с поступающими данными в С1 8 и С2 10, значение Р1 16 поступает в БКЗ1 24, а значение Р3 8 - в БКЗ2 25. В блоках 24 и 25 происходит выработка псевдослучайных чисел по криптографическим алгоритмам g1 и g2, соответственно. Выработка происходит на основании значения РС1 28, загружаемого в БКЗ1 24 и БКЗ2 25 и поступаемого в РС1 28 через И5 27. Данное значение представляет собой константу размером z бит, которая является ключом криптографических алгоритмов g1 и g2. Если криптографический алгоритм состоит из нескольких циклов, после каждого цикла в блоке 28 происходит сдвиг на d бит.

Полученные псевдослучайные числа загружаются из БКЗ1 4 в Р1 16 и из БКЗ2 25 в Р3 18, соответственно, и полученные в результате значения Р1 16 и Р2 18 используются для суммирования с поступающими данными в С 1 8 и С2 10. Таким образом, быстродействие блока 24 должно быть таким, чтобы выработать псевдослучайное число до поступления в блок 8 очередного блока данных, а быстродействие блока 25 - чтобы выработать псевдослучайное число до поступления в блок 10 очередного блока данных.

Наличие шифраторов в модеме обеспечивает конфиденциальность циркулирующей в сети информации. Однако для сохранения синхронности работы модема на передающей и приемной сторонах, вместо передачи зашифрованных данных по основному алгоритму (описанному выше) через каждые Т сек предусмотрена следующая процедура:

1) определенные биты (в количестве x1) из текущего значения блока 16 загружаются в блок 17;

2) определенные биты (в количестве x2) из текущего значения блока 18 загружаются в блок 19;

3) значение блока 17, называемое ТВМ1, поступает в БУ3 51, который кодирует ТВМ1 на основании сигнала управления с БУ1 3;

4) на основании сигнала управления с БУ1 3 кодированная ТВМ1 через К2 9 поступает в К3 11;

5) на основании сигнала управления с БУ1 3 через К3 11, кодированная ТВМ1 поступает в пакетатор 12;

6) значение блока 19, называемое ТВМ2, поступает в БУ4 52, который кодирует ТВМ2 на основании сигнала управления с БУ1 3;

7) на основании сигнала управления с БУ1 3 через К3 11 кодированная ТВМ2 поступает в пакетатор 12;

8) в пакетаторе 12 происходит объединение ТВМ1 и ТВМ2 с синхропоследовательностью, поступающей из ГКП 20;

9) пакет, образованный в пакетаторе 12 и состоящий из трех частей: синхропоследовательности, ТВМ1 и ТВМ2, поступает в ПБ 13, где он преобразуется в модулированный радиочастотный сигнал, который передается получателю с помощью АФБ1 5;

10) каждая из трех частей пакета модулируется разными частотами, поступающими в пакетатор 13 из СЧ1 15 и СЧ2 21, причем номера этих частот (размером до x2 бит каждая), поступают в СЧ1 15 и СЧ2 21 из Р4 19;

11) пункты 9,10 повторяются m раз.

После завершения процедуры, состоящей из пунктов 1-11, значения блоков 17 и 19 должны "размножиться" в значения блоков 16 и 18 согласно функциям f1 и f2. После этого работа передающей части устройства соответствует работе по передаче зашифрованных данных по основному алгоритму.

На приемном конце входной сигнал, представляющий собой смесь полезного сигнала и помех, принимается АФБ2 34, где происходит его разделение на служебную и информационную составляющие.

Часть входного сигнала, содержащая служебную составляющую, со второго выхода АФБ2 34 поступает на первый сигнальный вход БОЭС 35. Последовательность случайных элементов смеси преобразуется в БОЭС 35 в случайную последовательность решений о символах, соответствующих принятым элементам сигнала, с помощью частоты приема, полученной на втором выходе СЧ4 47 на основе значения, подаваемого с выхода Р8 49. Эта последовательность решений о символах в общем случае за счет действия помех не совпадает ни с одной из последовательностей символов элементов, которые использовались на предающей стороне при формировании синхропоследовательностей в ГКП 20. В БОЭС 35 происходит оптимальная обработка смеси элемента сигнала и помехи, и на его выходе выдается последовательность решений о том, какой элемент синхропоследовательности (логический "0" или логическая "1") действовал. Полученная последовательность решений о символах поэлементно сравнивается с кодами ожидаемых синхропоследовательностей в соответствующих СС 361-36k.

Результаты сравнения с выходов СС 361-36k подаются на компаратор 48, который устанавливает максимум из k входных значений. Данный максимум определяет сигнал управления для мультиплексора 37.

Результаты сравнения с выходов СС 361-36k подаются, кроме того, на соответствующие сигнальные входы мультиплексора 37, в котором на основании сигнала управления, приходящего с компаратора 48, происходит выбор одного из k входов, сигнал с которого через выход мультиплексора 37 подается на второй сигнальный вход БФА 31.

Другая часть входного сигнала, содержащая информационную составляющую, поступает на первый вход УПБ 30, в котором спектр входного сигнала смещается на промежуточную частоту, на которой производится основная обработка сигнала, с последующим усилением сигнала промежуточной частоты.

Преобразование на частоту приема происходит в УПБ 30 на основе частоты, поступаемой с выхода СЧ3 56 на основе значения, подаваемого с выхода Р8 49.

Сигнал с выхода УПБ 30 поступает на первый сигнальный вход БФА 31, в котором происходит точная фазовая подстройка информационной составляющей и тактовой последовательности на основе служебной составляющей. Сигнал с выхода БФА 31 поступает на сигнальный вход ПРБ 32, где он демодулируется.

С выхода блока 32 зашифрованные данные поступают блоками по y2 бит через К4 33, на основании сигнала управления с БУ1 3, в С4 42, где происходит их суммирование с содержимым Р6 29 (размером y2 бит), являющимся псевдослучайной величиной. После блока 42 зашифрованные данные поступают блоками по y1 бит в С3 41, где происходит их суммирование с содержимым Р7 40 (размером y1 бит), также являющейся псевдослучайной величиной.

Для выработки псевдослучайных чисел, используемых для суммирования с зашифрованными данными в С4 42 и С3 41, значение Р6 29 поступает в БКЗ3 38, а значение Р7 40 - в БКЗ4 39. В блоках 38 и 39 происходит выработка псевдослучайных чисел по криптографическим алгоритмам g2 и g1, соответственно. Выработка происходит на основании значения РС2 57, загружаемого в БК3З 38 и БКЗ4 39 и поступаемого в РС2 57 через И5 27. Данное значение представляет собой константу размером z бит, которая является ключом криптографических алгоритмов g1 и g2. Если криптографический алгоритм состоит из нескольких циклов, после каждого цикла в блоке 57 происходит сдвиг на d бит.

Расшифрованный поток данных с выхода С3 41 поступает БУ7 55, который декодирует данный поток на основании сигнала управления с БУ1 3. С выхода БУ7 55, через К5 44, на основании сигнала управления с БУ1 3 поток поступает на внешние устройства либо через блок 43, либо, после преобразования в аналоговый сигнал в ЦАП 45, через блок 46.

Исходя из описанного алгоритма работы следует, что безошибочное декодирование данных на приемной стороне зависит от состояния Р6 29 и Р7 40. Для сохранения синхронности работы модема на передающей и приемной сторонах вместо приема зашифрованных данных по основному алгоритму (описанному выше) через каждые Т сек принимает две цифровые константы размером х1 и х2 бит, соответственно. Константы, на основании сигнала управления с БУ1 3, поступают через К4 33 в БУ6 54 и БУ5 53, соответственно. Декодированные на основании сигнала управления с БУ1 3, в БУ6 54 и БУ5 53 константы записываются, соответственно, в Р9 50 и Р8 49.

Таким образом осуществляется первоначальная загрузка блоков 50 и 49, имеющих размеры, соответственно, x1 и x2 бит.

Блоки 40 и 29, имеют размеры, соответственно. y1≥x1 и y2≥x2 бит. Поэтому значения блоков 50 и 49 должны преобразоваться в значения блоков 40 и 29 согласно функциям f1 и f2., одинаковым на приемной и передающей сторонах. То есть, y1=f1(x1), а y2=f2(x2).

БУ1 3 управляет работой блоков 6, 7, 9, 11, 33, 44, 51-55 на основании управляющей программы, поступающей через интерфейс И2 4.

С выхода ГТИ 26 на блоки 1, 3, 35, 44, 45, 6-13, 15-21, 23-25, 28, 29, 31-33, 37-42, 47-57 а также на k CC 361-36k подаются тактовые импульсы, определяющие начало каждой микрооперации, в результате чего обеспечивается синхронизация работы устройства в целом.

БФА 31 может быть реализован в виде схем привязки синхросигнала к битовым интервалам принимаемых данных [5, глава 9]. БОЭС 35 может быть реализован как решающее устройство [6, глава 7.4]. CC 36-36k могут быть реализованы в виде дискретных согласованных фильтров [6, глава 7.4-7.5].

ПБ 13 и ПРБ 32 могут быть реализованы как процессоры семейства DSP56800 фирмы Motorola [7, стр.1-11, глава 5]. Блоки 24, 25, 38, 39 могут быть реализованы как любой из блочных или поточных шифров, описанных в[3].

Реализация других блоков устройства может быть осуществлена с помощью цифровых устройств, известных из технической литературы.

Таким образом, устройство для реализации способа позволяет обеспечить вхождение абонентов, вышедших из общего синхронного режима работы сети, обратно в сеть, а также обеспечивать связь между разными подсетями [8] или ретрансляцию.

Источники информации

1. Патент РФ на изобретение №2287222 "Способ формирования синхропосылки криптографического алгоритма в системах связи с обеспечением имитозащищенности и конфиденциальности передаваемых сообщений", А.В.Шарамок, И.Е.Грехнева, 2005 год.

2. Заявка РФ на изобретение №98117712 "Способ осуществления связи с помощью общего криптографического ключа (варианты)". Баба Йошими, 2000 год.

3. Патент РФ на изобретение №2201036 "Защищенная радиосеть для пакетной передачи данных", 1998, Ларсен М., Ларсен Дж.

4. Борисов В.И. и др. Помехозащищеность систем радиосвязи с расширением спектра сигналов методом псевдослучайной перестройки рабочей частоты. - М.: Радио и связь, 2000.

5. С.Н.Сухман, А.В.Бернов, Б.В.Шевкопляс. Синхронизация в телекоммуникационных системах. Анализ инженерных решений. - М.: Эко-Трендз, 2003.

6. Пестряков В.Б. "Шумоподобные сигналы в системах передачи информации", М., Советское радио, 1973 г..

7. Техническое обеспечение цифровой обработки сигналов, Справочник. Куприянов М.С., Матюшкин Б.Д., Иванова В.Е., Матвиенко Н.И., Усов Д.Ю. - СПб. "Форт", 2000.

8. П.Рошан, Дж.Лиери. Основы построения беспроводных локальных сетей стандарта 802.11. Пер. а англ. М.: Издательский дом "Вильямс", 2004.

9. А.П.Алферов, А.Ю.Зубов, А.С.Кузмин, А.В.Черемушкин. Основы криптографии. Гелиос АРВ, 2005.

| название | год | авторы | номер документа |

|---|---|---|---|

| РАДИОМОДЕМ | 2010 |

|

RU2439820C1 |

| СПОСОБ СТЕГАНОГРАФИЧЕСКОГО СОКРЫТИЯ ИНФОРМАЦИИ | 2008 |

|

RU2374770C1 |

| СПОСОБ КРИПТОГРАФИЧЕСКОГО ПРЕОБРАЗОВАНИЯ БЛОКОВ ЦИФРОВЫХ ДАННЫХ | 2007 |

|

RU2359415C2 |

| Способ формирования ключей шифрования | 2016 |

|

RU2656578C1 |

| СПОСОБ АДАПТИВНОЙ ПЕРЕДАЧИ ДАННЫХ В РАДИОЛИНИИ С ПСЕВДОСЛУЧАЙНОЙ ПЕРЕСТРОЙКОЙ РАБОЧЕЙ ЧАСТОТЫ | 2007 |

|

RU2356167C1 |

| АДАПТИВНОЕ УСТРОЙСТВО ПЕРЕДАЧИ ДАННЫХ С ПСЕВДОСЛУЧАЙНОЙ ПЕРЕСТРОЙКОЙ РАБОЧЕЙ ЧАСТОТЫ | 2008 |

|

RU2356171C1 |

| СПОСОБЫ И УСТРОЙСТВА ВЫБОРОЧНОГО ШИФРОВАНИЯ ДАННЫХ | 2009 |

|

RU2505931C2 |

| СПОСОБ КРИПТОЗАЩИТЫ СИСТЕМЫ ТЕЛЕКОММУНИКАЦИОННЫХ ТЕХНОЛОГИЙ | 1995 |

|

RU2077113C1 |

| СПОСОБ ПОТОЧНОГО ШИФРОВАНИЯ ДАННЫХ | 2009 |

|

RU2423799C2 |

| СПОСОБ ПОТОЧНОГО ШИФРОВАНИЯ ДАННЫХ | 2005 |

|

RU2291578C1 |

Изобретение относится к области радиотехники, а именно к адаптивным системам передачи данных по радиоканалу. Техническим результатом является обеспечение защищенного режима работы с самовосстановлением радиосети с пакетной передачей данных (РППД) при пассивных атаках противника. Технический результат достигается тем, что в способе до начала радиообмена на каждой пользовательской станции (ПС) подготавливают к работе криптографические алгоритмы путем получения переменных для выработки первого (ПСЧ1) и второго (ПСЧ2) псевдослучайных чисел. Передают криптографически защищенную информацию с помощью комбинационного шифра, определяемого ПСЧ1 и ПСЧ2, и синхропоследовательности, составляющих пакет, причем каждую из этих двух частей пакета модулируют разными частотами, определяемыми ПСЧ2. Затем осуществляют синхронизацию криптографических алгоритмов в РППД, используя передачу текущих значений ПСЧ1 и ПСЧ2. На приемной стороне РППД получают переданную ЦИ, разделяя принятую смесь на две составляющие: служебную и кодированную информационную в случае синхронизации криптографических алгоритмов в РППД, или служебную и зашифрованную информационную в случае расшифровывания переданного комбинационного шифра. 1 ил.

Способ защиты информации в радиосети с пакетной передачей данных (РППД), заключающийся в том, что:

- до начала радиообмена на каждой пользовательской станции (ПС) осуществляют подготовку к работе криптографических алгоритмов, для чего определяют индивидуальные для каждой ПС цифровые константы - К1 размером х1 бит и К2 размером x2 бит, а также общую для всей радиосети цифровую константу К5 размером z бит, которые загружают в ПС при ее включении; далее константы К1 и К2 преобразуют в две другие цифровые константы К3 и К4 размером у1≥x1 и у2≥x2 бит соответственно, которые являются параметрами для выработки первого псевдослучайного числа (ПСЧ1) и второго псевдослучайного числа (ПСЧ2) соответственно;

- на передающей стороне в течение интервала времени Т2 осуществляют синхронизацию криптографических алгоритмов, для чего x1 бит текущего значения ПСЧ1 и х2 бит текущего значения ПСЧ2 кодируют помехоустойчивым кодом, общим для всей РППД, результат кодирования объединяют с синхропоследовательностью, образуя пакет данных; далее каждую из полученных выше трех частей пакета (синхропоследовательность, кодированные x1 бит и кодированные x2 бит) модулируют разными частотами, определяемыми ПСЧ2, модулированный пакет данных по радиоканалу передают приемной стороне РППД m раз, где m определяют экспериментально; далее x1 бит текущего значения ПСЧ1 и x2 бит текущего значения ПСЧ2 преобразуют в цифровые константы К3 и К4, производят выработку ПСЧ1 и ПСЧ2 по соответствующим криптографическим алгоритмам g1 и g2 с помощью параметров К3, К4 и К5;

- на передающей стороне в течение интервала времени T1 осуществляют передачу криптографически защищенной информации, для чего поступающую цифровую информацию кодируют помехоустойчивым кодом, общим для всей РППД, кодированные данные блоками по у1 бит суммируют по модулю 2 с первым псевдослучайным числом (ПСЧ1) размером у1 бит, в результате чего получают данные, зашифрованные поточным шифром, которые блоками по у2 бит суммируют по модулю 2 со вторым псевдослучайным числом (ПСЧ2) размером у2 бит, в результате чего получают данные, зашифрованные комбинационным шифром, которые блоками по у2 бит объединяют с синхропоследовательностью, образуя пакет данных, далее каждую из полученных выше двух частей пакета (синхропоследовательность и зашифрованный блок) модулируют разными частотами, определяемыми ПСЧ2, модулированный пакет данных по радиоканалу передают приемной стороне РППД; далее производят выработку ПСЧ1 и ПСЧ2 по криптографическим алгоритмам g1 и g2 соответственно с помощью К5, причем каждое получаемое ПСЧ1 служит исходным состоянием для выработки следующего ПСЧ1 с помощью К5, а каждое получаемое ПСЧ2 служит исходным состоянием для выработки следующего ПСЧ2 с помощью К5;

- при этом синхронизацию криптографических алгоритмов с последующей передачей криптографически защищенной информации на передающей стороне осуществляют по мере поступления цифровой информации (ЦИ) однократно или многократно в зависимости от объема поступаемой ЦИ, которую необходимо передать;

- на приемной стороне РППД осуществляют синхронизацию криптографических алгоритмов, для чего в течение интервала времени Т2 принимают сигналы, представляющие собой смесь вышесформированных пакетов и помех одновременно на всех частотах; разделяют принятую смесь на две составляющие - служебную (СС), содержащую смесь синхропоследовательности с помехой, и кодированную информационную (КИС), содержащую смесь кодированных x1 бит и кодированных x2 бит с помехой; СС демодулируют и преобразуют в последовательность решений, которую сравнивают с кодами ожидаемых синхропоследовательностей, и результат сравнения используют для фазовой автоподстройки; КИС демодулируют с помощью фазовой автоподстройки, из демодулированного пакета извлекают кодированные помехоустойчивым кодом x1 бит текущего значения ПСЧ1 и x2 бит текущего значения ПСЧ2 передающей стороны, декодируют их, причем вышеописанный прием сигналов РППД повторяют m раз, в результате чего получают окончательные значения x1 бит текущего значения ПСЧ1 и x2 бит текущего значения ПСЧ2 передающей стороны, которые преобразуют в цифровые константы К3 и К4;

- далее на приемной стороне РППД в течение интервала времени T1 принимают криптографически защищенную информацию, для чего вырабатывают ПСЧ1 и ПСЧ2 по криптографическим алгоритмам g1 и g2 соответственно с помощью параметров К3, К4 и К5, причем в дальнейшем каждое получаемое ПСЧ1 используют в качестве исходного состояния для выработки следующего ПСЧ1 с помощью К5, а каждое получаемое ПСЧ2 используют в качестве исходного состояния для выработки следующего ПСЧ2 с помощью К5; далее смесь полезного сигнала и помех принимают одновременно на всех частотах, каждая из которых принадлежит группе частот, известной на приемной и передающей сторонах РППД; далее разделяют принятую смесь на две составляющие - СС и зашифрованную информационную (ЗИС), содержащую смесь зашифрованных бит с помехой; СС демодулируют на основании выработанной ранее ПСЧ2 и преобразуют в последовательность решений, которую сравнивают с кодами ожидаемых синхропоследовательностей, результат сравнения используют для фазовой автоподстройки; ЗИС демодулируют на основании выработанного ранее ПСЧ2 с помощью фазовой автоподстройки; далее комбинационный шифр, составленный из демодулированных ЗИС, размером у2, бит, суммируют с ПСЧ2, в результате чего получают поточный шифр, который блоками по у1 бит суммируют с ПСЧ1, в результате чего получают данные, кодированные помехоустойчивым кодом, которые декодируют, в результате чего получают переданную ЦИ;

- при этом синхронизацию криптографических алгоритмов с последующим приемом криптографически защищенной информации на приемной стороне осуществляют по мере поступления ЦИ однократно или многократно в зависимости от объема поступаемой ЦИ, которую необходимо передать.

| УСТРОЙСТВО ЗАСЕКРЕЧИВАНИЯ И МУЛЬТИПЛЕКСИРОВАНИЯ ТРАФИКА РЕЧИ И ДАННЫХ | 1998 |

|

RU2152134C1 |

| ЗАЩИЩЕННАЯ РАДИОСЕТЬ ДЛЯ ПАКЕТНОЙ ПЕРЕДАЧИ ДАННЫХ | 1998 |

|

RU2201036C2 |

| АДАПТИВНОЕ УСТРОЙСТВО ПЕРЕДАЧИ ДАННЫХ С ПСЕВДОСЛУЧАЙНОЙ ПЕРЕСТРОЙКОЙ РАБОЧЕЙ ЧАСТОТЫ | 2008 |

|

RU2356171C1 |

| WO 9743841 A1, 20.11.1997 | |||

| РАДИОЛИНИЯ С АМПЛИТУДНО-ФАЗОМАНИПУЛИРОВАННЫМИ ШУМОПОДОБНЫМИ СИГНАЛАМИ | 1999 |

|

RU2163746C1 |

| WO 9617454 A1, 06.06.1996. | |||

Авторы

Даты

2011-07-27—Публикация

2009-12-29—Подача