Область техники

Изобретение относится к области вычислительной техники, информационных систем и средств защиты от несанкционированного доступа.

Предшествующий уровень техники

Для эффективного функционирования информационных систем, основанных на современных компьютерных технологиях и связанных с обработкой и передачей конфиденциальных данных (например, электронная почта, современные платежные системы, поисковые системы), необходимо обеспечить гарантированную защиту процесса распределенной обработки. В настоящее время наиболее защищенным видом распределенной обработки является электронная почта. Известны способы защиты электронной почты (см. международные заявки WO/0049766 от 24.08.2000; WO/9817042 от 23.04. 1998; WO/0001108, от 06.01.2000). Известные способы защиты обеспечивают конфиденциальность передачи информации, электронно-цифровую подпись, идентификацию и аутентификацию отправителя и получателя информации. В способе по заявке WO/0001108 делается попытка обеспечить конфиденциальность адресной части сообщений путем введения анонимных или псевдоанонимных идентификаторов пользователя. Они включают в себя имя, адрес, сведения финансового характера и вводятся с применением посредника. При этом обеспечивается сертификация подлинного и анонимного идентификаторов пользователя. Однако такая система недостаточно надежна, поскольку, во-первых, она не является криптографически стойкой, а во-вторых, существуют участки передачи между пользователем и посредником, где подлинный (истинный) идентификатор передается в открытом виде и может быть перехвачен злоумышленником для взламывания всей системы анонимной идентификации.

Главным недостатком указанных способов является то, что в серверах сети обработка адресной части сообщений производится в открытом виде с использованием незащищенных программ электронной почты, т.е. в исходных кодах команд и данных. Это делает уязвимым к информационным воздействиям как обрабатываемую адресную информацию, так и программы электронной почты. В результате может произойти заражение программ вирусом, искажение алгоритма их работы или адресной части сообщения, а также несанкционированная замена (или изменение) адреса сообщения.

Проблема защиты процесса обработки информации существует и в других системах распределенной обработки информации, например, в системах электронных платежей при удаленном доступе к базам данных для выборки сообщений по запросу пользователя, информационно-поисковых системах, где арифметические вычисления и обработка информации производятся в открытом виде. Поэтому одной из наиболее актуальных задач обеспечения безопасности таких систем является защита от несанкционированного доступа, а также других информационных воздействий (вирусов, программных закладок) на процессы обработки сообщений и выполнения программ в самих компьютерах (пользовательских устройствах и серверах сети).

Известен способ комплексной защиты процесса обработки информации в ЭВМ от несанкционированного доступа, программных закладок и вирусов (см. патент РФ № 2137185 от 09.01.98), который обеспечивает возможность обработки программ и данных в компьютере в стохастически кодированном, защищенном виде с изменением кодов команд, данных и алгоритма в ходе эксплуатации программ. Известный способ реализует два уровня защиты: логический - на основе стохастического преобразования алгоритма (управляющей структуры) программы, и физический, реализуемый за счет стохастического кодирования машинных команд. Вследствие такого преобразования закладки и вирусы не могут найти точку входа в программу для воздействия на нее. Известный способ позволяет обрабатывать числовую информацию в защищенном виде в процессе выполнения арифметических вычислений. Однако этот способ не обеспечивает комплексной защиты всего контура распределенной обработки информации, включающей функции передачи по каналам связи. Это обусловлено тем, что при реализации способа с использованием существующих средств криптографической защиты передачи данных в интерфейсах подключения защищенных линий связи к компьютеру происходит дешифрирование информации, вследствие чего обработка информации перед стохастическим кодированием будет производиться в открытом виде. Образовавшееся «окно» разрывает единый контур защиты распределенной обработки информации и является возможным источником ее «утечки» путем несанкционированного доступа к ней, в том числе с использованием побочных электромагнитных излучений.

Раскрытие изобретения

Задачей изобретения является создание способа и системы комплексной защиты распределенной обработки информации, обеспечивающих формирование сквозного контура защиты распределенной обработки информации, комплексную гарантированную защиту процесса распределенной обработки информации от несанкционированного доступа и повышение скорости передачи кодированных сообщений.

Указанный технический результат достигается тем, что в способе комплексной защиты распределенной обработки информации в компьютерных системах на каждом пользовательском устройстве и на серверах распределенной обработки данных получают доступ к компьютерной системе и формируют систему внутренних и внешних ключей на основе таблиц секретных ключей, полученных из центра сертификации, формирования и распределения ключей, на основе полученных таблиц секретных ключей генерируют в пользовательском устройстве и в сервере распределенной обработки секретные внутренние одноразовые ключи для симметричного режима шифрования при передаче в среде пользовательского устройства и сервера данных, хранении и обработке информации в зашифрованном виде, шифруют вводимые и передаваемые в среде пользовательского устройства и сервера распределенной обработки данные, подлежащие обработке, включая информацию в базе данных, Web-страницы и таблицу адресов электронной почты сервера распределенной обработки, путем стохастического кодирования с использованием полученных секретных внутренних симметричных одноразовых ключей, направляют с пользовательского устройства в центр сертификации, формирования и распределения ключей запрос на установление соединения с предварительно выбранным сервером распределенной обработки данных для выполнения указанной функции обработки, получают из центра сертификации, формирования и распределения ключей или формируют в пользовательском устройстве и в сервере распределенной обработки открытые ключи для модернизации таблиц секретных ключей для осуществления стохастического кодирования информации, передаваемой от пользовательского устройства в упомянутый сервер распределенной обработки, обработки информации в преобразованном виде и выдачи результата распределенной обработки от упомянутого сервера распределенной обработки в пользовательское устройство, на основе полученных открытых ключей и таблиц секретных ключей генерируют в пользовательском устройстве и в сервере распределенной обработки секретные внешние одноразовые ключи для симметричного режима шифрования, а также осуществляют модификацию таблиц секретных ключей при передаче информации и ее обработке в зашифрованном виде, шифруют передаваемую информацию путем стохастического кодирования в пользовательском устройстве с применением полученных секретных внешних симметричных одноразовых ключей, передают шифрованную путем стохастического кодирования информацию в сервер распределенной обработки, обрабатывают полученную информацию, стохастически кодированную с помощью секретных внешних симметричных ключей в зашифрованном виде после ее дополнительного шифрования с использованием секретных внутренних одноразовых симметричных ключей в соответствии с типом обработки, определяемым по формату упомянутых данных, при этом стохастически кодируют зашифрованную информацию, полученную в результате обработки в сервере распределенной обработки, с использованием секретных внешних симметричных одноразовых ключей, передают стохастически кодированную зашифрованную информацию в пользовательское устройство, принимают стохастически кодированную зашифрованную информацию в пользовательском устройстве и декодируют ее для выдачи пользователю в открытом виде.

При этом доступ к компьютерной системе и формирование системы внутренних и внешних ключей осуществляют путем ввода в пользовательское устройство носителя данных с записью PIN-кода, пароля, значения хэш-функции пароля, таблицы начального ключа и данных секретных перестановок столбцов и строк для получения секретной таблицы базового ключа и секретной таблицы внешнего ключа.

Систему ключей предпочтительно формируют в виде набора таблиц секретных базового и внешнего ключей, генерируемых путем секретных перестановок столбцов и строк таблицы начального ключа, которые получают из центра сертификации, формирования и распределения ключей.

Кроме того, формирование таблиц секретных внутренних одноразовых ключей для передачи информации отдельно в среде пользовательского устройства и сервера распределенной обработки, шифрования данных, включая таблицы базы данных, Web-страницы и таблицу адресов электронной почты сервера, производят путем перестановок столбцов и строк таблиц базового ключа с использованием секретных перестановок.

Открытые ключи в виде таблиц относительных перестановок формируют в центре сертификации, формирования и распределения ключей, пользовательском устройстве, сервере распределенной обработки путем логического вывода на наборе таблиц секретных перестановок с применением транзитивных зависимостей между элементами строк отдельно для пользовательского устройства и сервера распределенной обработки для приведения их таблиц секретных внешних ключей в симметричное состояние и модификации таблиц секретных ключей, причем приведение таблиц секретных внешних ключей пользовательского устройства и сервера распределенной обработки в симметричное состояние, а также модификацию таблиц секретных ключей для распределенной обработки зашифрованной информации осуществляют путем использования перестановок и замены столбцов и строк таблиц секретных ключей пользовательского устройства и сервера распределенной обработки с применением открытых ключей.

При этом генерацию одноразовых ключей предпочтительно осуществляют путем изменения стохастическим образом случайных элементов симметричных ключевых таблиц внешнего или внутреннего ключа для каждого передаваемого блока информации, шифрованной путем стохастического кодирования.

Кроме того, в процессе шифрования и передачи зашифрованной информации производят периодическую модификацию симметричных ключевых таблиц внешнего ключа в пользовательском устройстве и в сервере распределенной обработки с использованием открытых ключей, формируемых и передаваемых пользовательским устройством и сервером распределенной обработки.

Кроме того, обработку зашифрованной информации путем выполнения заданных программ в защищенном стохастически преобразованном виде производят в информационно-логическом защищенном вычислительном устройстве с использованием защищенного арифметического процессора, интерфейс которого согласуют по информационным шинам с таблицей секретного внутреннего ключа, а по управляющим шинам передают команды от информационно-логического защищенного вычислительного устройства, причем до или после стохастического преобразования каждой вновь вводимой программы в информационно-логической защищенной вычислительной системе реализуют антивирусную защиту на основе обнаружения с помощью логического вывода на множестве кодов команд программы вирусных функций в виде цепочек логически связанных кодов команд и уничтожения обнаруженных вирусных функций с обеспечением работоспособности преобразованной программы.

При определении типа обработки по формату принятой информации как арифметические вычисления выделяют в формате принятых данных зашифрованные операнды и коды арифметических вычислений и передают их в защищенный арифметический процессор для реализации требуемых вычислений в зашифрованном виде, а при определении типа обработки как поиск и выборка по условиям запроса требуемой информации из зашифрованных таблиц базы данных выделяют зашифрованные данные, по которым после дополнительного шифрования путем сравнения выделяют данные полей зашифрованных таблиц, необходимые для выборки, при этом реализацию проверок соответствия выбираемых данных из зашифрованных таблиц требуемым зашифрованным числовым параметрам или процедур арифметических вычислений с выбранными полями в зашифрованном виде выполняют в защищенном арифметическом процессоре.

Кроме того, при определении типа обработки как поиск и выборка зашифрованных Web-страниц дополнительно шифруют ключевые слова зашифрованного запроса и определяют путем сравнения наличие идентичных ключевых слов в каждой из зашифрованных Web-страниц сервера распределенной обработки, а при определении типа обработки как передача электронной почты принятое зашифрованное сообщение дополнительно шифруют и сравнивают в зашифрованном виде адрес получателя почты с адресами серверов системы и выделяют сервер, содержащий почтовый ящик получателя, которому передается зашифрованная информация.

Кроме того, формируют значение хэш-функции переданной информации, получают и передают электронную цифровую подпись отправителя информации и осуществляют аутентификацию отправителя и контроль целостности полученной информации, при этом хэш-функцию передаваемой информации в виде случайной комбинации заданной длины формируют с помощью сложения стохастически кодированных блоков в защищенном арифметическом процессоре пользовательского устройства и сервера распределенной обработки, а электронную цифровую подпись получают путем генерации секретного личного ключа отправителя в виде случайной перестановки строк таблицы секретного внешнего ключа и вычисления открытого ключа, который передают в центр сертификации, формирования и распределения ключей для регистрации личного ключа, причем аутентификацию отправителя и контроль целостности принятой информации с помощью значения хэш-функции и электронной цифровой подписи секретный личный ключ используют для шифрования хэш-функции переданной информации, а открытый ключ используют для расшифрования принятого значения хэш-функции для сравнения со сформированным в сервере распределенной обработки значением.

Указанный технический результат также достигается тем, что система комплексной защиты распределенной обработки информации в компьютерных системах содержит центр сертификации, формирования и распределения ключей, по меньшей мере одно пользовательское устройство и по меньшей мере один сервер распределенной обработки данных, при этом центр сертификации, формирования и распределения ключей содержит подсистему сертификации пользователей, подсистему формирования таблиц секретных ключей, информационно-логическую защищенную вычислительную систему, подсистему формирования носителей данных для сертифицированных пользователей, подсистему формирования открытых ключей, подсистему аутентификации и проверки целостности информации, защищенный арифметический процессор, подсистему распределения ключей, блок управления защищенной обработкой, каждое пользовательское устройство содержит подсистему формирования таблиц секретных ключей, внутренний стохастический декодер, внутренний стохастический кодер, подсистему защищенного доступа, защищенный арифметический процессор, информационно-логическую защищенную вычислительную систему, блок управления защищенной обработкой и приемопередающий блок стохастического преобразования, сервер распределенной обработки данных содержит подсистему формирования таблиц секретных ключей, приемопередающий блок стохастического преобразования, внутреннее устройство стохастического перекодирования, блок управления защищенной обработкой, подсистему защищенного доступа, защищенный арифметический процессор, информационно-логическую защищенную вычислительную систему и защищенную базу данных, причем в центре сертификации, формирования и распределения ключей информационно-логическая защищенная вычислительная система соединена с подсистемой сертификации пользователей, подсистемой формирования таблиц секретных ключей, к которой подключена подсистема сертификации пользователей, защищенным арифметическим процессором, подсистемой формирования открытых ключей, подсистемой формирования носителей данных для сертифицированных пользователей и подсистемой распределения ключей, с которой соединен блок управления защищенной обработкой, соединенный с подсистемой аутентификации и проверки целостности информации, в пользовательском устройстве информационно-логическая защищенная вычислительная система соединена с защищенным арифметическим процессором, внутренним стохастическим кодером, внутренним стохастическим декодером и с приемопередающим блоком стохастического преобразования, подсистема защищенного доступа соединена с блоком управления защищенной обработкой, соединенным с внутренним стохастическим кодером, внутренним стохастическим декодером, приемопередающим блоком стохастического преобразования, подсистемой формирования таблиц секретных ключей и информационно-логической защищенной вычислительной системой, в сервере распределенной обработки данных информационно-логическая защищенная вычислительная система соединена с защищенным арифметическим процессором, защищенной базой данных, внутренним устройством стохастического перекодирования и блоком управления защищенной обработкой, с которым соединены приемопередающий блок стохастического преобразования, внутреннее устройство стохастического перекодирования, подсистема формирования таблиц секретных ключей и подсистема защищенного доступа, при этом подсистема распределения ключей центра сертификации, формирования и распределения ключей соединена соответственно с подсистемами формирования таблиц секретных ключей пользовательского устройства и сервера распределенной обработки данных.

При этом подсистема защищенного доступа пользовательского устройства содержит подсистему ввода информации с носителя данных, соединенную с подсистемой аутентификации и проверки целостности информации, соединенной с блоком управления защищенной обработкой пользовательского устройства.

Приемопередающий блок стохастического преобразования пользовательского устройства содержит первое и второе устройства стохастического перекодирования, причем первое устройство стохастического перекодирования включено в тракт передачи данных от сервера распределенной обработки к информационно-логической защищенной вычислительной системе пользовательского устройства, а второе устройство стохастического перекодирования включено в тракт приема данных от информационно-логической защищенной вычислительной системы пользовательского устройства к серверу распределенной обработки.

Кроме того, приемопередающий блок стохастического преобразования сервера распределенной обработки содержит первое и второе устройства стохастического перекодирования, причем первое устройство стохастического перекодирования включено в тракт передачи данных от блока управления защищенной обработкой сервера распределенной обработки к приемопередающему блоку стохастического преобразования пользовательского устройства, а второе устройство стохастического перекодирования включено в тракт приема данных от приемопередающего блока стохастического преобразования пользовательского устройства.

Кроме того, подсистема защищенного доступа сервера распределенной обработки содержит подсистему ввода информации с носителя данных, соединенную с подсистемой аутентификации и проверки целостности информации, соединенную с блоком защищенной обработки сервера распределенной обработки.

При этом защищенная база данных сервера распределенной обработки включает в себя защищенную таблицу адресов электронной почты, защищенный массив Web-страниц и защищенные таблицы данных.

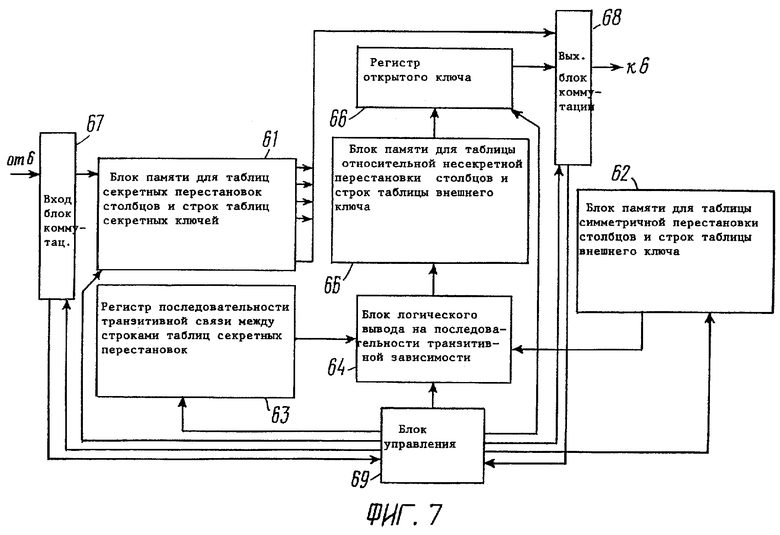

Кроме того, указанный технический результат достигается тем, что подсистема формирования открытых ключей для системы комплексной защиты распределенной обработки информации в компьютерных системах содержит блок памяти для таблиц секретных перестановок столбцов и строк таблиц секретных ключей, блок памяти для таблицы симметричной перестановки столбцов и строк таблицы внешнего ключа, регистр последовательности транзитивной связи между строками таблиц секретных перестановок, блок логического вывода на последовательности транзитивной зависимости, блок памяти для таблицы относительной несекретной перестановки столбцов и строк таблицы внешнего ключа, регистр открытого ключа, входной блок коммутации, вход которого является входом ввода исходных данных подсистемы, выходной блок коммутации, выход которого является выходом вывода открытого ключа подсистемы, и блок управления, при этом выходы блока управления соединены соответственно с входами блока памяти для таблиц секретных перестановок столбцов и строк таблиц секретных ключей, блока памяти для таблицы симметричной перестановки столбцов и строк таблицы внешнего ключа, регистра последовательности транзитивной связи между строками таблиц секретных перестановок, регистра открытого ключа, входного и выходного блоков коммутации, блока логического вывода на последовательности транзитивной зависимости, второй и третий входы которого соединены соответственно с выходами блока памяти для таблицы симметричной перестановки столбцов и строк таблицы внешнего ключа и регистра последовательности транзитивной связи между строками таблиц секретных перестановок, а выход - с входом блока памяти для таблицы относительной несекретной перестановки столбцов и строк таблицы внешнего ключа, выход которого соединен с входом регистра открытого ключа, выход которого соединен с входом выходного блока коммутации, другой вход которого соединен с выходами блока памяти для таблиц секретных перестановок столбцов и строк таблиц секретных ключей, соединенного своим входом с выходом входного блока коммутации, причем вторые выходы входного и выходного блока коммутации соединены с входом блока управления.

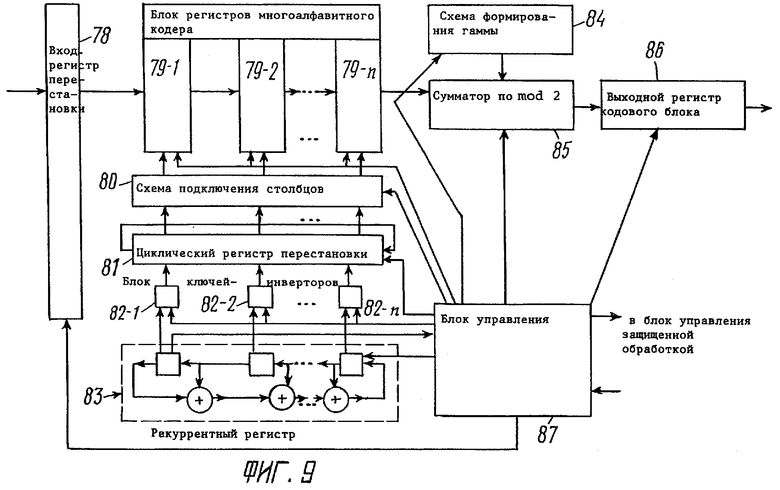

Указанный технический результат достигается тем, что стохастический кодер для системы комплексной защиты распределенной обработки информации содержит входной регистр перестановки, вход которого является входом кодируемых данных стохастического кодера, блок регистров столбцов многоалфавитного кодера, первым входом соединенный с выходом входного регистра перестановки, схему подключения столбцов, выходами соединенную со вторыми входами блока регистров столбцов многоалфавитного кодера, циклический регистр перестановки, выходами соединенный с соответствующими входами схемы подключения столбцов, блок ключей-инверторов, выходы которого соединены с соответствующими входами циклического регистра перестановки, рекуррентный регистр, выходами соединенный с соответствующими входами блока ключей-инверторов, схему формирования гаммы, сумматор по mod 2, входы которого соединены соответственно с выходами блока регистров столбцов многоалфавитного кодера и схемы формирования гаммы, а выход - с входом выходного регистра кодового блока, выход которого является выходом кодированных данных стохастического кодера, и блок управления, выходы которого соединены соответственно с входами входного регистра перестановки, блока регистров столбцов многоалфавитного кодера, схемы подключения столбцов, циклического регистра перестановки, блока ключей-инверторов, рекуррентного регистра, схемы формирования гаммы, сумматора по mod 2 и выходного регистра кодового блока, при этом блок управления, с которым соединен дополнительный выход рекуррентного регистра, имеет дополнительные вход и выход для соединения с другими блоками управления системы комплексной защиты распределенной обработки информации.

При этом схема формирования гаммы содержит блок регистров столбцов таблицы формирования гаммы, схему подключения столбцов, выходами соединенную со входами блока регистров столбцов таблицы формирования гаммы, циклический регистр перестановки, выходами соединенный с соответствующими входами схемы подключения столбцов, блок ключей-инверторов, выходы которого соединены с соответствующими входами циклического регистра перестановки, рекуррентный регистр, выходом соединенный с соответствующими входами блока ключей-инверторов, регистр исходной гаммы, сумматор по mod 2, ключ, вход которого соединен с выходом блока регистров столбцов таблицы формирования гаммы, а первый и второй выходы - соответственно со входом сумматора по mod 2 схемы формирования гаммы и с входом сумматора по mod 2 стохастического кодера, и блок управления, выходы которого соединены соответственно с входами рекуррентного регистра, блока ключей-инверторов, циклического регистра перестановки, схемы подключения столбцов, блока регистров столбцов таблицы формирования гаммы, ключа, сумматора по mod 2 схемы формирования гаммы и регистра исходной гаммы, выходом соединенного со входом блока управления схемы формирования гаммы, со вторым входом которого соединен дополнительный выход рекуррентного регистра, а третий вход которого соединен с соответствующим выходом блока управления стохастического кодера. Кроме того, указанный технический результат достигается тем, что устройство стохастического перекодирования для системы комплексной защиты распределенной обработки информации содержит входной регистр кодового блока, первую ступень стохастического преобразования, вход которой соединен с выходом входного регистра кодового блока, первый регистр перестановки, первый и второй входы которого соединены соответственно с первым и вторым выходами первой ступени стохастического преобразования, второй регистр перестановки, первые входы которого соединены соответственно с выходами первого регистра перестановок, вторую ступень стохастического преобразования, вход которой соединен с выходом второго регистра перестановки, а первый выход - со вторым входом второго регистра перестановки, и выходной регистр кодового блока, вход которого соединен со вторым выходом второй ступени стохастического преобразования, при этом каждая из упомянутых ступеней стохастического преобразования содержит блок регистров столбцов многоалфавитного кодера, первый вход которого является входом соответствующей ступени стохастического преобразования, схему подключения столбцов, выходами соединенную со вторыми входами блока регистров столбцов многоалфавитного кодера, циклический регистр перестановки, выходами соединенный с соответствующими входами схемы подключения столбцов, блок ключей-инверторов, выходы которого соединены с соответствующими входами циклического регистра перестановки, рекуррентный регистр, выходами соединенный с соответствующими входами блока ключей-инверторов, схему формирования гаммы, сумматор по mod 2, первый вход которого через ключ соединен с выходом блока регистров столбцов многоалфавитного кодера, а второй вход - с выходом схемы формирования гаммы, причем второй выход ключа является вторым выходом соответствующей ступени стохастического преобразования, блок управления, первый выход которого является первым выходом соответствующей ступени стохастического преобразования, а остальные выходы соединены соответственно с входами блока регистров столбцов многоалфавитного кодера, схемы подключения столбцов, циклического регистра перестановки, блока ключей-инверторов, рекуррентного регистра, дополнительным выходом соединенного с соответствующим входом блока управления, схемы формирования гаммы, сумматора по mod 2 и ключа, при этом блок управления имеет дополнительные вход и выход для соединения с другими блоками управления системы комплексной защиты распределенной обработки информации.

Краткое описание чертежей

Изобретение поясняется на примерах его осуществления, иллюстрируемых чертежами, на которых представлено следующее:

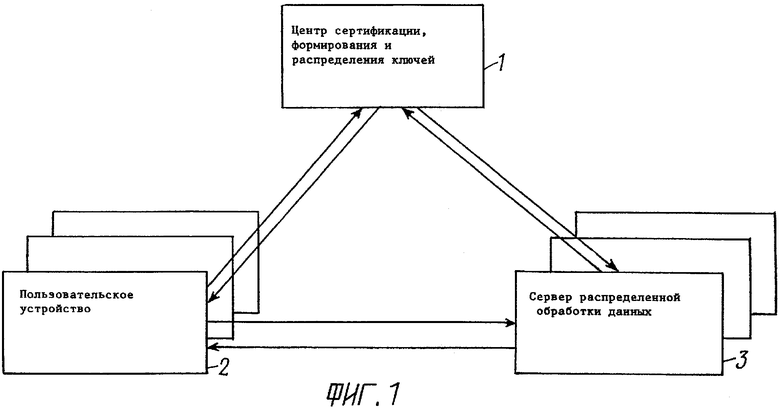

фиг.1- обобщенная блок-схема системы комплексной защиты распределенной обработки информации в компьютерных системах;

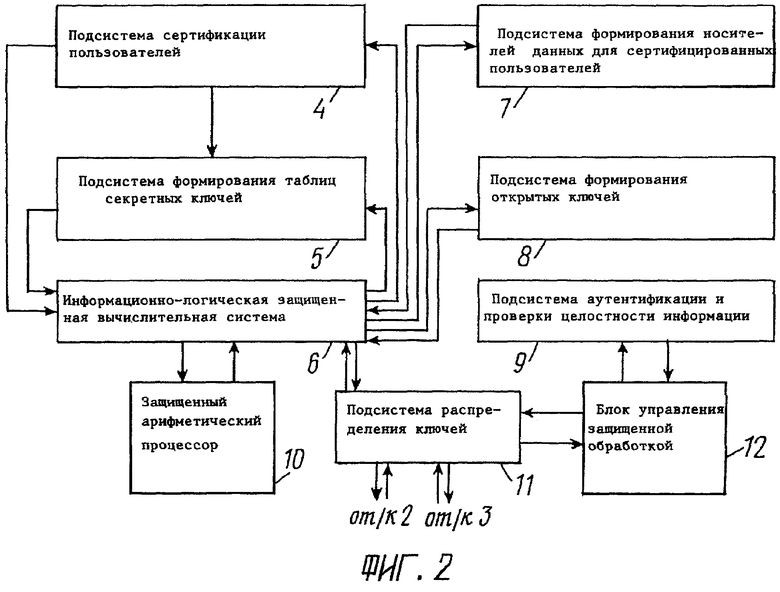

фиг.2 - блок-схема центра сертификации, формирования и распределения ключей;

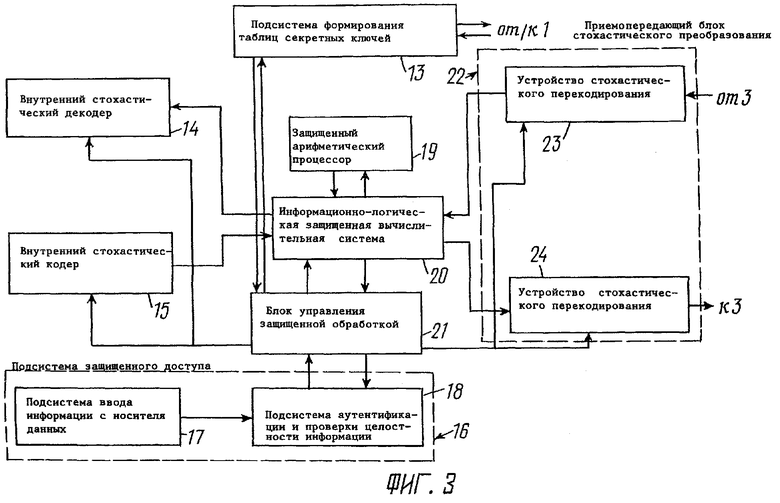

фиг.3 - блок- схема пользовательского устройства;

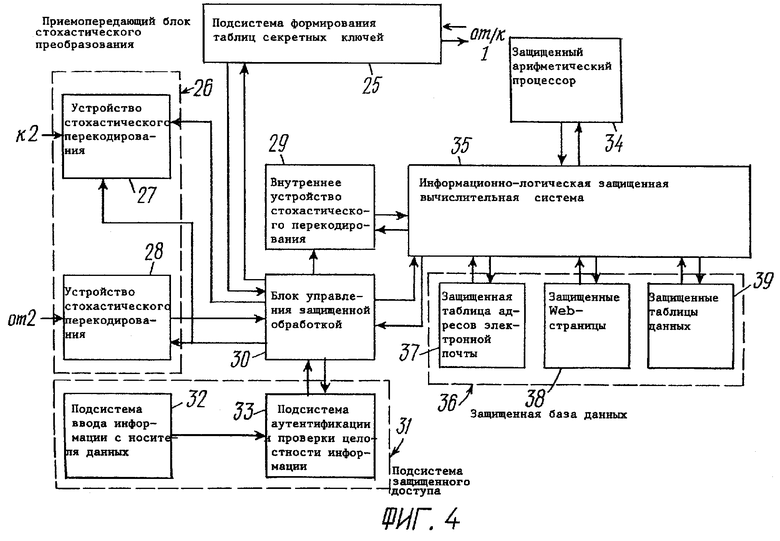

фиг.4 - блок-схема сервера распределенной обработки данных;

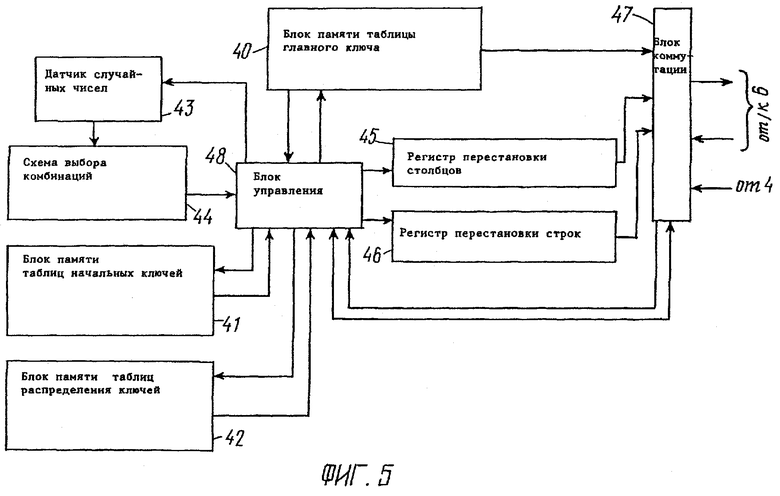

фиг.5 - блок-схема подсистемы формирования таблиц секретных ключей, используемой в центре сертификации, формирования и распределения ключей;

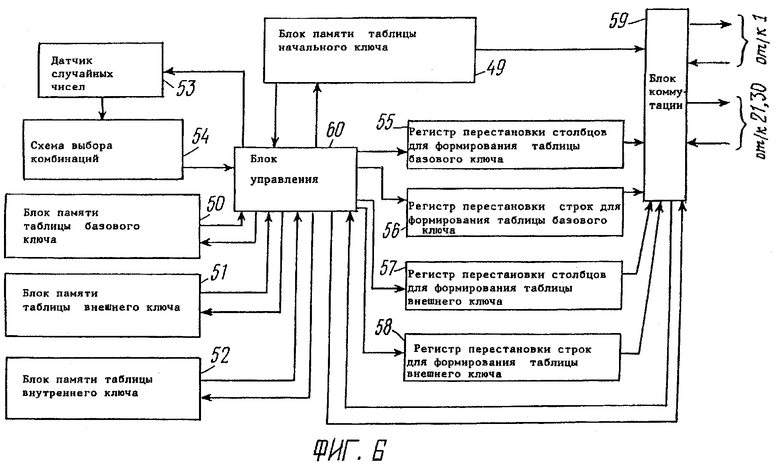

фиг.6 - блок-схема подсистемы формирования таблиц секретных ключей, используемой в пользовательском устройстве и в сервере распределенной обработки информации;

фиг.7 - блок-схема подсистемы формирования открытых ключей, используемой в центре сертификации, формирования и распределения ключей;

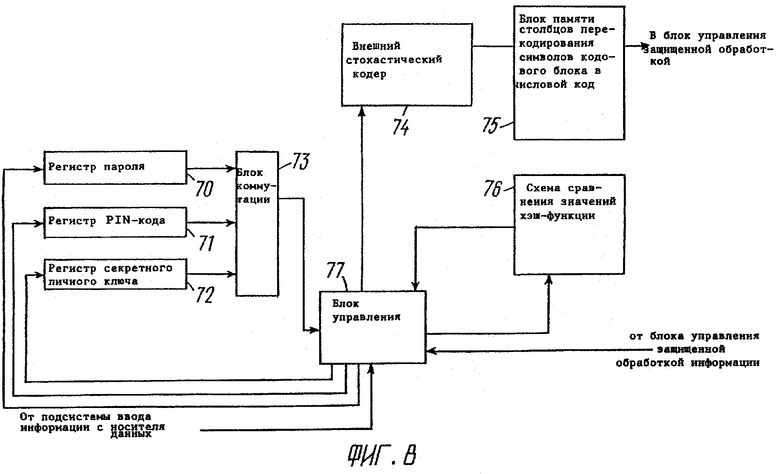

фиг.8 - блок-схема подсистемы аутентификации и проверки целостности информации, используемой в центре сертификации, формирования и распределения ключей, пользовательских устройствах и в серверах распределенной обработки;

фиг.9 - блок-схема стохастического кодера, используемого в пользовательских устройствах и в подсистемах аутентификации и проверки целостности информации центра сертификации, формирования и распределения ключей, пользовательских устройств и серверов распределенной обработки;

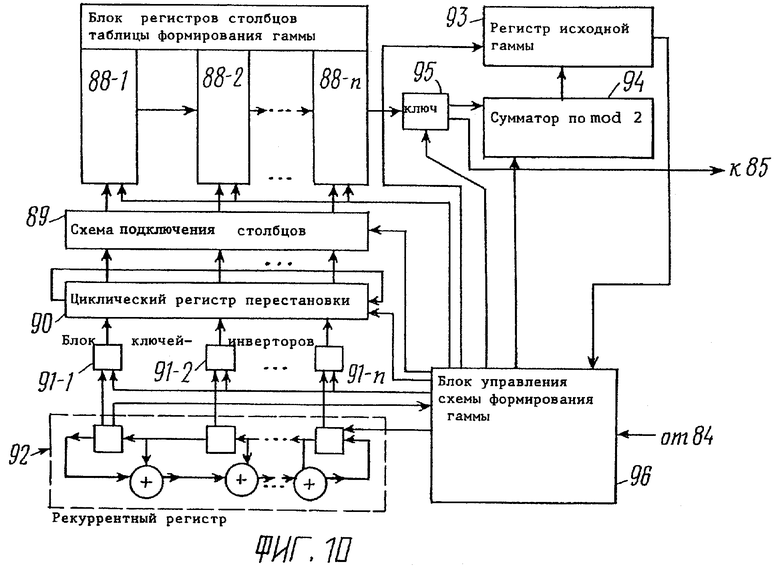

фиг.10 - блок-схема схемы формирования гаммы для использования в стохастическом кодере по фиг.9;

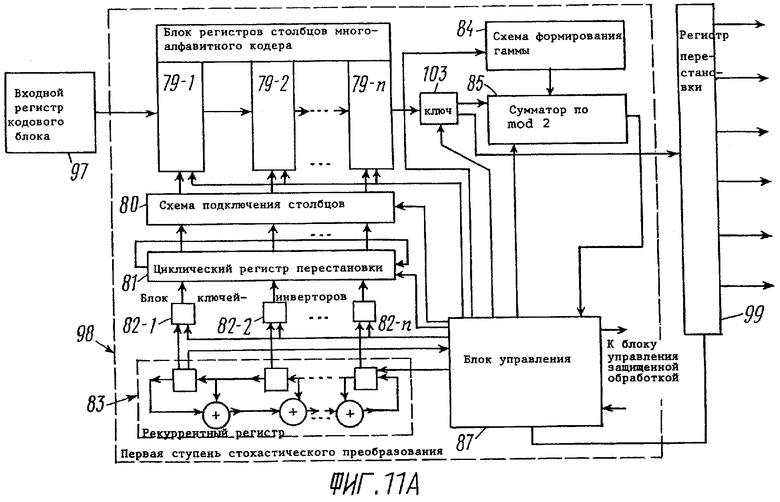

фиг.11А, 11Б - устройство стохастического перекодирования, используемое в пользовательских устройствах и в серверах распределенной обработки;

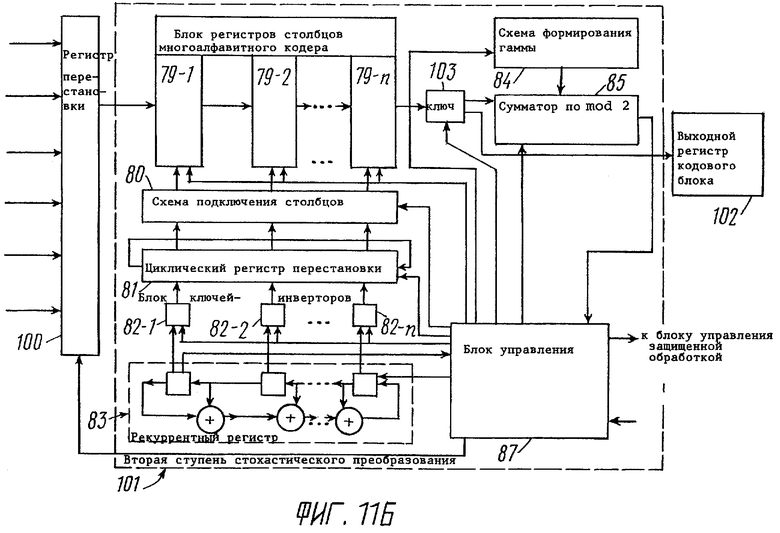

фиг.12 - таблицы центра сертификации, формирования и распределения ключей;

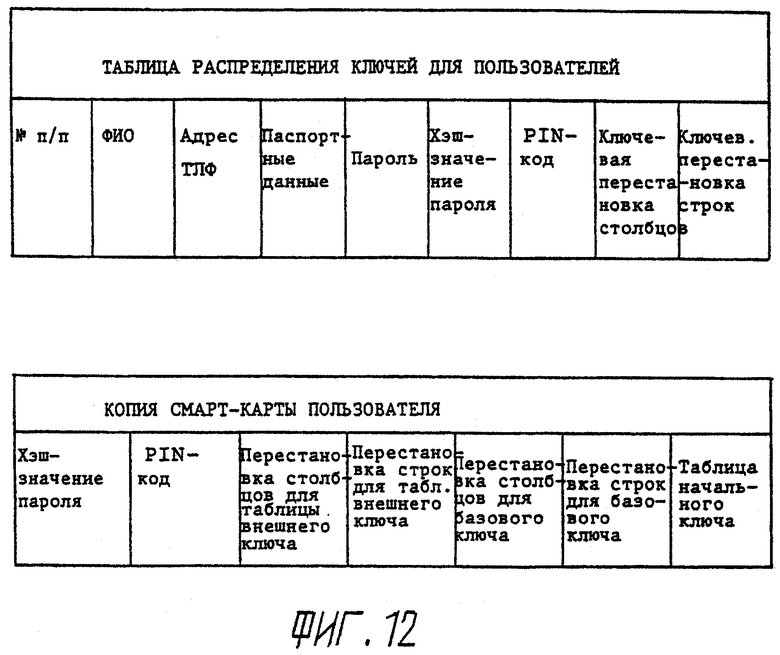

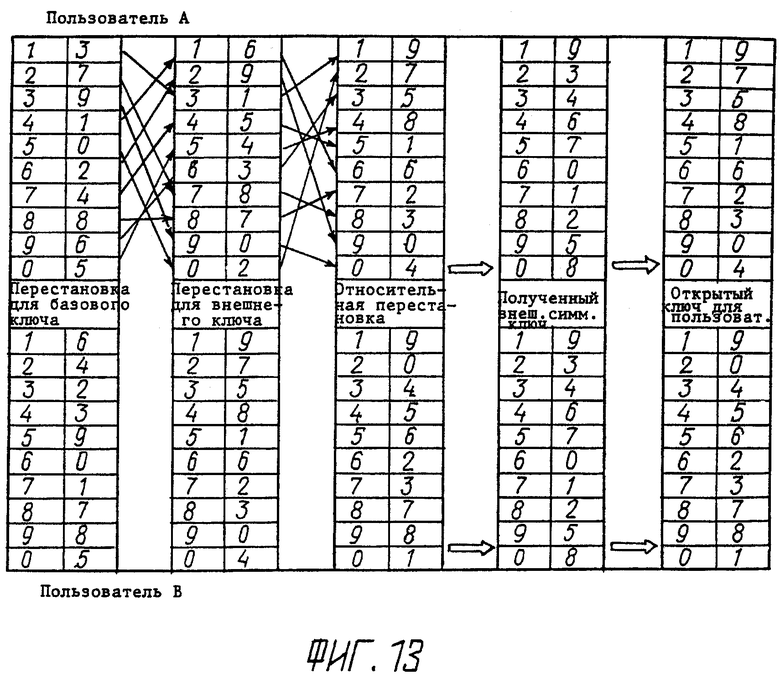

фиг.13 - схематичное представление процесса формирования открытых ключей для пользователей в центре сертификации, формирования и распределения ключей;

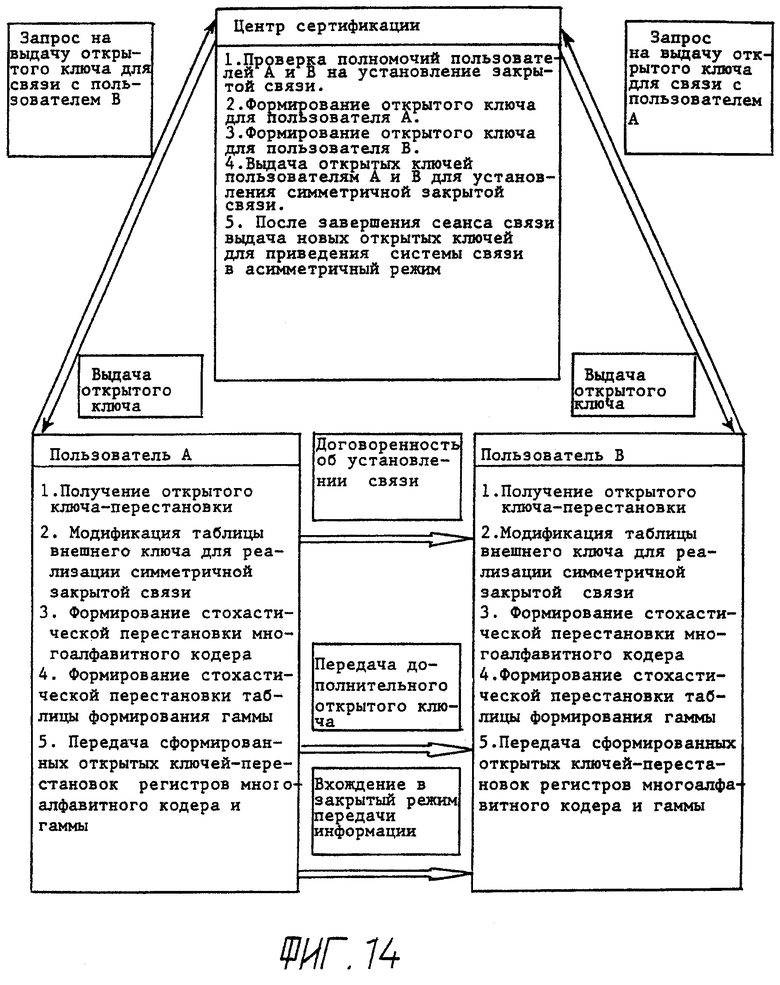

фиг.14 - схематичное представление процедуры распределения ключей.

Предпочтительные варианты осуществления изобретения

Как показано на фиг.1, система комплексной защиты распределенной обработки информации в компьютерных системах содержит центр 1 сертификации, формирования и распределения ключей, по меньшей мере одно пользовательское устройство 2 и по меньшей мере один сервер 3 распределенной обработки данных. Центр 1 сертификации, формирования и распределения ключей (фиг.2) содержит подсистему 4 сертификации пользователей, подсистему 5 формирования таблиц секретных ключей, информационно-логическую защищенную вычислительную систему 6, подсистему 7 формирования носителей для сертифицированных пользователей, подсистему 8 формирования открытых ключей, подсистему 9 аутентификации и проверки целостности информации, защищенный арифметический процессор 10, подсистему 11 распределения ключей и блок управления 12 защищенной обработкой.

Каждое пользовательское устройство 2 (фиг.3) содержит подсистему 13 формирования таблиц секретных ключей, внутренний стохастический декодер 14, внутренний стохастический кодер 15, подсистему 16 защищенного доступа, включающую в себя подсистему 17 ввода информации с носителя данных и подсистему 18 аутентификации и проверки целостности информации, защищенный арифметический процессор 19, информационно-логическую защищенную вычислительную систему 20, блок управления 21 защищенной обработкой и приемопередающий блок 22 стохастического преобразования, включающий в себя первое и второе устройства 23, 24 стохастического перекодирования информации.

Сервер 3 распределенной обработки данных (фиг.4) содержит подсистему 25 формирования таблиц секретных ключей, приемопередающий блок 26 стохастического преобразования, включающий в себя первое и второе устройства 27, 28 стохастического перекодирования информации, внутреннее устройство 29 стохастического перекодирования, блок управления 30 защищенной обработкой, подсистему 31 защищенного доступа, включающую в себя подсистему 32 ввода информации с носителя данных и подсистему 33 аутентификации и проверки целостности информации, защищенный арифметический процессор 34, информационно-логическую защищенную вычислительную систему 35 и защищенную базу данных 36, включающую в себя защищенную таблицу 37 адресов электронной почты, защищенные массивы Web-страниц 38 и защищенные таблицы данных 39.

В центре 1 сертификации, формирования и распределения ключей (фиг.2) информационно-логическая защищенная вычислительная система 6 соединена с подсистемой 4 сертификации пользователей, соединенной с подсистемой 5 формирования таблиц секретных ключей, защищенным арифметическим процессором 10, подсистемой 5 формирования таблиц секретных ключей, подсистемой 8 формирования открытых ключей, подсистемой 7 формирования носителей данных для сертифицированных пользователей и подсистемой 11 распределения ключей, с которой соединен блок управления 12 защищенной обработкой, соединенный с подсистемой 9 аутентификации и проверки целостности информации.

В пользовательском устройстве 2 (фиг.3) информационно-логическая защищенная вычислительная система 20 соединена с защищенным арифметическим процессором 19, внутренним стохастическим кодером 15, внутренним стохастическим декодером 14, первым и вторым устройствами 23, 24 стохастического перекодирования информации и блоком управления 21 защищенной обработкой, с которым соединены внутренний стохастический кодер 15, внутренний стохастический декодер 14, первое и второе устройства 23, 24 стохастического перекодирования информации, подсистема 13 формирования таблиц секретных ключей и подсистема 18 аутентификации и проверки целостности информации, с которой соединена подсистема 17 ввода информации с носителя данных.

В сервере 3 распределенной обработки данных (фиг.4) информационно-логическая защищенная вычислительная система 35 соединена с защищенным арифметическим процессором 34, защищенной базой данных 36, включающей в себя защищенную таблицу 37 адресов электронной почты, защищенные массивы 38 Web-страниц и защищенные таблицы 39 данных, с блоком управления 30 защищенной обработкой, с которым соединены первое и второе устройства 27, 28 стохастического перекодирования, внутреннее устройство 29 стохастического перекодирования, подсистема 25 формирования таблиц секретных ключей и подсистема 31 защищенного доступа, включающая в себя подсистему 33 аутентификации и проверки целостности информации, с которой соединена подсистема 32 ввода информации с носителя данных. При этом подсистема 11 распределения ключей центра сертификации, формирования и распределения ключей соединена соответственно с подсистемами 25 и 13 формирования таблиц секретных ключей сервера 3 распределенной обработки данных и пользовательского устройства 2, а первое и второе устройства 27, 28 стохастического перекодирования информации сервера 3 распределенной обработки соединены соответственно с первым и вторым устройствами 23, 24 стохастического перекодирования информации пользовательского устройства 2.

На фиг.5 представлена подсистема 5 формирования таблиц секретных ключей центра 1 сертификации, формирования и распределения ключей, содержащая блок памяти 40 таблицы главного ключа, блок памяти 41 таблиц начальных ключей, блок памяти 42 таблиц распределения ключей, датчик 43 случайных чисел со схемой выбора 44 комбинаций, регистр 45 перестановки столбцов, регистр 46 перестановки строк, блок коммутации 47, подключенный к выходам блока памяти 40 таблицы главного ключа и регистров 45, 46, и блок 48 управления, соединенный с вышеуказанными элементами 40-47.

На фиг.6 представлена подсистема 13, 25 формирования таблиц секретных ключей, используемая в сервере 3 распределенной обработки и в пользовательском устройстве 2. Подсистема 13, 25 формирования таблиц секретных ключей содержит блоки памяти 49, 50, 51, 52 таблиц начального, базового, внешнего и внутреннего ключа, датчик 53 случайных чисел со схемой выбора 54 комбинаций, регистры 55, 56, 57, 58 перестановки столбцов и строк соответственно базового и внешнего ключей, блок коммутации 59, соединенный с выходами блока памяти 49 таблицы начального ключа и вышеупомянутых регистров 55, 56, 57, 58, и блок управления 60, подключенный к вышеуказанным элементам 49-59.

На фиг.7 представлена подсистема 8 формирования открытых ключей центра 1 сертификации, формирования и распределения ключей, содержащая блок памяти 61 для таблиц секретных перестановок столбцов и строк таблиц секретных ключей, блок памяти 62 для таблицы симметричной перестановки столбцов и строк таблицы внешнего ключа, регистр 63 последовательности транзитивной связи между строками таблиц секретных перестановок, блок 64 логического вывода на последовательности транзитивной зависимости, блок памяти 65 для таблицы относительной несекретной перестановки столбцов и строк таблицы внешнего ключа, регистр 66 открытого ключа, входной и выходной блоки 67, 68 коммутации и блок управления 69, выходы которого соединены соответственно с входами упомянутых блоков памяти 61 и 62, регистров 63 и 66, входного и выходного блоков 67, 68 коммутации и блока 64 логического вывода на последовательности транзитивной зависимости, второй и третий входы которого соединены соответственно с выходами блока памяти 62 для таблицы симметричной перестановки столбцов и строк таблицы внешнего ключа и регистра 63 последовательности транзитивной связи между строками таблиц секретных перестановок, а выход - с входом блока памяти 65 для таблицы относительной несекретной перестановки столбцов и строк таблицы внешнего ключа, выход которого соединен с входом регистра 66 открытого ключа, подключенного к входу выходного блока 68 коммутации, другой вход которого соединен с выходами блока памяти 61 для таблиц секретных перестановок столбцов и строк таблиц секретных ключей, соединенного своим входом с выходом входного блока коммутации 67.

На фиг.8 представлена подсистема 9 (18, 23) аутентификации и проверки целостности информации, используемая в описанных выше центре 1 сертификации, формирования и распределения ключей, пользовательских устройствах 2 и серверах 3 распределенной обработки. Подсистема аутентификации и проверки целостности информации содержит регистры 70, 71, 72 соответственно пароля, PIN-кода и секретного личного ключа, связанные с блоком коммутации 73, внешний стохастический кодер 74, соединенный с блоком памяти 75 столбцов перекодирования символов кодового блока в числовой код, и схему сравнения 76 значений хэш-функции, связанную с блоком управления 77, соединенным с упомянутыми регистрами 70, 71, 72, с блоком коммутации 73 и с внешним стохастическим кодером 74.

На фиг.9 представлен стохастический кодер 15 пользовательского устройства 2, содержащий входной регистр 78 перестановки, вход которого является входом кодируемых данных стохастического кодера, блок регистров 79-1, 79-2,...,79-n столбцов многоалфавитного кодера, первым входом соединенный с выходом входного регистра 78 перестановки, схему подключения столбцов 80, выходами соединенную со вторыми входами блока регистров 79-1, 79-2,..., 79-n столбцов многоалфавитного кодера, циклический регистр 81 перестановки, выходами соединенный с соответствующими входами схемы 80 подключения столбцов, блок ключей-инверторов 82-1, 82-2,..., 82-n, выходы которого соединены с соответствующими входами циклического регистра 81 перестановки, рекуррентный регистр 83, выходами соединенный с соответствующими входами блока ключей-инверторов 82-1, 82-2,...,82-n, схему 84 формирования гаммы, сумматор по mod 2 85, входы которого соединены соответственно с выходами блока регистров 79-1, 79-2,..., 79-n столбцов многоалфавитного кодера и схемы 84 формирования гаммы, а выход - с входом выходного регистра 86 кодового блока, выход которого является выходом кодированных данных стохастического кодера, и блок управления 87, выходы которого соединены соответственно с входами входного регистра 78 перестановки, рекуррентного регистра 83, блока ключей-инверторов 82-1,82-2,..., 82-n, циклического регистра 81 перестановки, схемы 80 подключения столбцов, блока регистров 79-1, 79-2,...,79-n столбцов многоалфавитного кодера, схемы 84 формирования гаммы, сумматора по mod 2 85 и выходного регистра 86 кодового блока, при этом блок управления 87, с соответствующим входом которого соединен дополнительный выход рекуррентного регистра, имеет дополнительные вход и выход для связи с другими блоками управления системы комплексной защиты распределенной обработки информации.

На фиг.10 показана схема 84 формирования гаммы, входящая в состав стохастического кодера 15, содержащая блок регистров 88-1, 88-2,..., 88-n столбцов таблицы формирования гаммы, схему 89 подключения столбцов, выходами соединенную с входами блока регистров 88-1, 88-2,..., 88-n столбцов таблицы формирования гаммы, циклический регистр 90 перестановки, выходами соединенный с соответствующими входами схемы 89 подключения столбцов, блок ключей-инверторов 91-1, 91-2,..., 91-n, выходы которого соединены с соответствующими входами циклического регистра 90 перестановки, рекуррентный регистр 92, выходами соединенный с соответствующими входами блока ключей-инверторов 91-1, 91-2,..., 91-n, регистр 93 исходной гаммы, сумматор по mod 2 94, ключ 95, вход которого соединен с выходом блока регистров 88-1, 88-2,..., 88-n столбцов таблицы формирования гаммы, а первый и второй выходы - соответственно со входом сумматора по mod 2 94 схемы формирования гаммы и со входом сумматора по mod 2 85 стохастического кодера 15 (фиг.9), и блок управления 96, выходы которого соединены соответственно со входами рекуррентного регистра 92, блока ключей-инверторов 91-1, 91-2,..., 91-n, циклического регистра 90 перестановки, схемы подключения столбцов 89, блока регистров 88-1, 88-2,..., 88-n столбцов таблицы формирования гаммы, ключа 95, сумматора по mod 2 94 и регистра 93 исходной гаммы, выходом соединенного с входом блока управления 96, второй вход которого соединен с дополнительным выходом рекуррентного регистра, а третий вход которого соединен с соответствующим выходом блока управления 87 стохастического кодера 15.

Стохастический декодер 14 (фиг.3) выполнен аналогично стохастическому кодеру 15, схема которого представлена на фиг.9. Единственное различие заключается в том, что направление прохождения обрабатываемого сигнала в схеме декодера изменено на обратное по сравнению со схемой кодера (фиг.9). Таким образом на блок 86 (выходной регистр кодового блока на фиг.9) в схеме стохастического декодера будут подаваться входные декодируемые данные, а с блока 78 (входной регистр перестановки на фиг.9) будут выдаваться выходные декодированные данные.

На фиг.11А, 11Б показано устройство стохастического перекодирования (23, 24 на фиг.3, 27, 28 на фиг.4), входящее в состав пользовательских устройств 2 и серверов 3 распределенной обработки. Устройство стохастического перекодирования содержит последовательно соединенные входной регистр 97 кодового блока, первую ступень 98 стохастического преобразования, первый и второй регистры 99, 100 перестановки, вторую ступень 101 стохастического преобразования и выходной регистр 102 кодового блока. Первая и вторая ступени 98, 101 имеют идентичную структуру, практически совпадающую со структурой стохастического кодера 15 (см. элементы 79, 80, 81, 82, 83, 84, 85, 87 на фиг.9). По существу различие заключается во введении ключа 103 между выходом блока регистров 79-1, 79-2, 79-n и входом сумматора по mod 2 85, причем выход ключа 103 является выходом соответствующей ступени стохастического преобразования.

На фиг.12 показаны таблицы центра сертификации, формирования и распределения ключей.

Фиг.13 иллюстрирует процесс формирования открытых ключей для пользователей в центре сертификации, формирования и распределения ключей.

На фиг.14 показаны основные этапы процедуры распределения ключей.

Рассмотрим более подробно реализацию предложенной системы комплексной защиты распределенной обработки информации в компьютерных системах (фиг.1).

Основными задачами центра 1 сертификации формирования и распределения ключей являются подключение пользовательских устройств 2 к системе защиты, их сертификация, формирование и распределение закрытых и открытых ключей между пользовательскими устройствами 2 и серверами 3 распределенной обработки данных. В центре 1 сертификации формируется и хранится главный ключ системы (мастер-ключ), который представляет собой случайно заполненную кодами таблицу. Структура центра 1 сертификации представлена на фиг.2. Сертификация пользовательских устройств 2 и серверов 3 распределенной обработки для подключения к системе защиты производится в подсистеме 4 сертификации пользователей. Формирование таблицы главного ключа производится в подсистеме 5 формирования таблиц секретных ключей.

На основе таблицы главного секретного ключа в подсистеме 5 формирования таблиц секретных ключей путем случайной перестановки ее столбцов и строк формируется множество различных таблиц начальных секретных ключей для пользователей. При этом каждой полученной таблице начального секретного ключа ставится в соответствие примененная перестановка столбцов и строк таблицы главного секретного ключа. Затем в этой же подсистеме 5 для каждой таблицы начального секретного ключа путем случайных перестановок ее столбцов и строк формируются таблицы базового секретного ключа и внешнего секретного ключа. Каждой полученной таблице ставятся в соответствие использованные случайные перестановки столбцов и строк таблицы начального секретного ключа. Все эти процедуры выполняются под управлением информационно-логической защищенной вычислительной системы 6, программы которой выполняются в защищенном виде. Структура и работа информационно-логической защищенной вычислительной системы 6 описаны в патенте РФ №2137185 от 09.01.98.

Полученные таблицы начального ключа и случайные перестановки столбцов и строк для формирования таблиц базового секретного ключа и внешнего секретного ключа поступают в подсистему 7 формирования носителей для сертифицированных пользователей. В этой подсистеме происходит формирование носителей данных и выдача их пользователям, прошедшим сертификацию для подключения к системе защиты распределенной обработки информации в компьютерных системах.

Ключевые перестановки столбцов и строк, которые применяются при формировании каждой таблицы начального ключа, запоминаются в таблице распределения ключей для пользователей (фиг.12). Кроме этого в таблицу записываются полученные от датчика случайных чисел в подсистеме 9 аутентификации и проверки целостности информации пользователя значения PIN-кода и пароля. По комбинации пароля и PIN-кода вычисляется значение его хэш-функции, порядок реализации которой описан ниже. При сертификации пользователя в таблицу также заносятся его паспортные данные. После этого для каждого пользователя в подсистеме 7 формирования носителей для сертификационных пользователей формируется носитель данных - смарт-карта, копия которой хранится в центре сертификации. Она содержит полную таблицу начального ключа, а также набор секретных ключей-перестановок для таблиц базового и внешнего ключей пользователя. Кроме этого в смарт-карту записывается PIN-код и значение хэш-функции пароля данного пользователя (фиг.12). Полученная смарт-карта выдается пользователю для ввода в его компьютер (пользовательское устройство 2 или сервер 3 распределенной обработки).

Для формирования системы ключей пользователь вводит в компьютер информацию со смарт-карты, полученной в центре 1 сертификации, формирования и распределения ключей. После этого в компьютере производится формирование таблицы базового ключа на основе указанных в смарт-карте ключей-перестановок столбцов и строк. Затем с использованием соответствующих перестановок формируется таблица внешнего ключа и кодовая таблица защищенного арифметического процессора 10. Структура и функционирование защищенного арифметического процессора 10 описаны в работе: Насыпный В.В. «Защита арифметических вычислений в компьютерных системах», Мир ПК, 1999, №4, с. 73-74. При этом в пользовательском устройстве 2 и сервере 3 распределенной обработки применяются подсистема 13, 25 формирования таблиц секретных ключей и блок управления 21, 30 защищенной обработкой, а также информационно-логическая защищенная вычислительная система 20, 35 (фиг.3, 4).

В результате на экран монитора выдается сообщение «Введите свой личный пароль». После ввода пароля пользователя в подсистему 16 защищенного доступа в подсистеме 18 аутентификации и проверки целостности информации с использованием таблицы базового ключа и защищенного арифметического процессора 19 вычисляется значение хэш-функции пароля, которое сравнивается с аналогичным значением, введенным со смарт-карты. При совпадении сравниваемых значений активизируется блок управления 21 защищенной обработкой, и пользователь получает доступ к его функциям. Если после m-кратного ввода пароля значение его хэш-функции не совпадет со значением, введенным со смарт-карты, система защиты блокируется, смарт-карта аннулируется. Для получения новой смарт-карты пользователь должен обратиться в центр 1 сертификации, формирования и распределения ключей.

При получении доступа к функциям системы защиты по команде пользователя в пользовательском устройстве 2 на основе таблицы начального ключа и секретных перестановок, введенных со смарт-карты, производится формирование таблиц базового секретного ключа, а затем таблицы внешнего секретного ключа. Полученные таблицы базового секретного ключа подвергают случайным перестановкам столбцов и строк для формирования таблицы внутреннего секретного ключа. Затем копии полученной таблицы внутреннего секретного ключа записываются во внутренний стохастический кодер 15, внутренний стохастический декодер 14, а также в приемопередающий блок 22, включающий в себя первое и второе устройства 23, 24 стохастического перекодирования информации в пользовательском устройстве 2. Описанные процедуры реализуются путем выполнения защищенных программ в информационно-логической защищенной вычислительной системе 20 по командам блока управления 21, 30 защищенной обработкой. После этого блок 21 управления защищенной обработкой производит настройку внутреннего стохастического кодера 15, внутреннего стохастического декодера 14 и обеспечивает готовность внутрикомпьютерной защищенной передачи и обработки информации в пользовательском устройстве 2.

Такие же процедуры по вводу информации со смарт-карты с использованием подсистемы 31 защищенного доступа, включающей подсистему 32 ввода информации с носителя данных и подсистему 33 аутентификации и проверки целостности информации, выполняются в сервере 3 распределенной обработки. После аутентификации пользователя производится запуск блока управления 30 защищенной обработкой, по команде которого в подсистеме 25 формирования таблиц секретных ключей происходит формирование таблиц внешнего секретного ключа и базового секретного ключа. При этом на основе таблицы начального секретного ключа и секретных перестановок, введенных со смарт-карты, производится сначала формирование таблиц базового секретного ключа, а затем таблицы внешнего секретного ключа. Полученные таблицы базового секретного ключа подвергаются случайным перестановкам столбцов и строк для формирования таблицы внутреннего секретного ключа. Затем копии полученной таблицы внутреннего секретного ключа записываются во внутреннее устройство 29 стохастического перекодирования информации, а также в устройства 27, 28 стохастического перекодирования информации приемопередающего блока 26 стохастического преобразования. Описанные процедуры реализуются путем выполнения защищенных программ в информационно-логической защищенной вычислительной системе 35 по командам блока управления 30 защищенной обработкой. После этого по командам блока управления 30 защищенной обработкой, подключенного к информационно-логической защищенной вычислительной системе 35, происходит шифрование таблицы 35 адресов электронной почты, защищенных таблиц данных 39 и защищенных массивов Web-страниц 38. При этом по команде блока управления 36 защищенной обработкой внутреннее устройство 29 стохастического перекодирования переводится в режим внутреннего стохастического кодера, с которым согласуется интерфейс защищенного арифметического процессора 34.

После завершения описанного процесса формирования ключевых таблиц пользователь может обратиться с запросом к центру 1 сертификации, формирования и распределения ключей для организации закрытой связи с требуемым сервером 3 распределенной обработки (другим пользователем). Этому должна предшествовать договоренность об организации такой связи, полученная по открытой связи. По данному запросу центр 1 сертификации обеспечивает формирование и распределение открытых ключей между пользователями для обеспечения закрытой связи. Структура этого процесса показана на фиг.14.

Рассмотрим функции центра 1 сертификации, формирования и распределения ключей, пользовательского устройства 2 (пользователь А) и сервера 3 распределенной обработки (пользователь В) при организации процесса закрытой связи.

Функции центра сертификации, формирования и распределения ключей:

1) проверка полномочий пользователей А и В на установление закрытой связи;

2) формирование открытого ключа для пользовательского устройства 2;

3) формирование открытого ключа для сервера 3 распределенной обработки;

4) выдача открытых ключей по сети связи в пользовательское устройство 2 и сервер 3 распределенной обработки для установления симметричной закрытой связи;

5) после завершения сеанса связи выдача новых открытых ключей для приведения системы связи в асимметричный режим.

Функции пользователей А (В):

1) получение открытого ключа-перестановки;

2) модификация таблицы внешнего ключа для реализации симметричной закрытой связи;

3) формирование таблицы для устройства 23, 24 (27, 28) стохастического перекодирования информации приемопередающего блока 22 (26) стохастического преобразования;

4) формирование таблицы для схемы формирования гаммы устройств стохастического перекодирования 23, 24 (27, 28);

5) начало передачи информации в закрытом режиме.

Проверка полномочий пользователей пользовательского устройства 2 и сервера 3 распределенной обработки на установление открытой связи проводится в подсистеме 4 сертификации пользователей (фиг.2.) по специальным таблицам, определяющим схему разрешенных информационных взаимодействий пользователей системы в закрытом режиме. Если полномочия пользователей на составление закрытой связи подтверждаются, то в центре сертификации, формирования и распределения ключей производится автоматическое формирование открытых ключей для пользовательского устройства 2 и сервера распределенной обработки 3.

Формирование открытых ключей основано на применении однонаправленной функции, использующей относительные перестановки на достаточно длинных комбинациях случайных символов (длина n >100). Как было отмечено выше, в центре 1 сертификации, формирования и распределения ключей хранятся все ключи-перестановки столбцов и строк, позволяющие из таблицы главного ключа сформировать для каждого пользователя таблицы начального, базового и внешнего секретных ключей. После загрузки системы все эти таблицы, включая таблицу внешних секретных ключей, для разных пользователей будут асимметричны. Для того, чтобы организовать закрытую связь между пользователями А и В, необходимо привести их таблицы внешних секретных ключей в идентичное состояние. Это обеспечивается благодаря наличию в центре 1 сертификации всех указанных выше функционально связанных секретных перестановок таблиц (начального, базового и внешнего секретных ключей).

В подсистеме 8 формирования открытых ключей (фиг.2) с помощью логического вывода на последовательности транзитивной связи между строками таблиц секретных перестановок определяются относительные перестановки для пользователей А и В, которые позволяют привести таблицы внешних секретных ключей в симметричное состояние. Указанные относительные перестановки являются открытыми ключами. На их основе пользователи А и В могут перевести таблицы внешних секретных ключей в идентичное состояние для организации симметричной закрытой связи. С этой целью в подсистему 8 формирования открытых ключей (фиг.2) из подсистемы 5 формирования таблиц секретных ключей через информационно-логическую защищенную вычислительную систему 6 передаются данные таблиц секретных перестановок столбцов и строк таблиц секретных ключей (начального, базового и внешнего). Затем на основе этих таблиц формируются последовательности транзитивной связи между строками таблиц секретных перестановок. Далее с использованием логического вывода на последовательности транзитивной зависимости определяются таблицы относительной несекретной перестановки столбцов и строк таблицы внешнего секретного ключа отдельно для пользовательского устройства 2 и сервера 3 распределенной обработки. Полученные таблицы являются открытыми ключами, обеспечивающими перевод таблиц внешних секретных ключей пользовательского устройства 2 и сервера 3 распределенной обработки в симметричное состояние. Полученные открытые ключи поступают в подсистему 11 распределения ключей и доводятся по компьютерной системе до соответствующих пользовательского устройства 2 и сервера 3 распределенной обработки.

При этом функция формирования открытых ключей с использованием относительной перестановки является однонаправленной для любого пользователя системы. Это обусловлено тем, что в центре 1 сертификации, формирования и распределения ключей, имея полную функциональную схему между ключами-перестановками, можно легко вычислить функцию y=f(x). Здесь x - значение начального, базового или внешнего секретного ключа, f - функциональные связи между ними, заданные секретными перестановками, y - относительная несекретная перестановка. Однако по известному значению y, не зная всей схемы функциональных связей между таблицами, нельзя восстановить секретные перестановки, исходную таблицу начального, базового или внешнего секретного ключа. Поскольку соответствующие таблицы секретных перестановок индивидуальны для каждого пользователя, то никто кроме него не сможет построить новую симметричную таблицу внешнего секретного ключа при организации закрытой связи с заданным абонентом по полученному открытому ключу. Тем более никто не сможет вычислить по сформированному ключу исходные значения таблиц начального, базового или внешнего секретных ключей данного пользователя. Это обусловлено тем, что определение указанных перестановок и таблиц связано с полным перебором всех возможных комбинаций на множестве V=n! (для n=100, например, V>10100, что практически нереализуемо). Поэтому функция y=f(x) является односторонней для всех остальных пользователей системы. При этом даже пользователь В, с которым взаимодействует пользователь А, имеющий после обработки открытого ключа идентичный сеансовый внешний секретный ключ, не сможет вскрыть базовый и начальный секретные ключи пользователя А путем обратной перестановки.

На основе полученных открытых ключей в подсистеме 13 и 25 формирования таблиц секретных ключей пользовательского устройства 2 и сервера 3 распределенной обработки создают таблицы симметричных внешних секретных ключей. Эти таблицы записываются в устройства 23, 24 (27, 28) стохастического перекодирования информации приемопередающего блока 22 (26) стохастического преобразования пользовательского устройства 2 (сервера 3 распределенной обработки), обеспечивая тем самым установление закрытой симметричной связи между ними. При этом в устройствах стохастического перекодирования информации 23, 24 (27, 28) происходит необходимое согласование таблиц внешних и внутренних кодов, обеспечивающих замкнутый контур передачи и обработки защищенной информации между пользовательским устройством 2 и сервером 3 распределенной обработки. Этот контур проходит от внутреннего стохастического кодера 15 пользовательского устройства 2 до внутреннего устройства стохастического перекодирования информации 29 сервера распределенной обработки, подключенного к информационно-логической защищенной вычислительной системе 35 и обратно через внутреннее устройство стохастического перекодирования информации 29 к внутреннему стохастическому декодеру 14 пользовательского устройства 2. При этом в процессе передачи на основе стохастического выбора случайных элементов таблиц внутреннего и внешнего секретных ключей реализуется режим одноразового ключа, обеспечивая требуемый гарантированный уровень защиты информации.

После завершения сеанса закрытой связи центр сертификации посылает пользователям А и В открытые ключи-перестановки для генерации асимметричных таблиц исходных внешних секретных ключей.

Таким образом, исходя из разнообразия функций защиты информации (передача и обработка) система ключей является двухуровневой. Первый уровень - это таблицы начального, базового и внешнего секретных ключей. Эти таблицы пользователь вводит в пользовательское устройство 2, сервер 3 распределенной обработки с использованием полученного в центре 1 сертификации, формирования и распределения ключей носителя данных. Указанные таблицы секретных ключей непрерывно (периодически) обновляются с помощью открытых ключей, формируемых центром сертификации, формирования и распределения ключей. При этом в процессе передачи информации между пользователями А и В реализуется системная функция периодической модификации таблиц секретных внешних ключей, используемых в стохастическом кодере 14 и в схеме 84 формирования гаммы. Эта функция выполняется с использованием открытых ключей, формируемых в пользовательском устройстве 2 и сервере 3 распределенной обработки (пользователи А и В), которые участвуют в обмене закрытой информацией. В процессе обмена закрытой информацией указанная системная функция является по существу одной из базовых процедур обеспечения его надежности и защищенности. При этом выбор периода модификации таблиц секретных внешних ключей в значительной степени влияет на уровень защищенности информации.

Второй уровень системы ключей представляют стохастические одноразовые ключи. Они формируются на основе таблиц внешнего секретного ключа, используемых в стохастическом кодера 14 и схеме 84 формирования гаммы, путем стохастического выбора уникальных комбинаций случайных элементов указанных таблиц. Этому уровню соответствуют локальные функции стохастического кодирования и гаммирования, реализуемые с использованием стохастических одноразовых ключей.

В общем случае надежность и защищенность процесса стохастического кодирования информации при ее передаче зависит как от периодичности реализации системной функции модификации таблиц секретных внешних ключей, так и от эффективности стохастических одноразовых ключей стохастического кодера 14 и схемы 84 формирования гаммы.

В блоке управления 30 защищенной обработкой по формату принятого сообщения определяют тип обработки, которую необходимо выполнить в защищенной информационно-логической вычислительной системе 35 с использованием закрытых данных и стохастически преобразованных программ. Эта обработка может представлять собой передачу электронной почты, арифметические вычисления, поиск и выборку по условию запроса требуемой информации из зашифрованной базы данных 36. Указанные функции выполняются с помощью внутреннего устройства 29 стохастического перекодирования, подключенного к блоку управления 30 защищенной обработкой и информационно-логической защищенной вычислительной системе 35. Порядок реализации данных функций обработки защищенной информации с использованием защищенных стохастически преобразованных программ в информационно-логической защищенной вычислительной системе 35 описан ниже.

В процессе обработки информации с использованием стохастически преобразованных программ и данных в информационно-логической защищенной вычислительной системе 35 обеспечивается их комплексная защита от несанкционированного доступа, программных закладок и вирусов.

При вводе новых программ до или после стохастического преобразования каждой вновь вводимой программы в информационно-логической защищенной вычислительной системе реализуют антивирусную защиту на основе обнаружения вирусных функций с помощью логического вывода на множестве кодов команд программы. При этом сначала производится выделение кодов команд, которые могут использовать вирусы для реализации несанкционированных действий с программами, данными и текстовыми файлами. Затем с помощью логического вывода получают цепочки логически связанных кодов команд, включая указанные выше «вирусные» коды, и определяют целевую функцию каждой такой цепочки. Если эта целевая функция является вирусной, то данная цепочка логически связанных команд относится к вирусным функциям. В этом случае производится ее уничтожение с обеспечением работоспособности преобразованной программы.

Ниже описана работа отдельных подсистем и устройств системы.

Подсистема 4 сертификации пользователей (фиг.2)

Эта подсистема организационного типа содержит типовые устройства ввода/вывода информации, подключенные к подсистеме 5 формирования таблиц секретных ключей. Она обеспечивает ввод паспортных данных пользователей компьютеров при их сертификации для подключения к системе защиты распределенной обработки информации в компьютерных системах. Состав паспортных данных записывается в таблицы распределения ключей для пользователей (фиг.12), хранящиеся в подсистеме 5 формирования таблиц секретных ключей.

Подсистема 5 формирования таблиц секретных ключей (фиг.5)

Эта подсистема входит в состав центра 1 сертификации, формирования и распределения ключей. Ее назначение заключается в формировании на основе таблицы главного секретного ключа путем случайной перестановки столбцов и строк множества таблиц начальных секретных ключей для сертифицированных пользователей системы. Кроме этого в данной подсистеме формируются таблицы секретных перестановок столбцов и строк, необходимые для получения на основе таблицы начального секретного ключа таблиц базового и внешнего секретных ключей для каждого пользователя (фиг.12). Запуск этой подсистемы производится по командам, поступающим из информационно-логической защищенной вычислительной системы 6. Туда же подается результат обработки, который поступает затем в подсистему 7 формирования носителей для сертифицированных пользователей, а также в подсистему 8 формирования открытых ключей. По поступившим командам производится запуск блока 48 управления этой подсистемы, которая включает датчик 43 случайных чисел. Начинается процесс генерации последовательности случайных чисел, которая поступает в схему выбора 44 комбинаций. Здесь осуществляется выбор n различных случайных чисел, поступающих через блок 48 управления в регистр 45 перестановки столбцов. После этого таким же образом заполняется n различными случайными числами регистр 46 перестановки строк. Далее датчик 43 случайных чисел временно отключается. Начинается процесс формирования таблицы начального секретного ключа путем перестановки столбцов и строк главного секретного ключа с использованием заполненных регистров 45, 46 перестановки столбцов и строк. С этой целью по командам блока 48 управления сначала производится поочередная выборка строк из таблицы главного секретного ключа, запись каждой строки в регистр 45 перестановки столбцов, где в соответствии с записанной случайной последовательностью производится перестановка полей данной i-ой строки. Полученные данные строки через блок коммутации 47, блок 48 управления поступают в блок памяти 41 таблиц начальных секретных ключей и записываются в формируемую таблицу начального секретного ключа для очередного пользователя. При этом номер строки определяется соответствующим i-ым случайным числом, считанным из регистра перестановки строк. В результате после считывания n строк и выполнения описанных перестановок в блоке памяти 41 таблиц начальных секретных ключей будет сформирована таблица начального секретного ключа для очередного пользователя. После этого данная таблица через блок 48 управления поступает в блок памяти таблиц 42 распределения ключей и записывается в соответствующую таблицу распределения ключей для указанного пользователя (фиг.12). Туда же, через блок коммутации 47 и блок 48 управления записываются последовательности секретных перестановок столбцов и строк из соответствующих регистров. После этого блок 48 управления вновь производит включение датчика 43 случайных чисел, который, как было описано выше, обеспечивает случайные перестановки столбцов и строк сначала для формирования таблицы базового секретного ключа, затем - для таблицы внешнего секретного ключа. Полученные секретные перестановки поочередно через блок коммутации 47 и блок 48 управления поступают в блок памяти таблиц 42 распределения ключей и заносятся в таблицу копии смарт-карты очередного пользователя (фиг.12). Туда же записываются таблицы начального секретного ключа и соответствующие секретные перестановки столбцов и строк из соответствующей таблицы распределения ключей для пользователей. После этого по команде блока 48 управления датчик 43 случайных чисел генерирует значения PIN-кода и пароля для данного пользователя. Полученные значения через схему выбора 44 комбинаций и блока 48 управления поступают в блок памяти таблиц начальных ключей и записываются в таблицу распределения ключей для пользователей, формируемую для указанного пользователя (фиг.12). Оттуда значения PIN-кода и пароля через блок 48 управления и блок коммутации 47 поступают в информационно-логическую защищенную вычислительную систему 6. Далее эти значения через подсистему 11 распределения ключей и блок управления 12 защищенной обработкой поступают в подсистему 9 аутентификации и проверки целостности информации. Здесь по комбинациям PIN-кода и пароля формируются значения хэш-функций пароля, которые обратным порядком выдаются в подсистему формирования таблиц секретных ключей и записываются в указанную таблицу распределения ключей для пользователей. Порядок формирования хэш-функции пароля в подсистеме 9 аутентификации и проверки целостности информации описан ниже. Затем значения PIN-кода и хэш-функции пароля заносятся в таблицу копии смарт-карты для данного пользователя (фиг.12). После этого сформированная копия смарт-карты пользователя через информационно-логическую вычислительную систему 6 поступает в подсистему 7 формирования носителей для сертифицированных пользователей.

Подсистема 7 формирования носителей для сертифицированных пользователей (фиг.3)

В этой подсистеме производится запись полученной копии смарт-карты на соответствующий носитель информации. Полученный носитель (смарт-карта) выдается соответствующему пользователю. При этом ему в устной форме сообщается значение личного пароля.

Подсистема 13, 25 формирования таблиц секретных ключей пользовательского устройства 2 (сервера 3 распределенной обработки)

Данная подсистема включается в работу после ввода смарт-карты в подсистему 17, 32 ввода информации с носителя данных подсистемы 16, 31 защищенного доступа пользовательского устройства 2 и сервера 3 распределенной обработки и аутентификации пользователя с использованием подсистемы 18, 33 аутентификации пользователя и контроля целостности информации. После аутентификации пользователя по команде от блока управления 21, 30 защищенной обработкой через блок коммутации 59 и блок 60 управления в блок памяти 49 таблицы начального ключа поступает считанная со смарт-карты таблица начального ключа данного пользователя. При этом в регистры 55, 56 перестановки столбцов и строк для формирования базового ключа и в регистры 57, 58 перестановки столбцов и строк для формирования внешнего ключа считываются соответствующие числовые последовательности со смарт-карты.

Затем начинается процесс формирования таблицы базового секретного ключа путем перестановки столбцов и строк начального ключа с использованием заполненных регистров 55, 56 перестановки столбцов и строк для формирования таблицы базового секретного ключа. С этой целью по командам блока 60 управления сначала производится поочередная выборка строк из таблицы начального секретного ключа, занесение каждой строки в регистр 55 перестановки столбцов, где в соответствии с записанной случайной последовательностью производится перестановка полей данной i-ой строки. Полученная строка через блок коммутации 65, блок 60 управления поступает в блок памяти 50 таблицы базового ключа. Там она записывается в формируемую таблицу базового секретного ключа для данного пользователя. При этом номер строки определяется соответствующим i-м случайным числом, считанным из регистра 56 перестановки строк. В результате после считывания n строк и выполнения описанных перестановок в блоке памяти 50 таблицы базового ключа будет сформирована таблица базового секретного ключа данного пользователя.

Полученная таблица базового секретного ключа является исходной при формировании таблицы внешнего секретного ключа на основе n различных случайных чисел, записанных в регистры 57, 58 перестановок столбцов и строк для формирования таблицы внешнего секретного ключа. Порядок формирования таблицы внешнего секретного ключа путем перестановки столбцов и строк таблицы базового секретного ключа идентичен описанному выше алгоритму формирования базового ключа. В результате его реализации в блок памяти 51 таблицы внешнего ключа будет записана полученная таблица внешнего секретного ключа данного пользователя.

После этого по команде блока 60 управления запускается датчик 53 случайных чисел. В результате через схему выбора 54 комбинаций и блок 60 управления в регистры 57, 58 перестановки столбцов и строк для формирования таблицы внешнего секретного ключа поступают случайные последовательности, каждая из которых содержит n различных случайных чисел. В данном случае эти случайные последовательности применяются для формирования таблицы внутреннего секретного ключа на основе полученной ранее таблицы базового секретного ключа. Затем датчик 53 случайных чисел временно отключается, и реализуется описанный выше алгоритм перестановки столбцов и строк таблицы базового секретного ключа. При этом полученная таблица внутреннего секретного ключа записывается в блок памяти 52 внутреннего ключа. Таким образом формируются таблицы базового, внешнего и внутреннего секретных ключей, необходимые для реализации защищенной передачи и обработки информации в сервере 3 распределенной обработки и пользовательском устройстве 2.

Подсистема 8 формирования открытых ключей (фиг.7)

Назначение этой подсистемы состоит в формировании открытых ключей для пользовательского устройства 2 (пользователь А) и сервера 3 распределенной обработки (пользователь В), обеспечивающих перевод их внешних секретных ключей в симметричное состояние. Как было отмечено выше, эта функция выполняется каждый раз при организации закрытой связи между пользователями А и В. При этом формирование открытых ключей производится с применением логического вывода на функционально связанных таблицах секретных перестановок столбцов и строк с использованием транзитивных зависимостей. Перед началом этого процесса в центре 1 сертификации, формирования и распределения ключей с использованием датчика 43 случайных чисел и схемы выбора 44 комбинаций подсистемы 5 формирования таблиц секретных ключей производится генерация последовательностей секретных перестановок столбцов и строк для симметричного внешнего ключа. Эти последовательности позволяют сформировать на основе таблицы главного секретного ключа, путем соответствующих перестановок столбцов и строк, симметричные таблицы внешнего секретного ключа для пользователей А и В. Однако учитывая, что сформированные таблицы начального, базового и внешнего секретных ключей каждого пользователя различны, необходимо провести логическую обработку соответствующих перестановок. При этом вычисляются относительные несекретные перестановки (открытые ключи) для пользователей А и В, позволяющие перевести их асимметричные таблицы внешних секретных ключей в симметричное (идентичное) состояние. С этой целью полученная в подсистеме 5 формирования закрытых ключей указанная секретная перестановка таблиц столбцов и строк записывается через информационно-логическую защищенную вычислительную систему 6, блок коммутации 67, блок 69 управления в блок памяти 62 для таблицы симметричной перестановки столбцов и строк таблиц внешних ключей.

В общем случае каждая последовательность секретной перестановки имеет следующий вид:

1 i, 2

i, 2 j, 3

j, 3 l, ..., m

l, ..., m k, ..., n

k, ..., n r,

r,

где 1, 2, 3... n - порядковые номера исходных столбцов (строк) главного секретного ключа, i, j, l... r - их случайные номера перестановки. При этом порядковые номера образуют входной столбец таблицы перестановок, а случайные номера перестановок - выходной ее столбец.

После этого из подсистемы 5 формирования закрытых ключей в блок памяти 61 для таблиц секретных перестановок столбцов и строк секретных ключей переписываются все таблицы секретных перестановок для пользователя А (В). Эти таблицы, как было отмечено выше, позволяют на основе таблицы главного секретного ключа с использованием соответствующих перестановок столбцов и строк сформировать сначала таблицу начального секретного ключа, затем таблицы базового и внешнего секретного ключей. Указанные таблицы имеют функциональные зависимости между различными строками, которые можно определить путем выделения идентичных номеров в выходном столбце каждой предыдущей таблицы и во входном столбце каждой последующей таблицы. При этом таблицы секретных перестановок располагаются в следующем порядке: таблицы для формирования начального секретного ключа, таблицы для формирования базового секретного ключа, таблицы для формирования внешнего секретного ключа (фиг.13). После этого в таблице секретных перестановок для формирования начального секретного ключа выделяется первая строка, и на основе функциональных связей формируется следующая транзитивная зависимость: 1 i,

i,  j,

j,  k, которая связывает перестановки первого элемента главного секретного ключа на множестве указанных таблиц перестановок. Данная транзитивная зависимость записывается в регистр 63 последовательности транзитивной зависимости через блок коммутации 68 и блок 69 управления, а затем поступает в блок 64 логического вывода на последовательности транзитивной зависимости. Туда же поступает значение первой строки таблицы перестановки (1

k, которая связывает перестановки первого элемента главного секретного ключа на множестве указанных таблиц перестановок. Данная транзитивная зависимость записывается в регистр 63 последовательности транзитивной зависимости через блок коммутации 68 и блок 69 управления, а затем поступает в блок 64 логического вывода на последовательности транзитивной зависимости. Туда же поступает значение первой строки таблицы перестановки (1 i) из блока памяти 62 для таблицы симметричной перестановки столбцов и строк таблицы внешнего секретного ключа. В результате логического вывода исходная транзитивная последовательность дополняется соотношением k

i) из блока памяти 62 для таблицы симметричной перестановки столбцов и строк таблицы внешнего секретного ключа. В результате логического вывода исходная транзитивная последовательность дополняется соотношением k i и принимает вид 1

i и принимает вид 1 i,

i,  j,

j,  k

k  i=1

i=1 i. Полученный результат логического вывода совпадает с первой строкой таблицы симметричной перестановки столбцов (строк) таблицы внешнего секретного ключа. При этом формируется первая строка относительной (несекретной) перестановки открытого ключа в виде k