Область техники, к которой относится изобретение

Предлагаемое изобретение относится к области радио- и электросвязи и может быть использовано для обеспечения защиты данных, передаваемых по радиоканалам связи, от имитации злоумышленником с сохранением требуемого уровня помехоустойчивости и без внесения дополнительной избыточности в передаваемые данные, т.е. к подготовленной для передачи информационной последовательности не добавляются дополнительные символы непосредственно для защиты от имитирующих действий злоумышленника (например, имитовставка).

Уровень техники

а) Описание аналогов способа

Известен способ обеспечения имитоустойчивой передачи информации, основанный на блочных шифрах, функционирующих в режиме выработки имитовставки (Кузнечик, Магма) [ГОСТ Р 34.12-2015. Информационная технология. Криптографическая защита информации. Блочные шифры; ГОСТ Р 34.13-2015. Информационная технология. Криптографическая защита информации. Режимы работы блочных шифров], включающий в себя следующие этапы:

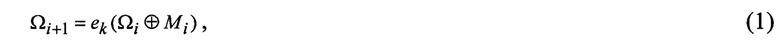

зашифрование передаваемой информации М, представленной в виде блоков фиксированной длины М=М1||М2||…||Mq по следующему правилу:

где i=1, 2, … , q-1, «||» - операция конкатенации, q - количество блоков передаваемой информации М, еk - процедура шифрования по ключу k, Ω0=ek(IV), IV - блок, состоящий из нулей;

определение размера имитовставки следующим образом:

где Ts - отображение, ставящее в соответствие строке ωm-1||…||ω1||ω0, m≥s, строку ωm-1||…||ωm-s+1||ωm-s, ωi∈{0,1};

передачу по каналам связи информации М вместе с вычисленным значением имитовставки MAC;

сравнение на приемной стороне полученного по каналам связи значения MAC и вычисленного на приемной стороне на основе полученной информации.

Таким образом, обеспечивается защита передаваемой информации от преднамеренных (имитирующих действий злоумышленника) помех. Недостатками данного способа являются:

внесение дополнительной избыточности в передаваемую информацию;

определение факта наличия имитирующих действий злоумышленника только после обработки всей переданной информации;

незначительное искажение передаваемой информации ведет к обнаружению (возможно ложному) имитации передаваемых данных за счет несовпадения значений фактической и полученной имитовставок, что негативно влияет на устойчивость передачи информации к преднамеренным помехам.

Известен способ поблочной передачи слов цифровой информации [Патент ЕПВ №0458468, опубл. 08.05.1991].

В рассматриваемом способе для поблочной передачи слов цифровой информации применяется на передающей стороне: кодирование каждой передаваемой K-символьной последовательности символов внешним блоковым кодом (N, K), где (N-K) - количество проверочных символов этого кода; перемежение символов каждых W (W>1) кодовых последовательностей символов внешнего блокового кода (N, K); кодирование перемеженных символов W кодовых последовательностей символов внешнего блокового кода {N, K) внутренним кодом (n, k), где (n-k) - количество проверочных символов этого кода; формирование кодового кадра из кодовых последовательностей символов внутреннего кода (n, k); модуляцию сформированным кодовым кадром сигнала несущей частоты и передачу его по радиоканалу; на приемной стороне: прием на каждом приемнике передаваемого сигнала, его демодуляцию и выделение синхропосылок; декодирование кодовых последовательностей символов внутреннего кода (n, k) с исправлением и/или обнаружением ошибок; деперемежение декодированных символов W кодовых последовательностей символов внешнего блокового кода (N, K); декодирование W кодовых последовательностей символов внешнего блокового кода {N, K) с исправлением и/или обнаружением ошибок; выдачу декодированного сообщения получателю.

Недостатком данного способа является:

невозможность обеспечения защиты передаваемой по каналам связи двоичной информации от преднамеренных (имитирующих действий злоумышленника) помех.

б) Описание ближайшего аналога (прототипа) способа

Наиболее близким по своей технической сущности к заявленному техническому решению и принятым за прототип является способ имитостойкого кодирования и декодирования информации избыточными систематическими кодами, реализуемый устройством [Патент РФ №2634201, опубл. 24.10.2017].

В рассматриваемом способе формируется исходная информационная последовательность символов, подлежащая передаче, выполняется процедура ее зашифрования на соответствующих ключах, результатом которой является формирование зашифрованной информационной последовательности символов. Далее на основании полученной зашифрованной информационной последовательности символов формируется проверочная последовательность символов в соответствии с выбранным блочным помехоустойчивым кодом. После этого выполняется процедура зашифрования сформированной проверочной последовательности символов на соответствующих ключах. Сформированная зашифрованная проверочная последовательность символов объединяется с исходной информационной последовательностью символов, формируя кодовую последовательность символов, которая подается в канал связи. На приемной стороне из принятой кодовой последовательности символов выделяются информационная и первая зашифрованная проверочная последовательности символов. Далее выполняется формирование второй зашифрованной проверочной последовательности символов на основании принятой информационной последовательности символов. Принятая первая и полученная вторая зашифрованные проверочные последовательности символов на приемной стороне формируют синдромную последовательность символов, структура которой соответствует присутствию (наличие хотя бы одного символа, не соответствующего нулю) или отсутствию (все символы соответствуют нулю) преднамеренных (имитирующие действия злоумышленника) или непреднамеренных ошибок в принятой кодовой последовательности.

Недостатками данного способа являются:

передача информационной последовательности символов в открытом виде;

невозможность определения, какие именно помехи воздействовали на передаваемую информацию, преднамеренные или непреднамеренные;

существование зависимости между передаваемыми информационной и зашифрованной проверочной последовательностями символов, что негативно влияет на устойчивость данного способа к имитирующим действиям. В случае использования режима гаммирования для шифрования информационной и проверочной последовательностей символов вычисление ключевой гаммы становится тривиально, после чего злоумышленник будет способен выполнять имитацию передаваемых данных.

в) Описание аналогов устройства

Из уровня техники широко известно устройство защищенной обработки информации. Так, в [Massey J.L. An introduction to contemporary cryptology. Proc. IEEE. 1988. - pp. 533-549] предложено устройство, содержащее на передающей стороне источник сообщений, порождающий открытый текст, рандомизатор, шифратор, а также генератор ключевой гаммы, выход источника сообщений подключен к первому входу шифратора, к второму входу которого подключен выход рандомизатора, соответственно к третьему входу шифратора подключен выход генератора ключевой гаммы, причем выход шифратора через «открытую» линию связи на приемной стороне подключен к первому входу дешифратора, к второму входу которого через защищенную линию связи подключен выход блока ключевой гаммы, при этом выход дешифратора подключен ко входу источника сообщений.

Недостатком данного устройства является:

низкая помехозащищенность.

г) Описание ближайшего аналога (прототипа) устройства

Наиболее близким по своей технической сущности является устройство, описанное в [Касами Т., Токура Н., Ивадари Ё., Инагаки Я. Теория кодирования. М.: Мир, 1979, с. 298-300, фиг. 6.3, с. 396-397, фиг. 7.14].

Устройство-прототип на передающей стороне содержит кодер, состоящий из входного регистра кодера, выходы которого подключены ко входам формирователя избыточных символов кодера и первой группе входов выходного регистра кодера, к второй группе входов которого подключены выходы формирователя избыточных символов кодера, а на приемной стороне - декодер, состоящий из входного регистра декодера, первая группа выходов которого подключена ко входам формирователя избыточных символов декодера и к первой группе входов первого блока сумматоров декодера по модулю два, вторая группа выходов входного регистра декодера подключена к первой группе входов второго блока сумматоров декодера по модулю два, к второй группе входов которого подключены выходы формирователя избыточных символов декодера, выходы второго блока сумматоров декодера по модулю два подключены ко входам дешифратора синдромной последовательности, выходы которого подключены к второй группе входов первого блока сумматоров декодера по модулю два, выходы которого подключены к выходному регистру декодера.

Недостатком устройства-прототипа является:

отсутствие возможности защиты передаваемой по каналам связи информации от преднамеренных (имитирующих действий злоумышленника) помех. Соответственно, в условиях имитирующих действий злоумышленника, которому известны алгоритмы формирования избыточных кодов (алгоритмы функционирования кодера), передаваемая имитируемая им двоичная информация на выходе приемного устройства воспринимается как легитимная.

Раскрытие изобретения (его сущность)

а) технический результат, на достижение которого направлено изобретение

Целью заявляемого технического решения является повышение устойчивости способа и устройства передачи информации к преднамеренным (имитирующие действия злоумышленника) помехам без внесения дополнительной избыточности в передаваемые информационные последовательности символов (в сравнении с использованием имитовставки) и с сохранением корректирующей способности используемого помехоустойчивого кода.

б) совокупность существенных признаков

Поставленная цель достигается тем, что:

1. В известном техническом решении защита информации от преднамеренных помех достигается формированием исходной информационной последовательности символов, подлежащей передаче, на основании которой формируется проверочная последовательность символов в соответствии с выбранным блочным помехоустойчивым кодом. После этого выполняется процедура зашифрования сформированной проверочной последовательности символов на соответствующих ключах. Сформированная зашифрованная проверочная последовательность символов объединяется с исходной информационной последовательностью символов, формируя зашифрованную кодовую последовательность символов, которая подается в канал связи.

На приемной стороне из принятой зашифрованной кодовой последовательности символов выделяются информационная и первая зашифрованная проверочная последовательности символов. Далее выполняется формирование второй зашифрованной проверочной последовательности символов на основании принятой информационной последовательности символов. Принятая первая и полученная вторая зашифрованные проверочные последовательности символов формируют синдромную последовательность символов, структура которой соответствует присутствию (наличие хотя бы одного символа, не соответствующего нулю) или отсутствию (все символы соответствуют нулю) преднамеренных (имитирующие действия злоумышленника) или непреднамеренных ошибок в принятой кодовой последовательности.

Сопоставительный анализ заявленного решения с прототипом показывает, что предлагаемый способ отличается от известного тем, что процедура зашифрования в режиме гаммирования выполняется со всей объединенной кодовой последовательностью символов, состоящей из информационной и проверочной последовательностей символов, а также после этого со сформированной зашифрованной кодовой последовательностью символов выполняется процедура управляемой перестановки символов на соответствующих ключах, позволяющая скрыть зависимость между информационной и проверочной последовательностями символов кодовой последовательности символов. Сформированная зашифрованная последовательность символов подается в канал связи.

На приемной стороне выполняется на соответствующих ключах процедура обратной перестановки символов принятой зашифрованной последовательности символов, далее с полученной зашифрованной кодовой последовательностью символов выполняется процедура расшифрования, результатом которой является формирование объединенной кодовой последовательности символов. После этого формируется синдромная последовательность символов на основании двух проверочных последовательностей символов. Информация о полученных синдромных последовательностях символов, а именно о кратностях ошибок в полученных кодовых последовательностях символов, запоминается. Результатом анализа этой информации является заключение об имитации передаваемых данных или ее отсутствии со стороны злоумышленника.

2. Устройство защиты данных, передаваемых с использованием блочных разделимых кодов, от имитирующих действий злоумышленника, содержащее на передающей стороне кодер, состоящий из входного регистра кодера, формирователя избыточных символов кодера, выходного регистра кодера, при этом входом входного регистра кодера является вход устройства, выходы входного регистра кодера подключены ко входам формирователя избыточных символов кодера, выходом выходного регистра кодера является выход кодера.

На приемной стороне устройство содержит декодер, состоящий из входного регистра декодера, формирователя избыточных символов декодера, первого блока сумматоров декодера по модулю два, дешифратора синдромной последовательности, второго блока сумматоров декодера по модулю два, выходного регистра декодера, при этом вход входного регистра декодера является входом декодера, выходы формирователя избыточных символов декодера подключены к первой группе входов первого блока сумматоров декодера по модулю два, выходы которого подключены ко входам дешифратора синдромной последовательности, первая группа выходов которого подключена к первой группе входов второго блока сумматоров декодера по модулю два, выходы которого подключены к выходному регистру декодера, выход которого является выходом устройства.

На передающей стороне дополнительно введены генератор ключевой гаммы кодера, блок сумматоров кодера по модулю два, генератор ключа перестановки кодера, блок управляемой перестановки, при этом вход генератора ключевой гаммы кодера соединен со входом подачи секретного ключа Х1, выходы генератора ключевой гаммы кодера подключены к первой группе входов блока сумматоров кодера по модулю два, ко второй группе входов которого подключены выходы входного регистра кодера и формирователя избыточных символов кодера, выходы блока сумматоров кодера по модулю два подключены к первой группе входов блока управляемой перестановки, ко второй группе входов которого подключены выходы генератора ключа перестановки кодера, вход которого соединен со входом подачи секретного ключа Х2, выходы блока управляемой перестановки подключены ко входам выходного регистра кодера.

На приемной стороне дополнительно введены генератор ключа перестановки декодера, блок обратной управляемой перестановки, генератор ключевой гаммы декодера, третий блок сумматоров декодера по модулю два, статистический анализатор ошибок, при этом выходы входного регистра декодера подключены к первой группе входов блока обратной управляемой перестановки, ко второй группе входов которого подключены выходы генератора ключа перестановки декодера, вход которого соединен со входом подачи секретного ключа Х2, выходы блока обратной управляемой перестановки подключены к первой группе входов третьего блока сумматоров декодера по модулю два, ко второй группе входов которого подключены выходы генератора ключевой гаммы декодера, вход которого соединен со входом подачи секретного ключа Х1, первая группа выходов третьего блока сумматоров декодера по модулю два подключена к формирователю избыточных символов декодера и второй группе входов второго блока сумматоров декодера по модулю два, вторая группа выходов третьего блока сумматоров декодера по модулю два подключена ко второй группе входов первого блока сумматоров декодера по модулю два, второй выход дешифратора синдромной последовательности подключен ко входу статистического анализатора ошибок, выход которого является выходом результата определения наличия или отсутствия имитирующих действий злоумышленника.

Кроме того, статистический анализатор ошибок может состоять из демультиплексора, генератора тактовых импульсов, блока логических элементов «И», блока счетчиков, блока делителей, блока реализации предиката, при этом вход статистического анализатора ошибок является входом демультиплексора, выходы которого подключены к первой группе входов блока логических элементов «И», выходы генератора тактовых импульсов подключены ко второй' группе входов блока логических элементов «И», выходы которого подключены ко входам блока счетчиков, выходы которого подключены ко входам блока делителей, выходы которого подключены ко входу блока реализации предиката, выход которого является выходом статистического анализатора ошибок.

в) причинно-следственная связь между признаками и техническим результатом

Благодаря введению в известный объект совокупности существенных отличительных признаков способ (и устройство защиты данных, передаваемых с использованием блочных разделимых кодов, от имитирующих действий злоумышленника позволяет:

обеспечить защиту передаваемой информационной последовательности символов от преднамеренных (имитирующих) помех, вызванных действиями злоумышленника, который не может вычислить и подменить зашифрованные последовательности символов, соответствующие новой (имитируемой) информационной последовательности символов;

определять характер помех (преднамеренные или непреднамеренные), возникающих в канале связи, при передачи информации;

не вносить дополнительную избыточность в сравнении со способами-аналогами в передаваемые данные для обеспечения защиты данных от имитации передаваемых данных злоумышленником;

обеспечить высокую корректирующую (восстанавливающую) способность от непреднамеренных помех (флуктуационных, космических, атмосферных).

Указанные отличительные признаки заявленного изобретения по сравнению с прототипами позволяют сделать вывод о соответствии заявленного технического решения критерию «новизна».

Описание чертежей

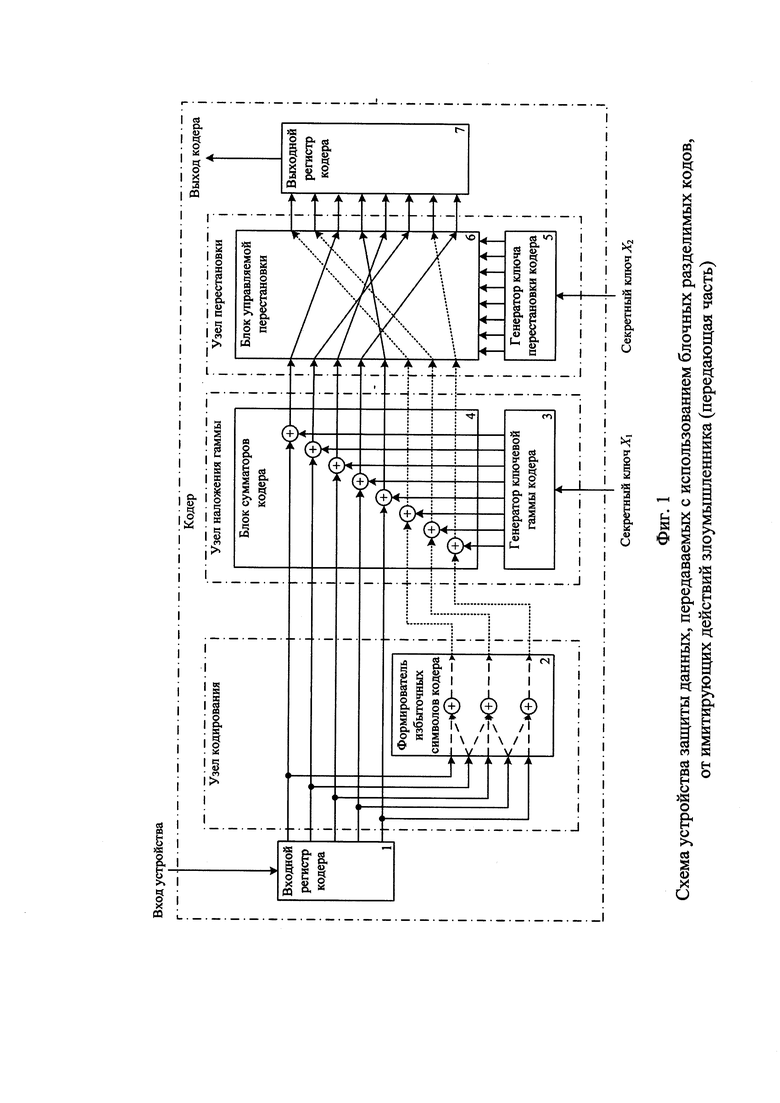

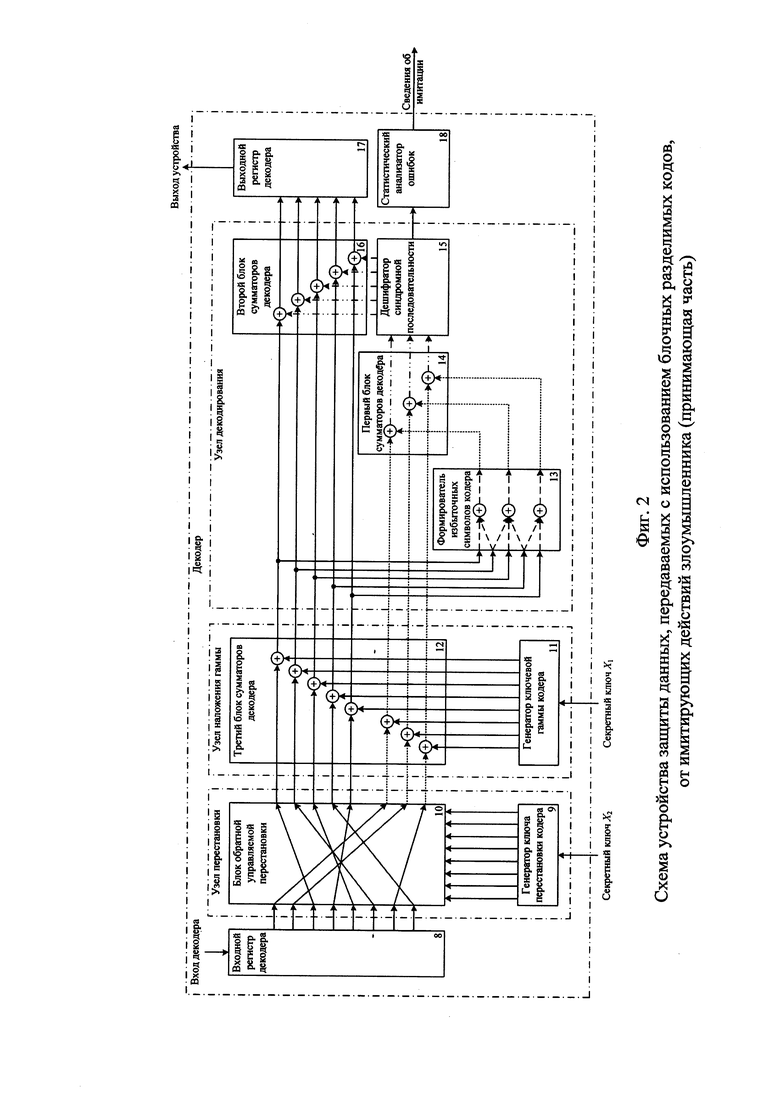

Заявленный способ и устройство поясняются чертежами, на которых представлено:

фиг. 1 - схема устройства защиты данных, передаваемых с использованием блочных разделимых кодов, от имитирующих действий злоумышленника (передающая часть);

фиг. 2 - схема устройства защиты данных, передаваемых с использованием блочных разделимых кодов, от имитирующих действий злоумышленника (принимающая часть);

фиг. 3 - схема блока 24-битной управляемой перестановки;

фиг. 4 - схема элементарного переключателя;

фиг. 5 - схема статистического анализатора ошибок (ДМ - демультиплексор, ГТИ - генератор тактовых импульсов, Ст - счетчик, МД -масштабирующий делитель, БРП - блок реализации предиката);

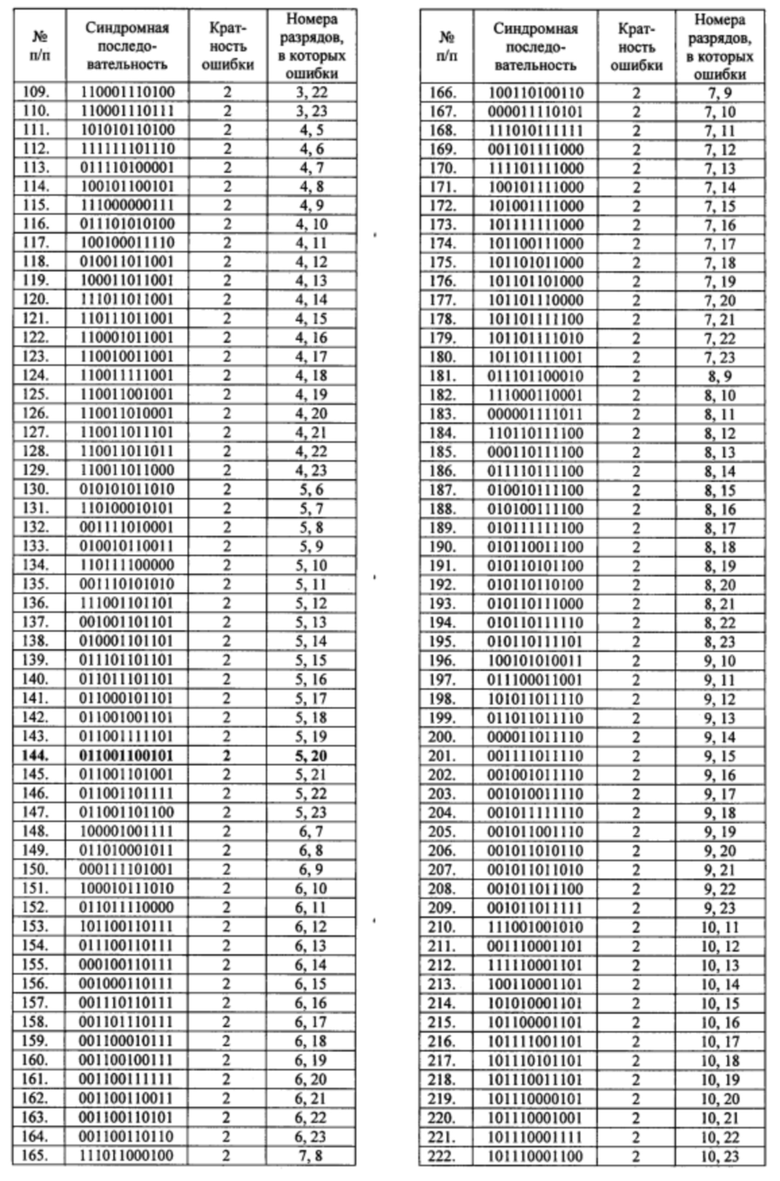

табл. 1 - синдромы одно- и двукратных ошибок расширенного кода Голея (24, 12, 8);

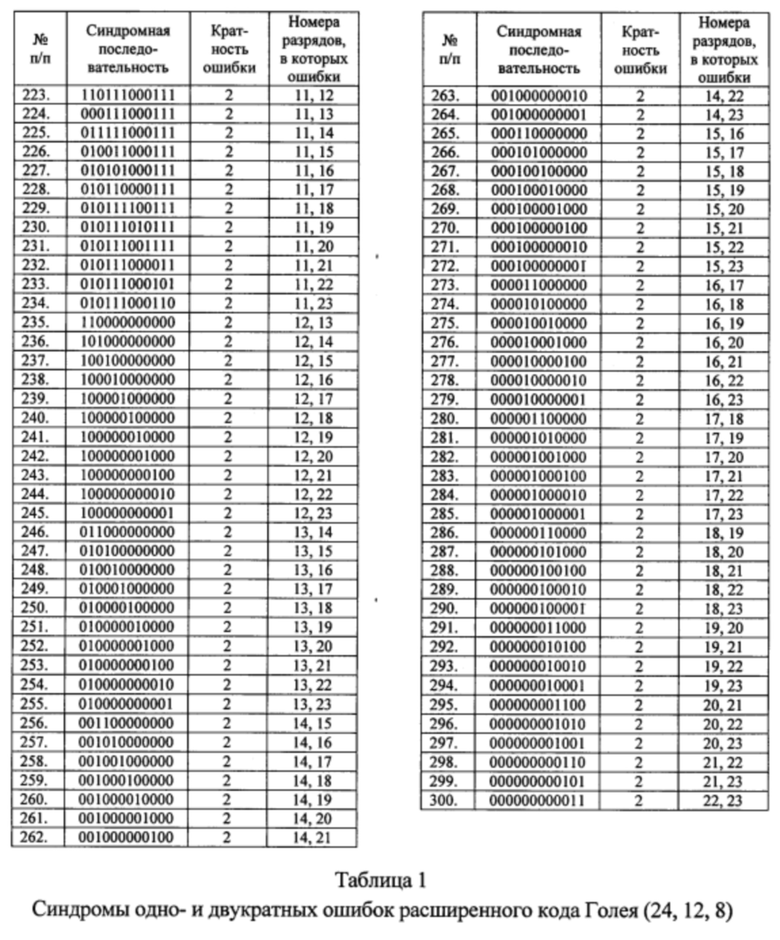

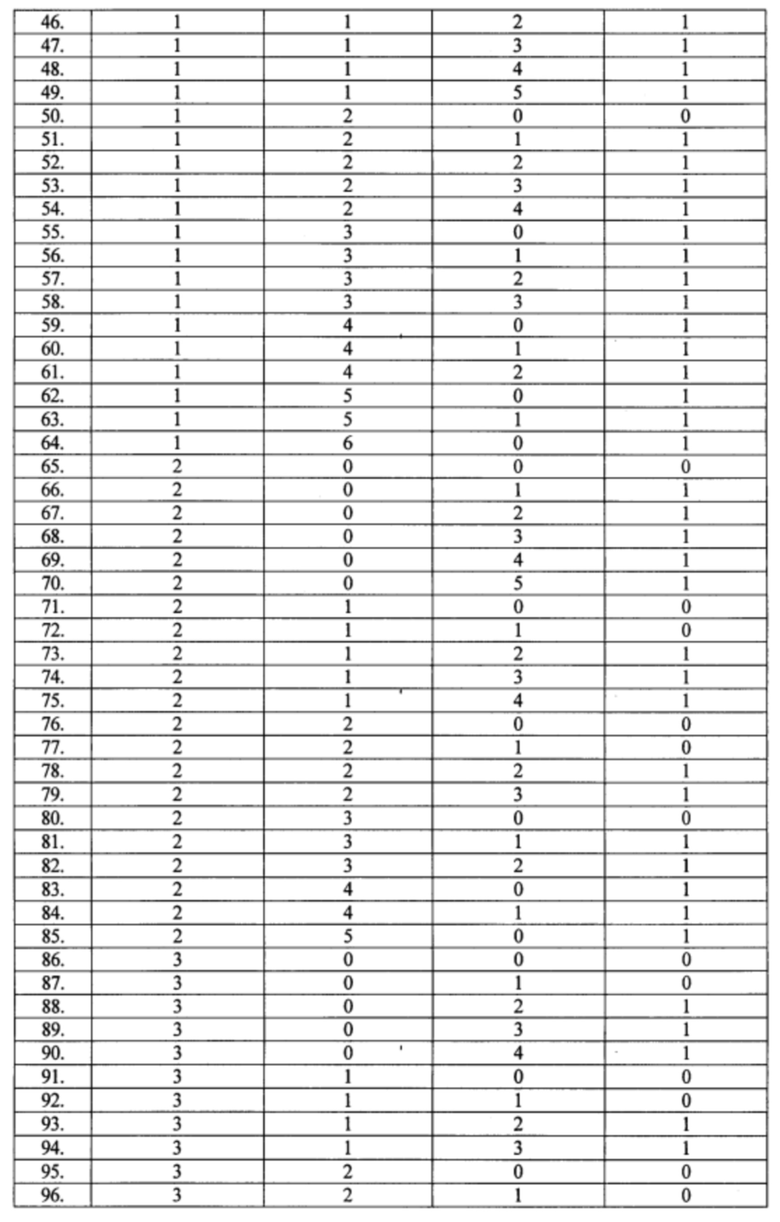

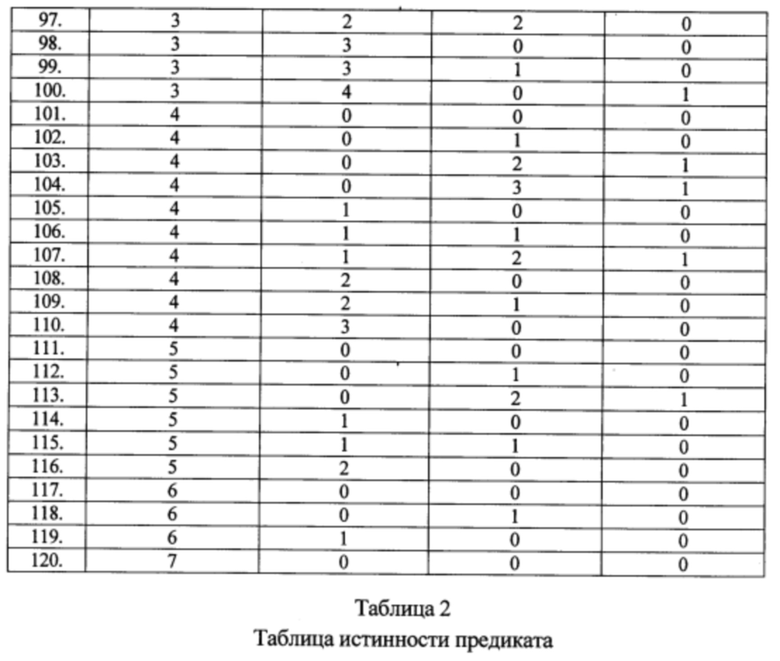

табл. 2 - таблица истинности предиката.

Реализация заявленного способа и устройства

Для большей ясности описание изобретения, позволяющее специалисту произвести осуществление предложенного изобретения и показывающее влияние признаков, приведенных в формуле изобретения, на указанный выше технический результат, будем производить следующим образом: сначала раскроем структуру устройства, а затем опишем реализацию способа в рамках предложенного устройства.

Устройство защиты данных, передаваемых с использованием блочных разделимых кодов, от имитирующих действий злоумышленника содержит на передающей стороне (фиг. 1) кодер, состоящий из входного регистра кодера 1, формирователя избыточных символов кодера 2, генератора ключевой гаммы кодера 3, блока сумматоров кодера 4 по модулю два, генератора ключа перестановки кодера 5, блок управляемой перестановки 6 [Молдовян А.А., Молдовян Н.А., Советов Б.Я. Криптография. СПб.: Издательство «Лань», 2001. 224 с.], выходной регистр кодера 7; на приемной стороне устройство содержит декодер, состоящий из входного регистра декодера 8, генератора ключа перестановки декодера 9, блока обратной управляемой перестановки 10, генератора ключевой гаммы декодера 11, третьего блока сумматоров декодера 12 по модулю два, формирователя избыточных символов декодера 13, первого блока сумматоров декодера 14 по модулю два, дешифратора синдромной последовательности 15, второго блока сумматоров декодера 16 по модулю два, выходного регистра декодера 17, статистического анализатора ошибок 18 [Яковлев В.В., Федоров Р.Ф. Стохастические вычислительные машины. М.: Машиностроение, 1974. 344 с.].

При этом на передающей стороне входом входного регистра кодера 1 является вход устройства, выходы входного регистра кодера 1 подключены ко входам формирователя избыточных символов кодера 2, вход генератора ключевой гаммы кодера 3 соединен со входом подачи секретного ключа Х1, выходы генератора ключевой гаммы кодера 3 подключены к первой группе входов блока сумматоров кодера 4 по модулю два, ко второй группе входов которого подключены выходы входного регистра кодера 1 и формирователя избыточных символов кодера 2, выходы блока сумматоров кодера 4 по модулю два подключены к первой группе входов блока управляемой перестановки 6, ко второй группе входов которого подключены выходы генератора ключа перестановки кодера 5, вход которого соединен со входом подачи секретного ключа Х2, выходы блока управляемой перестановки 6 подключены ко входам выходного регистра кодера 7, выходом которого является выход кодера, а на приемной стороне вход входного регистра декодера 8 является входом декодера, выходы входного регистра декодера 8 подключены к первой группе входов блока обратной управляемой перестановки 10, ко второй группе входов которого подключены выходы генератора ключа перестановки декодера 9, вход которого соединен со входом подачи секретного ключа Х2, выходы блока обратной управляемой перестановки 10 подключены к первой группе входов третьего блока сумматоров декодера 12 по модулю два, ко второй группе входов которого подключены выходы генератора ключевой гаммы декодера 11, вход которого соединен со входом подачи секретного ключа Х1, первая группа выходов третьего блока сумматоров декодера 12 по модулю два подключена к формирователю избыточных символов декодера 13 и второй группе входов второго блока сумматоров декодера 16 по модулю два, вторая группа выходов третьего блока сумматоров декодера 12 по модулю два подключена ко второй группе входов первого блока сумматоров декодера 14 по модулю два, выходы формирователя избыточных символов декодера 13 подключены к первой группе входов первого блока сумматоров декодера 14 по модулю два, выходы которого подключены ко входам дешифратора синдромной последовательности 15, первая группа выходов которого подключена к первой группе входов второго блока сумматоров декодера 16 по модулю два, выходы которого подключены к выходному регистру декодера 17, выход которого является выходом устройства, второй выход дешифратора синдромной последовательности 15 подключен ко входу статистического анализатора ошибок 18, выход которого является выходом результата определения наличия или отсутствия имитирующих действий злоумышленника.

Кроме того, статистический анализатор ошибок 18 может состоять из демультиплексора 18.1, генератора тактовых импульсов 18.2, блока логических элементов «И» 18.3, блока счетчиков 18.4, блока делителей 18.5, блока реализации предиката 18.6.

При этом вход статистического анализатора ошибок 18 является входом демультиплексора 18.1, выходы которого подключены к первой группе входов блока логических элементов «И» 18.3, выходы генератора тактовых импульсов 18.2 подключены ко второй группе входов блока логических элементов «И» 18.3, выходы которого подключены ко входам блока счетчиков 18.4, выходы которого подключены ко входам блока делителей 18.5, выходы которого подключены ко входу блока реализации предиката 18.6, выход которого является выходом статистического анализатора ошибок 18.

Устройство работает следующим образом:

Подлежащая передаче информация, представленная в виде потока символов, поступает во входной регистр кодера 1, имеющий размер k. С выхода входного регистра кодера 1 информационная последовательность символов поступает на первую группу входов блока сумматоров кодера 4 по модулю два и на формирователь избыточных символов кодера 2. Процедура формирования проверочной последовательности символов выполняется на основании информационной последовательности символов и порождающей матрицы выбранного блочного разделимого помехоустойчивого кода. С выходов формирователя избыточных символов кодера 2 полученная проверочная последовательность символов, объединенная с соответствующей ей информационной последовательностью символов, поступает на первую группу входов блока сумматоров кодера 4 по модулю два, на вторую группу входов которого поступает полученная в генераторе ключевой гаммы кодера 3 последовательность символов ключевой гаммы, сгенерированная на основании секретного ключа Х1, при этом размер последовательности символов ключевой гаммы n=k+r соответствует количеству информационных и проверочных символов в соответствующих последовательностях. Полученная зашифрованная кодовая последовательность символов с выходов блока сумматоров кодера 4 по модулю два поступает на первую группу входов блока управляемой перестановки 6, на вторую группу, входов которого поступает ключ перестановки, сформированный в генераторе ключа перестановки кодера 5 на основании секретного ключа Х2, при этом размер ключа перестановки р зависит от конкретной реализации управляемой перестановки символов. С выхода блока управляемой перестановки 6 полученная зашифрованная последовательность символов поступает в выходной регистр кодера 7. С выхода выходного регистра кодера 7 зашифрованная последовательность символов подается в канал связи.

На приемной стороне принятая зашифрованная последовательность символов поступает во входной регистр декодера 8, с выхода которого поступает на первую группу входов блока обратной управляемой перестановки 10, на вторую группу входов которого поступает ключ перестановки размера р, сформированный в генераторе ключа перестановки декодера 9 на основании секретного ключа Х2. С выхода блока обратной управляемой перестановки 10 полученная зашифрованная кодовая последовательность символов поступает на первую группу входов третьего блока сумматоров декодера 12 по модулю два, на вторую группу входов которого поступает полученная в генераторе ключевой гаммы декодера 11 последовательность символов, сгенерированная на основании секретного ключа Х1, при этом размер последовательности символов ключевой гаммы соответствует количеству информационных и проверочных символов n. В результате на выходе третьего блока сумматоров декодера 12 формируется кодовая последовательность символов, состоящая из информационной и первой проверочной последовательностей символов. Информационная последовательность символов с выходов третьего блока сумматоров декодера 12 по модулю два поступает на первую группу входов первого блока сумматоров декодера 16 по модулю два и на формирователь избыточных символов декодера 13. Процедура формирования второй проверочной последовательности символов выполняется на основании полученной информационной последовательности символов и порождающей матрицы выбранного блочного разделимого помехоустойчивого кода. С выходов формирователя избыточных символов декодера 13 сформированная вторая проверочная последовательность символов поступает на вторую группу входов второго блока сумматоров декодера 14 по модулю два, на первую группу входов которого поступает полученная первая проверочная последовательность символов с выходов третьего блока сумматоров декодера 12 по модулю два. Во втором блоке сумматоров декодера 14 по модулю два выполняется формирование синдромной последовательности символов, характеризующей наличие или отсутствие при передаче данных преднамеренных и/или непреднамеренных ошибок. С выхода второго блока сумматоров декодера 14 по модулю два синдромная последовательность символов поступает на вход дешифратора синдромной последовательности 15, в котором выполняется анализ полученной синдромной последовательности символов, результатом которого является формирование с первой группы выходов корректирующей последовательности символов, поступающей на вторую группу входов первого блока сумматоров декодера 16 по модулю два, и со второго выхода кратности возникшей при передаче информации ошибки, поступающей на вход статистического анализатора ошибок 18. Скорректированная информационная последовательность символов с выхода первого блока сумматоров декодера 16 по модулю два поступает в выходной регистр декодера 17, с выхода которого передается для дальнейшей обработки. В статистическом анализаторе ошибок 18 выполняется анализ частоты появления 2-х и более кратных ошибок, результатом которого является заключение об имитации передаваемых данных или ее отсутствии со стороны злоумышленника.

Отличительным признаком, характерным для преднамеренных (имитация передаваемых данных злоумышленником) и непреднамеренных помех в канале связи, является несоответствие проверочной последовательности символов, полученной формирователем избыточных символов декодера 13 на приемной стороне и проверочной последовательности символов, полученной формирователем избыточных символов кодера 2 на передающей стороне, причем для заключения об имитации передаваемых данных злоумышленником необходимо наличие нескольких многократных ошибок при передаче информационного потока символов определенного размера.

В частности, анализ возникающих ошибок может выполняться следующим образом: значения кратностей ошибок поступают на вход демультиплексора 18.1, в котором, в зависимости от поступившего значения, выполняется коммутация на один из выходов, номер которого соответствует кратности возникшей ошибке, либо при отсутствии ошибок сигнал на выходе демультиплексора 18.1 отсутствует. Далее в момент выхода из генератора тактовых импульсов 18.2 импульса, в случае наличия сигнала на выходе демультиплексора 18.1, в соответствующем кратности ошибки логическом элементе «И» блока логических элементов «И» 18.3 формируется выходной сигнал, поступающий на счетчик ошибок соответствующей кратности блока счетчиков 18.4 и изменяющий значение счетчика на единицу. Далее выполняется расчет вероятности возникновения ошибок каждой кратности путем деления значений счетчиков на общее количество переданных исследуемых блоков. При этом деление выполняется в масштабирующих делителях блока делителей 18.5, сдвигающих полученное значение вероятности на определенное количество разрядов. В результате сдвига на выходах блока делителей 18.5 формируются номера интервалов принадлежности значений вероятностей кратных ошибок. После этого блок реализации предиката 18.6 на основании заданной таблицы истинности предиката, формируемой методом экспертных оценок, и поступивших на вход номеров интервалов кратных ошибок определяет значение предиката. В случае истинного значения предиката определяется факт имитации передаваемых данных злоумышленником.

Таким образом, предлагаемое устройство обеспечивает помехоустойчивость и имитоустойчивость процесса передачи информации по радиоканалам без внесения дополнительной избыточности в передаваемые данные, т.е. к подготовленной для передачи информационной последовательности не добавляются дополнительные символы непосредственно для защиты от имитирующих действий злоумышленника (например, имитовставка).

Заявленное изобретение может быть осуществлено с помощью средств и методов, описанных в доступных источниках информации. Это позволяет сделать вывод о соответствии заявленного изобретения признакам «промышленной применимости».

Пример. Порядок функционирования устройства защиты данных, передаваемых с использованием блочных разделимых кодов, от имитирующих действий злоумышленника, использующего для кодирования расширенный код Голея (24, 12, 8), где k=12 - количество символов в информационной последовательности, n=24 - количество символов в кодовой последовательности, r=n-k=12 - количество символов в проверочной последовательности, d=8 - минимальное кодовое расстояние.

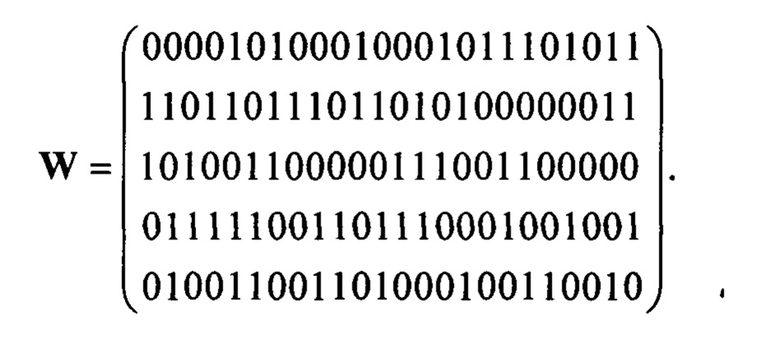

Порождающая матрица данного кода G12×24 имеет вид:

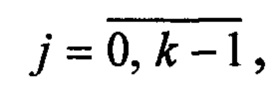

Пусть М - исходная полная информационная последовательность символов, подлежащая передаче, разбиваемая на информационные последовательности символов Mi, где  где «||» - операция конкатенации. В качестве примера возьмем 60-битную информационную последовательность символов (при рассматриваемом коде

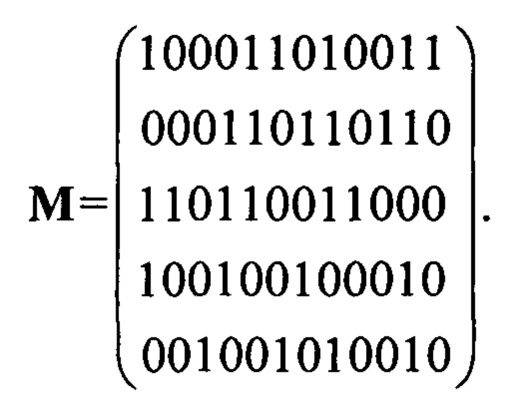

где «||» - операция конкатенации. В качестве примера возьмем 60-битную информационную последовательность символов (при рассматриваемом коде  ) и представим ее в виде матрицы М5×12:

) и представим ее в виде матрицы М5×12:

М=100011010011|| 000110110110||110110011000||100100100010||001001010010

или

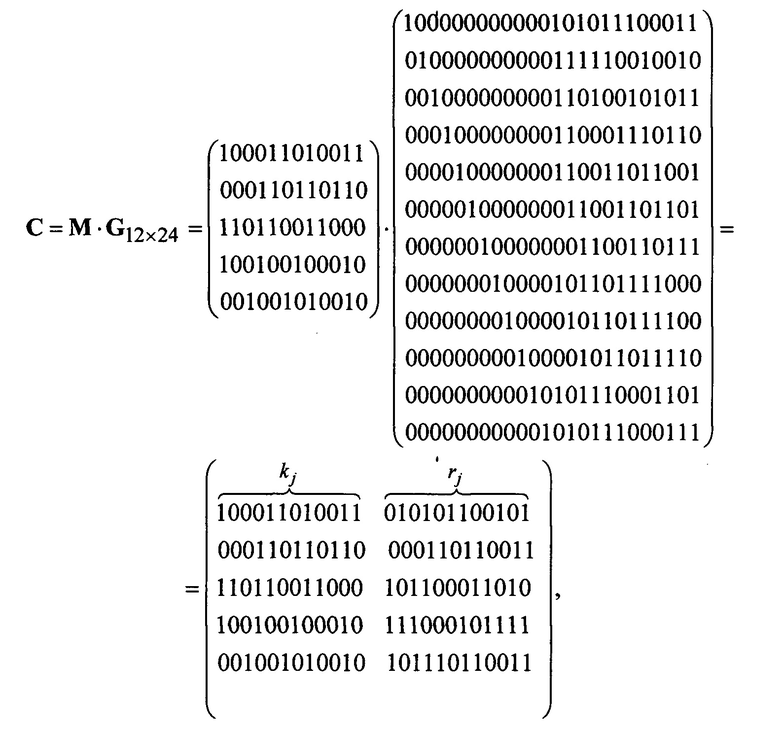

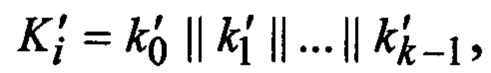

Формирование кодовой последовательности символов выполняется следующим образом:

Тогда:

где kj - информационные символы, rj - проверочные символы.

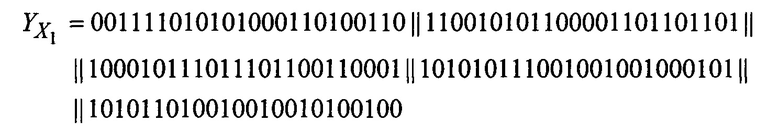

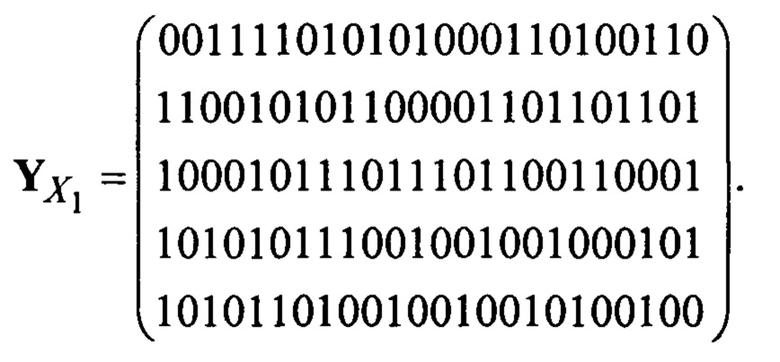

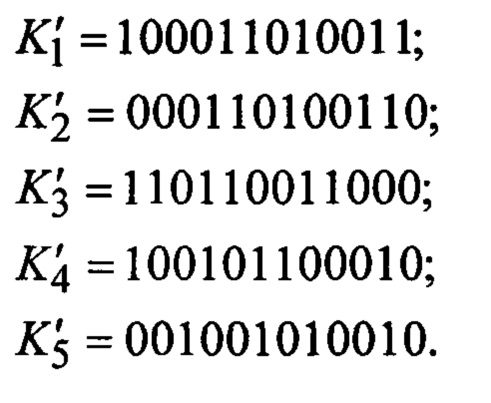

Пусть Y - ключевая гамма, состоящая из последовательностей символов ключевой гаммы Yi размера n=k+r=24 бита, сгенерированная по ключу Х1:

или

Процедура зашифрования кодовой последовательности символов выполняется следующим образом:

Тогда:

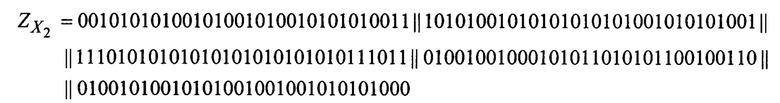

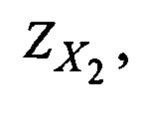

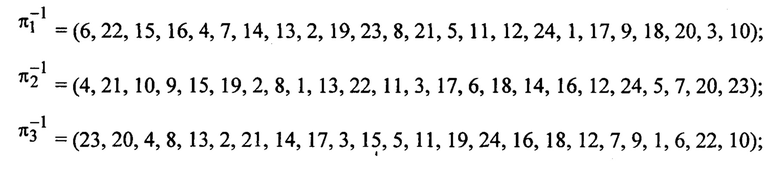

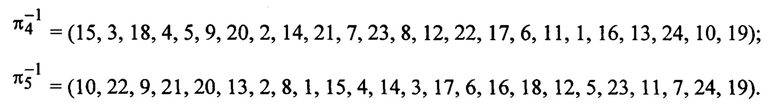

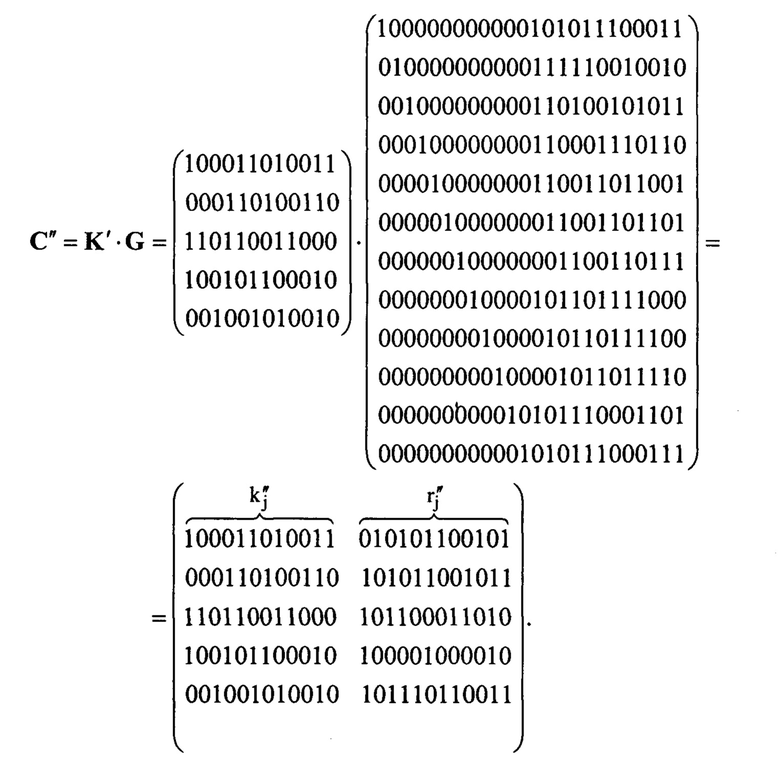

Пусть псевдослучайная последовательность символов, сгенерированная по ключу Х2, имеет вид:

или

Подстановки, выполняемые по схеме 24-битной перестановки (фиг. 3), соответствующие псевдослучайной последовательности  имеют следующий вид:

имеют следующий вид:

Логика работы элементарных переключателей, из которых состоит блок управляемой перестановки, представлена (фиг. 4).

Управляемая перестановка выполняется следующим образом:

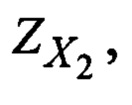

После выполнения управляемой перестановки зашифрованная последовательность символов, подаваемая в канал связи, будет иметь вид:

W=π(Т)=000010100010001011101011||110110111011010100000011||

||101001100000111001100000||011111001101110001001001||

||010011001101000100110010

или

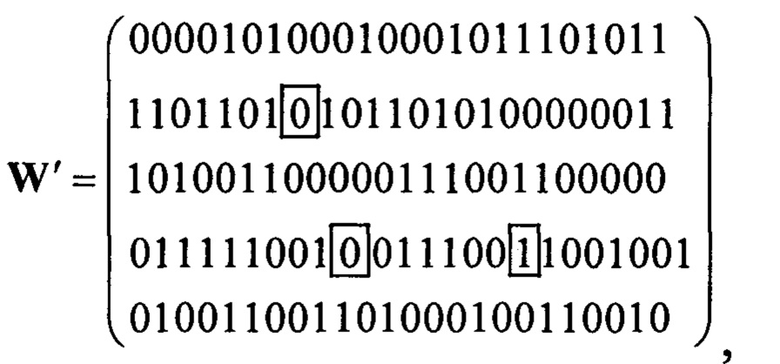

Предположим, что в процессе передачи в некоторых разрядах передаваемых последовательностей символов произошли ошибки и принятая зашифрованная последовательность символов имеет вид:

где символом  обозначены разряды зашифрованных последовательностей символов, в которых произошли ошибки.

обозначены разряды зашифрованных последовательностей символов, в которых произошли ошибки.

С принятой зашифрованной последовательностью символов W' на приемной стороне выполняется процедура обратной перестановки символов, использующей ту же псевдослучайную последовательность  что и на

что и на

передающей стороне. Обратные подстановки имеют вид:

После выполнения процедуры обратной управляемой перестановки символов полученная зашифрованная кодовая последовательность примет вид:

Процедура расшифрования полученной зашифрованной кодовой последовательности символов выполняется следующим образом:

Тогда:

Нескорректированная полученная информационная последовательность символов является конкатенацией  символов, где

символов, где  и имеет вид

и имеет вид  тогда:

тогда:

Исправление ошибок в полученной кодовой последовательности символов выполняется путем формирования синдромной последовательности символов, на основании которой принимается решение о наличии или отсутствии ошибок в принятой последовательности символов. Формирование синдромной последовательности символов выполняется следующим образом:

1) формируется вторая проверочная последовательность символов на основании полученной информационной последовательности символов и порождающей матрицы выбранного блочного разделимого помехоустойчивого кода:

2) сформированная вторая проверочная последовательность символов суммируется посимвольно по модулю два с полученной первой проверочной последовательностью символов:

где  являются конкатенациями

являются конкатенациями  символов,

символов,  и имеют

и имеют

вид  соответственно.

соответственно.

Тогда синдромные последовательности символов примут вид:

Структура синдромной последовательности символов соответствует присутствию (наличие хотя бы одного символа, не соответствующего нулю) или отсутствию (все символы соответствуют нулю) преднамеренных (имитирующие действия злоумышленника) или непреднамеренных ошибок в принятой кодовой последовательности. Исходя из структуры синдромной последовательности символов производится исправление непреднамеренных и обнаружение преднамеренных (имитирующие действия злоумышленника) ошибок.

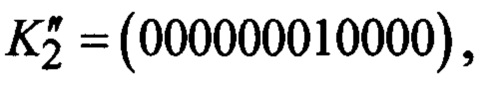

Из таблицы синдромов однократных и двукратных ошибок с указанием кратности ошибок и разрядов кодовых последовательностей символов, в которых произошли ошибки (табл. 1), видно, что при передаче второй информационной последовательности символов произошла однократная ошибка в 7-м разряде, при передаче четвертой информационной последовательности символов - двукратная в 5-м и 20-м разрядах. Соответственно, в дешифраторе синдромной последовательности символов при передаче второй информационной последовательности символов формируется корректирующая последовательность символов:  для четвертой информационной последовательности символов формируется корректирующая последовательность символов:

для четвертой информационной последовательности символов формируется корректирующая последовательность символов:

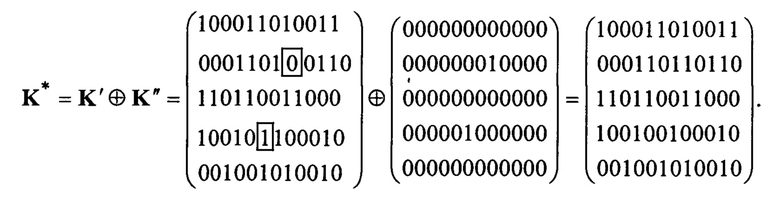

Таким образом, исправленная информационная последовательность символов примет вид:

или

K*=1000110100111| 0001101101101| 1101100110001| 1001001000101| 001001010010.

Данная последовательность символов и поступит получателю информации для дальнейшей обработки. Со второго выхода дешифратора синдромной последовательности в статистический анализатор ошибок поступит кратность ошибок в передаваемых информационных последовательностях символов, а именно последовательность Еr=(0, 1, 0, 2, 0). Так как многократных ошибок в передаваемом информационном потоке символов не произошло, то делается вывод об отсутствии преднамеренных ошибок (имитации со стороны злоумышленника).

Теперь рассмотрим случай, когда злоумышленник пытается произвести имитацию передаваемых данных. Предполагается, что злоумышленник знает о помехоустойчивых кодах, используемых при передаче данных, поэтому для передачи имитируемой информационной последовательности символов Mзл=(100111010101) он выполняет кодирование:

и данная последовательность символов подается в канал связи для передачи приемной стороне.

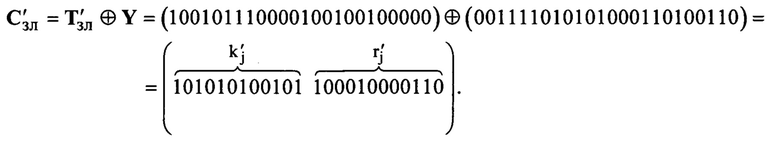

При поступлении данной последовательности символов на приемной стороне происходят те же процедуры, что и описанные ранее:

1) обратная перестановка по правилу

π-1=(6, 22, 15, 16, 4, 7, 14, 13, 2, 19, 23, 8, 21, 5, 11, 12, 24, 1, 17, 9, 18, 20, 3, 10):

2) расшифрование:

3) формирование синдромной последовательности:

S=R''⊕R'=(111100111111) ⊕ (100010000110)=(011110111001)

Из таблицы синдромов (табл. 1) видно, что указанная синдромная последовательность символов соответствует как минимум трехкратной ошибке, что свидетельствует о возможной имитации передаваемых данных злоумышленником.

В частности, при использовании заявленного устройства статистического анализатора ошибок для рассмотренного выше примера передачи данных получим следующий результат. Пусть общая длина анализируемой последовательности равна 5 блокам информации. При этом в первом случае значения счетчиков однократных и двукратных ошибок будут равны 1. Значения вероятности однократных и двукратных ошибок будут равны:

Р1=Р2=0,2.

В двоичном представлении данные значения имеют вид:

Р1=Р2=0,00110…

Пусть сдвиг в масштабирующих делителях производится на три разряда, в результате чего получаемые на выходе делителей значения могут изменяться от 0 до 7. В данном случае аргументы предиката примут значения (1, 1, 0). В таблице истинности предиката (табл. 2) для этого набора аргументов значение предиката ложное. Соответственно, имитация передаваемых данных злоумышленником отсутствует.

Во втором случае аргументы предиката имеют вид (0, 0, 1). В таблице истинности предиката (табл. 2) для этого набора аргументов значение предиката истинное. Соответственно, определяется факт имитации передаваемых данных злоумышленником.

Приведенный пример показал, что способ и устройство защиты данных, передаваемых с использованием блочных разделимых кодов, от имитирующих действий злоумышленника функционирует корректно, технически реализуем(о) и позволяет решить поставленную задачу.

| название | год | авторы | номер документа |

|---|---|---|---|

| Устройство имитостойкого кодирования и декодирования информации избыточными систематическими кодами | 2016 |

|

RU2634201C1 |

| Пороговый декодер сверточного кода | 1991 |

|

SU1781825A1 |

| Пороговый декодер сверточного кода | 1991 |

|

SU1837385A1 |

| Пороговый декодер сверточного кода | 1982 |

|

SU1078654A1 |

| Кодек несистематического сверточного кода | 1990 |

|

SU1714812A1 |

| Сверточный кодек с алгоритмом порогового декодирования | 1985 |

|

SU1327296A1 |

| СПОСОБ СИНДРОМНОГО ДЕКОДИРОВАНИЯ ДЛЯ СВЕРТОЧНЫХ КОДОВ | 2004 |

|

RU2282307C2 |

| Декодер сверточного кода | 1986 |

|

SU1388998A1 |

| ПОРОГОВЫЙ ДЕКОДЕР СВЕРТОЧНОГО КОДА | 1991 |

|

RU2023349C1 |

| Устройство для кодирования и декодирования двоичной информации сверточными кодами | 1982 |

|

SU1035819A1 |

Изобретение относится к области электросвязи. Технический результат - повышение устойчивости передачи информации к преднамеренным имитирующим действиям злоумышленника помехам. Формируют исходную информационную последовательность символов для передачи, путем помехоустойчивого блочного разделимого кодирования из нее формируют кодовую последовательность символов, выполняют шифрование кодовой последовательности символов и последующую управляемую перестановку символов, подают зашифрованную последовательность символов в канал связи. На приемной стороне с принятой зашифрованной последовательностью символов выполняют обратную перестановку символов и расшифрование, получают кодовую последовательность символов, состоящую из информационной и первой проверочной последовательностей символов, на основании которой выполняют формирование второй проверочной последовательности символов. Полученная первая и сформированная вторая проверочные последовательности символов образуют синдромную последовательность, структура которой позволяет обнаружить ошибки в принятой последовательности, определить их кратность и сделать вывод о присутствии имитирующих действий злоумышленника. 2 н. и 1 з.п. ф-лы, 2 табл., 5 ил.

1. Способ защиты данных, передаваемых с использованием блочных разделимых кодов, от имитирующих действий злоумышленника, заключающийся в том, что защита информации от преднамеренных помех достигается формированием исходной информационной последовательности символов, подлежащей передаче, на основании которой формируется проверочная последовательность символов в соответствии с выбранным блочным помехоустойчивым кодом, после этого выполняется процедура зашифрования сформированной проверочной последовательности символов на соответствующих ключах, и сформированная зашифрованная проверочная последовательность символов, объединенная с информационной последовательностью символов для формирования зашифрованной кодовой последовательности символов, подается в канал связи, на приемной стороне из принятой зашифрованной кодовой последовательности символов выделяются информационная и первая зашифрованная проверочная последовательности символов, выполняется формирование второй зашифрованной проверочной последовательности символов на основании принятой информационной последовательности символов, далее из принятой первой и полученной второй зашифрованных проверочных последовательностей символов формируется синдромная последовательность символов, структура которой соответствует присутствию или отсутствию преднамеренных или непреднамеренных ошибок в принятой кодовой последовательности, отличающийся тем, что процедура зашифрования в режиме гаммирования выполняется со всей объединенной кодовой последовательностью символов, состоящей из информационной и проверочной последовательностей символов, а также после этого со сформированной зашифрованной кодовой последовательностью символов выполняется процедура управляемой перестановки символов на соответствующих ключах, формирующая зашифрованную последовательность символов, которая подается в канал связи, на приемной стороне выполняется на соответствующих ключах процедура обратной перестановки символов принятой зашифрованной последовательности символов, далее с полученной зашифрованной кодовой последовательностью символов выполняется процедура расшифрования, результатом которой является формирование объединенной кодовой последовательности символов, формируется синдромная последовательность символов на основании двух проверочных последовательностей символов, информация о полученных синдромных последовательностях символов, а именно о кратностях ошибок в полученных кодовых последовательностях символов, запоминается, результатом анализа этой информации является заключение об имитации передаваемых данных или ее отсутствии со стороны злоумышленника.

2. Устройство защиты данных, передаваемых с использованием блочных разделимых кодов, от имитирующих действий злоумышленника, содержащее на передающей стороне кодер, состоящий из входного регистра кодера, формирователя избыточных символов кодера, выходного регистра кодера, при этом входом входного регистра кодера является вход устройства, выходы входного регистра кодера подключены ко входам формирователя избыточных символов кодера, выходом выходного регистра кодера является выход кодера, на приемной стороне декодер, состоящий из входного регистра декодера, формирователя избыточных символов декодера, первого блока сумматоров декодера по модулю два, дешифратора синдромной последовательности, второго блока сумматоров декодера по модулю два, выходного регистра декодера, при этом вход входного регистра декодера является входом декодера, выходы формирователя избыточных символов декодера подключены к первой группе входов первого блока сумматоров декодера по модулю два, выходы которого подключены ко входам дешифратора синдромной последовательности, первая группа выходов которого подключена к первой группе входов второго блока сумматоров декодера по модулю два, выходы которого подключены к выходному регистру декодера, выход которого является выходом устройства, отличающееся тем, что на передающей стороне дополнительно введены генератор ключевой гаммы кодера, блок сумматоров кодера по модулю два, генератор ключа перестановки кодера, блок управляемой перестановки, при этом вход генератора ключевой гаммы кодера соединен со входом подачи секретного ключа Х1, выходы генератора ключевой гаммы кодера подключены к первой группе входов блока сумматоров кодера по модулю два, ко второй группе входов которого подключены выходы входного регистра кодера и формирователя избыточных символов кодера, выходы блока сумматоров кодера по модулю два подключены к первой группе входов блока управляемой перестановки, ко второй группе входов которого подключены выходы генератора ключа перестановки кодера, вход которого соединен со входом подачи секретного ключа Х2, выходы блока управляемой перестановки подключены ко входам выходного регистра кодера, на приемной стороне дополнительно введены генератор ключа перестановки декодера, блок обратной управляемой перестановки, генератор ключевой гаммы декодера, третий блок сумматоров декодера по модулю два, статистический анализатор ошибок, при этом выходы входного регистра декодера подключены к первой группе входов блока обратной управляемой перестановки, ко второй группе входов которого подключены выходы генератора ключа перестановки декодера, вход которого соединен со входом подачи секретного ключа Х2, выходы блока обратной управляемой перестановки подключены к первой группе входов третьего блока сумматоров декодера по модулю два, ко второй группе входов которого подключены выходы генератора ключевой гаммы декодера, вход которого соединен со входом подачи секретного ключа Х1, первая группа выходов третьего блока сумматоров декодера по модулю два подключена к формирователю избыточных символов декодера и второй группе входов второго блока сумматоров декодера по модулю два, вторая группа выходов третьего блока сумматоров декодера по модулю два подключена ко второй группе входов первого блока сумматоров декодера по модулю два, второй выход дешифратора синдромной последовательности подключен ко входу статистического анализатора ошибок, выход которого является выходом результата определения наличия или отсутствия имитирующих действий злоумышленника.

3. Устройство защиты данных, передаваемых с использованием блочных разделимых кодов, от имитирующих действий злоумышленника по п. 2, отличающееся тем, что статистический анализатор ошибок состоит из демультиплексора, генератора тактовых импульсов, блока логических элементов «И», блока счетчиков, блока делителей, блока реализации предиката, при этом вход статистического анализатора ошибок является входом демультиплексора, выходы которого подключены к первой группе входов блока логических элементов «И», выходы генератора тактовых импульсов подключены ко второй группе входов блока логических элементов «И», выходы которого подключены ко входам блока счетчиков, выходы которого подключены ко входам блока делителей, выходы которого подключены ко входу блока реализации предиката, выход которого является выходом статистического анализатора ошибок.

| Устройство имитостойкого кодирования и декодирования информации избыточными систематическими кодами | 2016 |

|

RU2634201C1 |

| Устройство для управления рудничным бесконтактным электровозом | 1973 |

|

SU458468A1 |

| СПОСОБ СИНДРОМНОГО ДЕКОДИРОВАНИЯ ДЛЯ СВЕРТОЧНЫХ КОДОВ | 2004 |

|

RU2282307C2 |

| Декодер сверточного кода (его варианты) | 1985 |

|

SU1320875A1 |

| US 20060259850 A1, 16.11.2006 | |||

| US 5677919 A1, 14.10.1997. | |||

Авторы

Даты

2020-12-16—Публикация

2019-12-31—Подача