Изобретение относится к области защиты информации и может быть использовано для тайной передачи коротких сообщений, в т.ч. паролей, по информационным каналам.

Известен способ защиты цифровых данных, позволяющий вставлять идентификационный код в оцифрованный сигнал посредством замены малозначимых битов оцифрованного сигнала битами идентификационного кода, выбираемых по сгенерированной псевдослучайной последовательности [1].

Недостатком такого способа является то, что потоковая запись битов идентификационного кода не позволяет равномерно распределять их в оцифрованном сигнале, а также не учитывает его статистические характеристики.

Наиболее близким к изобретению является способ стеганографической защиты секретной информации, использующий замену наименее значимых битов фиксированного цифрового контейнера битами секретной информации [2].

Такой способ позволяет равномерно распределить биты секретного сообщения в контейнере, однако и он не учитывает статистические характеристики контейнера.

Техническим результатом изобретения является повышение стойкости контейнера к стегоаналитическим атакам засчет оптимального распределения вносимых в контейнер искажений с учетом его статистических характеристик.

Технический результат достигается тем, что в качестве непосредственного носителя секретной информации используются младшие разряды в значениях дискретной функции распределения значений отсчетов контейнера, причем установка бита секретной информации в носителе осуществляется путем изменения значения одного из отсчетов в контейнере, модуль разности которого между собственным значением и средним значением соседних отсчетов среди всех отсчетов с таким же значением максимален.

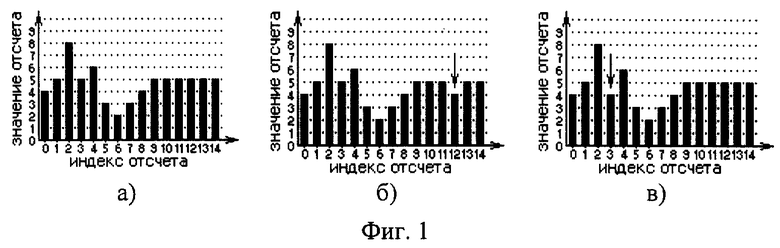

На фиг. 1 показан ряд отсчетов контейнера до записи (а), после записи по способу прототипа (б) и после записи предложенным способом (в). Фиг. 1 ярко демонстрирует различие между предлагаемым способом и его прототипом.

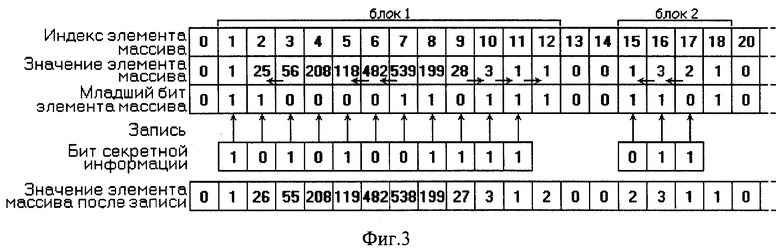

На фиг.2 показаны схемы записи (а) и чтения (б) предложенным способом. Здесь блок 1 - контейнер, блок 2 - статистическая характеристика контейнера, представляющая собой дискретную функцию F распределения значений отсчетов, блок 3 - секретное сообщение. Значение функции F(i) равно количеству в контейнере отсчетов со значением i (i=0..2n-1, где n - разрядность отсчетов контейнера). При изменении значения одного из отсчетов меняются статистические характеристики контейнера. Так, при изменении значения одного из отсчетов с х на у функция F претерпевает декремент F(x) и инкремент F(y), что инвертирует младшие биты F(x) и F(y) в их двоичном представлении. Такая операция используется при записи секретной информации и выполняется многократно до установления в младших битах значений функции F битов секретной информации. В результате, младшие биты значений функции F становятся носителями секретной информации, а процедура записи в них заключается в изменении значения одного из отсчетов контейнера.

Для записи бита секретной информации выбирается подмножество отсчетов, изменение значения которых на единицу приводит к установлению этого бита в значении функции F. Затем из этого подмножества выбирается тот отсчет, модуль разности которого между собственным значением и средним значением соседних отсчетов максимален. Такой критерий отбора обеспечивает распределение вносимых искажений на максимально неоднородных участках цифрового контейнера. В случае цифрового изображения таковыми являются зашумленные или шумоподобные участки, границы резких цветовых переходов, в случае же цифровой аудиозаписи - участки с высокочастотными гармониками звука.

Чтение секретной информации из контейнера заключается в вычислении значений функции F и восстановлении секретного сообщения путем объединения их младших битов (фиг.2, б).

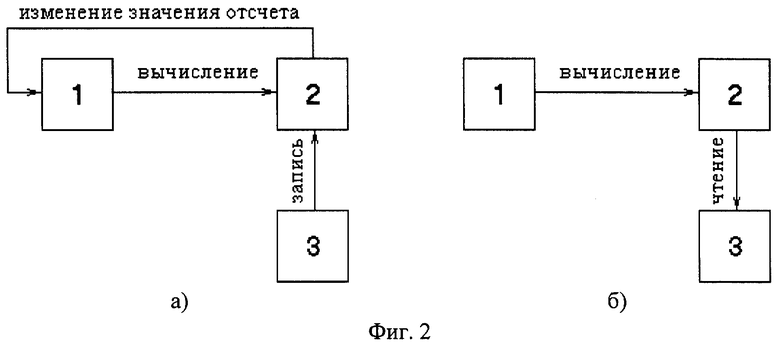

Пример выполнения способа. На фиг.3 и 4 приведены примеры соответственно записи и чтения предложенным способом. Здесь вычисленные значения функции F записаны в одномерный массив. Стрелка, проведенная из i-го элемента массива в j-й на фиг.3 и 4, показывает замену значения одного из отсчетов контейнера с i на j. Максимально допустимое изменение значения отсчета равно единице. Это ограничение минимизирует искажения, вносимые в контейнер при записи. В массиве выделены блоки ненулевых значений и их элементы использованы для записи секретной информации. Емкость контейнера при этом тем больше, чем больше блоков и больше их размер. Учитывая факт, что при записи бита секретной информации в младший разряд элемента блока с вероятностью 0,5 может возникнуть ситуация, когда ни один из остальных элементов блока менять нельзя (т.е. в их младших разрядах уже установлены необходимые значения), в каждом блоке последний элемент резервируется как уравновешивающий. Он не несет в себе бита секретной информации, а нужен лишь для того, чтобы можно было записать биты в остальные элементы блока, не выходя за его пределы. Соответственно и чтение из последнего элемента блока не производится.

Для таких контейнеров, как RGB-изображение или стереосигнал, целесообразно производить вычисление функции F и запись битов секретной информации в каждую цветовую составляющую и в каждую полосу сигнала отдельно. Это в два-три раза повышает емкость контейнера. Если этого недостаточно, то производится деление контейнера на части, имитируя тем самым стегосистему с несколькими контейнерами. Количество таких частей не беспредельно и при определенном значении суммарная емкость контейнера начинает уменьшаться.

Таким образом, использование функции распределения значений отсчетов контейнера в качестве носителя секретной информации позволяет при записи в нее выбирать отсчеты, изменение значений которых будет наиболее целесообразно с точки зрения стойкости контейнера к стегоаналитическим атакам. Использование же в качестве критерия отбора отсчетов модуля разности между значением отсчета и средним значением соседних отсчетов обеспечивает распределение битов секретной информации на максимально неоднородных участках контейнера, что скрывает искажения и усложняет стегоанализ.

Источники информации

1. Патент Великобритании IPN WO 89/08915 А1, кл. G 11 В 20/10, 1989 г.

2. В.Н.Кустов и А.А.Федчук "Методы встраивания скрытых сообщений", "Защита информации. Конфидент", №3, 2000 г., стр. 34.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ сокрытия информации | 2023 |

|

RU2815915C1 |

| Способ встраивания информации в цветное изображение | 2020 |

|

RU2738250C1 |

| СПОСОБ СКРЫТОЙ ПЕРЕДАЧИ ЦИФРОВОЙ ИНФОРМАЦИИ | 2016 |

|

RU2636690C1 |

| СПОСОБ СТЕГАНОГРАФИЧЕСКОГО ВНЕДРЕНИЯ ДОПОЛНИТЕЛЬНОЙ ИНФОРМАЦИИ В СЕМПЛЫ ЦИФРОВЫХ ЗВУКОВЫХ СИГНАЛОВ | 2016 |

|

RU2618379C1 |

| СПОСОБ ПОТОКОВОЙ СТЕГАНОГРАФИЧЕСКОЙ ПЕРЕДАЧИ ДВОИЧНЫХ ДАННЫХ | 2010 |

|

RU2448420C1 |

| СПОСОБ СТЕГАНОГРАФИЧЕСКОГО ПРЕОБРАЗОВАНИЯ БЛОКОВ ДВОИЧНЫХ ДАННЫХ | 2002 |

|

RU2257010C2 |

| СПОСОБ ПРОСТРАНСТВЕННО-ВРЕМЕННОЙ ЗАЩИТЫ ИНФОРМАЦИИ | 2019 |

|

RU2703972C1 |

| СПОСОБ ВСТРАИВАНИЯ СООБЩЕНИЯ В ЦИФРОВОЕ ИЗОБРАЖЕНИЕ | 2009 |

|

RU2407216C1 |

| СПОСОБ СКРЫТОЙ ПЕРЕДАЧИ ДАННЫХ В ВИДЕОИЗОБРАЖЕНИИ | 2014 |

|

RU2608150C2 |

| СПОСОБ СКРЫТОЙ ПЕРЕДАЧИ ЗАШИФРОВАННОЙ ИНФОРМАЦИИ ПО МНОЖЕСТВУ КАНАЛОВ СВЯЗИ | 2011 |

|

RU2462825C1 |

Изобретение относится к области защиты информации и может быть использовано для тайной передачи коротких сообщений, в том числе паролей, по информационным каналам. Сущность способа стеганографической защиты секретной информации заключается в замене малозначимых битов цифрового сигнала контейнера битами секретной информации, при этом для записи бита секретной информации выбирают подмножество отсчетов цифрового сигнала, изменение значения которых на единицу приводит к установлению бита секретной информации в значении дискретной функции распределения значений отсчетов цифрового сигнала контейнера, причем из этого подмножества отсчетов для записи бита секретной информации выбирают тот отсчет, модуль разности которого между собственным значением и средним значением соседних отсчетов максимален. Технический результат заключается в обеспечении распределения вносимых при записи искажений на максимально неоднородных участках контейнера, что усложняет стеганоанализ. 7 ил.

Способ стеганографической защиты секретной информации, заключающийся в замене малозначимых битов цифрового сигнала контейнера битами секретной информации, отличающийся тем, что для записи бита секретной информации выбирают подмножество отсчетов цифрового сигнала, изменение значения которых на единицу приводит к установлению бита секретной информации в значении дискретной функции распределения значений отсчетов цифрового сигнала контейнера, причем из этого подмножества отсчетов для записи бита секретной информации выбирают тот отсчет, модуль разности которого между собственным значением и средним значением соседних отсчетов максимален.

| ФАЗОЧУВСТВИТЕЛЬНЫЙ ВЫПРЯМИТЕЛЬ | 0 |

|

SU406291A1 |

| Способ записи информации на носитель записи и устройство для его осуществления | 1990 |

|

SU1796076A3 |

| WO 00/25203 А1, 04.05.2000 | |||

| US 6011849 A, 04.06.2000 | |||

| US 5530751 A, 25.06.1996. | |||

Авторы

Даты

2005-10-20—Публикация

2002-12-25—Подача