Изобретение относится к области электросвязи и вычислительной техники, а конкретнее к области способов стеганографического преобразования данных, и может быть использовано в связных, вычислительных и информационных системах для стеганографического сокрытия двоичной информации при обмене данными правительственными, правоохранительными, оборонными, банковскими и промышленными учреждениями, когда возникает необходимость хранения и передачи конфиденциальной информации.

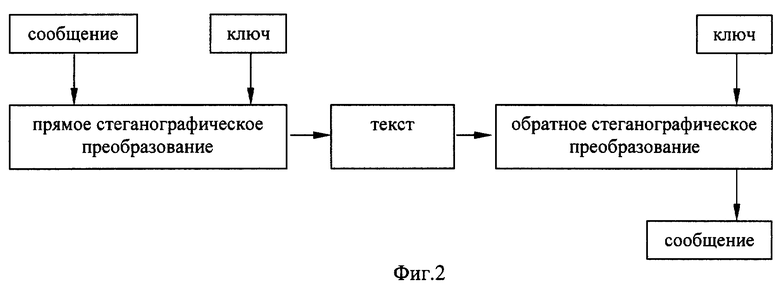

В совокупности признаков и описании заявляемого способа используются следующие термины и обозначения. Секретный ключ k∈ K представляет собой двоичный вектор длины Lk бит, задающий некоторую секретную информацию, известную только законному пользователю. Через К обозначается множество всех допустимых секретных ключей. Аналогично, сообщение m∈ М - это двоичный вектор длиной Lm, задающий секретную информацию, наличие которой необходимо скрыть при передаче или хранении. Через М обозначается множество всех допустимых сообщений. Произвольную дополнительную несекретную информацию, заданную с помощью двоичного вектора длины Lb, называют контейнером b∈ В. Его используют для сокрытия сообщений. Множество всех возможных контейнеров обозначают через В. Контейнер, не содержащий какого-либо сообщения, называют пустым контейнером или немодифицированным контейнером. Контейнер, который содержит какое-либо сообщение, называют полным контейнером или модифицированным контейнером. Операция сокрытия отправителем сообщения в контейнере носит название прямого стеганографического преобразования или сокрытия данных. Под прямым стеганографическим преобразованием подразумевают такое преобразование F:M× B× K→ В, которое сопоставляет упорядоченной тройке (m, b, k) некоторый модифицированный контейнер b’ той же длины, что и немодифицированный контейнер b однозначным образом. Операция извлечения сообщения из контейнера получателем называется обратным стеганографическим преобразованием или извлечением данных. Под ним подразумевают обратное к F преобразование, а именно F-1:В× К→ M, сопоставляющее паре (b’, k) исходное сообщение m однозначным образом. Тогда стеганографическая система передачи и хранения данных представляет собой совокупность (F, F-1, M, В, К), то есть набора из отдельно множества сообщений, отдельно множества контейнеров и параметрического семейства связывающих их преобразований (фиг.1). Выбор конкретного преобразования осуществляется с помощью секретного ключа k, информацией о котором обладают только отправитель и получатель. Методы общего анализа стеганографических систем, вычисления секретного ключа для получения несанкционированного доступа к скрытому в контейнере сообщению или разработка методов, обеспечивающих несанкционированный доступ к скрытому в контейнере сообщению без вычисления секретного ключа, носят названия стегоанализ, стеганоанализ или стеганализ [1].

Согласно [2], символ текста представляет собой заглавную или строчную букву русского алфавита, цифру, знак пунктуации или пропуск (пробел), представленные двоичным вектором фиксированной длины. Произвольную фиксированную последовательность символов, представляющих собой запись некоторой осмысленной информации, называют словом. Упорядоченный человеком по смыслу набор слов в совокупности с символами пунктуации и пробелами является предложением. Словарь в данном контексте представляет собой набор слов русского языка, а текст - произвольную фиксированную последовательность предложений, разделенных символами пунктуации и пробела.

Под растровым графическим изображением принято понимать двоичную информацию, представляющую собой двумерную матрицу, элементами которой являются численные эквиваленты интенсивностей цветовых составляющих точек, определяющих плоское графическое изображение [3].

Известен способ стеганографического преобразования двоичной информации, описанный в работе [4], в котором для осуществления стеганографического преобразования используется двоичный р-разрядный секретный ключ, двоичное n-разрядное сообщение и двоичный m-разрядный контейнер, представляющий собой растровое графическое изображение. Пустой контейнер представляет собой совокупность двоичных блоков длиной 8 бит. Значение каждого блока определяет интенсивность цветовых характеристик одной точки в растровом изображении. Биты в блоке нумеруются справа налево. Изменение значения младших одного или двух битов в блоке влечет изменение интенсивности цвета, которое незаметно при просмотре изображения. Таким образом, с помощью незначительного изменения представления растрового изображения возможно скрыть незаметную для глаза двоичную информацию. Для этого на основе секретного ключа формируется двоичная псевдослучайная ключевая последовательность, биты которой ставятся в соответствие различным блокам контейнера. Прямое стеганографическое преобразование заключается в том, что биты двоичного сообщения последовательно записываются в младшие разряды тех блоков контейнера, которым соответствуют единичные биты получившейся ключевой последовательности. Блоки контейнера, которым соответствуют нулевые биты ключевой последовательности, не изменяются. Обратное стеганографическое преобразование состоит в том, что двоичный вектор сообщения формируется из младших битов тех блоков контейнера, которым соответствуют единичные биты ключевой последовательности.

Данный способ обеспечивает высокую скорость работы при реализации в виде программы для ЭВМ. Однако он обладает рядом недостатков, которые связаны с необходимостью использования в качестве входных данных контейнеров большого объема, применением датчика псевдослучайных чисел, который не обладает достаточными криптографическими свойствами для формирования ключевой последовательности, возможностью проведения стеганоанализа по известному пустому контейнеру, а также с помощью метода частотного анализа [5].

Наиболее близким по технической сущности к предлагаемому решению является способ стеганографического преобразования двоичной информации, описанный в патенте США [6], принятый за прототип, заключающийся в том, что на передающей стороне исходное двоичное сообщение скрывается в модифицированном контейнере с помощью прямого стеганографического преобразования, зависящего от секретного ключа, а на приемной стороне скрытое двоичное сообщение восстанавливается из модифицированного контейнера с помощью обратного стеганографического преобразования, зависящего от того же секретного ключа.

В прототипе используется двоичный р-разрядный секретный ключ k, двоичное сообщение m, и двоичный контейнер b, представляющий собой растровое графическое изображение, растровое видеоизображение или оцифрованный звук, полученные из аналоговых сигналов путем применения алгоритмов цифровой обработки сигналов [6].

Известно, что растровое графическое изображение, растровое видеоизображение и оцифрованный звук после преобразования из аналогового в цифровой вид содержат так называемые "шумы квантования". Данные шумы возникают в процессе оцифровки за счет того, что непрерывное значение амплитуды аналогового сигнала аппроксимируется дискретными значениями квантования. Замена имеющихся в контейнере шумов на сигнал, уровень которого не превышает уровень шумов, позволяет скрыть сообщение так, что при просмотре или прослушивании модифицированный контейнер не будет отличим человеком от пустого контейнера. Прямое стеганографическое преобразование в данном случае состоит из двух этапов. На первом этапе с помощью функции F(k,m,b) генерируется двоичный вектор b’, равный по длине контейнеру, представляющий собой псевдослучайный сигнал, уровень которого не превышает уровень шумов пустого контейнера. На втором этапе с помощью фильтрации шум контейнера удаляется, и результат суммируется с вектором b’. Обратное стеганографическое преобразование состоит в выделении из контейнера с помощью специального фильтра скрытого сигнала b’ и применении к нему функции F-1(k,b’), обратной к F(k,m,b). Ее результатом будет двоичный вектор, представляющий исходное сообщение.

Однако и прототип обладает недостатком, который связан с возможностью определить факт наличия сообщения в контейнере, например, с помощью статистического анализа скрытого в контейнере сигнала. Кроме того, контейнером для стеганографического преобразования могут быть выбраны только те сигналы, которые были преобразованы из аналогового в цифровую форму, что заметно сужает область применения алгоритма.

Технический результат, получаемый от внедрения изобретения, заключается в предоставлении возможности выбора в качестве контейнеров для стеганографического преобразования произвольных русскоязычных текстов, а также в уменьшении зависимости статистических характеристик модифицированного контейнера от скрываемого сообщения, что делает практически невозможным проведение стеганоанализа.

Данный технический результат достигается за счет того, что в известном способе стеганографического преобразования блоков двоичных данных, заключающемся в том, что на передающей стороне исходное двоичное сообщение скрывается в модифицированном контейнере с помощью прямого стеганографического преобразования, зависящего от секретного ключа, а на приемной стороне скрытое двоичное сообщение восстанавливается из модифицированного контейнера с помощью обратного стеганографического преобразования, зависящего от того же секретного ключа, исходное двоичное сообщение скрывается с помощью преобразования F1(m), зависящего от секретного ключа k, результатом действия которых на сообщение является русскоязычный текст, однозначно определяющий исходное двоичное сообщение, и извлекается из модифицированного контейнера, представляющего собой русскоязычный текст, с помощью преобразования Fk -1(b), зависящего от секретного ключа k. Пусть термин "ссылка" обозначает указание словоформы слова русского языка (см. фиг.5).

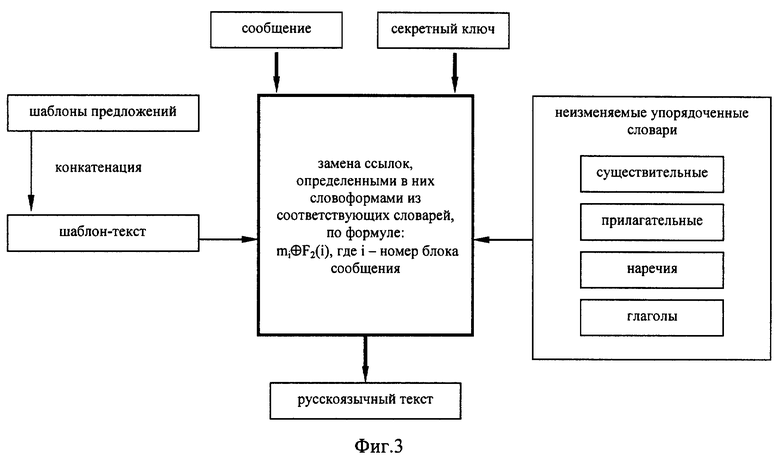

В качестве преобразования F1 выбирается такое преобразование, которое путем конкатенации шаблонов предложений создает шаблон-текст с количеством ссылок, равным количеству блоков входного сообщения, и заменяет ссылки определенными в них словоформами из соответствующих словарей, преимущественно ссылка заменяется на словоформу, которой соответствует двоичный вектор mi⊕F2(i), где i - номер блока сообщения, а в качестве преобразования F1 -1 выбирается преобразование, которое разбивает текст b на слова, затем поочередно сравнивает их со всеми словоформами из словарей, и в случае совпадения слова из текста и слова из словаря к выходной двоичной последовательности добавляет двоичный блок длиной q бит, равный mi⊕F2(i), где i - номер добавляемого блока, mi - двоичный блок соответствующий совпавшему слову.

А в качестве преобразования F2 выбирается функция линейного конгруэнтного преобразования вида F(x)=aх+Q mod с, с начальным значением, зависящим от заданного секретного ключа, где константы а и Q выбираются так, чтобы генерируемая последовательность не обладала периодом максимальной длины, а константа с выбирается равной 2q.

Изобретение поясняется чертежами, где на фиг.1-6 представлены таблицы и диаграммы для пояснения существа способа.

Существо способа заключается в том, что в нем используются в качестве контейнеров орфографически и пунктуационно верные русскоязычные тексты, то есть написанные в соответствии с правилами русского языка согласно с [7-9], а также в том, что введено новое преобразование, формирующее модифицированный контейнер с помощью секретного ключа и сообщения (фиг.2).

Входными данными предлагаемого способа являются двоичный р-разрядный секретный ключ k и двоичное n-разрядное сообщение m. Прямое стеганографическое преобразование состоит в том, что к сообщению применяется преобразование F1(m) (фиг.3). Результатом преобразования F1(m) является текст, построенный согласно системе орфографических правил русского языка [2, 10], которая устанавливает единообразное написание слов и их форм, и системе пунктуационных правил русского языка [2, 11], определяющей расстановку знаков препинания и пробелов. Данный текст вместе с секретным ключом однозначно определяет исходное сообщение. Само преобразование состоит в формировании последовательности предложений на основе входных данных, фиксированных словарей русских слов и шаблонов предложений. Для этого заранее создаются словари отдельно для существительных, глаголов, прилагательных и наречий, состоящие из 2q различных слов со всеми словоформами в каждом [12, 13, 14, 15]. Данные словари не изменяются в процессе эксплуатации системы и не являются секретными. Между упорядоченным по возрастанию множеством двоичных блоков длиной q бит и каждым элементом из словарей определяется взаимнооднозначное соответствие с помощью дополнительной таблицы (фиг.4). После этого применяются шаблоны, представляющие собой наборы предложений на русском языке, в которых все глаголы, существительные, наречия и прилагательные заменены ссылками на словоформы из соответствующих словарей (фиг.5).

Поступившее на вход сообщение m разбивается на двоичные блоки mi длиной q бит. Формирование модифицированного контейнера состоит в том, что путем конкатенации шаблонов предложений создается шаблон-текст с количеством ссылок, равным количеству блоков исходного сообщения. Ссылки в шаблоне-тексте последовательно заменяются определенными в них словоформами из соответствующих словарей следующим образом.

Ссылка заменяется на словоформу, которой соответствует двоичный вектор mi⊕F2(i), где i - номер блока сообщения, ⊕ - обозначение побитового сложения двоичных векторов, F2 - преобразование, генерирующее псевдослучайную ключевую последовательность на основе секретного ключа.

В качестве преобразования F2 выбирается функция линейного конгруэнтного преобразования вида F(x)=ax+b mod с, с начальным значением, зависящим от заданного секретного ключа, где константы а и b выбираются так, чтобы генерируемая последовательность не обладала периодом максимальной длины, а константа с выбирается равной 2q [16].

Обратное стеганографическое преобразование состоит в применении специального преобразования F1 -1(b), с помощью которого из двоичного контейнера b, представляющего собой русскоязычный текст, извлекается встроенное сообщение (см. фиг.6). Для этого текст b разбивается на слова, которые поочередно сравниваются со всеми словоформами из словарей. В случае совпадения слова из текста b и слова из словаря к выходной двоичной последовательности добавляется двоичный блок длиной q бит, равный mi⊕F2(i), где i - номер добавляемого блока, mi - двоичный блок соответствующий найденному в словаре слову. Таким образом, в процессе проверки всех слов текста из двоичного контейнера b формируется скрытое в нем сообщение, чем достигается поставленный технический результат.

Источники информации

1. Барсуков B.C. Безопасность: технологии, средства, услуги. М.: КУДИЦ-ОБРАЗ, 2001.

2. Краткая русская грамматика, под ред. Шведовой Н.Ю., Лопатина В.В. М., 1989.

3. Johnson Neil F., Jajodia Sushil. Exploring stegonography: seen the unseen, IEEE Computer - February 1998, 26-34.

4. Ross Anderson. Stretching the limits of steganography, Information hiding: first international workshop, Cambridge, UK. Springer Lecture Notes. №1174 1996. p.39-48.

5. Аграновский А.В., Жижелев А.В., Хади Р.А., Балакин А.В. Оценка уровня скрытности встраивания данных в стеганографических системах первого поколения. Шестая Международная Конференция "Комплексная защита информации", ВНИИПВТИ, М., 2002.

6. United States Patent №5850481, December 15, 1998, US Patent & Trademark Office - прототип.

7. Современный русский язык, под редакцией В.А.Белошапковой, М., 1989.

8. Шмелев Д.И. Современный русский язык. М., 1974.

9. Булаховский Л.А. Курс русского литературного языка, в 2-х т., Киев, 1952-1953.

10. Шахматов А.А. Очерк современного русского литературного языка. М., 1941.

11. Щерба Л.В. Избранные работы по русскому языку. М., 1957.

12. Николаева Т.М. Синтез форм русских слов при машинном переводе на русский язык - сборник статей "Проблемы кибернетики", выпуск 5, М.: Государственное издательство физико-математической литературы, 1961.

13. Мельчук И.А. Морфологический анализ при машинном переводе - сборник статей "Проблемы кибернетики", выпуск 6. М.: Государственное издательство физико-математической литературы, 1961.

14. Матвеенко В.Ф. К определению глагольных основ для автоматического анализа русского текста, сборник статей "Проблемы кибернетики", выпуск 6. М.: Государственное издательство физико-математической литературы, 1961.

15. Иорданская Л.Н. Морфологические типы основ русского языка - сборник статей "Проблемы кибернетики", выпуск 6. М.: Государственное издательство физико-математической литературы, 1961.

16. Donald E. Knuth. The Art of Computer Programming: Seminumerical Algorithms, vol.2, Addison-Wesley Longman, Inc., 1998.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ скрытного информационного обмена | 2018 |

|

RU2708354C1 |

| СПОСОБ СКРЫТОЙ ПЕРЕДАЧИ ЗАШИФРОВАННОЙ ИНФОРМАЦИИ ПО МНОЖЕСТВУ КАНАЛОВ СВЯЗИ | 2011 |

|

RU2462825C1 |

| СПОСОБ СТЕГАНОГРАФИЧЕСКОГО СОКРЫТИЯ ИНФОРМАЦИИ | 2008 |

|

RU2374770C1 |

| СПОСОБ ПРОСТРАНСТВЕННО-ВРЕМЕННОЙ ЗАЩИТЫ ИНФОРМАЦИИ | 2019 |

|

RU2703972C1 |

| СПОСОБ КРИПТОГРАФИЧЕСКОГО ПРЕОБРАЗОВАНИЯ ДВОИЧНЫХ ДАННЫХ | 2001 |

|

RU2226041C2 |

| СПОСОБ СТЕГАНОГРАФИЧЕСКОЙ ПЕРЕДАЧИ ИНФОРМАЦИИ В СЕТИ ТСР/IP | 2010 |

|

RU2463670C2 |

| СПОСОБ СТЕГАНОГРАФИЧЕСКОГО ВНЕДРЕНИЯ ДОПОЛНИТЕЛЬНОЙ ИНФОРМАЦИИ В СЕМПЛЫ ЦИФРОВЫХ ЗВУКОВЫХ СИГНАЛОВ | 2016 |

|

RU2618379C1 |

| Способ безопасного кодирования информации для ее передачи по открытым каналам связи методами стеганографии | 2016 |

|

RU2649753C2 |

| СПОСОБ И СИСТЕМА СКРЫТОГО ПОМЕХОУСТОЙЧИВОГО ОПОВЕЩЕНИЯ | 2017 |

|

RU2665251C1 |

| СПОСОБ СКРЫТОЙ ЗАЩИЩЕННОЙ ПЕРЕДАЧИ ТЕЛЕМЕТРИЧЕСКИХ ДАННЫХ В РОБОТОТЕХНИЧЕСКИХ КОМПЛЕКСАХ | 2020 |

|

RU2765811C1 |

Изобретение относится к области способов стеганографического преобразования данных и может быть использовано, когда возникает необходимость скрытого хранения и передачи конфиденциальной информации. Сущность изобретения основана на поблоковом преобразовании сообщения, зависящем от секретного ключа, в русскоязычный текст. Технический результат, достигаемый при осуществлении изобретения, заключается в возможности выбора русскоязычных текстов в качестве контейнера для стеганографического преобразования, а также уменьшение зависимости статистических характеристик модифицированного контейнера от скрываемого сообщения, что делает практически невозможным стеганоанализ вероятностно-статистическими методами. 1 з.п. ф-лы, 6 ил.

| US 5850481 А, 15.12.1998 | |||

| WO 00/25203 A1, 04.05.2000 | |||

| US 6011849 A, 04.06.2000 | |||

| US 6353672 А, 05.03.2000 | |||

| АЛЕКСЕЕВ А.П., Информатика 2001, Москва, ООО СОЛОН-Р, 2001, с.168-171. |

Авторы

Даты

2005-07-20—Публикация

2002-03-27—Подача