Анализ существующего состояния вопроса

Изобретение относится к области телекоммуникаций и предназначено для защиты секретной информации, передаваемых через глобальную сеть.

Известен способ скрытой передачи, основанный на замене младшего бита в контейнере [6, 10]. С помощью статистических методов обработки информации можно обнаружить вложение, находящееся в контейнере.

Известен способ внедрения дополнительной информации в цифровые изображения, в котором для противодействия статистическим методам анализа используется только часть младших значащих битов в байтах цветового представления исходного изображения, а оставшиеся биты используются для последующей коррекции наиболее важных статистических параметров [11].

Известен способ шифрования информации [12], согласно которому сообщение разбивают на блоки небольшой длины (по 4…6 символов). Блоки сообщения поочередно помещают в определенное место фразы, которая известна на приемной стороне. Вычисляют сигнатуру (хеш-функцию) от фразы с вставленным блоком символов. Сигнатуру отправляют на приемную сторону. На приемной стороне делают полный перебор символов блоков и каждый раз вычисляют сигнатуры. Вычисленные значения сигнатур сравнивают с принятым значением сигнатуры. В момент их совпадения считают, что подобранное значение символов соответствует переданному значению. Криптостойкость повышена за счет того, что криптоаналитик не знает исходную фразу, которая имеет достаточно большую длину. По этой причине подбор исходного текста криптоаналитиком занимает большое время. Задача законного пользователя значительно проще, ему потребуется сделать перебор 4…6 символов.

Рациональной идеей этого технического решения является разбиение текста на небольшие блоки. Однако, ЭВМ большой мощности в состоянии вычислить (подобрать) сигнатуру за приемлемое время.

Для скрытой передачи информации используют самые разнообразные стеганографические контейнеры. В работах [13, 14] описан способ скрытой передачи информации в звуковых файлах формата MIDI. Сокрытие информации основывается на кодировании аккордов нот. Порядок записи нот в управляющих сигналах определяет скрытно передаваемый символ. Для профессиональных криптоаналитиков взлом такого шифра не представляет труда.

Известен способ скрытой передачи информации с пространственным распылением информации в звуковых файлах [8]. Информация скрывается в семплах звукового файла формата WAV, причем внедрение ведется не только в младшие разряды отсчетов, но и в старшие. При этом выбор номера семпла и используемого разряда происходит по ключу. Размещение всей криптограммы в одном файле дает возможность криптоаналитику применить статистические методы для обнаружения вложений и разработанные методы криптоанализа извлеченной криптограммы.

Стегосистема [15] позволяет скрытно передавать картинки и музыку. Устройство делит исходный (скрываемый) файл и файл контейнер на множество одинаковых по размеру блоков данных, нумерует блоки данных файла контейнера (формирует индексы), сравнивает каждый блок данных скрываемого файла с блоками данных контейнера, отыскивает наиболее похожие блоки данных в контейнере, определяет номера индексов наиболее сходных блоков данных в контейнере для каждого блока данных из скрываемого файла и скрывает все полученные индексы в младших разрядах младших слов контейнера.

Идея скрытой передачи одного рисунка в другом рисунке состоит в том, что исходный рисунок и графический контейнер разбивают на блоки одинакового размера. Каждый блок передаваемого рисунка заменяют блоком контейнера, который имеет наибольшее сходство с заменяемым блоком. Для нахождения наиболее сходных блоков используется логическая операция Исключающее ИЛИ.

Таким образом, передаваемый рисунок заменяется числами (индексами). Принятый рисунок будет отличаться от переданного, так как он состоит из фрагментов другого рисунка. Понятно, что воспроизведение на приеме будет тем точнее, чем больше полностью совпадающих блоков в передаваемом рисунке и контейнере.

Идея [15] может быть использована и для скрытой передачи одного звукового файла в другом звуковом файле (в контейнере). В этом случае отыскивают сходные отсчеты (семплы) и также передают лишь номера отсчетов контейнера.

Рассмотренное техническое решение позволяет скрытно передавать рисунки и звуковые записи, выполнять сжатие файлов некоторых форматов. Однако, данная идея не позволяет скрытно передавать информацию с помощью контейнеров других форматов, например, текстовые документы.

Наиболее близким техническим решением (прототипом) является способ стеганографической передачи информации в сети TCP/IP [7], в котором дополнительную информацию скрытно передают путем изменения длины TCP/IP пакетов. Все передаваемые пакеты в соответствии с секретным ключом делят на информационные и маскирующие. Маскирующие пакеты не используют для вложения дополнительной информации. Длину этих пакетов изменяют по случайному закону. Маскирующие пакеты используют лишь для усложнения криптоанализа. С помощью маскирующих и информационных пакетов по сети передают камуфлирующий (ничего не значащий) текст. Дополнительную информацию скрывают в длине лишь информационных пакетов.

В рассмотренном техническом решении использована эффективная идея пространственно-временного распыления информации. В соответствии с этой идеей передаваемая информация дробится на мелкие части и распыляется в пространстве и времени. В этом случае внедрение дополнительной информации происходит не во все пакеты, а только в информационные пакеты и не во все разряды двоичного числа, определяющего длину пакета, а лишь в разряды, которые также определяет секретный ключ.

Описанное техническое решение не может быть использовано непосредственно (без существенных доработок) для внедрения дополнительной информации в звуковые, графические, видео файлы и т.п. Оно предназначено для внедрения дополнительной информации лишь в TCP/IP пакеты и передачи их в сетях с протоколом TCP/IP.

Техническим результатом предлагаемого способа является повышение криптостойкости.

Сущность заявляемого способа пространственно-временной защиты информации состоит в том, что сообщение разбивают на n блоков, число которых выбирают по ключу, сообщение шифруют блочным шифром с полным сцеплением всех блоков криптограммы, блоки криптограммы стеганографически скрывают в n информационных контейнерах, форматы информационных контейнеров, методы внедрения информации в контейнеры и последовательность их передачи на приемную сторону определяют по ключу, информационные контейнеры демонстрируют в сети не постоянно, а лишь кратковременно, время начала демонстрации информационных контейнеров, а также их доменные адреса определяют с помощью ключа, при этом заменяемый и заменяющий контейнеры формируют внешне одинаковыми, длительность демонстрации информационных контейнеров на сайте устанавливают минимальной, но достаточной для его скачивания на приемной стороне, помимо информационных контейнеров, содержащих блоки криптограммы, в сети размещают камуфлирующие контейнеры.

Повышение криптостойкости достигается тем, что сообщение шифруют криптостойким шифром, разбивают криптограмму на блоки разной длины, блоки криптограммы стеганографически внедряют в информационные контейнеры различных форматов, информационные контейнеры кратковременно размещают на Web-страницах в моменты времени, которые неизвестны криптоаналитикам, но известны на приемной стороне, информационные контейнеры кратковременно заменяют исходные контейнеры (объекты) Web-страницы, причем заменяемый и заменяющий контейнеры внешне неотличимы, при этом все параметры криптосистемы и стегосистемы определяются текущим сеансовым ключом, кроме того, в сеансе связи формируются не только информационные контейнеры, но и камуфлирующие.

Приведем глоссарий терминов, которые будут использованы при описании изобретения.

Блок - фрагмент, часть криптограммы.

Временное распыление (разделение) сообщения - способ передачи данных в короткий промежуток времени по заранее согласованному расписанию.

Время публикации - интервал времени, в течении которого информационный (или камуфлирующий) контейнер (стего) заменяет исходный пустой контейнер Web-страницы.

Камуфлирующий контейнер - контейнер содержащий вложение, не относящееся к передаваемому сообщению.

Контейнер - файл в цифровой форме (чаще мультимедийный), предназначенный для воспроизведения звука, отображения рисунка, демонстрации видео, являющийся исполняемой программой, Web-страницей, сообщением в социальной сети и т.п. который может быть использован для скрытой передачи информации

Контейнеры близнецы - контейнеры, которые внешне выглядят одинаково, но один из них содержит вложение (является стегоконтейнером).

Ключ криптографический - секретная информация, в соответствии с которой читаемый, осмысленный текст превращается в нечитаемый текст (криптограмму), причем криптограмму вычислительно сложно превратить в осмысленный текст без знания ключа.

Ключ стеганографический - секретная информация, которая определяет порядок записи скрываемого сообщения в стего контейнер (в какую цветовую составляющую, в какой пиксель, в какой отсчет (семпл), в какой разряд семпла, в какой кадр видео).

Криптоаналитик (противник, нарушитель) - физическое лицо (или организация), которое логическим или математическим путем пытается дешифровать сообщение, извлечь содержимое из контейнера без обладания ключей.

Незаполненный контейнер (или просто контейнер, контейнер-оригинал) и контейнер стего - два файла-близнеца, которые одинаково успешно позволяют выполнить основную функцию (отображать рисунок, воспроизводить звук, демонстрировать видео), отличающиеся тем, что стего содержит внедренное сообщение.

Пространственное распыление информации - способ передачи данных, в процессе которой сообщение дробят на возможно мелкие составляющие (предложения, слова, символы, блоки символов, группы байт, байты, группы бит, биты) и передают частями, распределяя их по нескольким каналам связи.

Сеансовый ключ - секретная информация, которая определяет параметры криптографического и стеганографического преобразования данных в текущем сеансе связи (число блоков криптограммы, длину каждого блока криптограммы, формат контейнера, доменный адрес, момент публикации, порядок записи информации в стегоконтейнер, криптографический ключ и т.п.).

Сообщение - совокупность знаков или первичных сигналов, отображающих ту или иную информацию. Например, текст электронного письма представляет собой совокупность таких знаков, как буквы, цифры, знаки препинания, специальные символы. Примерами сообщений являются: статья, текст телеграммы, текст электронного письма, SMS, MMS, данные на выходе ЭВМ, речь, музыка, рисунок, фотография, запись в блоге и т.п. Синонимом термина «сообщение» является термин «открытый текст».

Стего - контейнер, содержащий скрытое в нем сообщение.

Шифр - алгоритм, система преобразования текста с секретом (ключом) для обеспечения секретности передаваемой информации.

Рассмотрим операции, которые необходимо выполнить для реализации заявляемого способа передачи информации.

1. На передающей стороне выполняется шифрование сообщения блочным шифром с полным сцеплением всех блоков.

2. Число блоков, на которое разбивается сообщение (и криптограмма) на передающей стороне, определяется сеансовым ключом. В каждом сеансе связи числа передаваемых блоков и их длина различны. Обозначим число блоков криптограммы в данном сеансе связи символом n. Длину каждого блока криптограммы (выраженную, например, в битах) обозначим вектором натуральных чисел K=(k1, k2, …, kn). В первом предельном случае число блоков криптограммы равно числу бит в криптограмме (каждый блок криптограммы состоит из одного бита). В втором предельном случае вся криптограмма является единственным неразделенным блоком.

3. Каждый блок криптограммы стеганографически внедряется в отдельный контейнер. Очевидно, что число контейнеров (как и число блоков криптограммы) псевдослучайно изменяется в диапазоне от единицы до числа, равного числу бит в криптограмме.

4. Информационные контейнеры (стегоконтейнеры) размещаются (публикуются) в Интернете на разных серверах, разных сайтах одного сервера, разных страницах одного сайта, либо в разных местах одной страницы. Кроме того, размещение возможно в социальных сетях, в почтовых ящиках и т.д. Этим осуществляется пространственное распыление (разделение) передаваемой информации. Для успешного криптоанализа криптоаналитик должен перехватить все пространственно распыленные блоки криптограммы.

5. Доменные адреса, электронные почтовые адреса, социальные сети, где размещаются информационные контейнеры, криптоаналитикам неизвестны. Предварительно между абонентами (законными пользователями) составляется список доменных адресов страниц, которые потенциально могут быть использованы для скрытой передачи информации (для пространственного распыления информации). Число используемых по договоренности сторон доменных адресов обозначим символом d. Число доменных адресов, которые могут быть использованы для передачи информации во всех обозримых (предстоящих) сеансах связи, выбирается много большим числа n (d>>n). Используемые доменные адреса информационных контейнеров в текущем сеансе связи определяются сеансовым ключом (отбираются из заранее составленного списка возможных адресов).

6. Информационные контейнеры (стего) размещаются на серверах (сайтах, страницах) кратковременно, заменяя имеющиеся там контейнеры-близнецы. Заменяемые контейнеры и заменяющие контейнеры формируются (создаются) таким образом, что их невозможно различить органолептически (визуально или на слух). Заменяющие и заменяемые контейнеры внешне выглядят одинаково. И те, и другие контейнеры сохраняют свои потребительские свойства (продолжают работать как обычные объекты). После истечения времени публикации информационные контейнеры заменяются исходными контейнерами (происходит обратная замена).

7. Кроме информационных контейнеров в рассматриваемой системе связи используются камуфлирующие контейнеры, которые содержат некоторые вложения (камуфлирующий текст, дезинформацию), но не содержат фрагменты передаваемого сообщения. Камуфлирующие контейнеры используются лишь для затруднения работы криптоаналитиков. Число камуфлирующих контейнеров обозначим символом m. Доменные адреса камуфлирующих контейнеров выбираются на передающей стороне произвольно и не согласовываются с приемной стороной, так как они не используются для передачи сообщения. Они лишь отвлекают противника, усложняют перехват информационных блоков. Таким образом кроме n информационных блоков на передающей стороне формируется m камуфлирующих блоков. Каждый камуфлирующий блок (контейнер) может обновляться на Web-странице несколько раз за один сеанс связи. При этом информационный блок размещается в контейнере (публикуется) лишь в момент времени, который определяется сеансовым ключом. Это позволяет на приемной стороне легко отделить информационные блоки от камуфлирующих. В принципе на каждой странице можно чередовать размещение информационных и камуфлирующих контейнеров. Другими словами, число используемых Web-страниц может быть меньше числа блоков криптограммы.

8. Тип (формат) информационных и камуфлирующих контейнеров, используемых в каждом сеансе связи, криптоаналитикам неизвестен. Контейнерами могут быть звуковые файлы, графика (растровая, векторная, фрактальная [9]), видео, HTML-страницы, текстовые документы, чаты, социальные сети, электронная почта, базы данных, исполняемые файлы и т.п. После внедрения дополнительной информации контейнеры не должны терять своих потребительных свойств (качество изображений практически не изменяется, звук остается прежним, HTML-страницы и исполняемые файлы продолжают стабильно функционировать…). Формат информационных контейнеров определяется сеансовым ключом.

9. Способ внедрения в выбранный контейнер и стеганографический ключ криптоаналитику неизвестны. Например, для внедрения в графический файл формата BMP могут использоваться метод LSB или метод форматной стеганографии. Распыление внедряемой информации по файлу ведется в псевдослучайном порядке (по ключу), внедрение может вестись только в синие составляющие или только в красные и т.д. Сообщение может быть внедрено в конце МР3 файла или в определенные кадры видео клипа, может быть записано в субтитры. В качестве контейнера можно использовать звуковой MIDI-файл [13, 14]. При этом информация скрывается путем незаметного изменения громкости и длительности звучания нот, либо кодируется расположением нот в аккорде. Учитывая большое число форматов и способов внедрения дополнительной информации, обнаружить все сделанные внедрения дополнительной информации в контейнеры разных форматов сложно.

10. Время начала демонстрации информационного контейнера определяется псевдослучайно, по сеансовому ключу. Длительность публикации (продолжительность размещения информационного контейнера на сервере) выбирается минимально необходимым. Время демонстрации стего делается небольшим, но достаточным для того, чтобы принимающая сторона могла надежно считать информацию. Таким образом осуществляется временное распыление информации.

11. Повышение криптостойкости в результате применения принципа временного разделения сообщения происходит за счет того, что за время сеанса связи осуществляется многократная подмена оригинального объекта контейнерами-близнецами (камуфлирующими), но только стегоконтейнер, переданный в заранее обусловленное время, содержит полезную для получателя информацию. При этом маскирующие контейнеры-близнецы содержат дезинформацию (вложение в контейнере есть, но оно не является частью передаваемого сообщения). Заменяемый (оригинальный) контейнер и стегоконтейнер являются неразличимыми (близнецами), их невозможно отличить органолептически (на слух или зрительно). Обнаружение вложения в контейнер возможно лишь программным путем с использованием вычислительной техники (например, путем периодического сравнения содержимого контейнера с его более ранним содержимым).

12. Моменты времени передачи блоков криптограммы делают непоследовательными (нелинейными). Первыми могут передаваться блоки криптограммы, находящиеся в конце сообщения (криптограммы), либо в середине сообщения, в последней трети, в первой четверти и т.д. Выбор передаваемого в данный момент времени блока криптограммы осуществляется псевдослучайно. Время передачи фрагментов криптограммы выбирается также псевдослучайно. Фрагменты криптограммы при передаче их на сервер тасуются. Таким образом осуществляется дополнительное шифрование криптограммы методом перестановок блоков криптограммы.

13. При обнаружении криптоаналитиком нескольких стегоконтейнеров и извлечении из них фрагментов криптограммы криптоаналитик должен решить комбинационную задачу определения правильной последовательности размещения блоков криптограммы, а затем осуществить подбор ключа. При использовании криптостойкого шифра в сочетании с шифром перестановок эта задача становиться вычислительно сложной. Использование шифра с полным сцеплением всех блоков криптограммы приводит к необходимости отыскивать (извлекать из контейнеров) все блоки криптограммы.

14. Успешной реализации способа пространственно-временного распыления информации способствует большое число существующих в Интернет услуг (социальные сети, мессенджеры, чаты, электронная почта, облачные хранилища данных, базы аудио- и видеоклипов, альбомы фотографий, электронные текстовые книги, аудио книги, HTML-страницы и т.п.). Мониторинг большого числа серверов, сайтов, страниц потребует создания криптоаналитиком системы криптоанализа с большой мощностью вычислительных средств. При этом криптоаналитику необходимо отделить информационные блоки от камуфлирующих блоков, взломать криптографический и стеганографические ключи. Осуществление этого способа защиты информации приводит к возникновению нескольких барьеров: криптографического, стегинографического и аппаратного. Аппаратный барьер требует использования вычислительных средств большой мощности, способной вести контроль колоссального числа контейнеров в глобальной сети.

Осуществление изобретения

Основная идея заявляемого технического решения состоит в том, что нужно раздробить передаваемое сообщение на большое число частей (блоков), зашифровать эти блоки с помощью шифра, у которого содержимое каждого блока криптограммы зависим (сцеплен) от содержимого других блоков, блоки криптограммы стеганографически следует внедрить в контейнеры разнообразных форматов, разными способами, эти контейнеры (информационные) разместить в сети на очень короткое время в псевдослучайные моменты времени, причем все параметры системы связи должны определяться сеансовым ключом. Помимо информационных контейнеров на передающей стороне формируют камуфлирующие контейнеры, которые содержат лишь дезинформацию.

При формировании криптограммы используется такой способ шифрования, при котором каждый блок криптограммы становится зависимым от всех блоков криптограммы.

Реализуется эта идея следующим образом.

Предположим, что для сцепления блоков используется режим шифрования СВС (Cipher-Block Chaining) шифра DES [1, 2], сцепление в котором происходит в соответствии с выражением:

где Ci - очередной блок криптограммы; k - ключ шифрования; Ek - шифрующее преобразование на ключе k; Mi - очередной блок открытого текста; С0 - вектор инициализации (псевдослучайный вектор); ⊕ - логическая операция Исключающее ИЛИ.

Из выражения (1) видно, что отсутствие у криптоаналитика блока Ci-1 делает невозможным расшифрование следующего блока криптограммы Ci. Однако, все остальные блоки шифрограммы будут расшифрованы штатно.

Сцепление блоков криптограммы можно осуществить иначе:

При отсутствии блока Ct невозможно расшифровать все блоки с индексами i≥t+1.

Тем не менее, дешифрация блоков с меньшими чем t порядковыми номерами возможна.

Итак, режим сцепления блоков (2) имеет недостаток: отсутствие на приеме нескольких блоков все же позволяет получить часть открытого текста.

Для устранения этого недостатка предлагается шифрующее преобразование (2) выполнить повторно, причем при втором шифровании блоки криптограммы, полученные после первого шифрования (первого прохода), зеркально переставить местами (первый - последний, второй - предпоследний т.д.):

Р1=Cm, Р2=Cm-1, …, Pm-1=C2, Pm=С1.

Новая последовательность блоков повторно шифруется по алгоритму (2):

Zi=Ek(Pi⊕Z0⊕Z1⊕…⊕Zi-2⊕Zi-1).

Такой алгоритм обработки информации делает зависимым каждый блок криптограммы Zi от всех ее блоков (происходит полное сцепление всех блоков криптограммы). В этом случае дешифрация невозможна, если даже криптоаналитик каким-то образом определил вектор инициализации. Для расшифрования нужны все блоки криптограммы.

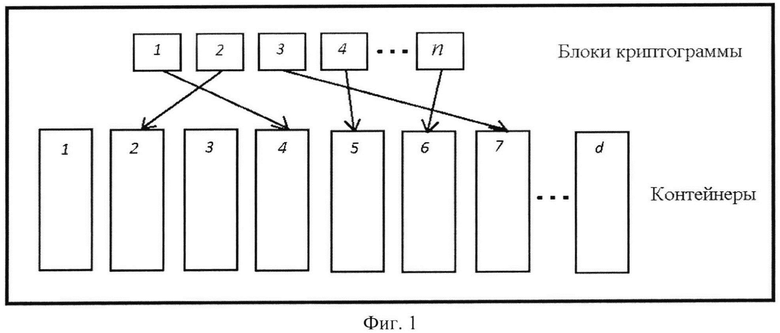

После создания криптограммы блоки криптограммы распыляются по отдельным контейнерам. Выбор номера контейнера для каждого блока криптограммы происходит псевдослучайно (по ключу). На фиг. 1 показано, что блок 1 криптограммы попал в информационный контейнер 4, блок 4 криптограммы стеганографически помещен в контейнер 5 и т.д. Из рисунка видно, что в сеансе связи используются не все заранее выбранные (оговоренные) контейнеры, а лишь их часть. Например, контейнеры 1 и 3 остались неизмененными (незаполненными).

В качестве контейнеров используются файлы различных форматов (графика, музыка, видео, исполняемые файлы, текстовые документы и т.п.). Выбор типа контейнера осуществляется по ключу. Параметры внедрения информации также осуществляется по стеганографическому ключу (выбор используемого семпла звука, цветовой составляющей графики, кадра видео и т.п.).

По ключу определяется и доменный адрес, где будет размещен информационный контейнер.

Рисунок фиг. 1 иллюстрирует принцип пространственного распыления информации.

Информационные контейнеры кратковременно публикуются в глобальной сети на Web-страницах S1…Sn (фиг. 2). На рисунке информационные контейнеры (стего) выделены серым цветом (числа 1…5). Моменты времени публикации информационных контейнеров определяются сеансовым ключом. Эти моменты времени известны лишь на передающей и приемной сторонах. Демонстрация информационного контейнера осуществляется кратковременно только на время, достаточное для надежного считывания содержимого контейнера на приемной стороне. После истечения времени публикации информационный контейнер заменяется исходным контейнером, который не содержит секретного вложения (он может содержать вложенную дезинформацию). Кроме информационных контейнеров на Web-странице осуществляется публикация (размещение) камуфлирующих контейнеров 6…15, которые не несут полезной информации. Рисунок фиг. 2 иллюстрирует принцип временного распыления информации.

Особенностью публикации контейнеров является то, что заменяемый и заменяющий контейнеры внешне полностью одинаковы (они должны быть близнецами). Обнаружить стегоконтейнер с внедренной информацией криптоаналитику можно лишь путем непрерывного сканирования контейнера и сравнения предыдущего содержимого контейнера с последующим.

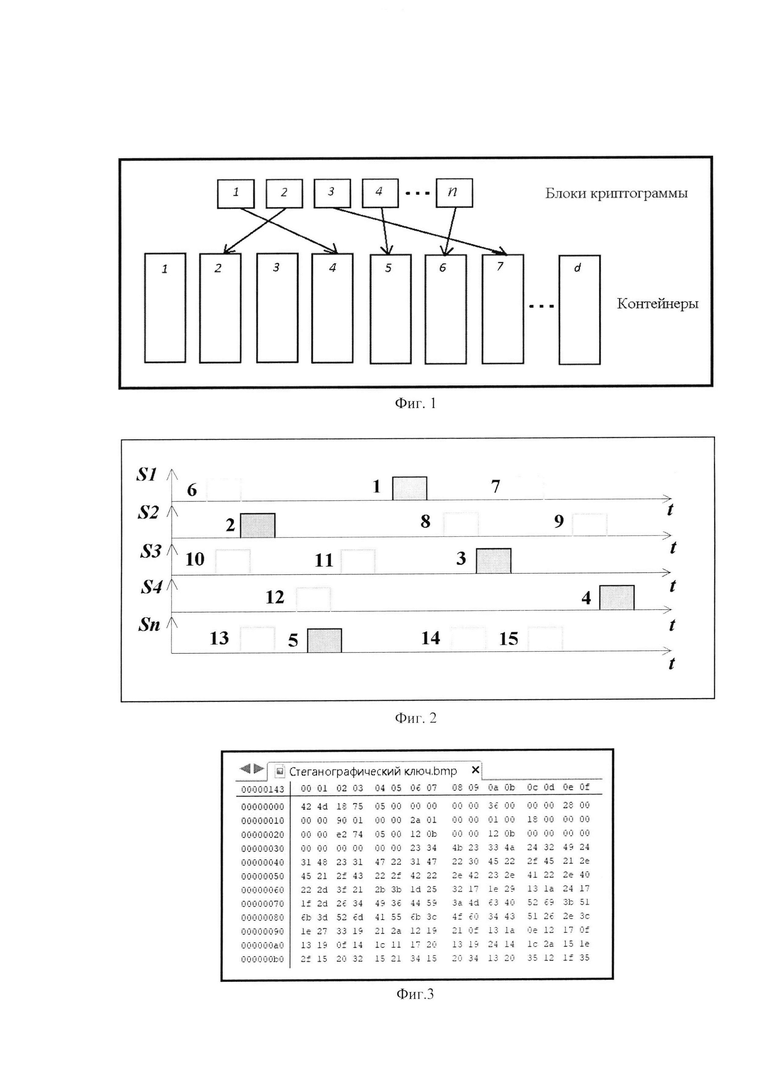

Фиг. 3 иллюстрирует процедуру стеганографического внедрения символа «z» в графический файл формата BMP методом LSB. При использовании метода LSB внедрение информации происходит путем замены последнего (младшего) бита цветовой составляющей. Будем считать, что символ «z» представлен двоичным восьмиразрядным числом 01111010 (кодировка CP-1251).

На фиг. 3 показан фрагмент дампа памяти исходного (незаполненного контейнера). Адреса и содержимое ячеек памяти представлены в шестнадцатеричной системе счисления.

Шестнадцатеричное число 36, записанное по адресу 0A, указывает, с какого адреса начинается запись картинки (это смещение от начала файла, длина заголовка).

Условимся, что в соответствии с ключом, были псевдослучайно сгенерированы следующие адреса ячеек памяти, в которые будет происходить внедрение символа «z»: 93, 4f, 88, 57, 7а, 6d, 41, 75.

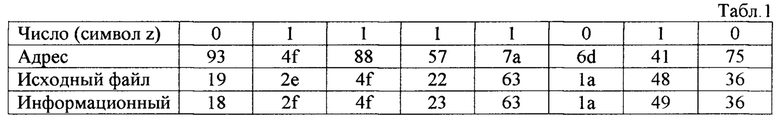

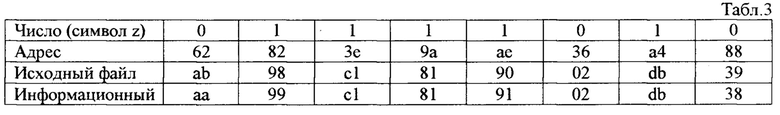

Необходимые для записи информации изменения в исходном контейнере показаны в таблице.

Из таблицы видно, что в исходном файле делались изменения содержимого тех ячеек памяти, у которых последние биты не совпали со значением внедряемого бита. По адресу 93 (шестнадцатеричная система счисления) в исходном файле записано шестнадцатеричное число 19 (двоичное число 00011001). В последнем (младшем) разряде шестнадцатеричного числа 19 находится двоичное число 1. В это место нужно записать логический 0, так как в старшем разряде символа «z» располагается 0. Для записи логического нуля в информационном контейнере в этой ячейке необходимо записать шестнадцатеричное число 18 (это число в двоичном представлении заканчивается нулем). В ячейке с адресом 4f в исходном файле размещено шестнадцатеричное число 2е. После замены последнего бита в числе 2е на логическую единицу в этой ячейке будет размещено число 2f. В ячейке 88 в исходном контейнере записано число 4f. В двоичном представлении это число заканчивается логической единицей. Так как сюда требуется записать число 1, то содержимое ячейки не должно изменяться (там уже в последнем разряде есть единица).

Аналогичная ситуация сложилась с ячейками 7а, 6d и 75. В этих ячейках не требуется делать корректировку последних битов. Они случайно совпали с записываемой информацией.

После внедрения криптограммы в контейнер визуально полученный рисунок (фотографию) невозможно отличить от исходного (фиг. 4).

В зависимости от сеансового ключа внедрение могло происходить в графический контейнер иначе, например, с использованием не метода LSB, а метода форматной стеганографии.

Идея форматной стеганографии применительно к графическому файлу формата BMP заключается в том, что если ширина рисунка (выраженная числом пикселей) не кратна четырем, то в файле появляются дополнительные выравнивающие ячейки. Эти ячейки (их содержимое) никак не используются и не отображаются. Все, что помещается в эти ячейки, на рисунке остается невидимым.

Закономерность появления дополнительных выравнивающих ячеек памяти (байтов) в графическом файле формата BMP иллюстрируется с помощью таблицы 2.

Из заголовка видно (фиг. 5), что размер данного рисунка 6×2 пикселей (информация о размере рисунка размещена в ячейках 12 и 16 дампа памяти.

Чтобы записать информацию о пикселях первой строки, потребуется 18 ячеек (от ячейки с шестнадцатеричным адресом 36 до ячейки 47). Затем идут две ячейки памяти, предназначенные для дополнения до числа 20. Именно здесь (адреса 48 и 49) размещены два скрытых байта 4Е и 65 (шестнадцатеричная система счисления). Следующие 18 ячеек памяти описывают вторую строку рисунка. В ячейках 5С и 5D размещены байты 55 и 6Е.

Таким образом, в рисунке скрыто слово NeUn (кодировка СР-1251).

На передающей стороне делают запись во все дополнительные байты рисунка. Стеганографический ключ определяет, в каких ячейках находятся информационные байты, а оставшиеся дополнительные ячейки памяти рисунка содержат дезинформацию.

При каком-то значении сеансового ключа в качестве контейнера может быть выбран звуковой файл формата WAV и метод внедрения LSB.

На фиг. 6 показан дамп памяти некоторого звукового файла. Заголовок располагается на участке дампа от начального адреса 00 до ячейки 2b. Дальше располагаются отсчеты (семплы). В заголовке дано описание этого файла. В рассматриваемом случае представляют интерес такие параметры файла, как число байтов в одном семпле и число звуковых каналов.

Байты по адресам 16…17 говорят о том, что данный звуковой файл монофонический. Единица свидетельствует о том, что используется один канал. Стереофонический файл маркируется цифрой 2 и т.д. В ячейках 20 и 21 содержится информация, которая указывает, какое число байт используется для представления одного семпла. В данном случае каждый семпл представлен двумя байтами.

В первых четырех байтах дампа памяти размещены символы «RIFF». Буквы представлены в шестнадцатеричной системе счисления в соответствии с кодовой таблицей СР-1251. С помощью аббревиатуры RIFF (англ. Resource Interchange File Format) обозначен один из форматов файлов-контейнеров, который предназначен для хранения потоковых мультимедиа-данных (видео, аудио). Наиболее известными контейнерами, использующими RIFF формат, являются: AVI (видео), WAV (аудио), RMI (MIDI-треки). Формат RIFF использует такой порядок байтов, при котором младший байт располагается в памяти первым (little-endian).

Итак, при записи информации в контейнер нужно иметь в виду, что семпл состоит из двух байтов и в памяти первым записывается младший байт.

Предположим, что в контейнер требуется стеганографически записать символ «z», его двоичный код и 1111010.

Необходимые для записи информации изменения в исходном контейнере показаны в таблице.

Запись информации производится в младшие байты семплов, путем корректировки младших битов в соответствии с записываемой информацией. Понятно, что адреса ячеек памяти формируются по псевдослучайному закону и передаются на приемную сторону в виде ключевой информации.

При использовании файла, содержащего стереофонический звуковой сигнал, возможности стеганографического сокрытия информации еще больше расширяются. Информацию можно скрывать не только в разных семплах, но и в разных каналах, определяя каналы и отсчеты по псевдослучайному закону. Понятно, что использование файлов с записью квадро звука или звука форматов 5+1, 7+1 делает работу стегоаналитика практически безнадежной.

Есть способ записи дополнительной информации не только в младшие разряды семплов, но и в старшие разряды семплов [3]. Это еще больше расширяет число ключей.

Внедрение блоков криптограммы можно сделать в самые различные контейнеры.

Рассмотрим еще один пример внедрения информации. Здесь контейнером является звуковой файл формата Midi. Файл формата Midi представляет собой набор управляющих команд, в которых указывается исполняемая нота, громкость и длительность ее звучания. Причем такие партитуры пишутся для каждого музыкального инструмента, входящего в ансамбль. Незначительное изменение громкости или длительности звучания ноты не может зафиксировать даже профессионал, тем более, что инструментальная музыка часто исполняется с импровизацией.

На фиг. 7 показаны управляющие команды некоторого инструментального произведения. Во втором столбце справа указана громкость восьми первых нот (эти значения выделены прямоугольником). Количество таких чисел в столбце равно числу нот в произведении. Кодирование внедряемой информации можно осуществить таким образом: четное число - 0, нечетное число 1. Ключ определяет в каких нотах сделана корректировка громкости.

На фиг. 8 показано окно музыкального редактора с управляющими командами. В первом справа столбце помещены команды, которые определяют длительность звучания каждой ноты. Кодировать скрываемую информацию можно также, как в предыдущем случае.

Информацию можно псевдослучайно распылять между треками (наборы команд для нескольких инструментов), чередуя запись в управляющие команды, которые определяют длительность и громкость звучания нот.

В качестве контейнеров можно использовать субтитры видео [4], текстовые документы [4], HTML-страницы [5], амплитуды гармоник сжатого звукового сигнала [6], параметры эхо-сигнала [6], ТСР-пакеты [7], видеофайлы [16], исполняемые файлы и т.п.

Наличие большого числа форматов контейнеров и способ внедрения превращает стеганографическую защиту информации в мощный барьер.

Положительные свойства технического решения

Основным достоинством заявляемого способа является повышение криптостойкости передаваемого сообщения.

Подтверждением высокой криптостойкости заявляемого способа передачи информации являются следующие соображения.

Для совершения криптоанализа криптоаналитик должен решить такие задачи.

1. Определить, в каких контейнерах имеются вложения (выделить информационные контейнеры). Для отыскания информационных контейнеров в сети криптоаналитик должен преодолеть пространственно-временной барьер. Считывание контейнера должно произойти в заданное время и в заданном месте глобальной сети.

2. После обнаружения информационного контейнера криптоаналитику нужно подобрать стеганографический ключ (определить способ внедрения и порядок записи информации в контейнер).

3. Извлеченные блоки криптограммы криптоаналитик должен расставить в исходном порядке, так как они были перетасованы при передаче. Отсутствие хотя бы одного блока криптограммы приводит к возникновению дополнительных вычислительных сложностей. Даже если криптоаналитику удалось из других источников получить вектор инициализации отсутствие даже одного блока криптограммы приводит к необходимости решения вычислительно сложной задачи. Это объясняется сделанным сцеплением всех блоков криптограммы.

4. Для взлома криптограммы нужно подобрать ключ.

Такая задача является нетривиальной и вычислительно сложной. При условии, что ключи являются криптографически надежными, данная задача на данном уровне науки и техники неразрешима за приемлемое время. Криптоанализ рассмотренной криптосистемы в наибольшей степени ограничен недостаточной вычислительной мощностью современных ЭВМ и сетей.

ЛИТЕРАТУРА

1. Фергюсон Нильс, Шнайер Брюс. Практическая криптография. - М.: Вильямс, 2005. - 424 с.

2. Панасенко С.П. Алгоритмы шифрования. Специальный справочник. - Спб.: БХВ-Петербург, 2009. - 576 с.

3. Алексеев А.П. Способ стеганографического внедрения дополнительной информации в семплы цифровых звуковых сигналов. Заявка 2016111525/08(018191), МПК H04L 9/00 (2006.01) Н04K 1/00 (2006.01). Положительное решение от 22.03.2017 г. Патент России №2618379. Приоритет 28 марта 2016. Дата государственной регистрации в Государственном реестре изобретений РФ 3 мая 2017.

4. Алексеев А.П., Орлов В.В. Стеганографические и криптографические методы защиты информации: учебное пособие. - Самара: ИУНЛ ПГУТИ, 2010. - 330 с.

5. Алексеев А.П. Информатика 2015: учебное пособие / Алексеев А.П. - М: СОЛОН-Пресс, 2015. - 400 с. ISBN 978-5-91359-158-6.

6. Аграновский А.В., Девянин П.Н., Хади Р.А., Черемушкин А.В. Основы компьютерной стеганографии. Учеб пособие для вузов. - М.: Радио и связь, 2003. 152 с.

7. Орлов В.В., Алексеев А.П. Способ стеганографической передачи информации в сети TCP/IP. Патент России 2463670. Заявка 2010125304/08(035921). Дата подачи заявки 18.06.2010. МПК G09C 1/00, H04L 9/00. Положительное реш. от 23 марта 2012 г.

8. Алексеев А.П. Способ стеганографического внедрения дополнительной информации в семплы цифровых звуковых сигналов. Заявка 2016111525/08(018191), МПК H04L 9/00 (2006.01) Н04K 1/00 (2006.01). Положительное решение от 22.03.2017 г. Патент России №2618379. Приоритет 28 марта 2016. Дата государственной регистрации в Государственном реестре изобретений РФ 3 мая 2017.

9. Способ встраивания информации в изображение, сжатое фрактальным методом, на основе сформированной библиотеки доменов Патент России №2530339 Опубликовано: 10.10.2014. Бюл. №28.

10. Bender W., Gruhl D., Morimoto N., Lu A., Techniques for data hiding, IBM system journal, Стр.: 7 RU 2584454 C1 5 10 15 20 25 30 35 40 45 VOL 35 (3&4): pp. 313-336, 1996.

11. Provos N. Defending Against Statistical Steganalysis, Proceeding of the 10 USENIX Security Symposium, 2001, pp. 323-335.

12. Способ шифрования информации. Патент России №2584454. Опубликовано: 20.05.2016 Бюл. №14.

13. Алексеев А.П., Аленин А.А. Методы внедрения информации в звуковые файлы формата MIDI // Инфокоммуникационные технологии, том 9, №1, 2011. Стр. 84-89.

14. United States Patent US 7402744 B1 Jull. 22, 2008.

15. United States Patent US 6023511 A Feb. 8, 2000. CRYPTOSYSTEM FOR ENCRYPTING DIGITAL IMAGE OR VOICE FILE.

16. United States Patent US 4969041 Nov. 6, 1990. EMBEDMENT OF DATA IN A VIDEO SIGNAL.

17. Патент США US 4750173 A. Method of transmitting audio information and additional information in digital form.

18. Патент США US 6023511 A. Cryptosystem for encrypting digital image or voice file.

19. Патент США US 5850481 A. Steganographic system.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ СТЕГАНОГРАФИЧЕСКОГО ВНЕДРЕНИЯ ДОПОЛНИТЕЛЬНОЙ ИНФОРМАЦИИ В СЕМПЛЫ ЦИФРОВЫХ ЗВУКОВЫХ СИГНАЛОВ | 2016 |

|

RU2618379C1 |

| СПОСОБ СКРЫТОЙ ПЕРЕДАЧИ ЗАШИФРОВАННОЙ ИНФОРМАЦИИ ПО МНОЖЕСТВУ КАНАЛОВ СВЯЗИ | 2011 |

|

RU2462825C1 |

| СПОСОБ СТЕГАНОГРАФИЧЕСКОГО СОКРЫТИЯ ИНФОРМАЦИИ | 2008 |

|

RU2374770C1 |

| СПОСОБ СОКРЫТИЯ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ ПУТЕМ МНОГОКРАТНОГО ВЛОЖЕНИЯ СООБЩЕНИЯ В ЧАСТНЫЕ СТЕГАНОГРАФИЧЕСКИЕ КОНТЕЙНЕРЫ | 2005 |

|

RU2322693C2 |

| Способ безопасного кодирования информации для ее передачи по открытым каналам связи методами стеганографии | 2016 |

|

RU2649753C2 |

| СПОСОБ И СИСТЕМА СКРЫТОГО ПОМЕХОУСТОЙЧИВОГО ОПОВЕЩЕНИЯ | 2017 |

|

RU2665251C1 |

| СПОСОБ СКРЫТОЙ ЗАЩИЩЕННОЙ ПЕРЕДАЧИ ТЕЛЕМЕТРИЧЕСКИХ ДАННЫХ В РОБОТОТЕХНИЧЕСКИХ КОМПЛЕКСАХ | 2020 |

|

RU2765811C1 |

| СПОСОБ СТЕГАНОГРАФИЧЕСКОЙ ПЕРЕДАЧИ ИНФОРМАЦИИ В СЕТИ ТСР/IP | 2010 |

|

RU2463670C2 |

| Способ скрытного информационного обмена | 2018 |

|

RU2708354C1 |

| СИСТЕМА УПРАВЛЕНИЯ POS-ТЕРМИНАЛЬНОЙ СЕТИ | 2017 |

|

RU2681372C1 |

Изобретение относится к области телекоммуникаций. Технический результат заключается в расширении арсенала средств. Способ пространственно-временной защиты информации, заключается в том, что сообщение разбивают на n блоков, число которых выбирают по ключу, сообщение шифруют блочным шифром с полным сцеплением всех блоков криптограммы, которые стеганографически скрывают в n информационных контейнерах, форматы информационных контейнеров, методы внедрения информации в контейнеры и последовательность их передачи на приемную сторону определяют по ключу, информационные контейнеры демонстрируют в сети не постоянно, а лишь кратковременно, время начала демонстрации информационных контейнеров, а также их доменные адреса определяют с помощью ключа, при этом заменяемый и заменяющий контейнеры формируют внешне одинаковыми, длительность демонстрации информационных контейнеров на сайте устанавливают минимальной, но достаточной для его скачивания на приемной стороне, помимо информационных контейнеров, содержащих блоки криптограммы, в сети размещают камуфлирующие контейнеры. 8 ил., 3 табл.

Способ пространственно-временной защиты информации, заключающийся в том, что сообщение разбивают на n блоков, число которых выбирают по ключу, сообщение шифруют блочным шифром с полным сцеплением всех блоков криптограммы, блоки криптограммы стеганографически скрывают в n информационных контейнерах, форматы информационных контейнеров, методы внедрения информации в контейнеры и последовательность их передачи на приемную сторону определяют по ключу, информационные контейнеры демонстрируют в сети не постоянно, а лишь кратковременно, время начала демонстрации информационных контейнеров, а также их доменные адреса определяют с помощью ключа, при этом заменяемый и заменяющий контейнеры формируют внешне одинаковыми, длительность демонстрации информационных контейнеров на сайте устанавливают минимальной, но достаточной для его скачивания на приемной стороне, помимо информационных контейнеров, содержащих блоки криптограммы, в сети размещают камуфлирующие контейнеры.

| СПОСОБ СТЕГАНОГРАФИЧЕСКОГО ВНЕДРЕНИЯ ДОПОЛНИТЕЛЬНОЙ ИНФОРМАЦИИ В СЕМПЛЫ ЦИФРОВЫХ ЗВУКОВЫХ СИГНАЛОВ | 2016 |

|

RU2618379C1 |

| СПОСОБ ШИФРОВАНИЯ ИНФОРМАЦИИ | 2015 |

|

RU2584454C1 |

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ-ДЕШИФРОВАНИЯ | 2004 |

|

RU2277759C2 |

| US 7402744 B1, 22.07.2008 | |||

| СПОСОБ СТЕГАНОГРАФИЧЕСКОЙ ПЕРЕДАЧИ ИНФОРМАЦИИ В СЕТИ ТСР/IP | 2010 |

|

RU2463670C2 |

| US 6023511 A1, 08.02.2000. | |||

Авторы

Даты

2019-10-22—Публикация

2019-03-13—Подача