Изобретение относится к области компьютерных сетей, более конкретно к области зональных сетей.

Компьютерную сеть можно определить как группу из двух или более компьютерных систем, связанных вместе. В этом определении понятие «компьютерная система» означает полностью работоспособный компьютер, включая не только собственно компьютер, но и любое программное обеспечение или периферийные устройства, которые необходимы для функционирования компьютера. Например, каждая компьютерная система требует операционной системы, и обычно необходимы печатающие устройства для изготовления твердых (печатных, документальных) копий компьютеризованной информации.

Компьютерные сети могут подразделяться на категории различными путями, например по топологии (геометрическая конфигурация устройств в сети, например шина, звезда и кольцо), среде передачи (средства, которыми устройства соединяются, например коаксиальные/волоконные оптические кабели или радиоволны), протоколу (общий набор правил для передачи данных, например Ethernet) или архитектуре (одноранговая или сервер/клиент). Возможно, что протоколы также определяют, использует ли компьютерная сеть одноранговую архитектуру или архитектуру типа клиент/сервер, поэтому такое простое разделение на категории часто приводит к отнесению компьютерной сети более чем к одной категории.

В дополнение к вышеупомянутым категориям компьютерные сети могут быть сгруппированы в соответствии с географическим регионом, на который распространяется сеть. Такая категоризация приводит к категории зональной сети и включает локальные сети (LAN), глобальные сети (сети широкого охвата - WAN) и городские (региональные) сети (MAN). В случае локальных сетей компьютеры в сети территориально близки друг к другу, например в пределах одного здания или группы зданий. В случае глобальных сетей компьютеры разнесены на большее расстояние и соединены телефонными линиями или с помощью радиоволн. Локальная сеть может быть соединена с другими локальными сетями на любом расстоянии по телефонным линиям и/или посредством радиоволн, чтобы обеспечить глобальную сеть. Городская сеть является сетью, предназначенной для маленьких и больших городов.

Настоящее изобретение относится к области зональных сетей и включает в себя все вышеупомянутые зональные сети. Кроме того, поскольку такая простая категоризация часто приводит к компьютерной сети, которая относится более чем к одной категории, важно отметить, что настоящее изобретение не исключает применимость в сетях, которые также относятся к другим категориям сетей. Таким образом, настоящее изобретение относится к зональным сетям независимо от топологии, среды передачи, протокола или архитектуры сети. Настоящее изобретение также применимо к беспроводным локальным сетям (WLAN или LAWN), являющимся подклассом локальных сетей, которые используют высокочастотные радиоволны вместо проводов для связи между отдельными сетевыми устройствами.

Зональные сети проектируются для обеспечения возможности различным компьютерам соединяться между собой, чтобы совместно использовать информацию и ресурсы. Сетевые протоколы, операционные системы и прикладное программное обеспечение для связанных сетевых компьютеров проектируются в предположении, что подразумеваемые два или несколько компьютеров одной и той же зональной сети могут совместно использовать информацию и уведомляться по сети о существовании друг друга. Такая конфигурация пригодна только для ситуаций, в которых пользователи (клиенты) зональной сети имеют деловые/персональные взаимоотношения. Однако имеются возможности использовать преимущества, обеспечиваемые зональными сетями и локальными сетями, в частности, в ситуациях, когда клиенты не имеют персональных или деловых взаимоотношений (например, в зональной сети общего пользования). Примером такого применения является бизнес-холл в аэропорту, где локальная/беспроводная локальная сеть (LAN/WLAN) может быть предоставлена в распоряжение пассажиров (клиентов), чтобы дать им возможность доступа к Интернет, в то же время препятствуя доступу с компьютеров других пассажиров, соединенных с той же самой LAN/WLAN.

В таких критичных с точки зрения защищенности приложениях, где клиенты часто бывают новыми для сети и не имеют предшествующих деловых или персональных связей друг с другом или с сетью, желательно, чтобы информационный обмен в форме передаваемых пакетов данных поддерживался приватным (конфиденциальным), то есть обеспечивалась изоляция передач одного клиента от передач другого клиента, при сохранении простоты доступа к сети для таких пользователей, в идеальном случае с применением обычно используемых коммуникационных протоколов. Необходимо также обеспечить некоторую степень управления по отношению к доступу клиента к сети и длительности такого доступа.

Что касается требования управления доступом, то оно может быть реализовано за счет посредничества в отношении передач зональных сетей с помощью одного или нескольких управляющих компьютеров, общеизвестных как контроллеры доступа (КД), предназначенных для контроля и управления использованием сети. Они предусматриваются в таких местоположениях в архитектуре сети, которые обеспечивают прием клиентских пакетов данных, не позволяя пакетам данных проходить перед этим на большие расстояния по сети. Такие местоположения в архитектуре соответствуют расположению непосредственно за устройствами узлов доступа, причем устройства узлов доступа предназначены для того, чтобы обеспечить клиентскому устройству доступ к сети. Таким образом, эффективное функционирование КД в существующих решениях зависит от архитектуры, т.е. предотвращение обхода контроллеров доступа передаваемыми данными обусловлено построением архитектуры сети.

Что касается защиты, то усилия по обеспечению защиты в существующих локальных сетях привели к созданию зональных сетей, конфигурированных для обеспечения передач пакетов данных от распознанных сетью клиентских компьютеров. Это может быть сделано за счет конфигурирования устройства узла доступа или контроллера доступа так, чтобы учитывать уникальный классификатор клиентского устройства (например, адрес управления доступом к среде передачи (МАС-адрес)) или код авторизации (например, пароль), передаваемый клиентским устройством как часть передаваемого пакета данных. Однако такие конфигурации только осуществляют проверку того, авторизовано ли клиентское устройство для доступа к сети, и не учитывают, является ли разрешенным устройство, доступ к которому запрашивается. Таким образом, данное решение в отдельности не обязательно воспрепятствует получению доступа к приватным зонам сети для лица, которое авторизовано использовать сеть или изменило свое устройство таким образом, что оно обеспечивает классификатор клиентского устройства или код авторизации, распознаваемый сетью.

Вышеупомянутый учет того, разрешен ли доступ к сети клиентскому устройству, также имеет другие недостатки. В принципе информационный обмен между устройствами может осуществляться посредством адресации передачи конкретному устройству (между конкретно идентифицированными отдельными устройствами, «из точки в точку»), групповой (многоадресной) передачи (между одним или несколькими устройствами и набором конкретно идентифицированных устройств) или широковещательной передачи (между отдельным устройством и одним или несколькими специально неопределенными устройствами). К сожалению, учет того, разрешен ли клиентскому устройству доступ к сети, не препятствует прохождению групповой/широковещательной передачи от распознанного сетью клиентского устройства в зональную сеть и соответственно это имеет влияние на конфиденциальность клиента. Кроме того, может быть, что ряд распознанных сетью клиентских устройств соединяются с зональной сетью с использованием одного и того же устройства узла доступа. В настоящее время для таких клиентских устройств возможно осуществлять связь друг с другом посредством двухточечных, групповых и широковещательных передач, проходящих через общее устройство узла доступа, не требуя того, чтобы эти передачи входили в центр зональной сети. Такие каналы передач обходят сетевые устройства в центре сети и тем самым препятствуют управлению и контролю сетевого доступа и использования сети. Конфиденциальность для клиентов также может быть снижена, в частности, путем приема непредусмотренных (незапрошенных) групповых/широковещательных передач от соседних клиентских устройств. Кроме того, как упомянуто ранее, эффективное функционирование контроллеров доступа в современных сетях зависит от архитектуры. Поэтому, если только контроллеры доступа не позиционированы надлежащим образом, то при современных конфигурациях сетей для клиентских устройств, соединенных с соседними устройствами узлов доступа, имеется возможность информационного обмена друг с другом с использованием однонаправленных/групповых/широковещательных передач в обход контроллеров доступа.

Версия 4 протокола Интернет (IPv4), в частности, является широко используемым коммуникационным протоколом, который позволяет использовать Протокол разрешения (определения) адресов (ARP) для разрешения адреса канального уровня целевого узла, например клиентского или сетевого устройства, из его адреса протокола Интернет (IP-адреса). В действительности протокол ARP не действует над протоколом IPv4, но пакеты протокола ARP являются специальными пакетами канального уровня. В нормальном использовании протокола ARP узел, такой как клиентское устройство, который требует разрешения адреса канального уровня, который соответствует целевому IP-адресу, транслирует запрос протокола ARP. Когда целевой узел, такой как контроллер доступа, распознает, что его адрес канального уровня запрашивается посредством запроса протокола ARP, он передает в режиме двухточечной передачи ответ протокола ARP к отправителю запроса протокола ARP.

Существует ряд форм протокола ARP. Протокол Gratuitous (безвозмездный, добровольный) ARP соответствует пакету протокола ARP, передаваемому узлом для того, чтобы спонтанно вызвать в других узлах обновление записи в их таблице протокола ARP. Он может быть использован, например, при изменениях адреса канального уровня. Спецификация протокола ARP требует, что любой узел, принимающий любой пакет ARP, должен обновлять свою локальную таблицу протокола ARP с адресами IP и канального уровня отправителя в пакете протокола ARP, если получающий узел уже имеет запись для данного IP-адреса в своей таблице протокола ARP. Это требование протокола ARP применимо даже для пакетов запроса ARP и для пакетов ответа ARP, которые не согласуются с каким-либо запросом ARP, переданным получающим узлом. Другая форма протокола ARP представляет собой протокол Proxy (полномочный) ARP, в котором ответ ARP посылается одним узлом от имени другого узла, который либо не может, либо не желает отвечать на свои собственные запросы протокола ARP. Отправитель протокола полномочного ARP предоставляет некоторый конфигурированный адрес канального уровня (в общем случае свой собственный) в качестве целевого адреса канального уровня. Узел-получатель протокола полномочного ARP затем ассоциирует этот адрес канального уровня с IP-адресом исходного целевого узла. Протокол Reverse (обратный, реверсивный) ARP может использоваться для разрешения IP-адреса из адреса канального уровня.

Клиенты, использующие беспроводные локальные сети (WLAN), в частности, нуждаются в том, чтобы иметь возможность использовать протокол ARP для посылки и приема пакетов протокола IP двухточечных передач. Однако протокол ARP не имеет встроенных средств защиты, и свободное использование клиентами может создать возможности для клиента-злоумышленника нарушить работу сети доступа. Например, клиент-злоумышленник может изменить таблицы протокола ARP всех узлов сети просто путем трансляции (широковещательной передачи) ложного пакета протокола добровольного ARP от имени маршрутизатора доступа.

Настоящее изобретение направлено на устранение вышеупомянутых недостатков решений, известных из предшествующего уровня техники.

Соответственно согласно первому аспекту, изобретение предусматривает устройство узла доступа, выполненное с возможностью приема пакетов данных от одного или нескольких клиентских устройств и передачи их по зональной сети общего доступа, отличающееся тем, что устройство узла доступа содержит средство защиты, выполненное с возможностью учета источника/получателя пакетов данных и управления направлением/отклонением пакета данных в соответствии с тем, является ли источником пакета данных клиентское устройство, и адресован ли он клиентскому устройству.

Изобретение предусматривает учет источника/получателя клиентских пакетов данных в зональной сети общего доступа и управляет передачами от клиента к клиенту. За счет решения, предусматривающего только усовершенствование устройства узла доступа, настоящее изобретение простым, экономичным и эффективным способом может быть адаптировано для использования в существующих зональных сетях. Решение является относительно простым и, следовательно, не вызывающим сложностей.

Передачи по зональной сети могут включать в себя передачи к проводным и/или беспроводным частям зональной сети, от них и внутри них, включая передачи, которые не предусматривают существенного вхождения в проводную часть сети, например, в некоторых случаях, когда два или более клиентских устройства соединены с одним и тем же устройством узла доступа.

В простом случае изобретение может быть конфигурировано для исключения двухточечных передач между клиентскими устройствами путем учета информации классификатора источника/получателя, содержащейся в передаваемом пакете данных. Например, средство защиты может содержать список классификаторов для клиентских устройств, и если клиентский пакет данных содержит конкретный классификатор получателя клиентского устройства, то пакет данных отклоняется. Классификатор, по существу, представляет собой адрес устройства и может представлять собой адрес аппаратных средств устройства (например, МАС-адрес, содержащийся в канальном уровне данных коммуникационного протокола) или соответствующий адрес программного обеспечения для данного устройства (например, содержащийся на сетевом уровне/уровне прикладных программ коммуникационного протокола). В общем классификатор может быть на любом из уровней коммуникационного протокола, используемого сетью. Более сложные варианты осуществления могут предусматривать анализ тех и/или иных аспектов пакета данных для определения того, адресован ли клиентский пакет данных клиентскому устройству.

В одном из вариантов осуществления средство защиты может быть конфигурировано для различения между формами передачи пакетов данных для селективного управления доступом определенных форм передач к зональной сети общего пользования. Например, в этом варианте осуществления можно будет идентифицировать, является ли пакет данных формой двухточечной, групповой или широковещательной передачи, или даже какой конкретной формой двухточечной, групповой или широковещательной передачи, (например, протокола добровольного ARP) и соответственно разрешить доступ к сети для определенных форм передач на основе учета локальной стратегии. Например, может быть принято решение, что разрешаются групповые передачи по сети на клиентские устройства. Это может быть удобным образом реализовано путем сравнения одного или более полей данных пакетов данных или частей полей данных с полями для допустимых в сети форм передач и пересылки тех пакетов данных, у которых поля или часть полей совпадают с формой, разрешенной для передачи в сети. Поля данных могут содержаться на любом уровне сетевого коммуникационного протокола и могут включать заголовок канального уровня, заголовок протокола IP и заголовки транспортного протокола (UDP и TCP). Соответственно передача пакетов данных разрешается только в том случае, если поля данных соответствуют полям разрешенной формы. В противном случае конкретная форма передачи исключается из сети.

В качестве примера пакет данных протокола динамической конфигурации хоста (DHCP) может распознаваться путем установления того, что пакет данных представляет собой пакет протокола IP, который инкапсулирует заголовок UDP, и поле порта получателя содержит значение 67, и тем самым пакетам данных, распознанным как использующим этот протокол, может быть разрешен доступ к сети. Решение о том, разрешить или отклонить доступ к сети для определенных форм передач будет базироваться на соображениях, лежащих в основе локальной стратегии.

В модифицированном варианте осуществления устройство узла доступа может быть конфигурировано для пересылки пакета данных ответа назад к клиентскому устройству в ответ на конкретную форму передачи пакета данных от клиентского устройства и/или в ответ на пакет данных, адресованный неразрешенному (ограниченному) сетевому устройству. Например, устройство узла доступа может послать передачу ответа протокола полномочного ARP с использованием соответствующего целевого адреса канального уровня назад к клиентскому устройству, являющемуся источником передачи запроса протокола ARP, и в то же самое время не пересылать запрос протокола ARP в сеть. Если целевой адрес канального уровня будет соответствовать разрешенному сетевому устройству, то последующие клиентские передачи должны быть двухточечными передачами, направленными разрешенному сетевому устройству, имеющему соответствующий адрес канального уровня. Альтернативно устройство узла доступа может быть конфигурировано для простой посылки пакета данных ответа, информирующего клиента, что такие формы передачи не разрешены или ограничены в данной зональной сети.

Устройство узла доступа может быть выполнено с возможностью ответа от имени сетевого устройства, предпочтительно ограниченного (с ограниченными полномочиями) сетевого устройства. Устройство узла доступа может содержать средство защиты, выполненное с возможностью отображения информации об одном или нескольких разрешенных сетевых устройствах на клиентское устройство в ответ на клиентский пакет данных, касающийся ограниченного сетевого устройства.

Клиентские пакеты данных, касающиеся ограниченного сетевого устройства, не ограничены клиентскими пакетами данных, специально адресованных одному или нескольким ограниченным устройствам, но могут включать в себя клиентские пакеты данных, которые должны приниматься ограниченным сетевым устройством (и, возможно, также разрешенными сетевыми устройствами), например широковещательные передачи в случае запроса протокола ARP.

Более конкретно средство защиты может быть выполнено с возможностью посылки передачи протокола ARP назад на клиентское устройство в ответ на пакет данных, адресованный ограниченному сетевому устройству.

Устройство узла доступа может содержать средство защиты, выполненное с возможностью посылки передачи ответа протокола полномочного ARP назад к клиентскому устройству в ответ на запрос протокола ARP от клиентского устройства, причем упомянутый ответ протокола полномочного ARP содержит адрес канального уровня одного или нескольких разрешенных сетевых устройств. Адрес канального уровня может быть МАС-адресом.

Предпочтительно средство защиты выполнено с возможностью приема ответа двухточечной передачи протокола ARP от клиентского устройства в ответ на авторизованный запрос протокола ARP.

В другом варианте осуществления средство защиты выполнено с возможностью модифицирования пакета данных для прямой передачи на основе исходного места назначения (получателя) пакета данных и/или формы передачи. В некоторых случаях может быть проще полностью регенерировать пакет данных для передачи по сети и отбросить исходный клиентский пакет данных. Однако данная конфигурация предпочтительно реализуется путем постановки/вставки уникального классификатора разрешенного сетевого устройства, например МАС-адреса или IP-адреса контроллера доступа, в клиентский пакет данных. Как отмечено выше, классификатор может содержаться на любом уровне сетевого коммуникационного протокола, и, следовательно, модифицирование может быть осуществлено на любом подходящем уровне коммуникационного протокола, используемого в сети.

Таким образом, двухточечная передача, направленная в ограниченную область сети модифицируется для передачи к разрешенному сетевому устройству, в то время как двухточечная передача, направленная разрешенному сетевому устройству, не обязательно модифицируется. Кроме того, широковещательные/групповые передачи могут преобразовываться в двухточечные передачи к разрешенному сетевому устройству и тем самым маршрутизироваться в обход других клиентских устройств, соединенных с зональной сетью. В некоторых случаях было бы предпочтительным конфигурировать устройство узла доступа, чтобы также пересылать исходный адрес (адреса) получателя пакета данных, чтобы пакет данных мог затем пересылаться в его исходное место или места назначения. Это может быть основано на последующей аутентификации клиента или на других соображениях локальной стратегии, например допустимости групповых передач к разрешенным сетевым устройствам или после распознавания авторизованных клиентских устройств. В последнем примере устройство узла доступа может быть выполнено с возможностью поиска разрешения от клиентских устройств относительно возможности пересылки устройством узла доступа таких форм передач, и в положительном случае устройство узла поиска должно конфигурироваться для пересылки таких передач. Таким образом, устройство узла доступа может адаптировать свою локальную стратегию приватности на основе пожеланий клиента. Поиск разрешения и/или пересылка передачи могут выполняться разрешенным сетевым устройством, таким как контроллер доступа.

Так как пакет данных двухточечной передачи может потребовать отличающегося изменения в конфигурации для прямой передачи по сравнению с пакетом данных групповой/широковещательной передачи, то устройство узла доступа должно предпочтительно выполняться с возможностью анализа этих отличающихся форм передач и адаптации каждой из этих отличающихся форм для обеспечения пакетов данных для сети с одинаковой общей структурой и длиной пакета данных. В этом случае сетевые протоколы могут оставаться в пределах промышленных стандартов. Однако клиентские пакеты данных могут модифицироваться путем ввода полей данных в пакет данных. В этом случае пакет данных будет иметь увеличенную длину и может также иметь отличающуюся структуру. В таком случае сетевые устройства могут потребовать модификации для использования модифицированных сетевых протоколов передачи и, следовательно, сетевые протоколы могут не соответствовать устройствам промышленных стандартов.

Однако было бы наиболее удобным использовать протокол промышленного стандарта, такой как протокол Интернет (IP) версий 4 или 6, в качестве коммуникационного протокола в сети. Однако используемый протокол зональной сети может быть специфическим для сети, а устройство узла доступа может быть снабжено средством для конфигурирования пакетов данных из формата протокола, специфического для зональной сети, в протокол промышленного стандарта и наоборот. Таким путем клиентские устройства могут по-прежнему работать с использованием протокола промышленного стандарта.

Предпочтительно клиентский пакет данных, принимаемый устройство узла доступа, содержит поля протокола, согласованные со стандартным протоколом, причем средство защиты предназначено для изменения содержания одного или нескольких полей протокола для формирования модифицированного клиентского пакета данных, который по-прежнему согласован со стандартным протоколом. Клиентский пакет данных, принимаемый устройством узла доступа, и модифицированный клиентский пакет данных могут быть согласованными с одним и тем же стандартным протоколом. Клиентский пакет данных, принимаемый устройством узла доступа, и модифицированный клиентский пакет данных могут быть согласованы с различными стандартными протоколами.

В случае, когда зональная сеть использует протокол промышленного стандарта, повышенная защищенность может быть обеспечена путем конфигурирования устройства узла доступа для принятия нестандартного протокола для передач между клиентским устройством и устройством узла доступа, а также путем оснащения устройства узла доступа средствами для преобразования передач клиентского устройства нестандартного протокола в передачи протокола промышленного стандарта для зональной сети и наоборот. Таким путем исключая устройство узла доступа, остальные сетевые устройства могут оставаться в рамках промышленных стандартов. Разумеется, клиентское устройство потребуется снабдить нестандартным протоколом, что может быть обеспечено в форме аппаратных средств, программного обеспечения или комбинации того и другого. Например, клиент может приобрести плату PCMCIA (Международной ассоциации производителей плат памяти для персональных компьютеров IBM PC), содержащую нестандартный протокол, для вставки в свое устройство. Если плата PCMCIA позволяет использовать зональную сеть в течение предварительно определенного времени или по меньшей мере обеспечивает контроль использования сети клиентом, то управление и контроль могут быть обеспечены как в отношении того, какие клиенты авторизованы для использования зональной сети, так и в отношении продолжительности такого использования. Средства фильтров, предусмотренные в устройстве узла доступа или в контроллере доступа, могут быть также модифицированы для анализа того, относятся ли передачи клиентского устройства к клиентскому устройству, использующему авторизованную плату PCMCIA.

В другом варианте осуществления средство защиты выполнено с возможностью учета характеристики пакета данных и на основе этой характеристики конфигурирования пакета данных для направления в конкретное разрешенное сетевое устройство. Таким образом, данный вариант осуществления обеспечивает дифференцированное модифицирование места назначения пакета данных на основе характеристики пакета данных. Такая характеристика включает в себя уникальный классификатор для каждого из клиентских устройств (например, МАС-адрес), так что все передачи от конкретного клиентского устройства направляются на конкретное разрешенное сетевое устройство. В данном варианте имеется возможность направлять всю информацию об использовании конкретного клиентского устройства в одно конкретное местоположение, не требуя того, чтобы эта информация собиралась от ряда различных разрешенных сетевых устройств.

Еще в одном варианте осуществления средство защиты выполнено с возможностью контроля объема передач, посланных конкретному разрешенному сетевому устройству за конкретное время, и переадресации пакетов данных на другое разрешенное сетевое устройство в соответствии с объемом передач, пересланных конкретному разрешенному сетевому устройству в течение определенного времени. Такой вариант осуществления позволяет распределять ресурсы в сети таким образом, чтобы конкретное разрешенное сетевое устройство не было перегруженным или использовалось в недостаточной степени. Устройства узлов доступа могут также выполняться с возможностью информационного обмена друг с другом и/или с разрешенными сетевыми устройствами, чтобы определить оптимальное распределение ресурсов.

В другом аспекте изобретение предусматривает устройство узла доступа, выполненное с возможностью ответа от имени сетевого устройства, предпочтительно ограниченного (имеющего ограниченные полномочия) сетевого устройства. Предпочтительно изобретение обеспечивает устройство узла доступа, выполненное с возможностью приема пакетов данных от одного или нескольких клиентских устройств и передачи их по зональной сети, отличающееся тем, что устройство узла доступа содержит средство защиты, выполненное с возможностью обеспечения информации отображения одного или нескольких разрешенных сетевых устройств клиентскому устройству в ответ на клиентский пакет данных, относящийся к ограниченному сетевому устройству.

Как упомянуто выше, клиентские пакеты данных, относящиеся к ограниченному сетевому устройству, не ограничены клиентскими пакетами данных, конкретно адресованными одному или нескольким ограниченным устройствам, а могут включать в себя клиентские пакеты данных, которые должны были приниматься ограниченным сетевым устройством, например информацию широковещательной передачи.

В одном из вариантов осуществления средство защиты выполнено с возможностью посылки передачи протокола ARP назад на клиентское устройство в ответ на пакет данных, адресованный ограниченному сетевому устройству.

Предпочтительно средство защиты выполнено с возможностью посылки передачи протокола полномочного ARP на клиентское устройство в ответ на запрос протокола ARP от клиентского устройства, причем упомянутый ответ протокола полномочного ARP содержит адрес канального уровня одного или более разрешенных сетевых устройств. Адрес канального уровня может представлять собой МАС-адрес.

Предпочтительно средство защиты выполнено с возможностью приема ответа двухточечной передачи протокола ARP от клиентского устройства в ответ на авторизованный запрос протокола ARP.

Изобретение может быть реализовано аппаратными средствами, программным обеспечением или комбинацией указанных средств. Кроме того, оно может быть использовано в комбинации с некоторыми или всеми вышеупомянутыми решениями, известными из предшествующего уровня техники. Например, устройство узла доступа может содержать средство аутентификации для первоначальной аутентификации клиентских устройств путем ввода пароля и/или проверки классификатора клиентского устройства, содержащегося в пакете данных. Если средство аутентификации выявляет, что пакет данных или в более общем случае клиентское устройство распознается сетью (то есть клиентскому устройству разрешается доступ к зональной сети), то пакет данных пересылается средству защиты.

Изобретение также охватывает все соответствующие способы обеспечения защиты зональной сети, причем зональная сеть включает в себя устройства узлов доступа. Все комбинации вышеупомянутых и упомянутых ниже вариантов осуществления изобретения также входят в объем изобретения.

Конкретные варианты осуществления настоящего изобретения поясняются ниже со ссылками на чертежи, на которых:

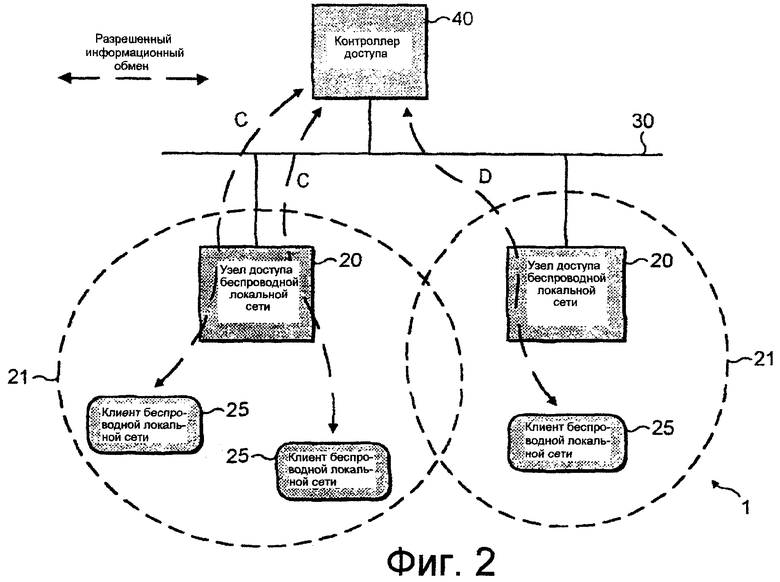

Фиг.1 - схематичная иллюстрация части беспроводной локальной сети (WLAN), показывающая клиентские устройства, взаимодействующие с беспроводной локальной сетью, и показывающая замкнутые маршруты передачи между клиентскими устройствами и частью WLAN в соответствии с настоящим изобретением, и

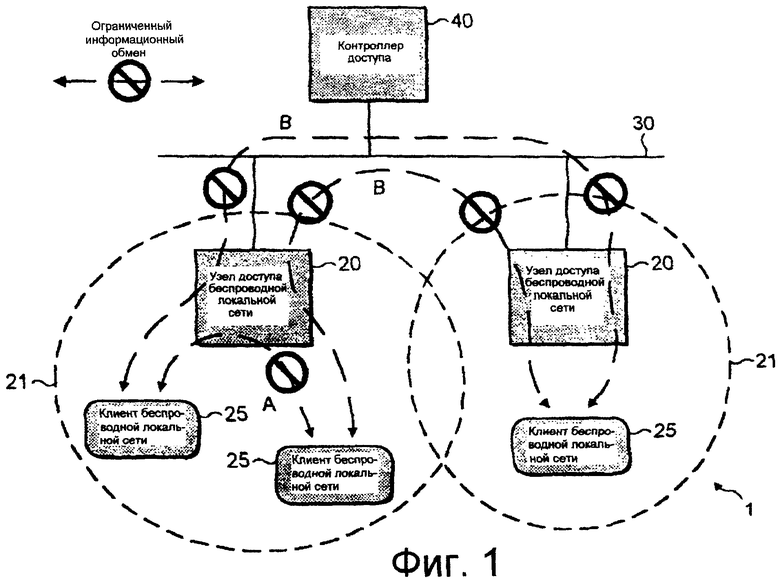

Фиг.2 - схематичная иллюстрация структуры по фиг.1, показывающая защищенные разрешенные маршруты передачи между клиентскими устройствами и частью WLAN в соответствии с настоящим изобретением.

Часть 1 типовой беспроводной локальной сети показана на фиг.1. Беспроводная локальная сеть содержит ряд устройств 20 узлов доступа, каждое из которых имеет зону 21 покрытия, в пределах которой они могут посылать и принимать передачи к/от одного или нескольких клиентских устройств 25 (например, портативных компьютеров). Имеет место перекрытие соседних зон 21 покрытия, причем зональная сеть конфигурирована таким образом, что одно клиентское устройство 25 может перемещаться и переходить в соседнюю зону 21 покрытия без отсоединения от зональной сети.

Устройства 20 узлов доступа соединены с общей линией 30 передачи. Контроллеры 40 доступа, предназначенные для управления доступом к сети, соединены с линией 30 передачи в различных местоположениях вдоль длины линии 30 передачи. Они, по существу, действуют как шлюз для остальной зональной сети (не показано) путем пересылки передач к клиентскому устройству 25 и приема от него передач по линии 30 передачи. Они также используются для конфигурирования сети для обеспечения клиентскому устройству 25 возможности перемещаться между соседними устройствами 20 узлов доступа.

В настоящее время возможно для клиентских устройств 25, соединенных с одним и тем же устройством 20 узла доступа, осуществлять информационный обмен друг с другом (фиг.1, маршрут А) через общий узел 25 доступа без перехвата передач контроллером 40 доступа. Такой информационный обмен может представлять собой двухточечные, групповые и широковещательные передачи. Также возможно для каждого клиентского устройства 25, соединенного с соседними устройствами 20 узлов доступа, осуществлять информационный обмен друг с другом (фиг.1, маршрут В) вновь путем двухточечных, групповых и широковещательных передач, без перехвата передач контроллером 40 доступа. Например, в случае широковещательной передачи протокола ARP пакет данных транслируется всеми устройствами 25, соединенными с беспроводной локальной сетью. Пакет данных содержит IP-адрес, с которым отправитель желает осуществлять информационный обмен. Большинство устройств 25 игнорируют пакет данных. Однако целевое устройство 25 распознает свой собственный IP-адрес в пакете данных и возвращает ответ.

Целью изобретения является ограничить информационный обмен только разрешенными сетевыми устройствами, в частности ограничить те передачи, которые пересылаются по маршрутам А и В (фиг.1). Некоторые ограничения могут также применяться к передачам, посылаемым по маршрутам С, D (фиг.2) между клиентским устройством 25 и контроллером 40 доступа.

В возможном варианте осуществления устройство 20 узла доступа выполнено с возможностью учета как места назначения (получателя), так и формы передачи входящего клиентского пакета данных. Если пакет данных является передачей двухточечного протокола, направленной к разрешенному контроллеру 40 доступа, то устройство 20 узла доступа пересылает клиентский пакет данных без изменения конфигурации. Устройство узла доступа, кроме того, выполнено с возможностью ограничения доступа двухточечных передач, направленных к сетевому контролеру 40 доступа с ограниченными полномочиями, или вообще групповых/широковещательных передач. Соответственно передачи ограничены разрешенными сетевыми устройствами.

Для определения того, предназначен ли пакет данных для сетевого контроллера 40 разрешенного доступа, устройство 20 узла доступа содержит список адресов для сетевых разрешенных устройств (например, IP-адрес или МАС-адрес), который содержит адреса ряда разрешенных контроллеров 40 доступа. Эта информация может периодически изменяться и поэтому устройство 20 узла доступа конфигурируется с возможностью обновления этой информации. Такое устройство 20 узла доступа может быть модифицировано таким образом, что содержит также список МАС-адресов клиентских устройств, соответствующих клиентским устройствам 25, которые авторизованы для доступа к сети, то есть они распознаются сетью. Эта информация также будет периодически изменяться и, следовательно, устройство 20 узла доступа конфигурируется таким образом, чтобы этот список мог периодически обновляться.

В процессе работы такого модифицированного устройства устройство 20 узла доступа сначала будет выяснять, содержит ли пакет данных МАС-адрес распознаваемого сетью клиентского устройства 25. Если пакет данных поступил от распознаваемого сетью клиентского устройства, то устройство 20 узла доступа далее анализирует место назначения пакета данных. Затем, если пакет данных имеет корректную форму (например, протокола двухточечной передачи) и также направляется на разрешенный контроллер 40 доступа, то пакет данных пересылается контроллеру 40 доступа.

В одном варианте устройство 20 узла доступа также содержит список полей данных, с которыми должны сравниваться клиентские пакеты данных. Поля данных должны включать в себя МАС-адрес групповой передачи, позицию сдвига заголовка протокола, байты маски заголовка протокола и байт согласования заголовка протокола. В таком случае устройство 20 узла доступа конфигурируется для перекрестной проверки этих полей с полями в принятом пакете данных и для определения на основе анализа, что предпринимать с этим пакетом данных. Например, путем анализа различных полей пакета данных устройство 20 узла доступа может обеспечивать различение между пакетами данных протокола широковещательной и групповой передачи и протокола DHCP и соответственно для отбрасывания всех групповых и широковещательных передач по умолчанию, но для пересылки пакетов протокола DHCP к локальному серверу протокола DHCP.

Данный учет формы клиентского пакета данных, а также исходного места назначения пакета данных может быть расширен для создания дополнительных вариантов осуществления. Это включает в себя конфигурирование устройства 20 узла доступа таким образом, чтобы оно имело возможность дифференцированным образом модифицировать пакеты данных клиентских устройств для прямых сетевых передач на основе формы и места назначения исходного пакета данных. Так, например, устройство 20 узла доступа будет иметь возможность изменить конфигурацию и тем самым переадресовать пакет данных двухточечного протокола, направленный в сетевой контроллер 40 доступа с ограниченными полномочиями или на другое клиентское устройство, на разрешенный контроллер 40 доступа, а также может иметь возможность вообще ограничить сетевой доступ для широковещательных передач.

Модифицирование пакетов данных может даже иметь форму генерирования двухточечной передачи из широковещательной передачи. Например, в случае широковещательной передачи протокола ARP с клиентского устройства 25 устройство 20 узла доступа выполняется с возможностью изменения конфигурации пакета данных таким образом, чтобы он включал в себя IP-адрес (или МАС-адрес) контроллера 40 доступа. Тем самым передача направляется только на разрешенный контроллер 40 доступа и в принципе не транслируется по зональной сети. По существу, устройство 20 узла доступа конфигурирует широковещательную передачу как двухточечную передачу. В некоторых случаях контроллер 40 доступа может конфигурироваться таким образом, чтобы учитывать, была ли широковещательная передача протокола ARP послана от авторизованного клиентского устройства 25, и в этом случае пересылать широковещательную передачу по зональной сети. Контроллер 40 доступа должен, разумеется, удалять адрес контроллера доступа из пакета данных перед пересылкой пакета данных по зональной сети.

В некоторых вариантах осуществления устройство 20 узла доступа конфигурировано для посылки передачи протокола полномочного ARP назад к клиентскому устройству 25 в ответ на запрос протокола ARP от клиентского устройства 25. Таким путем устройство 20 узла доступа отвечает от имени другого устройства, то есть от имени устройства, с которым клиентское устройство 25 намеревалось установить связь. В одном примере такой конфигурации устройство 20 узла доступа выполняется таким образом, чтобы не посылать любые пакеты широковещательного протокола ARP, принимаемые через интерфейс беспроводной локальной сети. Вместо этого устройство 20 узла доступа отбрасывает все принятые пакеты широковещательного протокола ARP, но передает полномочный ответ на принятые запросы протокола ARP с использованием целевого адреса канального уровня соответствующего маршрутизатора, который в этом случае является адресом контроллера 40 доступа. Это позволяет клиентскому устройству 25 надежно разрешить целевые адреса канального уровня.

Маршрутизаторам и другим серверам в проводной части беспроводной локальной сети также требуется разрешать целевые адреса канального уровня клиентских устройств 25 беспроводной локальной сети. Это также удобно сделать с использованием протокола ARP. В этом случае устройство 20 узла доступа конфигурируется для направления этих запросов протокола ARP к клиентским устройствам 25. Поскольку клиенты посылают соответствующие ответы протокола ARP путем двухточечной передачи на разрешенный адрес канального уровня, устройство 20 узла доступа направляет их точно так же, как любые другие пакеты данных двухточечной передачи. Однако еще лучшая защита может быть достигнута путем разрешения клиентскому устройству 25 посылать ответы протокола двухточечной передачи ARP в ответ на запросы протокола ARP. Это препятствует несанкционированным пользователям передавать незапрашиваемые ложные ответы протокола двухточечной передачи ARP (например, протокола добровольного ARP) к локальным маршрутизаторам и серверам, чтобы модифицировать их таблицы протокола ARP.

В другом варианте осуществления устройство 20 узла доступа конфигурируется для обеспечения передачи пакетов данных к ряду других контролеров 40 доступа, а также конфигурируется для определения того, какому контроллеру 40 доступа следует послать пакет данных на основе учета локальной стратегии, такой как совместное использование ресурсов или требования расчетов. Например, в первом случае устройство 20 узла доступа конфигурируется для контроля количества передач, посланных к конкретному контроллеру 40 доступа, и если считается, что этот контроллер 40 доступа перегружен, то устройство 20 узла доступа переадресует передачи на другой контроллер 40 доступа. В последнем случае устройство 20 узла доступа конфигурируется для учета МАС-адреса, содержащегося в клиентском пакете данных, и посылки всех передач, содержащих этот МАС-адрес, на один конкретный контроллер 40 доступа.

Таким образом, изобретение обеспечивает средство, посредством которого авторизованный информационный обмен может поддерживаться между клиентскими устройствами 25 и одним или несколькими разрешенными сетевыми устройствами (такими как контроллер 40 доступа), в то время как прямой информационный обмен между клиентскими устройствами 25 эффективно блокируется. Если данные не обходят разрешенные сетевые устройства и всегда пересылаются к ним, то может быть обеспечен точный механизм расчетов для отслеживания использования учетных записей (счетов). Возросшая свобода в построении сетевой архитектуры также обеспечивается тем, что все сетевые передачи конкретным образом направляются в разрешенные зоны сети. Следует отметить, что настоящее изобретение обеспечивает решение, которое основано на месте назначения пакетов данных. Это контрастирует с прежними решениями, которые исходили из учета источника пакетов данных. Кроме того, настоящее изобретение решает множество проблем защиты удобным образом и простыми средствами в противоположность решениям, известным из уровня техники.

| название | год | авторы | номер документа |

|---|---|---|---|

| БЕЗОПАСНОСТЬ В СЕТЯХ ПРОИЗВОЛЬНОГО УРОВНЯ ЛОКАЛИЗАЦИИ | 2002 |

|

RU2316129C2 |

| БЕЗОПАСНОСТЬ В СЕТЯХ ПРОИЗВОЛЬНОГО УРОВНЯ ЛОКАЛИЗАЦИИ | 2002 |

|

RU2280333C2 |

| Способ создания защищенного L2-соединения между сетями с коммутацией пакетов | 2018 |

|

RU2694585C1 |

| ФИЛЬТР ДЛЯ РАЗДЕЛЕНИЯ ТРАФИКА | 2003 |

|

RU2310994C2 |

| ПОСРЕДНИК В ЛОКАЛЬНОЙ СЕТИ ДЛЯ УДАЛЕННО ПОДКЛЮЧЕННОГО МОБИЛЬНОГО УСТРОЙСТВА, РАБОТАЮЩЕГО В РЕЖИМЕ ПОНИЖЕННОГО ЭНЕРГОПОТРЕБЛЕНИЯ | 2006 |

|

RU2370916C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2680038C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2690749C1 |

| АВТОМАТИЧЕСКИЙ МЕЖСЕТЕВОЙ ЭКРАН | 2014 |

|

RU2580004C2 |

| БЕСПРОВОДНОЕ УСТРОЙСТВО ИНИЦИАЛИЗАЦИИ | 2001 |

|

RU2269873C2 |

| СПОСОБ ПРЕДОТВРАЩЕНИЯ СБОЕВ В ЛОКАЛЬНОЙ КОМПЬЮТЕРНОЙ СЕТИ, ВЫЗВАННЫХ ВОЗНИКНОВЕНИЕМ НЕПРАВИЛЬНО НАСТРОЕННЫХ УЗЛОВ | 2015 |

|

RU2599937C1 |

Изобретение относится к технике связи. Технический результат состоит в обеспечении классификатором клиентского устройства или кодом авторизациии, распознаваемым сетью. Устройство узла доступа предназначено для приема пакетов данных от одного или нескольких клиентских устройств и передачи их по зональной сети общего пользования и содержит средство защиты, выполненное с возможностью учета источника/получателя пакетов данных и управления пересылкой/отбрасыванием пакетов данных в соответствии с тем, является ли источником пакета данных клиентское устройство и адресован ли он клиентскому устройству. 3 с. и 26 з.п. ф-лы, 2 ил.

| Устройство для регистрации различных процессов | 1937 |

|

SU52575A1 |

| Способ получения 4-5-диалкил (диарил)- и 1, 4, 5-триарил- 2-меркаптоимидозолов | 1960 |

|

SU137517A1 |

| УСТАНОВЛЕНИЕ ТРАКТОВ ВЫЗОВОВ СЕТЕЙ СВЯЗИ В ШИРОКОПОЛОСНЫХ СЕТЯХ СВЯЗИ | 1993 |

|

RU2117403C1 |

| US 6166734 A, 26.12.2000 | |||

| Препарат - эмульсия алоэ | 1957 |

|

SU111903A1 |

Авторы

Даты

2007-01-20—Публикация

2002-05-30—Подача