ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Данное раскрытие имеет отношение, в общем случае, к цифровым сетевым коммуникациям. Более определенно, данное раскрытие имеет отношение к защищенной передаче данных и предоставлению удаленных прикладных услуг в открытых или закрытых сетевых настройках. Более определенно, способы и интегрированные системы предназначены для того, чтобы улучшить контроль доступа, административный контроль, надежность и целостность передачи данных и совместное использование удаленных приложений по сети. Раскрытые способы и системы используют схему датаграмм, которая обеспечивает динамическую коммутацию датаграмм в сетевой транзакции для поддержки множества приложений и сетевых услуг. Мобильные интеллектуальные носители информации предоставляются в различных вариантах воплощения, которые предназначены для реализации схемы шифрования и аутентификации. Всеобъемлющая, ориентированная на пользователя сетевая безопасность, обеспечиваемая раскрытыми способами и системами, может быть выгодным образом развернута, наряду с другими, в финансовой и банковской среде, в системах национальной безопасности и военных информационных технологиях (IT), сетях управления здравоохранением, инфраструктуре IT для юридических и других профессиональных консультационных служб, и различных интерактивных коммерческих транзакционных системах. Системы и способы согласно этому раскрытию могут быть осуществлены в связи с биометрическим и другими подходящими средствами аутентификации.

ОПИСАНИЕ ПРЕДШЕСТВУЮЩЕГО УРОВНЯ ТЕХНИКИ

Цифровая революция, сопровождаемая глобализацией, изменила жизнь людей беспрецедентным образом. Рост и развитие Интернета питает расширение существующих фирм, способствуя появлению новых инициатив, пересекающих национальные границы. В сегодняшней мировой экономике жизнеспособность бизнеса или исследовательских институтов обращается, в большей части, к их эффективности в обработке и управлении информацией. Передача данных и управление играют все более и более жизненную роль в разнообразных отраслях промышленности. Инженеры и прогнозисты в бизнесе столкнулись с существенным вызовом в области установления защищенных сетевых систем, которые обеспечивают устойчивую и эффективную передачу данных, эффективный контроль доступа и удаленное совместное использование и управление ресурсами приложений среди распределенных компьютеров при обслуживании множества пользователей.

В установленных инфраструктурах IT были использованы различные конфигурации сети. Широко распространены, например, Ethernet, token ring и архитектура клиент-сервер. Связанные технологии для шифрования и сжатия данных являются известными, сходным образом, и используются, чтобы облегчить безопасную передачу данных. Существующие сетевые системы часто страдают от перехвата данных транзакций и потери сетевых соединений. Вообще, трудно восстановить потерянную связь. Еще более стимулирующим является точное восстановление параметров потерянного соединения, гарантируя, таким образом, целостность восстановления соединения. Данные могут быть потеряны, и передача данных должна начаться с начала. Потери могут быть постоянными, если никто не сможет проследить и определить пороговый уровень информации, который позволит восстановить данные. Эта нехватка стабильности сильно ставит под угрозу верность передачи данных, и, таким образом, представляет собой фатальную проблему распределенной обработки данных и управления. В связи с таким отказом следуют существенные затраты. Как заявляется в списке трудностей, с которыми сталкиваются в последние годы интерактивные фирмы в области электроники, эта проблема может препятствовать развитию всей промышленности.

Проблема неустойчивости, а следовательно, ненадежности - сетевых взаимодействий состоит из желания иметь всесторонние, ясные, легкие в использовании и эффективные по стоимости решения для сетевой безопасности для сохранения распространения информации и управления приложениями в распределенной IT среде предприятия. Частные фирмы и публичные учреждения часто несут существенные финансовые потери от нарушений безопасности. Много денег также тратится впустую на неэффективных решениях для безопасности IT из-за нескоординированного управления информацией и приложениями.

Недостатки текущих решений для сетевой безопасности многообразны. В основном, примечательны четыре аспекта: во-первых, когда испытывается недостаток в интегрированной системе, которая защищает всю сеть, не ограничивая строго рост бизнеса. Организации вынуждены использовать разнообразные продукты от различных поставщиков, чтобы выполнять различные функции защиты. Каждый из этих продуктов решает только определенный аспект из всех потребностей сетевой безопасности. Например, брандмауэр не шифрует данные, передающиеся через сеть Интернет; система обнаружения вторжения (IDS) не может проверить и гарантировать, что человек, который предоставляет имя учетной записи и пароль для авторизации для открытия соединения по персональной частной сети (VPN), является, по факту, намеченным пользователем; и VPN не помогает отделу IT в контроле пользовательских прав и политики доступа. Таким образом, никакая существующая система или способ не способны к исключительной защите каждого аспекта сети. Обращение к множеству продуктов по защите от конкурирующих производителей создает проблемы несовместимости. Поддержание переменного числа периферийных устройств защиты и пакетов программ может также быть чрезвычайно сложным и чрезмерно дорогостоящим. В целом, такое лоскутное решение менее чем эффективно в защите установленной IT структуры.

Во-вторых, существующие решения сфокусированы на защите устройств и данных. Такой ориентированный на систему подход не в состоянии защитить точку доступа для отдельных пользователей, которые используют устройства. Эта характерная проблема текущего подхода станет более заметной при увеличении числа устройств и степени подвижности пользователей, что неизбежно, поскольку мир эволюционирует в распространяющееся вычисление.

Чтобы оценивать характерные недостатки ориентированных на систему систем, можно рассмотреть различные сценарии киберпреступлений. Киберпреступления часто отмечаются попыткой преступника замаскировать свой идентификатор либо замаскироваться под кого-либо еще или скрыть свои следы по различным направлениям. Такая попытка слишком часто становится удачной, потому что, по меньшей мере частично, способы установить и проверить идентификационные данные пользователя являются ошибочными. Например, большинство паролей легко взламываются; они часто слишком очевидны или сохранены на устройстве, которое может быть легко скомпрометировано. Существующая инфраструктура, поддерживающая цифровые сертификаты и открытые/личные ключи, также может быть скомпрометирована. Поэтому существующие пути для идентификации пользователей сетевого устройства и защиты устройства в отношении этих пользователей - в данном случае, ориентированные на систему - имеют характерные ограничения безопасности. Высокий уровень безопасности останется иллюзией, если никакие эффективные средства не будут приняты для точной идентификации тех, кто пытается осуществить доступ к защищенной сети. Основное смещение парадигмы осуществляется, таким образом, к лучшей сетевой безопасности, от защиты устройств и данных к защите пользователей. Желательно иметь ориентированную на пользователей схему для установления и проверки пользовательских идентификаторов, допускающую, таким образом, мобильный доступ и основанную на событиях, ориентированную на пользователя, безопасность.

В-третьих, существующие решения для безопасности IT слишком сложны для обычных пользователей. Средние пользователи, как ожидается, выполнят усложненные процедуры безопасности, которые часто приводят к ошибкам и упущениям в безопасности в IT среде предприятия. Например, VPN далеки от очевидности в их установке, функционировании или обслуживании. Шифрование электронных писем требует дополнительной работы, таким образом, очень немногие когда-либо потрудились сделать это. Даже отбор и запоминание хорошего пароля может быть слишком большой неприятностью для многих людей. Передача пользователям, которые не являются экспертами IT, выполнения усложненных процедур безопасности просто не работает. Обычный пользователь может найти способы обойти процедуры безопасности или напрямую игнорировать их. Кроме того, поддержание и функционирование потопа заплаток программного обеспечения также иссушает ресурсы во многих IT отделах и превосходит их возможности. Поэтому необходимым является эффективное решение для безопасности, которое является дружественным к пользователю и которое дает минимальные эксплуатационные и административные расходы.

И наконец, как и в других областях, определенная инерция существует в индустрии IT безопасности. Изменениям и новым методологиям до некоторой степени оказывается сопротивление. Существующий способ сделать что-либо преобладает и доминирует над перспективой решений для сетевой безопасности и на стороне поставщика, и на стороне потребителя. Приверженность существующим технологиям и временному подходу для усовершенствований и модификаций препятствует развитию истинно инновационных решений.

По упомянутым выше причинам существует потребность в новой парадигме сетевой безопасности, которая дает желательную надежность, эффективность и дружественность для пользователя. Вид решения для безопасности, которое может соответствовать потребности распределенной IT инфраструктуры и поддерживать распределенные вычисления и обработку информации, должен быть обращен на ошибки существующих систем.

Квалифицированный сетевой инженер или обученный пользователь промышленных сетей IT оценят важность лучших решений для безопасности IT. С этой целью будет полезен краткий обзор истории становления компьютеров и сетей IT.

Первые компьютеры были универсальными ЭВМ (мейнфреймами). Эти сложные монолитные устройства требовали, чтобы защищенная среда функционировала должным образом. Они могли эксплуатироваться только квалифицированными техниками с высокоспециализированными знаниями. Доступ к ним был ограничен, и они давали ограниченную возможность соединения с другими устройствами. Как результат, их было легко защитить.

Появление персонального компьютера (PC), развитие сетевых технологий и, особенно, недавний взрывной рост Интернета преобразовал способ, которым люди используют и относятся к компьютерам. Размер компьютерных устройств уменьшился; они стали как без труда перемещаемыми, так и допускающими эксплуатацию обычными людьми с помощью дружественных пользовательских интерфейсов. Компьютеры были связаны, чтобы создать компьютерные сети, необходимые для совместного использования информации и приложений. Интернет привел возможность сетевого соединения к ее высшей точке - истинному глобальному соединению, которое является доступным для масс. В дополнение к настольному и портативному компьютеру, персональные цифровые ассистенты (PDA), планшетные PC и мобильные телефоны становятся популярными среди людей, которые нуждаются в сетевом доступе вне дома или офиса.

Быстрый прогресс технологий и расширение деловых нужд дали беспрецедентный вызов для отделов IT во всем мире. Постоянно увеличивающееся объемы данных, доступных из огромного числа устройств, требуют защиты. И такая защита должна быть задействована на фоне широкополосной, постоянно работающей сети. Также примечательными являются регулирующие инициативы в различных странах, относящиеся к секретности и проблемам информационной собственности в Интернете. Ясно, что необходимо решение для сетевой безопасности, которое является технически здравым и всесторонним для деловых нужд, особенно ввиду следующей неизбежной фазы развития IT, отмеченной распространяющимся вычислением. Все аналоговые устройства уже заменены или должны быть заменены цифровыми. Телевидение, телефоны, компакт-диски и DVD, цифровые камеры, видеокамеры и платформы для компьютерных игр будут все поддерживать, если уже не поддерживают, доступ в Интернет. Поскольку сетевые данные становятся доступными отовсюду и все время, потребность в том, чтобы защищать частные корпоративные данные и важную частную информацию становится все более необходимой, и уровень трудностей, соответствующий таким потребностям, соответственно поднимается.

В сумме, размышляя над развитием организационной инфраструктуры IT и текущего дефицита в безопасных сетевых коммуникациях, специалист в данной области техники оценит потребность в системах и методах, которые улучшают безопасность, стабильность, эффективность и гибкость передачи сетевых данных и связанную с этим потребность в новой парадигме сети для безопасного и надежного информационного управления и совместного использования приложений уровня предприятия.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Задача этого раскрытия заключается в предоставлении систем и способов для повышения надежности, гибкости и эффективности защищенной передачи данных и совместного использования приложений по сети. В частности, способы и системы, раскрытые здесь, обеспечивают открытую архитектуру клиент-сервер, которая поддерживает безопасные, гибкие сетевые соединения и надежные, эффективные сетевые транзакции среди множества пользователей. Эта сетевая IT платформа обеспечивает всеобъемлющую безопасность, то есть безопасность по требованию, с помощью разнообразных подсоединяющихся к сети устройств, и она является ориентированной на пользователя, то есть она защищает пользователей, а не устройства, используемые пользователями для соединения с сетью. Всеобъемлющая и ориентированная на пользователя безопасность может быть установлена согласно одному варианту воплощения с помощью раскрытых здесь систем и способов в любое время в любом месте, используя любое сетевое устройство.

Схема датаграмм предоставляется в одном варианте воплощения, которая предназначена для реализации динамической коммутации датаграмм для поддержки множества приложений и сетевых услуг. В другом варианте воплощения предоставляются мобильные интеллектуальные носители информации, которые реализуют схему аутентификации и шифрования для аутентификации пользователя. Всеобъемлющая, ориентированная на пользователя сетевая безопасность согласно этому раскрытию может быть развернута в любой IT среде предприятия, где используется распределенная компьютерная сеть, включая, например, правительственные, военные, промышленные учреждения в финансовых службах, службах страхования, консультации, здравоохранения, а также в фармацевтической отрасли промышленности. Согласно различным вариантам воплощения, эта платформа безопасности IT может облегчить множество деловых операций, включая, среди прочего, материальные запасы, обслуживание потребителей, продажу и рекламу, организацию телеконференций и удаленное совместное использование различных приложений. Системы и способы согласно этому раскрытию могут быть реализованы в связи с биометрическими и другими подходящими методологиями аутентификации в определенных вариантах воплощения.

Данное раскрытие обеспечивает, таким образом, платформу сетевой безопасности, которая является отличной по сравнению с существующими лоскутными решениями. Предпринят целостный подход, и предоставляется единое решение, позволяющее организациям защищать всю сеть по мере того, как сеть динамически расширяет свои ресурсы для пользователей во всем мире, которые подсоединяются через множество разнообразных устройств или интерфейсов приложений. Платформа сетевой безопасности согласно этому раскрытию сосредотачивается на защите пользователя, а не различных сетевых главных устройств, используемых пользователем. Такая ориентированная на пользователя схема предоставляет беспрецедентную простоту и гибкость, которая, в свою очередь, обеспечивает улучшенную, легкую в использовании, сетевую систему. Расширенная безопасность прозрачна пользователю. И все же, пользовательские действия могут быть эффективно отслежены, когда это необходимо. Отделы IT имеют полный контроль над всем пользовательским доступом.

В соответствии с этим раскрытием обеспечивается, в одном варианте воплощения, система безопасного сетевого соединения между одним или более пользователями и, по меньшей мере, одним сервером сети. Система включает в себя по меньшей мере один интеллектуальный носитель информации, выданный одному пользователю, где интеллектуальный носитель информации включает в себя, по меньшей мере, (i) одно запоминающее устройство, выполненное с возможностью хранения данных, (ii) одно устройство ввода-вывода, выполненное с возможностью ввода и вывода данных, и (iii) один процессор, выполненный с возможностью обработки данных, хранящихся в указанном запоминающем устройстве, при этом интеллектуальный носитель информации выполнен с возможностью соединения с устройством главного компьютера, передавая таким образом данные через указанное устройство ввода-вывода по сети, и при этом интеллектуальный носитель информации выполнен с возможностью установления сетевых идентификационных данных пользователя посредством схемы шифрования и аутентификации; и динамический коммутатор датаграмм для динамического выделения датаграмм и обмена датаграммами для разнообразных приложений при обслуживании одного или более пользователей.

Согласно одному варианту воплощения интеллектуальный носитель информации данных является переносным. Согласно другому варианту воплощения интеллектуальный носитель информации реализован с помощью одного из следующих устройств: ключ универсальной последовательной шины (USB), носитель стандарта Compact Flash, носитель стандарта Smart Media, компакт-диск, цифровой многофункциональный диск (DVD), PDA, устройство-брандмауэр и устройство-жетон.

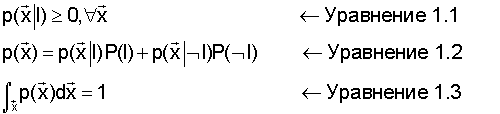

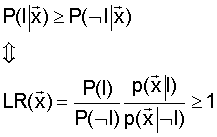

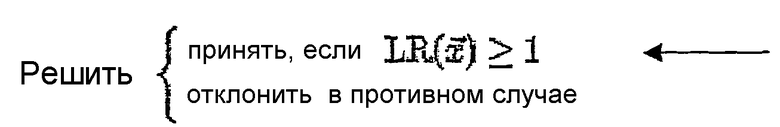

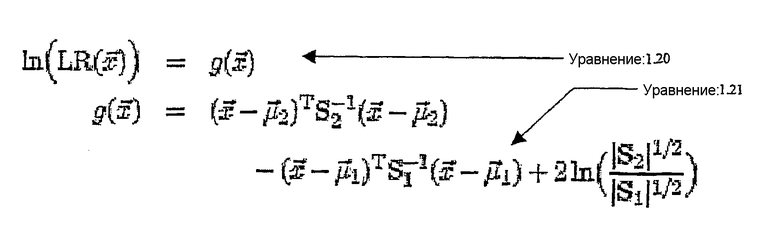

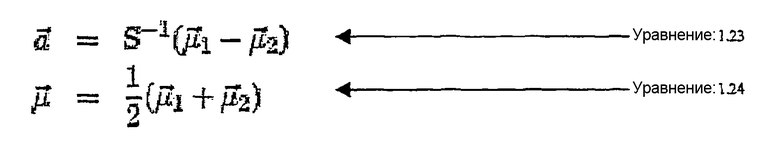

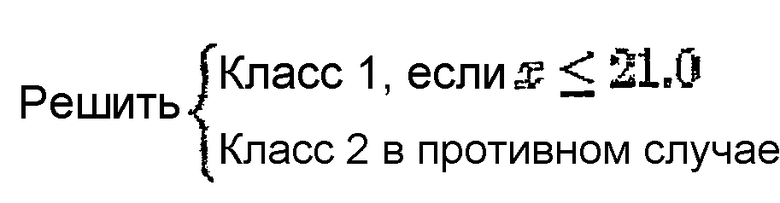

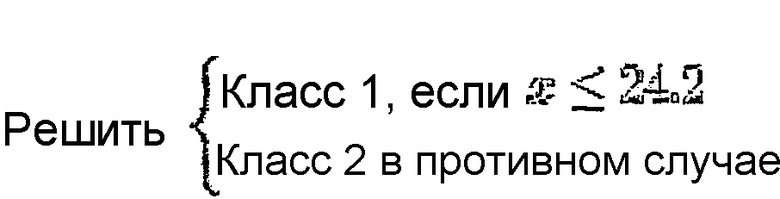

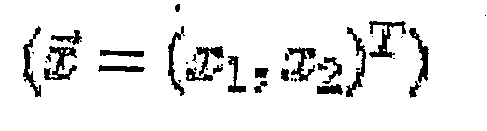

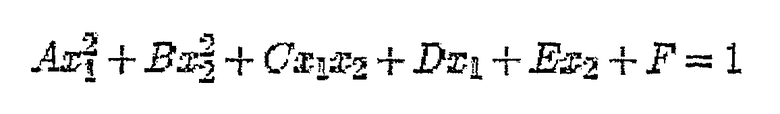

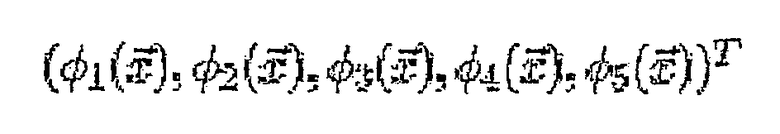

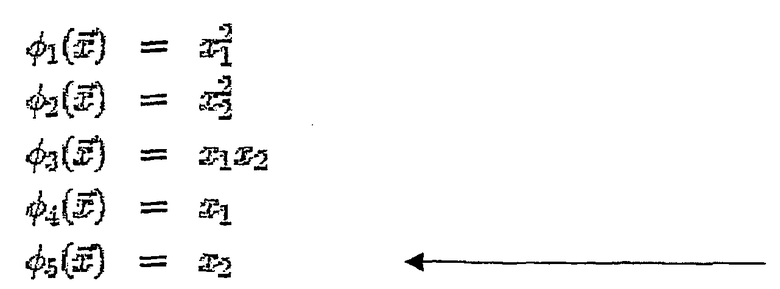

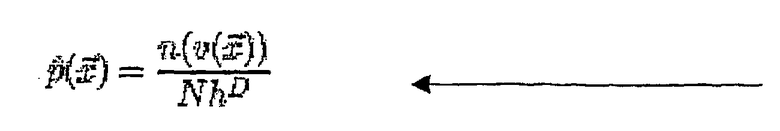

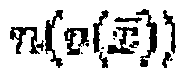

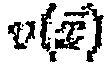

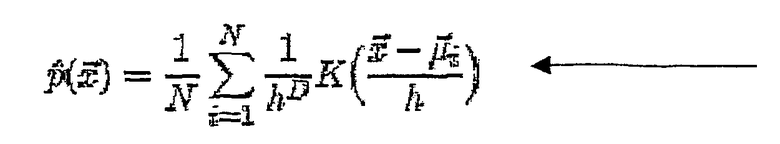

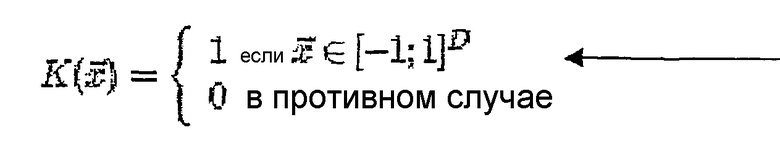

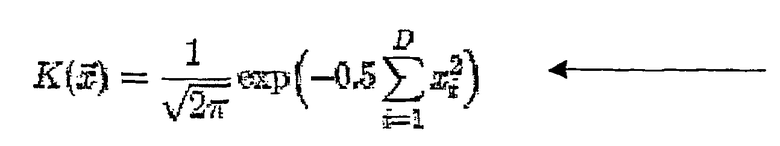

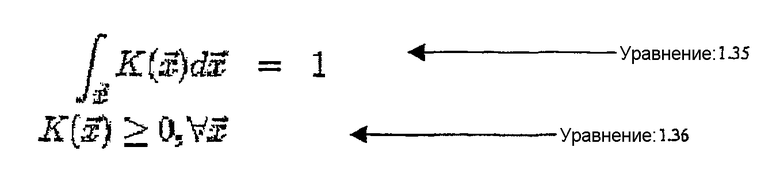

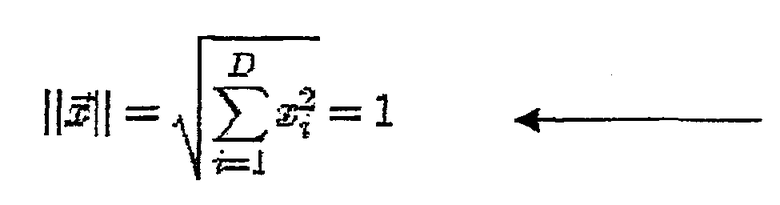

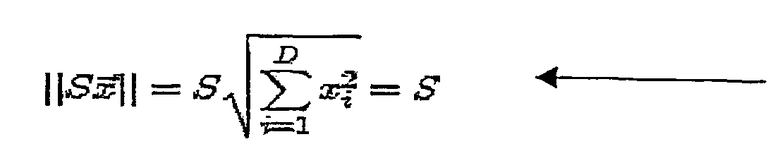

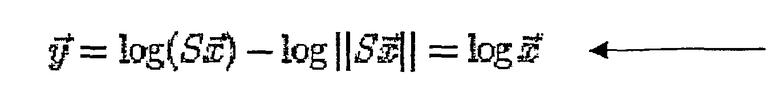

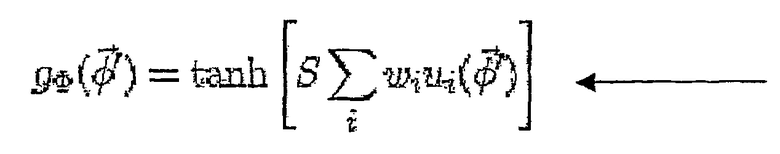

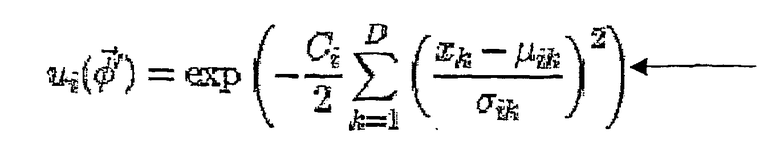

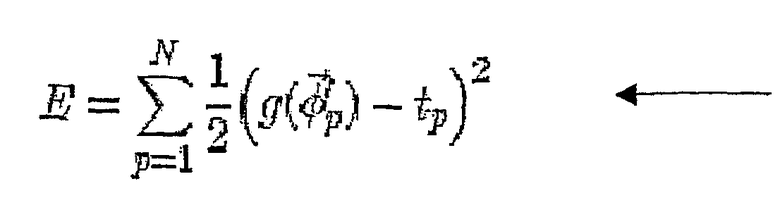

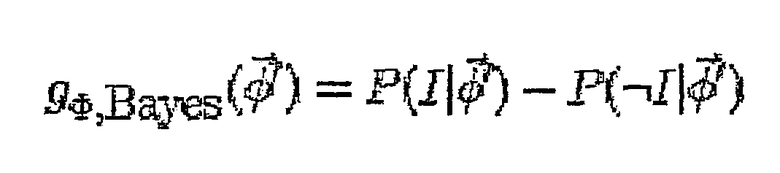

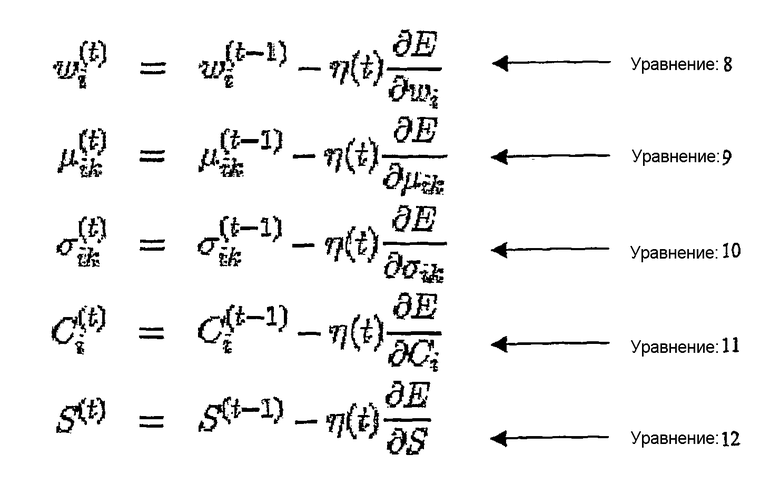

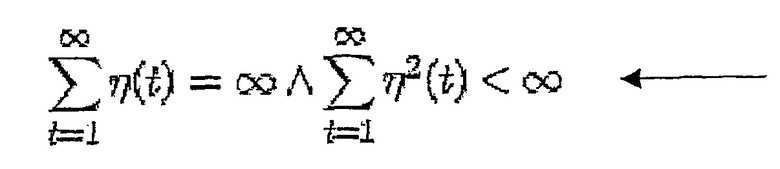

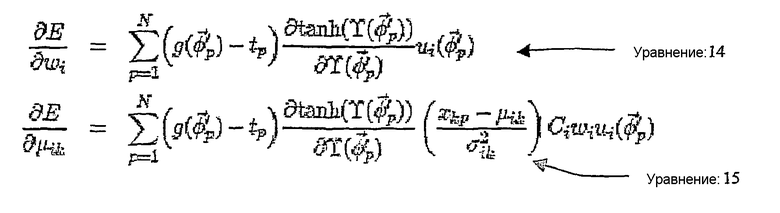

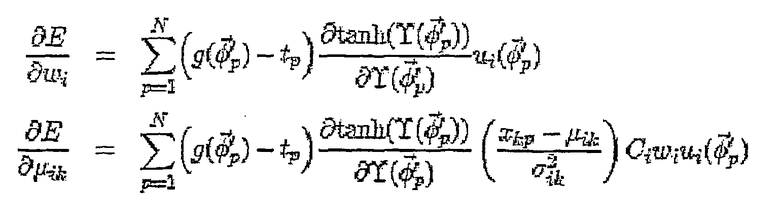

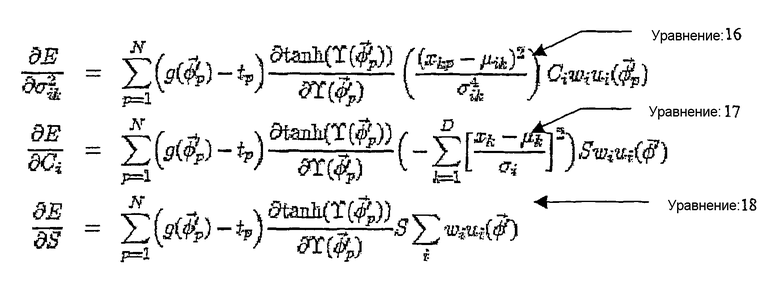

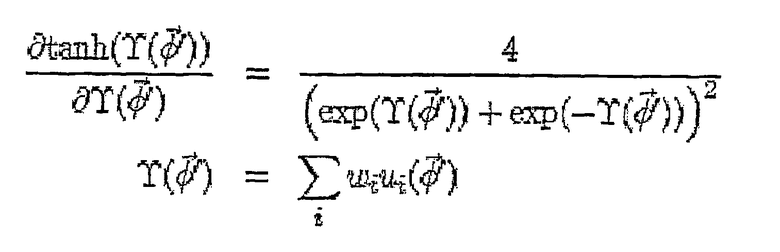

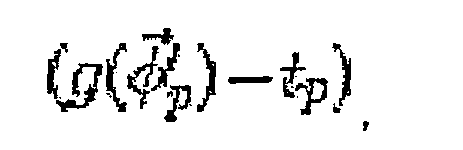

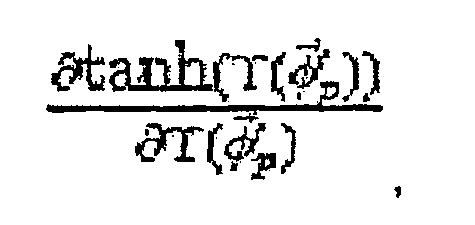

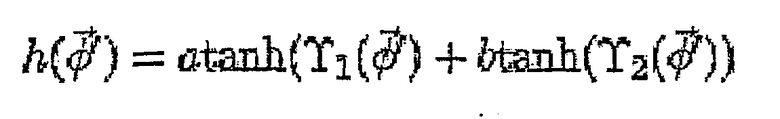

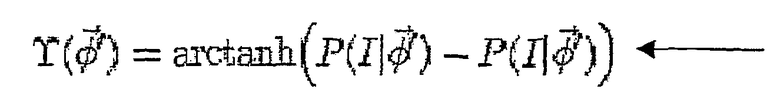

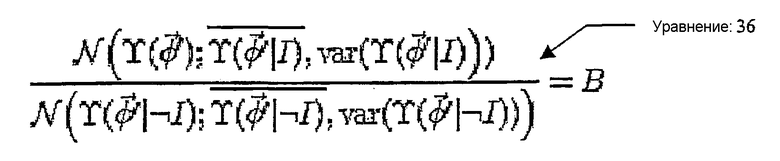

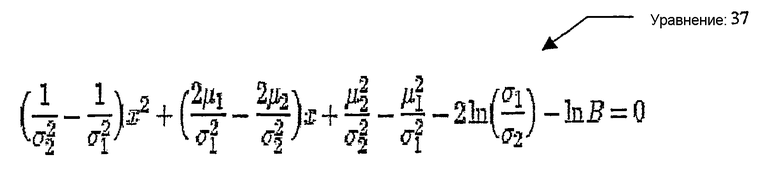

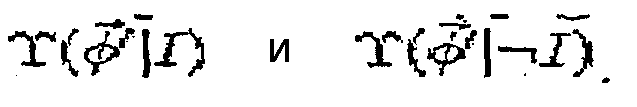

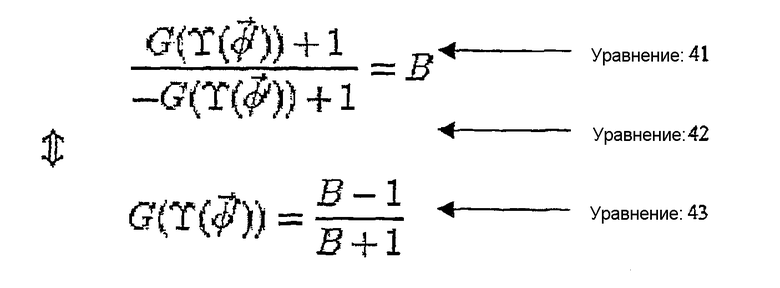

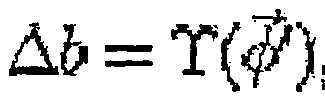

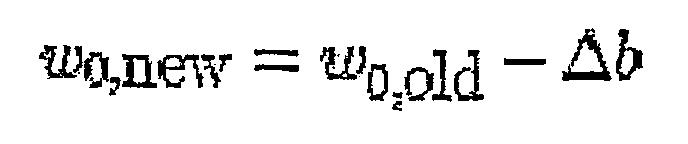

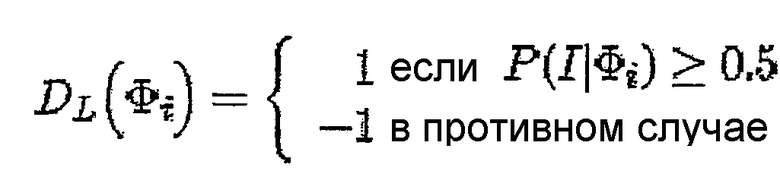

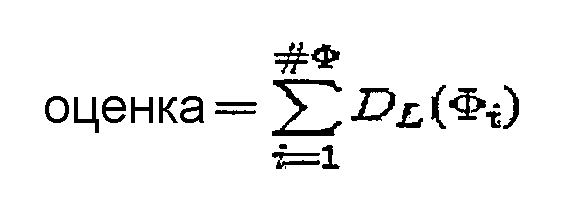

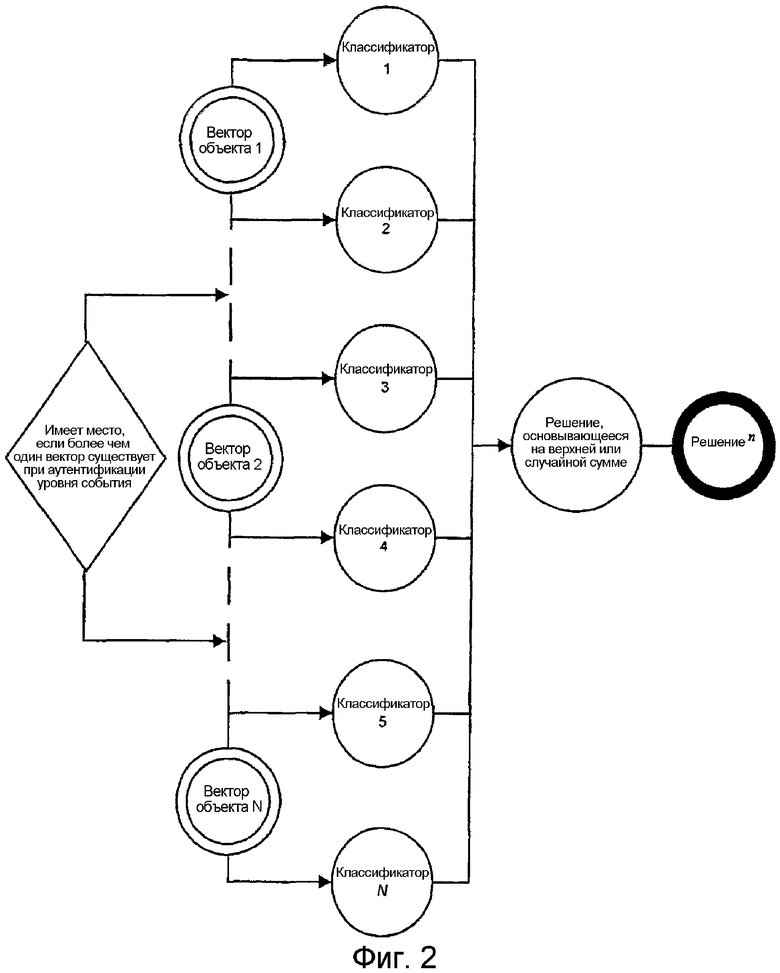

Согласно еще одному варианту воплощения, схема аутентификации и шифрования включает в себя следующие последовательные этапы: (a) отправка запроса от интеллектуального носителя информации серверу сети в отношении того, что интеллектуальный носитель информации должен быть аутентифицирован; (b) представление сервером сети интеллектуальному носителю информации множества способов аутентификации; (c) выбор интеллектуальным носителем информации в зависимости от конкретного случая, один способ аутентификации из данного множества; (d) сервер сети посылает интеллектуальному носителю информации требование, основанное на выбранном способе, в отношении данных аутентификации интеллектуального носителя информации; (e) сервер сети преобразует данные аутентификации, принятые от интеллектуального носителя информации, в один или более объектов аутентификации данных, где каждый объект аутентификации данных является объектом вектора данных, предназначенным для анализа с использованием одного или более классификаторов; (f) сервер сети анализирует объекты аутентификации данных согласно одному или более классификаторам, определяя таким образом результат аутентификации; и (g) сервер сети посылает этот результат интеллектуальному носителю информации, показывая успешную или неуспешную попытку аутентификации.

Согласно дополнительному варианту воплощения, событием на этапе c) является щелчок клавишей мыши, касание экрана, нажатие клавиши, произнесение фрагмента речи или биометрическое измерение.

Согласно еще одному дополнительному варианту воплощения, требование на этапе d) включает в себя по меньшей мере один из псевдослучайного и истинно случайного кода. Псевдослучайный код генерируется, основываясь на предварительно математически вычисленном списке, а истинно случайный код генерируется с помощью дискретизации и обработки в отношении источника энтропии вне системы.

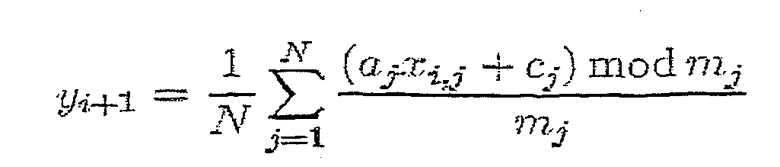

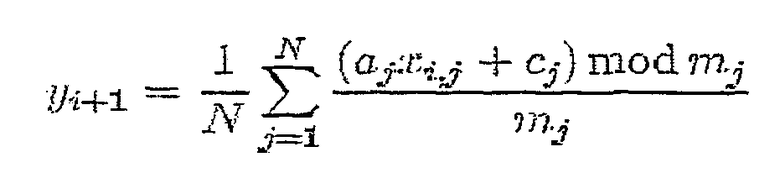

Согласно другому варианту воплощения, генерация случайных чисел выполняется с помощью одного или более генераторов случайных чисел и одного или более независимых начальных значений.

Согласно дополнительному варианту воплощения, анализ на этапе f) основан на одном или более правилах анализа. В еще одном дополнительном варианте воплощения, эти одно или более правил анализа включают в себя классификацию согласно одному или более классификаторам по этапу e).

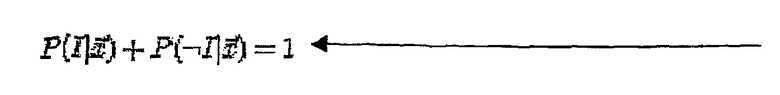

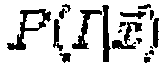

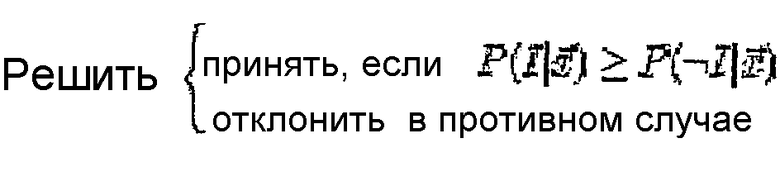

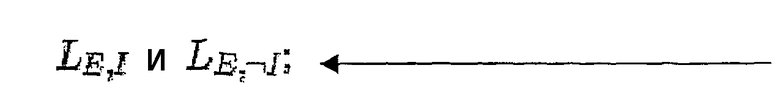

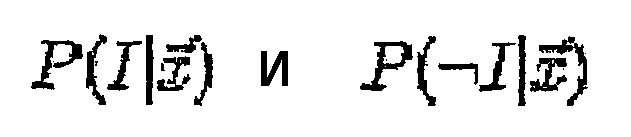

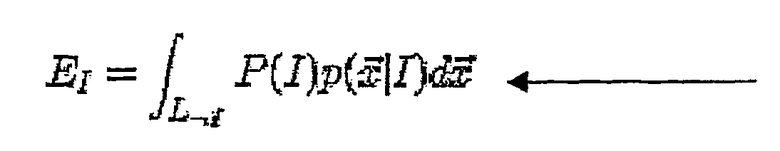

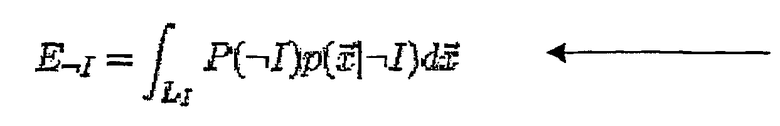

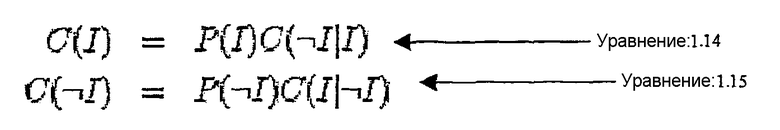

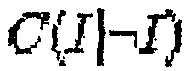

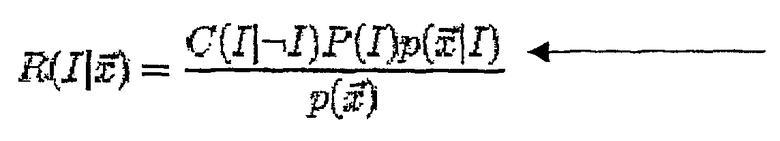

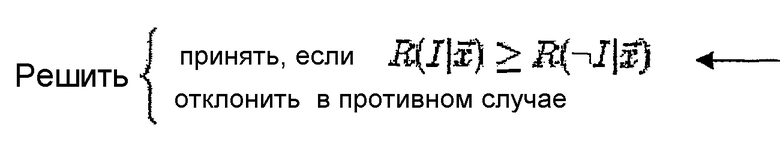

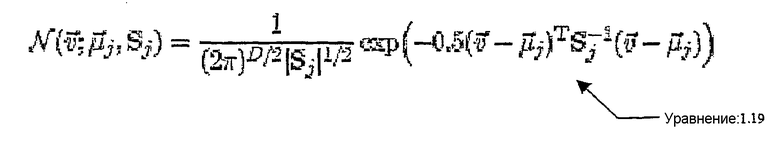

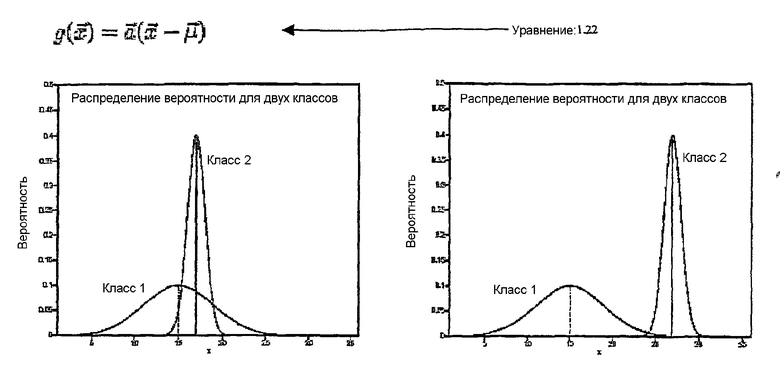

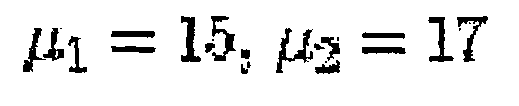

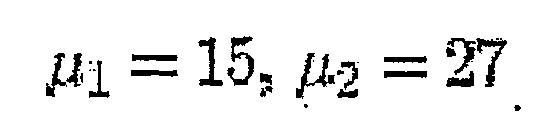

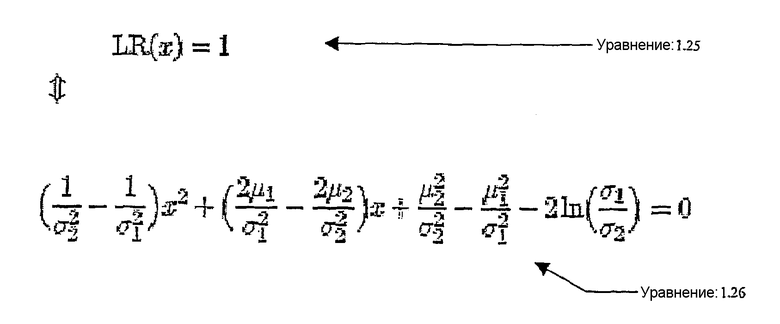

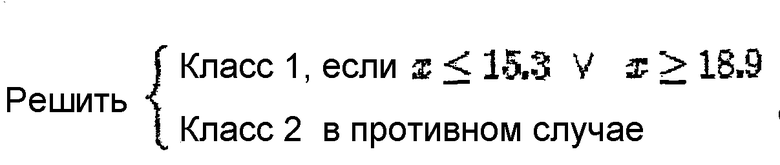

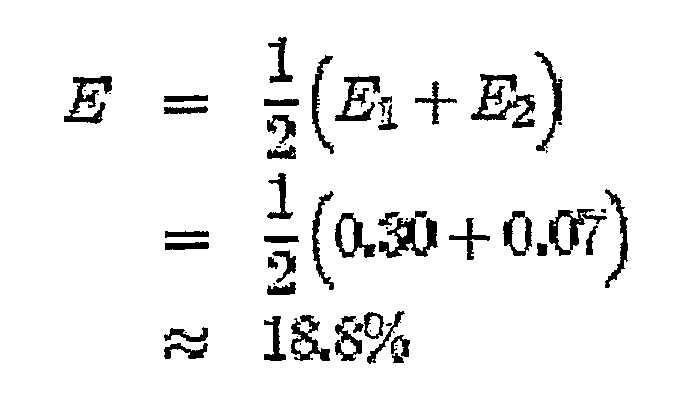

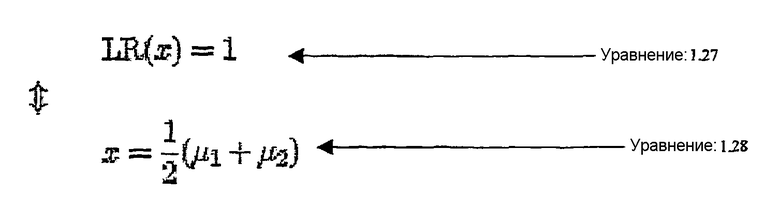

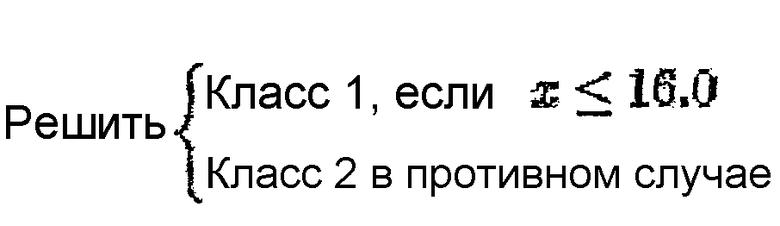

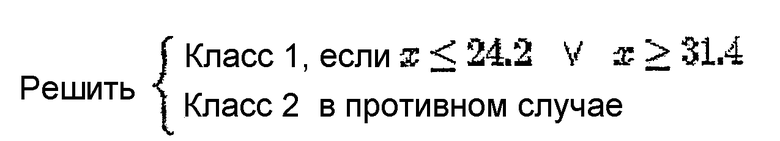

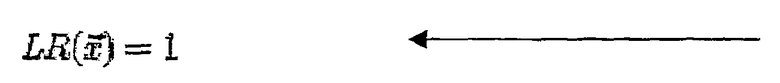

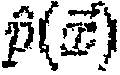

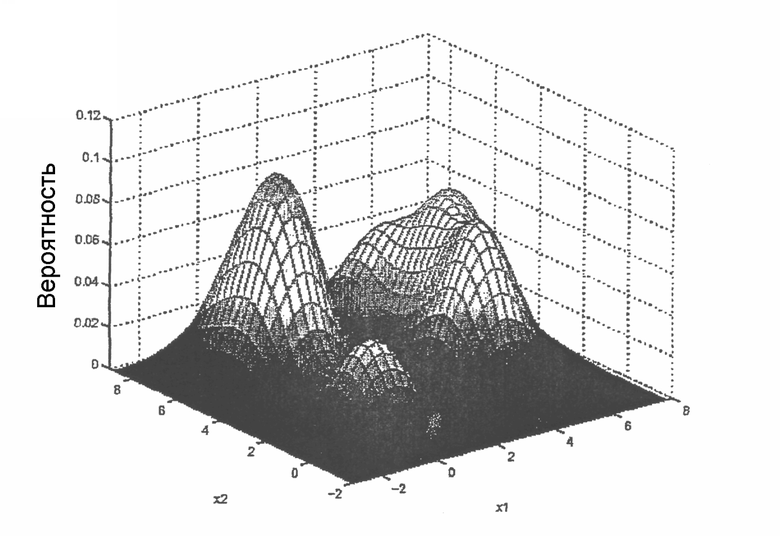

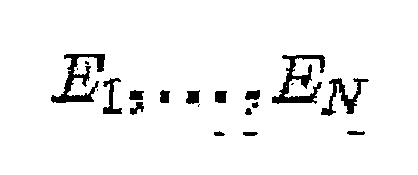

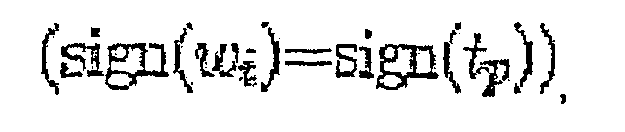

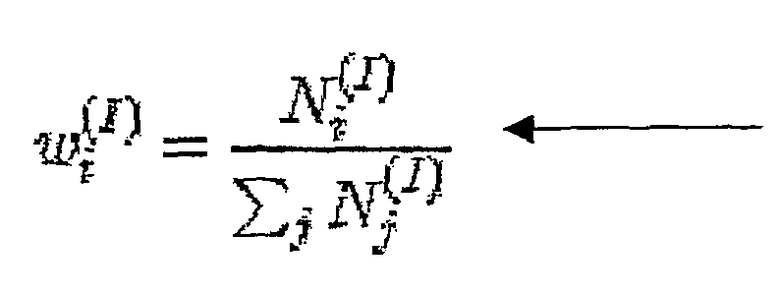

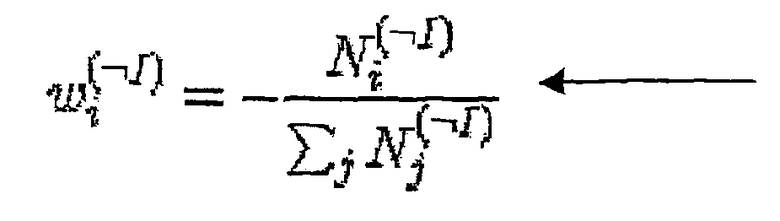

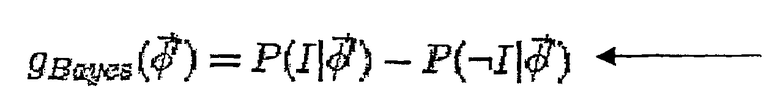

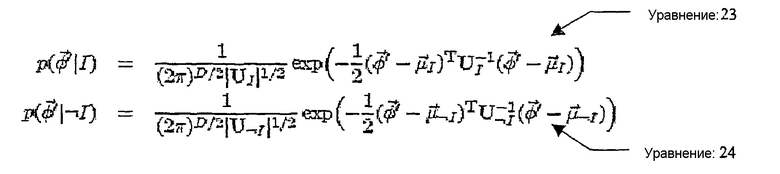

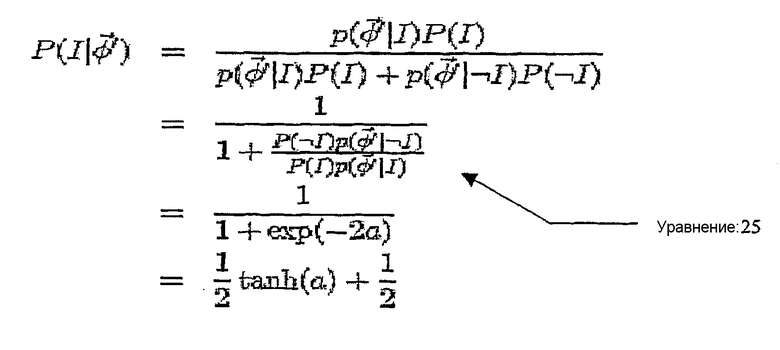

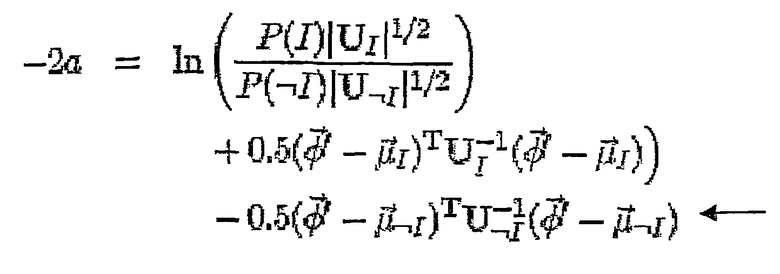

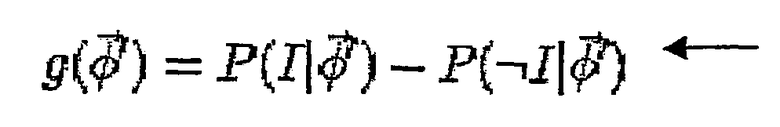

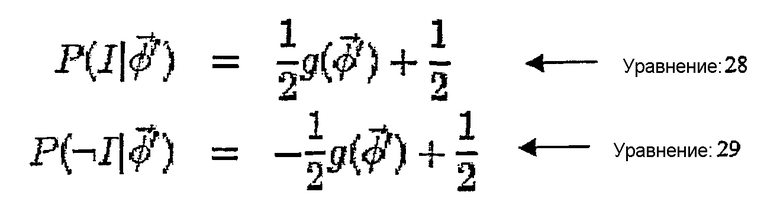

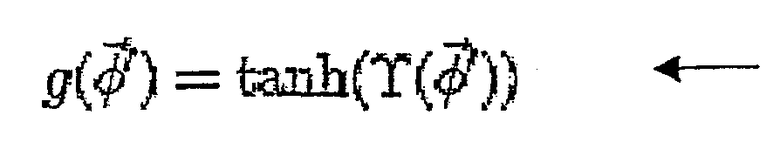

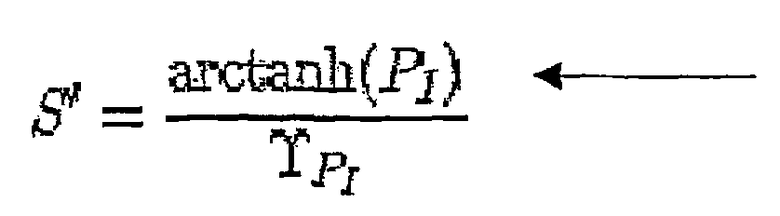

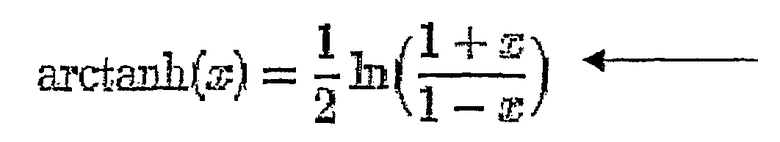

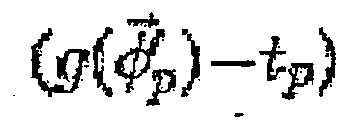

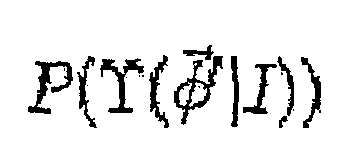

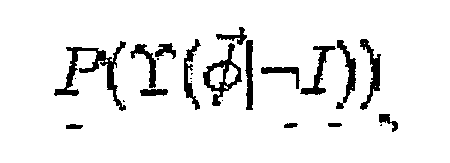

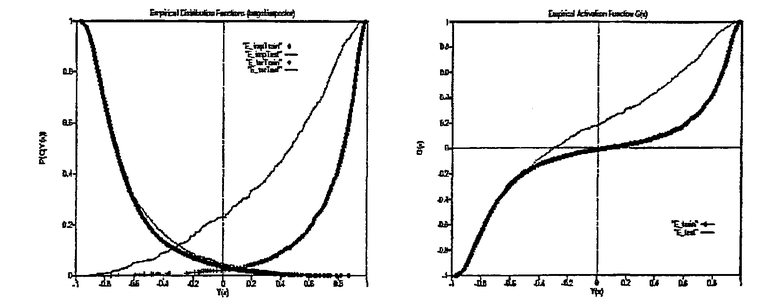

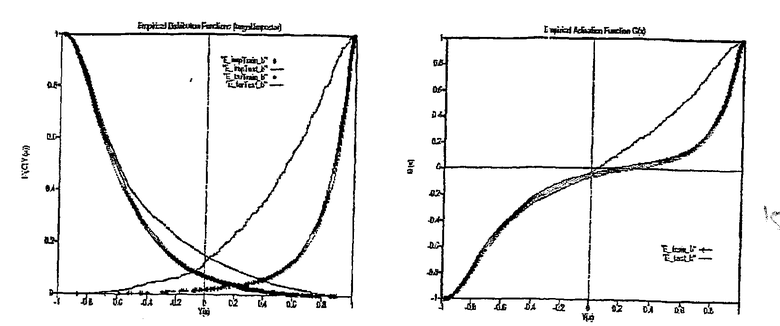

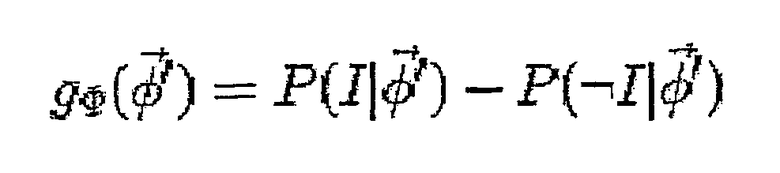

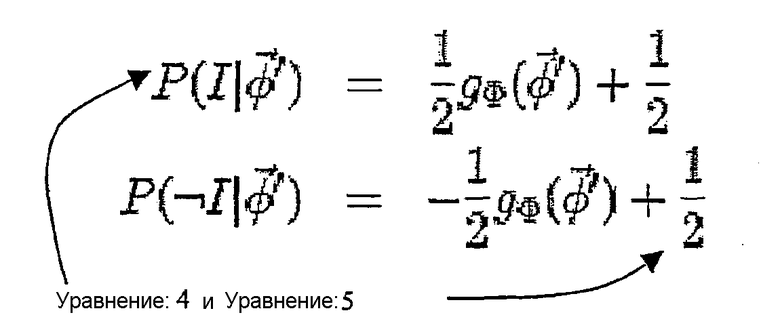

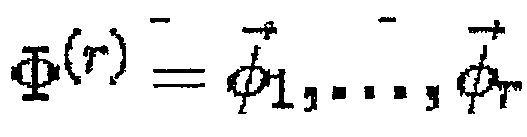

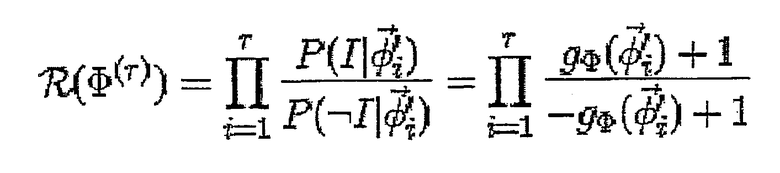

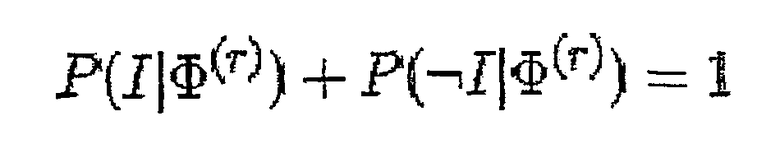

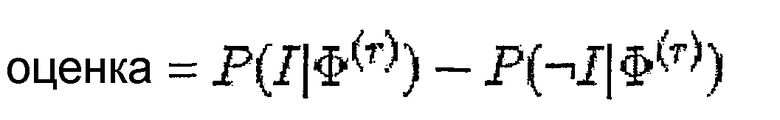

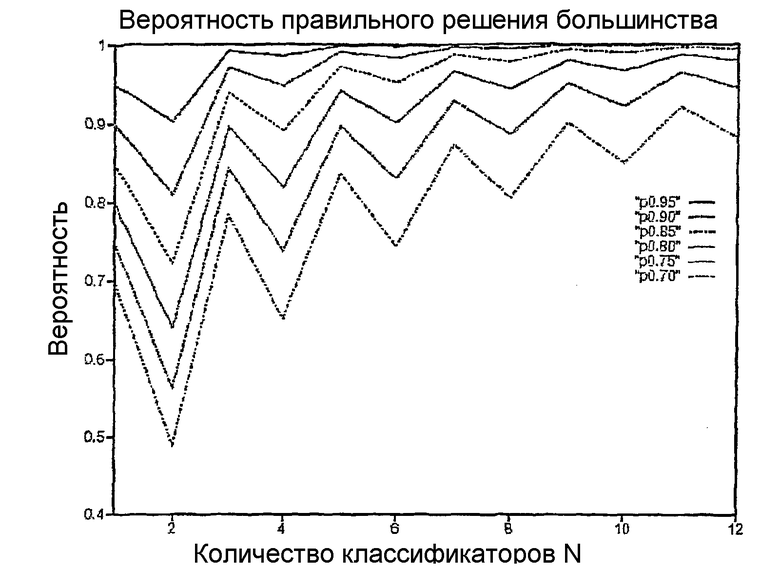

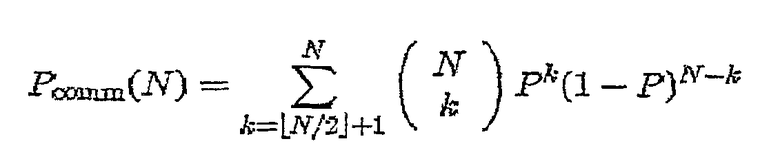

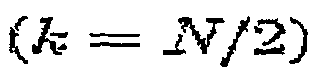

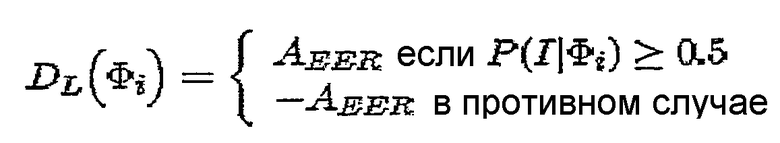

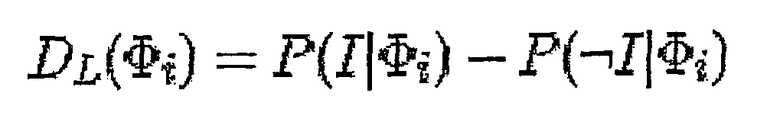

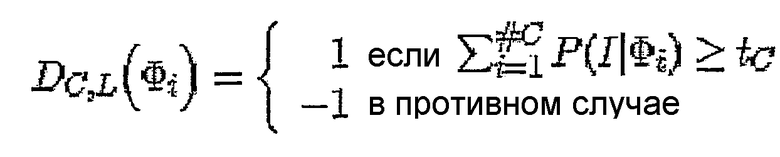

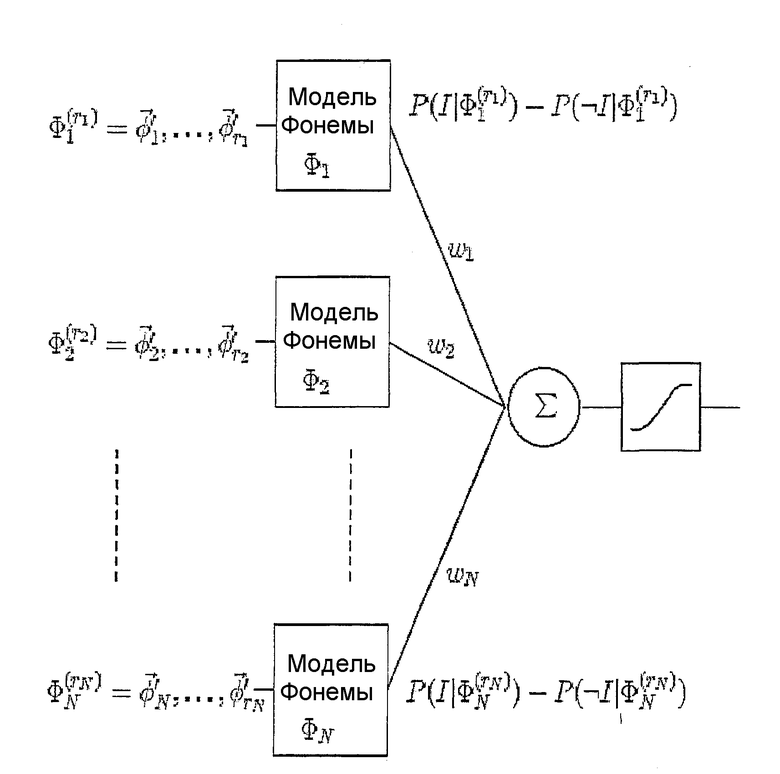

Согласно другому варианту воплощения, классификация является верификацией говорящего (диктора), при этом векторы объектов данных задействуют два класса, а именно целевого говорящего и самозванца. Каждый класс характеризуется функцией плотности вероятности, и определение на этапе (f) задачей выбора из двух альтернатив.

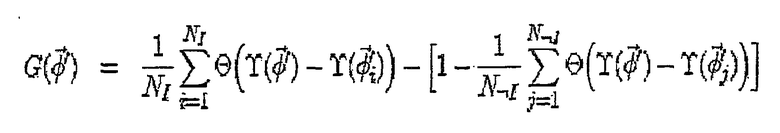

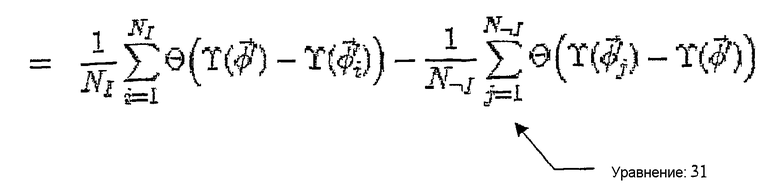

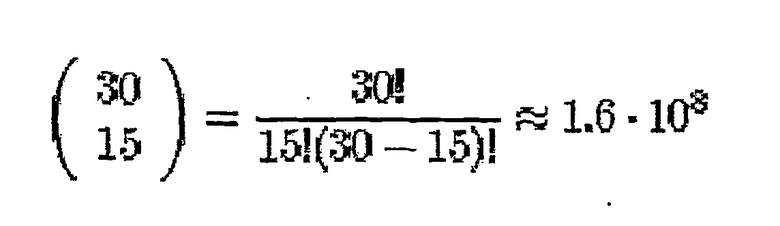

Согласно еще одному варианту воплощения, определение на этапе (f) включает в себя вычисление по меньшей мере одной из суммы, старшинства и вероятности одного или более объектов векторов данных на основе одного или более классификаторов по этапу (e). В еще одном варианте воплощения сумма является одной из верхней и случайной сумм, вычисленных из одного или более объектов векторов данных.

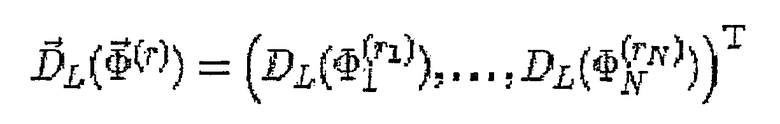

Согласно дополнительному варианту воплощения, один или более классификаторов по этапу e) включают в себя суперклассификатор, полученный из более чем одного объекта вектора данных.

Согласно еще одному дополнительному варианту воплощения, суперклассификатор основан на физической биометрии, включающей в себя по меньшей мере одно из распознавания голоса, отпечатков пальцев, отпечатка руки, узоров кровеносных сосудов, тестов ДНК, сканирования сетчатки глаза или радужной оболочки и распознавания лица. В другом варианте воплощения, суперклассификатор основан на биометрических данных, включая привычки или модели индивидуального поведения.

Согласно дополнительному варианту воплощения, схема аутентификации и шифрования включает в себя асимметричное и симметричное шифрование на основе мультишифра. В еще одном дополнительном варианте воплощения при шифровании используют по меньшей мере одно из следующего: обратную связь по выходным данным, обратную связь по шифру, формирование цепочек блоков шифра и пересылку шифра. В другом варианте воплощения шифрование основано на алгоритме Rijndael Усовершенствованного Стандарта Шифрования (AES).

Согласно еще одному варианту воплощения, в схеме аутентификации и шифрования используют защищенный обмен ключами (SKE). SKE использует систему открытых ключей в одном варианте воплощения. SKE использует личные ключи криптосистемы на основе эллиптических кривых (ЕСС) в другом варианте воплощения.

Согласно еще одному варианту воплощения, схема аутентификации и шифрования включает в себя по меньшей мере одно из следующего: логический тест, адаптированный для проверки действительности того, что интеллектуальный носитель информации зарегистрирован сервером, тест устройства, адаптированный для проверки действительности физических параметров в интеллектуальном носителе информации и устройстве главного компьютера, и персональный тест, адаптированный для аутентификации пользователя, основываясь на данных уровня события.

Согласно дополнительному варианту воплощения, разнообразие приложений включает по меньшей мере одно из следующего: основывающиеся на windows приложения удаленного терминального сервера, приложения на терминальных эмуляторах 3270/5250 для универсальной ЭВМ, непосредственно встроенные приложения и мультимедийные приложения, где непосредственно встроенные приложения включают в себя по меньшей мере одно из приложений баз данных, инструментов анализа данных, инструментов управления взаимодействием с потребителями (CRM) и пакетов планирования ресурсов предприятия (ERP).

Согласно другому варианту воплощения, динамический коммутатор датаграмм включает в себя схему датаграмм и анализатор. Схема датаграмм включает в себя две или больше датаграмм, принадлежащих одному или более типам датаграмм. Датаграмма приспособлена для того, чтобы переносить (i) данные содержимого для сетевой передачи и (ii) другую информацию для управления и контроля сетевых соединений и поддержки сетевых приложений. Каждый тип датаграмм включает множество функций. Анализатор выполнен с возможностью разбора одного или более типов датаграмм.

Согласно еще одному варианту воплощения, схема датаграмм включает в себя по меньшей мере один главный тип датаграмм и, в пределах одного главного типа датаграмм, по меньшей мере один младший тип датаграмм.

Согласно еще одному варианту воплощения, анализатор выполнен с возможностью разбора матрицы типов датаграмм. В дополнительном варианте воплощения, эта матрица включает в себя первое множество главных типов датаграмм и, в каждом главном типе датаграмм этого первого множества, второе множество младших типов датаграмм.

Согласно другому варианту воплощения, главный тип датаграмм выбран из группы, состоящей из (i) датаграммы управления сообщениями сервера и соединением, приспособленной для аутентификации и управления пользовательскими соединениями, (ii) датаграммы содержимого, приспособленной для передачи данных содержимого, (iii) широковещательной датаграммы, приспособленной для управления передачей данных от точки к точке, от точки к множеству точек и от множества точек к множеству точек, (iv) датаграммы посредника соединения, приспособленная для передачи посреднических данных между сервером сети и интеллектуальным носителем информации, (v) типа мгновенного сообщения, приспособленного для передачи сообщений в реальном времени, (vi) большой датаграммы передачи содержимого, приспособленной для передачи данных большого размера и файлов мультимедиа, (vii) датаграммы пользовательского каталога, приспособленной для поиска пользователей сети и (viii) датаграммы удаленного управления, приспособленной для удаленного управления пользователями сети.

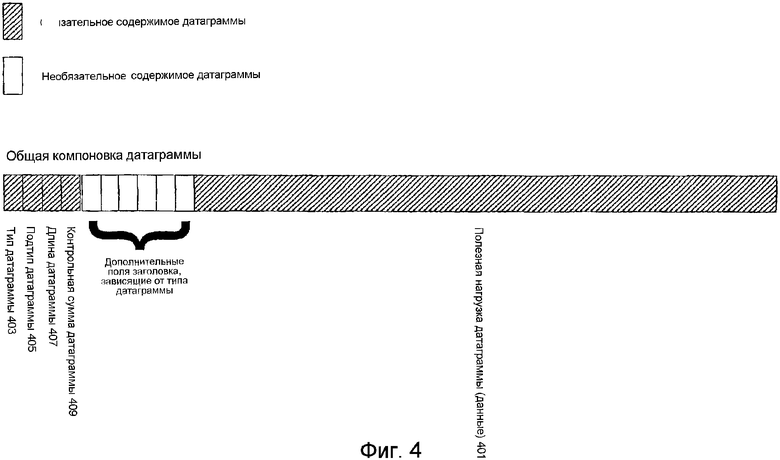

Согласно другому варианту воплощения, каждая датаграмма в схеме датаграмм имеет общую компоновку, которая включает в себя (A) поля заголовка для (i) одного или более главных типов датаграмм, (ii) одного или более младших типов датаграмм, (iii) длины датаграммы и (iv) контрольной суммы датаграммы, и (B) полезную нагрузку датаграммы для переноса данных при передаче.

В еще одном варианте воплощения, общая компоновка включает в себя одно или более дополнительных полей заголовка. В дополнительном варианте воплощения общая компоновка следует за заголовком TCP (протокола управления передачей).

Согласно другому варианту воплощения, интеллектуальный носитель информации дополнительно содержит следящий соединитель, который сопряжен с сетью и выполнен с возможностью мониторинга и контроля сетевых соединений. В еще одном варианте воплощения сервер сети дополнительно содержит следящий соединитель, выполненный с возможностью мониторинга и контроля сетевых соединений. Следящий соединитель сервера сети соединен со следящим соединителем интеллектуального носителя информации по сети. В дополнительном варианте воплощения следящий соединитель дополнительно выполнен с возможностью обнаружения потерянных соединений и инициализации обращения к серверу сети, тем самым вновь устанавливая соединения.

Согласно еще одному варианту воплощения, система защищенного сетевого соединения дополнительно содержит средство сопряжения, выполненное с возможностью соединения существующих сетей с сервером сети и передачи данных между существующей сетью и интеллектуальным носителем информации через сервер сети, причем указанная существующая сеть является проводной или беспроводной. В еще одном варианте воплощения средство сопряжения дополнительно содержит следящий соединитель, сопряженный с сетью, и выполненный с возможностью мониторинга и контроля сетевых соединений.

В соответствии с данным раскрытием, в другом варианте воплощения предоставляется система связи клиент-сервер, которая включает в себя, по меньшей мере, один сервер и один клиент. Сервер включает в себя динамический коммутатор датаграмм для динамического выделения датаграмм и обмена датаграммами для разнообразных сетевых приложений. Клиент является интеллектуальным носителем информации, выполненным с возможностью соединения с устройством главного компьютера, передавая таким образом данные через устройство ввода-вывода по сети. Интеллектуальный носитель информации выполнен с возможностью установления идентификационных данных пользователя сети посредством схемы аутентификации и шифрования для безопасной передачи данных между сервером и клиентом.

Согласно другому варианту воплощения, система связи клиент-сервер дополнительно содержит средство сопряжения, выполненное с возможностью соединения существующей сети с сервером и передачи данных между существующими сетями и клиентом через сервер. Существующая сеть является проводной или беспроводной сетью.

Согласно еще одному варианту воплощения каждый из сервера, клиента и средства сопряжения включает в себя следящий соединитель. Следящий соединитель сопряжен с сетью и выполнен с возможностью мониторинга и контроля сетевых соединений. Следящий соединитель клиента соединен со следящим соединителем сервера по сети, и следящий соединитель средства сопряжения соединен со следящим соединителем сервера по сети.

Согласно дополнительному варианту воплощения, сервер в системе связи клиент-сервер дополнительно содержит зашифрованную виртуальную файловую систему для специализированного хранения данных для клиента.

В соответствии с данным раскрытием, в еще одном варианте воплощения предоставляется интеллектуальный носитель информации, который включает в себя по меньшей мере (i) одно запоминающее устройство, выполненное с возможностью хранения данных, (ii) одно устройство ввода-вывода, выполненное с возможностью ввода и вывода данных, и (iii) один процессор, выполненный с возможностью обработки данных, хранящихся в упомянутом запоминающем устройстве. Интеллектуальный носитель информации выполнен с возможностью соединения с устройством главного компьютера в сети, передавая таким образом данные через свое устройство ввода-вывода по сети. Передача данных осуществляется посредством динамически коммутируемых датаграмм. Интеллектуальный носитель информации выполнен с возможностью установления идентификационных данных пользователя сети посредством схемы аутентификации и шифрования для защищенной сетевой передачи данных.

В соответствии с данным раскрытием, в еще одном варианте воплощения обеспечивается способ защищенной сетевой связи. Способ содержит: выдачу пользователю сети интеллектуального носителя информации, который выполнен с возможностью соединения с устройством главного компьютера в сети, передавая тем самым данные через его устройство ввода-вывода (I/O) по сети и устанавливая сетевые идентификационные данные для пользователя сети посредством схемы шифрования и аутентификации; и предоставление динамического коммутатора датаграмм в сервере сети для динамического выделения датаграмм и обмена датаграммами для поддержки разнообразных приложений. В различных вариантах воплощения способ выполняет аутентификацию, шифрование и генерацию случайных чисел в связи с объектами векторов данных. Используются суперклассификаторы, особенно вместе с физическими и поведенческими биометрическими измерениями в определенных вариантах воплощения.

В соответствии с данным раскрытием, в дополнительном варианте воплощения обеспечивается способ целевой доставки одного или более приложений пользователю. Способ включает в себя этапы, на которых выдают пользователю интеллектуальный носитель информации, выполненный с возможностью подстыковки к устройству главного компьютера, которое соединено с сетью, в которой находится сервер сети, и с возможностью осуществления связи с сервером сети по сети, при этом сервер сети взаимодействует с интеллектуальным носителем информации посредством динамически коммутируемых датаграмм; аутентифицируют пользователя с помощью сервера, посредством схемы аутентификации и шифрования; и предоставляют пользователю доступ к одному или более приложений после успешной аутентификации.

Согласно другому варианту воплощения, одно или более приложений являются предварительно загруженными на интеллектуальном носителе информации или установлены на сервере сети или устройстве главного компьютера. В еще одном варианте воплощения, устройство главного компьютера соединено с сетью через проводные или беспроводные средства. Устройство главного компьютера может быть настольным или переносным компьютером, персональным цифровым ассистентом (PDA), мобильным телефоном, цифровым телевизором (TV), звуковым или видеопроигрывателем, компьютерной игровой консолью, цифровой камерой, камерой в телефоне и рассчитанным на работу в сетевой среде бытовым прибором.

Согласно дополнительному варианту воплощения, одно или более приложений могут быть основывающимися на windows приложениями удаленного терминального сервера, приложениями на терминальных эмуляторах 3270/5250 для универсальной ЭВМ, непосредственно встроенными приложениями, и мультимедийными приложениями. Непосредственно встроенные приложения включают в себя, по меньшей мере, одно из приложений баз данных, инструментов анализа данных, инструментов управления взаимодействием с потребителями (CRM) и пакетами планирования ресурсов предприятия (ERP).

ПЕРЕЧЕНЬ ФИГУР ЧЕРТЕЖЕЙ

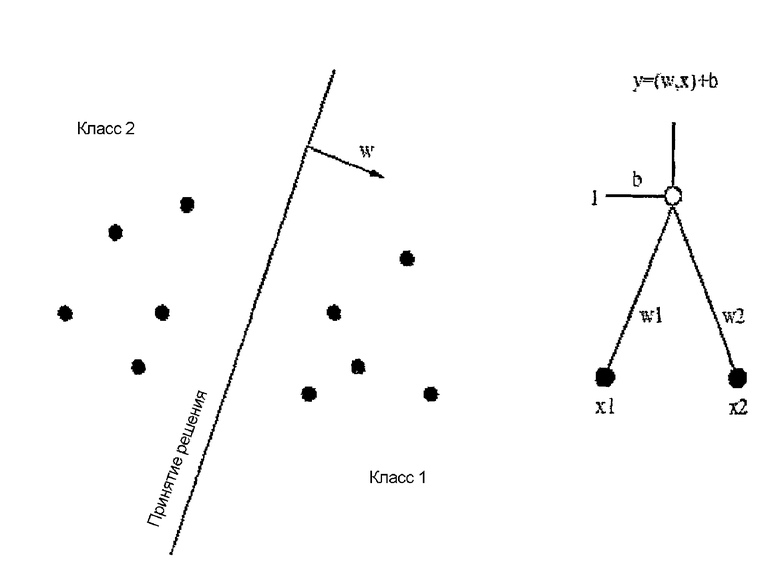

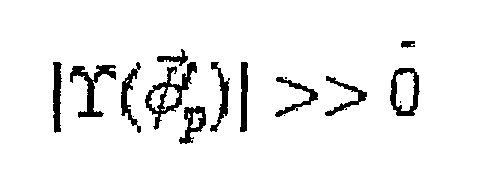

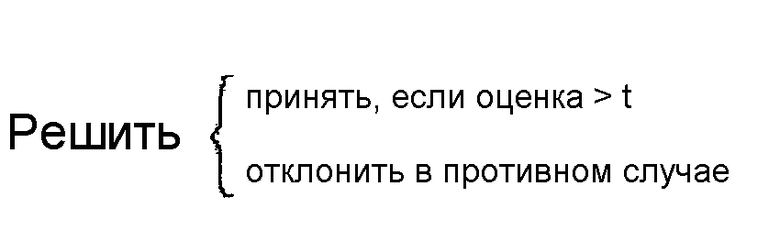

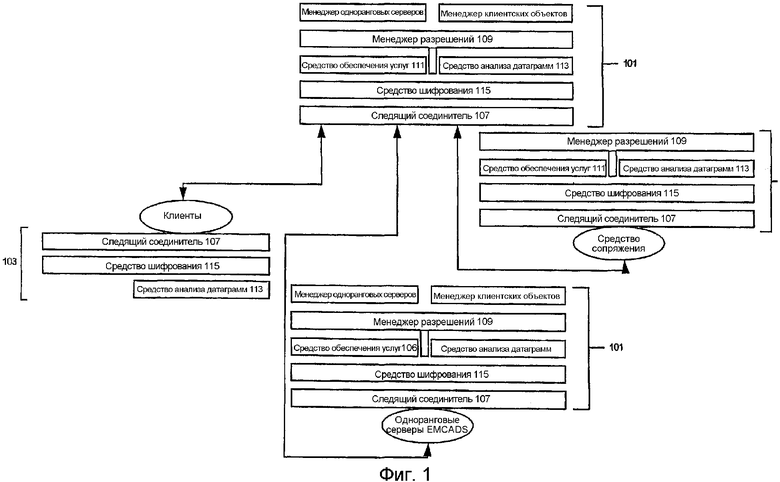

Фиг.1 - изображение взаимодействия между клиентом, сервером и средством сопряжения согласно одному варианту воплощения данного раскрытия.

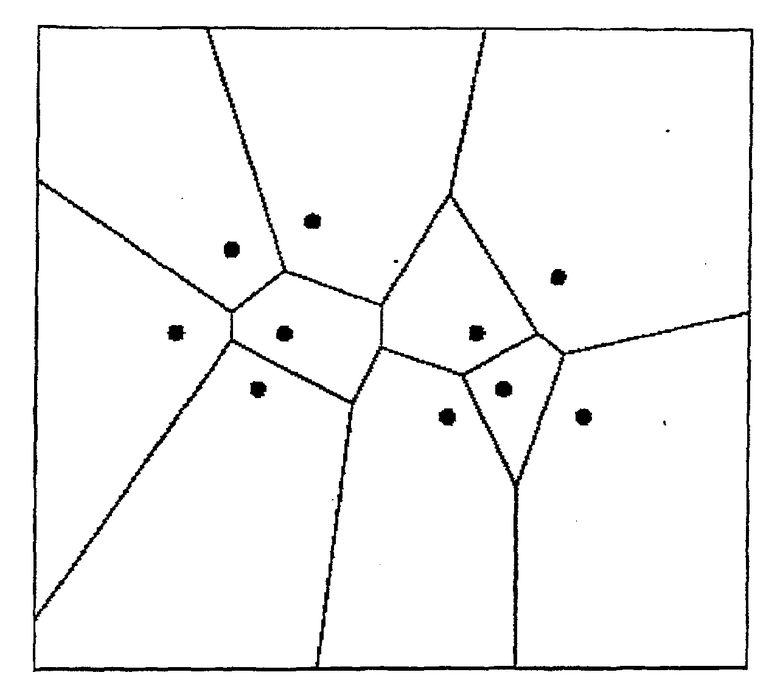

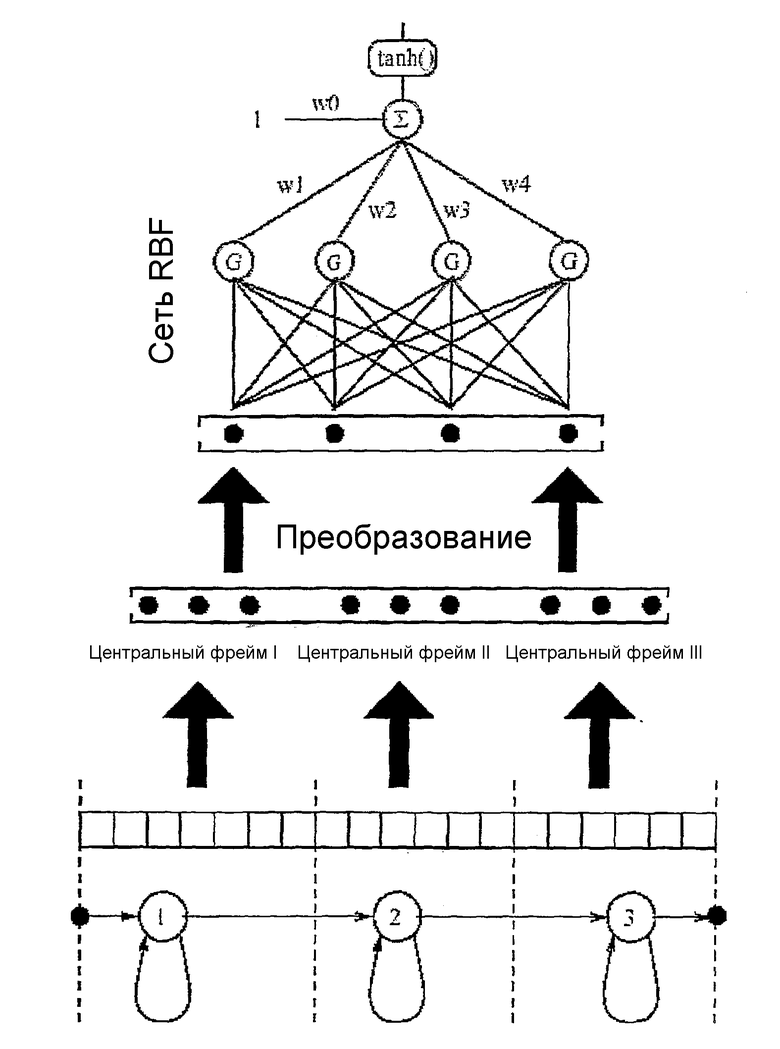

Фиг.2 - иллюстрация вектора объекта суперклассификатора согласно другому варианту воплощения этого раскрытия.

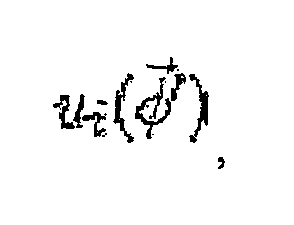

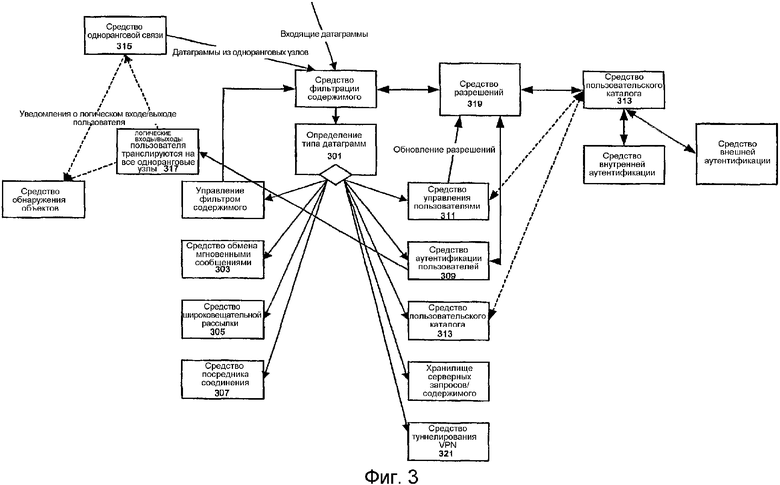

Фиг.3 - изображение анализатора датаграмм согласно другому варианту воплощения этого раскрытия, включая различные компоненты, модули и процессы, задействуемые в нем.

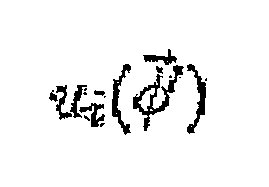

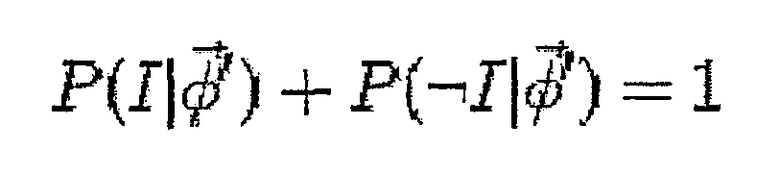

Фиг.4 - общая компоновка датаграммы согласно другому варианту воплощения этого раскрытия.

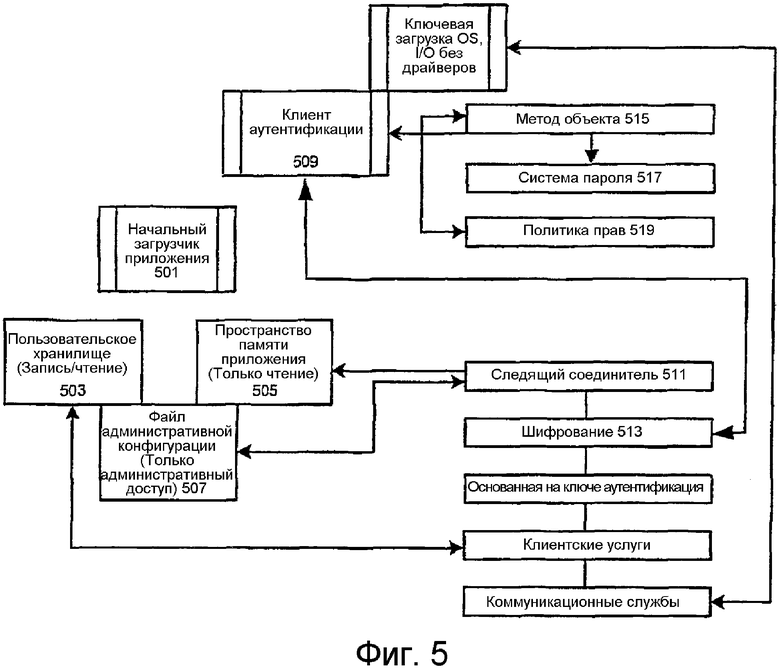

Фиг.5 - иллюстрация интеллектуального носителя информации, различных модулей и процессов, задействуемых в нем, согласно другому варианту воплощения этого раскрытия.

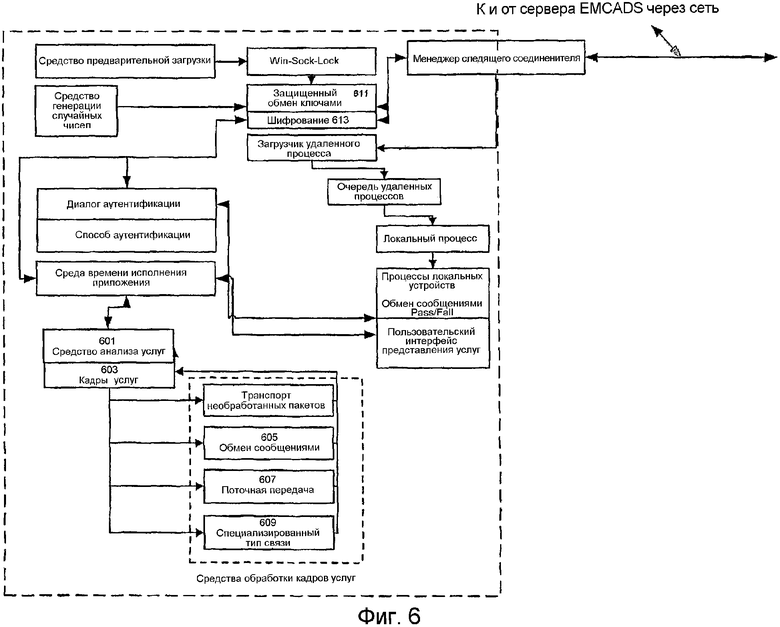

Фиг.6 - изображение клиента согласно другому варианту воплощения этого раскрытия, включая различные компоненты, модули и процессы, задействуемые в нем.

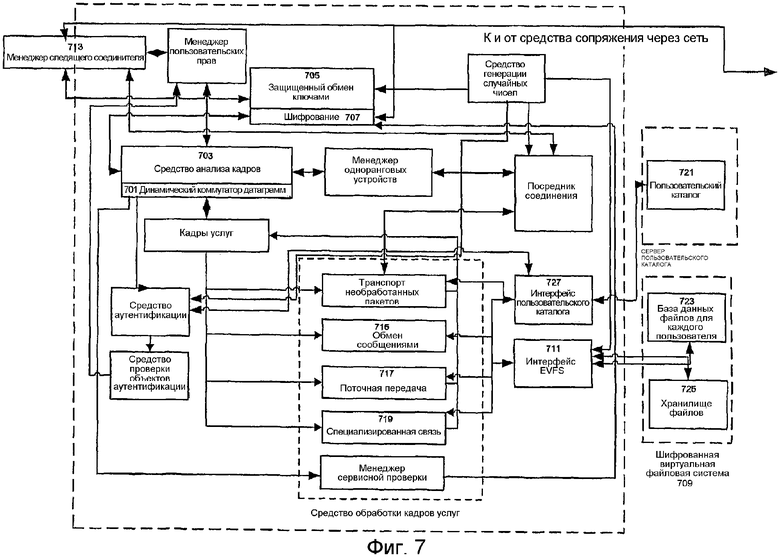

Фиг.7 - изображение сервера согласно другому варианту воплощения этого раскрытия, включая различные компоненты, модули и процессы, задействуемые в нем.

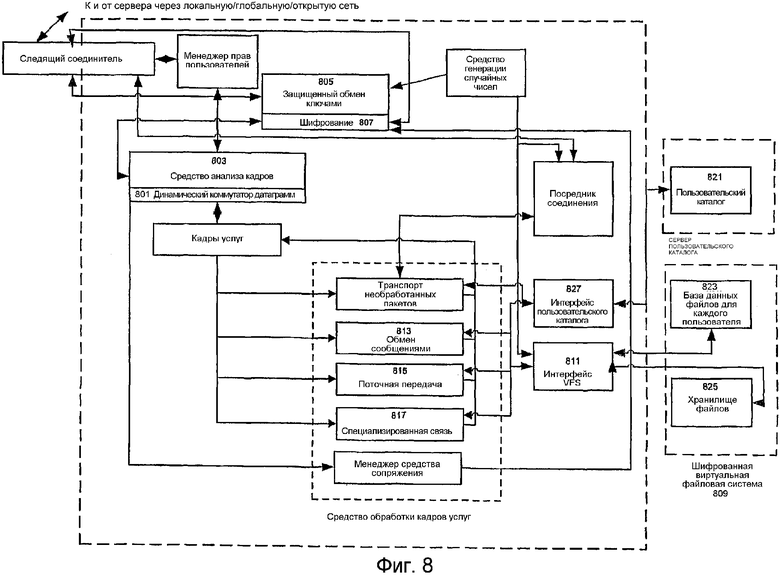

Фиг.8 - изображение средства сопряжения согласно другому варианту воплощения этого раскрытия, включая различные компоненты, модули и процессы, задействуемые в нем.

ПОДРОБНОЕ ОПИСАНИЕ РАЗЛИЧНЫХ ВАРИАНТОВ ВОПЛОЩЕНИЯ

Краткое описание соответствующих терминов

Следующие термины: сеть, клиент, сервер, данные, объект вектора данных (также называемый вектором объекта данных, вектор объекта), классификатор, принятие решения, детерминированный анализ, основанный на объектах, детерминированный анализ (также называемый объектным анализом), случайное число, генератор случайных чисел, начальное значение, генерация случайных чисел, вероятность, функция плотности вероятности, аутентификация, личный ключ, открытый ключ, криптография на основе эллиптических кривых (ЕСС), сигнатура ЕСС, анализатор, пакет, заголовок, TCP, UDP (протокол датаграмм пользователя), брандмауэр, универсальная последовательная шина (USB), последовательная шина Apple (ASB), последовательный порт, параллельный порт, маркер, firewire (стандарт высокопроизводительной последовательной шины IEEE 1394), а также и другие соответствующие термины по всему настоящему раскрытию - должны быть поняты сообразно с их типичными значениями, установленными в соответствующей области техники, то есть области математики, информатики, информационной технологии (IT), физики, статистики, искусственного интеллекта, цифровых сетей, сетевых коммуникаций, интернет-технологии, криптографии, шифрования и дешифрования, уплотнения и разуплотнения, теорий классификации, моделирования с предсказанием, принятия решения, голосовой идентификации и биометрии.

Следующие термины: защищенный обмен ключами (SKE), усовершенствованный стандарт шифрования (AES), инфраструктура открытых ключей (PKI), шифрованные виртуальные файловые системы (EVFS), виртуальная частная сеть (VPN), система обнаружения вторжения (IDS), демилитаризованная зона (DMZ), персональный цифровой ассистент (PDA), ключ USB, маркер USB, заглушка USB, заглушка параллельного порта, заглушка последовательного порта, устройство стандарта firewire, устройство-жетон, носитель стандарта Smart Card, Smart Media, Compact Flash, Smart Digital Media, DVD, компакт-диск, Стандарт многопротокольной коммуникации с использованием меток (MPLS), облегченный протокол службы каталогов (LDAP), электронный обмен данными (EDI), интернет-система общения в реальном времени (IRC), контроль с помощью циклического избыточного кода (CRC), терминальный идентификатор (TID), а также и другие соответствующие термины по всему настоящему раскрытию - должны быть поняты сообразно с их типичными значениями, установленными в отраслях промышленности IT, электронной или онлайн-торговле, и особенно сетевой безопасности и любых связанных областях.

Понятие «сеть», как оно используется здесь, относится к любой группе устройств, рассчитанных на работу в сетевой среде и соединенных между собой через среду связи (типа оптоволоконного кабеля), подходящую для передачи цифровых и/или аналоговых данных на расстояние. Сеть может быть открытой сетью, типа Интернета, или закрытой сетью, типа системы интранет предприятия. Устройство, рассчитанное на работу в сетевой среде, также называемое устройством с возможностью соединения с сетью, подсоединяющимся устройством или устройством, может быть компьютером, цифровым мобильным телефоном, PDA, цифровой камерой, цифровым аудио-, видеокоммуникатором или любыми другими устройствами, которые могут быть соединены с сетью через проводные или беспроводные средства. Устройство с возможностью соединения с сетью может быть клиентом или сервером, как упомянуто в этом раскрытии. В одном варианте воплощения, подсоединяющееся устройство может также относиться к главному компьютеру для мобильного клиента, такого как интеллектуальный носитель информации. См. обсуждение ниже клиента как интеллектуального носителя информации. В определенных вариантах воплощения сеть может включать в себя один или более таких клиентов и один или более таких серверов. В других вариантах воплощения, сеть также включает в себя одно или более устройств сопряжения, обсуждаемых ниже в подробном описании этого раскрытия.

В используемом здесь контексте виртуальная частная сеть (VPN) применяет процедуры безопасности и туннелирование, чтобы достигнуть конфиденциальности в сетевых транзакциях, при совместном использовании инфраструктуры общедоступной сети, типа Интернет. Туннелирование относится к передаче защищенных данных типа составляющих собственность бизнеса или частных для человека через общедоступную сеть. Узлы маршрутизации в открытой сети не знают, что передача является частью частной сети. Туннелирование обычно достигается инкапсуляцией частных сетевых данных и информации протокола в модули передачи общедоступной сети так, чтобы частная информация сетевого протокола появилась в общедоступной сети в виде данных. Туннелирование позволяет использовать Интернет для передачи данных от имени частной сети. Были развиты многочисленные протоколы туннелирования, среди которого некоторыми примерами являются протокол туннелирования «точка-точка» (PPTP), разработанный Microsoft и несколькими другими компаниями; протокол общей инкапсуляции при маршрутизации (GRE), разработанный Cisco Systems; и протокол тунелирования Layer Two (L2TP). Туннелирование и использование VPN не заменяют шифрование для обеспечения защищенной передачи данных. Шифрование может использоваться в связи с и в пределах VPN.

Понятие «биометрия», как оно используется в данном раскрытии, относится к индивидуальным характеристикам - физическим или поведенческим, - которые используются, чтобы идентифицировать пользователя для аутентификации пользователя и подлежащего разрешения или запрета доступа к защищенной сети учреждения или к защищенному источнику информации. Физическая биометрия включает в себя голосовую идентификацию (то есть верификацию говорящего), отпечатки пальцев, отпечатки руки, узоры кровеносных сосудов, тесты ДНК, сканирование сетчатки глаза или радужной оболочки и распознавание лица, среди прочих вещей. Выполнение биометрии включает привычки или модели индивидуального поведения.

Понятие «данные», как оно используется здесь, относится к любой информации, которую можно передать по сети. Данные используются в различных вариантах воплощения попеременно с термином «цифровая информация» или «информация». Данные содержимого относятся к любым данным, которые определены для передачи пользователем по сети. Например, в финансовом учреждении или банке информация о счете клиента составляет один тип данных содержимого, которые могут передаваться среди одного или более клиентов и серверов, используемых или управляемых с помощью различных уполномоченных менеджеров счетов и системных администраторов. Информация об оплате счета должна быть одним типом данных содержимого в контексте транзакций EDI (электронного обмена данными). Другим примером различного вида данных содержимого является информация инвентаризации относительно сырья и готовых изделий в производственном предприятии, эти данные часто передаются среди клиентов и серверов по всему предприятию для доступа со стороны инженеров производства и персонала планирования бизнеса. Мультимедийные данные, типа звуковых и видеофайлов, представляют собой еще одну форму данных содержимого. Транзакционные данные, также называемые данными соединения, означают, в данном раскрытии, любую информацию, которая показывает состояние сетевого соединения между клиентом и сервером и передачи данных между ними. Она включает в себя информацию относительно состояния полномочий пользователя и способов аутентификации, среди прочего.

Уплотнение и шифрование данных, как упоминаются в этом раскрытии, могут быть реализованы в соответствии с обычной промышленной практикой. Разнообразие спецификаций и алгоритмов для уплотнения/разуплотнения и шифрования/дешифрования известно в данной области техники, и много связанных продуктов находятся в открытом или коммерческом доступе; они могут использоваться в способах и системах согласно различным вариантам воплощения этого раскрытия.

Понятие «пользовательский интерфейс», как оно используется здесь, относится к любому виду компьютерных приложений или программ, которые обеспечивают взаимодействие с пользователем. Пользовательский интерфейс может быть графическим пользовательским интерфейсом (GUI), типа браузера. Примеры такого браузера включают в себя Microsoft Internet Explorer™ и Netscape Navigator™. Пользовательский интерфейс также может быть интерфейсом простой командной строки в альтернативных вариантах воплощения. Пользовательский интерфейс может также включать в себя инструменты для расширения программ, которые расширяют существующие приложения и поддерживают взаимодействие со стандартными настольными приложениями, типа Microsoft Office, системы ERP и т.д. Дополнительно, пользовательский интерфейс в определенном варианте воплощения может также относиться к любому пункту информационного ввода, типа, среди прочего, клавишной панели, PDA, микрофона или любого типа модуля биометрического ввода.

Понятие «следящий соединитель», как оно используется здесь, относится к модулю, который выполнен с возможностью мониторинга и управления сетевыми соединениями. Он может быть включен в состав или подсоединен к клиенту, серверу или устройству сопряжения согласно различным вариантам воплощения. Следящий соединитель клиента в определенных вариантах воплощения дополнительно выполнен с возможностью обнаруживать потерянные соединения и инициализировать контакт с сервером, вновь устанавливая таким образом соединения. Вначале он стремится соединиться с портом; после этого он непрерывно отслеживает сетевые соединения и, когда обнаружена потеря соединения, пытается вновь установить соединение, вызывая сервер. На стороне сервера следящий соединитель может всегда оставаться активным, отслеживая состояние соединений с различными клиентами.

Понятие «всеобъемлющие» вычисления, как оно используется в данном раскрытии, относится к нарастающему и широко распространенному использованию сетевых компьютеров или других цифровых устройств в бизнесе и быту людей. Быстрый рост цифровых и предназначенных для web электронных и внутренних приборов (таких как мобильный телефон, цифровой телевизор, PDA, глобальная система определения местоположения (GPS), камера в телефоне и сетевые микроволновая печь, холодильник, стиральная машина, сушилка и посудомоечная машина и т.д.) и постоянно работающих широкополосных соединений с Интернет отмечает эру всеобъемлющих вычислений.

Понятие «всеобъемлющая безопасность», как оно используется в различных вариантах воплощения, относится к платформе сетевой безопасности, которая поставляет безопасность по требованию, используя одно или более главных сетевых устройств или подсоединяющихся устройств. Ориентированная на пользователя безопасность, согласно этому раскрытию, относится к тому, что система защищает одного или более пользователей вместо одного или более главных компьютерных устройств, используемых пользователями для соединения с сервером сети. Всеобъемлющая и ориентированная на пользователя безопасность может быть обеспечена в одном варианте воплощения, используя системы и способы согласно этому раскрытию в любом месте, в любое время, с использованием любого сетевого устройства.

Датаграмма определена как «автономный, независимый элемент данных, несущих достаточную информацию для маршрутизации от источника в компьютер назначения, не полагаясь на более ранние обмены между этим источником и компьютером назначения и транспортной сетью». См. Encyclopedia of Technology Terms, Whatis.Com, QUE, ноябрь 2001. Понятия «датаграмма» и «пакет» могут использоваться попеременно. Id.

Термин «интеллектуальный носитель информации» (IDC) используется попеременно с термином «клиент» в различных вариантах воплощения этого раскрытия. Интеллектуальный носитель информации включает в себя, по меньшей мере, (i) одно запоминающее устройство (память), выполненное с возможностью хранения данных, (ii) одно устройство ввода-вывода, выполненное с возможностью ввода и вывода данных, и (iii) один процессор, выполненный с возможностью обработки данных, хранящихся в упомянутом запоминающем устройстве. Интеллектуальный носитель информации выполнен с возможностью соединения с устройством главного компьютера, передавая таким образом данные через это устройство ввода-вывода по сети. Он также выполнен с возможностью установления сетевых идентификационных данных сетевого пользователя через схему аутентификации и шифрования согласно определенным вариантам воплощения данного раскрытия. В одном варианте воплощения интеллектуальный носитель информации является переносным. Интеллектуальный носитель информации может быть реализован с помощью ключа USB, устройства стандарта firewire, носителя стандарта Smart Card, Compact Disk, DVD, Smart Media, Compact Flash, PDA, Smart Digital Media или устройства-жетона. Устройство-жетон может быть программной заглушкой, типа заглушки последовательного порта или заглушки параллельного порта, любого устройства генерации одноразового пароля или устройства доступа к системе. Другое устройство чтения цифрового носителя может быть реализовано как интеллектуальный носитель информации согласно этому раскрытию. Они выполнены с возможностью соединения с разнообразными устройствами главного компьютера через различные порты или управляющие программы и в различной манере. Интеллектуальный носитель информации несет все данные и полномочия для установления защищенного сетевого соединения от имени пользователя и запуска приложения по требованию, как только пользователь должным образом аутентифицирован сервером. См. ниже подробное обсуждение клиента как интеллектуального носителя информации.

Коммуникационная сетевая система клиент-сервер-устройство сопряжения

Коммуникационная система клиент-сервер, предоставленная в одном варианте воплощения этого раскрытия, включает в себя один или более клиентов и один или более серверов. Каждый клиент является интеллектуальным носителем информации, выполненным с возможностью поддержки схемы аутентификации и шифрования защищенных соединений с сервером сети. См. ниже обсуждение клиента как интеллектуального носителя информации. Система делает возможной ориентированную на пользователя безопасность, аутентифицируя и защищая каждого пользователя непосредственно через интеллектуальный носитель информации. Независимо от того, какие подсоединяющие устройства или локальные главные компьютеры используются, пользователь может подстыковать интеллектуальный носитель информации к главной машине и начать сеанс аутентификации, чтобы соединиться с целевым сервером. Таким образом, фокус гарантии безопасности доступа находится не на подсоединяющемся устройстве или локальной главной машине, а, скорее, непосредственно на отдельном пользователе, которому выдан интеллектуальный носитель информации. Интеллектуальный носитель информации может быть переносным; такая переносимость увеличивает всеобъемлемость в решении для безопасности, предоставленном системой. Это является безопасностью по требованию, использующей любое подсоединяющееся устройство или локальную главную машину.

В другом варианте воплощения средство сопряжения включено в коммуникационную систему клиент-сервер. Система клиент-сервер-средство сопряжения обеспечивает удобную интеграцию с существующими инфраструктурами сети и облегчает полную защищенную передачу данных и совместное использование приложений. См. ниже подробное обсуждение по средству сопряжения, соединяющемуся с сервером и клиентом. Один или более клиентов, один или более серверов и одно или более средств сопряжения могут быть введены в такую коммуникационную сетевую систему. Каждое средство сопряжения связывается и сообщается с одним или более серверами. Каждый сервер соединяется с и обслуживает одного или более клиентов. Множество серверов в системе могут сообщаться друг с другом при управлении потоками данных по всей сети.

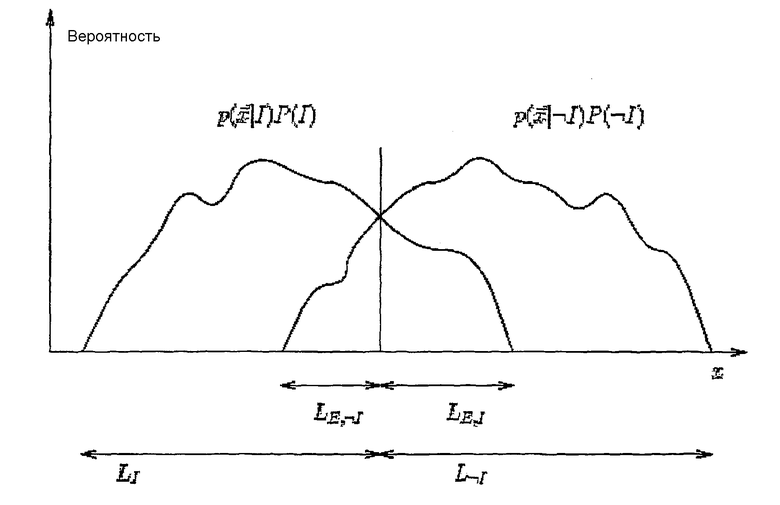

Фиг.1 обрисовывает соединения между средством сопряжения 105, клиентом 103 и парой одноранговых серверов 101 согласно одному варианту воплощения. Каждый сервер, клиент и средство сопряжения имеет следящий соединитель 107, сопряженный с сетью. Следящий соединитель 107 постоянно отслеживает состояние сетевых соединений. Когда обнаружена потеря соединения, следящий соединитель 107 на стороне клиента делает одну или более попыток вновь установить соединение, вызывая сервер. Так как клиент сделал запись параметров состояния соединения для наиболее недавнего соединения и, следовательно, помнит их, потерянное соединение может быть быстро восстановлено с желательной точностью. Следовательно, целостность передачи данных может быть защищена и частота отказов может быть уменьшена.

В дополнение к следящему соединителю 107, некоторые другие модули и процессы обычны среди клиента 103, средства 105 сопряжения и двух одноранговых серверов 101, изображенных на Фиг.1. Менеджер средства управления 109 разрешений назначает и управляет пользовательскими разрешениями. Средство 111 обеспечения услуг гарантирует, что определенные приложения или услуги предоставляются пользователю по его запросу. Средство 113 анализа датаграмм включено в каждый клиент 103, сервер 101 и средства 105 сопряжения, как показано на Фиг.1. Средство 113 анализа может состоять из анализатора и динамического коммутатора датаграмм системы. См., фиг.7 и 8, где динамические коммутаторы 701, 801 датаграмм и анализаторы 703, 803 кадров включены в сервер 101 и средство 105 сопряжения, соответственно. Соответственно, анализатор 601 услуг и кадры 603 услуг включены в клиент 103, как показано на Фиг.6. Коммутатор 701, 801 датаграмм работают совместно со следящим соединителем 107 и на стороне клиента, и на стороне сервера, чтобы обработать множество событий передач датаграмм. Подробное обсуждение динамических коммутаторов 701, 801 датаграмм сформулировано ниже. Средство 115 шифрования обрабатывает шифрование и дешифрование данных транзакций по сети. В системах клиента 103, сервера 101 и средства 105 сопряжения, средство 115 шифрования находится на один уровень за следящим соединителем 107, который сопряжен с сетью. Средство 113 анализа и средство 111 обеспечения услуг, реализованные и в сервере 101, и в средстве 105 сопряжения, позволяют всей системе поддерживать множество сетевых услуг и приложений, а также передачу различных типов данных. Дополнительные подробности относительно этих и других модулей и процессов обсуждаются ниже в отдельных секциях для клиента 103, сервера 101 и средства 105 сопряжения.

Клиент как интеллектуальный носитель информации

Клиент является любым компьютером или устройством, которое выполнено с возможностью соединения с серверным компьютером или устройством по сети, проводной или беспроводной. Клиент может также относиться к программному обеспечению или программно-аппаратным средствам, которые вызывают сервер, и соединяется с сервером. Клиент является интеллектуальным носителем информации (IDC) согласно одному варианту воплощения. Клиент или IDC могут быть реализованы посредством выполнения программного обеспечения в виде программно-аппаратных средств или флэш-памяти на устройстве главного компьютера, связанного с сетью. Пользовательский интерфейс, предоставленный в одном варианте воплощения с помощью устройства главного компьютера или IDC, позволяет пользователю отслеживать сетевые транзакции и передачу управляющих данных, как только пользователь соединяется с сервером сети через IDC. Например, пользовательский интерфейс может предоставить пользователю форму для осуществления логического входа, чтобы зарегистрироваться в сети. Форма может принять вводы в различных форматах либо в виде текста, либо объекта, либо графики. Пользовательский интерфейс также позволяет пользователю выдавать инструкции для управления сетевой транзакцией и передачей данных.

Интеллектуальный носитель информации может быть переносным согласно одному варианту воплощения этого раскрытия. В различных вариантах воплощения интеллектуальный носитель информации может быть реализован с помощью ключа USB, носителя стандарта Compact Flash, Smart Media, компакт-диска, DVD, PDA, устройства firewire, устройства-жетона, заглушки последовательного порта или заглушки параллельного порта, либо других цифровых, аналоговых устройств или устройств для чтения носителей информации.

Интеллектуальный носитель информации имеет три принципиальных компонента согласно одному варианту воплощения: память, выполненную с возможностью хранения цифровой информации, устройство ввода-вывода (IO), выполненное с возможностью ввода и вывода цифровой информации, и процессор, выполненный с возможностью обработки цифровой информации, хранящейся в памяти. IDC выполнен с возможностью соединения с главным компьютерным устройством, которое находится в сети, и, таким образом, выполнен с возможностью передачи данных по сети через свое устройство ввода-вывода.

Память IDC может принимать форму любых читаемых компьютером носителей, например компакт-дисков, дискет, DVD, стираемой программируемой постоянной памяти 21 (EPROM) и флэш-памяти (Compact Flash, Smart Media, ключ USB и т.д.).

Устройство ввода-вывода IDC выполнено с возможностью соединения с устройством главного компьютера через любой вид соединения или порта ввода-вывода, включая, например, порты мыши, порты клавиатуры, последовательные порты (порты USB или порты ASB), параллельные порты, инфракрасные порты и соединения firewire (IEEE 1394), среди прочих. Соединение ввода-вывода может быть проводным или беспроводным согласно различным вариантам воплощения. Например, в одном варианте воплощения, беспроводное соединение ближнего действия может быть установлено между IDC и главным устройством в соответствии с спецификацией Bluetooth. См., www.bluetooth.org. В других вариантах воплощения используется связь согласно 802.1-Ib-g и инфракрасная связь. Устройство ввода-вывода включает в себя приемопередатчик в дополнительном варианте воплощения, который выполнен с возможностью отправки и приема голосовых данных или данных изображения. IDC таким образом поддерживает приложения VoIP (передача голоса поверх межсетевого протокола (IP)).

Процессор IDC включает в себя интегральную схему (IC) в одном варианте воплощения. В другом варианте воплощения, IC является специализированной интегральной схемой (ASIC). IC поддерживает выполнение предварительно загруженных приложений на IDC, так же, как и приложений, установленных на устройстве главного компьютера или сделанных доступными с удаленного сервера. В альтернативных вариантах воплощения процессор IDC самостоятельно не включает IC; он основывается на IC устройства главного компьютера и выполнен с возможностью обработки информации, хранящейся в памяти IDC, и информации, загруженной в память IDC из приложений, установленных на устройстве главного компьютера. См. ниже подробные обсуждения доставки приложений.

Интеллектуальный носитель информации согласно этому раскрытию выполнен с возможностью установления сетевых идентификационных данных для пользователя через схему шифрования и аутентификации. Интеллектуальный носитель информации определяет местонахождение сервера и представляется серверу, начиная процесс аутентификации. См. ниже обсуждение аутентификации и шифрования. В защищенной сетевой системе согласно этому раскрытию каждому пользователю может быть выдан IDC, который позволяет пользователю соединяться с сервером сети и осуществлять доступ к данным и приложениям вслед за тем. Пользователь может использовать IDC, чтобы подсоединяться, отсоединиться и повторно подсоединиться к серверу по желанию и необходимости. Соединение может быть сделано из любого главного сетевого устройства и в любое время согласно одному варианту воплощения. Устройство главного компьютера может быть настольным или переносным компьютером, персональным цифровым ассистентом (PDA), мобильным телефоном, цифровым телевизором, аудио- или видеопроигрывателем, компьютерной игровой консолью, цифровой камерой, камерой в телефоне и рассчитанным на работу в сетевой среде бытовым прибором типа сетевых холодильника, микроволновой печи, стиральной машины, сушилки и посудомоечной машины. В определенных вариантах воплощения IDC может быть непосредственно встроен в главное устройство, обеспечивая, таким образом, безопасный обмен данными или совместное использование приложений в сети. Доступ в сеть является частным и защищенным для каждого пользователя. См. ниже обсуждение по виртуальной шифрованной файловой системе. IDC предоставляет, таким образом, большую мобильность и всеобъемлющую, ориентированную на пользователя безопасность для сетевых коммуникаций.

Приложения могут быть доставлены намеченному пользователю через IDC в защищенной, контролируемой манере. В одном варианте воплощения определенные лицензированные приложения могут быть предварительно загружены в IDC, который выдается зарегистрированному пользователю, который зарегистрирован на сервере. Пользователь может выполнять приложение с IDC после надлежащей аутентификации сервером, независимо от того, с каким локальным главным устройством IDC состыкован. Таким образом, например, пользователь может вставить IDC в виде ключа USB в компьютер, который соединен с Интернетом, в одном местоположении и запустить приложение с IDC в виде ключа USB, после единожды успешного соединения с сервером, также находящимся в Интернет. Пользователь может закрыть приложение и сохранить файл на сервере или IDC в виде ключа USB. Файлы сохраняются в виртуальной шифрованной файловой системе (EVFS), связанной с сервером сети. См. ниже обсуждение EVFS. Находясь в другом местоположении, пользователь может запустить приложение после надлежащей аутентификации сервером с IDC в виде ключа USB, используя другое главное компьютерное устройство, и продолжить работать с тем же самым файлом. Такая защищенная, мобильная и ориентированная на пользователя возможность соединения между IDC и сервером сети обеспечивает, таким образом, парадигму для управления и контроля не только в отношении доступа к данным, но также и доставки приложений.

Интеллектуальные носители информации могут использоваться для доставки автономных приложений или операционных систем согласно одному варианту воплощения. Пользователю может быть выдан IDC с приложениями и/или операционной системой, которая предназначена только для чтения и является защищенной от копирования. Пользователь может использовать IDC для начальной загрузки главной системы, которая не имеет операционной системы или устройства хранения данных, установленного в ней, и осуществить доступ к основывающимся на сервере приложениям или предварительно загруженным на IDC приложениям.

Интеллектуальный носитель информации может использоваться для доставки приложений и мультимедийного содержимого согласно другому варианту воплощения. Например, пользователю можно предоставить IDC, содержащий приложение, которое является защищенным от копирования и разрешенным только для чтения, а также уникальный регистрационный номер, разрешающий начальную установку приложения. Когда установка закончена, IDC может запросить название системы, MAC-номер, регистрационный номер процессора или другую статическую информацию системы для создания кода, защищающего от копирования, который после этого сохраняется на IDC в форме зашифрованного кода, скрытого от пользователя. Этот код может гарантировать, что приложение будет установлено только на исходном главном устройстве.

Интеллектуальные носители информации используются для специфического для конкретных мультимедийных данных распространения согласно еще одному варианту воплощения. Каждому пользователю может быть выдан IDC, который работает с одним или более определенными декодерами, разрешающими доступ к определенным источникам цифровой мультимедийной информации, таким как DVD, компакт-диск (CD) или файлы данных в формате MP3. Сервер может отследить доступ и использование определенных файлов данных через IDC.

Парадигма доставки приложений согласно этому раскрытию является особенно полезной для составляющих частную собственность данных содержимого, а также пакетов коммерческих программ и инструментов IT, включая, среди прочего, специализированные приложения баз данных, инструменты анализа данных и различные пакеты управления взаимоотношениями с клиентами (CRM) и планирования ресурсов предприятия (ERP). Контролируемая и управляемая доставка, связанная с тщательной аутентификацией и шифрованием, а также с централизованным управлением данными и файлами, делает эту парадигму практическим конкурентом существующих схем лицензирования программного обеспечения, типа лицензий для предприятия и плавающих лицензий (нестрогое лицензионное соглашение). В связи с этими возможностями, IDC обеспечивает управление цифровыми правами (DRM) для составляющих частную собственность данных, приложений и услуг.

Что касается Фиг.5, интеллектуальный носитель информации реализует некоторое количество модулей и процессов согласно одному варианту воплощения этого раскрытия. Например, начальный загрузчик 501 приложения позволяет системным интеграторам (SI) и изготовителям комплектного оборудования (OEM) создавать настраиваемые вызовы начальной загрузки к приложениям, которые сохранены на IDC или в приложениях, установленных на устройстве главного компьютера. Начальный загрузчик 501 приложения является частью процессора IDC согласно этому варианту воплощения. Он может вызвать конфигурационный файл, файл SYS или исполняемый файл, среди прочего, с целью начальной загрузки приложения.

Память IDC может быть разделена на разделы, интеграторами SI или производителями OEM, для примера, на пользовательское хранилище 503 данных, хранилище 505 данных приложений и административный конфигурационный раздел 507, согласно одному варианту воплощения. В отношении пользовательского хранилища 503 данных разрешены чтение и запись. Хранилище 505 данных приложений доступно только для чтения. Административный конфигурационный раздел 507 доступен только для чтения и защищен от копирования. Информация о разделах сохраняется на IDC таким способом, что она недоступна для просмотра пользователем и не является непосредственно доступной пользователю.

Также включены дополнительные модули, включая клиентский модуль 509 аутентификации на устройстве для аутентификации пользователя, следящий соединитель 511 для мониторинга и контроля сетевых соединений и модуль 513 шифрования, среди прочего. Клиент 509 аутентификации может использовать различные средства аутентификации пользователя, включая объектный способ 515, систему 517 паролей и другие политики 519 установления прав, среди прочего. Подробное обсуждение аутентификации и шифрования сформулировано ниже.

Фиг.6 предоставляет другую иллюстрацию клиента согласно одному варианту воплощения этого раскрытия. Также изображены различные модули и компоненты, а также задействуемые процессы. Например, в зависимости от соединения с сервером, клиент поддерживает различные типы передачи, включая передачу 605 сообщений, поточную передачу 607 и другие специализированные виды связи 609. Используется анализатор датаграмм (анализатор 601 услуг), соответствующий анализатору датаграмм из состава коммутатора датаграмм (701, 703) в сервере сети в одном варианте воплощения. См. ниже обсуждение сервера с динамическим коммутатором датаграмм. Защищенный обмен 611 ключами и шифрование 613 реализованы на клиенте. См. ниже обсуждение аутентификации и шифрования. Генерация случайных чисел используется в связи со схемой шифрования и аутентификации. См. ниже обсуждение генерации случайных чисел при создании и анализе объектов данных. Дополнительно, следящий соединитель 615 включен как часть клиента, связывая клиента с сервером. Следящий соединитель 615 отслеживает соединения между клиентом и сервером. Соединение может проходить через открытую сеть, такую как Интернет. Оно может также быть установлено в пределах частной сети предприятия, особенно в сети, которая задействует распределенные вычисления.

Сервер с динамическим коммутатором датаграмм

Сервер может быть любым компьютерным или цифровым устройством, которое находится в открытой, например Интернет, или закрытой, например в среде учреждения, сети, которое выполнено с возможностью соединения с клиентом, аутентификации клиента и предоставления данных и доступа к приложениям клиенту. Сеть может быть проводной или, частично или в целом, беспроводной. Сервер задает разрешения или права различных клиентов или пользователей в системе. Разрешения могут быть скомпонованы и выданы, основываясь на физических идентификационных данных пользователя, например, согласно биометрическим измерениям, и географическом местоположении, например, именах локальных хостов, местном времени или любых других обнаружимых параметрах. Как только клиент успешно аутентифицирован, сервер принимает соединение от клиента и позволяет доступ к данным или приложениям, которые принадлежат пользователю или к которым пользователю разрешен доступ. Файлы данных находятся в EVFS, которая обеспечивает безопасный частный доступ для каждого пользователя. См. ниже обсуждение EVFS. В других вариантах воплощения сервер может доставить приложения уполномоченному (авторизированному) пользователю, как только соединение будет установлено, как обсуждалось выше.

Как показано на Фиг.7, сервер, согласно одному варианту воплощения, включает в себя ряд модулей и компонентов, некоторые из которых аналогичны тем, что включены в клиент, показанный на Фиг.6. Например, SKE 705 и шифрование 707 реализованы на сервере. Генерация случайных чисел также используется в связи со схемой шифрования и аутентификации. Как обсуждалось выше, EVFS 709 связана с сервером, предоставляя каждому клиенту виртуальную частную файловую систему для доступа к данным и хранения. EVFS 709 связана с сервером через интерфейс 711 EVFS. См. ниже подробное обсуждение. Дополнительно, следящий соединитель 713 включен как часть сервера, сопряженная со следящим соединителем 615 на стороне клиента. Сетевое соединение между клиентом и сервером с помощью следящего соединителя на каждой стороне позволяет проводить эффективный мониторинг и контроль сетевых соединений. Следящий соединитель может также обнаружить потерянные соединения и вновь установить соединения, когда это необходимо, согласно другому варианту воплощения этого раскрытия. Различные приложения или услуги включают в себя, например, передачу 715 сообщений, поточную передачу 717 и специализированные виды связи 719.

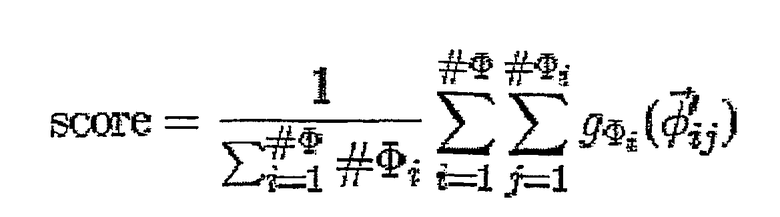

Передача данных между клиентом и сервером выполняется динамическим коммутатором датаграмм, на основе схемы датаграмм в определенных вариантах воплощения. См. ниже пример 1. Все данные - данные ли содержимого или данные транзакции - предназначенные для транспортировки через сервер, форматированы в датаграмму. Каждая датаграмма переносится внутри пакета TCP согласно одному варианту воплощения. В альтернативных вариантах воплощения могут использоваться другие протоколы сети, такие как UDP, HTTP и HTTPS. Множество типов датаграмм задано в схеме датаграмм согласно одному варианту воплощения. Главный тип датаграмм может иметь множество подтипов или младших типов. Младший тип датаграмм может дополнительно содержать подтипы датаграмм более низкого уровня в альтернативных вариантах воплощения. Ряд методов и функций может быть определен для каждого типа или подтипа датаграмм. Каждый тип или подтип датаграмм может поддерживать одно или более конкретных приложений и переносить один или более конкретных видов данных. Различные типы могут потребовать различных и определенных привилегий и/или разрешений.

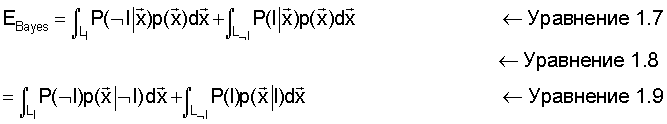

Датаграммы обрабатываются на сервере динамическим коммутатором 701 датаграмм. Динамический коммутатор 701 датаграмм выполнен с возможностью создания, выделения, обработки и обмена датаграммами в режиме реального времени. Выделение и высвобождение датаграмм выполняется динамически. В одном варианте воплощения используется одно и то же пространство памяти, когда одна датаграмма высвобождается, в то время как другая выделяется. Указатели памяти используются для множества датаграмм. Когда одна датаграмма находится в обслуживании, ее указатель указывает на выделенную память. Использование указателя на память обеспечивает эффективность и скорость высокого уровня при развертывании множества сетевых приложений и поддержке передачи сетевых данных при обслуживании одного или более пользователей. Коммутация датаграмм может быть осуществлена, в определенных вариантах воплощения, в пределах сетевого соединения через один порт; и в альтернативных вариантах воплощения, коммутация датаграмм может быть осуществлена через множество портов.

Динамический коммутатор 701 датаграмм составляет средство 113 анализа датаграмм согласно одному варианту воплощения. Средство 113 анализа также включает в себя анализатор 703, который фильтрует датаграммы, основываясь на их главных и младших типах. Например, данные сначала считываются из сокета и добавляются к очереди для этого сокета. Средство 113 анализа тогда проверяет, видит ли этот сокет всю датаграмму в очереди. В противном случае оно возвращается в спящее состояние и ждет прибытия следующего пакета в сокет. Если да, оно удаляет законченную датаграмму из очереди сокета и посылает ее модулю дешифрования и анализа для дешифрования и анализа.

Средство 113 анализа после этого запрашивает, прошла ли датаграмма дешифрование и подтверждение действительности. Если нет, оно проверяет, проявляет ли датаграмма какие-нибудь признаки изменения или добавления. Если изменение или добавление обнаружено, датаграмму сбрасывают, и пользователь, который посылает датаграмму, может быть отключен. Если датаграмма успешно дешифрована и ее действительность подтверждена, средство 113 анализа после этого пытается определить намеченного получателя датаграммы. Если датаграмма предназначена для другого подсоединенного сервера, датаграмма после этого отправляется одноранговому средству 113 анализа на этом одноранговом сервере. Если датаграмма предназначена для локального сервера, тогда она передается локальному анализатору 703.

Анализатор 703 тогда проверяет, имеет ли отправитель разрешение посылать этот специфический тип датаграммы. Это выполняется, используя классификатор объектов в одном варианте воплощения. См. ниже пример 2 и обсуждение аутентификации и шифрования. Если отправитель не имеет никакого разрешения посылать этот специфический тип датаграммы, датаграмму сбрасывают и создают файл журнала регистрации. Если отправитель имеет разрешение для данного типа датаграммы, анализатор дополнительно проверяет, имеет ли отправитель разрешение посылать специфическую датаграмму и имеет ли получатель разрешение принимать датаграмму. Если нет и если негативное разрешение постоянно, то датаграмму сбрасывают и создают файл журнала регистрации. Если нет, но если негативное разрешение является временным, то датаграмма может быть сохранена для более позднего извлечения и обработки. Если отправитель имеет разрешения послать датаграмму и получатель имеет разрешение принять датаграмму, анализатор после этого продолжает определять тип датаграммы.

Фиг.3 показывает соответствующие процессы для определения типов 301 датаграмм и разбора датаграмм, осуществляемые в анализаторе 703 согласно одному варианту воплощения. Каждый тип датаграмм имеет соответствующее средство обработки, такое как средство 303 мгновенной передачи сообщений, средство 305 широковещательной рассылки, средство 307 посредника соединения, средство 309 аутентификации пользователя, средство 311 администрирования пользователей, средство 313 пользовательского каталога, и т.д. Как только тип датаграммы определен, датаграмма подается и обрабатывается специальным для соответствующего типа датаграмм средством.

Средство 315 одноранговой связи относится к одноранговому средству анализа, находящемуся в другом подсоединенном сервере, одноранговом сервере. Логические входы и выходы пользователя транслируются 317 по всем одноранговым узлам. Пользовательский доступ к каждому одноранговому серверу может быть скоординирован и управляем, как это желательно. Например, существующее соединение, которое пользователь имеет с сервером, может быть завершено, когда пользователь успешно аутентифицирован и соединен с одноранговым сервером, который предоставляет более высокий уровень привилегии доступа. Связанное со средством 311 управления пользователями средство 319 разрешений управляет разрешениями и записывает разрешения для всех пользователей. Другие модули или процессы могут быть включены в другие варианты воплощения, которые предоставляют дополнительные функциональные возможности, когда это необходимо, включая, например, средство 321 туннелирования VPN.

В одном варианте воплощения сервер может динамически обрабатывать матрицу типов датаграмм. Эта матрица включает в себя первое предопределенное количество (например, 256) главных типов датаграмм, каждый из которых имеет второе предопределенное количество (например, 256) младших типов датаграмм. В альтернативных вариантах воплощения, анализатор 703 выполнен с возможностью анализа матрицы типов датаграмм, которая имеет больше чем две размерности или слоя. Анализ, поэтому, может быть реализован, основываясь на типах датаграмм, полях и слоях.

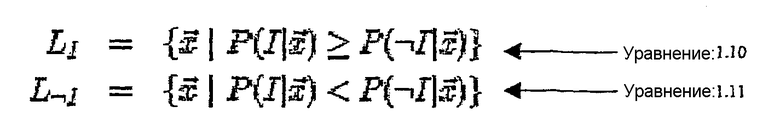

Соответствующие функции или методы могут быть исполнены для каждой датаграммы, после того как датаграмма должным образом разобрана, согласно общей компоновке датаграммы. Фиг.4 предоставляет общую компоновку датаграмм согласно одному варианту воплощения. Компоновка датаграммы включает в себя полезную нагрузку 401 и поля заголовка, такие как главный тип 403 датаграммы, младший тип или подтип 405 датаграммы, длина 407 датаграммы и контрольная сумма 409 датаграммы. Полезная нагрузка 401 несет данные содержимого при передаче. Дополнительные поля 411 заголовка могут быть включены для различных типов датаграмм.

Согласно примеру 1 ниже, в одном варианте воплощения, главные типы датаграмм включают в себя, среди прочих: датаграмму управлениями сообщениями сервера и соединением, адаптированную для аутентификации и управления пользовательскими соединениями; датаграмму содержимого, адаптированную для управления передачей данных содержимого; широковещательную датаграмму, адаптированную для управления в реальном времени передачами данных точка-множество точек и множество точек-множество точек; и датаграмму посредника соединения, адаптированную для передачи посреднических данных между сервером сети и интеллектуальным носителем информации.

Датаграмма управления сообщениями сервера и соединением включает младшие типы или подтипы датаграмм, такие как датаграмма запроса аутентификации, адаптированная для инициирования запроса аутентификации; датаграмма ответа на запрос аутентификации, адаптированная для посылки ответа после запроса аутентификации; и датаграмма результата аутентификации, адаптированная для посылки результата сеанса аутентификации.

Датаграмма содержимого включает младшие типы или подтипы датаграмм, такие как нормальная датаграмма содержимого, адаптированная для передачи данных содержимого; датаграмма с удаленного логического входа, адаптированная для осуществления связи с сервером сети и установления сеанса логического входа; датаграмма удаленного сбора данных, адаптированная для передачи данных из удаленного соединения; датаграмма запроса одобрения содержимого, адаптированная для запрашивания верификации переданных данных содержимого; и датаграмма ответа на запрос одобрения содержимого, адаптированная для ответа на запрос верификации переданных данных содержимого.

Датаграмма посредника соединения включает в себя младшие типы или подтипы датаграмм, такие как посреднические данные к серверу, этот тип адаптирован пропускать посреднические данные к серверу сети от интеллектуального носителя информации; и посреднические данные от сервера, этот тип адаптирован пропускать посреднические данные от сервера сети к интеллектуальному носителю информации. Другим примером главного типа датаграмм является тип мгновенного сообщения. Он включает младшие типы датаграмм, такие как тип передачи файла, тип передачи аудио-, видеоданных, тип мгновенного почтового сообщения и тип удаленного сбора данных.

Средство сопряжения, соединяющееся с сервером и клиентом

Защищенная сетевая система согласно этому раскрытию включает в себя средство сопряжения в дополнительном варианте воплощения, выполненное с возможностью соединения сервера с существующей инфраструктурой сети. Средство сопряжения может быть программным обеспечением или программно-аппаратным обеспечением, которое обеспечивает возможность сетевого соединения. Средство сопряжения преобразовывает физические данные соединения в логические ресурсы сети. Это допускает удобную интеграцию с существующими сетями и уменьшает потребность в модифицировании существующих инфраструктур IT.

Обратимся к Фиг.8, где средство сопряжения в одном варианте воплощения включает в себя модули и процессы, сходные с оными клиента (Фиг.6) или сервера (Фиг.7). Например, SKE 805 и шифрование 807 реализованы в средстве сопряжения. Генерация случайных чисел также используется в связи со схемой шифрования и аутентификации. Как и сервер, средство сопряжения также связано с EVFS 809, предоставляя пользователям виртуальную частную файловую систему для доступа к данным в отношении существующих сетей. EVFS 809 связана с средством сопряжения через интерфейс 811 виртуальной файловой системы (VFS). Средство сопряжения как клиент и сервер, также поддерживает различные типы связи, включая, например, передачу сообщений 813, поточную передачу 815 и другие специализированные виды связи 817.