Область техники

Изобретение относится к области защиты пользовательских данных от несанкционированного доступа, а именно к системам и способам шифрования пользовательских данных, хранящихся на внешних серверах.

Уровень техники

В современном мире все чаще и чаще пользователи, работая с данными, используют облачные технологии, когда данные хранятся и обрабатываются на удаленных серверах, доступ к которым осуществляется пользователями через интернет. В связи с этим возникает вопрос безопасности пользовательских данных, хранящихся в облаке.

Зачастую данные хранятся на удаленных серверах и предоставляются пользователям, прошедшим аутентификацию, в незащищенном виде. В этом случае становится возможным несанкционированный доступ к данным за счет использования уязвимостей или других вредоносных технологий.

В случае, когда данные на удаленных серверах хранятся в защищенном (например, зашифрованном виде), их получение извне, упомянутое ранее, практически не реализуемо. Тем не менее, доступ к данным может быть получен на стороне сервера (например, злоумышленниками, получившими доступ к данными сервера), поскольку данные (например, пароли пользователей), с помощью которых происходит шифрование данных, также хранятся на тех же серверах.

Практически всегда механизмы защиты данных пользователей на стороне сервера скрыты и не могут контролироваться пользователями, что также понижает доверие к тем или иным сервисам.

Частично поставленные выше проблемы решаются методами, изложенными в патентах и заявках, указанных ниже.

В патенте ЕР 2710510 А2 описана технология взаимодействия между несколькими данными пользователя или пользователей, хранящимися в удаленном хранилище (облаке) с использованием шифрования, и предоставления пользователям для расшифровки. Тем не менее, в патенте отсутствует технология защиты данных от кражи на стороне облака, и сделан больший упор на передачу данных второму пользователю при шифровании.

В патенте US 8285681 B2 описывается группирование данных, полученных от клиента, с последующим шифрованием. Один из способов шифрования, изложенный в патенте, - группирование данных специальным способом, задаваемым через алгоритм, сгенерированный по аутентификационным данным. Тем не менее, в патенте не затрагивается вопрос защиты аутентификационных данных и возможность использования этих данных без ведома пользователя.

Хотя рассмотренные выше подходы направлены на решение определенных задач в области защиты пользовательских данных, хранящихся на удаленных серверах, они обладают рядом недостатков - данные пользователя все еще могут быть получены на стороне сервера (например, злоумышленником), также чем дольше данные находятся на сервере в неизменном виде, тем больше шанс, что их удастся расшифровать злоумышленникам.

Выходом из сложившейся ситуации может стать использование технологии, при которой данные пользователя в незащищенном виде, а также информация для расшифровывания последних вообще не присутствуют на удаленных серверах, т.е. данные пользователя хранятся всегда зашифрованными, а расшифровывание их без участия пользователя невозможно (ключи шифрования формируются на основе некоторых данных, получаемых от пользователя и не хранящихся на удаленных серверах).

Настоящее изобретение позволяет более эффективно решить задачу защиты пользовательских данных, хранящихся на удаленных серверах.

Раскрытие изобретения

Изобретение предназначено для шифрования и расшифровки пользовательских данных, хранящихся на внешних серверах.

Технический результат настоящего изобретения заключается в повышении безопасности пользовательских данных, хранящихся на внешних серверах за счет шифрования с использованием аутентификационных данных пользователя передаваемых и хранимых данных.

Данный результат достигается с помощью использования системы шифрования данных пользователя, которая содержит: клиент, связанный со средством аутентификации, средством создания ключей шифрования, средством шифрования и средством хранения данных и предназначенный для получения данных пользователя и передачи их средству шифрования, получения ключей шифрования от средства создания ключей шифрования для передачи их средству шифрования, получения свертки аутентификационных данных пользователя от средства аутентификации и передачи ее средству создания ключей шифрования, передачи средству хранения данных зашифрованных данных пользователя, полученных от средства шифрования; средство хранения данных, связанное со средством шифрования и предназначенное для получения от клиента зашифрованных данных пользователя и их хранения; средство аутентификации, предназначенное для аутентификации пользователя с использованием его аутентификационных данных, создания свертки по аутентификационным данным пользователя и передачи полученного результата клиенту; средство создания ключей шифрования, предназначенное для получения от клиента свертки аутентификационных данных пользователя, создания ключа шифрования, используя свертку аутентификационных данных пользователя, передачи клиенту созданного ключа шифрования; средство шифрования, предназначенное для получения от клиента данных пользователей и ключа шифрования, шифрования данных пользователя с использованием ключа шифрования, передачи полученного результата клиенту.

В другом частном случае реализации системы в качестве данных пользователя выступает, по крайней мере, мультимедиа файлы, электронные документы пользователя, геолокационные данные устройства, с которого работает пользователь, статистика использования устройства, с которого работает пользователь, статистика использования программного обеспечения, установленного на устройстве, с которого работает пользователь, статистика работы в интернете, учетные записи пользователя, журналы переписки в чатах, журналы переписки в клиентах мгновенного обмена сообщений.

Еще в одном частном случае реализации системы средству аутентификации аутентификационные данные пользователя передает клиент.

В другом частном случае реализации системы в качестве аутентификационных данных пользователя выступает, по крайней мере, один из следующих параметров: логин и пароль пользователя, учетные записи и пароли на электронной почте, учетные записи и пароли в социальных сетях, учетные записи и пароли в сетях мгновенного обмена сообщений, биометрические параметры пользователя, идентификаторы устройства, с которого работает пользователь, геолокационные данные устройства, с которого работает пользователь.

Еще в одном частном случае реализации системы клиент получает данные пользователя, по крайней мере, от одного из средств: пользователя, средства хранения данных.

Краткое описание чертежей

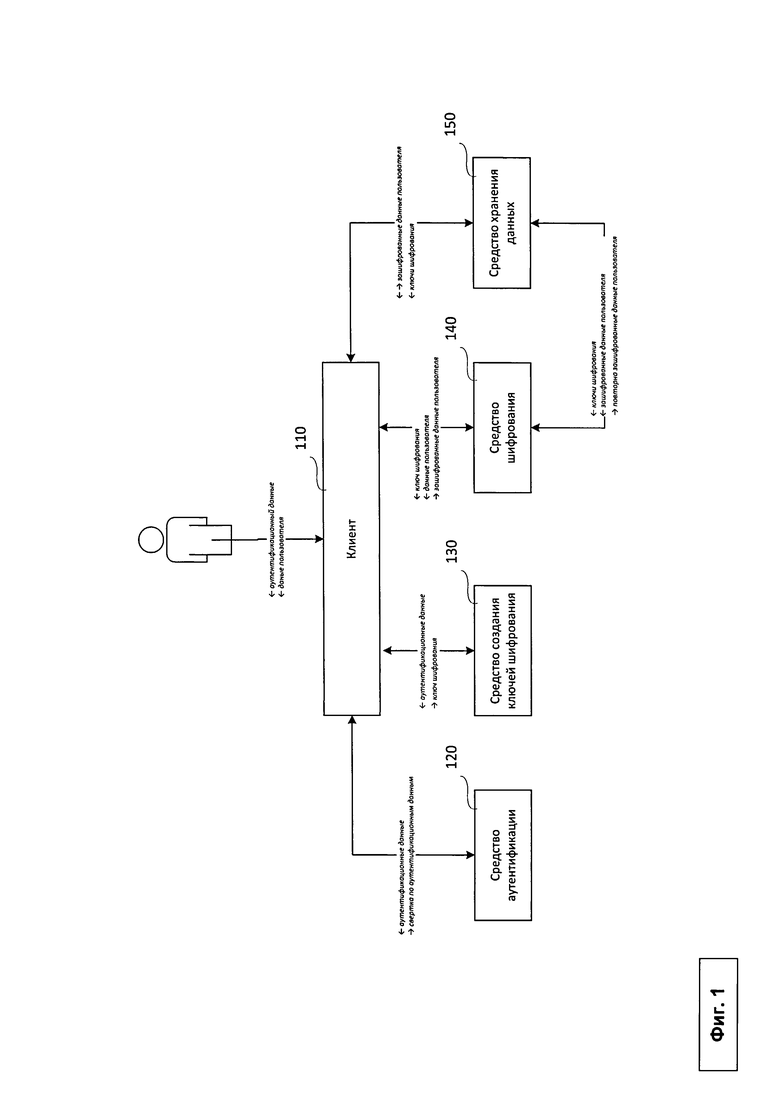

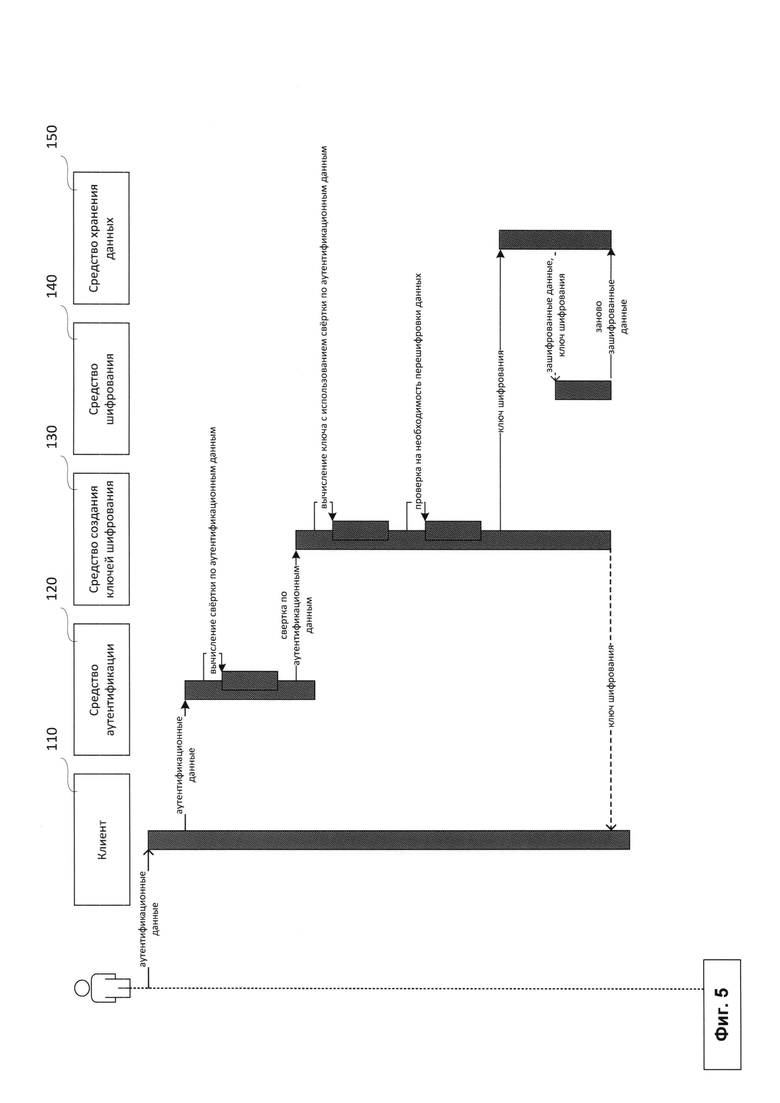

Фиг. 1 представляет структурную схему системы шифрования пользовательских данных, хранящихся на внешних серверах.

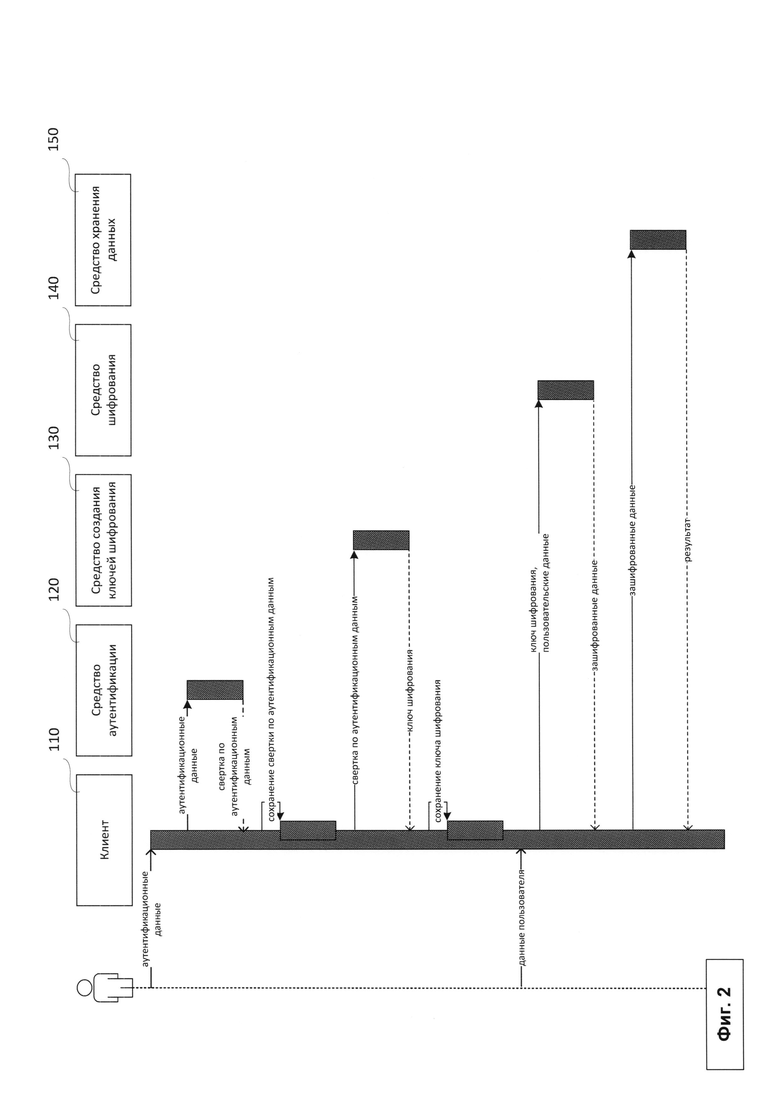

Фиг. 2 представляет диаграмму последовательности передачи пользовательских данных на удаленный сервер.

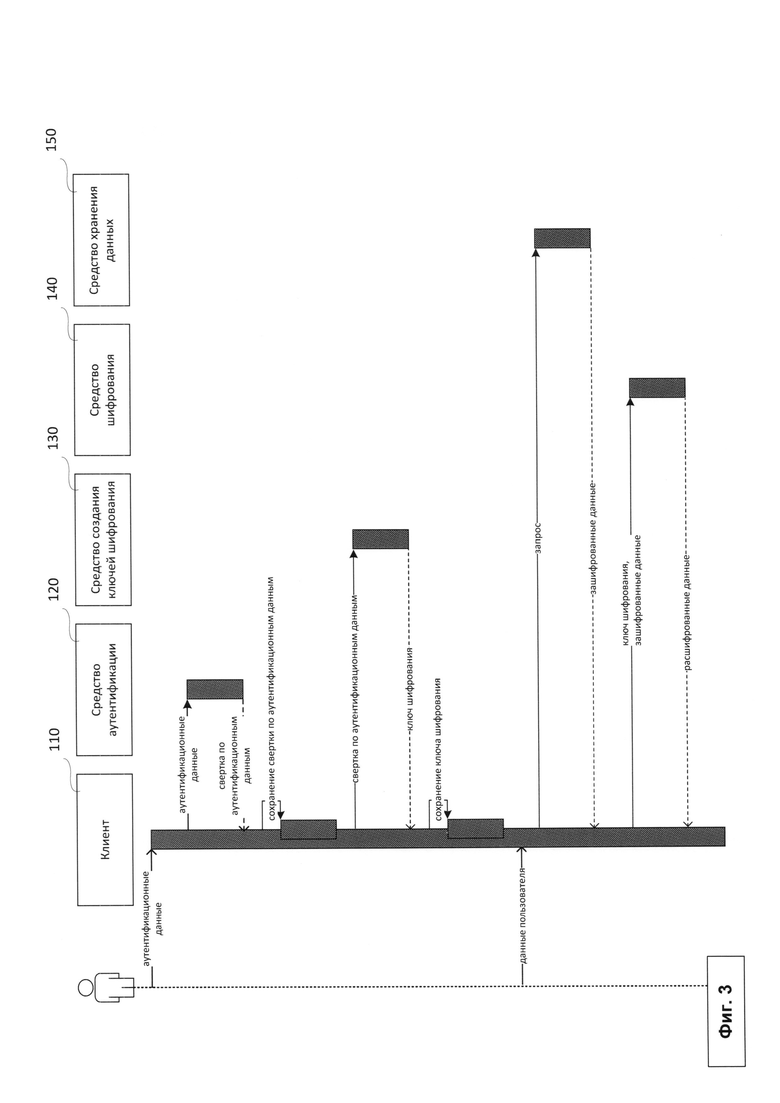

Фиг. 3 представляет диаграмму последовательности получения пользовательских данных от удаленного сервера.

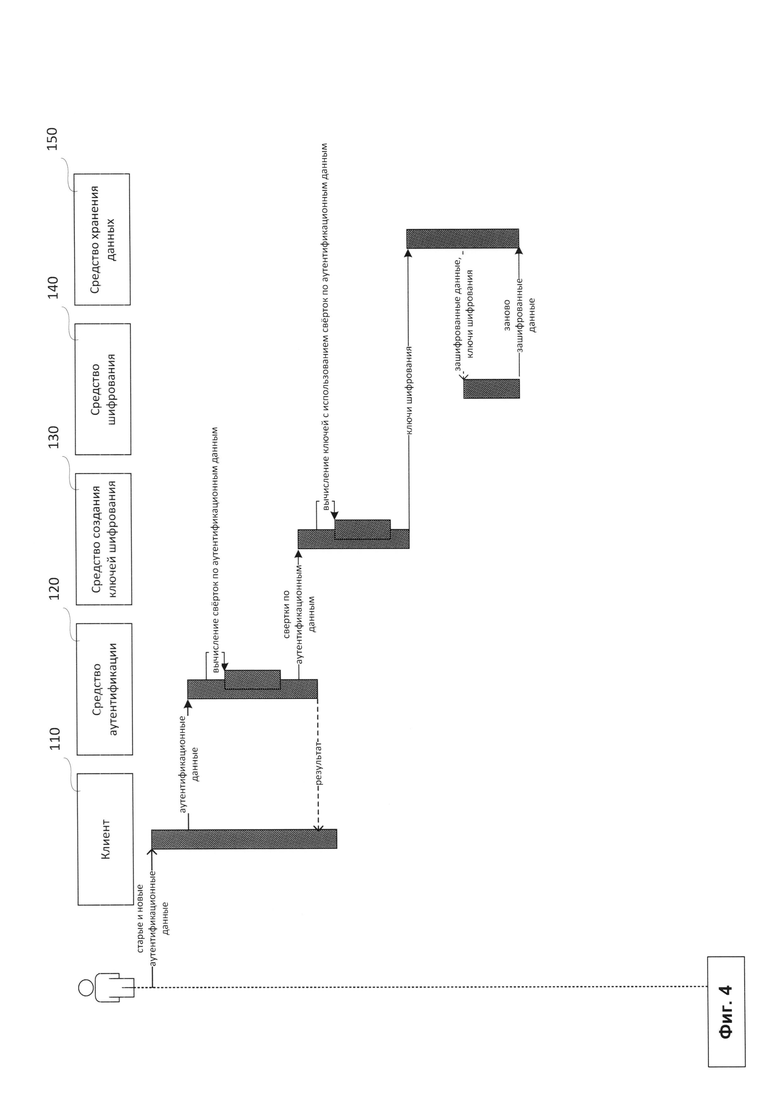

Фиг. 4 представляет диаграмму последовательности повторного шифрования пользовательских данных на удаленном сервере при смене пароля пользователя.

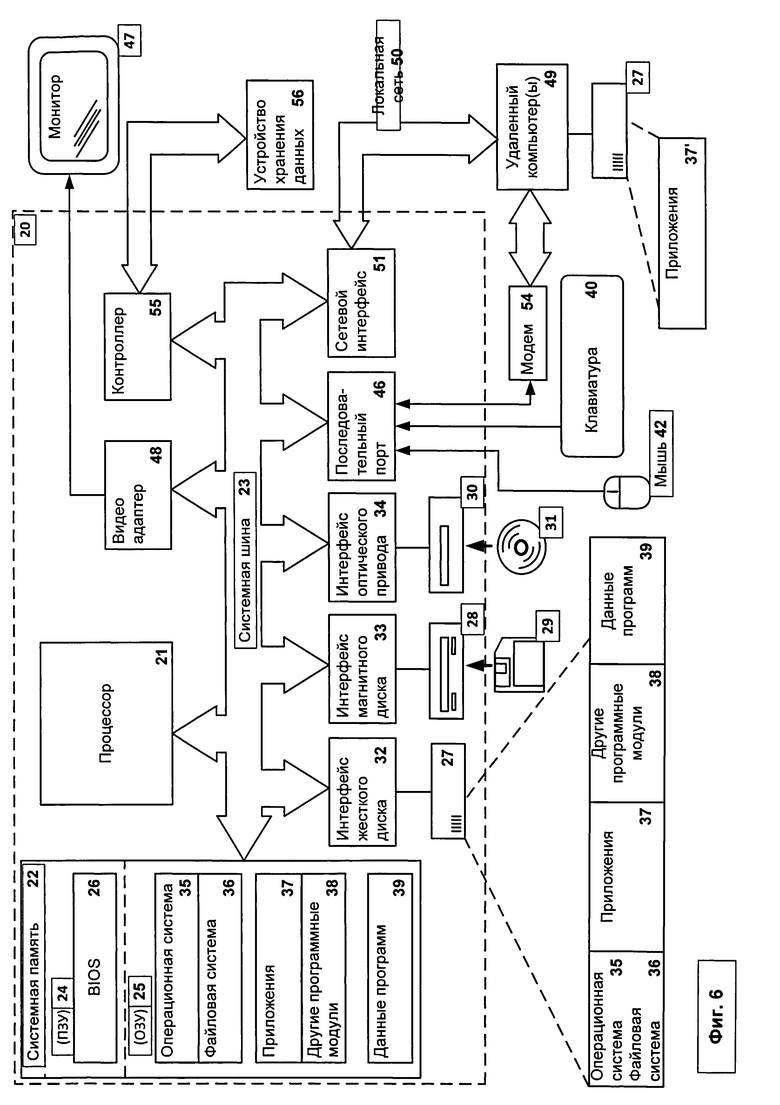

Фиг. 5 представляет диаграмму последовательности повторного шифрования пользовательских данных на удаленном сервере при подключении пользователя к удаленному серверу.

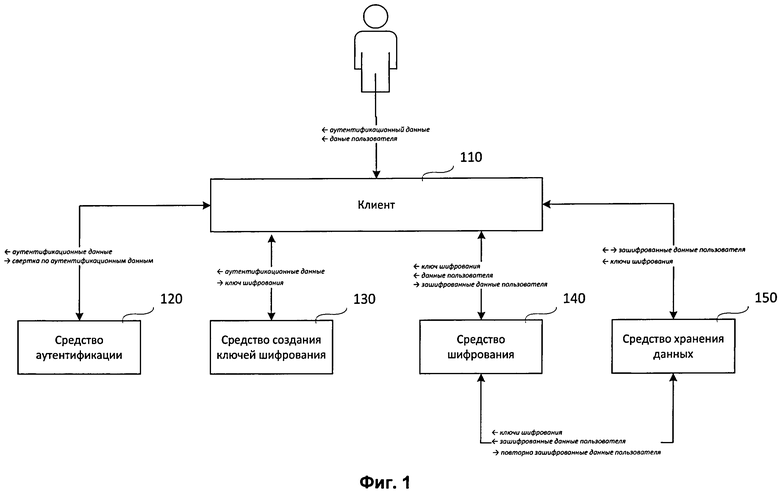

Фиг. 6 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер.

Хотя изобретение может иметь различные модификации и альтернативные формы, характерные признаки, показанные в качестве примера на чертежах, будут описаны подробно. Следует понимать, однако, что цель описания заключается не в ограничении изобретения конкретным его воплощением. Наоборот, целью описания является охват всех изменений, модификаций, входящих в рамки данного изобретения, как это определено в приложенной формуле.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

Фиг. 1 представляет структурную схему системы шифрования пользовательских данных, хранящихся на внешних серверах.

Система шифрования пользовательских данных, хранящихся на внешних серверах состоит из клиента 110, средства аутентификации 120, средства создания ключей шифрования 130, средства шифрования 140 и средства хранения данных 150.

Клиент 110 представляет собой программное обеспечение, установленное на устройстве пользователя (например, персональном компьютере, ноутбуке или смартфоне) или работающее удаленно (например, в качестве сервиса, доступ к которому пользователь осуществляет через браузер) и предназначенное для сбора у пользователя данных пользователя, шифрования их с помощью средства шифрования 140 и отправки зашифрованных данных средству хранения данных 150, а также для получения от средства хранения данных 150 зашифрованных данных пользователя, расшифровки их с помощью средства шифрования 140 и предоставления расшифрованных данных пользователю для дальнейшей обработки. В качестве данных пользователя могут выступать следующие данные:

- мультимедиа файлы;

- электронные документы пользователя;

- геолокационные данные устройства, с которого работает пользователь;

- статистика использования устройства, с которого работает пользователь;

- статистика использования программного обеспечения, установленного на устройстве, с которого работает пользователь;

- статистика работы в интернете;

- учетные записи пользователя;

- журналы переписки в чатах;

- журналы переписки в клиентах мгновенного обмена сообщениями.

Средство аутентификации 120 предназначено для аутентификации пользователя с использованием его аутентификационных данных (полученных, например, от клиента 110), создания свертки по полученным аутентификационным данным пользователя, а также передачи полученной свертки клиенту 110. В качестве аутентификационных данных могут выступать следующие данные:

- логин и пароль пользователя;

- учетные записи и пароли на электронной почте;

- учетные записи и пароли в социальных сетях;

- учетные записи и пароли в сетях мгновенного обмена сообщений;

- биометрические параметры пользователя;

- идентификаторы устройства, с которого работает пользователь;

- геолокационные данные устройства, с которого работает пользователь.

Средство создания ключей шифрования 130 предназначено для получения от клиента 110 свертки аутентификационных данных пользователя, создания на основе полученной свертки ключа шифрования и передачи его клиенту 110. Средство шифрования 140 предназначено для получения данных пользователя и ключа шифрования (например, от клиента 110 или средства хранения данных 150), шифрования полученных данных пользователя и передачи зашифрованных данных обратно, а также получения зашифрованных данных пользователя и ключа шифрования, расшифровывания полученных данных пользователя и передачи расшифрованных данных обратно и, кроме того, получения зашифрованных данных пользователя и ключей шифрования, повторного шифрования полученных данных пользователя и передачи зашифрованных данных обратно. Средство хранения данных 150 предназначено для получения от клиента 110 зашифрованных данных пользователя, их хранения, в определенных случаях (например, при смене аутентификационных данных пользователя) осуществления повторного шифрования пользовательских данных.

Шифрование данных пользователя может выполняться в соответствии с несколькими сценариями, описанными ниже:

- при отправке пользователем данных на удаленный сервер (Фиг. 2);

- при получении пользователем данных с удаленного сервера (Фиг. 3);

- при смене аутентификационных данных пользователей (Фиг. 4);

- при выполнении некоторых условий хранения данных пользователя на удаленном сервере (Фиг. 5).

Фиг. 2 представляет диаграмму последовательности передачи пользовательских данных на удаленный сервер.

Диаграмма последовательности передачи пользовательских данных на удаленный сервер включает клиента 110, средство аутентификации 120, средство создания ключей шифрования 130, средство шифрования 140 и средство хранения данных 150.

Пользователь собирается передать некоторый набор данных, например:

- мультимедиа файлы;

- электронные документы пользователя;

- геолокационные данные устройства, с которого работает пользователь;

- статистика использования устройства, с которого работает пользователь;

- статистика использования программного обеспечения, установленного на устройстве, с которого работает пользователь;

- статистика работы в интернете;

- учетные записи пользователя;

- журналы переписки в чатах;

- журналы переписки в клиентах мгновенного обмена сообщениями

для хранения средству хранения данных 150, в качестве которого может выступать удаленный сервер. Для этого он использует клиент 110, в качестве которого может выступать специальное программное обеспечение, установленное на устройстве пользователя. После того, как пользователь предоставил клиенту 110 свои аутентификационные данные, такие как:

- логин и пароль пользователя;

- учетные записи и пароли на электронной почте;

- учетные записи и пароли в социальных сетях;

- учетные записи и пароли в сетях мгновенного обмена сообщений;

- биометрические параметры пользователя;

- идентификаторы устройства, с которого работает пользователь;

- геолокационные данные устройства, с которого работает пользователь,

они отправляются средству аутентификации 120, в качестве которого может выступать удаленный сервер. В средстве аутентификации 120 происходит аутентификация пользователя. В случае успешной аутентификации вычисляется свертка по полученным аутентификационным данным пользователя (например, SHA256 или MD5) и отправляется обратно клиенту 110. Клиент 110 получает от средства аутентификации 120 вычисленную свертку по аутентификационным данным пользователя и сохраняет ее для последующего использования. Затем клиент отправляет полученную свертку средству создания ключей шифрования 130. После того, как средство создания ключей шифрования 130 получило от клиента 110 свертку по аутентификационным данным пользователя, оно вычисляет ключ шифрования данных (например, если используется AES шифрование, то полученные от клиента 110 данные служат основой для создания ключа шифрования). После того, как ключ вычислен, он передается обратно клиенту 110. Клиент 110 получает от средства создания ключей шифрования 130 ключ и сохраняет его для последующего использования.

Когда пользователь собрался отправить данные средству хранения данных 150, он передает их клиенту 110. После этого клиент 110 отправляет сохраненный ранее ключ шифрования и полученные от пользователя данные средству шифрования 140. Средство шифрования 140 шифрует с помощью ключа шифрования данные пользователя и отсылает зашифрованные данные обратно клиенту 110. Клиент 110 передает полученные от средства шифрования 140 зашифрованные данные средству хранения данных 150.

Фиг. 3 представляет диаграмму последовательности получения пользовательских данных от удаленного сервера.

Диаграмма последовательности получения пользовательских данных от удаленного сервера включает клиент 110, средство аутентификации 120, средство создания ключей шифрования 130, средство шифрования 140 и средство хранения данных 150.

Пользователь собирается получить набор данных от средства хранения данных 150, в качестве которого может выступать удаленный сервер. Для этого он использует клиент 110, в качестве которого может выступать специальное программное обеспечение, установленное на устройстве пользователя. После того, как пользователь ввел в клиент 110 свои аутентификационные данные, они отправляются средству аутентификации 120, в качестве которого может выступать удаленный сервер. В средстве аутентификации 120 происходит аутентификация пользователя. В случае успешной аутентификации вычисляется свертка по полученным аутентификационным данным пользователя (например, SHA256 или MD5) и отправляется обратно клиенту 110. Клиент 110 получает от средства аутентификации 120 вычисленную свертку по аутентификационным данным пользователя и сохраняет ее для последующего использования. Затем клиент отправляет полученную свертку средству создания ключей шифрования 130. После того, как средство создания ключей шифрования 130 получило от клиента 110 свертку по аутентификационным данным пользователя, оно вычисляет ключ шифрования данных (например, если используется AES шифрование, то полученные от клиента 110 данные служат основой для создания ключа шифрования). После того, как ключ вычислен, он передается обратно клиенту 110. Клиент 110 получает от средства создания ключей шифрования 130 ключ и сохраняет его для последующего использования.

Когда пользователь собрался получить данные от средства хранения данных 150, он с помощью клиента 110 посылает запрос средству хранения данных 150 на предоставление требуемых данных пользователя. После получения требуемого запроса от клиента 110 средство хранения данных 150 предоставляет клиенту 110 требуемые данные пользователя. После того, как данные пользователя получены, клиент 110 передает их и сохраненный ранее ключ шифрования средству шифрования 140 для расшифровки полученных данных. Средство шифрования 140 расшифровывает с помощью ключа шифрования данные пользователя и отсылает расшифрованные данные обратно клиенту 110. После получения от средства шифрования 140 данных клиент 110 предоставляет их пользователю.

Фиг. 4 представляет диаграмму последовательности повторного шифрования пользовательских данных, хранящихся на удаленном сервере, при смене пользователем своих аутентификационных данных.

Диаграмма последовательности повторного шифрования пользовательских данных, хранящихся на удаленном сервере, при смене пользователем своих аутентификационных данных включает клиент 110, средство аутентификации 120, средство создания ключей шифрования 130, средство шифрования 140 и средство хранения данных 150.

В случае, когда пользователь меняет свои аутентификационные данные, данные пользователя, хранящиеся в средстве хранения данных 150, должны быть повторно зашифрованы, поскольку в связи с изменением аутентификационных данных пользователя изменится и ключ шифрования, получаемый от средства создания ключей шифрования 130, что сделает невозможным расшифровку данных старым ключом шифрования.

Когда пользователь меняет свои аутентификационные данные, используя клиент 110, в качестве которого может выступать специальное программное обеспечение, установленное на устройстве пользователя, старые и новые аутентификационные данные отправляются клиентом 110 средству аутентификации 120. В средстве аутентификации 120 происходит аутентификация пользователя. В случае успешной аутентификации вычисляются свертки по полученным аутентификационным данным пользователя (например, SHA256 или MD5) и отправляются средству создания ключей шифрования 130. После того, как средство создания ключей шифрования 130 получило от средства аутентификации 120 свертки по аутентификационным данным пользователя, оно вычисляет старый и новый ключи шифрования данных (например, если используется AES шифрование, то полученные данные служат основой для создания ключа шифрования). После того, как ключи вычислены, они передаются средству хранения данных 150. Средство хранения данных 150 после того, как получило от средства создания ключей шифрования 130 старый и новый ключи шифрования, передает данные ключи и зашифрованные данные пользователя средству шифрования 140. Средство шифрования 140 повторно шифрует полученные от средства хранения данных 150 данные пользователя, т.е. сначала расшифровывает данные пользователя с помощью полученного старого ключа шифрования, а затем зашифровывает их с помощью полученного нового ключа шифрования. После того, как данные пользователя были повторно зашифрованы, они передаются обратно средству хранения данных 150 для замены устаревших данных пользователя.

Фиг. 5 представляет диаграмму последовательности повторного шифрования пользовательских данных, хранящихся на удаленном сервере при подключении пользователя к удаленному серверу.

Диаграмма последовательности повторного шифрования пользовательских данных, хранящихся на удаленном сервере при подключении пользователя к удаленному серверу включает клиент 110, средство аутентификации 120, средство создания ключей шифрования 130, средство шифрования 140 и средство хранения данных 150.

Для повышения безопасности хранящихся в средстве хранения данных 150 данных пользователя они регулярно повторно шифруются средством шифрования 140 без участия клиента 110 и пользователя. В частном случае реализации в качестве условий для повторного шифрования данных пользователя могут выступать следующие:

- с последнего повторного шифрования данных пользователь прошел авторизацию в клиенте установленное число раз;

- с последнего повторного шифрования данных прошел установленный промежуток времени;

и т.д.

Когда пользователь меняет свои аутентификационные данные, используя клиент 110, в качестве которого может выступать специальное программное обеспечение, установленное на устройстве пользователя, аутентификационные данные отправляются клиентом 110 средству аутентификации 120. В средстве аутентификации 120 происходит аутентификация пользователя. В случае успешной аутентификации вычисляется свертка по полученным аутентификационным данным пользователя (например, SHA256 или MD5) и отправляются средству создания ключей шифрования 130. После того, как средство создания ключей шифрования 130 получило от средства аутентификации 120 свертку по аутентификационным данным пользователя, оно определяет, необходимо ли произвести повторное шифрование данных пользователя. В случае, когда повторное шифрование данных необходимо, средство создания ключей шифрования вычисляет старый и новый ключи шифрования данных (например, если используется AES шифрование, то полученные от средства аутентификации 120 данные служат основой для создания ключа шифрования). В частном случае реализации при создании ключей шифрования может быть использована «соль», генерируемая средством создания ключей шифрования 130 для каждого уникального пользователя и хранящаяся в этом средстве. В этом случае при необходимости повторного шифрования данных пользователя средство создания ключей шифрования 130 сгенерирует новую «соль» для данного пользователя. После этого средство создания ключей шифрования 130 отправляет полученные ключи шифрования средству хранения данных 150. Средство хранения данных 150 после того, как получило от средства создания ключей шифрования 130 старый и новый ключи шифрования, передает данные ключи и зашифрованные данные пользователя средству шифрования 140. Средство шифрования 140 повторно шифрует полученные от средства хранения данных 150 данные пользователя, т.е. сначала расшифровывает данные пользователя с помощью полученного старого ключа шифрования, а затем зашифровывает их с помощью полученного нового ключа шифрования. После того, как данные пользователя были повторно зашифрованы, они передаются обратно средству хранения данных 150 для замены устаревших данных пользователя.

Фиг. 6 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая кон»соль», сканнер и т.п.Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 6. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой.

Изобретение предназначено для шифрования и расшифровки пользовательских данных, хранящихся на внешних серверах. Технический результат настоящего изобретения заключается в повышении безопасности пользовательских данных за счет шифрования с использованием аутентификационных данных пользователя передаваемых и хранимых данных. Предложена система шифрования данных пользователя. Система содержит клиента, связанного со средством аутентификации, средством создания ключей шифрования, средством шифрования и средством хранения данных. Клиент получает данные пользователя и передает их средству шифрования. Клиент получает ключи шифрования от средства создания ключей шифрования и передает их средству шифрования. Клиент также осуществляет передачу аутентификационных данных пользователя средству аутентификации, где в качестве аутентификационных данных выступают биометрические данные пользователя. 2 н.п. ф-лы, 6 ил.

1. Система шифрования данных пользователя, которая содержит:

а) клиент, связанный со средством аутентификации, средством создания ключей шифрования, средством шифрования и средством хранения данных и предназначенный для:

получения данных пользователя и передачи их средству шифрования,

получения ключей шифрования от средства создания ключей шифрования для передачи их средству шифрования,

передачи аутентификационных данных пользователя средству аутентификации, где в качестве аутентификационных данных выступают биометрические данные пользователя,

получения свертки аутентификационных данных пользователя от средства аутентификации и передачи ее средству создания ключей шифрования,

передачи средству хранения данных зашифрованных данных пользователя, полученных от средства шифрования;

б) средство хранения данных, связанное со средством шифрования и предназначенное для получения от клиента зашифрованных данных пользователя и их хранения;

в) средство аутентификации, предназначенное для:

аутентификации пользователя с использованием его аутентификационных данных, полученных от клиента,

создания свертки по аутентификационным данным пользователя и передачи полученного результата клиенту;

г) средство создания ключей шифрования, предназначенное для:

получения от клиента свертки аутентификационных данных пользователя,

создания ключа шифрования, используя свертку аутентификационных данных пользователя,

передачи клиенту созданного ключа шифрования;

д) средство шифрования, предназначенное для:

получения от клиента данных пользователей и ключа шифрования,

шифрования данных пользователя с использованием ключа шифрования,

передачи полученного результата клиенту.

2. Способ шифрования данных пользователя, по которому

а) при помощи клиента получают аутентификационные данные пользователя, где в качестве аутентификационных данных выступают биометрические данные пользователя;

б) при помощи средства аутентификации проводят аутентификацию пользователя с помощью его аутентификационных данных;

в) при помощи средства аутентификации создают свертку по аутентификационным данным пользователя и передают созданную свертку по аутентификационным данным пользователя клиенту;

г) при помощи клиента передают созданную свертку по аутентификационным данным средству создания ключей шифрования;

д) при помощи средства создания ключей шифрования создают ключ шифрования, используя полученную свертку по аутентификационным данным пользователя, и передают созданный ключ шифрования клиенту;

е) с помощью клиента передают полученный ключ шифрования средству шифрования;

ж) при помощи клиента получают данные пользователя и передают их средству шифрования;

з) при помощи средства шифрования шифруют полученные данные пользователя с использованием полученного ключа шифрования для последующей передачи зашифрованных данных клиенту с целью сохранения их при помощи средства хранения данных.

| CN 103595730 A, 19.02.2014 | |||

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| Многоступенчатая активно-реактивная турбина | 1924 |

|

SU2013A1 |

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| CN 102638568 A, 15.08.2012 | |||

| ВСЕОБЪЕМЛЮЩАЯ, ОРИЕНТИРОВАННАЯ НА ПОЛЬЗОВАТЕЛЯ СЕТЕВАЯ БЕЗОПАСНОСТЬ, ОБЕСПЕЧИВАЕМАЯ ДИНАМИЧЕСКОЙ КОММУТАЦИЕЙ ДАТАГРАММ И СХЕМОЙ АУТЕНТИФИКАЦИИ И ШИФРОВАНИЯ ПО ТРЕБОВАНИЮ ЧЕРЕЗ ПЕРЕНОСНЫЕ ИНТЕЛЛЕКТУАЛЬНЫЕ НОСИТЕЛИ ИНФОРМАЦИИ | 2004 |

|

RU2308080C2 |

Авторы

Даты

2016-07-10—Публикация

2014-06-20—Подача