Область техники, к которой относится изобретение

Настоящее изобретение относится к интеллектуальным идентификационным картам (карточкам) с высокой степенью защиты, обеспечиваемой считыванием и использованием биометрических данных в реальном масштабе времени, которые могут использоваться, в частности, как карточки доступа, удостоверения, электронный бумажник и т.п.

Уровень техники

Компьютеризация и, в особенности, интернет-технологии значительно упростили доступ к информации, включая финансовую информацию, медицинскую информацию и частную информацию, а также создали средства, ускоряющие финансовые и иные операции, в процессе которых происходит изменение конфиденциальной информации или обмен ею.

Для сохранения конфиденциальности подобной информации обычно используются пароли. В основе паролей, однако, часто лежит дата рождения или телефонный номер, которые легко представить в этом качестве и которые не обеспечивают защиты. Кроме того, даже сложный пароль, образованный посредством случайной выборки, может быть легко украден. Поэтому системы доступа к данным, использующие пароль, уязвимы для криминальной атаки, в результате чего наносится ущерб промышленности или экономике, и даже возникает угроза жизни людей. Таким образом, существует необходимость создания усовершенствованных способов обеспечения безопасности информации и ее защиты от несанкционированного доступа.

Биометрические данные могут содержать мелкие детали, которые сложно получить, но просто анализировать (например, расположение мелких деталей отпечатка пальца), либо общий узор, который легко фиксируется, но труден для анализа (например, пространственные характеристики завитков отпечатка пальца).

Существуют алгоритмы шифрования, для которых требуется цифровой ключ, которым обладает только авторизованный пользователь. В отсутствие нужного ключа закодированные данные могут быть расшифрованы с преобразованием в пригодную для использования форму только с большими затратами времени и вычислительных ресурсов, и то, если известны определенные характеристики незашифрованных данных (либо, по крайней мере, предсказуемы).

В опубликованной японской патентной заявке JP 60-029868 от 15 февраля 1985 г., автор Тамио Шаито, описывается персональная идентификационная система, в которой используется идентификационная карта со встроенной памятью для хранения закодированных биометрических данных, полученных от владельца карты. Биометрические данные могут включать фонограмму (голоса), отпечаток пальца, данные о внешности и/или результаты биопроб. Производится считывание и дешифрирование данных, хранящихся на карте, для их сравнения с соответствующими данными, полученными от лица, предъявившего карту. Подобная система позволяет идентифицировать зарегистрированное лицо с высокой точностью. Однако, поскольку получение биометрических данных и их обработка производится внешним оборудованием, возникают сложности с защитой информации, хранящейся на карте, от возможного ее изменения и/или хищения личных данных.

Была предложена усовершенствованная идентификационная карта, которая содержит управляемую данными многопроцессорную микросхему для формирования аппаратного брандмауэра (firewai - средство защиты доступа), одновременно кодирующего хранящиеся на карте биометрические данные и изолирующего их, что обеспечивает существенно лучшую защиту от несанкционированного изменения хранящихся данных. Однако собственно процедура сравнения выполняется в том же внешнем считывающем терминале, который производит считывание предъявленных биометрических данных и поэтому остается потенциально уязвимым для мошеннических манипуляций извне.

Раскрытие изобретения

Первый вариант выполнения идентификационной карты с высокой степенью защиты включает не только встроенную память для сохраненных биометрических данных, но также и встроенный датчик для считывания биометрических данных в реальном масштабе времени. Удаленная система идентификации содержит защищенную базу данных, включающую биометрические данные. Встроенный в карту процессор выполняет предварительное сравнение для проверки того, что полученные биометрические данные совпадают с локальными, хранящимися на карте биометрическими данными. Только в случае получения положительного результата этого сравнения производится передача каких-либо полученных данных или иных требующих защиты данных, хранящихся на карте, в удаленную идентификационную систему для дополнительной проверки и дальнейшей обработки. В качестве дополнительной защиты от злонамеренных воздействий, в предпочтительном варианте выполнения, локальные данные, хранящиеся на карте, отличаются от данных, хранящихся во внешнем устройстве, а локальная и внешняя процедуры сравнения используют различные алгоритмы сравнения. При этом, даже если произошел несанкционированный доступ к карте, к локальным данным, хранящимся на карте и/или локальном терминале, к которому присоединена карта, весьма велика вероятность, что удаленная система проверки полномочий будет в состоянии обнаружить попытку вторжения.

Второй вариант выполнения также содержит встроенную память для хранения биометрических данных, и встроенный датчик для считывания предъявленных биометрических данных, и встроенный процессор; в этом варианте выполнения, однако, процедура сравнения целиком выполняется встроенным процессором, и считанные исходные биометрические данные вместе с другой "персональной" информацией, хранящейся во встроенной памяти, недоступны для какой-либо обработки во внешнем устройстве. Вместо этого при положительном результате сравнения вновь полученных биометрических данных и ранее полученных биометрических данных вырабатывается только проверочное сообщение. При появлении проверочного сообщения карта действует аналогично обычной ISO-смарт-карте при правильном/неправильном вводе обычного персонального идентификационного номера (PIN), однако с дополнительной защитой за счет более защищенного процесса проверки. В любом из этих вариантов выполнения желательно, чтобы хранящиеся биометрические данные и любой хранящийся локально соответствующий алгоритм шифрования или ключ шифра загружались в карту в момент выдачи карты владельцу карты, причем так, чтобы исключался какой-либо дальнейший доступ извне, благодаря чему усиливается неприкосновенность хранящихся биометрических данных и всей процедуры проверки.

В одном варианте выполнения ISO-смарт-карта действует как брандмауэр для защиты процессора защиты, используемого для хранения и обработки защищенных биометрических данных, от злонамеренных внешних воздействий через интерфейс ISO-смарт-карты. В другом варианте выполнения между интерфейсом ISO-смарт-карты и немодифицированным процессором ISO-смарт-карты вводится процессор защиты, который блокирует любые внешние связи до тех пор, пока не будет проведено сравнение отпечатка пальца владельца с ранее зарегистрированным отпечатком пальца.

В одном предпочтительном варианте выполнения идентификационной карты с высоким уровнем защиты, обладающей встроенной функцией сравнения отпечатка пальца, используется работающая в реальном масштабе времени обратная связь, которая помогает найти оптимальное положение пальца владельца относительно датчика при перемещении пальца по датчику. Использование этой обратной связи не только снижает сложность вычислений, но и обеспечивает дополнительные средства, позволяющие отличить неопытного пользователя от мошенника, чем еще снижается вероятность ложных отклонений и/или ложных подтверждений. В другом предпочтительном варианте выполнения датчик отпечатка пальца устанавливается в подложке, которая обеспечивает дополнительную прочность.

В одном примере использования считанные биометрические данные и/или подтверждение личности владельца карты шифруются и вводятся в операционную сеть, включающую финансовые учреждения и специальный сервер контроля доступа, до того, как предоставить доступ к конфиденциальным данным или какому-либо автоматизированному процессу для выполнения защищенной сделки. В другом варианте использования выходной сигнал с карты используется для получения физического доступа в защищенную зону. В обоих случаях запись об успешной или отклоненной попытках доступа может быть сохранена либо на карте, либо на внешнем сервере контроля доступа, либо в обоих местах.

Краткое описание чертежей

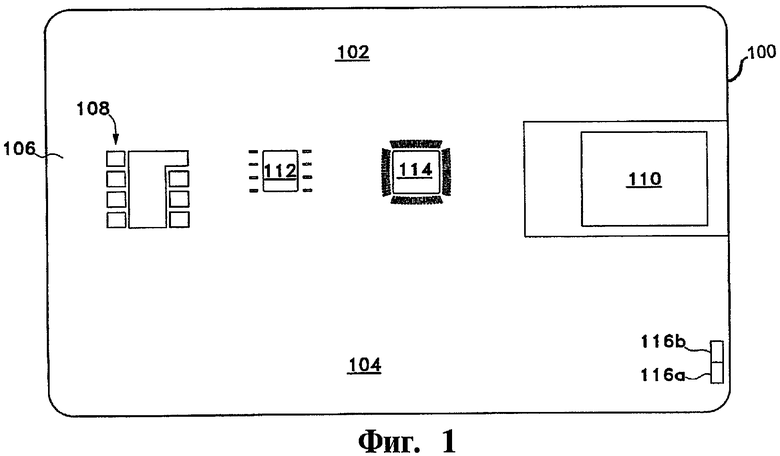

На фиг.1 представлен один вариант выполнения смарт-карты со встроенной биометрической идентификацией лица, предъявляющего карту.

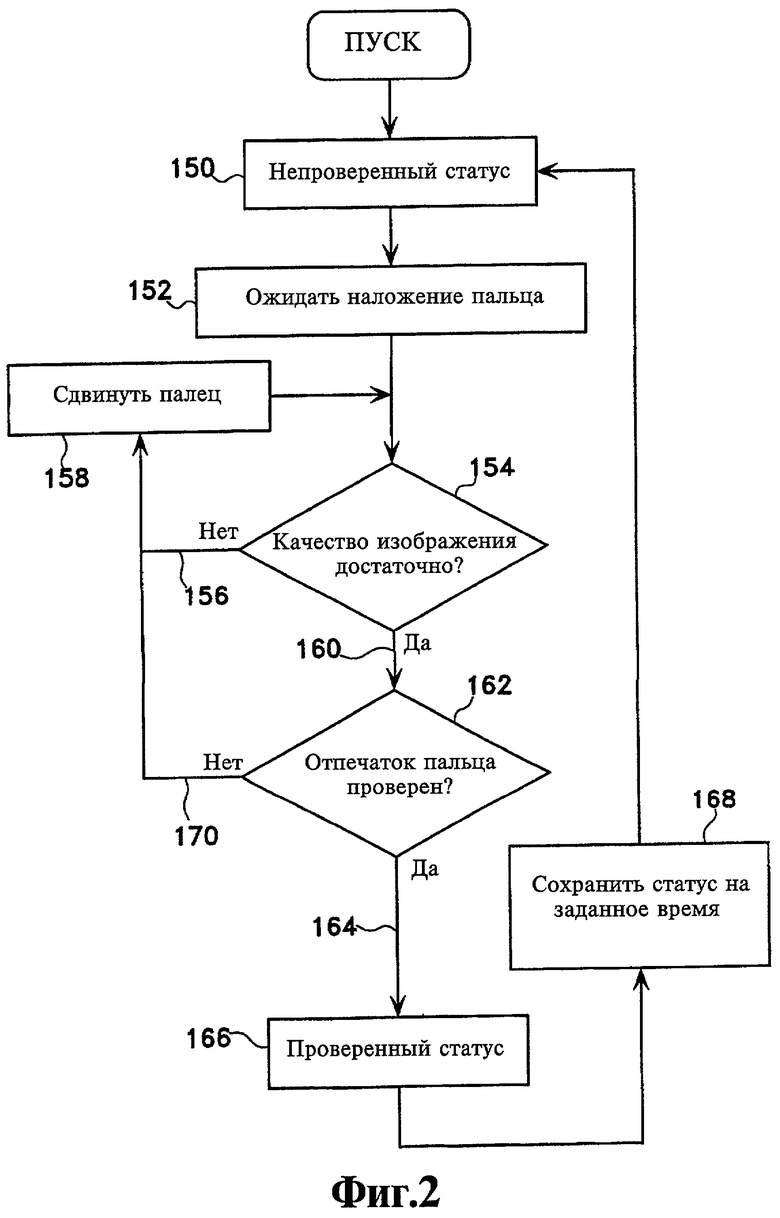

На фиг.2 представлена блок-схема, иллюстрирующая процедуру, обеспечивающую оптимальное расположение пальца на датчике отпечатка пальца.

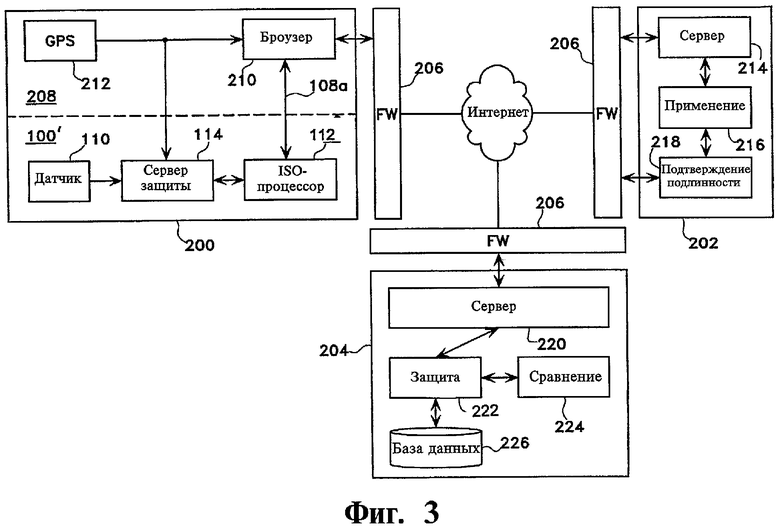

На фиг.3 представлена функциональная схема биометрической системы проверки, обеспечивающей как локальную, так и удаленную проверку идентичности лица, предъявляющего защищенную идентификационную карту.

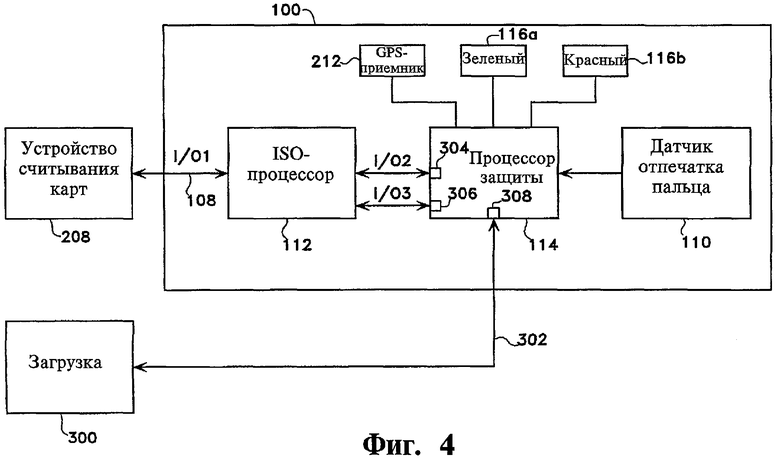

На фиг.4 представлена функциональная схема приведенной в качестве примера карты биометрической проверки, в которой используются различные физические пути передачи данных при первоначальной загрузке биометрических данных владельца карты и при проверке личности владельца карты при взаимодействии с внешним устройством, с которым используется карта.

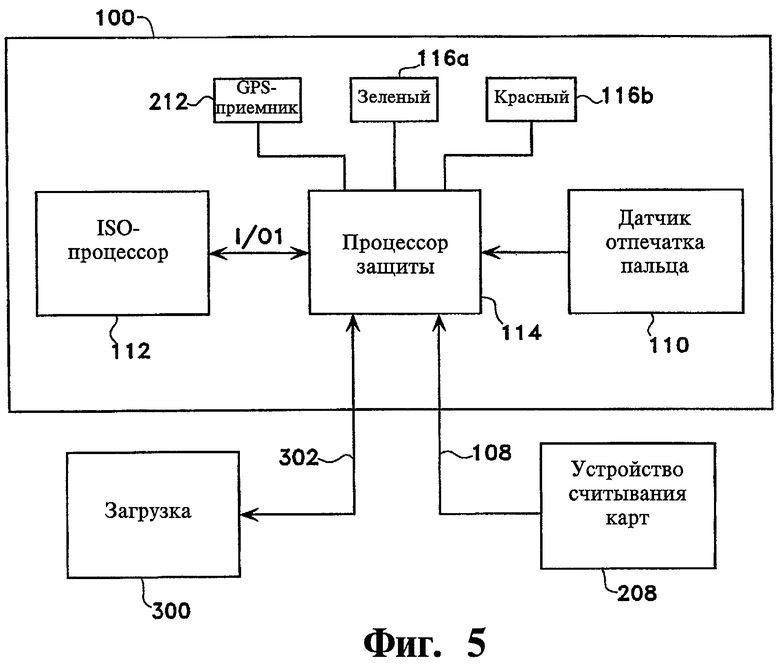

На фиг.5 представлен другой вариант выполнения приведенной в качестве примера карты биометрической проверки (фиг.4), который предназначен для использования совместно с немодифицированным процессором ISO-смарт-карты.

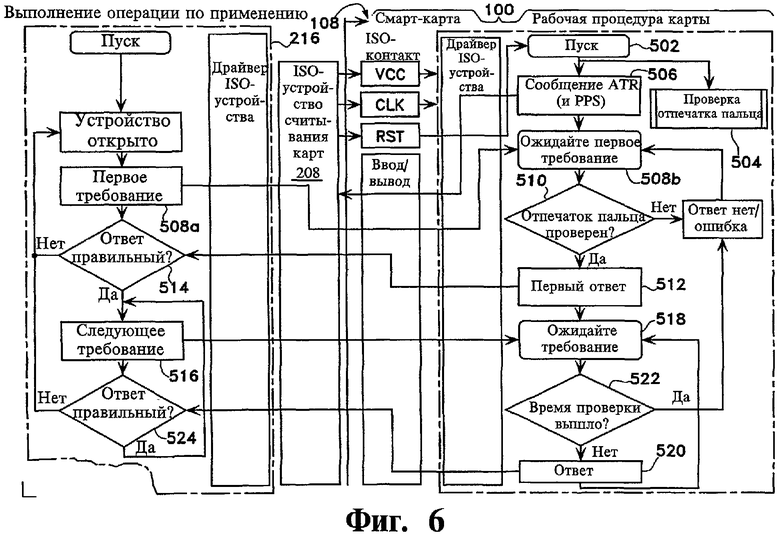

На фиг.6 представлена блок-схема, иллюстрирующая связь между приведенным в качестве примера устройством, для которого требуется карта, и идентификационной картой, в которой производится только локальная проверка личности владельца карты.

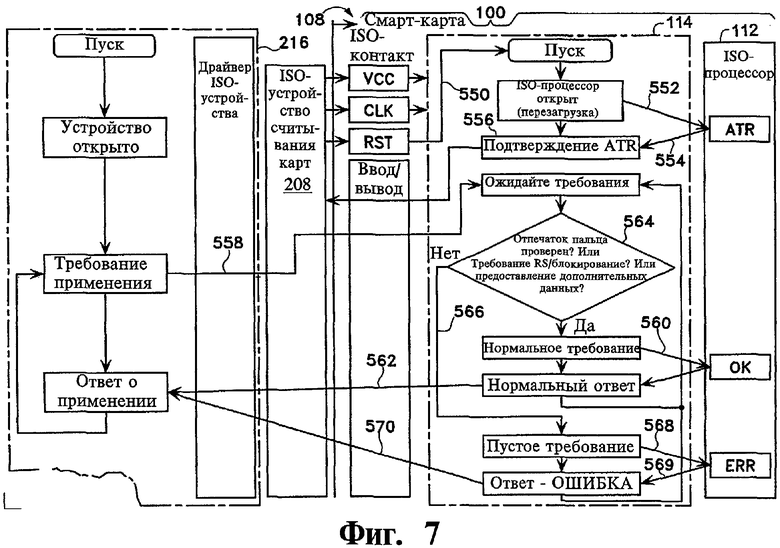

Схема на фиг.7 аналогична схеме на фиг.6, но изменена для использования с приведенной в качестве примера картой биометрической проверки, показанной на фиг.5.

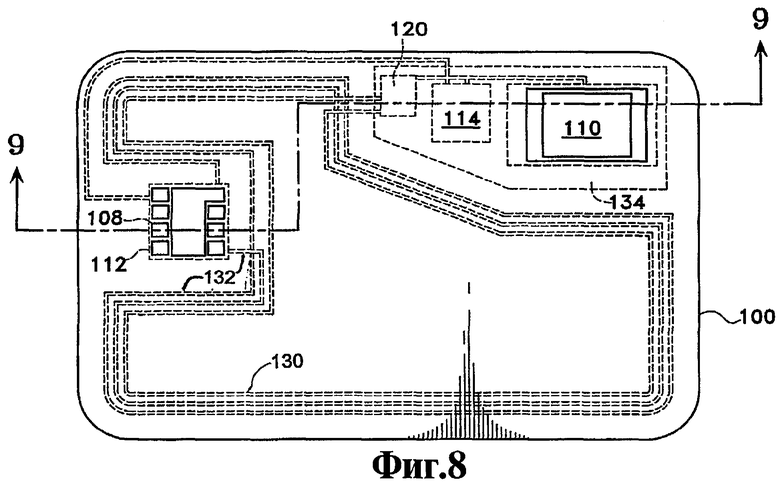

На фиг.8 представлен второй вариант выполнения смарт-карты со встроенной биометрической проверкой, которая может быть подсоединена к локальному терминалу либо по беспроводному каналу, либо посредством электрического соединителя.

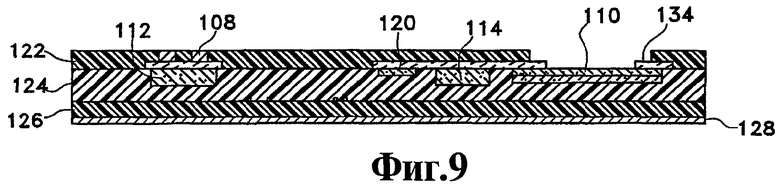

На фиг.9 представлено поперечное сечение карты, показанной на фиг.8.

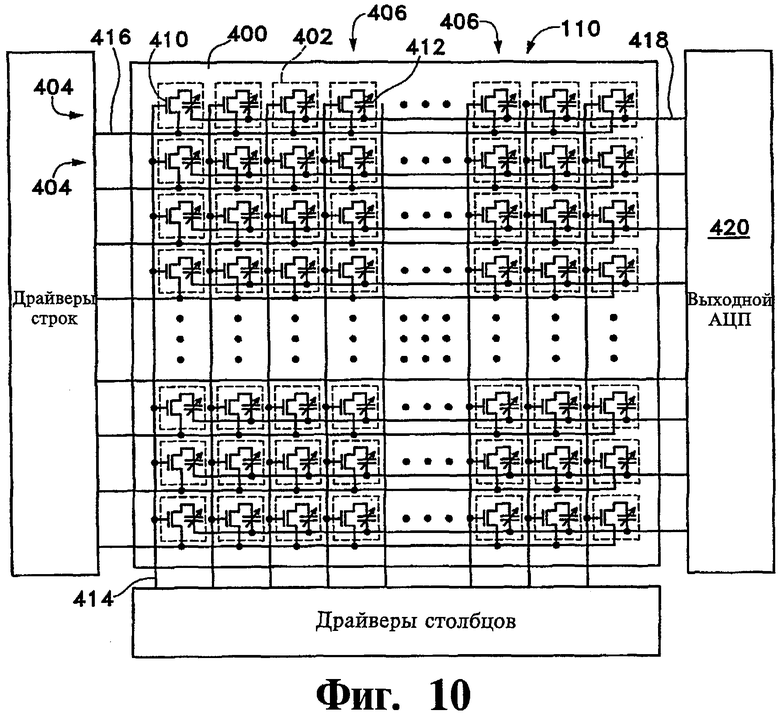

На фиг.10 представлена схема используемого в качестве примера датчика отпечатка пальца.

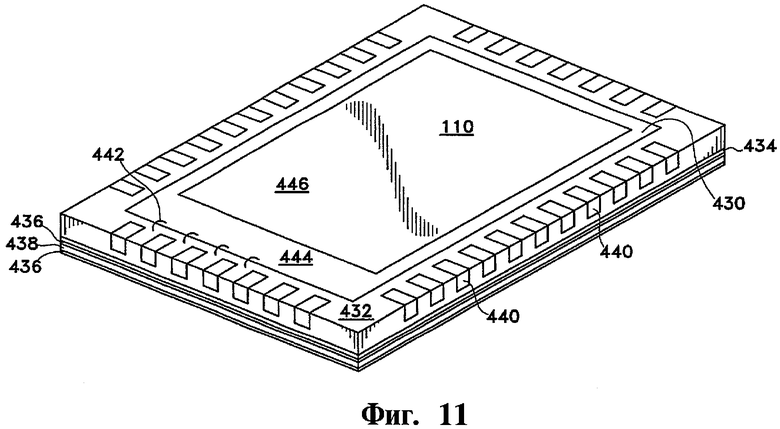

На фиг.11 представлен вариант выполнения узла держателя для датчика, показанного на фиг.10.

Осуществление изобретения

Смарт-карта

Выражение "смарт-карта" (smart card) или "интеллектуальная карта" (intelligent card) используется в настоящем описании для обобщенного обозначения любого физического объекта, размеры которого достаточно малы для того, чтобы его можно было держать в руке, повесить на шею либо носить на себе иным способом, и который содержит микропроцессор, способный хранить и обрабатывать представленную в цифровой форме информацию, касающуюся или иным образом связанную с конкретным владельцем карты, а также обмениваться этой информацией. Одним из хорошо известных примеров подобной смарт-карты является ISO-смарт-карта (т.е. изготовленная в соответствии со стандартами Международной Организации по Стандартизации), которая имеет те же физические размеры и форму, что и обычная кредитная карта, но содержит флэш-память для хранения данных о конкретном пользователе и микропроцессор, который может быть запрограммирован сложным алгоритмом шифрования, определяющим, соответствует или нет PIN-код (персональный идентификационный номер), полученный с терминала пользователя, зашифрованному PIN-коду, хранящемуся на карте, благодаря чему обеспечивается большая уверенность, что лицо, предъявившее карту, действительно является владельцем карты, чем в системе проверки, основанной только на визуальном сравнении подписей и/или внешнего сходства.

Обратимся к фиг.1, представляющей вариант выполнения смарт-карты со встроенной биометрической проверкой. Карта 100 в основном выполняется из пластического материала и внешне напоминает обычную кредитную карту, приблизительные размеры которой 53,98×85,6 мм соответствуют стандарту ISO 7816, а толщина приблизительно 0,76 мм или более.

По аналогии с обычной кредитной картой карта 100 имеет свободную область 102 сверху, проходящую вдоль всей большей стороны карты, для размещения магнитной полосы (как определено стандартами ISO 7811-2 и 7811-6) на обратной стороне карты, где может храниться обычная кодированная буквенно-цифровая информация о владельце карты и каком-либо соответствующем счете, что позволяет использовать карту 100 с обычным устройством считывания магнитного кода. Однако в связи с тем, что любые данные, содержащиеся в магнитной полосе, могут быть легко изменены, подобная магнитная полоса предназначена только для использования в случаях, где необходимость сохранения совместимости с терминалами старого типа, оснащенными устройствами считывания магнитного кода, перевешивает потенциальное снижение защищенности системы, использующей магнитные полосы.

Верхняя область 102 также может быть использована для размещения различных средств противодействия мошенничеству, например устойчивую к воздействию цветную фотографию владельца и/или голографический логотип эмитента карты. Нижняя область 104 карты 100 может быть использована, как обычно, для размещения информации тиснением (согласно ISO 7811-1), например, имени владельца, цифрового идентификатора счета (или карты) и срока действия карты, что позволяет использовать карту 100 в обычном впечатывающем устройстве для карт.

Верхняя область 102 и нижняя область 104 разделены средней областью 106, в которой вмонтировано 8 видимых глазом контактных площадок 108 ISO-смарт-карты, которые обеспечивают обычное электрическое соединение между картой и соответствующими контактами устройства считывания карты. Через эти контакты может происходить не только обмен данными между устройством считывания и картой, но и подача питания, синхронизирующих и управляющих сигналов, как это определено стандартом ISO 7816-3.

С правой стороны области 106 видна площадка датчика 110 (датчика отпечатка пальца), которая используется для считывания данных отпечатка пальца с пальца владельца карты. В предпочтительном варианте выполнения карта оснащается идентификационным кодом, который уникален для датчика 110 или другого электронного компонента, вделанного в карту; например, код доступа в формате обычных протоколов IP и/или MAC.

На фиг.1 также схематически показано несколько дополнительных электронных компонентов, которые взаимодействуют с контактными площадками 108 и датчиком 110 для расширения функциональных возможностей и, в частности, большей защищенности.

В одном варианте выполнения процессор (CPU) 112, совместимый с ISO-смарт-картой, непосредственно подключен к контактным площадкам 108 для обеспечения электрического соединения с внешним ISO-совместимым устройством считывания карт (не показано) с целью не только подведения питания к встроенной электронике, но и для обмена данными между картой и любым внешним программным обеспечением управления передачей данных, защитой, проведением операций и/или иным прикладным программным обеспечением, установленным на устройстве считывания карт или любых связанных вычислительных устройствах, объединенных в сеть с устройством считывания карт.

Хотя в описанном варианте выполнения путь передачи данных между картой 100 и внешним устройством считывания карт представляет собой проводное соединение с использованием определенной стандартом ISO для смарт-карт конфигурацией контактов, следует иметь в виду, что могут быть использованы и другие варианты выполнения, другие способы передачи, например соединения USB или RS 232C или SPI (последовательное), возможно, по беспроводному РЧ (радиочастотному) каналу, СВЧ и/или ИК (инфракрасному) каналам связи.

Кроме того, несмотря на то, что в описанном варианте выполнения энергия питания поступает от устройства считывания карт, другие варианты выполнения могут содержать встроенный источник питания, например солнечную батарею или аккумулятор. Использование подобных встроенных источников питания может иметь преимущество, например, в случае, если механическая стыковка между картой 100 и конкретным считывающим устройством делает датчик 110 отпечатка пальца недоступным для пользователя, когда контакты 108 соединены с соответствующими выводами внутри устройства считывания карт и, таким образом, считывание данных отпечатка пальцев пользователя может выполняться, когда карта 100 не соединена непосредственно со считывающим устройством.

Процессор защиты

Как показано, процессор (CPU) 114 защиты включен между ISO-процессором 112 и датчиком 110 для обеспечения защиты обработки и хранения считанных данных, а также функции защитного "брандмауэра" для защиты данных и программ, хранящихся в специализированной памяти, от любых попыток несанкционированного доступа через ISO-процессор 112, как это будет описано ниже. Подобный брандмауэр может обеспечивать прохождение только зашифрованных данных, используя кодовый ключ, основанный на присвоенном уникальном сетевом адресе либо являющийся в ином отношении уникальным для данной карты, например данные, извлеченные из ранее зарегистрированного узора отпечатка пальца или уникального номера, присвоенного устройству, например номера процессора или номера датчика отпечатка пальца. В другом варианте выполнения брандмауэр пропускает только данные, содержащие уникальные идентификационные данные из предыдущей передачи или данных. Еще в одном варианте выполнения брандмауэр использует различные ключи для различных применений и использует эти ключи для передачи данных к соответствующему другому процессору или сегменту памяти.

В другом варианте выполнения (не показан) процессор 114 защиты непосредственно подключен к ISO-контактам 108 и выполняет роль охранника между ISO-процессором 112 и ISO-контактами 108. Преимуществом этой альтернативной конфигурации является дополнительная защита, обеспечиваемая процессором 114 защиты и датчиком 110, без какого-либо ухудшения защитных механизмов, которые уже могут быть введены в ISO-процессор 112.

В предпочтительном варианте выполнения процессор 114 защиты содержит энергонезависимую полупроводниковую или неполупроводниковую память, например ферроэлектрическое ОЗУ (FRAM), однократно-программируемое ПЗУ (ОТР), электрически перепрограммируемое ППЗУ (EEPROM), магнитное ОЗУ (MRAM), магнитное ПЗУ (MROM), для хранения ранее зарегистрированного узора отпечатка пальца и/или иной персональной биометрической информации. В других вариантах выполнения некоторые или все функции процессора 114 защиты могут быть осуществлены в ISO-процессоре 112 и/или некоторые или все функции ISO-процессора 112 могут быть выполнены процессором 114 защиты. В такой комбинированной конфигурации все еще может быть сформирован программный брандмауэр между различными функциями, что особенно важно в случаях, когда в устройстве была реализована процедура, при которой невозможны какие-либо изменения в хранящихся программах. В другом варианте выполнения оба процессора 112 и 114 могут представлять собой отдельные процессоры в одном многопроцессорном устройстве, обеспечивающие защиту каждого процесса от любых помех со стороны другого процесса, выполняемого в другом процессоре. Примером подобного многопроцессорного устройства может служить DDMP (многопроцессорная система, управляемая данными) японской фирмы Sharp.

Несмотря на то что в предпочтительном варианте выполнения все эти различные датчики, контакты и другие электронные компоненты, а также печатные схемы и другие электрические схемы, которыми они соединяются, полностью встроены внутрь карты 100, благодаря чему они защищены от истирания и загрязнения, желательным является их расположение в центральной области 106 между верхней областью 102 и нижней областью 104 для дополнительной защиты от возможного повреждения со стороны различных устройств считывания магнитного кода, устройств печати тиснением и другого печатающего оборудования, которые вступают в механический контакт с этими другими областями.

Светодиодная обратная связь

Светодиоды 116а, 116b управляются процессором 114 защиты и обеспечивают пользователю визуальную обратную связь. В приведенном в качестве примера варианте выполнения предпочтительное место их расположения находится в нижней области 104 у края карты вдали от контактных площадок 108. В любом случае, предпочтительным местом расположения светодиодов 116а, 116b является участок, где они не будут повреждены при выполнении тиснения и где они будут видны, когда карта вставляется в обычное устройство считывания ISO-смарт-карт и/или когда палец пользователя помещен на датчик 110 отпечатка пальца. Например:

В режиме проверки

- КРАСНЫЙ мигает: ожидание приложения пальца

- мигание прекращается: палец приложен к датчику

- однократное мигание КРАСНОГО: не в состоянии получить совпадение, нужно сдвинуть палец

- продолжительное однократное мигание ЗЕЛЕНОГО: совпадение достигнуто, палец можно убрать.

В режиме регистрации данных

- ЗЕЛЕНЫЙ мигает: ожидание приложения пальца

- мигание прекращается: палец приложен к датчику

- однократное мигание КРАСНОГО: не в состоянии зарегистрировать, нужно сдвинуть палец

- однократное мигание ЗЕЛЕНОГО: регистрация выполнена, палец можно убрать.

В режиме стирания

- ЗЕЛЕНЫЙ и КРАСНЫЙ мигают: готовность к стиранию

- однократное мигание ЗЕЛЕНОГО: стерто

В предпочтительном варианте выполнения пользователю предоставляется несколько попыток считывания отпечатка пальца для достижения совпадения или при регистрации данных, прежде чем выдается уведомление-отказ. В одном из вариантов выполнения, уведомление-отказ выдается на сервер контроля доступа только в том случае, если пользователь убрал свой палец до получения подтверждающего зеленого сигнала либо если был превышен заданный лимит времени. Такая процедура не только тренирует пользователя, как оптимальным образом помещать палец на датчике, благодаря чему не только упрощаются вычисления, но также возможно использовать более четкие критерии принятия решения. Подобная визуальная обратная связь также создает психологическую основу для различения неопытного пользователя (который, как правило, будет продолжать попытки, пока не найдет правильное положение пальца) и мошенника (который обычно не хочет привлекать внимание и прекратит попытки прежде, чем его злой умысел будет раскрыт). В результате достигается существенное сокращение вероятности появления ложных отказов и/или ложных подтверждений.

На фиг.2 представлен пример процедуры, помогающей пользователю помещать палец на датчик 110. На шаге (ячейки блок-схемы) 150 мигает КРАСНЫЙ светодиод 116b. Как только палец обнаружен (шаг 152), мигание светодиода прекращается и выполняется тест (шаг 154) на качество изображения (различимые вытянутые области, соответствующие выступам и бороздкам кожи пальца). Если качество признается недостаточным (шаг 156 NO), разовое вспыхивание КРАСНОГО светодиода 116b указывает пользователю на необходимость изменения положения пальца (шаг 158); в противном случае (шаг 160 YES) выполняется второй тест (шаг 162), позволяющий определить, что тот же палец помещен в то же положение, что и при регистрации пользователя. В результате может быть использован достаточно простой алгоритм сравнения для определения соответствия поступающих данных и данных, хранящихся в памяти, с учетом заданного порога, чем подтверждается, что анализируемый отпечаток пальца является тем же, что был исходно зарегистрирован (шаг 164 YES), после чего загорается ЗЕЛЕНЫЙ светодиод 116а (шаг 166) на достаточно продолжительное время, подтверждая, что сравнение выполнено успешно и пользователь может убрать палец. В противном случае, когда порог сравнения не достигнут (шаг 170 NO), разовая вспышка КРАСНОГО светодиода 116b (шаг 158) показывает пользователю, что необходимо изменить положение пальца и процедура повторяется.

Примеры конфигурации сети

Обратимся к фиг.3, иллюстрирующей возможный вариант выполнения биометрической системы проверки, в которой осуществляется как локальная, так и удаленная проверка личности человека, предъявляющего защищенную идентификационную карту. Система включает три главных компонента: клиентский терминал 200, сервер 202 приложений (устройства применения (карточки)) и сервер 204 контроля доступа. Клиентский терминал 200 обладает функциями для считывания в реальном масштабе времени и локальной обработки отпечатка пальца пользователя, для шифрования локально обработанных данных и для защищенного обмена данными с сервером приложений и сервером контроля доступа, желательно посредством интернета с использованием схем адресации и протокола передачи IP/TCP, с защитой от несанкционированного доступа обычными IP-брандмауэрами (FW) 206. В других вариантах выполнения брандмауэры 206 могут быть оснащены фильтрами и шифратором/дешифратором для кодировки, которые выполняют шифрование передаваемых данных после того, как они были проверены сличением с санкционированными данными, и которые дешифрируют полученные данные перед принятием решения о принадлежности этих данных к санкционированным данным, с использованием, например, алгоритма шифрования DES128. Используя эти средства, брандмауэр 206 может классифицировать данные как санкционированные либо как потенциально злонамеренные, основываясь не только на заголовке сообщения, но также и на содержании сообщения.

Клиентский терминал 200 может быть выполнен как выделенный web-терминал либо может быть реализован программой, установленной на программируемом настольном компьютере, ноутбуке или иной рабочей станции или персональном компьютере, управляемом операционной системой общего назначения, например Windows XXX, OSX, Solaris XX, Linux или свободно распространяемой BSD. В предпочтительном варианте выполнения клиентский терминал 200 содержит обновленную базу данных для выдачи отказа (например, данные по утерянным или украденным картам либо ограничения по какой-либо конкретной карте или группе карт), чем обеспечивается дополнительная защищенность.

Сервер 202 приложений позволяет выполнять операции либо иные инструкции от удаленного пользователя, находящегося у клиентского терминала 200, после того как сервером 204 контроля доступа будет подтверждена личность пользователя. Сервер 204 контроля доступа позволяет осуществлять защищенный обмен как с клиентским терминалом 200, так и с сервером 202 приложений для сохранения подлинных данных по отпечаткам пальцев и другой информации, касающейся ранее зарегистрированных пользователей, для сравнения хранящихся данных с зашифрованными данными, поступающими в реальном масштабе времени от клиентского терминала 200, и для информирования сервера 202 приложений о соответствии поступающих в реальном времени данных по отпечаткам пальцев, хранящимся конкретным данным отпечатков пальцев.

В частности, клиентский терминал 200 дополнительно содержит два главных компонента: стационарный компонент - устройство 208 считывания карт, включающее терминал 210 интернет-навигатора (броузера) и интерфейс 108а устройства считывания карт (которое может представлять собой простой USB-кабель, заканчивающийся группой электрических контактов для осуществления электрического соединения с соответствующими контактными площадками ISO-смарт-карты), и переносимый компонент 100' в виде смарт-карты. В одном из вариантов выполнения переносимый компонент 100' может представлять собой описанную выше смарт-карту 100, содержащую датчик 110 отпечатка пальца, процессор 114 защиты и процессор 112 ISO-смарт-карты.

Сервер 202 приложений дополнительно содержит интерфейс интернет-сервера, включая брандмауэр 206 и интернет-навигатор (сервер) 214, а также исполнительный (прикладной) модуль 216 ("Применение") операционного устройства и модуль 218 контроля правильности данных ("Подтверждение подлинности"). В том случае, если сервер приложений и исполнительный модуль 216 представляют собой обычные (унаследованные) устройства, не предназначенные для обмена данными средствами протокола IP/TCP, брандмауэр 206 может быть заменен соответствующим конвертером протокола, включающим модуль 218 контроля правильности и имеющим фиксированный IP адрес. Сервер приложений может, например, управляться третьей стороной, предлагающей обслуживание через интернет зарегистрированному пользователю.

Сервер 204 контроля доступа дополнительно содержит интерфейс 220 интернет-сервера ("Сервер"), модуль 222 обработки (защиты), содержащий алгоритм 224 сравнения отпечатка пальца, и базу 226 данных для хранения отпечатка пальца и другой подлинной информации, полученной от отдельных пользователей, когда они проходили регистрацию в системе и гарантии идентичности их личности не вызывали сомнений оператора. Для дополнительного усиления защиты, в предпочтительном варианте выполнения, зарегистрированные данные, относящиеся к любому лицу, не хранятся на сервере приложений в виде единой информационной последовательности, а вместо этого каждый элемент хранится отдельно, а любые необходимые индексы или связи, объединяющие эти элементы, доступны только с использованием соответствующего ключа, который хранится как часть этих частных персональных данных в сервере контроля доступа.

Координаты

В некоторых вариантах выполнения стационарное устройство 208 считывания и/или переносимая карта 100'' также могут быть оснащены встроенным спутниковым приемником 212 глобального позиционирования (GPS), который может предоставить полезную информацию о текущем местонахождении считывающего устройства и карты во время осуществления данной операции. В частности, данные о координатах с GPS-приемника 212 могут быть использованы для блокирования (окончательно или временно) устройства считывания и/или карты в случае, если это устройство или карта находятся в месте, где их использование не санкционировано. Координаты могут также автоматически определяться и иными, помимо GPS, средствами, например, с использованием технологии определения координат вызывающего абонента PHS (японский сотовый телефон), либо датчиков координат, реагирующих на местные изменения электромагнитных полей Земли. В частном случае использования карт, оснащенных GPS, желательно, чтобы различные компоненты GPS-приемника включали антенну, усиление сигнала, АЦП и устройства выборки и хранения, цифровой процессор для вычисления координат входили в состав единой интегральной схемы или представляли собой отдельные устройства, расположенные на одной печатной плате, которая интегрирована, встроена или заламинирована в материал карты.

Архитектура карты для ISO-карты со встроенной схемой сравнения

Интерфейсы ISO-процессора

На фиг.4 представлена функциональная схема приведенной в качестве примера карты 100 или 100' биометрической проверки, совместимой с ISO-смарт-картой, в которой используются различные физические пути передачи данных при первоначальной загрузке биометрических данных владельца карты и при проверке личности владельца карты для их использования на удаленном пункте.

В частности, кроме описанного выше ISO-процессора 112, процессора 114 защиты, датчика 110 отпечатка пальца, светодиодов 116а, 116b и дополнительного GPS-приемника 212, из которых только ISO-процессор непосредственно подсоединяется к устройству 208 считывания карт через контактные площадки 108 ISO-смарт-карты, здесь имеется отдельный модуль 300 загрузки и связанное с ним временное соединение 302, которое обеспечивает прямую связь с процессором 114 защиты во время первоначальной регистрации пользователя. Можно заметить, что ISO-процессор 112 соединяется с процессором 114 защиты посредством портов 304, 306 ввода/вывода, в то время как временное соединение 302 загрузки подключено к отдельному порту 308 ввода/вывода. В предпочтительном варианте выполнения процессор защиты программируется таким образом, что доступ к любым данным, относящимся к уязвимой защищаемой области, или программе возможен только через порт 308 и невозможен через порты 304 и 306, что исключает возможность несанкционированного доступа к этим уязвимым данным после блокирования соединения 302.

Большинство представленных на рынке ISO-процессоров имеют по крайней мере два порта ввода/вывода, а некоторые имеют по крайней мере три. Только один из этих портов (I/O 1) предназначен для последовательной передачи данных через соединения 108 от обычной ISO смарт-карты к внешнему ISO-совместимому устройству 208 считывания карт. В предпочтительном варианте выполнения дополнительные один или два порта ввода/вывода осуществляют выделенную фиксированную связь между ISO-процессором 112 и процессором 114 защиты, который служит аппаратным брандмауэром для блокирования любых злонамеренных попыток перепрограммировать процессор 114 защиты или получить доступ к любой уязвимой информации, которая могла быть до этого считана датчиком 110 либо может храниться в процессоре 114. В случае использования ISO-процессора, имеющего более двух линий ввода/вывода, можно представить более двух состояний статической информации состояния на выделенной линии передачи между ISO-процессором и процессором защиты, например, 1) Готов, 2) Занят, 3) Сбой и 4) Передача, даже когда питание от процессора защиты полностью отключено. Конечно, даже если имеется только один порт ввода/вывода, эти четыре состояния могут быть динамически переданы как последовательные данные.

Среди возможных команд и данных, которые могут быть переданы между ISO-процессором и процессором защиты через ISO-интерфейсы ввода/вывода I/O 2 и I/O 3, имеются следующие:

- Команды на регистрацию или проверку пользователя, в ответ на которые процессор защиты должен выдать результаты регистрации или результаты проверки подлинности для локального сохранения и/или передачи для использования на удаленном пункте.

- Информация об отпечатке пальца как эталонная (контрольная) может быть направлена от процессора защиты в ISO-процессор для сохранения в памяти ISO-смарт-карты для передачи для использования на удаленных пунктах. С целью повышения защищенности уязвимой персональной информации контрольные данные могут быть закодированы в процессоре защиты перед их передачей в ISO-процессор.

Загрузочное соединение 302 обеспечивает прямую связь с процессором 114 защиты, которая обходит любую защиту брандмауэра, обеспечиваемую ISO-соединением и связанными выделенными портами 304 и 306 ввода/вывода, при этом сохраняя возможность связи между ISO-процессором 112 и ISO-считывающим устройством 208, так что питание также будет подаваться и на процессор 114 защиты. В основном это используется при первоначальной регистрации карты для конкретного пользователя и требует защиты от несанкционированного доступа.

На фиг.5 представлен альтернативный вариант выполнения по сравнению с примером выполнения карты биометрической проверки, показанной на фиг.4, который предназначен для использования с немодифицированным процессором ISO-смарт-карты. В частности, ISO-процессор 112' больше не должен выполнять какие-либо заградительные функции между устройством 208 считывания карты и процессором 114' защиты как при нормальном использовании, так и во время загрузки, поэтому им может быть любая соответствующая стандартам ISO-схема, не подвергшаяся какой-либо модификации и используемая способом, полностью совместимым как с устройством 208 считывания карт, так и любым внешним использующим устройством. В подобном альтернативном варианте выполнения процессор 114' защиты действует как прозрачный брандмауэр между ISO-процессором 112' и любым внешним использующим устройством, если считанный отпечаток пальца совпадает с отпечатком, хранящимся в памяти, и блокирует любой обмен данными, если считанный отпечаток пальца не совпадает с отпечатком, хранящимся в памяти.

Начальная загрузка карты и защита хранящихся данных

Обрезка

В одном из вариантов выполнения изготовленная карта сначала имеет выступающие проводники печатной схемы, которые обеспечивают непосредственное соединение с процессором защиты, а также с по крайней мере частью ISO-интерфейса и/или любой частью встроенной памяти. Этот интерфейс с прямым соединением используется только для тестирования карты и регистрации на ней данных отпечатка пальца и служит для подачи сигнала, управляющего процессом регистрации. После завершения регистрации эти выводы печатной схемы механически отрезаются, после чего никакая дополнительная регистрация невозможна, а память процессора защиты доступна только через ISO-процессор и упоминаемый ранее брандмауэр, стоящий между ISO-процессором и процессором защиты.

Расплавление

В другом варианте выполнения процессор защиты имеет память, которая после записи узора зарегистрированного отпечатка пальца становится недоступной. Одним из примеров подобной памяти является одноразовое программируемое ПЗУ (PROM), аналогичное по конструкции электрически перепрограммируемому ППЗУ(ЕЕРРОМ), но непрозрачное для ультрафиолетового излучения и поэтому нестираемое. Другим примером может служить флэш-ПЗУ, которое становится считываемым только после завершения регистрации, например, посредством подачи достаточно большого тока в цепь подачи сигнала РАЗБЛОКИРОВАТЬ или АДРЕС или ДАННЫЕ для физического разрушения (расплавления) цепи этого сигнала.

Пример выполнения процедуры проверки

В одном из вариантов выполнения используемая в качестве примера процедура включает считывание физических данных отпечатка пальца, например, с использованием оптических методов, или давления, или проводимости, или емкости, или акустических методов, либо упругих свойств, либо фотографии, на клиентском терминале, используемом клиентом для получения соединения с сервером обслуживания устройства применения, которые затем направляются (желательно, в зашифрованной форме) на отдельный сервер контроля доступа по отпечатку пальца. Сервер контроля доступа по отпечатку пальца сравнивает, используя программу идентификации, считанные данные отпечатка пальца с файлом отпечатков пальцев, в котором содержатся зарегистрированные данные отпечатка пальца пользователя, и, если данные совпадают, сервер контроля доступа направляет команду разблокирования на сервер обслуживания устройства применения.

В другом варианте выполнения пользователь получает доступ к защищенному web-навигатору сервера контроля доступа по отпечатку пальца, который содержит файлы отпечатков пальцев, где все отпечатки пальцев зарегистрированы вместе с персональными данными, например именем, адресом, датой рождения. Затем защищенный сервер контроля доступа по отпечатку пальца, доступ пользователя к которому осуществляется с использованием защищенного протокола, например, в формате защищенного протокола передачи гипертекстов (HTTPS), направляет команду в клиентский терминал на считывание отпечатка пальца пользователя на клиентском терминале. В ответ на команды, выведенные навигатором на клиентском терминале, пользователь помещает свой выбранный палец на датчик отпечатка пальца, а программа считывания отпечатка пальца, установленная в клиентском терминале, считывает дискретизированный отпечаток пальца, например, в виде пиксельного изображения с разрешением от 25 мкм до 70 мкм и площадью 12,5 мм на 25 мм и 8-разрядной полутоновой шкалой.

Защищенный сервер контроля доступа по отпечатку пальца получает данные отпечатка пальца вместе с идентификационными данными пользователя, а также Интернет IP-адрес и/или индивидуальный код датчика отпечатка пальца (адрес мандатного доступа), и/или "куки" (пароль, порождаемый сервером при первом подключении и отсылаемый пользователю), и/или любой уникальный код или иную информацию, идентифицирующую конкретное лицо или терминал (например, подробности предыдущего контакта между клиентским терминалом и защищенным сервером контроля доступа по отпечатку пальца), после чего производит сравнение полученных данных отпечатка пальца с файлом отпечатка пальца, который содержит ранее зарегистрированные данные отпечатка пальца вместе с идентификационными данными пользователя, персональной информацией, например именем, адресом, датой рождения, информацией о правонарушениях, водительскими правами, номером социального страхования и пр., используя программу идентификации, которая может содержать сравнение мелких деталей и/или сравнение с использованием быстрого преобразования Фурье.

По завершении процедуры идентификации web-сервер 214 соответствующего устройства применения подачей визуального или звукового сигнала дает пользователю указание поместить свой палец на датчик 110 считывания отпечатка пальца и щелкнуть кнопкой мыши или клавишей клавиатуры, тем самым извещая программу считывания отпечатка пальца в процессоре 114 защиты. Затем данные считанного отпечатка пальца пользователя пересылаются в зашифрованной форме (например, используя защищенный HTTPS-протокол связи с RSA-кодированием) на web-сервер 220 сервера 204 контроля доступа по отпечатку пальца через ISO-процессор 112 и web-навигатор 210 клиентского терминала 200. Если считанные данные совпадают с соответствующими данными в базе данных 226, сервер 204 контроля доступа по отпечатку пальца подтверждает подлинность личности пользователя как клиентскому терминалу 200, так и серверу 202 приложений. Ниже описывается, со ссылкой на фиг.3, пример варианта выполнения, использующего трехсторонний протокол идентификации и разовый пароль в виде кодирующей последовательности случайных символов:

- Web-навигатор 210 клиентского терминала 200 осуществляет доступ к соответствующему web-интерфейсу 214 сервера 202 приложений по требованию о доступе к процессу 216 применения.

- Web-интерфейс 214 сервера 202 приложений отвечает объявлением на экране о начале сеанса и соответствующими инструкциями по доступу к процессу 216 применения.

- Клиентский терминал 200 дает команду ISO-процессору 112 активировать процессор 114 защиты.

- ISO-процессор 112 включает процессор 114 защиты.

- Процессор 114 защиты ждет поступления данных отпечатка пальца от датчика 110 отпечатка пальца и при получении достоверных данных выделяет дискретизированное изображение отпечатка пальца, которое направляется в web-навигатор 210 через ISO-процессор 112.

- Web-навигатор 210 направляет закодированный вариант выделенного изображения отпечатка пальца в сервер 204 контроля доступа в сопровождении связанной информации (либо с шифрованием этой информацией), относящейся к задействованной карте 100' и устройству 208 считывания карт, например идентификационные данные пользователя, IP-адрес клиентского терминала 200 и/или фиксированный идентификационный код (МАС-адрес) датчика 110.

- Web-интерфейс 220 сервера 204 контроля доступа при получении выделенного изображения отпечатка пальца вместе с другой информацией от клиентского терминала 200 направляет эту информацию в процессор 222 сравнения отпечатков пальца.

- Под управлением программы 224 сравнения процессор 222 сравнения отпечатков пальца использует принятые идентификационные данные пользователя или иную специфичную для пользователя, связанную информацию для извлечения соответствующего контрольного изображения отпечатка пальца из базы 226 данных и сравнивает считанное изображение отпечатка пальца с контрольным изображением отпечатка пальца.

- Результат сравнения (совпадение или несовпадение) сохраняется в протоколе предыстории доступа вместе со связанной информацией, идентифицирующей терминал 200, идентификационную карту 100' пользователя и запрашиваемое устройство 216 применения, и управление возвращается к web-интерфейсу 220 сервера контроля доступа.

- Если результатом сравнения является совпадение, web-интерфейс 220 сервера контроля доступа генерирует разовый пароль в форме последовательности символов запроса, который направляется в клиентский терминал 200, и использует эту последовательность символов запроса как случайный код для шифрования связанной информации, которую он сохраняет как соответствующий ответ на запрос для возможного использования в будущем в качестве контрольного.

- Клиентский терминал 200 использует последовательность символов запроса в качестве случайного кода для шифрования ранее сохраненной незашифрованной копии предъявленной связанной информации, которая затем направляется на web-интерфейс 214 сервера 202 приложений, как часть его ответа на объявление о начале сеанса доступа к устройству применения.

- Web-интерфейс 214 сервера 202 приложений при получении связанной информации, зашифрованной случайным кодом, направляет ее в устройство 216 применения, которое ассоциирует ее с объявленной попыткой проведения сеанса от этого клиентского сервера, и с целью подтверждения положительного результата сравнения направляет полученную связанную информацию, которая была подвергнута шифрованию случайным кодом в клиентском терминале с использованием последовательности запроса, выработанной сервером контроля доступа, в качестве ответа на запрос.

- Web-интерфейс 220 сервера 204 контроля доступа при получении ответа на запрос от сервера приложений направляет этот ответ в процесс 222 идентификации, который сравнивает его с его ранее сохраненной контрольной копией ожидаемого ответа на запрос для определения того, действительно ли была подтверждена личность пользователя.

- Любая информация о пользователе с подтвержденной подлинностью в результате проведенного сравнения затем направляется в процесс 216 применения через web-интерфейс 220 сервера контроля доступа и интерфейс 218 подтверждения сервера 202 приложений.

- Интерфейс 218 подтверждения использует идентификацию для подтверждения того, что подлинность личности пользователя в исходной объявленной попытке проведения сеанса установлена.

- Как только подтверждена подлинность личности пользователя, процесс 216 применения (идентификации) переходит на непосредственную связь c web-навигатором 210 клиентского терминала 200 через web-интерфейс 214 сервера 202 приложений.

На фиг.6 представлен альтернативный вариант процесса идентификации, в котором вся процедура сравнения выполняется в ISO-совместимой карте, показанной на фиг.4, процессором 114 защиты, и никакого внешнего сервера 204 контроля доступа не используется. На левой стороне фиг.6 представлены функции, выполняемые сервером 202 приложений, в то время как справа представлены функции, выполняемые ISO-смарт-картой 100.

Когда смарт-карта 100 вводится в устройство 208 считывания карт, с устройства считывания как на ISO-процессор (шаг 502 ПУСК), так и на процессор 114 защиты по отпечатку пальца (шаг 504 "Проверка отпечатка пальца"), подается сигнал установки в исходное положение (RST) и на оба процессора подается питание VCC с устройства 208 считывания карт (CLK-синхросигналы; RST-сигнал установки в исходное положение). После этого ISO-процессор выдает сообщение подтверждения установки в исходное положение (ATR) и необходимый выбор протокола и параметров (PPS) (шаг 506). Одновременно, процессор отпечатка пальца переходит в режим ожидания приема данных отпечатка пальца и, когда данные поступают от датчика 110, выполняет идентификацию (шаг 504).

Когда команда исходного требования направляется устройством 216 применения в ISO-процессор 112 (шаг 508), ISO-процессор запрашивает (шаг 510) процессор защиты об идентификационном статусе. При положительном ответе ISO-процессор реагирует на обращение выполнением требуемой команды (шаг 512). В противном случае (либо сообщение об ошибке, либо негативный ответ от процессора 114 защиты) он не дает никакого ответа на требуемую команду и ожидает нового первого требования (шаг 508b).

Если подлинность отпечатка пальца была подтверждена и первый ответ был получен своевременно и на него должна последовать реакция устройства 216 применения (шаг 514), то процесс "требование/ответ" продолжается (шаги 516, 518, 520), пока не будет превышен заданный лимит времени проверки, в течение которого от устройства применения не было принято требований (шаг 522), либо устройство применения не получило ожидаемой реакции (шаг 524).

Блок-схема на фиг.7 аналогична блок-схеме, приведенной на фиг.6, но приспособлена для использования с картой биометрической проверки, показанной для примера на фиг.5. С левого края на фиг.7 показаны функции, выполняемые сервером 202 приложений, следующая колонка соответствует считывающему устройству 208, следующая колонка описывает ISO-контакты 108, следующая показывает функции, выполняемые процессором 114 защиты, в то время как справа показаны функции, выполняемые немодифицированным процессором 112 ISO-смарт-карты.

- Когда смарт-карта либо введена в устройство считывания карт, либо программа устройства применения начинает управлять устройством считывания карт, сигнал 550 установки в исходное положение (RST) направляется от устройства 208 считывания карт в процессор 114 защиты.

- Вскоре после того, как процессор защиты получил сигнал 550 установки в исходное положение, он направляет соответствующий сигнал 552 установки в исходное положение в ISO-процессор 112. Одновременно процессор защиты ожидает поступления данных отпечатка пальца от датчика отпечатка пальца.

- При получении сигнала 552 установки в исходное положение (перезагрузки) ISO-процессор выдает ответ 554 ATR (подтверждение установки в исходное положение), а затем выдает необходимый PPS (выбор протокола и параметров).

- Как только процессор 114 защиты получает ATR (подтверждение установки в исходное положение) из ISO-процессора, он передает его в устройство считывания карт (шаг 556), включая все связанные PPS команды.

- Тем временем, если процессор защиты принимает данные отпечатка пальца, он производит ранее описанную идентификацию. В случае положительного результата идентификации (ПРОШЕЛ) этот статус сохраняется в течение определенного времени. При отрицательном результате (НЕ ПРОШЕЛ) процессор 114 защиты ожидает новых данных отпечатка пальца.

- После завершения работы устройства применения командное требование 558 направляется в процессор защиты, который передает командное требование 560 в ISO-процессор, и также передает его правильный ответ 562 в устройство считывания карт только в том случае, если процессор защиты все еще имеет упомянутый ранее статус ПРОШЕЛ либо если последний правильный ответ содержит код запроса о дополнительных данных (проверочный шаг 564).

- В противном случае (отсутствует ответвление 566) процессор отпечатка пальца вырабатывает пустое требование 568 и передает его в ISO-процессор, и также передает результирующий ответ 570 об ошибке (ERR) в устройство 216 считывания карт, благодаря чему поддерживается требуемая синхронизация между номерами последовательностей в требованиях и ответах.

Шифрование и безопасность

В предпочтительном варианте выполнения перед передачей по любой внешней сети любые уязвимые данные и/или результаты идентификации подвергаются шифрованию, возможно, с использованием стандарта шифрования данных DES либо шифра Two Fish (256-битный блочный шифр). Ключ шифрования может быть основан на считанных или хранимых данных отпечатка пальца, идентификационном коде пользователя, уникальном коде, присвоенном датчику, адресе в памяти, соседних данных в памяти, других функционально связанных данных, предыдущем обмене данными (операции), IP-адресе, коде терминала либо назначенном пароле. С другой стороны, уязвимые данные могут быть переданы через Интернет с использованием защищенного протокола HTTPS.

Для обеспечения еще более высокого уровня безопасности между защищенным сервером идентификации отпечатка пальца и выходом в сеть и, соответственно, между сервером приложений и выходом в сеть может быть введен частный виртуальный шлюз, например DES-устройство шифровки и дешифровки. Благодаря использованию подобного виртуального шлюза или частной сети ("VPN") уязвимым данным обеспечивается дополнительная защита еще одним слоем шифрования, например, использованием как DES-128 (обычно используется в VPN), так и RSA (используется в HTTPS).

Для обеспечения еще более защищенных применений вся связь может быть охвачена дополнительными мерами безопасности. В частности, заголовок сообщения в нижнем уровне может быть зашифрован в верхнем уровне.

Беспроводная связь

Другие варианты выполнения могут содержать двойной интерфейс, обеспечивающий как проводную (ISO 7816), так и беспроводную (ISO 1443 А или В) работу, и в предпочтительном варианте выполнения включают мультиинтерфейсный силовой блок, обеспечивающий взаимодействие проводной ISO 7816 и беспроводных устаревших (среди прочих) систем ISO 1443 A, ISO 1443 В, ISO 15693 и HID, все на одной карте. В альтернативном варианте карта может содержать средства для использования других технологий беспроводной связи, например, Bluetooth (на небольшом расстоянии), либо сотовую связь (средняя дальность), либо СВЧ-канал (дальняя связь).

Далее обратимся к фиг.8, на которой показана смарт-карта со встроенной биометрической проверкой, которая может быть подсоединена к локальному терминалу либо по радиоканалу, либо посредством электрического соединителя. В основных своих чертах она аналогична по конструкции и архитектуре ранее описанному варианту выполнения, показанному на фиг.1, и одинаковые номера позиционных обозначений (возможно, отличающиеся одним апострофом) относятся к аналогичным элементам. В частности, ISO-процессор 112 показан в другом месте (под контактами 108, а не в стороне от них), но выполняет те же функции, что и в ранее описанной карте.

ISO-антенна 132 содержит две петли, в основном расположенные по периферии карты 100 и обеспечивающие ISO-совместимый беспроводной интерфейс с ISO-процессором 112 как для обмена данными, так и для питания, по аналогии с функциями проводного электрического интерфейса 108. Кроме того, антенна 130 защиты (в приведенном примере расположен внутри антенны 132 и состоит только из одной петли) обеспечивает отдельный источник питания для процессора 114 защиты через регулятор-преобразователь DC-DC (постоянный ток/постоянный ток) 120. Поскольку здесь нет прямого соединения для передаваемых по радиоканалу данных, кроме как через ISO-процессор 112, уязвимые данные, сохраненные внутри процессора 114 защиты, не подвергаются несанкционированному доступу через такой беспроводной интерфейс. В альтернативном варианте, как было показано выше в отношении вариантов выполнения, обладающих только проводными соединениями с внешним считывающим устройством и внешней сетью, функции обоих процессоров могут быть объединены, либо внешнее соединение может осуществляться через процессор 114 защиты вместо ISO-процессора 112, где в измененной таким образом конфигурации должны быть приняты меры безопасности для беспроводной связи.

На фиг.9 представлено поперечное сечение карты, показанной на фиг.8. Можно заметить, что большая часть описанных компонентов содержится в центральном слое 124, при этом только контактные площадки 108 выступают сквозь верхний защитный слой 122. Доступ к рабочей области датчика 110 осуществляется через верхнее окно в верхнем слое 122 и нижнее окно в печатной плате 134, которая расположена между верхним слоем 122 и центральным слоем 124 и на которой расположены все необходимые электрические соединения между различными электронными компонентами, а также заземляющая шина для электростатического разряда, окружающая активную область датчика 110.

Также можно видеть нижний слой 126 и магнитную полосу 128.

Датчик отпечатка пальца

На фиг.10 представлен пример электрической схемы датчика 110, в котором матрица 400 ячеек 402 датчика организована в строки 404 и столбцы 406. Как показано на схеме, каждая ячейка 402 включает затвор 410 считывания и преобразователь 412. Отпечаток пальца формируется гребнями и канавками на коже пальца. Преобразователь 412 каждой ячейки датчика испытывает изменение механических и/или электрических характеристик, когда один из этих гребней касается в непосредственной близости от ячейки 402 в переделах матрицы 400, что в результате создает дискретное изображение отпечатка пальца за счет микроизменений давления по поверхности датчика от гребней и канавок на конце пальца. Следует заметить, что, хотя каждый преобразователь 412 изображен в виде одного переменного конденсатора, существуют преобразователи различных типов, которые могут реагировать на присутствие одного из этих гребней кожи человека: в частном примере использования чувствительного к давлению тонкопленочного пьезопреобразователя пленка в области ячейки испытывает деформацию и вырабатывает заряд, который хранится в конденсаторе, соединенном с этой ячейкой. При этом напряжение на конденсаторе является функцией механического напряжения, возникающего при деформации пьезоматериала, которая, в свою очередь, зависит от того, что находится над ячейкой - выступ или углубление. Когда сигнал с соответствующего драйвера 414 столбца открывает затвор 410 этой ячейки, а соответствующий драйвер 416 строки заземляется, на выходном электроде 418 строки появляется напряжение, преобразуемое в 8-разрядный двоичный сигнал в драйвере 420 выхода. Для обеспечения максимальной чувствительности пьезокристалла к деформации пьезоэлектрик может наноситься на эластичный материал, например полиимид, либо может быть просто полиимидным материалом с пьезоэлектрическими свойствами. К другим способам формирования аналоговых преобразователей, которые могут быть использованы в аналогичной матричной конфигурации, относятся переменные сопротивления и переменные емкости. В другом варианте каждая ячейка может содержать простой дискретный ключ, который вырабатывает только один бит информации; в этом случае дополнительные биты информации можно генерировать, используя большее число ячеек в одном месте либо опрашивая каждую ячейку с большей частотой. В подобном альтернативном варианте выполнения отпадает необходимость в использовании АЦП.

В приведенном в качестве примера варианте выполнения датчик толщиной всего 0,33 мм обладает достаточной прочностью для его встраивания в смарт-карту и не подвержен влиянию статического электричества, состава и состояния (влажная, сухая, теплая, холодная) кожи пользователя. Типичный размер элементарной ячейки датчика 110 составляет от 25 мкм до 70 мкм, и типичный шаг составляет от 25 до 70 мкм. Приведенный в качестве примера датчик имеет чувствительную площадку 12,5 мм × 25 мм и обладает 8-разрядным динамическим диапазоном. Такой датчик может быть создан на основе матрицы TFT (тонкопленочный транзистор) и конденсатора, чувствительного к давлению, например, образованного тонкопленочным пьезоматериалом, например смешанным оксидом титана и бария или оксидом стронция и бария, и содержит верхний электрод, который закрывает и защищает всю чувствительную площадку. При создании механического напряжения генерируется соответствующий заряд и сохраняется в тонкопленочном пьезоконденсаторе. В альтернативном варианте использующий давление датчик может быть изготовлен как TFT-матрица с тонкопленочным конденсатором, а чувствительны и к давлению конденсатор, например, образованный листом передающего давление материала, например резинового листа с включениями углеволокна, металла (например, меди или олова или серебра), металлизированного углеволокна или бумаги, армированной стекловолокном, или упругого материала (например, кремния) с включениями металла, и верхним пленочным электродом, который закрывает всю чувствительную поверхность.

Конкретный элемент 402 датчика отпечатка пальца выводит электрические данные через драйверы 416, 414 строк и столбцов в выходную схему 420, тем самым преобразуя физическое входное воздействие, представляющее отпечаток пальца пользователя, в аналоговые электрические данные. Далее аналогово-цифровой преобразователь в выходной схеме 420 преобразует аналоговый электрический сигнал в цифровой электрический сигнал. Каждый тонкопленочный транзистор по выбору подключает общую объединенную строку к напряжению на соответствующем ему конденсаторе, благодаря чему обеспечивается считывание напряжения с каждого конденсатора и тем самым измерение деформации каждой ячейки. В предпочтительном варианте выполнения весь столбец тонкопленочных транзисторов подключается одновременно, в результате чего несколько ячеек (например, 8) в одном выбранном столбце могут быть считаны параллельно на выводы разных строк. Объединение многих затворов в строки и столбцы сокращает количество соединений, а параллельное считывание многих ячеек разных строк, принадлежащих одному столбцу, сокращает время опроса всей матрицы. Выходное напряжение с датчика может быть усилено дифференциальным усилителем. Выходной сигнал такого усилителя подается на устройство выборки и хранения перед аналогово-цифровым преобразованием в АЦП.

Подложка может быть стеклянной (например, из нещелочного стекла), нержавеющей стали, алюминия, керамики (например, оксида алюминия), бумаги, эпоксидной смолы со стекловолокном, но желательно ее выполнять из кристаллического кремния. Тонкопленочный полупроводниковый материал может быть в виде аморфного кремния, поликристаллического кремния, алмаза либо любой другой тонкой пленкой полупроводника. Пьезоэлектрический материал может представлять собой пьезоэлектрическую керамику, например, в виде тонкой пленки из цирконата-титаната свинца (PZT), толщина которой в предпочтительном варианте выполнения составляет от 0,1 до 50,0 мкм, либо пьезоэлектрической полимерной полиимидной пленки. Для соединений могут использоваться материалы:

T/Ni/Cu, Al, Ti/Ni/Au, AI/Au, W/Cu, W/Au, WAu.

На фиг.11 показан узел держателя для датчика, сформированного на тонкой подложке из кристаллического кремния. Кристаллический кремний обладает превосходными электрическими свойствами и обеспечивает интеграцию матрицы датчика с необходимым драйвером и выходными цепями, однако тонкая пластина кремния относительно большого размера будет гнуться и трескаться под воздействием давления на ее поверхность. Приведенный в качестве иллюстрации держатель представляет значительно более жесткую конструкцию, чем лист кремния той же общей толщины.

Как показано, монолитный лист кремния 430 имеет толщину около 0,1 мм и окружен рамой 432 той же толщины из стеклоэпоксидного композита, которая закреплена на опорной пластине 434, также представляющей собой конструкцию из эпоксидной смолы со стекловолокном и имеющей толщину около 0,05 мм. Рама 432 и опорная пластина 434 могут быть легко выполнены с использованием технологии изготовления обычных печатных плат (РСВ). В частности, верхняя и нижняя поверхности опорной пластины 434 покрыты тонким слоем 436 меди, разделенным вставкой из стеклоэпоксидного композита. Рама 432 имеет по периферии несколько площадок 440 для пайки для соединения с процессором 114 защиты. Тонкий кремниевый кристалл 430 приклеен эпоксидной смолой к раме 432 и пластине 434, а активные области электрически соединены с соответствующими электрическими проводниками в раме 430 перемычками 442 из обычных проводов на частях 444 открытой кромки кремния 430, окружающей защитный верхний электрод 446.

Алгоритмы сравнения

Для проведения локальной обработки средствами самой карты, когда вычислительные возможности ограничены и делается только попытка простого сравнения 1:1 с единственным контрольным образцом, программное обеспечение для сравнения отпечатков пальца может быть основано на достаточно прямом сравнении мелких деталей, взятых из двух узоров. Например, полутоновое изображение отпечатка пальца может быть сведено к двум уровням - белому и черному, а трехмерные гребни преобразованы в двумерные тонкие линии (векторы). Точность такого способа, таким образом, зависит, среди прочего, от размывания, слипания, деформации и частичного отсутствия участков линий и других факторов. Хотя способ, основанный на использовании мелких деталей, принципиально менее точен, для своей реализации он требует меньше вычислительных ресурсов и обеспечивает совместимость с многими существующими базами данных.

Для выполнения обработки на удаленном сервере контроля доступа, где имеется больше вычислительных возможностей и может потребоваться более тщательное различение, может быть использован алгоритм сравнения на основе только фазовой корреляции (РОС - Phase Only Correlation). РОС представляет собой идентификационный алгоритм, основанный на макроскопическом сравнении изображений в целом. В отличие от описанного выше РОС проводит всестороннее сравнение структурной информации - от деталей до изображения в целом. Поэтому РОС может обеспечить устойчивость получения высокой точности при воздействии помех, например, слипания и частичного проподания узора. Этот способ, в принципе, свободен от негативного воздействия пространственного смещения и разницы в яркости, обладает высоким быстродействием (около 0,1 секунды для выполняемого автономно сравнения) и высокой точностью. Например, программное обеспечение РОС может выполнять сравнение по пространственным частотам двух узоров отпечатка пальца с использованием двумерного быстрого преобразования Фурье ("2DFFT"). 2DFFT преобразует матрицу цифровых данных, представляющих физическое двумерное распределение узора отпечатка пальца в пространственное спектральное распределение, другими словами, обратное пространственное распределение, где более частому узору соответствует более высокая пространственная частота. Для выполнения сравнения узора в области пространственных частот может быть использовано преобразование поворота. РОС-сравнение узоров обладает дополнительным преимуществом перед сравнением векторов мелких деталей, поскольку не реагирует на обычные дефекты в узоре зарегистрированного отпечатка пальца, которые РОС квалифицирует как помеху, а анализ по мелким деталям воспринимает как значащую информацию.

Для особо ответственных областей применения, еще более высокую степень точности и безопасности, по сравнению с использованием каждого способа по отдельности, может обеспечить их совместное использование. Например, методология сравнения мелких деталей может применяться в месте считывания отпечатка, в то время как методология РОС может быть использована на удаленном сервере. В другом варианте в процессе сравнения может проводиться анализ как мелких деталей, так и пространственных соотношений для получения совместного результата, учитывающего итоги обоих сравнений.

Применения

Вышеописанные технические решения обеспечивают высокий уровень защищенности для многочисленных применений как в торговле и промышленности, так и в финансовых и правительственных учреждениях. В зависимости от конкретных требований на одной карте и/или на одном и том же сервере контроля доступа может выполняться защита одновременно по нескольким разным применениям. В одном из вариантов выполнения одна карта может обеспечивать до 24 независимых и защищенных применений. Например, эта технология может обеспечивать доступ/отказ в доступе (физический или логический), идентификацию точного местонахождения и/или передвижения персонала и/или мониторинг состава лиц, одновременно обеспечивая обслуживание других защищенных применений, каждое из которых полностью и надежно изолировано от остальных.

Среди возможных применений можно перечислить следующие:

- идентификация и доступ в аэропортах

- обеспечение безопасности зданий

- доступ в номера и оплата счетов в гостиницах

- в больницах

- обеспечение он-лайновых азартных игр

- загрузка развлекательных программ

- свидетельства о рождении

- доступ к компьютеру

- водительское удостоверение - единая идентификационная карта работников транспорта (TWIC - Transportation Worker Identity Credential)

- электронный бумажник

- срочный доступ к медицинской информации

- лицензия на проведение взрывных работ

- доступ в правительственные и военные учреждения

- лицензия на перевозку опасных материалов (HAZMAT - Hazardous Materials)

- карты для обслуживания по программе Medicare и другим социальным программам

- доступ на парковку

- паспорт

- лицензия пилота

- идентификационная карта/карта доступа работника порта

- карта полиса страхования

- карта социального страхования

- ID для упрощенного доступа на транспорте для проверенных лиц

- виза или карта входа/выхода

- регистрационная карта избирателя

- карта обслуживания по программе продовольственных талонов и другой социальной помощи

Для многих из этих применений желательно, чтобы встроенная память карты также содержала в защищенном виде различную персональную информацию, которая доступна только когда зарегистрированный владелец карты подтвердил свою личность и санкционировал доступ. Такой персональной информацией может быть:

- анкетные данные, например имя, место жительства, дата рождения, место рождения, национальность, религиозная принадлежность, членство в организациях, номер социального страхования, номер водительского удостоверения, номер паспорта, и иммиграционные данные, например тип визы, срок действия визы, гражданство и др.;

- финансовая информация, например электронный бумажник, Visa, Master Card, American Express и др., информация по кредитным картам, банковская информация, например наименование банка, банковский баланс, информация о переводе денег, ИНН (IRS - Internal Revenue Service - Служба Внутренних Доходов), информация о банкротствах, информация о переводе денег и др.;

- антропометрические данные и данные о состоянии здоровья, например биометрическая идентификационная информация, например рост, вес, отпечатки пальцев, радужная оболочка, сетчатка, размер руки, костная структура, голос, ДНК; группа крови, результаты медицинской диагностики; история болезни; назначенное лечение; информация о страховании; реакции на определенные психологические и физиологические тесты и др.;

- случаи нарушения закона, например преступное досье, тяжкие преступления, неопасные преступления, нарушения;

- информация для чрезвычайных обстоятельств, например, о захоронениях, родственниках и другая информация о связях, адвокат, данные религиозного характера;

- образование, данные о местах работы, включая учебные заведения, полученную квалификацию, работа в компаниях, согласно FDD - данные о предыдущих обращениях (хранятся данные о предыдущих вводах и извлечении информации);

- информация, относящаяся к идентификации личности, например узор отпечатка пальца, обработанный узор отпечатка пальца, результаты обработки отпечатка пальца;

- пароли, например постоянный пароль, временный пароль и/или одноразовый пароль;

- шифрующие ключи, например общедоступный ключ, личный ключ и/или разовый ключ.

Далее будет описан пример системы регистрации карты.

Заявитель заполняет заявку и подает ее, желательно с приложением фотографии и отпечатка пальца. Для большинства заявителей проверки их основных документов - свидетельства о рождении и паспорта, и простой перепроверки представленной информации по одной или более доступных правительственных или коммерческих баз данных оказывается достаточным для подтверждения подлинности личности лица.

После того как подлинность личности была таким образом подтверждена, заявитель обращается в подразделение, изготавливающее карту, где любая информация, считающаяся необходимой эмиттентом карты, загружается в карту. Заявитель прикладывает отпечаток своего пальца к датчику на карте. После того как отпечаток пальца правильно размещен на датчике и загружен в карту, на контакт на карте подается импульс тока, который выжигает определенные перемычки, чем предотвращается возможность дальнейшей записи чего-либо в эту область карты. Затем этот контакт отрезается (как отрывной кабель). После этого считывание карты или запись на нее может производиться только через контактное считывающее ISO-устройство или беспроводную ISO-систему.

В случае использования сервера контроля доступа, работающего в составе сети, часть тех данных, которые загружены в карту, или все эти данные также передаются в зашифрованной форме в удаленный сервер, возможно имеющий дополнительные данные, которые обычно на карте не хранятся, но которые могут потребоваться для некоторых применений, требующих высокой защищенности.

| название | год | авторы | номер документа |

|---|---|---|---|

| ТЕЛЕКОММУНИКАЦИОННАЯ ЧИП-КАРТА | 2013 |

|

RU2628492C2 |

| СИСТЕМА И СПОСОБ ПРЕДУПРЕЖДЕНИЯ МОШЕННИЧЕСТВА | 2013 |

|

RU2610297C2 |

| АУТЕНТИФИКАЦИЯ В РАСПРЕДЕЛЕННОЙ СРЕДЕ | 2015 |

|

RU2702076C2 |

| УСТРОЙСТВО И СПОСОБ ДЛЯ ИДЕНТИФИКАЦИИ И АУТЕНТИФИКАЦИИ | 2007 |

|

RU2469391C2 |

| СПОСОБ САНКЦИОНИРОВАННОГО ПРЕДОСТАВЛЕНИЯ УСЛУГИ И УСТРОЙСТВО ДЛЯ ЕГО ОСУЩЕСТВЛЕНИЯ | 2006 |

|

RU2409864C2 |

| ВЗАИМОДЕЙСТВУЮЩИЕ МОДУЛЬНЫЕ СРЕДСТВА СБОРА УДОСТОВЕРЕНИЙ И ДОСТУПА | 2004 |

|

RU2369025C2 |

| ИГРОВОЕ УСТРОЙСТВО С БИОМЕТРИЧЕСКОЙ СИСТЕМОЙ | 2003 |

|

RU2305867C2 |

| СРЕДСТВО ЗАЩИТЫ | 2000 |

|

RU2260840C2 |

| СПОСОБ И СИСТЕМА ДЛЯ ПРОВЕДЕНИЯ ИГР | 2015 |

|

RU2669518C1 |

| СПОСОБ И СИСТЕМА ДЛЯ АУТЕНТИФИКАЦИИ ПОЛЬЗОВАТЕЛЕЙ | 2020 |

|

RU2752290C1 |

Изобретение относится к интеллектуальной идентификационной карте с высокой степенью защиты. Техническим результатом является повышение степени защиты этой карты. Идентификационная карта содержит встроенную память для хранения контрольных данных, встроенный датчик для считывания биометрических данных в реальном масштабе времени, процессор, предназначенный для сравнения считанных биометрических данных с записанными контрольными данными в пределах заданного порога и генерирования проверочного сообщения, включающего, по меньшей мере, часть считанных биометрических данных и часть контрольных данных, в случае если результат сравнения находится в пределах заданного порога, и средства передачи проверочного сообщения в удаленную сеть контроля доступа для дальнейшей дополнительной проверки. Способ контроля распознавания пользователя заключается в фиксации биометрических данных пользователя, сравнении биометрических данных с контрольными данными пользователя путем передачи удаленной системе контроля первого сообщения, включающего, по меньшей мере, часть фиксированных биометрических данных, фиксировании информации о пользователе из первого сообщения и сравнении ее с ранее зафиксированной для данного пользователя в удаленной системе контроля информации и передаче ответного сообщения, включающего информацию о праве доступа. 2 н. и 22 з.п. ф-лы, 11 ил.

| Бесколесный шариковый ход для железнодорожных вагонов | 1917 |

|

SU97A1 |

| RU 2000110297 А, 20.03.2002 | |||

| Плотина из местных материалов | 1982 |

|

SU1074949A1 |

| Печь для непрерывного получения сернистого натрия | 1921 |

|

SU1A1 |

| Стенд для испытаний регуляторов температуры воздуха в гермокабинах летательных аппаратов | 1972 |

|

SU457398A1 |

| СИСТЕМА ЗАЩИТЫ ДЛЯ СВЯЗАННЫХ КОМПЬЮТЕРНЫХ СЕТЕЙ | 1995 |

|

RU2152691C1 |

Авторы

Даты

2008-11-20—Публикация

2003-09-10—Подача