Изобретение относится к способу санкционированного предоставления услуги в соответствии с ограничительной частью по п. 1 формулы изобретения и переносному устройству для его осуществления в соответствии с ограничительной частью по п. 11 формулы изобретения.

В настоящем документе термин «электронная карта», «электронный носитель информации» или кратко «носитель информации» в принципе используется в качестве обобщающего термина, обозначающего электронные карты, удостоверяющие личность, с идентифицирующим кодом, в том числе и карты, известные под названиями: смарт-карта, карта с микросхемой, электронный билет, карты Proximity, карты Vincinity и фирменный значок (бейджик) сотрудника. Карточки Proximity и Vincinity стандартизованы стандартами ISO 14443 [1] и ISO 15693 [2], наряду с этим также существуют т.н. частные варианты исполнения карт Proximity и Vincinity, например LEGIC prime.

Термины и определения, приведенные в перечне используемых сокращений и акронимов, образуют глоссарий, являющийся неотъемлемой частью настоящего документа. По этой причине не всегда специально приводятся пояснения некоторых акронимов и терминов. Вместо немецкого непрофессионального языка для отдельных узлов используются распространенные английские термины и выражения, которые также частично приведены в упомянутых выше перечнях на двух языках. В некоторых случаях для обозначения функции, реализуемой элементом, используется ссылочное обозначение самого элемента. Для исключения неопределенностей для отдельных узлов и процессов также используются распространенные англоязычные выражения, например «challenge/response» (запрос/ответный сигнал).

Карты Proximity PICC могут передавать данные в устройство считывания PCD на расстоянии приблизительно от 1 до 10 см. Поэтому для получения доступа в соответствующую зону пользователь должен будет поднести карту достаточно близко к устройству считывания PCD. Это является недостатком, так как, в частности, при подъезде к гаражу будет необходимо открыть окно автомобиля. При выполнении этих действий карту можно случайно выронить.

На смарт-карте хранятся личные коды и/или полномочия. Понятие кода и/или полномочия включает в себя также код в криптографическом значении этого термина. Такие коды или полномочия позволяют, возможно в сочетании с другими операциями пользователя, получать пользователю доступ к определенной зоне, к получению некоторой услуги или информации.

Понятие «услуга» в настоящем документе включает в себя не только классическое понятие из телекоммуникации, как например, дополнительную услугу. В рамках настоящего документа под понятием "услуга" также понимается любой доступ к зонам, услуге, получению информации или денег.

Смарт-карты имеют воздушный интерфейс, например, по ISO/IEC 14443 [1], и/или контактный интерфейс, например, по ISO 7816 [3]. Оба интерфейса рассчитаны на коммуникацию на близком расстоянии. В случае беспроводной связи упомянутое близкое расстояние составляет около 10 см. Коммуникация с такими картами на больших расстояниях невозможна.

Устройства для приема карт с микросхемой, обеспечивающие беспроводную связь с терминалом для оплаты или доступа к объекту, известны, например из EP 0 159 539 A1 [9], US 6142369 [10], US 6250557 B1 [11] и DE 198 41 862 A1 [12]. В US 6250557 B1 [11] предусмотрено, что в случае нескольких вставленных карт с микросхемами каждая карта с микросхемой имеет индивидуальный адрес IP. Часто в роли устройства, работающего с картами с микросхемами, выступает мобильный телефон, в котором дополнительно к так называемой карте SIM предусмотрены также установочные места для других карт с микросхемами.

Известно, что для коммуникации на больших расстояниях без использования телекоммуникационных сетей связи общего пользования, например, GSM, применяются так называемые комбибустеры (Combi-Booster), например, фирмы Nedap [4, 5]. Бустер (Booster) представляет собой носимое электронное устройство (т.е. электронную оболочку), в которую может вставляться карта Proximity. Код, в большинстве случаев относящийся к конкретному лицу (далее «персонифицированный код»), передается с карты Proximity Card в оболочку по радиочастотному интерфейсу. Эта оболочка передает принятый код на другой частоте, например, в полосе частот ISM 2,45 ГГц на стационарное приемное устройство. Принятый код обрабатывается фоновой системой, и при совпадении генерируется разрешающий сигнал для предоставления доступа. Оболочка при этом сама также может содержать код, таким образом доступ становится возможным только при наличии соответствующей оболочки и карты. В случае упоминавшихся в начале частных вариантов исполнения необходимо учитывать то, что завершение связи в оболочке будет возможно только в том случае, если в ней установлена микросхема соответствующего частного варианта исполнения. Это связано с используемыми, но еще не открытыми, уровнем 1 и уровнем 2 передачи со скремблированием.

Эта система также хорошо подходит для контроля доступа, когда человек носит такую оболочку со вставленной в нее электронной картой. Указанное выше решение не является удовлетворительным при применении его для подъезда к стоянке по следующим причинам:

a) Ограничение автономности или необходимость использования в автомобиле оборудования с подводом энергии по проводам.

b) Необходимость возить с собой электронную оболочку, оснащенную в соответствии с радиотехнической реализацией доступа.

Для предоставления одной единственной услуги, например, получение денег из банкомата, в DE 101 04 409 B4 [6] описывается способ, по которому банкомат считывает код, содержащийся в мобильном телефоне, преимущественно так называемый штриховой код. Этот код содержит, например, взаимно однозначный адрес, например, MAC-адрес для первой аутентификации. Следующие шаги по выдаче денег выполняются с использованием радиочастотной коммуникации, например Bluetooth.

К настоящему времени уже предложены носимые электронные устройства, например, в европейской заявке на патент EP 05013418.8 [7], в которых указанный ранее недостаток существенно ограниченной автономности устраняется «возбуждением» электронной оболочки ближним полем. После «возбуждения» носимого электронного устройства первой низкой частотой на более высокой частоте происходит прерывистый двусторонний обмен данными с устройством доступа. При отсутствии коммуникации в течение определенного интервала времени можно предусмотреть возврат носимого устройства в так называемое «спящее состояние». Таким образом можно обеспечить высокую автономность.

Это решение еще не обеспечивает удовлетворительного устранения недостатка по пункту b), так как ограничивается одним определенным физическим доступом и одной определенной смарт-картой с определенной услугой.

Целью настоящего изобретения является разработка способа по предоставлению услуги, например, доступа в зону или санкционированного получения услуги для носителя информации, содержащего код, способа, у которого отсутствуют указанные ранее недостатки и который при этом:

- применим для электронных карт/носителей информации различных типов;

- применим для различных карт одного и того же типа, в которых эмитент записал данные/полномочия и/или обеспечил к ним доступ различным образом, т.е. в отдельных сегментах;

- совместим с различными устройствами доступа;

- разделение типа коммуникационного соединения с полномочием, хранящимся на смарт-карте;

- наиболее прост для пользователя;

- не должны раскрываться механизмы защиты, содержащиеся в носителе информации.

Также задача изобретения заключается в предложении носимого устройства для реализации указанного ранее способом.

Для способа эта цель достигается благодаря отличительным признакам по п. 1 формулы изобретения, а для носимого устройства - благодаря отличительным признакам по п. 11 формулы изобретения.

Способ, определенный в п. 1 формулы изобретения, обеспечивает для пользователя защищенный доступ к услугам по модульному принципу. «Близкое расстояние» первого коммуникационного соединения означает, что носитель информации находится в непосредственной близости, на расстоянии нескольких миллиметров от носимого устройства. Для большинства носителей информации, содержащих, по меньшей мере, один специфический код услуги, возможен таким образом связанный с услугой запрос полномочий на получение доступа к услуге или доступа к некоторой зоне. Для эмитента носителя информации, такого как смарт-карта, обеспечивается тем самым преимущество независимого администрирования специфического кода одной услуги от других записанных кодов услуги. Функционирование и защита обеспечиваются, несмотря на транспортное средство «носимого устройства», за счет защищенного сквозного соединения, в связи с чем носимое устройство не участвует в оконечном шифровании. Двусторонний обмен данными между носимым устройством и устройством доступа позволяет обычному считывателю, находящемуся в устройстве доступа, эмулировать в устройстве доступа карту, заменяемую носимым устройством. Благодаря этому возможно, с одной стороны, продолжать использовать существующие устройства доступа, а с другой стороны, не раскрывать интерфейс между устройством доступа и соответствующим сервером или системой управления. Это позволяет выполнить развязку между доступом к услуге и конкретным исполнением устройства, способным осуществлять передачу на устройство доступа, например, на считыватель карт.

При дальнейшем развитии способа на носимом устройстве можно разместить средства ввода для аутентификации пользователя, осуществляемой во взаимодействии с самим пользователем. В качестве средства ввода можно использовать биометрический датчик, например датчик отпечатка пальца, или клавиши. При вводе с клавиш возможно выполнение настроек. Кроме того, целесообразна установка дисплея, например сенсорного дисплея. На дисплее могут отображаться и запросы (Challenges), и ответные сигналы (Responses), используемые для аутентификации пользователя. Дисплей также служит для индикации рабочих состояний носимого устройства и рабочих состояний, связанных с предоставлением услуги. Элементы управления предназначены не только для указанной выше аутентификации и/или настройки, они позволяют активным волевым действием разрешить доступ к услуге, возможно подлежащей обязательной оплате.

Другие предпочтительные воплощения изобретения приведены в последующих пунктах формулы изобретения.

Изобретение далее поясняется более подробно на примере с использованием чертежей.

Фиг.1. Пространственное расположение различных функциональных узлов в зоне прохода;

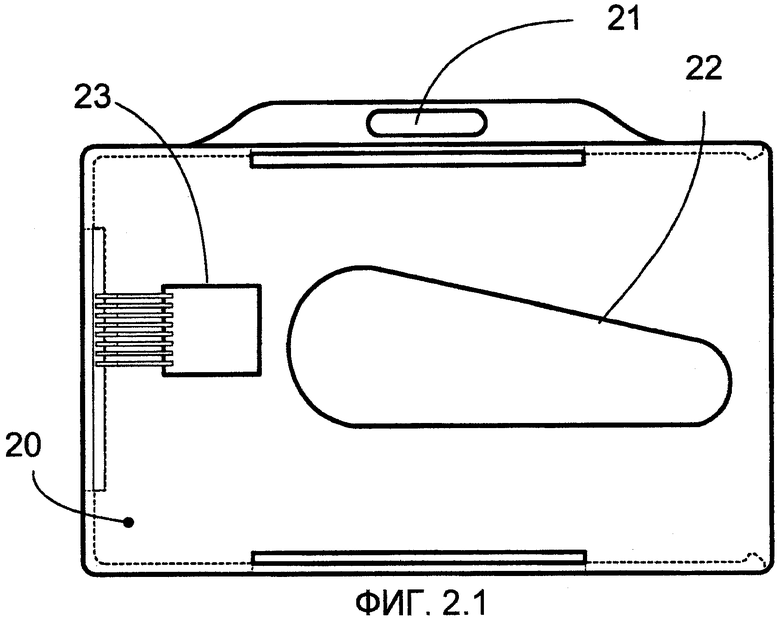

Фиг.2.1. Оболочка, вид спереди;

Фиг.2.2. Поперечное сечение оболочки и соответствующего устройства доступа во второй форме исполнения;

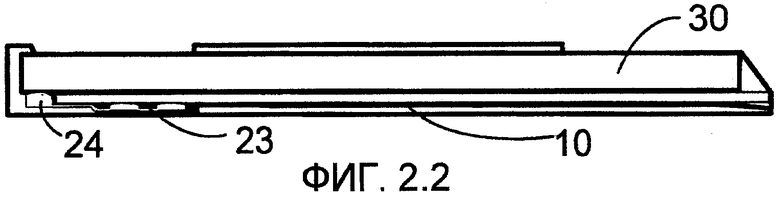

Фиг.2.3. Вид оболочки сзади / сечение;

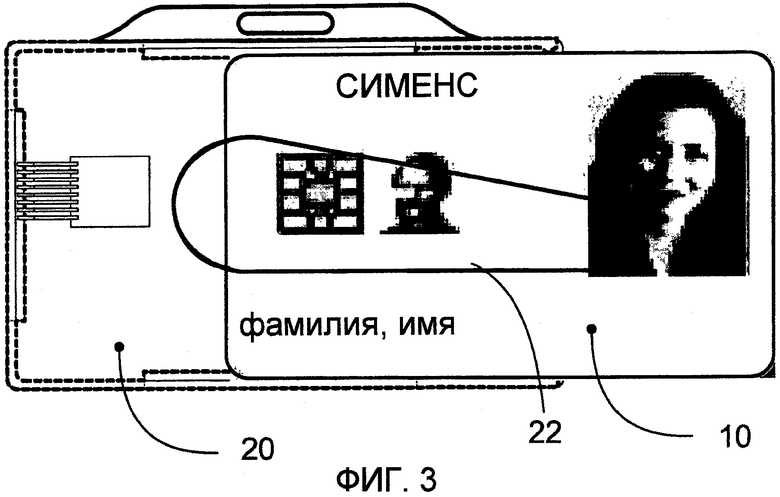

Фиг.3. Оболочка с частично вставленной картой;

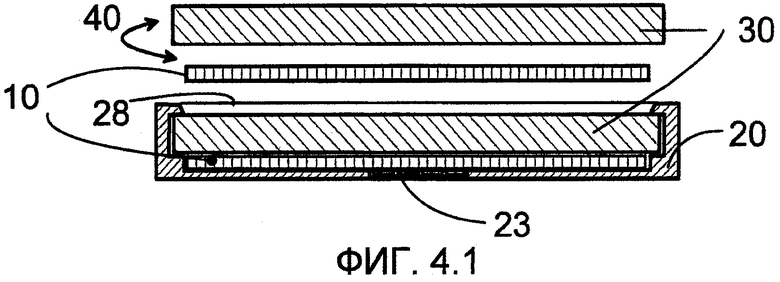

Фиг.4.1. Изображение основных компонентов в разобранном перспективном виде и поперечное боковое сечение конструктивного исполнения оболочки;

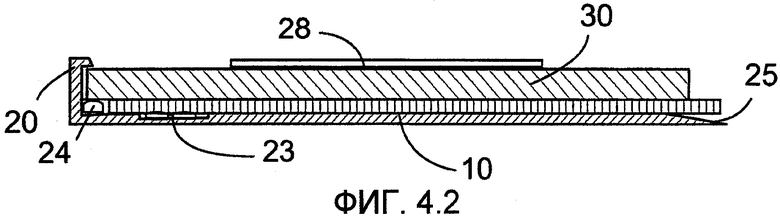

Фиг.4.2. Продольное сечение конструктивного исполнения;

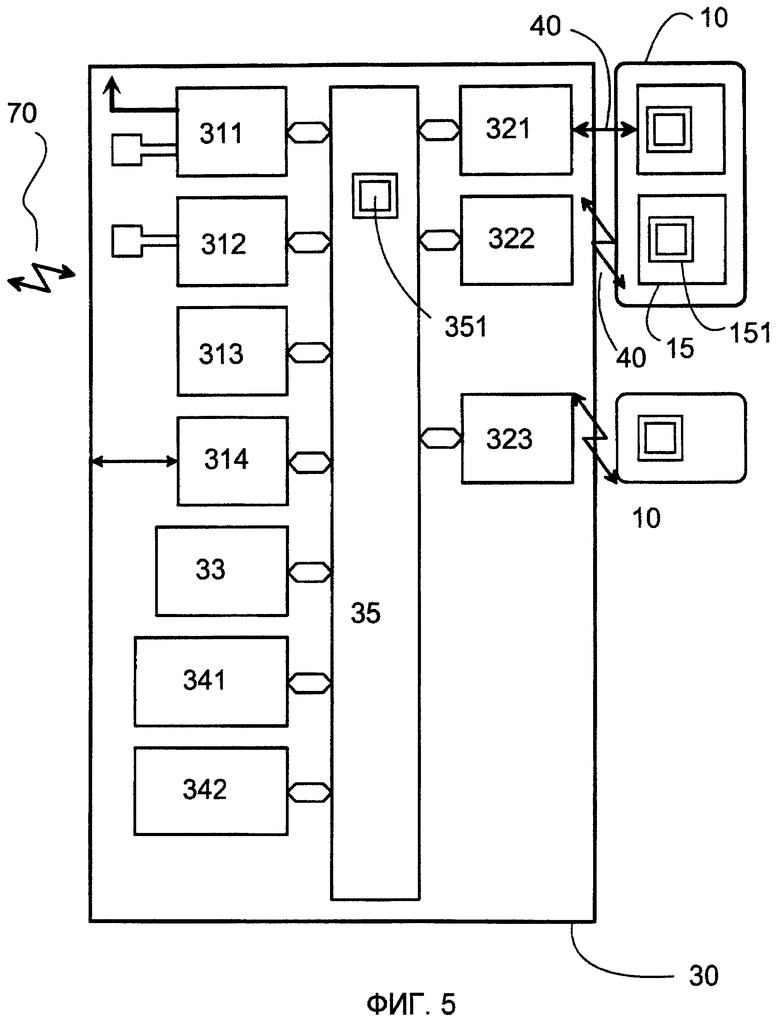

Фиг.5. Блок-схема носимого устройства;

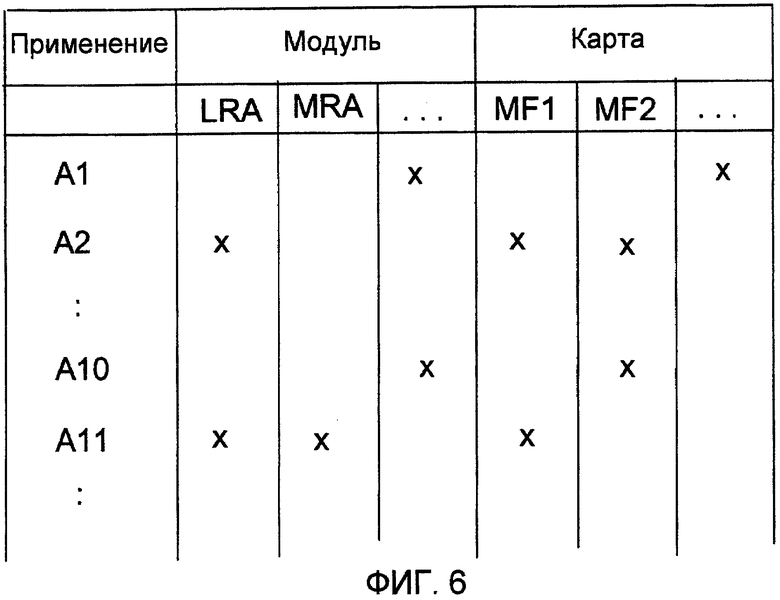

Фиг.6. Модульная концепция различных услуг;

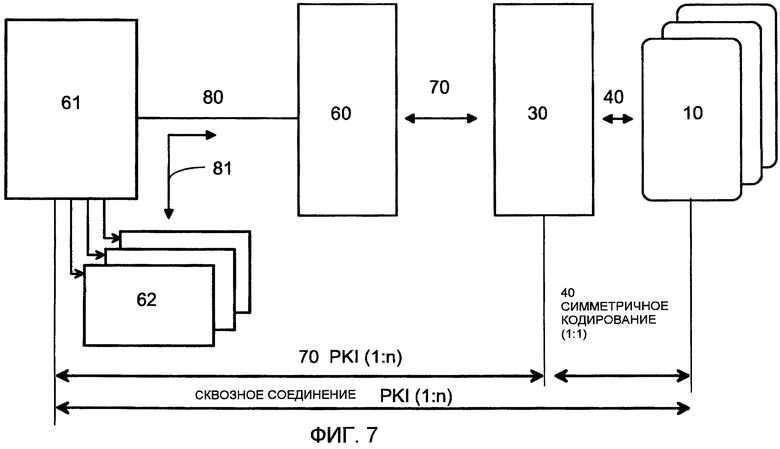

Фиг.7. Защищенные коммуникационные соединения и их соответствие услугам.

Далее с привлечением фиг. 1 будет дан обзор принципиальных функций способа по настоящему изобретению и используемых компонентов. Подробные сведения по отдельным компонентам и их функциям будут приведены при рассмотрении фиг. 2-7.

На фиг. 1 представлено пространственное расположение различных функциональных узлов или компонентов на зоне прохода 50, сформированной двумя пропускными стойками 51. Код доступа к услуге, имеющийся на карте 10, передается носителем информации 10, предпочтительно смарт-картой 10, на носимое устройство 30 по первому защищенному коммуникационному соединению 40. Носимое устройство 30 осуществляет второе коммуникационное соединение 70 с устройством доступа 60. По этому второму, также защищенному коммутационному соединению 70, на устройство доступа 60 передаются упоминавшиеся ранее коды и/или дополнительный код. Переданный таким образом код обрабатывается по соединению 80 в фоновом узле 61, например, аутентификационным сервером 61, для определения путем сравнения, возможности предоставления доступа или определенной услуги. Рассмотренная выше передача кода ни в коем случае не предусматривает передачу в открытом виде только одного хранящегося на смарт-карте 10 кода. Напротив, будет передаваться отображение (матем.) кода, получаемое в результате шифрования или выполнения логической операции. Для шифрования и аутентификации по выбору на носимом устройстве 30 и/или носителе информации 10 записываются соответствующие ключи «keys» и цифровые идентифицирующие регистрационные данные «identity credentials». Световой барьер, показанный на фиг. 1 между двумя стойками прохода, может, например, использоваться для защиты самой зоны 50, предотвращая защемление человека автоматической дверью. Не показаны явно конкретные реализации услуги, как то: поставка цифрового товара, например, музыкального произведения, или же предоставление доступа к определенной информации и т.д. Далее, наличие оптического интерфейса 52 указывает, что для так называемой системы запрос/ответный сигнал (Challenge/Response System) запрос передается оптически на носимое устройство 30, на базе чего криптоконтроллером в устройстве 30 и/или в смарт-карте 10 рассчитывается ответный сигнал. При этом пользователь должен держать носимое устройство на световом барьере. Для предлагаемого изобретения несущественно конкретное воплощение упоминавшегося выше оптического интерфейса. В конкретных формах воплощения оптический интерфейс может включать в себя фрагмент экрана/дисплея на стойке прохода 51, так что встроенное в носимое устройство распознавание образца, может считать запрос и рассчитать ответный сигнал рассмотренным выше образом. Такой вид представления информации на экране также называют «мигающим» («flickering») представлением. Расчет ответного сигнала может осуществляться при этом на основании дополнительной аутентификации пользователя. Более подробные сведения приведены в пояснении к фиг. 5. Запрос также может быть передан по второму радиочастотному коммуникационному соединению 70. Взаимодействие сервера 61 и носителя информации 10 осуществляется преимущественно по PKI-защищенному протоколу «запрос/ответный сигнал». Смарт-карта 10 генерирует на основании запроса ответный сигнал. По полученному ответному сигналу сервер 61 распознает следующее:

i) Имеется полномочие на доступ к услуге.

ii) Полномочие аутентично.

iii) Смарт-карта добавляет право на это полномочие.

iv) Ответный сигнал является актуальным.

Здесь следует отметить еще раз, что такая реальная зона доступа 50 по фиг. 1 является только примером. Соединение устройства доступа 60 с сервером 61 может реализовываться так, чтобы при этом доступ к услуге разрешался в соответствии с принципиальной блок-схемой на фиг. 7. Устройство доступа 60 может представлять собой также и персональный компьютер 60. При этом упоминавшийся ранее оптический интерфейс реализуется фрагментом экрана персонального компьютера 60. На основании успешной аутентификации сервер 61 предоставляет, например, доступ к платной интернет-странице или доступ к определенной материальной или нематериальной услуге.

Оболочка 20, представленная на фиг. 1 в общем виде, более подробно показана на фиг. 2.1, 2.2, 2.3, 3, 4.1 и 4.2. Здесь необходимо однозначно указать, что оболочка 20 является полезным, но ни в коем случае не обязательным средством реализации способа по настоящему изобретению.

Первое коммуникационное соединение 40 между смарт-картой 10 и носимым устройством может осуществляться, например, по ISO 14443 без использования проводов: для этого пользователю нужно всего лишь держать вместе смарт-карту 10 и носимое устройство так, как это в общем виде представлено в верхней части на фиг. 4.1.

Для зон повышенной защиты ношение пропусков обязательно и в настоящее время. Поэтому для оболочки предусмотрена прозрачная крышка 28, так что фотография лица на смарт-карте будет видна третьей стороне. Таким образом, на одежде можно носить видимую оболочку 20 с носимым устройством 30 и смарт-картой 10. Конструктивное воплощение оболочки 20 показано на фиг. 3, 4.1 и 4.2. Отверстие 22, как оно показано на фиг. 3, предназначено для легкой выемки карты 10 из оболочки 20.

Для случая применения, когда требуется гальваническое соединение, например, по стандарту ISO 7816 [3] между смарт-картой 10 и носимым устройством 30, оболочка 20 согласно фигурам 2.1, 2.2, 2.3 и 3 обеспечивает контакт карты 10 с контактной площадкой 23. Соответствующий гальванический контакт с носимым устройством 30 осуществляется контактами 24, предпочтительно конструктивно оформленными в виде подпружиненных контактов для надежного соединения за счет определенного давления. Оболочка 20 не содержит более никакой так называемой интеллектуальной электроники, она лишь обеспечивает надежное гальваническое соединение.

В случае беспроводной связи между смарт-картой 10 и носимым устройством 30 оболочка выполняет только функцию механического соединения, при котором обе части в некоторой степени защищены от случайной потери.

При практическом применении пользователь модульной системы будет использовать носимое устройство 30 в сочетании с различными смарт-картами 10. Для применения оболочки 20 предусмотрено упрощающее вставку скошенное отверстие 25.

На фиг. 5 показана структурная схема предпочтительного варианта воплощения носимого устройства 30. При этом отдельно не показаны такие компоненты, как электропитание и процессорная система, например, однокристальный процессор 8051. Упоминавшееся выше первое коммуникационное соединение 40 между смарт-картой 10 и устройством 30 осуществляется, с одной стороны, через гальванический интерфейсный узел 321 по, например, стандарту ISO 7816. С другой стороны, предусмотрен радиочастотный интерфейсный узел 322, например, по стандарту ISO 14443. На карте 10 в данном варианте исполнения размещены два криптоконтроллера 15, каждый с модулем безопасного доступа (Secure Application Module) SAM 151. Коммуникация для одного контроллера 15 осуществляется, например, через узел контактного интерфейса 321, а для другого контроллера 15 - через радиочастотный интерфейсный узел 322 непосредственно на близком расстоянии.

На носимом устройстве 30 также размещен криптоконтроллер 35 по меньшей мере с одним модулем безопасного доступа (Secure Application Module) SAM 351. Криптоконтроллеры 15 и 35 обеспечивают защищенное соединение 40 между смарт-картой и носимым устройством 30, а также между носимым устройством и устройством доступа 60. Криптоконтроллер 15 может содержать, например, детальные протоколы ввода отпечатка пальца для биометрической аутентификации и/или ключи для других биометрических методов аутентификации. Также в криптоконтроллерах 15 и 35 могут храниться так называемые цифровые идентифицирующие регистрационные данные («identity credentials»). Криптоконтроллер 15 между смарт-картой 10 и устройством доступа 60 реализует защищенное сквозное соединение типа туннелирования. Положенные в основу методы должны выбираться соответствующими современному уровню техники, защита осуществляется преимущественно по ассиметричной технологии инфраструктуры открытых ключей PKI или по симметричному методу 3DES. Коммуникационное соединение 70 между устройством доступа 60 и носимым устройством 30 может быть реализовано посредством:

- радиочастотного интерфейса коммуникации на дальней дистанции 311, («Long Range Communication»), в котором используется двухступенчатый метод передачи, например, известный из EP 1 210 693 B1 [8];

- радиочастотным интерфейсом 312 коммуникации на короткой дистанции («Short Range Communication») по ISO 14443;

- оптическим интерфейсом 313.

Вместо указанного выше радиочастотного интерфейса по стандарту ISO 14443 или дополнительно к нему можно предусмотреть также интерфейс NFC, включающий в себя интерфейс по стандарту ISO 14443. Здесь для исключения недопонимания необходимо указать, что функция интерфейсного узла 312, например, по стандарту ISO 14443, является совершенно другой, нежели функция интерфейсного узла 322. Следовательно, возможна эмуляция уже инсталлированного устройства чтения карт, и соответствующая смарт-карта 10 не обязана подходить для этого, так как все зависит от носимого устройства 30, а не от вставленной в текущий момент времени смарт-карты 10.

Для взаимодействия пользователя с носимым устройством 30 альтернативно или дополнительно друг к другу предусматриваются:

- индикация 33;

- клавиша или блок клавиш 342;

- биометрический датчик 341, например датчик отпечатка пальца.

В связи с функциональной сложностью такого устройства для большинства случаев применения необходима настройка. Такая настройка осуществляется предпочтительно через проводной интерфейсный узел 314, например USB.

Возможно применение упоминавшегося проводного интерфейса дополнительно или альтернативно ко второму беспроводному коммуникационному соединению 70, например, для доступа к предлагаемым через персональный компьютер услугам, а также к определенному содержанию платных интернет-страниц.

Упоминавшаяся ранее модульная система доступа к различным услугам представлена в форме таблицы на фиг. 6. В столбце «Применение» (Applic) идентификаторами Al, A2 указаны потенциально доступные услуги, например,

- доступ в здание,

- электронные банковские услуги банка,

- доступ к автоматам, банкомату,

- доступ в интернете к страницам конкретного оферента,

- электронные билеты предприятий, осуществляющих перевозки на близкие расстояния,

- данные о состоянии здоровья лица,

- …

Для каждой такой услуги теперь определены предусмотренные или допущенные физические коммуникационные соединения. «Носителем разрешения» для соответствующей услуги является определенная смарт-карта MF1, MF2,.., содержащая код, специфицирующий персонифицированную услугу. При этом можно предусмотреть в случае, когда это разрешают оференты услуги, чтобы на одной смарт-карте 10 для каждой услуги в собственных сегментах хранилось несколько кодов, специфицирующих одну услугу.

Указанное выше соответствие может храниться или только на смарт-карте 10, или также на носимом устройстве 30. Как уже было изложено, это соответствие или конфигурация устройства предпочтительно осуществляется проводным интерфейсным узлом 314, таким как, например USB. Таким образом, при инициировании с целью использования услуги будет выбран предпринятый для этого вид коммуникационного соединения.

Посредством представленных и описанных здесь вариантов осуществления изобретения можно свободно распределять между носимым устройством 30 и устройством доступа 60 функции устройства чтения карт, относящиеся к классической технологии, что позволяет выполнять крайне гибкую настройку на разнообразные применения, это касается в особенности места так называемого терминирования.

На фиг. 7 показаны коммуникационные соединения и связанные с ними услуги в предпочтительном варианте осуществления. Услугами являются либо несколько смарт-карт 10, при этом каждой из них соответствует специфический код услуги, или же одна смарт-карта 10, содержащая несколько таких специфических кодов услуги. Защита передачи 40 между смарт-картой 10 и носимым устройством в большинстве случаев обеспечивается симметричным кодированием, так как между ними имеет место связь 1:1. В противоположность этому защита коммуникационного соединения 70 носимого устройства через устройство доступа 60 с сервером 61 обеспечивается методом PKI, так как в этом случае возникает связь 1:n. В результате обоих защищенных соединений 40 и 70 между смарт-картой 10 и сервером 61 обеспечивается защищенный протокол сквозной передачи. Нет никакого противоречия в том, что для связи между сервером 61 и устройством 30 используется ссылочное обозначение 70, ведь устройство доступа 60 выполняет, как правило, транзитную функцию, т.е. оно не проверяет права доступа и не выполняет какие-либо функции по защите соединения. Разрешающий сигнал с сервера 61 на соответствующий сервер услуги 62 выдается на основании упоминавшейся выше проверки, т.е. аутентификации. При этом пользователю предоставляется доступ к услуге или услуга по соединению 81. Предоставление этой услуги может осуществляться различными способами, в связи с этим на фиг. 7 оно отображено с минимальным количеством деталей. Для определенных услуг установление соединения 70 с устройством доступа 60 дополнительно также возможно и на близком расстоянии. Для этого на структурной схеме, представленной на фиг. 5, предусмотрен интерфейс 312 по ISO 14443.

Предлагаемое изобретение может быть реализовано с картами различных систем, например Legic или Mifare. Кроме того, оно также применимо для различных карт одной и той же системы, а именно в тех случаях, когда отличие касается только эмитента или владельца карты.

Перечень используемых ссылочных обозначений, глоссарий

10 Электронная карта, карта с микросхемой, карта Proximity, карта Vincinity; носитель информации

15 Криптоконтроллер, резидентный на карте 10

151 Модуль безопасного доступа SAM, закрепленный за криптоконтроллером

20 Оболочка для размещения карты 10 и модуля 30

21 Отверстие для элементов крепления, например зажимов

22 Отверстие для вытаскивания карты 10

23 Контактная площадка, например, для обеспечения контакта карты 10 в соответствии с ISO 7816

24 Контакты для обеспечения контакта модуля 30

25 Отверстие для вставки, скос для более удобной вставки карты

28 Крышка, прозрачная крышка

30 Носимое устройство, устройство приема-передачи, модуль, коммуникационный модуль для «физического доступа», средство идентификации

311 Радиочастотный интерфейс коммуникации на дальней дистанции «long range»

312 Интерфейс по ISO 14443 или интерфейс короткодистанционной радиосвязи NFC

313 Оптический интерфейс

314 Проводной интерфейс, например USB

321 Проводной интерфейс для смарт-карты 10, например, по ISO 7816

322 Интерфейс для смарт-карты 10, например по ISO 1443

323 Дополнительный интерфейс для другого носителя информации 10

33 Индикация, дисплей, например, в виде сенсорного дисплея

341 Биометрический датчик, например датчик отпечатка пальца

342 Клавиша, блок клавиш

35 Криптоконтроллер

351 Модуль безопасного доступа SAM, закрепленный за криптоконтроллером 35

40 Первое коммуникационное соединение

50 Зона прохода, участок прохода

51 Стойка

52 Световой барьер, «англ. light barrier»

60 Устройство доступа, персональный компьютер, англ. «Access point» (точка доступа)

61 Сервер, фоновая система, компьютерная система, система управления для обработки кода и генерации разрешающего сигнала на доступ к услуге

62 Сервер услуги с серверной системой для предоставляемой услуги

70 Второе коммуникационное соединение, двусторонняя коммуникация

80 Соединение между устройством доступа 60 и сервером 61

A1, A2, Конкретные воплощения услуги, например,

- электронная покупка билетов,

- доступ в здание,

- электронная коммерция по интернету,

- электронная банковская услуга банка, и т.д.

Потенциально доступная услуга, применение

LRA - доступ на большом расстоянии (Long Range Access)

MFl, MF2,..карта Mifare1, карта Mifare 2,..

MRA - доступ на среднем расстоянии (Mid Range Access)

SAM - модуль безопасного доступа (Secure Application Module)

Перечень использованных акронимов

3DES Triple DES - тройной DES

DES Data Encryption Standard, стандарт шифрования данных, метод шифрования индивидуальным ключом, стандартизованный по ANSI- X3.92-1981

GSM Global System for Mobile Communication - глобальная система связи с подвижными объектами

NFC Near Field Communication - короткодистанционная радиосвязь согласно http: //www.nfc-forum.org

PCD Proximity Coupling Device - считыватель PCD; в соответствии с ISO 14443

PICC Proximity Cards - карты Proximity PICC; в соответствии с ISO 14443.

PKI Public Key Infrastructure - инфраструктура открытых ключей.

SIM Subscriber Identity Modul - модуль идентификации абонента.

USB Universal Serial Bus - универсальная последовательная шина.

Список литературы

Данная группа изобретений относится к средствам предоставления санкционированного доступа к некоторому месту или к информации, или к денежным средствам. Технический результат заключается в повышении надежности работы средств получения санкционированного доступа. Он достигается тем, что предложен способ, при котором на носимое устройство передаются специфические для услуг коды, хранящиеся на нескольких различных смарт-картах. Носимое устройство, в свою очередь, передает по нескольким различным коммуникационным соединениям один или несколько из упоминавшихся выше кодов для того, чтобы стало возможным разрешение для доступа к услуге. Благодаря установлению соответствия между услугой и соответствующим разрешенным коммуникационным соединением создана модульная система, позволяющая пользователю осуществлять многообразный доступ к услугам. 2 н. и 14 з.п. ф-лы, 10 ил.

1. Способ санкционированного предоставления доступа к некоторому месту, или к информации, или к денежным средствам, именуемый далее способом санкционированного предоставления услуги (Аррl), с использованием электронного носителя информации (10), на котором хранится специфическое для услуги полномочие с кодом; при этом

специфический для услуги код передается по первому защищенному коммуникационному соединению (40) между носителем информации (10) и носимым устройством (30) на близком расстоянии;

специфический код услуги передается по второму защищенному коммуникационному соединению (70) между носимым устройством (30) и устройством доступа (60),

при совпадении кода, принятого устройством доступа (60), с хранящимся в памяти кодом генерируется разрешающий сигнал для предоставления услуги (Аррl);

отличающийся тем, что первое коммуникационное соединение (40) между носимым устройством и носителем информации (10) может устанавливаться для нескольких носителей информации (10) различного типа таким образом, что для каждой услуги (Арр1) между устройством доступа (60) и носителем информации (10) создается защищенное сквозное соединение (30, 70),

причем носители информации (10), заменяемые носимым устройством, эмулируются в устройстве доступа, причем интерфейсы между устройством доступа и сервером (61) не меняются.

2. Способ по п.1, отличающийся тем, что соответствие кода, принятого устройством доступа (60), коду, хранящемуся в памяти, проверяется в связанном с устройством доступа (60) сервере (61).

3. Способ по п.2, отличающийся тем, что в носимом устройстве (30) хранится еще один код, передаваемый посредством второго коммуникационного соединения (70), а также тем, что разрешающий сигнал генерируется только в том случае, когда этот код совпадает с еще одним кодом, хранящимся в памяти.

4. Способ по п.3, отличающийся тем, что на носимом устройстве (30) предусмотрено средство ввода (31), так что второй код будет передаваться по второму коммуникационному соединению (70), если код был введен через средство ввода (31) и установлено его совпадение с кодом, хранящимся в памяти.

5. Способ по п.4, отличающийся тем, что хранящийся код хранится или в носимом устройстве (30), или в устройстве доступа (60), или на сервере (61), а также тем, что при аутентификации модифицируется по сравнению с кодом, хранящимся в памяти, по меньшей мере один переданный код.

6. Способ по любому из пп.3-5, отличающий тем, что формируется другой код по методу запрос/ответ (Challenge-Response).

7. Способ по любому из пп.3-5, отличающий тем, что введенный код формируется биометрическим методом.

8. Способ по любому из пп.1-5, отличающий тем, что носимое устройство (30) имеет несколько радиочастотных интерфейсов (311, 312), а также тем, что второе коммуникационное соединение (70) выбирается из нескольких, указанных ранее, в зависимости от услуги (Аррl), определенной по коду.

9. Способ по любому из пп.1-5, отличающий тем, что первое коммуникационное соединение (40) устанавливается гальванически и/или радиочастотно.

10. Способ по любому из пп.1-5, отличающий тем, что защищенные соединения (40, 70) создаются методом PKI или методом 3DES.

11. Электронное носимое устройство (30) для осуществления способа по любому из пп.1-10; упомянутое устройство (30) включает в себя:

по меньшей мере один интерфейсный узел (321, 322), через который может осуществляться первое защищенное коммуникационное соединение (40) на близком расстоянии от содержащего код носителя информации (10);

по меньшей мере один радиочастотный интерфейсный узел (311, 312), через который может осуществляться второе защищенное коммуникационное соединение (70) с устройством доступа (60);

один криптоконтроллер (35), соединенный с интерфейсным узлом (321, 322) и с радиочастотным интерфейсным узлом (311, 312);

причем для санкционированного предоставления услуги (Аррl) специфический код услуги передается с носителя данных (10) на устройство доступа (60), и в случае совпадения кода, принятого устройством доступа (60) с кодом, хранящимся в памяти, генерируется разрешающий сигнал для предоставления услуги (Аррl);

отличающееся тем, что первое коммуникационное соединение (40) между по меньшей мере одним интерфейсным узлом (321, 322) и носителем данных (10) может устанавливаться для нескольких типов носителей данных (10) таким образом, что для каждой услуги (Аррl) между носителем данных (10) и устройством доступа (60) посредством криптоконтроллера возможно создание защищенного сквозного соединения (30, 70),

причем носители информации (10), заменяемые носимым устройством, эмулируются в устройстве доступа, причем интерфейсы между устройством доступа и сервером (61) не меняются.

12. Устройство (30) по п.11, отличающееся тем, что средство ввода (341, 342) соединено с криптоконтроллером (35) для выполнения аутентификации лица, которому соответствует специфический для услуги код или же для установления определенного рабочего режима.

13. Устройство (30) по п.12, отличающееся тем, что выполняющий функцию средства ввода блок клавиш (342) или биометрический датчик (341) соединен с криптоконтроллером (35).

14. Устройство (30) по п.13, отличающееся тем, что биометрический датчик (341) выполнен в виде датчика отпечатка пальца.

15. Устройство (30) по любому из пп.11-14, отличающееся тем, что индикация (33), на которой могут отображаться рабочие режимы, или запросы, или ответы, соединена с криптоконтроллером (35).

16. Устройство (30) по любому из пп.11-14, отличающееся тем, что оно включает в себя по меньшей мере один проводной интерфейс (314) для передачи данных конфигурации на устройство (30).

| 0 |

|

SU159539A1 | |

| DE 19841862 A1, 16.03.2000 | |||

| US 6484260 В1, 19.11.2002 | |||

| КОНТРОЛЛЕР УНИВЕРСАЛЬНОЙ СИСТЕМЫ КОНТРОЛЯ ДОСТУПА ПО БАНКОВСКИМ КАРТАМ | 2003 |

|

RU2253898C2 |

Авторы

Даты

2011-01-20—Публикация

2006-12-19—Подача