Перекрестная ссылка на родственную заявку

[0001] Данная заявка притязает на приоритет патента (США) номер 14/821103, поданного 7 августа 2015 года и озаглавленного "SYSTEMS AND METHODS FOR CREATING AND MODIFYING ACCESS CONTROL LISTS", и предварительной заявки на патент (США) № 62/137590, поданной 24 марта 2015 года и озаглавленной "SYSTEMS AND METHODS FOR CREATING AND MODIFYING ACCESS CONTROL LISTS", и предварительной заявки на патент (США) № 62/103496, поданной 14 января 2015 года и озаглавленной "SYSTEMS AND METHODS FOR CREATING ACCESS CONTROL LISTS FROM KNOWN FLOWS", и предварительной заявки на патент (США) № 62/060433, поданной 6 октября 2014 года и озаглавленной "SYSTEMS AND METHODS FOR NETWORK ANALYSIS AND REPORTING", и предварительной заявки на патент (США) № 62/046807, поданной 5 сентября 2014 года и озаглавленной "SYSTEMS AND METHODS FOR NETWORK FLOW ANALYSIS AND REPORTING", содержимое которых полностью содержится в данном документе по ссылке.

[0002] Данная заявка связана с непредварительной заявкой на патент (США) № 13/918633, поданной 14 июня 2013 года и озаглавленной "SYSTEMS AND METHODS FOR DYNAMIC NETWORK SECURITY CONTROL AND CONFIGURATION", и непредварительной заявкой на патент (США) № 14/523624, поданной 24 октября 2014 года и озаглавленной "SYSTEMS AND METHODS FOR NETWORK ANALYSIS AND REPORTING", содержимое которых полностью содержится в данном документе по ссылке.

Уровень техники

[0003] Примерные варианты осуществления, описанные в данном документе, относятся к системам и способам для управления сетевой безопасностью.

[0004] Архитекторы систем информационной безопасности и операторы системы безопасности, а также персонал по управлению рисками и обеспечением соответствия требованиям (GRC) сталкиваются с различными трудностями относительно проверки достоверности того, что средства технического управления системой безопасности существуют и функционируют для актива или группы активов в корпоративном вычислительном окружении. Кроме того, традиционные системы для мониторинга и управления сетью типично имеют ограниченную возможность или не имеют возможности контекстуализировать данные, относящиеся к безопасности и соответствию требованиям, т.е. соответствию установленными нормативам, спецификациям или законодательству, из различных компонентов систем для вычисления, контроля и/или управления безопасностью. Такие трудности могут быть особенно тяжелыми в распределенных вычислениях, виртуализированных вычислительных системах или "облачных вычислительных" системах, при этом компоненты и окружение таких систем могут изменяться часто и быстро.

[0005] Дополнительно, традиционные системы для мониторинга и управления сетью типично используют данные только из одного источника или только одного типа данных (к примеру, данные сетевых потоков), за счет этого исключая потенциальные источники важных поддерживающих контекст данных и предоставляя одномерное ориентированное на сетевой протокол представление информационного потока между сетевыми системами.

[0006] Кроме того, традиционные системы зачастую не предоставляют пользователям (таким как администраторы сети, операторы и архитекторы систем безопасности) исчерпывающую информацию и практическую информацию, на которой можно основывать такие решения, как то, следует разрешать или запрещать конкретному активу доступ к службам, хостинг которых выполняется посредством другого актива в сети.

[0007] Варианты осуществления настоящего раскрытия помогают решать такие проблемы.

Сущность изобретения

[0008] В числе прочего, варианты осуществления настоящего раскрытия могут представлять информацию относительно служб, хостинг которых выполняется и которые используются посредством различных активов в сети, и позволять пользователям управлять доступом к таким службам. В частности, варианты осуществления раскрытия могут использоваться для того, чтобы представлять одну или более служб, хостинг которых выполняется посредством сетевого актива, и управлять доступом к таким службам посредством других сетевых активов на основе пользовательского ввода.

[0009] Реализованный компьютером способ согласно одному варианту осуществления настоящего раскрытия включает в себя сбор, посредством компьютерной системы, данных из множества различных типов источников в сети; идентификацию, посредством компьютерной системы на основе собранных данных, одной или более служб, предоставляемых посредством сетевых хост-активов для использования посредством клиентского сетевого актива по сети; представление, посредством компьютерной системы, графического представления, которое включает в себя представления: сетевого хост-актива, клиентского сетевого актива и одной или более служб, при этом графическое представление представляется через дисплей пользовательского интерфейса, поддерживающий связь с компьютерной системой; прием, посредством компьютерной системы через пользовательский интерфейс, ввода от пользователя, который включает в себя: выбор службы из одной или более служб; и выбор, разрешающий или отклоняющий доступ к выбранной службе посредством клиентского сетевого актива; и в ответ на ввод от пользователя, модификацию доступа к выбранной службе посредством клиентского сетевого актива по сети.

[0010] Настоящее раскрытие включает в себя способы и устройства, которые осуществляют эти способы, включающие в себя системы обработки данных, которые осуществляют эти способы, и машиночитаемые носители, содержащие инструкции, которые при выполнении в системах обработки данных побуждают системы осуществлять эти способы.

[0011] Другие признаки должны быть очевидными из прилагаемых чертежей и из нижеприведенного подробного описания.

Краткое описание чертежей

[0012] Более полное понимание конкретных вариантов осуществления может извлекаться посредством обращения к подробному описанию и формуле изобретения при рассмотрении в связи со следующими иллюстративными чертежами.

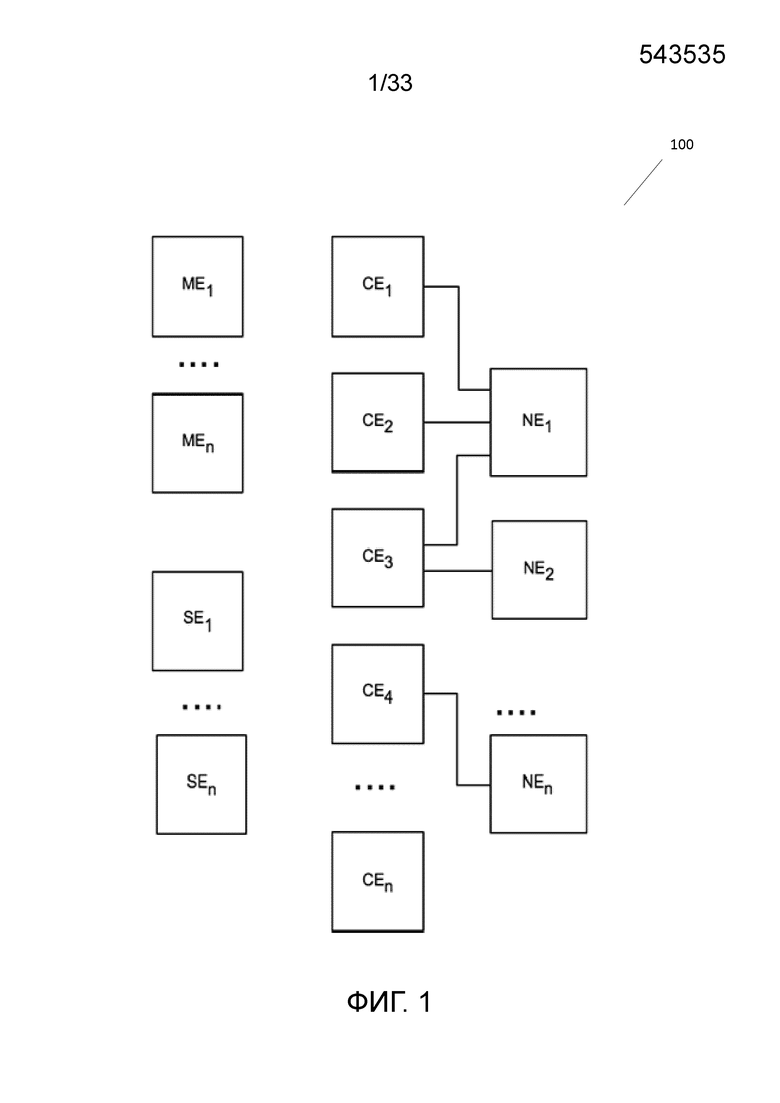

[0013] Фиг. 1 иллюстрирует примерное вычислительное окружение, которое может использоваться в сочетании с различными вариантами осуществления настоящего раскрытия.

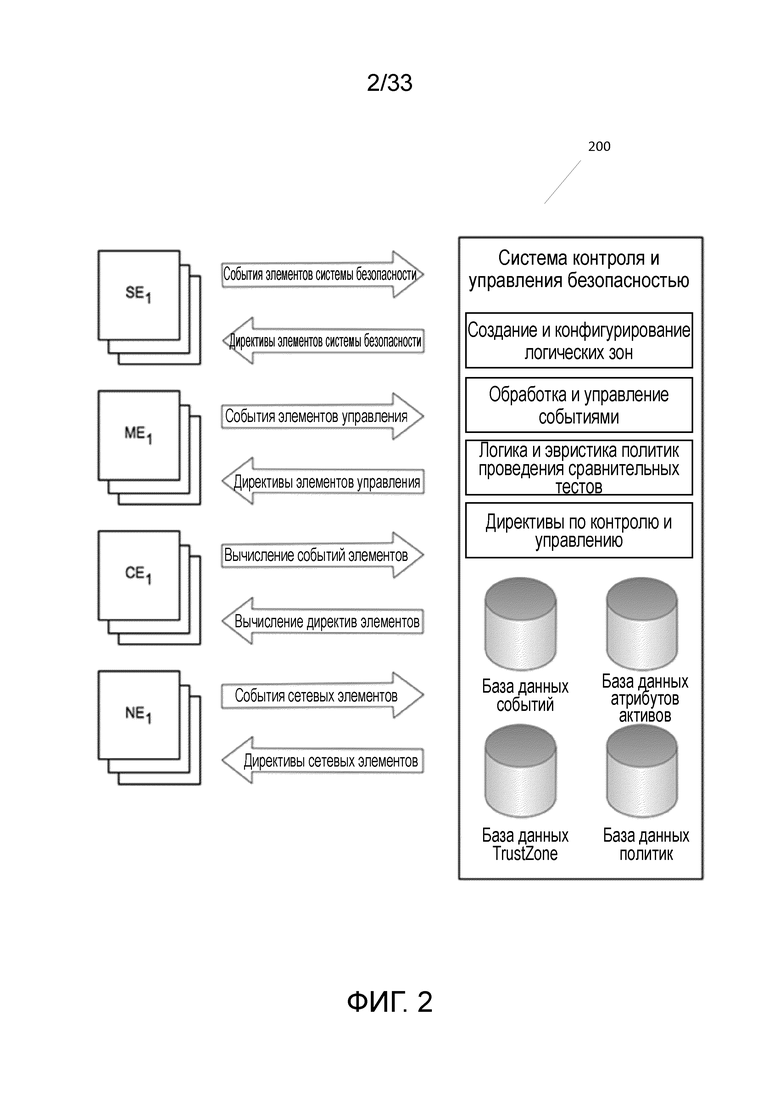

[0014] Фиг. 2 иллюстрирует примерные компоненты контроля и управления безопасностью согласно различным вариантам осуществления настоящего раскрытия.

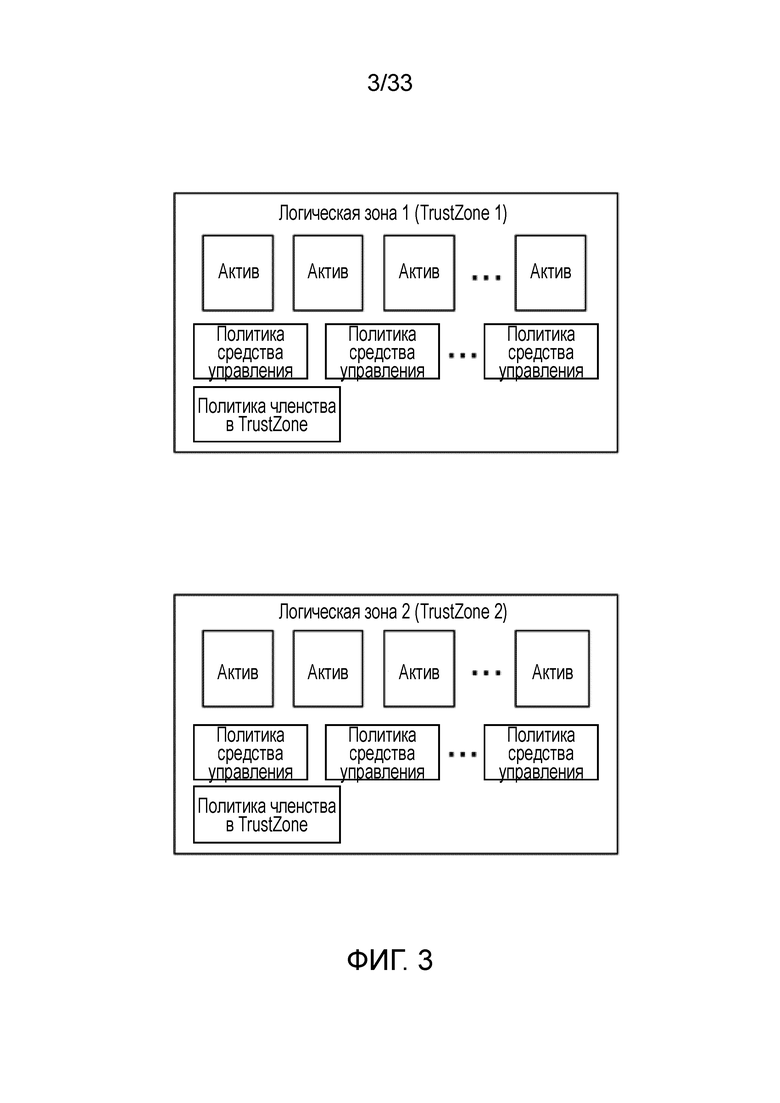

[0015] Фиг. 3 иллюстрирует логическое представление различных логических зон согласно различным вариантам осуществления настоящего раскрытия.

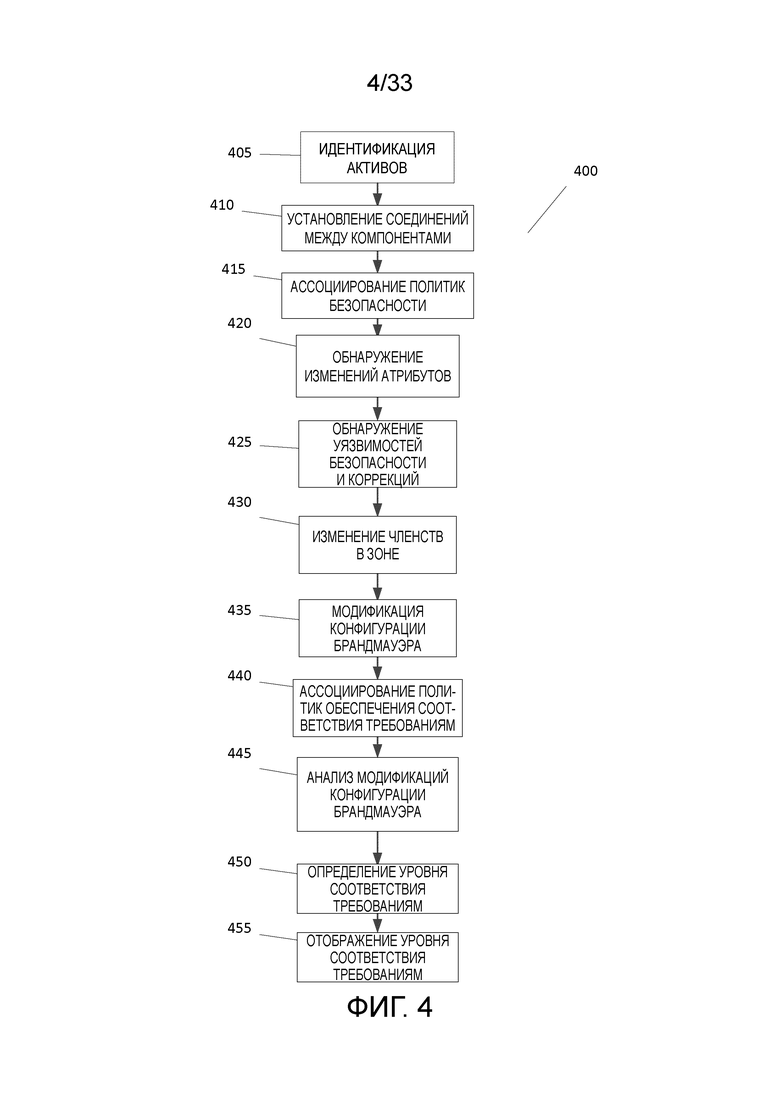

[0016] Фиг. 4 является блок-схемой последовательности операций примерного способа согласно различным аспектам настоящего раскрытия.

[0017] Фиг. 5-7 иллюстрируют вычисление и отображение уровней соответствия требованиям согласно различным аспектам настоящего раскрытия.

[0018] Фиг. 8 является блок-схемой примерной системы согласно различным аспектам настоящего раскрытия.

[0019] Фиг. 9 является блок-схемой последовательности операций примерного способа согласно различным аспектам настоящего раскрытия.

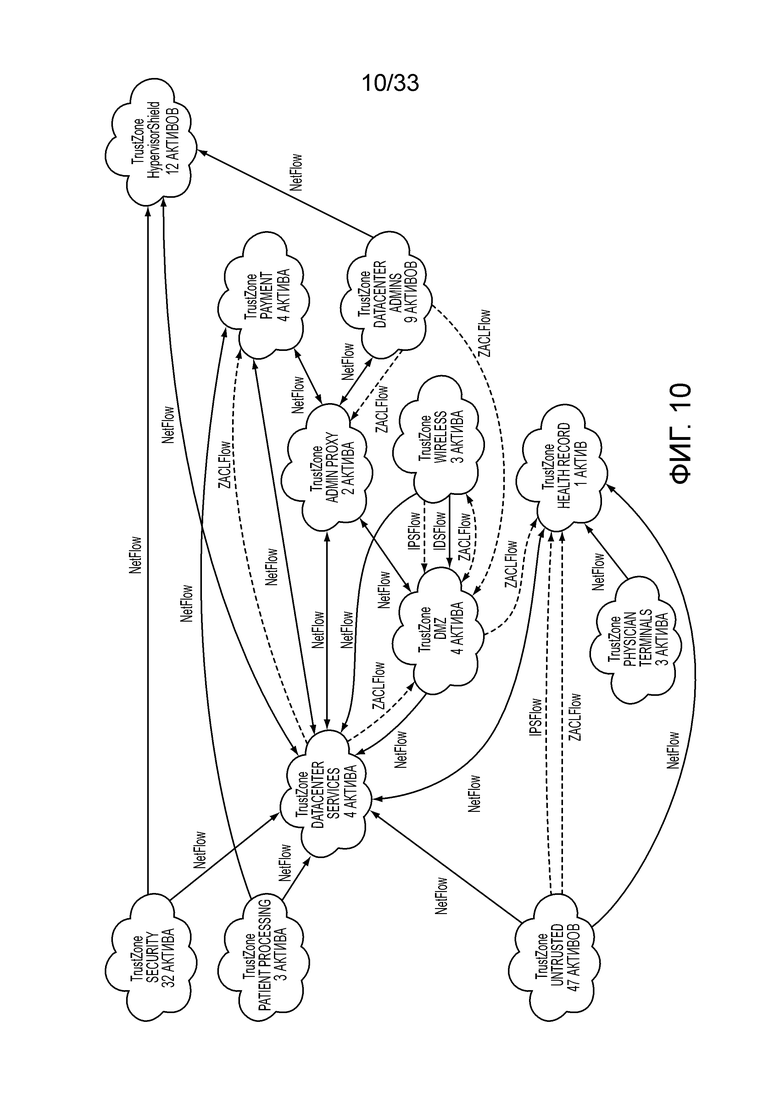

[0020] Фиг. 10 является примерным графом информационных потоков согласно различным аспектам настоящего раскрытия.

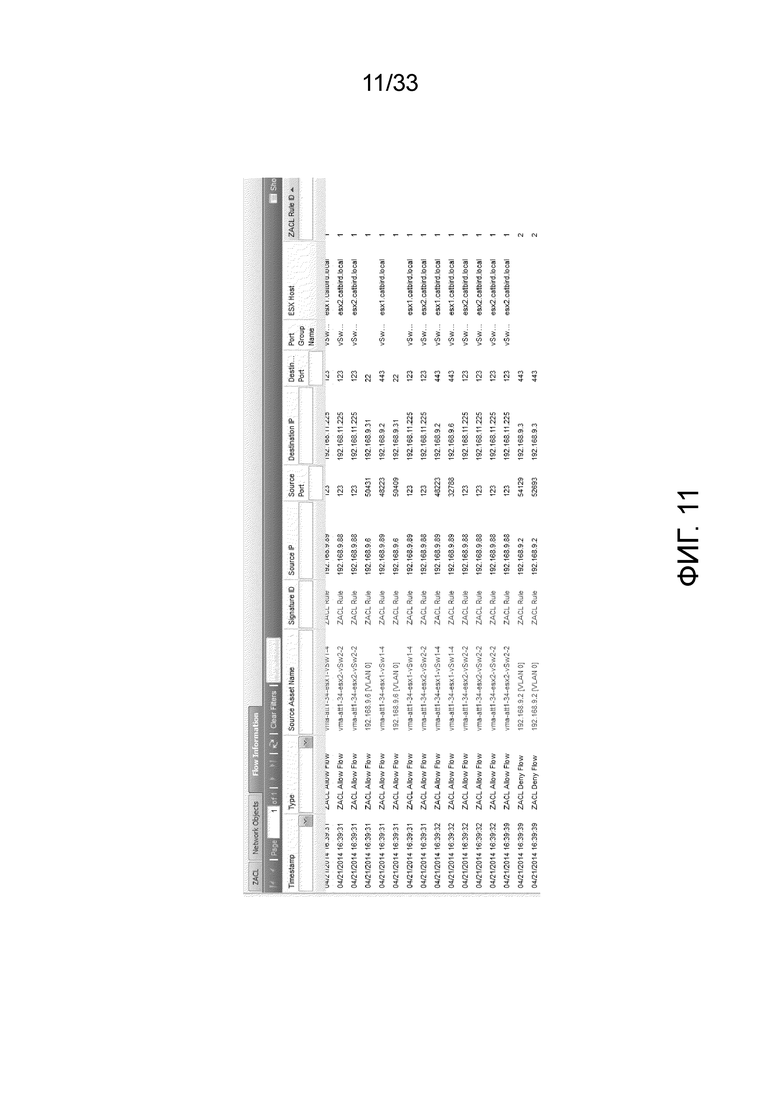

[0021] Фиг. 11 является примерной таблицей данных согласно различным аспектам настоящего раскрытия.

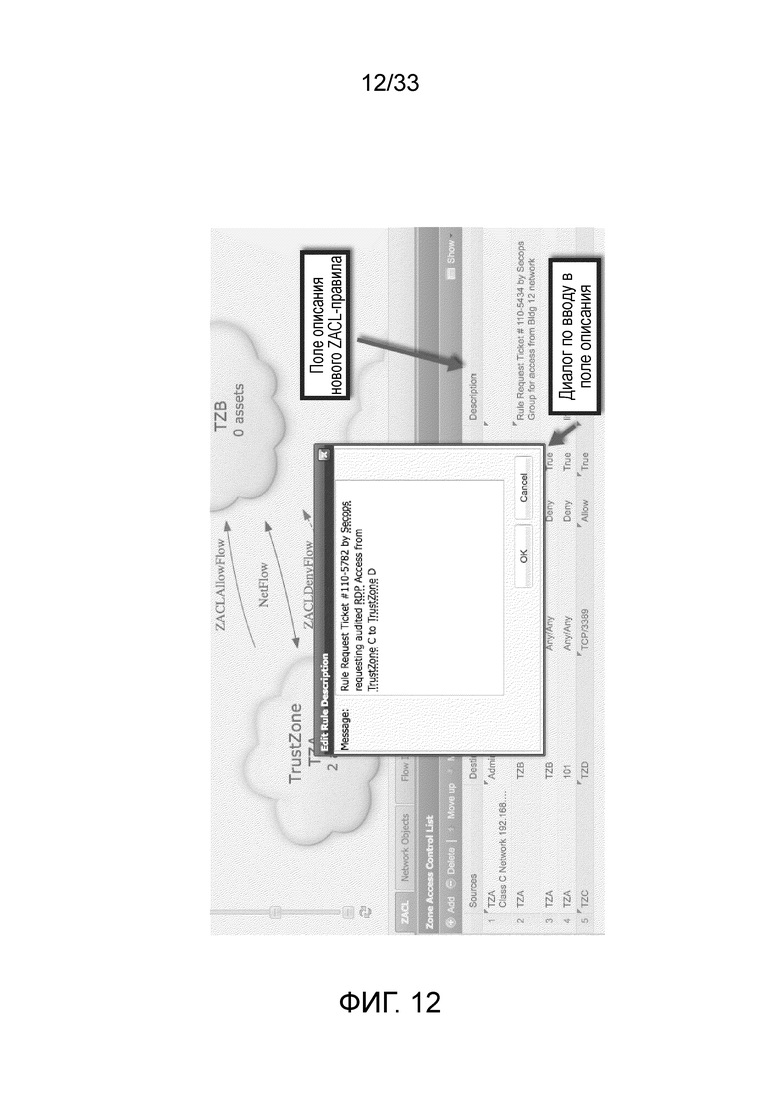

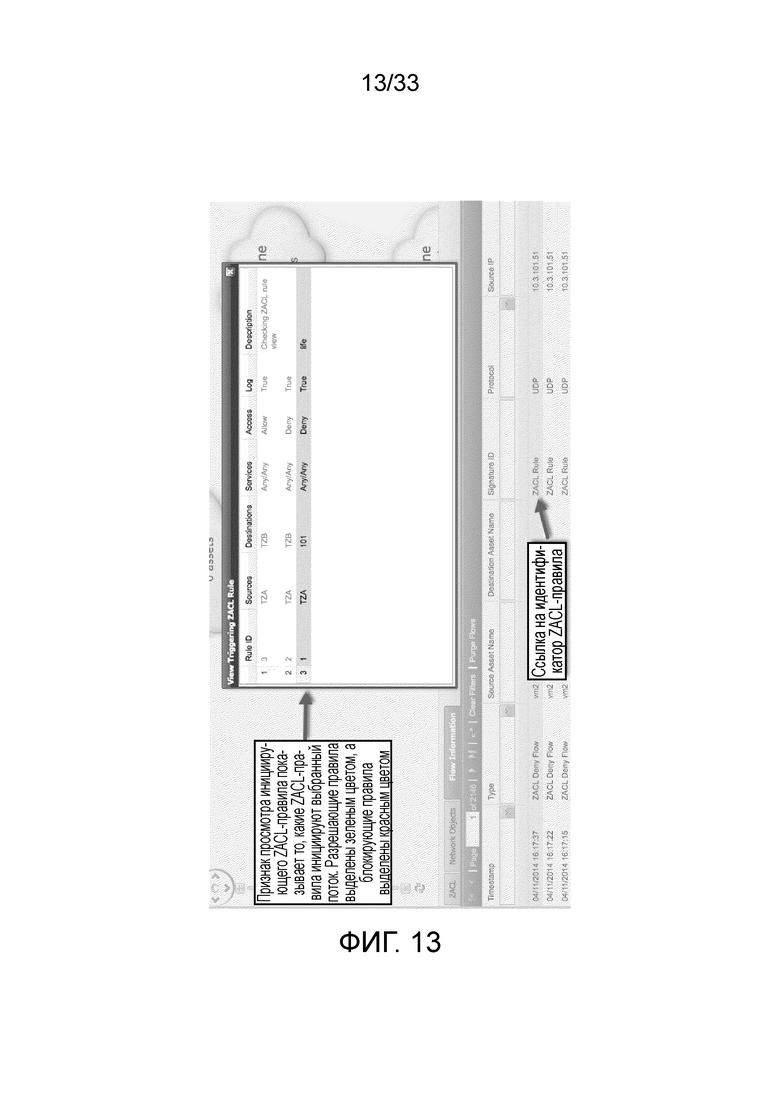

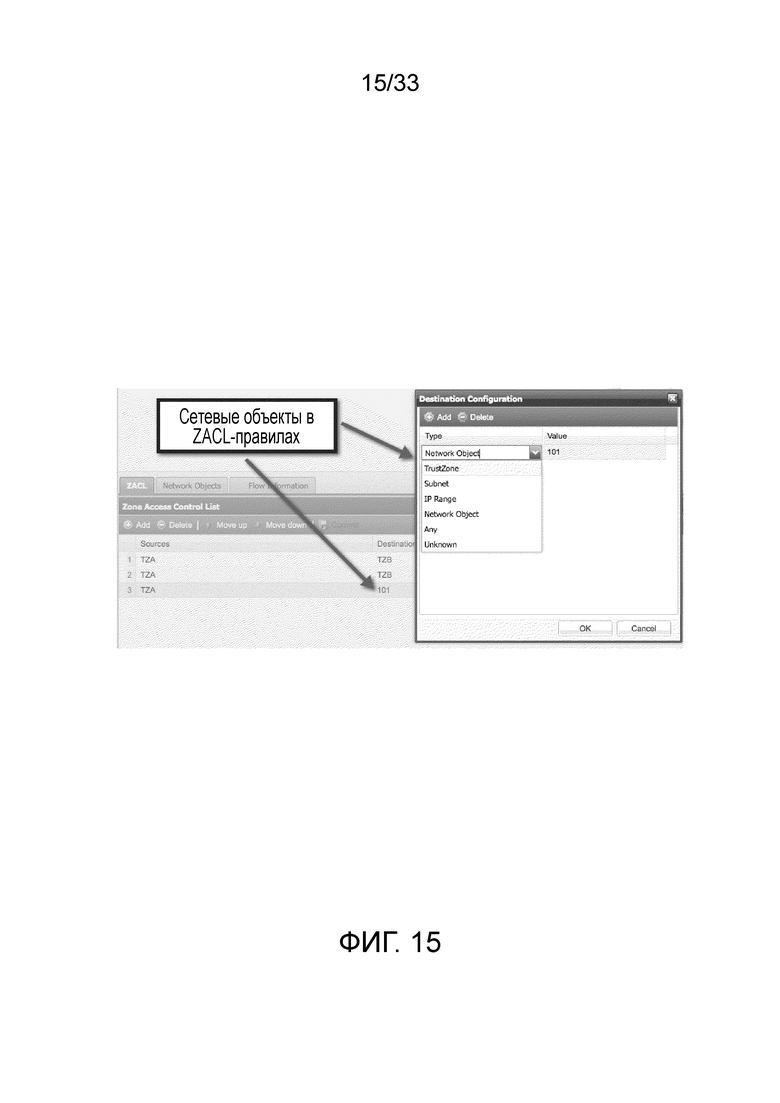

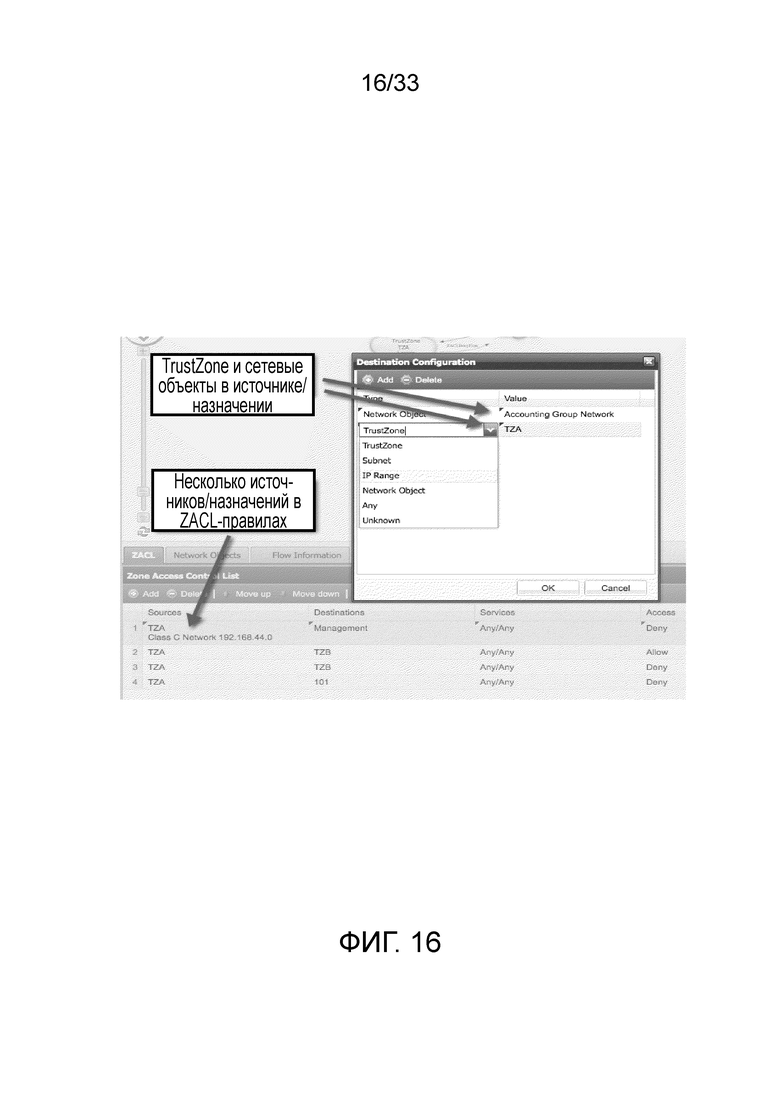

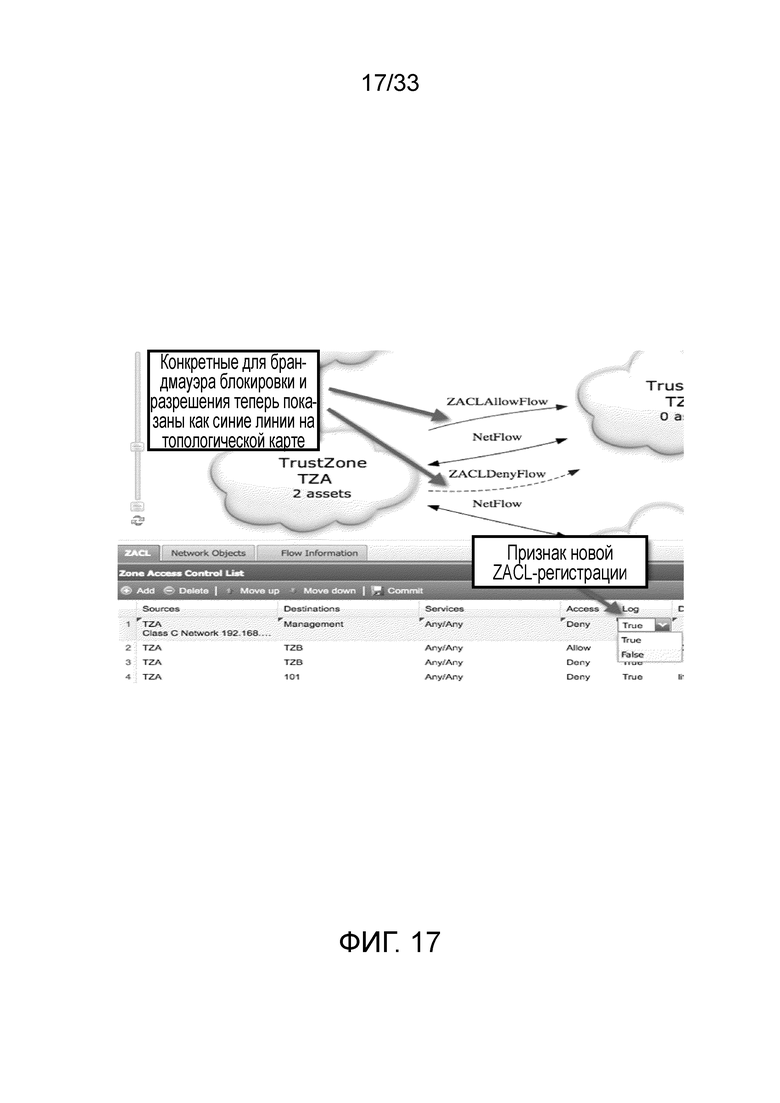

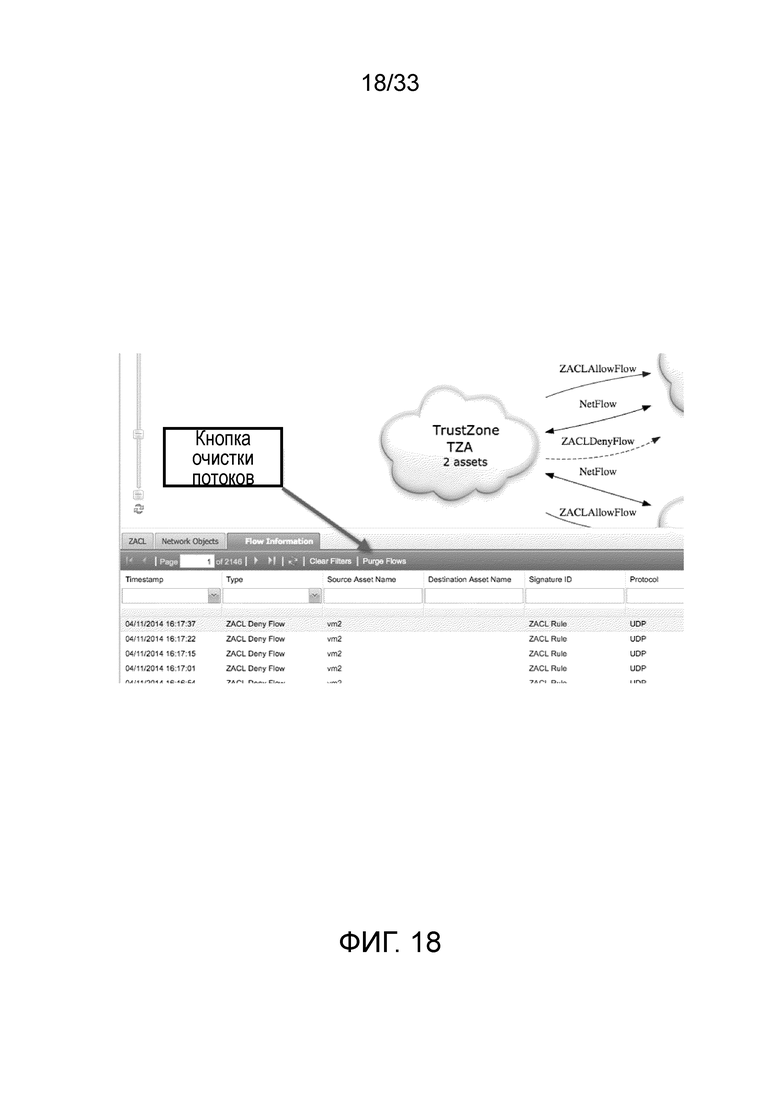

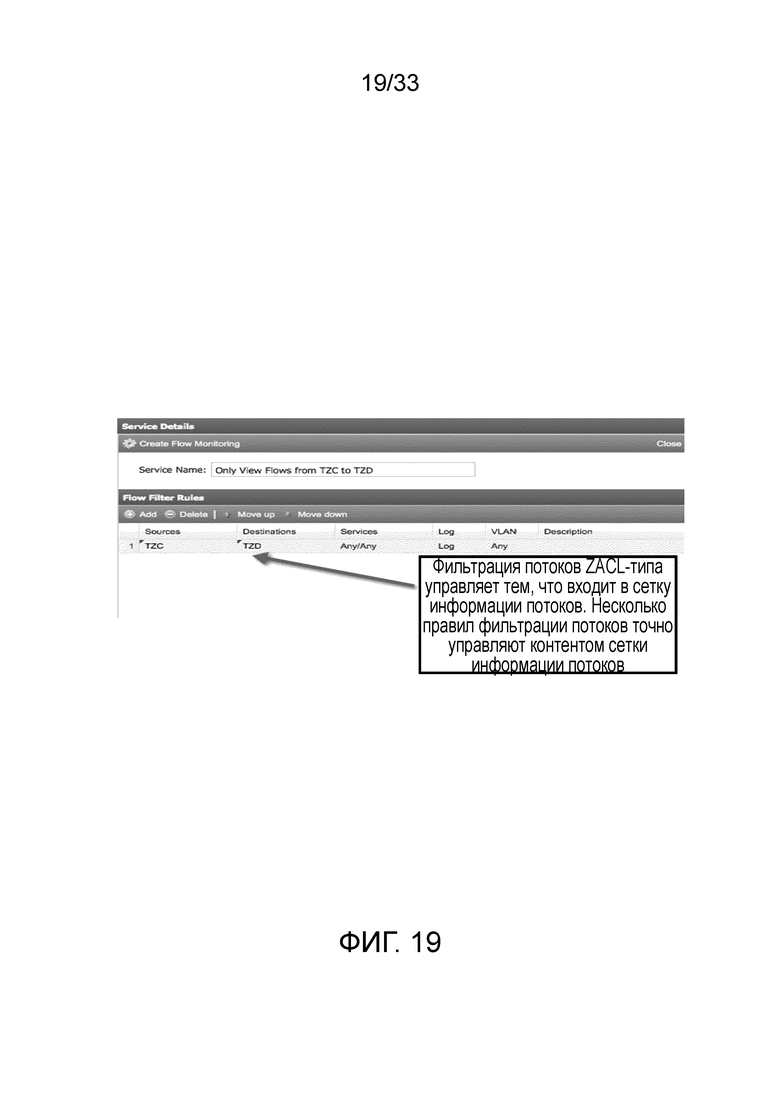

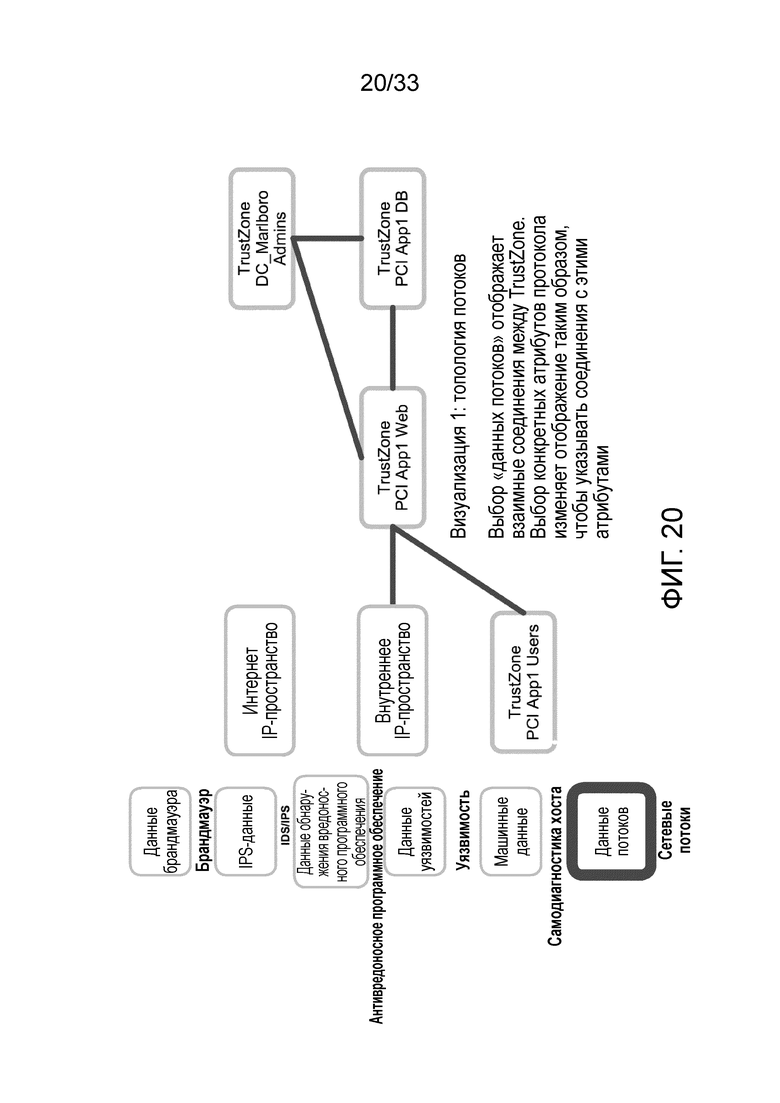

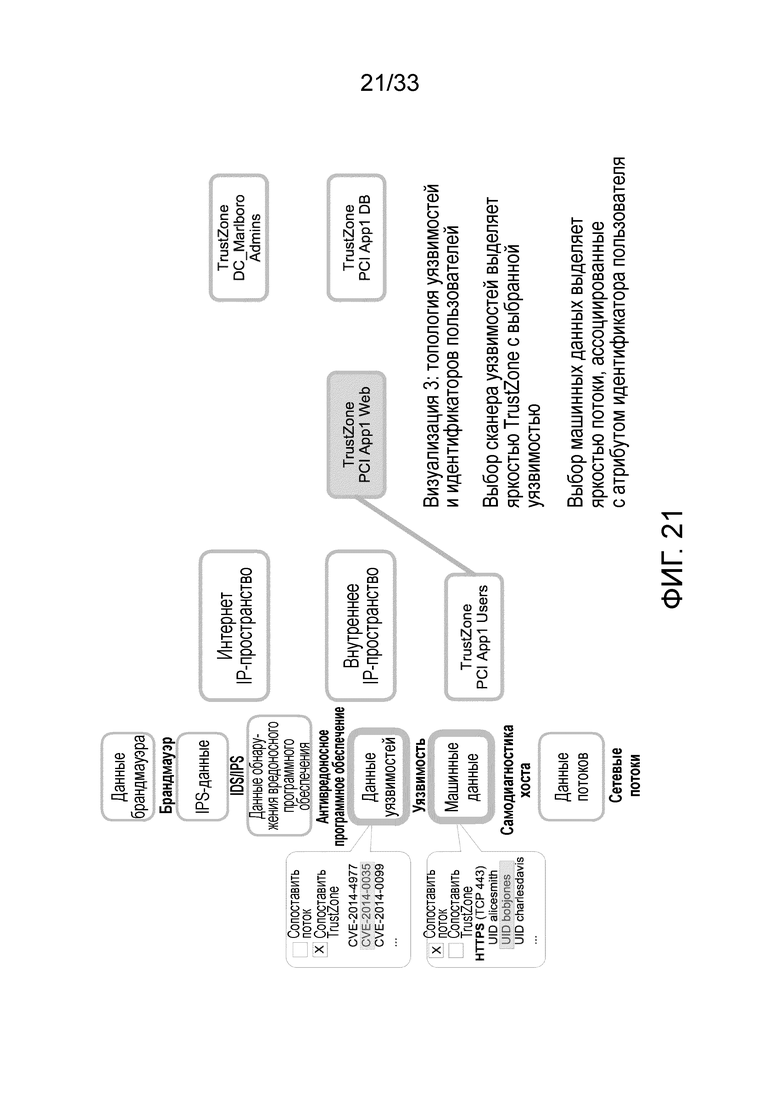

[0022] Фиг. 12-24 являются снимками экрана, показывающими примеры взаимодействия с графом информационных потоков и таблицей данных согласно различным аспектам настоящего раскрытия.

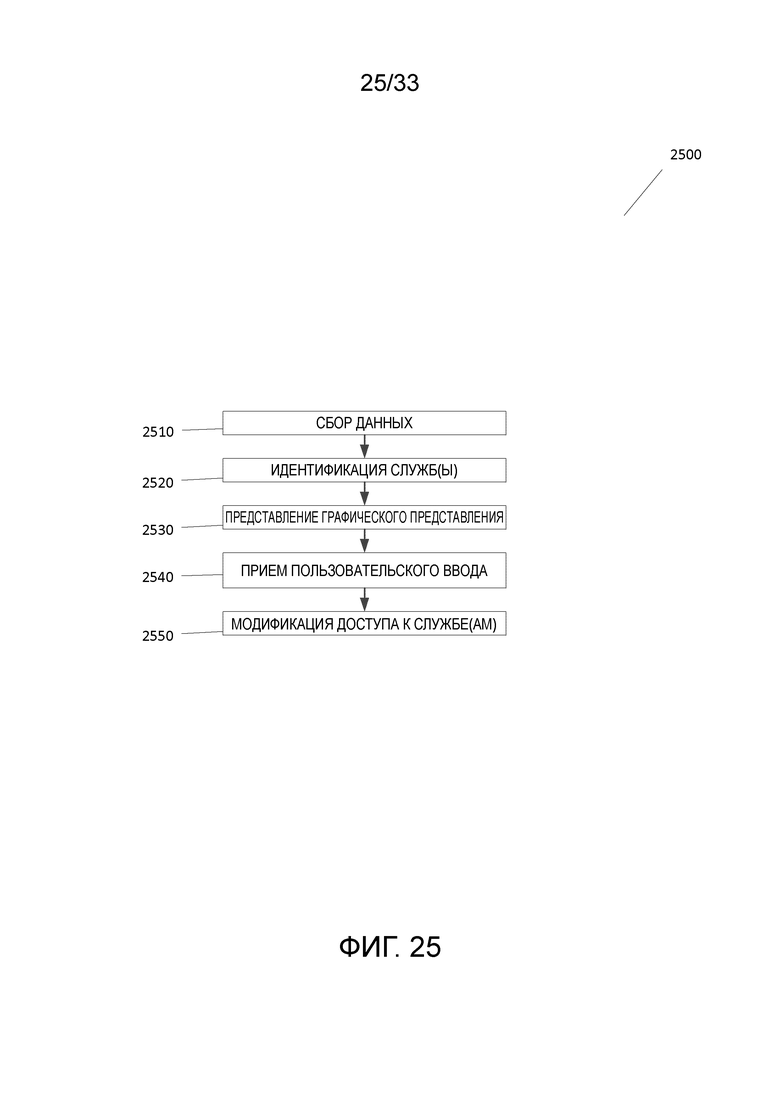

[0023] Фиг. 25 иллюстрирует примерный способ согласно различным аспектам настоящего раскрытия.

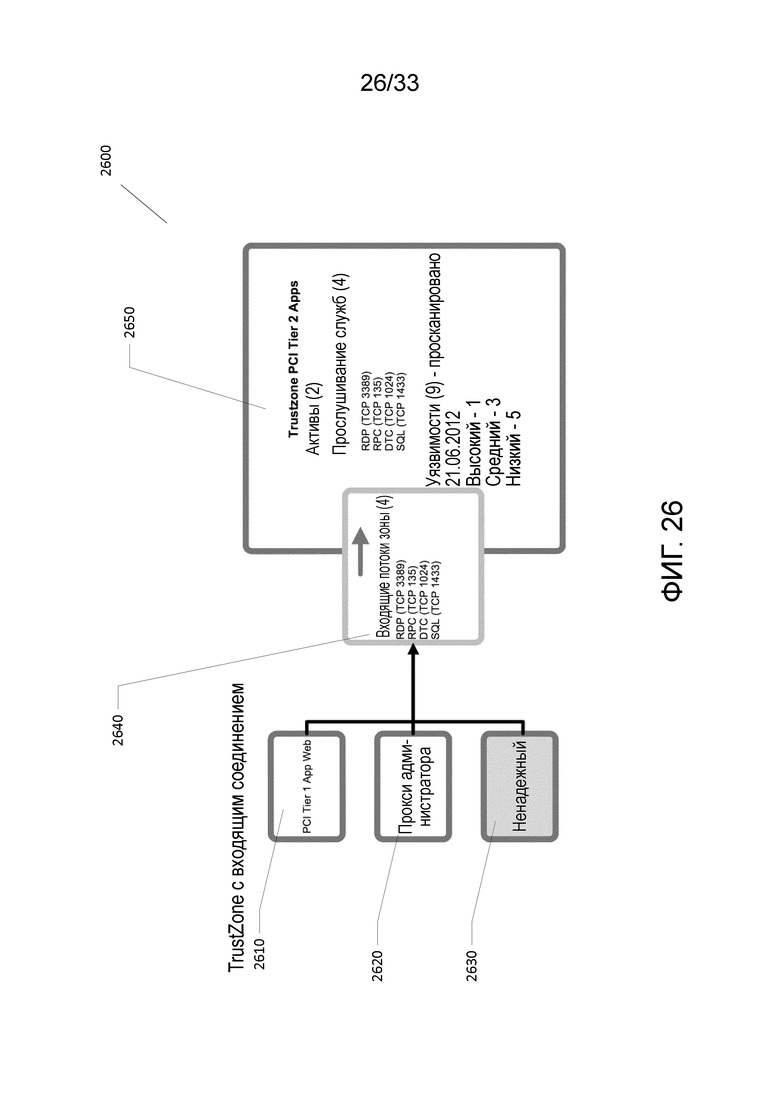

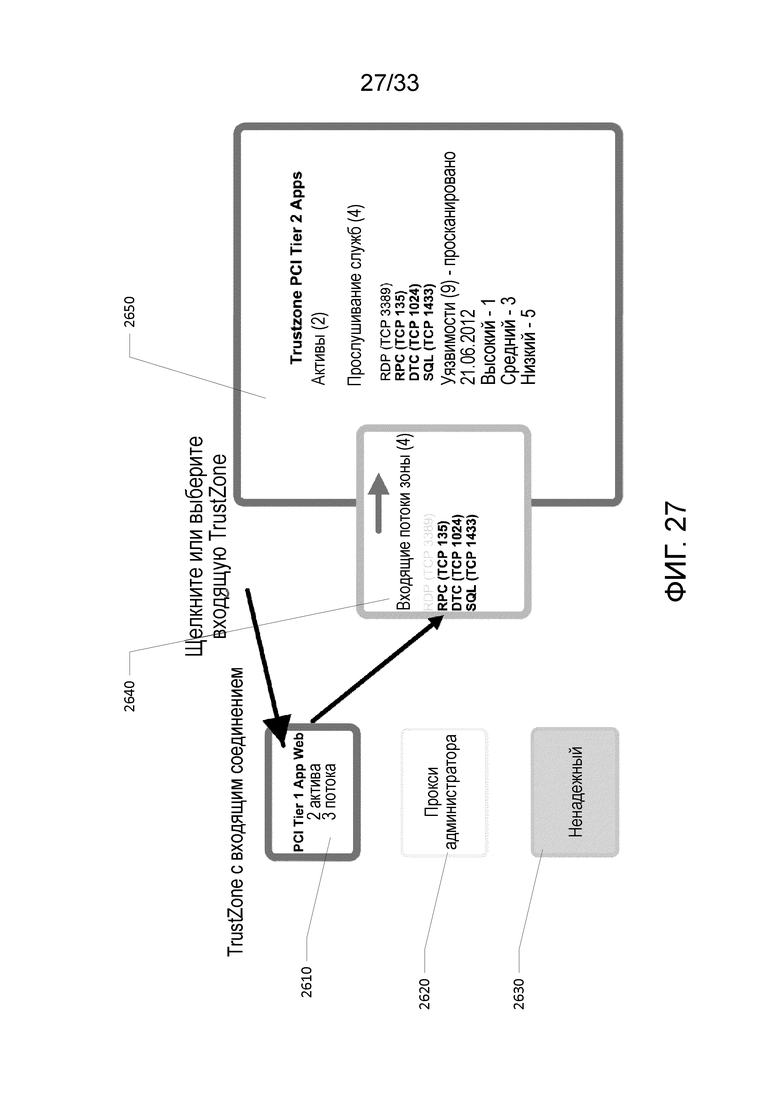

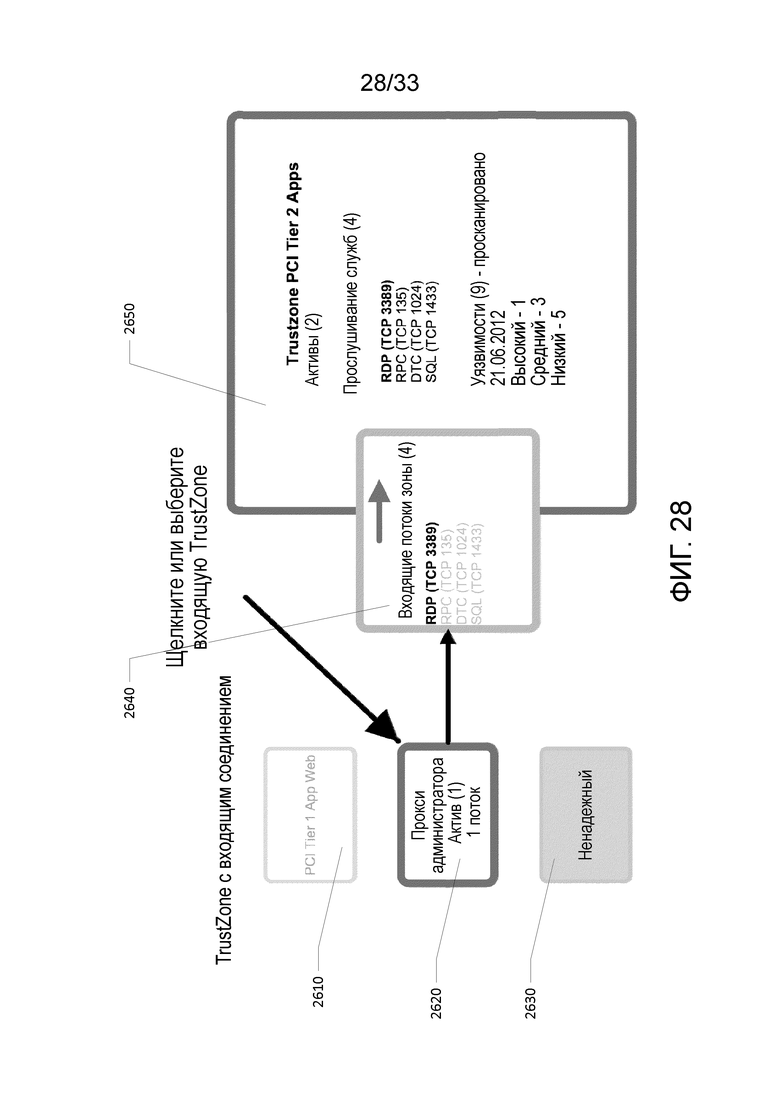

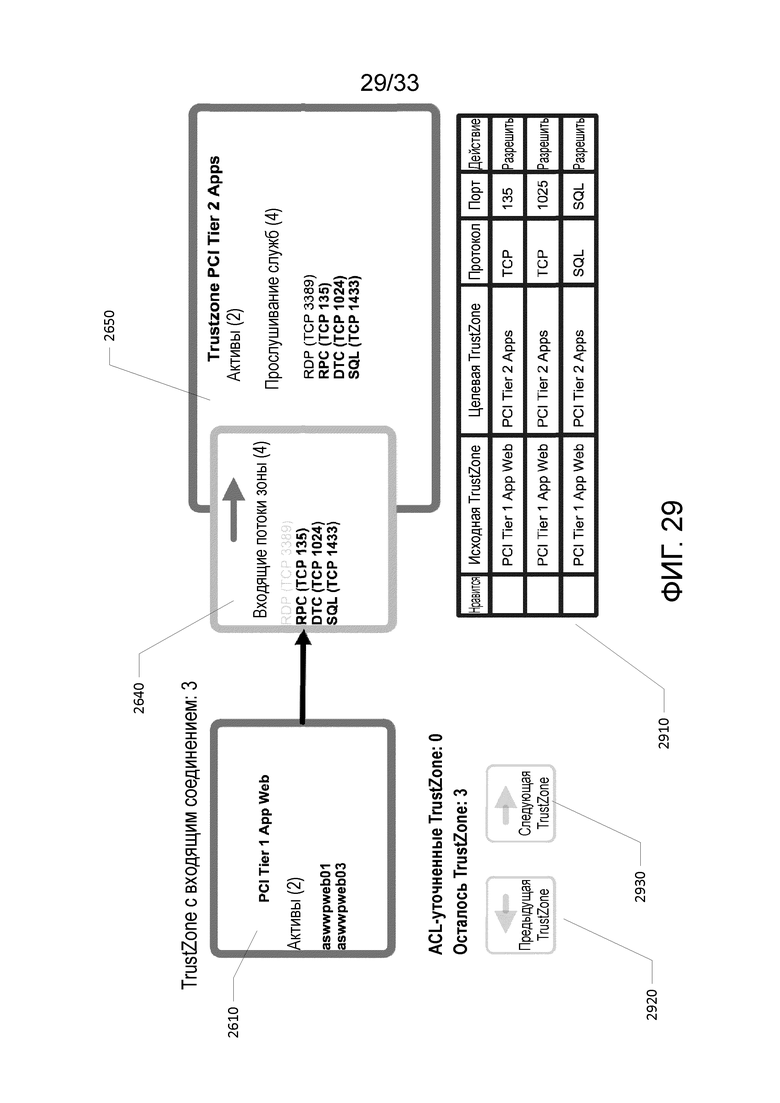

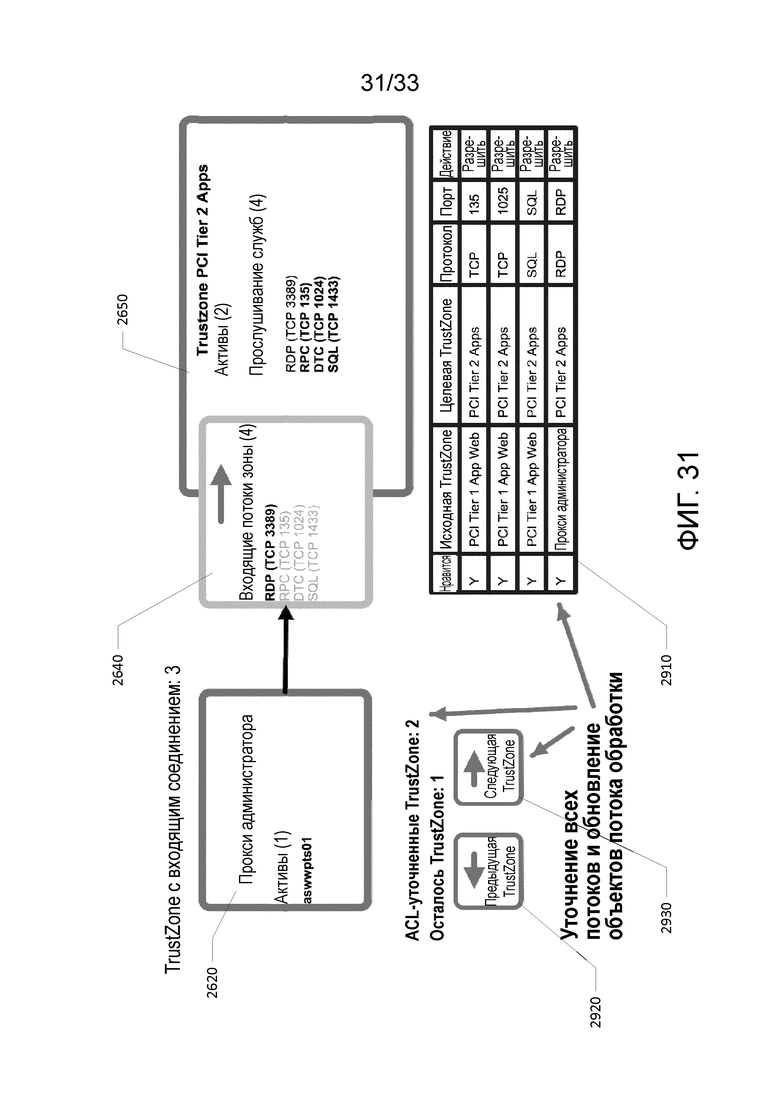

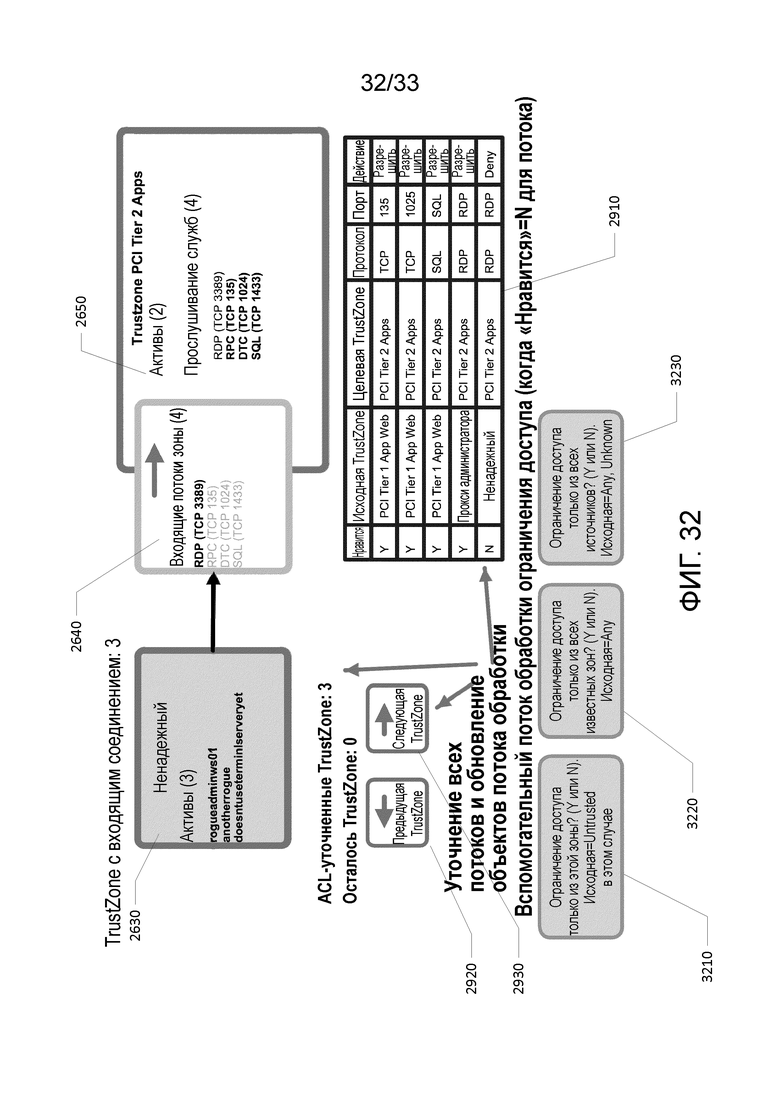

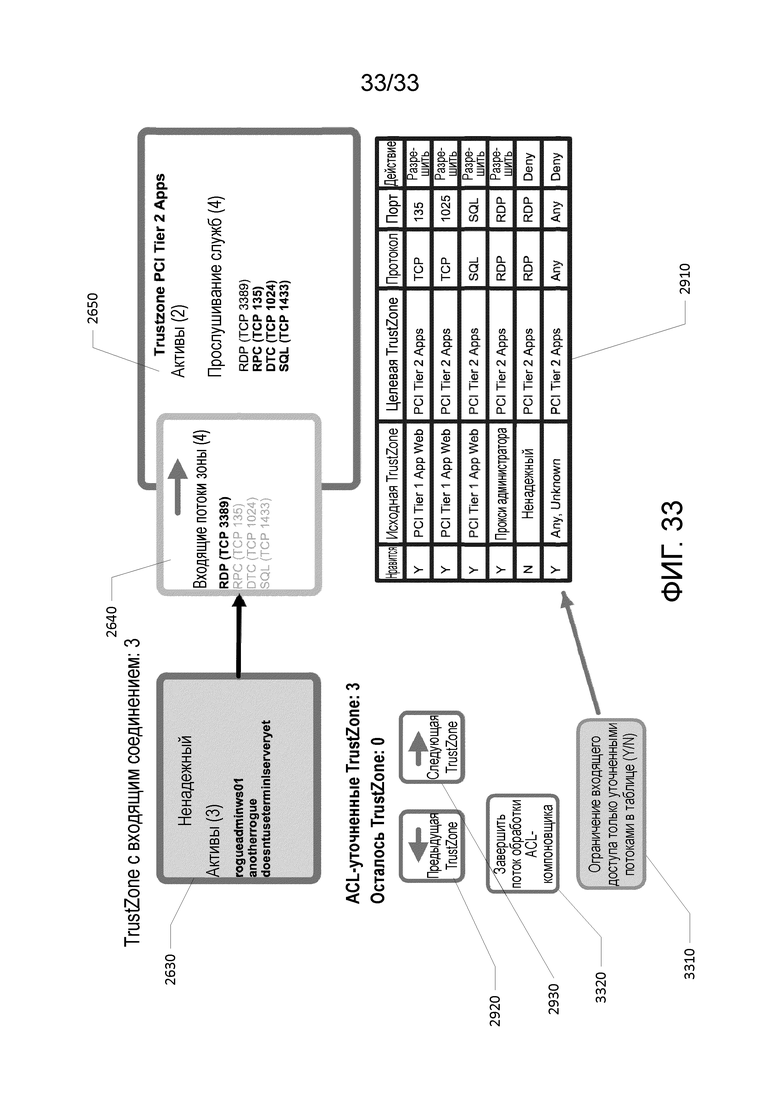

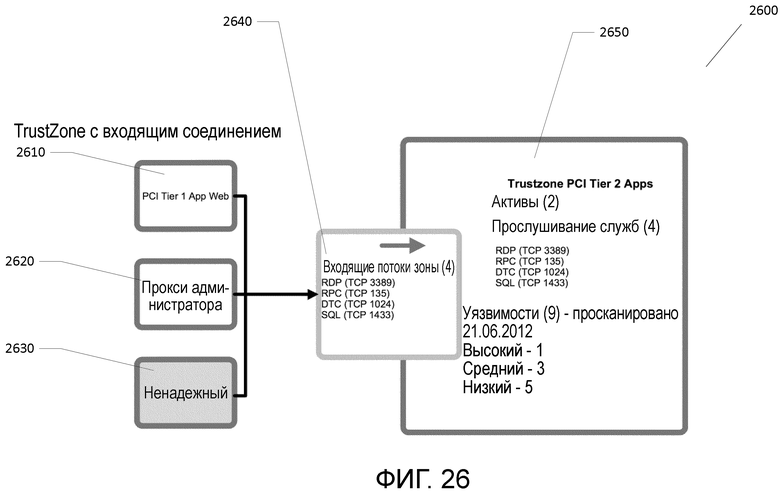

[0024] Фиг. 26-33 являются снимками экрана, показывающими примерные графические представления согласно различным аспектам настоящего раскрытия.

Подробное описание типичных вариантов осуществления

[0025] Предложены системы, способы и компьютерные программные продукты. В подробном описании в данном документе, ссылки на "различные варианты осуществления", "один вариант осуществления", "вариант осуществления", "примерный вариант осуществления" и т.д. указывают то, что описанный вариант осуществления может включать в себя конкретный признак, структуру или характеристику, но каждый вариант осуществления не обязательно может включать в себя конкретный признак, структуру или характеристику. Кроме этого, такие фразы не обязательно ссылаются на один и тот же вариант осуществления. Дополнительно, когда конкретный признак, структура или характеристика описывается в связи с вариантом осуществления, представляется, что она находится в пределах знаний специалистов в данной области техники, чтобы осуществлять такой признак, структуру или характеристику в связи с другими вариантами осуществления, описанными или нет в явной форме. После прочтения описания, специалистам в данной области техники должно быть очевидным, как реализовывать раскрытие в альтернативных вариантах осуществления.

[0026] В различных вариантах осуществления, способы, описанные в данном документе, реализуются с использованием различных конкретных машин, описанных в данном документе. Способы, описанные в данном документе, могут реализовываться с использованием нижеприведенные конкретных машин и машин, разрабатываемых в дальнейшем, в любой подходящей комбинации, как должны немедленно принимать во внимание специалисты в данной области техники. Дополнительно, из этого раскрытия однозначно вытекает то, что способы, описанные в данном документе, могут приводить к различным преобразованиям определенных изделий.

[0027] Для краткости, традиционная организация сетей передачи данных, разработка приложений и другие функциональные аспекты систем (и компоненты отдельных рабочих компонентов систем) могут не описываться подробно в данном документе. Кроме того, соединительные линии, показанные на различных чертежах, содержащихся в данном документе, имеют намерение представлять примерные функциональные взаимосвязи и/или физические связи между различными элементами, включающими в себя, например, потоки событий, такие как живые потоки IPFIX-данных, каналы передачи данных, прямая сетевая проверка (к примеру, в системе обнаружения проникновений), живые потоки данных журналов регистрации, взаимодействие по проверке и/или программированию журналов регистрации, к примеру, взаимодействия, которые используют интерфейс прикладного программирования. Следует отметить, что множество альтернативных или дополнительных функциональных взаимосвязей или физических соединений могут присутствовать в практической системе.

[0028] Настоящее раскрытие может ссылаться на следующие термины, заданные в нижеприведенном списке. Определения в этом списке являются только примерными. Изменения, модификации и варьирования на основе различных определений терминов, а также различные термины имеют намерение включения в пределы объема настоящего раскрытия.

[0029] Актив - дискретные аппаратные средства на основе виртуализированной вычислительной системы, которая обрабатывает данные в центре обработки и хранения данных (датацентре), на виртуализированном компьютере или виртуальной машине. Активы могут становиться членом TrustZone либо через автоматизированные способы как выражается в политиках членства, либо вручную через пользовательское действие.

[0030] Атрибут актива - свойство актива, включающее в себя, но не только, любую конфигурационную настройку операционной системы, приложение обработки данных, развернутое в активе, конфигурационную настройку приложения, аппаратный или виртуализированный системный компонент, включающий в себя сетевой интерфейс, память, диск, соединение между сетевыми компонентами, уникальный идентификатор, имя или любой дискретный компонент данных либо метку, ассоциированную с активом, конфигурацией актива или позицией актива в физической или виртуализированной системе центра обработки и хранения данных.

[0031] Средство технического управления системой безопасности - устройство, технология, программа или конфигурация или атрибут элемента, который выполняет функцию обеспечения безопасности или изменяет силы и средства обеспечения безопасности или состояние элемента, включающие в себя, но не только: брандмауэринг, обнаружение и предотвращение проникновений, сканирование уязвимостей, управление и уменьшение уязвимостей, антивредоносное программное обеспечение, обнаружение и предотвращение проникновений на основе хоста, мониторинг целостности файлов, аутентификация/авторизация/аудит, шифрование в движении, шифрование в покое, управление ключами шифрования и маркерами, управление пользовательскими правами, управление доступом к сети, спецификацию длин паролей, конфигурационные настройки, которые предписывают работу системы или элемента в одном или другом контексте различных уровней безопасности.

[0032] Политика - политика представляет собой правило, набор правил и/или набор данных, используемых для того, чтобы направлять работу или поведение системы либо системного компонента/элемента. В частности, массив данных, ассоциированных со средством технического управления системой безопасности, которое предписывает поведение и функцию этого средства управления.

[0033] Логическая зона - произвольная группировка активов, которые могут иметь или не могут иметь общие атрибуты, ассоциированные с набором политик.

[0034] Гипервизор - фрагмент компьютерного программного обеспечения, микропрограммного обеспечения или аппаратных средств, который создает и запускает виртуальные машины.

[0035] Виртуальный коммутатор - компонент программного обеспечения, который предоставляет межсетевое взаимодействие виртуальных машин на гипервизоре.

[0036] Брандмауэр - программное или аппаратное средство технического управления системой безопасности, которое управляет сетевым трафиком, проходящим через него, посредством анализа компонентов трафика (пакетов), и принимает решение в отношении того, чтобы пропускать или блокировать трафик, на основе набора правил.

[0037] Система предотвращения проникновений (IPS) -программное или аппаратное средство технического управления системой безопасности, которое проверяет сетевые соединения для целей обнаружения и прерывания нежелательного сетевого трафика на основе подписей или моделирования поведения.

[0038] Сканер уязвимостей - программное или аппаратное средство технического управления системой безопасности, которое оценивает состояние уязвимости активов в сети через процесс подключения к активу по сети или запуска актива в качестве процесса и оценки актива на основе известных подписей уязвимостей, индикаторов уязвимостей, наблюдаемых поведений актива, программ, работающих в активе, и/или функциональных атрибутов актива.

[0039] Инфраструктура для обеспечения соответствия требованиям - структурированный набор инструкций, процессов и процедур, опубликованных для целей задания соответствия с установленными нормативами, спецификациями и законодательством.

[0040] Catbird TrustZone - конструкция логического зонирования, состоящая из совокупности политик, которые включают в себя конфигурационные политики управления, политики членства и совокупности способов, которые реализуют динамическое переконфигурирование управления в ответ на изменения вычислительного окружения.

[0041] GRC - управление рисками и обеспечением соответствия требованиям, обобщенная группировка трех связанных функций в организации, которые, соответственно, относятся к корпоративному управлению, управлению рисками предприятия (ERM) и обеспечению корпоративного соответствия действующим законам и нормативам.

[0042] Варианты осуществления настоящего раскрытия могут отслеживать все изменения атрибутов активов (т.е. активов в пределах или за пределами TrustZone), изменения вычислительного окружения, изменения сетевых компонентов, события системы управления безопасностью, события компонентов управления, события с активами и/или сетевые события. Такие события, которые могут совместно упоминаться в качестве "окружающих событий" в данном документе, могут отслеживаться в контексте всех конфигурационных политик управления таким образом, что любая конфигурационная политика управления может динамически модифицироваться, чтобы гарантировать то, что управление по-прежнему осуществляется для любого актива в соответствующей TrustZone.

[0043] Окружающие события в контексте TrustZone-членов и политики членства могут отслеживаться таким образом, что различные наборы политик управления безопасностью могут динамически назначаться или изменяться для любого актива в TrustZone посредством перемещения актива из одной TrustZone в другую либо посредством изменения политики или политик для TrustZone, членом которой является этот актив. Такие изменения могут применяться к нескольким активам посредством одновременного выполнения идентичного действия перемещения для нескольких активов, в частности, в случае изменения TrustZone-членства.

[0044] Ссылаясь теперь на фиг. 1, проиллюстрировано примерное вычислительное окружение 100, которое может работать в сочетании с вариантами осуществления настоящего раскрытия. Компоненты окружения 100 могут реализовываться с использованием любой требуемой комбинации аппаратных и программных компонентов и могут вмещаться, например, вычислительной хост-системой 810, проиллюстрированной на фиг. 8. Альтернативно или дополнительно, система 800 (или любая ее часть) может быть включена в окружение 100. В примере, показанном на фиг. 1, окружение 100 включает в себя четыре различных типа компонентов: вычислительные элементы (CE), сетевые элементы (NE), элементы управления (ME) и элементы системы безопасности (SE). Варианты осуществления настоящего раскрытия могут взаимодействовать с любым числом таких компонентов, а также других компонентов. Каждый отдельный компонент может представлять компьютеры или виртуальные машины, включающие в себя любые требуемые физические или виртуализированные аппаратные вычислительные ресурсы, такие как процессоры, память, коммутаторы, маршрутизаторы, модули балансировки нагрузки, операционные системы, приложения и/или конфигурационные элементы (файлы, процессы, политики, программы). Любой элемент либо его производная, проиллюстрированная на фиг. 1, могут реализовываться с использованием любой требуемой комбинации физических и виртуальных компонентов. Виртуализированные элементы могут привязываться к физическим аппаратным средствам с использованием любого требуемого программного обеспечения гипервизора, такого как VMware ESXi, Microsoft Hyper-V и/или OpenStack.

[0045] Вычислительные элементы характеризуются посредством своей функции в качестве платформ приложений, выделяемых обработке данных и предоставлению компьютерных служб в форме приложений для контингента пользователей с различными уровнями привилегий. Один пример вычислительного элемента может включать в себя физический или виртуализированный Microsoft Windows-сервер либо Linux-сервер, выполняющий приложение.

[0046] Сетевые элементы характеризуются посредством своей функции предоставления взаимосвязанности (частично или полностью) различных элементов в вычислительном окружении с помощью сетевой технологии и протоколов и предоставления транспортировки данных между элементами вычислительного окружения. Примеры сетевых элементов могут включать в себя маршрутизаторы, коммутаторы, виртуализированные коммутаторы, сети, VLAN и/или программно-конфигурируемые сетевые компоненты, включающие в себя виртуальные расширяемые LAN (VXLANS).

[0047] Элементы управления характеризуются посредством своей функции в качестве хостинга приложений, которые выделяются управлению и работе вычислительного окружения, обработки данных и предоставления управляющих и функциональных служб в форме управляющих и функциональных приложений для контингента пользователей из привилегированных пользователей-администраторов. Элементы управления могут управлять другими элементами, включающими в себя вычислительные элементы, сетевые элементы или другие элементы управления. Один пример элемента управления может включать в себя Microsoft Windows-сервер, выполняющий серверное программное обеспечение VMware vSphere, которое управляет гипервизорами в вычислительном окружении.

[0048] Элементы системы безопасности характеризуются посредством своей функции предоставления реализаций различных средств технического управления системой безопасности любой на уровне сети, хоста, виртуальной машины, актива, программы или процесса. Элементы системы безопасности могут иметь иерархические архитектуры развертывания, которые включают в себя любое требуемое число сетевых элементов, элементов управления, вычислительных элементов, программ, процессов и способов, реализованных в физическом и/или виртуализированном формате. Примеры элементов системы безопасности могут включать в себя аппаратный брандмауэр и его элемент или программное обеспечение управления, антивирусное программное обеспечение и его механизмы управления и обновления, сканер уязвимостей и/или централизованную инфраструктуру открытых ключей, используемую для доступа или пользовательских прав.

[0049] Фиг. 2 иллюстрирует компоненты и программируемые вводы и выводы системы 200 контроля и управления безопасностью (SCMS) в соответствии с вариантом осуществления настоящего раскрытия. Этот вариант осуществления может включать в себя различные аппаратные и программные компоненты, программные алгоритмы, структуры данных и базы данных, чтобы реализовывать различные функции SCMS 200. Альтернативные SCMS могут иметь большее число, меньшее число или другие компоненты и функциональность.

[0050] В примерном варианте осуществления, проиллюстрированном на фиг. 2, SCMS 200 взаимодействует с вычислительным окружением через программируемые механизмы обмена сообщениями, реализованные через один или более стандартизированных и/или собственных интерфейсов либо интерфейсов прикладного программирования (API). Интерфейс может использовать шифрование по протоколу уровня защищенных сокетов (SSL), а также любые другие требуемые технологии шифрования, чтобы гарантировать конфиденциальность и целостность сообщений, событий, директив и команд. Технологии шифрования, используемые посредством вариантов осуществления настоящего раскрытия, могут включать в себя взаимную аутентификацию для отправляющих и приемных элементов. Программируемые механизмы обмена сообщениями могут реализовываться любым подходящим способом посредством примерных вариантов осуществления настоящего раскрытия, к примеру, через API, интеграции интерфейсов командной строки, запросы к базе данных, программируемый сбор отображаемых данных (т.е. анализ экранных данных), способы межпроцессной связи, доступ к файловой системе и т.п.

[0051] Через программируемые механизмы обмена сообщениями, SCMS 200 обнаруживает информацию относительно вычислительного окружения. Эта информация может включать в себя информацию, связанную с отдельными элементами, комбинациями элементов или всеми элементами. Обнаруженная информация может использоваться посредством SCMS 200 для любой требуемой цели, к примеру, чтобы идентифицировать элементы, которые должны защищаться посредством системы, и/или эвристически определять атрибуты элементов для конфигурирования средств технического управления системой безопасности. Обнаруженная информация также может использоваться для оценки соответствия законодательным или отраслевым нормативам, сил и средств обеспечения безопасности, функции управления безопасностью, эффективности управления безопасностью, охвата системы управления безопасностью и/или работы системы управления безопасностью.

[0052] Программируемые механизмы обмена сообщениями могут включать в себя (если поддерживается посредством элемента или элементов) обмен между элементом или элементами и SCMS 200, связанные с элементами сообщения, журналы регистрации, телеметрию, конфигурационные настройки, данные, сформированные посредством программ или процессов, включающих в себя или не включающих в себя SCMS 200, атрибуты элементов, данные, отражающие текущее состояние и конфигурацию элемента, и любые другие данные, релевантные для средств технического управления системой безопасности, политик или сравнительных тестов, либо относительно самого элемента, либо доступных из элемента или других элементов в вычислительном окружении, причем все из означенного может совместно упоминаться в данном документе в качестве "событий".

[0053] Программируемые механизмы обмена сообщениями также могут включать в себя командный интерфейс и/или интерфейс конфигурирования для переконфигурирования элемента с точки зрения конфигурационных настроек, политик, конфигурационных файлов, запуска и остановки компонентов элементов, включающих в себя программы и процессы, и/или выдачи команд непосредственно в элемент для целей изменения рабочего состояния элемента, или инициировать переконфигурирования, выполняемые через идентичный механизм, причем все из означенного может совместно упоминаться в данном документе в качестве "директив".

[0054] В примерном варианте осуществления, проиллюстрированном на фиг. 2, различные компоненты могут включать в себя любую требуемую комбинацию аппаратных и/или программных компонентов, чтобы выполнять различные функции. Например, компонент обработки и управления событиями может нормализовать или преобразовывать такие события для архивации и последующей обработки посредством других компонентов. Нормализации и преобразования могут включать в себя замену или добавление атрибутов активов через добавление релевантных по активам идентификаторов для целей ассоциирования событий с информационным активом, удаления данных из события для уменьшения пространства в архивных целях, добавление атрибутов, определенных посредством системы в качестве относительных для инициирующего элемента через события или алгоритмический вывод из системы, сформированной из событий, исходящих из других элементов. Обработка событий может включать в себя извлечение, из события, потоков данных и информации, релевантной для создания, поддержания и выполнения политик, идентификации активов, конфигурирования средств технического управления системой безопасности и данных, релевантных для элемента, и состояния элемента относительно сравнительных тестов или базисов, согласованных и влияющих на уровень соответствия требованиям упомянутых сравнительных тестов или базисов.

[0055] Создание и конфигурирование логических зон выполняет задачи, связанные с созданием и конфигурированием TrustZone. Этот компонент относится к увязке информационных активов в логические зоны (TrustZone) и предоставляет ассоциирование политик средств технического управления системой безопасности с информационным активом.

[0056] Логический и эвристический компонент политик проведения сравнительных тестов выполняет анализ политик и конфигураций средств технического управления системой безопасности, релевантных для и находящихся внутри контекста логических зон и информационных активов в них внутри контекста потоков событий элементов. Этот компонент измеряет данные, содержащиеся в событиях, для целей проверки достоверности средств управления, которые по-прежнему существуют, и увязывает эти проверки достоверности средств управления с различными инфраструктурами для обеспечения соответствия требованиям, такими как PCI DSS 2.0, HIPAA, COBIT 4.1, DIACAP и/или FISMA, а также произвольными инфраструктурами, такими как инфраструктуры, разработанные на усмотрение оператора через спецификацию различных комбинаций: политик, средств технического управления, атрибутов активов, требуемых взаимодействий с SCMS, верифицированной посредством событий и/или атрибутов элементов различных типов, таких как элементы, проиллюстрированные на фиг. 1. Эта логика оценивает изменения атрибутов конфигураций и активов средств технического управления системой безопасности и выполняет переконфигурирования политики средств технического управления системой безопасности на основе этих изменений атрибутов активов для целей поддержания политики и применения средств технического управления системой безопасности и соответствия требованиям сравнительного теста. Эта логика оценивает различные настройки политики и принимает соответствующие меры в ответ на изменения атрибутов активов и изменения TrustZone-членства активов.

[0057] Компонент директив по контролю и управлению выполняет конструирование директив и инициирует доставку директив в элементы вычислительного окружения, чтобы затрагивать соответствующее действие или действия из элементов, включающие в себя: формирование событий, передачу конфигурационных и обрабатывающих данных в любом направлении, запуск и остановку средства технического управления системой безопасности, переконфигурирование средства технического управления системой безопасности с помощью обновленной политики, переконфигурирование элемента любого типа, запуск и остановку программы или процесса, изменение конфигурации или атрибута, затрагивающего конфигурацию, и проверку достоверности того, что управление применяется к любому информационному активу, уточненному посредством конфигурационных данных, предоставляемых через события или директивы.

[0058] База данных событий представляет собой базу данных, используемую для хранения, извлечения и управления событиями из всех элементов, включающих в себя непосредственно программное обеспечение управления безопасностью. Эта база данных используется для того, чтобы сохранять и затем выполнять запрос в события на предмет данных атрибутов активов, конфигурационных данных управления безопасностью, данных политик и данных событий для целей различных логических блоков и эвристики, реализованной в других компонентах.

[0059] База данных активов/атрибутов используется для хранения, извлечения и управления активами и данными атрибутов активов. Эта база данных используется для того, чтобы сохранять и затем выполнять запрос в актив и данные атрибутов активов для целей различных логических блоков и эвристики, реализованной в других компонентах.

[0060] База данных TrustZone представляет собой компонент базы данных, используемый для хранения, извлечения и управления логическими зонами (TrustZone). Этот компонент используется для того, чтобы сохранять и затем выполнять запрос, обновлять, модифицировать TrustZone, информационные активы в TrustZone, политики средств технического управления системой безопасности, ассоциированные с TrustZone, для целей различных логических блоков и эвристики, реализованной в других компонентах.

[0061] База данных политик представляет собой компонент базы данных, используемый для хранения, извлечения, выполнения запросов и управления политиками для средств технического управления системой безопасности, активов, программного обеспечения, реализующего варианты осуществления настоящего раскрытия (или его частей), и окружения.

[0062] Фиг. 3 иллюстрирует логическое представление логических зон, также упоминаемых в данном документе в качестве TrustZone. Эта конфигурационная конструкция, со своими ассоциированными структурами данных, привязывает активы и группы активов через применение политик, которые предписывают функцию и поведение средств технического управления системой безопасности. TrustZone может иметь произвольные числа активов и политик средств технического управления системой безопасности. Различные средства технического управления системой безопасности могут иметь конструкции политики, которые обеспечивают иерархическое или логическое наследование из/с другими политиками, так что иллюстрация политики средств N управления представляет совокупность всех политик конфигурирования средств технического управления системой безопасности, файлов, данных, конфигурационных настроек, которые указывают конкретную операцию средства технического управления системой безопасности в любое время, сохраненную в качестве единицы для средства N технического управления системой безопасности.

[0063] Исходя из того, что число политик управления может зависеть от числа поддерживаемых средств технического управления системой безопасности, новые средства управления могут быть интегрированы с вариантами осуществления настоящего раскрытия, поскольку такие средства управления и становятся доступными и могут получаться в результате комбинирования управляющих функциональных данных и событий из нескольких средств технического управления системой безопасности. Соответственно, число политик управления может варьироваться на основе требований по обеспечению безопасности для вычислительного окружения и доступных и сконфигурированных средств технического управления системой безопасности.

[0064] Политики TrustZone-членства могут предписывать то, как активы автоматически помещаются в одну или более TrustZone, на основе атрибутов активов и событий, исходящих из любого элемента, собранного посредством SCMS. Каждый актив может оцениваться по мере того, как события, указывающие то, что атрибут актива изменен, принимаются посредством программного обеспечения управления безопасностью, в контексте всех политик TrustZone-членства, с тем чтобы затрагивать изменение TrustZone-членства посредством перемещения актива из одной TrustZone в другую или добавления актива в другую TrustZone.

[0065] Любая комбинация и/или поднабор элементов способов, проиллюстрированных в данном документе, могут осуществляться на практике в любом подходящем порядке и в сочетании с любой подходящей системой, устройством и/или процессом. Способы, описанные и проиллюстрированные в данном документе, могут реализовываться любым подходящим способом, к примеру, через программное обеспечение управления безопасностью, работающее на одной или более компьютерных систем, включающих в себя хост-систему 810, проиллюстрированную на фиг. 8. Программное обеспечение управления безопасностью может содержать машиночитаемые инструкции, сохраненные на материальном машиночитаемом носителе (таком как память 814 компьютерной хост-системы 810), и может выполняться посредством одного или более процессоров (таких как процессор 812 компьютерной хост-системы 810), чтобы осуществлять способы различных вариантов осуществления.

[0066] Фиг. 4 иллюстрирует примерный процесс согласно различным вариантам осуществления настоящего раскрытия. На фиг. 4, способ 400 включает в себя идентификацию одного или более активов, ассоциированных с одной или более логических зон (405), установление соединений с одним или более компонентов (410), ассоциирование одной или более политик безопасности с одной или более логических зон (415), обнаружение изменений одного или более атрибутов для одного или более активов (420), обнаружение уязвимостей безопасности и коррекций в них (425), изменение членств в зоне для одного или более активов (430), модификацию одной или более конфигурационных настроек брандмауэра (435), ассоциирование одной или более политик обеспечения соответствия требованиям с одной или более логических зон (440), анализ модификаций конфигурационных настроек брандмауэра (445), определение одного или более уровней соответствия требованиям (450) и отображение одного или более уровней соответствия требованиям (455). Этапы способа 400 могут реализовываться (полностью или частично и в любом требуемом порядке) посредством программного обеспечения, работающего на компьютерной системе, такой как примерная вычислительная хост-система 810, проиллюстрированная на фиг. 8.

[0067] Варианты осуществления настоящего раскрытия могут идентифицировать любое число различных активов (405), ассоциированных с любым числом различных логических зон, таких как активы в логических зонах 1 и 2, проиллюстрированных на фиг. 2. Как пояснено выше, такие активы могут включать в себя любую комбинацию физических и виртуальных компонентов.

[0068] Соединения могут устанавливаться (410) с любым числом различных программных и аппаратных компонентов. Варианты осуществления настоящего раскрытия могут работать в сочетании с различными программируемыми механизмами обмена сообщениями, которые помогают привязывать SCMS к средствам технического управления системой безопасности в окружении. Логические зоны, или TrustZone, могут создаваться любым подходящим способом, к примеру, через взаимодействия с логическими компонентами (не проиллюстрированы), политики, помещенные в одну или более логических зон, которые являются релевантными для средств технического управления системой безопасности, привязанных к SCMS.

[0069] События вычислительного окружения могут приниматься через программируемые механизмы обмена сообщениями, которые предоставляют различную информацию относительно окружения, включающую в себя активы, которые должны быть защищены посредством средств технического управления системой безопасности, и/или состояние средств технического управления системой безопасности. Соединения между программным обеспечением управления безопасностью и различными компонентами (такими как компоненты управления) могут быть установлены таким образом, чтобы отправлять и принимать информацию, обнаруживать изменения атрибутов различных активов и управлять и конфигурировать различные системы, к примеру, брандмауэр, защищающий один или более активов или логических зон.

[0070] В одном варианте осуществления, программное обеспечение управления безопасностью, реализующее признаки настоящего раскрытия, устанавливает соединения через программируемые механизмы обмена сообщениями (как описано выше) между собой и элементом управления или компонентом управления активами виртуализированной инфраструктуры, таким как, сервер VMware vSphere, и между собой и элементом управления для виртуализированного брандмауэра, реализованного в идентичной виртуализированной инфраструктуре, такого как брандмауэр VMware vCNS App. Изменения атрибута актива могут обнаруживаться через связь с элементом управления и программным обеспечением управления безопасностью.

[0071] Активы и изменения атрибутов активов могут обнаруживаться посредством периодического выполнения запроса в элемент управления или другие аппаратные или программные компоненты. Например, средство технического управления системой безопасности, упоминаемое в данном документе в качестве виртуального инфраструктурного монитора (VIM), может использовать соединение с сервером vSphere, чтобы идентифицировать и перечислять все виртуализированные вычислительные элементы (т.е. виртуальные машины) и все виртуальные коммутаторы. Через API-интерфейс с vSphere, программное обеспечение управления безопасностью, реализующее признаки настоящего раскрытия, может периодически выполнять запрос и повторно перечислять сконфигурированные виртуальные машины и виртуальные коммутаторы, за счет этого определяя создание новых активов (таких как виртуальные машины и виртуальные коммутаторы) или изменения атрибутов существующих активов посредством сравнения результатов последующих запросов с предыдущим запросом. Атрибуты для множества различных активов, управляемых посредством компонента управления активами, могут отслеживаться посредством выполнения запроса в компонент управления активами, а также через связь, инициированную посредством компонента управления активами с программным обеспечением управления безопасностью.

[0072] VIM также допускает выполнение запроса относительно различных конфигураций и настроек виртуальной машины, таких как универсально уникальный идентификатор (UUID) виртуальной инфраструктуры для виртуальной машины, виртуальные сетевые интерфейсные платы, адрес по Интернет-протоколу (IP) интерфейсной платы виртуальной машины, текущая позиция интерфейсной платы виртуальной машины в виртуальном коммутаторе или коммутаторах и еще множество конфигурационных настроек, которые могут упоминаться в данном документе совместно в качестве "атрибутов виртуальной машины". Посредством обработки событий, сформированных посредством VIM, SCMS "поглощает" каждую виртуальную машину в качестве информационного актива в SCMS, сохраняя данные активов, включающие в себя атрибуты, в базу данных активов/атрибутов.

[0073] В настоящем примерном варианте осуществления, доступность элемента управления, который предоставляет API-интерфейс, чтобы перечислять активы и атрибуты активов, делает этот процесс программно упрощенным, когда вычислительное окружение включает в себя преимущественно виртуализированную инфраструктуру. Альтернативные варианты осуществления могут собирать и/или создавать идентичные или аналогичные данные относительно физических вычислительных элементов через установление программируемых механизмов обмена сообщениями с множеством или комбинацией элементов управления, других средств технического управления системой безопасности (такие как сетевые сканеры) и с самими физическими вычислительными элементами. Таким образом, варианты осуществления настоящего раскрытия могут работать с любой комбинацией физических и виртуальных компонентов.

[0074] Система может создавать экземпляр другого соединения с элементом управления для виртуализированного брандмауэра (т.е. компонент управления брандмауэром), реализованного в идентичной виртуализированной инфраструктуре. Это соединение не должно обязательно включать в себя средство технического управления системой безопасности, а вместо этого программируемый интерфейс с брандмауэром (средством технического управления системой безопасности). Функциональность брандмауэра может управляться через связь между программным обеспечением управления безопасностью и компонентом управления брандмауэром. В примерных вариантах осуществления, программируемый интерфейс или API позволяет SCMS полностью управлять брандмауэром, работой брандмауэра и политиками брандмауэра, выражаемыми в конфигурационных настройках и списках управления доступом (ACL), через комбинацию выданных директив и собранных событий в/из элемента управления брандмауэром. Это соединение и API составляют организованное средство технического управления системой безопасности относительно SCMS.

[0075] Различные политики безопасности могут быть ассоциированы с различными активами и/или логическими зонами (415) любым подходящим способом. Например, оператор SCMS, а также само программное обеспечение программного управления, может создавать и конфигурировать различные логические зоны и политики безопасности для таких зон, выражаемые как последовательность правил. В одном примерном варианте осуществления, правила могут иметь форму:

[0076] Source_TrustZoneA Destination_TrustZoneB protocol port [allow,deny]

[0077] В этом примере, каждое правило представляет собой правило управления доступом к зоне, и набор всех сконфигурированных правил управления доступом к зоне может упоминаться в данном документе как список управления доступом к зоне или ZACL. В вышеприведенном примере, исходная TrustZone называется TrustZoneA, а целевая TrustZone называется TrustZoneB. Посредством предоставления этой абстракции, варианты осуществления настоящего раскрытия помогают упрощать управление тем, что известно для практиков сетевой безопасности в качестве списков управления доступом, которые типично состоят из исходных и целевых IP-адресов. Хотя сложные и диссоциированные атрибуты активов, такие как IP-адрес, используются в традиционных ACL, в ZACL, используемых посредством вариантов осуществления настоящего раскрытия, источник и назначение представляют собой логические зоны, которые имеют воспринимаемые человеком имена, которые являются более идентифицируемыми относительно информации, которую активы в ZACL защищают со средством технического управления межсетевой защиты. Снова ссылаясь на фиг 3, каждая TrustZone может быть ассоциирована с политикой (415) для средства технического управления межсетевой защиты, поскольку TrustZone помещается в ZACL (например, через добавление правила управления доступом к зоне, содержащего TrustZone, в ZACL), посредством чего изменения конфигурации в брандмауэр выполняются в соответствии с политикой. Политика безопасности также может редактироваться или заменяться для любой TrustZone, уже помещенной в ZACL, например, посредством модификации правила управления доступом к зоне.

[0078] Программное обеспечение управления безопасностью может отслеживать изменения (420) для всех виртуальных машин и физических компонентов в одной или более логических зон. Данные событий могут анализироваться и обрабатываться, и средства технического управления системой безопасности могут конфигурироваться или переконфигурироваться (435) через модификацию политик. Модификация конфигурационных настроек для брандмауэра может осуществляться на основе изменения одного атрибута одного актива, а также на основе анализа нескольких изменений атрибута нескольких активов. Например, снова ссылаясь на фиг 3, в случае если членства в логической зоне для актива в логической зоне 1 и актива в логической зоне 2 переставляются, программное обеспечение управления безопасностью может анализировать изменение членства в зоне для обоих активов и вносить одно изменение в конфигурационные настройки для брандмауэра в соответствии с анализом. В числе прочего, совместное рассмотрение нескольких изменений атрибута (таких как вышеописанная перестановка в членстве в зоне) позволяет помогать вариантам осуществления настоящего раскрытия не допускать повторяющихся и ложных модификаций брандмауэра.

[0079] Продолжая вышеприведенный пример, когда оператор или программное обеспечение помещает актив (Asset1) в TrustZoneA, программное обеспечение управления безопасностью обнаруживает изменение атрибутов актива (420), а именно, изменение TrustZone-членства и модифицирует конфигурацию брандмауэра (435), соответственно. В этом примере, как результат изменения TrustZone, программное обеспечение управления безопасностью оценивает IP-адрес атрибутов актива для Asset1 и затем реализует ACL на брандмауэре в собственной форме для брандмауэров (ACL) через формулируемую директиву в брандмауэр. Если второй актив (Asset2) помещен в TrustZoneB, программное обеспечение управления безопасностью обнаруживает изменение (420), оценивает IP-адрес атрибутов актива для Asset2 и затем реализует ACL на брандмауэре (435) в собственной форме брандмауэра (ACL) через формулируемую директиву в брандмауэр. В этот момент, при условии, что требуется, чтобы все соединения протокола управления передачей (TCP) между TrustZoneA и TrustZoneB отклонялись, собственное правило брандмауэра (ACL) может выглядеть следующим образом:

[0080] Asset1_IP_address Asset2_IP_address TCP any deny

[0081] Кроме того, ZACL может выглядеть следующим образом:

[0082] TrustZoneA TrustZoneB TCP any deny

[0083] Для каждого актива, добавляемого либо в TrustZoneA, либо в TrustZoneB, система может продолжать компоновку собственного ACL брандмауэра через последующие директивы, конфигурирование брандмауэра автоматически по мере того, как оператор заполняет TrustZone активами.

[0084] Варианты осуществления настоящего раскрытия могут работать с возможностью обнаруживать любое требуемое изменение атрибутов актива, к примеру, адреса по Интернет-протоколу (IP) актива. Например, если аренда IP-адреса по протоколу динамического конфигурирования хоста (DHCP) истекает, и Asset1 принимает другой IP-адрес после возобновления аренды; или Asset1 принимает другой IP-адрес через DHCP после выключения в течение определенного периода времени; или хакер изменяет IP-адрес в попытке обходить средства управления доступом к сети; или администратор случайно назначает неправильный IP-адрес (неправильный набор) -во всех случаях, IP-адрес Asset1 изменяется. Поскольку программное обеспечение управления безопасностью настоящего раскрытия отслеживает атрибуты активов всех активов (например, через VIM), когда изменение атрибутов активов обнаруживается (420), программное обеспечение управления безопасностью может формулировать и отправлять директиву (435), чтобы модифицировать ACL на брандмауэре таким образом, чтобы отражать новый IP-адрес.

[0085] Теперь рассмотрим третью TrustZone, TrustZoneC, из которой оператор хочет позволять все TCP-соединения с TrustZoneB. ZACL для этих политик должен выглядеть следующим образом:

[0086] TrustZoneA TrustZoneB TCP any deny

[0087] TrustZoneC TrustZoneB TCP any allow

[0088] В примере с использованием этих TrustZone, рассмотрим, что в результате архитектурного изменения, Asset1 (в данный момент в TrustZoneA) теперь должно быть разрешено осуществлять любое TCP-соединение с Asset2 (в данный момент в TrustZoneB). Asset1 может перемещаться из TrustZoneA в TrustZoneC. Система, через свой мониторинг атрибутов активов, обнаруживает перемещение (420) и может формулировать директиву в брандмауэр (435), чтобы удалять IP-адрес Asset1 из ACL с запретами и добавлять IP-адрес Asset1 в ACL с разрешениями. Это может приводить к полному изменению политики брандмауэра как для Asset1, так и для Asset2 и может выполняться автоматически с минимальным усилием оператора и без необходимости обрабатывать сложные числовые ACL на брандмауэре. Таким образом, конфигурационные настройки брандмауэра могут модифицироваться в ответ на обнаружение перемещения актива из одной логической зоны в другую, чтобы разрешать или предотвращать связь между перемещенным активом и другим активом или компонентом.

[0089] В числе прочего, логическое зонирование с TrustZone помогает поддерживать, для брандмауэра средства технического управления системой безопасности, политику и целостность политики, когда атрибуты активов, которые оказывают влияние на работу брандмауэра, изменяются по естественным, случайным или злоумышленным причинам. Дополнительно, варианты осуществления настоящего раскрытия являются одинаково эффективными в переконфигурировании настроек брандмауэра, когда актив (такой как физический аппаратный компонент) физически перемещает местоположения или просто переназначается из одной логической зоны в другую без физического перемещения актива. Кроме того, перемещение виртуализированных активов между управлением одним элементом управления в другой элемент управления (например, событие vMotion или миграция из одной виртуальной инфраструктуры в другую) может отслеживаться, как и местоположение физических активов, через соединения между программным обеспечением управления безопасностью и различными компонентами управления активами.

[0090] Варианты осуществления настоящего раскрытия могут перемещать актив (т.е. изменять его членство в логической зоне) из одной TrustZone в другую (430) требуемым образом, к примеру, когда изменяется VM-имя атрибутов активов. В других вариантах осуществления, различные атрибуты или комбинации атрибутов для актива, других активов или любого элемента могут отслеживаться на предмет изменения и затрагивать идентичное поведение по изменению TrustZone для актива. Соответственно, как проиллюстрировано выше, политика брандмауэра может поддерживаться или изменяться (полностью или частично) на основе природы изменений атрибута, обнаруженных посредством программного обеспечения управления безопасностью, реализующего признаки настоящего раскрытия.

[0091] Варианты осуществления настоящего раскрытия имеют большую полезность при рассмотрении атрибутов активов, извлекаемых из работы других средств технического управления системой безопасности, таких как сканер уязвимостей или обнаружение вредоносного программного обеспечения. Новые уязвимости и вирусы постоянно обнаруживаются, так что варианты осуществления раскрытия могут помогать упрощать предварительное планирование и предварительное конфигурирование противодействий для этих событий посредством предоставления возможности архитектору конфигурировать TrustZone с более ограниченным сетевым доступом или вообще без сетевого доступа.

[0092] Снова ссылаясь на фиг 4, при обнаружении уязвимости безопасности (такой как вирус или другое вредоносное программное обеспечение или дефект в аппаратных средствах или программном обеспечении) для актива (425), программное обеспечение управления безопасностью настоящего раскрытия может автоматически ограничивать или завершать сетевой доступ посредством перемещения актива (430) в предварительно заданную TrustZone до тех пор, пока другие автоматизированные средства технического управления системой безопасности не обновят программное обеспечение защиты от уязвимостей или не удалят вирус. Такой карантин может автоматически удаляться в ответ на обнаружение состояния атрибутов актива, которое инициирует автоматизированное перемещение очищаемого актива (420), либо из программного обеспечения управления безопасностью, принимающего другой индикатор в отношении того, что уязвимость безопасности разрешена. После того, как уязвимость безопасности разрешается, актив может автоматически перемещаться обратно в исходную TrustZone, и политики доступа исходной сети (выражаемые в ZACL) автоматически восстанавливается.

[0093] Для различных инфраструктур для обеспечения соответствия требованиям, программное обеспечение управления безопасностью настоящего раскрытия может выполнять логическую увязку между средствами управления обеспечением соответствия требованиям в инфраструктуре и различными средствами технического управления системой безопасности (средствами технического управления). Средства административного управления также могут увязываться со средствами управления обеспечением соответствия требованиям в инфраструктурах, через (например) события, которые формируются посредством программного обеспечения управления безопасностью и которые указывают завершение конкретных взаимодействий оператора с программным обеспечением управления безопасностью, которые указывают завершение потока обработки (процесса или процедуры, которая должна завершаться) и/или которые удовлетворяют средству административного управления, заданного в инфраструктуре. Эта увязка упоминается в качестве увязки для обеспечения соответствия требованиям и, в одном варианте осуществления раскрытия, реализуется в логических и эвристических компонентах политик проведения сравнительных тестов и в базе данных политик (см. фиг. 2).

[0094] Снова ссылаясь на фиг 1, одна или более политик управления обеспечением соответствия требованиям могут быть ассоциированы с одной или более логических зон и/или активов (440). Когда средства технического управления, требуемые посредством средства управления обеспечением соответствия требованиям, проходят проверку достоверности в качестве места для актива в логической зоне, программное обеспечение управления безопасностью, с использованием увязки для обеспечения соответствия требованиям, может регулировать уровень соответствия требованиям для этого средства управления обеспечением соответствия требованиям соответствующим образом.

[0095] Для средств технического управления системой безопасности, проверка достоверности применения средства технического управления системой безопасности к любому активу может выполняться посредством программного обеспечения управления безопасностью настоящего раскрытия на основе механизмов логического зонирования и членства в TrustZone с надлежащими политиками для средства технического управления системой безопасности, как описано выше для брандмауэра. Любые дополнительные средства технического управления системой безопасности также могут проходить проверку достоверности (например, IPS, сканер уязвимостей, аудит потоков), к примеру, через различные взаимодействия с элементами управления для различных средств технического управления.

[0096] Для средств административного управления, SCMS-события, которые указывают то, что последовательность операций, активируемая оператором в пользовательском интерфейсе программного обеспечения управления безопасностью, завершена, проверяют достоверность того, что административное управление удовлетворено. Пример административного управления представляет собой формирование и совместное использование отчетов. В таком примере, оператор диспетчеризует отчет и указывает список контактов для того, чтобы принимать отчет. При завершении диспетчеризации, формируется событие, указывающее то, что отчет диспетчеризуется для доставки, в силу этого удовлетворяя любому средству административного управления, которое требует совместной работы или совместного использования информацией, содержащейся в любом доступном отчете. Альтернативные варианты осуществления могут реализовывать события для любой последовательности взаимодействий (например, мастеров конфигурирования) для любого процесса или процедуры и проверять достоверность любого числа процессов и процедур, связанных с работой и конфигурированием средств технического управления системой безопасности, средств административного управления, элементов управления, элементов системы безопасности, сетевых элементов и вычислительных элементов в вычислительном окружении, за счет этого предоставляя проверку достоверности средств управления обеспечением соответствия требованиям, которые являются процедурными по своему характеру.

[0097] Когда требуется прикрепление к конкретной инфраструктуре для обеспечения соответствия требованиям, оператор, через компоненты создания и конфигурирования логических зон (см. фиг. 2), может выбирать инфраструктуру для обеспечения соответствия требованиям для любой TrustZone или TrustZone. После того, как настройка инфраструктуры для обеспечения соответствия требованиям применяется к TrustZone, политики и конфигурации всех средств технического управления системой безопасности и выполняемых средств административного управления оцениваются в контексте увязки для обеспечения соответствия требованиям для выбранной инфраструктуры для обеспечения соответствия требованиям.

[0098] Программное обеспечение управления безопасностью может анализировать одну или более модификаций конфигурационных настроек брандмауэра (445). По мере того, как каждое средство управления конфигурируется, программное обеспечение управления безопасностью, с использованием увязки для обеспечения соответствия требованиям, формирует уровень соответствия требованиям (450) для каждого средства управления обеспечением соответствия требованиям, которое поддерживается посредством средств технического управления системой безопасности и последовательностей административного управления.

[0099] Увязки для обеспечения соответствия требованиям могут комбинировать прошедшие проверку достоверности средства технического управления, при этом информации из одного средства технического управления или политики недостаточно для того, чтобы гарантировать соответствие требованиям с помощью средств управления обеспечением соответствия требованиям. Например, в вышеприведенном примере, реализация в брандмауэре управления доступом, ACL, является достаточной только для того, чтобы гарантировать то, что актив защищен посредством брандмауэра, когда IP-адрес атрибутов актива остается идентичным IP-адресу, сконфигурированному в ACL брандмауэра. Вышеприведенные примеры демонстрируют то, что для любого актива, IP-адрес атрибута может и должен изменяться. Через комбинацию VIM-управления, которое отслеживает изменения атрибутов активов для виртуализированных информационных активов (VM), включающие в себя изменения IP-адреса атрибутов актива, увязка для обеспечения соответствия требованиям (которая комбинирует эти средства управления для этой цели) настоящего раскрытия предоставляет более надежное подтверждение соответствия требованиям, чем традиционные способы мониторинга только ACL брандмауэра. Эта конкретная комбинация VIM-управления и брандмауэра может обобщаться в любую комбинацию VIM с любым средством технического управления сетевой безопасности, которое зависит от IP-адреса атрибутов актива, чтобы функционировать корректно. Комбинация различных средств технического и административного управления системой безопасности дополнительно может обобщаться, чтобы улучшать подтверждение для средств управления обеспечением соответствия требованиям, например, через использование логического зонирования, которое обеспечивает применение и проверку достоверности нескольких политик управления безопасностью способом проверки достоверности.

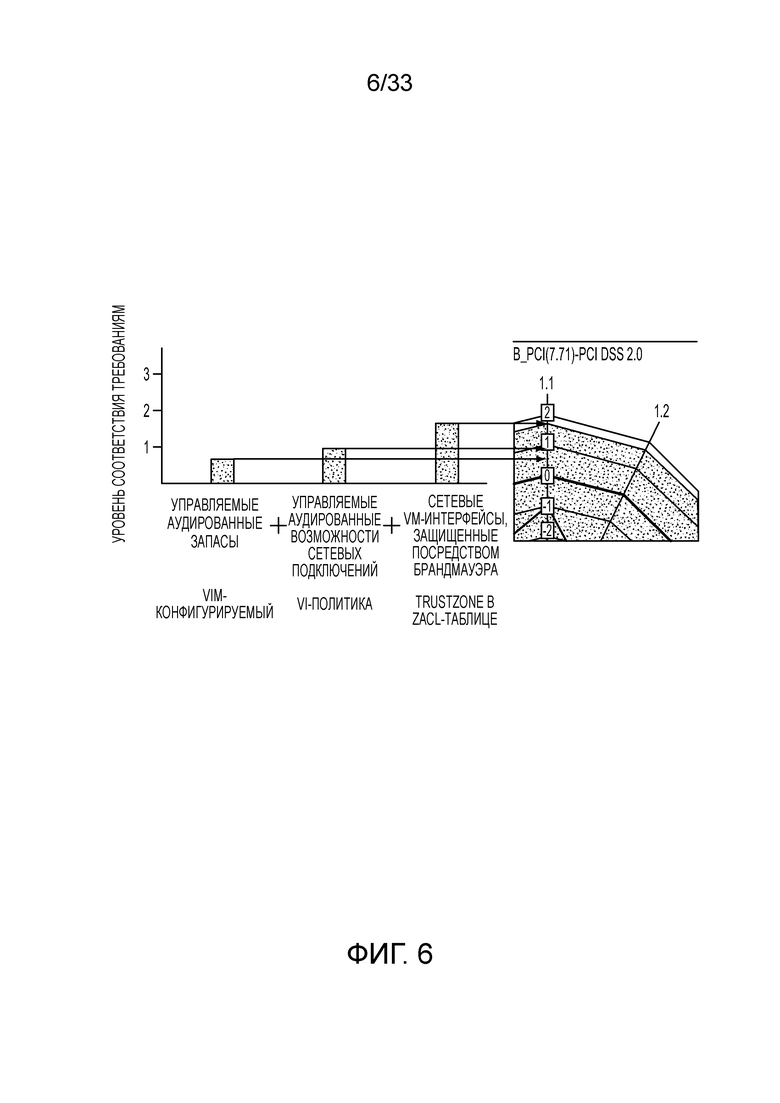

[00100] Как описано выше, варианты осуществления настоящего раскрытия могут обновлять политики для брандмауэров автоматически в ответ на изменения IP-адреса, за счет этого поддерживая соответствие требованиям. Этот сценарий иллюстрирует, почему оценка нескольких средств технического управления может иногда требоваться, чтобы помогать поддерживать соответствие требованиям инфраструктур для обеспечения соответствия требованиям и демонстрирует преимущественные характеристики вариантов осуществления настоящего раскрытия. Хотя этот пример комбинированного средства технического управления системой безопасности для увязки для обеспечения соответствия требованиям использует только два средства технического управления системой безопасности, число средств технического управления системой безопасности и/или событий, которые могут комбинироваться для увязки для обеспечения соответствия требованиям, не ограничено, и комбинации произвольных чисел могут быть использованы в вариантах осуществления настоящего раскрытия. На фиг. 5, например, диаграмма 500 иллюстрирует три средства технического управления вдоль оси X с внесенным уровнем соответствия требованиям для средства управления обеспечением соответствия требованиям вдоль оси Y.

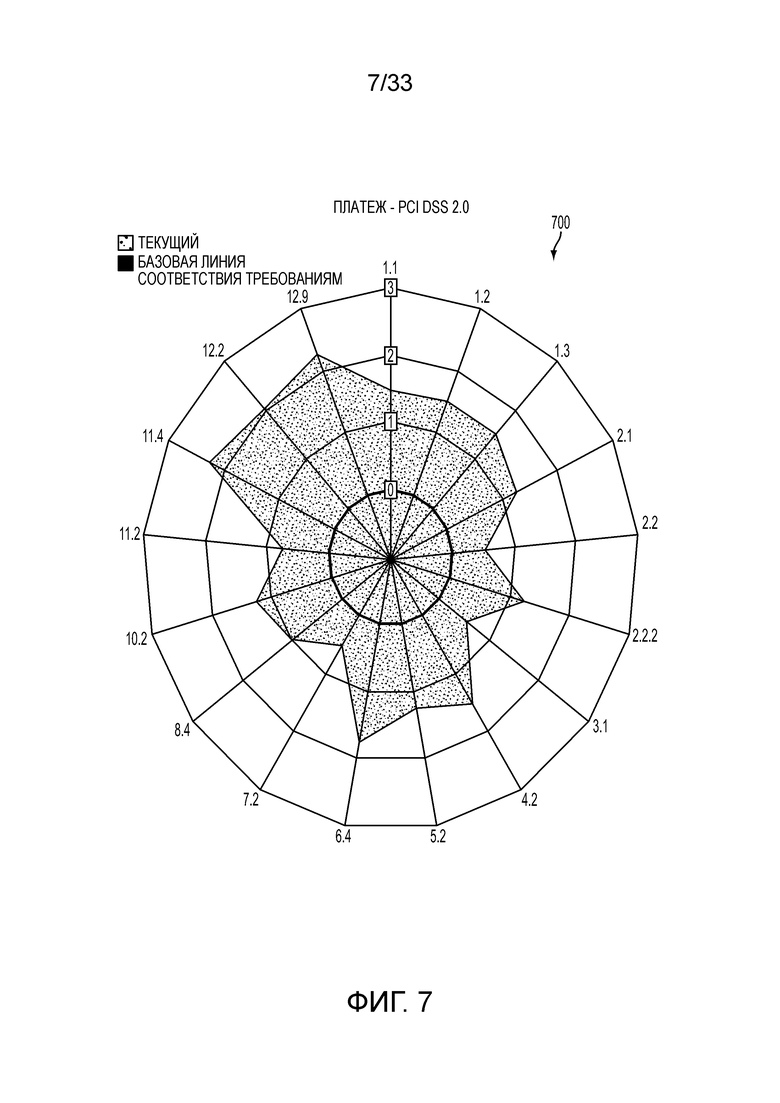

[00101] Применение средств управления брандмауэром, как описано выше, может проходить проверку достоверности посредством логического зонирования для любого актива в TrustZone с ZACL-перечнем. Для любого средства управления обеспечением соответствия требованиям, которое требует реализации сетевых базовых средств управления доступом, принудительно активированных посредством брандмауэра, программное обеспечение управления безопасностью может использовать увязку для обеспечения соответствия требованиям, экземпляр которой создан, в комбинации с другими прошедшими проверку достоверности средствами технического управления системой безопасности, чтобы вычислять текущий уровень соответствия требованиям для каждого поддерживаемого средства управления обеспечением соответствия требованиям. Каждое средство технического управления системой безопасности в комбинации, выражаемое в увязке, может вносить нормализованную часть заданного измерения уровня соответствия требованиям. Эти уровни могут представляться численно, к примеру, уровень между 0 и 3, и этот уровень отображается графически (455) в реальном времени или практически реальное время, как показано на фиг. 7. Уровни соответствия требованиям (такие как балльные оценки) могут формироваться для любого числа логических зон, активов или других аппаратных и программных компонентов (таких как брандмауэр) и могут одновременно оцениваться на предмет нескольких инфраструктур для обеспечения соответствия требованиям через альтернативные увязки для обеспечения соответствия требованиям.

[00102] Инфраструктуры для обеспечения соответствия требованиям, в общем, конфигурируются с возможностью защищать данные, к примеру, данные держателя карты в случае стандарта безопасности данных в индустрии платежных карт (PCI). Обычно, число отдельных элементов в вычислительном окружении, которые обрабатывают данных согласно любой инфраструктуре для обеспечения соответствия требованиям, превышает один и типично составляет множество. Общая сумма всех элементов или активов, которые обрабатывают данных согласно инфраструктуре для обеспечения соответствия требованиям, упоминается в качестве объема обеспечения соответствия требованиям. Уровень соответствия требованиям вычислительного окружения, релевантный для любой инфраструктуры, может быть только не выше уровня, измеренного для актива с наименьшим соответствием требованиям в пределах объема обеспечения соответствия требованиям. Логическое зонирование поддерживает включение нескольких информационных активов в любой TrustZone. Для любой TrustZone с набором инфраструктур для обеспечения соответствия требованиям, программное обеспечение управления безопасностью измеряет уровень соответствия требованиям для всех поддерживаемых средств управления обеспечением соответствия требованиям для каждого актива в TrustZone. Агрегированный TrustZone-уровень соответствия требованиям, отображаемый для любого средства управления обеспечением соответствия требованиям, вычисляется как наименьший измеренный уровень соответствия требованиям для всех активов в TrustZone.

[00103] Фиг. 6 и 7 иллюстрируют то, как примерный вариант осуществления настоящего раскрытия, с использованием формата радиальной диаграммы, отображает уровень соответствия требованиям для нескольких средств управления обеспечением соответствия требованиям (455). В этом примере, диаграмма отображает соответствие требованиям для инфраструктуры PCI DSS 2.0, но уровни соответствия требованиям могут графически иллюстрироваться для любого числа различных стандартов обеспечения соответствия требованиям в идентичных или различных графах.

[00104] С помощью радиальной диаграммы 700 на фиг. 7, агрегированный уровень соответствия требованиям для всех средств управления обеспечением соответствия требованиям отображается для всех активов в TrustZone с названием "Payment" на основе способа вычисления, описанного выше. Для каждого средства управления обеспечением соответствия требованиям, вычисленный уровень соответствия требованиям отображается в качестве радиального элемента радиальной диаграммы и идентифицируется с номером секции из инфраструктуры для обеспечения соответствия требованиям.

[00105] Варианты осуществления настоящего раскрытия могут содержать несколько увязок для обеспечения соответствия требованиям, для которых уровни соответствия требованиям для каждой TrustZone вычисляются и отображаются на основе конкретного и уникального набора инфраструктур для обеспечения соответствия требованиям для этой TrustZone. Например, вычислительное окружение может содержать данные согласно нескольким инфраструктурам для обеспечения соответствия требованиям. В числе прочего, логическое зонирование с TrustZone обеспечивает группировку активов на основе этих инфраструктур для обеспечения соответствия требованиям и формирование отчетов по уровням соответствия требованиям для этих конкретных и различных инфраструктур одновременно, что включает в себя способность измерять уровни соответствия требованиям для актива в контексте нескольких инфраструктур для обеспечения соответствия требованиям через процесс добавления этого актива в несколько TrustZone с различными настройками инфраструктуры для обеспечения соответствия требованиям.

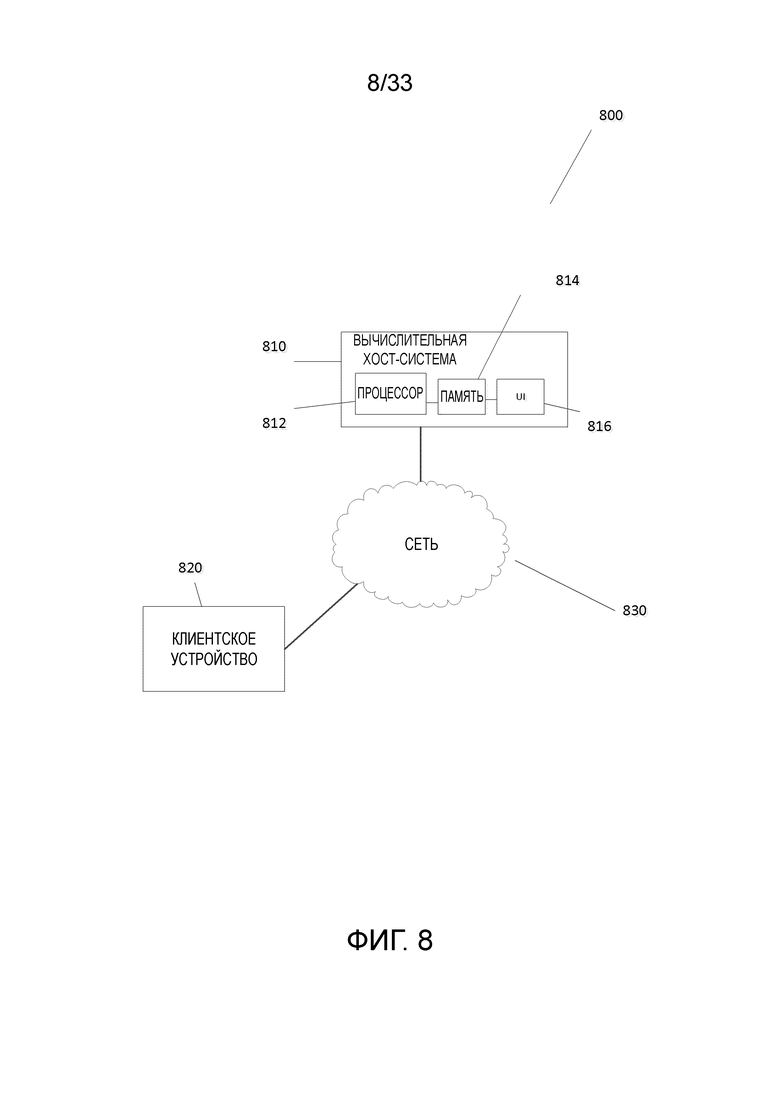

[00106] Фиг. 8 показывает блок-схему системы, которая может использоваться в сочетании с различными вариантами осуществления. Хотя фиг. 8 иллюстрирует различные компоненты компьютерной системы, он не имеет намерение представлять какую-то конкретную архитектуру или способ взаимного соединения компонентов. Также могут использоваться другие системы, которые имеют меньшее или большее число компонентов.

[00107] На фиг. 8, система 800 включает в себя компьютерную хост-систему 810, содержащую процессор 812, память 814 и пользовательский интерфейс 816. Компьютерная хост-система 810 может включать в себя любое число различных процессоров, компонентов памяти и компонентов пользовательского интерфейса и может взаимодействовать с любыми другими требуемыми системами и устройствами в сочетании с вариантами осуществления настоящего раскрытия.

[00108] Функциональность хост-системы 810, включающая в себя способы, проиллюстрированные на фиг. 4 и 9 (полностью или частично), может реализовываться через процессор 812, выполняющий машиночитаемые инструкции, сохраненные в памяти 814 системы 810. Память 814 может хранить любые машиночитаемые инструкции и данные, включающие в себя приложения и встроенный операционный код.

[00109] Функциональность хост-системы 810 или другой системы и устройств, работающих в сочетании с вариантами осуществления настоящего раскрытия, также может реализовываться посредством различных аппаратных компонентов, хранящих машиночитаемые инструкции, такие как специализированные интегральные схемы (ASIC), программируемые пользователем вентильные матрицы (FPGA) и/или комплексные программируемые логические устройства (CPLD). Системы, согласно аспектам конкретных вариантов осуществления, могут работать в сочетании с любой требуемой комбинацией программных и/или аппаратных компонентов. Процессор 812 извлекает и выполняет инструкции, сохраненные в памяти 814, чтобы управлять работой системы 810. Любой тип процессора, такой как микропроцессор интегральной схемы, микроконтроллер и/или процессор цифровых сигналов (DSP), может использоваться в сочетании с вариантами осуществления настоящего раскрытия. Память 814, работающая в сочетании с вариантами осуществления раскрытия, может включать в себя любую комбинацию различной памяти, такой как жесткие диски, оперативное запоминающее устройство (RAM), постоянное запоминающее устройство (ROM), флэш-память или любой другой тип энергозависимой и/или энергонезависимой памяти. Данные могут храниться в памяти 814 любым требуемым способом.

[00110] Хост-система 810 включает в себя пользовательский интерфейс 816, может включать в себя любое число устройств ввода (не показаны), чтобы принимать команды, данные и другой подходящий ввод от пользователя, а также любое число устройств вывода (не показаны) с тем, чтобы предоставлять пользователю данные, уведомления и другую подходящую информацию. Типичные устройства ввода-вывода могут включать в себя мыши, клавиатуры, модемы, сетевые интерфейсы, принтеры, сканеры, видеокамеры и другие устройства.

[00111] Хост-система 810 может обмениваться данными с одним или более клиентских устройств 820 и других систем и устройств любым требуемым способом, в том числе через сеть 830. Клиентское устройство 820 может включать в себя любое вычислительное устройство, которое работает в сочетании с системами и способами настоящего раскрытия. Клиентское устройство 820 может представлять собой или включать в себя переносной компьютер, настольный компьютер, устройство мобильной абонентской связи, мобильный телефон, персональное цифровое устройство (PDA), планшетный компьютер, электронную книгу или устройство для чтения книг, цифровую камеру, видеокамеру, консоль для видеоигр и/или любое другое подходящее вычислительное устройство.

[00112] Сеть 8300 может включать в себя любую систему или способ электронной связи. Связь между компонентами, работающими в сочетании с вариантами осуществления настоящего раскрытия, может выполняться с использованием любого подходящего способа связи, такого как, например, телефонная сеть, сеть extranet, сеть intranet, Интернет, устройство взаимодействия (торговый терминал, персональное цифровое устройство (например, iPhone®, Palm Pilot®, Blackberry®), сотовый телефон, киоск и т.д.), онлайновая связь, спутниковая связь, оффлайновая связь, беспроводная связь, связь через транспондеры, локальная вычислительная сеть (LAN), глобальная вычислительная сеть (WAN), виртуальная частная сеть (VPN), соединенные по сети или линии связи устройства, клавиатура, мышь и/или любая подходящая модальность связи или ввода данных. Системы и устройства настоящего раскрытия могут использовать TCP/IP-протоколы связи, а также IPX, Appletalk, IP 6, NetBIOS, OSI, любой протокол туннелирования (например, IPsec, SSH) либо любое число существующих или будущих протоколов.

Системы и способы для анализа и формирования отчетов по сетевым потокам

[00113] Множество традиционных систем для мониторинга сети, управления сетью и сетевой безопасности типично используют данные сетевых потоков из маршрутизаторов, коммутаторов или других аппаратных средств, выполненных с возможностью собирать статистические данные сетевого трафика с использованием стандартного, известного как экспорт информации IP-потоков (IPFIX), который также известен как Netflow. IPFIX обеспечивает мониторинг (например, аудит) сетевых обменов между активами и в некоторой степени уточняет обмены информацией на основе атрибутов сетевых соединений, таких как IP-адрес, номера исходного и целевого порта, а также число байтов и другие атрибуты пакетов или соединений, заданные в IPFIX-протоколе и реализованные посредством отправляющего устройства или программного обеспечения по IPFIX-протоколу. Тем не менее, традиционные системы могут не допускать контекстуализацию сетевых соединений, представленных с IPFIX, с помощью данных из других источников, таких как данные из системы обнаружения проникновений (IDS), системы предотвращения проникновений (IPS), данные сканирования уязвимостей, конфигурационные данные, данные антивирусного/антивредоносного программного обеспечения, политики, применяемые к средствам технического управления системой безопасности, конфигурационные данные операционной системы, конфигурационные данные приложений, процессы, запущенные на активе (процессы приложений или операционной системы), процесс, инициирующий идентификацию пользователей, двоичные цифровые подписи и/или данные из брандмауэров.

[00114] Дополнительно, традиционные системы могут не позволять коррелировать и предоставлять контексты и причинные или результирующие взаимосвязи между этими элементами данных и действиями, выполняемыми в вычислительном окружении посредством перспективных компонентов формирования. Варианты осуществления настоящего раскрытия, в отличие от этого, могут собирать и анализировать данные активов и сетевые данные из нескольких источников и использовать такие данные, чтобы представлять более полное и точное представление сил и средств обеспечения безопасности и релевантных для безопасности явлений по сравнению с традиционными системами, например, посредством поддержки и выполнения сложного комбинаторного анализа для корреляции событий, сетевых соединений, рабочих состояний активов и состояний средств технического управления системой безопасности.

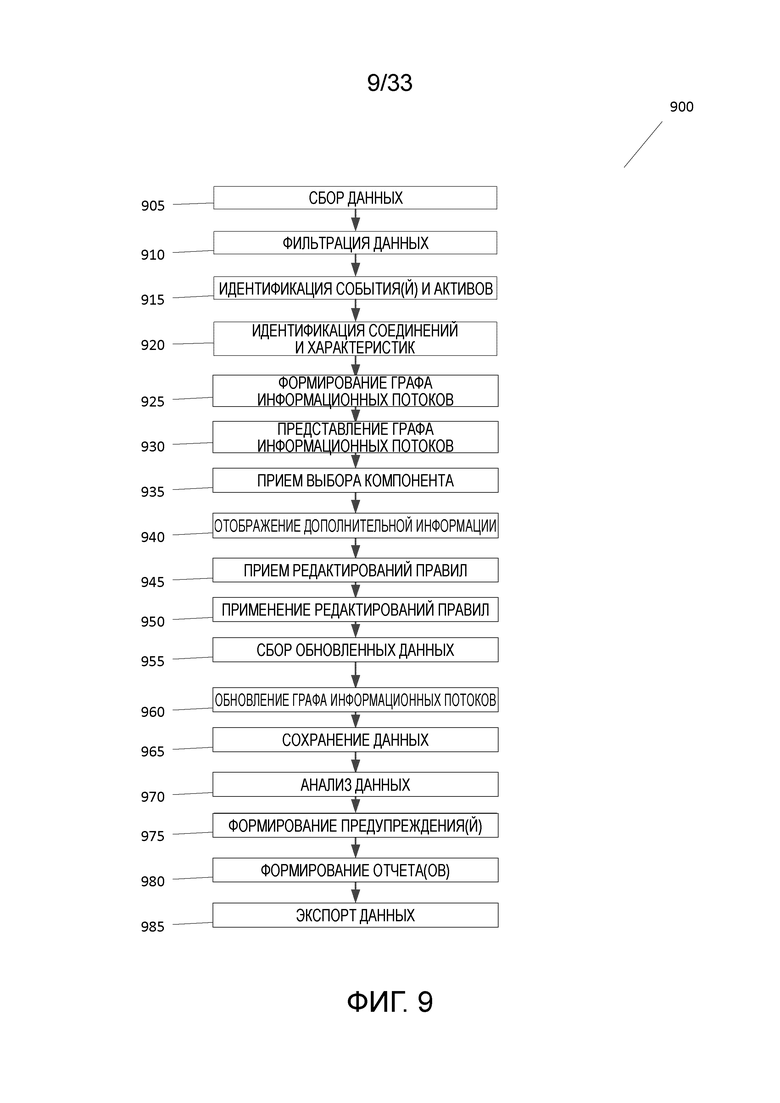

[00115] Фиг. 9 иллюстрирует примерный процесс согласно различным вариантам осуществления настоящего раскрытия. Любая комбинация и/или поднабор элементов способа на фиг. 9 могут осуществляться на практике в любом подходящем порядке и в сочетании с любой подходящей системой, устройством и/или процессом, включающими в себя процесс, показанный на фиг. 4, и систему, показанную на фиг. 8. На фиг. 9, способ 900 включает сбор данных (например, данных активов и/или сетевых данных) из других источников (905), фильтрацию данных (910), идентификацию одного или более событий и активов, ассоциированных с такими событиями, из данных (915), идентификацию соединений между активами и их характеристиками из данных (920) и формирование (925) и представление (930) графа информационных потоков. Способ 900 дополнительно включает в себя прием выбора компонента в графе информационных потоков (935), отображение дополнительной информации в ответ на выбор (940), прием редактирований правил сетевого трафика (945) и применение таких правил к сети (950). Способ 900 дополнительно включает в себя сбор обновленных данных (955) и обновление графа информационных потоков с обновленными данными (960). Способ 900 также включает в себя сохранение данных (965), анализ данных (970), формирование одного или более предупреждений (975), формирование одного или более отчетов (980) и экспорт данных (985).

[00116] Варианты осуществления настоящего раскрытия могут собирать данные (905) из любого числа других источников и/или различных типов источников, включающие в себя данные относительно атрибутов активов, сетевых событий и работы системы. Такие собранные данные могут включать в себя, например, атрибуты сетевых потоков, информацию относительно пользователя актива, информацию относительно актива, а также аппаратных и/или виртуальных компонентов, ассоциированных с активом, информацию относительно приложений, атрибуты различных сетевых узлов, уязвимости безопасности, атрибуты сети активов, информацию относительно контента пакетов данных, а также любую другую требуемую информацию. В одном примере, система, реализующая способ 900, может собирать данные сетевых потоков (например, информацию, связанную с обменами сообщениями и попытками обмена сообщениями) между виртуальными и физическими активами в сети из аппаратных компонентов (таких как маршрутизаторы и коммутаторы или их виртуальные аналоги), собирающих данные Netflow. Дополнительно или альтернативно, данные могут собираться из одного или более других источников, таких как система обнаружения проникновений (IDS), система предотвращения проникновений (IPS) и/или брандмауэр. Данные, которые собираются, также могут включать в себя атрибуты или политики конфигураций средств технического управления системой безопасности, задающие разрешенный и заблокированный трафик между конкретными активами, группами активов и/или логическими зонами. В некоторых вариантах осуществления, список разрешенного и заблокированного трафика может задаваться для различных логических зон и может упоминаться в данном документе как список управления доступом к зоне (ZACL).

[00117] Данные могут приниматься или собираться (905) любым подходящим способом, к примеру, посредством опроса и/или приема потоков данных (как указано в IPFIX-потоках, системных журналах регистрации, API и т.д.). Данные могут собираться из нескольких источников, нормализованных и комбинированных в список записей для целей ассоциирования всех "атрибутов" с данными сетевых потоков, за счет этого позволяя вариантам осуществления раскрытия создавать и представлять корреляции в различных способах, включающих в себя графы, как подробнее описано в данном документе.

[00118] Данные, собранные из других источников, могут фильтроваться (910) множеством способов. Например, данные из других источников могут использоваться для того, чтобы заполнять структуру данных данными, которые являются избыточными для данных из другого источника, удаленных с тем, чтобы формировать структуру данных с уникальными атрибутами сетевых потоков и характеристиками, собранными из других источников. Данные по степени уязвимости, принятые из сканирования, могут быть ассоциированы (например, через процессы нормализации и корреляции, описанные в данном документе) с конкретным сетевым потоком, за счет этого позволяя пользователю системы идентифицировать взаимосвязи между различными рабочими состояниями актива и сетевыми соединениями из или с активом или множеством активов. Собранные данные также могут фильтроваться согласно настройкам пользователя. Например, пользователь может интересоваться конкретным сетевым событием (таким как нарушение системы безопасности), и в силу этого система, реализующая способ 900, может автоматически (или в ответ на конкретный пользовательский ввод) отфильтровывать данные, не связанные с конкретным нарушенным активом или скомпрометированной службой приложения, работающей на одном или более активов.

[00119] Варианты осуществления настоящей заявки могут идентифицировать различные события сетевого трафика и сетевые активы, связанные с такими событиями, на основе собранных данных (910). Событие может включать в себя, например, обмен пакетами данных между двумя активами в сети, попытку нарушения или фактическое нарушение системы безопасности, обновление программного обеспечения, сбой (например, аппаратный и/или программный), ассоциированный с активом, а также другие события. Событие может задаваться за один или более периодов времени, и варианты осуществления настоящего раскрытия могут работать с данными, принимаемыми в реальном времени (или практически в реальном времени), или с данными, заранее записываемыми и сохраненными. Например, пользователь финансовой сети может хотеть анализировать сетевой трафик между четырьмя конкретными сетевыми активами, записываемыми за трехчасовой период, чтобы исследовать возможную попытку сетевого мошенничества. В этом примере, система, реализующая настоящее раскрытие, может извлекать сетевые данные за заданный период времени, отфильтровать данные, не связанные с четырьмя активами или трехчасовым окном, и автоматически идентифицировать события и активы, ассоциированные с потенциальным мошенничеством.