ПЕРЕКРЕСТНАЯ ССЫЛКА НА РОДСТВЕННЫЕ ЗАЯВКИ

[0001] Настоящая заявка испрашивает приоритет на основании патентной заявки США № 14/523,624, поданной 24 октября 2014 г. и озаглавленной «SYSTEMS AND METHODS FOR NETWORK ANALYSIS AND REPORTING», и предварительной патентной заявки США № 62/060,433, поданной 6 октября 2014 г. и озаглавленной «SYSTEMS AND METHODS FOR NETWORK ANALYSIS AND REPORTING», и предварительной патентной заявки США № 62/046,807, поданной 5 сентября 2014 г. и озаглавленной «SYSTEMS AND METHODS FOR NETWORK FLOW ANALYSIS AND REPORTING»; данная заявка является родственной по отношению к непредварительной патентной заявке № 13/918,633, поданной 14 июня 2013 г. и озаглавленной «SYSTEMS AND METHODS FOR DYNAMIC NETWORK SECURITY CONTROL AND CONFIGURATION», содержание которых включено во всей его полноте в данное описание путем ссылки.

УРОВЕНЬ ТЕХНИКИ

[0002] Описанные здесь типовые варианты реализации изобретения относятся к системам и способам управления сетевой безопасностью.

[0003] Архитекторы информационной безопасности, операторы безопасности, а также специалисты по управлению, рискам и соответствию требованиям (GRC) сталкиваются с различными проблемами, связанными с подтверждением наличия технического контроля безопасности и его функционирования в отношении ресурса или группы ресурсов в корпоративной вычислительной среде. Кроме того, традиционные системы отслеживания и управления сетью, как правило, имеют ограниченные возможности (или не имеют их вообще) контекстуализации данных о безопасности и соблюдении требований от различных компонентов систем для вычислений, контроля безопасности и/или управления. Проблемы могут быть особенно велики в распределенных вычислительных, виртуализированных вычислительных системах или в системах «облачных вычислений», в которых компоненты и окружение могут часто и быстро изменяться.

[0004] Кроме того, традиционные системы отслеживания и управления сетью, как правило, используют данные только из одного источника или только один тип данных (например, данные сетевого потока), таким образом исключая потенциальные источники важных, поддерживающих контекст данных и обеспечивая одномерное, ориентированное на сетевой протокол представление потока информации между соединенными в сеть системами.

[0005] Варианты реализации настоящего изобретения помогут в решении указанных проблем.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0006] Помимо прочего варианты реализации настоящего изобретения способны осуществлять сбор и анализ данных ресурсов и сети из разных источников, использовать эти данные, чтобы обеспечить более полное и точное представление сетевых соединений между различными системами и программными приложениями, а также политик, определяющих работу средств контроля безопасности в сети, по сравнению с традиционными системами.

[0007] Реализуемый компьютером способ в соответствии с одним из вариантов реализации настоящего изобретения включает в себя сбор компьютерной системой данных из множества источников различных типов, причем собранные данные включают в себя данные сети и данные ресурсов; идентификацию компьютерной системой на основании данных сети в собранных данных события сетевого трафика и множества сетевых ресурсов, связанных с этим событием сетевого трафика; идентификацию компьютерной системой на основе данных ресурсов в собранных данных соединений между множеством сетевых ресурсов; формирование компьютерной системой информационного графа потоков, отображающего множество сетевых ресурсов и соединения между сетевыми ресурсами этого множества, причем информационный граф потоков отображает сетевой трафик, разрешенный между сетевыми ресурсами, и сетевой трафик, который блокируется между сетевыми ресурсами; и представление информационного графа потоков посредством дисплея пользовательского интерфейса, связанного с компьютерной системой.

[0008] Настоящее изобретение включает в себя способы и устройства, осуществляющие эти способы, в т.ч. системы обработки данных, осуществляющие эти способы, и машиночитаемые носители, содержащие инструкции, которые при выполнении в системах обработки данных обеспечивают реализацию указанных способов этими системами.

[0009] Другие особенности будут понятны из прилагаемых графических материалов и дальнейшего подробного описания.

КРАТКОЕ ОПИСАНИЕ ГРАФИЧЕСКИХ МАТЕРИАЛОВ

[0010] Некоторые варианты реализации изобретения станут более понятны из следующего подробного описания и формулы изобретения, рассматриваемых в связи с прилагаемыми графическими материалами.

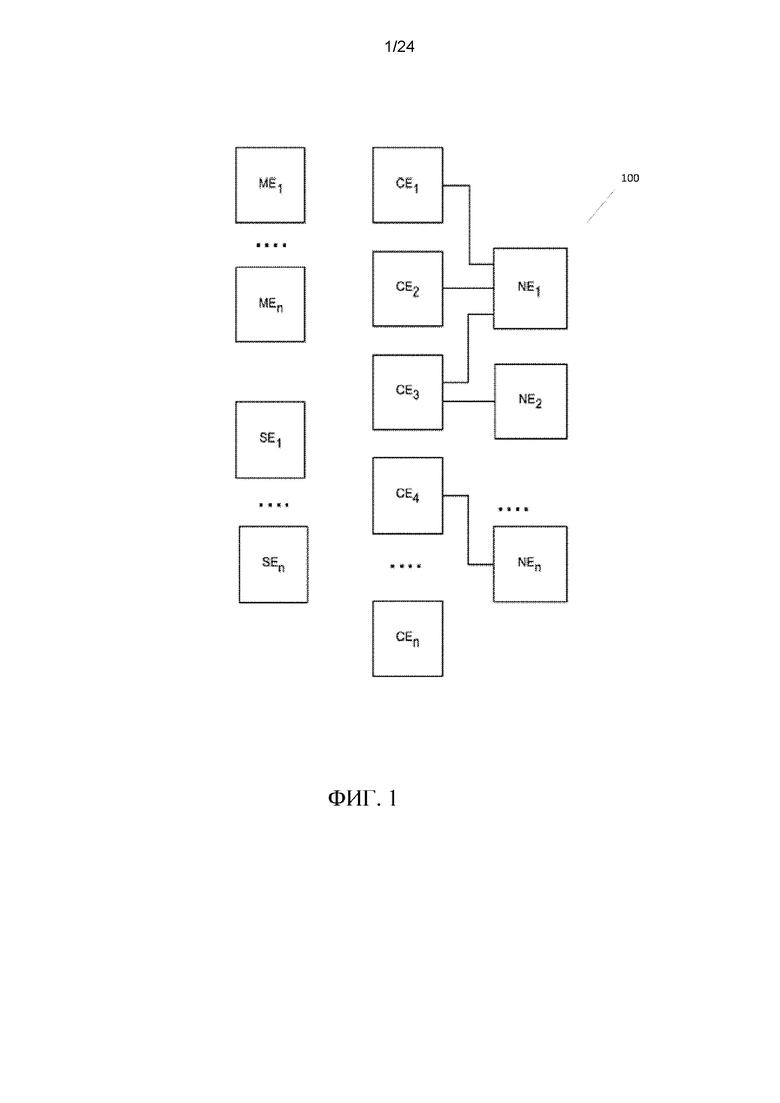

[0011] На Фиг. 1 проиллюстрирован пример вычислительной среды, которая может использоваться в сочетании с различными вариантами реализации настоящего изобретения.

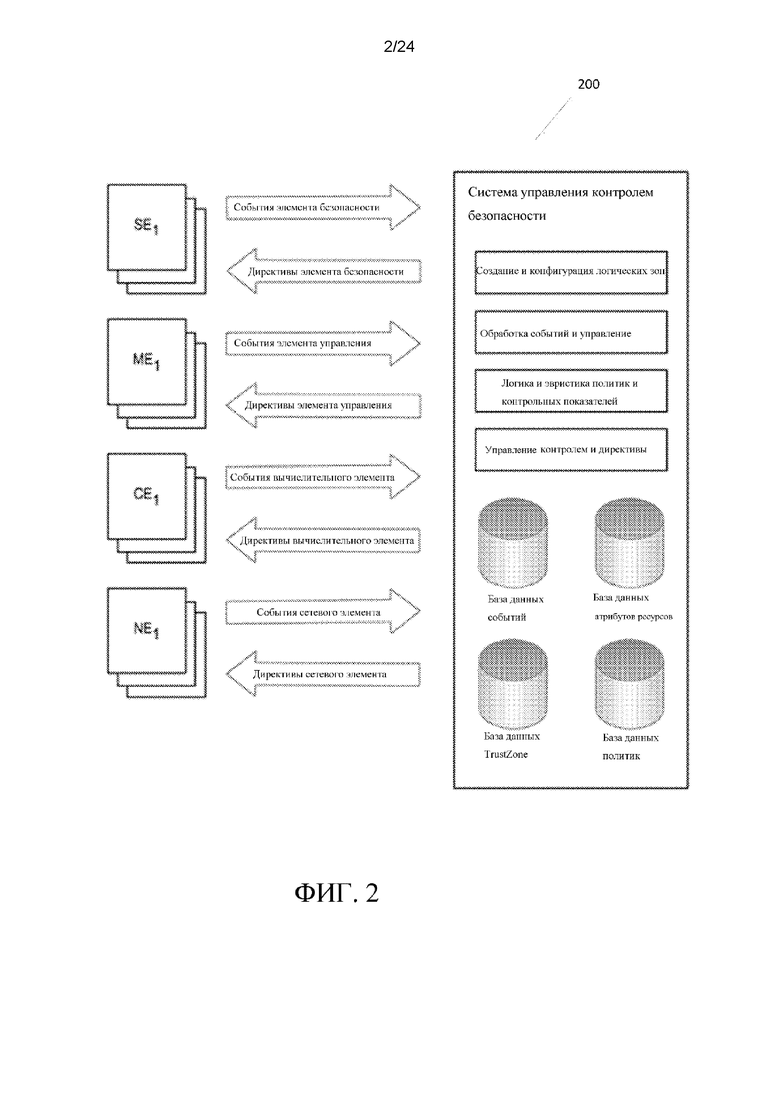

[0012] На Фиг. 2 проиллюстрирован пример компонентов контроля безопасности и управления в соответствии с различными вариантами осуществления настоящего изобретения.

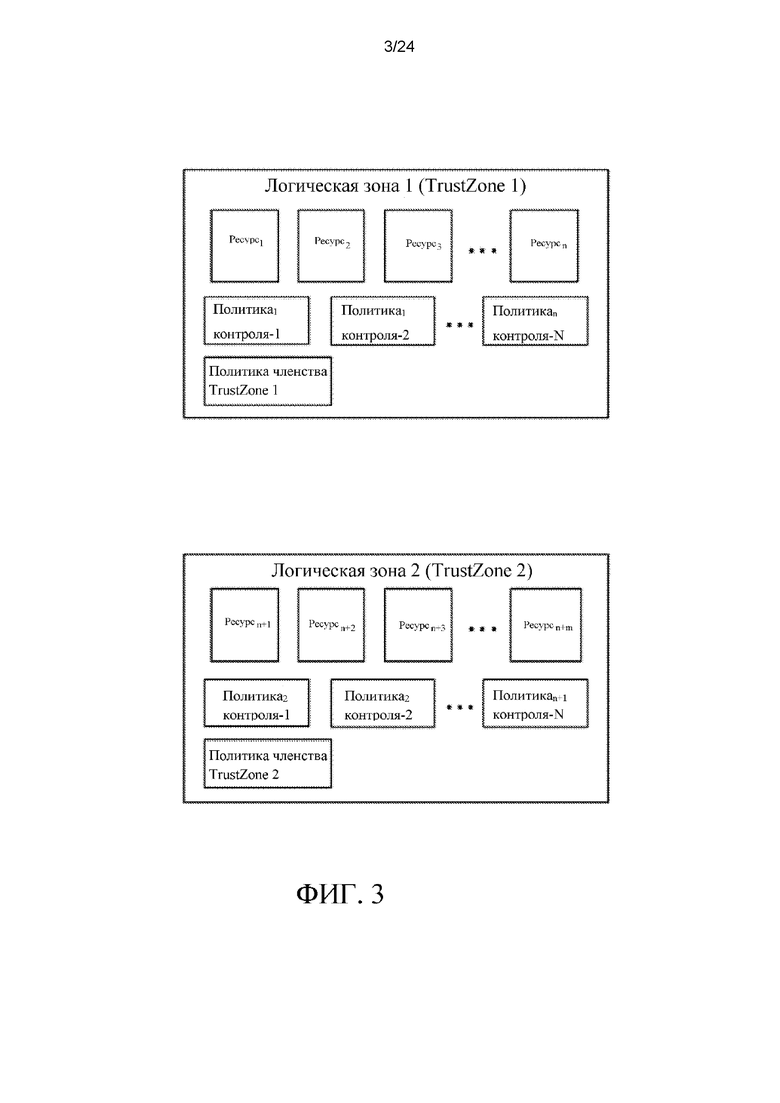

[0013] На Фиг. 3 проиллюстрировано логическое представление различных логических зон в соответствии с различными вариантами осуществления настоящего изобретения.

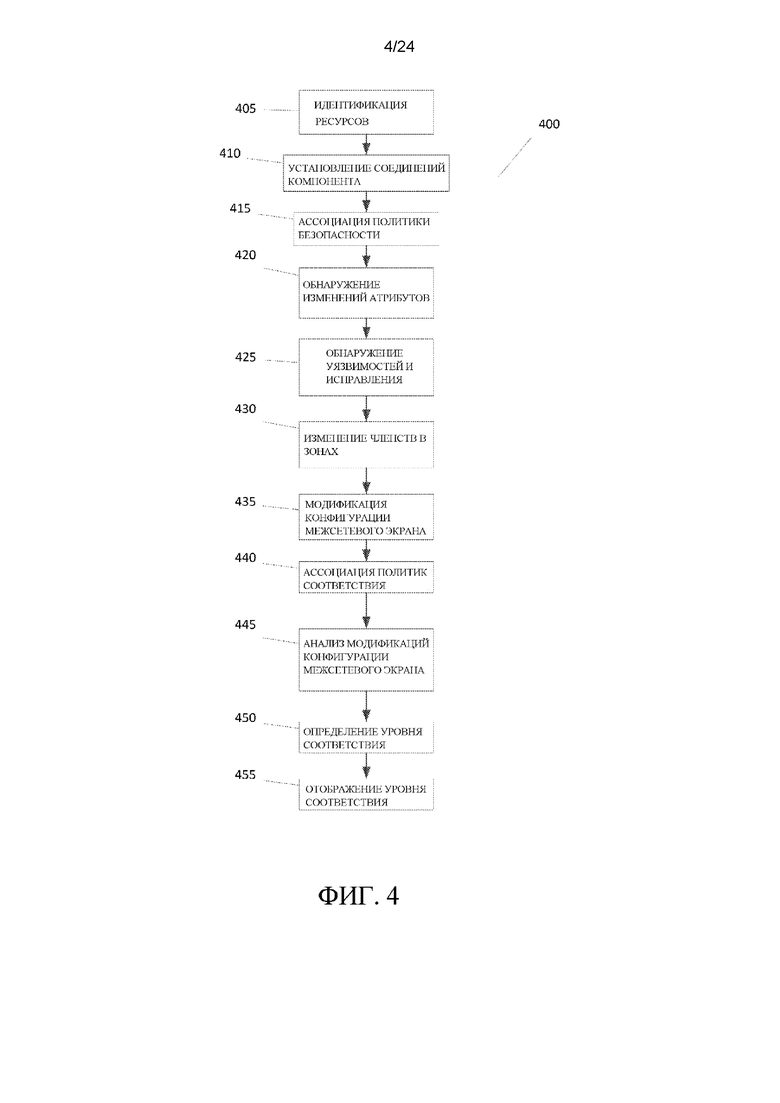

[0014] На Фиг. 4 проиллюстрирована блок-схема примера способа в соответствии с различными аспектами настоящего изобретения.

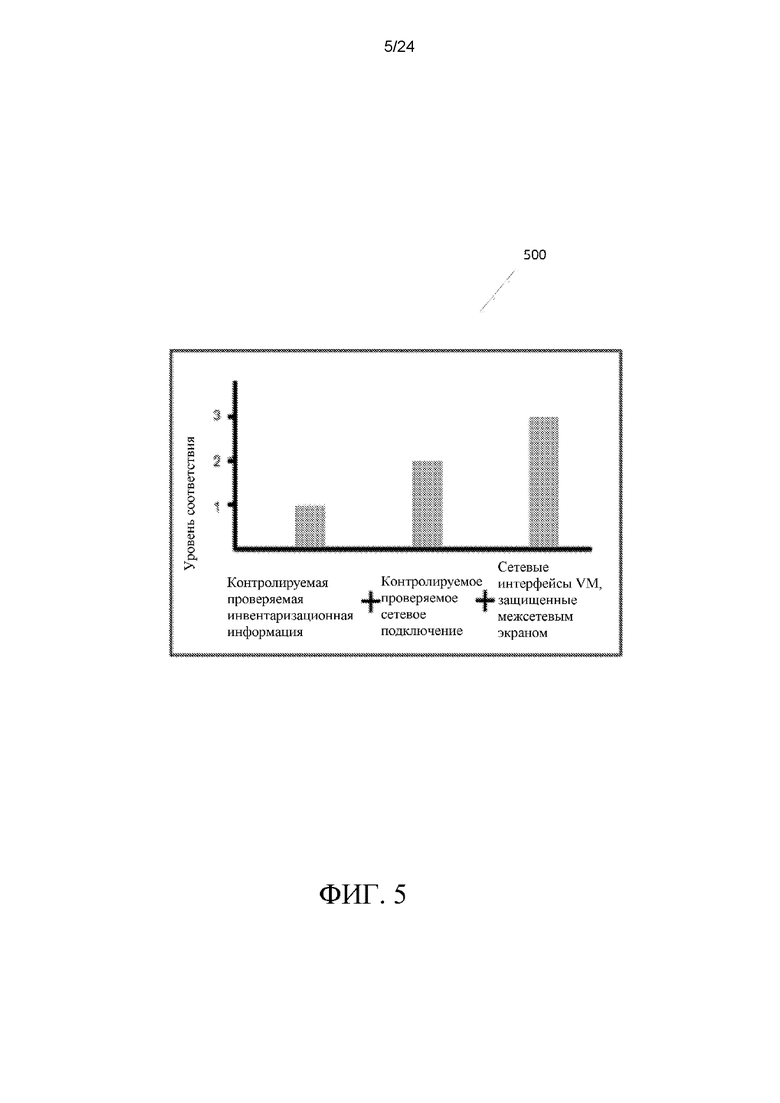

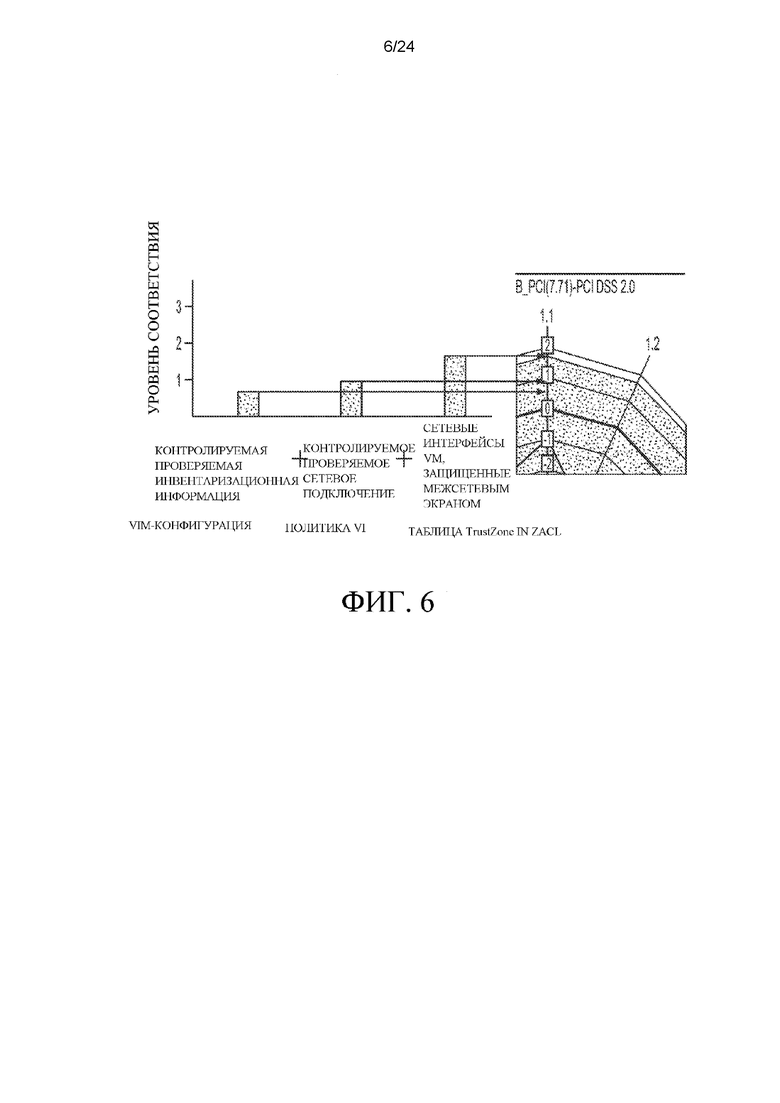

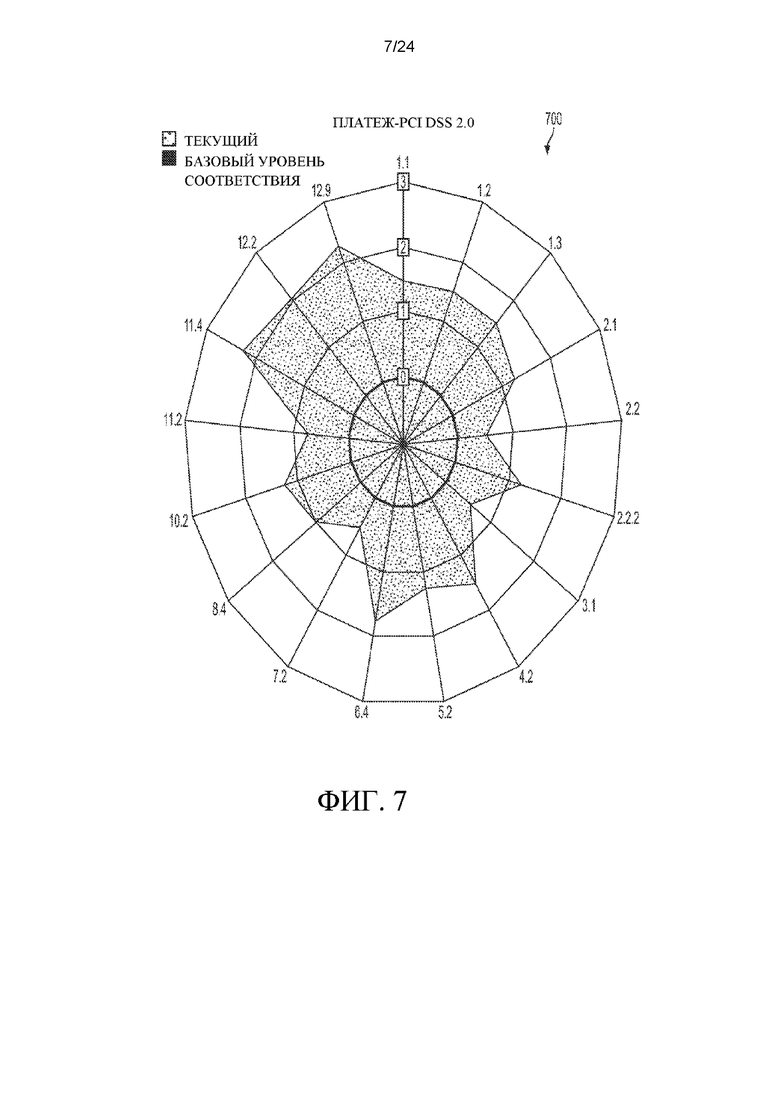

[0015] На Фиг. 5-7 проиллюстрированы вычисление и отображение уровней соответствия согласно различным аспектам настоящего изобретения.

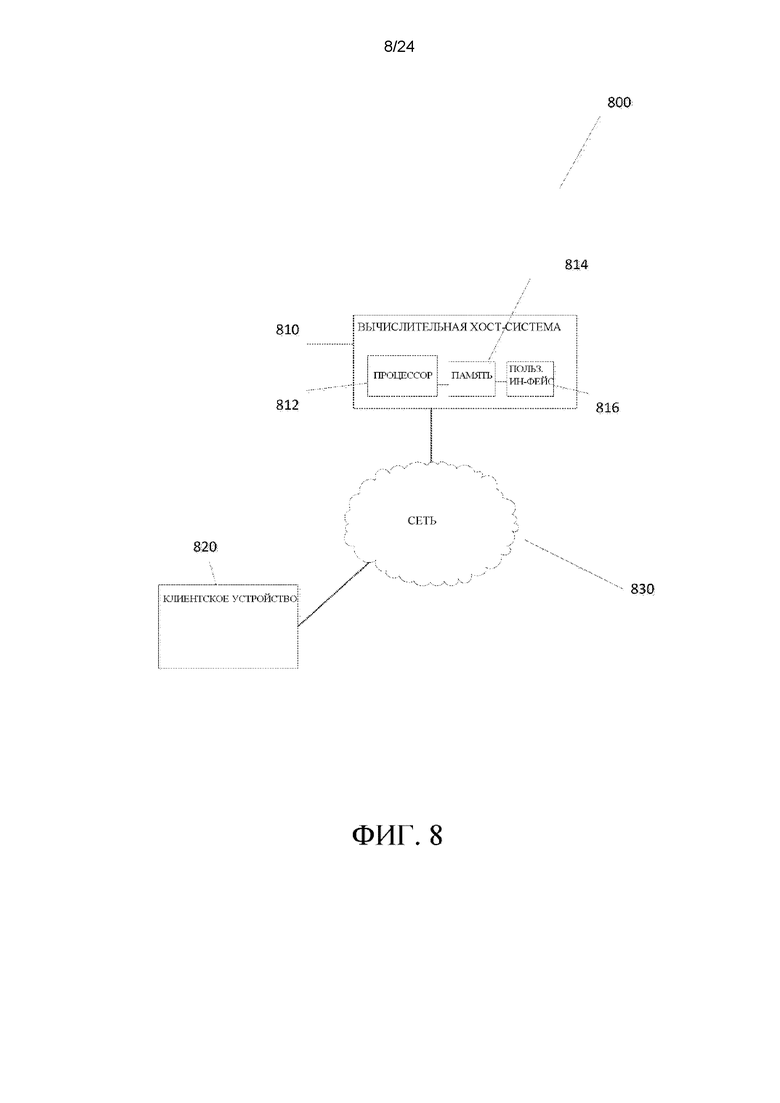

[0016] На Фиг. 8 проиллюстрирована структурная схема примера системы в соответствии с различными аспектами настоящего изобретения.

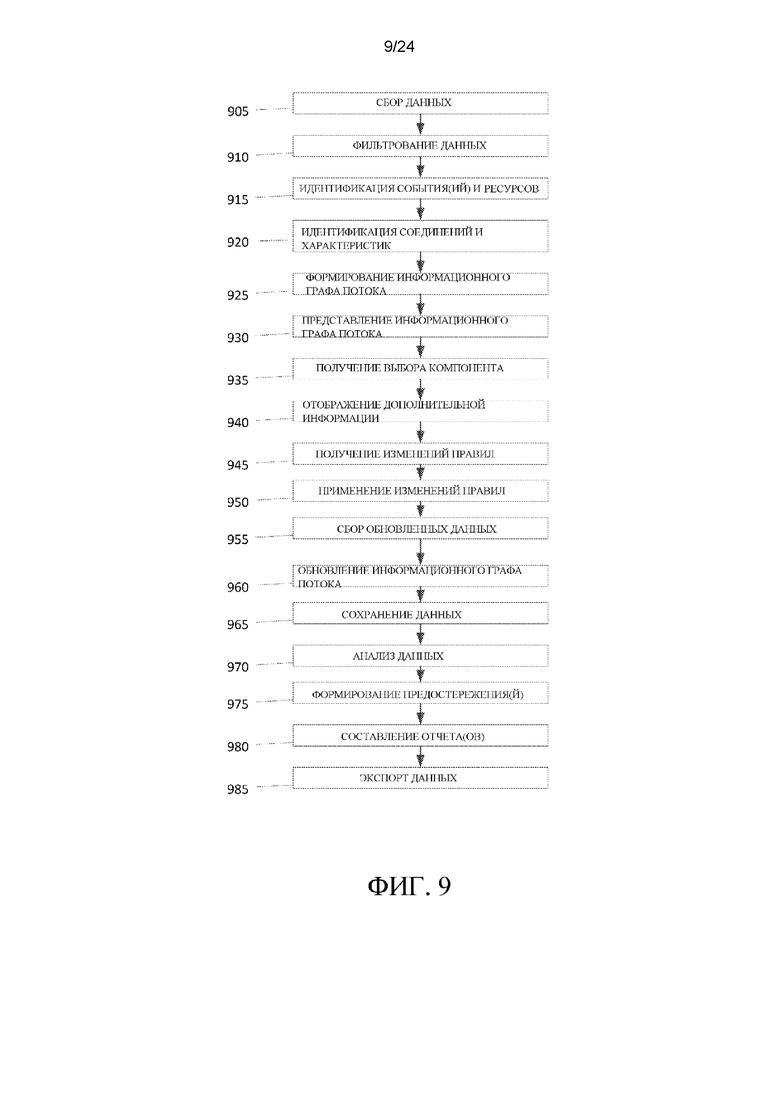

[0017] На Фиг. 9 проиллюстрирована блок-схема примера способа в соответствии с различными аспектами настоящего изобретения.

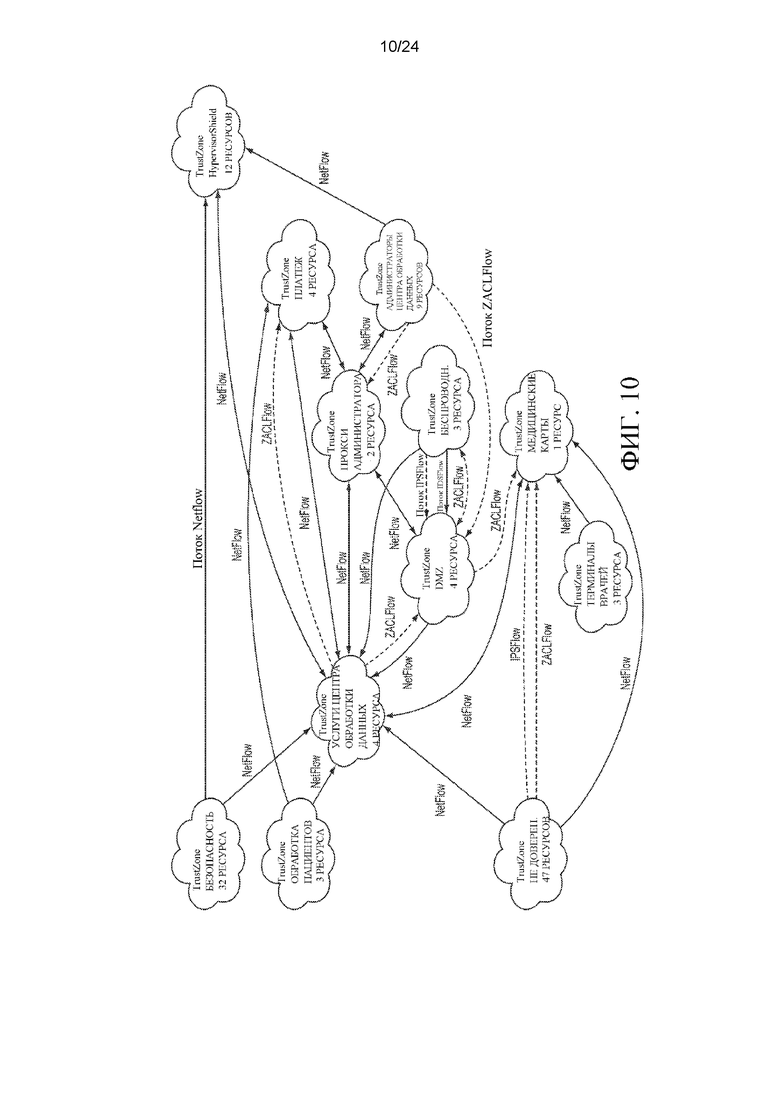

[0018] На Фиг. 10 проиллюстрирован пример информационного графа потоков в соответствии с различными аспектами настоящего изобретения.

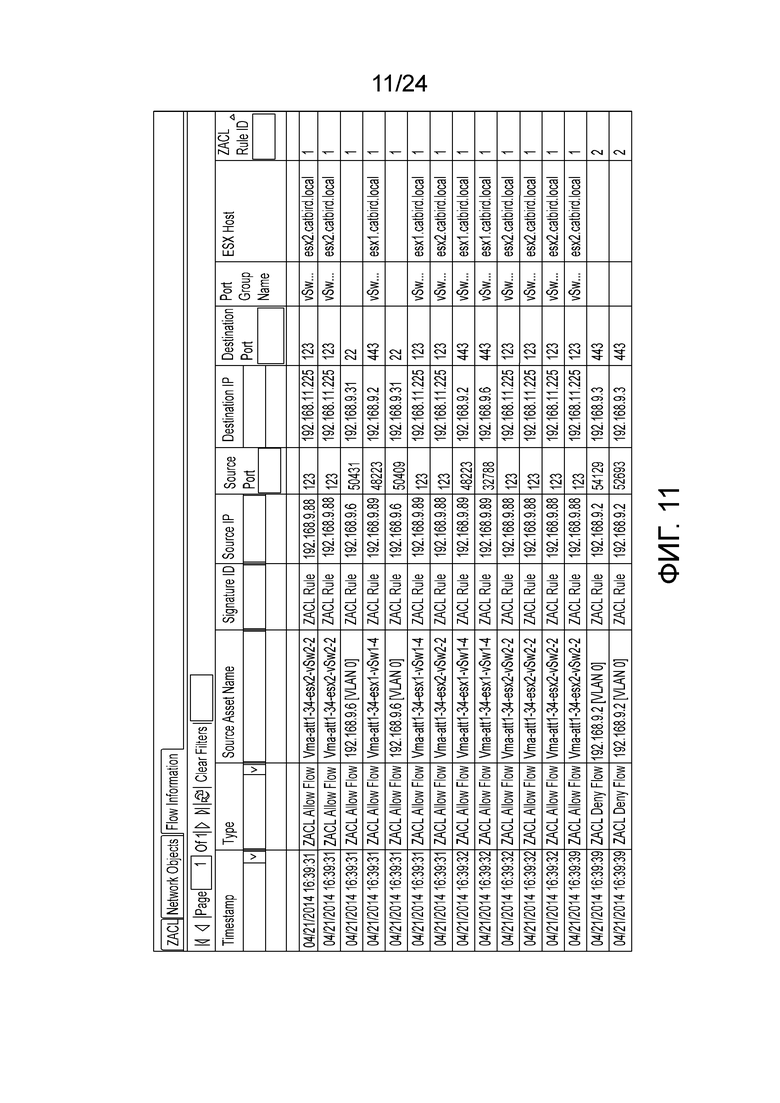

[0019] На Фиг. 11 проиллюстрирован пример таблицы данных в соответствии с различными аспектами настоящего изобретения.

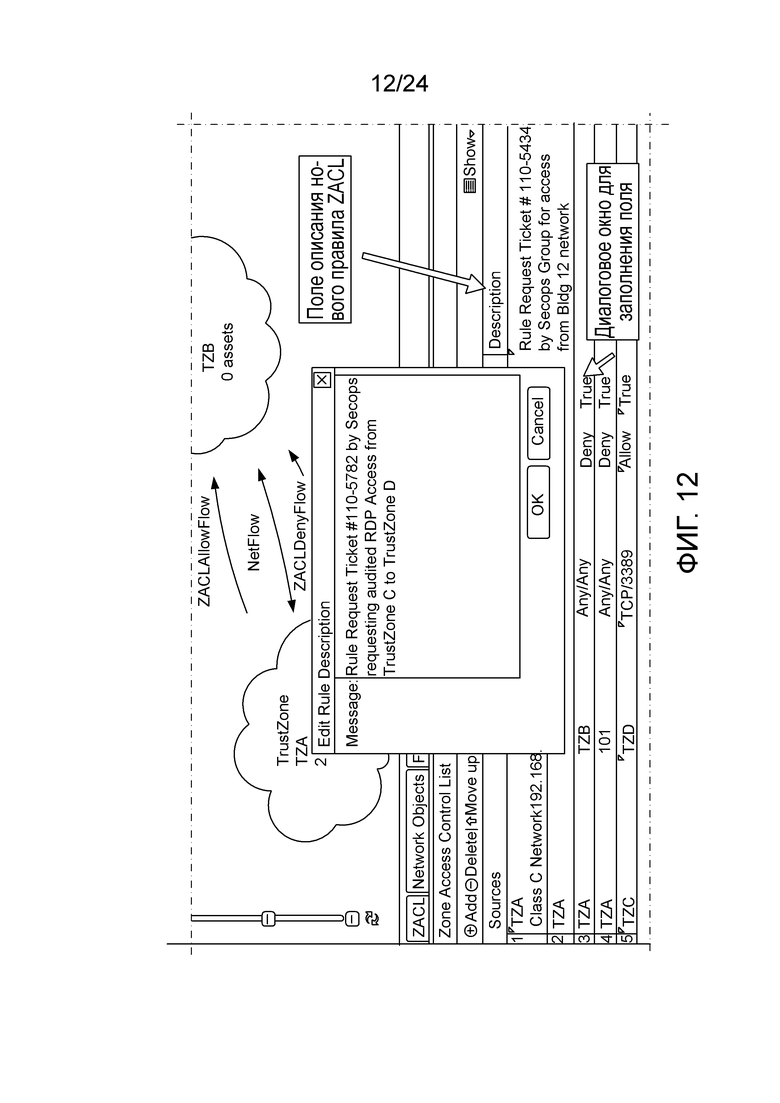

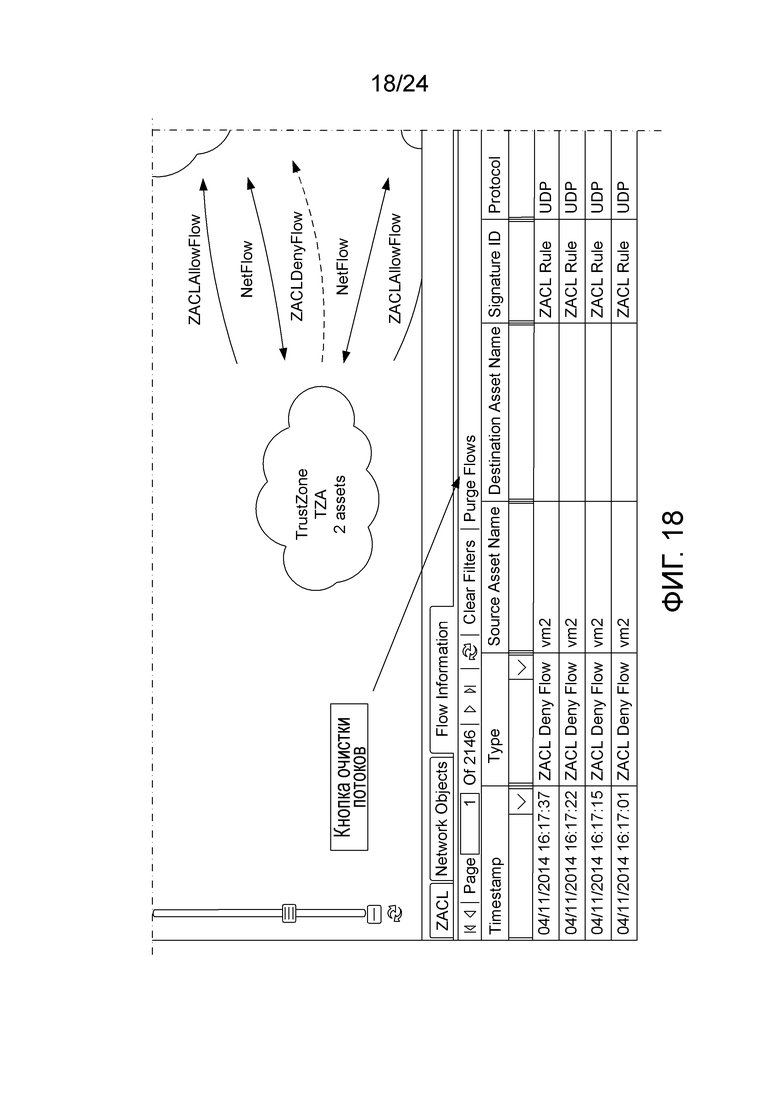

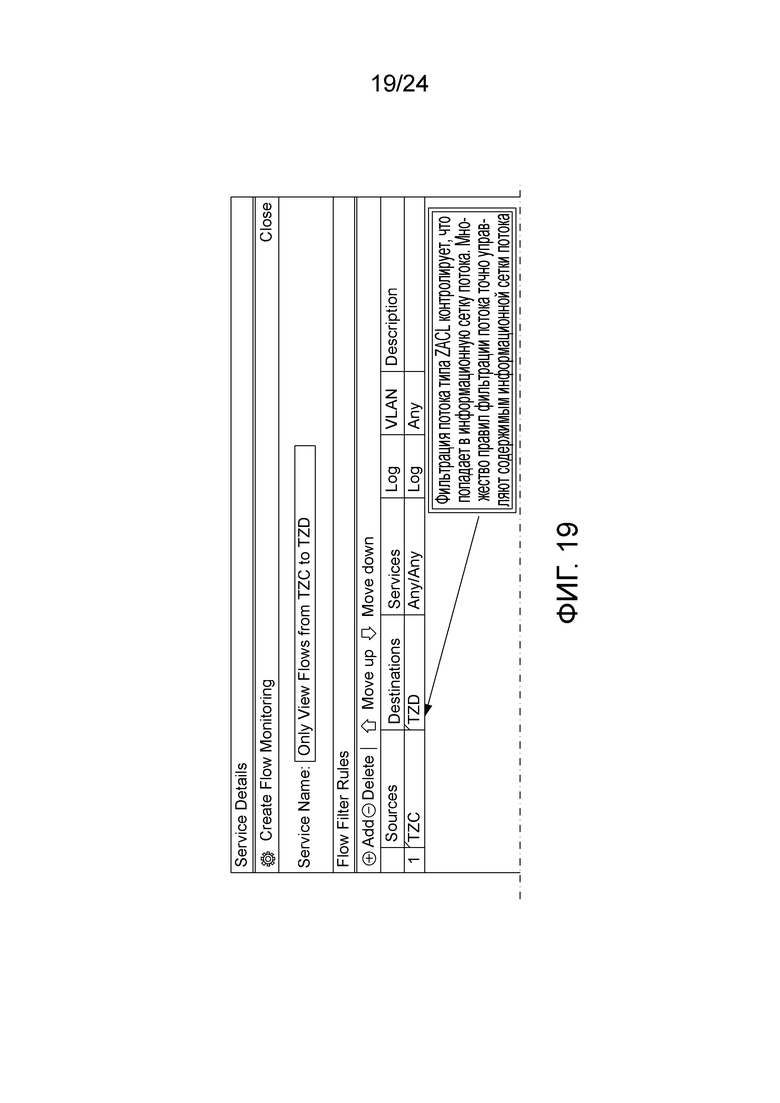

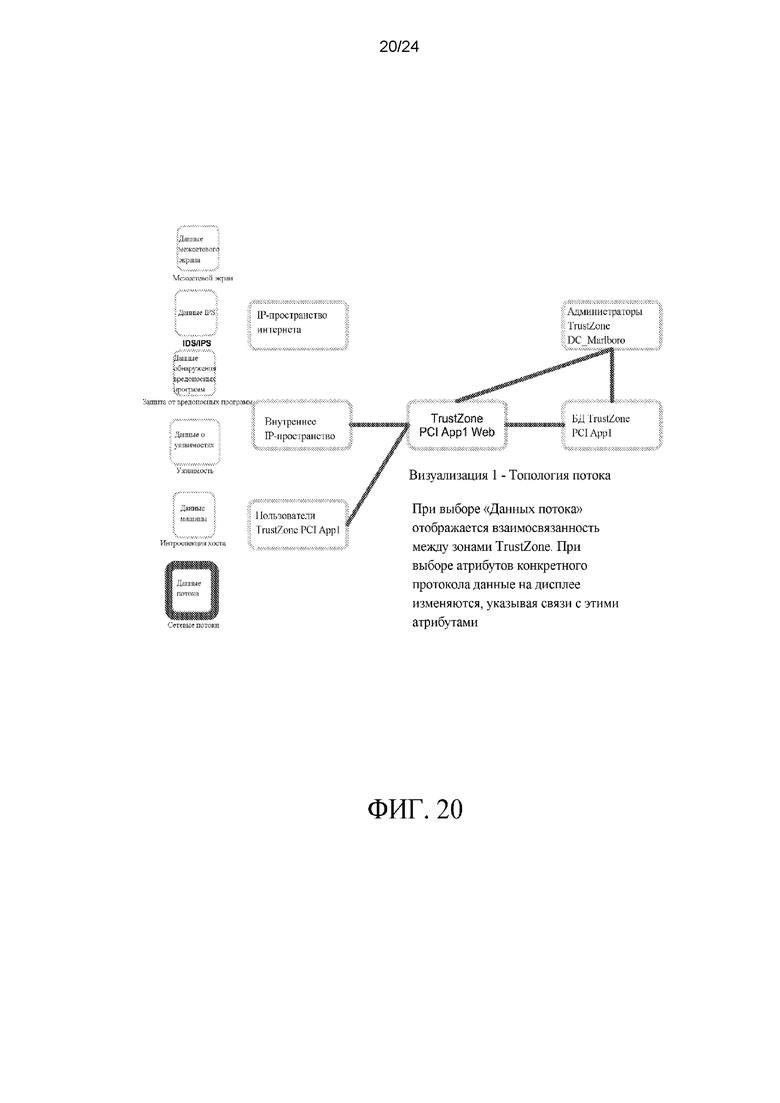

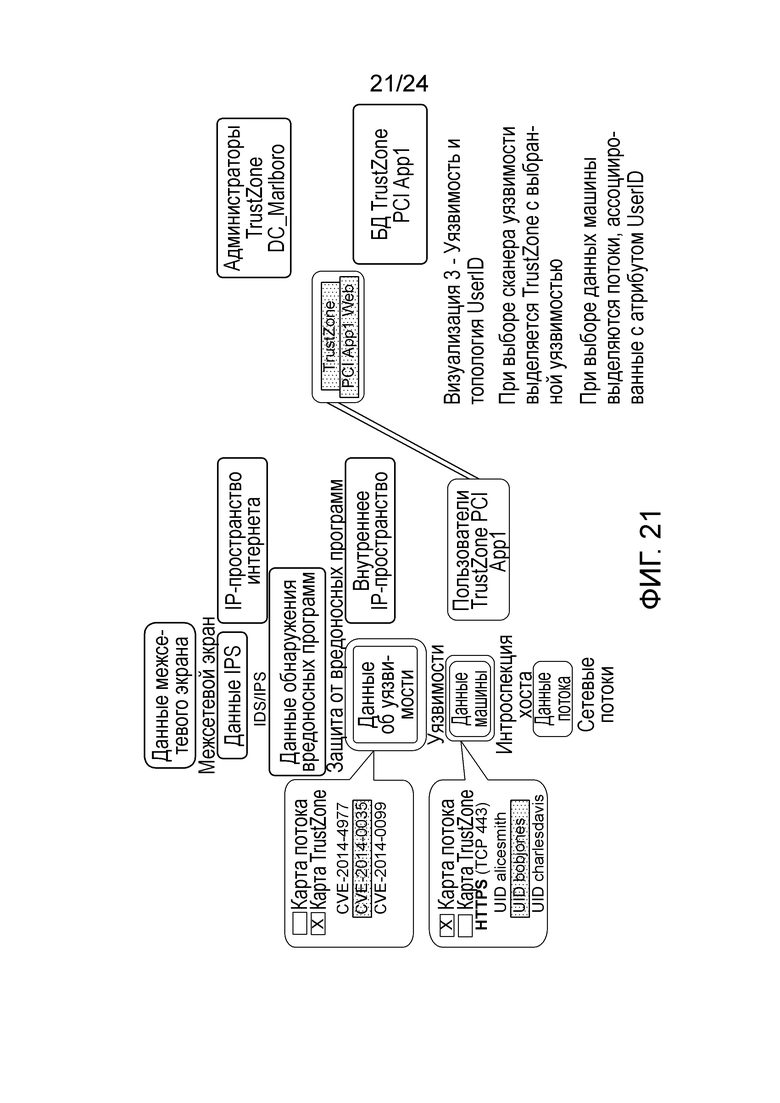

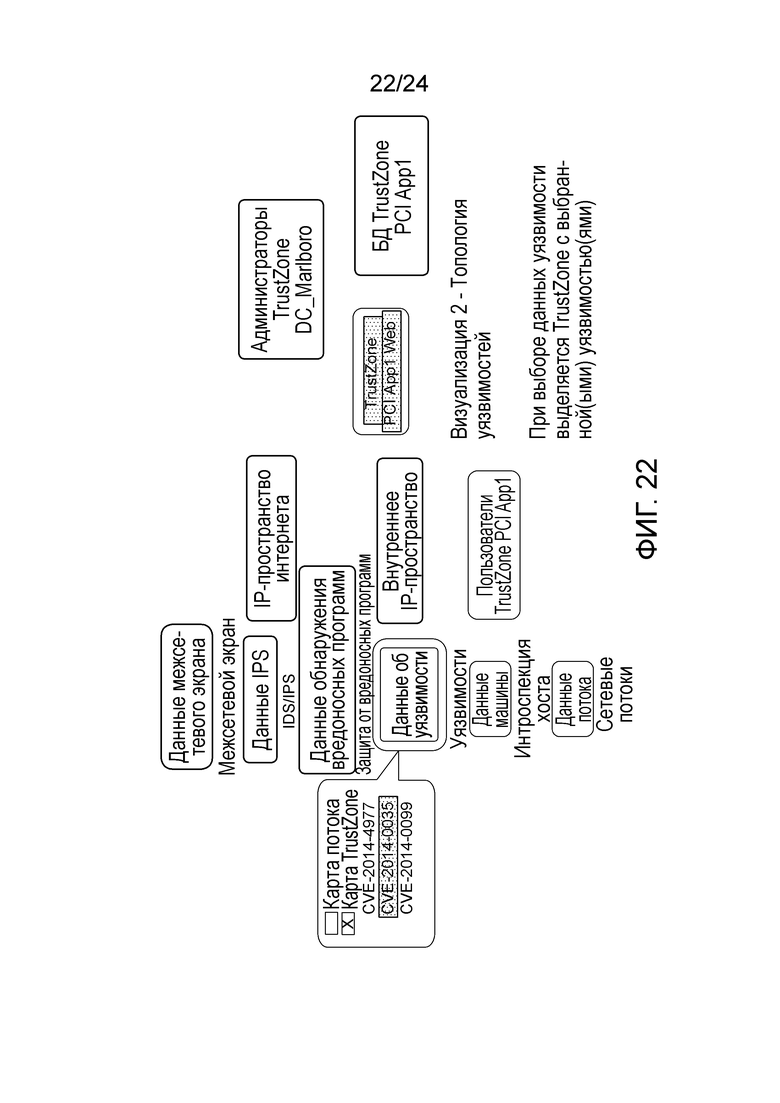

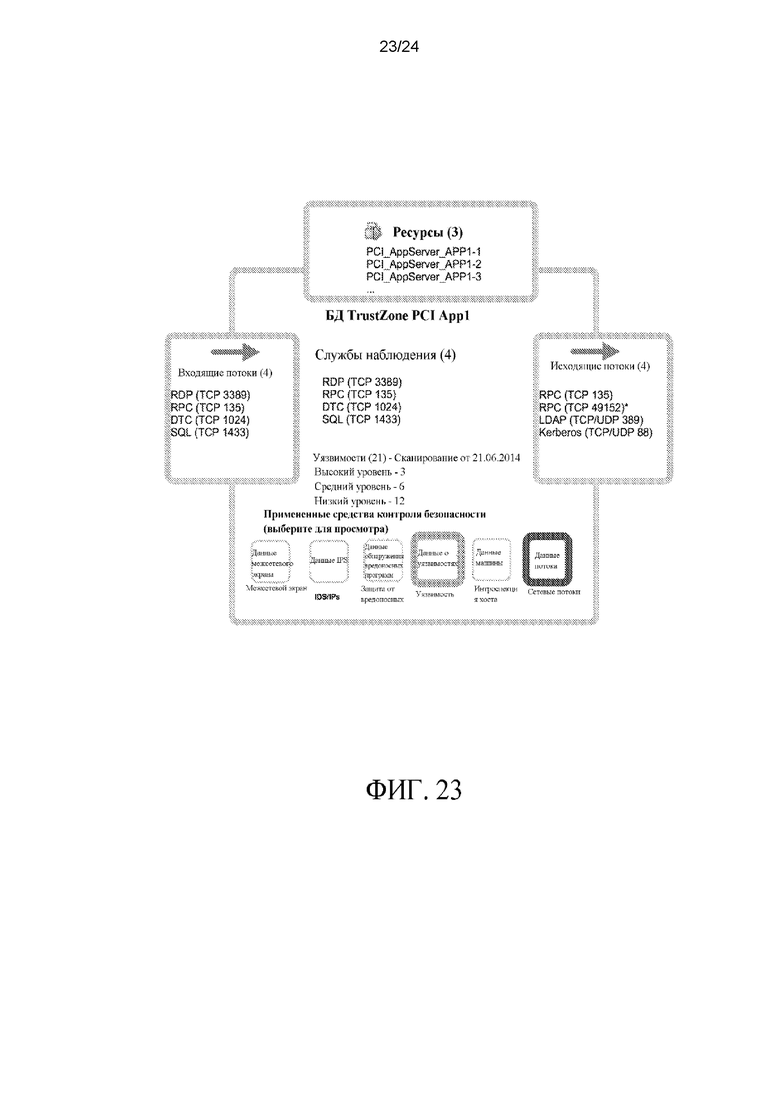

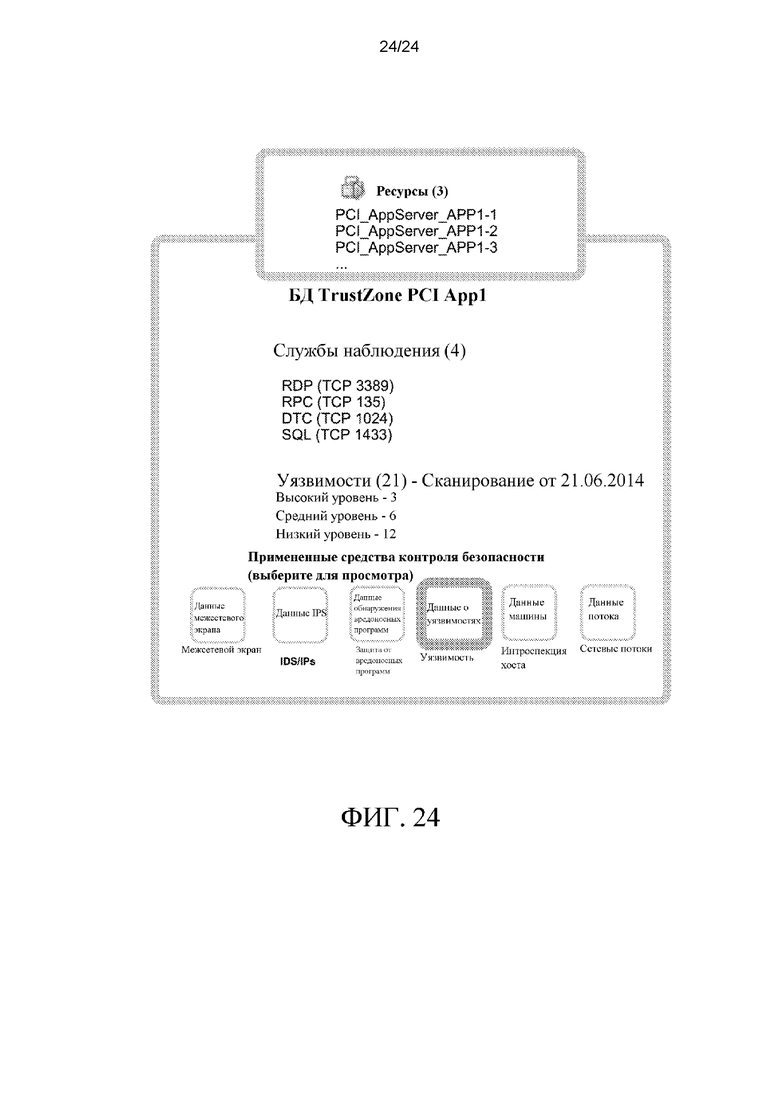

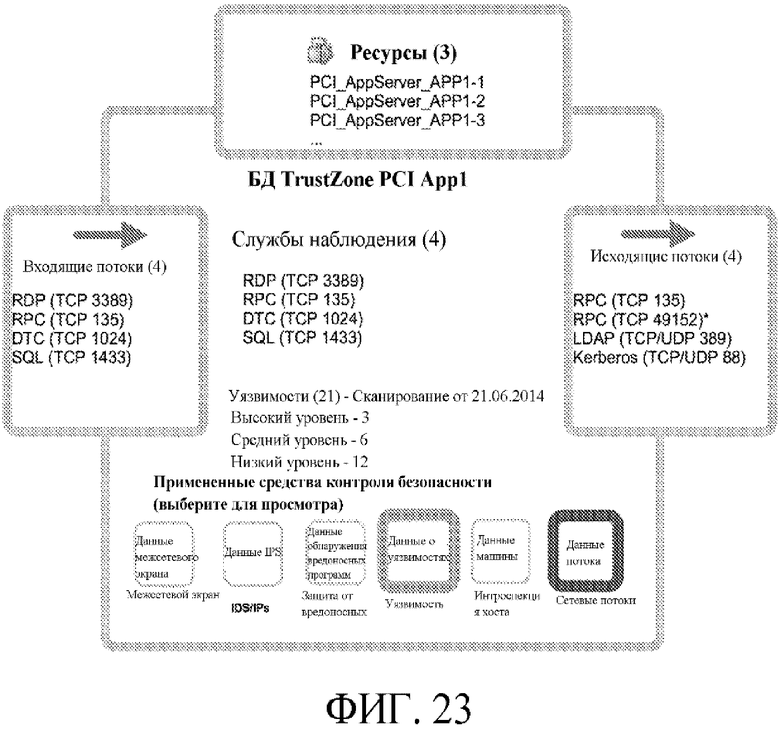

[0020] На Фиг. 12-24 проиллюстрированы снимки экрана, показывающие примеры взаимодействия с информационным графом потоков и таблицей данных в соответствии с различными аспектами настоящего изобретения.

ПОДРОБНОЕ ОПИСАНИЕ ИЛЛЮСТРАТИВНЫХ ВАРИАНТОВ РЕАЛИЗАЦИИ ИЗОБРЕТЕНИЯ

[0021] Предлагаются системы, способы и компьютерные программные продукты. В подробном описании в настоящей заявке ссылки на «различные варианты реализации», «один вариант реализации», «вариант реализации», «иллюстративный вариант реализации» и т.д. обозначают, что описанный вариант реализации может включать в себя некоторый конкретный признак, структуру или характеристику, однако каждый вариант реализации изобретения не должен обязательно включать этот конкретный признак, структуру или характеристику. Более того, такие выражения не обязательно относятся к одному и тому же варианту реализации изобретения. Кроме того, если в связи с вариантом реализации изобретения описан некоторый признак, структура или характеристика, предполагается, что специалист в данной области техники обладает достаточными знаниями для осуществления такого признака, структуры или характеристики в связи с другими вариантами реализации изобретения, вне зависимости от того, описаны ли они в явной или неявной форме. После прочтения описания специалисту в соответствующей(их) области(ях) техники будет понятно, как реализовывать изобретение в альтернативных вариантах осуществления.

[0022] В различных вариантах реализации изобретения описанные здесь способы реализованы с использованием различных конкретных машин, описанных в данной заявке. Для специалиста в данной области очевидно, что описанные здесь способы могут быть реализованы с использованием описанных ниже конкретных машин и разработанных впоследствии, в любой подходящей комбинации. Кроме того, из настоящего описания понятно, что описанные здесь способы могут приводить к различным трансформациям некоторых изделий.

[0023] Для краткости обычная передача данных в сети, разработка приложений и другие функциональные аспекты систем (а также компоненты отдельных операционных компонентов систем) могут не описываться в настоящем документе подробно. Кроме того, соединительные линии, показанные на различных фигурах прилагаемых графических материалов, предназначены для представления примеров функциональных связей и/или физических соединений между различными элементами, включая, например, потоки событий, такие как потоки данных IPFIX, каналы передачи данных, непосредственный контроль сети (например, в системе обнаружения вторжений), данные журналов, проверки журналов и/или программные взаимодействия, например, использующие интерфейс прикладного программирования. Следует отметить, что на практике в системе может присутствовать множество альтернативных или дополнительных функциональных связей или физических соединений.

[0024] Определения употребляемых в настоящем описании терминов приведены ниже. Определения в этом списке приведены только в качестве примера. Изменения, модификации и вариации, основанные на различных определениях терминов, а также различные термины включены в объем настоящего описания.

[0025] Ресурс - дискретное аппаратное обеспечение на основе виртуализированной вычислительной системы, обрабатывающее данные в центре обработки данных, виртуализированном компьютере или виртуальной машине. Ресурсы могут становиться членом TrustZone с использованием автоматизированных методов, изложенных в политике членства, или вручную, посредством действий пользователя.

[0026] Атрибут ресурса - свойство ресурса, включая без ограничения: какая-либо настройка конфигурации операционной системы, приложение обработки данных, развернутое на ресурсе, настройка конфигурации приложения, компонент на основе аппаратных средств или компонент виртуализированной системы, содержащий сетевой интерфейс, память, диск, межсоединение сетевых компонентов, уникальный идентификатор, название или любой дискретный компонент данных или метка, связанные с ресурсом, конфигурация ресурса или положение ресурса в физической или виртуализированной системе центра обработки данных.

[0027] Технический контроль безопасности - устройство, технология, программное обеспечение, конфигурация или атрибут элемента, который выполняет функцию защиты или изменяет статус безопасности или состояние элемента, включая без ограничения: межсетевое экранирование, обнаружение и предотвращение вторжений, сканирование уязвимостей, управления уязвимостями и смягчение их последствий, защита от вредоносных программ, обнаружение и предотвращение вторжений на базе хоста, контроль целостности файлов, аутентификация авторизация аудит, шифрование данных в каналах передачи, шифрование данных в местах хранения, управление ключами и маркерами шифрования, управление правами пользователей, контроль доступа к сети, задание длины пароля, настройки конфигурации, определяющие работу системы или элемента в том или ином контексте различных уровней безопасности.

[0028] Политика - это правило, набор правил, набор данных, которые используются для управления работой или поведением системы или ее компонента/элемента. В частности, массив данных, связанный с техническим контролем безопасности и определяющий работу и функции этого контроля.

[0029] Логическая зона - произвольная группировка ресурсов, которые могут иметь или могут не иметь общие атрибуты, связанные с набором политик.

[0030] Гипервизор - элемент компьютерного программного обеспечения, прошивки или аппаратных средств, создающий виртуальные машины и обеспечивающий их работу.

[0031] Виртуальный коммутатор - часть программного обеспечения, обеспечивающая сетевое межсоединение виртуальных машин в гипервизоре.

[0032] Брандмауэр (межсетевой экран) - технический контроль безопасности на базе программного или аппаратного обеспечения, который контролирует проходящий через него сетевой трафик, анализируя компоненты трафика (пакеты) и принимая решение пропустить или блокировать трафик на основе набора правил.

[0033] Система предотвращения вторжений (IPS) - технический контроль безопасности на базе программного или аппаратного обеспечения, проверяющий сетевые соединения с целью выявления и прерывания нежелательного сетевого трафика на основе сигнатур или моделирования поведения.

[0034] Сканер уязвимостей - технический контроль безопасности на базе программного или аппаратного обеспечения, который оценивает состояние уязвимости ресурсов в сети, используя процесс подключения к ресурсу по сети или запуская ресурс в качестве процесса и оценивая ресурс на основе известных сигнатур уязвимостей, индикаторов уязвимости, наблюдаемых поведений ресурса, программ, работающих с ресурсом, и/или операционных атрибутов ресурса.

[0035] Стандарты соблюдения нормативных требований - структурированный набор принципов, процессов и процедур, опубликованных с целью определения соответствия установленным регламентам, спецификациям или законодательству.

[0036] Catbird TrustZone - конструкция логического зонирования, состоящая из набора политик, включающего политики конфигурации контроля, политики членства, и совокупности способов, реализующих динамическую реконфигурацию контроля в ответ на изменения в вычислительной среде.

[0037] GRC - сокр. от англ. Governance Risk and Compliance, т.е. управление, риски и соответствие. Это общая группа трех взаимосвязанных функций в организации, относящихся, соответственно, к корпоративному управлению, управлению рисками предприятия (ERM) и корпоративному соответствию требованиям применяемого законодательства и нормативных документов.

[0038] Варианты реализации настоящего изобретения могут отслеживать все изменения атрибутов ресурсов (т.е. ресурсов в пределах или вне TrustZone), изменения вычислительной среды, изменения сетевых компонентов, события контроля безопасности, события компонентов управления, события ресурсов и/или сетевые события. Такие события, совместно именуемые «события среды» в данном описании, могут отслеживаться в контексте всех политик конфигурации контроля таким образом, что любая политика конфигурации контроля может быть динамически модифицирована для гарантии того, что контроль по-прежнему действует для любого ресурса в соответствующей зоне TrustZone.

[0039] События среды в контексте членов TrustZone и политики членства можно отслеживать таким образом, чтобы различные наборы политик контроля безопасности могли быть динамически назначены или изменены для любого ресурса в TrustZone путем перемещения ресурса из одной TrustZone в другую или путем изменения политики или политик для TrustZone, членом которой является этот ресурс. Такие изменения могут быть применены к нескольким ресурсам путем одновременного выполнения одного и того же действия по перемещению в отношении нескольких ресурсов, в частности, в случае изменения членства в TrustZone.

[0040] Рассмотрим Фиг. 1, на которой проиллюстрирован пример вычислительной среды 100, выполненной с возможностью работы в сочетании с вариантами реализации настоящего изобретения. Компоненты среды 100 могут быть реализованы с использованием любой требуемой комбинации аппаратных и программных компонентов и размещены, например, в вычислительной хост-системе 810, проиллюстрированной на Фиг. 8. В альтернативном варианте или дополнительно система 800 (или любая ее часть) может быть включена в среду 100. В проиллюстрированном на Фиг. 1 примере среда 100 содержит четыре различных типа компонентов: вычислительные элементы (CE), сетевые элементы (NE), элементы управления (ME) и элементы безопасности (SE). Варианты реализации настоящего изобретения могут взаимодействовать с любым количеством таких компонентов, а также других компонентов. Каждый отдельный компонент может представлять собой компьютеры или виртуальные машины, содержащие любые требуемые физические или виртуализированные аппаратные вычислительные ресурсы, такие как процессоры, память, коммутаторы, маршрутизаторы, балансировщики нагрузки, операционные системы, программные приложения и/или элементы конфигурации (файлы, процессы, политики, программы). Любой элемент или его производный элемент, проиллюстрированные на Фиг. 1, могут быть реализованы с использованием любой требуемой комбинации физических и виртуальных компонентов. Виртуализированные элементы могут быть связаны с физическим оборудованием с использованием любого требуемого программного обеспечения гипервизора, например, VMware ESXi, Microsoft Hyper-V и/или OpenStack.

[0041] Вычислительные элементы характеризуются функционированием в качестве платформ приложений, выделенных для обработки данных и предоставления компьютерных услуг в виде приложений для группы пользователей с различными уровнями привилегий. Одним из примеров вычислительного элемента может служить физический или виртуализированный сервер Microsoft Windows или Linux, выполняющий приложение.

[0042] Сетевые элементы характеризуются присущей им функцией обеспечения взаимосвязанности (частичной или полной) различных элементов в вычислительной среде с сетевой технологией и протоколами, а также обеспечением передачи данных между элементами вычислительной среды. Примеры сетевых элементов могут включать: маршрутизаторы, коммутаторы, виртуализированные коммутаторы, сети, виртуальные локальные сети (VLAN) и/или определяемые программным обеспечением сетевые компоненты, включая виртуальные масштабируемые локальные сети (VXLAN).

[0043] Элементы управления характеризуются функционированием в качестве хостинг-приложений, предназначенных для управления и работы вычислительной среды, обработки данных, а также предоставления управленческих и операционных услуг в виде управляющих и операционных приложений для группы пользователей, обладающих привилегиями администратора. Элементы управления могут управлять другими элементами, в т.ч. вычислительными, сетевыми элементами или другими управляющими элементами. Одним из примеров управляющего элемента может быть сервер Microsoft Windows с выполняющимся на нем программным обеспечением VMware vSphere Server, которое управляет гипервизорами в вычислительной среде.

[0044] Элементы безопасности характеризуются присущей им функцией обеспечения реализаций различных средств технического контроля безопасности на любом из уровней сети, хоста, виртуальной машины, ресурса, программы или процесса. Элементы безопасности могут иметь иерархические архитектуры развертывания, включающие в себя любое требуемое количество сетевых элементов, элементов управления, вычислительных элементов, программ, процессов и способов, реализованных в физической и/или виртуализированной форме. Примеры элементов безопасности могут включать в себя: устройство межсетевого экрана и его элемент управления или программное обеспечение, антивирусное программное обеспечение и его механизмы управления и обновления, сканер уязвимостей и/или централизованную инфраструктуру с открытым ключом, используемую для доступа или реализации прав пользователей.

[0045] На Фиг. 2 проиллюстрированы компоненты и программные вводы и выводы системы управления контролем безопасности (SCMS) 200 в соответствии с вариантом реализации настоящего изобретения. Этот вариант реализации изобретения может включать в себя различные аппаратные и программные компоненты, программные алгоритмы, структуры данных и базы данных для реализации различных функций SCMS 200. Альтернативные SCMS могут иметь больше, меньше компонентов и функциональных возможностей или иметь иные компоненты и функциональные возможности.

[0046] В примере варианта реализации изобретения, проиллюстрированном на Фиг. 2, SCMS 200 взаимодействует с вычислительной средой посредством программных механизмов обмена сообщениями, реализованных с использованием одного или нескольких стандартных и/или собственных интерфейсов или интерфейсов прикладного программирования (API). Интерфейс может использовать шифрование «Уровень защищенных сокетов» (от англ. Secure Socket Layer (SSL)), а также любые другие требуемые методы шифрования для обеспечения конфиденциальности и целостности сообщений, событий, директив и команд. Методы шифрования, используемые в вариантах реализации настоящего изобретения, могут включать взаимную аутентификацию для передающих и принимающих элементов. Программные механизмы обмена сообщениями могут быть реализованы любым подходящим способом в примерах вариантов реализации настоящего изобретения, например, с использованием API, интеграции интерфейса командной строки, запросов к базе данных, программного сбора отображаемых данных (т.е. чтение с экрана), методов связи между процессами, доступа к файловой системе и др.

[0047] С помощью программных механизмов обмена сообщениями SCMS 200 выявляет информацию о вычислительной среде. Такая информация может включать в себя информацию, относящуюся к отдельным элементам, комбинациям элементов или всем элементам. Выявленная информация может быть использована SCMS 200 с любой требуемой целью, например, для идентификации элементов, которые должны быть защищены системой, и/или эвристического определения атрибутов элемента для конфигурации технического контроля безопасности. Выявленная информация также может использоваться для оценки соответствия государственным или отраслевым нормативным документам, статуса безопасности, функции контроля безопасности, эффективности контроля безопасности, области действия контроля безопасности и/или работы контроля безопасности.

[0048] Программные механизмы обмена сообщениями могут включать (при условии поддержки элементом или элементами): обмен данными между элементом или элементами и SCMS 200, относящиеся к элементу сообщения, журналы, телеметрию, настройки конфигурации, данные, генерируемые программами или процессами, включая или не включая SCMS 200, атрибуты элементов, данные, отражающие текущее состояние и конфигурацию элемента, а также любые другие данные, имеющие отношение к средствам технического контроля безопасности, политики или контрольные показатели, связанные с самим элементом или доступные для получения от элемента или других элементов в вычислительной среде; все вместе они упоминаются в данном описании как «события».

[0049] Программные механизмы обмена сообщениями могут также включать: командный и/или конфигурационный интерфейс для реконфигурации элемента в смысле настроек конфигурации, политик, файлов конфигурации, запуска и остановки компонентов элементов, включая программы и процессы, и/или выдавать команды непосредственно элементу для изменения его рабочего состояния или инициирования реконфигураций, выполняемых посредством того же самого механизма; все вместе они упоминаются в данном описании как «директивы».

[0050] В примере варианта реализации изобретения, проиллюстрированном на Фиг. 2, различные компоненты могут содержать любую требуемую комбинацию аппаратных средств и/или программных компонентов для выполнения различных функций. Например, компонент обработки событий и управления может нормализовывать или преобразовывать такие события для архивирования и дальнейшей обработки другими компонентами. Нормализации и преобразования могут включать замену атрибута ресурса или дополнение путем добавления относящихся к ресурсам идентификаторов, чтобы связать события с информационным ресурсом, удаление данных из события для уменьшения требуемого для архивирования пространства, добавление атрибутов, определенных системой как относящихся к порождающему элементу, посредством событий или алгоритмических результатов, выводимых системой, сгенерированных из событий, порождаемых другими элементами. Обработка событий может включать извлечение из события потоков данных и информации, относящейся к созданию, ведению и выполнению политик, идентификации ресурсов, конфигурации технического контроля безопасности, а также данных, относящихся к элементу и его состоянию в сравнении с контрольными показателями или базовыми уровнями, соответствующими и влияющими на уровень соответствия указанным контрольным показателям или базовым уровням.

[0051] Компонент создания и конфигурации логических зон выполняет задачи, связанные с созданием и конфигурацией TrustZone. Этот компонент осуществляет сопоставление информационных ресурсов с логическими зонами (TrustZone) и обеспечивает ассоциацию политик технического контроля безопасности с информационным ресурсом.

[0052] Компонент логики и эвристики политики и контрольных показателей выполняет анализ политик и конфигураций технического контроля безопасности, имеющих отношение к и находящихся в контексте логических зон и информационных ресурсов в них в контексте потоков событий элемента. Этот компонент выполняет измерения для данных, содержащихся в событиях, для проверки средств контроля, которые все еще имеются, и сопоставляет результаты этой проверки средств контроля с различными структурами соблюдения нормативных требований, например, PCI DSS 2.0, HIPAA, COBIT 4.1, DIACAP и/или FISMA, а также произвольными стандартами, такими как стандарты, разработанные по усмотрению оператора, через спецификацию различных комбинаций: политик, средств технического контроля, атрибутов ресурсов, требуемых взаимодействий с SCMS, верифицируемых событиями, и/или атрибутов элементов различных типов, например, как проиллюстрировано на Фиг. 1. Эта логика оценивает изменения конфигурации технического контроля безопасности и атрибутов ресурсов, осуществляет реконфигурации политики технического контроля безопасности на основе указанных изменений атрибутов ресурсов для проведения политики и применения технического контроля безопасности и соответствия контрольному показателю. Данная логика оценивает различные настройки политики и осуществляет соответствующие действия в ответ на изменения атрибутов ресурсов и изменения членства ресурсов в TrustZone.

[0053] Компонент управления контролем и директив составляет директивы и инициирует доставку директив элементам вычислительной среды, чтобы повлиять на соответствующее действие или действия, исходящие от элементов, включая: формирование событий, передачу данных конфигурации и процесса в любом направлении, запуск и остановку технического контроля безопасности, реконфигурацию технического контроля безопасности с использованием обновленной политики, реконфигурацию элемента любого типа, запуск и остановку программы или процесса, изменение конфигурации или атрибута, затрагивающего конфигурацию, а также подтверждение применения контроля к любому информационному ресурсу, как это определяется данными конфигурации, предоставленными посредством событий или директив.

[0054] База данных событий представляет собой базу данных, используемую для хранения, поиска и управления событиями от любых и всех элементов, включая и само программное обеспечение контроля безопасности. Эта база данных используется для хранения и последующего запроса у событий данных атрибутов ресурсов, данных конфигурации контроля безопасности, данных политики и данных события для целей различных логических блоков и эвристики, реализованных в других компонентах.

[0055] База данных ресурсов/атрибутов используется для хранения, поиска и управления ресурсами и данными атрибутов ресурсов. Эта база данных используется для хранения и последующего запроса данных ресурсов и атрибутов ресурсов для целей различных логических блоков и эвристики, реализованных в других компонентах.

[0056] База данных TrustZone является компонентом базы данных, используемым для хранения, поиска и управления логическими зонами (TrustZone). Этот компонент используется для хранения и последующего запроса, обновления, изменения зон TrustZone, информационных ресурсов в TrustZone, политик технического контроля безопасности, связанных с TrustZone, для целей различных логических блоков и эвристики, реализованных в других компонентах.

[0057] База данных политики является компонентом базы данных, используемым для хранения, поиска, выполнения запросов и управления политиками для технического контроля безопасности, ресурсами, вариантами реализации программного обеспечения согласно настоящему изобретению (или их частями) и средой.

[0058] На Фиг. 3 проиллюстрировано логическое представление логических зон, также упоминаемых здесь как TrustZone. Этот компонент конфигурации, вместе со своими ассоциированными структурами данных, связывает ресурсы и группы ресурсов посредством применения политик, определяющих функцию и поведение средств технического контроля безопасности. TrustZone могут обладать произвольным количеством ресурсов и политик технического контроля безопасности. Различные технические средства контроля безопасности могут иметь компоненты политики, разрешающие иерархическое или логическое наследование от других/другими политиками, так что обозначение «Политика контроля-N» представляет совокупность всех политик конфигурации технического контроля безопасности, файлов, данных, настроек конфигурации, которые определяют конкретную работу технического контроля безопасности в любой момент времени и хранятся в виде элемента для технического контроля безопасности N.

[0059] В то время как количество политик контроля может зависеть от количества поддерживаемых средств технического контроля безопасности, новые средства контроля могут быть интегрированы с вариантами реализации настоящего изобретения по мере того, как эти средства контроля разрабатываются и становятся доступными, и могут быть результатом сочетания функциональных данных и событий контроля, поступающих от множества технических средств контроля безопасности. Соответственно, количество политик контроля может варьироваться в зависимости от требований к безопасности вычислительной среды, доступных и сконфигурированных средств технического контроля безопасности.

[0060] Политики членства TrustZone могут определять, как ресурсы автоматически помещаются в одну или большее количество зон TrustZone на основании атрибутов ресурсов и событий, порождаемых любым элементом, собранным SCMS. Каждый ресурс может быть оценен при получении программным обеспечением контроля безопасности событий, указывающих на изменение атрибута ресурса, в контексте всех политик членства TrustZone, чтобы повлиять на изменение членства TrustZone путем перемещения ресурса из одной зоны TrustZone в другую или добавления ресурса в другую зону TrustZone.

[0061] Произвольная комбинация и/или подмножество элементов указанных здесь способов могут быть осуществлены в любом подходящем порядке и в связи с любой подходящей системой, устройством и/или процессом. Описанные и проиллюстрированные здесь способы могут быть реализованы любым подходящим образом, например, с помощью программного обеспечения контроля безопасности, работающего в одной или большем количестве компьютерных систем, включая хост-систему 810, проиллюстрированную на Фиг. 8. Программное обеспечение контроля безопасности может содержать считываемые компьютером инструкции, хранящиеся на материальном машиночитаемом носителе (например, в памяти 814 компьютерной хост-системы 810), и может выполняться одним или большим количеством процессоров (например, процессором 812 компьютерной хост-системы 810) для осуществления способов различных вариантов реализации изобретения.

[0062] На Фиг. 4 проиллюстрирован пример процесса в соответствии с различными вариантами реализации настоящего изобретения. На Фиг. 4 способ 400 включает идентификацию одного или большего количества ресурсов, ассоциированных с одной или большим количеством логических зон (405), установление соединений с одним или большим количеством компонентов (410), ассоциацию одной или большего количества политик безопасности с одной или большим количеством логических зон (415), обнаружение изменений в одном или большем количестве атрибутов одного или большего количества ресурсов (420), обнаружение уязвимостей безопасности и их устранение (425), изменение членств в зоне для одного или большего количества ресурсов (430), модификацию одной или большего количества настроек конфигурации межсетевого экрана (435), ассоциацию одной или большего количества политик соблюдения с одной или большим количество логических зон (440), анализ изменений в настройках конфигурации межсетевого экрана (445), определение одного или большего количества уровней соответствия (450) и отображение одного или большего количества уровней соответствия (455). Этапы способа 400 могут быть реализованы (полностью, частично и в любом требуемом порядке) программным обеспечением, работающим в компьютерной системе, такой как типовая вычислительная хост-система 810, проиллюстрированная на Фиг. 8.

[0063] Варианты реализации настоящего изобретения могут идентифицировать любое количество различных ресурсов (405), ассоциированных с произвольным количеством различных логических зон, например, ресурсы в логических зонах 1 и 2, проиллюстрированные на Фиг. 2. Как указано выше, такие ресурсы могут содержать любую комбинацию физических и виртуальных компонентов.

[0064] Соединения могут быть установлены (410) с произвольным количеством различных программных и аппаратных компонентов. Варианты реализации настоящего изобретения могут работать в сочетании с различными программными механизмами обмена сообщениями, которые помогают связать SCMS со средствами технического контроля безопасности внутри среды. Логические зоны или зоны TrustZone могут быть созданы любым подходящим образом, например, путем взаимодействий с не показанными логическими компонентами, политиками, которые находятся в одной или большем количестве логических зон, относящихся к средствам техническим контроля безопасности, связанным с SCMS.

[0065] События вычислительной среды могут быть получены с помощью программных механизмов обмена сообщениями, которые предоставляют различную информацию о среде, в т.ч. ресурсах, которые должны быть защищены средствами технического контроля безопасности, и/или состоянии средств технического контроля безопасности. Соединения между программным обеспечением контроля безопасности и различными компонентами (например, компонентами управления) могут быть выполнены с возможностью отправки и получения информации, выявления изменений в атрибутах различных ресурсов, контроля и конфигурации различных систем, например, межсетевого экрана, защищающего один (одну) или большее количество ресурсов или логических зон.

[0066] В одном варианте реализации изобретения программное обеспечение контроля безопасности, реализующее признаки настоящего изобретения, устанавливает соединения посредством программных механизмов обмена сообщениями (как описано выше) между собой и элементом управления или компонентом управления ресурсами виртуализированной инфраструктуры, такой как сервер VMware VSphere, а также между собой и элементом управления виртуализированного межсетевого экрана, реализованного в той же виртуализированной инфраструктуре, например, брандмауэра VMware vCNS App. Изменения атрибута ресурса могут быть обнаружены через связь с элементом управления и программным обеспечением контроля безопасности.

[0067] Ресурсы, а также изменения атрибутов ресурсов, могут быть обнаружены путем периодического направления запросов элементу управления или другим аппаратным или программным компонентам. Например, технический контроль безопасности, в дальнейшем именуемый средством отслеживания виртуальной инфраструктуры (VIM), может использовать соединение с сервером vSphere, чтобы идентифицировать и перечислить все виртуализированные вычислительные элементы (т.е. виртуальные машины) и все виртуальные коммутаторы. Используя интерфейс API с vSphere, программное обеспечение контроля безопасности, реализующее признаки настоящего изобретения, может периодически запрашивать и повторно перечислять сконфигурированные виртуальные машины и виртуальные коммутаторы, таким образом определяя создание новых ресурсов (например, виртуальных машин и виртуальных коммутаторов) или изменения атрибутов существующих ресурсов путем сравнения результатов последующих запросов с предшествующим запросом. Атрибуты множества различных ресурсов, контролируемых компонентом управления ресурсами, могут отслеживаться посредством направления запроса компоненту управления ресурсами, а также посредством коммуникаций, осуществляемых от компонента управления ресурсами к программному обеспечению контроля безопасности.

[0068] VIM также может запрашивать различные конфигурации виртуальных машин и настройки, такие как универсальный уникальный идентификатор виртуальной инфраструктуры (UUID) виртуальной машины, виртуальные сетевые интерфейсные платы, адрес интернет-протокола (IP) интерфейсной платы виртуальной машины, текущее положение интерфейсной платы виртуальной машины в виртуальном коммутаторе или коммутаторах и многие другие настройки конфигурации, совместно именуемые «атрибуты виртуальной машины» в данном описании. Посредством обработки событий, генерируемых посредством VIM, SCMS «воспринимает» каждую виртуальную машину в качестве информационного ресурса в SCMS, сохраняя данные ресурсов, включая атрибуты, в базе данных ресурсов/атрибутов.

[0069] В данном примере варианта реализации изобретения наличие элемента управления, который предоставляет интерфейс API для перечисления ресурсов и атрибутов ресурсов, программно упрощает этот процесс, если вычислительная среда содержит преимущественно виртуализированную инфраструктуру. В альтернативных вариантах реализации изобретения может осуществляться сбор и/или создание таких же или аналогичных данных о физических вычислительных элементах посредством обеспечения программных механизмов обмена сообщениями с различными элементами управления или их комбинацией, другими средствами технического контроля безопасности (например, сетевыми сканерами) и с самими физическими вычислительными элементами. Таким образом, варианты реализации настоящего изобретения могут работать с произвольной комбинацией физических и виртуальных компонентов.

[0070] Система может создавать другой экземпляр соединения с элементом управления для виртуализированного межсетевого экрана (т.е. компонента управления межсетевым экраном), реализованного в той же самой виртуальной инфраструктуре. Это соединение не обязательно должно содержать собственный технический контроль безопасности, а, скорее, программный интерфейс для межсетевого экрана (технический контроль безопасности). Функциональными возможностями межсетевого экрана можно управлять посредством связи между программным обеспечением контроля безопасности и компонентом управления межсетевого экрана. В иллюстративных вариантах реализации изобретения программный интерфейс или API позволяет SCMS полностью контролировать межсетевой экран, его функционирование и политики межсетевого экрана, выраженные в настройках конфигурации и списках управления доступом (ACL), в виде сочетания выданных директив и собранных событий, поступающих к элементу управления межсетевого экрана и от него. Это соединение и API представляют собой оркестрированный технический контроль безопасности по отношению к SCMS.

[0071] Различные политики безопасности могут быть ассоциированы с различными ресурсами и/или логическими зонами (415) любым подходящим способом. Например, оператор SCMS, а также сама программа контроля программного обеспечения, может создавать и настраивать различные логические зоны, политики безопасности для таких зон, выраженные в виде последовательности правил. В одном иллюстративном варианте реализации изобретения правила могут принимать следующий вид:

[0072] Source_TrustZoneA Destination_TrustZoneB protocol port [allow,deny] (Источник_TrustZoneA Получатель_TrustZoneB порт протокола [разрешить, отклонить])

[0073] В этом примере каждое правило является правилом контроля доступа к зоне, а набор всех сконфигурированных правил контроля доступа к зонам в дальнейшем будем называть «список контроля доступа к зонам» (ZACL). В приведенном выше примере источник TrustZone называется TrustZoneA, а TrustZone назначения - TrustZoneB. Предоставляя эту абстракцию, варианты реализации настоящего изобретения помогают упростить управление тем, что известно специалистам-практикам в области сетевой безопасности, как списки контроля доступа, которые обычно состоят из IP-адресов источника и получателя. В то время в обычных списках ACL используются сложные и диссоциированные атрибуты ресурса, такие как IP-адреса, в ZACL, применяемых в вариантах реализации настоящего изобретения, источник и получатель являются логическими зонами, которые имеют понятные для людей названия и лучше идентифицируются в плане информации о ресурсах в ZACL, защищаемых средствами технического контроля безопасности межсетевого экрана. Обратимся снова к Фиг. 3: каждая TrustZone может быть ассоциирована с политикой (415) для технического контроля безопасности межсетевого экрана при помещении TrustZone в ZACL (например, путем добавления правила контроля доступа к зоне, содержащего TrustZone, в ZACL), в результате чего изменения конфигурации межсетевого экрана выполняются в соответствии с политикой. В политику безопасности также могут вноситься изменения, или она может заменяться для любой TrustZone, уже помещенной в ZACL, например, путем изменения правила контроля доступа к зоне.

[0074] Программное обеспечение контроля безопасности может отслеживать изменения (420) для всех виртуальных машин и физических компонентов в пределах одной или большего количества логических зон. Данные событий могут быть проанализированы и обработаны, а средства технического контроля безопасности сконфигурированы или реконфигурированы (435) посредством изменения политик. Изменение в настройках конфигурации межсетевого экрана могут быть внесены на основе изменения одного атрибута одного ресурса, а также на основе анализа множественных изменений атрибутов нескольких ресурсов. Например, вновь со ссылкой на Фиг. 3, в случае, когда членства в логических зонах для ресурса в логической зоне 1 и ресурса в логической зоне 2 меняются местами, программное обеспечение контроля безопасности может анализировать изменение членства в зоне для обоих ресурсов и осуществить одно изменение настроек конфигурации межсетевого экрана в соответствии с этим анализом. Помимо прочего, рассмотрение нескольких изменений атрибутов (как, например, в случае рассмотренного выше изменения членства) может помочь вариантам реализации настоящего изобретения избежать повторяющихся и сомнительных модификаций межсетевого экрана.

[0075] Продолжая рассматривать приведенный выше пример, когда оператор или программное обеспечение размещает ресурс (Ресурс1) в TrustZoneA, программное обеспечение контроля безопасности обнаруживает изменение атрибутов ресурса (420), а именно изменение членства в TrustZone, и соответствующим образом изменяет конфигурацию межсетевого экрана (435). В этом примере в результате изменения TrustZone программное обеспечение контроля безопасности определяет IP-адрес атрибута ресурса для Ресурса1, а затем реализует ACL в межсетевом экране в собственной форме межсетевого экрана (ACL) посредством сформулированной для межсетевого экрана директивы. Если второй ресурс (Ресурс2) помещается в TrustZoneB, программное обеспечение контроля безопасности обнаруживает изменение (420), определяет IP-адрес атрибута ресурса для Ресурса2, а затем реализует ACL в межсетевом экране (435) в собственной форме межсетевого экрана (ACL) посредством сформулированной для межсетевого экрана директивы. Предположим, что все соединения по протоколу управления передачей (TCP) между TrustZoneA и TrustZoneB должны быть отклонены. Тогда собственное правило для межсетевого экрана (ACL) может выглядеть следующим образом:

[0076] Asset1_IP_address Asset2_IP_address TCP any deny (Ресурс1_IP_адрес Ресурс2_IP_адрес TCP любой отклонить)

[0077] ZACL может выглядеть следующим образом:

[0078] TrustZoneA TrustZoneB TCP any deny (TrustZoneA TrustZoneB TCP любой отклонить)

[0079] Для каждого ресурса, добавляемого в TrustZoneA или TrustZoneB, система может продолжать построение собственного ACL межсетевого экрана с помощью последующих директив, автоматически конфигурируя межсетевой экран по мере того, как оператор заполняет TrustZone ресурсами.

[0080] Варианты реализации настоящего изобретения могут обнаруживать любое желаемое изменение атрибутов ресурса, например, адрес интернет-протокола (IP) ресурса. Например, если срок аренды IP-адреса протокола динамической конфигурации хоста (DHCP) истекает, и Ресурс1 получает другой IP-адрес при продлении срока аренды; или Ресурс1 получает другой IP-адрес через DHCP после того, как его питание было выключено в течение некоторого периода времени; или хакер изменяет IP-адрес в попытке обойти средства контроля доступа к сети; или администратор случайно присваивает неверный IP-адрес (в результате опечатки) - во всех этих случаях IP-адрес Ресурса1 изменяется. Поскольку программное обеспечение контроля безопасности по настоящему изобретению отслеживает атрибуты всех ресурсов (например, посредством VIM), при обнаружении изменения атрибута ресурса (420) программное обеспечение контроля безопасности может сформулировать и отправить директиву (435), чтобы изменить ACL в межсетевом экране, чтобы отразить новый IP-адрес.

[0081] Теперь рассмотрим третью зону TrustZone - TrustZoneC, из которой оператор желает разрешить все TCP-соединения в TrustZoneB. ZACL для этих политик будет выглядеть следующим образом:

[0082] TrustZoneA TrustZoneB TCP any deny (TrustZoneA TrustZoneB TCP любой отклонить)

[0083] TrustZoneC TrustZoneB TCP any allow (TrustZoneC TrustZoneB TCP любой позволить)

[0084] В рассмотренном примере с указанными зонами TrustZone предположим, что в результате изменения архитектуры Ресурсу1 (в настоящее время находящемуся в TrustZoneA) теперь следует позволить выполнять любое TCP-подключение к Ресурсу2 (в настоящее время находящемуся в TrustZoneB). Ресурс1 можно переместить из TrustZoneA в TrustZoneC. Благодаря отслеживанию атрибутов ресурсов система обнаруживает перемещение (420) и может сформулировать директиву для межсетевого экрана (435), чтобы удалить IP-адрес Ресурса1 из запрещающего ACL и добавить IP-адрес Ресурса1 в разрешающий ACL. Это может привести к полному изменению политики межсетевого экрана как для Ресурса1, так и для Ресурса2 и может осуществляться автоматически, с минимальными усилиями со стороны оператора и без необходимости в манипуляциях со сложными числовыми списками ACL брандмауэра. Таким образом, настройки конфигурации межсетевого экрана могут быть изменены в ответ на обнаружение перемещения ресурса из одной логической зоны в другую, чтобы разрешить или запретить связь между перемещенным ресурсом и другим ресурсом или компонентом.

[0085] Кроме прочего, логическое зонирование с использованием TrustZone помогает вести для технического контроля безопасности межсетевого экрана технического контроля безопасности политику, поддерживать целостность политики при изменении атрибутов ресурсов, влияющих на функционирование межсетевого экрана, по естественным причинам, случайно или в результате злонамеренных действий. Кроме того, варианты реализации настоящего изобретения в равной степени эффективны в реконфигурации настроек межсетевого экрана в случае физического перемещения ресурса (например, физического компонента аппаратного обеспечения) или простого переназначения из одной логической зоны в другую без физического перемещения ресурса. Кроме того, можно отслеживать движение виртуализированных ресурсов от одного элемента управления к другому (например, событие vMotion или переход от одной виртуальной инфраструктуры в другую), равно как и расположение физических ресурсов, с помощью соединений между программным обеспечением контроля безопасности и различными компонентами управления ресурсами.

[0086] Варианты реализации настоящего изобретения могут перемещать ресурс (т.е. изменять его членство в логической зоне) из одной TrustZone в другую (430), как это необходимо, например, при изменении атрибута ресурса «название VM». В других вариантах реализации изобретения можно отслеживать изменения различных атрибутов или комбинаций атрибутов ресурса, других ресурсов или любого элемента и вызывать в той же TrustZone изменения поведения для некоторого [другого] ресурса. Соответственно, как показано выше, политика межсетевого экрана может быть сохранена или изменена (полностью или частично) в соответствии с природой изменений атрибутов, обнаруженных программным обеспечением контроля безопасности, реализующим признаки настоящего изобретения.

[0087] Варианты реализации настоящего изобретения несут существенную пользу при рассмотрении атрибутов ресурсов, полученных в результате работы других средств технического контроля безопасности, таких как сканер уязвимостей или средства обнаружения вредоносных программ. Новые уязвимости и вирусы постоянно обнаруживаются, поэтому варианты реализации настоящего изобретения могут помочь в предварительном планировании и предварительной конфигурации контрмер для этих событий, позволяя архитектору сконфигурировать зоны TrustZone с более ограниченным доступом к сети или его полным отсутствием.

[0088] Обратимся снова к Фиг. 4. При обнаружении уязвимости в безопасности (например, вируса или другой вредоносной программы, дефекта в аппаратном или программном обеспечении) ресурса (425) программное обеспечение контроля безопасности согласно настоящему изобретению может автоматически ограничить или прекратить сетевой доступ, перемещая ресурс (430) в некоторую заранее определенную TrustZone, пока другие автоматические средства технического контроля безопасности не обновят программное обеспечение с обнаруженной уязвимостью или не удалят вирус. Такой карантин может автоматически прекращаться в ответ на обнаружение устранения состояния атрибута ресурса, инициировавшего автоматическое перемещение ресурса (420), или программным обеспечением контроля безопасности, получившим указание о том, что уязвимость безопасности была устранена. После устранения уязвимости безопасности ресурс может быть автоматически возвращен в первоначальную TrustZone, и первоначальные политики сетевого доступа (выраженные в ZACL) автоматически восстанавливаются.

[0089] В различных стандартах соблюдения нормативных требований программное обеспечение контроля безопасности по настоящему изобретению может выполнять логическое сопоставление средств контроля соблюдения стандартов и различных средств технического контроля безопасности (средствами технического контроля). Средства административного контроля также могут сопоставляться со средствами контроля соответствия в стандартах соблюдения нормативных требований посредством (например) событий, которые формируются программным обеспечением контроля безопасности и указывают на выполнение конкретных взаимодействий оператора с программным обеспечением контроля безопасности, завершение рабочего процесса (процесса или процедуры, которая должна быть завершена) и/или соответствуют административному контролю, как это определено в стандартах соблюдения нормативных требований. Такое сопоставление называется сопоставлением соответствия и в одном из вариантов осуществления настоящего изобретения реализуется в компонентах «Логика и эвристика политик и контрольных показателей» и «База данных политик», как проиллюстрировано на Фиг. 2.

[0090] Вернемся вновь к Фиг. 1: одна или большее количество политик контроля соответствия может быть ассоциирована с одной (одним) или большим количеством логических зон и/или ресурсов (440). В случае подтверждения наличия средств технического контроля, требуемых контролем соответствия, для ресурса в логической зоне программное обеспечение контроля безопасности, используя сопоставление соответствия, может соответствующим образом изменять уровень соответствия для этого контроля соответствия.

[0091] Для средств технического контроля безопасности проверка применения технического контроля безопасности к любому ресурсу может осуществляться программным обеспечением контроля безопасности согласно настоящему изобретению на основе логических механизмов зонирования и членства в TrustZone с соответствующими политиками технического контроля безопасности, как описано выше для межсетевого экрана. Также возможна проверка любых дополнительных средств технического контроля безопасности (например, IPS, сканер уязвимостей, аудит потока), например, посредством различных взаимодействий с элементами управления для различных средств технического контроля.

[0092] Для средств административного контроля события SCMS, указывающие на завершение последовательности операций, инициируемой оператором в пользовательском интерфейсе программного обеспечения контроля безопасности, подтверждают удовлетворительное осуществление административного контроля. Примером административного управления является составление отчетов и обмен ими. В таком примере оператор планирует составление отчета и назначает список контактов для его получения. После завершения планирования генерируется событие, указывающее, что запланировано направление отчета, которое удовлетворяет административному контролю, требует сотрудничества или обмена информацией, содержащейся в доступном отчете. В альтернативных вариантах осуществления изобретения возможна реализация событий для любой последовательности взаимодействий (например, мастера конфигурации) для любого процесса или процедуры и проверка любого количества процессов и процедур, связанных с функционированием и конфигурацией средств технического контроля безопасности, административного контроля, элементов управления, элементов безопасности, сетевых элементов и вычислительных элементов в вычислительной среде, благодаря чему обеспечивается проверка средств контроля соответствия, которые носят процедурный характер.

[0093] Если желательно следование некоторым конкретным стандартам соблюдения нормативных требований, оператор может, с помощью компонентов «Создание и конфигурация логических зон» (Фиг. 2), выбрать стандарты соблюдения нормативных требований для любой TrustZone или любых TrustZone. После применения настройки стандартов соблюдения нормативных требований к TrustZone политики и конфигурации всех средств технического контроля безопасности и выполняемого административного контроля оцениваются в контексте сопоставления соответствия для выбранных стандартов соблюдения нормативных требований.

[0094] Программное обеспечение контроля безопасности может анализировать одно или большее количество изменений в настройках конфигурации межсетевого экрана (445). Поскольку каждое средство контроля конфигурируется, программное обеспечение контроля безопасности, используя сопоставление соответствия, генерирует уровень соответствия (450) для каждого контроля соответствия, поддерживаемого средствами технического контроля безопасности и последовательностями административного контроля.

[0095] Сопоставления соответствия могут объединять проверенные средства технического контроля в случае, если информация от одного технического контроля или политики не является достаточной для обеспечения соблюдения требований контроля соответствия. Рассмотрим приведенный выше пример: реализация межсетевого экрана для контроля доступа (ACL) достаточна только для того, чтобы обеспечить защиту ресурса межсетевым экраном, когда IP-адрес атрибута ресурса остается таким же, как IP адрес, сконфигурированный в ACL межсетевого экрана. Приведенные выше примеры показывают, что для любого ресурса IP-адрес атрибута может и будет меняться. Благодаря сочетанию контроля VIM, который отслеживает изменения атрибутов ресурса для виртуализированных информационных ресурсов (VM), в том числе изменения таких атрибутов ресурсов, как IP-адрес, сопоставление соответствия (сочетающее в себе эти средства контроля для указанной цели) согласно настоящему изобретению обеспечивает более надежную проверку соответствия, чем традиционные способы отслеживания, задействующие лишь ACL межсетевого экрана. Такая особая комбинация контроля VIM и межсетевого экрана может быть обобщена до любой комбинации VIM с произвольным сетевым техническим контролем безопасности, корректная работа которого зависит от IP-адреса атрибута ресурса. Сочетание различных средств технического и административного контроля безопасности может быть дополнительно обобщено для улучшения проверки контроля соответствия посредством, например, использования логического зонирования, позволяющего применять и удостоверять несколько политик контроля безопасности проверенным образом.

[0096] Как описано выше, варианты реализации настоящего изобретения могут автоматически обновлять политики для межсетевых экранов в ответ на изменения IP-адреса, тем самым поддерживая соответствие. Этот сценарий показывает, почему в некоторых случаях может быть желательной оценка множества средств технического контроля, чтобы содействовать поддержанию соответствия стандартам соблюдения нормативных требований, а также демонстрирует полезные возможности вариантов реализации настоящего изобретения. Хотя этот пример комбинированного технического контроля безопасности для отображения соответствия использует только два средства технического контроля безопасности, количество средств технического контроля безопасности и/или событий, которые могут быть объединены для сопоставления соответствия, не ограничено, и комбинации произвольных количеств могут использоваться в вариантах реализации настоящего изобретения. Например, на Фиг. 5 график 500 иллюстрирует три средства технического контроля по оси х и привнесенный уровень соответствия в контроль соответствия по оси y.

[0097] Применение средств контроля межсетевого экрана, как описано выше, может быть подтверждено логическим зонированием любого ресурса в TrustZone с перечислением ZACL. Для произвольного контроля соответствия, требующего реализации базового контроля сетевого доступа, обеспечиваемого межсетевым экраном, программное обеспечение контроля безопасности может использовать инстанцированное сопоставление соответствия в сочетании с другими проверенными средствами технического контроля безопасности для расчета текущего уровня соответствия для каждого поддерживаемого контроля соответствия. Каждое средство технического контроля безопасности в сочетании, выраженном в сопоставлении, может вносить свой нормализованный вклад в определяемую меру уровня соответствия. Эти уровни могут быть представлены в цифровой форме, например, как уровень от 0 до 3, и отображаться в графическом виде (455) в режиме реального времени или близком к реальному времени, как проиллюстрировано на Фиг. 7. Уровни соответствия (например, числовые показатели) могут формироваться для любого количества логических зон, ресурсов или других аппаратных и программных компонентов (таких как межсетевой экран) и могут одновременно оцениваться согласно нескольким стандартам соблюдения нормативных требований посредством чередующихся сопоставлений соответствия.

[0098] Стандарты соблюдения нормативных требований, как правило, сконфигурированы для защиты данных, таких как данные о держателях карт, согласно стандарту безопасности данных в сфере платежных карт (PCI). Как правило, число отдельных элементов, обрабатывающих данные в соответствии с каким-либо стандартом соблюдения нормативных требований, в вычислительной среде всегда превышает единицу. Как правило, речь идет о множестве элементов. Общую сумму всех элементов или ресурсов, которые обрабатывают данные в соответствии со стандартами соблюдения нормативных требований, называют сферой соблюдения нормативных требований. Уровень соответствия вычислительной среды, относящийся к произвольным стандартам соблюдения нормативных требований, не может превышать уровень, измеренный для ресурса с наименьшим соответствием в сфере соблюдения нормативных требований. Логическое зонирование поддерживает включение нескольких информационных ресурсов в любую TrustZone. Для любой TrustZone с заданными стандартами соблюдения нормативных требований программное обеспечение контроля безопасности измеряет уровень соответствия для всех поддерживаемых средств контроля соответствия, для каждого ресурса в TrustZone. Совокупный уровень соответствия TrustZone, отображаемый для любого контроля соответствия, вычисляется как наименьший измеренный уровень соответствия для всех ресурсов в TrustZone.

[0099] На Фиг. 6 и 7 проиллюстрировано, как иллюстративный вариант реализации настоящего изобретения, с использованием формата радиальной диаграммы, отображает уровень соответствия для нескольких средств контроля соответствия (455). В этом примере диаграмма показывает соответствие для структуры PCI DSS 2.0, однако уровни соответствия могут быть графически представлены для любого количества различных стандартов соответствия на одном или разных графиках.

[00100] С помощью радиальной диаграммы 700, проиллюстрированной на Фиг. 7, совокупный уровень соответствия для всех средств контроля соответствия отображается для всех ресурсов в TrustZone с названием «Платеж» с применением описанного выше способа расчета. Для каждого контроля соответствия вычисленный уровень соответствия отображается в виде радиального элемента на радиальной диаграмме и идентифицируется номером раздела из стандартов соблюдения нормативных требований.

[00101] Варианты реализации настоящего изобретения могут содержать несколько сопоставлений соответствия, для которых уровни соответствия для каждой зоны TrustZone вычисляются и отображаются на основе конкретных и уникальных стандартов соблюдения нормативных требований, заданных для этой TrustZone. Например, вычислительная среда может содержать данные в соответствии с несколькими стандартами соблюдения нормативных требований. Кроме прочего, логическое зонирование с использованием TrustZone позволяет группировать ресурсы на основе указанных стандартов соблюдения нормативных требований и обеспечивать отчеты о соответствии требованиям для этих конкретных и различных стандартов одновременно, с возможностью измерения уровней соответствия для ресурса в контексте множества стандартов соответствия нормативных требований, используя процесс добавления этого ресурса в несколько TrustZone с различными настройками стандартов соблюдения нормативных требований.

[00102] На Фиг. 8 проиллюстрирована блок-схема системы, которая может использоваться в сочетании с различными вариантами реализации изобретения. Хотя Фиг. 8 иллюстрирует различные компоненты компьютерной системы, она не предназначена для того, чтобы представлять какую-либо конкретную архитектуру или способ взаимного соединения компонентов. Также могут быть использованы и другие системы, с меньшим или большим количеством компонентов.

[00103] Как проиллюстрировано на Фиг. 8, система 800 содержит компьютерную хост-систему 810, содержащую процессор 812, память 814 и пользовательский интерфейс 816. Компьютерная хост-система 810 может содержать любое количество различных процессоров, компонентов памяти и компонентов пользовательского интерфейса и может взаимодействовать с любыми другими необходимыми системами и устройствами в связи с вариантами реализации настоящего изобретения.

[00104] Функциональные возможности хост-системы 810, включая способы, проиллюстрированные на Фиг. 4 и 9 (в целом или частично), могут быть реализованы с помощью процессора 812, выполняющего машиночитаемые инструкции, хранящиеся в памяти 814 системы 810. Память 814 может хранить любые машиночитаемые инструкции и данные, включая программные приложения и встраиваемый операционный код.

[00105] Функциональные возможности хост-системы 810 или другой системы и устройств, работающих в связи с вариантами реализации настоящего изобретения, также могут быть реализованы с помощью различных аппаратных компонентов, хранящих машиночитаемые инструкции, например, специализированных интегральных схем (ASIC), программируемых логических интегральных схем (FPGA) и/или сложных программируемых логических интегральных схем (CPLD). Системы в соответствии с аспектами некоторых вариантов реализации настоящего изобретения могут работать в сочетании с любой желаемой комбинацией программных и/или аппаратных компонентов. Процессор 812 получает и выполняет инструкции, хранящиеся в памяти 814, для управления работой системы 810. В сочетании с вариантами реализации настоящего изобретения может использоваться любой тип процессора, например, интегральная микропроцессорная схема, микроконтроллер и/или процессор цифровой обработки сигналов (DSP). Память 814, используемая в сочетании с вариантами реализации настоящего изобретения, может содержать любую комбинацию различных запоминающих устройств, таких как жесткие диски, оперативное запоминающее устройство (ОЗУ), постоянное запоминающее устройство (ПЗУ), флэш-память или любой другой тип энергозависимой и/или энергонезависимой памяти. Данные могут записываться в память 814 любым требуемым способом.

[00106] Хост-система 810 содержит пользовательский интерфейс 816, может содержать любое количество устройств ввода (не показаны) для приема команд, данных и других подходящих вводов от пользователя, а также любое количество устройств вывода (не показаны) для предоставления пользователю данных, уведомлений и другой подходящей информации. Типичные устройства ввода/вывода могут включать: мыши, клавиатуры, модемы, сетевые интерфейсы, принтеры, сканеры, видеокамеры и другие устройства.

[00107] Хост-система 810 может осуществлять связь с одним или большим количеством клиентских устройств 820 и другими системами и устройствами любым желаемым способом, в т.ч. через сеть 830. Клиентское устройство 820 может содержать любое вычислительное устройство, работающее в сочетании с системами и способами по настоящему изобретению. Клиентское устройство 820 может представлять собой или содержать: ноутбук, настольный компьютер, устройство мобильной абонентской связи, мобильный телефон, карманный персональный компьютер (PDA), планшетный компьютер, электронную книгу или устройство для чтения книг, цифровой фотоаппарат, видеокамеру, игровую консоль и/или любое другое подходящее вычислительное устройство.

[00108] Сеть 8300 может содержать любую систему или способ электронной связи. Связь между компонентами, работающими в сочетании с вариантами реализации настоящего изобретения, может осуществляться с использованием любого подходящего способа связи, например, телефонной сети, экстранета, интранета, Интернета, устройства для использования в точке взаимодействия (устройства для использования в месте продажи, персонального цифрового помощника (например, iPhone®, Palm Pilot®, Blackberry®), сотового телефона, киоска и т.д.), онлайновой связи, спутниковой связи, оффлайновой связи, беспроводной связи, транспондерной связи, локальной вычислительной сети (LAN), глобальной сети (WAN), виртуальной частной сети (VPN), объединенных в сеть или соединенных устройств, клавиатуры, мыши и/или любой подходящей модальности связи или ввода данных. Системы и устройства настоящего изобретения могут использовать протоколы связи TCP/IP, а также IPX, AppleTalk, IP-6, NetBIOS, OSI, любой протокол туннелирования (например, IPsec, SSH) или произвольное количество существующих или будущих протоколов.

СИСТЕМЫ И СПОСОБЫ АНАЛИЗА СЕТЕВЫХ ПОТОКОВ И ОБЕСПЕЧЕНИЯ ОТЧЕТОВ

[00109] Многие традиционные системы отслеживания (мониторинга) сети, сетевого контроля и сетевой безопасности, как правило, используют данные сетевого потока от маршрутизаторов, коммутаторов или других аппаратных средств, сконфигурированных для сбора статистики сетевого трафика с использованием стандарта, известного как «Экспорт информации IP-потока» (от англ. IP Flow Information Export (IPFIX)), который также называют Netflow. IPFIX позволяет осуществлять отслеживание (например, аудит) сетевого обмена между ресурсами и, в некоторой степени, качественно оценивает обмен информацией на основе атрибутов сетевого соединения, таких как IP-адрес, номер порта источника и получателя, а также количества байтов и других атрибутов пакетов или соединений, определенных в протоколе IPFIX и реализуемых отправляющим данные устройством IPFIX или программным обеспечением. Тем не менее, обычные системы могут быть не способны контекстуализировать сетевые соединения, представленные с помощью IPFIX с данными из других источников, например, данными из системы обнаружения вторжений (IDS), системы предотвращения вторжений (IPS), данными сканирования уязвимостей, данными конфигурации, данными защиты от вирусов/вредоносных программ, политиками, применяемыми к средствам технического контроля безопасности, данными конфигурации операционной системы, данными конфигурации приложения, процессами, запущенными ресурсом (процессами приложений или операционной системы), процессом инициирования идентификации пользователя, двоичными цифровыми подписями и/или данными от межсетевых экранов.

[00110] Кроме того, обычные системы могут быть не в состоянии коррелировать и обеспечивать контексты, причинно-следственные связи между этими элементами данных и действиями, выполняемыми в вычислительной среде соответствующими генерирующими компонентами. Варианты реализации настоящего изобретения, напротив, могут собирать и анализировать данные ресурсов и сети из разных источников, использовать эти данные для более полного и точного представления состояния безопасности и связанных с безопасностью явлений по сравнению с традиционными системами, например, поддерживая и выполняя сложный комбинаторный анализ для корреляции событий, сетевых соединений, операционных состояний ресурсов и состояний средств технического контроля безопасности.

[00111] На Фиг. 9 проиллюстрирован пример процесса в соответствии с различными вариантами реализации настоящего изобретения. Произвольная комбинация и/или подмножество элементов проиллюстрированного на Фиг. 9 способа могут быть осуществлены в любом подходящем порядке и в связи с любой подходящей системой, устройством и/или процессом, включая процесс, проиллюстрированный на Фиг. 4, и систему, проиллюстрированную на Фиг. 8. На Фиг. 9 способ 900 включает сбор данных (например, данные ресурсов и/или сети) из различных источников (905), фильтрацию данных (910), идентификацию одного или большего количества событий и ресурсов, связанных с такими событиями, из данных (915), идентификацию соединений между ресурсами и их характеристик из данных (920), формирование (925) и представление (930) информационного графа потоков. Способ 900 дополнительно включает получение выбора компонента в информационном графе потоков (935), отображение дополнительной информации в ответ на выбор (940), получение изменений в правилах сетевого трафика (945) и применение таких правил к сети (950). Способ 900 дополнительно включает сбор обновленных данных (955) и обновление информационного графа потоков с использованием обновленных данных (960). Способ 900 также включает сохранение данных (965), анализ данных (970), формирование одного или большего количества предупреждений (975), формирование одного или большего количества отчетов (980) и экспорт данных (985).

[00112] Варианты реализации настоящего изобретения могут собирать данные (905) из любого числа разных источников и/или источников различных типов, в т.ч. данные, относящиеся к ресурсу, сетевым событиям и атрибутам работы системы. Такие собранные данные могут содержать, например, атрибуты сетевого потока, информацию о пользователе ресурса, информацию о ресурсе, а также аппаратных средствах и/или виртуальных компонентах, связанных с ресурсом, информацию о программных приложениях, атрибуты различных сетевых узлов, уязвимости безопасности, атрибуты сетевых ресурсов, информацию о содержимом пакетов данных, а также любую другую требуемую информацию. В одном примере система, реализующая способ 900, может собирать данные сетевого потока (например, информацию, касающуюся обмена сообщениями и попыток обмена сообщениями) между виртуальными и физическими ресурсами в сети из аппаратных компонентов (таких как маршрутизаторы и коммутаторы или их виртуальные аналоги), осуществляющих сбор данных Netflow. Дополнительно или альтернативно, данные могут собираться из одного или большего количества других источников, таких как система обнаружения вторжений (IDS), система предотвращения вторжений (IPS) и/или брандмауэр. Собранные данные также могут содержать атрибуты конфигурации технического контроля безопасности или политики, определяющие разрешенный и блокируемый трафик между определенными ресурсами, группами ресурсов и/или логическими зонами. В некоторых вариантах реализации изобретения список разрешенного и блокируемого трафика может определяться для различных логических зон, и в дальнейшем будем его называть списком контроля доступа к зонам (ZACL).

[00113] Данные могут быть получены или собраны (905) любым подходящим способом, например, путем опроса и/или приема потоков данных (например, потоков IPFIX, системных журналов, API и т.д.). Данные могут быть получены из нескольких источников, нормализованных и объединенных в список записей для ассоциации всех «атрибутов» с данными сетевого потока, таким образом, позволяя вариантам реализации настоящего изобретения создавать и представлять корреляции разными способами, включая описанные ниже графики.

[00114] Данные, собранные из различных источников, могут быть отфильтрованы (910) различными способами. Например, данные из разных источников могут быть использованы для заполнения структуры данных, с удалением данных, являющихся избыточными с учетом данных из другого источника, чтобы получить структуру данных с уникальными атрибутами сетевого потока и характеристиками, собранными из различных источников. Данные об уязвимости, полученные при сканировании, могут быть ассоциированы (например, посредством процессов нормализации и корреляции, описанных в данном документе) с конкретным сетевым потоком, тем самым позволяя пользователю системы идентифицировать взаимосвязи между операционными состояниями различных ресурсов и сетевыми соединениями от ресурса или множества ресурсов к ресурсу или множеству ресурсов. Собранные данные также могут быть отфильтрованы в соответствии с предпочтениями пользователя. Например, пользователя может заинтересовать некоторое конкретное сетевое событие (например, нарушение безопасности), и, таким образом, система, реализующая способ 900, может автоматически (или в ответ на конкретный ввод пользователя) отфильтровать данные, не относящиеся к некоторому конкретному ресурсу с нарушением безопасности или скомпрометированной службе приложения, работающей с одним или большим количеством ресурсов.

[00115] На основании собранных данных (910) варианты реализации настоящего изобретения могут идентифицировать различные события сетевого трафика и сетевые ресурсы, связанные с такими событиями. Событие может включать, например, обмен пакетами данных между двумя ресурсами в сети, попытка нарушения или фактическое нарушение безопасности, обновление программного обеспечения, сбой (например, в аппаратных средствах и/или программном обеспечении), связанный с ресурсом, а также другие события. Событие может быть определено в течение одного или большего количества периодов времени, и варианты реализации настоящего изобретения могут работать с данными, полученными в режиме реального времени (или около реального времени), или данными, зарегистрированными и сохраненными ранее. Например, у пользователя финансовой сети может возникнуть необходимость в изучении сетевого трафика между четырьмя конкретными сетевыми ресурсами, зафиксированного в течение трех часов, чтобы исследовать возможную попытку мошенничества с банковским переводом. В этом примере система, реализующая настоящее изобретение, может получать сетевые данные за этот определенный период времени, отфильтровать данные, не относящиеся к указанным четырем ресурсам или трехчасовому окну, а также автоматически идентифицировать события и ресурсы, связанные с возможной попыткой мошенничества.

[00116] Варианты реализации настоящего изобретения также способны идентифицировать различные соединения между ресурсами (920), а также характеристики таких соединений и ресурсов. Например, данные, собранные системой (905), могут использоваться для идентификации: данных об одном или большем количестве ресурсов, данных об одном или большем количестве сетевых событий и/или данных об одном или более операционных атрибутах системы. Характеристики ресурсов и/или соединений между ресурсами могут быть определены или ограничены с использованием фильтрации собранных данных (910). Характеристики соединений между ресурсами могут включать, например, объем передаваемых данных, время передачи данных, источник(и) и получатель(и) данных, скорость передачи данных и другие характеристики.

[00117] В иллюстративном способе 900, формируют информационный граф потоков (925) для визуального отображения различных сетевых ресурсов и соединений между такими ресурсами. Информационный граф потоков затем представляют (930) пользователю, например, с помощью устройства отображения пользовательского интерфейса клиентского устройства, используемого пользователем (например, клиентское устройство 820 на Фиг. 8). На Фиг. 10 проиллюстрирован пример информационного графа потоков. В этом примере сетевой трафик между несколькими ресурсами TrustZone показан с помощью выбираемых линий направлений потоков. Информационный граф потоков изображает сетевой трафик, разрешенный между сетевыми ресурсами (сплошные линии), и блокируемый трафик (пунктирные линии). Кроме того, каждая линия потока обозначена с указанием типа источника данных, используемых для идентификации соединения (например, Netflow, IDS Flow, IPS Flow, Разрешенный ZACL и Блокируемый ZACL).

[00118] Выбор компонента (например, сетевого ресурса или соединения между ресурсами) может быть получен (935) от пользователя. Например, в случае, если информационный граф потоков представлен на экране дисплея клиентского устройства 820, управляемого пользователем, пользователь может выбрать (например, с помощью мыши) линию потока для выполнения различных действий. Например, при выборе линии потока может отображаться дополнительная информация, связанная с соединением (940), например, посредством представления пользователю характеристик (например, идентифицированных на этапе 920) соединения, связанного с линией потока. Выбор линии потока может также позволить пользователю просматривать и редактировать (945) правила разрешения и блокирования трафика через соединение. Отредактированные таким образом правила затем могут быть применены к соединению (950).

[00119] Информационный граф потоков может быть представлен в сочетании с информацией о сетевых потоках, правилами и другими данными в виде таблицы, пример которого проиллюстрирован на Фиг. 11. Помимо прочего, таблица на Фиг. 11 позволяет пользователю осуществлять поиск и/или фильтрацию данных в таблице с использованием различных полей (например, на основе временной метки, названия ресурса источника или другого атрибута), создавать и редактировать правила, например, дважды щелкнув на записи в таблице.

[00120] На Фиг. 12 проиллюстрирован пример снимка экрана, содержащего поле описания правила ZACL, которое может быть представлено таблице данных (например, таблице данных на Фиг. 11), а также в ответ на выбор пользователем компонента на информационном графе потоков. Как показано на чертеже, «диалоговое окно для заполнения поля описания» может использоваться пользователем для изменения правила, применяемого к соединению между ресурсами.

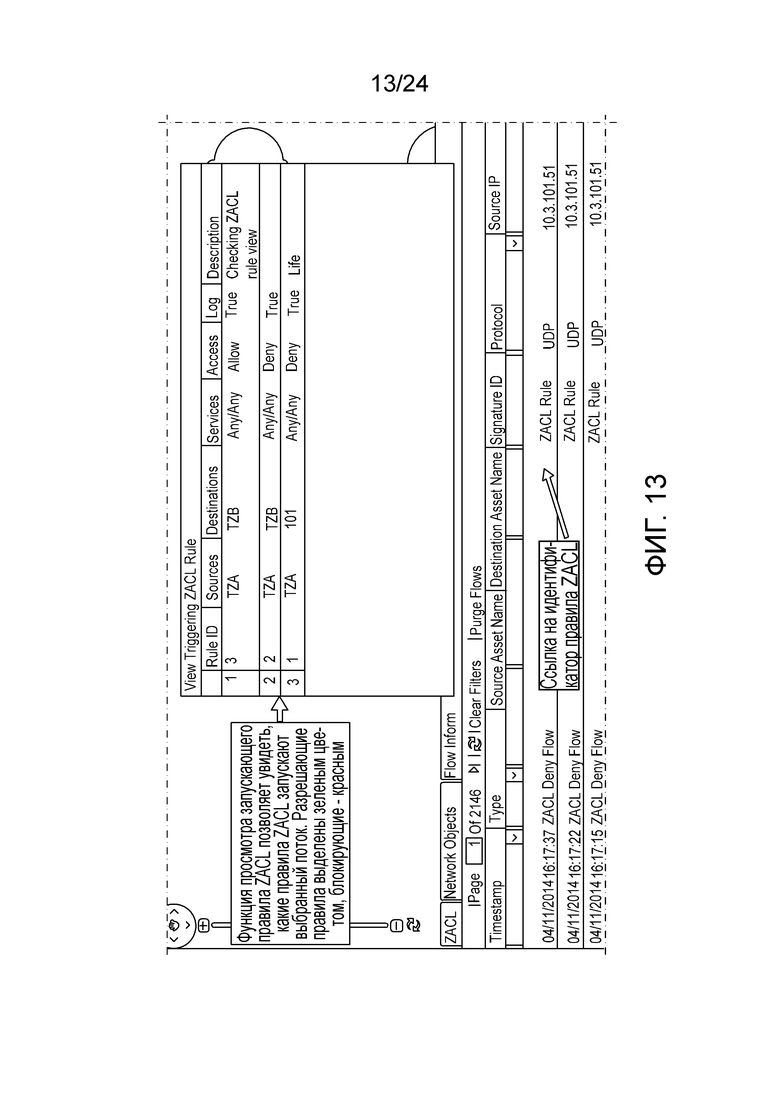

[00121] На Фиг. 13 проиллюстрирован другой пример снимка экрана, показывающий инициированные правила ZACL. В этом примере события с трафиком, разрешенным правилом ZACL, приводят к выделению правила зеленым цветом, а события, в которых трафик блокируется правилом ZACL - красным. Могут использоваться и другие визуальные индикаторы для отображения разрешенного/заблокированного трафика.

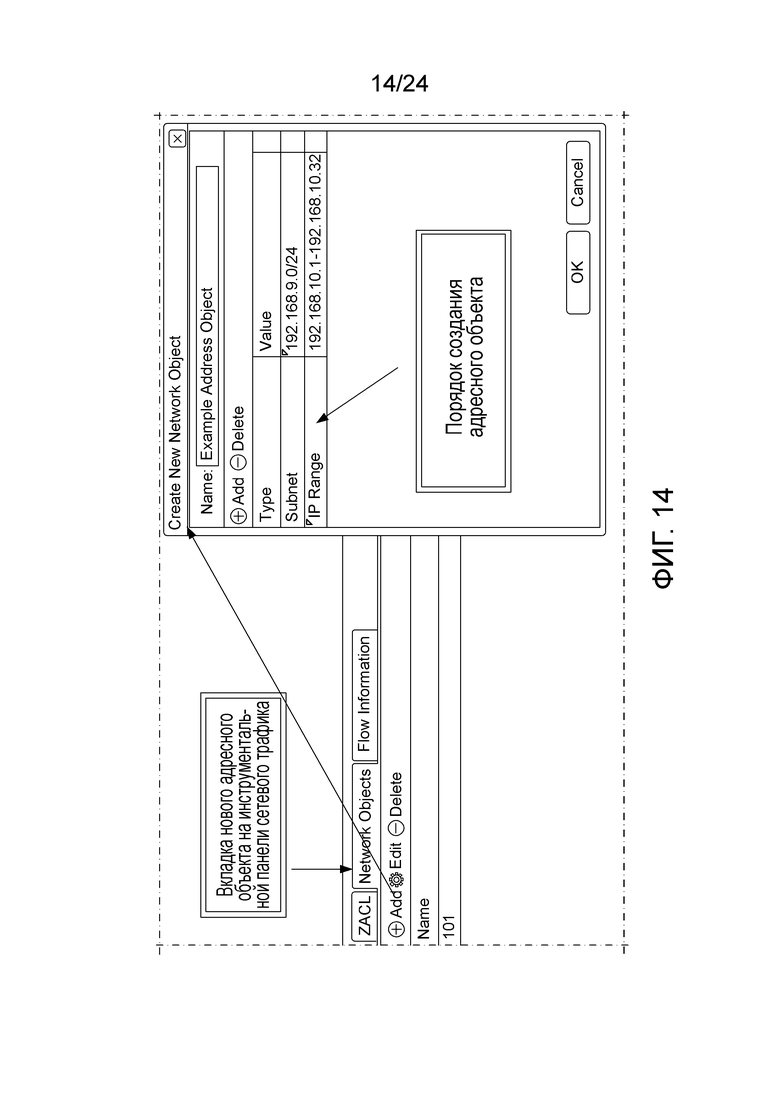

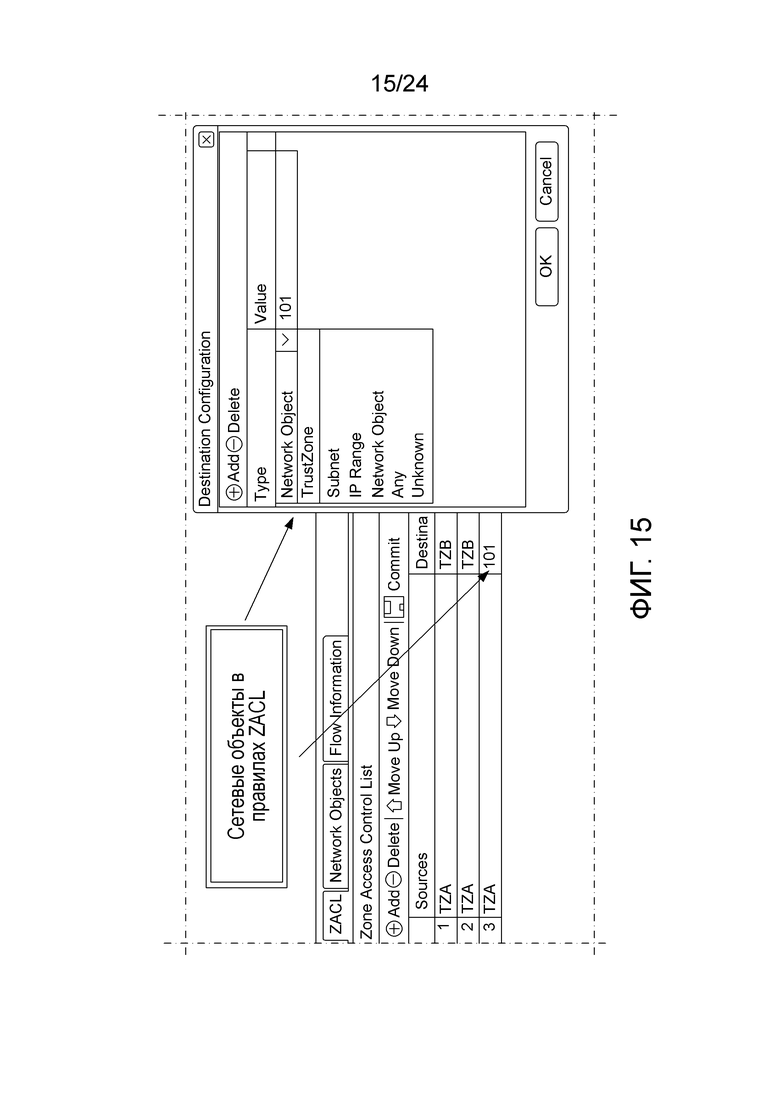

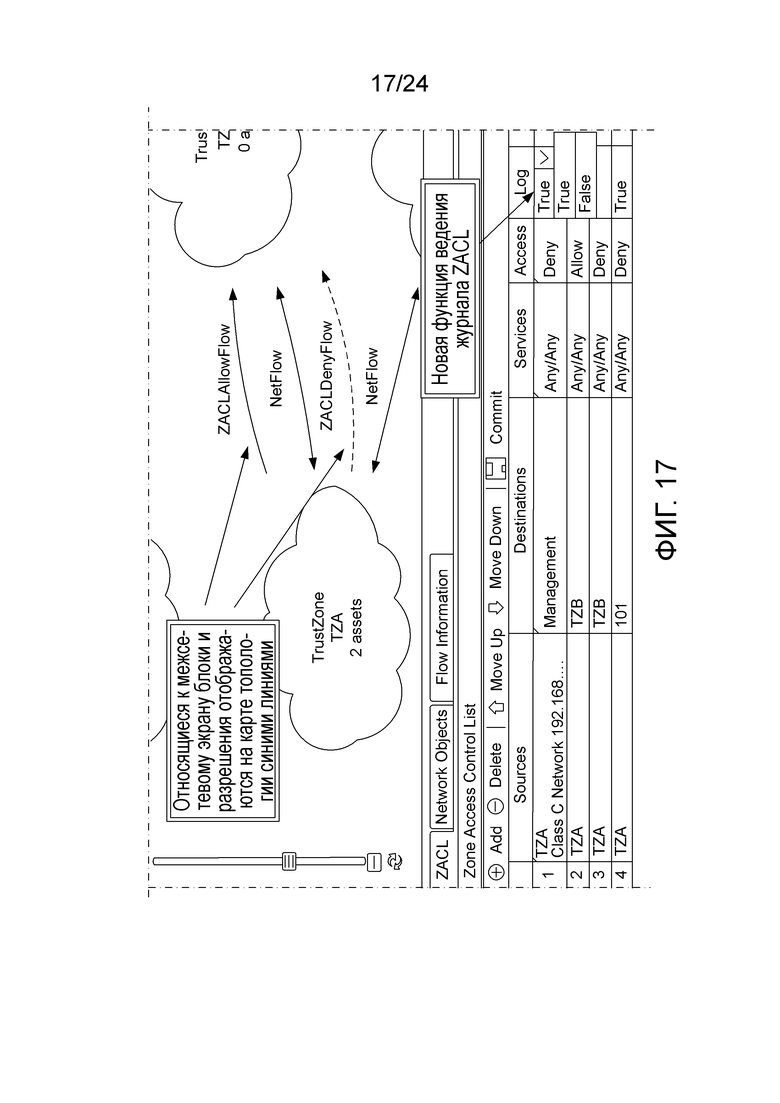

[00122] На Фиг. 14 и 15 проиллюстрировано создание сетевых объектов (Фиг. 14) и использование сетевого объекта в правилах ZACL (Фиг. 15). На Фиг. 16 проиллюстрировано правило ZACL с несколькими источниками и получателями.