Уровень техники, к которому относится изобретение

Настоящее изобретение относится в основном к биометрическим системам защиты. Более конкретно, настоящее изобретение относится к биометрическим системам защиты, которые обеспечивают повышенный уровень защиты от хакеров, совершающих незаконные попытки доступа, и других взломщиков систем.

В рамках типичной биометрической системы защиты проводятся, по меньшей мере, две операции - регистрация и аутентификация. Операция регистрации охватывает процесс первоначальной выборки биометрической информации о человеке, а также создание и сохранение шаблона совпадения (известного также как шаблон регистрации), т.е. представление данных процесса первоначальной выборки. Операция аутентификации включает в себя инициирование биометрической выборки для идентификации или верификации пользователя системы посредством сопоставления данных биометрической выборки с одним или более сохраненными шаблонами совпадения.

Биометрическая информация по своей природе является естественными общедоступными знаниями. Биометрические данные человека часто остаются после него или легко замечаются и улавливаются. Это утверждение справедливо для всех форм биометрических данных, включая - но не в ограничительном смысле - отпечатки пальцев, особенности радужной оболочки глаза, особенности лица и информацию о голосе. В качестве примера рассмотрим встречу двух друзей. Один друг узнает другого по лицу и другим основным визуальным характеристикам. Эта информация является общедоступными знаниями. Однако фотография того же человека не «является» этим человеком. Это рассуждение применимо в электронной форме и к биометрической аутентификации на основе компьютеров, при которой копию авторизованной биометрической информации считают представляющей соответствующую исходную информацию. В контексте приложений биометрической защиты важным моментом, гарантирующим надежную аутентификацию, является особое и высоконадежное инициирование процесса снятия авторизованных биометрических показаний.

Основным моментом, препятствующим биометрической аутентификации для приложений, связанных с защитой, является предоставление некоторого вида гарантии того, что обрабатываемая биометрическая выборка является правильной и высоконадежной выборкой. Многочисленные известные биометрические системы защиты можно обмануть, поскольку представление данных, принимаемое процессором, может быть на самом деле вызвано жульническим инициированием биометрической информации. Например, обладатель копии авторизованной биометрической информации может предоставить эту копию для обеспечения несанкционированного доступа. В конкретно опасном сценарии обладатель электронной копии авторизованной биологической информации может жульнически обойти физический сбор биометрической информации и непосредственно предоставить копию в электронный процессор защиты для обеспечения несанкционированного доступа.

Чтобы обеспечить высоконадежное инициирование биометрической информации, следует поддерживать целостность любых передач информации между устройством сбора (данных) и процессором. В частности, процессор, ответственный за прием и обработку биометрической информации, предоставляемой пользователем, должен быть выполнен с возможностью обеспечения «доверия» к биометрическим данным, которые он принимает. Иными словами, должна существовать высоконадежная взаимосвязь между устройством, которое собирает биометрическую информацию пользователя (т.е. сканером отпечатков пальцев), и процессором защиты, ответственным за обработку этой биометрической информации.

Обеспечение гарантии того, что доступ предоставляется только в случаях особого и высоконадежного инициирования авторизованной биометрической информации, является проблемой, характерной для большинства биометрических систем защиты.

Краткое описание чертежей

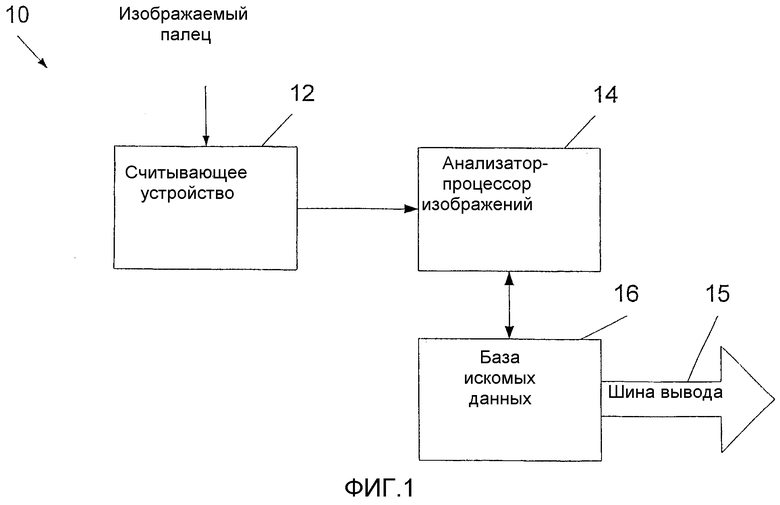

На фиг.1 представлена блок-схема системы аутентификации пользователя.

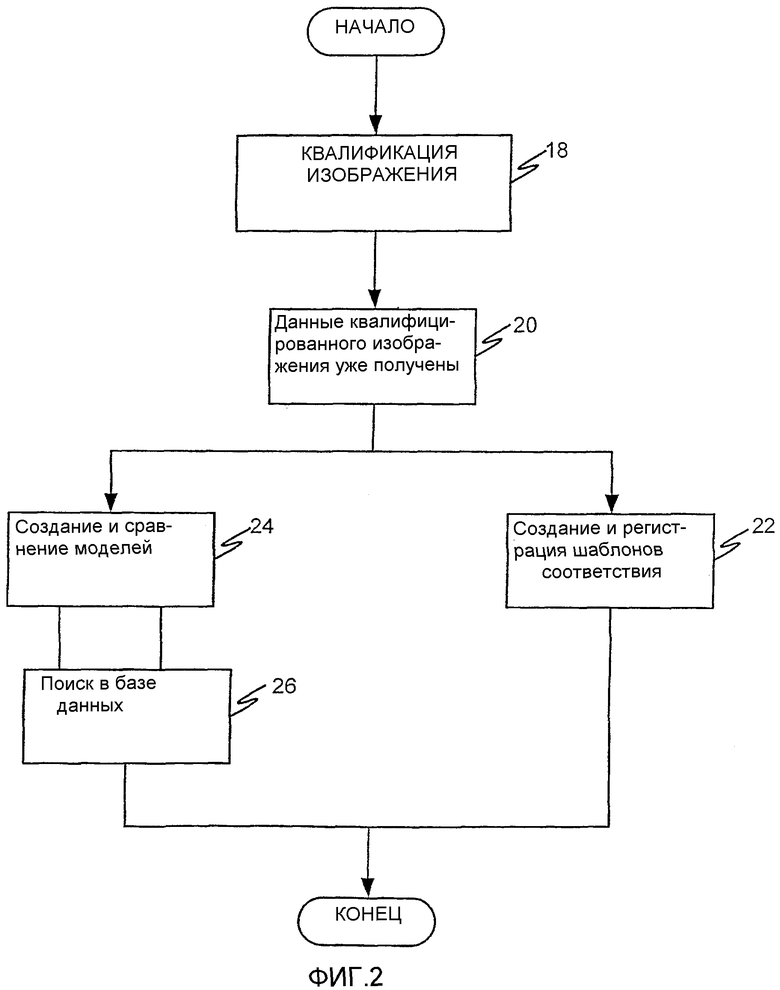

На фиг.2 представлена блок-схема последовательности операций, иллюстрирующая операции, проводимые в связи с системой аутентификации пользователя.

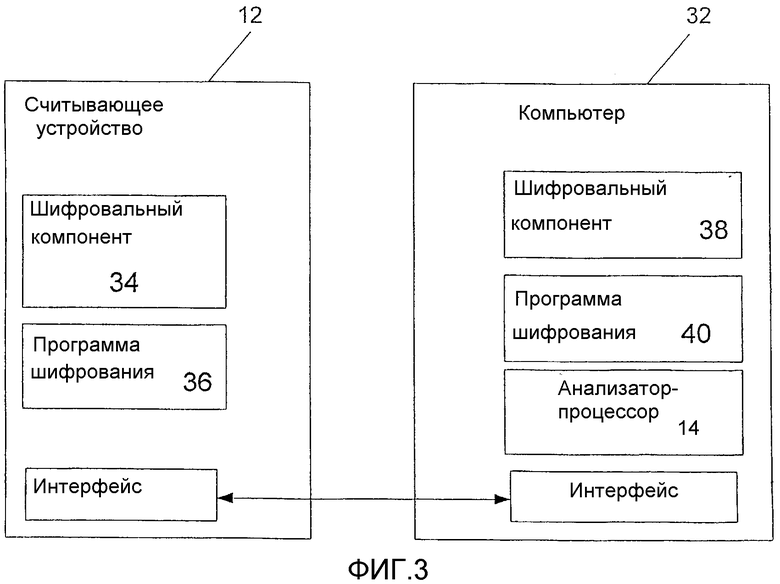

На фиг.3 представлена условная блок-схема, иллюстрирующая один пример среды, в которой можно воплотить варианты осуществления настоящего изобретения.

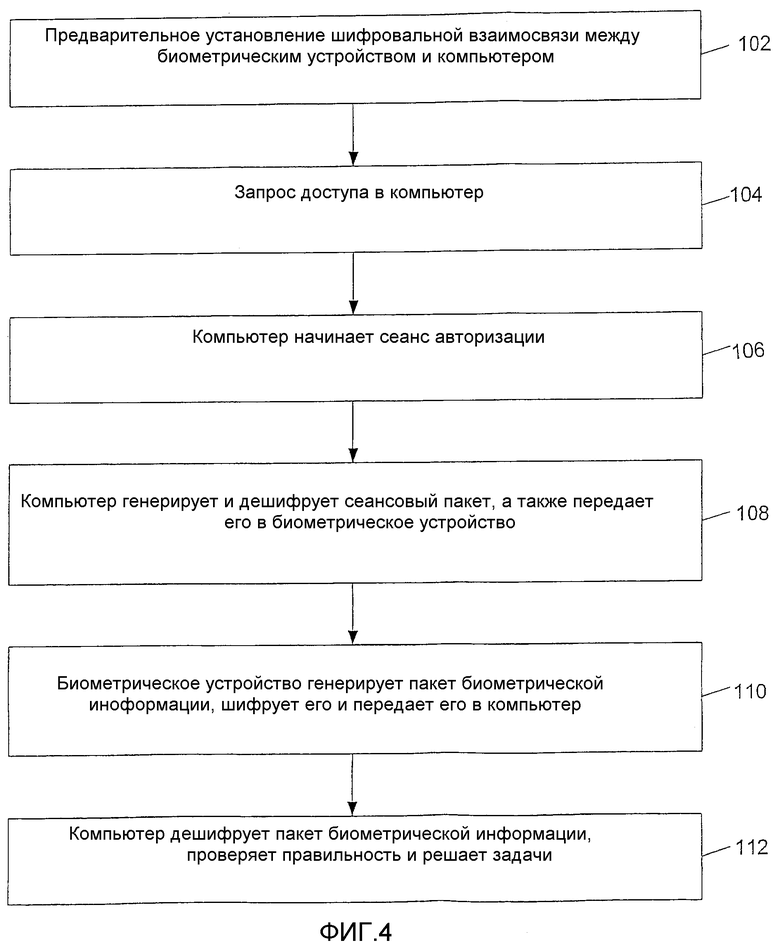

На фиг.4 представлена блок-схема последовательности операций, иллюстрирующая этапы, связанные со способом обеспечения высоконадежной связи между биометрическим устройством и компьютером.

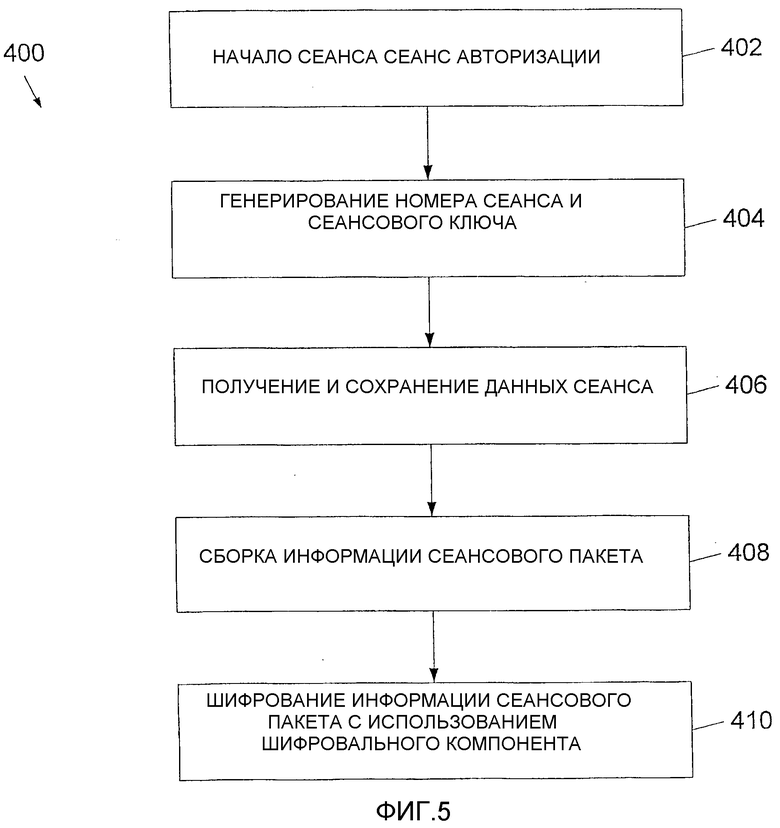

На фиг.5 представлена блок-схема последовательности операций, иллюстрирующая этапы, связанные с генерированием сеансового пакета.

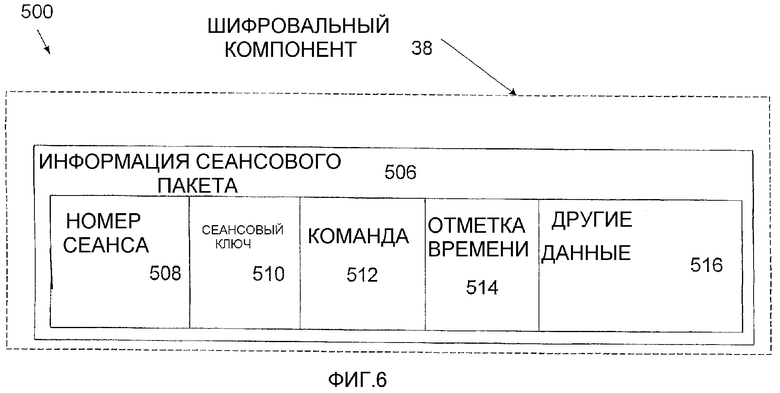

На фиг.6 представлена в виде блок-схемы иллюстрация сеансового пакета.

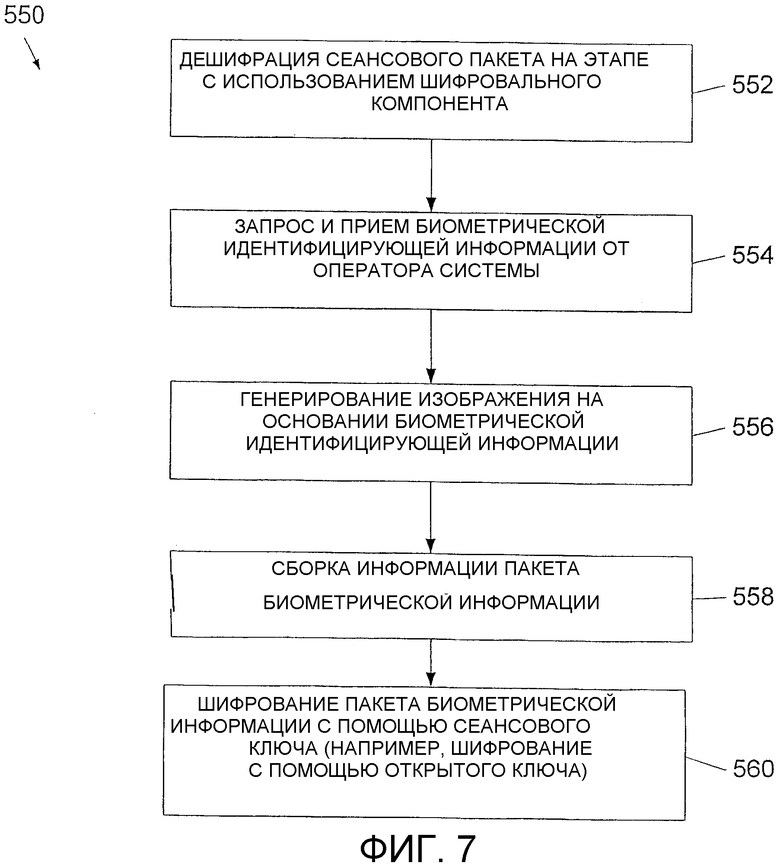

На фиг.7 представлена блок-схема последовательности операций, иллюстрирующая этапы, проводимые в связи с генерированием пакета биометрической информации.

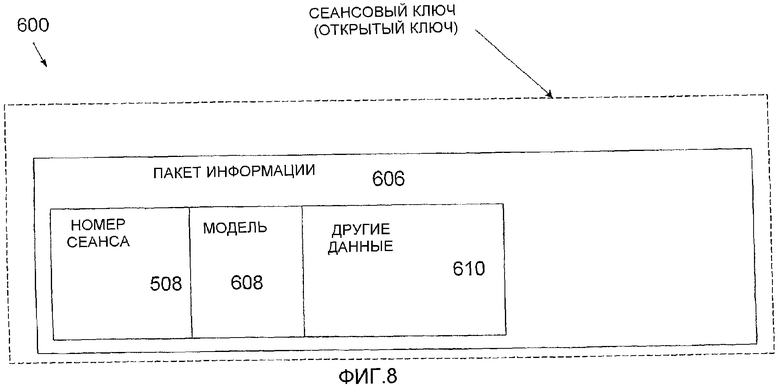

На фиг.8 представлена в виде блок-схемы иллюстрация пакета биометрической информации.

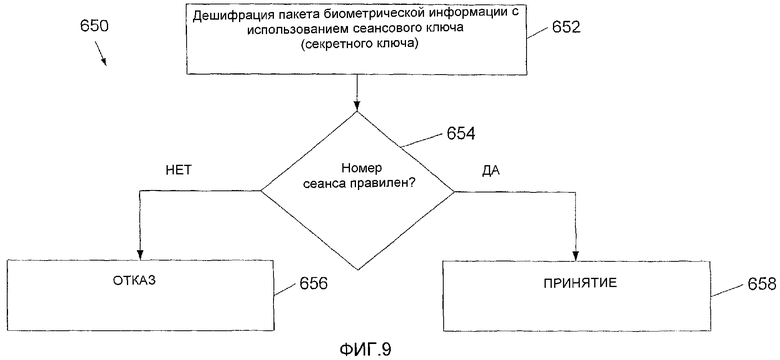

На фиг.9 представлена блок-схема последовательности операций, иллюстрирующая этапы, проводимые в связи с обработкой принятого пакета биометрической информации.

Раскрытие изобретения

Варианты осуществления настоящего изобретения относятся к воплощаемому на компьютере способу улучшения защиты информационных взаимодействий с биометрическим устройством. Способ предусматривает предварительное установление шифровальной взаимосвязи между вычислительным устройством и биометрическим устройством. Осуществляют прием команды начать сеанс авторизации или регистрации. Генерируют и шифруют сеансовый пакет. Передают сеансовый пакет в биометрическое устройство. Принимают и дешифруют пакет биометрической информации. На основании содержимого дешифрованного пакета биометрической информации определяют, следует ли использовать совокупность биометрических данных, содержащихся в дешифрованном пакете биометрической информации.

Осуществление изобретения

I. Иллюстративные контекстуальные среды

Различные аспекты настоящего изобретения относятся к биометрическим системам защиты, которые обеспечивают повышенный уровень защиты от хакеров, совершающих незаконные попытки доступа, и других взломщиков систем. Идеи настоящего изобретения предназначены для использования в широком диапазоне приложений общей защиты, включая - но не в ограничительном смысле - приложения защиты физического доступа, приложения защиты компьютерных сетей, приложения защиты отдельных компьютеров, приложения и системы на основе Internet, а также другие приложения защиты. Способы и системы согласно настоящему изобретению, вообще говоря, пригодны также для повышения работоспособности и надежности систем аутентификации пользователей.

Варианты осуществления настоящего изобретения можно воплотить с целью ограничения доступа к защищенным данным. В дополнение к сказанному выше или в качестве альтернативы варианты осуществления настоящего изобретения можно воплотить с целью улучшения защиты, предоставляемой в связи с множеством пунктов доступа. Некоторые из этих пунктов доступа связаны с некоторым физическим пространством, таким как здание, помещение, конкретный терминал аэропорта, воздушное судно и т.д. В соответствии с одним конкретным вариантам осуществления биометрический сканер физически расположен в пределах незащищенной области, а в доступе в отдельную защищенную область отказывается, кто не способен предоставить авторизованную биометрическую информацию в биометрический сканер для обработки с помощью соответствующей программы управления доступом. В соответствии с еще одним вариантом осуществления биометрический сканер физически расположен на незащищенной стороне запертой двери, которая остается запертой до тех пор, пока биометрический сканер не примет авторизованную биометрическую информацию и не обработает ее адекватно с помощью соответствующей программы управления доступом.

Варианты осуществления настоящего изобретения также можно воплотить с целью улучшения защиты, обеспечиваемой в связи с множеством пунктов электронного доступа. Взаимодействуя с вычислительным устройством, пользователь может столкнуться с огромным множеством пунктов функционального и информационного доступа или пунктов доступа к сделкам, большинство из которых потенциально можно защитить с помощью систем и способов согласно настоящему изобретению.

С потенциально защищаемым пунктом электронного доступа пользователь сталкивается, когда представляется с целью получения обычного доступа в конкретную компьютерную сеть (например, в конкретную локальную сеть (LAN), Internet и т.д.). С еще одним потенциально защищаемым пунктом электронного доступа пользователь сталкивается, когда представляется с целью получения обычного доступа к конкретной совокупности информации (например, медицинским картам, информации о счетах, информации о штате сотрудников, защищенным файлам данных и т.д.), хранящейся в компьютерном устройстве, с которым взаимодействует пользователь, или хранящейся с возможностью доступа в удаленном компьютерном устройстве. С еще одним потенциально защищаемым пунктом электронного доступа пользователь сталкивается, когда представляется с целью получения доступа к конкретной программе и работы с ней, а эта программа хранится в компьютерном устройстве, с которым взаимодействует пользователь, или хранится с возможностью доступа в удаленном компьютерном устройстве. И с еще одним потенциально защищаемым пунктом электронного доступа пользователь сталкивается, когда представляется с целью получения доступа к некоторому классу информации, которая идентифицирована некоторым конкретным образом (например, как конфиденциальная), или с целью получения возможности пользоваться функциями, связанными с другим независимым устройством (например, с конкретной съемочной камерой, конкретным сканером, выдвижным ящиком кассового автомата, сейфом и т.д.). Это лишь несколько примеров многочисленных пунктов электронного доступа, которые можно защитить, воспользовавшись системами и способами согласно настоящему изобретению.

Настоящее изобретение можно использовать с различными типами воплощений биометрической технологии. Конкретные технологии включают в себя, например, технологию сканирования радужной оболочки или роговицы глаза, технологию, учитывающую параметры голоса, технологию, учитывающую параметры лица, технологию, учитывающую геометрию рук, и технологию, учитывающую отпечатки пальцев. В той степени, в какой в данном описании говорится о системе, действие которой основано на отпечатках пальцев, такое описание следует рассматривать как пример - но лишь один пример - подходящей системы. Объем настоящего изобретения этим не ограничивается.

II. Иллюстративная рабочая среда

На фиг.1 представлена блок-схема системы 10 аутентификации пользователя. Система 10 аутентификации пользователя включает в себя часть считывающего устройства 12, анализатор-процессор 14 изображений и базу 16 искомых данных, которая также включает в себя шину 15 вывода. Часть считывающего устройства 12 может быть любой из множества известных систем, способных сканировать изображение отпечатка пальца и передавать данные, относящиеся к этому изображению, в анализатор изображений, такой как анализатор-процессор 14 изображений.

Во многих случаях часть считывающего устройства 12 будет включать в себя оптическое или электронное устройство, которое включает в себя пластинку, предназначенную для снятия отпечатка изображаемого пальца. Происходит выработка оцифрованного изображения биометрической информации. В считывающем устройстве обычно используется свет или электричество для получения изображения отпечатка пальца. Оцифрованное изображение передается из части считывающего устройства 12 в анализатор-процессор 14 изображений. Анализатор-процессор 14 изображений может быть разным в зависимости от приложения, но обычно анализирует принимаемые данные изображения для достижения широкого круга целей и реализации широкого круга приложений.

Иллюстрируемый анализатор-процессор 14 изображений имеет конфигурацию, обеспечивающую возможность создания модели аутентификации (известной также как модель изображения) на основании конкретных признаков и характеристик изображений, принимаемых из части считывающего устройства 12. В соответствии с одним вариантом осуществления модели аутентификации представляют собой нечто большее, чем факсимиле соответствующих им изображений отпечатков пальцев, и включают в себя особый диапазон элементов данных, которые обеспечивают различные аналитические возможности. Создание модели аутентификации описано в заявке № 09/991589 на патент США, поданной 16 ноября 2001 г., под названием «Система идентификации изображений» (IMAGE IDENTIFICATION SYSTEM), обладателем прав на которую является Заявитель данной заявки.

В одном варианте осуществления анализатор-процессор 14 изображений осуществляет прямое или косвенное сравнение элементов данных генерированной модели аутентификации с элементами данных, по меньшей мере, одной другой модели модификации, хранящейся в базе 16 искомых данных. Модели модификации, хранящиеся в базе 16 искомых данных, в иллюстрируемом варианте соответствуют ранее полученным сканированным изображениям, тогда как сравниваемая модель аутентификации в иллюстрируемом варианте соответствует одновременно сканированному изображению. Системе 10 аутентификации пользователя придана конфигурация, обеспечивающая возможность эффективного определения того, является ли модель аутентификации, соответствующая одновременно сканированному отпечатку пальца, по существу, аналогичной какой-либо из упомянутых моделей аутентификации (или непосредственно связанным с ними совокупностям данных), заключенных в базе 16 искомых данных. Таким образом, система 10 аутентификации пользователя представляет собой эффективную и точную систему идентификации отпечатков пальцев. Такую систему используют, например, в качестве меры защиты, чтобы определить, следует ли предоставить человеку, который помещает палец на часть считывающего устройства 12, доступ в помещение, доступ к банковскому счету или возможность предпринять любую другую совокупность действий.

Как показано на фиг.1, база 16 искомых данных включает в себя шину 15 вывода. Точный характер шины 15 вывода зависит от контекста, в котором применяется система 10 аутентификации пользователя. Например, шина 15 вывода может предоставлять указание положительного или отрицательного результата проверки совпадения или указатель идентификации модели аутентификации или совокупности данных, содержащейся в базе 16 искомых данных и, по существу, совпадающей с изображением, сканированным частью считывающего устройства 12, или соответствующей этому изображению. Это лишь несколько примеров многих возможных форм шины 15 вывода. Кроме того, шина 15 вывода может содержать данные, подлежащие передаче в приложение.

III. Обзор возможностей работы

На фиг.2 представлена блок-схема последовательности операций, иллюстрирующая операции, проводимые в системе 10 аутентификации пользователя, например в анализаторе-процессоре 14, в соответствии с вариантом осуществления настоящего изобретения. Процесс начинается, когда анализатор-процессор 14 изображений принимает данные изображения из части считывающего устройства 12. После приема данных изображения анализатор-процессор 14 изображений в иллюстрируемом варианте выполняет сначала, как показано позицией 18 на фиг.2, ряд функций квалификации изображения. Функции квалификации изображения в иллюстрируемом варианте выполняются по выбору.

Короче говоря, квалификация 18 изображения предусматривает быструю обработку всех имеющихся данных изображения или их части, чтобы гарантировать, что принятое изображение является разверткой действительного отпечатка пальца (в противоположность фальсифицированному отпечатку пальца) и имеет удовлетворительное качество для перехода к обработке. В одном варианте осуществления, если процесс квалификации изображения приводит к выводу, что сканированное изображение является фальсифицированным или имеет неудовлетворительное качество, то обработка изображения прерывается. В таком случае пользователю системы выдается по обратной связи сообщение, указывающее идентифицированные несоответствия и позволяющее продолжить обработку только после устранения несоответствий.

В соответствии с одним аспектом настоящего изобретения квалификация 18 изображения может предусматривать применение средств обеспечения гарантии того, что считывающее устройство 12 является высоконадежным биометрическим устройством и что принятые изображения не являются каким-либо образом фальсифицированными. Этот аспект настоящего изобретения подробно описывается ниже в связи с фиг.3-9.

Позиция 20 на фиг.2 отображает момент, когда данные квалифицированного изображения уже получены. После того, как данные квалифицированного изображения уже получены, эти данные изображения используются, по меньшей мере, в двух целях, а именно регистрации и аутентификации. Позиция 22 отображает процесс регистрации, во время которого шаблоны соответствия (т.е. шаблоны, основанные на оцифрованных данных изображения) генерируются и вводятся в базу 16 искомых данных, а также - в иллюстрируемом варианте - каталогизируются в ней. Позиция 24 отображает процесс аутентификации, который включает в себя сравнение данных, связанных с инициированием биометрических данных, с сохранными данными, чтобы определить, следует ли предоставить доступ или отказать в нем.

В соответствии с одним вариантом осуществления, представления данных, генерируемые во время процессов 22 и 24, генерируются в соответствии с одним и тем же алгоритмом или двумя, по существу, аналогичными алгоритмами, так что они получаются в одинаковом или, по существу, одинаковом формате. Однако в соответствии с одним конкретным вариантом осуществления используются, по существу, разные, но связанные алгоритмы. Соответственно генерируемые представления данных связаны, но не идентичны. Это обеспечивает процесс косвенного сравнения, основанного на взаимосвязи, во время аутентификации. Этот процесс косвенного сравнения является предметом одновременно рассматриваемой заявки, правами на которую владеет Заявитель данной заявки.

Как показано позицией 26 на фиг.2, поиск в базе данных можно проводить в связи со сравнением 24 моделей, чтобы определить, какой из многочисленных шаблонов совпадения, хранящихся в базе искомых данных, адекватно совпадает - если совпадение вообще имеет место - с представлением данных, генерируемым во время аутентификации «живого» инициирования. В иллюстрируемом варианте поиск 26 в базе данных представляет собой быстрое и эффективное определение того, сколько тысяч или даже миллионов шаблонов регистрации (или совокупностей данных, связанных с ними) в базе 16 данных проявляют - если вообще проявляют - желаемый уровень сходства по сравнению с целевым представлением «живого» инициирования. Поиск можно проводить с помощью только биометрической информации или с помощью какого-либо идентификатора, подобного идентификатору (ИД) наемного работника, ИД пользователя, номеру счета и т.д. В соответствии с одним вариантом осуществления используют идентификатор (т.е. ИД наемного работника, ИД пользователя, номер счета и т.д.), чтобы выбрать - на основе принципа «один к одному» - единственную совокупность данных из базы 16 данных для сравнения с целевым представлением «живого» инициирования.

В соответствии с одним вариантом осуществления определяют множество ключей базы данных, которые описывают разные характеристики шаблонов совпадения, чтобы облегчить проведение обобщенных, а не конкретных сравнений во время процесса поиска 26 в базе данных.

IV. Способы применения и системы высоконадежных биометрических устройств

Обоснование принципов описываемых сред и приложений защиты заключается в способности получать особое и высоконадежное инициирование биометрических данных пользователя. Соответственно, процесс сбора биометрической информации пользователя и передачи ее для обработки должен быть защищенным, высоконадежным и секретным. Передаваемая совокупность биометрических данных должна быть достойной доверия в качестве истинного отображения вновь предоставляемой биометрической информации пользователя (т.е. «живого» инициирования). Анализатор-процессор должен быть выполнен с возможностью «доверять» биометрическим данным, которые он принимает. Предотвращение воспроизведения (т.е. электронного воспроизведения) биометрических данных должно иметь первостепенное значение.

В соответствии с одним аспектом настоящего изобретения на фиг.3 изображена обобщенная блок-схема среды, в которой можно воплотить квалификацию изображения, чтобы способствовать гарантии того, что считывающее устройство 12 (фиг.1) является высоконадежным биометрическим устройством и что принимаемые изображения не фальсифицированы каким-либо образом. Анализатор-процессор 14 изображений (фиг.1) воплощен на компьютере 32. Как было описано в связи с фиг.1, считывающему устройству 12 придана конфигурация, обеспечивающая возможность приема биометрической информации от оператора системы и передачи соответствующей информации в анализатор-процессор 14 для аутентификации, регистрации и т.д.

Шифровальный компонент 34 и программа 36 шифрования в иллюстрируемом варианте оперативно сохраняются с помощью считывающего устройства 12. В соответствии с одним вариантом осуществления программа 36 шифрования воплощена в виде «зашитой программы» устройства. В соответствии с еще одним вариантом осуществления программа 36 шифрования выполняется в связи с воплощением флэш-памяти. Шифровальный компонент 38 и программа 40 шифрования в иллюстрируемом варианте оперативно сохраняются с помощью компьютера 32. В соответствии с одним вариантом осуществления программа 40 шифрования воплощена в виде программного обеспечения. Шифровальный компонент 34 и шифровальный компонент 38 в иллюстрируемом варианте являются связанными значениями шифрования (например, каждый компонент представляет собой одну часть связанной пары ключей шифрования, построенных в соответствии с технологией (буквально: инфраструктурой) открытых ключей (Public Key Infrastructure, PKI)).

В соответствии с одним аспектом настоящего изобретения на фиг.4 проиллюстрирован способ, который в целом применим в среде, описанной в связи с фиг.3.

Сначала, как показано на этапе 102, предварительно устанавливают шифровальную взаимосвязь между считывающим устройством 12 и компьютером 32. В одном режиме работы и считывающее устройство 12, и компьютер 32 содержит отдельный, но связанный с другим шифровальный компонент. Например, как иллюстрируется на чертеже, считывающее устройство 12 имеет шифровальный компонент 34, а компьютер 32 имеет шифровальный компонент 38 (например, один из шифровальных компонентов используется для дешифрации информации, которая ранее была зашифрована с использованием другого шифровального компонента). В соответствии с одним конкретным вариантом осуществления шифровальный компонент 34 является первой частью пары ключей PKI, а шифровальный компонент 38 является второй частью этой пары ключей. Одна из первой и второй частей пары ключей PKI в иллюстрируемом варианте является секретным ключом шифрования, а другая в иллюстрируемом варианте является соответствующим открытым ключом шифрования. В рамках объема притязаний настоящего изобретения можно воспользоваться парами связанных шифровальных компонентов, не являющихся парами PKI (например, предварительно заданной парой связанных статических ключей).

После предварительного установления шифровальной взаимосвязи между считывающим устройством 12 и компьютером 32, следующим шагом - в соответствии с этапом 104 - для считывающего устройства 12 является запрос доступа из компьютера 32. Следует отметить, что этот запрос не обязательно должен поступать непосредственно из биометрического устройства. Запрос в действительности может поступать из некоторого независимого приложения, связанного с биометрическим устройством (например, из независимого прикладного программного обеспечения), или из независимого устройства, связанного с биометрическим устройством. В соответствии с одним вариантом осуществления запрос соответствует команде или аналогичному взаимодействию, инициируемому оператором системы. Сразу же после получения запроса доступа, в отношении которого можно предположить, что он предусматривает ограниченные или защищенные права, компьютер 32 инициирует сеанс авторизации на этапе 106. В иллюстрируемом варианте сеанс авторизации начинается при инициализации и заканчивается после прохождения предварительно определенного периода времени. Предварительно определенный период времени - какое бы время между принятием решения и началом действия или опорное время не потребовалось - в иллюстрируемом варианте выбирают примерно столь же продолжительным, как тот, который проходит до завершения развертки или считывания биометрической информации оператора системы. Таким образом, если оператор системы чересчур долго задерживает считывание биометрической информации, результат считывания не принимается. Следует отметить, что процессы защиты согласно настоящему изобретению не сводятся к процессу аутентификации. Аналогичные этапы можно почти с той же легкостью провести в связи с регистрацией или некоторым другим процессом, согласно которому возможно получение преимущества в результате взаимодействия компьютерного устройства защиты и биометрического устройства.

На этапе 108 компьютер 32 генерирует сеансовый пакет (т.е. компьютер 32 реагирует на команды программного обеспечения). Сеансовый пакет в иллюстрируемом варианте включает в себя два элемента информации. Первый включаемый элемент информации - это номер сеанса, который является особым, в иллюстрируемом варианте - непоследовательным номером, который создается для каждого сеанса. Сеансовый пакет создают для каждого инициируемого сеанса. Сеанс инициируют для каждого запроса доступа к защищенному элементу информации. Второй элемент информации, включаемый в сеансовый пакет, - это одна часть пары ключей PKI, в иллюстрируемом варианте - часть, являющаяся открытым ключом.

После того, как сеансовый пакет сгенерирован, его шифруют с использованием предварительно определенного шифровального компонента, связанного с компьютером 32. Зашифрованный сеансовый пакет передают в считывающее устройство 12. Копия номера сеанса в иллюстрируемом конкретном варианте осуществления сохраняется компьютером 32. Также сохраняется секретный ключ. Секретный ключ в иллюстрируемом варианте соответствует открытому ключу, который в зашифрованном виде сохраняется в сеансовом пакете.

На этапе 110 считывающее устройство 12 генерирует пакет биометрической информации. С этой целью считывающее устройство 12 использует шифровальный компонент 34 для дешифрации сеансового пакета. Соответственно после этого считывающее устройство 12 получает доступ к открытому ключу, сохраняемому в сеансовом пакете. Затем считывающее устройство 12 собирает биометрическую информацию от оператора системы. Собранная биометрическая информация и номер сеанса в иллюстрируемом варианте представляют собой, по меньшей мере, две части пакета биометрической информации. Этот пакет биометрической информации шифруют с помощью открытого ключа, который был передан в считывающее устройство 12 в составе сеансового пакета.

Зашифрованный пакет биометрической информации передают в компьютер 32. Здесь используется сохраненный секретный ключ, чтобы дешифровать пакет биометрической информации, который был зашифрован соответствующим открытым ключом (открытым ключом, посланным ранее в составе сеансового пакета). Как показано на этапе 112, сохраненный номер сеанса сравнивают с принятым номером сеанса, чтобы убедиться, что эти два значения совпадают. Осуществляют проверку, чтобы убедиться, что принятый номер сеанса был принят в пределах соответствующего предварительно заданного кадра времени (например, измеренного с момента создания номера сеанса). Если номер сеанса не совпадает или не принят вовремя, то биометрическая информация не используется ни для какой возникающей впоследствии цели (т.е. аутентификации, регистрации и т.д.). При условии, что номера сеанса совпадают и временные параметры оказываются адекватными, биометрическую информацию оператора системы можно затем передать в анализатор-процессор 14 для обработки (например, для аутентификации, регистрации и т.д.).

В соответствии с настоящим изобретением компьютер 32 генерирует сеансовый пакет согласно способу 400, проиллюстрированному на фиг.5. На этапе 402 компьютер 32 инициирует сеанс авторизации. Затем, на этапе 404, генерируют номер сеанса и сеансовый ключ (открытый ключ). На этапе 406 сохраняют данные сеанса (например, номер сеанса и отметку времени). Секретный ключ, который соответствует открытому сеансовому ключу, сохраняют для последующей дешифрации данных, посылаемых из считывающего устройства 12. На этапе 408 осуществляют сборку информации сеансового пакета. Затем, на этапе 410, шифруют информацию сеансового пакета с использованием шифровального компонента 38.

В результате проведения этапов способа 400 генерируется сеансовый пакет 500, проиллюстрированный на фиг.6. Как показано на этом чертеже, сеансовый пакет 500 зашифрован с использованием шифровального компонента 38 и поэтому готов к передаче в считывающее устройство 12. Сеансовый пакет 500 включает в себя информацию 506 сеансового пакета, которая в иллюстрируемом варианте включает в себя номер 508 сеанса, сеансовый ключ 510 (открытый ключ), отметку 514 времени и другие данные 516. По выбору, в пакет можно не включать отметку 514 времени. Отметку 514 времени можно просто поддерживать на компьютере вместе с соответствующим ей номером сеанса в целях последующего сравнения.

Номер 508 сеанса иллюстративно представляет собой непоследовательный номер, который является особым для некоторого конкретного сеанса. Сеансовый ключ 510 (открытый ключ) также может быть особым для некоторого конкретного сеанса, но это не обязательно. Вне зависимости от того, изменяется открытый ключ, или нет, соответствующий секретный ключ должен быть доступен для компьютера. Отметка 514 времени представляет собой значение времени, характеризующее время, связанное с инициированием сеанса. Вместе с данными 506 сеанса также могут предоставляться и другие данные 516. После сборки и шифрования сеансового пакета 500 в соответствии с шифровальным компонентом 38 этот пакет передают в считывающее устройство 12.

Как только считывающее устройство 12 принимает сеансовый пакет 500, эта считывающее устройство 12 осуществляет способ 550, проиллюстрированный на фиг.7. Этот способ предусматривает дешифрацию сеансового пакета на этапе 552. Эту дешифрацию проводят с использованием шифровального компонента, в частности шифровального компонента 34, изображенного на фиг.3. Как только сеансовый пакет дешифрован, считывающее устройство 12 собирает биометрическую идентифицирующую информацию от оператора системы (например, на основании команды, принятой в сеансовом пакете). В одном режиме работы пользователь будет проводить сканирование отпечатка пальца с использованием считывающего устройства 12. Можно также применять другие типы идентификации. На этапе 556 генерируют изображение. На этапе 558 осуществляют сборку информации пакета биометрической информации. Информация пакета биометрической информации в иллюстрируемом варианте включает в себя номер сеанса, посланный в сеансовом пакете, и изображение, генерированное на этапе 556. Сразу же после сборки информации пакета биометрической информации этот пакет шифруют с помощью сеансового ключа (открытого ключа), посланного в сеансовом пакете 500. Это шифрование проводится на этапе 560.

На фиг.8 проиллюстрирован пакет 600 биометрической информации. Пакет 600 биометрической информации зашифрован сеансовым ключом (открытым ключом) и включает в себя номер 558 сеанса, модель 608 аутентификации (или биометрическую информацию в какой-либо иной форме) и другие данные 610. Пакет биометрической информации в иллюстрируемом варианте может также включать в себя отметку времени, такую, как независимо генерированная отметка времени или отметка 514 времени, позволяющая позже определить, принят ли пакет биометрической информации в пределах предварительно определенного периода времени. Сразу же после сборки пакета 600 биометрической информации его передают в компьютер 32.

Сразу же после того, как компьютер 32 принял пакет 600 биометрической информации, осуществляют способ 650, проиллюстрированный на фиг.9. Сначала пакет 600 биометрической информации дешифруют, пользуясь сохраненным сеансовым ключом (секретным ключом), на этапе 652. Затем, на этапе 654, подтверждают правильность номера сеанса. Чтобы улучшить защиту, можно отказывать в авторизации, если не подтверждена правильность номера сеанса, например, в случае, когда он не совпадает с сохраненным значением, или если пакет биометрической информации не принят в пределах заданного интервала времени. Отказ в авторизации происходит на этапе 658. Это можно осуществить так, как показано на фиг.2. И опять отметим, что настоящее изобретение не сводится к процессу аутентификации. Оно с равным успехом может быть применено в контексте регистрации или какого-либо иного процесса.

Хотя настоящее изобретение описано со ссылками на предпочтительные варианты его осуществления, специалисты в данной области техники поймут, что в рамках объема притязаний изобретения возможно внесение изменений, связанных с формой и содержанием изобретения.

Изобретение относится к области сетей передачи данных. Технический результат заключается в улучшении защиты информационных взаимодействий с биометрическим устройством, который может быть осуществлен на компьютере. Сущность изобретения заключается в том, что согласно предлагаемому способу предусматривают предварительное установление шифровальной взаимосвязи между компьютерным устройством и биометрическим устройством. Осуществляют прием команды начать сеанс авторизации или регистрации. Генерируют и шифруют сеансовый пакет. Передают сеансовый пакет в биометрическое устройство. Принимают и дешифруют пакет биометрической информации. На основании содержимого дешифрованного пакета биометрической информации определяют, следует ли использовать совокупность биометрических данных, содержащихся в дешифрованном пакете биометрической информации. 3 н. и 22 з.п. ф-лы, 9 ил.

предварительно устанавливают зашифрованную взаимосвязь между компьютерным устройством и биометрическим устройством,

генерируют сеансовый пакет, при этом генерирование сеансового пакета включает в себя генерирование номера сеанса и сохранение его в сеансовом пакете,

шифруют сеансовый пакет и передают его в биометрическое устройство, и

принимают пакет биометрической информации, дешифруют его и определяют, следует ли использовать совокупность биометрических данных, содержащихся в дешифрованном пакете биометрической информации, при этом этап определения содержит сравнение номера сеанса со списком значений, правильность которых подтверждена.

генерирование номера сеанса и сохранение его в сеансовом пакете, и

генерирование сеансового ключа и сохранение его в сеансовом пакете.

сравнение номера сеанса со списком значений, правильность которых подтверждена,

оценку сеансовой отметки времени, чтобы определить, принят ли пакет биометрической информации в пределах предварительно определенного периода времени, и

сравнение представления данных биометрической информации пользователя, по меньшей мере, с одним представлением данных биометрической информации, хранящимся в базе данных.

принимают команду инициализации сеанса,

генерируют сеансовый пакет, при этом генерирование сеансового пакета включает в себя получение сеансового ключа и сохранение его в сеансовом пакете,

шифруют сеансовый пакет,

передают зашифрованный сеансовый пакет в биометрическое устройство,

принимают пакет биометрической информации из биометрического устройства,

дешифруют пакет биометрической информации, который дешифруют ключом шифрования, который является дополняющим по отношению к сеансовому ключу, и

определяют на основании содержимого совокупности информации, содержащейся в дешифрованном пакете биометрической информации, следует ли использовать совокупность биометрических данных, содержащихся в дешифрованном пакете биометрической информации.

предварительно устанавливают зашифрованную взаимосвязь между компьютерным устройством и биометрическим устройством,

генерируют сеансовый пакет, при этом генерирование сеансового пакета включает в себя генерирование сеансовой отметки времени и сохранение ее в сеансовом пакете,

шифруют сеансовый пакет и передают его в биометрическое устройство, и

принимают пакет биометрической информации, дешифруют его и определяют, следует ли использовать совокупность биометрических данных, содержащихся в дешифрованном пакете биометрической информации, при этом этап определения содержит оценку сеансовой отметки времени для определения, был ли пакет биометрической информации получен в течение заранее определенного времени.

| US 6307956 B1, 23.10.2001 | |||

| RU 98110566 A, 10.06.2000 | |||

| US 2002095587 A1, 18.07.2002 | |||

| US 6311272 B1, 17.07.2002 | |||

| US 6263438 B1, 17.07.2001 | |||

| US 6182076 B1, 30.01.2001. |

Авторы

Даты

2009-01-10—Публикация

2003-07-24—Подача