Область техники, к которой относится изобретение

Настоящее изобретение относится к методам аутентификации абонентов, более точно к способам и устройству для аутентификации абонентов в сетях IP-телефонии.

Уровень техники

Мультимедийная IP-подсистема (IMS) является базовой архитектурой для предоставления мобильным абонентам мультимедийных возможностей на основе Интернет-протокола (IP). Обычно сеть IMS поделена на область доступа и сетевую область, в каждой из которых существуют собственные технические требования к системе безопасности. Абонент может получать доступ к IP-сети посредством сети доступа поставщика сетей доступа и затем получать доступ к различным услугам, таким как речевые, видео и потоковые услуги, посредством одной или нескольких обслуживающих сетей, предоставляемых поставщиками обслуживающих сетей.

Аутентификация в сети IMS обычно осуществляется на основе известного протокола для аутентификации и согласования ключей (АКА, от английского - authentication and key agreement). АКА является протоколом системы защиты, обычно используемым в сетях третьего поколения (3G). АКА представляет собой механизм аутентификации запросно-ответного типа, в котором используется симметричная криптография с разделением секретной информации. В результате применения АКА между абонентским оборудованием и сетью IMS устанавливается защитная взаимосвязь (т.е. набор данных обеспечения защиты), позволяющая предоставлять абоненту набор средств защиты.

Криптография с открытым ключом не имеет широкого применения в области телефонии. Вместе с тем, возрастает тенденция применения инфраструктуры открытых ключей (PKI, от английского - public key infrastructure) для аутентификации в области телефонии, как, например, в сетях IMS. Хотя методы криптографии с открытым ключом способны значительно улучшать защиту сети IMS, существует ряд технических соображений, которые ранее ограничивали применение методов криптографии с открытым ключом в сетях IMS. В частности, существует обеспокоенность в связи с тем, что индивидуальные ключи могут быть восстановлены из якобы "защищенной" энергозависимой памяти абонентского оборудования. Так, считается неприемлемым любое решение, которое допускает даже временное хранение индивидуальных ключей в памяти терминала.

В связи с этим существует потребность в основанной на инфраструктуре открытых ключей (PKI) сетевой аутентификации конечного абонента в сети IMS. Также существует потребность в способах и устройстве для аутентификации абонента в сети IMS, в которых гарантировано хранение индивидуальных ключей на защищенной смарт-карте или в другой защищенной памяти. Существует еще одна потребность в способах и устройстве для аутентификации абонента в сети IMS, в которых гарантировано, что все вычисления с использованием индивидуальных ключей осуществляются на защищенной смарт-карте или в другом защищенном процессоре.

Раскрытие изобретения

В изобретении в целом предложены способы и устройство для аутентификации абонентов с использованием инфраструктуры открытых ключей (PKI) в среде IP-телефонии, такой как IMS. Согласно одной из особенностей изобретения предложен способ аутентификации, осуществляемый абонентским устройством при попытке получения доступа к сети IP-телефонии. Сначала из защищенной памяти, связанной с абонентским устройством, извлекают один или несколько индивидуальных ключей абонента. Защищенной памятью может являться, например, компонент смарт-карты, имеющей модуль идентификации абонента сети IMS (ISIM, от английского - IMS Subscriber Identity Module), в котором могут надежно храниться данные и который способен осуществлять вычисления с данными. После этого в описанном способе генерируют ключ целостности и ключ шифрования, шифруют ключ целостности и ключ шифрования с использованием сеансового ключа, шифруют сеансовый ключ открытым ключом сети IP-телефонии и предоставляют зашифрованный сеансовый ключ, зашифрованный ключ целостности и зашифрованный ключ шифрования сети IP-телефонии для аутентификации.

Согласно другой особенности изобретения предложен способ аутентификации абонента, использующего абонентское устройство при попытке получения доступа к сети IP-телефонии, Для аутентификации абонента получают зашифрованный сеансовый ключ, зашифрованный открытым ключом сети IP-телефонии, получают от абонентского устройства зашифрованный ключ целостности и зашифрованный ключ шифрования, при этом ключ целостности и ключ шифрования генерированы связанным с абонентским устройством защищенным устройством с использованием одного или нескольких индивидуальных ключей абонента, дешифруют зашифрованный сеансовый ключ с использованием открытого ключа сети IP-телефонии, дешифруют зашифрованный ключ целостности и зашифрованный ключ шифрования с использованием дешифрованного сеансового ключа и аутентифицируют абонентское устройство, исходя из вычислений на основе инфраструктуры открытых ключей (PKI).

В различных примерах осуществления один или несколько из ключей, включающих зашифрованный сеансовый ключ, зашифрованный ключ целостности и зашифрованный ключ шифрования, могут быть необязательно зашифрованы с использованием одного или нескольких индивидуальных ключей. Кроме того, идентификатор абонента может быть зашифрован с использованием сеансового ключа. За счет этого идентификатор абонента может быть получен только владельцем сеансового ключа. Для защиты от взлома защиты путем замещения оригинала может применяться однократно используемое число.

Более полное понимание настоящего изобретения, а также его дополнительных признаков и преимуществ может быть почерпнуто из следующего далее подробного описания и сопровождающих его чертежей, на которых:

на фиг.1 проиллюстрирован один из примеров сетевой среды IMS, в которой может применяться настоящее изобретение,

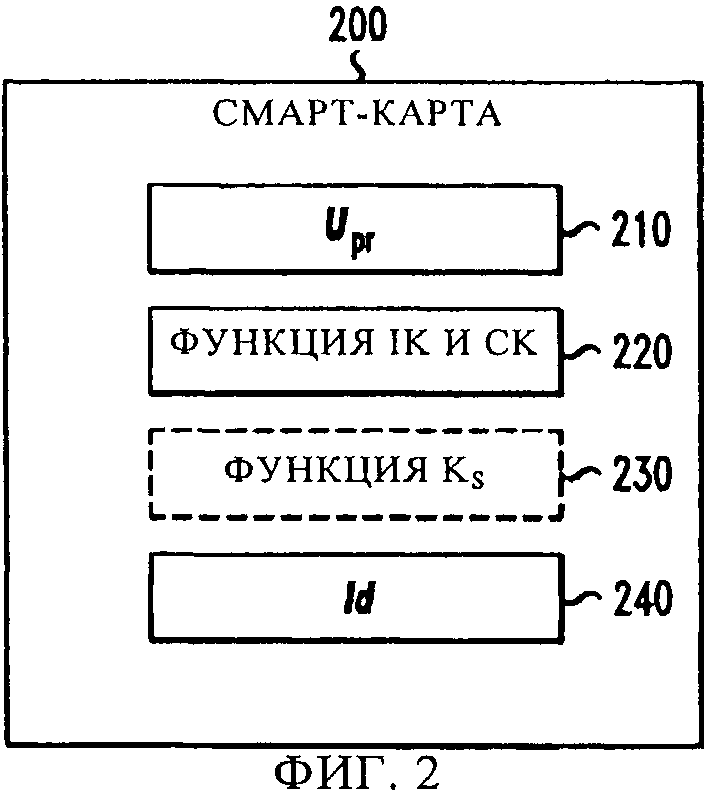

на фиг.2 - блок-схема одного из примеров смарт-карты, содержащей признаки настоящего изобретения,

на фиг.3 - блок-схема, описывающая один из примеров реализации процесса аутентификации PKI для использования в сети IP-телефонии, такой как сеть IMS, и

на фиг.4 - блок-схема, описывающая один из примеров реализации процесса серверной аутентификации для использования сетевым сервером в сети IP-телефонии.

Подробное описание осуществления изобретения

В настоящем изобретении предложена основанная на инфраструктуре открытых ключей (PKI) сетевая аутентификация конечного абонента в сети IMS. Согласно одной из особенностей изобретения абонента аутентифицируют в сети IMS с использованием одного или нескольких индивидуальных ключей, которые хранятся, например, в защищенной смарт-карте, имеющей модуль идентификации абонента сети IMS (ISIM), или в защищенной абонентской приставке для IP-телевидения, связанной с абонентским оборудованием. Согласно другой особенности изобретения при аутентификации абонента в сети IMS все вычисления с использованием индивидуальных ключей выполняются на защищенной смарт-карте или в другом защищенном процессоре. Используемый в заявке термин "защищенное" устройство, такое как смарт-карта, означает устройство, которое удовлетворяет одному или нескольким заданным стандартам обеспечения защиты. Например, смарт-карта, имеющая ISIM, представляет собой защищенную смарт-карту.

В целом, описанные методы криптографии с открытым ключом обеспечивают в сети IMS взаимную аутентификацию конечного абонента и сети, результатом которой является согласование ключей, преимущественно аналогичное обычному протоколу АКА. Кроме того, описанные методы криптографии с открытым ключом не требуют разделения секретной информации.

На фиг.1 проиллюстрирован один из примеров сетевой среды 100 IMS, в которой может применяться настоящее изобретение. Хотя настоящее изобретение проиллюстрировано применительно к одному из примеров сетевой среды 100 IMS, для специалистов в данной области техники ясно, что оно также может применяться в других сетях IP-телефонии, таких как сети на основе протокола инициации соединений (SIP) и сети кабельного телевидения. Как показано на фиг.1, в сетевую среду 100 IMS согласно проиллюстрированному примеру входят абонентское оборудование (АО) 110 и система 120 базовой сети IMS. Абонентское оборудование 110 представляет собой абонентский терминал (такой как беспроводный телефон или абонентская приставка) и имеет соответствующую смарт-карту 114, например, содержащую ISIM-приложение. Используемый в заявке термин смарт-карта 114 означает любой объект, в котором могут безопасно храниться секретные данные и который также способен выполнять вычисления с этими данными. В систему 120 базовой сети IMS входят домашняя сеть 130 и гостевая сеть 140.

В домашнюю сеть 130 входит домашний абонентский сервер 132 (ДАС или HSS, от английского - Home Subscription Server), опрашивающая функция 134 управления соединениями (ОпФУС или I-CSCF, от английского - Interrogating Call Session Control Function (ОпФУС) и обслуживающая функция 136 управления соединениями (ОФУС или S-CSCF, от английского - Serving-Call Session Control Function). В качестве альтернативы, ОФУС 136 может быть реализована в виде любого сетевого сервера, отвечающего за аутентификацию абонентов. В гостевую сеть 140 входит посредническая функция 144 управления соединениями (ПФУС или P-CSCF, от английского - Proxy-Call Session Control Function). Обычно объект, которому в сети IMS приданы функции управления соединениями (ФУС), способен выполнять такие функции, как управление и маршрутизация во время вызова или соединения.

Посредническая, опрашивающая и обслуживающая ФУС различаются своими соответствующими функциями. ПФУС 144 рассчитана на доступ абонентского оборудования 110, при этом любое абонентское оборудование 110 получает доступ к сети IMS 100 посредством ПФУС 144. ОФУС 136 обеспечивает функции базовой сети, такие как управление соединениями и маршрутизация соединений. ОпФУС 134 служит для выбора ОФУС 136 и обеспечения взаимодействия между различными поставщиками услуг или различными локальными сетями. ДАС 132 служит для хранения абонентских данных и данных конфигурации абонентов (например, абонентских сертификатов) и для поддержки функции аутентификации и авторизации (АиА) абонентов,

Как показано на фиг.1, каждый комплект абонентского оборудования 110 имеет первый интерфейс 105 и второй интерфейс 150. Интерфейс 105 является интерфейсом двунаправленной аутентификации абонентского оборудования 110 и сети 100 IMS. Интерфейс 105 служит для обеспечения функции аутентификации абонентов. Интерфейс 150 служит для обеспечения засекречивания связи между абонентским оборудованием 110 и ПФУС 144.

Как указано ранее, в технологии 3GPP интерфейсы 105 и 150 обычно реализованы посредством применения в сети IMS протокола АКА в процессе регистрации абонентского оборудования. Вместе с тем, в настоящем изобретении предложена основанная на инфраструктуре открытых ключей (PKI) сетевая аутентификация конечного абонента в сети IMS.

Как дополнительно указано далее, согласно одной из особенностей настоящего изобретения существующая смарт-карта, содержащая ISIM-приложение или иное устройство для защищенного хранения, связанное с абонентским оборудованием 110, расширена за счет индивидуального ключа абонента, сетевого сертификата и (необязательной) функции генерации ключа целостности (IK, от английского - Integrity Key) и ключа шифрования (СК, от английского - Cipher Key) на основе индивидуального ключа, а также способности ISIM-приложения осуществлять шифрование с использованием по меньшей мере одного существующего алгоритма PKI (такого как RSA, Elliptic Curves или El Gamal), выбираемого оператором сети. Согласно одной из дополнительных особенностей настоящего изобретения аутентификация в сети IMS расширена за счет нового протокола обмена между терминалом конечного абонента, ISIM и обслуживающей функцией управления соединениями (ОФУС),

На фиг.2 показана блок-схема одного из примеров смарт-карты 200, такой как ISIM, содержащей признаки настоящего изобретения. Как показано на фиг.2, смарт-карта 200 согласно проиллюстрированному примеру содержит:

1) один или несколько индивидуальных ключей 210 абонента (для подписи и шифрования), из которых для простоты в описании упоминается только один ключ Upr,

2) функцию 220 (обычно уже содержащуюся в ISIM-карте) вычисления ключа целостности (IK) и ключа шифрования (СК); для использования в качестве входных данных индивидуального ключа или какого-либо иного ключа вместо разделенной секретной информации ISIM может потребоваться расширение функции 220, как это описано далее,

3) (необязательно) функцию 230 случайного вычисления одноразового сеансового ключа Ks, который используется для шифрования остальных ключей, как это описано далее, а также служит вызовом при аутентификации сети абонентом; обычно длина этого ключа равна сумме длин IK и СК, и

4) открытый и индивидуальный идентификаторы 240 абонента (такие как индивидуальный идентификатор абонента сети IMS (IMPI) и открытый идентификатор абонента сети IMS (IMPU) в сети IMS), которые в целях иллюстрации сгруппированы в одну строку Id.

На фиг.3 показана блок-схема, описывающая один из примеров реализации процесса 300 аутентификации с использованием PKI для применения в сети IMS. Обычно сеанс связи начинается при попытке АО 310 зарегистрироваться в сети 100. Чтобы зарегистрироваться, АО 310 должно быть аутентифицировано в сети и должно аутентифицировать сервер как сервер, принадлежащий к сети. При аутентификации с использованием PKI согласно настоящему изобретению это достигается за счет использования сертификатов (смотри, например, Рекомендации Х.509 сектора электросвязи МСЭ). Поскольку в этом случае предполагается (хотя это предположение не является существенным), что сеть действует как сертифицирующий орган, сетевой сертификат с открытым ключом сети содержится в смарт-карте 200.

Для начала регистрации на шаге 325 АО 310 запрашивает у смарт-карты 305 аутентификатор Autn. Смарт-карта 305 вычисляет (возможно, во взаимодействии с АО 310, как пояснено далее) аутентификатор Autn и на шаге 330 предоставляет АО 310 аутентификатор Autn, как дополнительно описано далее в разделе "Вычисление аутентификатора Autn".

После того, как вычислен параметр Autn, на шаге 335 его передают сетевому серверу 315, например, в составе сообщении о регистрации (таком как сообщение о регистрации по протоколу SIP). He имеет значения, что эта процедура аутентификации осуществляется во время регистрации. С технической точки зрения процедура аутентификации может осуществляться в любой момент, когда потребуется аутентификация, при этом она может входить в состав в любого протокола, что ясно для специалистов в данной области техники.

Хотя это и не является необходимым (и, возможно, неэкономичным с точки зрения использования полосы пропускания и времени выполнения), абонент может передавать свой сертификат вместе с параметром Autn. Разумеется, что в этом случае описанная далее процедура извлечения сертификата сетевым сервером 315 заменяется процедурой проверки сертификата в ходе собственной последовательности.

После приема параметра Autn сетевой сервер 315 осуществляет процесс 400 серверной аутентификации, дополнительно рассмотренный далее со ссылкой на фиг.4. Обычно в ходе процесса 400 серверной аутентификации абонента аутентифицируют, исходя из принятого параметра Autn, и вычисляют параметр Autn', который сетевой сервер 315 использует при своей аутентификации абонентом. На шаге 360 параметр Autn' передают АО 310.

После того, как АО 310 принимает содержащее параметр Autn' сообщение, АО 310 проверяет сетевую подпись, и при этом на шаге 365 передает смарт-карте 305 часть, которая соответствует зашифрованному однократно используемому числу, для дешифрования на основе индивидуального ключа. Если получен отрицательный результат проверки целостности сообщения или дешифрованное значение не соответствует показателю свежести+1, АО 310 действует согласно стратегии сети для этого конкретного случая. Если получены положительные результаты обеих проверок, процедура завершается.

Вычисление аутентификатора Autn

Как указано выше со ссылкой на фиг.3, на шаге 330 смарт-карта 305 вычисляет аутентификатор Autn. Аутентификатор Autn может быть представлен следующим уравнением:

Autn=Upr{Npu[KS]|Ks [Id, freshness, IK\CK]},

в котором:

1) свежесть (freshness) означает однократно используемое число (такое как показатель таймера, или параметр SEQ IMS, или любое другое однократно используемое число), которое защищает связь от взлома защиты путем замещения оригинала и обычно имеет длину, равную сумме длин IK и СК,

2) "|" означает операцию конкатенации строк,

3) Ks[…] означает операцию шифрования симметричных ключей (таких как ключ стандарта DES, стандарта тройной DES, стандарта AES или одноразовый ключ), осуществляемую с использованием ключа Ks),

4) Npu[…] означает шифрование сетевым открытым ключом Npu, содержащимся в сетевом сертификате,

5) Upr{…} означает операцию подписания индивидуальным ключом подписи абонента. Например, вычисляют первый результат хеширования (такой как SHA2) аргумента, который затем шифруют этим ключом и, наконец, конкатенируют с аргументом. Наличие подписи обеспечивает решение двух задач: во-первых, защиту целостности сообщения, во-вторых (в сочетании с параметром свежести), невозможность отказа от авторства, что обычно имеет существенное значение для операторов, так как служит доказательством того, что сеанс связи был инициирован абонентом.

Таким образом, получаемая строка Autn состоит из трех конкатенированных компонентов:

Autn=А|В|С, из которых

А=Npu[Ks] может быть дешифрован только сетью,

В=Ks [Id, freshness, IK|CK] позволяет восстанавливать Id и ключи только владельцу ключа Ks, который и в этом случае может вывести из А только сеть, и

С=Upr[Hash(A\B)] позволяет проверять целостность предыдущих двух компонентов, а также доказывать получателю, что сообщение были направлено абонентом.

Следует отметить, что идентификатор абонента (содержащийся в B) является полностью защищенным.

Следует дополнительно отметить, что шаг отдельного вычисления В не является существенным. На практике его используют, чтобы свести к минимуму дорогостоящее вычисление индивидуального ключа. В качестве альтернативы, вычисляют А=Npu [Id, freshness, IK|CK] и полностью опускают В, и в этом случае может не потребоваться выводить Ks.

С целью оптимизации характеристик некоторые части описанных вычислений (т.е. те, которые не затрагивают операций с индивидуальным ключом абонента) на самом деле могут выполняться в АО 310, и в этом случае может потребоваться, чтобы АО 310 и смарт-карта 305 обменялись одним или несколькими сообщениями, содержащими результаты таких вычислений.

Единственной операцией, которая в примерах осуществления изобретения обычно всегда выполняется в карте 305, является подписание индивидуальным ключом. В конечном счете, это единственное необходимое вычисление, потенциально трудоемкое по сравнению с остальными вычислениями.

Процесс 400 серверной аутентификации

Как описано выше со ссылкой на фиг.3, сетевой сервер 315 выполняет процесс 400 серверной аутентификации, чтобы аутентифицировать абонента, исходя из принятого параметра Autn, и вычислить параметр Autn', который использует сетевой сервер 315 при своей аутентификации абонентом.

На фиг.4 показана блок-схема, описывающая один из примеров реализации процесса 400 серверной аутентификации для применения сетевым сервером 315 в сети IMS. Как показано на фиг.4, сначала на шаге 410 сетевой сервер 315 использует свой индивидуальный ключ, чтобы дешифровать А и восстановить из принятого параметра Autn ключ Ks в качестве средства восстановления других параметров.

Затем на шаге 420 процесс 400 серверной аутентификации переходит к дешифрованию В ключом Ks и восстановлению идентификатора Id абонента. После получения идентификатора сетевой сервер 315 проверяет, имеется ли в каталоге зарегистрированных абонентов запись с указанием этого идентификатора, и, если это так, проверяет, авторизована ли регистрация абонента или предоставление ему какой-либо иной услуги, указанной в конкретном протокольном сообщении, в котором содержался этот параметр. Сетевой сервер 315 также извлекает сертификат абонента (если только не требуется, чтобы абонент передал сертификат, как это описано выше). Если запись отсутствует, обработка прекращается и в зависимости от сетевой стратегии обеспечения безопасности может быть зарегистрировано событие, или в случае перегрузки сервера может быть сообщено об атаке системы с целью нарушения нормального обслуживания пользователей.

На шаге 430 сетевой сервер 315 переходит к восстановлению однократно используемого числа freshness и определяет, существует ли возможность взлома защиты путем замещения оригинала. Например, если используется временная отметка, сетевой сервер 315 проверяет, находится ли она в приемлемом временном окне. Аналогичным образом, если используется номер последовательности (такой как последовательность в алгоритме АКА), сетевой сервер 315 также проверяет, находится ли его значение в приемлемом диапазоне (и, если это не так, может инициировать процедуру изменения последовательности в АО 310). Если получен отрицательный результат, обработка прекращается и в зависимости от сетевой стратегии обеспечения безопасности может быть зарегистрировано событие, или в случае перегрузки сервера может быть сообщено об атаке системы с целью нарушения нормального обслуживания пользователей, в особенности при наличии очевидного признака взлома защиты путем замещения оригинала.

На шаге 440 сетевой сервер 315: а) дешифрует С открытым ключом абонента (извлеченного из сертификата абонента); б) вычисляет результат хеширования А|В; и в) сравнивает величины, полученные на стадиях а) и б). Если эти величины различаются, считается, что сообщение было искажено, и может быть зарегистрировано событие, или в случае перегрузки сервера может быть сообщено об атаке системы с целью нарушения нормального обслуживания пользователей (эта стадия может предшествовать шагу 3).

Затем на шаге 450 сетевой сервер 315 переходит к восстановлению IK и СК. На этом этапе аутентификация абонента 310 в сети завершается, и сеть располагает такой же информацией, которой она располагала бы в случае аутентификации по протоколу АКА.

С целью своей аутентификации абонентом (и эффективного подтверждения успешной аутентификации абонента) на шаге 460 сетевой сервер 315 вычисляет параметрам Autn' согласно следующему уравнению;

Autn'=Npr {Upu [freshness+1]},

в котором

1) Upu[…] означает шифрование открытым ключом абонента Upu, содержащимся в сертификате абонента, и

2) Np{…} означает операцию подписания сетевым индивидуальным ключом подписи: сначала вычисляют результат хеширования (такой как SHA2) аргумента, затем результат шифруют этим ключом, и, наконец, этот результат конкатенируют с аргументом.

Наличие подписи обеспечивает решение двух задач: во-первых, защиту целостности сообщения, во-вторых, что важнее, доказательство того, что сообщение поступило от сети.

Вывод

Среди прочих выгод настоящее изобретение обеспечивает преимущественно полную заблаговременную секретность связи в сети IMS за счет того, что секретность связи является не меньшей, чем в случае применения существующего механизма аутентификации в сети IMS (АКА). В настоящем изобретении также обеспечена возможность использования присутствующих в АКА механизмов аутентификации с использованием других факторов (таких как номер последовательности SQN), если этого желает оператор сети. В настоящем изобретении также обеспечена защищенность абонента за счет того, что идентификатор абонента не требуется передавать в незашифрованном виде. Наконец, в настоящем изобретении может необязательно обеспечиваться выполнение в смарт-карте только абсолютно необходимых вычислений путем идентификации неэффективности таких вычислений.

Хотя на фиг.3 и 4 показан один из примеров последовательности шагов, в одном из вариантов осуществления настоящего изобретения последовательность также может быть изменена. В качестве альтернативных вариантов осуществления предусмотрены различные трансформации алгоритма.

Хотя примеры осуществления настоящего изобретения описаны применительно к шагам обработки, выполняемым программой системы программного обеспечения, для специалистов в данной области техники ясно, что различные функции могут быть реализованы в цифровом представлении в виде шагов обработки, осуществляемых программой системы программного обеспечения, схемными элементами или конечными автоматами аппаратного обеспечения или во взаимодействии программного и аппаратного обеспечения. Такое программное обеспечение может применяться, например, в процессоре цифровой обработки сигналов, микроконтроллере или универсальном компьютере. Такое аппаратное и программное обеспечение может быть воплощено в схемах, реализованных в интегральной схеме.

Таким образом, функции настоящего изобретения могут быть воплощены в форме способов и устройств для практического осуществления этих способов. Одна или несколько особенностей настоящего изобретения могут быть воплощены в форме программного кода, например, хранящегося в среде для хранения, загружаемого в вычислительную машину и/или выполняемого вычислительной машиной или передаваемого посредством какой-либо передающей среды, при этом, когда программный код загружен и выполняется вычислительной машиной, такой как компьютер, она становится устройством для практического осуществления изобретения. При реализации в универсальном процессоре сегменты программного кода взаимодействуют с процессором, обеспечивая устройство, которое действует аналогично особым логическим схемам. Изобретение также может быть реализовано в одной или нескольких интегральных схемах, процессоре цифровой обработки сигналов, микропроцессоре и микроконтроллере.

Особенности системы и изделия

Как известно из техники, описанные в изобретении способы и устройство могут быть реализованы в виде изделия, которое как таковое представляет собой машиночитаемый носитель, содержащий воплощенный в нем машиночитаемый код. Машиночитаемый программный код рассчитан на выполнение всех или некоторых шагов осуществления способа во взаимодействии с компьютерной системой или создание рассмотренных в описании устройств. Машиночитаемый носитель может представлять собой перезаписываемый носитель (например, флоппи-диски, накопители на жестких дисках, компакт-диски, карты памяти, полупроводниковые устройства, микросхемы, специализированные интегральные схемы (ASIC)) или может представлять собой передающую среду (например, волоконно-оптическую сеть, глобальную гипертекстовую систему ("всемирную паутину"), кабели или радиоканал с использованием многостанционного доступа с временным разделением каналов, многостанционного доступа с кодовым разделением каналов или другой радиочастотный канал). Может использоваться любой известный или впоследствии созданный носитель, в котором может храниться информация, применимая для использования в компьютерной системе. Машиночитаемым программным кодом является любой механизм, позволяющий компьютеру считывать команды и данные, такие как магнитные вариации на магнитных носителях или изменения высоты на поверхности компакт-диска.

Каждая из описанных компьютерных систем и серверов содержит память, которая конфигурирует соответствующие процессоры таким образом, чтобы выполнять описанные в изобретении способы, шаги и функции. Память может являться распределенной или локальной, а процессоры могут являться распределенными или сингулярными. Память может быть реализована в виде электрического, магнитного или оптического запоминающего устройства или любого сочетания запоминающих устройств этих или других типов. Кроме того, термин "память" следует толковать достаточно широко с учетом любой информации, которая может считываться или записываться по определенному адресу в адресуемом пространстве, доступном для соответствующего процессора. Согласно этому определению передаваемая по сети информация по-прежнему остается в памяти, поскольку соответствующий процессор способен извлекать информацию из сети.

Подразумевается, что рассмотренные и описанные примеры и варианты осуществления являются лишь иллюстрирующими принципы настоящего изобретения, и специалистами в данной области техники могут быть предложены различные усовершенствования, не выходящие за пределы объема и существа изобретения.

В заявке описаны способы и устройство для аутентификации абонентов с использованием инфраструктуры открытых ключей (PKI) в среде IP-телефонии, такой как сеть IMS. Для аутентификации пользователя абонентского устройства при попытке получения доступа к сети IP-телефонии получают один или несколько индивидуальных ключей абонента из защищенной памяти, связанной с абонентским устройством; генерируют ключ целостности и ключ шифрования; шифруют ключ целостности и ключ шифрования с использованием сеансового ключа; шифруют сеансовый ключ открытым ключом сети IP-телефонии; и предоставляют зашифрованный сеансовый ключ, зашифрованный ключ целостности и зашифрованный ключ шифрования сети IP-телефонии для аутентификации. Также описан осуществляемый в сети способ аутентификации абонента в сети IP-телефонии. 3 н. и 4 з.п. ф-лы, 4 ил.

1. Способ аутентификации посредством устройства абонента при попытке получения доступа к сети IP-телефонии, в котором:

получают один или несколько индивидуальных ключей упомянутого абонента из защищенной памяти, связанной с упомянутым абонентским устройством,

генерируют ключ целостности и ключ шифрования,

шифруют ключ целостности и ключ шифрования с использованием сеансового ключа,

шифруют сеансовый ключ открытым ключом упомянутой сети IP-телефонии и

предоставляют упомянутые зашифрованный сеансовый ключ, зашифрованный ключ целостности и зашифрованный ключ шифрования сети IP-телефонии для аутентификации с использованием инфраструктуры открытых ключей (PKI) в сочетании с механизмом протокола для аутентификации и согласования ключей (AKA).

2. Способ по п.1, дополнительно включающий шаг, на котором шифруют один или несколько из ключей, включающих упомянутые зашифрованный сеансовый ключ, зашифрованный ключ целостности и зашифрованный ключ шифрования, с использованием одного или нескольких индивидуальных ключей.

3. Способ по п.1, в котором на упомянутом шаге генерирования ключа целостности и ключа шифрования дополнительно генерируют один или несколько из ключей, включающих упомянутые ключ целостности и ключ шифрования, с использованием одного или нескольких индивидуальных ключей.

4. Смарт-карта для использования устройством абонента в сети IP-телефонии, имеющая:

защищенную память для хранения одного или нескольких индивидуальных ключей упомянутого абонента и

по меньшей мере один процессор, связанный с защищенной памятью и выполненный с возможностью генерирования ключа целостности и ключа шифрования и обеспечения аутентификации устройства абонента с использованием инфраструктуры открытых ключей в сочетании с механизмом протокола для аутентификации и согласования ключей.

5. Устройство по п.4, в котором защищенная память дополнительно содержит сетевой сертификат, содержащий открытый ключ упомянутой сети.

6. Устройство по п.4, в котором упомянутый процессор, выполненный с возможностью генерирования одного или нескольких из ключей, включающих ключ целостности и ключ шифрования, с использованием одного или нескольких индивидуальных ключей.

7. Устройство аутентификации, содержащее:

защищенную память для хранения одного или нескольких индивидуальных ключей абонента для получения доступа к сети IP-телефонии, и

по меньшей мере один процессор, связанный с защищенной памятью и выполненный с возможностью:

извлекать один или несколько индивидуальных ключей упомянутого абонента из защищенной памяти,

генерировать ключ целостности и ключ шифрования,

шифровать ключ целостности и ключ шифрования с использованием сеансового ключа,

шифровать сеансовый ключ открытым ключом упомянутой сети IP-телефонии и

предоставлять упомянутые зашифрованный сеансовый ключ, зашифрованный ключ целостности и зашифрованный ключ шифрования сети IP-телефонии для аутентификации с использованием инфраструктуры открытых ключей в сочетании с механизмом протокола для аутентификации и согласования ключей.

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| Переносная печь для варки пищи и отопления в окопах, походных помещениях и т.п. | 1921 |

|

SU3A1 |

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

| Способ и приспособление для нагревания хлебопекарных камер | 1923 |

|

SU2003A1 |

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| Топчак-трактор для канатной вспашки | 1923 |

|

SU2002A1 |

| RU 2005111507 A, 27.10.2006. | |||

Авторы

Даты

2014-02-10—Публикация

2009-03-26—Подача