Настоящее изобретение, в целом, относится к биометрическим системам защиты данных. А именно, настоящее изобретение имеет отношение к биометрическим системам защиты данных, которые обеспечивают повышенную защиту от незаконных программистов-злоумышленников и других системных нарушителей.

В рамках типовой биометрической системы защиты данных существует, по меньшей мере, две операции: регистрация и аутентификация. Операция регистрации осуществляет первоначальный отбор проб биометрической информации субъекта, а также создание и сохранение шаблона соответствия (известного под именем шаблона регистрации), являющегося представлением первоначального образца в виде данных. Операция аутентификации включает в себя вызов биометрического образца для идентификации или проверку пользователя системы при помощи сравнения представления биометрического образца в виде данных с одним или несколькими сохраненными шаблонами соответствия.

По своей природе биометрическая информация является достаточно общедоступной информацией. Часто биометрические данные субъекта неумышленно остаются после субъекта или могут быть легко подсмотрены или зафиксированы. Это справедливо для всех форм биометрических данных, включая, но не ограничиваясь нижеперечисленным, отпечатки пальцев, характерные черты радужной оболочки глаза, черты лица и информацию о голосе. Например, рассмотрим встречу двух друзей. Один друг узнает другого по его лицу и другим видимым ключевым особенностям. Такая информация является общедоступной. Тем не менее, фотография этого же самого субъекта «не является» этим субъектом. Аналогичным образом, эта проблема применяется электронным образом, к биометрической аутентификации, основанной на применении вычислительной машины, где копия санкционированной биометрической информации восприимчива к предъявлению в качестве представления соответствующей оригинальной информации. В рамках приложений биометрической защиты данных, важным является уникальный и доверенный вызов санкционированной биометрической информации, что и делает возможным безопасную аутентификацию.

Основной проблемой, противодействующей распространению биометрической аутентификации для приложений защиты данных, является обеспечение некоторого рода гарантии того, что биометрический образец, обрабатываемый в процесс аутентификации, является правильным и доверенным образцом. Многочисленные известные биометрические системы безопасности чувствительны к обману, в случае если представление данных, обрабатываемое процессором безопасности, в действительности является мошенническим вызовом биометрической информации. Например, лицо, владеющее копией санкционированной биометрической информации, может представить эту копию в процессе аутентификации, для того чтобы получить несанкционированный доступ. В особо опасном сценарии, лицо, владеющее электронной копией санкционированной биометрической информации, может обманным путем избежать физического сбора биометрической информации и непосредственно представить копию электронному процессору безопасности в ходе операции аутентификации для того, чтобы получить несанкционированный доступ.

Для того, чтобы гарантировать санкционированный вызов биометрической информации, должна поддерживаться целостность данных на каждом этапе или уровне процесса аутентификации. Должна поддерживаться целостность в любых передачах информации между устройством захвата и процессором, и между процессором и любыми последующими приложениями. В частности, процессор, отвечающий за прием и обработку биометрической информации, представленной пользователем, должен быть способен «доверять» получаемые биометрические данные. Другими словами, должны существовать доверительные отношения между устройством, собирающим биометрическую информацию пользователя (например, сканер отпечатков пальцев), и процессором безопасности, отвечающим за обработку этой биометрической информации.

Гарантирование того, что доступ дается только по уникальным и доверенным вызовам санкционированной биометрической информации, является сложной задачей, имеющей отношение практически ко всем биометрическим системам защиты данных.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Один вариант реализации настоящего изобретения имеет отношение к биометрическим системам защиты данных. Система включает в себя клиентскую систему безопасности, сконфигурированную для выдачи запроса к модулю прикладных программ. Модуль аутентификации сконфигурирован для получения инструкции и ответа посредством генерации сеансового пакета, передаваемого клиентской системе безопасности. Далее, клиентская система безопасности сконфигурирована для генерации пакета авторизации, который возвращается к модулю аутентификации после шифрования с использованием информации, содержащейся в сеансовом пакете.

Согласно аспекту настоящего изобретения раскрыта биометрическая система защиты, включающая в себя клиентскую систему безопасности, предназначенную для формирования запроса на доступ к модулю приложения; модуль приложения, предназначенный для приема запроса и выдачи ответа посредством отправки инструкции о инициации сеанса аутентификации модулю аутентификации; и модуль аутентификации, выполненный с возможностью приема инструкции и выдачи ответа посредством генерации сеансового пакета, который передается клиентской системе безопасности, при этом клиентская система безопасности дополнительно выполнена с возможностью генерации пакета авторизации, который возвращается к модулю аутентификации после шифрования с использованием информации, содержащейся в сеансовом пакете.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

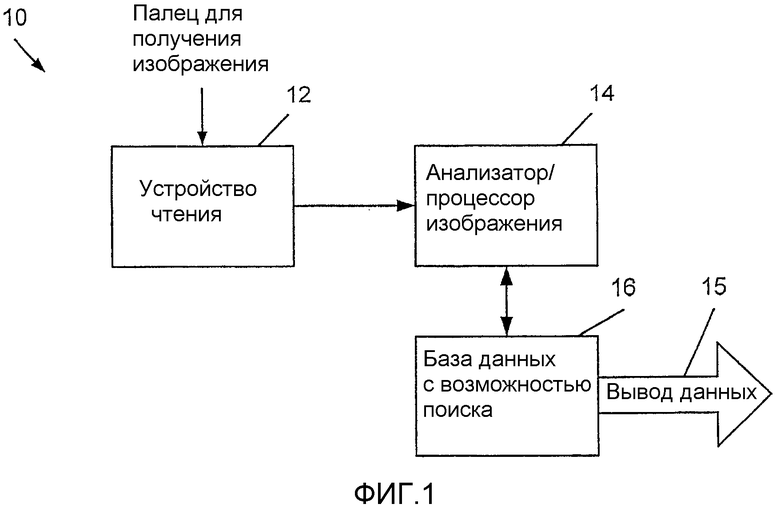

Фиг.1 - блок-схема системы аутентификации пользователя.

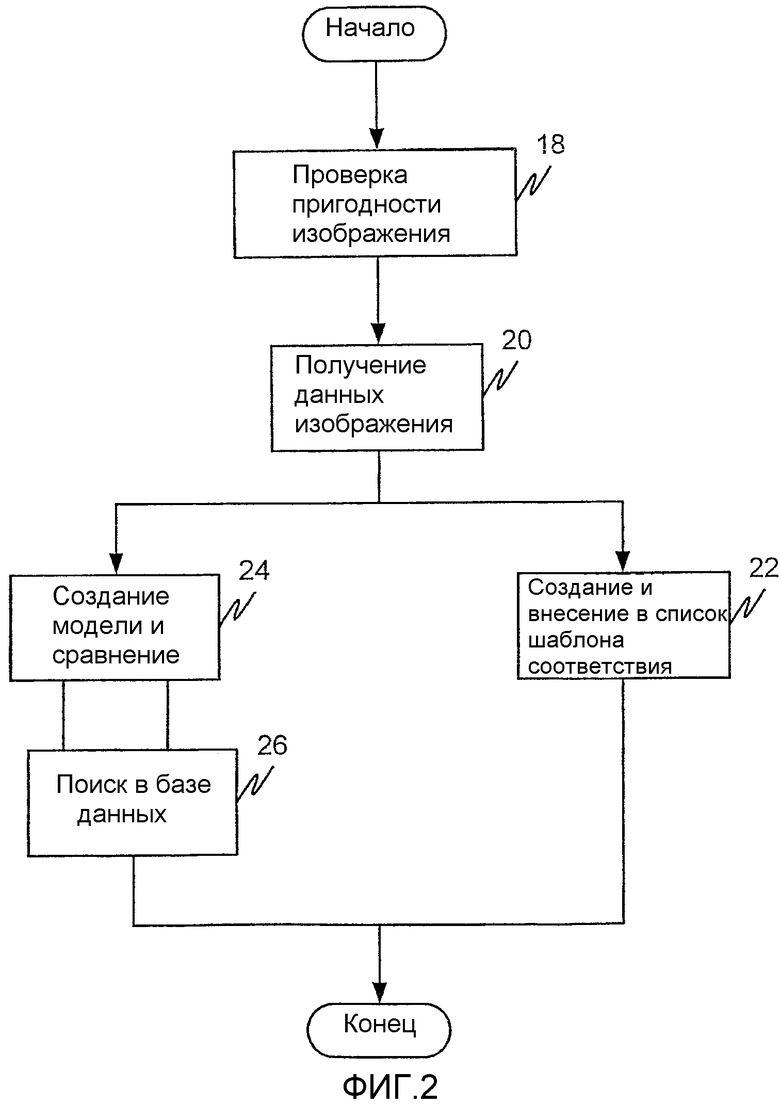

Фиг.2 - схема последовательности операций, иллюстрирующая операции, выполняемые в биометрической системе защиты данных.

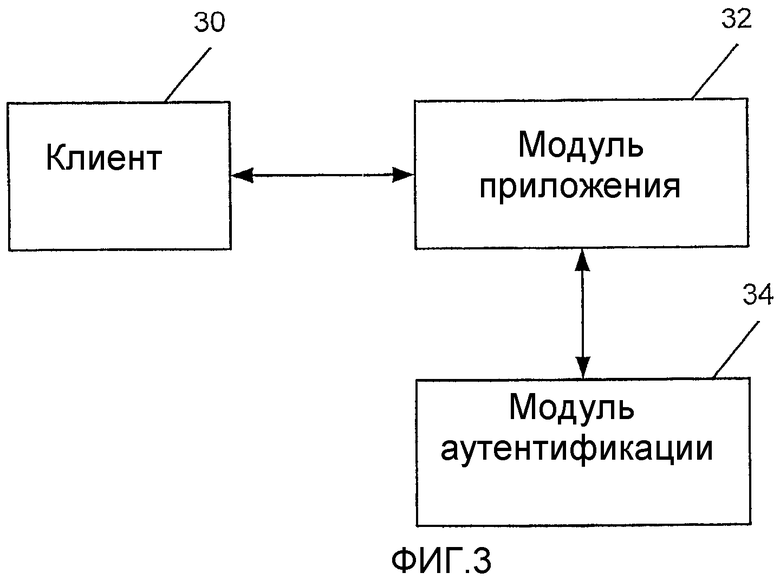

Фиг.3 - блок-схема детального иллюстративного окружения, в котором используется клиент для доступа к приложению, которое защищено системой контроля доступа, включающей в себя модуль аутентификации.

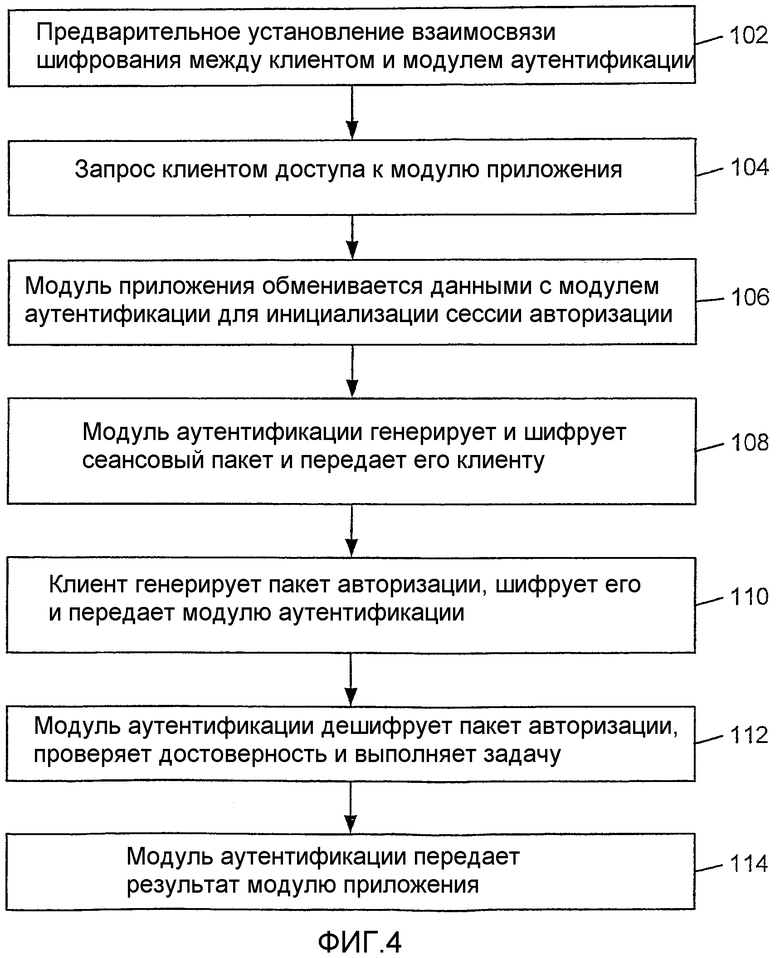

Фиг.4 - схема последовательности операций, иллюстрирующая операции, выполняемые для повышения уровня безопасности, предоставляемого системой аутентификации пользователя.

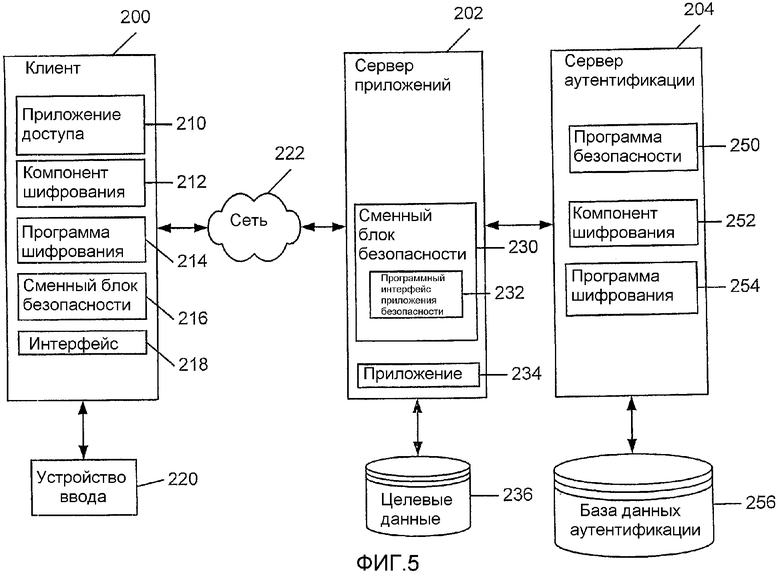

Фиг.5 - схематическая диаграмма, иллюстрирующая детальное иллюстративное окружение, включающее в себя распределенную сеть компьютеров.

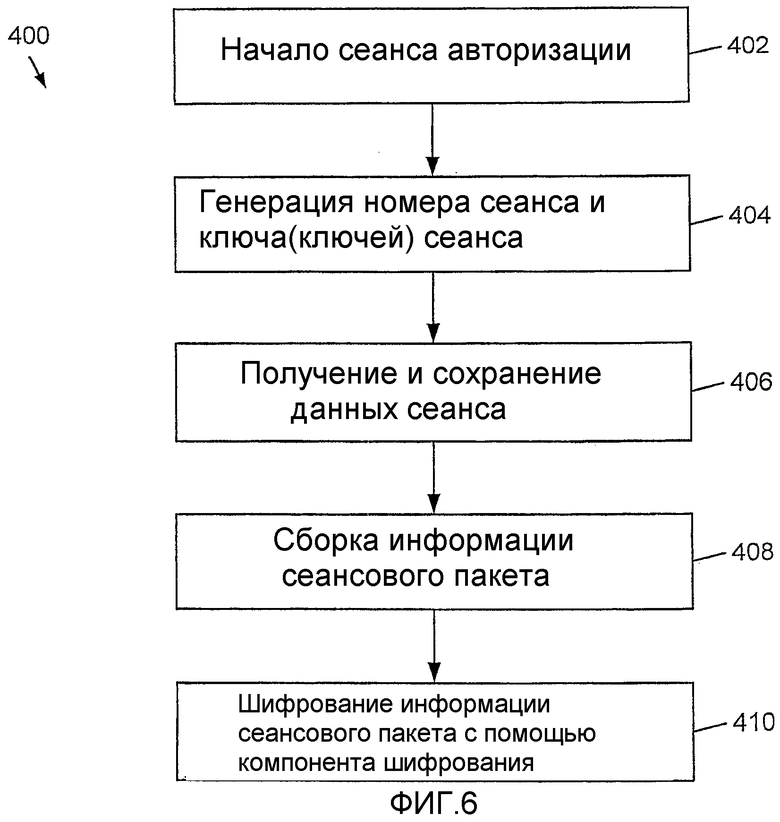

Фиг.6 - схема последовательности операций, иллюстрирующая создание сеансового пакета.

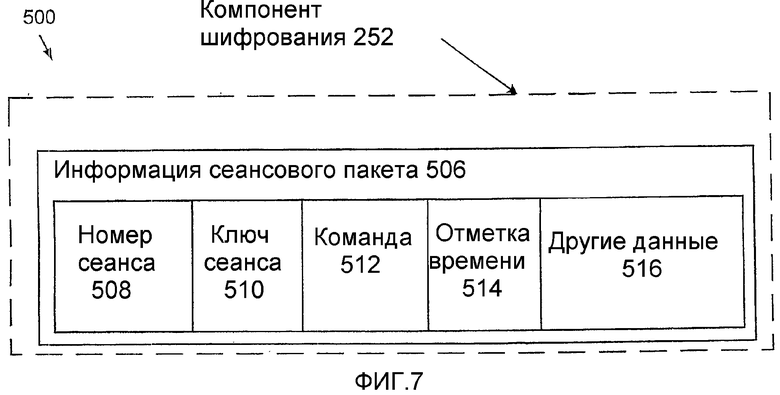

Фиг.7 - диаграммное представление сеансового пакета.

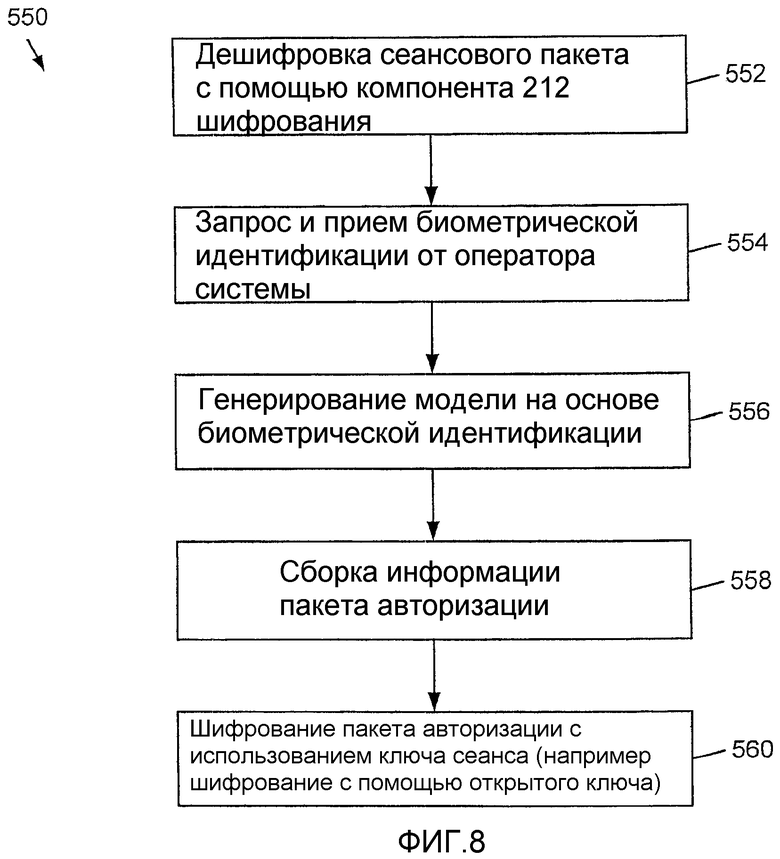

Фиг.8 - схема последовательности операций, иллюстрирующая создание пакета авторизации.

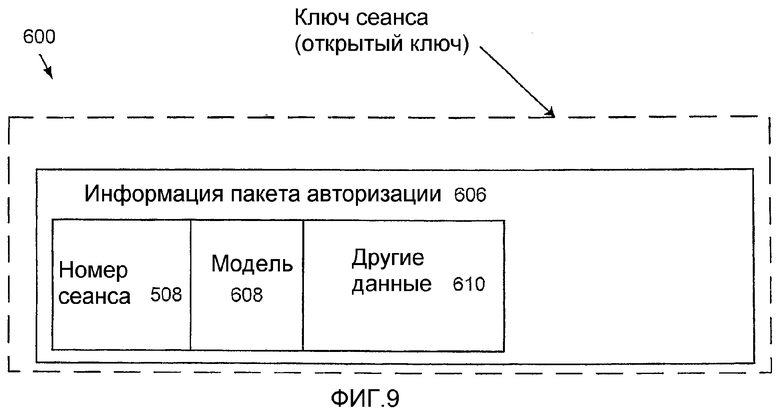

Фиг.9 - диаграммное представление пакета авторизации.

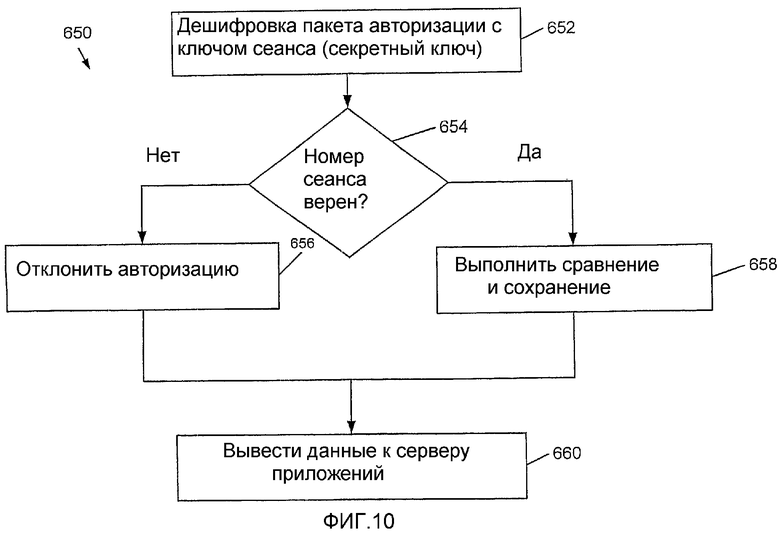

Фиг.10 - схема последовательности операций, иллюстрирующая оценку пакета авторизации.

ПОДРОБНОЕ ОПИСАНИЕ ИЛЛЮСТРАТИВНЫХ РЕАЛИЗАЦИИ

I. ИЛЛЮСТРАТИВНЫЕ КОНТЕКСТНО-ЗАВИСИМЫЕ ОКРУЖЕНИЯ

Различные аспекты настоящего изобретения имеют отношение к биометрическим системам защиты данных, обеспечивающим улучшенную защиту от незаконных взломщиков и других нарушителей системы. Концепции настоящего изобретения предназначены для совместного функционирования с широким диапазоном приложений безопасности общего назначения, включая, но не ограничиваясь перечисленным, контролирующие физический доступ приложения безопасности, приложения безопасности компьютерных сетей, приложения безопасности отдельных компьютеров, приложения и системы, базирующиеся на сети Интернет, приложения безопасности и другие приложения безопасности общего назначения. Способы и системы настоящего изобретения также подходят для улучшения производительности и надежности систем аутентификации пользователя.

Варианты реализации настоящего изобретения могут быть специально реализованы для повышения безопасности, обеспечиваемой совместно с множеством точек доступа. Некоторые из этих точек доступа связаны с физическим пространством, таким как здание, комната, определенный терминал аэропорта, самолет и тому подобное. В соответствии с одним вариантом реализации, биометрический сканер физически расположен в небезопасной области, в то время как доступ к отделенной безопасной области запрещен любому, кто не способен представить санкционированную биометрическую информацию биометрическому сканеру для обработки соответствующей программой контроля доступа. В соответствии с другим вариантом реализации, биометрический сканер физически расположен на небезопасной стороне запертой двери, которая остается запертой до тех пор, пока санкционированная биометрическая информация не будет получена биометрическим сканером и адекватно обработана соответствующей программой контроля доступа.

Варианты реализации настоящего изобретения могут быть также выполнены для повышения безопасности, обеспечиваемой в связи с электронными точками доступа. Посредством взаимодействия с вычислительным устройством пользователь способен столкнуться с большим диапазоном функциональных и информационных точек доступа или с точками доступа для проведения транзакций, большая часть которых может быть потенциально защищена при помощи систем и способов, связанных с настоящим изобретением.

Потенциально защищаемая электронная точка доступа встречается, когда имеется пользователь, способный получить общий доступ к конкретной компьютерной сети (например, конкретная локальная сеть, Интернет и так далее). Другая потенциально защищаемая электронная точка доступа встречается, когда имеется пользователь, способный получить доступ к конкретному набору сведений (например, медицинские записи, информация об учетных записях, информация о персонале, защищенные файлы данных и так далее), которые хранятся в вычислительном устройстве, с которым взаимодействует пользователь, или сохранены доступным образом на удаленном вычислительном устройстве. Другая потенциально защищаемая электронная точка доступа встречается, когда имеется пользователь, способный получить доступ к и взаимодействовать с конкретной программой, которая хранится в вычислительном устройстве, с которым взаимодействует пользователь, или сохранена доступным образом на удаленном вычислительном устройстве. Еще одна потенциально защищаемая электронная точка доступа встречается, когда имеется пользователь, способный получить доступ к информации, сохраненной в конкретном файле или директории, или способный получить доступ к информации некоторого класса, которая идентифицируется конкретным образом (например, как конфиденциальная), или способный использовать функции, связанные с другим независимым устройством (например, конкретная камера, сканер, кассовый аппарат, сейф, и тому подобное). Это только несколько примеров из множества электронных точек доступа, которые могут быть защищены с использованием систем и способов настоящего изобретения.

Настоящее изобретение является полезным для различных типов биометрических технологий. Конкретные технологии включают в себя, например, сканирование радужной оболочки или сетчатки глаза, голосовые технологии, физиономические технологии, технологии, связанные с геометрией ладони, технологии анализа ДНК, спектральные биометрические технологии и технологии отпечатков пальцев. Поскольку настоящее описание описывает систему, основанную на отпечатках пальцев, такое описание является только одним примером подходящей системы. Объем настоящего изобретения не является настолько ограниченным.

II. ИЛЛЮСТРАТИВНОЕ РАБОЧЕЕ ОКРУЖЕНИЕ

На фиг.1 представлена блок-схема системы 10 аутентификации пользователя. Система 10 аутентификации пользователя включает в себя считывающую часть 12, анализатор/процессор 14 изображения и базу 16 данных с возможностью поиска, которая также обеспечивает вывод 15. Считывающая часть 12 может быть любой из известных систем, способных сканировать изображение отпечатков пальцев и передавать данные, относящиеся к изображению, к анализатору изображения, такому как анализатор/процессор 14 изображения.

Во многих случаях считывающая часть 12 будет включать в себя оптическое или электронное устройство, включающее в себя плоскую рабочую поверхность, предназначенную для приема пальца для получения изображения, а затем формируется оцифрованное изображение. Как правило, считывающее устройство использует свет или электричество для получения изображения структуры отпечатка пальца. Окончательно оцифрованное изображение передается от считывающей части к анализатору/процессору 14 изображения. Анализаторы/процессоры 14 изображения различаются в зависимости от приложения, но, как правило, анализируют полученные данные изображения для широкого диапазона целей и приложений.

Анализатор/процессор 14 изображения иллюстративно сконфигурирован для создания модели аутентификации (другими словами, модели изображения) на основе определенных признаков и характеристик изображений, принятых от считывающей части 12. В соответствии с одной реализацией, модели аутентификации содержат больше информации, чем точные копии связанных с ними отпечатков пальцев, и включают в себя уникальный диапазон элементов данных, которые обеспечивают различные аналитические возможности. Создание модели аутентификации описано в Патенте США №09/911,589 от 16 ноября 2001 г. «Система идентификации изображения», являющемся собственностью заявителя.

В одной реализации, анализатор/процессор 14 изображения непосредственно или косвенно сравнивает элементы данных сгенерированной модели аутентификации с элементами данных, по меньшей мере, одной другой модели аутентификации, сохраненными в базе 16 данных с возможностью поиска. Модели аутентификации, сохраненные в базе 16 данных, иллюстративно соответствуют ранее полученным сканированным изображениям, в то время как сравниваемая модель аутентификации иллюстративно соответствует сосканированному в данный момент времени изображению. Система 10 аутентификации пользователя сконфигурирована для эффективного выполнения определения, является ли модель аутентификации, соответствующая сканированному в данный момент времени отпечатку пальца, по существу подобной какой-либо из моделей аутентификации (или непосредственно связанных коллекций данных), содержащихся в базе 16 данных с возможностью поиска. Таким образом, система 10 аутентификации пользователя обеспечивает эффективную и точную систему идентификации изображений отпечатков пальцев. Такие системы используются, например, как мера безопасности для определения, должен ли быть санкционирован доступ в комнату, доступ к банковскому счету, или какие-либо другие действия, для персоны, приложившей палец к считывающей части 12.

Как показано на фиг.1, база 16 данных с возможностью поиска обеспечивает вывод 15. Точный вид выходных данных 15 вывода зависит от условий, в которых применяется система 10 аутентификации пользователя. Например, выходные данные 15 могут быть индикацией положительного или отрицательного соответствия или индикацией идентификации модели аутентификации или коллекции данных, содержащихся в базе 16 данных с возможностью поиска, которая в значительной степени соответствует изображению, сканированному считывающей частью 12. Это только несколько примеров из большого количества потенциальных форм выходных данных 15. В качестве дополнения, выходные данные 15 могут включать в себя данные, передаваемые приложению.

III. ОПИСАНИЕ РАБОТЫ

На фиг.2 представлена схема последовательности операций, иллюстрирующая операции, которые должны быть выполнены в системе 10, например, в анализаторе/процессоре 14, в соответствии с реализацией настоящего изобретения. Процесс начинается, когда анализатор/процессор 14 изображения принимает данные изображения от считывающей части 12. После приема данных изображения, анализатор/процессор 14 изображения, во-первых, иллюстративно, выполняет, как показано на этапе 18 на фиг.2, серию функций проверки пригодности (оценки) изображения.

Кратко говоря, оценка 18 изображения включает в себя быструю обработку всех или части имеющихся данных изображения, для того чтобы удостовериться в том, что принятое изображение есть результат сканирования реального отпечатка пальцев (в отличие от поддельного отпечатка пальцев) и обладает достаточным качеством для дальнейшей обработки. В одной реализации, в случае если процесс проверки пригодности (оценки) изображения приводит к заключению о том, что сканированное изображение является подделкой или имеет недостаточное качество, обработка изображения прерывается. В таком случае пользователю системы отправляется уведомление, имеющее отношение к обнаруженным несоответствиям, и продолжение обработки допускается только после исправления несоответствий.

Этап 20 на фиг.2 представляет точку, в которой получают пригодное изображение. После того как получены пригодные данные изображения, эти данные изображения используются для, по меньшей мере, одной из двух целей. Во-первых, как показано на этапе 22, это создание и внесение в список (регистрация) шаблона соответствия. Этап 22 представляет процесс, в котором генерируются шаблоны соответствия (например, на основе данных оцифрованного пригодного изображения), а затем вводятся и каталогизируются в базе 16 данных с возможностью поиска.

В соответствии с одной реализацией, шаблоны соответствия и модели аутентификации генерируются в соответствии с одним и тем же алгоритмом или двумя по существу подобными алгоритмами таким образом, что они формируются в одинаковом или по существу одинаковом формате. Тем не менее, в соответствии с одной реализацией, шаблоны соответствия генерируются с использованием алгоритма, который существенно отличается от алгоритма, используемого для генерации моделей аутентификации. Соответственно, модель аутентификации и шаблон соответствия, сгенерированные на основе одних и тех же данных, будут связаны, но не идентичны. Это делает возможным непрямой, основанный на взаимоотношениях процесс сравнения в ходе аутентификации. Этому процессу посвящена патентная заявка, находящаяся в процессе одновременного рассмотрения, принадлежащая настоящему заявителю.

Как показано на этапе 26 на фиг.2, поиск 26 в базе данных может выполняться в связи со сравнением модели 24 для определения, какой, если существует, из множества шаблонов соответствия, сохраненных в базе данных с возможностью поиска, адекватно соответствует сгенерированной модели аутентификации. Иллюстративно, поиск 26 в базе данных является быстрым и эффективным определением, какой из, если такой существует, потенциально тысяч или даже миллионов, сохраненных шаблонов (или связанных коллекций данных) в базе 16 данных обладает заданным уровнем подобия по сравнению с целевой моделью аутентификации. Поиск может быть выполнен по самой биометрической информации или по некоторому идентификатору, подобному идентификатору работника, идентификатору пользователя, номеру счета, и так далее. В соответствии с одной реализацией, идентификатор (например, идентификатор работника, идентификатор пользователя, номер счета и тому подобное) используется для выбора единственной коллекции данных для сравнения с целевой моделью аутентификации на основе принципа "один к одному". Целевая модель аутентификации, иллюстративно, является моделью аутентификации, связанной с сканированным, в данный момент времени, изображением.

В соответствии с одной реализацией, вместо того чтобы сравнивать модель аутентификации непосредственно с шаблонами соответствия, определяется набор ключей базы данных, описывающих различные характеристики шаблона соответствия, для того чтобы упростить общие, а не частные, сравнения, производимые в процессе поиска 26 в базе данных.

Основа обеспечиваемой безопасности заключается в способности получить уникальный и санкционированный вызов биометрических данных пользователя. Соответственно, процесс генерации модели аутентификации на основе биометрической информации пользователя должен быть защищен, санкционирован и безопасен. Должна выполняться проверка того, что модель аутентификации является истинным представлением биометрической информации, вновь представленной пользователем (например, «живой» вызов). Анализатор/процессор должен быть способен проверить принятые биометрические данные. Предотвращение воспроизведения данных модели аутентификации (например, электронное воспроизведение) является первостепенной задачей.

IV. УЛУЧШЕННАЯ БЕЗОПАСНОСТЬ АУТЕНТИФИКАЦИИ

Система 10 аутентификации пользователя (фиг.1) может быть встроена в различные окружения для обеспечения безопасности общего назначения. Существует одно иллюстративное окружение, в котором клиентскому вычислительному устройству дают команду осуществить доступ к приложению некоторого рода, которое защищено системой контроля доступа, которая включает в себя модуль аутентификации. На фиг.3 представлена общая блок-схема такого окружения.

Со ссылкой на фиг.3, клиент 30 иллюстративно инструктируется (например, непосредственно пользователем) для доступа к модулю 32 приложения (например, инструктируется использовать модуль 32 для доступа к некоторой коллекции данных). Для примера, клиент 30 включает в себя считывающее устройство 12 и анализатор/процессор 14 изображения, описанные выше со ссылкой на фиг.1. Соответственно, клиент 30 сконфигурирован для приема биометрической информации от пользователя и генерации модели аутентификации, как было описано выше.

Модуль 32 приложения, иллюстративно, может быть приложением любого типа, включая, но не ограничиваясь перечисленным, приложением базы данных, Web-приложением, приложением электронной почты, приложением Web-браузера, приложением обработки текстов, приложением электронных таблиц, управляющим приложением или приложением управления физического или электронного доступа. Некоторые аспекты модуля 32 приложения (или данные, доступ к которым можно получить с использованием данного приложения), например, могут нуждаться в защите, поэтому желательно, чтобы доступ к ним предоставлялся только санкционированным клиентам и/или пользователям. Для того чтобы сделать установку предоставления и отказа в доступе величиной по выбору, модуль 32 приложения взаимодействует с модулем 34 аутентификации для облегчения фильтрации (отбора) идентификационной информации клиента 30 и/или связанного с ним пользователя. Модуль 34 аутентификации, в качестве примера, включает в себя базу 16 данных с возможностью поиска, как описано в связи с фиг.1.

В соответствии с одним аспектом настоящего изобретения клиент 30 способствует генерации модели аутентификации и затем передаче модели аутентификации модулю 34 аутентификации. Затем модуль 34 аутентификации оценивает модель аутентификации (например, идентифицирует, связана ли она с авторизованным пользователем, имеющим биометрическую информацию, сохраненную в базе 16 данных). После того как оценка завершена, результат отправляется к модулю 32 приложения, который, например, предоставляет или отказывает в доступе в зависимости от результатов оценки. Специалисты в данной области должны принять во внимание то, что различные иллюстративные (примерные) модули могут быть связаны с одним вычислительным устройством или распределены по множеству вычислительных устройств. Множество вычислительных устройств может распределяться по одной или более компьютерным сетям, включая, но не ограничиваясь перечисленным, сеть Интернет.

Фиг.4 в соответствии с одним аспектом настоящего изобретения иллюстрирует способ повышения уровня безопасности, обеспечиваемого в рамках описанных выше процессов аутентификации. Способ, представленный на фиг.4, в общем, применим в рамках окружения, описанного в связи с фиг.3.

Сначала, как показано на этапе 102, зависимость (взаимосвязь) шифрования предварительно устанавливается между клиентом 30 и модулем 34 аутентификации. В одном режиме работы каждый из клиентов 30 и модуль 34 аутентификации имеют сохраненный компонент шифрования (например, компонент шифрования, оперативно сохраняемый вместе со связанным специализированным программным компонентом). Компонент шифрования, связанный с клиентом 30, напрямую соединяется с компонентом шифрования, связанным с модулем 34 аутентификации (например, один из компонентов шифрования используется для дешифровки информации, предварительно зашифрованной другим компонентом шифрования).

В соответствии с одной реализацией, компонент шифрования, связанный с клиентом 30, является первой частью криптографической пары (ключей), используемой в инфраструктуре открытого ключа (PKI), а компонент шифрования, связанный с модулем 34 аутентификации, является второй частью криптографической пары. Одна из первой и второй частей криптографической пары (ключей), используемой в инфраструктуре открытого ключа, является секретным ключом шифрования, а другая соответствует открытому ключу шифрования. Соответствующие пары компонента шифрования, отличные от пары из инфраструктуры открытого ключа (например, предопределенные соответствующие статические пары ключей), могут быть использованы без выхода за пределы объема настоящего изобретения.

После предварительного установления зависимости (взаимосвязи) шифрования между клиентом 30 и модулем 34 аутентификации, следующим этапом, в соответствии с этапом 104 на фиг.4, является запрос клиентом 30 доступа к модулю 32 приложения. В соответствии с одним вариантом реализации, запрос соответствует команде или подобному взаимодействию, инициированному пользователем. После того как доступ запрошен, подразумевая, что запрошенный доступ подразумевает ограниченные или охраняемые права, модуль 32 приложения связывается с модулем 34 аутентификации для инициализации сессии авторизации на этапе 106. Например, сессия авторизации начинается после инициализации и закрывается после истечения предопределенного периода времени. Предопределенный период времени иллюстративно выбирается настолько продолжительным, с таким требуемым временем подготовки или поддержки, насколько требуется для завершения процесса авторизации (процесс авторизации описан подробно ниже). В соответствии с одной реализацией, предопределенный период времени выбирается настолько продолжительным, насколько требуется среднему пользователю для участия и для завершения процесса авторизации.

Затем, на этапе 108, модуль 34 аутентификации генерирует сеансовый пакет. Сеансовый пакет, например, включает в себя два элемента. Первым элементом является номер сеанса, который является уникальным, например непоследовательно сгенерированным числом, которое создается для каждого сеансового пакета. Сеансовый пакет создается для каждого инициированного сеанса. Сеанс инициируется для каждого запроса доступа к охраняемому элементу. Вторым элементом, содержащимся в сеансовом пакете, является одна часть криптографической пары, используемой в инфраструктуре открытого ключа, для примера - открытый ключ.

После того как сеансовый пакет сгенерирован, он шифруется с использованием предварительно установленной компоненты шифрования, связанной с модулем 34 аутентификации. Затем зашифрованный сеансовый пакет передается клиенту 30. Копия номера сеанса, например, сохраняется модулем аутентификации. Также сохраняется секретный ключ. Секретный ключ, например, соответствует открытому ключу, который сохранен в зашифрованном виде в сеансовом пакете.

Как показано на этапе 110, клиент 30 генерирует пакет авторизации. Для выполнения этого действия клиент 30 использует предварительно установленный компонент шифрования, связанный с клиентом 30, для дешифровки сеансового пакета. Соответственно, затем клиент 30 получает доступ к сгенерированному (иллюстративно, но необязательно, уникальному) открытому ключу. Клиент 30 извлекает биометрическую информацию пользователя, запросившего доступ, и генерирует модель аутентификации на основе этой информации. Модель аутентификации и номер сеанса, иллюстративно, образуют, по меньшей мере, две части пакета авторизации. Пакет авторизации шифруется в соответствии с открытым ключом, взятым из сеансового пакета.

Далее, зашифрованный пакет авторизации передается модулю аутентификации. Здесь используется сохраненный секретный ключ для дешифровки пакета авторизации, который был зашифрован с использованием соответствующего открытого ключа (открытого ключа, переданного ранее в составе сеансового пакета). Как показано на этапе 112, сохраненный номер сеанса сравнивается с принятым номером сеанса, для того чтобы удостовериться в том, что эти две величины совпадают. Производится проверка, для того чтобы удостовериться в том, что принятый номер сеанса был принят в пределах предопределенного интервала времени (например, измеряемого от момента времени, в который был создан сеансовый пакет). Если номер сеанса не совпадает или не был принят вовремя, то модель аутентификации никоим образом не используется в дальнейшем.

Предполагая, что номера сеансов совпадают, и временное тактирование во времени корректно, и что при помощи сгенерированного секретного ключа можно дешифровать данные, модель аутентификации затем используется для выполнения задачи, такой как сравнение модели аутентификации (например, сравнение базы данных) или регистрация шаблона в базе данных. Сеансовый пакет и/или пакет авторизации могут быть иллюстративно сформированы таким образом, чтобы содержать в себе командный элемент, соответствующий задаче, которую предполагается выполнить.

После того как выполнение задачи завершено, как показано на этапе 114, модуль аутентификации передает результат модулю 32 приложения на этапе 114. Результатом может быть, но не ограничиваясь перечисленным, сообщение о том, что сохранение регистрационной информации завершено или сообщение о положительном или отрицательном результате сравнения.

V. ПРИМЕНЕНИЕ В СЕТЕВОМ ОКРУЖЕНИИ

Одним полезным окружением для способа, представленного на фиг.4, является распределенная сеть компьютеров, такая как Интернет. Фиг.5 иллюстрирует такое примерное окружение. Примерное окружение включает в себя клиент 200, сервер 202 приложений и сервер 204 аутентификации. Клиент 200 включает в себя приложение 210 доступа, компонент 212 шифрования, программу 214 шифрования, сменный блок 216 безопасности и интерфейс 218 устройства ввода. Устройством 220 ввода может быть устройство чтения или сканер отпечатков пальцев, как описано выше, или некоторое другое устройство приема биометрической информации. Устройство 220 ввода взаимодействует с клиентом 200 через интерфейс 218 пользовательского ввода. Клиент 200 соединяется с сервером 202 приложений через сеть 222, которая, для примера, может быть сетью Интернет, локальной сетью или другой сетевой системой.

Сервер 202 приложений включает в себя сменный блок 230 безопасности, который имеет программный интерфейс 232 приложения безопасности. Сервер 202 приложений также включает в себя приложение 234. Далее, сервер 202 приложений имеет доступ к целевым данным 236 с использованием приложения 234.

Сервер 204 аутентификации включает в себя программу 250 безопасности, компонент 252 шифрования, и программу 254 шифрования. Сервер 204 аутентификации имеет доступ к базе 256 данных аутентификации.

Клиент 200 включает в себя компонент 212 шифрования, соответствующий компоненту 252 шифрования, хранящемуся на сервере 204 аутентификации. В одном варианте реализации, программа 254 шифрования генерирует криптографическую пару, используемую в инфраструктуре открытого ключа. Компонент 252 шифрования сохраняет секретный ключ для последующей дешифровки возвращенного сеансового пакета, и возвращает открытый ключ для использования компонентом 212 шифрования. Этот процесс описан подробно ниже. Программа 250 безопасности, как правило, использует компонент 252 шифрования и программу 254 шифрования для шифровки некоторых сеансов связи с клиентом 200. Клиент 200 использует компонент 212 шифрования для дешифровки этих сеансов связи, которые используют компонент 212 шифрования и программу 214 шифрования.

На фиг.5, иллюстрирующей примерное окружение, предполагается, что клиент 200 хочет получить доступ к целевым данным 236, которые доступны при помощи приложения 234 на сервере 202 приложений. Для примера, доступ к целевым данным 236 охраняется и ограничен только санкционированным доступом. Клиент 200 включает в себя приложение 210 доступа, которое позволяет клиенту 200 получить доступ к приложению 234. Например, приложением 210 доступа является WWW-браузер, а приложением 234 является узел сети Интернет. Целевыми данными 236 может быть персональная информация, такая как номер банковского счета или медицинская информация. В предположении что он или она имеют право на такие действия и могут адекватно подтвердить это право, пользователь может использовать клиент 200 для доступа к целевым данным 236. Когда пользователь выдает команду клиенту 200 для запроса доступа к целевым данным 236, сменный блок 230 безопасности совместно с программным интерфейсом 232 приложения безопасности запрашивает программу 250 безопасности о начале сеанса авторизации.

Сервер 204 авторизации генерирует сеансовый пакет в соответствии со способом 400, представленным на фиг.6. На этапе 402 сервер 204 авторизации инициирует сеанс авторизации. Затем генерируются номер сеанса и ключ сеанса (пара открытый/секретный ключ) на этапе 404. На этапе 406 сохраняются данные сеанса (например, номер сеанса и отметка времени). Секретный ключ, соответствующий открытому ключу сеанса, сохраняется для последующей дешифровки данных, посланных клиентом 200. Информация сеансового пакета собирается на этапе 408. Далее, на этапе 410, информация сеансового пакета шифруется с использованием компонента 252 шифрования в программе 254 шифрования.

В результате выполнения этапов способа 400 генерируется сеансовый пакет 500, показанный на фиг.7. Как показано, сеансовый пакет 500 зашифрован при помощи компонента 252 шифрования и готов к передаче клиенту 200. Сеансовый пакет 500 включает в себя информацию 506 сеансового пакета, которая, для примера, содержит номер 508 сеанса, ключ 510 сеанса (открытый ключ), команду 512 (необязательный элемент), отметку 514 времени и другие данные 516.

Номером 508 сеанса, для примера, является непоследовательно сгенерированное число, уникальное для конкретного сеанса. Ключ 510 сеанса (открытый ключ) также может быть уникальным для конкретного сеанса, хотя это и необязательно. Тем не менее, более безопасно, когда он уникален. Вне зависимости от того, варьируется ли открытый ключ, важно, чтобы соответствующий секретный ключ был доступен серверу 204 аутентификации. Команда 512 показывает, какому действию (например, сравнению или сохранению) должен способствовать клиент 200. Отметка 514 времени показывает время инициации сеанса. Другие данные 516 также могут входить в состав данных 506 сеанса. После того как сеансовый пакет собран и зашифрован в соответствии с компонентом 252 шифрования, он передается клиенту 200.

Как только клиент 200 принимает сеансовый пакет 500, клиент 200 выполняет способ 550, показанный на фиг.8. Способ включает в себя дешифровку сеансового пакета на этапе 552. Эта дешифровка завершается с использованием компонента шифрования, как правило, компонента 212, представленного на фиг.5. Когда сеансовый пакет дешифрован, клиент 200 будет запрашивать и принимать биометрическую идентификацию пользователя на основе команды, принятой в сеансовом пакете. В одном режиме работы пользователь будет выполнять сканирование отпечатка пальцев с использованием устройства 12 чтения. На этапе 556 генерируется модель аутентификации. На этапе 558 собирается информация пакета авторизации. Информация пакета авторизации включает в себя номер сеанса, присланный в сеансовом пакете, и модель аутентификации, сгенерированную на этапе 556. Как только информация пакета авторизации собрана, информация шифруется с использованием ключа сеанса (открытого ключа), присланного в сеансовом пакете 500. Это выполняется на этапе 560.

На фиг.9 представлен пакет 600 авторизации. Пакет 600 авторизации зашифрован с использованием ключа сеанса (открытого ключа) и включает в себя информацию 606 пакета авторизации. Информация 606 пакета авторизации включает в себя номер 508 сеанса, модель 608 аутентификации и другие данные 610. Как только пакет 600 авторизации собран, он передается серверу 204 аутентификации через сервер 202 приложений.

Как только сервер 204 аутентификации принимает пакет 600 авторизации, выполняется способ 650, представленный на фиг.10. Сначала пакет 600 авторизации дешифруется с использованием сохраненного ключа сеанса (секретного ключа) на этапе 652. Затем на этапе 654 номер сеанса проверяется. Для того чтобы обеспечить повышенную безопасность, авторизация может быть отклонена, если номер сеанса неправильный, например, если он не совпадает с сохраненным значением или если пакет авторизации не был принят за заданный период времени. Авторизация отклоняется на этапе 656, и на этапе 660 выходные данные посылаются серверу приложений, показывая отклонение авторизации. Если был принят правильный номер сеанса, способ выполняет сравнение или сохранение на этапе 658. Как только сравнение или сохранение выполнены, на этапе 660 выходные данные посылаются серверу приложений. Как было описано раньше, выходные данные, отправленные на этапе 660, могут быть различными типами информации. В одном режиме выходным сигналом является отклонение или принятие авторизации. В другом режиме могут быть отправлены данные, связанные с пользователем, например авторизация кредитной карты на основе записи о пользователе.

Хотя настоящее изобретение было описано со ссылкой на предпочтительные варианты реализации, специалист в данной области поймет, что могут быть сделаны изменения в форме и деталях без выхода за пределы объема и сущности нижеследующей формулы изобретения.

Раскрыта биометрическая система защиты. Система включает в себя клиентскую систему безопасности, сконфигурированную для формирования запроса на доступ к модулю приложения. Модуль приложения сконфигурирован для приема запроса и выдачи ответа посредством отправки инструкции модулю аутентификации для инициации сеанса аутентификации. Модуль аутентификации сконфигурирован для приема инструкции и выдачи ответа посредством генерации сеансового пакета, который передается клиентской системе безопасности. Клиентская система безопасности дополнительно сконфигурирована для генерации пакета авторизации, который возвращается модулю аутентификации после шифрования с использованием информации, содержащейся в сеансовом пакете. Технический результат - доступ обеспечивается только по уникальным и доверенным вызовам санкционированной биометрической информации. 3 н. и 40 з.п. ф-лы, 10 ил.

предварительно устанавливают взаимосвязь для шифрования передачи данных между клиентской системой безопасности и модулем аутентификации;

принимают в модуле аутентификации инструкцию от модуля приложения о начале сеанса авторизации упомянутого доступа;

генерируют в модуле аутентификации сеансовый пакет, шифруют его, и передают клиентской системе безопасности; и

принимают в модуле аутентификации шифрованный клиентской системой безопасности пакет авторизации, содержащий информацию об аутентификации пользователя, сгенерированную из биометрической информации пользователя, принятой клиентом в ответ на команду из сеансового пакета, дешифруют принятый пакет, и выдают модулю приложения информацию о предоставлении или отклонении доступа на основе содержимого упомянутой информации, содержащейся в пакете авторизации.

генерацию номера сеанса и сохранение его в сеансовом пакете;

получение ключа сеанса и сохранение его в сеансовом пакете; и

генерацию отметки времени сеанса и сохранение ее в сеансовом пакете.

сравнивают номер сеанса со списком правильных значений;

оценивают отметку времени сеанса для определения, принят ли пакет авторизации в течение предопределенного периода времени;

сравнивают представление данных о биометрической информации пользователя с, по меньшей мере, одним представлением данных биометрической информации, сохраненным в базе данных; и

выдают информацию о том, предоставить или отказать в доступе, на основе результатов сравнения номера сеанса, оценки отметки времени сеанса и сравнения представления данных.

используют модуль аутентификации для управления доступом пользователей к коллекции информации, связанной с модулем приложения, который удаленно доступен клиентскому вычислительному устройству, в котором реализована клиентская система безопасности.

используют модуль аутентификации для управления доступом пользователей к коллекции информации, связанной с модулем приложения, который доступен через сеть Интернет клиентскому вычислительному устройству, в котором реализована клиентская система безопасности.

клиентскую систему безопасности, предназначенную для формирования запроса на доступ к модулю приложения;

модуль приложения, предназначенный для приема запроса и выдачи ответа посредством отправки модулю аутентификации инструкции о инициации сеанса аутентификации; и

модуль аутентификации, выполненный с возможностью приема инструкции и выдачи ответа посредством генерации сеансового пакета, который передается клиентской системе безопасности, при этом клиентская система безопасности дополнительно выполнена с возможностью генерации пакета авторизации, который возвращается к модулю аутентификации после шифрования с использованием информации, содержащейся в сеансовом пакете.

| US 6256737 B1, 03.07.2001 | |||

| СПОСОБ АВТОМАТИЧЕСКОЙ ИДЕНТИФИКАЦИИ ЛИЧНОСТИ | 1998 |

|

RU2161826C2 |

| ЭЛЕКТРОННАЯ КОНТРОЛИРУЮЩАЯ СИСТЕМА/СЕТЬ | 1995 |

|

RU2158444C2 |

| US 6263438 B1, 17.07.2001. | |||

Авторы

Даты

2008-03-20—Публикация

2003-05-20—Подача