ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Способы и устройства в соответствии с настоящим изобретением относятся к получению и удалению информации относительно объектов цифровых прав и, более конкретно, к получению и удалению информации относительно объектов цифровых прав, при которых устройство запрашивает информацию относительно объекта цифровых прав с переносного устройства хранения данных, принимает информацию относительно объекта цифровых прав из переносного устройства хранения данных, переданную в ответ на запрос, и управляет информацией относительно объекта цифровых прав так, что управление цифровыми правами (DRM) между устройством и переносным устройством хранения данных выполняется безопасно и эффективно.

ПРЕДШЕСТВУЮЩИЙ УРОВЕНЬ ТЕХНИКИ

В последнее время DRM активно исследовалось и разрабатывалось. DRM использовалось и будет использоваться в коммерческих службах. DRM необходимо к применению из-за следующих различных свойств цифрового содержимого. Другими словами, в отличие от аналоговой информации, цифровое содержимое можно скопировать без потерь и можно легко повторно использовать, преобразовывать и распространять, и только небольшое количество расходов необходимо для копирования и распространения цифрового содержимого. Тем не менее, для производства цифрового содержимого требуется большое количество расходов, работы и времени. Таким образом, когда цифровое содержимое копируется и распространяется без разрешения, производитель цифрового содержимого может терять прибыль, а энтузиазм производителя для создания может уменьшаться. Как результат, деятельность по разработке цифрового содержимого может затрудниться.

Было несколько попыток защитить цифровое содержимое. Обычно защита цифрового содержимого сосредоточена на предотвращении несанкционированного доступа к цифровому содержимому, разрешая доступ к цифровому содержимому только людям, оплатившим его. Таким образом, людям, произведшим оплату за цифровое содержимое, разрешен доступ к нешифрованному цифровому содержимому, в то время как людям, не произведшим оплату, доступ запрещен. Тем не менее, когда человек, произведший оплату, умышленно раздает это цифровое содержимое другим людям, это цифровое содержимое могут использовать люди, которые не произвели оплату за него. Для решения этой проблемы было введено DRM. В DRM любому разрешен свободный доступ к закодированному цифровому содержимому, но для раскодирования и выполнения цифрового содержимого необходима лицензия, являющаяся объектом прав. Таким образом, цифровое содержимое можно защитить более эффективно посредством использования DRM.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Техническая проблема

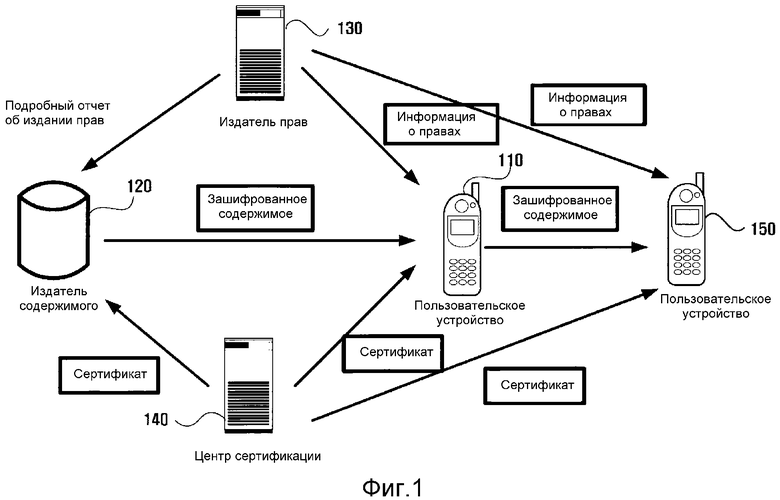

На Фиг.1 иллюстрировано понятие о DRM, относящееся к управлению содержимым (именуемым в дальнейшем зашифрованным содержимым), защищенным, используя способ, такой как шифрование или скремблирование, и объекты прав, разрешающие доступ к зашифрованному содержимому.

Со ссылкой на Фиг.1, система DRM включает в себя пользовательские устройства 110 и 150, желающие получить доступ к содержимому, защищенному посредством DRM, издатель 120 содержимого, выпускающий содержимое, издатель 130 прав, выпускающий объект прав, содержащий право на доступ к содержимому, и центр 140 сертификации, издающий сертификат.

При работе пользовательское устройство 110 может получать искомое содержимое от издателя содержимого 120 в зашифрованном формате, защищенном посредством DRM. Пользовательское устройство 110 может получать лицензию на воспроизведение зашифрованного содержимого из объекта прав, полученного от издателя 130 прав. После этого пользовательское устройство 110 может воспроизводить зашифрованное содержимое. Поскольку зашифрованное содержимое может свободно распространяться или передаваться, пользовательское устройство может свободно передать зашифрованное содержимое на пользовательское устройство 150. Для воспроизведения зашифрованного содержимого пользовательскому устройству 150 необходим объект прав. Объект прав может быть получен от издателя 130 прав. Тем временем центр 140 сертификации издает сертификат, указывающий, что издатель 120 содержимого подлинный, а пользовательские устройства 110 и 150 авторизованы. Сертификат можно внедрить на этапе изготовления в устройства, используемые пользовательскими устройствами 110 и 150, и переиздать посредством центра 140 сертификации после истечения заданного срока.

DRM защищает доходы тех, кто производит или предоставляет цифровое содержимое и таким образом может помочь в активизации индустрии цифрового содержимого. Несмотря на то, что объект прав или зашифрованное содержимое можно передавать между пользовательскими устройствами, на практике это неудобно. Соответственно, для облегчения перемещения объектов прав и зашифрованного содержимого между устройствами, желательно эффективное перемещение информации между устройством и переносным устройством хранения данных, являющимся посредником между устройствами.

Техническое решение

Настоящее изобретение предоставляет способ и устройство для получения информации объекта цифровых прав, в котором устройство запрашивает информацию из переносного устройства хранения данных относительно объекта прав, получает информацию относительно объекта прав, переданную из переносного устройства хранения данных в ответ на запрос, управляет информацией относительно объекта цифровых прав так, что DRM между устройством и переносным устройством хранения данных выполняется безопасно и эффективно.

Настоящее изобретение также предоставляет способ и устройство для удаления объекта цифровых прав, посредством которого на основе информации относительно объекта прав удаляется ненужный объект прав, таким образом, снижая загрузку устройства или переносного устройства хранения данных и предотвращая потребление содержимого посредством неавторизированного объекта прав.

По аспекту настоящего изобретения предоставлен способ получения информации относительно объекта цифровых прав, включающий в себя получение от устройства запроса на информацию о хранимом объекте прав, получение доступа к объекту прав в ответ на запрос от устройства, обработку информации по объекту прав и предоставление устройству обработанной информации.

По другому аспекту настоящего изобретения предоставлен способ получения информации относительно объекта цифровых прав, включающий в себя получение от устройства запроса на информацию по всем доступным объектам прав, получение доступа ко всем доступным объектам прав в ответ на запрос, обработку информации по всем доступным объектам прав и предоставление устройству обработанной информации.

По еще одному аспекту настоящего изобретения предоставлен способ получения информации относительно объекта цифровых прав, причем способ включает в себя получение от устройства запроса на информацию по всем доступным объектам прав, получение доступа ко всем доступным объектам прав в ответ на запрос, обработку информации по всем доступным объектам прав и предоставление устройству обработанной информации.

По дополнительному аспекту настоящего изобретения предоставлен способ получения информации относительно объекта цифровых прав, причем способ включает в себя выполнение аутентификации с переносным устройством хранения данных и генерацию ключа шифрования, запрос информации по всем доступным объектам прав с аутентифицированного переносного устройства хранения данных и получение обработанной информации по всем доступным объектам прав с упомянутого переносного устройства хранения данных.

По еще одному аспекту настоящего изобретения предоставлен способ удаления объекта цифровых прав, причем способ включает в себя выбор информации относительно объекта прав для удаления, шифрование выбранной информации относительно объекта прав, используя общий ключ шифрования, встраивание зашифрованной информации относительно объекта прав в сигнал для передачи в переносное устройство хранения данных и передачу сигнала в переносное устройство хранения данных.

По еще одному аспекту настоящего изобретения предоставлен способ удаления объекта цифровых прав, причем способ включает в себя получение от устройства зашифрованной информации об удалении объекта прав, расшифровку зашифрованной информации об удалении объекта прав, используя общий ключ шифрования, получение доступа к объекту прав, соответствующему расшифрованной информации об удалении объекта прав и удаление этого объекта прав.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Описанные выше и другие аспекты настоящего изобретения станут более очевидны посредством детального описания примерных вариантов осуществления настоящего изобретения со ссылкой на прилагающиеся чертежи, на которых:

На Фиг.1 показана схема, иллюстрирующая понятие о DRM;

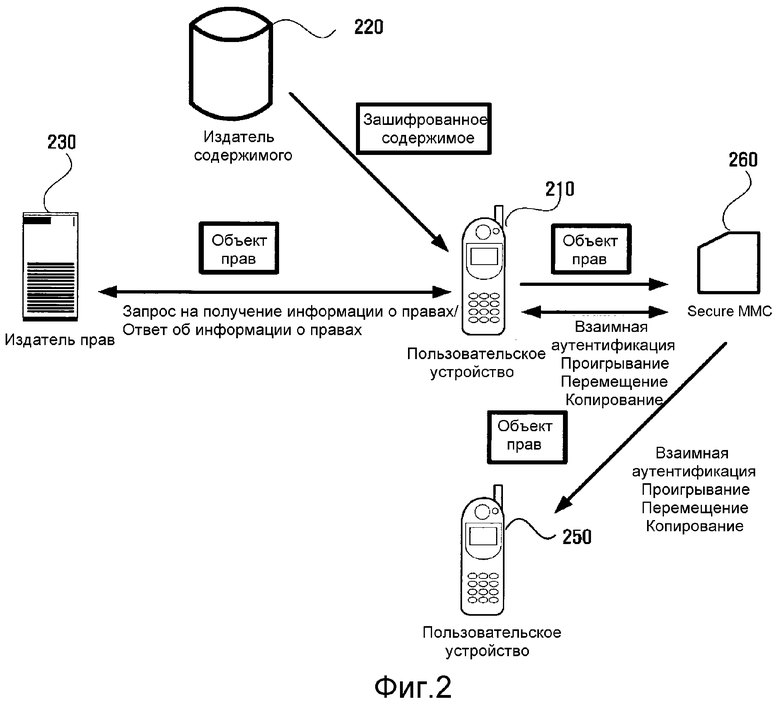

На Фиг.2 показана схема, иллюстрирующая понятие о DRM, используя secure multimedia card (MMC) (защищенная мультимедийная карта);

На Фиг.3 показана блок-схема устройства по примерному варианту осуществления настоящего изобретения;

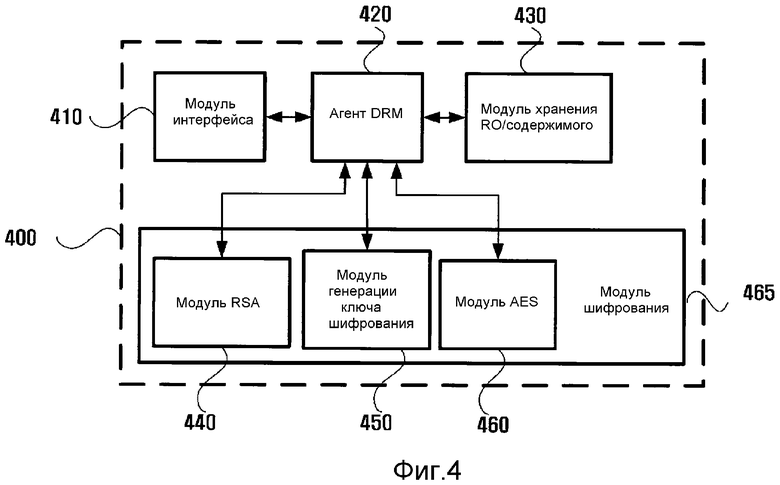

На Фиг.4 показана блок-схема secure MMC по примерному варианту осуществления настоящего изобретения;

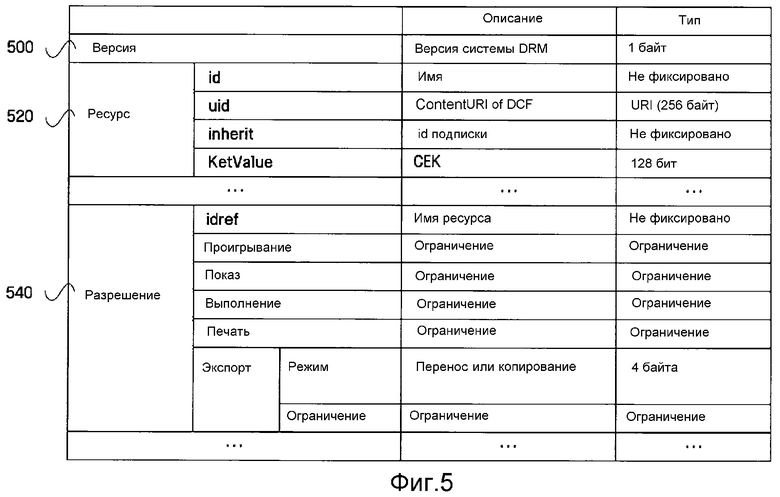

На Фиг.5 показана таблица, иллюстрирующая формат объекта прав по примерному варианту осуществления настоящего изобретения;

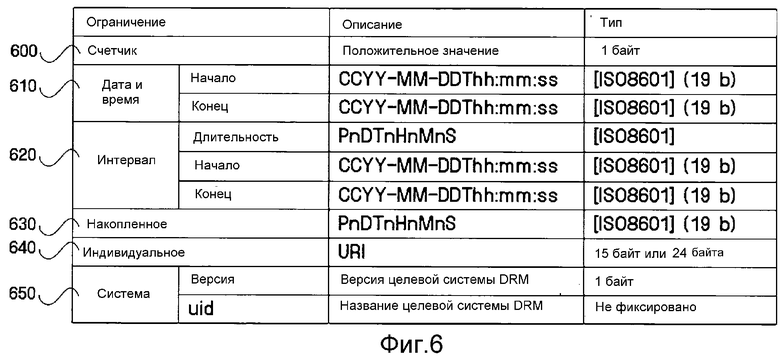

На Фиг.6 показана таблица, иллюстрирующая ограничения, данные разрешению, показанному на Фиг.5;

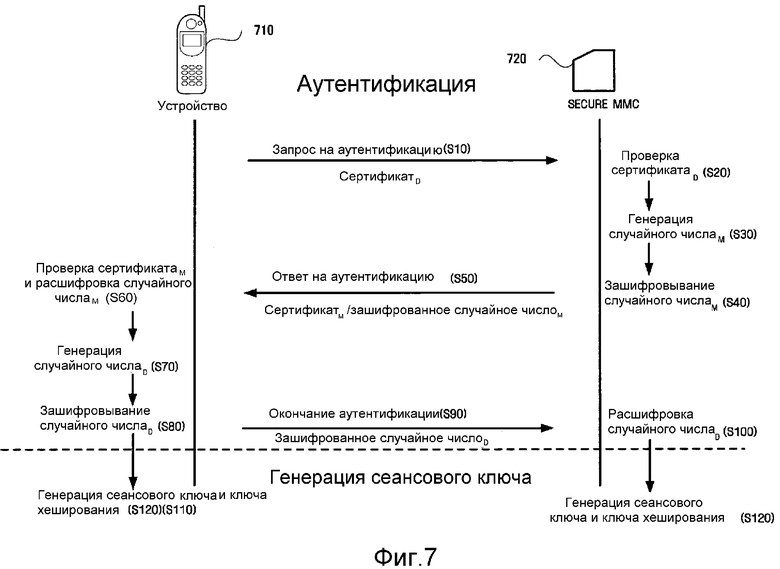

На Фиг.7 показано изображение, иллюстрирующее аутентификацию между устройством и secure MMC;

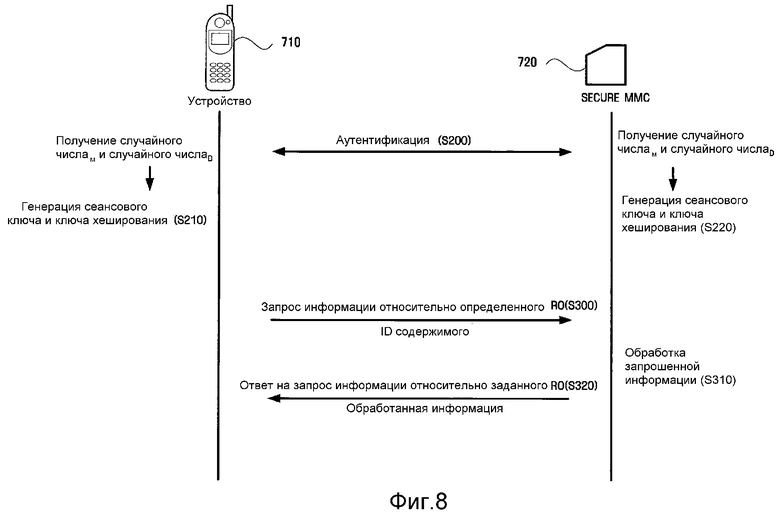

На Фиг.8 показана блок-схема протокола, по которому устройство получает информацию относительно заданного объекта прав из secure MMC по примерному варианту осуществления настоящего изобретения;

На Фиг.9. показана блок-схема протокола, по которому устройство получает информацию относительно всех доступных объектов прав из secure MMC по примерному варианту осуществления настоящего изобретения;

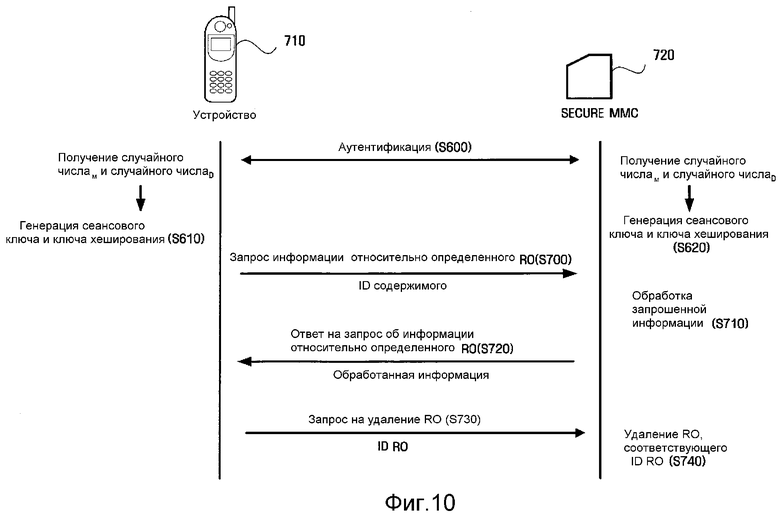

На Фиг.10 показана блок-схема протокола для удаления объекта прав с secure MMC, заданного устройством по примерному варианту осуществления настоящего изобретения;

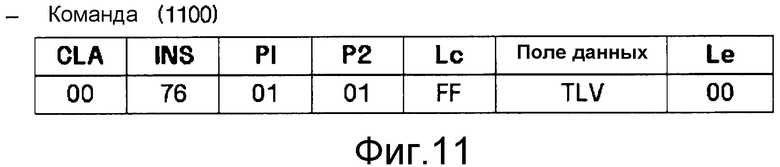

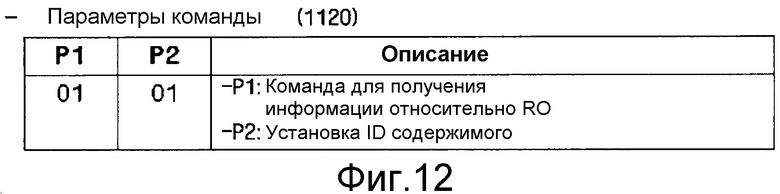

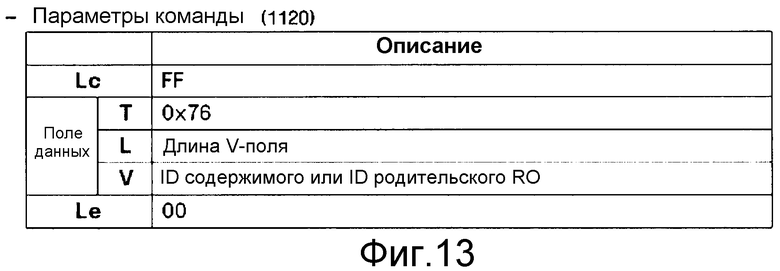

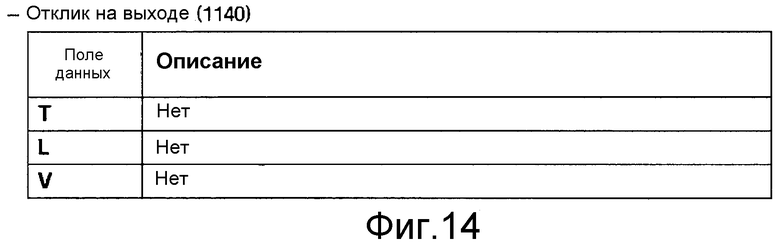

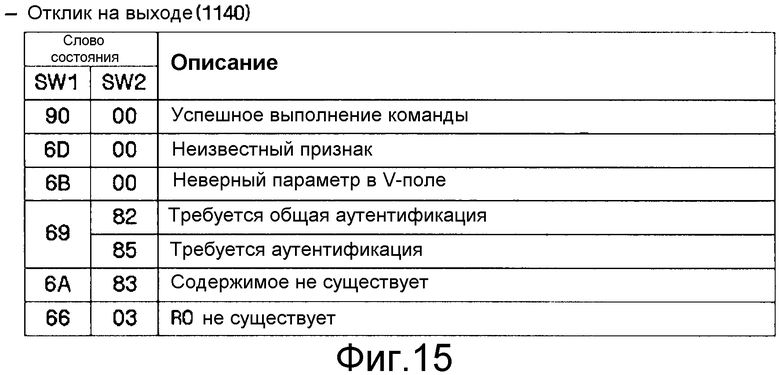

На Фиг. с 11 по 15 показаны примеры, иллюстрирующие форматы команды, параметры команды и отклик на выходе, которые используются, когда устройство передает в secure MMC информацию относительно содержимого, запрошенного пользователем по протоколу, показанному на Фиг.8, по примерному варианту осуществления настоящего изобретения;

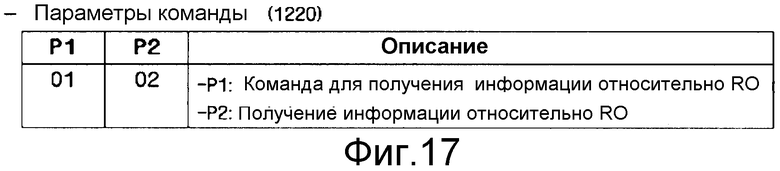

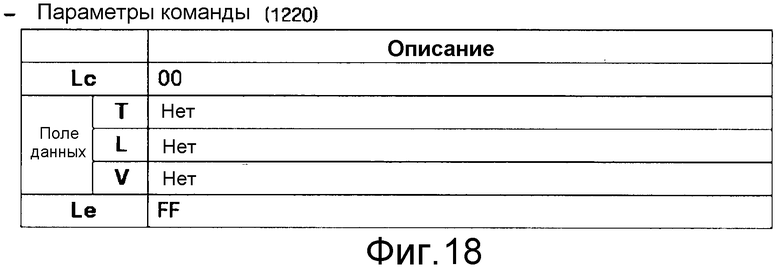

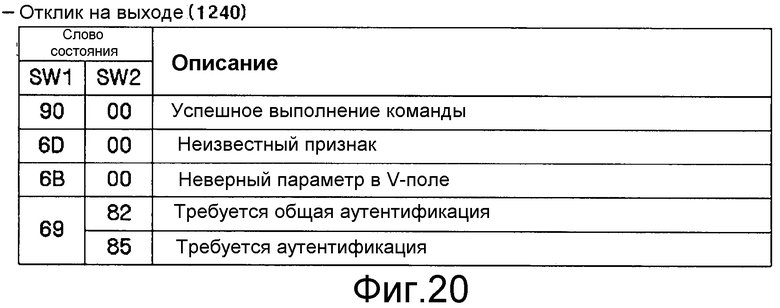

На Фиг. с 16 по 20 показаны примеры, иллюстрирующие форматы команды, параметры команды и отклик на выходе, которые используются, когда устройство запрашивает информацию относительно объекта прав, соответствующего содержимому с secure MMC, по протоколу, показанному на Фиг.8, по примерному варианту осуществления настоящего изобретения; и

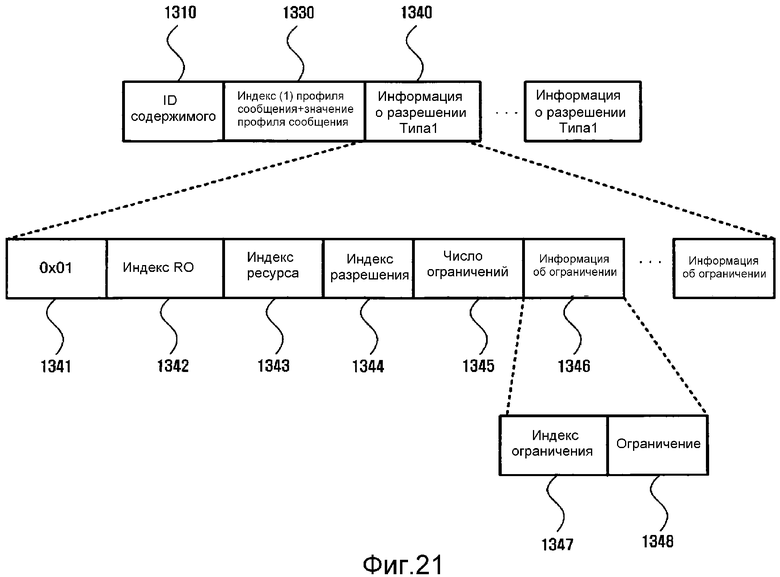

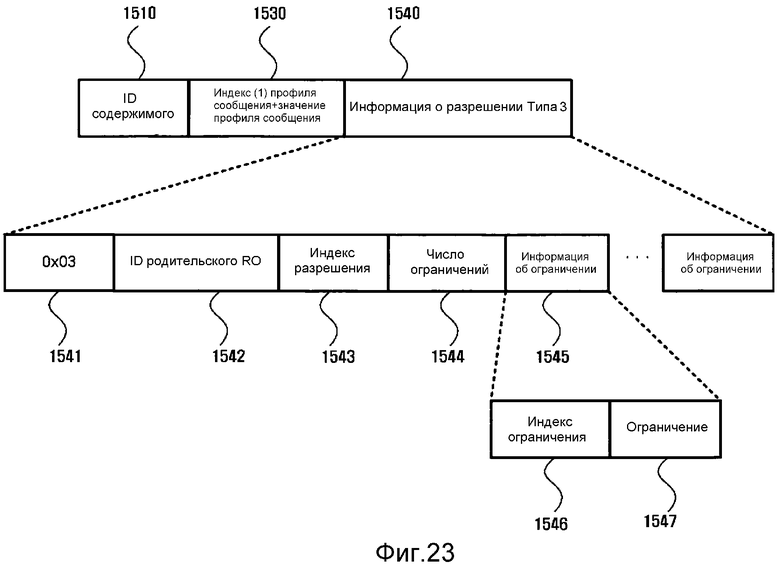

На Фиг.21, 22 и 23 показаны примеры, иллюстрирующие форматы информации относительно объекта прав, предоставленного посредством secure MMC по протоколу, показанному на Фиг.8;

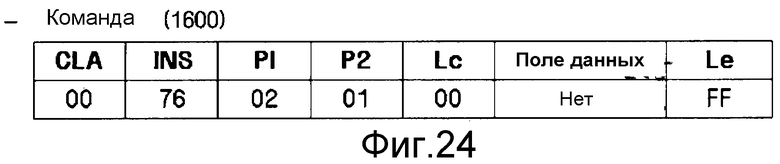

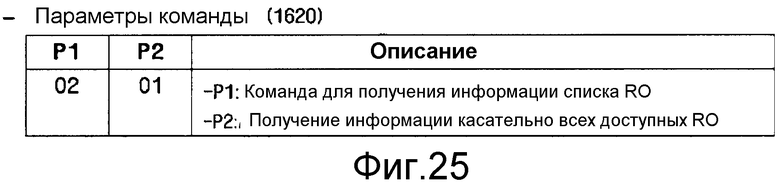

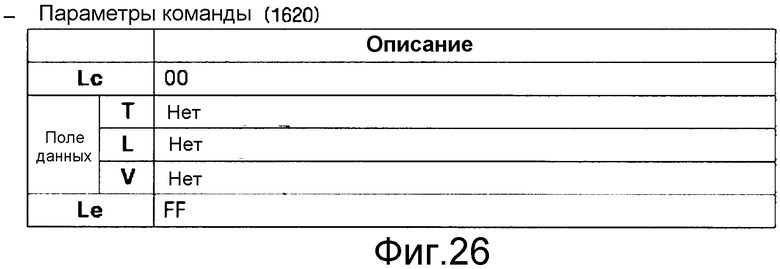

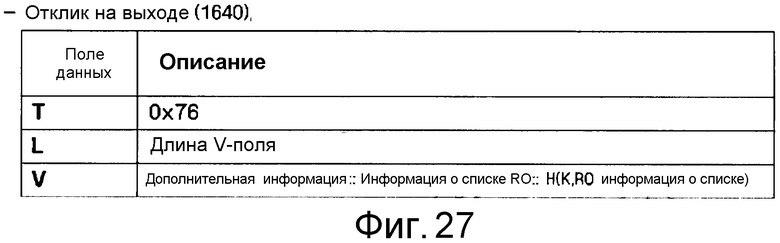

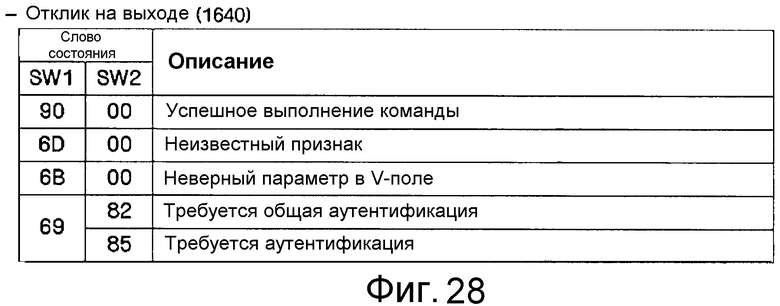

На Фиг. с 24 по 28 показаны примеры, иллюстрирующие форматы команд, параметры команд и отклик на выходе, которые используются, когда устройство запрашивает информацию относительно всех доступных объектов прав по протоколу, показанному на Фиг.9, по примерному варианту осуществления настоящего изобретения; и

На Фиг. с 29 по 33 показаны примеры, иллюстрирующие форматы команд, параметры команд и отклик на выходе, которые используются, когда устройство запрашивает secure MMC удалить отдельный объект прав по протоколу, показанному на Фиг.10, по примерному варианту осуществления настоящего изобретения.

ПОДРОБНОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

Настоящее изобретение и способы достижения такового можно понять более легко со ссылкой на нижеследующие детальные описания примерных вариантов осуществления и сопровождающие чертежи. Тем не менее, настоящее изобретение может быть осуществлено во множестве различных форм и не должно быть истолковано как ограниченное примерными вариантами осуществления, изложенными здесь. Вернее, эти примерные варианты осуществления предоставлены для того чтобы это описание изобретения стало исчерпывающим и полным и полностью передало сущность изобретения специалистам в данной области техники, и объем настоящего изобретения определяется только посредством приложенной формулы изобретения. Одинаковые числовые ссылки отсылают к одинаковым элементам по всему описанию изобретения.

В дальнейшем, примерные варианты осуществления настоящего изобретения будут подробно описаны со ссылкой на приложенные чертежи.

Использованные в описании изобретения термины будут коротко описаны перед изложением детального описания. Описание толкования терминов предоставлено для лучшего понимания описания изобретения, и термины, которые не описаны здесь детально, не подразумевают ограничение широты изобретения.

- Криптография с открытым ключом

Криптографией с открытым ключом называется асимметричный шифр, в котором ключ, используемый для шифрации, отличается от ключа, используемого для дешифрации. Алгоритм шифрования открытым ключом открыт для общественности, но невозможно или сложно расшифровать исходное содержимое только с криптографическим алгоритмом, ключом шифрования, и зашифрованным текстом. Примеры криптографических систем с открытым ключом включают в себя криптосистемы Диффи - Хеллмана, криптосистемы RSA, криптосистемы ЭльГамаля и криптосистемы на основе эллиптических кривых. Криптография с открытым ключом примерно в 100-1000 раз медленнее, чем криптография с использованием симметричного криптографического ключа, и, таким образом, обычно используется для обмена ключами и цифровыми подписями, а не для шифрования содержимого.

- Криптография с использованием симметричного криптографического ключа

Криптография с использованием симметричного криптографического ключа - это симметричный шифр, называемый криптографией с индивидуальным ключом, использующий один и тот же ключ для зашифровывания и расшифровывания. Стандарт шифрования данных (DES) является самым принятым симметричным шифром. В последнее время увеличивается число приложений, использующих улучшенный стандарт шифрования (AES).

- Сертификат

Центр сертификации сертифицирует пользователей открытых ключей по отношению к шифрованию с открытым ключом. Сертификат - это сообщение, содержащее открытый ключ и информацию, подтверждающую идентичность лица, подписанное центром сертификации с использованием секретного ключа. Таким образом, целостность сертификата легко рассмотреть, применив к сертификату открытый ключ центра сертификации, и поэтому открытый ключ пользователя защищен от изменения злоумышленниками.

- Цифровая подпись

Цифровая подпись создается подписывающимся лицом для удостоверения того, что документ был подписан.

Примерами цифровой подписи служат цифровая подпись RSA, цифровая подпись ЭльГамаля, цифровая подпись DSA и цифровая подпись Шнорра. При использовании цифровой подписи RSA, отправитель зашифровывает сообщение своим секретным ключом и посылает зашифрованное сообщение получателю. Получатель расшифровывает зашифрованное сообщение. В этом случае, это удостоверяет, что сообщение было зашифровано отправителем.

- Случайное число

Случайное число - это последовательность чисел или символов со случайными свойствами. Поскольку генерация полностью случайного числа обходится слишком дорого, можно использовать псевдослучайное число.

- Переносное устройство хранения информации

Переносное устройство хранения информации, использованное в настоящем изобретении, включает в себя энергонезависимую память, такую как флэш-память, позволяющую записать, прочитать или удалить информацию, а также подключить ее к устройству. Примерами таких переносных устройств хранения информации являются карты памяти smart media, memory sticks, compact flash (CF), xD карты и multimedia карты. В дальнейшем, secure MMC будет толковаться как переносное устройство хранения информации.

На Фиг.2 показана схема, иллюстрирующая понятие о DRM, используя secure multimedia card (MMC).

Пользовательское устройство 210 может получать зашифрованное содержимое от издателя 220 содержимого. Зашифрованное содержимое является содержимым, защищенным посредством DRM. Для воспроизведения зашифрованного содержимого необходим объект прав (RO) для зашифрованного содержимого. В RO содержится определение права на содержимое, ограничения на это право и право на сам RO. Примером права на содержимое может быть воспроизведение. Примером ограничений может быть число воспроизведений, время воспроизведения и продолжительность воспроизведения. Примером права на RO может быть перемещение или копирование. В других словах, RO, содержащий право на перемещение, может быть перемещен на другое устройство или secure MMC. RO, содержащий право на копирование, может быть скопирован на другое устройство или secure MMC. При переносе RO, исходный RO деактивируется перед переносом (т.е. удаляется либо сам RO, либо право, содержащееся в RO). Тем не менее, при копировании RO, исходный RO можно использовать во включенном состоянии даже после копирования.

После получения зашифрованного содержимого, пользовательское устройство 210 может запросить у издателя 230 прав объект прав (RO) для получения права на воспроизведение. Когда пользовательское устройство 210 получает RO от издателя 230 прав вместе с ответом RO, то тогда пользовательское устройство может воспроизводить зашифрованное содержимое, используя RO. Между тем, пользовательское устройство 210 может передать этот RO пользовательскому устройству 250, имеющему соответствующий зашифрованный объект, через переносное устройство хранения информации. В качестве переносного устройства хранения информации может выступать secure MMC 260, имеющая функцию DRM. В этом случае пользовательское устройство 210 производит взаимную аутентификацию с secure MMC 260 и, далее, переносит RO на secure MMC 260. Для воспроизведения зашифрованного содержимого пользовательское устройство 210 запрашивает право на воспроизведение с secure MMC 260 и получает право на воспроизведение, т.е. ключ шифрования содержимого из secure MMC 260. Пользовательское устройство 210 может воспроизвести зашифрованное содержимое, используя ключ шифрования содержимого. Тем не менее, после выполнения взаимной аутентификации с пользовательским устройством 250, secure MMC 260 может перенести RO на пользовательское устройство 250 или разрешить пользовательскому устройству 250 воспроизводить зашифрованное содержимое.

В примерных вариантах осуществления настоящего изобретения аутентификация между устройством и secure MMC необходима для разрешения устройству использовать этот secure MMC. Процедура аутентификации будет описана в деталях со ссылкой на Фиг.3. Здесь подстрочный индекс "D" объекта обозначает, что объект расположен на устройстве или произведен им, а подстрочный индекс "M" объекта обозначает, что этот объект расположен на secure MMC или произведен им.

На Фиг.3 показана блок-схема устройства 300 по примерному варианту осуществления настоящего изобретения.

В примерном варианте осуществления использованный здесь термин "модуль" означает программный или аппаратный компонент, такой как программируемая пользователем вентильная матрица (FPGA) или специализированная интегральная схема (ASIC), который выполняет определенные задачи, но не ограничен этим. Модуль можно выгодно расположить в адресуемом носителе информации и настроить для выполнения на одном или нескольких процессорах. Таким образом, модуль может включать в себя компоненты, например, такие как программные компоненты, объектно-оиентированные программные компоненты, классовые компоненты и компоненты задач, процессы, функции, атрибуты, процедуры, подпрограммы, сегменты исходного кода, драйверы, встроенные программы, микрокод, схемы, данные, базы данных, структуры данных, таблицы, массивы и переменные. Набор функциональных возможностей, предусмотренный в компонентах и модулях, можно объединить в меньшее число компонентов и модулей или дополнительно разделить на дополнительные компоненты и модули. Дополнительно компоненты и модули можно осуществить так, чтобы они исполнялись на одном или нескольких CPU в устройстве или secure MMC.

Для осуществления DRM, устройству 300 необходимы функция защиты, функция хранения содержимого или RO, функция обмена информацией с другим устройством, например, переносным устройством хранения информации или мультимедийным устройством, PDA, сотовым телефоном, функция передачи/приема данных, позволяющие связываться с поставщиком содержимого или издателем RO, и функции DRM. Для выполнения этих функций устройство 300 включает в себя модуль 365 шифрования, имеющий модуль 340 RSA, модуль 350 генерации ключа шифрования и модуль 360 улучшенного стандарта шифрования (AES) для функции защиты, модуль 330 хранения содержимого/RO с функцией хранения, модуль 310 интерфейса MMC, позволяющий обмениваться информацией с secure MMC, и агент 320 DRM, контролирующий каждый модуль для выполнения процедуры DRM. Кроме того, устройство 300 включает в себя модуль 370 приемопередатчика для функции передачи/приема информации и модуль 380 отображения на экран для отображения содержимого во время воспроизведения. Ключ шифрования, сгенерированный модулем 350 генерации ключей шифрования, включает в себя сеансовый ключ, используемый для зашифровывания и расшифровывания во время осуществления связи между устройством 300 и secure MMC, и ключ хеширования, используемый для генерации значения хеш-функции, указывающего, была ли изменена информация относительно RO.

Модуль 370 приемопередатчика позволяет устройству 300 осуществлять связь с поставщиком содержимого или издателем RO. Устройство 300 может получать RO и зашифрованное содержимое через модуль 370 приемопередатчика.

Модуль 310 интерфейса MMC позволяет устройству 300 соединяться с secure MMC. Когда устройство 300 соединено с secure MMC, по существу, модуль 310 интерфейса MMC устройства 300 электрически подключен к модулю интерфейса secure MMC. Тем не менее, электрическое соединение является только примером, и соединение может означать состояние, в котором устройство 300 может осуществлять связь с secure MMC через беспроводную среду передачи данных без соприкосновения.

Модуль 340 RSA выполняет шифрование с открытым ключом. Более подробно, модуль 340 RSA выполняет шифрование по методу RSA в соответствии с запросами от агента 320 DRM. В примерных вариантах осуществления настоящего изобретения, во время аутентификации шифрование по методу RSA используется для обмена ключами (случайным числом) или цифровой подписи. Тем не менее, шифрование по стандарту RSA является только примером, и могут быть использованы другие способы шифрования с открытым ключом.

Модуль 350 генерации ключа шифрования генерирует случайное число для передачи secure MMC и генерирует сеансовый ключ и ключ хеширования, используя сгенерированное случайное число и случайное число, полученное от secure MMC. Случайное число, сгенерированное модулем 350 генерации ключа шифрования, шифруется посредством модуля 340 RSA и затем передается в secure MMC через модуль 310 интерфейса MMC. Вместо генерации случайного числа модулем 350 генерации ключа шифрования, случайное число может быть выбрано из предоставленного заранее множества случайных чисел.

Модуль 360 AES выполняет шифрование с симметричным ключом, используя сгенерированный сеансовый ключ. Более подробно, модуль 360 AES использует шифрование по методу AES для зашифровывания сеансовым ключом ключа шифрования содержимого из RO и для зашифровывания другой важной информации во время осуществления связи с другим устройством. По примерному варианту осуществления настоящего изобретения сеансовый ключ используется для зашифровывания RO во время перемещения RO. Шифрование по методу AES является просто примером, и может использоваться другой метод шифрования с симметричным ключом, такой как шифрование по методу DES.

Модуль 330 хранения содержимого/RO содержит зашифрованное содержимое и RO. Устройство 300 зашифровывает RO, в соответствии с шифрованием по методу AES, используя уникальный ключ, который не может быть прочитан другим устройством или secure MMC, и расшифровывает RO, используя уникальный ключ, для переноса или копирования RO на другое устройство или secure MMC. Шифрование RO, используя уникальный ключ, в соответствии с шифрованием с симметричным ключом является просто примером. В качестве альтернативы, RO можно зашифровать, используя секретный ключ устройства 300, и можно расшифровать, когда необходимо, используя открытый ключ устройства 300.

Модуль 380 отображения на экран визуально отображает воспроизведение содержимого, чей RO разрешает воспроизведение. Модуль 380 отображения может быть реализован как устройство с жидкокристаллическим экраном (LCD), таким как LCD на тонкопленочных транзисторах (TFT) или с органическим электролюминесцентным экраном.

Агент 320 DRM проверяет, была ли изменена информация относительно RO, полученная от secure MMC. Проверку можно произвести, основываясь на значении хеш-функции, сгенерированной secure MMC. Значение хеш-функции получается с использованием ключа хеширования, сгенерированного модулем 350 генерации ключа шифрования, и опубликованного алгоритма хеширования, например, алгоритм безопасного хеширования 1 (SHA1).

При запросе информации относительно RO или удалении RO для предотвращения потери команды запроса или вставления фальсифицированной команды между командами запроса незаконным посягателем можно сгенерировать и встроить в команду запроса счетчик команд посылки (SSC), указывающий последовательность передачи.

При этом агент 320 DRM создает условия удаления, т.е. идентификатор RO, или список ID RO, или элемент, относящийся к правовой информации RO для удаления. Таким образом, агент 320 DRM имеет функцию извлечения правовой информации из полученного RO.

На Фиг.4 показана блок-схема secure MMC 400 по примерному варианту осуществления настоящего изобретения.

Для осуществления DRM, secure MMC 400 необходимы функция защиты, функция хранения содержимого или RO, функция обмена информацией с другим устройством и функция DRM. Для выполнения этих функций secure MMC включает в себя модуль 465 шифрования, имеющий модуль 440 RSA, модуль 450 генерации ключа шифрования, модуль 460 AES для функции безопасности, модуль 430 хранения содержимого/RO с функцией хранения, модуль 410 интерфейса, позволяющий обмен информацией с устройством, и агент 420 DRM, управляющий каждым модулем для выполнения процедуры DRM.

Модуль 410 интерфейса позволяет secure MMC 400 быть подключенной к устройству. Когда secure MMC 400 подключена к устройству, по существу, модуль 410 интерфейса secure MMC 400 электрически подключен к модулю интерфейса устройства. Тем не менее, электрическое соединение является только примером, и соединение может означать состояние, в котором secure MMC 400 может связываться с устройством через беспроводную среду передачи данных без соприкосновения.

Модуль 440 RSA выполняет шифрование с открытым ключом. Более подробно, модуль 440 RSA выполняет шифрование по методу RSA в соответствии с запросами от агента 420 DRM. В примерных вариантах осуществления настоящего изобретения, во время аутентификации шифрование по методу RSA используется для обмена ключами (случайным числом) или цифровой подписи. Тем не менее, шифрование по стандарту RSA является только примером, и могут быть использованы другие способы шифрования с открытым ключом.

Модуль 450 генерации ключа шифрования генерирует случайное число для передачи устройству и генерирует сеансовый ключ и ключ хеширования, используя сгенерированное случайное число и случайное число, полученное от устройства. Случайное число, сгенерированное модулем 450 генерации ключа шифрования, шифруется посредством модуля 440 RSA и затем передается устройству через модуль 410 интерфейса MMC. Вместо генерации случайного числа модулем 450 генерации ключа шифрования, случайное число может быть выбрано из предоставленного заранее множества случайных чисел.

Модуль 460 AES выполняет шифрование с симметричным ключом, используя сгенерированный сеансовый ключ. Более подробно, модуль 460 AES использует шифрование по методу AES для зашифровывания сеансовым ключом ключа шифрования содержимого из RO и для зашифровывания другой важной информации во время обмена данными с другим устройством. По примерному варианту осуществления настоящего изобретения, сеансовый ключ используется для зашифровывания RO во время перемещения RO. Шифрование по методу AES является просто примером, и может использоваться другой метод шифрования с симметричным ключом, такой как шифрование по методу DES.

Модуль 430 хранения содержимого/RO содержит зашифрованное содержимое и RO. Secure MMC 400 зашифровывает RO в соответствии с шифрованием по методу AES, используя уникальный ключ, который не может быть прочитан другим устройством, и расшифровывает RO, используя уникальный ключ, для переноса или копирования RO на другие устройства. Шифрование RO, используя уникальный ключ, в соответствии с шифрованием с симметричным ключом является просто примером. В качестве альтернативы, RO можно зашифровать, используя секретный ключ secure MMC 400, и можно расшифровать, когда необходимо, используя открытый ключ secure MMC 400.

При получении от устройства запроса на информацию относительно RO, агент 420 DRM выборочно обрабатывает информацию, содержащуюся в RO, и предоставляет обработанную информацию в устройство через модуль 410 интерфейса, что будет ниже детально описано со ссылкой на Фиг.8.

Кроме того, агент 420 DRM извлекает RO для удаления. Более подробно, агент 420 DRM извлекает RO в соответствии с условиями удаления RO, такими как RO ID или список ID, переданный от устройства. Извлеченный RO удаляется. Удаление RO может означать физическое удаление RO или сообщение о том, что данный RO является ненужным, изменяя определенную информацию RO. Кроме того, агент 420 DRM имеет функцию физического удаления ненужных RO в ответ на запрос.

На Фиг.5 показана таблица, иллюстрирующая формат RO по примерному варианту осуществления настоящего изобретения.

RO включает в себя поле 500 версии, поле 520 ресурса и поле 540 разрешения.

Поле 500 версии содержит информацию о версии системы DRM. Поле 520 ресурса содержит информацию относительно данных содержимого, потребление которого управляется посредством RO. Поле 540 разрешения содержит информацию относительно использования и действий, разрешенных издателем прав в отношении содержимого, защищенного посредством DRM.

Информация, сохраненная в поле 520 ресурса, будет описана в деталях.

Информация "id" обозначает идентификатор, используемый для идентификации RO.

Информация "uid" используется для идентификации содержимого, использование которого подчиняется RO и является унифицированным идентификатором ресурса (URI) данных содержимого в формате содержимого DRM (DCF).

Информация "Наследовать" устанавливает наследственные отношения между ресурсами, использование которых подчиняется RO и содержит информацию относительно родительского ресурса. Если между двумя ресурсами имеются наследственные отношения, дочерний ресурс наследует все права родительского ресурса.

Информация "Значение ключа" содержит двоичное значение ключа, используемого для зашифровывания содержимого, называемое ключ шифрования содержимого (CEK). CEK является значением ключа, используемого для расшифровывания зашифрованного содержимого для использования устройством. Когда устройство получает CEK от secure MMC, оно может использовать содержимое.

Информация, сохраненная в поле 540 разрешения, будет описана в деталях.

Информация "idref" имеет эталонное значение информации "id", сохраненной в поле 520 ресурса.

"Разрешение" является правом на использование содержимого, разрешенным издателем прав. Типы разрешения включают в себя "Проигрывание", "Показ", "Исполнение", "Печать", "Экспорт".

Тип "Проигрывание" является правом на воспроизведение содержимого DRM в аудио/видео формате. Соответственно, агент DRM не разрешает доступ, основанный на типе Проигрывание в отношении содержимого, такого как игры на языке Java, которые не могут быть отображены в аудио/видео формате.

Необязательно, разрешение типа Проигрывание может иметь ограничение. Если существует определенное ограничение, агент DRM предоставляет право типа Проигрывание в соответствии с заданным ограничением. Если определенных ограничений не существует, то агент DRM предоставляет неограниченные права типа Проигрывание.

Разрешение типа Показ означает право на воспроизведение содержимого DRM на визуальном устройстве. Агент DRM не разрешает доступ, основанный на типе Показ в отношении содержимого, такого как изображения в формате gif и jpeg, которые не могут быть воспроизведены посредством визуального устройства.

Разрешение типа Исполнение означает право на исполнение содержимого DRM, такого как игры на языке Java и другие прикладные программы. Разрешение типа Печать означает право на создание печатной копии содержимого DRM, такого как изображения в формате jpeg.

Разрешение типа Экспорт означает право посылать содержимое DRM и соответствующие RO системе DRM, отличной от системы DRM Open Mobile Alliance (OMA), или архитектуре защиты содержимого. Разрешение типа Экспорт должно иметь ограничение. Ограничение задается системой DRM архитектуры защиты содержимого, к которой можно посылать содержимое DRM и ее RO. Разрешение типа Экспорт делиться на режим перемещения и режим копирования. Когда RO экспортируется из текущей системы DRM в другую систему DRM в режиме перемещения, RO удаляется из текущей системы DRM, но в режиме копирования RO не удаляется из текущей системы DRM.

Разрешение типа Перемещение делится на перемещение устройство-secure MMC и перемещение secure MMC-устройство. В перемещении устройство-secure MMC, RO из устройства посылается в secure MMC, а исходный RO в устройстве дезактивируется. Похожие действия выполняются в перемещении secure MMC-устройство.

Разрешение типа Копирование делится на копирование устройство-secure MMC и копирование secure MMC-устройство. При копировании устройство-secure MMC, RO из устройства посылается в secure MMC, но, в отличие от разрешения типа Перемещение, исходный RO в устройстве не дезактивируется. Похожие действия выполняются при копировании secure MMC-устройство.

На Фиг.6 показана таблица, иллюстрирующая ограничения, данные разрешению, показанному на Фиг.5.

Информация об ограничении разрешения ограничивает потребление цифрового содержимого.

Ограничение 600 Счет имеет целое положительное значение и устанавливает число, сколько раз выдано разрешение на содержимое. Агент DRM не разрешит доступ к содержимому DRM большее число раз, чем число разрешений, заданное значением ограничения Счет. Кроме того, при неположительном значении ограничения Счет агент DRM не разрешит доступ к содержимому DRM. При этом ограничение Счет Времени включает в себя подполе счет и подполе таймер для определения числа разрешений, данных к содержимому в течение периода времени, определенного таймером.

Ограничение 610 Дата-время устанавливает предельный срок разрешения и, необязательно, включает в себя начальный и конечный элементы. Когда определен начальный элемент, ранее конкретного времени конкретной даты доступ не разрешен. Когда определен конечный элемент, доступ не разрешен после конкретного времени конкретной даты. Соответственно, если значение начального элемента больше, чем значение конечного элемента, агент DRM не разрешит доступ к содержимому DRM.

В формате начального и конечного элементов, CC означает век, YY означает год, MM означает месяц, DD означает число, T означает разделитель между датой и временем, и hh:mm:ss означает часы:минуты:секунды, соответственно.

Ограничение 620 Интервал устанавливает срок действия прав на содержимое DRM и, необязательно, включат в себя начальный и конечный элементы. Когда определен начальный элемент, потребление содержимого DRM разрешено после конкретного времени конкретной даты в течение периода времени, установленного ограничением Интервал. Когда определен конечный элемент, потребление содержимого DRM разрешено в течение периода времени, установленного ограничением Интервал до конкретного времени конкретной даты. Таким образом, агент DRM не разрешает доступ к содержимому DRM после того, как истекло суммарное время, определенное значением ограничения Интервал.

В формате элемента Длительность, например, P2Y10M15DT10H30M20S означает длительность в 2 года, 10 месяцев, 15 дней, 10 часов, 30 минут и 20 секунд.

Суммарное ограничение 630 определяет максимальное измеренное время, в течение которого право может реализоваться относительно содержимого DRM. Агент DRM не разрешает доступ к содержимому DRM после того, как истекло суммарное время, определенное значением Суммарного ограничения.

Индивидуальное ограничение 640 определяет лицо, к кому привязано содержимое DRM. Другими словами, Индивидуальное ограничение 640 определяет лицо, используя URI лица. Соответственно, если личность пользователя устройства не идентична личности особы, которой разрешено использование содержимого DRM, агент DRM не разрешает доступ к содержимому DRM.

Системное ограничение 650 определяет систему DRM или структуру защиты содержимого, в которую можно экспортировать содержимое и права. Элемент Версия указывает информацию о версии системы DRM или структуры защиты содержимого. Элемент UID указывает название системы DRM или структуры защиты содержимого.

На Фиг.7 показано изображение, иллюстрирующее процедуру аутентификации по примерному варианту осуществления настоящего изобретения.

Аутентификация является процедурой, в которой устройство 710 и secure MMC 720 устанавливают подлинность друг друга и обмениваются случайными числами для генерации сеансового ключа. Сеансовый ключ можно сгенерировать, используя случайное число, полученное во время аутентификации. На Фиг.7 описания над стрелками относятся к команде, запрашивающей другое устройство выполнить некоторое действие, а описания под стрелками относятся к параметрам, необходимым для исполнения команды или передачи данных. По примерному варианту осуществления настоящего изобретения, устройство 710 издает все команды для аутентификации, а secure MMC 720 выполняет действия, необходимые для исполнения команды. Например, устройство 710 может послать secure MMC 720 команду, такую как отклик аутентификации. Затем, в ответ на отклик аутентификации, secure MMC 720 посылает сертификат и зашифрованное случайное число

и зашифрованное случайное число устройству 710. В другом примерном варианте осуществления настоящего изобретения, и устройство 710, и secure MMC 720 могут издавать команды. Например, secure MMC 720 может посылать устройству 710 отклик аутентификации совместно с сертификатом

устройству 710. В другом примерном варианте осуществления настоящего изобретения, и устройство 710, и secure MMC 720 могут издавать команды. Например, secure MMC 720 может посылать устройству 710 отклик аутентификации совместно с сертификатом и зашифрованным случайным числом

и зашифрованным случайным числом . Подробное описание процедуры аутентификации будет изложено ниже.

. Подробное описание процедуры аутентификации будет изложено ниже.

В действии S10 устройство 710 посылает secure MMC 720 запрос на аутентификацию. Когда запрашивается аутентификация, устройство 710 посылает secure MMC открытый ключ устройства. Например, открытый ключ

устройства. Например, открытый ключ устройства можно послать посредством посылки сертификата, выпущенного центром сертификации для устройства 710. Сертификат устройства

устройства можно послать посредством посылки сертификата, выпущенного центром сертификации для устройства 710. Сертификат устройства подписан цифровой подписью центра сертификации и содержит ID устройства и открытый ключ

подписан цифровой подписью центра сертификации и содержит ID устройства и открытый ключ устройства. Основываясь на сертификате

устройства. Основываясь на сертификате устройства, secure MMC 720 может аутентифицировать устройство 710 и получить открытый ключ устройства.

устройства, secure MMC 720 может аутентифицировать устройство 710 и получить открытый ключ устройства.

В действии S20, secure MMC 720 проверяет, действителен ли сертификат устройства, используя список отозванных сертификатов (CRL). Если сертификат

устройства, используя список отозванных сертификатов (CRL). Если сертификат устройства зарегистрирован в CRL, secure MMC 720 может отклонить аутентификацию устройства 710. Если сертификат

устройства зарегистрирован в CRL, secure MMC 720 может отклонить аутентификацию устройства 710. Если сертификат устройства не зарегистрирован в CRL, secure MMC 720 получает открытый ключ

устройства не зарегистрирован в CRL, secure MMC 720 получает открытый ключ устройства, используя сертификат

устройства, используя сертификат устройства.

устройства.

В действии S30 secure MMC 720 генерирует случайное число . В действии S40 случайное число

. В действии S40 случайное число шифруется, используя открытый ключ

шифруется, используя открытый ключ устройства. В действии S50 выполняется процедура отклика аутентификации путем посылки отклика аутентификации от устройства 710 secure MMC 720 или от secure MMC 720 устройству 710. Во время процедуры отклика аутентификации secure MMC 720 посылает открытый ключ

устройства. В действии S50 выполняется процедура отклика аутентификации путем посылки отклика аутентификации от устройства 710 secure MMC 720 или от secure MMC 720 устройству 710. Во время процедуры отклика аутентификации secure MMC 720 посылает открытый ключ secure MMC и зашифрованное случайное число

secure MMC и зашифрованное случайное число устройству 710. По примерному варианту осуществления настоящего изобретения вместо открытого ключа

устройству 710. По примерному варианту осуществления настоящего изобретения вместо открытого ключа secure MMC устройству 710 можно послать сертификат

secure MMC устройству 710 можно послать сертификат secure MMC. По другому примерному варианту осуществления настоящего изобретения secure MMC 720 может послать устройству 710 свою цифровую подпись

secure MMC. По другому примерному варианту осуществления настоящего изобретения secure MMC 720 может послать устройству 710 свою цифровую подпись вместе с зашифрованным случайным числом

вместе с зашифрованным случайным числом и сертификатом

и сертификатом secure MMC.

secure MMC.

В действии S60, устройство 710 получает сертификат и зашифрованное случайное число

и зашифрованное случайное число , аутентифицирует secure MMC 720 путем проверки сертификата

, аутентифицирует secure MMC 720 путем проверки сертификата secure MMC, получает открытый ключ

secure MMC, получает открытый ключ secure MMC и получает случайное число

secure MMC и получает случайное число путем расшифровывания зашифрованного случайного числа

путем расшифровывания зашифрованного случайного числа , используя открытый ключ

, используя открытый ключ устройства. В действии S70, устройство 710 генерирует случайное число

устройства. В действии S70, устройство 710 генерирует случайное число . В действии S80 случайное число

. В действии S80 случайное число зашифровывается, используя открытый ключ

зашифровывается, используя открытый ключ secure MMC 720. После этого выполняется процедура окончания аутентификации (S90), где устройство 710 посылает secure MMC 720 зашифрованное случайное число

secure MMC 720. После этого выполняется процедура окончания аутентификации (S90), где устройство 710 посылает secure MMC 720 зашифрованное случайное число . По примерному варианту осуществления настоящего изобретения устройство 710 может посылать secure MMC 720 совместно с зашифрованным случайным числом

. По примерному варианту осуществления настоящего изобретения устройство 710 может посылать secure MMC 720 совместно с зашифрованным случайным числом свою цифровую подпись

свою цифровую подпись .

.

В действии S100 secure MMC 720 принимает и расшифровывает зашифрованное случайное число . Как результат, устройство 710 и secure MMC 720 снабжены случайными числами, сгенерированными друг другом. Здесь, так как и устройство 710 и secure MMC 720 генерируют свои собственные случайные числа и используют случайные числа друг друга, случайность может значительно увеличиться, и возможна безопасная взаимная аутентификация. Другими словами, даже если одно из устройства 710 и secure MMC 720 имело слабую случайность, другое может дополнить случайность.

. Как результат, устройство 710 и secure MMC 720 снабжены случайными числами, сгенерированными друг другом. Здесь, так как и устройство 710 и secure MMC 720 генерируют свои собственные случайные числа и используют случайные числа друг друга, случайность может значительно увеличиться, и возможна безопасная взаимная аутентификация. Другими словами, даже если одно из устройства 710 и secure MMC 720 имело слабую случайность, другое может дополнить случайность.

В действиях S110 и S120 устройство 710 и secure MMC 720, которые совместно используют случайные числа друг друга, генерируют свои сеансовые ключи и ключи хеширования, используя оба из их двух случайных чисел. Для генерации сеансового ключа и ключа хеширования, используя два случайных числа, можно использовать публичный алгоритм. Простейшим алгоритмом является выполнение с этими двумя случайными числами операции "Исключающее ИЛИ". После того как сгенерированы сеансовые ключи и ключи хеширования, различные действия, защищенные посредством DRM, могут быть выполнены между устройством 710 и secure MMC 720.

На Фиг.8 показана блок-схема протокола, по которому устройство 710 получает информацию относительно заданного объекта прав из secure MMC 720 по примерному варианту осуществления настоящего изобретения.

Перед тем, как устройство 710 запросит у secure MMC 720 информацию относительно заданного RO, в действии (этапе) S200 выполняется аутентификация между устройством 710 и secure MMC 720. В действиях S210 и S220, устройство 710 и secure MMC 720, каждое, генерируют сеансовый ключ для выполнения зашифровывания и расшифровывания во время обмена данными между устройством 710 и secure MMC 720, и ключ хеширования для алгоритма хеширования, который создает значение, указывающее, была ли изменена информация, доставленная из secure MMC 720.

В действии S300, устройство 710 запрашивает у secure MMC 720 информацию относительно заданного RO. Здесь, для задания RO, информацию о котором надо получить, устройство 710 может послать ID содержимого или ID RO. Когда устройство 710 имеет родительский RO, ID RO включает в себя ID родительского RO для получения информации относительно дочернего RO, соответствующего родительскому RO.

Здесь родительский RO и дочерний RO находятся в отношениях, в которых один RO определен посредством наследования разрешений и ограничений от другого RO. Родительский RO определяет разрешения и ограничения для содержимого DRM, а дочерний RO наследует их. Дочерний RO ссылается на содержимое. Тем не менее родительский RO сам не ссылается напрямую на содержимое, а ссылается на дочерний RO. Когда доступ к содержимому позволен в соответствии с информацией о разрешении относительно дочернего или родительского RO, агент DRM учитывает ограничение на разрешение на получение доступа и все ограничения верхнего уровня на родительском и дочернем RO. В результате, издатель прав может поддерживать подписную модель деловой деятельности.

Альтернативно, можно включить ID RO, информацию о котором надо получить.

Определяющую RO информацию можно послать, когда устройство 710 запрашивает информацию в действии S300, или можно послать посредством специальной команды перед тем, как устройство 710 запросит информацию. Специальная команда будет описана позже со ссылкой на Фиг.11.

В ответ на запрос от устройства 710, secure MMC 720 извлекает и обрабатывает информацию относительно RO, соответствующего ID содержимого или ID RO, принятому от устройства 710 в действии S310, и посылает обработанную информацию относительно RO устройству 710 в действии S320.

По примерному варианту осуществления настоящего изобретения обработанная информация относительно RO выборочно включает в себя схематическую информацию относительно правовой информации, представленной RO в числе информационных элементов, включенных в RO. Например, обработанная информация может включать в себя ID содержимого, подчиняющегося праву, значение хеш-функции, указывающее, было ли изменено содержимое, и информацию о разрешениях. Тем не менее, обработанная информация относительно RO не включает в себя CEK, используемый для расшифровывания зашифрованного содержимого, так как устройство 710 запрашивает информацию относительно RO для проверки, содержит ли secure MMC 720 право на использование требуемого пользователем содержимого и определения права, содержащегося в secure MMC 720.

По другому примерному варианту осуществления настоящего изобретения обработка информации относительно RO может включать в себя преобразование формата данных в формат данных, поддерживаемый устройством 710, когда формат данных, поддерживаемый secure MMC 720, не поддерживается устройством 710.

Один или несколько RO могут соответствовать конкретному содержимому, и поэтому два или больше типов информации о разрешении можно включить в информацию относительно RO.

По примерному варианту осуществления настоящего изобретения, поскольку информация относительно RO, передаваемая в устройство 710, не содержит CEK, шифрование информации, используя сеансовый ключ, созданный в процессе аутентификации между устройством 710 и secure MMC 720, не требуется. Информация относительно RO может включать в себя значение хеш-функции для того, чтобы позволить устройству 710 определить, была ли она изменена. Значение хеш-функции можно создать, используя ключ хеширования, сгенерированный в ходе аутентификации, и известный алгоритм хеширования, например, SHA1.

Устройство 710 распознает текущее состояние владения RO, необходимыми для использования конкретного содержимого, через процедуру для получения информации относительно RO и запросов на право проигрывать, показывать, исполнять, печатать или экспортировать конкретное содержимое из secure MMC 720 в соответствии с RO, содержащимися на secure MMC 720. Когда secure MMC 720 содержит RO, соответствующий запрошенному разрешению, secure MMC 720 зашифровывает CEK, используя сеансовый ключ, и передает зашифрованный CEK устройству 710 для того, чтобы позволить устройству 710 расшифровать зашифрованное конкретное содержимое.

На Фиг.9. показана блок-схема протокола, по которому устройство 710 получает информацию относительно всех доступных объектов прав из secure MMC 720 по примерному варианту осуществления настоящего изобретения.

Пользователь устройства 710 может идентифицировать RO, хранящиеся в secure MMC 720, чтобы затем использовать хранящееся содержимое, или экспортировать, или скопировать содержимое на другое устройство в соответствии с идентифицированными RO.

Прежде чем устройство 710 запросит у secure MMC 720 информацию относительно всех доступных RO, между устройством 710 и secure ММС 720 в действии S400 производится аутентификация. В операциях S410 и S420 устройство 710 и secure MMC 720, каждое, генерируют сеансовый ключ для зашифровывания и расшифровывания и ключ хеширования.

Независимо от используемого содержимого, в действии S500, устройство 710 запрашивает у secure MMC 720 информацию о всех доступных RO. Затем secure MMC 720 извлекает все доступные RO, хранящиеся в нем, обрабатывает информацию относительно их в действии S510 и посылает обработанную информацию устройству в действии S520.

По примерному варианту осуществления настоящего изобретения обработанная информация включает в себя информацию о всех доступных RO, хранящихся в secure MMC 720. Например, обработанная информация может включать в себя ID каждого RO, ID содержимого, управляемого каждым RO, и число ID содержимого. Тем не менее, обработанная информация не включает в себя CEK, используемый для расшифровывания зашифрованного содержимого, так как устройство 710 запрашивает информацию обо всех доступных RO для определения прав на содержимое, содержащихся в secure MMC 720.

По другому примерному варианту осуществления настоящего изобретения обработка информации относительно всех доступных RO может включать в себя преобразование формата данных в формат данных, поддерживаемый устройством 710, когда формат данных, поддерживаемый secure MMC 720, не поддерживается устройством 710.

Все доступные RO, хранящиеся на secure MMC 720, могут быть в количестве двух или больше. По примерному варианту осуществления настоящего изобретения, когда два или несколько доступных RO хранятся в secure MMC 720, шаблоны, индивидуально хранящие информацию относительно RO, можно объединить в один список и передать устройству 710 за один раз.

После приема информации относительно всех доступных RO, устройство 710 может управлять RO путем удаления ненужных прав, приобретения нужных прав и перемещения некоторых прав на другое устройство.

По примерному варианту осуществления настоящего изобретения поскольку информация относительно всех доступных RO, передаваемая в устройство 710, не содержит CEK, шифрование информации, используя сеансовый ключ, созданный в процессе аутентификации между устройством 710 и secure MMC 720, не требуется. Информация относительно RO может включать в себя значение хеш-функции для того, чтобы позволить устройству 710 определить, была ли она изменена. Значение хеш-функции можно создать, используя ключ хеширования, сгенерированный в ходе аутентификации, и известный алгоритм хеширования, например, SHA1.

На Фиг.10 показана блок-схема протокола для удаления RO, заданного устройством 710, с secure MMC 720 по примерному варианту осуществления настоящего изобретения.

Перед запросом от устройства 710 на удаление с secure MMC 720 заданного RO в действии S600 выполняется аутентификация между устройством 710 и secure MMC 720. В действиях S610 и S620 устройство 710 и secure MMC 720, каждое, генерируют сеансовый ключ для выполнения зашифровывания и расшифровывания во время обмена данными между устройством 710 и secure MMC, и ключ хеширования для алгоритма хеширования, который создает значение, означающее, была ли изменена информация, доставленная из secure MMC.

Для запроса на удаление заданного RO устройство 710 обязано знать, существует ли заданный RO. Чтобы узнать о существовании/несуществовании заданного RO, в действиях с S700 по S720, устройство 710 получает информацию относительно заданного RO, подлежащего удалению, используя протокол, показанный на Фиг.8.

В действии S730, устройство 710 зашифровывает ID подлежащего удалению RO и счетчик последовательности посылки (SSC), указывающий последовательность передач в текущем протоколе, используя сеансовый ключ, для запроса на удаление RO. SSC является значением, увеличивающимся, когда устройством 710 передается командный пакет для определения, не был ли командный пакет потерян или подделан незаконным посягателем во время передачи. В действии S740, в ответ на запрос на удаление RO, secure MMC 720 расшифровывает, используя сеансовый ключ, зашифрованный ID RO, переданный устройством 710, и удаляет RO, соответствующий ID RO.

По другому примерному варианту осуществления настоящего изобретения устройство 710 может посылать ID двух или нескольких подлежащих удалению RO. В деталях устройство 710 генерирует и зашифровывает список ID RO и передает зашифрованный список. Получив список, secure MMC 720 расшифровывает его и удаляет RO, соответствующие ID RO в списке. Здесь необходимо действие по удалению множества RO.

По еще одному примерному варианту осуществления настоящего изобретения вместо передачи ID подлежащих удалению RO можно задать и передать условия для RO, подлежащих удалению. Здесь необходимо действие, в котором secure MMC 720 извлекает RO, удовлетворяющие условиям, и удаляет их. Соответственно, показанные на Фиг.10 действия с S700 по S720 для получения информации относительно RO, хранящихся в secure MMC 720, необязательны, поскольку даже если устройство 710 не знает информации относительно RO, хранящихся в secure MMC 720, устройство 710 может послать secure MMC 720 запрос на удаление RO, не имеющих прав Копирование или Исполнение. Условия могут относиться к правам, таким как Чтение, Копирование, Перемещение, Вывод или Исполнение. Условия могут быть для удаления RO, не имеющего права на использование, основываясь на текущем времени, или для удаления RO для содержимого, которое не существует на устройстве 710 или secure MMC 720. Затем secure MMC 720 извлекает RO, удовлетворяющие условиям, и удаляет их.

Удаление RO может означать удаление RO с устройства, и также означать пометку RO как удаляемого в любое время потому, что RO не может быть использован. Когда удаление RO выполняется в secure MMC по каждому запросу, время для удаления и время обработки могут увеличиться. Соответственно, можно изменить информацию относительно RO, и затем, только когда объем памяти в secure MMC станет недостаточным, можно удалить ненужные RO. Иначе говоря, RO можно сохранить в блоке, где хранится ненужный RO.

Таким образом, по примерным вариантам осуществления настоящего изобретения удаление включает в себя (1) способ полного уничтожения RO из переносного устройства хранения данных и (2) способ изменения конкретной информации RO, например, значения 'id' поля ресурса, показанного на Фиг.5, на информацию, указывающую, что этот RO непригоден для использования, и впоследствии удаления RO. Помеченный как непригодный для использования RO полностью уничтожается из secure MMC при недостаточном объеме памяти или при получении внешнего запроса на удаление.

На Фиг. с 11 по 15 показаны примеры, иллюстрирующие форматы команды, параметры команды и отклик на выходе, которые используются, когда устройство передает в secure MMC информацию относительно содержимого, запрошенного пользователем по протоколу, показанному на Фиг.8 по примерному варианту осуществления настоящего изобретения.

Здесь показана команда SET_CO_INFO, в основном состоящая из поля заголовка и поля данных (1100). Поле заголовка содержит информацию, идентифицирующую команду, а поле данных содержит информацию относительно команды. Поле P1 (1120) в поле заголовка содержит значение, указывающее команду SET_CO_INFO. Т-поле в поле данных (1120) является полем признака, содержащим значение признака, указывающее команду SET_CO_INFO. L-поле в поле данных (1120) содержит значение, указывающее длину V-поля в поле данных. V-поле содержит значение ID содержимого. V-поле может содержать значение ID RO.

Команда SET_CO_INFO просто передает ID содержимого в secure MMC, и поэтому отклик на выходе (выходной отклик) (1140) на эту команду не имеет значений в своих T-, L- и V-полях. Слово состояния в отклике на выходе (1140) включает в себя информацию о результате выполнения команды SET_CO_INFO. Слово состояния представлено комбинацией из SW1 и SW2, означающих одно из: "успешное исполнение команды", "неизвестный признак", "неправильный параметр в V-поле", "требуется общая аутентификация", "требуется аутентификация", "сбой проверки" и "число попыток", как показано на Фиг.15.

На Фиг. с 16 по 20 показаны примеры, иллюстрирующие форматы команд, параметры команд и отклик на выходе, которые используются, когда устройство запрашивает информацию относительно RO, соответствующего содержимому с secure MMC, по протоколу, показанному на Фиг.8 по примерному варианту осуществления настоящего изобретения.

Здесь показана команда GET_RO_INFO 1200, имеющая похожий формат с командой SET_CO_INFO.

Поле P1 в поле заголовка (1220) содержит значение, указывающее команду GET_RO_INFO. Команда GET_RO_INFO запрашивает secure MMC передать информацию относительно RO, соответствующего содержимому, заданному командой SET_CO_INFO, и поэтому поле данных (1220), включенное в команду GET_RO_INFO, не имеет значений.

В отклике на выходе 1240, поле данных содержит информацию относительно RO, а слово состояния сообщает результат выполнения команды GET_RO_INFO. Т-поле в поле данных является полем признака, имеющим значение признака, обозначающее отклик на команду GET_MOVE_RO. L-поле содержит значение, указывающее длину V-поля. V-поле содержит зашифрованное значение RO. Информация относительно RO в V-поле может быть комбинацией информации относительно разрешения для RO и значения хеш-функции, указывающего, была ли изменена информация относительно разрешения для RO. Информация относительно разрешения для RO будет подробно описана со ссылкой на Фиг. с 21 по 23.

Слово состояния представлено комбинацией из SW1 и SW2, означающих одно из: "успешное исполнение команды", "неизвестный признак", "неправильный параметр в V-поле", "требуется общая аутентификация", "требуется аутентификация".

На Фиг.21 показан пример, иллюстрирующий формат информации относительно RO (именуемый ниже как информация RO), предоставляемой посредством secure MMC по протоколу, показанному на Фиг.8.

Информация RO, по существу, включает в себя основную информацию для идентификации RO и информацию о разрешении для RO. Такой формат данных известен как формат текущего состояния разрешения (CPSF). Как описано выше, CEK исключен из информации о разрешении. Формат состояния разрешения задает все типы разрешения, запрошенные для RO, и основную информацию относительно RO. По примерному варианту осуществления настоящего изобретения вместо посылки RO напрямую, посылается CPSF, таким образом, уменьшается передача избыточных данных между устройством и secure MMC.

Со ссылкой на Фиг. с 21 по 23, по примерному варианту осуществления настоящего изобретения, CPSF включает в себя поле 1310, 1410 или 1510 ID содержимого, поле 1330, 1430 или 1530 индекса профиля сообщения + значения профиля сообщения, и поле 1340, 1440 или 1540 информации о разрешении.

В поле 1310, 1410 или 1510 ID содержимого для идентификации конкретного содержимого устанавливается ID содержимого, которое можно использовать с помощью RO.

В поле 1330, 1430 или 1530 индекса профиля сообщения + значения профиля сообщения устанавливается значение профиля сообщения для защиты целостности передаваемых данных. Значение профиля сообщения можно сгенерировать, используя опубликованный алгоритм хеширования (например, SHA1).

В поле 1340, 1440 или 1540 информации о разрешении устанавливается информация о разрешениях, которыми располагает RO.

Содержимое CPSF может изменяться с типом RO. По примерным вариантам осуществления настоящего изобретения, типы RO делятся на общие типы RO, дочерние типы RO и родительские типы RO. Тип1 означает общий RO, Тип2 означает дочерний RO. Тип3 означает родительский RO.

Общие RO являются RO, которые не имеют отношений с подписной моделью (или подписной моделью деловой деятельности), описанной в языке выражения прав доступа (REL) управления цифровыми правами версии 2.0 Open Mobile Alliance (OMA DRM).

Соответствующие подписной модели, описанной в OMA DRM v2.0 REL, RO можно разделить на дочерние RO и родительские RO. Дочерние RO включают в себя CEK, который является правом на использование зашифрованного содержимого. Родительский RO содержит в себе элемент разрешения и ограничение для элемента разрешения. Другие подробности дочерних и родительских RO описаны в OMA DRM v2.0 REL. Подробности о OMA DRM можно получить по адресу http://www.openmobilealliance.org/.

На Фиг.21 изображена структура CPSF общего RO по примерному варианту осуществления настоящего изобретения.

CPSF общего RO может содержать как минимум одно поле 1340 информации о разрешении, которое содержит подполя: поле 1341 типа, поле 1342 индекса RO, поле 1343 индекса ресурса, поле 1344 индекса разрешения, поле 1345 числа ограничений и поле 1346 информации об ограничении.

Поле 1341 типа содержит информацию для определения типа RO. Типы RO показаны в Таблице.

Поле 1342 индекса RO и поле 1343 индекса ресурса содержат, соответственно, внутренний ID RO и внутренний ID ресурса в secure MMC. Внутренние ID RO и ID ресурса можно, соответственно, использовать для идентификации RO и ресурса, хранящихся в secure MMC.

Поле 1344 индекса разрешения содержит идентификационную информацию для определения типа разрешения. Типы разрешения были описаны со ссылкой на Фиг.5.

Поле 1345 числа ограничений содержит число полей 1346 информации об ограничении. Каждое поле 1346 информации об ограничении содержит поле 1347 индекса ограничения, указывающего тип ограничения, и поле 1348 ограничения, обозначающего содержание ограничения. Типы ограничения были описаны со ссылкой на Фиг.6.

На Фиг.22 изображена структура CPSF дочернего RO по примерному варианту осуществления настоящего изобретения.

Поскольку для конкретного содержимого можно использовать только один дочерний RO, CPSF содержит только одно поле информации о разрешении.

Значения, установленные соответственно в поле 1410 ID содержимого и поле 1430 индекса профиля сообщения + значения профиля сообщения, были описаны выше.

Поле 1440 информации о разрешении содержит подполя: поле 1441 типа, поле 1442 ID родительского RO и поле 1443 унифицированного указателя ресурса (URL) издателя дочернего RO.

Поле 1441 типа содержит идентификационную информацию для определения типа объекта прав и имеет значение "0x02". Поле 1442 ID родительского RO содержит идентификационную информацию для определения родительского объекта прав. Поле 1443 URL издателя дочернего RO содержит URL издателя дочернего RO.

На Фиг.23 изображена структура CPSF родительского RO по примерному варианту осуществления настоящего изобретения.

Поле 1510 ID содержимого было описано выше. Тем не менее, родительский RO, удовлетворяя подписной модели, описанной в OMA DRM v2.0 REL, не содержит CEK и значения профиля сообщения, и, следовательно, поле 1530 значения профиля + сообщения индекса профиля сообщения можно установить в нуль.

Поскольку есть только один родительский RO, позволяющий использовать конкретное содержимое DRM, CPSF содержит только одно поле 1540 информации о разрешении.

Поле 1540 информации о разрешении содержит подполя: поле 1541 типа, поле 1542 ID родительского RO, поле 1543 индекса разрешения, поле 1544 числа ограничений и поле 1545 информации об ограничении. Поле 1541 типа содержит идентификационную информацию для определения типа объекта прав и имеет значение "0x03".

Поле 1542 ID родительского RO содержит идентификационную информацию для определения родительского объекта прав.

Поле 1543 индекса разрешения, поле 1544 числа ограничений и поле 1545 информации об ограничении содержат те же типы информации, что и поле 1344 индекса разрешения, поле 1345 числа ограничений и поле 1346 информации об ограничении, показанные на Фиг.21.

Между тем, secure MMC может содержать оба, общий RO и дочерний RO, позволяющие воспроизведение конкретного содержимого, или оба, общий RO и родительский RO, позволяющие воспроизведение конкретного содержимого.

На Фиг. с 24 по 28 показаны примеры, иллюстрирующие форматы команд, параметры команд и отклик на выходе, которые используются, когда устройство запрашивает информацию относительно всех доступных RO по протоколу, показанному на Фиг.9 по примерному варианту осуществления настоящего изобретения.

Здесь представлена команда GET_RO_LIST, состоящая из поля заголовка и поля данных (1600). Поле заголовка содержит информацию, идентифицирующую команду, а поле данных содержит информацию относительно команды. Поле P1 в поле заголовка содержит значение, идентифицирующее команду GET_RO_LIST. Команда GET_RO_LIST запрашивает передачу информации списка всех доступных RO, хранящихся в secure MMC, и поэтому поле (1620) данных команды GET_RO_LIST не содержит значений.

Поле данных в отклике на выходе (1640) содержит информацию относительно RO и слово состояния, информирующее о результате выполнения команды. Т-поле в поле данных является полем признака, имеющим значение признака, означающее, что отклик на выходе (1640) является откликом на команду GET_RO_LIST. L-поле в поле данных имеет значение, указывающее длину V-поля в поле данных. V-поле содержит информацию списка всех доступных RO.

Слово состояния представлено комбинацией из SW1 и SW2, означающих одно из: "успешное исполнение команды", "неизвестный признак", "неправильный параметр в V-поле", "требуется общая аутентификация", "требуется аутентификация", как показано на Фиг.28.

На Фиг. с 29 по 33 показаны примеры, иллюстрирующие форматы команд, параметры команд и отклик на выходе, которые используются, когда устройство запрашивает secure MMC удалить отдельный RO по протоколу, показанному на Фиг.10 по примерному варианту осуществления настоящего изобретения.

Здесь представлена команда SET_DELETE_RO, содержащая поле CLA и поле INS, которые обозначают группу команд. Соответственно, команды, относящиеся к удалению, имеют одинаковое значение в полях CLA и INS. Различные команды, относящиеся к удалению, различаются одна от другой посредством полей P1 и P2. Поле данных команды содержит зашифрованный ID подлежащего удалению RO. Поле данных содержит поле признака (T), поле длины (L) и поле значения (V). Т-поле содержит категорию команды, L-поле содержит длину данных, содержащихся в V-поле. V-поле содержит зашифрованный ID подлежащего удалению RO.

В отклике на выходе, посланном от secure MMC, получившей команду SET_DELETE_RO, слово состояния представлено посредством значений SW1 и SW2 для указания, было ли удаление успешным, были ли ошибочными данные, содержащиеся в Т-поле имелись ли ошибки в V-поле, и требовалась ли аутентификация.

ПРОМЫШЛЕННАЯ ПРИМЕНИМОСТЬ

По примерному варианту осуществления настоящего изобретения устройство запрашивает у переносного устройства хранения данных информацию относительно RO, получает от переносного устройства хранения данных информацию относительно RO и удаляет ненужные RO, таким образом, легко и эффективно управляя RO.

В заключение подробного описания, специалистам в данной области техники будет понятно, что множество вариантов и модификаций примерных вариантов осуществления можно сделать без существенного отступления от принципов настоящего изобретения. Поэтому раскрытые примерные варианты осуществления настоящего изобретения использованы только в общем и наглядном смысле, а не в целях ограничения.

| название | год | авторы | номер документа |

|---|---|---|---|

| УСТРОЙСТВО И СПОСОБ ДЛЯ ПЕРЕМЕЩЕНИЯ И КОПИРОВАНИЯ ОБЪЕКТОВ ПРАВ МЕЖДУ УСТРОЙСТВОМ И ПОРТАТИВНЫМ ЗАПОМИНАЮЩИМ УСТРОЙСТВОМ | 2005 |

|

RU2377642C2 |

| СПОСОБ МЕЖОБЪЕКТНОГО СОЕДИНЕНИЯ, УСТРОЙСТВО И СИСТЕМА ДЛЯ ЗАЩИТЫ СОДЕРЖИМОГО | 2006 |

|

RU2344554C2 |

| УСТРОЙСТВО И СПОСОБ ПОДДЕРЖКИ ОБМЕНА СОДЕРЖИМЫМ МЕЖДУ ДОМЕНАМИ С ОТЛИЧАЮЩИМИСЯ DRM | 2005 |

|

RU2357288C2 |

| СПОСОБ ПЕРЕДАЧИ ОБЪЕКТА ПРАВА ПРИ УПРАВЛЕНИИ ЦИФРОВЫМИ ПРАВАМИ | 2006 |

|

RU2419225C2 |

| УЛУЧШЕННЫЙ ДОСТУП К ДОМЕНУ | 2007 |

|

RU2447498C2 |

| АППАРАТУРА И СПОСОБ ДЛЯ ПЕРЕДАЧИ ОБЪЕКТА ПРАВ ИЗ ОДНОГО УСТРОЙСТВА ДРУГОМУ УСТРОЙСТВУ ПОСРЕДСТВОМ СЕРВЕРА | 2007 |

|

RU2432691C2 |

| УСТРОЙСТВО И СПОСОБ УПРАВЛЕНИЯ ЦИФРОВЫМИ ПРАВАМИ | 2008 |

|

RU2504005C2 |

| СПОСОБ УПРАВЛЕНИЯ ЦИФРОВЫМИ ПРАВАМИ ПРИ ШИРОКОВЕЩАТЕЛЬНОМ/МНОГОАДРЕСНОМ ОБСЛУЖИВАНИИ | 2006 |

|

RU2391783C2 |

| УПРАВЛЕНИЕ ЦИФРОВЫМИ ПРАВАМИ С ИСПОЛЬЗОВАНИЕМ МЕТОДИК ДОВЕРИТЕЛЬНОЙ ОБРАБОТКИ | 2007 |

|

RU2419235C2 |

| СПОСОБЫ СОЗДАНИЯ, СИСТЕМЫ И АРХИТЕКТУРЫ ЗАЩИЩЕННЫХ МЕДИАКАНАЛОВ | 2003 |

|

RU2323473C2 |

Данное изобретение относится к способу и устройству для получения и удаления информации относительно объектов цифровых прав. Технический результат изобретения заключается в более эффективной защите цифрового содержимого объектов цифровых прав. Указанный результат достигается за счет того, что способ и устройство для получения и удаления информации относительно объектов цифровых прав включает в себя прием запроса от устройства на информацию относительно объекта прав, обработку данных относительно объекта прав в ответ на запрос и предоставление устройству обработанных данных. Причем способ удаления объектов цифровых прав включает в себя выбор информации относительно подлежащего удалению объекта прав, зашифровку выбранной информации относительно объекта прав, используя общий ключ шифрования, встраивание зашифрованной информации относительно объекта прав в сигнал для передачи на переносное устройство хранения данных и передачу сигнала в переносное устройство хранения данных. Устройство запрашивает информацию из переносного устройства хранения данных относительно объекта прав, получает информацию из переносного устройства хранения данных относительно объекта прав и удаляет ненужные объекты прав. 11 н. и 44 з.п. ф-лы, 33 ил., 1 табл.

принимают запрос от устройства на данные об объекте прав;

получают доступ к объекту прав, соответствующему одному из идентификатора содержимого и идентификатора объекта прав, который предоставляется упомянутым устройством в ответ на упомянутый запрос,

извлекают и обрабатывают данные об объекте прав, к которым получен доступ, для формирования данных об объекте прав, которые включают в себя информацию относительно правовой информации, представленной объектом прав, и

предоставляют устройству упомянутые обработанные данные об объекте прав.

выполняют аутентификацию с переносным устройством хранения данных и генерируют ключ шифрования; запрашивают данные об объекте прав из переносного устройства хранения данных;

получают доступ к объекту прав, соответствующему одному из идентификатора содержимого и идентификатора объекта прав, который предоставляется упомянутым устройством в ответ на упомянутый запрос;

извлекают и обрабатывают данные об объекте прав, к которым получен доступ, для формирования данных об объектах прав, которые включают в себя информацию относительно правовой информации, представленной объектом прав, и

принимают обработанные данные об объекте прав от переносного устройства хранения данных.

принимают запрос от устройства на данные обо всех доступных объектах прав;

получают доступ ко всем доступным объектам прав в ответ на упомянутый запрос;

извлекают и обрабатывают данные обо всех доступных объектах прав, к которым получен доступ, для формирования данных об объектах прав, которые включают в себя информацию относительно правовой информации, представленной объектами прав, и

предоставляют упомянутому устройству упомянутые обработанные данные обо всех доступных объектах прав.

выполняют аутентификацию с переносным устройством хранения данных и генерируют ключ шифрования; запрашивают данные обо всех доступных объектах прав из переносного устройства хранения данных; получают доступ переносного устройства хранения данных в ответ на упомянутый запрос; извлекают и обрабатывают данные обо всех доступных объектах прав, к которым получен доступ, для формирования данных об объектах прав, которые включают в себя информацию относительно правовой информации, представленной объектами прав, и принимают от переносного устройства хранения данных обработанные данные обо всех доступных объектах прав.

принимают информацию относительно объекта прав, которая подлежит удалению из переносного устройства хранения данных; выбирают информацию относительно подлежащего удалению объекта прав;

зашифровывают выбранную информацию относительно объекта прав, используя открытый ключ шифрования для создания зашифрованной информации;

встраивают зашифрованную информацию относительно объекта прав в сигнал для передачи в переносное устройство хранения данных, и передают упомянутый сигнал в переносное устройство хранения данных.

предоставляют устройству информацию относительно объекта прав; принимают от устройства зашифрованную информацию об удалении объекта прав; расшифровывают зашифрованную информацию об удалении объекта прав, используя общий ключ шифрования для формирования расшифрованной информации об удалении объекта прав; получают доступ к объекту прав, соответствующему расшифрованной информации об удалении объекта прав, и удаляют объект прав, к которому получили доступ.

модуль генерации ключа шифрования, который генерирует сеансовый ключ и ключ хеширования, которые используются совместно с переносным устройством хранения данных, и агент управления цифровыми правами (DRM), который запрашивает данные из переносного устройства хранения данных об объекте прав и принимает обработанные данные об объекте прав от переносного устройства хранения данных.

агент управления цифровыми правами (DRM), который получает доступ к объекту прав, соответствующему расшифрованной информации об удалении объекта прав и удаляет его.

принимают от устройства запрос на данные об объекте прав;

получают доступ к объекту прав, соответствующему одному из идентификатора содержимого и идентификатора объекта прав, который предоставляется упомянутым устройством в ответ на упомянутый запрос; извлекают и обрабатывают данные об объекте прав, к которым получен доступ, для формирования данных об объектах прав, которые включают в себя информацию относительно правовой информации, предоставленной объектом прав, и

предоставляют упомянутому устройству упомянутые обработанные данные.

| Печь для непрерывного получения сернистого натрия | 1921 |

|

SU1A1 |

| KR 20010106325 А, 29.11.2001 | |||

| KR 20040013726 А, 14.02.2004 | |||

| Переносная печь для варки пищи и отопления в окопах, походных помещениях и т.п. | 1921 |

|

SU3A1 |

| СПОСОБ ЗАЩИТЫ ПРОГРАММНО-ИНФОРМАЦИОННОГО ОБЕСПЕЧЕНИЯ ОТ НЕСАНКЦИОНИРОВАННОГО ИСПОЛЬЗОВАНИЯ | 1996 |

|

RU2109331C1 |

Авторы

Даты

2009-02-20—Публикация

2005-03-15—Подача