Уровень техники

1. Область техники

Настоящее изобретение относится к механизму управления цифровыми правами (DRM), а более конкретно к способу и устройству для обмена содержимым между доменами с отличающимися DRM.

2. Описание предшествующего уровня техники

Вообще, аудио, видео и другое содержимое в доменах с отличающимися DRM, которое предоставляется через различные проводные, беспроводные и трансляционные сети, такие как Интернет или другие беспроводные сети связи, может выполняться только соответствующими DRM-устройствами. Недавно различные DRM-устройства стали широко использоваться. Однако, так как они не предоставляют возможностей к взаимодействию и не могут исполнять содержимое, управляемое доменами с отличающимися DRM, доступ к различному содержимому ограничен. Даже если различные устройства, такие как MP3-плееры, сотовые телефоны, портативные аудио/видео (PAV) устройства и т. д., используются одним и тем же пользователем, невозможно обменять содержимое между устройствами, каждое из которых использует разные DRM-устройства. Соответственно, полезность содержимого будет ограничена. Даже если универсальное DRM-устройство, поддерживающее все DRM-форматы, было бы разработано, так как традиционные DRM-устройства все еще несовместимы с различными другими DRM-форматами, требования пользователей по доступу к различному содержимому не будут удовлетворены.

Таким образом, существует необходимость в механизме для поддержки обмена содержимым между устройствами с отличающимися DRM-форматами.

Сущность изобретения

Настоящее изобретение посвящено структуре данных нейтрально-форматированного содержимого, которая разрешает содержимому обмениваться между доменами с отличающимися DRM.

Настоящее изобретение также относится к устройству и способу поддержки эффективного обмена содержимым между устройствами с разным DRM-форматом, используя нейтрально-форматированное содержимое.

Первый аспект настоящего изобретения предоставляет устройство для экспорта содержимого, форматированного согласно DRM, в устройство с целевым DRM с отличающимся DRM-форматом. Устройство содержит средство для распаковки содержимого, форматированного согласно DRM, в чистые ресурсы, метаданные и выражение прав; средство для преобразования каждого из распакованных чистых ресурсов, метаданных и выражения прав в свой собственный предварительно определенный нейтральный формат соответственно; и средство для формирования нейтрально-форматированного содержимого посредством объединения преобразованных ресурсов, метаданных и выражения прав и добавления к этому предварительно определенную информацию заголовка; и средство передачи нейтрально-форматированного содержимого устройству с целевым DRM.

Второй аспект настоящего изобретения предоставляет устройство для импортирования предварительно установленного нейтрально-форматированного содержимого в домен с заданным DRM, содержащее извлекающее средство для извлечения чистых ресурсов, метаданных, и выражения прав из предварительно установленного нейтрально-форматированного содержимого; и упаковывающее средство для упаковки извлеченных чистых ресурсов, метаданных и выражения прав в содержимое, форматированное согласно DRM, где содержимое, форматированное согласно DRM, выполняется различными DRM-устройствами в домене с заданным DRM.

Третий аспект настоящего изобретения предоставляет устройство для экспортирования и импортирования содержимого. Устройство содержит средство для распаковки содержимого в своем собственном DRM-формате в чистые ресурсы, метаданные и выражение прав; средство для преобразования каждого из распакованных чистых ресурсов, метаданных и выражения прав в предварительно определенный нейтральный формат соответственно; и средство для формирования нейтрально-форматированного содержимого посредством объединения преобразованных ресурсов, метаданных и выражения прав и добавления к нему предварительно определенной информации заголовка; средство для передачи нейтрально-форматированного содержимого домену с отличающимся DRM; средство для извлечения чистых ресурсов, метаданных и выражения прав из нейтрально-форматированного содержимого, переданного из домена с отличающимся DRM; и средство для упаковки извлеченных чистых ресурсов, метаданных и выражения прав в содержимое, форматированное с заданным DRM.

Четвертый аспект настоящего изобретения предоставляет способ экспортирования содержимого, форматированного с заданным DRM, в устройство с целевым DRM с отличающимся DRM-форматом. Способ содержит этапы распаковки содержимого, форматированного с данным DRM, в чистые ресурсы, метаданные и выражение прав; преобразования каждого из чистых ресурсов, метаданных и выражения прав в свой собственный предварительно определенный нейтральный формат соответственно; и формирования нейтрально-форматированного содержимого, объединяя преобразованные ресурсы, метаданные и выражение прав и добавляя к этому предварительно определенную информацию заголовка; и передачи нейтрально-форматированного содержимого устройству с целевым DRM.

Пятый аспект настоящего изобретения предоставляет способ импортирования предварительно установленного нейтрально-форматированного содержимого в домен с данным DRM, содержащий этапы извлечения чистых ресурсов, метаданных, и выражения прав из предварительно установленного нейтрально-форматированного содержимого; и упаковки извлеченных чистых ресурсов, метаданных и выражения прав в содержимое, форматированное с заданным DRM, где содержимое, форматированное с данным DRM, выполняется различными DRM-устройствами в домене с заданным DRM.

Шестой аспект настоящего изобретения предоставляет способ экспортирования и импортирования содержимого, содержащий этапы распаковки содержимого, форматированного с заданным DRM, в чистые ресурсы, метаданные и выражение прав; преобразования каждого из распакованных чистых ресурсов, метаданных и выражения прав в свой собственный предварительно определенный нейтральный формат соответственно; и формирования нейтрально-форматированного содержимого, объединяя преобразованные ресурсы, метаданные и выражение прав и добавляя к этому предварительно определенную информацию заголовка; передачи нейтрально-форматированного содержимого домену с отличающимся DRM; извлечения чистых ресурсов, метаданных и выражения прав из нейтрально-форматированного содержимого, переданного из домена с отличающимся DRM; и упаковки извлеченных чистых ресурсов, метаданных и выражения прав в содержимое, форматированное с заданным DRM.

Седьмой аспект настоящего изобретения предоставляет структуру данных нейтрального формата содержимого, которое пригодно для обмена между DRM-устройствами в доменах с отличающимися DRM. Структура данных содержит часть заголовка и основную часть. Часть заголовка включает в себя версию нейтрального формата; длину заголовка; тип алгоритма шифрования ресурсов и ключ шифрования ресурсов; тип хэш-алгоритма, примененного к заголовку и основной части и значение хэш-функции; и тип алгоритма цифровой подписи и значение цифровой подписи; а основная часть включает в себя ресурсы, зашифрованные с использованием алгоритма шифрования ресурсов; выражение прав в своем собственном предварительно определенном нейтральном формате; и метаданные в своем собственном предварительно определенном нейтральном формате.

Восьмой аспект настоящего изобретения предоставляет систему обмена содержимым между первым DRM-устройством и вторым DRM-устройством, где каждое из них принадлежит доменам с отличающимися DRM. Первое DRM-устройство включает в себя распаковывающее средство для распаковки содержимого, форматированного с первым DRM, в чистые ресурсы, метаданные и выражение прав; преобразующее средство для преобразования каждого из чистых ресурсов, метаданных и выражения прав в соответствующий нейтральный формат соответственно; формирующее средство для формирования нейтрально-форматированного содержимого, объединяя преобразованные ресурсы, метаданные и выражение прав и добавляя к этому предварительно определенную информацию заголовка; и передающее средство для передачи нейтрально-форматированного содержимого упомянутому второму DRM-устройству. Второе DRM-устройство включает в себя извлекающее средство для извлечения чистых ресурсов, метаданных и выражения прав из нейтрально-форматированного содержимого, переданного от упомянутого первого DRM-устройства; и упаковывающее средство для упаковки извлеченных чистых ресурсов, метаданных и выражения прав в содержимое, форматированное со вторым DRM.

Краткое описание чертежей

Вышеописанные и другие признаки и преимущества настоящего изобретения станут более очевидными специалистам в данной области техники из подробного описания предпочтительных вариантов его осуществления со ссылкой на сопроводительные чертежи.

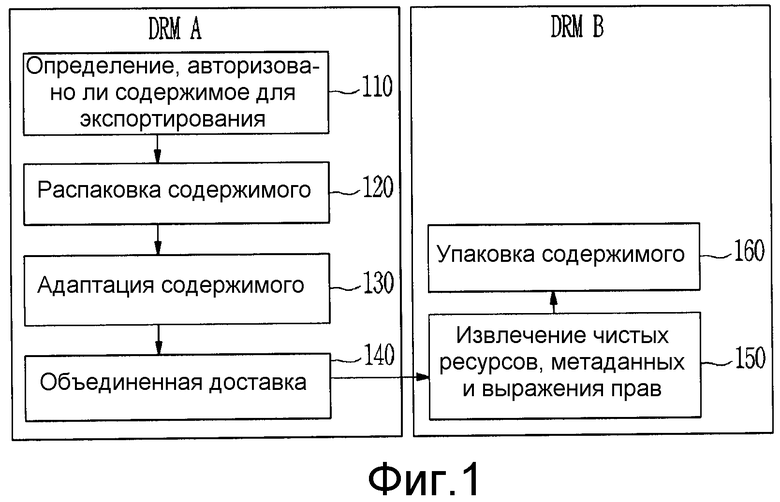

Фиг.1 - это схема, иллюстрирующая процесс обмена содержимым между разными DRM-клиентами согласно настоящему изобретению.

Фиг.2 является схемой, иллюстрирующей процесс адаптации согласно примерному варианту осуществления настоящего изобретения.

Фиг.3 показывает структуру данных содержимого в нейтральном формате согласно примерному варианту осуществления настоящего изобретения.

Фиг.4 показывает основные компоненты исходного DRM-клиента (DRM A) и целевого DRM-клиента (DRM B) для экспорта/импорта содержимого согласно примерному варианту осуществления настоящего изобретения.

Фиг.5 является схемой, иллюстрирующей процесс аутентификации программного обеспечения экспорта/импорта согласно примерному варианту осуществления настоящего изобретения.

Фиг.6 является схемой, иллюстрирующей процесс обмена ключами между исходным модулем экспорта/импорта и целевым модулем экспорта/импорта согласно примерному варианту осуществления настоящего изобретения.

Фиг.7 является схемой, иллюстрирующей процесс аутентификации устройства согласно примерному варианту осуществления настоящего изобретения.

Фиг.8 показывает схему, которая более конкретно иллюстрирует процесс экспорта/импорта между разными DRM-клиентами согласно примерному варианту осуществления настоящего изобретения.

Подробное описание предпочтительных вариантов осуществления

Перед описанием настоящего изобретения в деталях будут определены некоторые термины, используемые в этой спецификации.

"DRM" обозначает управление цифровыми правами.

"Чистые ресурсы" представляют информацию, которая может быть воспроизведена в форме, которая является выразительной (значимой) для пользователей, такой как mp3-файлы.

"Упаковка" ссылается на операцию для формирования содержимого, в которой чистые ресурсы, метаданные и выражение прав объединяются. Программное обеспечение для выполнения упаковки называется "упаковщик".

"Распаковка" ссылается на операцию по извлечению чистых ресурсов, метаданных и выражения прав из содержимого. Программное обеспечение для выполнения распаковки называется "Распаковщик".

"PAV" означает портативное аудиовидеоустройство. PAV используются для воспроизведения/выполнения аудио- и/или видеосодержимого.

Фиг.1 - это схема, иллюстрирующая процесс обмена содержимым между разными DRM-клиентами согласно настоящему изобретению. Предполагается, что DRM-клиент A хочет экспортировать (передать) содержимое, а DRM-клиент B хочет импортировать (принять) его. Как показано на фиг.1, на этапе 110 проверяется, имеет ли содержимое авторизацию, чтобы быть экспортированным, ссылаясь на выражение прав, содержащееся в содержимом.

Если содержимое было определено, как имеющее авторизацию, чтобы быть экспортированным, оно затем распаковывается в чистые ресурсы, метаданные и выражение прав на этапе 120. Распакованные чистые ресурсы, метаданные и выражение прав соответственно преобразуются в каждый предварительно определенный нейтральный формат на этапе 130. Эта работа называется "адаптация содержимого" в этом описании. Адаптация содержимого объяснена в деталях ниже со ссылкой на фиг.2.

На этапе 140 ресурсы, метаданные и выражение прав в своем собственном нейтральном формате затем объединяются, и к ним добавляется часть заголовка для дополнительной информации, так что нейтрально-форматированное содержимое создается и затем шифруется. Нейтрально-форматированное содержимое передается DRM- клиенту B. Эта работа называется "объединенная доставка" в этом описании. В объединенной доставке существуют один заголовок и одна основная часть, включающая в себя нейтрально-форматированные чистые ресурсы, метаданные и выражение прав. Заголовок включает в себя местоположение объектов основной части, так что они могут быть извлечены отдельно. Значение хэш-функции вычисляется на основе заголовка и основной части, кроме самого значения хэш-функции, и цифровой подписи.

Для того чтобы выполнить безопасную передачу содержимого между доменами с отличающимися DRM, нейтрально-форматированное содержимое шифруется с использованием, например, механизма инфраструктуры открытого ключа (PKI) или механизма разделения ключа. Основной алгоритм, необходимый, чтобы зашифровать содержимое, может включать в себя алгоритм ассиметричного шифрования для передачи закрытого ключа и проверку целостности (например, RSA), алгоритм шифрования ресурсов (например, AES-128) и хэш-алгоритм (например, SHA-1). Отмечается, что такие алгоритмы шифрования являются примерными, и другие алгоритмы могут быть выбраны с обсуждением между исходным и целевым DRM-клиентами. В одном варианте осуществления выбранные алгоритмы могут быть определены в части заголовка или сообщаются целевому клиенту через обмен сообщениями между исходным и целевым клиентом.

DRM-клиент B, который желает импортировать нейтрально-форматированное содержимое, принимает и распаковывает его в чистые ресурсы, метаданные и выражение прав (этап 150). Извлеченные чистые ресурсы, метаданные и выражение прав затем повторно упаковываются для адаптации к DRM-клиенту B (этап 160). Соответственно, повторно упакованное содержимое может быть извлечено или воспроизведено устройствами с форматом DRM B.

Фиг.2 является схемой, иллюстрирующей процесс адаптации согласно примерному варианту осуществления настоящего изобретения. Как показано на фиг.2, процесс 200 адаптации для воспроизведения нейтрально-форматированного содержимого может включать в себя процесс 210 адаптации ресурса, процесс 220 адаптации выражения прав и процесс 230 адаптации метаданных. Для каждой адаптации согласно настоящему изобретению определяется соответствующий нейтральный формат. Должно гарантироваться, что процесс 200 адаптации происходит в доверенной среде.

Процесс 210 адаптации ресурсов - это процесс, в котором чистые ресурсы, принятые от исходного DRM-клиента, преобразуются в предварительно определенные нейтрально-форматированные ресурсы, которые не зависят от устройств с конкретным DRM-форматом. Процесс 210 адаптации ресурсов случайным образом формирует ключ шифрования содержимого (CEK), чтобы зашифровать чистые ресурсы с использованием алгоритма шифрования, такого как AES-128. Ключ, используемый для шифрования, может быть вставлен в выражение прав в нейтрально-форматированном содержимом. Хэш-функция вычисляется на основе и заголовка, и основной части, кроме хэш-функции и цифровой подписи, и записывается в поле хэш-функции части заголовка. Информация хэш-функции цифровым образом подписывается с использованием закрытого ключа и сохраняется в поле цифровой подписи.

Процесс 220 адаптации выражения прав преобразует данное выражение прав в соответствующий предварительно определенный нейтральный формат. В этом варианте осуществления язык выражения прав MPEG-21 (REL) используется в качестве нейтрального формата выражения прав. Нейтральное выражение прав может быть добавлено или пропущено в зависимости от политики или наличия права домена с исходным DRM и домена с целевым DRM.

Процесс 230 адаптации метаданных преобразует данные метаданные в соответствующий предварительно определенный нейтральный формат. В этом варианте осуществления Дублинское ядро (набор элементов метаданных Dublin Core) может использоваться в качестве нейтрального формата метаданных. Альтернативно, метаданные, не включенные в Дублинское ядро, могут также быть определены в расширенном XML-формате с выражением Дублинского ядра. Метаданные в расширенном XML могут быть распознаны конкретным DRM-клиентом. Нейтральные метаданные могут быть добавлены или пропущены в зависимости от политики или наличия метаданных домена с исходным DRM и домена с целевым DRM.

Фиг.3 показывает структуру данных содержимого в нейтральном формате согласно примерному варианту осуществления настоящего изобретения. Как показано на фиг.3, структура данных содержимого в нейтральном формате может быть приспособлена, чтобы обмениваться между доменами с отличающимися DRM. Структура данных содержимого может быть составлена из части 310 заголовка и основной части 320. В части 310 заголовка - версия нейтрального формата, длина заголовка, значение хэш-функции, вычисленное на основе заголовка 310 и основной части 320, ключ шифрования ресурса (или содержимого), тип алгоритма шифрования, использованного для шифрования ресурсов, цифровая подпись, расположения объектов основной части (т.е. ресурсов, выражения прав и метаданных) и т. д. Например, AES-128 может использоваться в качестве алгоритма шифрования ресурсов, а SHA-1 может использоваться как хэш-алгоритм для создания значения хэш-функции. Однако поля в заголовке 310 не ограничиваются такими полями, и некоторые из них могут изменяться, или новые поля могут добавляться в него по соглашению между устройствами DRM-формата.

Основная часть 320 содержит зашифрованные ресурсы в своем собственном нейтральном формате, выражение прав в своем собственном нейтральном формате и метаданные в своем собственном нейтральном формате, которые были созданы через процесс 200 адаптации содержимого. В одном варианте осуществления предварительно определенным нейтральным форматом выражения прав может быть MPEG-21 REL, а предварительно определенным нейтральным форматом метаданных может быть метатег Дублинского ядра.

Фиг.4 показывает основные компоненты исходного DRM-клиента (DRM A) и целевого DRM-клиента (DRM B) для экспорта/импорта содержимого согласно примерному варианту осуществления настоящего изобретения. Как показано на фиг.4, DRM A- и DRM B-клиенты 400a и 400b могут быть системой обработки данных, которая может создавать, управлять, экспортировать, импортировать и/или выполнять содержимое в соответствующих форматах. Например, клиенты DRM A и DRM B могут включать в себя PC, PDA, сотовый телефон и т. д.

DRM A-клиент 400a включает в себя распаковывающий модуль 410a для распаковки DRM A-форматированного содержимого в чистые ресурсы, выражение прав и метаданные; модуль 420a экспорта/импорта для экспорта/импорта содержимого из/в другой DRM-клиент (например, DRM B-клиент 400b); и упаковывающий модуль 430a для упаковки чистых ресурсов, метаданных и выражения прав в DRM A-форматированное содержимое. В одном варианте осуществления распаковывающий модуль 410a проверяет, имеет или нет DRM A-форматированное содержимое авторизацию, чтобы быть экспортированным в другой DRM-клиент, такой как DRM-клиент B, и затем распаковывает только содержимое, авторизованное для того, чтобы быть экспортированным.

Конкретно, модуль 420a экспорта/импорта может включать в себя субмодуль 421a экспорта и субмодуль 422a импорта. Субмодуль 421a экспорта упаковывает чистые ресурсы, метаданные и выражение прав, которые были извлечены из DRM A-форматированного содержимого распаковывающим модулем 410a, в нейтрально-форматированное содержимое и передает (или экспортирует) его целевому DRM-клиенту, т.е. DRM-клиенту B 400b. Субмодуль 422a импорта принимает (импортирует) нейтрально-форматированное содержимое от DRM-клиента B и затем извлекает из него чистые ресурсы, метаданные и выражение прав. Кроме того, субмодуль 421a экспорта может выполнять аутентификацию целевого DRM-клиента. Также для того, чтобы безопасно экспортировать содержимое, он может аутентифицировать модуль экспорта/импорта в целевом DRM-клиенте.

Упаковывающий модуль 430a служит, чтобы упаковывать чистые ресурсы, метаданные и выражение прав, извлеченные модулем 422a импорта, в DRM A-форматированное содержимое.

DRM-клиент B 400b имеет, по существу, такую же конфигурацию, что и DRM-клиент A 400a, и таким образом его описание опускается. Чертежи предназначены помочь пониманию концепции экспорта/импорта согласно настоящему изобретению и не должны истолковываться как ограничивающие физическую конфигурацию настоящего изобретения. Например, фиг.4 показывает, что модули 420a и 420b экспорта/импорта устанавливаются на DRM-клиенте A 400a и DRM-клиенте B 400b соответственно, но модули экспорта/импорта могут быть реализованы как независимое устройство (например, сервер экспорта/импорта), отдельное от DRM-клиентов. Кроме того, хотя фиг.4 показывает, что содержимое обменивается между двумя разными DRM-клиентами, можно легко понять, что содержимое может быть обменено между множеством разных DRM-клиентов, используя структуру данных нейтрального формата.

Фиг.5 является схемой, иллюстрирующей процесс аутентификации программного обеспечения экспорта/импорта согласно примерному варианту осуществления настоящего изобретения. Программное обеспечение экспорта/импорта источника и программное обеспечение экспорта/импорта цели, которые отдельно установлены в разных DRM-клиентах, аутентифицируют друг друга в целях безопасности перед обменом ключом или связью друг с другом. Также должно быть подтверждено, подделаны или нет оба из них. Как показано на фиг.5, аутентификация между программным обеспечением экспорта/импорта может быть выполнена с использованием сервера органа сертификации (CA).

Фиг.6 является схемой, иллюстрирующей процесс обмена ключами между модулем-источником экспорта/импорта и целевым модулем экспорта/импорта согласно примерному варианту осуществления настоящего изобретения. Когда они отправляют и принимают сообщения, сообщения должны быть зашифрованы для безопасной передачи против перехватов или атак. Пожалуйста, отметьте, что аутентификация программного обеспечения экспорта/импорта и устройств должна быть сделана заранее.

Так как обмен ключом шифрования содержимого (CEK) в чистом текстовом формате между двумя модулями является небезопасным, могут быть рассмотрены следующие два способа: обмен CEK 610 на базе сертификата и механизм разделенного ключа для создания одинакового ключа на обеих сторонах без обмена ключом, такой как алгоритм Диффи-Хельмана.

Фиг.7 является схемой, иллюстрирующей процесс аутентификации устройства согласно примерному варианту осуществления настоящего изобретения. Аутентификация устройства существует для того, чтобы проверить, было ли авторизовано целевое PAV-устройство, чтобы выполнить импортированное содержимое. В этом варианте осуществления аутентификация устройства выполняется на базе списка управления доступом к экспорту/импорту. Так как процесс экспорта/импорта существует для того, чтобы обмениваться содержимым по доменам с отличающимися DRM, процесс должен быть под контролем в зависимости от политик бизнеса и/или технических требований. В одном варианте осуществления (исходный) модуль 710 экспорта/импорта DRM-клиента A сначала требует от (целевого) модуля 720 экспорта импорта для устройства сертификат устройства 740 с форматом DRM B, соединенного с модулем 730 I/O устройства. Предположим, что сертификат устройства был вставлен в устройство. (Целевой) модуль 720 экспорта/импорта затем передает сертификат устройства (или идентификатор) устройства 740 с форматом DRM B (исходному) модулю 710 экспорта/импорта. (Исходный) модуль 710 экспорта/импорта аутентифицирует устройство, проверяя сертификат устройства с помощью списка управления доступом к экспорту/импорту. В другом варианте осуществления вместо сертификата устройства может использоваться идентификатор устройства, который был назначен сервером идентификации устройства (не показан), чтобы выполнить аутентификацию устройства.

В списке управления доступом к экспорту/импорту для каждого из элементов управления доступом перечисляется, разрешено ли ему экспортироваться/импортироваться. Элементы управления доступом могут включать в себя устройства с разными поставщиками, моделями или версиями и/или программное обеспечение DRM с разными поставщиками, моделями или версиями. Список управления доступом к экспорту/импорту может быть загружен со связанного сервера и обновляться периодически или не периодически. Альтернативно, модуль экспорта/импорта может получить доступ к связанному серверу, чтобы обратиться к списку во время процесса аутентификации устройства.

Фиг.8 показывает схему, которая более конкретно иллюстрирует процесс экспорта/импорта между разными DRM-клиентами согласно примерному варианту осуществления настоящего изобретения. Для удобства предполагается, что содержимое экспортируется из (исходного) DRM-клиента A 400a в (целевой) DRM-клиент B 400b.

Покупка содержимого: (1)

(1) DRM-клиент A 400a покупает и загружает DRM A-форматированное содержимое от поставщика (сервера) DRM-содержимого. В этом варианте осуществления перед экспортом загруженного DRM A-форматированного содержимого (источник) DRM-клиент A проверяет, авторизовано ли оно, чтобы экспортироваться, на основе выражения прав в содержимом.

Аутентификация программного обеспечения: (2)

(2) Ради безопасного обмена содержимым выполняется аутентификация между исходным модулем 420a экспорта/импорта DRM -клиента A и целевым модулем 420b экспорта/импорта DRM-клиента B.

Аутентификация устройства: (3)~(6)

(3) Модуль источника экспорта/импорта требует ID устройства с форматом DRM B, соединенного с DRM-клиентом B, через целевой модуль 420b экспорта/импорта.

(4) Целевой модуль 420b экспорта/импорта затем отправляет ID устройства исходному модулю 420a экспорта/импорта.

(5)-(6) Исходный модуль 420a экспорта/импорта аутентифицирует устройство с форматом DRM B на основе списка управления доступом к экспорту/импорту. Обмен ключом между модулями экспорта/импорта: (7)

(7) Для безопасности ключ может быть обменен между исходным и целевым модулями 420a и 420b экспорта/импорта.

Экспорт/импорт: (8)~(12)

(8) Распаковывающий модуль 410a DRM-клиента A распаковывает DRM A-форматированное содержимое в чистые ресурсы, метаданные и выражение прав и затем отправляет их исходному модулю 420a экспорта/импорта.

(9) Исходный модуль 420a экспорта/импорта упаковывает чистые ресурсы, метаданные и выражение прав в нейтральный формат через процесс адаптации и отправляет его целевому модулю 420b экспорта/импорта.

(10) Целевой модуль 420b экспорта/импорта принимает нейтрально-форматированное содержимое и извлекает из него ресурсы, метаданные и выражение прав. Затем он отправляет результаты упаковывающему модулю 430b.

(11) Упаковывающий модуль 430b затем упаковывает в DRM B-форматированное содержимое, которое является выполняемым устройством с форматом DRM B, и отправляет его модулю I/O устройства.

(12) Модуль I/O устройства передает его устройству с форматом DRM B.

Настоящее изобретение может быть предоставлено в форме компьютерного кода, сохраненного на компьютерно-читаемом носителе записи, таком как гибкие диски, жесткие диски, CD-ROM, карты флеш-памяти, PROM RAM, ROM и магнитная лента, которые могут быть реализованы по одному или более разным типам продуктов. Компьютерный код может быть написан на языке программирования, таком как C, C++ или JAVA.

Как описано выше, настоящее изобретение предоставляет структуру содержимого, имеющую нейтральный формат, для обмена содержимым между устройствами с разным DRM-форматом и способ экспорта/импорта и устройство, использующее его. Согласно настоящему изобретению, обменивая содержимое разных DRM-форматов, может быть поддержано использование различного содержимого, таким образом удовлетворяя требования пользователей, удобство пользователей увеличивается, и практическое использование содержимого также увеличивается.

Хотя примерные варианты осуществления настоящего изобретения были описаны со ссылкой на присоединенные чертежи, настоящее изобретение не ограничивается этими вариантами осуществления, и специалистам в области техники должно быть понятно, что множество модификаций и изменений может быть сделано без отступления от духа и цели настоящего изобретения.

Изобретение относится к механизму управления цифровыми правами (DRM), а более конкретно к способу и устройству для обмена содержимым между доменами с отличающимися DRM. Техническим результатом является расширение функциональных возможностей. Первое DRM-устройство включает в себя распаковывающее средство для распаковки содержимого, форматированного с первым DRM, в чистые ресурсы, метаданные и выражение прав; преобразующее средство для преобразования каждого из чистых ресурсов, метаданных и выражения прав в свой собственный предварительно определенный нейтральный формат соответственно; формирующее средство для формирования нейтрально-форматированного содержимого, объединяя преобразованные ресурсы, метаданные и выражение прав, добавляя к этому предварительно определенную информацию заголовка; и передающее средство для передачи нейтрально-форматированного содержимого упомянутому второму DRM-устройству. Второе DRM-устройство включает в себя извлекающее средство для извлечения чистых ресурсов, метаданных и выражения прав из нейтрально-форматированного содержимого, переданного от упомянутого первого DRM-устройства, и средство для упаковки извлеченных чистых ресурсов, метаданных и выражения прав в содержимое, форматированное со вторым DRM. 6 н. и 20 з.п. ф-лы, 8 ил.

1. Устройство для экспорта содержимого, форматированного согласно заданному DRM (управлению цифровыми правами), в целевое DRM-устройство с отличающимся DRM-форматом, содержащее:

средство для распаковки содержимого, форматированного согласно заданному DRM, в чистые ресурсы, метаданные и представление прав;

средство для преобразования каждого из распакованных чистых ресурсов, метаданных и представления прав в их предпочтительный нейтральный формат соответственно;

средство для формирования нейтрально-форматированного содержимого посредством объединения преобразованных ресурсов, метаданных и представления прав и добавления к ним предварительно определенной информации заголовка и

средство для передачи нейтрально-форматированного содержимого целевому DRM-устройству.

2. Устройство по п.1, дополнительно содержащее средство определения, авторизовано или нет содержимое, форматированное согласно заданному DRM, для экспортирования.

3. Устройство по п.1, в котором упомянутое средство преобразования включает в себя средство для шифрования ресурсов с использованием предварительно определенного алгоритма шифрования и вставки ключа шифрования содержимого в предварительно определенное нейтрально-форматированное представление прав.

4. Устройство по п.3, в котором предварительно определенный алгоритм шифрования ресурсов включает в себя AES-128.

5. Устройство по п.1, в котором предварительно определенным нейтральным форматом представления прав является MPEG-21 REL.

6. Устройство по п.1, в котором предварительно определенным неитральным форматом метаданных является формат Дублинского ядра.

7. Устройство по п.1, в котором метаданные, не включенные в предварительно определенный нейтральный формат, определяются в расширенном XML формате с форматом Дублинского ядра.

8. Устройство по п.1, дополнительно содержащее средство шифрования для шифрования нейтрально-форматированного содержимого.

9. Устройство по п.8, в котором упомянутое средство шифрования шифрует нейтрально-форматированное содержимое с использованием алгоритма шифрования инфраструктуры открытого ключа (PKI).

10. Устройство по п.9, в котором упомянутое средство шифрования вычисляет значение хэш-функции по нейтрально-форматированному содержимому, записывает значение хэш-функции в поле хэш-функции заголовка, цифровым образом подписывает значение хэш-функции с использованием закрытого ключа и записывает подписанное цифровым образом значение хэш-функции в поле цифровой подписи заголовка.

11. Устройство по п.9, дополнительно содержащее средство передачи ключа шифрования ресурса, зашифрованного посредством использования открытого ключа целевого устройства, целевому DRM-устройству.

12. Устройство по п.7, в котором упомянутое средство шифрования шифрует нейтрально-форматированное содержимое на основе алгоритма шифрования разделенного ключа.

13. Устройство по п.1, дополнительно содержащее средство аутентификации устройства для аутентификации устройства, которое соединено с целевым DRM-устройством, чтобы выполнить содержимое.

14. Устройство по п.13, в котором упомянутое средство аутентификации устройства аутентифицирует устройство, проверяя сертификат устройства, который был вставлен в устройство, с помощью списка управления экспортом/импортом, предоставленного связанным сервером.

15. Устройство по п.12, в котором упомянутое средство аутентификации устройства аутентифицирует устройство, проверяя идентификатор устройства, который был назначен устройству сервером идентификации устройства, с помощью списка управления экспортом/импортом, предоставленного связанным сервером.

16. Устройство для импорта предварительно определенного нейтрально-форматированного содержимого в домен с заданным DRM, содержащее:

извлекающее средство для извлечения чистых ресурсов, метаданных и представления прав из предварительно определенного нейтрально-форматированного содержимого и

упаковывающее средство для упаковки извлеченных чистых ресурсов, метаданных и представления прав в содержимое, форматированное согласно заданному DRM; причем содержимое, форматированное согласно заданному DRM, выполняется разными DRM-устройствами в домене с заданным DRM.

17. Устройство по п.16, в котором упомянутое извлекающее средство включает в себя средство шифрования нейтрально-форматированного содержимого.

18. Устройство для экспорта и импорта содержимого, содержащее:

средство для распаковки содержимого в своем собственном DRM-формате в чистые ресурсы, метаданные и представление прав;

средство для преобразования каждого из распакованных чистых ресурсов, метаданных и представления прав в их предпочтительный нейтральный формат соответственно;

средство для формирования нейтрально-форматированного содержимого, объединяя преобразованные ресурсы, метаданные и представление прав и добавляя к ним предварительно определенную информацию заголовка;

средство для передачи нейтрально-форматированного содержимого домену с отличающимся DRM;

средство для извлечения чистых ресурсов, метаданных и представления прав из нейтрально-форматированного содержимого, переданного из домена с отличающимся DRM; и

средство для упаковки извлеченных ресурсов, метаданных и представления прав в содержимое в своем собственном DRM-формате.

19. Способ экспорта содержимого, форматированного согласно заданному DRM, в целевое DRM-устройство с отличающимся DRM-форматом, содержащий этапы, на которых

распаковывают содержимое, форматированное согласно заданному DRM, в чистые ресурсы, метаданные и представление прав;

преобразуют каждое из распакованных чистых ресурсов, метаданных и представления прав в свой собственный предварительно определенный нейтральный формат соответственно;

формируют нейтрально-форматированное содержимое, объединяя преобразованные ресурсы, метаданные и представление прав и добавляя к ним предварительно определенную информацию заголовка; и

передают нейтрально-форматированное содержимое целевому DRM-устройству.

20. Способ по п.19, дополнительно содержащий этап, на котором определяют, авторизовано или нет содержимое, форматированное согласно заданному DRM, чтобы быть экспортированным.

21. Способ по п.19, в котором упомянутый этап преобразования включает в себя этап, на котором шифруют ресурсы с использованием предварительно определенного алгоритма шифрования и вставляют ключ шифрования в предварительно определенное нейтрально-форматированное представление прав.

22. Способ импорта предварительно определенного нейтрально-форматированного содержимого в домен с заданным DRM, содержащий этапы, на которых

извлекают чистые ресурсы, метаданные и представление прав из предварительно определенного нейтрально-форматированного содержимого и упаковывают извлеченные чистые ресурсы, метаданные и представление прав в содержимое, форматированное согласно заданному DRM;

причем содержимое, форматированное согласно заданному DRM, выполняется разными DRM-устройствами в домене с заданным DRM.

23. Способ экспорта и импорта содержимого, содержащий этапы, на которых

распаковывают содержимое, форматированное согласно заданному DRM, в чистые ресурсы, метаданные и представление прав;

преобразуют каждое из распакованных чистых ресурсов, метаданных и представления прав в свой собственный предпочтительный нейтральный формат соответственно;

формируют нейтрально-форматированное содержимое, объединяя преобразованные ресурсы, метаданные и представление прав и добавляя к ним предварительно определенную информацию заголовка;

передают нейтрально-форматированное содержимое домену с отличающимся DRM;

извлекают чистые ресурсы, метаданные и представление прав из нейтрально-форматированного содержимого, переданного из домена с отличающимся DRM; и

упаковывают извлеченные чистые ресурсы, метаданные и представление прав в содержимое, форматированное с данным DRM.

24. Система для обмена содержимым между первым DRM-устройством и вторым DRM-устройством, каждое из которых принадлежит к доменам с отличающимися DRM, упомянутое первое DRM-устройство включает в себя

распаковывающее средство для распаковки содержимого, форматированного согласно первому DRM, в чистые ресурсы, метаданные и представление прав;

преобразующее средство для преобразования каждого из чистых ресурсов, метаданных и представления прав в свой собственный предварительно определенный нейтральный формат соответственно;

формирующее средство для формирования нейтрально-форматированного содержимого, объединяя преобразованные ресурсы, метаданные и представление прав, добавления к нему предварительно определенной информации заголовка; и

передающее средство для передачи нейтрально-форматированного содержимого упомянутому второму DRM-устройству; и

упомянутое второе DRM-устройство включает в себя

извлекающее средство для извлечения чистых ресурсов, метаданных и представления прав из нейтрально-форматированного содержимого, переданного от упомянутого первого DRM-устройства; и

упаковывающее средство для упаковки извлеченных чистых ресурсов, метаданных и представления прав в содержимое, форматированное согласно второму DRM.

25. Система по п.24, где упомянутое извлекающее средство упомянутого первого DRM-устройства выполняет аутентификацию упомянутого импортирующего средства упомянутого второго DRM-устройства перед передачей нейтрально-форматированного содержимого упомянутому второму DRM-устройству.

26. Система по п.25, где аутентификация выполняется сервером органа сертификации.

| Топчак-трактор для канатной вспашки | 1923 |

|

SU2002A1 |

| СПОСОБ СЕКРЕТНОГО ИСПОЛЬЗОВАНИЯ ЦИФРОВЫХ ПОДПИСЕЙ В КОММЕРЧЕСКОЙ КРИПТОГРАФИЧЕСКОЙ СИСТЕМЕ | 1995 |

|

RU2144269C1 |

| Топчак-трактор для канатной вспашки | 1923 |

|

SU2002A1 |

| Топчак-трактор для канатной вспашки | 1923 |

|

SU2002A1 |

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

Авторы

Даты

2009-05-27—Публикация

2005-10-20—Подача