Область техники, к которой относится изобретение

Предмет изучения, раскрытый в настоящем патентном документе, относится к окружениям командной строки и более конкретно к выводу команд, введенных посредством окружения командной строки.

Уровень техники

Многие операционные системы предусматривают механизм для «сшивания» (то есть конвейерной обработки) многочисленных приложений вместе, чтобы создавать сделанные на заказ, специально подобранные к данному случаю команды, которые могут быть введены в командную строку операционной системы. Типично, упомянутые команды использованы в инструментальных средствах администрирования систем, таких как инструментальные средства для управления свойствами систем. Каждая из конвейерно обрабатываемых обслуживающих программ в команде связывается с каждой другой посредством передачи текста. Таким образом, каждая обслуживающая программа в конвейере ответственна за синтаксический разбор текста, который принят, и за форматирование текста, который выведен.

Форматирование текста, который выведен, выполнено кодом в пределах команды и, типично, основано на интерпретировании ключей, предусмотренных для команды в командной строке. Таким образом, каждая команда, как желательно, ответственна за форматирование и отображение вывода.

Следовательно, существует необходимость в механизме, который предусматривает улучшенные варианты выбора форматирования и не требует протяженного кода в пределах команды для того, чтобы предусматривать такие улучшенные варианты выбора форматирования.

Раскрытие изобретения

Настоящий механизм предусматривает вывод управляемой данными командной строки в пределах окружения, которое поддерживает конвейерную обработку объектно-ориентированных команд. Каждая объектно-ориентированная команда вводит синтаксически анализируемый объект для осуществления обработки и выводит другой синтаксически анализируемый объект для последующей обработки команды. Механизм является работоспособным для непосредственного форматирования и последующей обработки команд на основе типа входящего синтаксически анализируемого объекта. Для типа получена информация о формате, такая как начертание, свойства отображения и подобная. Информация о формате может быть специфицирована в пределах XML-ориентированного документа. Механизм употребляет одну или более команд обработки вывода, таких как команд формата, команд разметки, команд конвертации, команд вывода и выходных команд. Эти команды обработки вывода могут быть расставлены в пределах конвейера различным образом, чтобы достичь желаемых результатов вывода.

Краткое описание чертежей

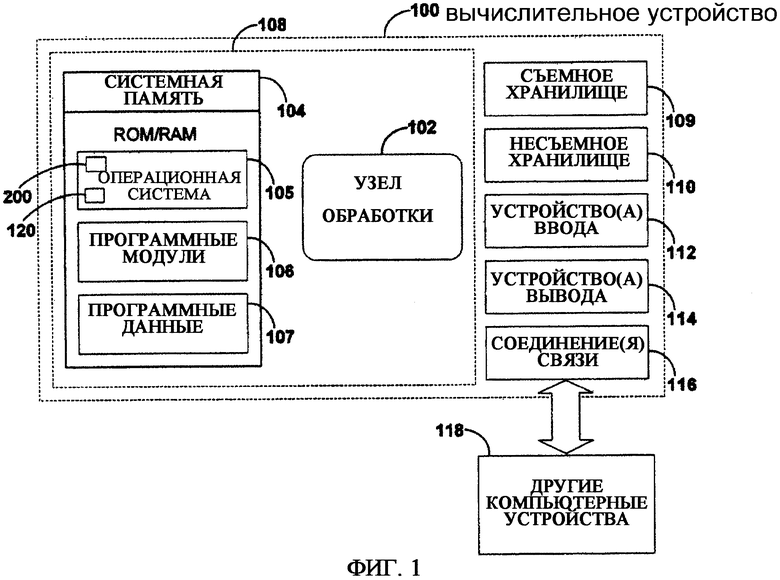

Фиг.1 иллюстрирует примерное вычислительное устройство, которое может использовать примерное окружение административного инструментального средства.

Фиг.2 - структурная схема, в целом иллюстрирующая общий вид примерной оболочки административного инструментального средства для настоящего окружения административного инструментального средства.

Фиг.3 - структурная схема, иллюстрирующая компоненты в пределах централизованно-специфических компонентов оболочки административного инструментального средства, показанной на фиг.2.

Фиг.4 - структурная схема, иллюстрирующая компоненты в пределах компонента главной машины из оболочки административного инструментального средства, показанной на фиг.2.

Фиг.5 - примерная структура данных для специфицирования командных апплетов, подходящая для использования в пределах оболочки административного инструментального средства, показанной на фиг.2.

Фиг.6 - примерная структура данных для назначения базового типа команды, из которой выведен командный апплет, показанный на фиг. 5.

Фиг.7 - еще одна примерная структура данных для специфицирования командного апплета, подходящего для использования в пределах оболочки административного инструментального средства, показанной на фиг.2.

Фиг.8 - логическая блок-схема, иллюстрирующая примерную последовательность операций для централизованной обработки, которая выполнена в пределах оболочки административного инструментального средства.

Фиг.9 - логическая блок-схема, иллюстрирующая примерную последовательность операций для специальной обработки входных данных, которая выполнена в пределах оболочки административного инструментального средства, показанной на фиг.2.

Фиг.10 - логическая блок-схема, иллюстрирующая последовательность операций для осуществления обработки сценариев, подходящую для использования в пределах последовательности операций для специальной обработки входных данных, показанной на фиг.9.

Фиг.11 - логическая блок-схема, иллюстрирующая последовательность операций предварительной обработки сценария, подходящую для использования в пределах последовательности операций обработки сценария, показанной на фиг.10.

Фиг.12 - логическая блок-схема, иллюстрирующая последовательность операций для применения ограничивающих условий, подходящую для применения в пределах последовательности операций обработки сценария, показанной на фиг.10.

Фиг.13 - функциональная блок-схема, иллюстрирующая обработку строки команды в оболочке административного инструментального средства, показанной на фиг.2.

Фиг.14 - логическая блок-схема, иллюстрирующая последовательность операций для осуществления обработки символьных строк команд, подходящую для использования в пределах последовательности операций для специальной обработки входных данных, показанной на фиг.9.

Фиг.15 - логическая блок-схема, иллюстрирующая примерную последовательность операций для создания экземпляра командного апплета, подходящую для использования в пределах обработки символьных строк команды, показанной на фиг.14.

Фиг.16 - логическая блок-схема, иллюстрирующая примерную последовательность операций для наполнения свойств командного апплета, подходящую для использования в пределах обработки команд, показанной на фиг.14.

Фиг.17 - логическая блок-схема, иллюстрирующая примерную последовательность операций для приведения в исполнение командного апплета, подходящую для использования в пределах обработки команд, показанной на фиг.14.

Фиг.18 - функциональная блок-схема примерной управляющей программы расширенного типа, подходящей для использования в пределах оболочки административного инструментального средства, показанной на фиг.2.

Фиг.19 графически изображает примерные последовательности для командных апплетов обработки вывода в пределах конвейера.

Фиг.20 иллюстрирует примерную обработку, выполняемую одним из командных апплетов обработки вывода, показанных на фиг.19.

Фиг.21 графически изображает примерную структуру для информации об отображении, к которой осуществлен доступ во время обработки по фиг.20.

Фиг 22 - таблица, перечисляющая примерный синтаксис для примерных командных апплетов обработки вывода.

Фиг.23 иллюстрирует результаты, визуализируемые командным апплетом вывода/консоли, использующим различные конвейерные последовательности командных апплетов обработки вывода.

Осуществление изобретения

Кратко установлено, что настоящий механизм предусматривает управляемый данными вывод командной строки. Большое количество командных апплетов обработки вывода могут быть конвейерно обработаны в различных последовательностях, чтобы предусматривать желаемый результат вывода. Командные апплеты обработки вывода включают в себя командные апплеты формата, командные апплеты разметки, командные апплеты конвертации, командные апплеты преобразования и командные апплеты вывода. Информация об отображении наполнена вариантами выбора форматирования для типа объекта. Механизм является работоспособным для непосредственного форматирования с последующей обработкой командного апплета на основании типа поступающих структурированных данных (то есть объекта).

Последующее описание далее устанавливает специальное примерное окружение административного инструментального средства, в котором механизм работает. Другие примерные окружения могут включать в себя признаки этого специального варианта осуществления и/или другие признаки, которые направлены на содействие осуществлению вывода форматированных данных командной строки.

Последующее подробное описание поделено на несколько разделов. Первый раздел описывает иллюстративное вычислительное окружение, в котором может работать окружение административного инструментального средства. Второй раздел описывает примерную оболочку для окружения административного инструментального средства. Последующие разделы описывают отдельные компоненты примерной оболочки и работу этих компонентов. Например, раздел «Примерная последовательность операций для отображения данных командной строки», в связи с фиг. 19-23, описывает примерный механизм для предусмотрения управляемого данными вывода командной строки.

Примерное вычислительное окружение

Фиг.1 иллюстрирует примерное вычислительное устройство, которое может быть использовано в примерном окружении административного инструментального средства. В самой базовой конфигурации вычислительное устройство 100 типично включает в себя, по меньшей мере, один узел 102 обработки и системную память 104. В зависимости от обязательной конфигурации и типа вычислительного устройства системная память 104 может быть энергозависимой (такой как ОЗУ - оперативное запоминающее устройство), энергонезависимой (такой как ПЗУ - постоянное запоминающее устройство, флэш-память и т.д.) или какой-либо комбинацией этих двух. Системная память 104 типично включает в себя операционную систему 105, один или более программных модулей 106 и может включать в себя программные данные 107. Операционная система 106 включает в себя основанную на использовании компонентных объектов оболочку 120, которая поддерживает компоненты (включая свойства и события), объекты, наследование, полиморфизм, подобие и предусматривает объектно-ориентированный, основанный на применении компонентных объектов прикладной интерфейс программирования (API), такой как у оболочки.NET FRAMEWORK (.NET является зарегистрированной торговой маркой программных продуктов), произведенной компанией Майкрософт из города Редмонт, Западная Аризона. Операционная система 105 также включает в себя оболочку 200 административного инструментального средства, которая взаимодействует с основанной на применении компонентных объектов оболочкой 120 для осуществления поддержки разработки административных инструментальных средств (не показана). Базовая конфигурация проиллюстрирована на фиг.1 теми компонентами, которые находятся в пределах изображения, ограниченного пунктирной линией 108.

Вычислительное устройство 100 может иметь дополнительные признаки или функциональные возможности. Например, вычислительное устройство 100 может также включать в себя дополнительные устройства хранения данных (съемные и/или несъемные), такие как, например, магнитные диски, оптические диски или магнитную ленту. Такое дополнительное запоминающее устройство проиллюстрировано на фиг.1 съемным запоминающим устройством 109 и несъемным запоминающим устройством 110. Запоминающая среда вычислительного устройства может включать в себя энергозависимую или не энергозависимую, съемную или несъемную среду, реализованную любым способом или технологией для хранения информации, такую как машиночитаемые команды, структуры данных, программные модули или другие данные. Системная память 104, съемное запоминающее устройство 109 и несъемное запоминающее устройство 110 - все являются примерами запоминающей среды вычислительного устройства. Запоминающая среда вычислительного устройства включает в себя, но не в качестве ограничения, ОЗУ, ПЗУ, перезаписываемое электрически стираемое ПЗУ (EEPROM), флэш-память или другую технологию памяти, CD-ROM (ПЗУ на компакт-диске), цифровой универсальный видеодиск (DVD) или другое оптическое запоминающее устройство, магнитные кассеты, магнитную ленту, устройство хранения на магнитном диске или другие магнитные устройства хранения, или любой другой носитель, который может быть использован, чтобы сохранять желаемую информацию, и к которому может быть осуществлен доступ вычислительным устройством 100. Любая такая запоминающая среда вычислительного устройства может быть частью устройства 100. Вычислительное устройство 100 также может иметь устройство(а) 112 ввода, такое как клавиатура, мышь, световое перо, устройство голосового ввода, сенсорное устройство ввода и т.д. Устройство(а) 114 вывода, такое как устройство отображения, громкоговорящее устройство, печатающее устройство, также могут быть включены в состав. Эти устройства хорошо известны в данной области техники и не нуждаются в том, чтобы быть подробно обсуждаемыми на протяжении настоящего документа.

Вычислительное устройство 100 может также содержать в себе соединения 116 связи, которые предоставляют устройству возможность связываться с другими вычислительными устройствами 118, к примеру посредством сети. Соединения 116 связи являются одним из примеров среды связи. Среда связи может быть типично осуществлена машиночитаемыми инструкциями, структурами данных, программными модулями или другими данными в модулированном сигнале данных, таком как волновая несущая или другой механизм транспортировки, и включает в себя любую среду доставки информации. Термин «модулированный сигнал данных» означает сигнал, который имеет одну или более из множества его характеристик или подвергается изменению таким образом, который служит, чтобы кодировать информацию в сигнале. В качестве примера, но не ограничения, среда передачи включает в себя проводную среду, такую как проводная сеть или непосредственное проводное соединение, и беспроводную среду, такую как акустическая, радиочастотная, инфракрасная или другую беспроводную среду. Термин «машиночитаемая среда» в качестве используемого в настоящем патентном документе включает в себя и среду хранения, и среду передачи.

Примерная оболочка инструмента

администрирования

Фиг.2 - структурная схема, обобщенно иллюстрирующая внешний вид примерной оболочки 200 административного инструментального средства. Оболочка 200 административного инструментального средства включает в себя один или более централизованных компонентов 202, централизованно-специфические компоненты 204, централизованно-независимые компоненты 206 и компоненты 208 специального обработчика. Централизованно-независимые компоненты 206 могут связываться с каждым из других компонентов (то есть с централизованными компонентами 202, централизованно-специфическими компонентами 204 и компонентами специального обработчика 208). Каждый из этих компонентов кратко описан ниже и описан более детально по мере необходимости в последующих разделах.

Централизованные компоненты

Централизованные компоненты 202 включают в себя одну или более централизованных программ (например, централизованные программы 210-214), которые подставляют признаки автоматизации для ассоциативно связанного приложения пользователю или другим программам. Каждая централизованная программа 210-214 может подставлять эти признаки автоматизации в своем собственном конкретном стиле, например, посредством командной строки, графического интерфейса пользователя (GUI), интерфейса распознавания голоса, интерфейса прикладного программирования (API), языка подготовки сценариев, веб-службы (службы, предоставляющей доступ к ресурсам сети Интернет) и подобных. Однако каждая из централизованных программ 210-214 подставляет один или более признаков автоматизации через механизм, предусмотренный оболочкой административного инструментального средства.

В этом примере механизм использует командные апплеты, чтобы выявлять возможности административного инструментального средства для пользователя ассоциативно связанной централизованной программой 210-214. В дополнение, механизм использует множество интерфейсов, созданных доступными центральным вычислительным устройством, чтобы встраивать окружение административного инструментального средства в пределы приложения, ассоциативно связанного с соответствующей централизованной программой 210-214. На всем протяжении последующего подробного обсуждения термин «командный апплет» использован, чтобы ссылаться на команды, которые использованы в пределах примерного окружения административного инструментального средства, описанного со ссылкой на фиг. 2-23.

Командные апплеты соответствуют командам в традиционных административных окружениях. Однако командные апплеты совершенно отличаются от традиционных команд. Например, командные апплеты типично являются меньшими по размеру, чем эквивалентные им команды, потому что командные апплеты могут употреблять общие функции, предусмотренные оболочкой административного инструментального средства, такие как синтаксический анализ текста, проверка действительности данных, составление отчетов об ошибках и подобные. Поскольку такие общие функции могут быть реализованы однажды и однажды проверены, использование командных апплетов по всей оболочке инструмента администрирования предоставляет возможность затратам на постепенное развитие и проверку, ассоциативно связанным со специфичными приложениям функциями, быть действительно меньшими в сравнении с традиционными окружениями.

В дополнение, в противоположность традиционным окружениям командные апплеты не нуждаются в том, чтобы быть автономными приводимыми в исполнение программами. Точнее, командные апплеты могут запускаться одними и теми же последовательностями операций в пределах оболочки административного инструментального средства. Это предоставляет возможность командным апплетам обмениваться «живыми» объектами друг с другом. Эта способность обмениваться «живыми» объектами предоставляет командным апплетам возможность непосредственно вызывать методы, выполняемые над этими объектами. Детали создания и использования командных апплетов более подробно описаны ниже.

В общем виде каждая централизованная программа 210-214 управляет взаимодействиями между пользователем и другими компонентами в пределах оболочки административного инструментального средства. Эти взаимодействия могут включать в себя подсказки по параметрам, отчеты об ошибках и подобное. Типично, каждая централизованная программа 210-213 может предусматривать свое собственное множество специфических централизованных командных апплетов (например, централизованные командные апплеты 218). Например, если централизованная программа является программой электронной почты, то централизованная программа может предусматривать централизованные командные апплеты, которые взаимодействуют с почтовыми ящиками и сообщениями. Несмотря на то, что фиг.2 иллюстрирует централизованные программы 210-214, посвященный в данную область техники будет принимать во внимание, что централизованные компоненты 202 могут включать в себя другие централизованные программы, ассоциативно связанные с существующими или вновь созданными приложениями. Эти другие централизованные программы будут также встраивать функциональные возможности, предусмотренные окружением административного инструментального средства в пределы их ассоциативно связанных приложений. Обработка, предусмотренная централизованной программой, подробно описана ниже в связи с фиг.8.

В примерах, проиллюстрированных на фиг.2, централизованная программа может быть консолью управления (то есть централизованной программой 210), которая предусматривает простой непротиворечивый пользовательский интерфейс для пользователей, чтобы создавать, сохранять и открывать административные инструментальные средства, которые управляют аппаратными средствами, программным обеспечением и сетевыми компонентами вычислительного устройства. Чтобы совершать эти функции, централизованная программа 210 предусматривает множество услуг для построения GUI-интерфейсов управления на верхнем уровне оболочки административного инструментального средства. GUI-взаимодействия могут также быть подставлены в качестве видимых пользователями сценариев, которые помогают обучать пользователей возможностям составления сценариев, предусмотренных окружением административного инструментального средства.

В еще одном примере централизованная программа может быть интерактивным обработчиком командной строки (то есть централизованной программой 212). Интерактивный обработчик командной строки может предоставлять метаданным 216 обработчика возможность быть введенными в командную строку, чтобы оказывать влияние на обработку командной строки.

Кроме того, в еще одном примере централизованная программа может быть веб-службой (то есть централизованной программой 214), которая использует спецификации промышленного стандарта для распределенного вычисления и совместимости по платформам, языкам программирования и приложениям.

В дополнение к этим примерам представители третьей стороны могут добавить их собственные централизованные компоненты созданием интерфейсов «стороннего производителя» или «поставщика» и командных апплетов поставщика, которые использованы совместно с их централизованной программой или другими централизованными программами. Интерфейс поставщика подставляет приложение или инфраструктуру таким образом, что приложение или инфраструктура может быть подвергнута манипулированию оболочкой административного инструментального средства. Командные апплеты поставщика демонстрируют поведение полиморфного командного апплета на совершенно разнородном множестве предметно-ориентированных данных. Окружение административного инструментального средства работает над командными апплетами поставщика в той же очередности, как и над другими классами командного апплета. Командный апплет поставщика создан, используя такие же механизмы, как и для других командных апплетов. Командный апплет поставщика подставляет специальные функциональные возможности приложения или инфраструктуры в оболочку административного инструментального средства. Таким образом, при использовании командных апплетов разработчикам продукта необходимо только создать один централизованный компонент, который будет затем предоставлять их продукту возможность оперировать со многими административными инструментальными средствами. Например, с примерным окружением административного инструментального средства, наборы меню помощи графического интерфейса пользователя системного уровня могут быть интегрированы и перенесены в существующие приложения.

Централизованно-специфические компоненты

Централизованно-специфические компоненты 204 включают в себя набор служб, которые вычислительные системы (например, вычислительное устройство 100 по фиг.1) используют, чтобы изолировать оболочку административного инструментального средства от специфических свойств платформы, на которой оболочка запущена. Таким образом, есть множество централизованно-специфических компонентов для каждого типа платформы. Централизованно-специфические компоненты предоставляют пользователям возможность использовать одни и те же административные инструментальные средства под разными операционными системами.

Кратко обращаясь к фиг.3, централизованно-специфические компоненты 204 могут включать в себя компонент 302 доступа к знаниям/метаданным, компонент 304 командных апплетов помощи, компонент 306 конфигурации/регистрации, компонент 308 установки командного апплета и компонент 309 интерфейса вывода. Компоненты 302-308 связываются с менеджером 312 (управляющей программой) хранилища базы данных, ассоциативно связанным с хранилищем 314 базы данных. Синтаксический анализатор 220 и машина 222 сценария осуществляют связь с компонентом 302 доступа к знаниям/метаданным. Главная машина 224 осуществляет связь с компонентом 304 командного апплета помощи, компонентом 306 конфигурации/регистрирования, компонентом 308 установки командного апплета и компонентом 309 интерфейса вывода. Компонент 309 интерфейса вывода включает в себя интерфейсы, предусмотренные централизованной вычислительной машиной для командных апплетов вывода. Эти командные апплеты вывода могут затем вызывать объекты вывода централизованного вычислительного устройства для выполнения визуализации. Централизованно-специфические компоненты 204 могут также включать в себя регистрационный/ревизионный компонент 310, который главная машина 224 использует для осуществления связи с централизованно-специфичными (то есть специфичными для платформы) службами, которые предусматривают осуществление регистрирации и осуществление ревизии возможностей.

В одной из примерных оболочек административного инструментального средства, компонент 302 доступа к знаниям/метаданным предусматривает автодополнение команд, параметров и значений параметров. Компонент 304 командного апплета помощи предусматривает изготовленную по индивидуальным требованиям систему помощи, основанную на интерфейсе пользователя централизованного вычислительного устройства.

Компоненты специального обработчика

Снова ссылаясь на фиг.2, компоненты 208 специального обработчика включают в себя унаследованные служебные программы 230, управляющие командные апплеты 232, неуправляющие командные апплеты 234, вынесенные командные апплеты 236 и интерфейс 238 веб-службы. Управляющие командные апплеты 232 (также указанные ссылкой как командные апплеты платформы) включают в себя командные апплеты, которые запрашивают или манипулируют информацией о конфигурации, ассоциативно связанной с вычислительным устройством. Поскольку управляющие командные апплеты 232 манипулируют информацией о типе системы, они являются зависимыми от конкретной платформы. Однако каждая платформа типично имеет управляющие командные апплеты 232, которые предусматривают действия, подобные управляющим командным апплетам 232 на других платформах. Например, каждая платформа поддерживает управляющие командные апплеты 232, которые получают и устанавливают административные атрибуты системы (например, получить/процесс, установить/IP-адрес). Централизованно-независимые компоненты 206 связываются с управляющими командными апплетами посредством объектов командного апплета, выработанных в пределах централизованно-независимого компонента 206. Примерные структуры данных для объектов командных апплетов будут детально описаны ниже в связи с фиг. 5-7.

Неуправляющие командные апплеты 234 (иногда указываемые ссылкой как базовые командные апплеты) включают в себя командные апплеты, которые группируют, сортируют, фильтруют и выполняют другую обработку над объектами, предусмотренными управляющими командными апплетами 232. Неуправляющие командные апплеты 234 могут также включать в себя командные апплеты для осуществления форматирования и вывода данных, ассоциативно связанных с конвейерно обрабатываемыми объектами. Примерный механизм для предусмотрения управляемого данными вывода командной строки описан ниже в связи с фиг. 19-23. Неуправляющие командные апплеты 234 могут быть одними и теми же на каждой платформе и предусматривают множество обслуживающих программ, которые взаимодействуют с централизованно-независимыми компонентами 206 посредством объектов командного апплета. Взаимодействия между неуправляющими командными апплетами 234 и централизованно-независимыми компонентами 206 предоставляют возможность осмысления объектов и позволяют возможность обработки осмысленных объектов независимо от их (объектного) типа. Таким образом, эти служебные программы предоставляют разработчикам возможность писать неуправляющие командные апплеты однажды и затем применять эти неуправляющие командные апплеты по всем классам объектов, поддерживаемых в вычислительной системе. В прошлом разработчики в первую очередь осмысливали формат данных, который должен был быть обработан, и затем писали приложение, чтобы обрабатывать только такие данные. Как следствие, традиционные приложения могли обрабатывать только данные очень ограниченного объема. Один из примерных механизмов для обработки объектов независимо от их объектного типа описан ниже в связи с фиг.18.

Унаследованные обслуживающие программы 230 включают в себя существующие исполняемые программы, такие как исполняемые программы операционной оболочки win32, которые запускаются под управлением исполняемого модуля cmd.exe. Каждая действующая обслуживающая программа 230 связывается с оболочкой административного инструментального средства, используя текстовые потоки (то есть стандартные потоки текстового ввода и вывода stdin, stdout), которые являются типом объекта в пределах объектной оболочки. Поскольку унаследованные обслуживающие программы 230 употребляют текстовые потоки, основанные на осмыслении операции, предусмотренные оболочкой административного инструментального средства, не доступны. Унаследованные обслуживающие программы 230 приводятся в исполнение в разных последовательностях операций по сравнению с оболочкой административного инструментального средства. Хотя это не показано, другие командные апплеты также могут работать вне последовательности операций.

Вынесенные командные апплеты 236 в сочетании с интерфейсом 238 веб-службы предусматривают вынесенные механизмы для осуществления доступа к интерактивным и программным окружениям административного инструментального средства на других вычислительных устройствах посредством среды связи, такой как Интернет или интранет (например, Интернет/интранет 240 (интранет - локальная сеть, использующая технологии сети Интернет), показаны на фиг. 2). В одной из примерных оболочек административного инструментального средства вынесенные механизмы поддерживают объединенные службы, зависящие от инфраструктуры, которая охватывает многочисленные независимые домены управления. Вынесенный механизм предоставляет сценариям возможность приводиться в исполнение на удаленных вычислительных устройствах. Сценарии могут быть запущены в единственной или многочисленных удаленных системах. Результаты сценариев могут быть обработаны так, как завершается каждый отдельный сценарий, или результаты могут быть сгруппированы и обработаны целиком, после того как все сценарии на различных вычислительных устройствах завершились.

Например, веб-служба 214, показанная в качестве одного из централизованных компонентов 202, может быть удаленным агентом (служебной программой, внедренной для осуществления доступа). Удаленный агент специальным образом обрабатывает предложения удаленных командных запросов синтаксическому анализатору и оболочке административного инструментального средства в целевой системе. Вынесенные командные апплеты служат в качестве удаленного клиента, чтобы предусмотреть доступ к удаленному агенту. Удаленный агент и вынесенные командные апплеты связываются посредством синтаксически анализируемого потока. Этот синтаксически анализируемый поток может быть защищен в протокольном слое, или дополнительно командные апплеты могут быть использованы для шифрования и затем дешифрования синтаксически анализируемого потока.

Централизованно-независимые компоненты

Централизованно-независимые компоненты 206 включают в себя синтаксический анализатор 220, машину 222 сценария, главную машину 224. Централизованно-независимые компоненты 206 предусматривают механизмы и службы для группирования многочисленных командных апплетов, координирования работы командных апплетов и координирования взаимодействия других ресурсов, сеансов и заданий командным апплетам.

Примерный синтаксический анализатор

Синтаксический анализатор 220 предусматривает механизмы для осуществления приема входных запросов от большого количества централизованных программ и отображения входных запросов в единообразные объекты командных апплетов, которые использованы по всему административному инструментальному средству, такому как в пределах главной машины 224. В дополнение, синтаксический анализатор 220 может выполнять обработку данных, основываясь на входных данных, которые принимаются. Один из примерных способов для выполнения обработки данных, основанный на входных данных, описан далее в связи с фиг.12. Синтаксический анализатор 220 настоящей оболочки административного инструментального средства предусматривает возможность для того, чтобы легко подставлять разные языки или синтаксические структуры пользователю для одних и тех же возможностей. Например, поскольку синтаксический анализатор 220 ответственен за интерпретирование входных запросов, замена на код в пределах синтаксического анализатора 220, которая оказывает влияние на предполагаемые синтаксические структуры, будет по существу оказывать влияние на каждого пользователя оболочки административного инструментального средства. Следовательно, системные администраторы могут предусматривать разные синтаксические анализаторы на разных вычислительных устройствах, которые поддерживают разный синтаксис. Однако каждый пользователь, работающий с одним и тем же синтаксическим анализатором, будет испытывать непротиворечивый синтаксис для каждого командного апплета. В противоположность этому в традиционных окружениях каждая команда реализовывала свой собственный синтаксис. Таким образом, совместно с тысячами команд каждое окружение поддерживало некоторое количество разных синтаксисов, многие из которых обычно были противоречивыми по отношению к друг другу.

Примерная машина сценария

Машина 222 сценария предусматривает механизмы и службы, чтобы скреплять многочисленные командные апплеты вместе, используя сценарий. Сценарий является объединением командных строк, которые участвуют в строении сеанса работы по строгим правилам наследования. Многочисленные командные строки в пределах сценария могут быть приведены в исполнение либо синхронно, либо асинхронно, основываясь на синтаксисе, предусмотренном во входном запросе. Машина 222 сценария имеет возможность для обработки управляющих структур, таких как циклы, условные операторы, и для обработки переменных в пределах сценария. Машина сценария также управляет строением сеанса работы и предоставляет командным апплетам доступ к данным сеанса, основываясь на установленной линии поведения (не показана).

Примерная главная машина

Главная машина 224 ответственна за обработку командных апплетов, идентифицируемых синтаксическим анализатором 220. Кратко обращаясь к фиг.4, проиллюстрирована примерная главная машина 224 в пределах оболочки 200 административного инструментального средства. Примерная главная машина 224 включает в себя конвейерный обработчик 402 данных, загрузчик 404, обработчик 406 метаданных, обработчик 408 ошибок & событий (Error&Event), управляющую программу 410 сеанса и управляющую программу 412 расширенного типа.

Примерный обработчик метаданных

Обработчик 406 метаданных сконфигурирован, чтобы осуществлять доступ и сохранять метаданные в пределах хранилища метаданных, такого как хранилище 314 базы данных, показанного на фиг.3. Метаданные могут быть поставляемы посредством командной строки, в пределах определения класса командного апплета и подобным образом. Разные компоненты в пределах оболочки 200 административно инструментального средства могут запрашивать метаданные при выполнении их обработки. Например, синтаксический анализатор 202 может запрашивать метаданные, чтобы проверять действительность параметров, поставляемых по командной строке.

Примерный обработчик ошибок и событий

Обработчик 408 ошибок & событий предусматривает объект ошибки, чтобы хранить информацию о каждом случае ошибки во время обработки командной строки. Для дополнительной информации об одном из конкретных обработчиков ошибок и событий, который конкретно подходит для настоящей оболочки административного инструментального средства, следует обратиться к заявке на выдачу патента США №10/413054, озаглавленной «Система и способ для фиксирования информации об ошибке в окружении командной строки» («System and Method for Persisting Error Information in a Command Line Environment»), которая является находящейся в собственности того же самого правопреемника, что и настоящее изобретение, и включена в состав настоящего описания ссылкой.

Примерная управляющая программа сеанса

Управляющая программа 410 сеанса поставляет информацию о сеансе и информацию о строении другим компонентам в пределах оболочки 200 административного инструментального средства. К информации о строении, управляемой управляющей программой сеанса, может быть осуществлен доступ любым командным апплетом, централизованным вычислительным устройством или главной машиной посредством интерфейсов программирования. Эти интерфейсы программирования предоставляют возможность для создания, модификации и удаления информации о состоянии.

Примерные обработчик и загрузчик конвейера

Загрузчик 404 сконфигурирован, чтобы загружать каждый командный апплет в память надлежащим образом для того, чтобы конвейерному обработчику приводить в исполнение командный апплет. Конвейерный обработчик 402 включает в себя обработчик 420 командного апплета и управляющую программу 422 командного апплета. Обработчик 420 командного апплета осуществляет диспетчеризацию отдельных командных апплетов. Если командный апплет требует приведения в исполнение на удаленной или множестве удаленных машин, то обработчик 420 командного апплета осуществляет координацию приведения в исполнение совместно с вынесенным командным апплетом 236, показанным на фиг.2. Управляющая программа 422 командного апплета специально обрабатывает приведение в исполнение совокупностей командных апплетов. Программа 422 управления командным апплетом, обработчик 420 командного апплета и машина 222 сценария (фиг. 2) связываются каждый друг с другом для того, чтобы выполнять обработку над входными данными, принимаемыми от централизованной программы 210-214. Связь может быть рекурсивной и естественной. Например, если централизованная программа предусматривает сценарий, то сценарий может вызывать управляющую программу 422 командного апплета, чтобы приводить в исполнение командный апплет, который сам может являться сценарием. Сценарий может быть затем приведен в исполнение машиной сценария 222. Одна из примерных последовательностей операций для главной машины описана детально в связи с фиг.14.

Примерная программа управления расширенным типом

Как установлено выше, оболочка административного инструментального средства предусматривает множество обслуживающих программ, которые предоставляют возможность осмысления объектов и позволяют обрабатывать осмысленные объекты независимо от их (объектного) типа. Оболочка 200 административного инструментального средства взаимодействует с компонентной оболочкой в вычислительной системе (компонентная оболочка 120 по фиг.1), чтобы выполнять это осмысление. Как будет принято во внимание специалистом в данной области техники, осмысление предусматривает возможность запрашивать объект и получать тип объекта, и затем осмысливать различные объекты и свойства, ассоциативно связанные с типом объекта, чтобы получать другие объекты и/или желаемые значения.

Несмотря на то, что осмысление предусматривает оболочку 200 административного инструментального средства как значительное количество информации в объектах, изобретатели принимали во внимание, что осмысление сфокусировано на типе объекта. Например, когда таблица данных базы данных осмыслена, информация, которая возвращена, является такой, что таблица данных имеет два свойства: свойство столбца и свойство строки. Эти два свойства не предусматривают достаточно детального соответствия «объекту» в пределах базы данных. Подобные проблемы возникают, когда осмысление основано на расширяемом языке разметки (XML) и других объектах.

Таким образом, изобретатели представляли себе программу 412 управления расширенного типа, которая фокусируется на использовании типа. Для этой программы управления расширенного типа не важен тип объекта. Взамен программа управления расширенного типа заинтересована в том, может ли объект быть использован, чтобы получить требуемую информацию. Продолжая вышеприведенный пример таблицы данных, изобретатели принимали во внимание, что знание того, что таблица данных имеет свойство столбца и свойство строки, не является особенно интересным, но полагали, что один из столбцов содержал в себе интересующую информацию. Фокусируясь на использовании, можно ассоциативно связывать каждую строку с «объектом» и ассоциативно связывать каждый столбец со свойством такого «объекта». Таким образом, управляющая программа 412 расширенного типа предусматривает механизм для создания «объектов» из любого типа строго пригодных для синтаксического разбора входных данных.

В общем виде управляющая программа расширенного типа сконфигурирована, чтобы осуществлять доступ к строго пригодным для синтаксического разбора входным данным (не показаны) и чтобы устанавливать соотношение строго пригодных для синтаксического разбора входных данных с запрашиваемым типом данных. Управляющая программа 412 расширенного типа затем предусматривает запрашиваемую информацию для запрашивающего компонента, такого как конвейерный обработчик 402 или синтаксический анализатор 220. В последующем подробном обсуждении строго пригодные для синтаксического разбора входные данные определены как входные данные, в которых свойства и значения могут быть распознаны. Некоторые примерные строго пригодные для синтаксического разбора входные данные включают в себя входные данные управляющего инструментария операционной системы Windows (WMI), входные данные объектов универсального доступа к данным (ADO - ActiveX Data Objects), входные данные расширяемого языка разметки (XML) и входные данные объекта, такие как у.NET-объектов. Другие строго пригодные для синтаксического разбора входные данные могут включать в себя форматы данных стороннего производителя.

Кратко обращаясь к фиг.18, показана функциональная блок-схема примерной управляющей программы расширенного типа для использования в пределах оболочки административного инструментального средства. В целях разъяснения, функциональные возможности (помеченные цифрой «3» в кружочке), предусмотренные управляющей программой расширенного типа, противопоставлены функциональным возможностям, предусмотренным традиционной системой с непроницаемыми границами (помеченной цифрой «1» в кружочке) и функциональным возможностям, предусмотренным системой осмысления (помеченной цифрой «2» в кружочке). В обычной системе с непрозрачными границами вызывающая программа 1802 в пределах приложения непосредственно осуществляет доступ к информации (например, к свойствам P1 и P2, методам M1 и M2) в пределах объекта A. Как установлено ранее, вызывающая программа 1802 должна предварительно знать свойства (например, свойства P1 и P2) и методы (M1 и M2), предусмотренные объектом A, во время компиляции. В системе с осмыслением групповой код 1820 (не зависящий от любого типа данных) запрашивает систему 1808, которая выполняет осмысление 1810 запрошенного объектом и возвращает информацию (например, свойства P1 и P2, методы M1 и M2) об объекте (например, об объекте A), в групповой код 1820. Хотя это не показано в объекте A, возвращаемая информация может включать в себя дополнительную информацию, такую как информацию о производителе, файле, дате и подобную. Таким образом, через осмысление групповой код 1820 получает по меньшей мере ту же самую информацию, которую предусматривает система с непроницаемыми границами. Система с осмыслением также предоставляет возможность вызывающей программе 1802 запрашивать систему и получать дополнительную информацию без какого-либо предварительного знания параметров.

И в системах с непроницаемыми границами, и в системах с преобразованием новые типы данных не могут быть легко объединены в пределах операционного окружения. Например, в системе с непроницаемой границей, после того как операционное окружение доставлено, операционное окружение не может включать в состав новые типы данных, поскольку оно должно быть перестроено для того, чтобы поддерживать их. Подобно этому в системах с осмыслением метаданные для каждого объектного класса фиксированы. Таким образом, включение новых типов данных обычно не выполняется.

Однако с помощью настоящей управляющей программы расширенного типа новые типы данных могут быть включены в состав операционной системы. С помощью управляющей программы 1822 расширенного типа групповой код 1820 может осмыслять запрашиваемый объект для получения расширенных типов данных (например, объекта A'), предусмотренных различными внешними источниками, такими как объектами сторонних производителей (например, объектами A' и B), семантической инфраструктурой 1832, онтологической службой 1834 и подобными. Как показано, объекты сторонних производителей могут расширять существующие объекты (например, объект A') или могут создавать полностью новый объект (например, объект B).

Каждый из этих внешних источников может регистрировать свою уникальную структуру в пределах метаданных 1840 типа и может предусматривать код 1842. Когда объект запрошен, управляющая программа расширенного типа просматривает метаданные 1840 типа, чтобы определить, был ли объект зарегистрирован. Если объект не зарегистрирован в пределах метаданных 1840 типа, то выполняется осмысление. Иначе выполняется расширенное осмысление. Код 1842 возвращает дополнительные свойства и методы, ассоциативно связанные с типом, над которым осуществляется осмысление. Например, если тип входных данных - это XML, то код 1842 может включать в себя файл описания, который описывает образ действий, которым XML был использован, чтобы создавать объекты из XML-документа. Таким образом, метаданные 1840 типа описывают, каким образом управляющая программа 412 расширенного типа должна запрашивать различные типы строго пригодных для синтаксического разбора входных данных (например, объектов A' и B стороннего производителя семантической инфраструктурой 1832), чтобы получать требуемые свойства для создания объекта, для такого специфического типа, и код 1842 предусматривает инструкции для получения этих требуемых свойств. Как результат, управляющая программа 412 расширенного типа предусматривает прослойку опосредованных логических операций, которые предоставляют возможность «осмысления» всех типов объектов.

В дополнение к предусмотрению расширенных типов управляющая программа 412 расширенного типа предусматривает дополнительные механизмы запроса, такие как механизм пути свойства, механизм ключа, механизм сравнения, механизм конвертации, механизм универсализатора, механизм установки свойства, механизм родства и подобные. Каждый из этих механизмов запроса, описанный далее в разделе «Примерная обработка управляющей программы расширенного типа», предусматривает для системных администраторов гибкость при вводе символьных строк команды. Различные технологии могут быть использованы, чтобы реализовать семантику для управляющей программы расширенного типа. Далее описаны три технологии. Однако специалистам в данной области техники следует принимать во внимание, что могут быть использованы изменения этих технологий, не выходящие за пределы объема заявленного изобретения.

В одной из технологий может быть предусмотрена серия классов, имеющих статические методы (например, метод getproperty() - взять свойство). Объект является входными данными для статического метода (например, метода getproperty(object) - взять свойство объекта), и статический метод возвращает множество результатов. В еще одной технологии операционное окружение обертывает объект адаптером. Таким образом, никакие входные данные не поставляются. Каждый отдельный пример адаптера имеет метод getproperty, который воздействует на обернутый объект и возвращает свойства для обернутого объекта. Последующий псевдокод иллюстрирует эту технологию:

Class Adaptor

{

Object X;

getProperties();

}.

В еще одной технологии, класс адаптера делает объект своим производным классом (подклассом). Традиционно осуществление определения подклассов происходило перед компиляцией. Однако с операционными окружениями определенного рода осуществление определения подклассов может происходить динамически. Для этих типов окружений последующий псевдокод иллюстрирует эту технологию:

Class Adaptor: A

{

getProperties();

{

return data

}

}.

Таким образом, как проиллюстрировано на фиг.18, управляющая программа расширенного типа предоставляет разработчикам возможность создавать новый тип данных, регистрировать тип данных и предоставляет другим приложениям и командным апплетам возможность использовать новый тип данных. В противоположность этому в предшествующих административных окружениях каждый тип данных должен быть известен ко времени компиляции, так что свойство или метод, ассоциативно связанные с объектом, конкретизируемым по такому типу данных, могли быть доступны непосредственно. Следовательно, добавление новых типов данных, которые поддерживались административным окружением, в прошлом делалось редко.

Снова ссылаясь на фиг.2, в общем виде, оболочка 200 административного инструментального средства не полагается на командный процессор для координирования приведения в исполнение команд, вводимых пользователями, но предпочтительнее разделяет функциональные возможности на порции обработки (например, централизованно-независимые компоненты 206) и порции пользовательского взаимодействия (например, посредством централизованных командных апплетов). В дополнение, настоящее окружение административного инструментального средства чрезвычайно упрощает программирование административных инструментальных средств, поскольку код, требуемый для осуществления текстового анализа и проверки действительности данных, больше не включен в пределы каждой команды, но предпочтительнее предусмотрен компонентами (например, анализатором текста 220) в пределах оболочки административного инструментального средства. Примерная обработка, выполняемая в пределах оболочки административного инструментального средства, описана ниже.

Примерная работа

Фиг. 5-7 графически иллюстрируют примерные структуры данных, используемые в пределах окружения административного инструментального средства. Фиг. 8-17 графически иллюстрируют примерные потоки обработки в пределах оболочки административного инструментального средства. Специалист в данной области техники будет принимать во внимание, что определенного рода обработка может быть выполнена компонентом, отличающимся от компонента, описанного ниже, не выходя за пределы объема настоящего изобретения. Перед описанием обработки, выполняемой в пределах компонентов оболочки административного инструментального средства, описаны примерные структуры данных, используемые в пределах оболочки административного инструментального средства.

Примерные структуры данных для объектов командного апплета

Фиг.15 - примерная структура данных для специфицирования командного апплета, подходящего для использования в пределах оболочки административного инструментального средства, показанной на фиг.2. При завершении командный апплет может быть управляющим командным апплетом, неуправляющим командным апплетом, централизованным апплетом, командным апплетом поставщика или подобным. Последующее подробное обсуждение описывает создание командного апплета относительно ракурса системного администратора (то есть командный апплет поставщика). Однако каждый тип командного апплета создан одним и тем же образом и действует подобным образом. Командный апплет может быть написан на любом языке, к примеру, C#. В дополнение, командный апплет может быть написан с использованием языков создания сценария или подобными. Когда окружение административного инструментального средства действует совместно с Оболочкой.NET Framework, командный апплет может быть.NET-объектом.

Командный апплет 500 поставщика (вышеуказанный в настоящем патентном документе как командный апплет 500) является открытым (типа public) классом, имеющим наименование класса командного апплета (например, StopProcess - «Остановить последовательность операций»). Командный апплет 500 происходит из класса 506 командного апплета. Примерная структура данных для класса 506 командного апплета описана ниже в связи с фиг.6. Каждый командный апплет 500 ассоциативно связан с атрибутом 502 команды, который ассоциативно связывает наименование (например, Stop/Process), с командным апплетом 500. Наименование зарегистрировано в пределах окружения административного инструментального средства. Как будет описано ниже, синтаксический анализатор осматривает реестр командных апплетов, чтобы идентифицировать командный апплет 500, когда символьная строка команды, имеющая наименование (например, Stop/Process), поставляется в качестве входных данных по командной строке или в сценарии.

Командный апплет 500 ассоциативно связан с механизмом грамматики, который определяет грамматику для ожидаемых входных параметров по отношению к командному апплету. Механизм грамматики может быть непосредственно или опосредованно ассоциирован с командным апплетом. Например, командный апплет 500 иллюстрирует непосредственную грамматическую ассоциативную связь. В этом командном апплете 500 объявлены один или более открытых для общего использования параметров (например, ProcessName 510 - наименование процесса и PID 512 - идентификатор процесса). Объявление открытых параметров управляет осуществлением синтаксического анализа объектов входных данных по отношению к командному апплету 500. В качестве альтернативы, описание параметров может происходить во внешнем источнике, таком как XML-документ. Описание параметров в этом внешнем источнике будет затем управлять осуществлением синтаксического анализа входных объектов по отношению к командному апплету.

Каждый открытый параметр 510, 512 может иметь один или более атрибутов (то есть директив), ассоциативно связанных с ним. Директивы могут быть любыми из следующих категорий: директива 521 синтаксического анализа, директива 522 проверки действительности данных, директива 523 выработки данных, директива 524 обработки, директива кодирования 525 и директива 526 документирования. Директивы могут быть окружены квадратными скобками. Каждая директива описывает операцию, которая должна быть выполнена над последующим ожидаемым входным параметром. Некоторые из директив, такие как директивы типа пользовательского взаимодействия, могут также быть применены на уровне класса. Применение этих атрибутов описано ниже в связи с фиг.12.

Эти атрибуты могут также действовать на наполнение параметров, объявленных в пределах командного апплета. Одна из примерных последовательностей операций для осуществления наполнения этих параметров описана ниже в связи с фиг.16. Главная машина может применять эти директивы, чтобы гарантировать соответствие. Командный апплет 500 включает в себя первый метод 530 (далее в настоящем патентном документе взаимозаменяемо указываемый ссылкой как метод 540 processRecod - запись последовательности операций). Главная машина использует первый и второй методы 530, 540, чтобы управлять обработкой командного апплета 500. Например, первый метод 530 приведен в исполнение однажды и выполняет функции установки. Код 542 в пределах второго метода 540 приведен в исполнение для каждого объекта (например, записи), который нуждается в том, чтобы быть обработанным командным апплетом 500. Командный апплет 500 может также включать в себя третий метод (не показан), который окончательно завершает работу после командного апплета 500.

Таким образом, как показано на фиг.5, код 542 в пределах второго метода 540 типично на самом деле краток и не содержит в себе функциональных возможностей, требуемых в обычных окружениях административного инструментального средства, таких как код синтаксического анализа, код проверки действительности данных и подобных. Таким образом, системные администраторы могут разрабатывать смешанные административные задачи без изучения смешанных языков программирования.

Фиг.6 - примерная структура 600 данных для специфицирования базового класса 602 командного апплета, из которого командный апплет, показанный на фиг.5, выведен. Базовый класс 602 командного апплета включает в себя инструкции, которые предусматривают дополнительные функциональные возможности всякий раз, когда командный апплет включает в себя выражение ловушки и соответствующий переключатель введен по командной строке или в сценарии (вместе указанные как ввод команды).

Примерная структура 600 данных включает в себя параметры, такие как словесные 610, условные 620 и директивные 630 булевы (логические) параметры. Как будет представлено далее, эти параметры соответствуют символьным строкам, которые могут быть введены при вводе команды. Примерная структура 600 данных может также включать в себя метод 640 обеспечения безопасности, который определяет, позволена ли задача, запрашиваемая для приведения в исполнение.

Фиг.7 - еще одна примерная структура 700 данных для специфицирования командного апплета. В общем виде структура 700 данных предусматривает средство для безусловного выражения соглашения между оболочкой административного инструментального средства и командным апплетом. Подобно структуре 500 данных, структура 700 данных является открытым классом, который произведен из класса 704 командного апплета. Разработчик программного обеспечения специфицирует объявление 702 командного апплета (cmdletDeclaration), которое ассоциативно связывает именно/глагольную пару, такую как «получить/процесс» и «форматировать/таблицу», с командным апплетом 700. Именно/глагольная пара зарегистрирована в пределах окружения административного инструментального средства. Глагол или имя существительное могут быть неявно выражены в наименовании командного апплета. Также, подобно структуре 500 данных, структура 700 данных может включать в себя один или более открытых членов класса (например, Name 730 - «наименование» и Recurse 732 - «рекурсия»), которые могут быть ассоциативно связаны с одной или более директивами 520-526, описанными в связи со структурой 500 данных.

Однако в этой примерной структуре 700 данных каждый из ожидаемых входных параметров 730 и 732 ассоциативно связаны с входными атрибутами 731 и 733 соответственно. Входные атрибуты 731 и 733 предписывают, что данные для этих соответственных параметров 730 и 732 должны быть получены из командной строки. Таким образом, в этой примерной структуре 700 данных отсутствуют какие-либо ожидаемые входные параметры, которые заполнены данными из конвейерно обрабатываемого объекта, который был порожден другим командным апплетом. Таким образом, структура 700 данных не может подменить первый метод (например, StartProcessing - Начать обработку) или второй метод (например, ProcessRecord), которые предусмотрены базовым классом командного апплета.

Структура 700 данных может также включать в себя приватный член 740, который не опознан как входной параметр. Приватный член 740 может быть использован для хранения данных, которые выработаны, на основании одной из директив.

Таким образом, как проиллюстрировано в структуре 700 данных, через использование объявления открытых свойств и директив в пределах специального класса командного апплета разработчики командного апплета могут легко специфицировать грамматику для ожидаемых входных параметров по отношению к их командному апплету и специфицировать обработку, которая должна быть выполнена над ожидаемыми входными параметрами, не требуя от разработчиков командного апплета выработки, лежащей в основе логики. Структура 700 данных иллюстрирует непосредственную ассоциативную связь между командным апплетом и грамматическим механизмом. Как установлено выше, это ассоциативное связывание, к примеру, осуществленное специфицированием определений ожидаемых параметров в пределах внешнего источника, такого как XML-документ, может быть также опосредованным.

Далее описаны примерные действия последовательности операций обработки в пределах окружения административного инструментального средства.

Примерное действие централизованной обработки

Фиг.8 - логическая блок-схема, иллюстрирующая примерную последовательность операций для централизованной обработки, которая выполнена в пределах оболочки административного инструментального средства, показанной на фиг.2. Последовательность 800 операций начинается на этапе 801, где был принят запрос, чтобы инициировать окружение административного инструментального средства на специальное приложение. Запрос мог быть отправлен локально через ввод с клавиатуры, к примеру, через выбор значка приложения или удаленно через интерфейс веб-службы другого вычислительного устройства. По любому из планов действий обработка продолжается по направлению к этапу 802.

На этапе 802 специальное приложение (например централизованная программа) на «целевом» вычислительном устройстве устанавливает свое окружение. Это включает в себя определение того, какие подмножества командных апплетов (например, управляющих командных апплетов 232, неуправляющих командных апплетов 234 и централизованных командных апплетов 218) сделаны доступными пользователю. Типично, централизованная программа будет делать доступными все управляющие командные апплеты 234 и свои собственные централизованные командные апплеты 218. В дополнение, централизованная программа будет делать доступным подмножество управляющих командных апплетов 234, таких как командные апплеты, общающиеся с программными последовательностями операций (процессами), диском и подобные. Таким образом, как только централизованная программа делает подмножество командных апплетов доступным, оболочка административного инструментального средства становится эффективно встроенной в пределы соответствующего приложения. Обработка продолжается до этапа 804.

На этапе 804 входные данные получены через специальное приложение. Как установлено выше, входные данные могут принимать определенные формы, такие как форма командных строк, сценариев, голосовая форма, форма GUI-интерфейса (графического интерфейса пользователя) и подобные. Например, когда входные данные получены посредством командной строки, входные данные извлекают информацию путем нажатия клавиш, зафиксированных на клавиатуре. Для централизованного вычислительного устройства с GUI-интерфейсом строка составлена, основываясь на GUI-интерфейсе. Обработка продолжается на этапе 806.

На этапе 806 для обработки предусмотрен ввод данных в другие компоненты в пределах оболочки административного инструментального средства. Централизованная программа может пересылать входные данные непосредственно в другие компоненты, такие как синтаксический анализатор. В качестве альтернативы, централизованная программа может пересылать входные данные посредством одного из ее централизованных командных апплетов. Централизованный командный апплет может преобразовывать его собственный специальный тип входных данных (например, голосовой) в тип входных данных (например, символьной текстовой строки, сценария), которые распознаны оболочкой административного инструментального средства. Например, голосовой ввод может быть преобразован в сценарий или строку символов командной строки в зависимости от содержимого голосового ввода. Поскольку каждая централизованная программа ответственна за преобразование ее типа входных данных в тип входных данных, распознаваемый оболочкой административного инструментального средства, оболочка административного инструментального средства может принимать ввод от любого количества различных централизованных компонентов. В дополнение, оболочка административного инструментального средства предусматривает наполненное широкими возможностями множества обслуживающих программ, которые выполняют преобразования между типами данных, когда входные данные пересылаются посредством одного из командных апплетов. Обработка, выполняемая над входными данными другими компонентами, описана ниже в связи с некоторыми другими чертежами. Централизованная обработка продолжается до этапа 808 принятия решения.

На этапе 808 принятия решения сделано определение того, был ли принят запрос на дополнительные входные данные. Это может происходить, если один из других компонентов, ответственных за обработку входных данных, нуждается в дополнительной информации от пользователя, для того чтобы завершить их обработку. Например, может быть затребован пароль для осуществления доступа к определенному роду данных, может быть необходимо подтверждение специальных действий и подобное. Для определенного рода типов централизованных программ (например, голосовой почты) запрос, такой как этот, может не быть подходящим. Таким образом, взамен запрашивания у пользователя дополнительной информации централизованная программа может переводить строение в последовательный режим, приостанавливать строение и посылать уведомление таким образом, что позже строение может быть возобновлено и приведение в исполнение входных данных будет продолжено. В другом варианте централизованная программа может предусматривать значение по умолчанию по истечении предопределенного периода времени. Если запрос на дополнительные входные данные принят, обработка зацикливается на этап 804, где получены дополнительные входные данные. Обработка затем продолжается через этапы 806 и 808, как описано выше. Если запрос на дополнительные входные данные отсутствует и входные данные были обработаны, то обработка продолжается до этапа 810.

На этапе 810 от других компонентов в пределах оболочки административного инструментального средства приняты результаты. Результаты могут включать в себя сообщения об ошибке, состоянии и подобном. Результаты являются представленными в форме объекта, которая распознана и обработана централизованным командным апплетом в пределах оболочки административного инструментального средства. Как будет описано ниже, код, написанный для каждого централизованного командного апплета, является самым минимальным. Таким образом, наполненное широкими возможностями множество входных данных может быть отображено, не требуя большого вложения средств в затраты на разработку. Обработка продолжается на этапе 812.

На этапе 812 результаты могут быть просмотрены. Централизованный командный апплет конвертирует результаты в стиль отображения, поддерживаемый централизованной программой. Например, возвращаемый объект может быть отображен централизованной программой GUI-интерфейса, используя графическое изображение, такое как изображения значка, лающей собаки и подобного. Централизованный командный апплет предусматривает формат и вывод по умолчанию для данных. Формат и вывод по умолчанию могут употреблять примерные командные апплеты обработки вывода, описанные ниже в связи с фиг. 19-23. После необязательного отображения результатов централизованная обработка завершается.

Примерные действия последовательности операций

для обработки входных данных

Фиг.9 - логическая блок-схема, иллюстрирующая примерную последовательность операций для специальной обработки входных данных, которая выполнена в пределах оболочки административного инструментального средства, показанного на фиг. 2. Обработка начинается на этапе 901, где входные данные введены посредством централизованной программы и пересланы другим компонентам в пределах оболочки административного инструментального средства. Обработка продолжается на этапе 902.

На этапе 902 входные данные приняты от централизованной программы. В одной из примерных оболочек административного инструментального средства входные данные приняты синтаксическим анализатором, который расшифровывает входные данные и направляет входные данные на дальнейшую обработку. Обработка продолжается на этапе 904 принятия решения.

На этапе 904 принятия решения сделано определение того, являются ли входные данные сценарием. Входные данные могут принимать форму сценария или символьную строку, представляющую командную строку (далее в настоящем патентном документе указываемую ссылкой как «символьная строка команды»). Символьная строка команды может представлять один или более совместно конвейерно обрабатываемых командных апплетов. Несмотря на то, что оболочка административного инструментального средства поддерживает несколько разных централизованных вычислительных устройств, каждое централизованное вычислительное устройство предусматривает для обработки входные данные в качестве либо сценария, либо символьных строк команды. Как будет показано ниже, взаимодействие между сценариями и командными символьными строками по своей природе является рекурсивным. Например, сценарий может иметь строку, которая вызывает командный апплет. Командный апплет сам по себе может быть сценарием.

Таким образом, на этапе 904 принятия решения, если входные данные имеют форму сценария, то обработка продолжается на этапе 906, где выполняется обработка сценария. В ином случае обработка продолжается на этапе 908, где выполняется обработка символьной строки команды. Как только обработка в пределах этапа 906 либо этапа 908 завершена, обработка входных данных завершается.

Примерная обработка сценариев

Фиг.10 - логическая блок-схема, иллюстрирующая последовательность операций для обработки сценария, подходящую для использования в пределах последовательности операций для специальной обработки входных данных, показанной на фиг.9. Последовательность операций начинается на этапе 1001, где входные данные были идентифицированы как сценарий. Машина сценария и синтаксический анализатор связываются друг с другом, чтобы выполнять последующие функции. Обработка продолжается на этапе 1002.

На этапе 1002 над сценарием выполнена предварительная обработка. Кратко обращаясь к фиг.11, показана логическая блок-схема, которая иллюстрирует последовательность операций 1100 предварительной обработки сценария, подходящая для использования в пределах последовательности операций 1000 обработки сценария. Предварительная обработка сценария начинается на этапе 1101 и продолжается на этапе 1102 принятия решения.

На этапе 1102 принятия решения сделано определение того, является ли сценарий запускаемым впервые. Это определение может быть основано на информации, получаемой из реестра или другого механизма хранения. Сценарий идентифицирован из пределов механизма хранения, и ассоциативно связанные данные просмотрены. Если сценарий предварительно не запускался, обработка продолжается на этапе 1104.

На этапе 1104 сценарий зарегистрирован в реестре. Это предоставляет возможность информации о сценарии быть сохраненной для более позднего осуществления доступа к ней со стороны компонентов в пределах оболочки административного инструментального средства. Обработка продолжается на этапе 1106.

На этапе 1106 помощь и документация извлечены из сценария и сохранены в реестре. К тому же, к этой информации позднее может быть осуществлен доступ со стороны компонентов в пределах оболочки административного инструментального средства. Сценарий с этого момента готов для обработки и возврата к этапу 1004 по фиг.10.

Возвращаясь к этапу 1102 принятия решения, если последовательность операций приходит к заключению, что сценарий запускался ранее, обработка продолжается до этапа 1108 принятия решения. На этапе 1108 принятия решения делается определение того, был ли сценарий неудавшимся в течение обработки. Эта информация может быть получена из реестра. Если сценарий не был неудавшимся, то сценарий готов для обработки и возвращается к этапу 1004 по фиг.10.

Однако, если сценарий не удался, обработка продолжается на этапе 1110. На этапе 1110 машина сценария может уведомлять пользователя через централизованную программу, что сценарий ранее не удался. Уведомление будет предоставлять пользователю возможность решить, продолжать ли сценарий или выйти из сценария. Как установлено выше в связи с фиг.8, централизованная программа может проводить специальную обработку над этими запросами различным образом, в зависимости от стиля ввода (например, голосового, командной строки). Как только дополнительные входные данные приняты от пользователя, сценарий либо возвращается к этапу 1004 по фиг.10 для обработки, либо сценарий прекращается.

Обращаясь к этапу 1004 по фиг.10, строка извлекается из сценария. Обработка продолжается на этапе 1006 принятия решения. На этапе 1006 принятия решения делается определение того, включает ли в себя строка какие-либо ограничительные условия. Ограничительное условие обнаружено при помощи предопределенного символа начала (например, скобки «[») и соответствующего символа окончания (например, закрывающей скобки «]»). Если строка включает в себя ограничительные условия, обработка продолжается до этапа 1008.

На этапе 1008 применены ограничительные условия, включенные в строку. В общем, ограничительные условия предусматривают механизм в пределах оболочки административного инструментального средства, чтобы специфицировать тип для параметра, вводимого в сценарий, и чтобы специфицировать логику проверки действительности, которая должна быть выполнена над параметром. Ограничительные условия предусматривают механизм в пределах интерпретируемых окружений, чтобы специфицировать тип данных и чтобы проверить действительность параметров. В обычных окружениях системные администраторы не способны формально проверить параметры, введенные в пределы сценария. Примерный способ для применения ограничительных условий проиллюстрирован на фиг.12.

На этапе 1010 принятия решения сделано определение того, включает ли строка из сценария в себя встроенные возможности. Встроенные возможности являются возможностями, которые не выполнены главной машиной. Встроенные возможности могут быть обработаны, используя командные апплеты, или могут быть обработаны, используя другие механизмы, такие как поточные функции. Если строка не имеет поточных возможностей, обработка продолжается на этапе 1014 принятия решения. Иначе обработка продолжается на этапе 1012.

На этапе 1012 обработаны поточные возможности, предусмотренные в строке сценария. Примеры поточных возможностей могут включать в себя приведение в исполнение управляющих структур, таких как выражения «if» («если»), циклы «for» («до тех пор, пока»), переключатели и подобных. Встроенные возможности могут также включать в себя выражения типа присваивания (например, a=3). Как только встроенные возможности обработались, обработка продолжается до этапа 1014 принятия решения.

На этапе 1014 принятия решения сделано определение того, включает ли сценарий в себя символьную строку команды. Определение основано на том, ассоциированы ли данные в строке с символьной строкой команды, которая была зарегистрирована, и с синтаксисом потенциального вызова командного апплета. Как установлено выше, обработка символьных строк команды и сценариев может быть рекурсивной по своей природе, поскольку сценарии могут включать в себя символьные строки команды и символьные строки команды могут приводить в исполнение командные апплеты, которые являются сценариями сами по себе. Если строка не включает в себя символьную строку команды, обработка продолжается на этапе 1018 принятия решения. Иначе обработка продолжается на этапе 1016.

На этапе 1016 обработана символьная строка команды. В общем виде обработка символьной строки команды включает в себя идентификацию класса командного апплета синтаксическим анализатором и отправку соответствующего объекта командного апплета в главную машину для приведения в исполнение. Командная символьная строка может также включать в себя конвейерно обрабатываемую командную символьную строку, которая синтаксически проанализирована по отношению к нескольким отдельным объектам командного апплета и отдельно обработана главной машиной. Одна из примерных последовательностей операций для обработки командной символьной строки описана ниже в связи с фиг. 14. Как только обработана символьная строка команды, обработка продолжается на этапе 1018 принятия решения.

На этапе 1018 принятия решения сделано определение того, есть ли еще одна строка в сценарии. Если еще одна строка в сценарии есть, обработка зацикливается обратно на этап 1004 и продолжается, как описано выше, по этапам 1004-1016. Иначе обработка завершается.

Примерная последовательность операций для применения ограничительных условий на этапе 1008 проиллюстрирована на фиг.12. Последовательность операций начинается с этапа 1201, где ограничительное условие обнаружено в сценарии или в символьной строке команды на командной строке. Когда ограничительное условие является находящимся в пределах сценария, ограничительное условие и ассоциативно связанные логические структуры встречаются до индикатора окончания строки (например, клавиши enter-ввод). Обработка продолжается до этапа 1202.

На этапе 1202 ограничительные условия получены из интерпретируемого окружения. В одном из примерных окружений административного инструментального средства, синтаксический анализатор расшифровывает входные данные и определяет присутствие ограничительных условий. Ограничительные условия могут быть из одной из последующих категорий: директивы утверждения, директивы синтаксического анализа, директивы проверки действительности, директивы выработки данных, директивы обработки, директивы кодирования и директивы документирования. В одном из примерных осуществлений анализа синтаксиса, директивы окружены квадратными скобками и описывают конструкцию, которая следует за ними. Конструкция может быть функцией, переменной, сценарием или подобными.

Как будет описано ниже, через использование директив, авторам сценариев предоставлена возможность легко набирать на клавиатуре и выполнять обработку параметров в пределах сценария или командной строки (то есть интерпретируемого окружения), не требуя от авторов сценария осуществления выработки какой-либо логики, лежащей в основе. Обработка продолжается до этапа 1204.

На этапе 1204 ограничительные условия, которые получены, сохранены в метаданных для ассоциативно связанной логической структуры. Ассоциативно связанная логическая структура идентифицирована как существующая первая не атрибутная метка, которая встретилась после одной или более атрибутных меток (меток, которые обозначают логические структуры). Обработка продолжается до этапа 1206.

На этапе 1206 каждый раз, когда встречена логическая структура в пределах сценария или в символьной строке команды, ограничительные условия, определенные в пределах метаданных, применены к логической структуре. Ограничительные условия могут включать в себя тип данных, директивы 1210 утверждения, директивы 1212 документирования, директивы 1214 синтаксического анализа, директивы 1216 выработки данных, директивы 1218 проверки действительности данных и директивы 1220 обработки и кодирования объекта. Ограничительные условия, специфицирующие типы данных, могут специфицировать любые типы данных, поддерживаемые системой, на которой запущена оболочка административного инструментального средства. Директивы утверждения 1210 являются директивами, которые показывают, может ли происходить обработка. Таким образом, директивы 1210 утверждения гарантируют, что окружение корректно для приведения в исполнение. Например, сценарий может включать в себя следующую директиву утверждения:

[PredicateScript(“isInstalled”,”ApplicationZ”)].

Директива утверждения гарантирует, что на вычислительное устройство до запуска сценария установлено корректное приложение. Типично переменные системного окружения могут быть специфицированы как директивы утверждения. Примерные директивы из типов 1212-1220 директив проиллюстрированы в таблицах 1-5. Обработка сценария затем завершается.

Таким образом, последовательность операций для применения типов и ограничительных условий в пределах интерпретируемого окружения предоставляет системным администраторам возможность легко специфицировать тип, специфицировать требования проверки действительности и подобное, не обладая средствами для написания лежащей в основе логики для выполнения этой обработки. Нижеследующее является примером обработки ограничительного условия, выполняемого над командной символьной строкой, специфицированной, как изложено ниже:

[Integer][ValidationRange(3,5)]$a=4.