Область техники, к которой относится изобретение

Изобретение относится, в общем, к области защищенных коммуникационных сетей.

Предшествующий уровень техники

Данные, обмениваемые через сеть, могут быть скопированы. Производители аппаратных средств должны, следовательно, защищать обмениваемые данные и управлять разрешениями или запрещениями для копирования данных. Как правило, инфраструктура открытых ключей (PKI) обеспечивается следующим: доверительной третьей стороной, например органом, выдающим сертификат, генерацией пары открытого/закрытого ключей. Пары открытого/закрытого ключей вовлечены в обмены данных между сетевыми устройствами в сети.

Доверительная третья сторона подписывает сертификат, который содержит открытый ключ пары открытого/закрытого ключей. Как правило, каждое сетевое устройство в сети связано с определенным сертификатом. Определенный сертификат может, например, быть сохранен в переносном модуле защиты соответствующего сетевого устройства. Сертификат позволяет обеспечивать то, чтобы данные обменивались только между сетевыми устройствами в сети.

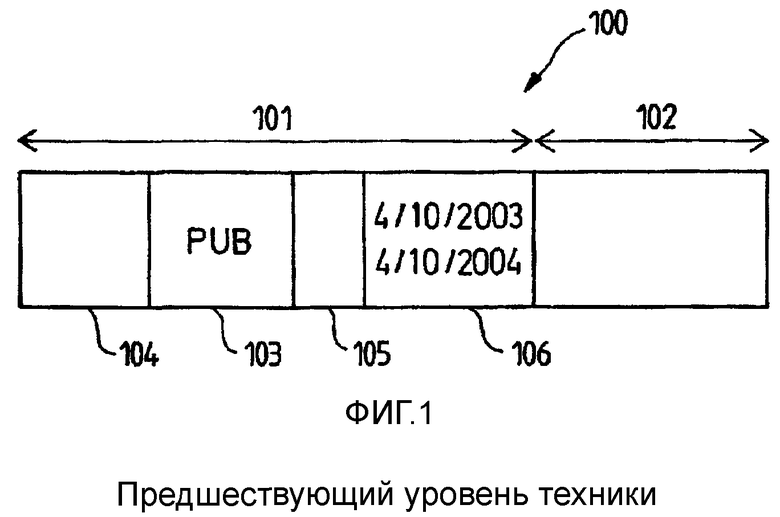

Фиг.1 иллюстрирует пример сертификата предшествующей области техники. Сертификат 100 сгенерирован органом, выдающим сертификат. Сертификат 100 включает в себя информационную часть 101 и часть 102 подписи.

Информационная часть 101 включает в себя по меньшей мере открытый ключ PUB в области открытого ключа 103, и поле 104 идентификации соответствующего сетевого устройства, позволяя, таким образом, гарантировать, что открытый ключ PUB присоединен к соответствующему сетевому устройству. Информационная часть 101 дополнительно содержит стандартное поле 105, указывающее стандарт сертификата 100 и поле 106 действительности, которое содержит первую дату и вторую дату, определяющие временной интервал, в течение которого сертификат 100 является действующим.

Часть 102 подписи сгенерирована из информационной части 101. Орган, выдающий сертификат, применяет к содержимому информационной части 101 хеш-функцию, которая позволяет обеспечить метку содержимого. Метка впоследствии шифруется закрытым ключом органа, выдающего сертификат, и зашифрованная метка сохраняется в части 102 подписи.

Когда авторизованное устройство намеревается связаться с сетевым устройством, авторизованное устройство проверяет действительность и целостность сертификата 100.

Действительность сертификата 100 проверяется с помощью первой даты и второй даты поля 106 действительности.

Если сертификат 100 оценен как действительный, авторизованное устройство впоследствии применяет хеш-функцию к содержимому информационной части 101 сертификата 100 сетевого устройства. Авторизованное устройство расшифровывает часть подписи 102 открытым ключом органа, выдавшего сертификат, связанным с закрытым ключом органа, выдавшего сертификат.

Если хешированное содержимое и расшифрованная часть подписи подобны, открытый ключ сетевого устройства считают нормальным.

Хакер может преуспеть в замене нормального открытого ключа сетевого устройства хакерским ключом. В таком случае сертификат, связанный с сетевым устройством, позволяет идентифицировать хакерский ключ как фальшивку. Любой обмен данными с сетевым устройством можно впоследствии запретить.

Заявка на Европейский патент EP 1253762, Thomson Licensing SA, опубликованная 30 октября 2002, описывает пример защищенной сети связи, привлекающей сертификаты.

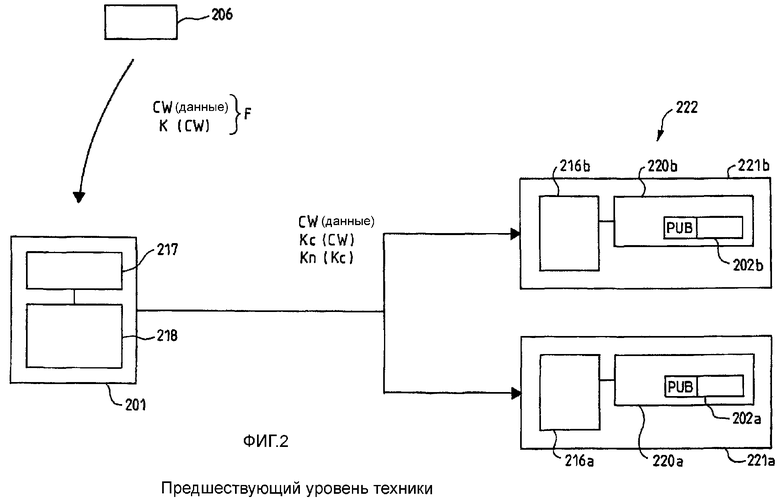

Фиг.2 иллюстрирует пример защищенной сети связи, как описано в заявке на Европейский патент EP 1253762. Иллюстративная сеть связи удовлетворяет стандарту SmartRight.

Приемник 201 содержимого передает данные на по меньшей мере одно оконечное устройство (221a, 221b). Если для единственного приемника 201 содержимого обеспечено множество оконечных устройств (221a, 221b), оконечные устройства (221a, 221b) образуют локальную сеть 222.

Каждое оконечное устройство (221a, 221b) локальной сети 222 содержит открытый ключ PUB, заверенный доверительной третьей стороной, например органом, выдающим сертификат (не представленный здесь). Открытый ключ PUB сохранен в сертификате (202a, 202b), связанном с оконечным устройством (221a, 221b).

Приемник 201 содержимого получает зашифрованное содержимое CW (данные) от поставщика содержимого. Зашифрованные данные CW (данные) впоследствии передаются на оконечные устройства (221a, 221b) локальной сети 222.

Принятое содержимое может быть программой платного телевидения. Поставщик 206 содержимого может быть вещательной станцией, например спутниковой вещательной станцией. Каждое оконечное устройство (221a, 221b) обычно содержит устройство (216a, 216b) представления содержимого, например телевизионный приемник, и переносной модуль (220a, 220b) защиты, например смарт-карту.

Зашифрованное содержимое CW (данные) передается в потоке данных F. Поток данных F дополнительно содержит сообщение управления правами (ECM), которое содержит закодированное управляющее слово K(CW). Управляющее слово CW позволяет расшифровывать зашифрованное содержимое CW (данные). В дешифровку зашифрованного содержимого CW (данные) вовлекается множество ключей, и сертификаты (202a, 202b) используются для того, чтобы получить некоторые из ключей.

Как правило, когда новое сетевое устройство установлено в локальной сети, соответствующий сертификат позволяет получить доступ к симметричному сетевому ключу Kn. Симметричный сетевой ключ используется, впоследствии, для того, чтобы сообщить вновь сгенерированный симметричный ключ Kc и сертификаты, вовлеченные в передачу данных. Кроме того, действительность сертификата может быть проверена для того, чтобы позволить соответствующему оконечному устройству расшифровывать зашифрованное содержимое.

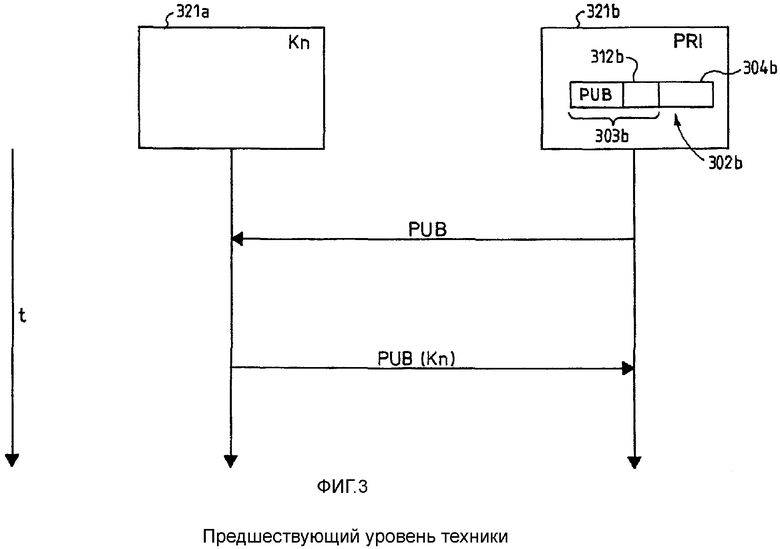

Фиг.3 содержит временную диаграмму, иллюстрирующую передачу симметричного сетевого ключа между исходным оконечным устройством и новым оконечным устройством при установке нового оконечного устройства в пределах локальной сети, согласно заявке на Европейский патент EP 1253762.

Исходное оконечное устройство 321a обладает симметричным сетевым ключом Kn. Когда новое оконечное устройство 321b устанавливается в локальной сети, исходное оконечное устройство 321a считывает сертификат 302b, связанный с новым оконечным устройством 321b. Содержимое информационной части 303b и содержимое части 304b подписи обрабатывается для того, чтобы определить, связан ли открытый ключ PUB должным образом с новым оконечным устройством 321b. Действительность сертификата также проверяется на основании поля 312b действительности сертификата 304b.

Новое оконечное устройство 321b передает на исходное оконечное устройство 321a открытый ключ PUB, сохраненный в сертификате 302b. Устройство 321a получает переданный открытый ключ PUB и шифрует симметричный сетевой ключ Kn принятым открытым ключом PUB. Зашифрованный симметричный сетевой ключ PUB (Kn) впоследствии передается на новое оконечное устройство 321b. Закрытый ключ PRI, сохраненный в новом оконечном устройстве 321b, позволяет расшифровывать зашифрованный симметричный сетевой ключ PUB (Kn).

Симметричный сетевой ключ Kn используется для того, чтобы обмениваться данными с оконечными устройствами (321a, 321b) локальной сети.

Обратимся теперь к фиг.2, где приемник 201 содержимого получает поток данных F от поставщика 206 содержимого. Поток данных F содержит зашифрованное содержимое CW (данные) и сообщение управления правами (ECM). ECM содержит самозакодированное управляющее слово K(CW), управляющее слово CW кодируется ключом K.

Приемник 201 содержимого содержит декодер 217 и переносной модуль 218 защиты приемника, например смарт-карту. Приемник 201 содержимого позволяет декодировать и перекодировать принятое управляющее слово CW, управляющее слово CW заново кодируется симметричным ключом Kc. Зашифрованные данные CW (данные) и заново закодированное управляющее слово Kc(CW) передаются на по меньшей мере одно оконечное устройство (221a, 221b).

Симметричный ключ Kc предпочтительно периодически возобновляется, например, при инициализации каждой передачи данных.

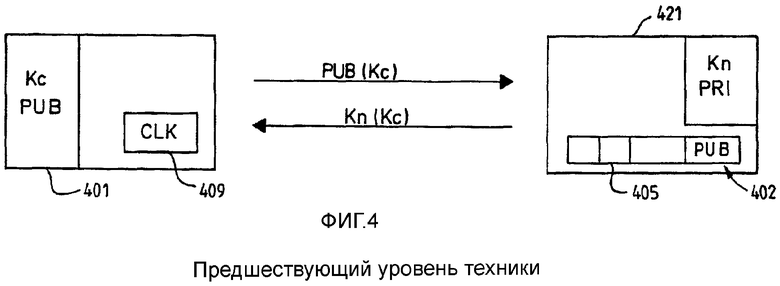

Фиг.4 схематично иллюстрирует пример скремблированного симметричного ключа Kn (Kc), принятого из предшествующего уровня техники. Приемник 401 содержимого выясняет, гарантирует ли сертификат 402 то, что открытый ключ PUB, связанный с оконечным устройством 421, является нормальным. Действительность сертификата 402 также проверяется на основании поля 405 действительности сертификата 402.

Приемник 401 содержимого впоследствии передает новый симметричный ключ Kc на оконечное устройство 421, переданный симметричный ключ Kc скремблируется открытым ключом PUB. Оконечное устройство 421 дескремблирует скремблированный симметричный ключ Kc связанным секретным (закрытым) ключом PRI, сохраненным в оконечном устройстве 421. Оконечное устройство 421 впоследствии вновь скремблирует симметричный ключ Kc симметричным сетевым ключом Kn. Приемник (приемник) 401 содержимого получает от оконечного устройства 421 вновь скремблированный симметричный ключ Kn (Kc). Симметричный ключ Kc сохраняется в приемнике 401 содержимого в скремблированной форме Kn (Kc).

Обратимся теперь к фиг.2, где приемник 201 содержимого обладает симметричным ключом Kc в скремблированной форме Kn (Kc) после получения.

Приемник 201 содержимого передает на оконечные устройства (221a, 221b) скремблированный симметричный ключ Kn (Kc) и обработанный поток данных, то есть зашифрованное содержимое CW (данные) и вновь закодированное управляющее слово Kc (CW).

Каждое оконечное устройство (221a, 221b) может впоследствии дескремблировать симметричный ключ Kn (Kc) симметричным сетевым ключом Kn. Симметричный ключ Kc позволяет декодировать вновь закодированное управляющее слово Kc (CW), и, следовательно, расшифровывать зашифрованное содержимое CW (данные). Действительность каждого сертификата (202a, 202b) проверяется перед разрешением любой расшифровки принятого содержимого.

Однако хакер мог, возможно, преуспеть в получении открытого ключа и вставить неавторизованные оконечные устройства в локальную сеть.

Чтобы улучшить защиту в системах предшествующего уровня техники, открытый ключ может быть заменен ключом, имеющим больший размер для того, чтобы усилить кодирование: например, RSA алгоритм на 1024 бита может быть заменен на RSA алгоритм на 2048 битов. Алгоритм кодирования или стандарт сертификата могут также быть модифицированы, например RSA алгоритм может быть заменен более безопасным алгоритмом шифрования. Сертификат, следовательно, периодически обновляется, например один раз в год.

Действительность определенного сертификата может быть проверена несколько раз, например, при установке нового оконечного устройства в защищенную сеть связи, или когда новый симметричный ключ Kc генерируется и передается на оконечное устройство, как проиллюстрировано на фиг.4. Непрерывная проверка действительности может быть также выполнена для того, чтобы гарантировать, что владельцу оконечного устройства разрешили доступ к принятому содержимому.

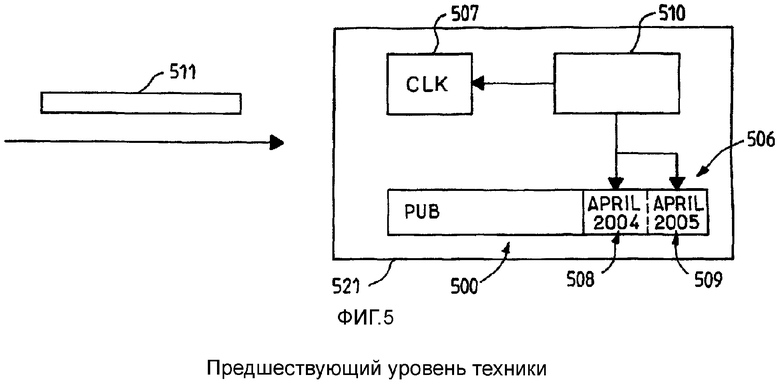

Фиг.5 иллюстрирует пример системы для проверки действительности сертификата из предшествующего уровня техники. Сертификат 500 может соответствовать стандарту X509 и содержать поле 506 действительности, которое предусматривает, с какой начальной даты и по какую конечную дату сертификат 500 можно счесть действительным. Соответственно, поле 506 действительности содержит первую дату 508 и вторую дату 509, которые формируют временной интервал, в течение которого сертификат 500 можно счесть действительным.

Средство 510 обработки соответствующего оконечного устройства 521 позволяют сравнивать первую дату 508 и вторую дату 509 из сертификата 500 с текущей датой, предоставленной часами 507 для того, чтобы оценить действительность сертификата 500.

Если текущая дата принадлежит временному интервалу, определенному первой датой и второй датой, сертификат 500 считают действительным: к открытому ключу PUB сертификата 202 можно получить доступ, косвенно позволяя, таким образом, расшифровать принятое зашифрованное содержимое 511.

Если текущая дата лежит вне упомянутого интервала времени, полагается, что сертификат 500 истек или что сертификат 500 все же не действительный.

В случае системы платного телевидения, сертификат 500 может периодически обновляться или заменяться. Если подписчик прекращает платить арендную плату, сертификат 500 не заменяется и оконечное устройство 521 содержимого больше не способно расшифровывать принятое зашифрованное содержимое 511.

Действительность данного сертификата может также быть оценена через список аннулированных сертификатов (CRL), который содержит отмененные сертификаты или идентификаторы отмененных сертификатов. Сертификат оконечного устройства считают действительным, пока он не упомянут в CRL. Если хакер преуспевает в получении определенного сертификата, доверительная третья сторона добавляет в конец CRL определенный сертификат.

Как правило, действительность сертификата оценивается после процедуры из двух шагов: и поле действительности сертификата, и CRL вовлечены в оценку. Поле действительности содержит первую дату и вторую дату, формирующие временной интервал, в течение которого сертификат, как ожидается, будет действительным. Однако если хакер преуспеет в доступе к защищенному содержимому, сертификат может быть заблокирован ранее, чем ожидается, генерируется новый CRL, и новый CRL содержит идентификатор заблокированного сертификата. Заблокированный сертификат, следовательно, оценивается как действительный при первом шаге оценки, где первый шаг использует только поле действительности; при втором шаге оценки идентификатор заблокированного сертификата будет найден среди идентификаторов отмененных сертификатов в CRL, и заблокированный сертификат будет определенно оценен как недействительный.

Сущность изобретения

В первом аспекте изобретение обеспечивает способ проверки действительности сертификата, содержащего ключ, связанный с сетевым устройством в сети. Способ содержит прием в сети зашифрованного содержимого и индекса (указателя) действительности, связанного с содержимым. Действительность сертификата оценивается, используя временной индекс, содержащийся в сертификате, и индекс действительности, связанный с зашифрованным содержимым. Временной индекс имеет значение, соответствующее времени выдачи сертификата.

В первом предпочтительном варианте воплощения индекс действительности принимают вместе с соответствующим содержимым.

Во втором предпочтительном варианте воплощения индекс действительности принимают в зашифрованной форме. Зашифрованный индекс действительности расшифровывается в сети.

В третьем предпочтительном варианте воплощения индекс действительности является целостно защищенным.

В четвертом предпочтительном варианте воплощения сертификат оценивается как не действительный, если индекс действительности больше, чем временной индекс.

В пятом предпочтительном варианте воплощения интервал действительности выводят из временного индекса. Сертификат оценивается как недействительный, если индекс действительности лежит вне выведенного интервала действительности.

В шестом предпочтительном варианте воплощения способ дополнительно содержит обновление индекса сравнения, используя принятый индекс действительности. Индекс сравнения сохраняют в определенном сетевом устройстве в сети. Обновленный индекс сравнения сравнивают с индексом времени для того, чтобы оценить действительность соответствующего сертификата.

В седьмом предпочтительном варианте воплощения выполняют оценку, когда новое сетевое устройство устанавливается в сеть.

В восьмом предпочтительном варианте воплощения принятое зашифрованное содержимое расшифровывают в сети, если сертификат оценен как действительный на основании временного индекса и индекса действительности, связанных с зашифрованным содержимым.

В девятом предпочтительном варианте воплощения способ дополнительно содержит прием в приемнике содержимого сети зашифрованного содержимого и соответствующего индекса действительности. Принятое зашифрованное содержимое и соответствующий индекс действительности передают на по меньшей мере одно оконечное устройство в сети.

В десятом предпочтительном варианте воплощения способ дополнительно содержит прием в приемнике содержимого сообщения управления правами, связанного с зашифрованным содержимым. Сообщение управления правами содержит закодированное управляющее слово, где управляющее слово позволяет расшифровывать зашифрованное содержимое. Принятое управляющее слово декодируют в приемнике содержимого и впоследствии вновь кодируют симметричным ключом. Вновь кодированное управляющее слово передают на по меньшей мере одно оконечное устройство.

В одиннадцатом предпочтительном варианте воплощения симметричный ключ периодически возобновляется в приемнике содержимого. Новый симметричный ключ скремблируют открытым ключом и передают к по меньшей мере одному оконечному устройству. Скремблированный симметричный ключ дескремблируют в по меньшей мере одном оконечном устройстве, используя секретный ключ, соответствующий открытому ключу. Дескремблированный симметричный ключ скремблируют симметричным сетевым ключом и впоследствии передают приемнику содержимого. Скремблированный симметричный ключ сохраняют в приемнике содержимого. Способ дополнительно содержит передачу скремблированного симметричного ключа вновь закодированным управляющим словом, от приемника содержимого на по меньшей мере одно оконечное устройство. Вновь кодированное управляющее слово декодируют симметричным ключом в оконечном устройстве, если сертификат, связанный с оконечным устройством, оценивают как действительный. Зашифрованное содержимое расшифровывают декодированным управляющим словом.

Предпочтительно, зашифрованное содержимое является зашифрованной программой платного телевидения.

Во втором аспекте изобретения обеспечивают систему для проверки действительности сертификата, связанного с сетевым устройством в сети. Система содержит по меньшей мере один приемник содержимого в сети, где приемник содержимого позволяет принять от по меньшей мере одного поставщика содержимого зашифрованное содержимое и индекс действительности, связанный с содержимым. Средство оценки позволяет оценивать действительность сертификата на основании временного индекса сертификата, где временной индекс имеет значение, соответствующее времени выдачи сертификата, и на основании индекса действительности, связанного с зашифрованным содержимым.

В двенадцатом предпочтительном варианте воплощения индекс действительности принимают в зашифрованной форме. Система дополнительно содержит средство расшифровки для расшифровки зашифрованного индекса действительности.

В тринадцатом предпочтительном варианте воплощения система дополнительно содержит по меньшей мере одно оконечное устройство в сети. Каждое оконечное устройство связано с одним сертификатом.

В четырнадцатом предпочтительном варианте воплощения каждое оконечное устройство содержит устройство представления содержимого и переносной модуль защиты, присоединенный к устройству представления содержимого. Сертификат, связанный с оконечным устройством, сохраняют в переносном модуле защиты.

В пятнадцатом предпочтительном варианте воплощения приемник содержимого также принимает закодированное управляющее слово. Приемник содержимого содержит декодер для приема зашифрованного содержимого и переносной модуль защиты приемника, присоединенный к декодеру для того, чтобы обработать принятое закодированное управляющее слово.

В шестнадцатом предпочтительном варианте воплощения используется среда SmartRight.

Предпочтительно, поставщиком содержимого является вещательная станция программ платного телевидения.

Предпочтительно, каждое устройство представления содержимого является телевизионным приемником.

Другие аспекты и преимущества изобретения будут очевидны из следующего описания и приложенной формулы изобретения.

Краткое описание чертежей

Фиг.1 иллюстрирует пример сертификата предшествующего уровня техники.

Фиг.2 иллюстрирует пример защищенной сети связи, как описано заявке на Европейский патент EP 1253762.

Фиг.3 содержит временную диаграмму, иллюстрирующую передачу симметричного сетевого ключа между исходным оконечным устройством и новым оконечным устройством при установке нового оконечного устройства в локальной сети согласно заявке на Европейский патент EP 1253762.

Фиг.4 схематично иллюстрирует пример получения скремблированного симметричного ключа Kn (Kc), из предшествующего уровня техники.

Фиг.5 иллюстрирует пример системы для проверки действительности сертификата из предшествующего уровня техники.

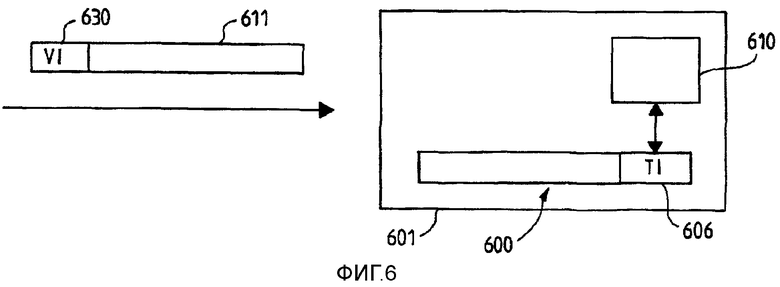

Фиг.6 иллюстрирует пример системы для проверки действительности сертификата согласно данному изобретению.

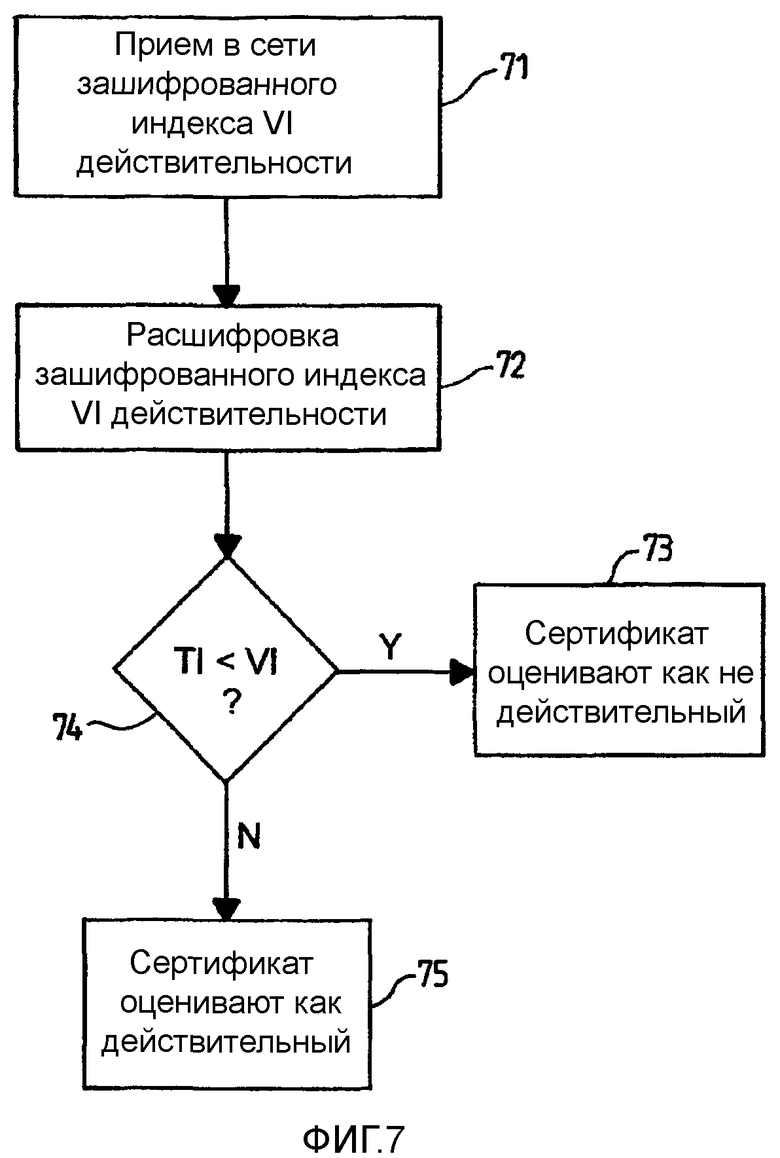

Фиг.7 иллюстрирует пример способа проверки действительности сертификата согласно первому варианту воплощения данного изобретения.

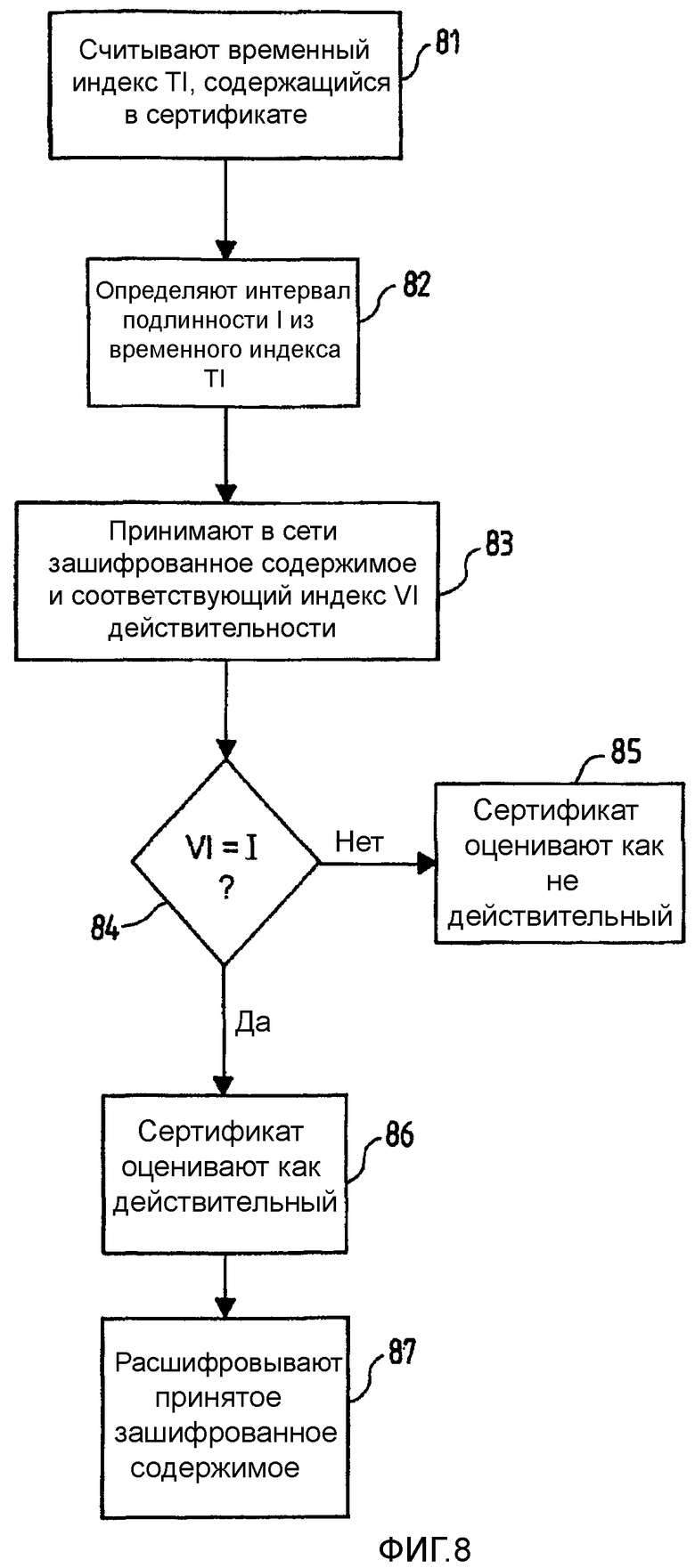

Фиг.8 иллюстрирует пример способа проверки действительности сертификата согласно второму варианту воплощения данного изобретения.

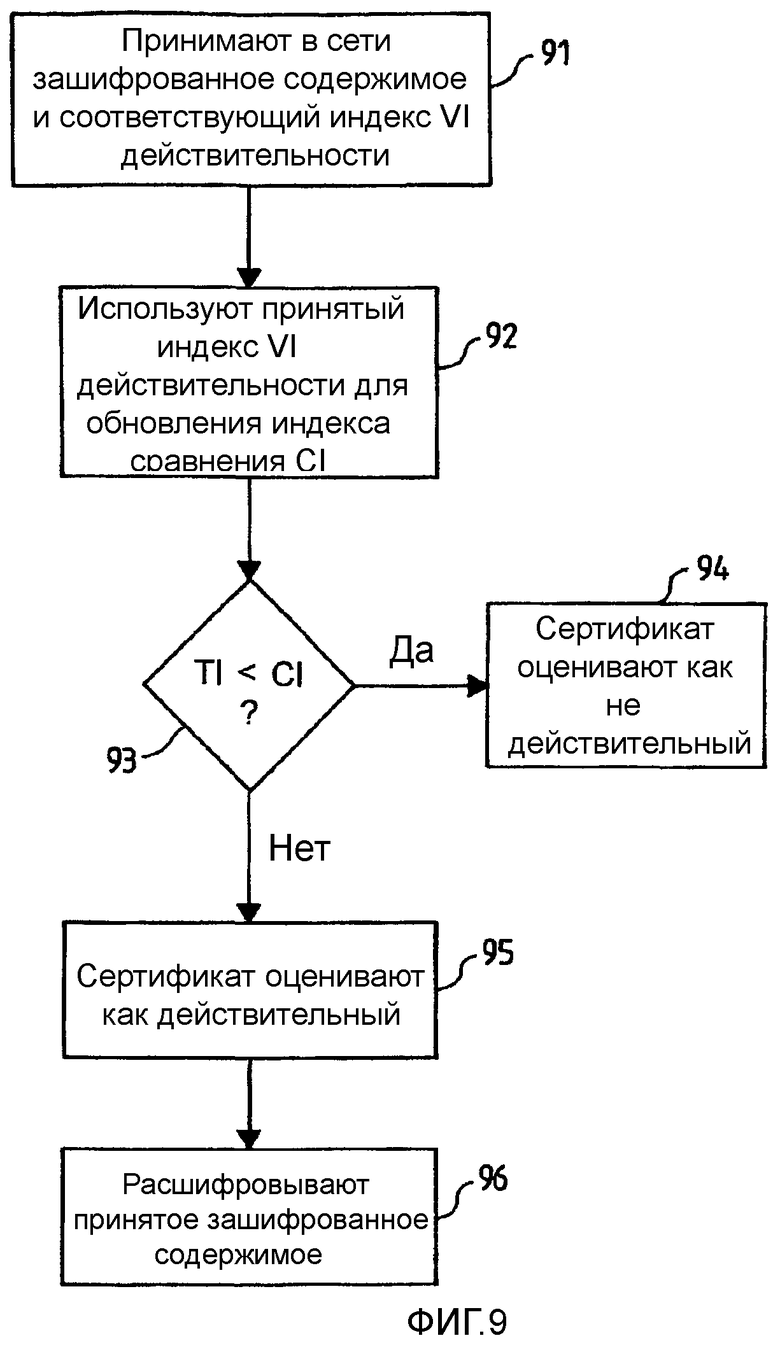

Фиг.9 иллюстрирует пример способа проверки действительности сертификата согласно третьему варианту воплощения данного изобретения.

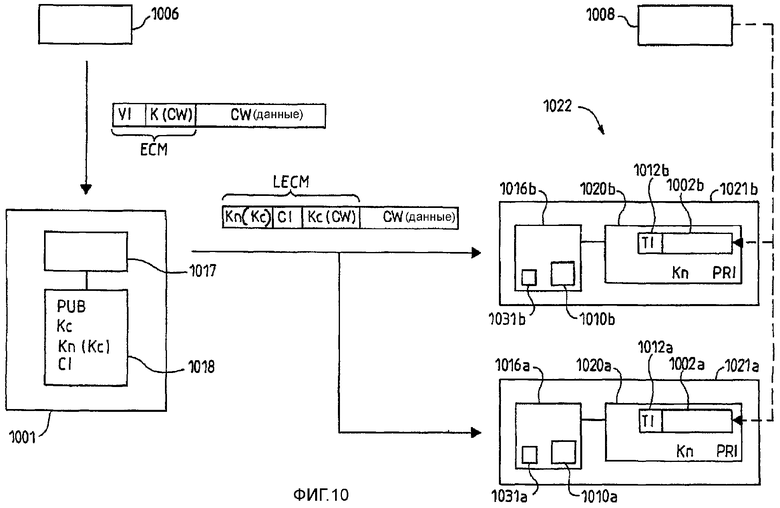

Фиг.10 иллюстрирует пример защищенной сети связи согласно четвертому варианту воплощения данного изобретения.

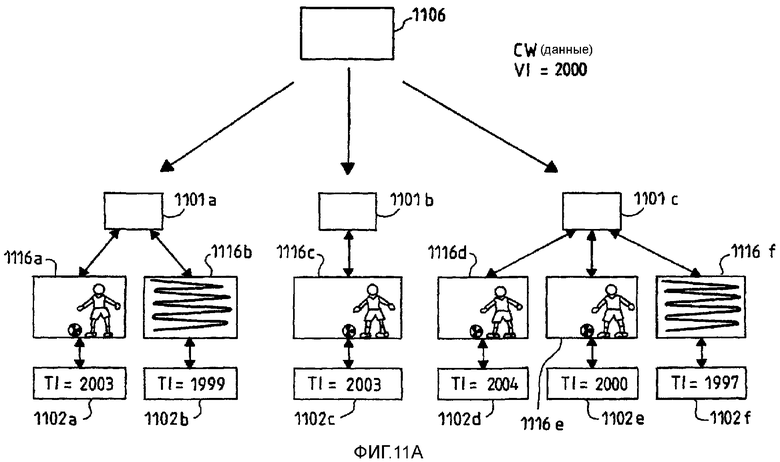

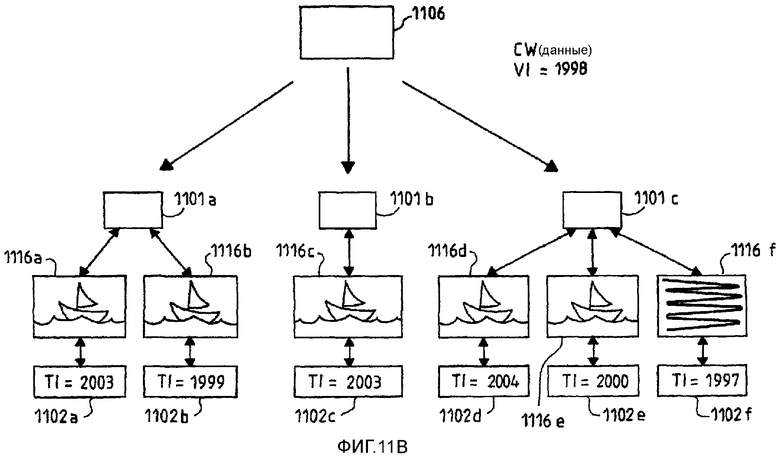

Фиг.11F и 11B иллюстрируют передачу телевизионной программы согласно пятому варианту воплощения данного изобретения.

Подробное описание

Данные, обмениваемые через защищенные сети связи, могут быть защищены от копирования системами защиты, вовлекающими пару открытого/закрытого ключей. Открытый ключ обычно включается в сертификат, который является связанным с оконечным устройством для того, чтобы позволить оконечному устройству получить доступ к принятому содержимому.

Сертификаты регулярно обновляются или заменяются. Действительность данного сертификата может быть проверена, сравнивая текущую дату, предоставленную часами, с первой датой и второй датой поля действительности сертификата.

Однако некоторые оконечные устройства, например потребительские электронные устройства, не содержат часы. Как средство, первый способ и второй способ позволяют проверять действительность сертификата следующим образом:

- в первом способе, текущая дата дается отдельной сетью, содержащей сетевые часы;

- во втором способе в качестве часов используется внешний источник.

И первый способ, и второй способ требуют механизмов строгой аутентификации для предотвращения атак при передаче текущей даты. Такие механизмы аутентификации могут быть относительно дороги.

Кроме того, в случае оконечного устройства, содержащего часы, хакер может воздействовать на часы для того, чтобы обеспечить ошибочное значение текущего времени, например, снижая электропитание оконечного устройства. В случае оконечного устройства, имеющего интерфейс пользователя, хакер может изменить значение текущего времени, предоставленного часами, очень легким способом, чтобы счесть отмененный сертификат действительным.

Часы, вовлеченные в оценку действительности сертификата, следовательно, должны быть защищены, что также может быть относительно дорого.

Есть потребность в системе, позволяющей проверить действительность сертификата без любых часов.

Фиг.6 иллюстрирует пример системы для проверки действительности сертификата согласно данному изобретению. Система позволяет проверять действительность сертификата 600. Сертификат 600 связан с сетевым устройством 601 сети.

Система содержит по меньшей мере один приемник 601 содержимого для того, чтобы принимать от по меньшей мере одного поставщика содержимого (не представленного на фиг.6) зашифрованное содержимое 611 и индекс 630 действительности, связанный с зашифрованным содержимым 611.

Система дополнительно содержит средство 610 оценки. Средство 610 оценки позволяет оценивать действительность сертификата 600 на основании временного индекса 606 сертификата 600 и на основании принятого индекса 630 действительности. Временной индекс 606 имеет значение, соответствующее времени выдачи сертификата 600.

В отличие от систем предшествующего уровня техники, система данного изобретения позволяет проверять действительность сертификата без любых часов.

Кроме того, системы предшествующего уровня техники содержат сертификаты с полем действительности, указывающим начальную и конечную даты, когда сертификат можно счесть действительным. Такие системы требуют замены сертификатов, когда конечная дата истекает. В способе данного изобретения сертификат является действительным относительно принятого содержимого. Пока никакой хакер не преуспевает в доступе к принятому содержимому, индекс действительности может сохранять то же самое значение, позволяя, таким образом, отложить замену сертификата и соответствующую стоимость.

Напротив, если шифрование содержимого оказывается более слабым, чем ожидалось, индексы действительности могут быть заменены новыми индексами действительности, имеющими более высокое значение. Сертификаты тогда оцениваются как недействительные, т.е. система больше не позволяет расшифровывать принятое зашифрованное содержимое. Владельцы сертификата, таким образом, убеждаются в необходимости замены их сертификата. Этот последний случай особенно хорошо приспособлен к системе платного телевидения. Системы предшествующего уровня техники отключаются для того, чтобы побудить владельца сертификата заменить его сертификат перед истечением конечной даты, начиная с которой владелец сертификата уже обращается к принятому содержимому.

Средство 610 оценки может быть частью приемника 601 содержимого, как представлено на фиг.6. Альтернативно, средство оценки является частью оконечного устройства, поддерживающего связь с приемником содержимого.

Фиг.7 иллюстрирует пример способа проверки действительности сертификата согласно первому варианту воплощения данного изобретения. Сертификат связан с сетевым устройством в сети.

Зашифрованное содержимое принято в сети. Зашифрованный индекс действительности, связанный с зашифрованным содержимым, принят в сети (блок 71). Принятый индекс действительности расшифрован сетевым средством расшифровки (блок 72).

Альтернативно, индекс VI действительности является целостно защищенным так, что хакер не может изменить значение индекса VI действительности без видимых последствий. Например, подпись индекса связана с индексом действительности, где подпись индекса имеет значение, которое вычислено из значения индекса действительности и секретного ключа, сохраненного в защищенном сетевом устройстве. Защищенное устройство, например приемник содержимого, содержит средство проверки, например переносной модуль защиты, позволяющий проверить целостность индекса действительности на основании подписи индекса. Значение принятого индекса действительности скремблируется секретным ключом и впоследствии сравнивается с соответствующей подписью индекса, которая позволяет обнаруживать изменение значения индекса действительности.

Альтернативно, индекс действительности может и быть зашифрован и целостно защищен для того, чтобы позволить обнаруживать любую попытку хакера, даже неэффективную.

Действительность сертификата оценивается из расшифрованного индекса VI действительности и из временного индекса TI, содержавшегося в сертификате. Временной индекс TI имеет значение, соответствующее времени выдачи сертификата. Более точно, индекс VI действительности сравнивают с временным индексом TI (блок 74); сертификат оценивают как действительный (блок 75), если индекс VI действительности является меньшим или равным временному индексу TI.

Если индекс VI действительности больше, чем временной индекс TI, полагается, что сертификат истек: сертификат оценивают как недействительный (блок 73).

Альтернативно, сертификат оценивают как действительный, только если индекс VI действительности равняется временному индексу TI. Если индекс VI действительности является меньшим, чем временной индекс TI, полагается, что сертификат все же не действительный или что зашифрованное содержимое, связанное с индексом VI действительности предназначено пользователям, имеющим только старые сертификаты: в этом последнем случае соответствующее содержимое может, например, быть аудиовизуальным сообщением, которое побуждает пользователей покупать новые сертификаты. Сертификат, следовательно, оценивают как не действительный, если временной индекс и индекс действительности различны.

Фиг.8 иллюстрирует пример способа проверки действительности сертификата согласно второму варианту воплощения данного изобретения.

сертификат содержит временной индекс TI, который имеет значение, соответствующее времени выдачи сертификата, например дату производства аппаратных средств, поддерживающих сертификаты. Временной индекс TI считывается (блок 81).

Интервал действительности I принят из считанного значения временного индекса TI (блок 82).

Временной индекс TI может содержаться в зашифрованной форме в сертификате. В этом последнем случае (не представленном здесь), временной индекс TI расшифровывают перед получением интервала действительности I.

Когда зашифрованное содержимое и связанный индекс VI действительности приняты в сети (блок 83), действительность сертификата оценивают следующим образом: сертификат оценивают как действительный, если принятый индекс VI действительности принадлежит временному интервалу I (блок 86). Если принятый индекс VI действительности лежит вне интервала времени I, сертификат оценивают как недействительный (блок 85).

- Если сертификат оценен как действительный, принятое зашифрованное содержимое расшифровывают (блок 87).

Временной интервал может быть полубесконечен: временной интервал I может, например, включать любое значение, меньшее или равное значению временного индекса.

Альтернативно, временной интервал охватывает конечный диапазон: для временного примерного индекса, имеющего значение, равное 100, временной интервал I может содержать любое значение между 80 и 120. Сетевое устройство, связанное с сертификатом, позволяет в этом случае расшифровывать любое зашифрованное содержимое, связанное с индексом действительности, большим чем 80 и меньшим чем 120.

Фиг.9 иллюстрирует пример способа проверки действительности сертификата согласно третьему варианту воплощения данного изобретения. Сертификат связан с сетевым устройством в сети.

Зашифрованное содержимое и соответствующий индекс действительности VI принимают в сети (блок 91). Принятый индекс действительности используется для обновления индекса сравнения CI (блок 92). Индекс сравнения сохраняют в определенном сетевом устройстве сети, например сетевом устройстве, с которым связан сертификат.

Обновленный индекс сравнения сравнивают с временным индексом TI, находящимся в сертификате (блок 93). Временной индекс имеет значение, которое соответствует времени выдачи сертификата. Действительность сертификата, таким образом, оценивают по временному индексу TI и индексу VI действительности, где индекс действительности VI позволяет только обновить индекс сравнения CI.

Сертификат оценивают как недействительный, если временной индекс TI является меньшим, чем обновленный индекс сравнения (блок 94). Напротив, если временной индекс TI больше или равен обновленному индексу сравнения, сертификат оценивают как действительный (блок 95). В этом последнем случае принятое зашифрованное содержимое расшифровывают (блок 96).

Фиг.10 иллюстрирует пример защищенной сети связи согласно четвертому варианту воплощения данного изобретения. Защищенная сеть связи содержит приемник содержимого 1001 и по меньшей мере одно оконечное устройство (1021a, 1021b). Каждое оконечное устройство (1021a, 1021b) связано с сертификатом (1002a, 1002b).

Приемник содержимого 1001 позволяет принимать зашифрованное содержимое CW (данные), например зашифрованные программы платного телевидения, от поставщика содержимого 1006, например вещательной станции программ платного телевидения.

Множество оконечных устройств (1021a, 1021b) может быть обеспечено для единственного приемника содержимого 1001, позволяя, таким образом, сформировать локальную сеть 1022. Оконечные устройства (1021a, 1021b) локальной сети 1022 обычно содержат устройство представления содержимого (1016a, 1016b) и переносной модуль защиты (1020a, 1020b), соединенный с устройством представления содержимого (1016a, 1016b).

Каждый переносной модуль защиты (1020a, 1020b) позволяет сохранить связанный сертификат (1002a, 1002b) для оконечного устройства (1021a, 1021b). Переносной модуль защиты (1020a, 1020b) может быть, например, смарт-картой.

Устройства представления содержимого (1016a, 1016b) могут быть телевизионным приемниками. Локальная сеть 1022, следовательно, содержит телевизионные приемники отдельного владельца. Зашифрованные программы платного телевидения принимают в приемнике 1001 содержимого и далее передают к телевизионным приемникам владельца.

Если установлен новый телевизионный приемник 1016b, новую смарт-карту 1020b присоединяют к новому телевизионный приемнику 1016b. Смарт-карта 1020b позволяет хранить связанный сертификат 1002b. При надлежащих условиях, сертификат 1002b позволяет новому оконечному устройству 1021b получить симметричный сетевой ключ Kn при установке. Симметричный сетевой ключ Kn позволяет обеспечивать защищенный обмен данными между приемником содержимого 1001 и оконечными устройствами (1021a, 1021b).

Действительность нового сертификата 1002b, соединенного с новым телевизионным приемником 1016b, может быть проверена при установке. Средство оценки 1010b позволяет оценивать действительность нового сертификата 1002b на основании индекса VI действительности широковещательной передачи и временного индекса 1012b нового сертификата 1002b. Временной индекс 1012b имеет значение, соответствующее времени выдачи нового сертификата 1002b. Индекс VI действительности связан с зашифрованным содержимым CW (данные), принятым приемником 1001 содержимого.

Индекс действительности VI может быть принят приемником 1001 содержимого в зашифрованной форме. Приемник 1001 содержимого впоследствии расшифровывает индекс действительности.

Индекс VI действительности позволяет обновлять индекс сравнения CI, сохраненный в приемнике 1001 содержимого. Например, обновление состоит в увеличении индекса сравнения CI значением индекса действительности. Если индекс действительности имеет значение меньше чем ноль, значение индекса сравнения уменьшают.

Обновленный индекс CI сравнения впоследствии передают на оконечные устройства (1021a, 1021b).

Обновленный индекс CI сравнения может скремблироваться в приемнике содержимого, передаваться в скремблированной форме (не представленной на фиг.10), и дескремблироваться в оконечных устройствах.

Вместо того чтобы сравнивать стартовую дату и конечную дату сертификата с текущем временем, предоставленным часами, как делается в предшествующем уровне техники, способ данного изобретения содержит сравнение временного индекса 1012b с индексом сравнения CI.

Если временной индекс TI больше или равен индексу сравнения CI, новый сертификат 1002b оценивают как действительный.

Если временной индекс TI является меньшим, чем индекс сравнения CI, сертификат оценивают как недействительный и новый телевизионный приемник 1016b будет не в состоянии быть установленным в локальной сети 1022.

Альтернативно, новый телевизионный приемник, имеющий смарт-карту с недопустимым сертификатом, может быть принят в локальной сети. При дальнейшей расшифровке принятых программ платного телевидения новый телевизионный приемник может быть не в состоянии получать доступ к большинству программ платного телевидения. Только бесплатные телевизионные программы и программы платного телевидения, связанные с индексом сравнением CI, имеющим достаточно низкое значения, то есть платные телевизионные программы, которые предназначаются для большого количества людей, могут быть доступными в телевизионном приемнике.

Данные, обмениваемые между приемником содержимого 1001 и оконечными устройствами (1021a, 1021b), могут быть защищены симметричным ключом Kc, сгенерированным в приемнике 1001 содержимого.

Симметричный ключ Kc предпочтительно периодически обновляется, например, при инициации каждой передачи данных. Приемник 1001 содержимого впоследствии передает каждый новый симметричный ключ Kc на по меньшей мере одно оконечное устройство (1021a, 1021b), переданный симметричный ключ Kc скремблируется открытым ключом PUB оконечного устройства, сохраненным в переносном модуле защиты 1018 приемника 1001 содержимого.

Оконечное устройство (1021a, 1021b) дескремблирует скремблированный симметричный ключ Kc связанным закрытым ключом PRI, сохраненным в переносном модуле защиты (1020a, 1020b).

В четвертом варианте воплощения действительность сертификата (1002a, 1002b) оценивают перед разрешением любого дескремблирования симметричного ключа Kc.

Средство оценки переносного модуля защиты (1020a, 1020b) оценивает действительность сертификата (1002a, 1002b) относительно принятого содержимого на основании принятого индекса VI действительности (переданного приемником содержимого со скремблированным ключом Kc) и временного индекса (1012a, 1012b), вставленного в оконечное устройство.

Если сертификат (1002a, 1002b) считают действительным, оконечному устройству допустимо дескремблировать симметричный ключ Kc секретным ключом PRI. Оконечное устройство (1021a, 1021b) впоследствии вновь зашифровывает симметричный ключ Kc симметричным сетевым ключом Kn, полученным каждым новым оконечным устройством при установке нового оконечного устройства. Приемник 1001 содержимого принимает от оконечного устройства (1021a, 1021b) вновь скремблированный симметричный ключ Kn (Kc). Симметричный ключ Kc сохраняют в приемнике содержимого в скремблированной форме Kn (Kc).

Переносной модуль защиты 1018 приемника, следовательно, позволяет хранить открытый ключ PUB оконечного устройства, симметричный ключ Kc, скремблированный симметричный ключ Kn (Kc) и индекс сравнения CI.

В иллюстрированном варианте воплощения зашифрованное содержимое передают от поставщика содержимого 1006, например от спутниковой вещательной станции, на приемник 1001 содержимого. Приемник 1001 содержимого принимает поток данных, который содержит зашифрованное содержимое CW (данные), сообщение управления правами (ECM). ECM включает закодированное управляющее слово K (CW) и индекс VI действительности, связанный с содержимым передачи. Управляющее слово позволяет расшифровывать зашифрованное содержимое CW (данные).

Альтернативно, индекс действительности передают во втором ECM, который является отличным от ECM, содержащим закодированное управляющее слово.

ECM принимают в декодере 1017 и обрабатывают в переносном модуле защиты 1018 приемника: принятое закодированное управляющее слово декодируют и впоследствии вновь кодируют симметричным ключом Kc. Приемник 1001 содержимого передает на по меньшей мере одно оконечное устройство (1021a, 1021b) вновь кодированное управляющее слово Kc (CW). Вновь кодированное управляющее слово может содержаться в локальном сообщении управления правами (LECM).

Приемник 1001 содержимого также передает на по меньшей мере одно оконечное устройство (1021a, 1021b) зашифрованное содержимое CW (данные) и скремблированный симметричный ключ Kn (Kc). Как проиллюстрировано на фиг.10, скремблированный симметричный ключ Kn (Kc) может быть передан в LECM.

Приемник содержимого может передать зашифрованное содержимое CW (данные), заново закодированное управляющее слово Kc (CW), скремблированный симметричный ключ Kn (Kc) и индекс сравнения CI на отдельное оконечное устройство, которое впоследствии связывается с другим оконечным устройством(ами) локальной сети. Обмен данными между оконечными устройствами локальной сети может задействовать симметричный сетевой ключ Kn.

Альтернативно, как проиллюстрировано на фиг.10, приемник 1001 содержимого может осуществлять связь непосредственно со всеми оконечными устройствами (1021a, 1021b) локальной сети 1022.

Поскольку симметричный сетевой ключ Kn сохраняется в переносных модулях защиты (1020a, 1020b), оконечные устройства (1021a, 1021b) позволяют дескремблировать симметричный ключ Kc. Закодированное управляющее слово впоследствии декодируют, позволяя, таким образом, расшифровать зашифрованное содержимое CW (данные).

Для каждого принятого содержимого связанный индекс VI сравнения позволяет обновлять индекс сравнения CI, который является впоследствии сравнимым с временным индексом TI сертификата (1002a, 1002b) оконечного устройства (1021a, 1021b), позволяя, таким образом, оценить действительность сертификата (1002a, 1002b) относительно принятого содержимого. Если сертификат (1002a, 1002b) определенного оконечного устройства (1021a, 1021b) оценен как истекший, определенное оконечное устройство будет не в состоянии расшифровывать принятое содержимое.

Расшифровка предпочтительно выполняется в оконечных устройствах (1021a, 1021b).

Предпочтительно, защищенная сеть связи соответствует стандарту SmartRight.

Содержимое, принятое в защищенной сети связи, может быть позднее зашифровано по стандарту MPEG-2 или любому другому стандарту.

Сертификаты (1002a, 1002b) подписываются органом, выдающим сертификаты 1008. Обычно сертификаты (1002a, 1002b) подписываются при производстве присоединяемой смарт-карты (1020a, 1020b).

В четвертом варианте воплощения индекс действительности принимают в ECM, включающем закодированное управляющее слово. Такой ECM типично вещается каждые 10 секунд: индекс действительности, таким образом, связан с содержимым, представляющим 10 секунд аудиовизуальной информации.

В альтернативном варианте воплощения (не представленном здесь), приемник содержимого принимает ECM, содержащие только закодированное управляющее слово. Индексы действительности принимают в сообщениях управления правами (ЭММ). Индексы (указатели) действительности позволяют обновлять индекс сравнения CI. Средство оценки впоследствии сравнивает обновленный индекс сравнения с временным индексом из сертификата. Как правило, EMM вещается один раз в месяц: однако EMM может быть передан с более высокой частотой, в особенности если хакер преуспевает в доступе к содержимому.

Фиг.11А и 11B иллюстрируют широковещательную передачу телевизионной программы согласно пятому варианту воплощения данного изобретения.

Поставщик 1106 содержимого, например спутниковая вещательная станция, вещает зашифрованную телевизионную программу CW (данные) к множеству приемников (1101a, 1101b, 1101c) содержимого. При надлежащих условиях каждый приемник (1101a, 1101b, 1101c) содержимого принадлежит подписчику.

Каждый приемник (1101a, 1101b, 1101c) содержимого осуществляет связь с по меньшей мере одним телевизионным приемником (1116a, 1116b, 1116c, 1116d, 1116e, 1116f). Отдельный подписчик может обладать множеством телевизионных приемников: например, телевизионные приемники 1116a и 1116b принадлежат отдельному подписчику.

Сертификат (1102a, 1102b, 1102c, 1102-й, 1102e, 1102f) связан с каждым телевизионным приемником (1116a, 1116b, 1116c, 1116d, 1116e, 1116f). Сертификаты (1102a, 1102b, 1102c, 1102-ой, 1102e, 1102f) включают в себя, временной индекс TI, который соответствует времени выдачи сертификата (1102a, 1102b, 1102c, 1102-й, 1102e, 1102f). В примере, проиллюстрированном на фиг.11A и 11B, значение временного индекса равняется году производства соответствующей смарт-карты, например 2003.

Если, как проиллюстрировано на фиг.11A, зашифрованная вещаемая телевизионная программа связана с индексом действительности, имеющим значение равное 2000, сертификаты (1102b, 1102f), содержащие временный индекс, имеющий значение меньше чем 2000, оценивают как не действительные. Ассоциативно связанные телевизионные приемники (1116b, 1116f) будут не в состоянии расшифровывать зашифрованные телевизионные программы. Соответствующие подписчики должны заменить смарт-карты (1102b, 1102f) для того, чтобы получить доступ к телевизионным программам.

Способ данного изобретения позволяет широковещательно передавать зашифрованную телевизионную программу со связанным индексом действительности, имеющим более низкое значение, чем ожидается, как проиллюстрировано на фиг.11B. Если широковещательный индекс действительности имеет значение, равное 1998, сертификаты (1102a, 1102b, 1102c, 1102-ой, 1102e), содержащие временной индекс, имеющий значение выше чем 1998, оценивают как действительные. Связанным телевизионным приемникам (1116a, 1116b, 1116c, 1116d, 1116e) позволяют получить доступ к программам телевидения.

Способ данного изобретения, следовательно, позволяет поддерживать большое количество людей, например подписчиков, имеющих старые смарт-карты, передавая индекс действительности, имеющий относительно низкое значение. Индекс действительности, связанный с определенной телевизионной программой, предварительно выбирают в соответствии с телевизионными приемниками, для которых предназначена телевизионная программа.

Система данного изобретения также позволяет прежнему подписчику, обладающему только старой смарт-картой, просматривать старое записанное содержимое.

Под "действительностью" сертификата мы подразумеваем временную действительность сертификата. Сертификат, оцененный как действительный, может содержать открытый ключ, который будет препятствовать любой передаче данных на другие сетевые устройства.

Данное изобретение также содержит любую комбинацию вариантов воплощений, описанных в данном описании. В то время как изобретение было описано для относительно ограниченного числа вариантов воплощений, специалисты в данной области техники, понимая выгоду этого раскрытия, оценят, что могут быть изобретены другие варианты воплощений, которые не отступают от объема изобретения, раскрытого здесь. Соответственно, объем изобретения должен быть ограничен только в соответствии с приложенной формулой изобретения.

Изобретение относится к области защищенных коммуникационных сетей. Изобретение позволяет упростить проверку действительности сертификата доступа к данным без снижения защищенности доступа к данным. Способ проверки действительности сертификата, содержащего ключ, связанный с сетевым устройством в сети, содержит этап приема в сети зашифрованного содержимого и индекса действительности, связанного с этим содержимым. Действительность сертификата оценивают из временного индекса, содержащегося в сертификате, где временной индекс имеет значение, соответствующее времени выдачи сертификата, и из индекса действительности, связанного с упомянутым зашифрованным содержимым. 2 н. и 18 з.п. ф-лы, 11 ил.

1. Способ проверки действительности сертификата (600), содержащего ключ, связанный с сетевым устройством (601) в сети, где способ содержит этапы, на которых:

принимают в сети зашифрованное содержимое (611) и индекс (630) действительности, связанный с содержимым;

оценивают действительность сертификата на основании временного индекса (606), содержавшегося в сертификате, где временной индекс имеет значение, соответствующее времени выдачи сертификата, и на основании индекса действительности, связанного с зашифрованным содержимым.

2. Способ по п.1, в котором индекс (630) действительности принимают вместе с соответствующим содержимым (611).

3. Способ по п.1, в котором индекс действительности принимают в зашифрованной форме (блок 71);

где способ дополнительно содержит этап, на котором расшифровывают в сети зашифрованный индекс действительности (блок 72).

4. Способ по п.1, в котором индекс действительности является целостно защищенным.

5. Способ по п.1, дополнительно содержащий оценку сертификата как не действительного, если индекс действительности больше, чем временной индекс (блок 73).

6. Способ по п.1, дополнительно содержащий этап, на котором определяют интервал действительности из временного индекса (блок 82);

оценивают сертификат как не действительный, если индекс действительности находится вне принятого интервала действительности (блок 85).

7. Способ по п.1, дополнительно содержащий этапы, на которых:

обновляют индекс сравнения, используя принятый индекс действительности, где индекс сравнения сохраняют в определенном сетевом устройстве в сети (блок 92);

сравнивают обновленный индекс сравнения с индексом времени для того, чтобы оценить действительность соответствующего сертификата (блок 93).

8. Способ по п.7, в котором выполняют оценку, когда новое сетевое устройство (1021b) устанавливают в сети.

9. Способ по п.1, дополнительно содержащий этап, на котором расшифровывают в сети принятое зашифрованное содержимое, если сертификат оценен как действительный на основании временного индекса и индекса действительности, связанных с зашифрованным содержимым (блоки 87 и 96).

10. Способ по п.1, дополнительно содержащий этапы, на которых:

принимают в приемнике содержимого (1001) сети зашифрованное содержимое и связанный индекс действительности;

передают принятое зашифрованное содержимое и связанный индекс действительности на по меньшей мере одно оконечное устройство (1021а, 1021b) в сети.

11. Способ по п.10, дополнительно содержащий этапы, на которых:

принимают в приемнике содержимого (1001) сообщение управления правами, связанное с зашифрованным содержимым, где сообщение управления правами содержит закодированное управляющее слово, где управляющее слово позволяет расшифровывать зашифрованное содержимое;

декодируют принятое управляющее слово в приемнике содержимого;

перекодируют декодированное управляющее слово симметричным ключом (Kc);

передают перекодированное управляющее слово на по меньшей мере одно оконечное устройство (1021а, 1021b).

12. Способ по п.11, дополнительно содержащий этапы, на которых:

периодически обновляют симметричный ключ (Kc) в приемнике содержимого (1001);

скремблируют новый симметричный ключ (Kc) открытым ключом (PUB);

передают скремблированный симметричный ключ (Кс) к по меньшей мере одному оконечному устройству (1021а, 1021b);

дескремблируют в оконечном устройстве скремблированный симметричный ключ (Kc), используя защищенный ключ (PRI), соответствующий открытому ключу;

скремблируют дескремблированный симметричный ключ (Kc) симметричным сетевым ключом (Kn);

передают скремблированный симметричный ключ Kn (Kc) к приемнику содержимого;

сохраняют скремблированный симметричный ключ Kn (Kc) в приемнике содержимого;

передают скремблированный симметричный ключ Kn (Kc) с перекодированным управляющим словом от приемника содержимого на по меньшей мере одно оконечное устройство;

декодируют перекодированное управляющее слово симметричным ключом (Kc) в оконечном устройстве, если сертификат (1002а, 1002b), связанный с оконечным устройством, оценен как действительный; и

расшифровывают зашифрованное содержимое декодированным управляющим словом.

13. Способ по п.1, в котором зашифрованное содержимое является зашифрованной программой платного телевидения.

14. Система для проверки действительности сертификата (600), связанного с сетевым устройством в сети, где система содержит:

по меньшей мере один приемник содержимого (601) в сети, где приемник содержимого позволяет принимать от по меньшей мере одного поставщика содержимого зашифрованное содержимое (611) и индекс (630) действительности, связанный с содержимым;

средство оценки (610) для оценки действительности сертификата на основании временного индекса (606) сертификата, где временной индекс имеет значение, соответствующее времени выдачи сертификата, и индекса действительности, связанного с зашифрованным содержимым.

15. Система по п.14, в которой:

индекс действительности является целостно защищенным.

16. Система по п.14, в которой индекс (630) действительности принимают в зашифрованной форме; система дополнительно содержит средство расшифровки (610) для расшифровки зашифрованного индекса действительности.

17. Система по п.14, дополнительно содержащая:

по меньшей мере одно оконечное устройство (1021а, 1021b) в сети, где каждое оконечное устройство связанно с одним сертификатом (1002а, 1002b).

18. Система по п.17, в которой каждое оконечное устройство содержит:

устройство (1016а 1016b) представления содержимого;

переносной модуль защиты (1020а, 1020b), соединенный с устройством представления содержимого, где сертификат (1002а, 1002b), связанный с оконечным устройством, сохраняют в переносном модуле защиты.

19. Система по п.18, в которой:

приемник содержимого (1001) также принимает закодированное управляющее слово;

приемник содержимого содержит декодер (1017) для приема зашифрованного содержимого;

переносной модуль защиты (1018) приемника соединенный с декодером для того, чтобы обработать принятое закодированное управляющее слово.

20. Система по п.18, в которой

поставщик (1106) содержимого является вещательной станцией программ платного телевидения;

каждое устройство представления содержимого является телевизионным приемником (1116а, 1116b, 1116с, 1116d, 1116e, 1116f).

| Устройство для обработки поверхности деталей свободным абразивом | 1984 |

|

SU1253762A1 |

| ПЕРЕДАЧА ЛИЦЕНЗИИ НА ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ ДЛЯ ЭЛЕМЕНТА АППАРАТНОГО ОБЕСПЕЧЕНИЯ | 1995 |

|

RU2147790C1 |

| Топчак-трактор для канатной вспашки | 1923 |

|

SU2002A1 |

| Метчик для изготовления резьбы методом пластической деформации | 1976 |

|

SU715246A1 |

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

Авторы

Даты

2009-11-10—Публикация

2005-04-22—Подача