Изобретение относится к способу для защиты записанного мультимедийного содержания, обеспечивающему совместное использование этого записанного мультимедийного содержания набором, состоящим из некоторого количества устройств записи и некоторого количества устройств считывания мультимедийного содержания, соединенных друг с другом посредством глобальной сети передачи информации. Также предметами изобретения являются сервер авторизации, сервер совместного использования, записывающее устройство, считывающее устройство и сетевое головное устройство, предназначенные для осуществления этого способа.

Скремблирование мультимедийного содержания позволяет сделать дескремблирование этого мультимедийного содержания объектом приобретения, посредством оплаты, права доступа, действительность которого проверяется каждый раз, когда осуществляется доступ к этому мультимедийному содержанию.

В этом контексте, также необходимо защищать мультимедийное содержание, передаваемое в скремблированной форме и затем записываемый. На практике, в случае, если возможность записи мультимедийного содержания оставлена без защиты от (несанкционированного) считывания, то упомянутое мультимедийное содержание может неограниченно повторно использоваться и повторно считываться держателем прав, и свободно делаться доступным, и может быть использовано в читаемой форме другими пользователями, которые не приобретали права доступа, требующиеся для того, чтобы просматривать этот мультимедийный контент. Теперь, в наши дни, очень просто осуществлять вещание мультимедийного содержания на большое количество людей, в частности посредством совместно используемой сети. Например, совместно используемая сеть представляет собой межстанционную сеть, больше известную как ″одноранговая″ сеть. В другом альтернативном варианте, совместное использование выполняется с применением хост - серверов.

По этой причине уже было предложено осуществлять запись мультимедийного содержания в скремблированной форме. Соответственно, заявителю известен способ для защиты записанного мультимедийного содержания, в котором:

а) сетевое головное устройство осуществляет на некотором канале вещательную передачу скремблированного мультимедийного содержания и ЕСМ - сообщений (сообщений, управляющих предоставлением права), содержащие криптограммы CWKa управляющих слов CW, каждое из которых дает возможность дескремблировать соответствующий криптопериод скремблированного мультимедийного содержания,

b) любое из записывающих устройств принимает это скремблированное мультимедийное содержание и ЕСМ - сообщения и дешифрует криптограмму CWKa содержащуюся в ЕСМ - сообщении, принятом с ключом Ka подписки, и защищает скремблированное мультимедийное содержание от считывания, используя ключ KHe зашифровывая дешифрованные управляющие слова посредством локального ключа KHe генерируя криптограммы CWKHe,

c) это записывающее устройство осуществляет запись криптограмм CWKHe и скремблированного мультимедийного содержания с управляющими словами (CW).

В большинстве случаев записывающее устройство реализовано в оконечном устройстве, внутри которого также реализовано считывающее устройство, которое дает возможность осуществлять считывание или воспроизведение записанного мультимедийного содержания в незакодированном виде.

Выражение ″в незакодированном виде″ обозначает тот факт, что считываемое мультимедийное содержание является непосредственно воспринимаемым и понятным человеку. Другими словами, незакодированное мультимедийное содержание представляет собой результат правильного дескремблирования скремблированного мультимедийного содержания.

В этих известных способах, локальный ключ KHe генерируется локально оконечным устройством и сохраняется в секрете в защищенном процессоре. Таким образом, только считывающее устройство этого оконечного устройства может воспроизводить в незакодированном виде записанное мультимедийное содержание, защищенное посредством этого ключа.

Уровень техники, предшествующий изобретению, также известен из:

- US 2005/262529 A1,

- US 2008/253564 A1,

- EP 1575291 A2,

- WO 2007/146763 A2,

- US 2004/194125 A1.

Изобретение стремится исправить этот недостаток, предотвращая полностью неограниченное совместное использование записанного мультимедийного содержания через сети совместного использования.

Предметом этого изобретения является способ защиты мультимедийного содержания, в котором:

d) сервер авторизации, общий для всех считывающих устройств, принимает идентификатор канала, на котором сетевое головное устройство осуществляло вещательную передачу мультимедийного содержания,

e) в ответ на запрос на считывание записанного мультимедийного содержания, поданный любым из считывающих устройств, сервер авторизации определяет то, уполномочено ли это считывающее устройство или нет на дескремблирование мультимедийного содержания, записанного на этом канале, в соответствии с полномочиями на доступ, ассоциативно связанными с этим считывающим устройством, и принятым идентификатором канала,

f) если считывающее устройство не уполномочено на дескремблирование мультимедийного содержания, записанного на этом канале, то считывание этим считывающим устройством записанного мультимедийного содержания не допускается,

g) только если считывающее устройство уполномочено на дескремблирование мультимедийного содержания, записанного на этом канале, криптограммы CWKHe дешифруются посредством ключа KHe, затем надлежащим образом дешифрованные управляющие слова CW повторно зашифровываются посредством локального ключа KH1 этого считывающего устройства, и, наконец, криптограммы CWKH1 передаются этому считывающему устройству, и

h) считывающее устройство загружает скремблированное мультимедийное содержание, записанное записывающим устройством, принимает криптограммы CWKH1 и дешифрует их посредством своего локального ключа KH1 после чего дескремблирует загруженное мультимедийное содержание посредством дешифрованных управляющих слов CW.

В вышеописанном способе считывание мультимедийного содержания, записанного на канале, возможно только в том случае, если считывающее устройство ассоциативно связано с полномочиями на доступ, дающими ему возможность просматривать запись на этом канале. Таким образом, посредством этого способа оператор канала может управлять совместным использованием записанного мультимедийного содержания таким же образом, как он или она может управлять тем, какие считывающие устройства уполномочены на дескремблирование в режиме реального времени мультимедийного содержания, вещательная передача которого осуществляется на этом канале. Выражение ″дескрембирование в режиме реального времени″ означает дескремблирование мультимедийного содержания, по мере его передачи сетевым головным устройством.

Кроме того, полномочиями на доступ управляет сервер авторизации, отдельный от считывающего устройства, что повышает устойчивость способа по отношению к пиратским посягательствам.

Устойчивость способа также гарантируется тем фактом, что криптограммы управляющих слов, используемых для дескремблирования записанного мультимедийного содержания, создаются только в том случае, если считывающее устройство уполномочено на просмотр этого канала.

Варианты реализации этого способа защиты могут содержать один или больше нижеследующих признаков:

- на этапе а), ЕСМ - сообщения (сообщения, управляющие предоставлением права), вещательная передача которых осуществляется, содержат идентификатор канала, сервер авторизации также принимает криптограммы CWKHe, ассоциативно связанные с принятым идентификатором канала, и сервер авторизации:

- проверяет аутентичность идентификатора канала, ассоциативно связанного с по меньшей мере одной из принятых криптограмм CWKHe, сопоставляя принятое управляющее слово или принятые управляющие слова с управляющими словами CW, содержащимися в ЕСМ - сообщениях, вещательная передача которых осуществлена сетевым головным устройством на канале, соответствующем принятому идентификатору канала, и

- предотвращает считывание, этим считывающим устройством, записанного мультимедийного содержания, если отсутствует корреляция между сопоставляемыми управляющими словами CW;

- каждое из записывающих устройств сохраняет, в пространстве памяти, специальном для него, мультимедийное содержание или содержания, которые оно записало, сервер совместного использования, общий для всех записывающих устройств, создает каталог, содержащий по меньшей мере один идентификатор каждого записанного мультимедийного содержания в ассоциативной связи с по меньшей мере одним идентификатором записывающего устройства, хранящего это записанное мультимедийное содержание, в ответ на выбор, в этом каталоге, любым из считывающих устройств, идентификатора записанного мультимедийного содержания, считывающее устройство принимает, по меньшей мере, один из идентификаторов записывающих устройств, хранящих это записанное мультимедийное содержание, и загружает, через глобальную сеть передачи информации, это записанное мультимедийное содержание с записывающего устройства или записывающих устройств, для которых был принят идентификатор;

- сервер совместного использования, общий для всех записывающих устройств, создает каталог, содержащий по меньшей мере один идентификатор каждого мультимедийного содержания, записанного записывающими устройствами, в ассоциативной связи со списком некоторого количества идентификаторов записывающих устройств, записавших это мультимедийное содержание, в ответ на выбор, в этом каталоге, любым из считывающих устройств, идентификатора мультимедийного содержания, сервер авторизации предпринимает попытку установить соединение с записывающим устройством, соответствующим одному из идентификаторов записывающих устройств из списка, ассоциативно связанного с идентификатором выбранного мультимедийного содержания, для того чтобы получить криптограммы CWKHe, и в случае, если соединение терпит неудачу, сервер авторизации предпринимает попытку установить соединение с другим записывающим устройством, соответствующим одному из других идентификаторов того же самого списка;

- в ответ на запись мультимедийного содержания, записывающее устройство передает на сервер совместного использования идентификатор записанного мультимедийного содержания и свой собственный идентификатор записывающего устройства, а сервер совместного использования создает каталог из информации, переданной записывающими устройствами;

- сетевое головное устройство передает каждое ЕСМ - сообщение (сообщение, управляющее предоставлением права), ассоциативно связанное с идентификатором текущего временного фрагмента, причем канал разделен на множество последовательных временных фрагментов таким образом, что записанное мультимедийное содержание распределено по некоторому количеству временных фрагментов, идентификатор фрагмента уникальным образом идентифицирует один из этих фрагментов, и идентификатор текущего фрагмента идентифицирует тот временной фрагмент канала, вещательную передачу которого сетевое головное устройство осуществляет в текущий момент времени, причем продолжительность временного фрагмента больше чем продолжительность криптопериода или равна ей,

сервер совместного использования, общий для всех записывающих устройств, создает список, ассоциативно связывающий, для каждого полного фрагмента, записанного записывающим устройством, идентификатор этого фрагмента и по меньшей мере один идентификатор записывающего устройства, записавшего этот полный фрагмент, и

на этапе g), для каждого фрагмента мультимедийного содержания, записывающее устройство, от которого может быть получена криптограмма CWKHe, идентифицируется посредством идентификатора записывающего устройства, ассоциативно связанного с идентификатором этого фрагмента в списке, и эту криптограмму CWKHe получают от надлежащим образом идентифицированного записывающего устройства;

- сетевое головное устройство передает каждое ЕСМ - сообщение, ассоциативно связанное с идентификатором текущего временного фрагмента, причем канал разделен на множество последовательных временных фрагментов таким образом, что записанное мультимедийное содержание распределено по некоторому количеству временных фрагментов, идентификатор фрагмента уникальным образом идентифицирует один из этих фрагментов, и идентификатор текущего фрагмента идентифицирует тот временной фрагмент канала, вещательную передачу которого сетевое головное устройство осуществляет в текущий момент времени, причем продолжительность временного фрагмента больше чем продолжительность криптопериода или равна ей,

сервер совместного использования, общий для всех записывающих устройств, создает список, ассоциативно связывающий, для каждого полного фрагмента, записанного записывающим устройством, идентификатор этого фрагмента и, по меньшей мере, один идентификатор записывающего устройства, записавшего этот полный фрагмент, и

для каждого фрагмента мультимедийного содержания, считывающее устройство идентифицирует записывающее устройство, из которого может быть загружен этот фрагмент, посредством идентификатора записывающего устройства, ассоциативно связанного с идентификатором этого фрагмента в списке, после чего загружает этот фрагмент из идентифицированного записывающего устройства;

- в случае, когда одно и то же мультимедийное содержание или один и тот же полный временной фрагмент был записан некоторым количеством различных записывающих устройств:

- сервер совместного использования выбирает, только из числа идентификаторов этих записывающих устройств, более ограниченное количество идентификаторов записывающих устройств в соответствии с:

- географической близостью между считывающим устройством и этими записывающими устройствами, или

- шириной полосы частот, располагаемой для обмена информацией с этими записывающими устройствами, и

- сервер совместного использования ассоциативно связывает, в создаваемом списке, идентификатор этого мультимедийного содержания или фрагмента только с выбранными идентификаторами записывающих устройств;

- в ответ на запись полного фрагмента мультимедийного содержания, записывающее устройство передает на сервер совместного использования идентификатор этого полного фрагмента и свой собственный идентификатор записывающего устройства, и сервер совместного использования создает список из этих переданных идентификаторов фрагментов и записывающих устройств.

Эти варианты реализации способа также предлагают следующие преимущества:

- проверка аутентичности принятого идентификатора канала делает более трудной фальсификацию этого идентификатора с целью дать возможность считывающим устройствам, которые не имеют требуемых полномочий на доступ, тем не менее считывать мультимедийное содержание, записанное на этом канале;

- использование пространств памяти каждого из записывающих устройств упрощает осуществление этого способа, поскольку делается ненужным использование общего сервера для хранения записанного мультимедийного содержания;

- использование списка из некоторого количества идентификаторов записывающих устройств дает возможность ограничить ошибки, вызванные отсоединением записывающего устройства от сети;

- использование фрагментов дает возможность получить различные управляющие слова, необходимые для просмотра мультимедийного содержания, даже в том случае, если это мультимедийное содержание не было полностью записано одним и тем же записывающим устройством;

- использование фрагментов позволяет загружать мультимедийное содержание с различных записывающих устройств;

- выбор идентификаторов записывающих устройств в соответствии с географической близостью или шириной полосы частот повышает эффективность способа совместного использования.

Кроме того, предметом изобретения является носитель информации, содержащий команды для исполнения вышеупомянутого способа при исполнении этих команд электронным вычислительным устройством.

Кроме того, предметами изобретения являются сервер, записывающее устройство или считывающее устройство для осуществления вышеупомянутого способа, в которых этот сервер, это записывающее устройство и/или это считывающее устройство содержит:

- программируемое электронное вычислительное устройство, и

- носитель информации, содержащий команды для осуществления вышеупомянутого способа при исполнении этих команд электронным вычислительным устройством.

Сервер авторизации может быть сконфигурирован таким образом, чтобы:

- принимать идентификатор канала, на котором мультимедийное содержание было передано сетевым головным устройством,

- в ответ на запрос на считывание записанного мультимедийного содержания, поданный любым из считывающих устройств, определять то, уполномочено ли это считывающее устройство или нет на дескремблирование мультимедийного содержания, записанного на этом канале, в соответствии с полномочиями на доступ, ассоциативно связанными с этим считывающим устройством, и принятым идентификатором канала,

- если считывающее устройство не уполномочено на дескремблирование мультимедийного содержания, записанного на этом канале, то предотвращать считывание этим считывающим устройством записанного мультимедийного содержания, и

- только если считывающее устройство уполномочено на дескремблирование мультимедийного содержания, записанного на этом канале, разрешать дешифрование криптограмм CWKHe посредством ключа KHe, затем повторное зашифровывание надлежащим образом дешифрованных управляющих слов CW посредством локального ключа KH1 этого считывающего устройства и передачу криптограмм CWKH1 этому считывающему устройству.

Сервер совместного использования может быть сконфигурирован таким образом, чтобы:

- создавать каталог, содержащий по меньшей мере один идентификатор каждого записанного мультимедийного содержания в ассоциативной связи с по меньшей мере одним идентификатором записывающего устройства, хранящего это записанное мультимедийное содержание или записавшего это мультимедийное содержание, или

- создавать список, ассоциативно связывающий, для каждого полного фрагмента, записанного записывающим устройством, идентификатор этого фрагмента и по меньшей мере один идентификатор записывающего устройства, записавшего этот полный фрагмент.

Записывающее устройство может быть сконфигурировано таким образом, чтобы:

- в ответ на запись мультимедийного содержания, передавать на сервер совместного использования идентификатор записанного мультимедийного содержания и свой собственный идентификатор записывающего устройства, или

- в ответ на запись полного фрагмента мультимедийного содержания, записывающее устройство передавало на сервер совместного использования идентификатор этого полного фрагмента и свой собственный идентификатор записывающего устройства.

Кроме того, предметом изобретения является сетевое головное устройства для осуществления вышеупомянутого способа, причем это сетевое головное устройство содержит систему условного (осуществляемого при соблюдении некоторого условия) доступа, при этом система условного доступа содержит:

- программируемое электронное вычислительное устройство, и

- среду для хранения информации, содержащую команды для осуществления вышеупомянутого способа при исполнении этих команд электронным вычислительным устройством.

Изобретение будет лучше понято при чтении нижеследующего описания, приведенного только в качестве не ограничивающего примера и со ссылкой на чертежи, на которых:

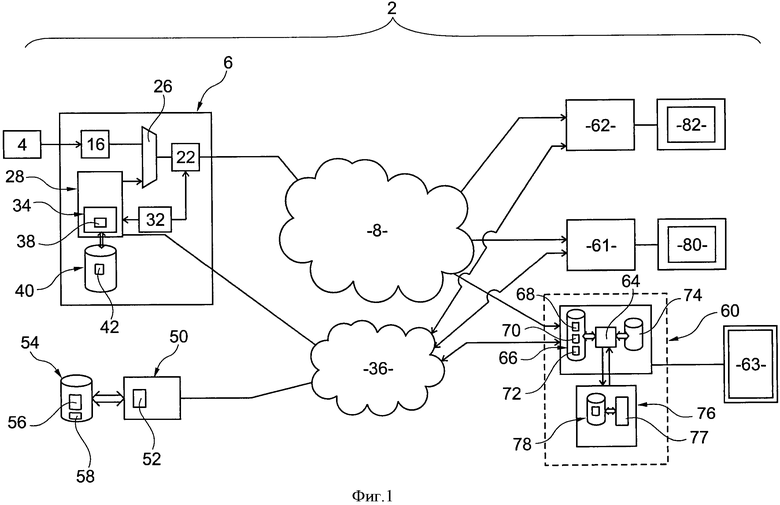

- Фигура 1 представляет собой схематическую иллюстрацию системы для передачи и приема скремблированного мультимедийного содержания,

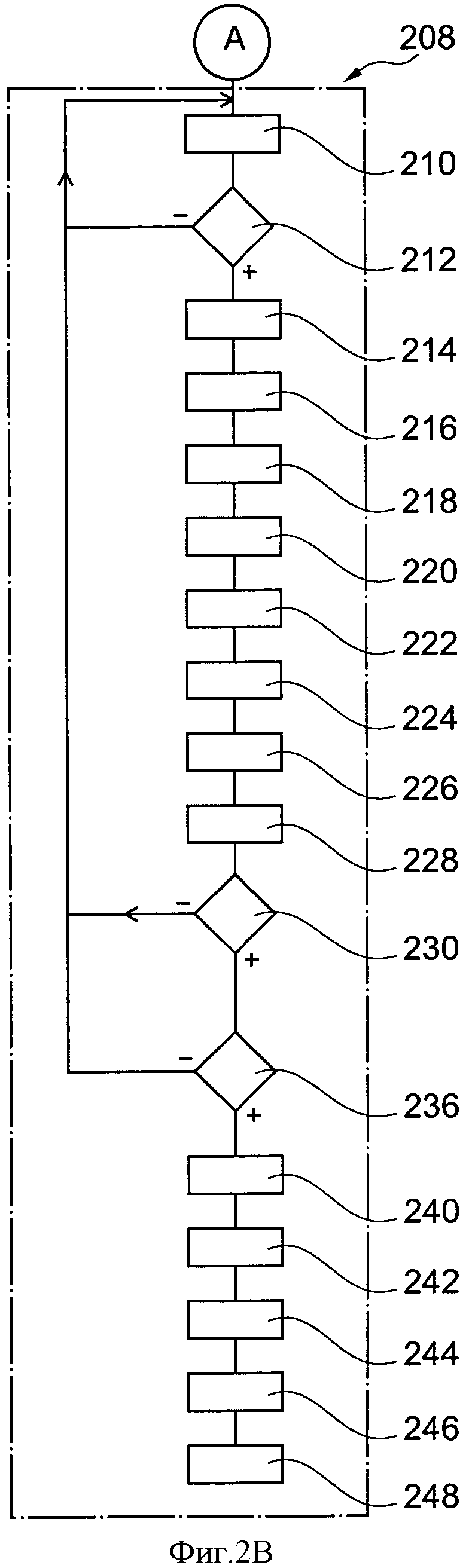

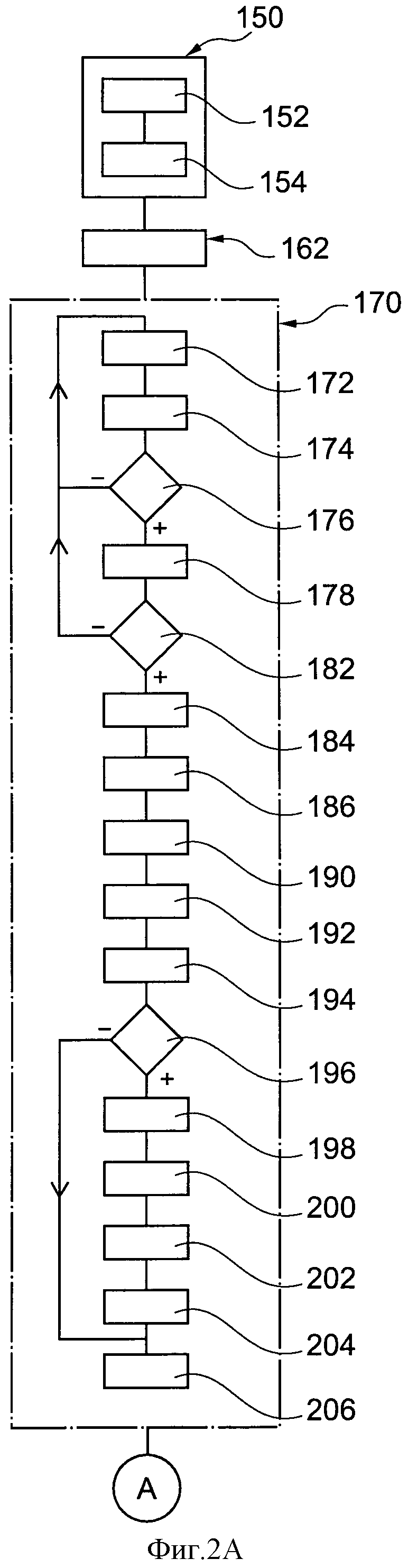

- Фигуры 2A и 2B представляют собой блок - схему алгоритма по первому варианту реализации способа для защиты записанного мультимедийного содержания,

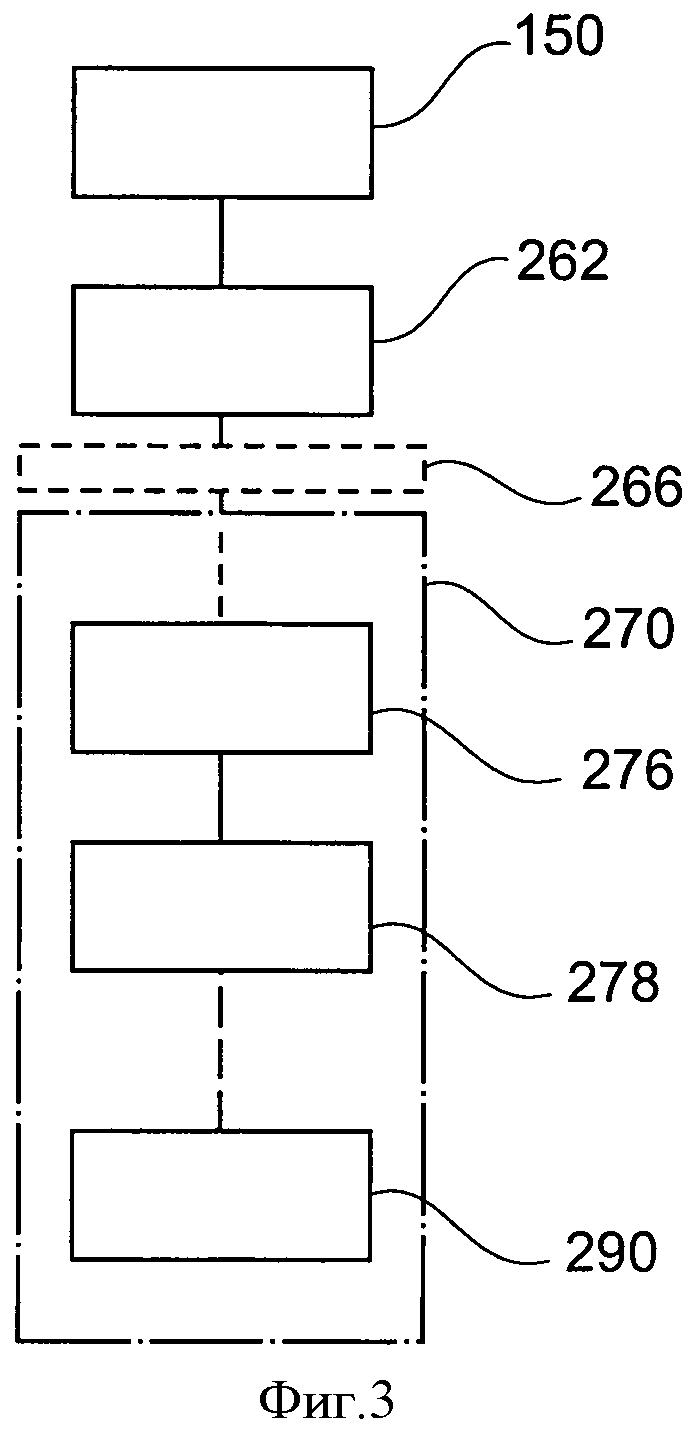

Фигура 3 представляет собой блок - схему алгоритма по другому варианту реализации способа защиты записанного мультимедийного содержания.

На этих фигурах для обозначения одинаковых элементов используются одинаковые ссылочные позиции.

Далее в этом описании признаки и функции, которые хорошо известны специалистам в данной области техники, подробно не описываются. Кроме того, используемая терминология представляет собой терминологию систем условного доступа, имеющей мультимедийное содержание. Для получения дополнительной информации об этой терминологии читатель может обратиться к нижеследующему документу:

- ″Functional Model of Conditional Access System″, EBU Review, Technical European Broadcasting Union, Brussels, BE, No.266, 21 December 1995 (″Функциональная модель системы условного доступа″, Обзор EBU, Технический европейский союз радиовещания, Брюссель, Бельгия, Номер 266, 21 декабря 1995 г.).

На Фигуре 1 представлена система (2) для передачи и приема скремблированного мультимедийного содержания. Переданные мультимедийные содержания представляют собой линеаризованное мультимедийное содержание. Линеаризованное мультимедийное содержание представляет собой мультимедийное содержание, для которого момент вещания задается на сетевом головном устройстве независимо от команды от пользователя. Как правило, моменты вещания задаются программой передач. Например, мультимедийное содержание соответствует последовательности аудиовизуальной программы, такой как телевизионная передача или вещательная передача фильма на телевизионном канале. С другой стороны, видео по требованию не является линеаризованным содержанием, поскольку момент вещания задается конечным пользователем.

Мультимедийное содержание в незакодированном виде, вещательная передача которого осуществляется на телевизионном канале, генерируется одним или более источниками 4 и передается сетевому головному устройству 6. Сетевое головное устройство 6 осуществляет одновременное вещание каждого канала на множество принимающих оконечных устройств через сеть передачи информации 8. Порции мультимедийного содержания, вещательная передача которых осуществляется, например, синхронизированы по времени друг с другом таким образом, чтобы соблюдать предварительно установленную программу передач.

Сеть 8 обычно представляет собой глобальную сеть передачи информации, такую как сеть ″Интернет″ или сеть спутниковой связи или любая другая широковещательная сеть, такая как сеть, используемая для передачи цифрового наземного телевидения (TNT).

Сетевое головное устройство 6 содержит кодер 16, который осуществляет сжатие мультимедийного содержания, которое он принимает. Кодер 16 обрабатывает цифровое мультимедийное содержание. Например, этот кодер функционирует в соответствии со стандартом MPEG 2 (Стандартом 2 Экспертной группы по вопросам движущегося изображения) или стандартом ITU-T H264 (стандартом Н264 Международного телекоммуникационного союза).

Сжатое мультимедийное содержание направляется на вход мультиплексора 26. Мультиплексор 26 мультиплексирует сообщения ЕСМ (Сообщение, управляющее предоставлением права) и EMM (Сообщение, администрирующее предоставление права) и сжатое мультимедийное содержание. Сообщения ЕСМ и EMM подаются системой 28 условного доступа. После этого надлежащим образом созданный мультиплексированный поток данных скремблируется скремблером 22 прежде, чем быть переданным по сети 8.

Скремблер 22 скремблирует каждый мультиплексированный поток данных для того, чтобы обусловить просмотр мультимедийного содержания некоторыми условиями, такими как покупка права доступа пользователями принимающими оконечными устройствами.

Скремблер 22 скремблирует каждый мультиплексированный поток данных, используя управляющие слова CWt, которые подаются на него, и в систему 28 условного доступа, генератором 32 ключей. Если описать это более конкретно, то каждый мультиплексированный поток данных разделен на последовательность криптопериодов. На всей продолжительности криптопериода условия доступа к скремблированному мультимедийному содержанию остаются неизменными. В частности, на всей продолжительности криптопериода мультимедийное содержание скремблировано посредством одного и того же управляющего слова CWt. Обычно, управляющее слово CWt изменяется от одного криптопериода к другому. Кроме того, управляющее слово CWt обычно является специфичным для мультимедийного содержания, будучи извлеченным из него случайным или псевдослучайным образом. Индекс t представляет собой порядковый номер, идентифицирующий криптопериод, скремблированный посредством этого управляющего слова CWt.

Здесь, все компоненты мультимедийного содержания, то есть, в частности, аудиоинформация, видеоинформация, телетекст, скремблируются посредством одного и того же управляющего слова CWt. Например, мультимедийное содержание скремблируется на TS - уровне (уровне Транспортного потока данных).

Как правило, это скремблирование соответствует стандарту, такому как DVB-CSA (Вещательная передача цифровой видеоинформации - Общий алгоритм скремблирования), реализация которого описана в стандарте DVB ETR 289), ISMA Cryp (Альянс потокового мультимеда в сети ″Интернет″ - Шифрование и авторизация), SRTP (Защищенный транспортный протокол в реальном масштабе времени), AES (″Усовершенствованный стандарт шифрования″, реализация которого описана в стандарте ATIS - 0800006), и так далее.

Система 28 лучше известна по аббревиатуре CAS (Система условного доступа). Для каждого канала система 28 генерирует сообщения ECMt (Сообщение, управляющее предоставлением права), содержащее по меньшей мере криптограмму CWt Ka управляющего слова CWt, сгенерированного генератором 32 и используемого скремблером 22 для того, чтобы скремблировать криптопериод t канала. Криптограмма CWt Ka получается системой 28 путем шифрования управляющего слова CWt с использованием ключа Ka подписки. Ключ Ka обычно представляет собой ключ, который изменяется только не чаще, чем один раз в месяц. В дальнейшем в этом описании, для обозначения криптограммы, получаемой посредством шифрования данного А с использованием ключа В используется обозначение ″AB″.

Система 28 вводит в каждое ЕСМ - сообщение, в частности:

- криптограммы CWt Ka и CWt+1 Ka управляющих слов CWt и CWt+1, дающих возможность дескремблировать следующие непосредственно друг за другом криптопериоды t и t+1 канала,

- условия доступа СА, предназначенные для сравнения с правами доступа, приобретенными пользователем,

- идентификатор CHANNEL-ID канала, на котором осуществляется вещательная передача мультимедийного содержания,

- временной индекс ЕСМ - REFt ассоциативно связанный с этим каналом, и

- криптографическую избыточность MAC, такую как цифровая подпись, дающая возможность проверять целостность ЕСМ - сообщения.

Временной индекс ЕСМ - REFt идентифицирует криптопериод CPt мультимедийного содержания, который должен быть дескремблирован посредством управляющего слова CWt. Например, временной индекс ЕСМ - REFt представляет собой счетчик, получающий приращение с некоторым предварительно заданным шагом при каждой передаче нового сообщения ECMt на канале, соответствующем идентификатору CHANNEL-ID. При этом через регулярные промежутки времени индекс возвращается в исходное состояние. Продолжительность ΔECM-REF этого промежутка времени больше чем 2 часа, а в предпочтительном варианте - больше чем 24 часа или 48 часов.

Система 28 также может вставлять в ЕСМ - сообщения:

- идентификатор FRAG-ID того фрагмента телевизионного канала, вещательную передачу которого сетевое головное устройство 6 осуществляет в текущий момент времени, или

- запрет на запись мультимедийного содержания.

Использование идентификаторов фрагментов описывается со ссылкой на способ, показанный на Фигуре 3.

В дальнейшем, в этом описании, ЕСМ - сообщение, содержащее пару криптограмм CWt Ka/CWt+1 Ka имеет обозначение ECMt в котором индекс t является порядковым номером, идентифицирующим позицию во времени этого ЕСМ - сообщения относительно других отличных от него ЕСМ - сообщений, передаваемых для дескремблирования того же самого мультимедийного содержания. Здесь, индекс t идентифицирует криптопериод CPt, который может быть дескремблирован с использованием управляющего слова CWt, содержащегося в сообщении ECMt.

Здесь, в качестве иллюстрации, скремблирование и мультиплексирование мультимедийного содержания соответствуют протоколу DVB - Simulcrypt (Протоколу ″Вещательная передача цифровой видеоинформации - Одновременное шифрование″ ETSI TS 103197).

Система 28 также генерирует EMM - сообщения (Сообщения, администрирующие предоставление права). Эти EMM - сообщения содержат, в частности, права доступа, адресованные принимающим оконечным устройствам, или ключ Ka подписки. На практике, в отличие от используемых здесь ЕСМ - сообщений, EMM - сообщения могут быть адресованы единственному конкретному принимающему оконечному устройству из числа всех оконечных устройств системы 2.

Здесь, сообщения ЕСМ и EMM соответствуют синтаксису, определенному в стандарте DVB ETR 289 (″Техническая поддержка для использования скремблирования и условного доступа в цифровых вещательных системах″).

Система 28 содержит, в частности, сервер 34 авторизации лучше известный под аббревиатурой SAS (Система авторизации абонента).

Здесь, сервер 34 специально сконфигурирован таким образом, чтобы разрешать и, в качестве альтернативы, предотвращать просмотр записанного мультимедийного содержания. Для этой цели он соединен с двунаправленной сетью 36 обмена информацией. Например, сеть 36 представляет собой сеть ″Интернет″. Сервер 34 содержит программируемое электронное вычислительное устройство 38, подходящее для исполнения команд, хранящихся в среде для хранения информации. Для этой цели он соединен с памятью 40, содержащей команды для исполнения способа, показанного на Фигуре 2 или 3, при их исполнении вычислительным устройством 38. Память 40 также содержит таблицу 42, ассоциативно связывающую с каждым идентификатором STB-ID принимающего оконечного устройства системы 2 следующие поля:

- поле ″АА″, содержащее полномочие доступа, указывающее только один или более телевизионных каналов из большего набора телевизионных каналов, вещание которых осуществляется сетевым головным устройством, и которые может принимать это оконечное устройство,

- область, содержащая персональный ключ KHi, который уникальным образом идентифицирует это оконечное устройство из числа всех принимающих оконечных устройств системы 2, причем этот ключ KHi неизвестен другим оконечным устройствам,

- поле ″Record - А″ (″Запись - А″), содержащее разрешение или, напротив, запрет осуществлять запись мультимедийного содержания,

- поле ″Read - А″ (″Считывание - А″), содержащее разрешение или, напротив, запрет осуществлять считывание записанного мультимедийного содержания с других оконечных устройств,

- поле ″Share - А″ (″Совместное использование - А″), содержащее разрешение, или, напротив, запрет осуществлять совместное использование записанного мультимедийного содержания, и

- поле ″Life Т″ (″Продолжительность действия - Т″), содержащее срок действия для лицензии, ассоциативно связанной с записанным мультимедийным содержанием.

В памяти 40 также записан криптографический ключ KTR, определенный для сетевого головного устройства (6).

Сервер 34 также сохраняет в памяти 40 сообщения ECMt, вещательная передача которых была осуществлена сетевым головным устройством 6 в течение последних х часов, где х представляет собой число, большее чем два. Например, х больше чем 24 или 48. х также выбирается таким образом, что период хранения сообщения ECMt в памяти (40) не превышает продолжительность ΔECM-REF. Предпочтительно, чтобы х было меньше чем 168.

Система 2 также содержит сервер 50 совместного использования, способный создавать каталог различного записанного мультимедийного содержания, имеющегося в системе 2. Для этой цели сервер 50 соединен с сетью 36. Он содержит электронное вычислительное устройство 52, способное исполнять команды, хранящиеся в среде для хранения информации. Для этого, оно соединено с памятью 54, содержащей команды для исполнения способа, показанного на Фигуре 2 или 3, при их исполнении вычислительным устройством 52. Здесь, эта память 54 также содержит каталог 56 и базу 58 данных.

Каталог 56 ассоциативно связывает с каждым идентификатором RECORD-ID записанного мультимедийного содержания, нижеследующую информацию:

- один или более идентификаторов STB-ID принимающих оконечных устройств, на которых хранится это записанное мультимедийное содержание,

- дату записи этого мультимедийного содержания,

- продолжительность записи.

Предпочтительно, чтобы каталог 56 содержал и другую информацию о записанном мультимедийном содержании, такую как название записанного мультимедийного содержания и краткого описания этого содержания.

База 58 данных ассоциативно связывает с каждым идентификатором STB-ID оконечного устройства, нижеследующую информацию:

- указатель географического местоположения, в котором располагается это оконечное устройство,

- указатель ширины полосы частот, располагаемой для загрузки записанного мультимедийного содержания с этого оконечного устройства, и

- адрес STB - URL для соединения с этим оконечным устройством через сеть 36.

Указатель географического местоположения может представлять собой IP-адрес (Протокол межсетевого взаимодействия), или идентификатор узла Wifi или DSLAM (Мультиплексор доступа к цифровой абонентской линии).

Система 2 обычно содержит несколько тысяч принимающих оконечных устройств. Эти оконечные устройства лучше известны как ″телеприставки″. Для упрощения Фигуры 1 на ней представлены только три оконечных устройства: с 60 по 62.

Оконечное устройство 60 имеет способность осуществлять запись мультимедийного содержания. Оно также способно осуществлять считывание мультимедийного содержания, записанного любым из оконечных устройств системы 2 и осуществлять отображение этого записанного мультимедийного содержания в незакодированном виде на устройстве 63 отображения. Устройство 63 отображения представляет собой, например, экран.

Кроме того, оно обычно имеет способность к дескремблированию, по мере приема, мультимедийного содержания, вещательная передача которого осуществляется сетевым головным устройством (6), для отображения его в незакодированном виде на экране.

Для этой цели оконечное устройство (60 оснащено электронным вычислительным устройством 64, соединенным со средой 66 для хранения информации. Это вычислительное устройство 64 способно исполнять команды, хранящиеся в среде 66 для хранения информации, для того, чтобы осуществлять способ, показанный на Фигуре 2 или 3. Для этой цели среда 66 для хранения информации, в частности, содержит команды:

- модуля 68 записи и считывания,

- агента 70 условного доступа, и

- дескремблера 72.

Среда 66 для хранения информации также содержит идентификатор STB-ID, уникальным образом идентифицирующий оконечное устройство из числа всех оконечных устройств системы 2.

Вычислительное устройство 64 также соединено с памятью (74) большого объема, предназначенным для хранения записанного мультимедийного содержания. Эта память 74 обычно представляет собой периферийное устройство памяти большого объема, такое как жесткий магнитный диск, портативное запоминающее устройство, подключаемое через порт USB (Универсальной последовательной шины) или тому подобное. Здесь, эта память 74 размещена внутри оконечного устройства 60 или непосредственно к нему подсоединяется.

Оконечное устройство 60 также содержит защищенный процессор 76, который обрабатывает конфиденциальную информацию, такую как криптографические ключи. Для сохранения конфиденциальности этой информации этот процессор 76 спроектирован таким образом, чтобы быть настолько устойчивым, насколько это возможно, в отношении предпринимаемых атак, проводимых компьютерными хакерами. Он, следовательно, является более устойчивым к этим атакам, чем другие компоненты оконечного устройства 60. Для этой цели процессор включает в себя свое собственное электронное вычислительное устройство 77, соединенное со своей собственной памятью 78, доступ к которой может осуществлять только процессор 77. Как правило, память 78 включена в состав процессора, так чтобы последний был защищен и сделан настолько устойчивым, насколько это возможно. Здесь, процессор 76 представляет собой съемный защищенный процессор, такой как карта с микросхемой.

А именно, память 78 содержит криптографический ключ KHi, определенный для оконечного устройства 60. В этом описании говорится, что ключ является ″определенным для″ устройства, в том случае, когда он уникальным образом идентифицирует это устройство из числа всех устройств системы 2. Он, следовательно, является уникальным для этого устройства.

Ключом KHi обладает только карта 76 с микросхемой, входящая в состав системы 2. Например, этот ключ KHi передается в оконечное устройство 60 в EMM - сообщении или записывается в него при персонализации карты с микросхемой, то есть при изготовлении последней. Индекс ″i″ ключа (KHi) идентифицирует оконечное устройство.

В этом варианте реализации изобретения предполагается, что все оконечные устройства являются структурно идентичными и что они отличаются друг от друга только информацией, которая является определенной для них, такой как идентификатор STB-ID и ключ KHi. Таким образом, оконечные устройства 61 и 62 являются идентичными оконечному устройству 60 за исключением того, что они соединены, соответственно, с экранами 80 и 82.

В дальнейшем, для упрощения описания, оконечные устройства, используемые для записи, называются ″записывающими устройствами″, а оконечные устройства, используемые для считывания записанного мультимедийного содержания называются ″считывающими устройствами″. KHe и KH1 также обозначают ключи KHi, соответственно, для записывающего устройства и считывающего устройства.

Теперь, со ссылкой на способ, показанный на Фигуре 2, будет описано функционирование системы 2, в том конкретном случае, при котором оконечные устройства 60 и 61 представляют собой, соответственно, записывающее устройство и считывающее устройство.

Сначала выполняется стадия инициализации или стадия 150 возврата в исходное состояние.

В начале этой стадии 150, на этапе 152, сетевое головное устройство 6 передает каждому оконечному устройству, например посредством EMM - сообщения, его конфигурацию, то есть только ту информацию, содержащуюся в таблице 42, которая относится к нему.

На этапе 154 в ответ на прием этих EMM - сообщений, каждый агент условного доступа оконечных устройств сохраняет принятую конфигурацию. После этого стадия 150 заканчивается.

В этапе 162, сетевое головное устройство 6 осуществляет вещательную передачу скремблированного потока мультимедийной информации, в котором мультимедийный контент мультиплексирован с соответствующими сообщениями ECMt. Эти сообщения ECMt, следовательно, содержат криптограммы управляющих слов, которые могут быть использованы для дескремблирования этого мультимедийного содержания.

После этого начинается стадия 170 записи.

Стадия 170 начинается с этапа 172 получения от пользователя команды на запись мультимедийного содержания, передаваемого в текущий момент времени.

В ответ на это, на этапе 174 модуль 68 принимает и демультиплексирует принимаемый поток мультимедийной информации для того, чтобы извлечь оттуда SPTS - поток (Транспортный поток единственной программы), содержащий видео -, аудио - и телетекстовые компоненты только этого мультимедийного содержания. Модуль 68 также извлекает из этого мультимедийного потока сообщения ECMt, соответствующие мультимедийному содержанию, подлежащему записи, и передает их агенту 70 условного доступа.

На этапе 176 агент 70 осуществляет различные проверки. Например, он проверяет, чтобы записывающее устройство 60 было уполномочено делать запись мультимедийного содержания. Эта проверка выполняется, например, с использованием содержимого поля ″Record-А″ (″Запись - А″), принятого ранее. Он также проверяет на этом этапе, чтобы сообщение ECMt, соответствующее этому мультимедийному содержанию, не содержало никакого запрета на запись. Введение в сообщения ECMt запрета на запись делает возможным предотвращать запись некоторого принимаемого мультимедийного содержания, например, для соблюдения авторских прав.

Если, по одной из причин, описанных выше, запись мультимедийного содержания невозможна, то способ возвращается на этап 172. В противном случае, агент 70 переходит на этап 178.

На этапе 178 агент 70 генерирует идентификатор RECORD-ID, дающий возможность идентифицировать записанное мультимедийное содержание. Предпочтительно, чтобы способ для генерирования этого идентификатора был таким, чтобы сгенерированный идентификатор RECORD-ID, позволял быстро идентифицировать мультимедийное содержание независимо от записывающего устройства, которое его генерирует. Например, этот идентификатор RECORD-ID генерируется из даты начала записи и идентификатора CHANNEL-ID записываемого телевизионного канала. Этот идентификатор может также быть сгенерирован в соответствии с идентификатором STB-ID.

В конце этапа 178 агент 70 отправляет идентификатор RECORD-ID в модуль 68, и каждое принятое сообщение ECMt карте 76 с микросхемой.

На этапе 182 карта 76 с микросхемой проверяет нижеследующие условия:

- сообщение ECMt, соответствующее этому мультимедийному содержанию, не содержит никакого запрета на запись, и

- права доступа, которые она содержит, соответствуют условиям СА доступа, содержащимся в сообщениях ECMt.

Если одно из этих условий не удовлетворено, то запись запрещается, и способ возвращается на этап 172.

После этого, на этапе 184, карта с микросхемой дешифрует криптограммы CWt Ka и CWt+1 Ka, содержащиеся в принятых сообщениях ECMt, для получения управляющих слов CWt и CWt+1 в незакодированном виде. Это дешифрирование выполняется с использованием ключа Ka подписки. Ключ Ka передается сетевым головным устройством, посредством EMM - сообщения, оконечным устройствам, которые получили подписку, дающую возможность дескремблировать это мультимедийное содержание. Ключ Ka является одинаковым для всех оконечных устройств, уполномоченных на дескремблирование этого мультимедийного содержания.

На этапе 186 карта 76 с микросхемой защищает записанное мультимедийное содержание. Для этой цели, на этом этапе, эта карта зашифровывает управляющие слова CWt и CWt+1 посредством локального ключа KHe. После этого, криптограммы CWt KHe и CWt+1 KHe передаются агенту 70.

В ответ на это, на этапе 190 агент 70 создает лицензию на считывание записанного мультимедийного содержания. Если описать это более конкретно, то на этапе 190 агент 70 ассоциативно связывает с каждой криптограммой CWt KHe временной индекс ЕСМ-REFt, идентифицирующий криптопериод CPt мультимедийного содержания, подлежащего дескремблированию посредством управляющего слова CWt.

После этого, агент 70 записывает каждую криптограмму CWt KHe, ассоциативно связанную с ее временным индексом ЕСМ-REFt, в блок управляющего слова.

Предпочтительно, чтобы в агент 70 также был заложен требуемый моральный уровень. Наконец, на этапе 190 агент 70 определяет срок действия лицензии, прибавляя продолжительность, содержащуюся в поле ″Life Т″, к текущей дате.

После того как эта лицензия создана, на этапе 192 модуль 68 осуществляет запись скремблированного мультимедийного содержания в память 74 в ассоциативной связи с лицензией, созданной агентом 70.

Следует отметить, что на стадии 170 записанное мультимедийное содержание остается скремблированным, а не дескремблируется, чтобы быть повторно скремблированным еще раз.

На этапе 194 записывающее устройство 60 передает созданную лицензию на сервер 34 авторизации.

На этапе 196 сервер 34 авторизации проверяет аутентичность идентификатора CHANNEL-ID ассоциативного связанного с криптограммами CWt KHe в принятой лицензии. На этом этапе, он сравнивает управляющие слова, содержащиеся в лицензии, с теми, что содержатся в сообщениях ECMt, которые он сохранил для канала, соответствующего идентификатору CHANNEL-ID, содержащемуся в лицензии. Если управляющие слова в лицензии соответствуют тем, что сохранены в сообщениях ECMt, вещательная передача которых осуществлена на этом канале, то идентификатор CHANNEL-ID, содержащийся в лицензии, аутентифицирован правильно. Например, на этапе 196 сервер 34 извлекает криптограммы CWt Ka из сообщений ECMt, вещательная передача которых осуществлена на этом канале, и соответствующих временным индексам ECM-REFt, содержащимся в лицензии. Для этой цели сервер 34 сохраняет, по мере их вещательной передачи, все сообщения ECMt всех каналов и хранит их в ассоциативной связи с их соответствующим идентификатором CHANNEL-ID в течение х часов. Затем, он дешифрует:

- криптограммы CWt KHe, и

криптограммы CWt Ka, содержащиеся в ЕСМ - сообщениях, которые он сохранил на канале, соответствующем идентификатору CHANNEL-ID и временным индексам ECM-REFt, содержащимся в лицензии. После дешифрования он приступает к сравнению управляющих слов, содержащихся в лицензии, с управляющими словами, извлеченными из записанных сообщений ECMt.

Если нет возможности проверить аутентичность идентификатора CHANNEL-ID ИДЕНТИФИКАТОР - КАНАЛА, то следующие этапы не выполняются. Кроме того, сервер 34 может отправить сообщение, лишающее права записи на записывающее устройство 60 для того, чтобы предотвратить использование этого записанного мультимедийного содержания.

В противном случае, на этапе 198 сервер 34 авторизации генерирует аутентификационный билет из управляющих слов CWt, содержащихся в лицензии, из идентификатора CHANNEL-ID, извлеченного из ЕСМ - сообщений, используемых на этапе 196, и из секретной информации, определенной для сетевого головного устройства 6. Например, аутентификационный билет соответствует подписанию этих управляющих слов и идентификатора CHANNEL-ID с использованием ключа KTR.

На этапе 200 сервер 34 передает созданный аутентификационный билет через сеть 36 записывающему устройству 60. Записывающее устройство 60 принимает этот билет и сохраняет его в памяти 74 в ассоциативной связи с этим записанным мультимедийным содержанием и с созданной лицензией.

На этапе 202 записывающее устройство 60 передает на сервер 50 совместного использования информацию, необходимую для того, чтобы он был в состоянии создать или обновлять каталог 56 мультимедийного содержания, записанного различными записывающими устройствами системы 2. Как правило, записывающее устройство 60 передает нижеследующую информацию:

- идентификатор RECORD-ID записанного мультимедийного содержания,

- дату записи этого мультимедийного содержания и продолжительность записи,

- идентификатор CHANNEL-ID для канала, на котором было записано это мультимедийное содержание,

- свой собственный идентификатор STB-ID, и

- свой сетевой адрес STB - URL.

На этапе 202 записывающее устройство может также передавать на сервер 50 другую информацию, относящуюся к записанному мультимедийному содержанию, такую как его название и краткое описание этого мультимедийного содержания. Название и описание записанного мультимедийного содержания, например, получают из информации, касающейся этого мультимедийного содержания, приводимой сервисом EPG (Электронного путеводителя по программе передач).

В ответ на это, на этапе 204 сервер 50 создает или обновляет каталог 56.

После этого, стадия записи завершается на этапе 206.

В этом способе любое считывающее устройство системы 2 может запросить считывание любого мультимедийного содержания, записанного любым записывающим устройством. Остальная часть этого описания дается для конкретного случая, при котором считывание мультимедийного содержания, записанного записывающим устройством 60, запрашивается на стадии 208 считывающим устройством 61.

Эта стадия 208 начинается с этапа 210 получения запроса на считывание записанного мультимедийного содержания. Этот запрос на считывание получает считывающее устройство 61.

В ответ на это, на этапе 212 считывающее устройство 61 проверяет то, уполномочено ли оно считывать это совместно используемое записанное мультимедийное содержание. Эта проверка выполняется на основе содержимого принятого поля ″SHARE-А″. В случае отрицательного результата проверки способ возвращается на этап 210.

В случае положительного результата проверки считывающее устройство 61 на этапе 214 соединяется через сеть 36 с сервером 50. На этом этапе считывающее устройство передает на сервер 50 свой идентификатор STB-ID.

В ответ на это, сервер 50 на этапе 216 передает на считывающее устройство 61 информацию, касающуюся мультимедийного содержания, имеющегося в каталоге 56. Считывающее устройство 61 представляет, через человеко-машинный интерфейс, эту информацию пользователю. Здесь, человеко-машинный интерфейс представляет собой экран 80.

На этапе 218, в ответ на команду, поступающую от пользователя, считывающее устройство 61 передает идентификатор RECORD-ID мультимедийного содержания, выбранного пользователем из представленной информации.

На этапе 220 сервер 50 создает список, состоящий из одного или более записывающих устройств, хранящих выбранное мультимедийное содержание. Например, при этом, если имеется меньше чем два идентификатора STB-ID ассоциативно связанных с выбранным идентификатором RECORD-ID, то созданный список содержит все эти идентификаторы STB-ID. Если же имеется больше чем два идентификатора STB-ID, ассоциативно связанных с выбранным идентификатором RECORD-ID, то, сервер 50 выбирает для создания списка некоторое ограниченное количество идентификаторов STB-ID. Например, сервер 50 выбирает только идентификаторы записывающего устройства или записывающих устройств, который/которые является/являются либо самым близким/ самыми близкими к данному считывающему устройству, либо который/которые предлагает/предлагают наилучшую ширину полосы частот. Например, сервер 50 определяет географическую близость считывающего устройства и записывающих устройств, исходя из идентификатора STB-ID считывающего устройства, из идентификаторов STB-ID, ассоциативно связанных с идентификатором RECORD-ID, выбранным в каталоге 56, и из базы 58 данных. Используя эту базу (58) данных, он может также выбрать записывающее устройство или записывающие устройства, которое/ которые предлагает/предлагает для передачи мультимедийного содержания наилучшую ширину полосы частот.

После завершения этапа 220 идентификаторы STB-ID выбранных записывающих устройств группируется вместе таким образом, чтобы сформировать список записывающих устройств. Этот список также содержит сетевой адрес STB-URL каждого выбранного записывающего устройства.

На этапе 222 сервер 50 передает на считывающее устройство 61, которое его принимает, этот список, ассоциативно связанный с выбранным идентификатором RECORD-ID.

На этапе 224 считывающее устройство 61 отправляет через сеть 36 на сервер 34 авторизации запрос лицензии. Этот запрос содержит, в частности, список записывающих устройств, выбранный идентификатор RECORD-ID и идентификатор STB-ID считывающего устройства 61.

На этапе 226, сервер 34 принимает этот список и, в ответ на это, соединяется с по меньшей мере одним из записывающих устройств, содержащихся в принятом списке записывающих устройств. Например, для этого, сервер сначала предпринимает попытку соединиться с первым записывающим устройством в этом списке. Если соединение, через сеть 36, с этим записывающим устройством не может быть установлено, то он предпринимает попытку соединиться со вторым записывающим устройством, которое появляется в этом списке, и так далее до тех пор, пока он не будет успешно соединен с одним из записывающих устройств, содержащихся в этом списке. Возможно, после неудачной попытки соединиться с каждым записывающим устройством в списке, сервер 34 может соединиться с сервером 50 для того, чтобы получить дополнительные адреса записывающих устройств, вероятно предоставляющих то же самое мультимедийное содержание. Таким образом, использование списка записывающих устройств дает возможность ограничить проблемы, вызванные отсоединением записывающего устройства. Для остальной части описания предполагается, что сервер 34 соединен с записывающим устройством 60.

После соединения с записывающим устройством, все еще на этапе 226, сервер 34 передает на него запрос лицензии. Этот запрос лицензии включает в себя выбранный идентификатор RECORD-ID.

В ответ на это, в этапе 228 записывающее устройство 60 передает на сервер 34 лицензию и аутентификационный билет, ассоциативно связанный с выбранным идентификатором RECORD-ID.

На этапе 230 сервер 34 принимает лицензию и проверяет аутентичность идентификатора CHANNEL-ID, содержащегося в этой лицензии. Например, он подписывает управляющие слова и идентификатор CHANNEL-ID, содержащиеся в лицензии, таким же образом, как на этапе 198. Если подпись, полученная таким образом, соответствует аутентификационному билету, то аутентичность идентификатора CHANNEL-ID подтверждена. В противном случае, способ возвращается на этап 210.

Если аутентичность идентификатора CHANNEL-ID подтверждена, то на этапе 236 сервер 34 проверяет то, уполномочено ли считывающее устройство 61 на получение доступа к мультимедийному содержанию, вещательная передача которого осуществляется на телевизионном канале, идентифицированном этим идентификатором CHANNEL-ID. Например, сервер 34 сопоставляет:

- идентификатор CHANNEL-ID, установленный на этапе 234,

- с полномочиями доступа, содержащимися в поле ″АА″, ассоциативно связанном с идентификатором STB-ID считывающего устройства в таблице (42).

В этом случае, содержание поля ″АА″ автоматически создается сервером 34 из прав доступа, на которые подписался пользователь этого оконечного устройства. Например, полномочия доступа, содержащиеся в поле ″АА″ являются идентичными правам доступа считывающего устройства. Таким образом, считывающее устройство может считывать только мультимедийное содержание, записанное на каналах, на которые оно абонировало подписку.

Если идентификатор CHANNEL-ID лицензии не соответствует полномочиям доступа, то способ возвращается на этап 210. В противном случае, способ переходит на этап 240 для создания лицензии для считывающего устройства 61.

На этом этапе 240 сервер 34 дешифрует криптограммы CWt KHe блока управляющих слов принятой лицензии для того, чтобы получить управляющие слова CWt в незакодированном виде. После этого, управляющие слова CWt зашифровываются с использованием локального ключа KH1 считывающего устройства 61. Ключи KH1 и KHe получаются из таблицы 42 с использованием идентификаторов STB-ID записывающего устройства 60 и считывающего устройства 61.

Полученные таким образом криптограммы CWKH1 образуют новый блок управляющих слов, включенный в состав созданной лицензии. Дата, по которую действительна, созданная лицензия и другая информация, которую содержит эта лицензия, берутся равными соответствующей информации, содержащейся в принятой лицензии.

На этапе 242, после окончания создания лицензии, сервер 34 передает на считывающее устройство 61 эту созданную лицензию и принятый аутентификационный билет. Акт отправки аутентификационного билета на считывающее устройство 61 дает возможность этому считывающему устройству действовать в качестве записывающего устройства этого мультимедийного содержания по отношению к другим считывающим устройствам.

На этапе 244 считывающее устройство принимает эту лицензию и этот аутентификационный билет.

После этого, считывающее устройство 61 загружает выбранное мультимедийное содержание в одноранговом режиме.

Для этого, на этапе 246, оно соединяется с по меньшей мере одним из записывающих устройств, идентифицированных списком записывающих устройств, принятым на этапе 222. Например, считывающее устройство 61 предпринимает попытку соединения, через сеть 36, с первым записывающим устройством, идентифицированным в этом списке. В случаях неудачи, оно повторяет эту попытку с одним из последующих записывающих устройств, содержащихся в этом списке, до тех пор, пока не получено успешное соединение с одним из этих записывающих устройств. Таким образом, записывающее устройство, с которого была создана лицензия, не обязательно является тем же самым устройством, что устройство, с которого будет загружаться мультимедийное содержание. Здесь, снова предполагается, что считывающее устройство 61 имеет соединение с записывающим устройством 60.

На этапе 248, после того как соединение установлено, считывающее устройство 61 загружает мультимедийное содержание, соответствующее идентификатору RECORD-ID, из памяти 74 записывающего устройства 61. После этого, оно дешифрует криптограммы CWKH1, содержащиеся в блоке управляющих слов принятой лицензии. Оно использует полученные таким образом управляющие слова CWt для того, чтобы дескремблировать скремблированное мультимедийное содержание, загруженное из записывающего устройства 61. Дескремблированное мультимедийное содержание передается на устройство 80 отображения для того, чтобы быть отображенным способом, который является непосредственно воспринимаемым и понятным человеку.

Способ, показанный на Фигуре 3, представляет другой возможный вариант реализации способа, показанного на Фиг 2. Поскольку эти способы схожи, то подробно описываются только различия между этими способами.

Способ, показанный на Фигуре 3, начинается с этапа 150 инициализации. После этого, он продолжается на этапе 262 вещательной передачи мультимедийного содержания на телевизионном канале. Этот этап 262 идентичен этапу 162 за исключением того, что сетевое головное устройство вставляет в каждое ЕСМ - сообщение идентификатор FRAG-ID, относящийся к фрагменту телевизионного канала. В этом варианте реализации изобретения каждый телевизионный канал разделен на временную последовательность следующих друг за другом временных фрагментов. Таким образом, каждый фрагмент соответствует вполне конкретному временному интервалу или временному отрезку вещания телевизионного канала. Идентификаторы фрагментов уникальным образом определяют конкретный фрагмент телевизионного канала. Идентификатор фрагмента, включаемый в состав ЕСМ - сообщения, представляет собой идентификатор текущего фрагмента, то есть, фрагмента телевизионного канала, вещание которого осуществляется сетевым головным устройством в текущий момент времени. Фрагмент состоит и целого числа криптопериодов. Количество криптопериодов фрагмента составляет, по меньшей мере, один, а в предпочтительном варианте - больше чем девять или девяносто криптопериодов. Как правило, фрагмент соответствует продолжительности, составляющей несколько минут, тогда как криптопериод соответствует продолжительности, составляющей меньше чем одна минута. Обычно криптопериод длится 10 с. В этом варианте реализации изобретения мультимедийное содержание простирается на некоторое количество следующих непосредственно друг за другом фрагментов.

За этапом 262 следует стадия 266 записи мультимедийного содержания любым из записывающих устройств системы 2. Здесь, для простоты, эта стадия 266 идентична стадии 170 за исключением того, что этапы: с 174 по 204, повторяются для каждого фрагмента мультимедийного содержания. По этой причине, эта стадия 266 не будет описываться более подробно. В дальнейшем, идентификатор RECORD-ID, сгенерированный на этапе 178 обозначается как идентификатор FRAG-ID, потому что он соответствует идентификатору фрагмента.

Следует отметить, что, на стадии 204 сервер 50 создает каталог различных фрагментов, записанных различными записывающими устройствами. Этот каталог содержит, для каждого зарегистрированного фрагмента, STB-идентификаторы STB-ID записывающих устройств, хранящих этот фрагмент, и дату начала этого фрагмента, продолжительность этого фрагмента и идентификатор FRAG-ID этого фрагмента.

Будучи записанным (записанными), фрагмент или набор фрагментов могут быть считаны на стадии 270. Эта стадия 270 идентична стадии 208 за исключением того, что этапы: 216, 218 и 242, соответственно заменены этапами: 276, 278 и 290.

На этапе 276 считывающее устройство 61 генерирует человеко-машинный интерфейс, дающий ему возможность выбрать последовательность фрагментов, записанных на данном телевизионном канале. Например, посредством этого человеко-машинного интерфейса считывающее устройство 61 получает идентификатор CHANNEL-ID телевизионного канала, дату начала записи и продолжительность записи.

На этапе 278 критерии поиска, полученные считывающим устройством 61, передаются на сервер 50. Исходя из этих критериев поиска, сервер 50 выбирает различные соответствующие идентификаторы FRAG-ID. Последующие этапы: с 220 по 240, повторяются для каждого идентификатора FRAG-ID, выбранного на этапе 278.

На этапе 290 различные лицензии, созданные для каждого из выбранных фрагментов, последовательно соединяются между собой для того, чтобы создать полную лицензию. Именно эта полная лицензия передается в считывающее устройство. Во время создания этой полной лицензии, этой полной лицензии назначаются критерии доступа и самая ранняя дата действительности из лицензий, созданных для каждого из фрагментов. Именно эта полная лицензия отправляется на считывающее устройство 61.

После этого, этапы: с 244 по 248, повторяются для каждого выбранного фрагмента.

Способ, показанный на Фигуре 3, дает возможность считывающему устройству отображать мультимедийное содержание, составленное из некоторого количества фрагментов, возможно записанных различными записывающими устройствами.

Возможны и многочисленные другие варианты реализации изобретения. Например, загрузка в одноранговом режиме может быть заменена загрузкой с сервера совместного использования. В этом случае, мультимедийное содержание записывается в скремблированной форме в память 54 сервера совместного использования. Например, записанное мультимедийное содержание загружается с записывающего устройства, через сервер совместного использования, одновременно с тем, как записывающее устройство отправляет этому серверу, информацию, необходимую для создания каталога. В другом варианте реализации изобретения, записывающее устройство напрямую сохраняет запись мультимедийного содержания в памяти 54. Таким образом, в этом последнем варианте реализации изобретения, записывающее устройство не нуждается в памяти 74.

Загрузка записанного мультимедийного содержания считывающим устройством может быть выполнена различными способами. Например, эта загрузка может быть выполнена в режиме потокового считывания, больше известного под названием ″потоковая передача данных″. Считывающее устройство может также одновременно соединяться с некоторым количеством записывающих устройств, идентифицированных в списке, который оно приняло, таким образом, чтобы одновременно загружать некоторое количество различных фрагментов мультимедийного содержания.

Список записывающих устройств, с которых считывающее устройство может загружать мультимедийное содержание, может также обновляться динамическим образом. Например, для обновления этого списка считывающее устройство может соединяться с сервером совместного использования.

В упрощенном варианте реализации изобретения, список записывающих устройств, созданный сервером совместного использования, содержит единственный идентификатор STB-ID записывающего устройства.

Ключ KHi не обязательно является определенным для единственного оконечного устройства. Ключ KHi может также быть одинаковым для группы, состоящей из p оконечных устройств, где p является натуральным целым числом, строго больше чем единица и строго меньше чем N, где N является общим количеством оконечных устройств в системе (2).

Использование поля ″SHARE-А″ может быть опущено.

В качестве варианта, записывающее устройство дескремблирует мультимедийное содержание, подлежащее записи, посредством управляющих слов CWt в незакодированном виде, после чего еще раз скремблирует мультимедийное содержание посредством одного или более ключей, которые являются определенными для него. Например, записывающее устройство скремблирует мультимедийное содержание посредством ключа KHcm. Записанное мультимедийное содержание представляет собой мультимедийное содержание, скремблированное посредством ключа KHcm. После этого, способ, например, является тем же самым, что и способ, описанный ранее, за исключением того, что вместо криптограмм CWt KHe используется криптограмма KHcm KHe.

Сервер авторизации может выполнять операции, отличные от операций, описанных ранее. Например, он может поменять на обратный порядок следования битов управляющих слов, вставляемых в создаваемую лицензию, в соответствии с типом считывающего устройства, запросившего эту лицензию.

Существуют многочисленные различные способы создания аутентификационного билета. Например, записывающее устройство передает на сервер авторизации некоторое предварительно заданное количество ЕСМ - сообщений, в предпочтительном варианте - большее чем два или пять. Аутентификационный билет создается в соответствии с управляющими словами и идентификатором CHANNEL-ID телевизионного канала из каждого из этих ЕСМ - сообщений. Во время процесса проверки, сервер авторизации проверяет, чтобы управляющие слова аутентификационного билета соответствовали управляющим словам, содержащимся в блоке управляющих слов принятой лицензии. Если эти управляющие слова соответствуют, то сервер 34 восстанавливает идентификатор CHANNEL-ID в аутентификационном билете. В другом варианте реализации изобретения записывающее устройство сохраняет одно или более ЕСМ - сообщений. Эти ЕСМ - сообщения затем формируют аутентификационный билет. В этом варианте реализации изобретения, записывающее устройство больше не должно отправлять одно или более принятых ЕСМ - сообщений для того, чтобы в ответ получить аутентификационный билет.

В качестве варианта, идентификатор канала закодирован в каждом управляющем слове. Сервер 34 может в таком случае установить идентификатор CHANNEL-ID из управляющих слов принятой лицензии.

Проверка аутентичности идентификатора CHANNEL-ID может быть выполнена многочисленными различными способами.

В качестве варианта, аутентификация идентификатора CHANNEL-ID может быть опущена.

В другом варианте реализации изобретения, ЕСМ идентификаторы ЕСМ-REFt генерируются записывающим устройством.

При устанавливании соединения через сеть 36 также имеется возможность действовать способом, отличным от того, что было описано ранее. Например, для установления соединения, передатчик осуществляет по сети 36, на все возможные приемники, вещательную передачу сообщения, содержащего идентификатор приемника, с которым ему требуется установить связь. В ответ на это, этот приемник устанавливает соединение с этим передатчиком. Таким образом, нет необходимости, чтобы система 2 чтобы включала в себя базу данных, ассоциативно связывающую с каждым идентификатором STB-ID его адрес STB - URL.

Сеть 8 и сеть 36 могут представлять собой одну и ту же сеть. Это особенно верно в случае, если вещание телевизионного канала ведется через сеть ″Интернет″.

Считывающие устройства и записывающие устройства не обязательно являются идентичными. Например, считывающее устройство может не иметь защищенного процессора. В этом случае, дешифрование выполняется агентом условного доступа, исполняемым вычислительным устройством считывающего устройства.

Сервер совместного использования может быть включен в состав системы 28 условного доступа.

В другом варианте, преобразование лицензии записывающего устройства в лицензию, которая может быть использована считывающим устройством, может быть выполнено устройствами, отличными от сервера авторизации. Например, это преобразование выполняется посредством модема ADSL (Ассиметричной цифровой абонентской линией), который соединяет записывающее устройство с сетью 36.

Записанное мультимедийное содержание может быть загружено из памяти оконечного устройства, отличного от оконечного устройства, которое его записало. Например, считывающее устройство 61 может принять и локально записать мультимедийное содержание, первоначально записанное записывающим устройством 60, а, позже, может совместно использовать это записанное мультимедийное содержание со считывающим устройством 62.

В другом варианте, то, разрешать или нет запись мультимедийного содержания, выводится из прав доступа оконечных устройств. Например, эти права доступа сопоставляются с правами доступа, содержащимися в принятых ЕСМ - сообщениях, для того, чтобы вывести из них разрешение и, в качестве альтернативы, запрет на осуществление записи мультимедийного содержания.

Полномочие доступа, содержащееся в поле ″АА″, не обязательно идентично правам доступа того же самого считывающего устройства. Например, полномочие доступа может содержать дату, с которой был активирован сервис совместного использования записанного мультимедийного содержания. В таком случае считывающее устройство не уполномочено осуществлять считывание записанного мультимедийного содержания перед этой датой. Полномочие доступа может также быть полностью независимым от прав доступа считывающего устройства. Например, считывающее устройство имеет права доступа, которые не включают в себя записанный канал, так что оно не может осуществлять его отображение в режиме реального времени. С другой стороны, его полномочие доступа уполномочивает его осуществлять отображение мультимедийного содержания, записанного на этом канале. В последнем случае, полномочие доступа может исключать некоторое мультимедийное содержание, записанное на этом канале, на основе таких критериев, как дата, время записи и продолжительность записи.

Существуют многочисленные способы сопоставления идентификатора канала, который (идентификатор) принят сервером авторизации, с полномочием доступа считывающего устройства. Это сопоставление может быть непосредственным, если полномочие доступа непосредственно кодирует идентификаторы канала. Сопоставление может также быть косвенным. Например, принятый идентификатор канала используется для нахождения информации, которая, в свою очередь, сопоставляется с полномочием доступа. Например, идентификатор канала используется вместе с датой начала записи для того, чтобы идентифицировать, в базе данных, тип мультимедийного содержания. Например, тип может быть выбран из группы, состоящей из: ″фильм″, ″документальный фильм″, ″новости″, ″мультипликационный фильм″. В таком случае, идентифицированный тип сопоставляется с полномочием доступа.

Скремблирование мультимедийного содержания может быть выполнено различным образом. Например, скремблирование выполняется на уровне, отличном от TS - уровня (уровня транспортного потока данных), как предлагается в спецификации Ismacryp. Различные компоненты мультимедийного содержания, такие как видеоинформация и аудиоинформации, не обязательно скремблируются посредством одного и того же управляющего слова.

Запись мультимедийного содержания может программироваться пользователем.

На этапе 220, в случае способа, показанного на Фигуре 3, сервер 50 может также выбирать идентификаторы STB-ID, подлежащие включению в список записывающих устройств, так, чтобы минимизировать количество выбранных записывающих устройств, предпочтительным образом выбирая то записывающее устройство или записывающие устройства, на которых хранится самое большое количество выбранных фрагментов.

Изобретение относится к средствам обработки и передачи мультимедийного контента. Техническим результатом является повышение степени защиты записанного мультимедийного содержания. В способе выполняют с помощью сетевого головного устройства, на канале, вещательную передачу (162) скремблированного мультимедийного содержания и ЕСМ сообщений (сообщений, управляющих предоставлением права), содержащих криптограммы CWKa управляющих слов CW, обеспечивающих дескремблирование соответствующего криптопериода скремблированного мультимедийного содержания, принимают с помощью одного из записывающих устройств указанное скремблированное мультимедийное содержание и ЕСМ сообщения и дешифруют (184) криптограмму CWKa, содержащуюся в ЕСМ сообщении, принятом с ключом Ka подписки, защищают скремблированное мультимедийное содержание от считывания, с использованием ключа KHe, посредством шифрования (186) дешифрованных управляющих слов посредством ключа KHe для генерирования криптограмм CWKHe. 6 н. и 10 з.п. ф-лы, 3 ил.

1. Способ защиты записанного мультимедийного содержания, обеспечивающий совместное использование указанного записанного мультимедийного содержания некоторым набором, состоящим из некоторого количества устройств записи и некоторого количества устройств считывания мультимедийного содержания, соединенных друг с другом посредством глобальной сети передачи информации, в котором:

выполняют с помощью сетевого головного устройства, на некотором канале, вещательную передачу (162) скремблированного мультимедийного содержания и ЕСМ сообщений (сообщений, управляющих предоставлением права), содержащих криптограммы CWKa управляющих слов CW, каждая из которых обеспечивает дескремблирование соответствующего криптопериода скремблированного мультимедийного содержания,

принимают с помощью одного из записывающих устройств указанное скремблированное мультимедийное содержание и ЕСМ сообщения и дешифруют (184) криптограмму CWKa, содержащуюся в ЕСМ сообщении, принятом с ключом Ka подписки, и защищают скремблированное мультимедийное содержание от считывания, с использованием ключа KHe, посредством шифрования (186) дешифрованных управляющих слов посредством ключа KHe для генерирования криптограмм CWKHe,

выполняют с помощью указанного записывающего устройства запись (192) криптограмм CWKHe и скремблированного мультимедийного содержания с управляющими словами CW,

при этом:

принимают (226) с помощью сервера авторизации, общего для всех считывающих устройств, идентификатор канала, на котором сетевое головное устройство выполняло вещательную передачу мультимедийного содержания,

определяют (236) с помощью сервера авторизации, в ответ на запрос на считывание записанного мультимедийного содержания, поданный любым из считывающих устройств, уполномочено ли указанное считывающее устройство на дескремблирование мультимедийного содержания, записанного на указанном канале, в соответствии с полномочиями на доступ, ассоциативно связанными с указанным считывающим устройством, и принятым идентификатором канала,

предотвращают, если считывающее устройство не уполномочено на дескремблирование мультимедийного содержания, записанного на указанном канале, считывание указанным считывающим устройством записанного мультимедийного содержания,

дешифруют (240), только если считывающее устройство уполномочено на дескремблирование мультимедийного содержания, записанного на указанном канале, криптограммы CWKHe посредством ключа KHe, затем повторно зашифровывают (240) надлежащим образом дешифрованные управляющие слова CW посредством локального ключа KH1 указанного считывающего устройства и, наконец, передают (242) криптограммы CWKH1 указанному считывающему устройству, и

загружают (248) с помощью считывающего устройства скремблированное мультимедийное содержание, записанное записывающим устройством, принимают криптограммы CWKH1 и дешифруют их (248) посредством своего локального ключа KH1, затем дескремблируют (248) загруженное мультимедийное содержание посредством дешифрованных управляющих слов CW.

2. Способ по п.1, в котором:

на этапе выполнения вещательной передачи осуществляют вещательную передачу ЕСМ сообщений, содержащих идентификатор канала,

принимают (194) с помощью сервера авторизации криптограммы CWKHe, ассоциативно связанные с принятым идентификатором канала, и с помощью сервера авторизации:

проверяют (196) аутентичность идентификатора канала, ассоциативно связанного с по меньшей мере одной из принятых криптограмм CWKHe, посредством сравнения принятого управляющего слова или принятых управляющих слов с управляющими словами CW, содержащимися в ЕСМ сообщениях, вещательная передача которых осуществлена сетевым головным устройством на канале, соответствующем принятому идентификатору канала, и

предотвращают считывание указанным считывающим устройством записанного мультимедийного содержания, при отсутствии корреляции между сравниваемыми управляющими словами CW.

3. Способ по п.1, в котором:

сохраняют с помощью каждого из записывающих устройств, в пространстве памяти, определенном для этого, мультимедийное содержание или содержания, записанные им,

создают (204) с помощью сервера совместного использования, общего для всех записывающих устройств, каталог, содержащий по меньшей мере один идентификатор каждого записанного мультимедийного содержания в ассоциативной связи с по меньшей мере одним идентификатором записывающего устройства, хранящего указанное записанное мультимедийное содержание,

принимают (222) с помощью считывающего устройства, в ответ на выбор, в указанном каталоге, любым из считывающих устройств, идентификатора записанного мультимедийного содержания, по меньшей мере один из идентификаторов записывающих устройств, хранящих указанное записанное мультимедийное содержание, и загружают (248), через глобальную сеть передачи информации, указанное записанное мультимедийное содержание с записывающего устройства или записывающих устройств, для которых был принят идентификатор.

4. Способ по п.1, в котором:

создают (204) с помощью сервера совместного использования, общего для всех записывающих устройств, каталог, содержащий по меньшей мере один идентификатор каждого мультимедийного содержания, записанного записывающими устройствами, в ассоциативной связи со списком некоторого количества идентификаторов записывающих устройств, записавших указанное мультимедийное содержание,

осуществляют с помощью сервера авторизации, в ответ на выбор, в указанном каталоге, любым из считывающих устройств, идентификатора мультимедийного содержания, попытку установить (246) соединение с записывающим устройством, соответствующим одному из идентификаторов записывающих устройств из списка, ассоциативно связанного с идентификатором выбранного мультимедийного содержания, для получения криптограммы CWKHe, и в случае, когда попытка соединения терпит неудачу, осуществляют с помощью сервера авторизации, попытку установить соединение с другим записывающим устройством, соответствующим одному из других идентификаторов того же списка.

5. Способ по п.3 или 4, в котором передают (202) с помощью записывающего устройства, в ответ на запись мультимедийного содержания, на сервер совместного использования, идентификатор записанного мультимедийного содержания и собственный идентификатор записывающего устройства и создают с помощью сервера совместного использования каталог из информации, переданной записывающими устройствами.

6. Способ по п.1, в котором:

передают (262) с помощью сетевого головного устройства каждое ЕСМ сообщение, ассоциативно связанное с идентификатором текущего временного фрагмента, причем канал разделен на множество последовательных временных фрагментов так, что записанное мультимедийное содержание распределено по некоторому количеству временных фрагментов, при этом идентификатор фрагмента уникальным образом идентифицирует один из указанных фрагментов, а идентификатор текущего фрагмента идентифицирует временной фрагмент канала, вещательную передачу которого сетевое головное устройство осуществляет в текущий момент времени, причем продолжительность временного фрагмента больше, чем продолжительность криптопериода или равна ей,