Настоящая группа изобретений относится к способу передачи и приема мультимедийного содержания. Настоящая группа изобретений относится также к способу генерирования сообщений ЕСМ (сообщение управления предоставлением прав) и способу приема сообщений ЕСМ. Наконец, настоящая группа изобретений относится к передатчику, приемному оконечному устройству и носителю записи информации для реализации этих способов.

Настоящая группа изобретений может быть применена, в частности, в области управления доступом для предоставления платных мультимедийных программ, таких как программы платного телевидения.

В настоящем описании термин «мультимедийное содержание» более конкретно обозначает аудио и/или визуальное содержание, предназначенное для отображения в форме, непосредственно воспринимаемой и понимаемой людьми. Обычно мультимедийное содержание соответствует последовательности изображений, образующей кинофильм, программу телевизионного вещания или рекламу. Мультимедийное содержание может также представлять собой интерактивное содержание, такое как игра.

Для защиты мультимедийного содержания от просмотра и ограничения такого просмотра определенными условиями, такими как, например, платная подписка, мультимедийное содержание передают по каналам вещания в скремблированном виде, а не в незашифрованной или в открытой форме. В настоящем описании канал называют «скремблированным», если скремблировано мультимедийное содержание, передаваемое в режиме вещания по этому каналу.

Более конкретно, каждое мультимедийное содержание разбивают на последовательность криптопериодов. В продолжение всей длительности такого криптопериода условия доступа к скремблированному мультимедийному содержанию остаются неизменными. В частности, в продолжение одного криптопериода мультимедийное содержание скремблируют с применением одного и того же управляющего слова. В общем случае при переходе от одного криптопериода к другому происходит смена такого управляющего слова.

Более того, управляющее слово в общем случае является определенным для какого-либо мультимедийного содержания, при этом указанное управляющее слово формируют случайным или псевдослучайным образом. Таким образом, если в какой-то момент N мультимедийных содержаний передают в режиме вещания одновременно по N каналам, здесь имеют место N разных независимых управляющих слов, каждое из которых используется для скремблирования одного из мультимедийных содержаний.

Здесь термины «скремблировать» и «шифровать» считаются синонимами. То же самое относится к терминам «дескремблировать» и «расшифровать».

Открытое мультимедийное содержание соответствует мультимедийному содержанию до скремблирования. Это содержание может быть сделано непосредственно понятным для человека, не прибегая к операциям дескремблирования и не ограничивая просмотр определенными условиями.

Управляющие слова, необходимые для дескремблирования мультимедийного содержания, передают синхронно с указанным мультимедийным содержанием. Например, управляющие слова, необходимые для дескремблирования t-го криптопериода, принимают каждым оконечным устройством во время (t-1)-го криптопериода. С этой целью, например, управляющие слова мультиплексируют со скремблированным мультимедийным содержанием.

Для защиты передачи управляющих слов, эти слова передают оконечному устройству в форме криптограмм, заключенных в сообщения ЕСМ. Здесь ниже термин «криптограмма» обозначает сегмент информации, которого самого по себе недостаточно для извлечения незашифрованного или открытого управляющего слова. Таким образом, если передача управляющего слова прерывается, знание только криптограммы этого управляющего слова не может быть использовано для извлечения управляющего слова, посредством которого можно дескремблировать мультимедийное содержание.

Для извлечения открытого управляющего слова, т.е. управляющего слова, которое может быть использовано для непосредственного дескремблирования мультимедийного содержания, это управляющее слово необходимо соединить с сегментом секретной информации. Например, криптограмма управляющего слова может быть получена путем шифрования открытого управляющего слова с применением рабочего ключа и алгоритма шифрования. В таком случае указанный сегмент секретной информации представляет собой используемый рабочий ключ и/или алгоритм шифрования, позволяющий расшифровать эту криптограмму.

Такой сегмент секретной информации необходимо хранить в безопасном месте. Для этого уже было предложено сохранять сегмент секретной информации в процессорах системы безопасности, таких как смарт-карты или также виртуальные карты. Термин «виртуальная карта» обозначает программный компонент, содержащий ряд ресурсов, среди которых:

исполняемый код алгоритма шифрования или алгоритма расшифровки, и

исполняемый код анализатора синтаксиса с целью определения местонахождения криптограммы управляющего слова в сообщении ЕСМ или исполняемый код конструктора синтаксиса для построения сообщения ЕСМ, и

в некоторых случаях - права доступа,

в некоторых случаях - рабочий ключ, используемый в качестве параметра алгоритма шифрования или расшифровки.

Исполняемый код представляет собой код, который может быть непосредственно исполнен интерпретатором или виртуальной машиной на нижнем уровне, реализованной в микропроцессоре. Алгоритм шифрования или расшифровки и анализатор синтаксиса обычно образуют исполняемую программу или множество исполняемых программ.

Здесь ниже термин «виртуальная материнская карта» относится к виртуальной карте, используемой для вычисления сообщений ЕСМ. Термин «виртуальная дочерняя карта» обозначает виртуальную карту, используемую для обработки принятого сообщения ЕСМ. Виртуальная материнская карта и виртуальная дочерняя карта могут быть ассоциированы одна с другой, если виртуальная дочерняя карта позволяет успешно обрабатывать принятые сообщения ЕСМ, вычисленные посредством виртуальной материнской карты.

В этом контексте способ передачи и приема мультимедийного содержания, каждый криптоперид CPt которого скремблирован с использованием соответствующего управляющего слова CWt, известного передающей стороне, содержит:

шифрование, на передающей стороне, управляющего слова CWt с использованием рабочего ключа и исполняемого кода алгоритма шифрования, содержащегося в виртуальной материнской карте для получения криптограммы  ,

,

генерирование сообщения ЕСМ (сообщение управления предоставлением прав), содержащего криптограмму  , посредством исполняемого кода конструктора синтаксиса, содержащегося в виртуальной материнской карте, и передачу этого сообщения ЕСМ оконечному устройству,

, посредством исполняемого кода конструктора синтаксиса, содержащегося в виртуальной материнской карте, и передачу этого сообщения ЕСМ оконечному устройству,

прием сообщения ЕСМ оконечным устройством, определение местонахождения криптограммы  в принятом сообщении ЕСМ посредством исполняемого кода анализатора синтаксиса и затем расшифровку криптограммы

в принятом сообщении ЕСМ посредством исполняемого кода анализатора синтаксиса и затем расшифровку криптограммы  с использованием рабочего ключа алгоритма расшифровки, так что исполняемый код анализатора синтаксиса и алгоритма расшифровки содержится в составе виртуальной дочерней карты, ассоциированной с указанной виртуальной материнской картой, и

с использованием рабочего ключа алгоритма расшифровки, так что исполняемый код анализатора синтаксиса и алгоритма расшифровки содержится в составе виртуальной дочерней карты, ассоциированной с указанной виртуальной материнской картой, и

дескремблирование криптопериода CPt скремблированного мультимедийного содержания с использованием расшифрованного управляющего слова CWt.

Использование виртуальных карт позволяет быстро и с небольшими затратами заменять секретную информацию в оконечных устройствах. Например, замена виртуальной карты позволяет модифицировать используемые алгоритмы шифрования и расшифровки в случае обнаружения бреши в системе безопасности. Однако само по себе использование виртуальной карты не дает выигрыша с точки зрения безопасности по сравнению с применением смарт-карты.

Известные способы описаны также в:

FR 2922393 A1,

ЕР 1320006 А1,

WO 2009/112966 A2 и

US 2009/080648 A1.

Настоящее изобретение направлено на повышение степени безопасности способов передачи и приема мультимедийного содержания с использованием виртуальных карт.

Настоящее изобретение, таким образом, относится к способу передачи и приема мультимедийного содержания, каждый криптопериод CPt которого скремблирован с использованием соответствующего управляющего слова CWt, этот способ содержит также этапы:

смену, по меньшей мере каждые два часа, передающей стороной виртуальной материнской карты, используемой для получения криптограммы  . Для следующего криптопериода CPt+n того же самого мультимедийного содержания, такая новая используемая виртуальная материнская карта отличается от ранее применявшейся виртуальной материнской карты своим рабочим ключом и по меньшей мере исполняемым кодом своего алгоритма шифрования или конструктора синтаксиса,

. Для следующего криптопериода CPt+n того же самого мультимедийного содержания, такая новая используемая виртуальная материнская карта отличается от ранее применявшейся виртуальной материнской карты своим рабочим ключом и по меньшей мере исполняемым кодом своего алгоритма шифрования или конструктора синтаксиса,

в ответ на такую смену, выбор оконечным устройством новой виртуальной дочерней карты для использования с целью расшифровки криптограммы  , для получения управляющего слова CWt+n.

, для получения управляющего слова CWt+n.

Согласно способу, описанному здесь выше, в результате смены виртуальных материнской и дочерней карт по меньшей мере каждые два часа увеличивается разнообразие используемых ключей и алгоритмов, что делает извлечение секретной информации несанкционированными пользователями и совместное использование ими этой информации с другими пользователями-хакерами более сложным. В частности, согласно описанному выше способу несанкционированное и незаконное извлечение секретной информации можно сделать более трудным не только путем частой смены рабочего ключа, но и за счет частой смены алгоритма шифрования и/или конструктора синтаксиса. Например, несанкционированное извлечение рабочих ключей можно сделать более затруднительным посредством смены конструктора синтаксиса, формата сообщения ЕСМ и, в качестве примера, изменения местонахождения этого ключа в сообщении ЕСМ. В результате компьютерным пиратам становится труднее точно извлечь криптограмму ключа из сообщения ЕСМ. Смена алгоритма шифрования делает несанкционированное извлечение только рабочего ключа бесполезным, поскольку необходимо также извлечь алгоритм шифрования или расшифровки для использования с этим ключом. Количество информации, которую необходимо незаконно извлечь, чтобы точно дескремблировать мультимедийное содержание, вследствие этого, увеличивается. В то же время частота обновления этой информации также увеличивается. Задача компьютерных хакеров вследствие этого становится более сложной, а степень безопасности способа передачи и приема мультимедийного содержания поэтому возрастает.

Варианты предлагаемого способа могут обладать следующими характеристиками:

- используемая новая виртуальная материнская карта отличается от предшествовавших применявшихся виртуальных материнских карт исполняемым кодом своего алгоритма расшифровки и своего конструктора синтаксиса.

Варианты предлагаемого способа имеют следующее преимущество:

- комбинированное использование алгоритма шифрования и расшифровки и конструктора синтаксиса позволяет шифровать управляющее слово и делает возможным изменение формата сообщения ЕСМ (например, местонахождение криптограммы этого управляющего слова в сообщении ЕСМ), чтобы сделать расшифровку такого сообщения ЕСМ более сложной для несанкционированного пользователя.

Настоящее изобретение также относится к способу генерирования сообщений ЕСМ с целью реализации способа передачи приема мультимедийных содержаний, так что каждое сообщение ЕСМ содержит криптограмму  управляющего слова CWt, использованного для скремблирования соответствующего криптопериода CPt того же самого мультимедийного содержания, способ содержит:

управляющего слова CWt, использованного для скремблирования соответствующего криптопериода CPt того же самого мультимедийного содержания, способ содержит:

a) шифрование управляющего слова CWt с использованием рабочего ключа и исполняемого кода алгоритма шифрования, содержащегося в виртуальной материнской карте, для получения криптограммы  , и

, и

b) генерирование сообщения ЕСМ, содержащего криптограмму  , с использованием исполняемого кода конструктора синтеза, содержащегося в виртуальной материнской карте, и

, с использованием исполняемого кода конструктора синтеза, содержащегося в виртуальной материнской карте, и

c) смену по меньшей мере каждые два часа виртуальной материнской карты, используемой для получения криптограммы  для следующего криптоперида CPt+n, так что используемая новая виртуальная материнская карта отличается от предшествующей использовавшейся виртуальной материнской карты рабочим ключом и исполняемым кодом алгоритма шифрования или конструктора синтаксиса.

для следующего криптоперида CPt+n, так что используемая новая виртуальная материнская карта отличается от предшествующей использовавшейся виртуальной материнской карты рабочим ключом и исполняемым кодом алгоритма шифрования или конструктора синтаксиса.

Варианты настоящего способа могут обладать одной или более из следующих характеристик:

- способ содержит передачу оконечному устройству, в составе сообщения ЕСМ, идентификатора виртуальной дочерней карты, которую нужно использовать для расшифровки криптограммы  .

.

- на этапе с), виртуальную материнскую карту выбирают из множества виртуальных карт, предварительно записанных в устройстве передатчика, так что виртуальные карты, принадлежащие этому множеству, отличаются одна от другой.

- на этапе с), виртуальную материнскую карту выбирают псевдослучайным образом из множества виртуальных карт, предварительно записанных в устройстве передатчика.

- при этом:

способ содержит этап, на котором выбирают, в качестве функции мультимедийного содержания, которое нужно скремблировать, множество из нескольких различных виртуальных материнских карт из совокупности нескольких множеств виртуальных материнских карт с использованием соотношения, ассоциирующего каждое мультимедийное содержание только с одним множеством виртуальных материнских карт, причем каждая виртуальная материнская карта принадлежит исключительно одному множеству, а

управляющие слова для скремблирования некоего мультимедийного содержания шифруют исключительно посредством виртуальных материнских карт, выбранных из множества, ассоциированного с этим содержанием, чтобы ограничить доступ к скремблированному мультимедийному содержанию исключительно теми приемными оконечными устройствами, которые обладают множеством виртуальных дочерних карт, ассоциированным с этим множеством виртуальных материнских карт.

Варианты предлагаемого способа имеют сверх того следующие преимущества:

- когда идентификатор виртуальной материнской карты передают в составе сообщения ЕСМ, можно увеличить частоту смены одной виртуальной карты на другую виртуальную карту,

- когда виртуальные материнские карты записаны предварительно, время переключения на уровне передатчика между предшествующей виртуальной материнской картой и новой виртуальной материнской картой становится минимальным,

- когда виртуальную материнскую карту выбирают псевдослучайным образом, степень безопасности способа возрастает, поскольку это делает затруднительным для несанкционированного пользователя выяснение заранее, какая из ассоциированных виртуальных дочерних карт будет картой, которую нужно использовать, чтобы расшифровать последующую криптограмму, и

- когда все виртуальные дочерние карты записаны предварительно, время переключения на уровне оконечного устройства между предшествующей виртуальной дочерней картой и новой виртуальной дочерней картой становится минимальным.

Настоящее изобретение относится также к способу приема, посредством оконечного устройства, для реализации описанного выше способа передачи и приема, этот способ содержит:

e) прием, в составе одного или более сообщений ЕСМ, криптограммы  для управляющего слова CWt,

для управляющего слова CWt,

f) определение местонахождения криптограммы  в составе принятого сообщения ЕСМ, посредством исполняемого кода анализатора синтаксиса и затем расшифровку этой криптограммы с использованием открытого ключа и исполняемого кода алгоритма расшифровки, при этом исполняемый код анализатора синтаксиса и алгоритма расшифровки содержится в составе виртуальной дочерней карты, ассоциированной с передающей виртуальной материнской картой, и дескремблирование криптопериода CPt принимаемого скремблированного мультимедийного содержания с использованием расшифрованного управляющего слова CWt, и

в составе принятого сообщения ЕСМ, посредством исполняемого кода анализатора синтаксиса и затем расшифровку этой криптограммы с использованием открытого ключа и исполняемого кода алгоритма расшифровки, при этом исполняемый код анализатора синтаксиса и алгоритма расшифровки содержится в составе виртуальной дочерней карты, ассоциированной с передающей виртуальной материнской картой, и дескремблирование криптопериода CPt принимаемого скремблированного мультимедийного содержания с использованием расшифрованного управляющего слова CWt, и

g) в ответ на смену виртуальной материнской карты в передатчике, выбор в оконечном устройстве новой виртуальной дочерней карты с целью использования для расшифровки криптограммы  из множества виртуальных дочерних карт, предварительно записанных в оконечном устройстве, для получения управляющего слова CWt, так что каждая виртуальная дочерняя карта в каком-либо множестве отличается от любой другой виртуальной дочерней карты этого множества своим рабочим ключом и по меньшей мере исполняемым кодом своего алгоритма расшифровки или анализатора синтаксиса.

из множества виртуальных дочерних карт, предварительно записанных в оконечном устройстве, для получения управляющего слова CWt, так что каждая виртуальная дочерняя карта в каком-либо множестве отличается от любой другой виртуальной дочерней карты этого множества своим рабочим ключом и по меньшей мере исполняемым кодом своего алгоритма расшифровки или анализатора синтаксиса.

Варианты этого способа могут иметь одну или более следующих характеристик:

- способ содержит этапы, на которых:

принимают идентификатор виртуальной дочерней карты на этапе е), и

выбирают виртуальную дочернюю карту из множества предварительно записанных карт на основе указанного идентификатора, принятого во время этапа g).

- способ содержит также:

прием оконечным устройством на этапе е), одной или более дополнительных команд, и

в ответ на это, модификацию исполняемого кода выбранной виртуальной дочерней карты путем завершения и/или замены только одной части команд исполняемого кода этой виртуальной дочерней карты посредством принятой команды или множества команд.

- способ содержит:

h) прием зашифрованной виртуальной дочерней карты оконечным устройством,

i) сохранение принятой зашифрованной виртуальной дочерней карты, для добавления этой карты к множеству предварительно записанных виртуальных дочерних карт, и

j) расшифровку указанной зашифрованной виртуальной дочерней карты в ответ на прием указанного идентификатора,

этапы h), i) и j) выполняют прежде реализации этапов е) и g).

Варианты этого способа обладают также следующими преимуществами:

- если способ содержит описанный выше механизм дополнительных команд, этот способ оказывается дополнительно защищен.

Наконец, рассматриваемый способ относится к носителю записи информации, содержащему команды для реализации одного из способов, представленных здесь выше, когда эти команды выполняет электронный компьютер.

Настоящее изобретение относится также к передатчику для реализации способа генерирования сообщений ЕСМ, такой передатчик содержит:

блок скремблирования для осуществления скремблирования соответствующего криптопериода CPt мультимедийного содержания с использованием управляющего слова CWt,

систему для шифрования управляющего слова CWt с использованием рабочего ключа и исполняемого кода алгоритма шифрования, содержащегося в составе виртуальной материнской карты, для получения криптограммы  и для генерирования сообщения ЕСМ, содержащего эту криптограмму

и для генерирования сообщения ЕСМ, содержащего эту криптограмму  , с применением исполняемого кода конструктора синтаксиса, содержащегося в составе виртуальной материнской карты, при этом система запрограммирована для смены используемой виртуальной материнской карты по меньшей мере через каждые два часа с целью получения криптограммы

, с применением исполняемого кода конструктора синтаксиса, содержащегося в составе виртуальной материнской карты, при этом система запрограммирована для смены используемой виртуальной материнской карты по меньшей мере через каждые два часа с целью получения криптограммы  для следующего криптопериода CPt+n, при этом новая используемая виртуальная материнская карта отличается от предшествующей использовавшейся материнской виртуальной карты рабочим ключом и по меньшей мере исполняемым кодом своего алгоритма шифрования или конструктора синтаксиса.

для следующего криптопериода CPt+n, при этом новая используемая виртуальная материнская карта отличается от предшествующей использовавшейся материнской виртуальной карты рабочим ключом и по меньшей мере исполняемым кодом своего алгоритма шифрования или конструктора синтаксиса.

Настоящее изобретение, наконец, относится к приемному оконечному устройству, содержащему:

множество предварительно записанных виртуальных дочерних карт,

приемник, предназначенный для приема, посредством одного или более сообщений ЕСМ, криптограммы  управляющего слова CWt+n, и

управляющего слова CWt+n, и

интегральную схему, запрограммированную для:

определения местонахождения криптограммы  в составе принятого сообщения ЕСМ посредством исполняемого кода анализатора синтаксиса и затем расшифровки этой криптограммы с использованием рабочего ключа и исполняемого кода алгоритма расшифровки, так что исполняемый код анализатора синтаксиса и алгоритма расшифровки содержится в составе виртуальной дочерней карты, ассоциированной с виртуальной материнской картой, и

в составе принятого сообщения ЕСМ посредством исполняемого кода анализатора синтаксиса и затем расшифровки этой криптограммы с использованием рабочего ключа и исполняемого кода алгоритма расшифровки, так что исполняемый код анализатора синтаксиса и алгоритма расшифровки содержится в составе виртуальной дочерней карты, ассоциированной с виртуальной материнской картой, и

дескремблирование криптопериода CPt мультимедийного содержания, скремблированного с использованием расшифрованного управляющего слова CWt, и

в ответ на смену виртуальной материнской карты в передатчике выбор новой виртуальной дочерней карты для использования с целью расшифровки криптограммы  из множества предварительно записанных виртуальных дочерних карт, чтобы получить управляющее слово CWt+n, так что каждая виртуальная дочерняя карта отличается от любой другой виртуальной дочерней карты этого множества своим рабочим ключом и по меньшей мере исполняемым кодом своего алгоритма расшифровки или своего анализатора синтаксиса.

из множества предварительно записанных виртуальных дочерних карт, чтобы получить управляющее слово CWt+n, так что каждая виртуальная дочерняя карта отличается от любой другой виртуальной дочерней карты этого множества своим рабочим ключом и по меньшей мере исполняемым кодом своего алгоритма расшифровки или своего анализатора синтаксиса.

Другие признаки и преимущества настоящего изобретения станут более понятными из описания, приведенного ниже на примерах, никоим образом не являющихся исчерпывающими, и со ссылками на прилагаемые чертежи, на которых:

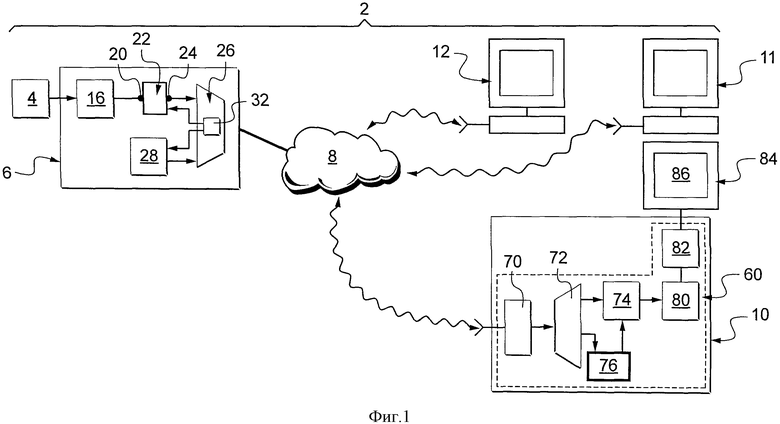

- Фиг.1 представляет схематичную иллюстрацию системы для передачи и приема скремблированных мультимедийных содержаний,

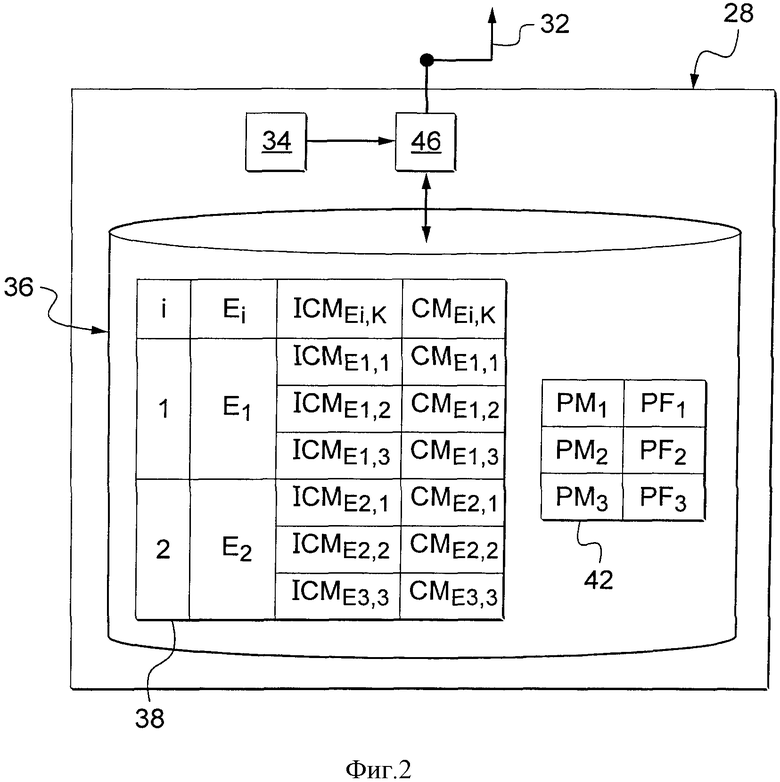

- Фиг.2 представляет схематичную иллюстрацию модуля вычисления для передающей системы, показанной на Фиг.1,

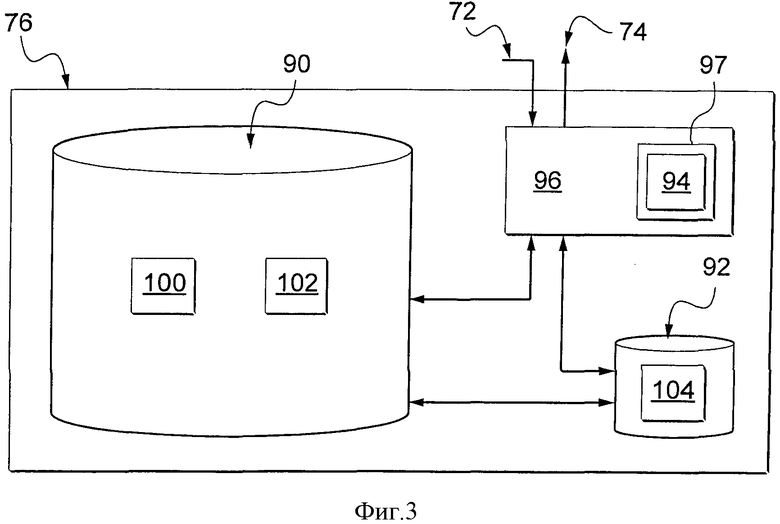

- Фиг.3 представляет схематичную иллюстрацию интегральной схемы для передающей системы, показанной на Фиг.1,

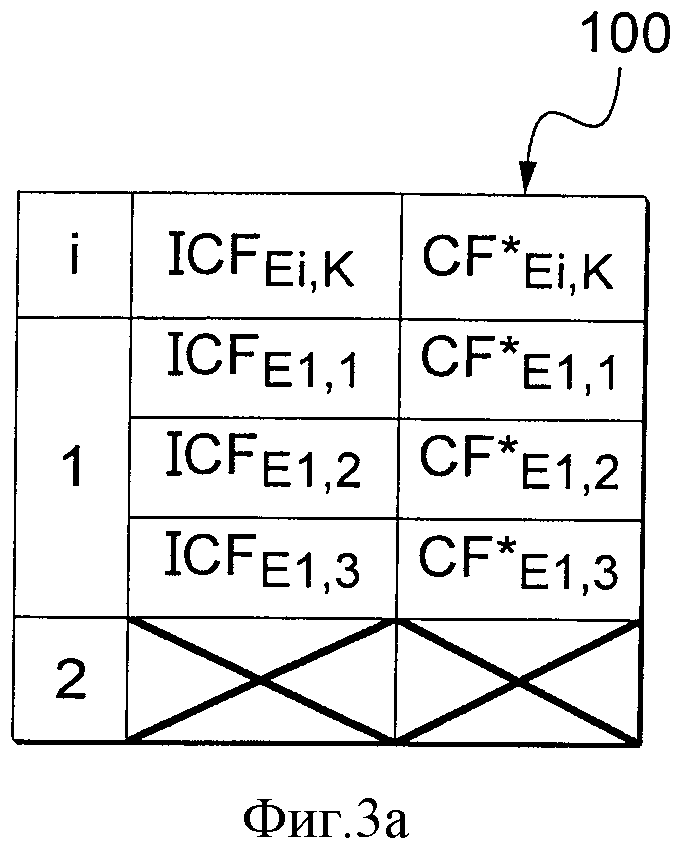

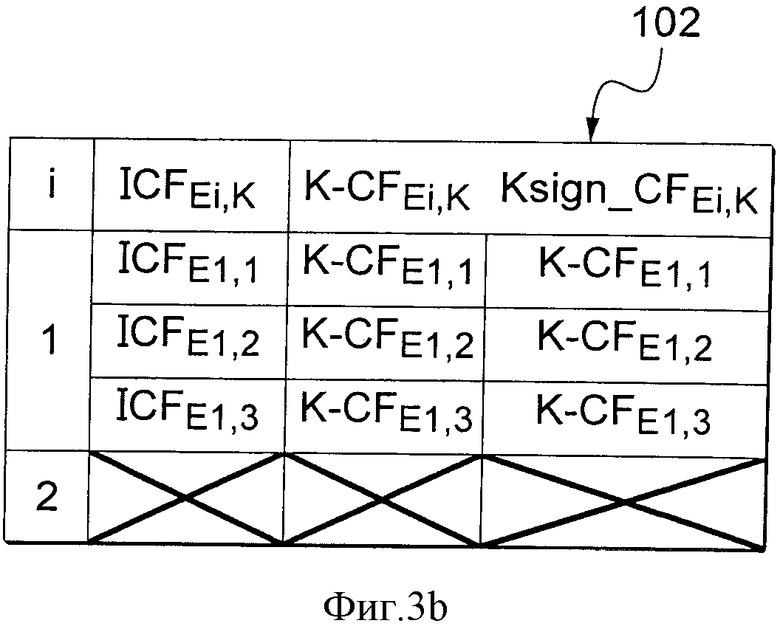

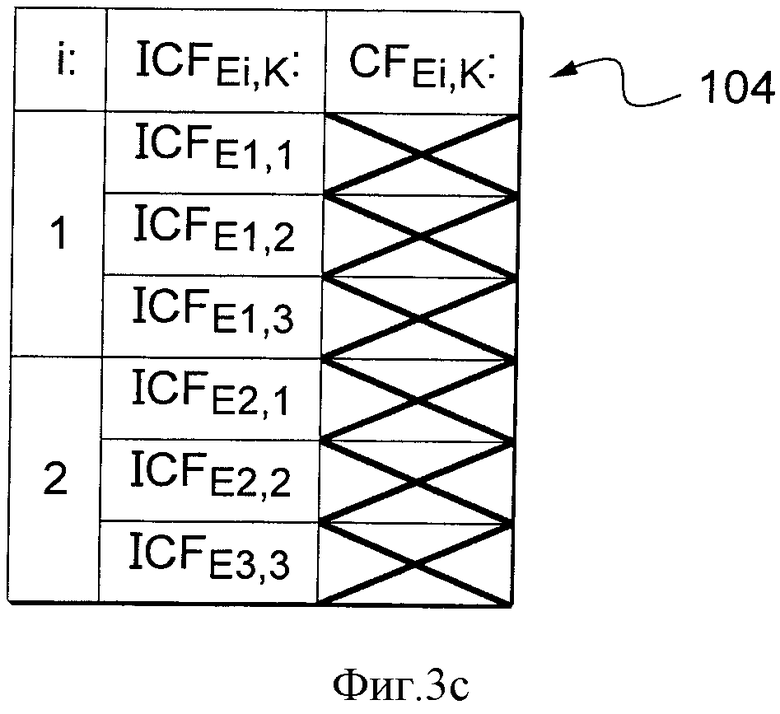

- Фиг.3а, 3b и 3с представляют схематичные иллюстрации баз данных и таблицы, предварительно записанных в запоминающих устройствах интегральной схемы, показанной на Фиг.3,

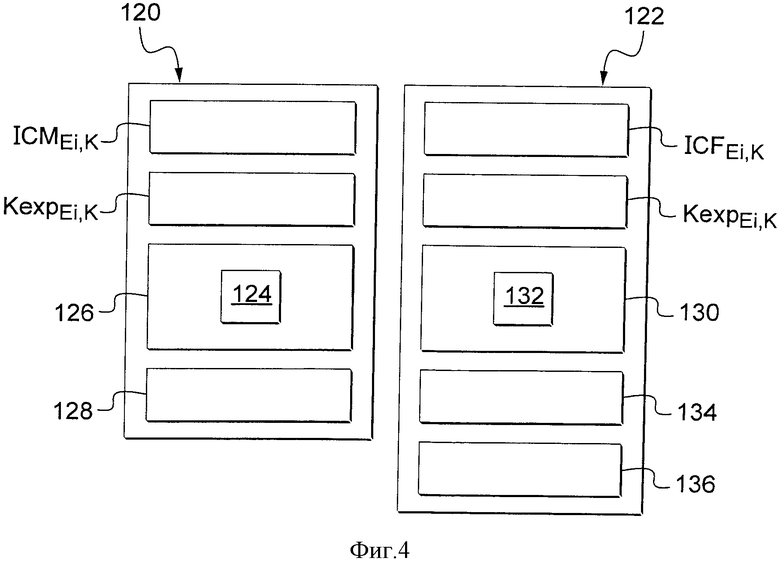

- Фиг.4 представляет схематичную иллюстрацию ассоциированных одна с другой виртуальной материнской карты и виртуальной дочерней карты,

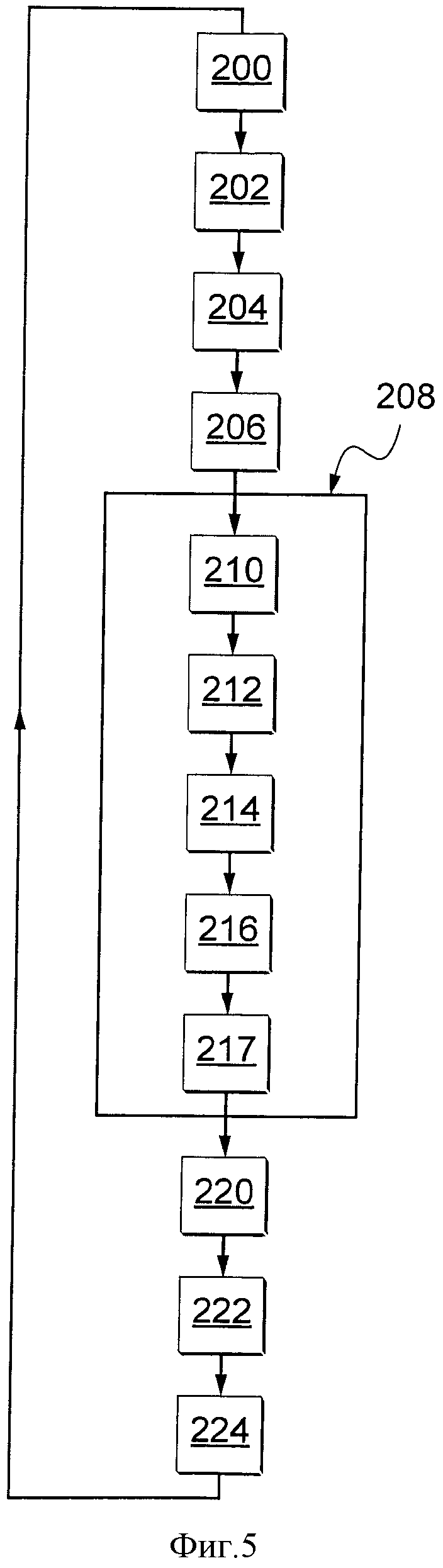

- Фиг.5 представляет логическую схему способа передачи скремблированного мультимедийного содержания в системе, показанной на Фиг.1, и

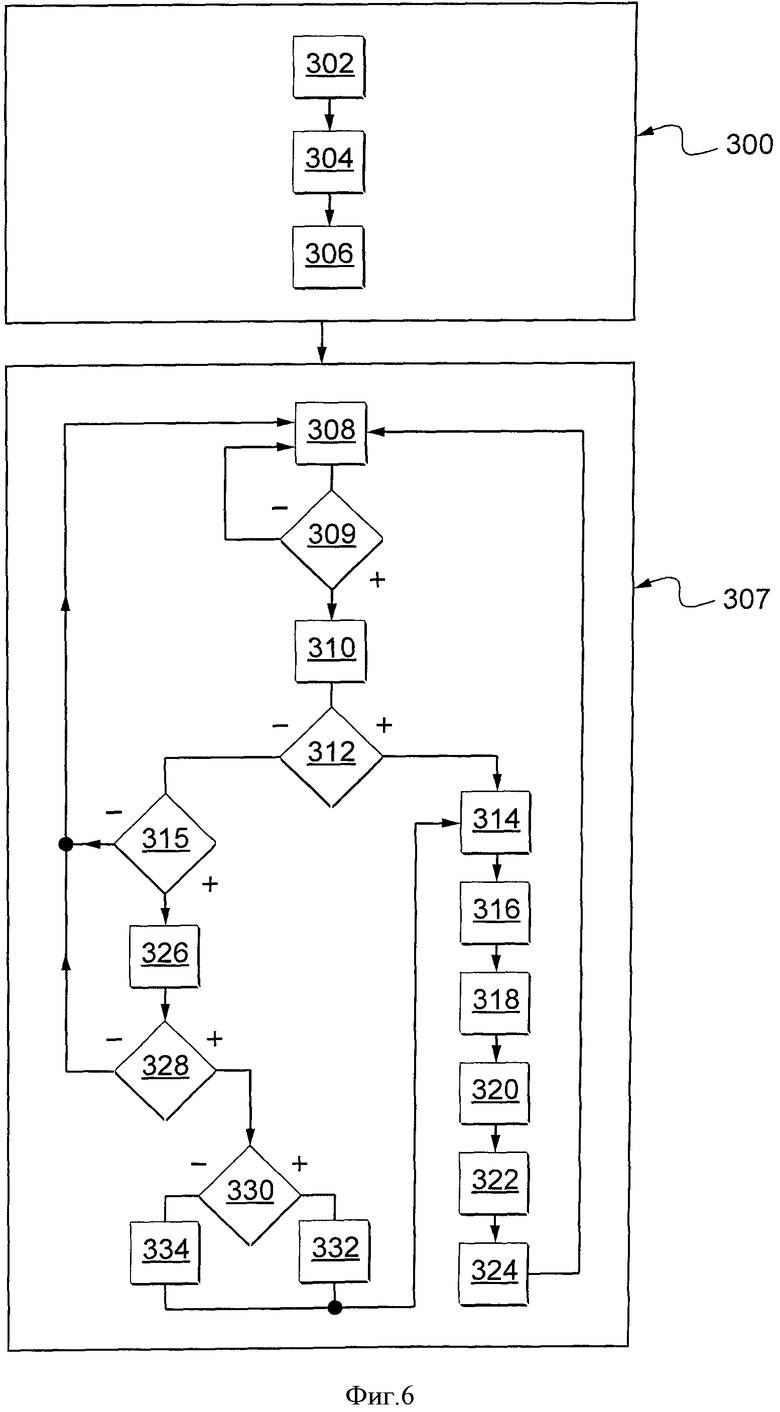

- Фиг.6 представляет логическую схему способа приема скремблированного мультимедийного содержания в системе, показанной на Фиг.1.

На этих чертежах одни и те же позиционные обозначения используются для указания одинаковых элементов.

Здесь ниже в настоящем описании характеристики и функции, хорошо известные специалистам в рассматриваемой области, подробно не описаны.

Более того, здесь используется обычная терминология, применяемая для систем условного доступа к мультимедийному содержанию. За дополнительной информацией относительно этой терминологии читатель может обратиться к следующему документу: «Функциональная модель системы условного доступа» ("Functional Model of Conditional Access System", EBU Review, Technical European Broadcasting Union, Brussels, BE, n° 266, 21 December 1995).

На Фиг.1 представлена система 2 для передачи и приема скремблированных мультимедийных содержаний. Здесь мультимедийные содержания являются линеаризованными. Термин «линеаризованное мультимедийное содержание» обозначает мультимедийное содержание для которого пользователь не управляет моментом передачи. Например, такое мультимедийное содержание соответствует последовательности аудиовизуальной программы, такой как программа телевизионного вещания или кинофильм.

Открытые мультимедийные содержания генерируют в одном или более источниках 4 и передают вещательному устройству 6. Это устройство 6 передает полученные им мультимедийные содержания одновременно множеству приемных оконечных устройств через сеть 8 передачи информации. Передаваемые в таком режиме вещания мультимедийные содержания синхронизированы во времени один с другими таким образом, чтобы, например, соответствовать заранее составленной программе передач.

Сеть 8 обычно представляет собой сеть передачи информации на большие расстояния, такую как Интернет или сеть спутниковой связи или какая-либо другая сеть вещания, такая как сеть, используемая для передачи сигналов цифрового наземного телевидения (DTTV).

На Фиг.1 для простоты показаны только три приемных оконечных устройств с 10 по 12.

Устройство 6 содержит блок 16 кодирования, который сжимает получаемые им мультимедийные содержания. Этот блок 16 кодирования обрабатывает цифровые мультимедийные содержания. Например, такой блок кодирования работает в соответствии со стандартом MPEG2 (группа экспертов по кинематографии - 2) или стандартом UIT-T Н264.

Сжатые мультимедийные содержания направляют на вход 20 блока 22 скремблирования. Этот блок 22 скремблирования осуществляет скремблирование каждого сжатого мультимедийного содержания, чтобы сделать его просмотр обусловленным определенными условиями, такими как приобретение права доступа пользователями приемных оконечных устройств. Полученные скремблированные мультимедийные содержания передают на выход 24, соединенный с входом мультиплексора 26. Указанный блок 22 скремблирования осуществляет скремблирование каждого сжатого мультимедийного содержания с применением управляющего слова CWi,t, предоставленного этому блоку генератором 32 управляющих слов CWi,t. Обычно этот блок скремблирования соответствует стандарту, такому как DVB-CSA (цифровое видео вещание - обобщенный алгоритм скремблирования), ISMA Cryp (Альянс по разработке решений потоковой передачи данных в Интернет), SRTP (протокол защищенной передачи данных в реальном времени), AES (передовой стандарт шифрования),… и т.п.

Генератор 32 запрограммирован для:

- генерирования управляющего слова CWi,t, и

- передачи сгенерированного управляющего слова блоку 22 скремблирования и на систему 28.

В рассматриваемом примере генератор 32 генерирует управляющее слово CWi,t псевдослучайным образом. Здесь генератор 32 включен в состав мультиплексора 26.

Здесь ниже индекс i представляет собой идентификатор канала, в котором происходит вещание скремблированного мультимедийного содержания, а индекс t представляет собой порядковый номер, идентифицирующий криптопериод, скремблированный с использованием этого управляющего слова.

Система 28 больше известна под сокращенным названием CAS (система условного доступа). Эта система 28 запрограммирована для:

- генерирования криптограммы  для управляющего слова CWi,t, переданного генератором 32, и

для управляющего слова CWi,t, переданного генератором 32, и

- генерирования, для каждого канала I, сообщения ECMi,t (сообщения управления правами), содержащего по меньшей мере криптограмму  управляющего слова CWi,t, используемого блоком 22 скремблирования для осуществления скремблирования криптопериода t в канале i.

управляющего слова CWi,t, используемого блоком 22 скремблирования для осуществления скремблирования криптопериода t в канале i.

Эти сообщения ECMi,t и скремблированные мультимедийные содержания мультиплексируют посредством мультиплексора 26 и затем передают в сеть 8.

Система 28 дополнительно описана ниже со ссылками на Фиг.2.

Сообщение ЕСМ, содержащее управляющее слово CWi,t, в описании ниже обозначено как ECMi,t, здесь:

- индекс i идентифицирует канал, и

- индекс t представляет собой порядковый номер, идентифицирующий позицию этого сообщения ЕСМ на оси времени относительно других сообщений ЕСМ, передаваемых по порядку для дескремблирования канала

Здесь, индекс t идентифицирует также криптопериод CPi,t, который может быть дескремблирован посредством управляющего слова CWi,t, содержащегося в сообщении ECMi,t. Этот индекс t является уникальным для каждого криптопериода CPi,t.

Один и тот же идентификатор i вставляют во все сообщения ECMi,t, содержащие криптограмму  для дескремблирования мультимедийных содержаний, передаваемых в режиме вещания по этому каналу i. В качестве иллюстрации, здесь скремблирование и мультиплексирование мультимедийных содержаний осуществляется в соответствии с протоколом DVB-Simulcrypt (ETSI TS 103 197). В этом случае идентификатор i может соответствовать одной паре «идентификатор канала/идентификатор потока» ("channel ID/stream ID"), по которой передают все запросы с требованием генерирования сообщений ЕСМ для этого канала.

для дескремблирования мультимедийных содержаний, передаваемых в режиме вещания по этому каналу i. В качестве иллюстрации, здесь скремблирование и мультиплексирование мультимедийных содержаний осуществляется в соответствии с протоколом DVB-Simulcrypt (ETSI TS 103 197). В этом случае идентификатор i может соответствовать одной паре «идентификатор канала/идентификатор потока» ("channel ID/stream ID"), по которой передают все запросы с требованием генерирования сообщений ЕСМ для этого канала.

В рассматриваемом примере оконечные устройства с 10 по 12 идентичны. Поэтому здесь ниже только оконечное устройство 10 описано более подробно.

Оконечное устройство 10 здесь описано для конкретного случая, когда оно может одновременно дескремблировать только один канал i. Для этой цели оконечное устройство 10 содержит один тракт 60 дескремблирования, осуществляющий дескремблирование канала i. Например, тракт 60 дескремблирует сигнал канала i для представления его на экране устройства 84 отображения.

Таким устройством 84 отображения может быть, например, телевизор, компьютер или снова стационарный телефон или сотовый телефон. Здесь в качестве устройства отображения используется телевизор.

Тракт 60 содержит приемник 70 вещательных мультимедийного содержания. Этот приемник 70 соединен с входом демультиплексора 72, который передает, с одной стороны, мультимедийное содержание на блок 74 дескремблирования и, с другой стороны, сообщения ECMi,t и EMM (сообщение о санкционировании приема) на интегральную схему 76.

Интегральная схема 76 способна расшифровать криптограмму  для управляющего слова CWi,t, содержащуюся в сообщении ECMi,t, и передать полученное управляющее слово на блок 74 дескремблирования. Эта интегральная схема 76 более подробно описана ниже со ссылками на Фиг.3.

для управляющего слова CWi,t, содержащуюся в сообщении ECMi,t, и передать полученное управляющее слово на блок 74 дескремблирования. Эта интегральная схема 76 более подробно описана ниже со ссылками на Фиг.3.

Указанный блок 74 дескремблирования осуществляет дескремблирование скремблированного мультимедийного содержания с использованием управляющего слова, переданного ему процессором 76. Полученное дескремблированное мультимедийное содержание передают на декодер 80, который осуществляет декодирование содержания. Расширенное или декодированное мультимедийное содержание передают графической карте 82, которая управляет представлением этого мультимедийного содержания на устройстве 84 отображения, оснащенном экраном 86. Устройство 84 отображения представляет мультимедийное содержание в открытой форме на экране 86.

Система 28 будет теперь описана со ссылками на Фиг.2.

Эта система 28 содержит энергонезависимое запоминающее устройство 36. Это запоминающее устройство 36 содержит базы 38 и 42 данных.

База 38 данных представляет собой соотношение, ассоциирующее, для каждого индекса 1, множество Ei виртуальных материнских карт CMEi,k, где индекс Е; идентифицирует множество, которому принадлежит виртуальная карта CMEi,k, и k представляет собой целое число. Каждая виртуальная материнская карта CMEi,k идентифицирована посредством идентификатора ICMEi,k, являющегося правильным исключительно для этой виртуальной материнской карты. Для упрощения Фиг.2 база 38 данных показана только для двух каналов 1 и 2. Множества E1 и Е2 содержат по три предварительно записанных виртуальных материнских карты, соответственно, CME1,1, СМЕ1,2, CME1,3 и СМЕ2,1 СМЕ2,2, СМЕ2,3.

Виртуальные материнские карты, принадлежащие одному и тому же множеству, отличаются одна от другой. Предпочтительно, виртуальная материнская карта, принадлежащая множеству Ei, принадлежит исключительно этому множеству Ei. Таким образом, две виртуальные материнские карты, принадлежащие двум разным множествам Ei, обязательно отличны одна от другой. Определение термина «отличный от других» дано ниже со ссылками на Фиг.4.

Все виртуальные материнские карты имеют общую структуру. Эта структура представлена ниже со ссылками на Фиг.4.

База 42 данных содержит так называемые «программные корректировки». Термин «программная корректировка» обозначает группу сегментов кода, содержащую по меньшей мере одну команду, предназначенную для дополнения или замены части исполняемого кода виртуальной материнской или дочерней карты. Такая замена не требует какой-либо повторной компиляции модифицированного кода. Обычно такая «корректировка» образована из одного или более кодовых векторов (или последовательности байтов) переменной длины, каждый из которых ассоциирован с целевым адресом (или начальной позицией) в коде (непрерывной зоне памяти), содержимое которых нужно заменить. В конечном итоге, это представляет собой список модификаций, которые необходимо выполнить в кодовом блоке.

Здесь ниже, термин «материнская корректировка» обозначает корректировку, предназначенную для применения к коду виртуальной материнской карты. Термин «дочерняя корректировка» обозначает корректировку, предназначенную для применения к коду виртуальной дочерней карты.

Например, корректировка содержит команду, указывающую число итераций для алгоритма шифрования или расшифровки.

В примере, размер памяти для программной корректировки меньше 10 ko и, предпочтительно, меньше 5 ko, так что она может быть передана посредством сообщения ЕСМ и/или сообщения EMM.

База 42 данных ассоциирует с материнской корректировкой PMj, соответствующую дочернюю корректировку PFj, где j - целое число. Для упрощения Фиг.2 база 42 данных в этом примере содержит три пары материнских/дочерних корректировок.

Запоминающее устройство 36 здесь представляет сбой флэш-память.

Система 28 содержит также процессор 46, способный:

- псевдослучайным образом выбирать виртуальную материнскую карту CMEi,k из множества Е; карт в базе 38 данных,

- псевдослучайным образом выбирать материнскую корректировку PMj в базе 42 данных, и

- и генерировать криптограмму  для управляющего слова CWi,t, сформированного генератором 32, с использованием выбранной виртуальной материнской карты CMEi,k и выбранной материнской корректировки PMj.

для управляющего слова CWi,t, сформированного генератором 32, с использованием выбранной виртуальной материнской карты CMEi,k и выбранной материнской корректировки PMj.

Более того, процессор 46 способен генерировать сообщение ECMi,t, содержащее:

- сформированную криптограмму  ,

,

- идентификатор виртуальной дочерней карты, которую следует использовать для расшифровки этой криптограммы  ,

,

- дочернюю корректировку PFj, ассоциированную с выбранной материнской корректировкой PMj, и

- сигнатуру или криптографическую избыточность MAC (код аутентификации сообщения), используемые для проверки целостности сообщения ЕСМ.

Например, процессор 46 построен на основе программируемого электронного компьютера. Этот компьютер способен выполнять команды, записанные на носителе записи информации, чтобы реализовать способ, представленный на Фиг.5. Например, эти команды также записывают в запоминающем устройстве 36.

Далее интегральная схема 76 будет описана со ссылками на Фиг.3.

Интегральная схема 76 больше известна под названием SoC (система на кристалле). Здесь интегральная схема 76 предпочтительно представляет собой также защищенную интегральную схему. Использование защищенных интегральных схем хорошо известно специалистам в рассматриваемой области. Для получения подробного описания примера защищенной интегральной схемы можно обратиться к заявке на выдачу патента США US 20050169468. Здесь, интегральная схема 76 содержит:

энергонезависимое запоминающее устройство 90,

энергозависимое запоминающее устройство 92, и

процессор 96.

Запоминающее устройство 90 содержит базу 100 данных (которая лучше видна на Фиг.3а). Эта база 100 данных ассоциирует с идентификатором ICFEi,k некой дочерней картой CFEi,k криптограмму  этой виртуальной дочерней карты CFEi,k. Каждую криптограмму

этой виртуальной дочерней карты CFEi,k. Каждую криптограмму  кода виртуальной дочерней карты здесь получают путем шифрования исполняемого кода виртуальной дочерней карты CFEi,k с использованием ключа K_CFEi,k.

кода виртуальной дочерней карты здесь получают путем шифрования исполняемого кода виртуальной дочерней карты CFEi,k с использованием ключа K_CFEi,k.

Предпочтительно, для каждой виртуальной материнской карты с идентификатором ICMEi,k, предварительно записанной в запоминающем устройстве 36, имеется самое большее одна криптограмма кода  , ассоциированная с этим идентификатором ICFEi,k и предварительно записанная в базе 100. Тем самым подчеркивается такая характеристика изобретения, согласно которой в запоминающем устройстве 36 имеются такие предварительно записанные материнские карты, для которых нет предварительно записанной в базе 100 криптограммы кода ассоциированной виртуальной дочерней карты.

, ассоциированная с этим идентификатором ICFEi,k и предварительно записанная в базе 100. Тем самым подчеркивается такая характеристика изобретения, согласно которой в запоминающем устройстве 36 имеются такие предварительно записанные материнские карты, для которых нет предварительно записанной в базе 100 криптограммы кода ассоциированной виртуальной дочерней карты.

Для упрощения Фиг.3а, база 100 данных содержит только три криптограммы кода виртуальных дочерних карт  ,

,  и

и  , ассоциированных, соответственно, с идентификаторами ICFE1,1, ICFE1,2 и ICFE1,2.

, ассоциированных, соответственно, с идентификаторами ICFE1,1, ICFE1,2 и ICFE1,2.

Здесь база 100 данных не содержит криптограмм кода виртуальных дочерних карт  ,

,  и

и  .

.

Все виртуальные дочерние карты имеют общую структуру. Эта структура ниже описана подробно со ссылками на Фиг.4.

Запоминающее устройство 90 содержит также базу 102 данных (лучше видна на Фиг.3b). Эта база 102 данных ассоциирует с каналом i и идентификатором ICFEi,k следующее:

- ключ K_CFEi,k для расшифровки криптограммы  виртуальной дочерней карты CFEi,k, и

виртуальной дочерней карты CFEi,k, и

- ключ Ksign_CFEi,k для проверки аутентичности виртуальной дочерней карты CFEi,k.

В рассматриваемом пример база 102 данных содержит:

- ключи K_CFE1,1, K_CFE1,2, K_CFE1,3, и

- ключи Ksign_CFE1,1, Ksign_CFE1,2, и Ksign_CFE1,3.

Запоминающее устройство 92 содержит таблицу 104 (это лучше видно на Фиг.3с), ассоциирующую адрес виртуальной дочерней карты CFEi,k, записанной в запоминающем устройстве 90, с идентификатором ICFEi,k. Такие виртуальные дочерние карты CFEi,k, записанные в запоминающем устройстве 90, предпочтительно защищены. Термин «защищенный» здесь означает тот факт, что исполняемые коды виртуальных дочерних карт закрыты таким образом, что их невозможно исполнить, как они есть. Например, часть исполняемого кода зашифрована, чтобы сделать невозможной никакую попытку инженерного анализа. В рассматриваемом примере таблица 104 пуста. Это означает, что в таблице нет адресов защищенных виртуальных дочерних карт CFEi,k.

Процессор 96 здесь представляет собой программируемый электронный компьютер. Этот процессор 96 способен выполнять команды, записанные на носителе записи информации, чтобы реализовать способ, показанный на Фиг.6. Процессор 96 имеет сопроцессор 97 безопасности. Такой сопроцессор 97 здесь запрограммирован для:

защиты (сокрытия или, как в рассматриваемом случае, шифрования) данных, сохраняемых в запоминающем устройстве 92, и

восстановления (в рассматриваемом случае - расшифровки) сегментов данных, сохраняемых в запоминающем устройстве 92, чтобы сделать их пригодными для использования процессором 96.

В рассматриваемом примере сопроцессор 97 содержит энергонезависимое запоминающее устройство с однократной записью. Это запоминающее устройство 94 содержит ключ Kchip, подходящий для оконечного устройства 10. Этот ключ, например, вытравливают в процессе изготовления интегральной схемы 76.

Ассоциированные одна с другой виртуальная материнская карта 120 и виртуальная дочерняя карта 122 будут теперь описаны со ссылками на Фиг.4.

Эти виртуальная материнская карта 120 и виртуальная дочерняя карта 122 представляют собой библиотеки программ. Обычно эти виртуальная материнская карта 120 и виртуальная дочерняя карта 122 представляют собой библиотеки типа DLL (динамически компонуемая библиотека), содержащие соответствующие исполняемые коды.

Виртуальная материнская карта 120 содержит:

- идентификатор ICMEi,k,

- эксплуатационный ключ KexpEi,k,

- алгоритм 126 шифрования, использующий этот эксплуатационный ключ KexpEi,k для шифрования управляющего слова CWi,t и получения криптограммы  , и

, и

- конструктор 128 синтаксиса для форматирования сообщения ЕСМ и вставки криптограммы управляющего слова CWi,t, равно как и других параметров (таких как условия доступа) в сообщение ECMi,t, таким способом, какой согласован с конструктором синтаксиса в составе каждой ассоциированной виртуальной дочерней карты.

Указанные алгоритм шифрования и конструктор синтаксиса составляют код, предназначенный для исполнения процессором 46.

В рассматриваемом примере алгоритм шифрования содержит участок 124 пропущенного кода. Этот участок 124 предназначен для того, чтобы принять в это место программную корректировку для материнской карты. В рассматриваемом примере этот участок 124 составляет только одну часть алгоритма 126, но никак не весь алгоритм 126.

Более того, в настоящем описании термин «отличные одна от другой виртуальные материнские карты» обозначает две виртуальные карты, которые отличаются одна от другой своими рабочими ключами KexpEi,k и/или своими алгоритмами 126 шифрования и/или своими конструкторами 128 синтаксиса.

Виртуальная дочерняя карта 122 содержит:

- идентификатор ICFEi,k;

- рабочий ключ KexpEi,k,

- алгоритм 130 расшифровки, использующий этот рабочий ключ KexpEi,k, для расшифровки криптограммы  , зашифрованной в материнской карте 120, и получения управляющего слова CWi,t,

, зашифрованной в материнской карте 120, и получения управляющего слова CWi,t,

- анализатор 134 синтаксиса для обнаружения местонахождения криптограммы  в составе сообщения ECMi,t, и

в составе сообщения ECMi,t, и

- сигнатуру 136 для проверки целостности виртуальной дочерней карты 122.

Алгоритм расшифровки и анализатор синтаксиса составляют код, предназначенный для исполнения процессором 96.

Термин «отличные одна от другой виртуальные дочерние карты» обозначает две виртуальные дочерние карты, которые отличаются одна другой своими рабочими ключами и/или своими алгоритмами расшифровки и/или своими анализаторами синтаксиса.

Способ передачи скремблированного мультимедийного содержания в системе, показанной на Фиг.1, теперь будет описан со ссылками на Фиг.5. Этот способ реализуется одинаково для каждого канала. Поэтому ниже мы рассмотрим способ передачи для конкретного случая канала 1.

На этапе 200, выполняемом в момент времени t, источник 4 передает криптопериод CP1,t, в открытом виде из канала 1 в блок 16 кодирования. В рассматриваемом примере продолжительность криптопериода составляет от пяти секунд до одной минуты. Продолжительность криптограммы обычно равна 10 с.

На этапе 202 блок 16 кодирования осуществляет кодирование СР1,t и передает кодированный криптопериод в блок 22 скремблирования.

На этапе 204 генератор 32 выбирает управляющее слово CW1,t, и передает это управляющее слово в блок 22 скремблирования. Более конкретно, генератор 32 псевдослучайным образом выбирает управляющее слово CW1,t и передает это управляющее слово CW1,t в блок 22 скремблирования и в систему 28.

На этапе 206 блок 22 скремблирования осуществляет скремблирование криптопериода CW1,t, принятого на этапе 204. В результате блок 22 скремблирования генерирует скремблированный криптопериод  Этот блок 22 скремблирования передает скремблированный криптопериод

Этот блок 22 скремблирования передает скремблированный криптопериод  , на мультиплексор 26.

, на мультиплексор 26.

На этапе 208 система 28 генерирует различные сегменты информации, необходимые для построения сообщения ECM1,t, так что это позволяет дескремблировать криптопериод  .

.

Более конкретно, на этапе 210 процессор 46 выбирает множество E1 материнских карт, ассоциированных с каналом 1, посредством базы 38 данных. Затем, в базе 38 данных он псевдослучайным образом выбирает виртуальную материнскую карту CM1,k из совокупности виртуальных материнских карт CM1,1, CM1,2 и CM1,3 в составе множества E1. Например, этот процессор 46 выбирает виртуальную материнскую карту CM1,1.

На этапе 212 процессор 46 псевдослучайным образом выбирает, в базе 42 данных материнскую корректировку PMj из совокупности материнских корректировок PM1, РМ2 и РМ3. Например, процессор 46 выбирает материнскую корректировку PM1.

На этапе 214 процессор 46 заполняет пропущенный участок 124 кода в составе алгоритма 126 шифрования виртуальной карты CM1,1, выбранной на этапе 210, материнской корректировкой PM1, выбранной на этапе 211. Алгоритм шифрования, сформированный на этом этапе 214, в дальнейшем именуется «рабочий алгоритм шифрования».

На этапе 216 процессор 46 генерирует криптограмму  слова CW1,t на основе:

слова CW1,t на основе:

- рабочего алгоритма шифрования, сформированного на этапе 214, и

- рабочего ключа KexpE1,1, содержащегося в выбранной материнской карте CME1,1,

- управляющего слова CW1,t, созданного генератором 32.

На этапе 217 процессор 46 исполняет конструктор синтаксиса в составе виртуальной материнской карты CME1,1, чтобы определить в кадре сообщения ЕСМ1,t позицию, в которую необходимо вставить криптограмму  .

.

На этапе 220 система 28 генерирует сообщение ECM1,t, содержащее:

- идентификатор ICFE1,1 виртуальной материнской карты, ассоциированный с виртуальной материнской картой CME1,1,

- дочернюю корректировку PF1,

- криптограмму  управляющего слова CWi,t, позволяющего дескремблировать криптопериод t канала 1, и

управляющего слова CWi,t, позволяющего дескремблировать криптопериод t канала 1, и

- криптографическую избыточность MAC.

На этом этапе 220 система 28 помещает криптограмму  на кадре сообщения ECM1,t в позицию, найденную на этапе 217.

на кадре сообщения ECM1,t в позицию, найденную на этапе 217.

На этапе 222 генератор 28 передает сообщение ECM1,t в мультиплексор 26.

На этапе 224 мультиплексор 26 осуществляет мультиплексирование скремблированного криптопериода  , сформированного на этапе 206, и сообщения ECM1,t, переданного на этапе 222.

, сформированного на этапе 206, и сообщения ECM1,t, переданного на этапе 222.

Более конкретно, мультиплексор 26 вставляет сообщение ЕСМ1,t в сигнал перед криптопериодом CP1,t.

Этапы с 200 по 224 повторяют для каждого криптопериода. Следовательно, здесь меняют виртуальную материнскую карту после каждого криптопериода.

Способ приема скремблированного мультимедийного содержания оконечным устройством 10 теперь будет описан со ссылками на Фиг.6.

На предварительном этапе 300 пользователь оконечного устройства 10 оформляет подписку у провайдера мультимедийного содержания. Например, провайдер предлагает возможность просмотра каналов 1 и 2. Более конкретно, здесь пользователь вносит плату за право просматривать только канал 1 в открытом виде.

В ответ оператор предоставляет только данные, необходимые пользователю, чтобы иметь возможность дескремблировать информацию в канале 1.

На этапе 302 устройство 6 шифрует виртуальные дочерние карты CFE1,1, CFE1,2 и CFE1,3, ассоциированные с виртуальными материнскими картами CME1,1, CME1,2 и CME1,3 из состава множества Е1, соответственно с использованием ключей K_CFE1,1, K_CFE1,2 и K_CFE1,3 для получения криптограмм  ,

,  и

и  кодов виртуальных дочерних карт.

кодов виртуальных дочерних карт.

На этапе 304 устройство 6 посредством одного или более сообщений EMM, передает:

- криптограммы  ,

,  и

и  кодов,

кодов,

- идентификаторы ICFE1,1, ICFE1,2 и ICFE1,3 виртуальных дочерних карт CFE1,1, CFE1,2 и CFE1,3,

- ключи K_CFE1,1, K_CFE1,2 и K_CFE1,3, чтобы позволить оконечному устройству 10 расшифровать криптограммы  ,

,  и

и  , и

, и

- ключи Ksign_CFE1,1, Ksign_CFE1,2 и Ksign_CFE1,3, чтобы позволить оконечному устройству 10 проверить аутентичность виртуальных дочерних карт CFE1,1, CFE1,2 и CFE1,3.

Ключи K_CFE1,1, K_CFE1,2 и K_CFE1,3 и ключи Ksign_CFE1,1, Ksign_CFE1,2 и Ksign_CFE1,3 предпочтительно шифруют предварительно с использованием ключа Kchip.

На этапе 306 оконечное устройство 10 принимает одно или несколько более сообщений EMM, переданных устройством 6, и предварительно записывает содержание этих одного или более сообщений в запоминающих устройствах 90 и 92 для создания баз 100, 102 данных.

Базы 100, 102 данных и таблица 104 в запоминающих устройствах 90 и 92 по состоянию на момент, когда предварительный этап 300 завершен, показаны на Фиг.3а, 3b и 3с.

На этапе 307 пользователь желает воспользоваться мультимедийным содержанием. Например, пользователь хочет посмотреть кинофильм по каналу 1 в момент времени t.

С этой целью на этапе 308 оконечное устройство 10 устанавливает соединение с сетью 8 и принимает мультиплексированное мультимедийное содержание посредством своего приемника 70. Это мультиплексированное содержание демультиплексируют посредством демультиплексора 72. Указанный демультиплексор 72 передает скремблированный криптопериод  в блок 74 дескремблирования, а сообщение ECM1,t передает на процессор 96.

в блок 74 дескремблирования, а сообщение ECM1,t передает на процессор 96.

Можно вспомнить, что сообщение ECM1,t содержит:

- идентификатор ICFE1,1 виртуальной дочерней карты CFE1,1,

- дочернюю корректировку PF1,

- криптограмму  и

и

- криптографическую избыточность MAC.

На этапе 309 процессор 96 проверяет целостность принятого сообщения ECM1,t посредством нового вычисления криптографической избыточности MAC для этого сообщения ECM1,t и сравнения полученного результата с криптографической избыточностью MAC, содержащейся в принятом сообщении ECM1,t. Если результат вычислений совпадет с криптографической избыточностью MAC, содержащейся в принятом сообщении ECM1,t, тогда предлагаемый способ переходит к этапу 310. В противном случае, выполнение этого способа прерывается.

На этапе 310 процессор 96 извлекает идентификатор ICFE1,1 из принятого сообщения ECM1,t.

На этапе 312 процессор 96 просматривает базу 104 данных с использованием принятого идентификатора ICFE1,1, чтобы определить, имеется ли уже в этой базе данных виртуальная дочерняя карта CFE1,1 для расшифровки криптограммы  , содержащейся в сообщении ECM1,f. Если база 104 данных содержит эту виртуальную дочернюю карту CFE1,1, предлагаемый способ переходит прямо к этапу 314. Действительно, в этом случае нет необходимости расшифровывать криптограмму

, содержащейся в сообщении ECM1,f. Если база 104 данных содержит эту виртуальную дочернюю карту CFE1,1, предлагаемый способ переходит прямо к этапу 314. Действительно, в этом случае нет необходимости расшифровывать криптограмму  для получения этой карты CFE1,1 в открытом виде. Если нет, работа переходит к этапу 315.

для получения этой карты CFE1,1 в открытом виде. Если нет, работа переходит к этапу 315.

На этапе 315 процессор 96 просматривает базу 100 данных, чтобы определить, содержит ли эта база данных идентификатор ICFE1,1. Положительный ответ означает, что оконечное устройство содержит криптограмму  и что, поэтому, можно представить этот канал 1 на устройстве отображения.

и что, поэтому, можно представить этот канал 1 на устройстве отображения.

Затем обработка переходит к этапу 326.

Если база 104 данных не содержит криптограмму  , тогда процессор 96 не может расшифровать криптограмму

, тогда процессор 96 не может расшифровать криптограмму  . Таким образом, пользователь не имеет разрешения просматривать канал 1 в открытом виде, так что выполнение способа приема завершается.

. Таким образом, пользователь не имеет разрешения просматривать канал 1 в открытом виде, так что выполнение способа приема завершается.

На этапе 326 процессор 96 расшифровывает ключи K_CFE1,1 и Ksign_CFE1,1, ассоциированные с идентификатором ICFE1,1, в базе 102 данных с использованием ключа Kchip. Затем, процессор 96 расшифровывает криптограмму  с применением ключа K_CFE1,1 для получения расшифрованной виртуальной дочерней карты CFE1,1.

с применением ключа K_CFE1,1 для получения расшифрованной виртуальной дочерней карты CFE1,1.

На этапе 328 процессор 96 проверяет сигнатуру расшифрованной виртуальной дочерней карты CFE1,1 с использованием ключа Ksign_CFE1,1. Например, процессор 96 применяет функцию хэширования к виртуальной карте CFE1,1 для получения первого образа этой карты. Затем он расшифровывает сигнатуру 136 карты CFE1,1 с применением открытого ключа Ksign_CFE1,1 для получения второго образа. Если первый и второй образы соответствуют один другому, карта CFE1,1 аутентифицирована правильно.

В этом случае, на этапе 330 процессор 96 запрашивает запоминающее устройство 92, чтобы узнать о доступном пространстве памяти. Если в запоминающем устройстве 92 имеется достаточное пространство памяти, расшифрованную на этапе 326 виртуальную дочернюю карту CFE1,1 защищают посредством сопроцессора 97, копируют в запоминающее устройство 90, вписывают в перечень в базе 104 данных на этапе 332 и ассоциируют с идентификатором ICME1,1. Термин «вписывают в перечень» обозначает операцию, в ходе которой адрес памяти, по которому скопирована виртуальная дочерняя карта, ассоциируют с идентификатором ICFE1,1 в базе 104 данных. Если места мало, на этапе 334 запоминающее устройство 92 удаляет одну из виртуальных карт CFEi,k из базы 104, чтобы можно было принять виртуальную дочернюю карту CFE1,1. Например, здесь применяется алгоритм LRU (наиболее давно использовавшийся (least recent used)). Наиболее давно использовавшуюся виртуальную дочернюю карту в запоминающем устройстве 90 удаляют самой первой. Затем виртуальную дочернюю карту CFE1,1 защищают посредством сопроцессора 97, копируют в запоминающее устройство 90 и, наконец, вписывают в перечень.

После завершения этапа 332 или 334 работа переходит к этапу 314.

Если сигнатура, вычисленная на этапе 328, не совпадает с сигнатурой, содержащейся в виртуальной карте, расшифрованной на этапе 326, виртуальная карта CFE1,1 не аутентифицирована. В этом случае процессор 96 не расшифровывает криптограмму  и процесс приема прерывается.

и процесс приема прерывается.

На этапе 314 процессор 96 выполняет программу анализатора синтаксиса из состава виртуальной дочерней карты CFE1,1 и выделяет криптограмму  и дочернюю корректировку PF1 из сообщения ECM1,t.

и дочернюю корректировку PF1 из сообщения ECM1,t.

На этапе 316 процессор 46 применяет дочернюю корректировку PF1, выделенную на этапе 314, к алгоритму расшифровки в составе виртуальной дочерней карты CF1,1. Алгоритм расшифровки, сформированный на этапе 316, ниже именуется «рабочий алгоритм расшифровки».

На этапе 318 процессор 96 расшифровывает криптограмму  с использованием рабочего алгоритма расшифровки, сформированного на этапе 316, и рабочего ключа KexpE1,1, содержащегося в виртуальной дочерней карте CFE1,1. Таким образом, на этом этапе 318 процессор 96 получает управляющее слово CW1,t в открытом виде.

с использованием рабочего алгоритма расшифровки, сформированного на этапе 316, и рабочего ключа KexpE1,1, содержащегося в виртуальной дочерней карте CFE1,1. Таким образом, на этом этапе 318 процессор 96 получает управляющее слово CW1,t в открытом виде.

На этапе 320 процессор 96 передает управляющее слово CW1,t в открытом виде в блок 74 дескремблирования.

На этапе 322 блок 74 дескремблирования осуществляет дескремблирование скремблированного криптопериода  с использованием управляющего слова CW1,t, переданного процессором 96 и получает дескремблированный криптопериод CP1,t. Этот дескремблированный криптопериод CP1,t затем передают декодеру 80.

с использованием управляющего слова CW1,t, переданного процессором 96 и получает дескремблированный криптопериод CP1,t. Этот дескремблированный криптопериод CP1,t затем передают декодеру 80.

На этапе 324 декодер 80 осуществляет декодирование криптограммы CP1,t и затем передает результат декодирования графической карте 82. Эта графическая карта 82 затем управляет представлением этого результата на экране 86.

Этапы с 308 по 334 повторяют для каждого криптопериода.

Возможны также другие варианты.

Например, материнская карта не обязательно должна быть предварительно записана в запоминающем устройстве 36. Эту виртуальную материнскую карту можно генерировать динамически посредством процессора 46 на предварительном этапе 300 прежде, чем будут переданы ассоциированные виртуальные дочерние карты.

В одном из вариантов процесс выбора оконечным устройством 10 виртуальной дочерней карты для использования с целью расшифровки криптограммы  содержит динамическое генерирование виртуальной карты процессором 96 на основе функции, предварительно записанной в запоминающем устройстве 90, и принятого идентификатора ICFEi,k.

содержит динамическое генерирование виртуальной карты процессором 96 на основе функции, предварительно записанной в запоминающем устройстве 90, и принятого идентификатора ICFEi,k.

В другом варианте синтаксис сообщений ЕСМ всегда одинаков. В этом случае виртуальные материнские и дочерние карты содержат, соответственно, всегда один и тот же конструктор синтаксиса и один и тот же анализатор синтаксиса.

Снова, в одном из вариантов материнские и дочерние корректировки могут быть применены, соответственно, к кодам конструктора синтаксиса и анализатора синтаксиса в составе виртуальных карт.

В одном из вариантов с виртуальной материнской картой или множеством Ei виртуальных материнских карт настоящее изобретение ассоциирует специальную группу материнских корректировок, подходящих исключительно к этой карте или к этому множеству Ei.

Снова в качестве одного из вариантов материнские и/или дочерние корректировки сохраняют непосредственно в составе виртуальных материнских и дочерних карт, соответственно.

Снова в качестве одного из вариантов, материнские и дочерние корректировки могут быть исключены. В таком случае, алгоритмы шифрования и расшифровки в составе виртуальных материнских и дочерних карт более не содержат каких-либо участков 124 и 132 пропущенного кода.

В другом варианте, нет множества Ei виртуальных материнских карт, специфичных для рассматриваемого канала i. Например, имеется единое множество Е для всех каналов. В таком случае, все виртуальные карты из этого множества могут быть использованы для шифрования управляющего слова, примененного для шифрования криптопериода в одном из каналов i. Предпочтительно, чтобы ограничить доступ к определенным каналам только теми пользователями, кто имеет соответствующие права доступа, условия доступа включают в сообщения ЕСМ, передаваемые устройством 6. Эти права доступа сравнивают с правами доступа, записанными в виртуальной дочерней карте, во время приема сообщения ЕСМ, чтобы определить, может ли процессор расшифровать криптограмму, включенную в это сообщение ЕСМ.

В другом варианте процессор системы безопасности, реализующий способ приема, представленный на Фиг.5 или 6, представляет собой процессор в составе микропроцессорной карточки.

Еще в одном варианте сообщения ЕСМ содержат не идентификатор ICF какой-либо одной конкретной виртуальной дочерней карты, а идентификатор множества виртуальных дочерних карт. В этом случае, когда приемное оконечное устройство принимает сообщение ЕСМ, это оконечное устройство пробует все виртуальные дочерние карты, ассоциированные с этим множеством, пока он не найдет виртуальную дочернюю карту, позволяющую расшифровать криптограмму CW*, содержащуюся в сообщении ЕСМ.

В другом варианте оконечному устройству не передают идентификатор новой виртуальной дочерней карты, которую нужно будет использовать. Например, в этом случае оконечное устройство каждый раз, когда он принимает новую криптограмму  , проверяет, позволяет ли выбранная в текущий момент виртуальная дочерняя карта точно расшифровать эту криптограмму. В случае положительного ответа оконечное устройство продолжает использовать ту же самую виртуальную дочернюю карту. В случае отрицательного ответа оконечное устройство последовательно пробует все виртуальные дочерние карты, какие есть у него в памяти, пока не найдет ту карту, которая позволит расшифровать эту криптограмму. Эту виртуальную дочернюю карту затем выбирают для использования вместо предыдущей карты.

, проверяет, позволяет ли выбранная в текущий момент виртуальная дочерняя карта точно расшифровать эту криптограмму. В случае положительного ответа оконечное устройство продолжает использовать ту же самую виртуальную дочернюю карту. В случае отрицательного ответа оконечное устройство последовательно пробует все виртуальные дочерние карты, какие есть у него в памяти, пока не найдет ту карту, которая позволит расшифровать эту криптограмму. Эту виртуальную дочернюю карту затем выбирают для использования вместо предыдущей карты.

В одном из вариантов на этапе 300 виртуальные дочерние карты передают не посредством сообщений EMM, а по специальному каналу в составе сигнала широкого вещания (т.е. вещания всем оконечным устройством, соединенным с сетью 8) или многоадресного вещания (т.е. вещания для конкретной группы оконечных устройств, соединенных с сетью 8), такого как DVB-SSU или DSM-CC, либо снова посредством сообщений ЕСМ.

Если сеть 8 представляет собой гибридную сеть связи (например, сеть 8 связи образована сетью TNT и сетью Интернет), устройство 6 может передать оконечным устройством URL (унифицированный указатель ресурса) сервера виртуальных дочерних карт. Каждое оконечное устройство скачивает виртуальные дочерние карты с этого сервера. Предпочтительно, процедура скачивания виртуальных дочерних карт защищена. Например, рекомендуется использовать протоколы SSL (защищенная оболочка) или HTTPS (протокол защищенной передачи гипертекстовой информации) и/или использовать инфраструктуру открытых ключей (более известную, как PKI). Этот вариант можно реализовать с применением системы, использующей интернет-телевидение, такое как IPTV или WebTV.

Для ограничения срока применимости виртуальных дочерних карт в каждую карту может быть включено указание продолжительности периода действительности.

Согласно способу, представленному на Фиг.5, в одном из вариантов одна и та же виртуальная материнская карта остается действительной на протяжении нескольких криптопериодов, а материнская корректировка меняется в каждом криптопериоде.

В другом варианте этого способа в каждом новом криптопериоде меняется только виртуальная материнская карта, но сохраняется одна и та же материнская корректировка.

Предпочтительно, виртуальная материнская карта меняется по меньшей мере через каждый 30 минут, или по меньшей мере через каждые 10 минут, или даже более предпочтительно по меньшей мере каждую минуту.

Группа изобретений относится к способам передачи и приема мультимедийного содержания. Технический результат заключается в повышении безопасности передачи данных. Способ содержит этапы, на которых: шифруют с помощью передатчика управляющее слово CWt с использованием рабочего ключа и исполняемого кода алгоритма шифрования, содержащегося в виртуальной материнской карте, для получения криптограммы

1. Способ передачи и приема мультимедийного содержания, каждый криптопериод CPt которого скремблирован с использованием соответствующего управляющего слова CWt, при этом способ содержит этапы, на которых:

шифруют с помощью передатчика управляющее слово CWt с использованием рабочего ключа и исполняемого кода алгоритма шифрования, содержащегося в виртуальной материнской карте, для получения криптограммы

генерируют сообщение ЕСМ (сообщение управления предоставлением прав), содержащее криптограмму

принимают с помощью оконечного устройства сообщение ЕСМ, определяют местоположение криптограммы

выполняют дескремблирование криптопериода CPt скремблированного мультимедийного содержания с использованием расшифрованного управляющего слова CWt.

при этом способ дополнительно содержит этапы, на которых:

выполняют с помощью передатчика, по меньшей мере через каждые два часа, смену виртуальной материнской карты, используемой для получения криптограммы

выполняют с помощью оконечного устройства в ответ на указанную смену, выбор новой виртуальной дочерней карты для использования при расшифровке криптограммы

2. Способ по п.1, в котором новая используемая виртуальная материнская карта отличается от ранее использовавшейся виртуальной материнской карты исполняемым кодом алгоритма расшифровки и конструктора синтаксиса.

3. Способ генерирования сообщений ЕСМ для реализации способа передачи и приема мультимедийного содержания по п.1, в котором каждое сообщение ЕСМ содержит криптограмму

выполняют шифрование управляющего слова CWt с использованием рабочего ключа и исполняемого кода алгоритма шифрования, содержащегося в виртуальной материнской карте, для получения криптограммы

генерируют сообщение ЕСМ, содержащее криптограмму

при этом указанный способ дополнительно содержит этап, на котором:

выполняют с помощью передатчика, по меньшей мере через каждые два часа, смену виртуальной материнской карты, используемой для получения криптограммы

4. Способ по п.3, дополнительно содержащий этап, на котором передают оконечному устройству, в составе сообщения ЕСМ, идентификатор виртуальной дочерней карты, подлежащей использованию для расшифровки криптограммы

5. Способ по п.3, в котором этап выполнения смены виртуальной материнской карты содержит подэтап, на котором выбирают виртуальную материнскую карту из набора виртуальных карт, предварительно записанных в передатчике, при этом виртуальные карты, принадлежащие указанному набору, отличны одна от другой.

6. Способ по п.5, в котором этап выполнения смены виртуальной материнской карты содержит подэтап, на котором выбирают материнскую карту псевдослучайным образом из набора виртуальных карт, предварительно записанных в передатчике.

7. Способ по п.3, дополнительно содержащий этапы, на которых:

выбирают набор из множества различных виртуальных материнских карт, из множества наборов виртуальных материнских карт, в зависимости от мультимедийного содержания, подлежащего скремблированию, с использованием соотношения, ассоциирующего с каждым мультимедийным содержанием только один набор виртуальных материнских карт, при этом каждая виртуальная материнская карта принадлежит только одному набору, и

шифруют управляющие слова для скремблирования мультимедийного содержания исключительно посредством виртуальной материнской карты, выбранной из указанного набора, ассоциированного с указанным содержанием для ограничения доступа к скремблированному мультимедийному содержанию исключительно приемными оконечными устройствами, имеющими набор виртуальных дочерних карт, соответствующий указанному набору виртуальных материнских карт.

8. Способ приема посредством оконечного устройства для реализации способа передачи и приема по п.1, при этом способ содержит этапы, на которых:

принимают, посредством одного или более сообщений ЕСМ, криптограмму

определяют местоположение криптограммы

при этом указанный способ дополнительно содержит этапы, на которых:

выбирают с помощью оконечного устройства, в ответ на смену виртуальной материнской карты на передатчике, новую виртуальную дочернюю карту, подлежащую использованию для расшифровки криптограммы

9. Способ по п.8, дополнительно содержащий этапы, на которых:

принимают идентификатор виртуальной дочерней карты на этапе приема криптограммы, и

выбирают с помощью оконечного устройства виртуальную дочернюю карту из множества предварительно записанных карт на основе идентификатора, принятого на этапе приема криптограммы.

10. Способ по п.8, дополнительно содержащий этапы, на которых:

принимают с помощью оконечного устройства, на этапе приема криптограммы, одну или более дополнительных команд, и

модифицируют исполнительный код выбранной виртуальной дочерней карты посредством дополнения и/или замены только одного фрагмента команд исполняемого кода указанной виртуальной дочерней карты на принятую команду или команды, в ответ на прием одной или более дополнительных команд.

11. Способ по п.9, дополнительно содержащий этапы, на которых:

принимают с помощью оконечного устройства зашифрованную виртуальную дочернюю карту,

сохраняют принятую зашифрованную виртуальную дочернюю карту, для добавления указанной карты к набору предварительно записанных виртуальных дочерних карт, и

расшифровывают указанную зашифрованную виртуальную дочернюю карту в ответ на прием идентификатора, при этом

этапы приема, сохранения и расшифровки указанной зашифрованной дочерней карты выполняют до реализации этапов приема криптограммы и выбора новой виртуальной дочерней карты.

12. Носитель записи информации, содержащий команды, вызывающие, при выполнении их электронным компьютером, выполнение способа по любому из пп.1-11.

13. Передатчик для выполнения способа генерирования сообщений ЕСМ по любому из пп.3-7, содержащий:

блок скремблирования (22), выполненный с возможностью скремблирования соответствующего криптопериода CPt мультимедийного содержания с использованием управляющего слова CWt,

систему шифрования управляющего слова CWt с использованием рабочего ключа и исполняемого кода алгоритма шифрования, содержащегося в виртуальной материнской карте, для получения криптограммы

при этом:

система (28) запрограммирована с возможностью смены виртуальной материнской карты, по меньшей мере через каждые два часа, для получения криптограммы

14. Приемное оконечное устройство для осуществления способа по любому из пп.8-11, содержащее:

набор (100, 104) предварительно записанных виртуальных дочерних карт,

приемник (70), выполненный с возможностью приема, с использованием одного или более сообщений ЕСМ, криптограммы

интегральную схему (76), запрограммированную для:

определения местоположения криптограммы

дескремблирования криптопериода CPt мультимедийного содержания, скремблированного посредством расшифрованного управляющего слова CWt, при этом

интегральная схема (76) дополнительно запрограммирована для выбора, в ответ на смену виртуальной материнской карты, посредством передатчика, новой виртуальной дочерней карты, подлежащей использованию для расшифровки криптограммы

| Колосоуборка | 1923 |

|

SU2009A1 |

| Устройство для сифонной разливки стали | 1985 |

|

SU1320006A1 |

| FR 2922392 A1 17.04.2009 | |||

| СПОСОБ ЧАСТИЧНОГО СКРЕМБЛИРОВАНИЯ ПОТОКА ДАННЫХ | 2004 |

|

RU2325775C2 |

Авторы

Даты

2015-02-20—Публикация

2011-12-16—Подача