Область техники

Настоящее изобретение относится к устройству и способу для шифрования/дешифрования сигнала в системе связи.

Предшествующий уровень техники

Обширные исследования проводятся для создания систем связи следующего поколения для обеспечения пользователей услугами на основе различного качества обслуживания (QoS) на высокой скорости передачи данных.

Системы связи беспроводной локальной сети (LAN) и системы связи городской сети (MAN) поддерживают высокую скорость передачи данных. Система связи беспроводной сети MAN служит в качестве системы связи широкополосного беспроводного доступа (BWA) и поддерживает более широкую зону обслуживания и более высокую скорость передачи, чем система связи беспроводной сети LAN. При разработках системы связи следующего поколения обширные исследования проводятся для создания новой системы связи, обеспечивающей мобильность и качество обслуживания (QoS) для абонентских станций (SS) в системах связи сети LAN и сети MAN для достижения относительно высокой скорости передачи, в частности, таким образом, чтобы могли поддерживаться высокоскоростные услуги, обеспечиваемые системой связи следующего поколения.

Система для использования мультиплексирования с ортогональным частотным разделением (OFDM) и множественного доступа с ортогональным частотным разделением (OFDMA) для поддержки сети широкополосной передачи в физическом канале системы связи беспроводной сети MAN основана на стандарте связи IEEE (Института инженеров по электротехнике и электронике) 802.16, далее упоминаемой как система связи IEEE 802.16. Поскольку система связи IEEE 802.16 использует схему OFDM/OFDMA в системе связи беспроводной сети MAN, сигнал физического канала может передаваться на множестве поднесущих, и поэтому могут передаваться высокоскоростные данные. Для удобства объяснения система связи IEEE 802.16 будет описана на примере системы связи широкополосного беспроводного доступа (BWA).

Как описано выше, обширные исследования проводятся для обеспечения высокоскоростной передачи в системе связи IEEE 802.16, более конкретно, для обеспечения услуги групповой и широковещательной передачи (MBS), которая может обеспечивать множество абонентских станций SS идентичной услугой при минимизации ресурсов. Провайдеры услуг MBS должны учитывать аутентификацию пользователей и расчет за услуги. Для выполнения аутентификации пользователей и расчетов за услуги для абонентской станции SS, принимающей данные услуги MBS, момент времени, когда абонентская станция SS начинает принимать данные услуги MBS, и момент времени, когда прием данных услуги MBS останавливается, должны быть корректно определены. Для этого передатчик (например, базовая станция (BS)) для передачи данных услуги MBS зашифровывает данные услуги MBS, так что данные услуги MBS могут приниматься только в приемниках (например, абонентских станциях SS), и за эту услугу может начисляться оплата. При приеме данных услуги MBS, абонентские станции SS должны дешифровать зашифрованные данные услуги MBS. Базовая станция BS должна посылать дешифрованную информацию к абонентским станциям SS, так что они принимают и дешифруют данные услуги MBS, зашифрованные базовой станцией BS.

Операция шифрования/дешифрования в режиме счетчика усовершенствованного стандарта шифрования (AES) (CTR) для определения схем шифрования и дешифрования, используемая в системе связи IEEE 802.16, описана ниже со ссылкой на фиг.1 и фиг.2.

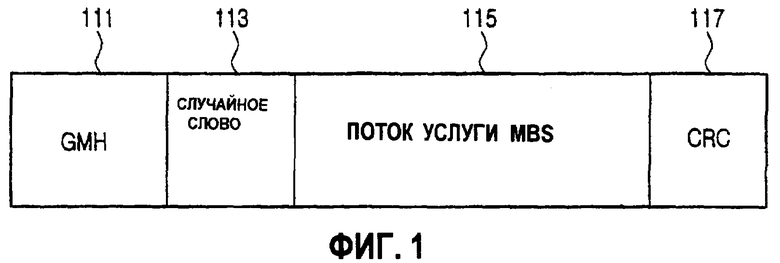

Фиг.1 иллюстрирует формат полезной нагрузки услуги MBS, используемый в обычной системе связи IEEE 802.16.

Согласно фиг.1 полезная нагрузка услуги MBS включает в себя обычное поле 111 заголовка управления доступом к среде передачи (МАС) (GMH), поле 113 случайного слова (NONCE), поле 115 потока услуги MBS и поле 117 проверки циклическим избыточным кодом (CRC).

Поле 111 заголовка GMH включает в себя заголовок GMH, служащий заголовком МАС с предварительно установленной длиной. Поле 113 NONCE включает в себя случайное слово, используемое для генерации начального значения счетчика в режиме AES-CRT. Поле 115 потока услуги MBS включает в себя поток услуги MBS. Поле 117 CRC включает в себя значение CRC для проверки ошибки в полезной нагрузке услуги MBS. Поток услуги MBS, включенный в поле 115 потока услуги MBS, генерируется из зашифрованных данных услуги MBS. Предпочтительным образом, размер случайного слова идентичен размеру данных услуги MBS перед шифрованием. Однако размер случайного слова необязательно должен быть идентичным размеру данных услуги MBS перед шифрованием. В системе связи IEEE 802.16 размер случайного слова установлен на 32 бита.

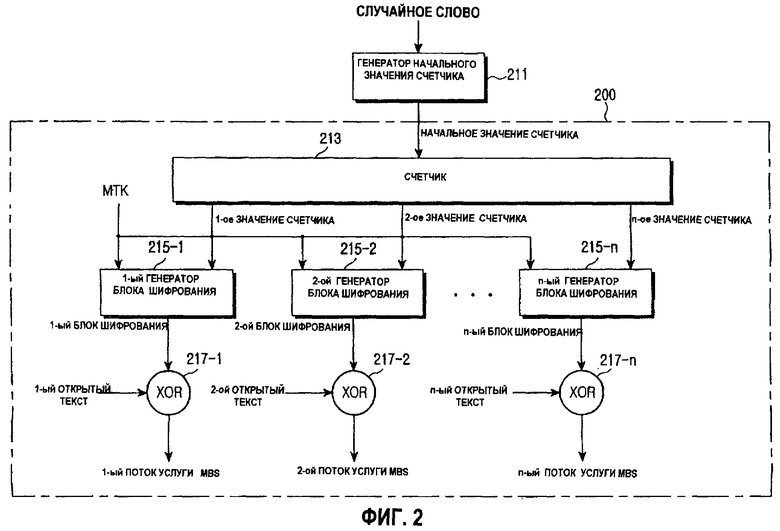

На фиг.2 показана блок-схема, иллюстрирующая структуру устройства шифрования в режиме AES-CRT обычной системы связи IEEE 802.16.

Согласно фиг.2 устройство шифрования AES-CRT включает в себя блок 200 шифрования AES-CRT и генератор 211 начального значения счетчика. Блок 200 шифрования AES-CRT включает в себя счетчик 213, n генераторов блоков шифрования, то есть c первого по n-ый генераторы 215-1…215-n блоков шифрования и n логических операторов «исключающее ИЛИ» (XOR), т.е. с первого по n-ый логические операторы 217-1…217-n «исключающее ИЛИ» (XOR).

Данные услуги MBS, подлежащие передаче, случайное слово, ключ шифрования трафика услуги MBS (МТК) вводятся в блок 200 шифрования AES-CRT, когда генерируются данные услуги MBS, подлежащие передаче. Данные услуги MBS сегментируются на n фрагментов открытого текста, т.е. с первого по n-ый открытые тексты. Каждый из n открытых текстов вводится в ассоциированный логический оператор «исключающее ИЛИ». То есть первый открытый текст вводится в первый логический оператор 217-1 «исключающее ИЛИ». Таким же способом, n-ый открытый текст вводится в n-ый логический оператор 217-n «исключающее ИЛИ». Случайное число устанавливается на 32-битовое случайное число в современной системе связи IEEE 802.16. 32-битовое случайное слово вводится в генератор 211 начального значения счетчика. Ключ МТК вводится в генераторы 215-1…215-n блоков шифрования с 1-го по n-ый.

Генератор 211 начального значения счетчика принимает случайное слово и генерирует 128-битовое начальное значение счетчика путем повторения принятого случайного слова предварительно установленное число раз, например, четыре раза. Затем генератор 211 начального значения счетчика выводит сгенерированное начальное значение счетчика на счетчик 213. Счетчик 213 получает начальное значение счетчика с генератора 211 начального значения счетчика и сообщает приращение начальному значению счетчика на единицу, n раз, тем самым генерируя n значений счетчика. Счетчик 213 выводит каждое из n значений счетчика на ассоциированный генератор блока шифрования. То есть, счетчик 213 выводит на первый генератор 215-1 блока шифрования первое значение счетчика, генерированное путем приращения начального значения счетчика на единицу. Счетчик 213 выводит на второй генератор 215-2 блока шифрования второе значение счетчика, генерированное приращением начального значения счетчика на два. Таким способом счетчик 213 выводит на n-ый генератор 215-n блока шифрования n-ое значение счетчика, генерированное путем приращения начального значения счетчика на n.

Каждый из n генераторов блоков шифрования принимает ключ МТК и значение счетчика, выведенное со счетчика 213, генерирует блок шифрования и выводит сгенерированный блок шифрования на ассоциированный логический оператор «исключающее ИЛИ». То есть первый генератор 215-1 блока шифрования генерирует первый блок шифрования с использованием ключа МТК и первого значения счетчика, выведенного со счетчика 213, и затем выводит сгенерированный блок шифрования на первый логический оператор 217-1 «исключающее ИЛИ». Таким же способом, n-ый генератор 215-n блока шифрования генерирует n-ый блок шифрования с использованием ключа МТК и n-го значения счетчика, выведенного со счетчика 213, и затем выводит сгенерированный блок шифрования на n-ый логический оператор 217-n «исключающее ИЛИ».

Каждый из n логических операторов «исключающее ИЛИ» принимает ассоциированный открытый текст и блок шифрования, выведенный из ассоциированного генератора блока шифрования, выполняет логическую операцию «исключающее ИЛИ» над открытым текстом и блоком шифрования и генерирует и выводит поток услуги MBS. То есть первый логический оператор 217-1 «исключающее ИЛИ» принимает первый открытый текст и первый блок шифрования, выведенный из первого генератора 215-1 блока шифрования, выполняет логическую операцию «исключающее ИЛИ» над первым открытым текстом и первым блоком шифрования и генерирует и выводит первый поток услуги MBS. Аналогичным способом, n-ый логический оператор 217-n «исключающее ИЛИ» принимает n-ый открытый текст и n-ый блок шифрования, выведенный из n-го генератора 215-n блока шифрования, выполняет логическую операцию «исключающее ИЛИ» над n-ым открытым текстом и n-ым блоком шифрования и генерирует и выводит n-ый поток услуги MBS.

Поскольку блок шифрования AES-CTR использует идентичный ключ МТК, как описано выше, более стабильное шифрование t может быть выполнено путем смены начального значения счетчика в течение временного интервала, использующего идентичный ключ МТК. Поскольку современная система связи IEEE 802.16 генерирует случайное слово в форме случайного числа, первоначальное значение счетчика предыдущего временного интервала, прежде чем ключ МТК будет обновлен, может быть повторно использовано в последующем временном интервале. В этом случае стабильность операции шифрования не может быть гарантирована. Важно, чтобы можно было избежать повторения начального значения счетчика или конфликта между начальными значениями счетчика. Поскольку имеется возможность атаки для взлома шифра, когда начальное значение счетчика идентично во временном интервале, использующем идентичный ключ МТК, начальное значение счетчика не должно повторяться во временном интервале, использующем идентичный ключ МТК.

Весьма важно, чтобы не только шифрование было устойчивым, но и объем данных, который должен дополнительно передаваться для шифрования и дешифрования, был минимизирован при рассмотрении эффективности системы в целом. Однако пропускная способность для данных снижается из-за случайного слова, поскольку 32-битовое случайное слово должно передаваться в каждом потоке услуги MBS, как в современной системе связи IEEE 802.16.

Сущность изобретения

Поэтому целью настоящего изобретения является создание устройства и способа для шифрования/дешифрования сигнала в системе связи.

Другой целью настоящего изобретения является создание устройства и способа для шифрования/дешифрования сигнала, которые позволяют избежать конфликта между начальными значениями счетчика, когда в современной системе связи IEEE 802.16 используется режим счетчика усовершенствованного стандарта шифрования (AES) (CTR).

Также целью настоящего изобретения является создание устройства и способа для шифрования/дешифрования сигнала, которые позволяют минимизировать передачу дополнительных данных, когда в современной системе связи IEEE 802.16 используется режим счетчика усовершенствованного стандарта шифрования (AES) (CTR).

В соответствии с одним аспектом настоящего изобретения предусмотрено устройство для передачи сигнала в системе связи, включающее в себя генератор второй информации шифрования для генерации второй информации шифрования с использованием первой информации шифрования; блок шифрования для шифрования данных с использованием второй информации шифрования и третьей информации шифрования, когда генерируются данные, подлежащие передаче; и генератор сигнала для генерации и передачи сигнала, содержащего зашифрованные данные и первую информацию шифрования.

В соответствии с другим аспектом настоящего изобретения предусмотрено устройство для передачи потоков услуги групповой и широковещательной передачи (MBS) в системе связи, содержащее генератор начального значения счетчика, предназначенный для генерации начального значения счетчика с использованием номера кадра системы связи и счетчика прокрутки (ROC); счетчик для генерации n значений счетчика путем приращения на единицу начального значения счетчика, когда генерируются данные услуги MBS для передачи; n генераторов блоков шифрования, предназначенных для генерации n блоков шифрования с использованием n значений счетчика и ключа шифрования трафика услуги MBS (МТК) и n логических операторов «исключающее ИЛИ» (XOR) для выполнения логических операций «исключающее ИЛИ» над блоками шифрования и n открытыми текстами, на которые сегментированы данные услуги MBS, и генерации потоков услуги MBS.

В соответствии с другим аспектом настоящего изобретения предусмотрен способ передачи сигнала в системе связи, включающий в себя этапы генерации второй информации шифрования с использованием первой информации шифрования, когда генерируются данные для передачи; шифрования данных с использованием второй информации шифрования и третьей информации шифрования; и генерации и передачи сигнала, содержащего зашифрованные данные и первую информацию шифрования.

В соответствии с еще одним аспектом настоящего изобретения предусмотрен способ передачи потоков услуги групповой и широковещательной передачи (MBS) в системе связи, включающий в себя этапы генерации начального значения счетчика с использованием номера кадра системы связи и счетчика прокрутки (ROC), когда генерируются данные услуги MBS для передачи; генерации n значений счетчика путем приращения на единицу начального значения счетчика; генерации n блоков шифрования с использованием n значений счетчика и ключа шифрования трафика услуги MBS (МТК); сегментирования данных услуги MBS на n открытых текстов; генерации потоков услуги MBS путем выполнения логических операций «исключающее ИЛИ» над n открытыми текстами и блоками шифрования; и генерации и передачи n полезных нагрузок услуги MBS, которые содержат один из n потоков услуги MBS и ROC, соответственно.

Краткое описание чертежей

Вышеописанные и другие цели и преимущества настоящего изобретения поясняются в последующем детальном описании, иллюстрируемом чертежами, на которых показано следующее:

Фиг.1 - формат полезной нагрузки услуги MBS, используемый в обычной системе связи IEEE 802.16;

Фиг.2 - блок-схема, иллюстрирующая структуру устройства шифрования режима счетчика усовершенствованного стандарта шифрования (AES) (CTR), используемого в режиме AES-CTR современной системы связи IEEE 802.16;

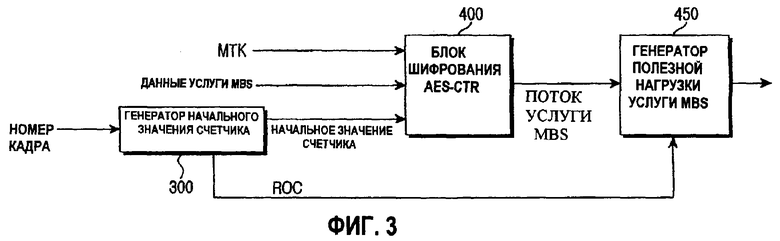

Фиг.3 - блок-схема, иллюстрирующая устройство для передачи сигнала в системе связи IEEE 802.16 в соответствии с вариантом осуществления настоящего изобретения;

Фиг.4 - формат нагрузки услуги MBS в соответствии с вариантом осуществления настоящего изобретения;

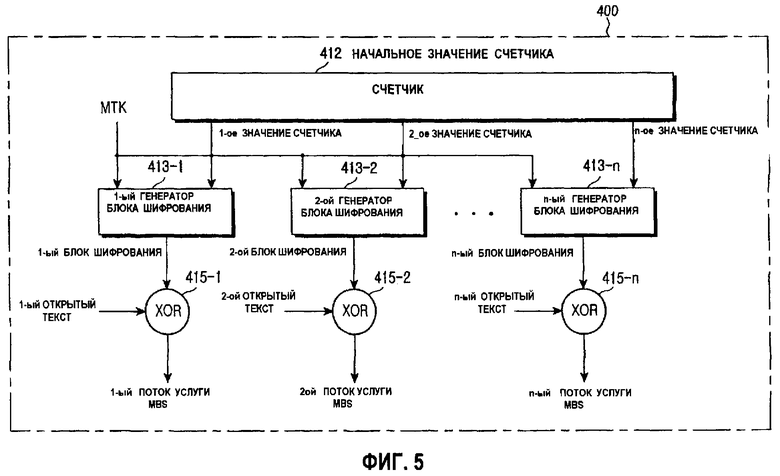

Фиг.5 - блок-схема, иллюстрирующая структуру блока 400 шифрования AES-CTR по фиг.3; и

Фиг.6 - блок-схема, иллюстрирующая процесс шифрования AES-CTR системы связи IEEE 802.16 в соответствии с вариантом осуществления настоящего изобретения.

Детальное описание предпочтительных вариантов осуществления настоящего изобретения

Предпочтительные варианты осуществления настоящего изобретения детально описаны ниже со ссылками на иллюстрирующие чертежи. В последующем описании представлены только элементы, необходимые для понимания операций, согласно настоящему изобретению, а описание иных элементов опущено, в целях ясности и краткости.

Настоящее изобретение предусматривает устройство и способ для шифрования/дешифрования сигнала в системе связи. Устройство и способ для шифрования/дешифрования сигнала, раскрытые в настоящем описании, основаны на системе связи IEEE 802.16, соответствующей, в качестве примера, системе связи с широкополосным беспроводным доступом (BWA). Устройство и способ для шифрования/дешифрования сигнала, предложенные в настоящем изобретении, могут быть применены в других системах связи, как и в системе связи IEEE 802.16.

На фиг.3 представлена блок-схема, иллюстрирующая устройство для передачи сигнала в системе связи IEEE 802.16 в соответствии с вариантом осуществления настоящего изобретения.

Согласно фиг.3 устройство для передачи сигнала содержит устройство шифрования режима счетчика усовершенствованного стандарта шифрования (AES) (CTR), используемого в режиме AES-CTR, и генератор 450 полезной нагрузки. Устройство шифрования AES-CTR содержит генератор 300 начального значения счетчика и блок 400 шифрования AES-CTR. Поскольку структура блока 400 шифрования AES-CTR подробно описана ниже со ссылкой на фиг.4 детальное описание блока шифрования AES-CTR здесь опущено.

Активно проводились исследования для обеспечения услуги MBS системы связи IEEE 802.16. Поскольку данные услуги MBS должны зашифровываться и расшифровываться при передаче между передатчиком (например, базовой станцией (BS)) и приемниками (например, абонентскими станциями (SS)), чтобы могла быть обеспечена услуга MBS, определены режим AES-CTR и схемы шифрования и дешифрования для обеспечения услуги MBS. Базовая станция BS должна передавать информацию дешифрования к абонентским станциям SS, чтобы они могли дешифровать зашифрованные данные услуги MBS. В системе связи IEEE 802.16 данные, используемые для генерации начального значения счетчика, такие как информация дешифрования, должны быть включены и должны передаваться в нагрузке услуги MBS. Настоящее изобретение предусматривает счетчик прокрутки (ROC) для предоставления данных для генерации начального значения счетчика. Здесь счетчик ROC получает приращение всякий раз, когда увеличивается номер кадра, используемого на физическом уровне (PHY) системы связи IEEE 802.16. Например, счетчик ROC выражается 8 битами. В системе связи IEEE 802.16 номер кадра выражается 24 битами.

Согласно настоящему изобретению генерируются 24 бита с использованием 8-битового счетчика ROC и 24-битового номера кадра; полученные 32 бита повторяются предварительно установленное количество раз, например, четыре раза, и генерируется 128-битовое начальное значение счетчика. В результате настоящее изобретение позволяет выполнять надежное шифрование и дешифрование, поскольку конфликт между начальными значениями счетчика не возникает ввиду смены номера кадра или отсчета счетчика ROC на временном интервале, использующем идентичный ключ шифрования трафика услуги MBS (MTK). То есть, надежные процедуры шифрования и дешифрования возможны, поскольку начальное значение счетчика не используется повторно, когда период, с которым обновляется ключ МТК, установлен на большее значение, чем период, с которым повторяется отсчет счетчика ROC.

Согласно фиг.3 генератор 300 начального значения счетчика увеличивает значение ROC всякий раз, когда имеет место увеличение номера кадра физического уровня PHY системы связи IEEE 802.16. Генератор 300 начального значения счетчика выполняет конкатенацию 24-битового номера кадра и 8-битового отсчета ROC для генерации 32 битов и повторяет 32 бита четыре раза для генерации 128-битового начального значения счетчика. Затем генератор 300 начального значения счетчика выводит 128-битовое начальное значение счетчика на блок 400 шифрования AES-CTR. Кроме того, генератор 300 начального значения счетчика выводит отсчет ROC на генератор 450 полезной нагрузки услуги MBS.

Когда данные услуги MBS, которые должны передаваться, сформированы, данные услуги MBS, ключ МТК и начальное значение счетчика вводятся в блок 400 шифрования AES-CTR. Блок 400 шифрования AES-CTR принимает данные услуги MBS, ключ МТК и начальное значение счетчика, шифрует данные услуги MBS для генерации потока услуги MBS и выводит генерированный поток услуги MBS на генератор 450 полезной нагрузки данные услуги MBS. Генератор 450 полезной нагрузки услуги MBS генерирует полезную нагрузку услуги MBS, включающую в себя поток услуги MBS, выведенный с блока 400 шифрования AES-CTR, и отсчет ROC, выведенный из генератора 300 начального значения счетчика. Структура передатчика для передачи полезной нагрузки услуги MBS не показана на фиг.3. Полезная нагрузка услуги MBS передается на абонентские станции SS посредством передатчика.

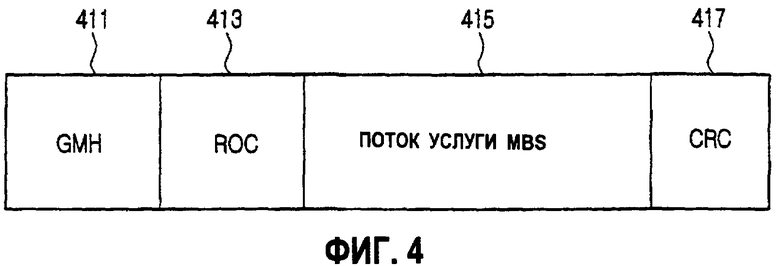

На фиг.4 показан формат нагрузки услуги MBS в соответствии с вариантом осуществления настоящего изобретения. Согласно фиг.4 полезная нагрузка услуги MBS включает в себя обычное поле 411 заголовка управления доступом к среде передачи (МАС) (GMH), поле 413 ROC, поле 415 потока услуги MBS и поле 417 проверки циклическим избыточным кодом (CRC).

Поле 411 заголовка GMH включает в себя заголовок GMH, соответствующий заголовку МАС с предварительно установленной длиной. Поле 413 ROC включает в себя отсчет ROC, используемый для генерации начального значения счетчика в режиме AES-CRT. Поле 415 потока услуги MBS включает в себя поток услуги MBS. Поле 417 CRC включает в себя значение CRC для проверки ошибки в полезной нагрузке услуги MBS. Поток услуги MBS, включенный в поле 415 потока услуги MBS, генерируется из зашифрованных данных услуги MBS. Размер ROC равен 8 битов, как описано выше. Поскольку размер ROC меньше, чем у 32-битового случайного слова, используемого для генерации начального значения счетчика в обычной системе связи IEEE 802.16, обеспечивается выигрыш в аспекте передачи данных.

На фиг.5 показана блок-схема, иллюстрирующая структуру блока 400 шифрования AES-CTR по фиг.3.

Согласно фиг.5 блок 400 шифрования AES-CRT включает в себя счетчик 412, n генераторов блоков шифрования, то есть c первого по n-ый генераторы 413-1…413-n блоков шифрования, и n логических операторов «исключающее ИЛИ» (XOR), то есть с первого по n-ый логические операторы 415-1…415-n «исключающее ИЛИ» (XOR).

Данные услуги MBS, подлежащие передаче, начальное значение счетчика и ключ МТК вводятся в блок 400 шифрования AES-CRT, когда генерируются данные услуги MBS, подлежащие передаче. Данные услуги MBS сегментируются на n фрагментов открытого текста, то есть с первого по n-ый открытые тексты. Каждый из n открытых текстов вводится в ассоциированный логический оператор «исключающее ИЛИ». Первый открытый текст вводится в первый логический оператор 415-1 «исключающее ИЛИ». Таким же способом, n-ый открытый текст вводится в n-ый логический оператор 415-n «исключающее ИЛИ». Ключ МТК вводится в генераторы 413-1…413-n блоков шифрования с 1-го по n-ый.

Счетчик 412 получает начальное значение счетчика и сообщает приращение начальному значению счетчика на единицу, n раз, тем самым генерируя n значений счетчика. Счетчик 412 выводит каждое из n значений счетчика на ассоциированный генератор блока шифрования. То есть, счетчик 412 выводит на первый генератор 413-1 блока шифрования первое значение счетчика, генерированное путем приращения начального значения счетчика на единицу. Счетчик 412 выводит на второй генератор 413-2 блока шифрования второе значение счетчика, генерированное приращением начального значения счетчика на два. Таким способом счетчик 412 выводит на n-ый генератор 413-n блока шифрования n-ое значение счетчика, генерированное путем приращения начального значения счетчика на n.

Каждый из n генераторов блоков шифрования принимает ключ МТК и значение счетчика, выведенное со счетчика 412, генерирует блок шифрования и выводит сгенерированный блок шифрования на ассоциированный логический оператор «исключающее ИЛИ». Первый генератор 413-1 блока шифрования генерирует первый блок шифрования с использованием ключа МТК и первого значения счетчика, выведенного со счетчика 412, и затем выводит сгенерированный блок шифрования на первый логический оператор 415-1 «исключающее ИЛИ». Таким же способом, n-ый генератор 413-n блока шифрования генерирует n-ый блок шифрования с использованием ключа МТК и n-го значения счетчика, выведенного со счетчика 412, и затем выводит сгенерированный блок шифрования на n-ый логический оператор 415-n «исключающее ИЛИ».

Каждый из n логических операторов «исключающее ИЛИ» принимает ассоциированный открытый текст и блок шифрования, выведенный из ассоциированного генератора блока шифрования, выполняет логическую операцию «исключающее ИЛИ» над открытым текстом и блоком шифрования и генерирует и выводит поток услуги MBS. Первый логический оператор 415-1 «исключающее ИЛИ» принимает первый открытый текст и первый блок шифрования, выведенный из первого генератора 413-1 блока шифрования, выполняет логическую операцию «исключающее ИЛИ» над первым открытым текстом и первым блоком шифрования и генерирует и выводит первый поток услуги MBS. Аналогичным способом, n-ый логический оператор 415-n «исключающее ИЛИ» принимает n-ый открытый текст и n-ый блок шифрования, выведенный из n-го генератора 413-n блока шифрования, выполняет логическую операцию «исключающее ИЛИ» над n-ым открытым текстом и n-ым блоком шифрования и генерирует и выводит n-ый поток услуги MBS в генератор 450 полезной нагрузки услуги MBS.

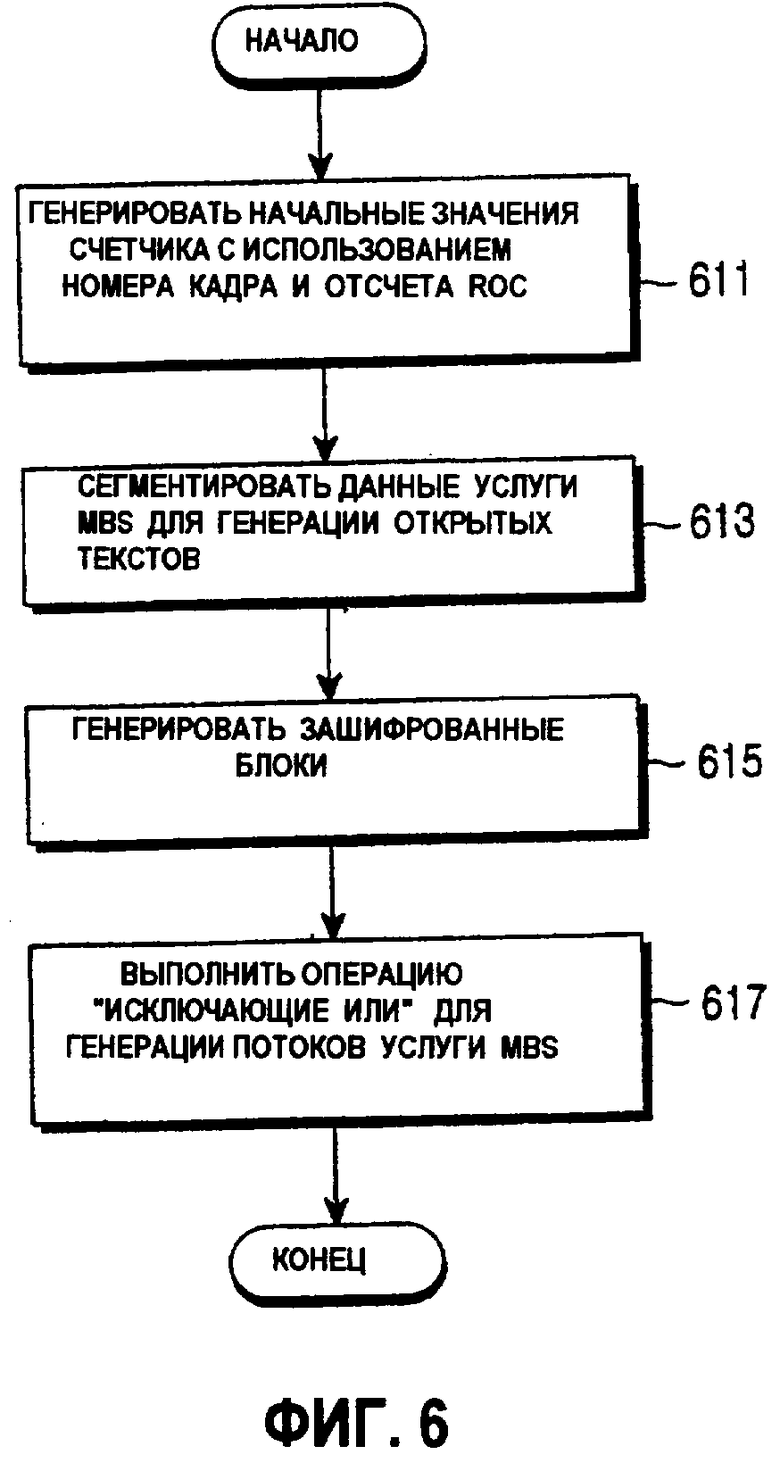

На фиг.6 показана блок-схема, иллюстрирующая процесс шифрования AES-CTR системы связи IEEE 802.16 в соответствии с вариантом осуществления настоящего изобретения.

Согласно фиг.6 устройство шифрования AES-CTR на этапе 611 генерирует n начальных значений счетчика с использованием номера кадра и отсчета ROC, когда вводятся данные услуги MBS для передачи. На этапе 613 устройство шифрования AES-CTR сегментирует данные услуги MBS для генерации n открытых текстов. На этапе 615 устройство шифрования AES-CTR генерирует n блоков шифрования с использованием n начальных значений счетчика и ключа МТК. На этапе 617 устройство шифрования AES-CTR генерирует n потоков услуги MBS путем выполнения операции «исключающее ИЛИ» над n открытыми текстами и n блоками шифрования, соответственно. Затем процесс завершается.

Как видно из приведенного выше описания, настоящее изобретение обеспечивает возможность устойчивого шифрования/ дешифрования путем изменения начального значения счетчика для шифрования/дешифрования также во временном интервале, использующем идентичный ключ трафика услуги MBS (МТК). Настоящее изобретение предлагает использовать счетчик прокрутки (ROC), соответствующий дополнительным данным, подлежащим передаче для шифрования/дешифрования, тем самым снижая ухудшение пропускной способности для передачи данных, связанное с передачей дополнительных данных, и повышая общую пропускную способность для передачи данных.

Хотя в иллюстративных целях выше раскрыты предпочтительные варианты осуществления настоящего изобретения, специалистам в данной области техники должно быть понятно, что возможны различные модификации, дополнения и замены, без отклонения от объема настоящего изобретения. Поэтому настоящее изобретение не ограничено вышеописанными вариантами осуществления, а определяется следующими пунктами формулы изобретения вместе с их полным объемом эквивалентов.

Изобретение относится к устройству и способу для шифрования/дешифрования сигнала в системе связи. Техническим результатом является создание устройства и способа для шифрования/дешифрования сигнала, которые позволяют избежать конфликта между начальными значениями счетчика, когда в современной системе связи IEEE 802.16 используется режим счетчика усовершенствованного стандарта шифрования (AES). Указанный результат достигается тем, что в системе связи генерируется вторая информация шифрования с использованием первой информации шифрования, когда генерируются данные для передачи. Данные зашифровываются с использованием второй информации шифрования и третьей информации шифрования, при этом первая информация шифрования соответствует счетчику прокрутки, причем счетчик прокрутки получает приращение при увеличении номера кадра системы связи, и третья информация шифрования представляет собой ключ шифрования графика (МТК) услуги групповой и широковещательной передачи (MBS). Генерируется и передается сигнал, содержащий зашифрованные данные и первую информацию шифрования. 4 н. и 8 з.п. ф-лы, 6 ил.

1. Способ передачи сигнала в системе связи, содержащий этапы генерации второй информации шифрования с использованием первой информации шифрования, когда генерируются данные для передачи; шифрования данных с использованием второй информации шифрования и третьей информации шифрования; и генерации и передачи сигнала, который включает в себя зашифрованные данные и первую информацию шифрования, при этом первая информация шифрования соответствует счетчику прокрутки, причем счетчик прокрутки получает приращение при увеличении номера кадра системы связи, и третья информация шифрования представляет собой ключ шифрования трафика (МТК) услуги групповой и широковещательной передачи (MBS).

2. Способ по п.1, в котором этап генерации второй информации шифрования содержит этап генерации второй информации шифрования путем конкатенации номера кадра и отсчета счетчика прокрутки и повторения результата конкатенации предварительно установленное число раз.

3. Способ по п.1, в котором данные представляют собой данные услуги MBS.

4. Устройство передачи сигнала в системе связи, содержащее генератор второй информации шифрования для генерации второй информации шифрования с использованием первой информации шифрования; блок шифрования для шифрования данных с использованием второй информации шифрования и третьей информации шифрования, когда генерируются данные, подлежащие передаче; и генератор сигнала для генерации сигнала, включающего в себя зашифрованные данные и первую информацию шифрования, и передатчик для передачи сигнала, при этом первая информация шифрования соответствует счетчику прокрутки, причем счетчик прокрутки получает приращение при увеличении номера кадра системы связи, и третья информация шифрования представляет собой ключ шифрования трафика (МТК) услуги групповой и широковещательной передачи (MBS).

5. Устройство по п.4, в котором генератор второй информации шифрования генерирует вторую информацию шифрования путем конкатенации номера кадра и отсчета счетчика прокрутки и повторения результата конкатенации предварительно установленное число раз.

6. Устройство по п.4, в котором данные представляют собой данные услуги MBS.

7. Способ передачи потоков услуги групповой и широковещательной передачи (MBS) в системе связи, включающий в себя этапы генерации начального значения счетчика с использованием номера кадра системы связи и счетчика прокрутки (ROC), для данных услуги MBS, подлежащих передаче; генерации n значений счетчика путем приращения на единицу начального значения счетчика; генерации n блоков шифрования с использованием n значений счетчика и ключа шифрования трафика (МТК) услуги MBS; сегментирования данных услуги MBS на n открытых текстов; генерации n потоков услуги MBS путем выполнения логических операций «исключающее ИЛИ» (XOR) над n открытыми текстами и блоками шифрования; и генерации n полезных данных услуги MBS, которые включают в себя один из n потоков услуги MBS и только отсчет ROC из отсчета ROC, начального значения счетчика и ключа МТК, соответственно, и передачи полезных данных услуги MBS.

8. Способ по п.7, в котором отсчет ROC получает приращение при увеличении номера кадра.

9. Способ по п.8, в котором этап генерации начального значения счетчика содержит этап генерации начального значения счетчика путем конкатенации номера кадра и отсчета счетчика прокрутки и повторения результата конкатенации предварительно установленное число раз.

10. Устройство передачи потоков услуги групповой и широковещательной передачи (MBS) в системе связи, содержащее генератор начального значения счетчика для генерации начального значения счетчика с использованием номера кадра системы связи и счетчика прокрутки (ROC); счетчик для генерации n значений счетчика путем приращения на единицу начального значения счетчика, для данных услуги MBS, подлежащих передаче; n генераторов блоков шифрования для генерации n блоков шифрования с использованием n значений счетчика и ключа шифрования трафика (МТК) услуги MBS, и n логических операторов «исключающее ИЛИ» (XOR) для выполнения логических операций «исключающее ИЛИ» над блоками шифрования и n открытыми текстами, на которые сегментированы данные услуги MBS, и генерации потоков услуги MBS, генератор полезных данных услуги MBS, для генерации n полезных данных MBS, которые включают в себя один из n потоков услуги MBS и только отсчет ROC из отсчета ROC, начального значения счетчика и ключа МТК, соответственно, и передатчик для передачи n сгенерированных полезных данных услуги MBS.

11. Устройство по п.10, в котором отсчет ROC получает приращение при увеличении номера кадра.

12. Устройство по п.10, в котором генератор начального значения счетчика генерирует начальное значение счетчика путем конкатенации номера кадра и отсчета счетчика прокрутки и повторения результата конкатенации предварительно установленное число раз.

| ПЛУНЖЕРНЫЙ НАСОС | 0 |

|

SU186860A1 |

| RU 2002111551 A, 27.10.2003 | |||

| RU 99121330 A, 27.08.2001 | |||

| WO 03061192 A3, 13.11.2003 | |||

| KR 20030085356 A1, 05.11.2003 | |||

| JP 2000228072 A1, 15.08.2000 | |||

| Система автоматического регули-РОВАНия пиТАНия дВуХНиТОчНОгО пАРО-гЕНЕРАТОРА B пРОцЕССЕ пуСКА | 1979 |

|

SU853288A1 |

| Изолирующее кольцо для патрона Эдисона, предохраняющее электрическую лампу накаливания от вывертывания | 1922 |

|

SU802A1 |

Авторы

Даты

2010-03-10—Публикация

2006-01-11—Подача